Installation des correctifs/mises à jour dans le module FirePOWER à l'aide d'ASDM (gestion sur site)

Options de téléchargement

-

ePub (1.0 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (653.5 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Ce document décrit les différentes mises à niveau/mises à jour/correctifs disponibles dans le module Firepower et leur procédure d'installation à l'aide d'Adaptive Security Device Manager (On-Box Management).

Contribué par Avinash, Prashant Joshi et Sunil Kumar, ingénieurs du TAC Cisco.

Conditions préalables

Conditions requises

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Connaissance du pare-feu ASA (Adaptive Security Appliance) et de l'Adaptive Security Device Manager (ASDM)

- Connaissance des appliances Firepower

Components Used

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Modules ASA Firepower (ASA 5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X ) exécutant le logiciel version 5.4.1 et ultérieure

- Module ASA Firepower (ASA 5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X) exécutant le logiciel version 6.0.0 et ultérieure

- La version de l'ASDM dépend de la version exécutée sur l'ASA. Une matrice de compatibilité détaillée Compatibilité ASA et ASDM

Les informations de ce document sont créées à partir des périphériques d'un environnement de travaux pratiques particulier. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Informations générales

Type de mises à jour

Le module Firepower dispose des types de mises à jour suivants :

- Mise à niveau/correctif du produit (micrologiciel)

- Mise à jour de la base de données de vulnérabilité (VDB)

- Mise à jour de la règle (signature)

- Mise à jour de géolocalisation

Configurer les mises à jour du module Firepower

Mise à jour du produit d'installation (micrologiciel)

Les mises à jour de produit sont de deux types.

Tapez 1. La mise à niveau du produit est le système de mise à niveau de version mineure à version majeure.

Exemple : Mise à niveau de Firepower de la version 5.4.x vers la version 6.0.x. Ces mises à jour contiennent une amélioration majeure des fonctionnalités du produit.

Tapez 2. L'installation de correctifs est une mise à niveau mineure qui inclut les corrections de bogues pour la version actuelle.

Exemple : Mise à niveau du module Firepower de la version 5.4.1 vers la version 5.4.x.

Remarque:: Cisco recommande de consulter les Notes de version avant d'installer toute mise à jour/correctif.

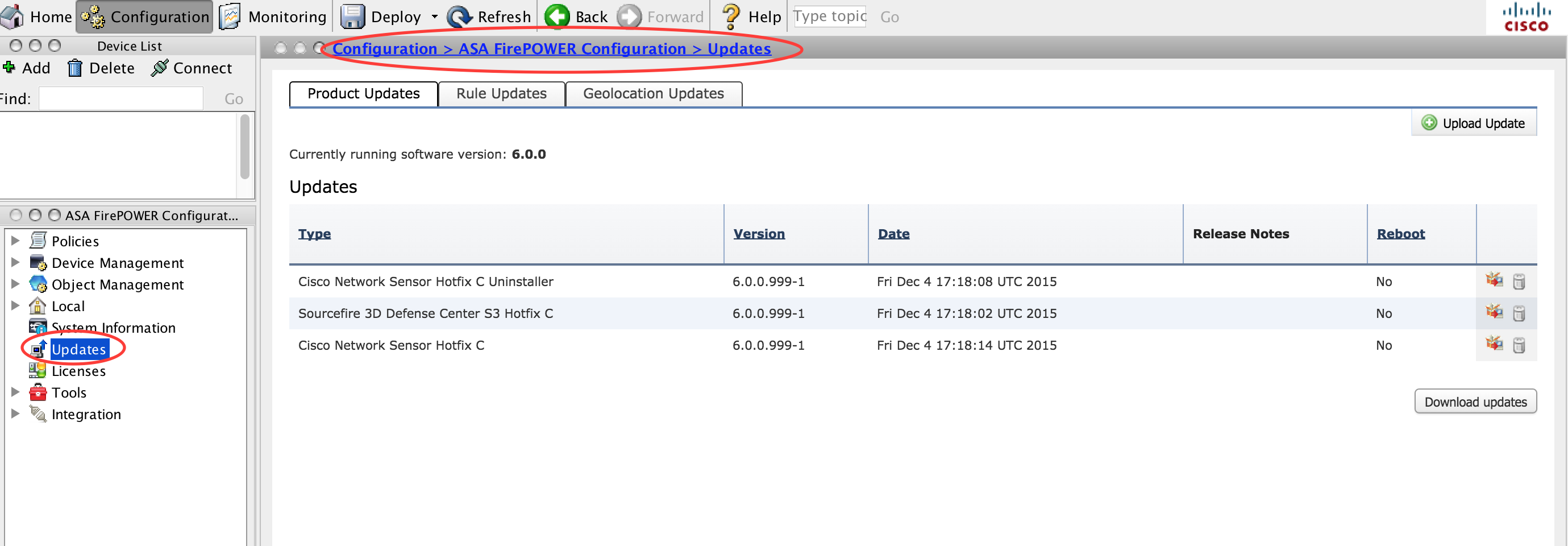

Afin d'installer des mises à jour/correctifs de produits pour le module Firepower, accédez à Configuration > ASA Firepower Configuration > Updates.

Ici, vous avez deux options.

Téléchargement automatique : Si Firepower Module dispose d'un accès Internet, les mises à jour peuvent être téléchargées directement à partir du site Cisco en cliquant sur Télécharger les mises à jour.

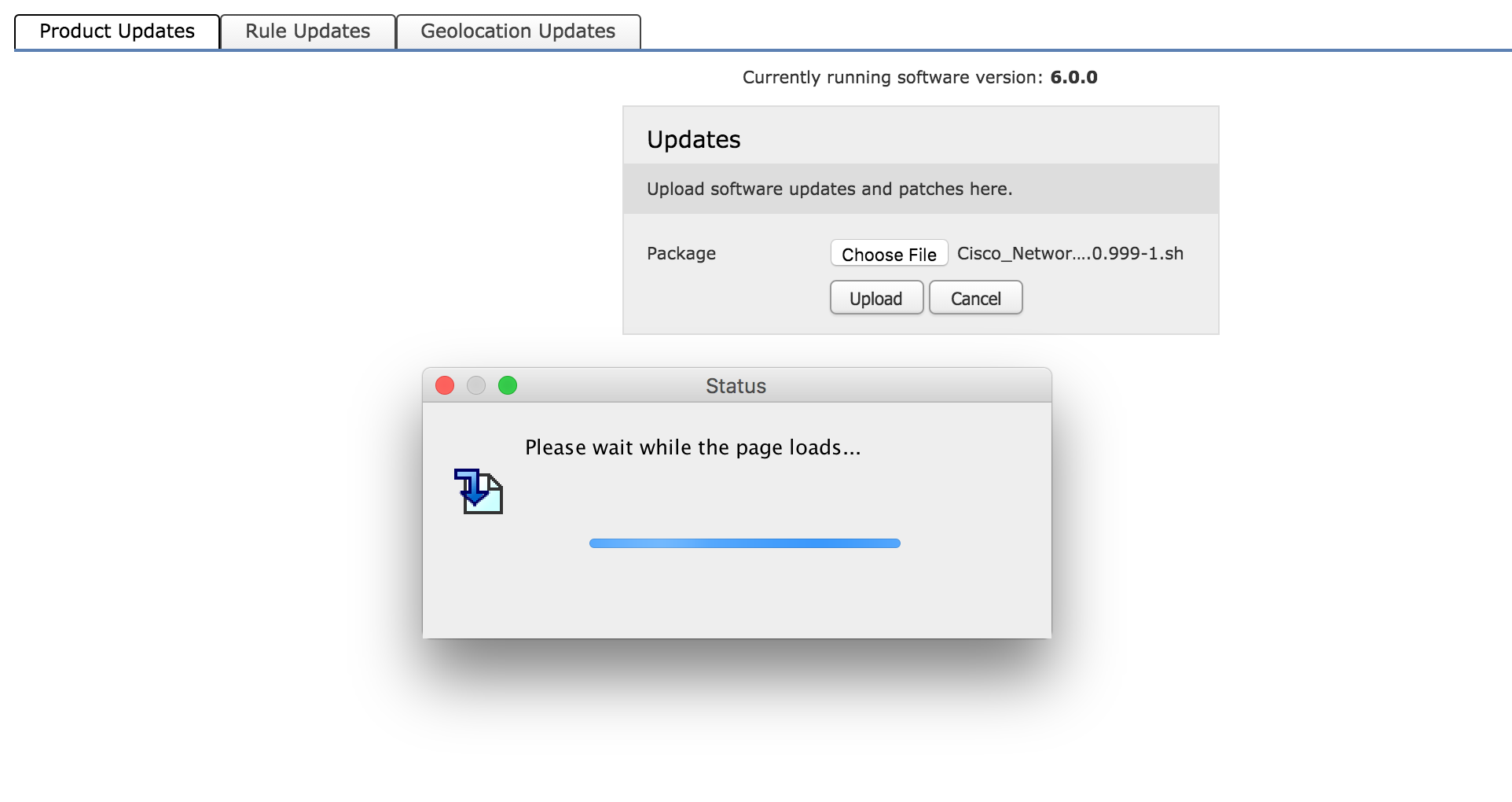

Mise à jour manuelle : Téléchargez la mise à niveau/correction du produit depuis le site Cisco vers le système local et téléchargez-la manuellement en cliquant sur Télécharger la mise à jour. Sélectionnez Choose File et parcourez le fichier depuis le système local, puis cliquez sur Upload.

Comme l'illustre l'image, une barre de progression apparaît lors du téléchargement d'un fichier sur le module Firepower.

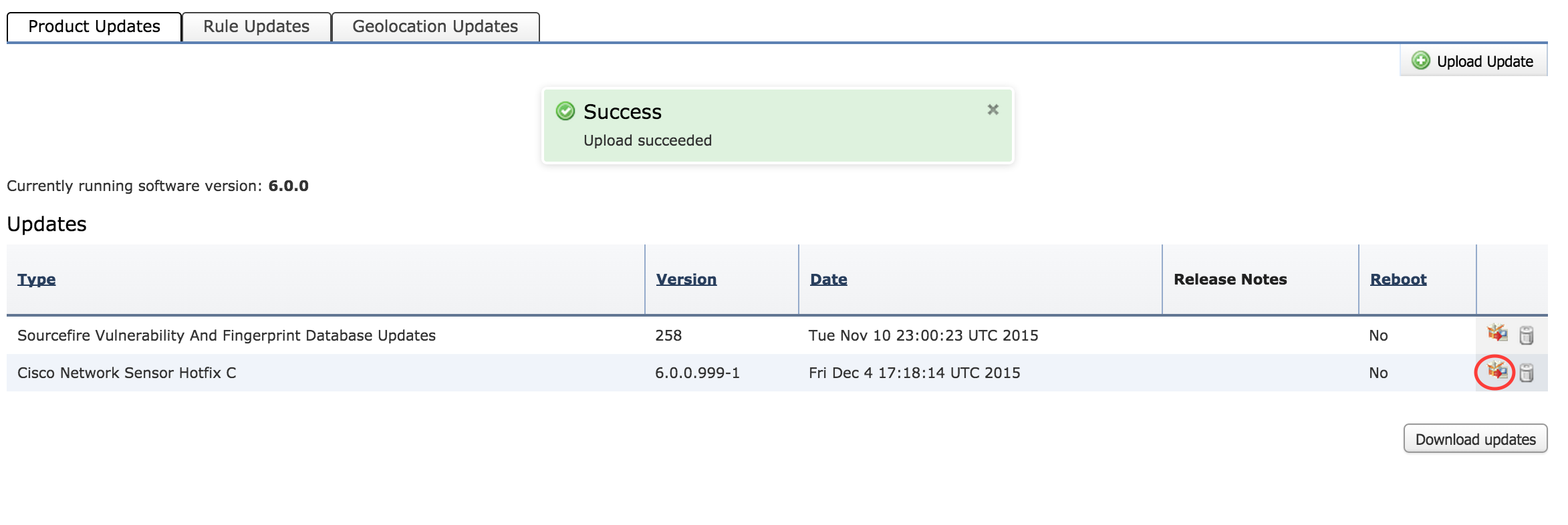

Une fois la mise à jour téléchargée ou téléchargée manuellement à partir du site Cisco, sélectionnez la version et cliquez sur l'icône install, comme illustré dans l'image.

-

Astuce : Accédez à Monitoring > Task Status pour surveiller l'installation de la mise à niveau.

Installer la mise à jour VDB

La mise à jour de la base de données de vulnérabilité (VDB) contient des mises à jour pour la détection des applications (filtre d'application) et la mise à jour de la base de données de vulnérabilité (VDB). La mise à jour VDB est répertoriée sous Mises à jour du produit.

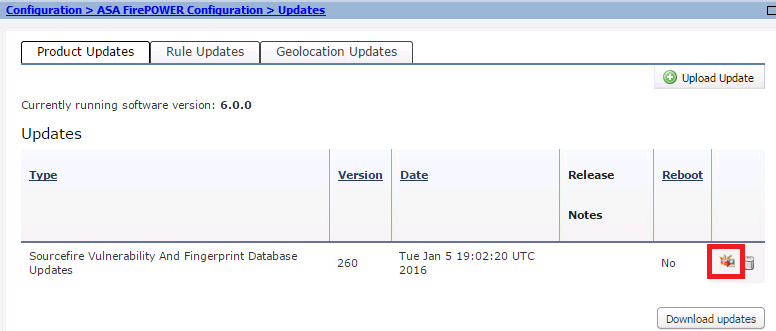

Afin de configurer la mise à jour VDB, accédez à Configuration > ASA Firepower Configuration > Updates. Ici, vous avez deux options.

Téléchargement automatique : Si Firepower Module dispose d'un accès Internet, Firepower Module peut télécharger les mises à jour VDB directement à partir du site Web de Cisco en cliquant sur Télécharger les mises à jour.

Mise à jour manuelle : Téléchargez la mise à jour VDB depuis le site Web de Cisco vers le système local et téléchargez-la manuellement en cliquant sur la mise à jour de téléchargement. Sélectionnez Choisir un fichier et parcourez le fichier dans le système local, puis cliquez sur Télécharger.

Une fois la mise à jour téléchargée ou téléchargée manuellement à partir du site Web de Cisco, sélectionnez la version et cliquez sur l'icône install, comme illustré dans l'image.

-

Astuce : Accédez à Monitoring > Task Status, afin de surveiller l'installation de VDB.

Installer les mises à jour des règles

Les mises à jour des règles (signatures) sont des mises à jour des signatures du système de prévention des intrusions (IPS) de Cisco IOS que l'équipe Cisco TALOS publie régulièrement pour fournir une couverture aux menaces les plus récentes.

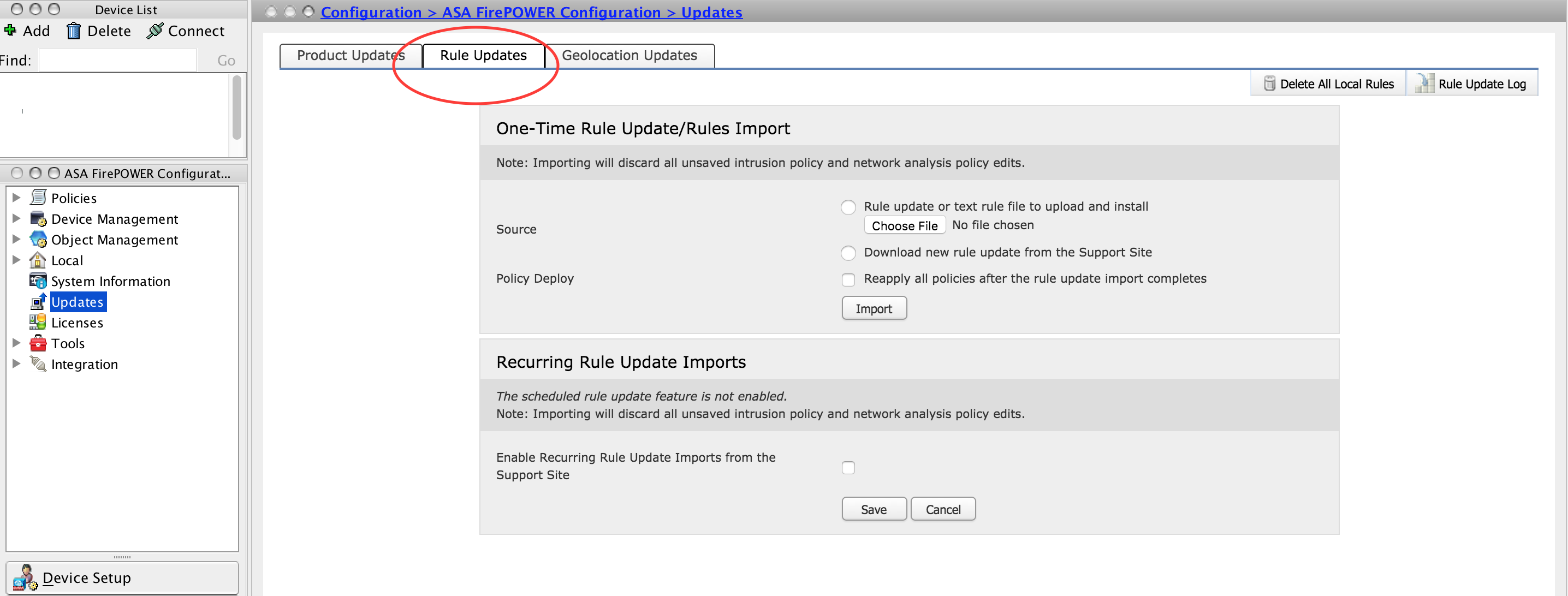

Afin d'installer les mises à jour de règles, accédez à Configuration > ASA Firepower Configuration > Updates puis cliquez sur Rule Updates.

Il existe deux options pour configurer les mises à jour des règles.

- Mise à jour/importation de règles uniques

- Importation périodique de mise à jour de règle

Mise à jour/importation de règle unique

Mise à jour/importation de règles ponctuelle est un processus manuel de mise à jour des signatures. Ici, vous avez deux options.

Téléchargement automatique : si le module Firepower dispose d'une connectivité Internet, sélectionnez Télécharger la mise à jour des règles à partir du site de support.

Mise à jour manuelle : si vous avez téléchargé manuellement le fichier de mise à jour des règles à partir du site Web de Cisco sur votre système local, sélectionnez Mise à jour des règles ou fichier de règles de texte à télécharger et installer puis cliquez sur Choisir un fichier pour télécharger le fichier de signature.

Une fois le téléchargement/téléchargement des règles terminé, vous pouvez sélectionner Réappliquer toutes les stratégies une fois l'importation de la mise à jour des règles terminée, puis cliquez sur Importer pour appliquer automatiquement la mise à jour des signatures à toutes les stratégies de contrôle d'accès après la mise à jour/installation des règles.

Pour appliquer les stratégies manuellement, désactivez la case à cocher.

-

Astuce : Afin de surveiller l'installation d'importation de règle, accédez à Configuration > Configuration ASA Firepower > Updates > rule Updates > Rule Update log.

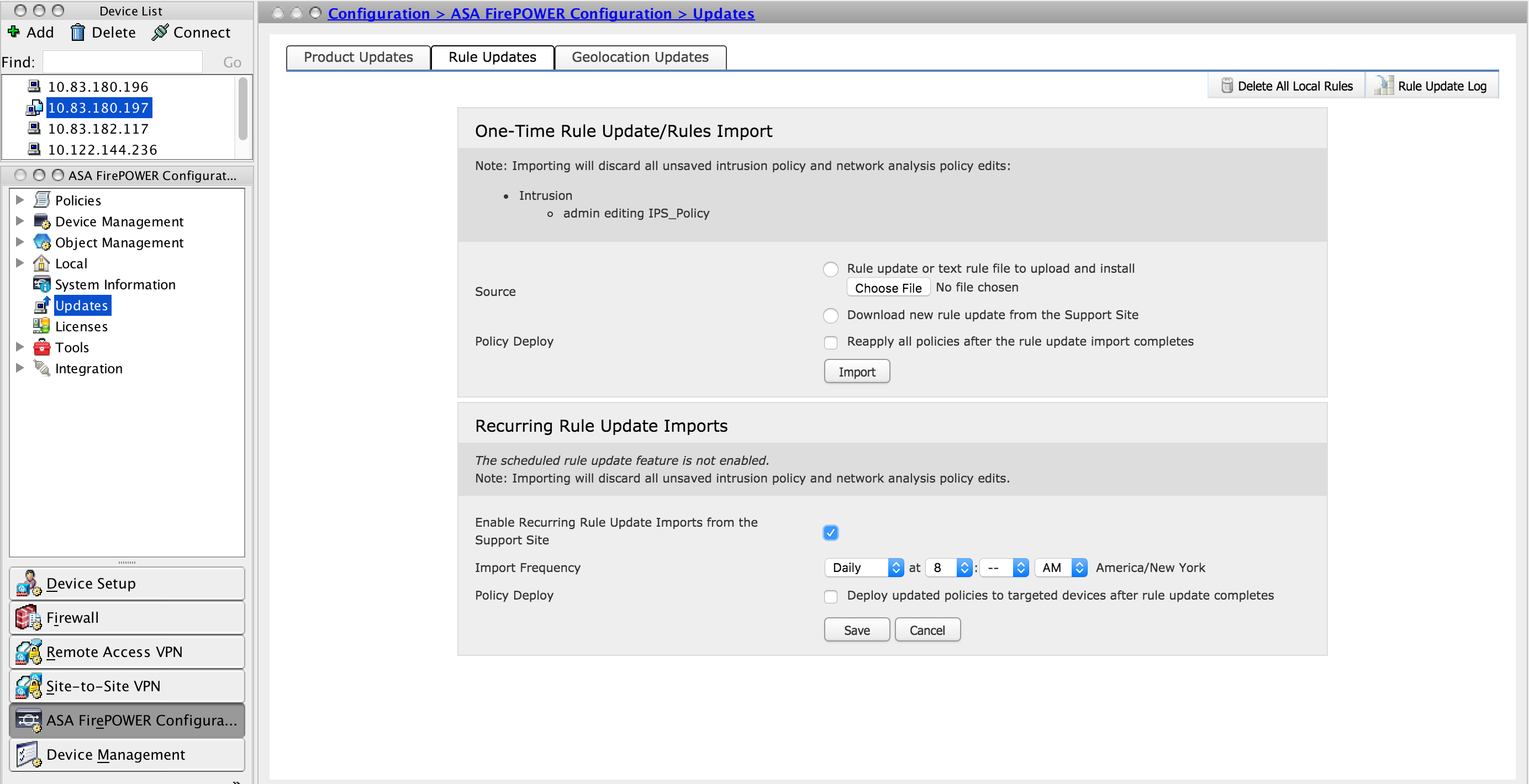

Importations récurrentes de mise à jour de règle

L'option de mise à jour périodique de règles consiste à planifier le module Firepower afin de vérifier les mises à jour de règles. Téléchargez et installez une nouvelle règle si une nouvelle base de données de règles est disponible.

Remarque:: Le module Firepower doit être connecté au site d'assistance Cisco.

Afin de configurer les mises à jour de règles récurrentes, sélectionnez Activer les importations de mises à jour récurrentes de règles à partir du site de support. Configurez la fréquence pour rechercher la nouvelle mise à jour de règle et téléchargez/installez la mise à jour de règle si elle est disponible.

Vous pouvez choisir d'appliquer automatiquement les stratégies d'accès en sélectionnant Déployer les stratégies mises à jour sur les périphériques cibles une fois la mise à jour des règles terminée si vous voulez appliquer de nouvelles modifications de règles au module, puis cliquez sur Enregistrer.

-

Astuce : Afin de surveiller l'installation d'importation de règles, accédez à Configuration > ASA Firepower Configuration > Updates > Rule Updates > Rule Update log.

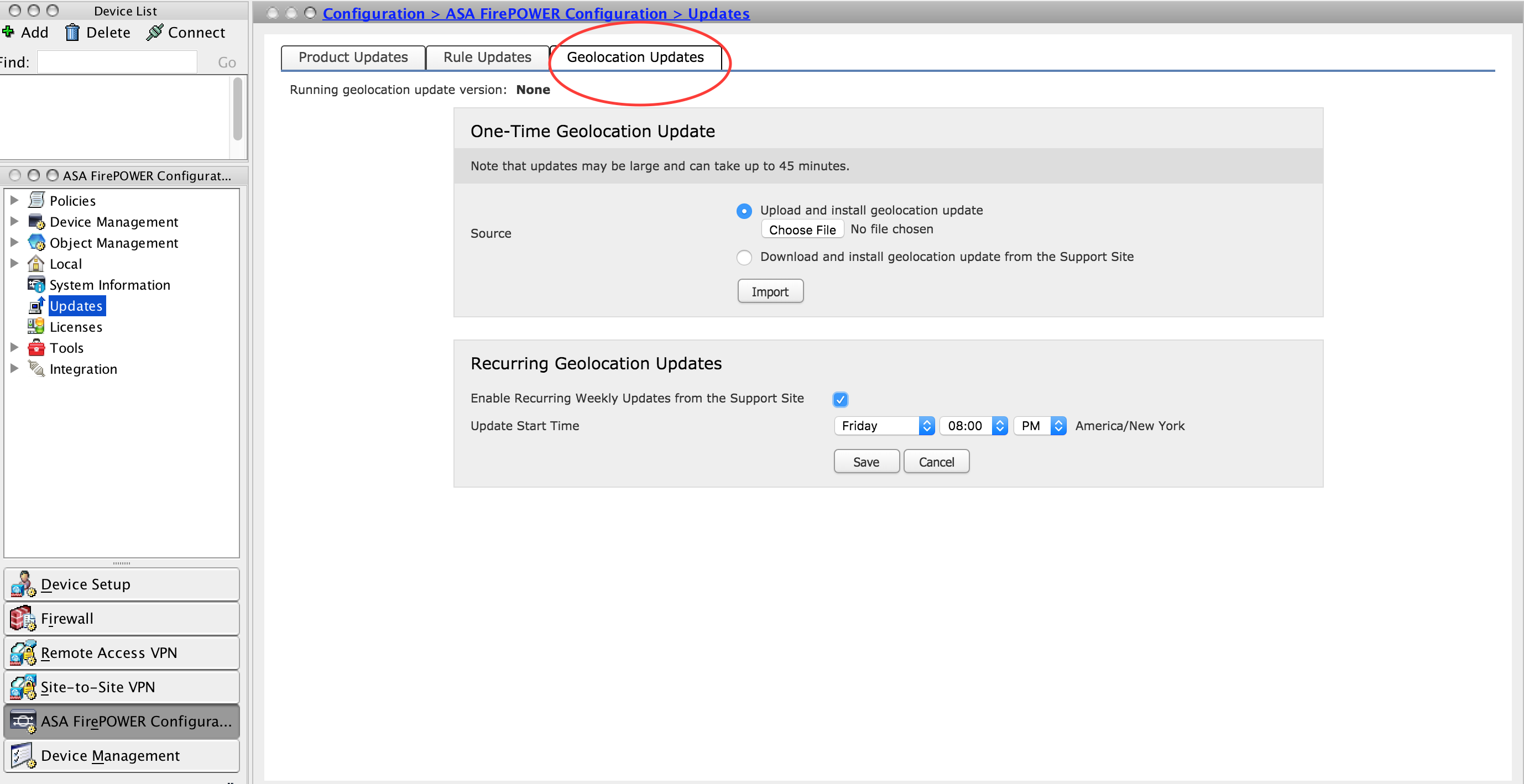

Installer les mises à jour de géolocalisation

La mise à jour de la géolocalisation contient un mappage mis à jour de l'adresse IP au pays et au continent.

Il existe deux options pour configurer les mises à jour de géolocalisation :

Mises à jour uniques de la géolocalisation

One-Time Geolocation Updates est un processus manuel de mise à jour de la base de données de géolocalisation. Il y a deux façons d'obtenir ces mises à jour.

Mise à jour manuelle : si vous avez téléchargé manuellement le fichier de géolocalisation à partir du site Web de Cisco, sélectionnez Télécharger et installer la mise à jour de la géolocalisation et cliquez sur Choisir un fichier pour télécharger le fichier de géolocalisation.

Téléchargement automatique : Si Firepower Module dispose d'une connectivité Internet, sélectionnez Télécharger et installer la mise à jour de la géolocalisation dans le site de support et cliquez sur Importer.

Mises à jour de géolocalisation récurrentes

L'option Mises à jour de géolocalisation récurrentes est un planning défini par l'utilisateur pour vérifier la disponibilité des mises à jour de géolocalisation. Il télécharge et installe la nouvelle base de données si elle est disponible.

Remarque:: Le module Firepower doit être connecté au site d'assistance Cisco.

Afin de configurer les mises à jour de géolocalisation récurrentes, sélectionnez Activez les mises à jour hebdomadaires périodiques à partir du site de support et définissez la fréquence pour vérifier les mises à jour de géolocalisation et télécharger/installer les mises à jour si elles sont disponibles, puis cliquez sur Enregistrer.

-

Astuce : Afin de surveiller l'installation de la mise à niveau, accédez à Monitoring > Task Status.

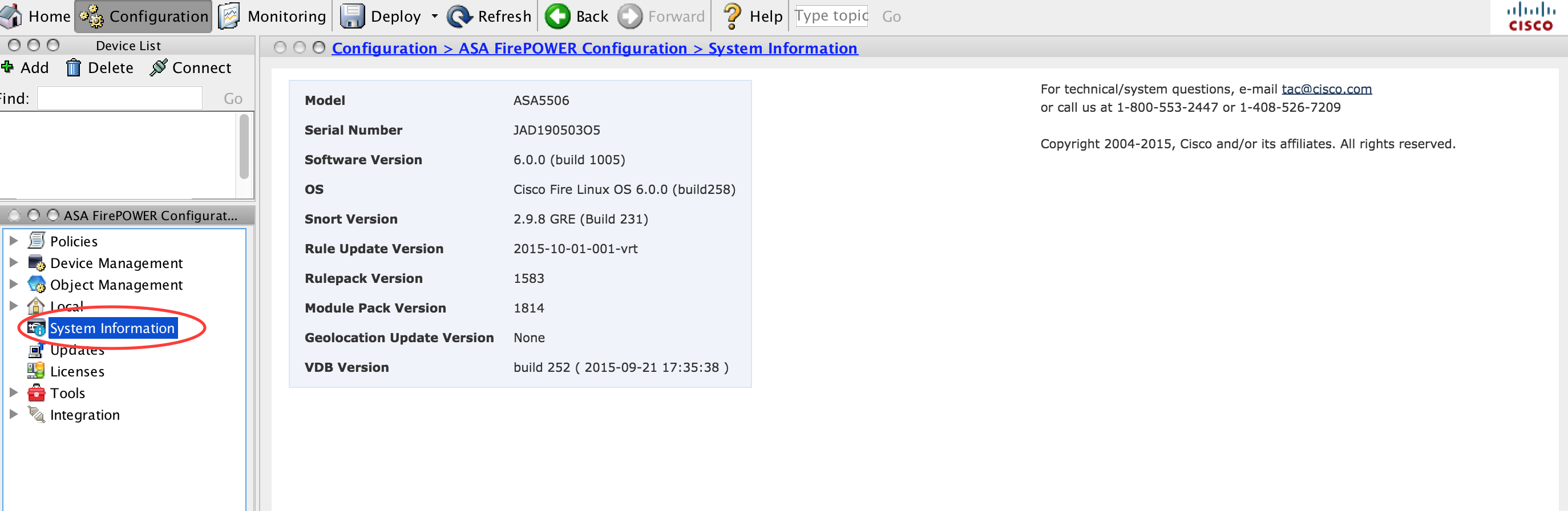

Vérification de l'installation de mise à jour

Afin de vérifier l'installation des différentes mises à jour, accédez à Configuration > ASA Firepower Configuration > System Information.

Version du logiciel et du système d'exploitation : la section du système d'exploitation affiche la version mise à niveau du logiciel

Version VDB : VDB affiche la version mise à niveau de VDB

Version de mise à jour de géolocalisation : version de mise à jour de géolocalisation

Version de mise à jour de règle : Affiche la version SRU

Dépannage

Il n'existe actuellement aucune information de dépannage spécifique pour cette configuration.

Informations connexes

Contribution d’experts de Cisco

- AvinashIngénieur TAC Cisco

- Prashant JoshiIngénieur TAC Cisco

- Sunil KumarIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires