PIX/ASA : exemple de configuration du client PPPoE

Table des matières

Introduction

Ce document fournit un exemple de configuration pour les dispositifs de sécurité ASA/PIX en tant que client de protocole point-à-point sur Ethernet (PPPoE) pour les versions 7.2.(1) et plus.

PPPoE combine deux normes largement acceptées, Ethernet et PPP, afin de fournir une méthode authentifiée qui attribue des adresses IP aux systèmes clients. Les clients PPPoE sont généralement des ordinateurs personnels connectés à un FAI via une connexion large bande distante, telle que DSL ou un service par câble. Les FAI déploient le protocole PPPoE, car il est plus facile à utiliser pour les clients et il utilise leur infrastructure d'accès à distance existante afin de prendre en charge l'accès haut débit.

PPPoE fournit une méthode standard pour utiliser les méthodes d'authentification du réseau PPPoE. Utilisé par les FAI, PPPoE permet l'attribution authentifiée d'adresses IP. Dans ce type de mise en oeuvre, le client et le serveur PPPoE sont interconnectés par des protocoles de pontage de couche 2 qui s'exécutent sur une connexion DSL ou une autre connexion haut débit.

PPPoE se compose de deux phases principales :

-

Phase de découverte active : au cours de cette phase, le client PPPoE localise un serveur PPPoE, appelé concentrateur d'accès, auquel un ID de session est attribué et la couche PPPoE est établie

-

Phase de session PPP : au cours de cette phase, les options PPP (Point-to-Point Protocol) sont négociées et l'authentification est effectuée. Une fois la configuration de la liaison terminée, PPPoE fonctionne comme une méthode d'encapsulation de couche 2, qui permet le transfert des données sur la liaison PPP dans les en-têtes PPPoE.

Lors de l'initialisation du système, le client PPPoE échange une série de paquets afin d'établir une session avec le concentrateur d'accès. Une fois la session établie, une liaison PPP est configurée, qui utilise le protocole PAP (Password Authentication Protocol) pour l'authentification. Une fois la session PPP établie, chaque paquet est encapsulé dans les en-têtes PPPoE et PPP.

Remarque : PPPoE n'est pas pris en charge lorsque le basculement est configuré sur l'appliance de sécurité adaptative, ou en mode contexte multiple ou transparent. PPPoE est uniquement pris en charge en mode routé unique, sans basculement.

Conditions préalables

Exigences

Aucune exigence spécifique n'est associée à ce document.

Composants utilisés

Les informations contenues dans ce document sont basées sur la version 8.x et les versions ultérieures de l'appliance de sécurité adaptatif Cisco (ASA).

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Produits connexes

Cette configuration peut également être utilisée avec le dispositif de sécurité de la gamme Cisco PIX 500, qui exécute la version 7.2(1) et les versions ultérieures. Afin de configurer le client PPPoE sur le pare-feu Cisco Secure PIX, PIX OS version 6.2 introduit cette fonction et est ciblé pour le PIX bas de gamme (501/506). Pour plus d'informations, référez-vous à Configuration du client PPPoE sur un pare-feu Cisco Secure PIX

Conventions

Pour plus d’informations sur les conventions utilisées dans ce document, reportez-vous aux Conventions relatives aux conseils techniques Cisco.

Configurer

Cette section fournit les informations nécessaires à la configuration des fonctionnalités décrites dans ce document.

Remarque : utilisez l'outil de recherche de commandes (clients enregistrés uniquement) pour obtenir plus d'informations sur les commandes utilisées dans cette section.

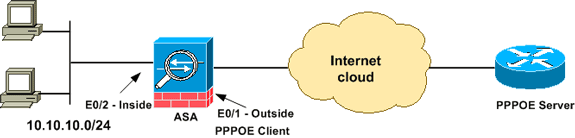

Diagramme du réseau

Ce document utilise la configuration réseau suivante :

Configuration CLI

Ce document utilise les configurations suivantes :

| Nom du périphérique 1 |

|---|

ciscoasa#show running-config : Saved : ASA Version 8.0(2) ! hostname ciscoasa enable password 8Ry2YjIyt7RRXU24 encrypted names ! interface Ethernet0/0 nameif dmz security-level 50 ip address 10.77.241.111 255.255.255.192 ! interface Ethernet0/1 nameif outside security-level 0 !--- Specify a VPDN group for the PPPoE client pppoe client vpdn group CHN !--- "ip address pppoe [setroute]" !--- The setroute option sets the default routes when the PPPoE client has !--- not yet established a connection. When you use the setroute option, you !--- cannot use a statically defined route in the configuration. !--- PPPoE is not supported in conjunction with DHCP because with PPPoE !--- the IP address is assigned by PPP. The setroute option causes a default !--- route to be created if no default route exists. !--- Enter the ip address pppoe command in order to enable the !--- PPPoE client from interface configuration mode. ip address pppoe ! interface Ethernet0/2 nameif inside security-level 100 ip address 10.10.10.1 255.255.255.0 ! interface Ethernet0/3 shutdown no nameif no security-level no ip address ! interface Management0/0 shutdown no nameif no security-level no ip address ! passwd 2KFQnbNIdI.2KYOU encrypted boot system disk0:/asa802-k8.bin ftp mode passive access-list 100 extended permit ip any any access-list inside_nat0_outbound extended permit ip 10.10.10.0 255.255.255.0 10. 20.10.0 255.255.255.0 inactive pager lines 24 mtu dmz 1500 !--- The maximum transmission unit (MTU) size is automatically set to 1492 bytes, !--- which is the correct value to allow PPPoE transmission within an Ethernet frame. mtu outside 1492 mtu inside 1500 !--- Output suppressed. global (outside) 1 interface nat (inside) 1 0.0.0.0 0.0.0.0 !--- The NAT statements above are for ASA version 8.2 and earlier. !--- For ASA versions 8.3 and later the NAT statements are modified as follows. object network obj_any subnet 0.0.0.0 0.0.0.0 nat (inside,outside) dynamic interface !--- Output suppressed. telnet timeout 5 ssh timeout 5 console timeout 0 !--- Define the VPDN group to be used for PPPoE. vpdn group CHN request dialout pppoe !--- Associate the user name assigned by your ISP to the VPDN group. vpdn group CHN localname cisco !--- If your ISP requires authentication, select an authentication protocol. vpdn group CHN ppp authentication pap !--- Create a user name and password for the PPPoE connection. vpdn username cisco password ********* threat-detection basic-threat threat-detection statistics access-list ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global username cisco123 password ffIRPGpDSOJh9YLq encrypted privilege 15 prompt hostname context Cryptochecksum:3cf813b751fe78474dfb1d61bb88a133 : end ciscoasa# |

Configuration ASDM

Complétez ces étapes afin de configurer le client PPPoE fourni avec l'appliance de sécurité adaptative :

Remarque : référez-vous à Autoriser l'accès HTTPS pour ASDM afin de permettre à l'ASA d'être configuré par l'ASDM.

-

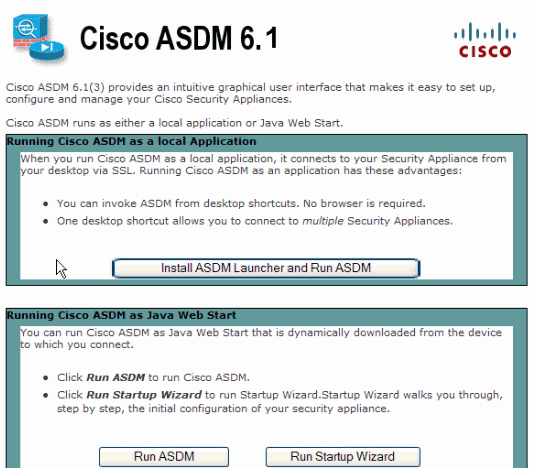

Accédez à l'ASDM sur l'ASA :

Ouvrez votre navigateur et entrez https://<ASDM_ASA_IP_ADDRESS>.

Où ASDM_ASA_IP_ADRESS est l'adresse IP de l'interface ASA qui est configurée pour l'accès ASDM.

Remarque : assurez-vous d'autoriser tous les avertissements que votre navigateur vous donne concernant l'authenticité du certificat SSL. Le nom d'utilisateur et le mot de passe par défaut sont vides.

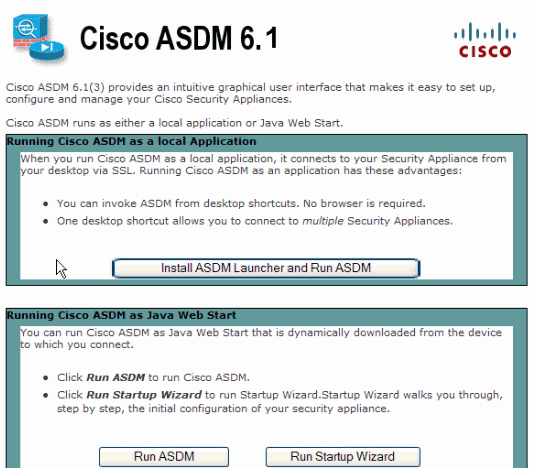

ASA affiche cette fenêtre pour permettre le téléchargement de l'application ASDM. Cet exemple charge l'application sur l'ordinateur local et ne fonctionne pas dans une applet Java.

-

Cliquez sur Download ASDM Launcher and Start ASDM pour télécharger le programme d'installation de l'application ASDM.

-

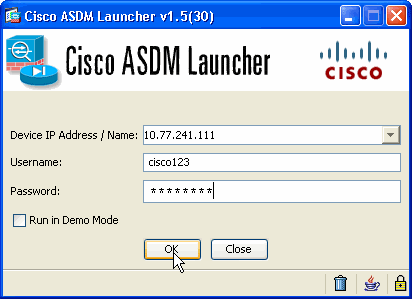

Une fois le lanceur ASDM téléchargé, suivez les étapes indiquées par les invites afin d'installer le logiciel et d'exécuter le lanceur ASDM Cisco.

-

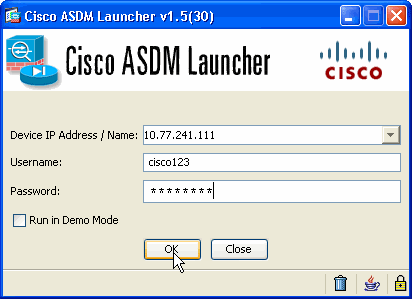

Entrez l'adresse IP de l'interface que vous avez configurée avec la commande http -, et un nom d'utilisateur et un mot de passe si vous en avez spécifié un.

Cet exemple utilise cisco123 comme nom d'utilisateur et cisco123 comme mot de passe.

-

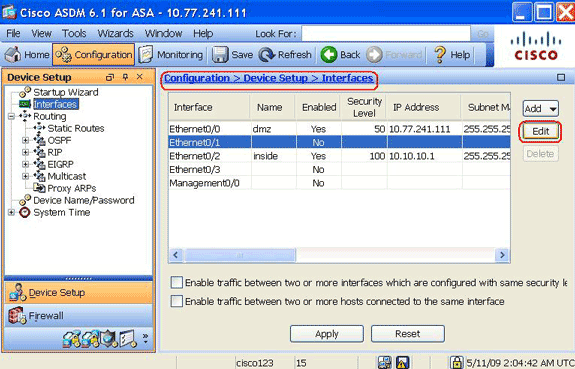

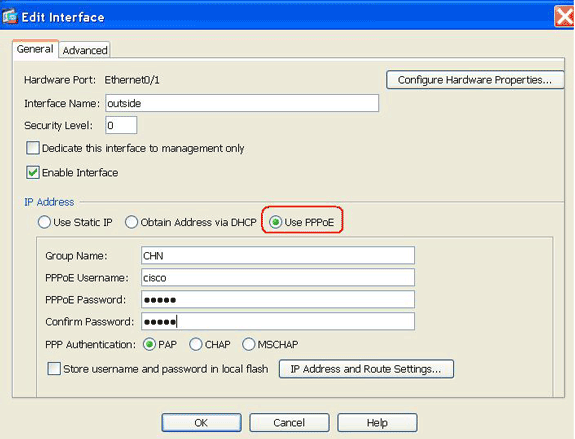

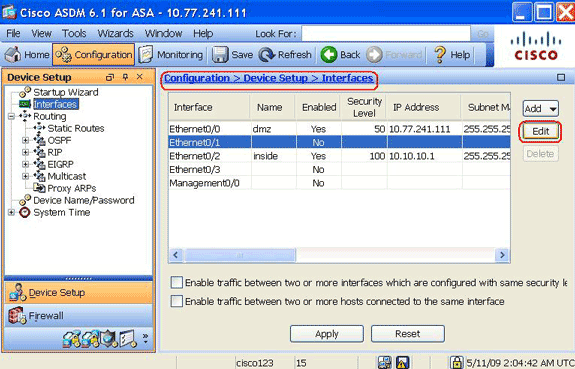

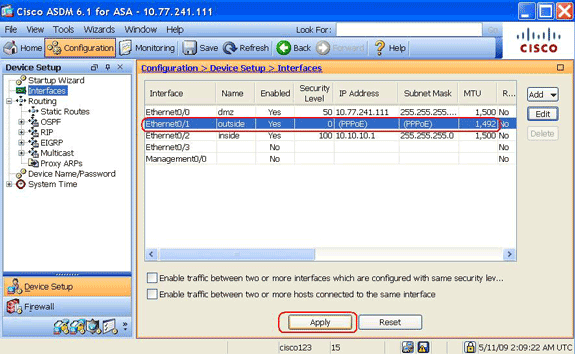

Choisissez Configuration > Device Setup > Interfaces, mettez en surbrillance l'interface externe, puis cliquez sur Edit.

-

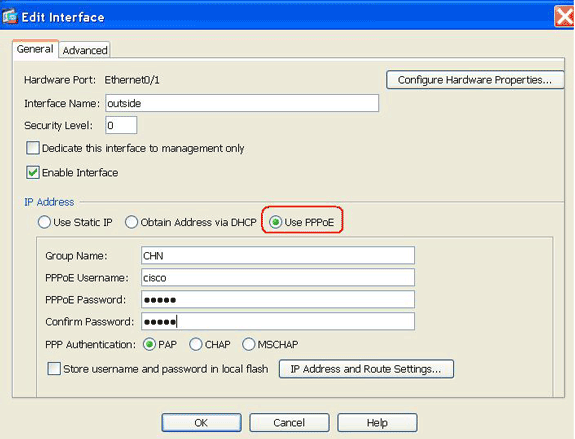

Dans le champ Nom de l'interface, saisissez outside et cochez la case Enable Interface.

-

Cliquez sur la case d'option Use PPPoE dans la zone IP Address.

-

Saisissez un nom de groupe, un nom d'utilisateur et un mot de passe PPPoE, puis cliquez sur la case d'option appropriée du type d'authentification PPP (PAP, CHAP ou MSCHAP).

-

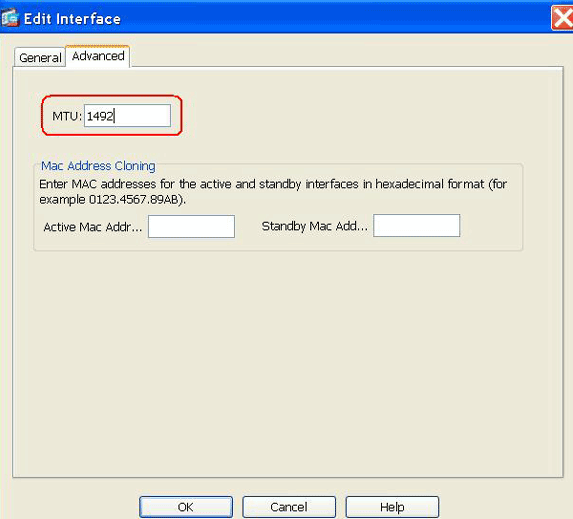

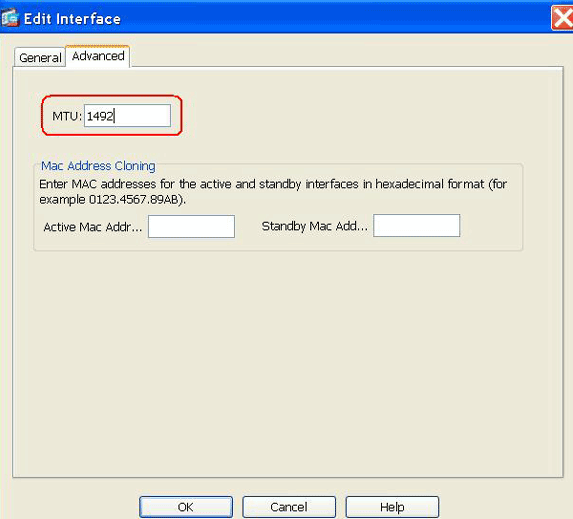

Cliquez sur l'onglet Advanced, et vérifiez que la taille de MTU est définie sur 1492.

Remarque : la taille maximale de l'unité de transmission (MTU) est automatiquement définie sur 1 492 octets, valeur correcte pour permettre la transmission PPPoE au sein d'une trame Ethernet.

-

Cliquez sur OK pour continuer.

-

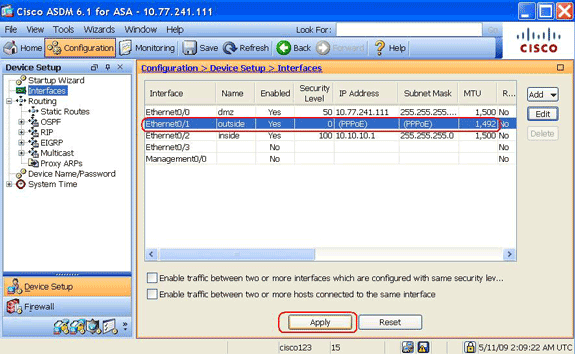

Vérifiez que les informations que vous avez entrées sont correctes, puis cliquez sur Apply.

Vérifier

Référez-vous à cette section pour vous assurer du bon fonctionnement de votre configuration.

L'Outil Interpréteur de sortie (clients enregistrés uniquement) (OIT) prend en charge certaines commandes show. Utilisez l'OIT pour afficher une analyse de la sortie de la commande show .

-

show ip address outside pppoe : utilisez cette commande afin d'afficher les informations de configuration client PPPoE actuelles.

-

show vpdn session [l2tp] | pppoe] [id sess_id | paquets | province | window] : utilisez cette commande afin d'afficher l'état des sessions PPPoE.

L'exemple suivant présente un exemple d'informations fournies par cette commande :

hostname#show vpdn

Tunnel id 0, 1 active sessions

time since change 65862 secs

Remote Internet Address 10.0.0.1

Local Internet Address 199.99.99.3

6 packets sent, 6 received, 84 bytes sent, 0 received

Remote Internet Address is 10.0.0.1

Session state is SESSION_UP

Time since event change 65865 secs, interface outside

PPP interface id is 1

6 packets sent, 6 received, 84 bytes sent, 0 received

hostname#show vpdn session

PPPoE Session Information (Total tunnels=1 sessions=1)

Remote Internet Address is 10.0.0.1

Session state is SESSION_UP

Time since event change 65887 secs, interface outside

PPP interface id is 1

6 packets sent, 6 received, 84 bytes sent, 0 received

hostname#show vpdn tunnel

PPPoE Tunnel Information (Total tunnels=1 sessions=1)

Tunnel id 0, 1 active sessions

time since change 65901 secs

Remote Internet Address 10.0.0.1

Local Internet Address 199.99.99.3

6 packets sent, 6 received, 84 bytes sent, 0 received

hostname#

Effacement de la configuration

Afin de supprimer toutes les commandes vpdn group de la configuration, utilisez la commande clear configure vpdn group en mode de configuration globale :

hostname(config)#clear configure vpdn group

Afin de supprimer toutes les commandes vpdn username, utilisez la commande clear configure vpdn username :

hostname(config)#clear configure vpdn username

Remarque : ces commandes n'ont aucune incidence sur les connexions PPPoE actives.

Dépannage

Dépannage des commandes

L'Outil Interpréteur de sortie (clients enregistrés uniquement) (OIT) prend en charge certaines commandes show. Utilisez l'OIT pour afficher une analyse de la sortie de la commande show .

Remarque : Consulter les renseignements importants sur les commandes de débogage avant d’utiliser les commandes de débogage.

-

hostname# [no] debug pppoe {event | erreur | packet} : utilisez cette commande afin d'activer ou de désactiver le débogage pour le client PPPoE.

Le masque de sous-réseau apparaît sous /32

Problème

Lorsque vous utilisez la commande IP address x.x.x.x 255.255.255.240 pppoe setroute, l'adresse IP est attribuée correctement, mais le masque de sous-réseau apparaît comme /32 bien qu'il soit spécifié dans la commande comme /28. Que se passe-t-il ?

Solution

C'est le bon comportement. Le masque de sous-réseau n'est pas pertinent dans le cas de l'interface PPPoe ; l'ASA le changera toujours en /32.

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

11-May-2009 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires