AnyConnect Client vers ASA avec utilisation de DHCP pour l'attribution d'adresses

Table des matières

Introduction

Ce document décrit comment configurer le dispositif de sécurité adaptatif (ASA) de la gamme Cisco 5500-X pour que le serveur DHCP fournisse l'adresse IP du client à tous les clients Anyconnect à l'aide de l'ASDM (Adaptive Security Device Manager) ou de l'interface de ligne de commande.

Conditions préalables

Exigences

Ce document suppose que l´ASA est complètement opérationnel et configuré pour permettre au Cisco ASDM ou CLI d'apporter des modifications de configuration.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

Pare-feu de nouvelle génération Cisco ASA 5500-X version 9.2(1)

Adaptive Security Device Manager version 7.1(6)

Client de mobilité sécurisée Cisco AnyConnect3.1.05152

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Produits connexes

Cette configuration peut également être utilisée avec le dispositif de sécurité Cisco ASA 5500, version 7.x et ultérieure.

Informations générales

Les VPN d'accès à distance adressent la condition requise du collaborateur mobile pour se connecter en toute sécurité au réseau de l'entreprise. Les utilisateurs mobiles peuvent configurer une connexion sécurisée à l'aide du logiciel client Cisco Anyconnect Secure Mobility. Le client Cisco Anyconnect Secure Mobility initie une connexion à un périphérique du site central configuré pour accepter ces demandes. Dans cet exemple, le périphérique du site central est un dispositif de sécurité adaptatif de la gamme ASA 5500-X qui utilise des crypto-cartes dynamiques.

Dans la gestion des adresses de l'appliance de sécurité, vous devez configurer des adresses IP qui connectent un client à une ressource sur le réseau privé, via le tunnel, et laisser le client fonctionner comme s'il était directement connecté au réseau privé.

En outre, vous ne traitez que les adresses IP privées qui sont attribuées aux clients. Les adresses IP attribuées à d'autres ressources sur votre réseau privé font partie de vos responsabilités d'administration réseau, et non de la gestion VPN. Par conséquent, lorsque les adresses IP sont abordées ici, Cisco désigne les adresses IP disponibles dans votre schéma d'adressage de réseau privé qui permettent au client de fonctionner comme point d'extrémité de tunnel.

Configurer

Cette section vous fournit des informations pour configurer les fonctionnalités décrites dans ce document.

Diagramme du réseau

Ce document utilise la configuration réseau suivante :

Configuration du client Cisco Anyconnect Secure Mobility

Procédure ASDM

Complétez ces étapes afin de configurer le VPN d'accès à distance :

- Activez WebVPN.

- Choisissez Configuration > Remote Access VPN > Network (Client) Access > SSL VPN Connection Profiles et sous Access Interfaces, cliquez les cases à cocher Allow Access et Enable DTLS pour l'interface externe. En outre, cochez la case Enable Cisco AnyConnect VPN Client or legacy SSL VPN Client access on the interface selected in this table afin d'activer SSL VPN sur l'interface externe.

- Cliquez sur Apply.

- Choisissez Configuration > Remote Access VPN > Network (Client) Access > Anyconnect Client Software > Add afin d'ajouter l'image du client VPN Cisco AnyConnect à partir de la mémoire flash de l'ASA comme indiqué.

Configuration CLI équivalente :ciscoasa(config)#webvpn

ciscoasa(config-webvpn)#enable outside

ciscoasa(config-webvpn)#anyconnect image disk0:/anyconnect-win-3.1.05152-k9.pkg 1

ciscoasa(config-webvpn)#tunnel-group-list enable

ciscoasa(config-webvpn)#anyconnect enable

- Choisissez Configuration > Remote Access VPN > Network (Client) Access > SSL VPN Connection Profiles et sous Access Interfaces, cliquez les cases à cocher Allow Access et Enable DTLS pour l'interface externe. En outre, cochez la case Enable Cisco AnyConnect VPN Client or legacy SSL VPN Client access on the interface selected in this table afin d'activer SSL VPN sur l'interface externe.

- Configurez la stratégie de groupe.

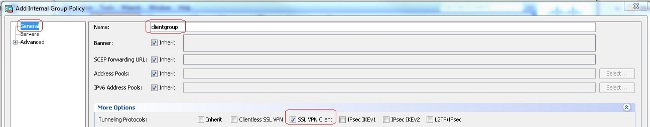

- Choisissez Configuration > Remote Access VPN > Network (Client) Access > Group Policies afin de créer une stratégie de groupe interne clientgroup. Sous l'onglet General, activez la case à cocher SSL VPN Client afin d'activer le SSL comme protocole de tunneling.

- Configurez l'étendue réseau DHCP dans l'onglet Servers, choisissez More Options afin de configurer l'étendue DHCP pour que les utilisateurs soient affectés automatiquement.

Configuration CLI équivalente :ciscoasa(config)#group-policy clientgroup internal

ciscoasa(config)#group-policy clientgroup attributes

ciscoasa(config-group-policy)#vpn-tunnel-protocol ssl-client

ciscoasa(config-group-policy)#

- Choisissez Configuration > Remote Access VPN > Network (Client) Access > Group Policies afin de créer une stratégie de groupe interne clientgroup. Sous l'onglet General, activez la case à cocher SSL VPN Client afin d'activer le SSL comme protocole de tunneling.

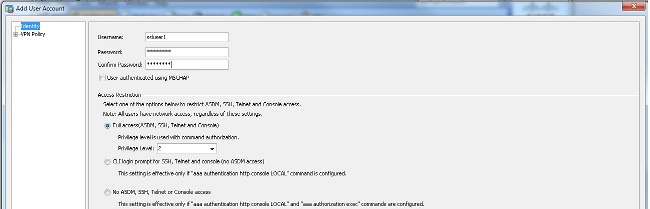

- Choisissez Configuration > Remote Access VPN > AAA/Local Users > Local Users > Add afin de créer un nouveau compte d'utilisateur ssluser1. Cliquez sur OK, puis sur Apply.

Configuration CLI équivalente :

ciscoasa(config)#username ssluser1 password asdmASA

- Configurez le groupe de tunnels.

- Choisissez Configuration > Remote Access VPN > Network (Client) Access > Anyconnect Connection Profiles > Add afin de créer un nouveau tunnel group sslgroup.

- Dans l'onglet Basic, vous pouvez exécuter la liste des configurations indiquée :

- Donnez au groupe de tunnels le nom sslgroup.

- Indiquez l'adresse IP du serveur DHCP dans l'espace prévu à cet effet pour les serveurs DHCP.

- Sous Default Group Policy, sélectionnez la stratégie de groupe clientgroup dans la liste déroulante Group Policy.

- Configurer la liaison DHCP ou le sous-réseau DHCP

- Sous l'onglet Advanced > Group Alias/Group URL, spécifiez le nom d'alias du groupe comme sslgroup_users et cliquez sur OK.

Configuration CLI équivalente :ciscoasa(config)#tunnel-group sslgroup type remote-access

ciscoasa(config)#tunnel-group sslgroup general-attributes

ciscoasa(config-tunnel-general)#dhcp-server 192.168.10.1

ciscoasa(config-tunnel-general)#default-group-policy clientgroup

ciscoasa(config-tunnel-general)#exit

ciscoasa(config)#tunnel-group sslgroup webvpn-attributes

ciscoasa(config-tunnel-webvpn)#group-alias sslgroup_users enable

- Choisissez Configuration > Remote Access VPN > Network (Client) Access > Anyconnect Connection Profiles > Add afin de créer un nouveau tunnel group sslgroup.

Subnet-Selection ou Link-Selection

La prise en charge du proxy DHCP pour RFC 3011 et RFC 3527 est une fonctionnalité introduite dans les versions 8.0.5 et 8.2.2 et elle a été prise en charge dans les versions ultérieures.

- Le document RFC 3011 définit une nouvelle option DHCP, l'option de sélection de sous-réseau, qui permet au client DHCP de spécifier le sous-réseau sur lequel allouer une adresse. Cette option est prioritaire sur la méthode utilisée par le serveur DHCP pour déterminer le sous-réseau sur lequel sélectionner une adresse.

- Le document RFC 3527 définit une nouvelle sous-option DHCP, la sous-option de sélection de liaison, qui permet au client DHCP de spécifier l'adresse à laquelle le serveur DHCP doit répondre.

En termes d'ASA, ces RFC permettront à un utilisateur de spécifier une étendue réseau DHCP pour l'attribution d'adresse DHCP qui n'est pas locale à l'ASA, et le serveur DHCP pourra toujours répondre directement à l'interface de l'ASA. Les schémas ci-dessous devraient vous aider à illustrer le nouveau comportement. Cela permettra aux utilisateurs d'utiliser des étendues non locales sans avoir à créer une route statique pour cette étendue dans leur réseau.

Lorsque RFC 3011 ou RFC 3527 n'est pas activé, l'échange de proxy DHCP ressemble à ceci :

Avec l'une de ces RFC activées, l'échange ressemble à ceci à la place, et le client VPN se voit toujours attribuer une adresse dans le sous-réseau correct :

Configuration de l'ASA avec l'utilisation de la CLI

Complétez ces étapes afin de configurer le serveur DHCP pour fournir l'adresse IP aux clients VPN à partir de la ligne de commande. Référez-vous à Appareils de sécurité adaptatifs de la gamme Cisco ASA 5500 - Références des commandes pour plus d'informations sur chaque commande qui est utilisée.

ASA# show run

ASA Version 9.2(1)

!

!--- Specify the hostname for the Security Appliance.

hostname ASA

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

!--- Configure the outside and inside interfaces.

interface GigabitEthernet0/0

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!

interface GigabitEthernet0/1

nameif outside

security-level 0

ip address 192.168.1.1 255.255.255.0

!

interface GigabitEthernet0/2

nameif DMZ

security-level 50

ip address 192.168.10.2 255.255.255.0

!--- Output is suppressed.

passwd 2KFQnbNIdI.2KYOU encrypted

boot system disk0:/asa802-k8.bin

ftp mode passive

object network obj-10.1.1.0

subnet 10.1.1.0 255.255.255.0

object network obj-192.168.5.0

subnet 192.168.5.0 255.255.255.0

pager lines 24

logging enable

logging asdm informational

mtu inside 1500

mtu outside 1500

mtu dmz 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

!--- Specify the location of the ASDM image for ASA to fetch the image

for ASDM access.

asdm image disk0:/asdm-716.bin

no asdm history enable

arp timeout 14400

nat (inside,outside) source static obj-10.1.1.0 obj-10.1.1.0 destination static

obj-192.168.5.0 obj-192.168.5.0

!

object network obj-10.1.1.0

nat (inside,outside) dynamic interface

route outside 0.0.0.0 0.0.0.0 192.168.1.2 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

dynamic-access-policy-record DfltAccessPolicy

http server enable

http 0.0.0.0 0.0.0.0 inside

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

telnet timeout 5

ssh timeout 5

console timeout 0

threat-detection basic-threat

threat-detection statistics access-list

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

inspect sip

inspect xdmcp

!

service-policy global_policy global

!

!--- Enable webvpn and specify an Anyconnect image

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-3.1.05152-k9.pkg 1

anyconnect enable

tunnel-group-list enable

group-policy clientgroup internal

group-policy clientgroup attributes

!--- define the DHCP network scope in the group policy.This configuration is Optional

dhcp-network-scope 192.168.5.0

!--- In order to identify remote access users to the Security Appliance,

!--- you can also configure usernames and passwords on the device.

username ssluser1 password ffIRPGpDSOJh9YLq encrypted

!--- Create a new tunnel group and set the connection

!--- type to remote-access.

tunnel-group sslgroup type remote-access

!--- Define the DHCP server address to the tunnel group.

tunnel-group sslgroup general-attributes

default-group-policy clientgroup

dhcp-server 192.168.10.1

!--- If the use of RFC 3011 or RFC 3527 is required then the following command will

enable support for them

tunnel-group sslgroup general-attributes

dhcp-server subnet-selection (server ip) (3011)

hcp-server link-selection (server ip) (3527)

!--- Configure a group-alias for the tunnel-group

tunnel-group sslgroup webvpn-attributes

group-alias sslgroup_users enable

prompt hostname context

Cryptochecksum:e0725ca9ccc28af488ded9ee36b7822d

: end

ASA#

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

12-Mar-2015 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires