Configurer Anyconnect VPN sur FTD via IKEv2 avec ISE

Options de téléchargement

-

ePub (2.7 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (2.3 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit la configuration de base du VPN d'accès à distance avec authentification IKEv2 et ISE sur FTD géré par le FMC.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- VPN de base, TLS et Internet Key Exchange version 2 (IKEv2)

- Authentification de base, autorisation et comptabilité (AAA) et RADIUS

- Expérience avec Firepower Management Center (FMC)

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de logiciel suivantes :

- Cisco Firepower Threat Defense (FTD) 7.2.0

- Cisco FMC 7.2.0

- AnyConnect 4.10.07073

- Cisco ISE 3.1

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

IKEv2 et SSL (Secure Sockets Layer) sont deux protocoles utilisés pour établir des connexions sécurisées, en particulier dans le contexte des réseaux privés virtuels. IKEv2 fournit des méthodes de cryptage et d'authentification puissantes, offrant un haut niveau de sécurité pour les connexions VPN.

Ce document fournit un exemple de configuration pour FTD version 7.2.0 et ultérieure, qui permet un accès VPN à distance afin d'utiliser la sécurité de la couche transport (TLS) et IKEv2. En tant que client, Cisco AnyConnect peut être utilisé, qui est pris en charge sur plusieurs plates-formes.

Configurer

1. Importez le certificat SSL

Les certificats sont essentiels lorsque AnyConnect est configuré.

L'inscription manuelle des certificats comporte des limites :

1. Sur FTD, un certificat d'autorité de certification (CA) est nécessaire avant qu'une demande de signature de certificat (CSR) ne soit générée.

2. Si le CSR est généré en externe, une autre méthode de PKCS12 est utilisée.

Il existe plusieurs méthodes pour obtenir un certificat sur un appareil FTD, mais la méthode la plus sûre et la plus simple consiste à créer un CSR et à le faire signer par une autorité de certification. Voici comment procéder :

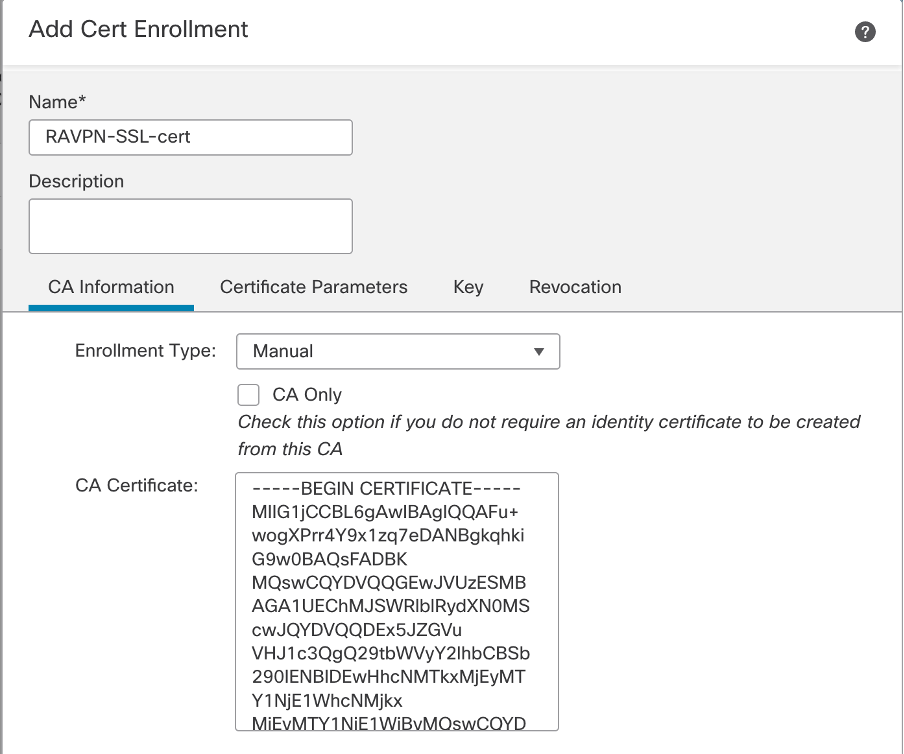

1. Accédez à Objects > Object Management > PKI > Cert Enrollment, puis cliquez sur Add Cert Enrollment.

2. Entrez le nom du point de confiance RAVPN-SSL-cert.

3. Sous l'ongletCA Information, choisissez le type d'inscription comme Manual et collez le certificat CA comme illustré dans l'image.

FMC - Certificat CA

FMC - Certificat CA

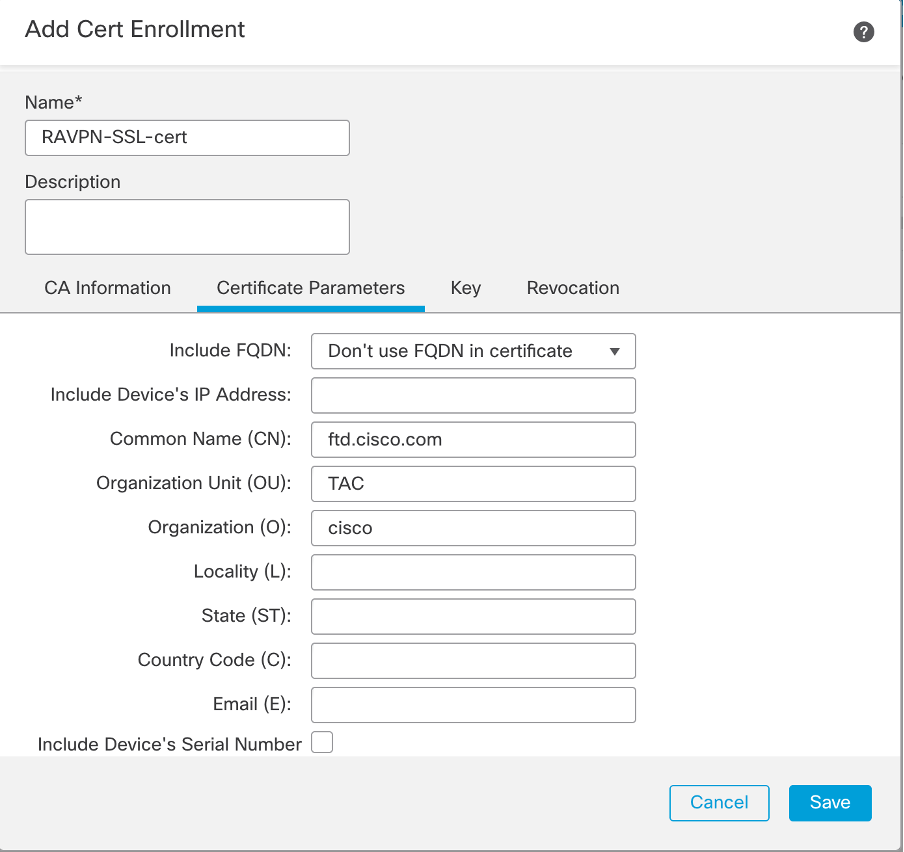

4. SousCertificate Parameters, entrez le nom de l'objet. Exemple :

FMC - Paramètres de certificat

FMC - Paramètres de certificat

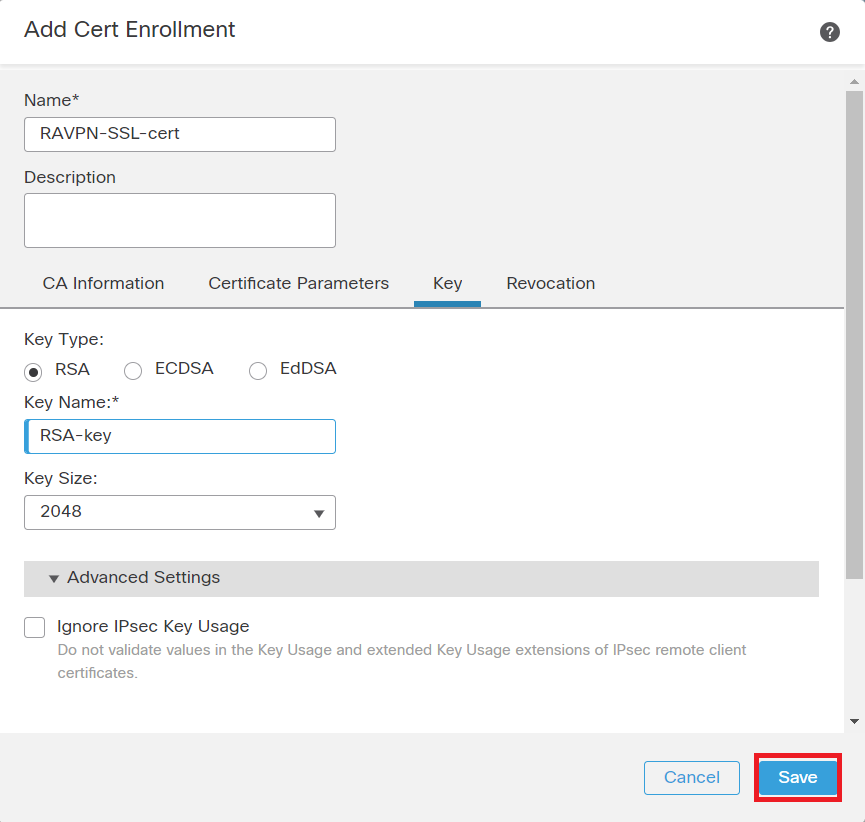

5. Sous l'Key onglet, choisissez le type de clé et indiquez un nom et une taille de bit. Pour RSA, 2 048 bits est le minimum.

6. Cliquez sur Save.

FMC - Clé de certificat

FMC - Clé de certificat

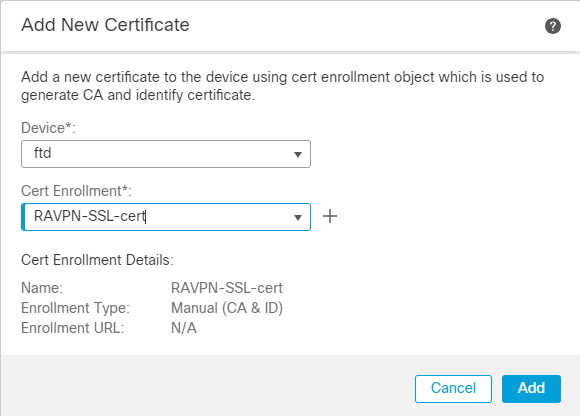

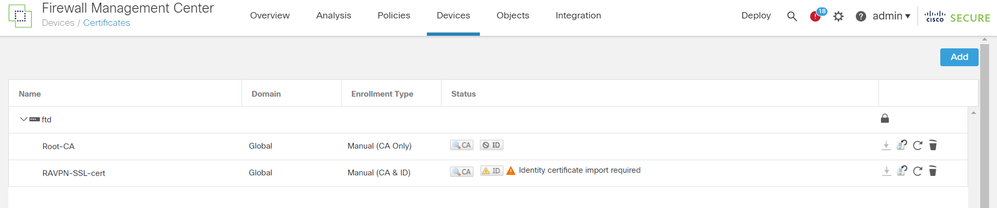

7. Accédez à Devices > Certificates > Add > New Certificate.

8. Sélectionnez Device. Sous Cert Enrollment, choisissez le point de confiance créé, puis cliquez sur Addcomme illustré dans l'image.

FMC - Inscription de certificat au FTD

FMC - Inscription de certificat au FTD

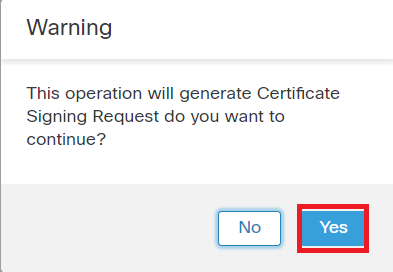

9. Cliquez sur ID, et une invite pour générer CSR s'affiche, choisissez Yes.

FMC - Certificat CA inscrit

FMC - Certificat CA inscrit

FMC - Génération de CSR

FMC - Génération de CSR

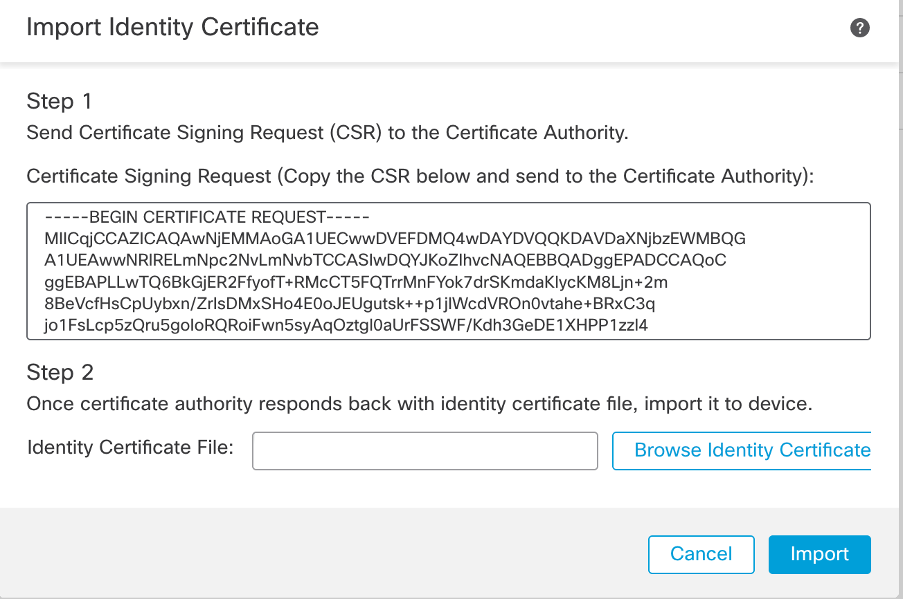

10. Un CSR est généré et peut être partagé avec l’autorité de certification afin d’obtenir le certificat d’identité.

11. Après avoir reçu le certificat d’identité de l’autorité de certification au format base64, choisissez-le sur le disque en cliquant sur Browse Identity Certificate et Import, comme indiqué dans l’image.

FMC - Importer le certificat d'identité

FMC - Importer le certificat d'identité

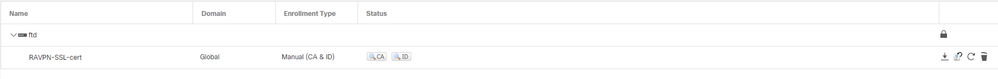

12. Une fois l'importation réussie, le point de confiance RAVPN-SSL-cert est considéré comme :

FMC - Inscription de Trustpoint réussie

FMC - Inscription de Trustpoint réussie

2. Configuration du serveur RADIUS

2. Configuration du serveur RADIUS2.1. Gestion du FTD sur FMC

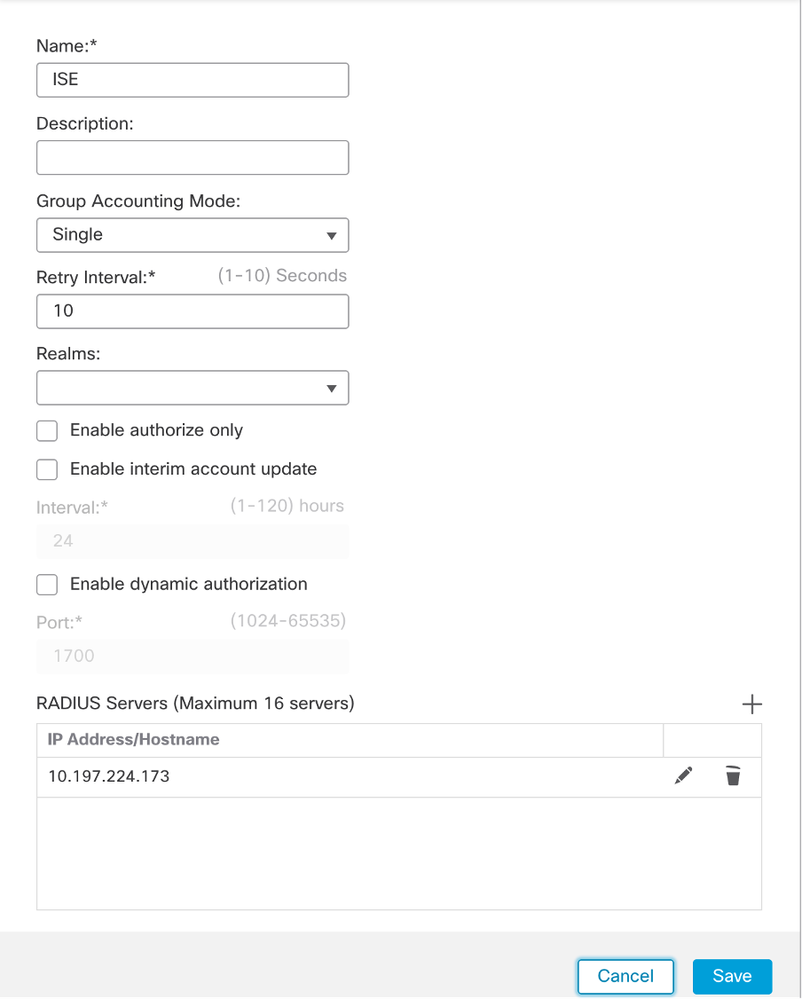

2.1. Gestion du FTD sur FMC1. Accédez à Objects > Object Management > RADIUS Server Group > Add RADIUS Server Group .

2. Entrez le nom ISE et ajoutez des serveurs RADIUS en cliquant sur +.

FMC - Configuration du serveur Radius

FMC - Configuration du serveur Radius

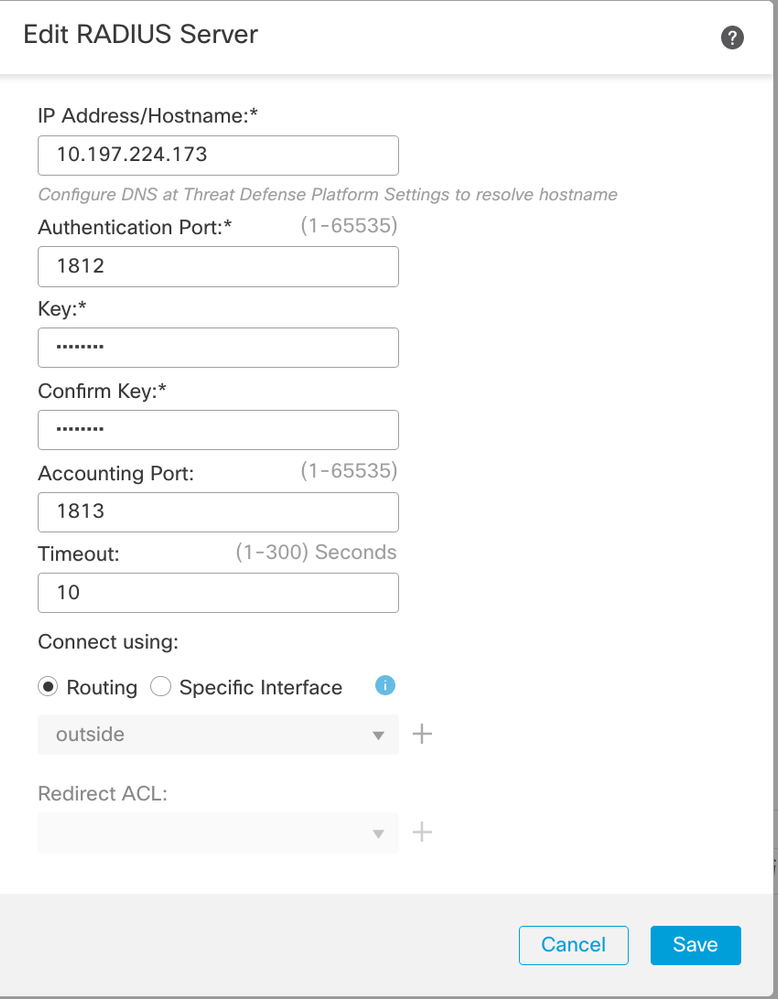

3. Mentionnez l'adresse IP du serveur ISE Radius avec le secret partagé (clé) qui est le même que sur le serveur ISE.

4. Choisissez soit Routing soit Specific Interface par le biais duquel le FTD communique avec le serveur ISE.

5. Cliquez sur Save comme indiqué dans l'image.

FMC - Serveur ISE

FMC - Serveur ISE

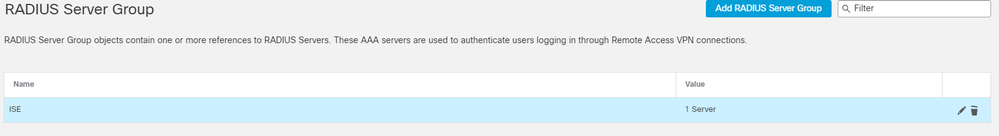

6. Une fois enregistré, le serveur est ajouté sous le RADIUS Server Group comme indiqué dans l'image.

FMC - Groupe de serveurs RADIUS

FMC - Groupe de serveurs RADIUS

2.2. Gestion du FTD sur ISE

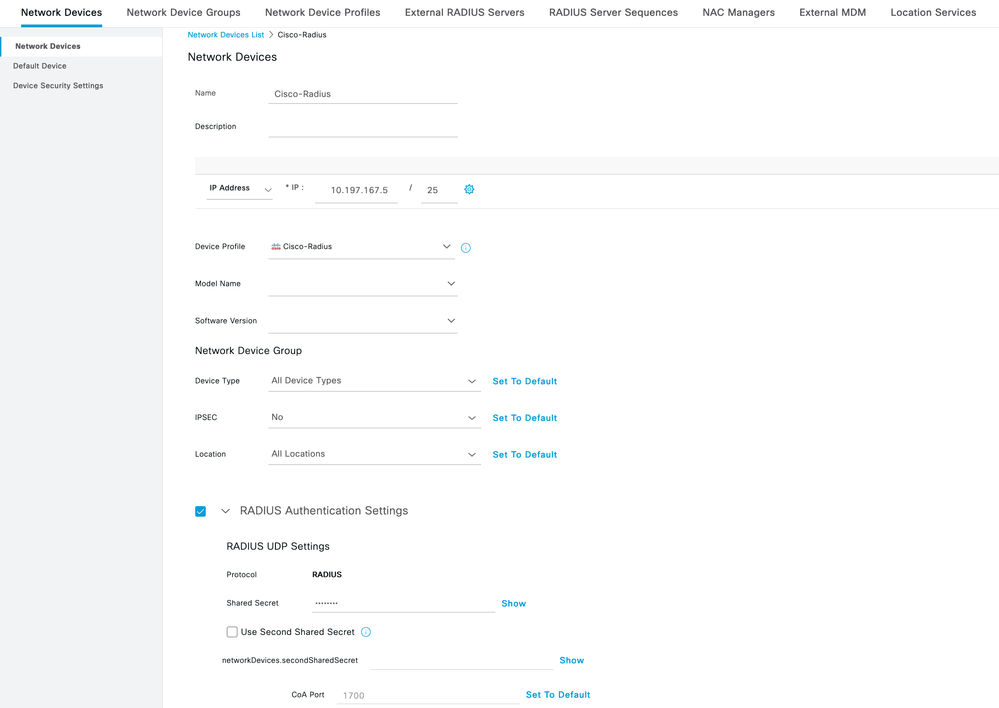

2.2. Gestion du FTD sur ISE1. Accédez à Network Devices et cliquez sur Add.

2. Entrez le nom « Cisco-Radius » du serveur et IP Addressdu client RADIUS qui est l'interface de communication FTD.

3. Sous Radius Authentication Settings, ajoutez la Shared Secret.

4. Cliquez sur Save .

ISE - Périphériques réseau

ISE - Périphériques réseau

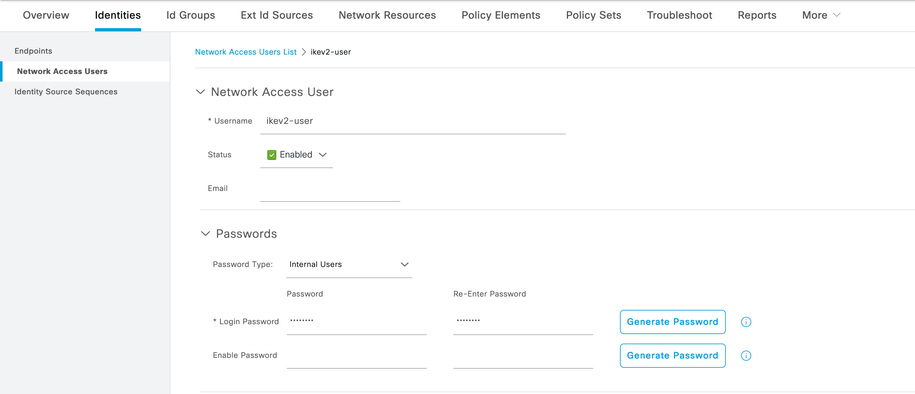

5. Pour créer des utilisateurs, accédez à Network Access > Identities > Network Access Users, puis cliquez sur Add.

6. Créez un nom d'utilisateur et un mot de passe de connexion.

ISE - Utilisateurs

ISE - Utilisateurs

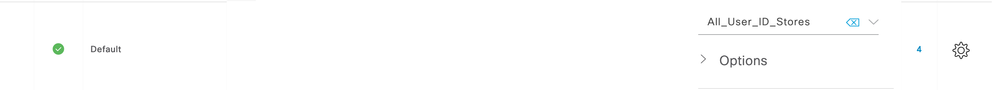

7. Pour configurer la stratégie de base, accédez à Policy > Policy Sets > Default > Authentication Policy > Default, puis sélectionnez All_User_ID_Stores.

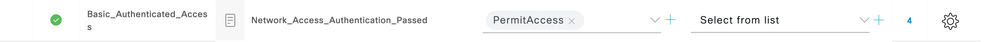

8. Naviguez jusqu'à Policy > Policy Sets > Default > Authorization Policy > Basic_Authenticated_Access, l'image et choisissez-PermitAccessla.

ISE - Politique d'authentification

ISE - Politique d'authentification

ISE - Politique d'autorisation

ISE - Politique d'autorisation

3. Créez un pool d’adresses pour les utilisateurs VPN sur FMC

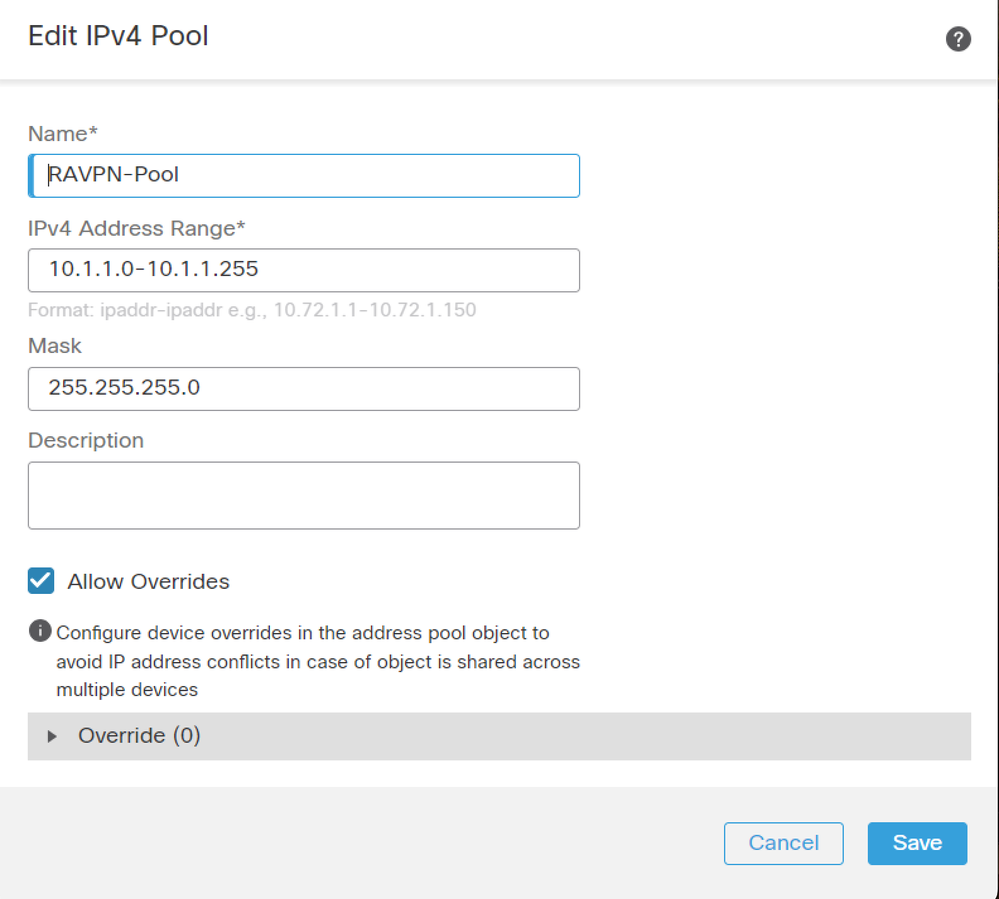

3. Créez un pool d’adresses pour les utilisateurs VPN sur FMC1. Accédez à Objects > Object Management > Address Pools > Add IPv4 Pools.

2. Entrez le nom RAVPN-Pool et la plage d'adresses, le masque est facultatif.

3. Cliquez sur Enregistrer.

FMC - Pool d'adresses

FMC - Pool d'adresses

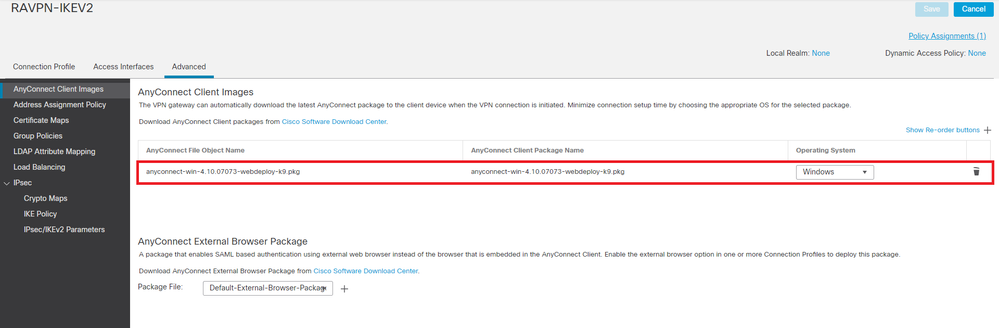

4. Télécharger des images AnyConnect

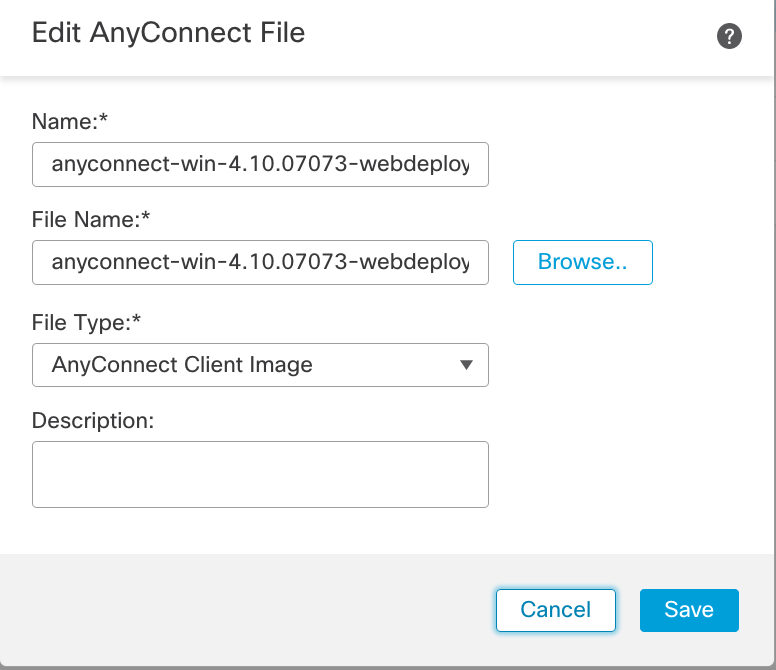

4. Télécharger des images AnyConnect1. Accédez à Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File.

2. Entrez le nom anyconnect-win-4.10.07073-webdeployet cliquez sur Browse afin de choisir le Anyconnect fichier à partir du disque, cliquez sur Save comme indiqué dans l'image.

FMC - Image client Anyconnect

FMC - Image client Anyconnect

5. Créer un profil XML

5. Créer un profil XML5.1. Dans l’Éditeur de profil

5.1. Dans l’Éditeur de profil1. Téléchargez l'Éditeur de profil depuis software.cisco.com et ouvrez-le.

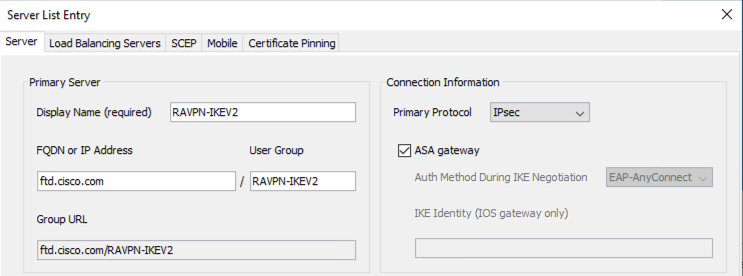

2. Accédez à Server List > Add...

3. Entrez le nom d'affichage RAVPN-IKEV2 et FQDN ainsi que le groupe d'utilisateurs (alias).

4. Choisissez le protocole principal IPsec , comme cliquez sur Ok comme indiqué dans l'image.

Éditeur de profil - Liste des serveurs

Éditeur de profil - Liste des serveurs

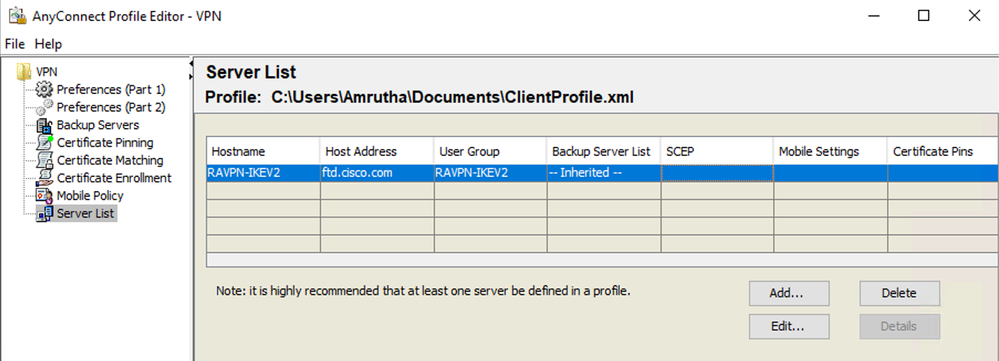

5. La liste des serveurs est ajoutée. Enregistrez-le sous ClientProfile.xml .

Éditeur de profil - ClientProfile.xml

Éditeur de profil - ClientProfile.xml

5.2. Sur FMC

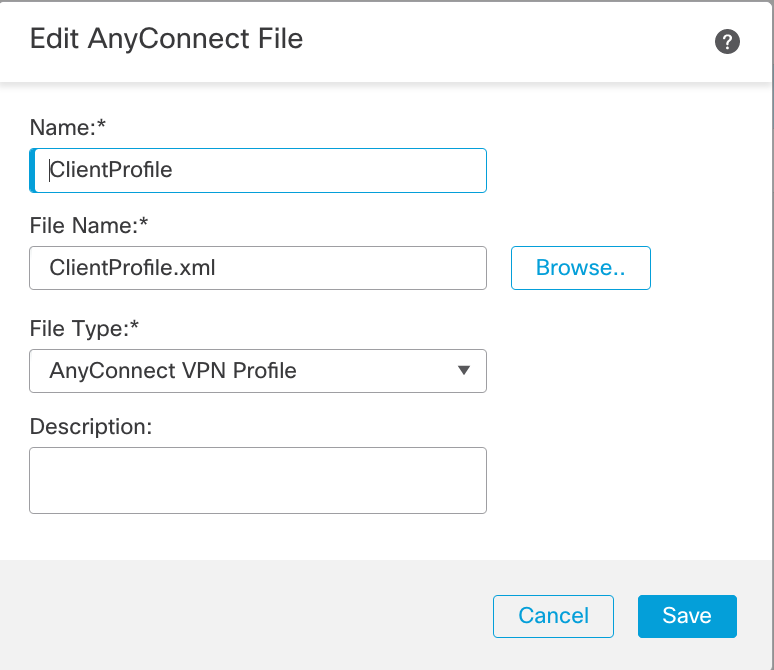

5.2. Sur FMC 1. Accédez à Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File.

2. Entrez un nom ClientProfile et cliquez sur Browse afin de choisir le fichierClientProfile.xml à partir du disque.

3. Cliquez sur Save .

FMC - Profil VPN Anyconnect

FMC - Profil VPN Anyconnect

6. Configuration de l'accès distant

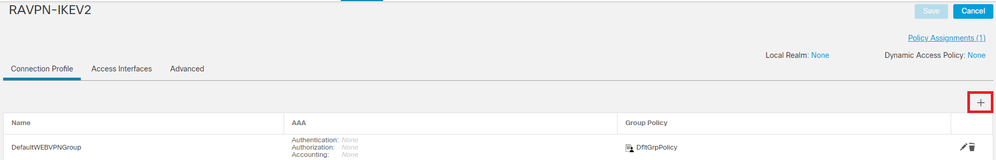

6. Configuration de l'accès distant1. Accédez à Devices > VPN > Remote Accesset cliquez sur + afin d'ajouter un profil de connexion comme indiqué dans l'image.

FMC - Profil de connexion d'accès à distance

FMC - Profil de connexion d'accès à distance

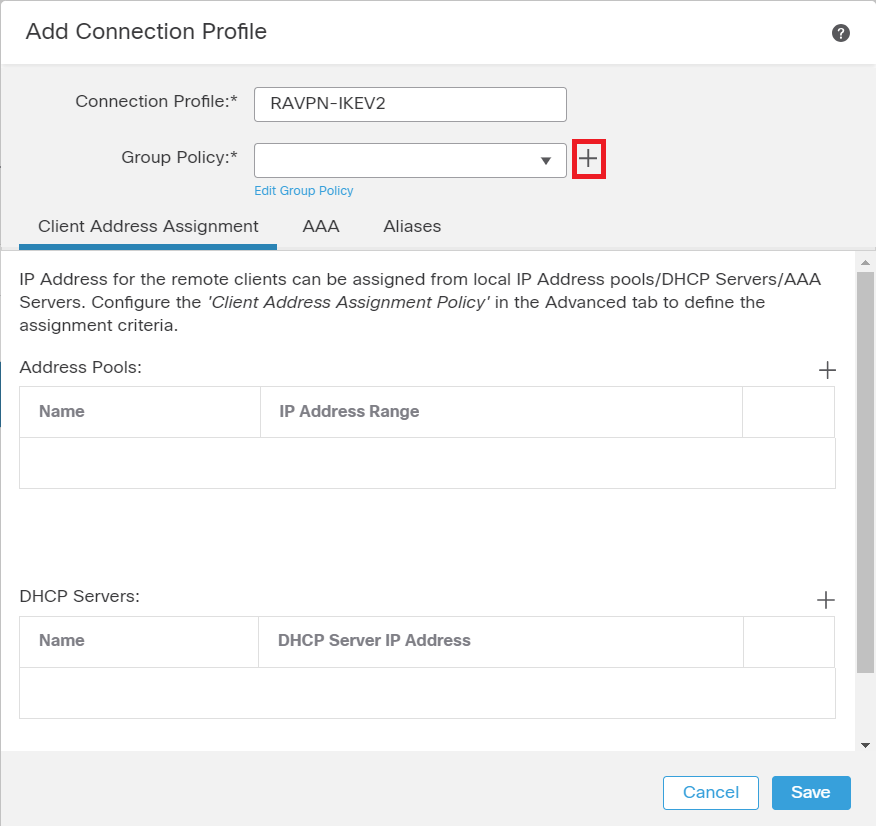

2. Entrez le nom du profil de connexion RAVPN-IKEV2 et créez une stratégie de groupe +en cliquant sur Group Policycomme indiqué dans l'image.

FMC - Stratégie de groupe

FMC - Stratégie de groupe

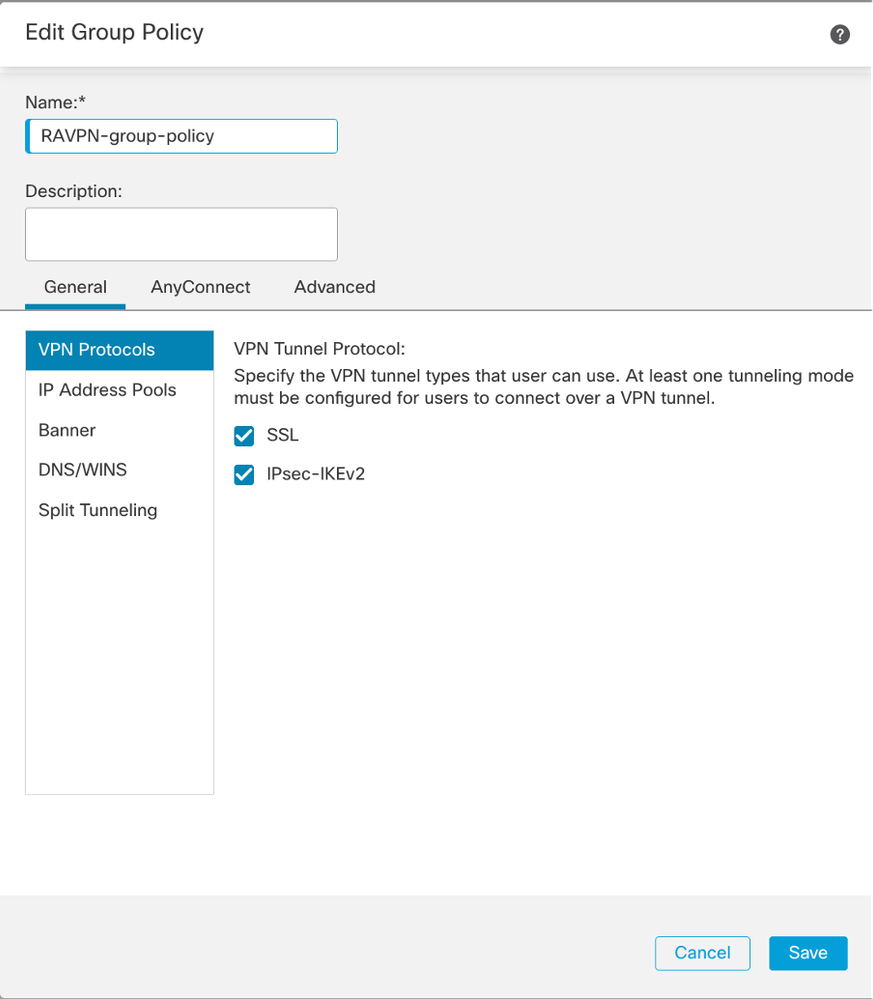

3. Entrez le nom RAVPN-group-policy , choisissez les protocoles VPN SSL and IPsec-IKEv2 comme indiqué dans l’image.

FMC - Protocoles VPN

FMC - Protocoles VPN

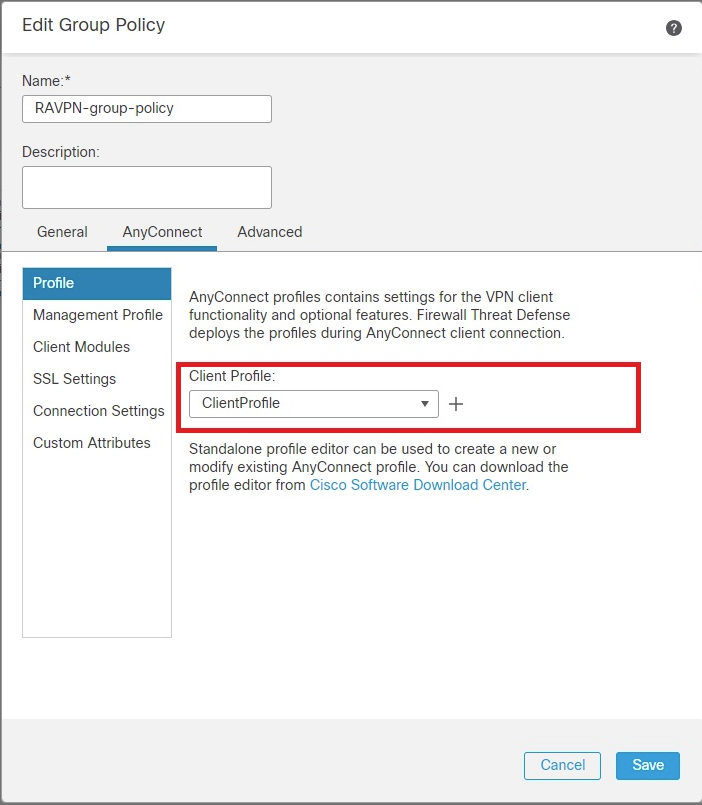

4. Sous AnyConnect > Profile , choisissez le profil XML ClientProfile dans la liste déroulante, puis cliquez sur Savecomme illustré dans l'image.

FMC - Profil Anyconnect

FMC - Profil Anyconnect

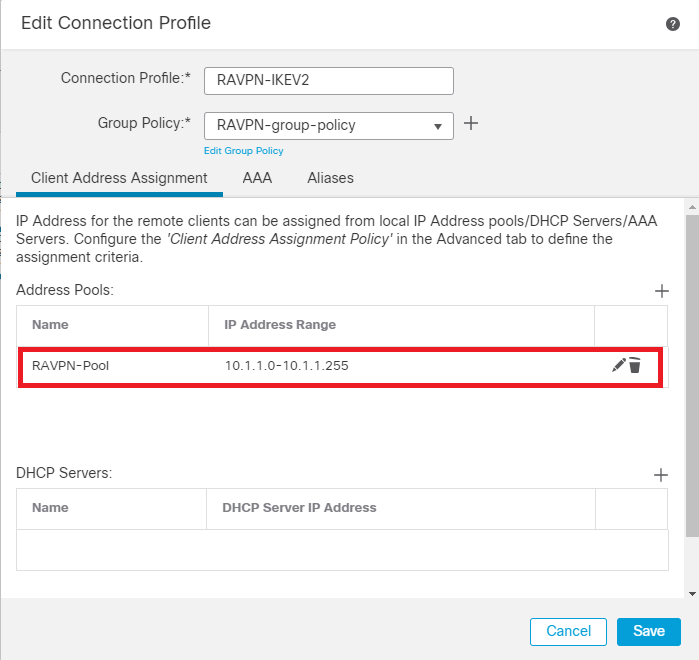

5. Ajoutez le pool d'adresses RAVPN-Pool en cliquant sur + as shown in the image.

FMC - Attribution d'adresses client

FMC - Attribution d'adresses client

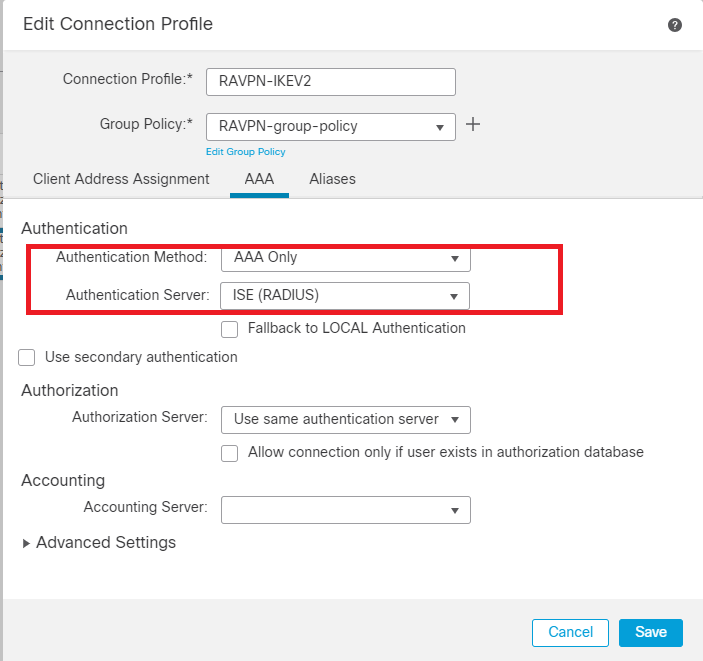

6. Accédez à AAA > Authentication Method, puis sélectionnez AAA Only.

7. Choisissez Authentication Server comme ISE (RADIUS).

FMC : authentification AAA

FMC : authentification AAA

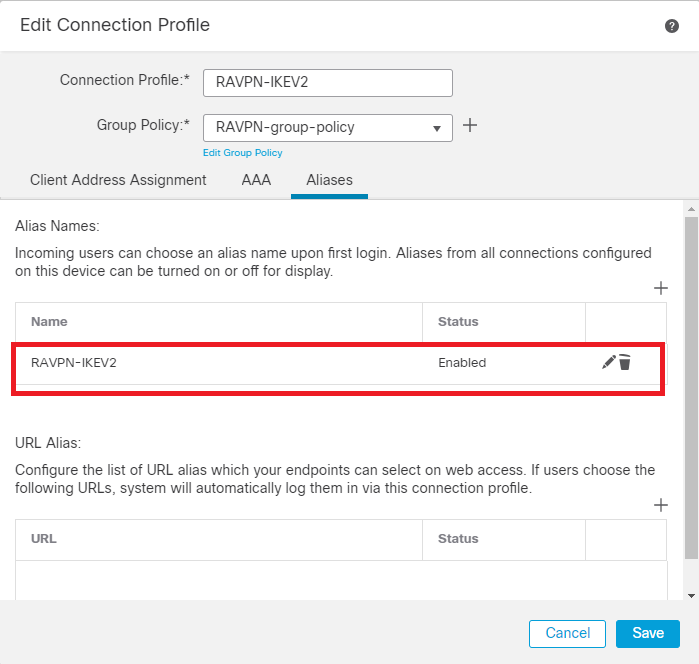

8. Accédez à Aliases , entrez un nom d'alias RAVPN-IKEV2 , qui est utilisé comme groupe d'utilisateurs dans ClientProfile.xml .

9. Cliquez sur Save.

FMC - Alias

FMC - Alias

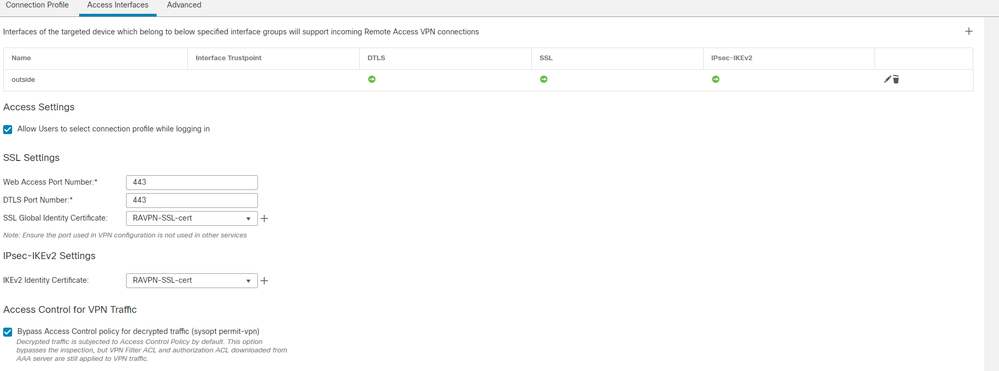

10. Accédez à Access Interfaces, puis sélectionnez l’interface sur laquelle RAVPN IKEv2 doit être activé.

11. Choisissez le certificat d'identité pour SSL et IKEv2.

12. Cliquez sur Save.

FMC - Interfaces d'accès

FMC - Interfaces d'accès

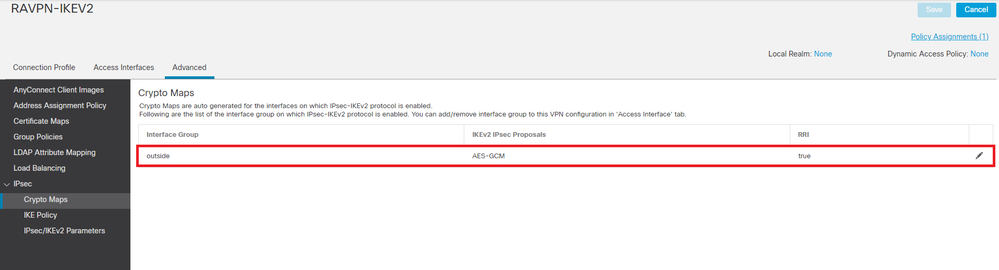

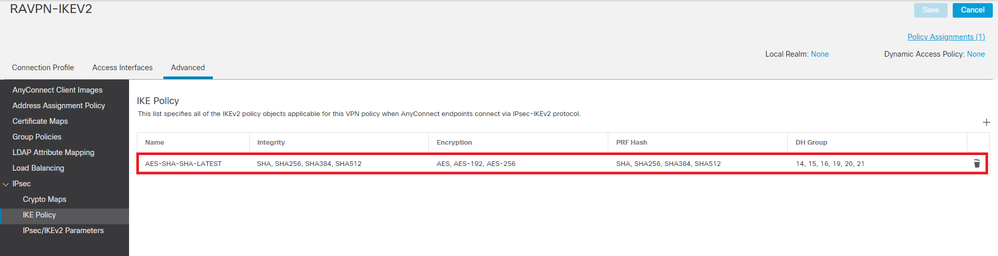

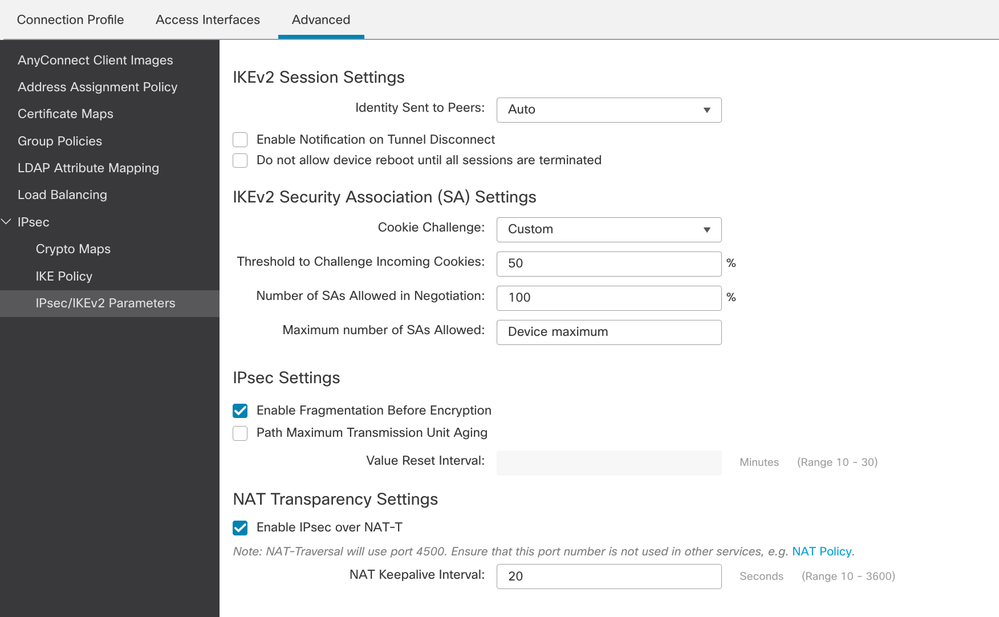

13. Accédez à Advanced .

14. Ajoutez les images Anyconnect Client en cliquant sur +.

FMC - Package client Anyconnect

FMC - Package client Anyconnect

15. SousIPsec, ajoutez lesCrypto Maps comme indiqué dans l'image.

FMC - Crypto-cartes

FMC - Crypto-cartes

16. Sous IPsec , ajoutez le IKE Policy en cliquant sur +.

FMC - Politique IKE

FMC - Politique IKE

17. Sous IPsec , ajoutez la IPsec/IKEv2 Parameters .

FMC - Paramètres IPsec/IKEv2

FMC - Paramètres IPsec/IKEv2

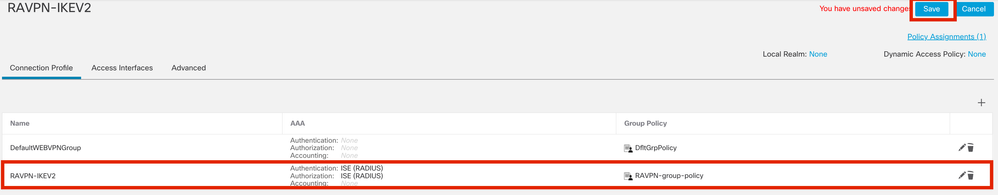

18. Sous Connection Profile, un nouveau profil RAVPN-IKEV2 est créé.

19. SaveCliquer comme indiqué sur l'image.

FMC - Profil de connexion RAVPN-IKEV2

FMC - Profil de connexion RAVPN-IKEV2

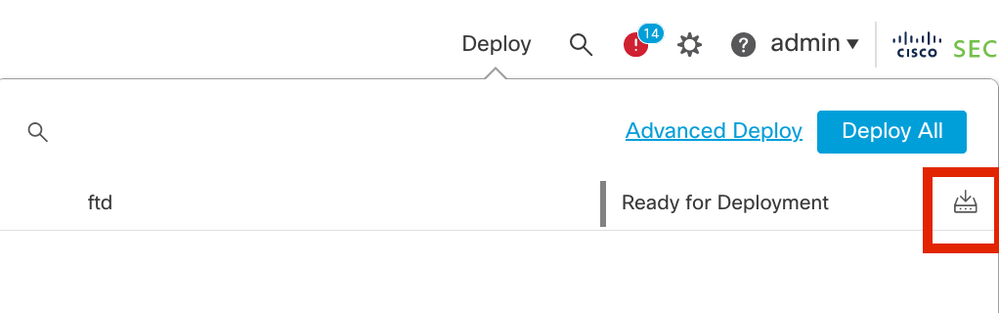

20. Déployez la configuration.

FMC - Déploiement FTD

FMC - Déploiement FTD

7. Configuration du profil Anyconnect

7. Configuration du profil AnyconnectProfil sur PC, enregistré sous C:\ProgramData\Cisco\Cisco Anyconnect Secure Mobility Client\Profile .

<?xml version="1.0" encoding="UTF-8"?> <AnyConnectProfile xmlns="http://schemas[dot]xmlsoap<dot>org/encoding/" xmlns:xsi="http://www[dot]w3<dot>org/2001/XMLSchema-instance" xsi:schemaLocation="http://schemas[dot]xmlsoap[dot]org/encoding/ AnyConnectProfile.xsd"> <ClientInitialization> <UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon> <AutomaticCertSelection UserControllable="true">false </AutomaticCertSelection> <ShowPreConnectMessage>false</ShowPreConnectMessage> <CertificateStore>All</CertificateStore> <CertificateStoreOverride>false</CertificateStoreOverride> <ProxySettings>Native</ProxySettings> <AllowLocalProxyConnections>true</AllowLocalProxyConnections> <AuthenticationTimeout>12</AuthenticationTimeout> <AutoConnectOnStart UserControllable="true">false</AutoConnectOnStart> <MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect> <LocalLanAccess UserControllable="true">false</LocalLanAccess> <ClearSmartcardPin UserControllable="true">true</ClearSmartcardPin> <AutoReconnect UserControllable="false">true <AutoReconnectBehavior UserControllable="false">DisconnectOnSuspend </AutoReconnectBehavior> </AutoReconnect> <AutoUpdate UserControllable="false">true</AutoUpdate> <RSASecurIDIntegration UserControllable="true">Automatic </RSASecurIDIntegration> <WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement> <WindowsVPNEstablishment>LocalUsersOnly</WindowsVPNEstablishment> <AutomaticVPNPolicy>false</AutomaticVPNPolicy> <PPPExclusion UserControllable="false">Disable <PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP> </PPPExclusion> <EnableScripting UserControllable="false">false</EnableScripting> <EnableAutomaticServerSelection UserControllable="false">false <AutoServerSelectionImprovement>20</AutoServerSelectionImprovement> <AutoServerSelectionSuspendTime>4</AutoServerSelectionSuspendTime> </EnableAutomaticServerSelection> <RetainVpnOnLogoff>false </RetainVpnOnLogoff> </ClientInitialization> <ServerList> <HostEntry> <HostName>RAVPN-IKEV2</HostName> <HostAddress>ftd.cisco.com</HostAddress> <UserGroup>RAVPN-IKEV2</UserGroup> <PrimaryProtocol>IPsec</PrimaryProtocol> </HostEntry> </ServerList> </AnyConnectProfile>

Remarque : il est recommandé de désactiver le client SSL en tant que protocole de tunnellisation sous la stratégie de groupe une fois que le profil client est téléchargé sur le PC de tous les utilisateurs. Cela garantit que les utilisateurs peuvent se connecter exclusivement à l'aide du protocole de tunnellisation IKEv2/IPsec.

Vérifier

VérifierVous pouvez utiliser cette section afin de confirmer que votre configuration fonctionne correctement.

1. Pour la première connexion, utilisez le FQDN/IP afin d'établir une connexion SSL à partir du PC de l'utilisateur via Anyconnect.

2. Si le protocole SSL est désactivé et que l’étape précédente ne peut pas être effectuée, assurez-vous que le profil client ClientProfile.xml est présent sur le PC sous le chemin C:\ProgramData\Cisco\Cisco Anyconnect Secure Mobility Client\Profile .

3. Entrez le nom d'utilisateur et le mot de passe pour l'authentification une fois invité.

4. Une fois l'authentification réussie, le profil client est téléchargé sur le PC de l'utilisateur.

5. Déconnectez-vous d'Anyconnect.

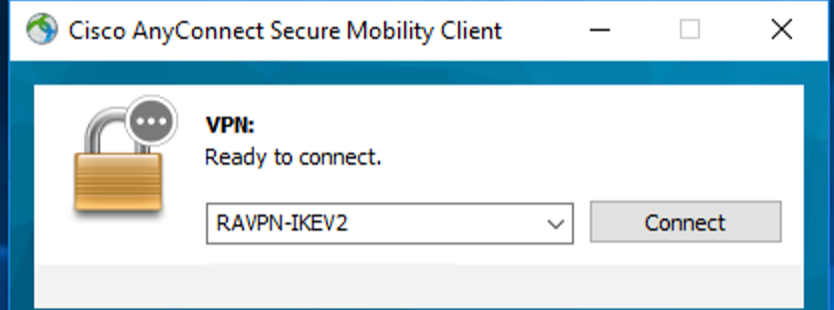

6. Une fois le profil téléchargé, utilisez la liste déroulante afin de choisir le nom d'hôte mentionné dans le profil client RAVPN-IKEV2 afin de se connecter à Anyconnect à l'aide d'IKEv2/IPsec.

7. Cliquez sur Connect.

Liste déroulante Anyconnect

Liste déroulante Anyconnect

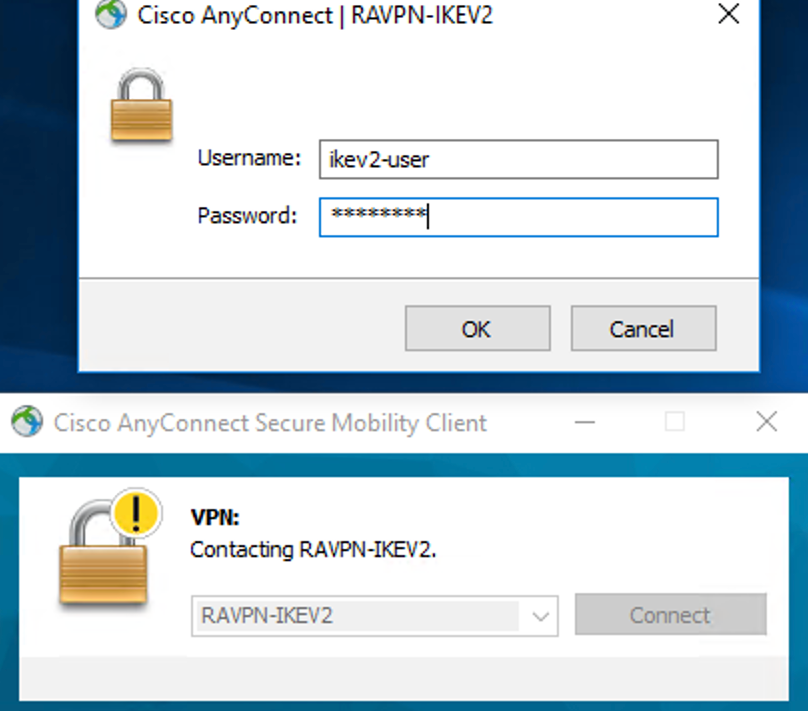

8. Entrez le nom d'utilisateur et le mot de passe d'authentification créés sur le serveur ISE.

Connexion Anyconnect

Connexion Anyconnect

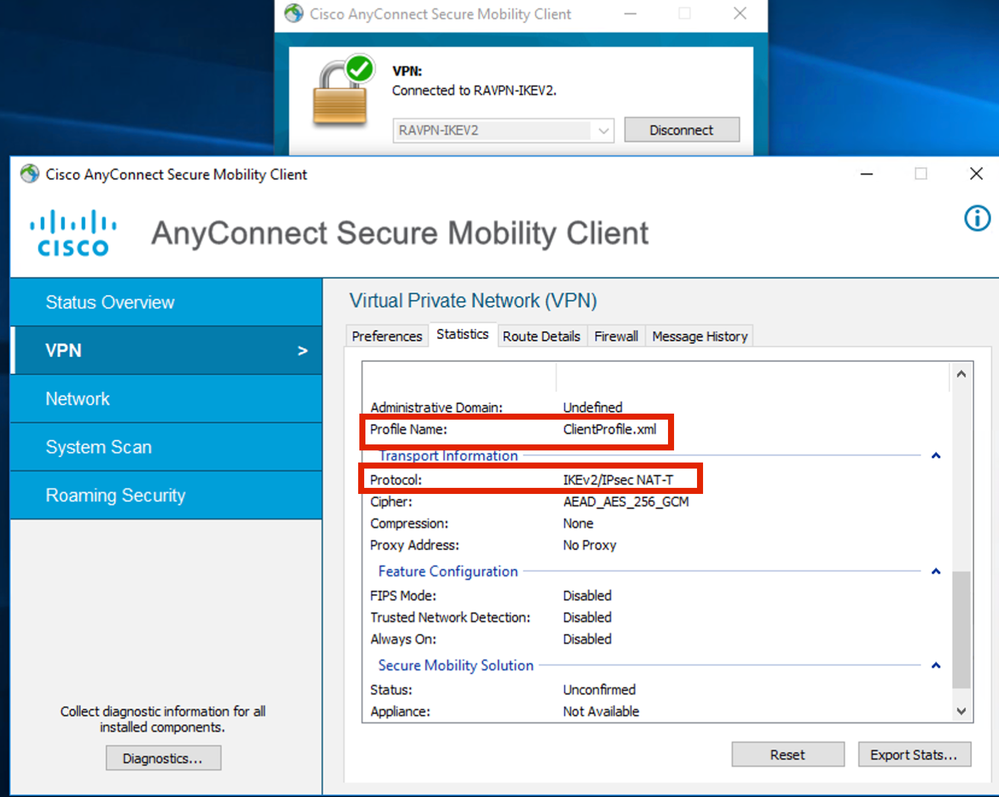

9. Vérifiez le profil et le protocole (IKEv2/IPsec) utilisés une fois connectés.

Anyconnect Connected

Anyconnect Connected

Sorties CLI FTD :

firepower# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect

Username : ikev2-user Index : 9

Assigned IP : 10.1.1.1 Public IP : 10.106.55.22

Protocol : IKEv2 IPsecOverNatT AnyConnect-Parent

License : AnyConnect Premium

Encryption : IKEv2: (1)AES256 IPsecOverNatT: (1)AES-GCM-256 AnyConnect-Parent: (1)none

Hashing : IKEv2: (1)SHA512 IPsecOverNatT: (1)none AnyConnect-Parent: (1)none

Bytes Tx : 450 Bytes Rx : 656

Pkts Tx : 6 Pkts Rx : 8

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : RAVPN-group-policy Tunnel Group : RAVPN-IKEV2

Login Time : 07:14:08 UTC Thu Jan 4 2024

Duration : 0h:00m:08s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0ac5e205000090006596618c

Security Grp : none Tunnel Zone : 0

IKEv2 Tunnels: 1

IPsecOverNatT Tunnels: 1

AnyConnect-Parent Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 9.1

Public IP : 10.106.55.22

Encryption. : none. Hashing : none

Auth Mode : userPassword

Idle Time out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : win

Client OS Ver: 10.0.15063

Client Type : AnyConnect

Client Ver : 4.10.07073

IKEv2:

Tunnel ID : 9.2

UDP Src Port : 65220 UDP Dst Port : 4500

Rem Auth Mode: userPassword

Loc Auth Mode: rsaCertificate

Encryption : AES256 Hashing : SHA512

Rekey Int (T): 86400 Seconds Rekey Left(T): 86391 Seconds

PRF : SHA512 D/H Group : 19

Filter Name :

Client OS : Windows Client Type : AnyConnect

IPsecOverNatT:

Tunnel ID : 9.3

Local Addr : 0.0.0.0/0.0.0.0/0/0

Remote Addr : 10.1.1.1/255.255.255.255/0/0

Encryption : AES-GCM-256 Hashing : none

Encapsulation: Tunnel

Rekey Int (T): 28800 Seconds Rekey Left(T) : 28791 Seconds

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Bytes Tx : 450 Bytes Rx : 656

Pkts Tx : 6 Pkts Rx : 8

firepower# show crypto ikev2 sa

IKEv2 SAs:

Session-id:6, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote fvrf/ivrf Status Role

16530741 10.197.167.5/4500 10.106.55.22/65220 READY RESPONDER

Encr: AES-CBC, keysize: 256, Hash: SHA512, DH Grp:19, Auth sign: RSA, Auth verify: EAP

Life/Active Time: 86400/17 sec

Child sa: local selector 0.0.0.0/0 - 255.255.255.255/65535

remote selector 10.1.1.1/0 - 10.1.1.1/65535

ESP spi in/out: 0x6f7efd61/0xded2cbc8

firepower# show crypto ipsec sa

interface: Outside

Crypto map tag: CSM_Outside_map_dynamic, seq num: 30000, local addr: 10.197.167.5

Protected vrf:

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (10.1.1.1/255.255.255.255/0/0)

current_peer: 10.106.55.22, username: ikev2-user

dynamic allocated peer ip: 10.1.1.1

dynamic allocated peer ip(ipv6): 0.0.0.0

#pkts encaps: 6, #pkts encrypt: 6, #pkts digest: 6

#pkts decaps: 8, #pkts decrypt: 8, #pkts verify: 8

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 10.197.167.5/4500, remote crypto endpt.: 10.106.55.22/65220

path mtu 1468, ipsec overhead 62(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: DED2CBC8

current inbound spi : 6F7EFD61

inbound esp sas:

spi: 0x6F7EFD61 (1870593377)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={RA, Tunnel, NAT-T-Encaps, IKEv2, }

slot: 0, conn_id: 9, crypto-map: CSM_Outside_map_dynamic

sa timing: remaining key lifetime (sec): 28723

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x000001FF

outbound esp sas:

spi: 0xDED2CBC8 (3738356680)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={RA, Tunnel, NAT-T-Encaps, IKEv2, }

slot: 0, conn_id: 9, crypto-map: CSM_Outside_map_dynamic

sa timing: remaining key lifetime (sec): 28723

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

Journaux ISE :

ISE - Journaux en direct

ISE - Journaux en direct

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

debug radius all

debug crypto ikev2 platform 255

debug crypto ikev2 protocol 255

debug crypto ipsec 255

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

06-Feb-2024 |

Première publication |

Contribution d’experts de Cisco

- Amrutha MIngénieur TAC Cisco

- Manisha PandaIngénieur TAC Cisco

- Xiaohua YaoIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires