Déployer ASA DAP pour identifier l'adresse MAC pour AnyConnect

Options de téléchargement

-

ePub (710.2 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (967.7 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer des politiques d'accès dynamique (DAP) via ASDM, pour vérifier l'adresse Mac du périphérique utilisé pour la connexion AnyConnect.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

Configuration de Cisco Anyconnect et Hostscan

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

ASAv 9.18 (4)

ASDM 7.20 (1)

Anyconnect 4.10.07073

Hostscan 4.10.07073

Windows 10

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

HostScan est un module logiciel qui permet au client AnyConnect Secure Mobility d’appliquer des stratégies de sécurité sur le réseau. Au cours du processus de Hostscan, divers détails sur le périphérique client sont rassemblés et signalés à l'appliance de sécurité adaptative (ASA). Ces détails incluent le système d'exploitation du périphérique, le logiciel antivirus, le logiciel de pare-feu, l'adresse MAC, etc. La fonctionnalité Dynamic Access Policies (DAP) permet aux administrateurs réseau de configurer des stratégies de sécurité par utilisateur. L'attribut endpoint.device.MAC de DAP peut être utilisé pour comparer ou vérifier l'adresse MAC du périphérique client par rapport à des stratégies prédéfinies.

Configurer

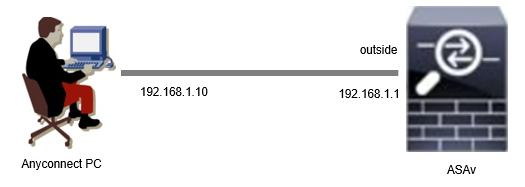

Diagramme du réseau

Cette image présente la topologie utilisée pour l'exemple de ce document.

Diagramme

Diagramme

Configuration dans ASA

Il s'agit de la configuration minimale de l'interface CLI ASA.

tunnel-group dap_test_tg type remote-access

tunnel-group dap_test_tg general-attributes

default-group-policy dap_test_gp

tunnel-group dap_test_tg webvpn-attributes

group-alias dap_test enable

group-policy dap_test_gp internal

group-policy dap_test_gp attributes

vpn-tunnel-protocol ssl-client

address-pools value ac_pool

webvpn

anyconnect keep-installer installed

always-on-vpn profile-setting

ip local pool ac_pool 172.16.1.11-172.16.1.20 mask 255.255.255.0

webvpn

enable outside

hostscan image disk0:/hostscan_4.10.07073-k9.pkg

hostscan enable

anyconnect image disk0:/anyconnect-win-4.10.07073-webdeploy-k9.pkg 1

anyconnect enable

tunnel-group-list enableConfiguration dans ASDM

Cette section décrit comment configurer l'enregistrement LDAP dans ASDM. Dans cet exemple, définissez 3 enregistrements DAP qui utilisent l'attribut endpoint.device.MAC comme condition.

·01_dap_test:endpoint.device.MAC=0050.5698.e608

·02_dap_test:endpoint.device.MAC=0050.5698.e605 = MAC du point de terminaison Anyconnect

·03_dap_test:endpoint.device.MAC=0050.5698.e609

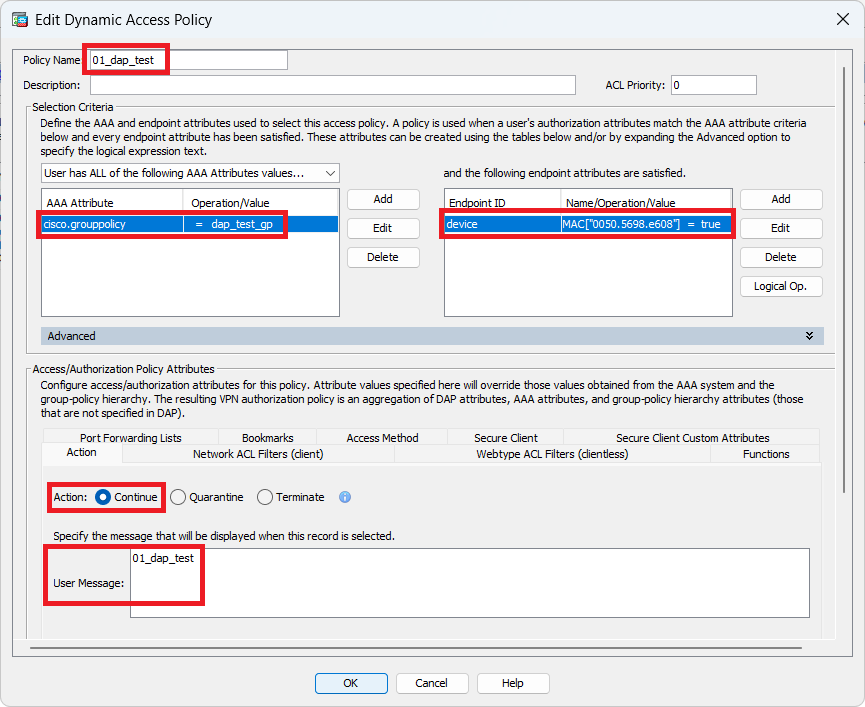

1. Configurez le premier DAP nommé 01_dap_test.

Accédez à Configuration > Remote Access VPN > Network (Client) Access > Dynamic Access Policies. Cliquez sur Ajouter et définissez le nom de la stratégie, l'attribut AAA, les attributs de point de terminaison, l'action, le message utilisateur, comme illustré dans l'image :

Configuration du premier DAP

Configuration du premier DAP

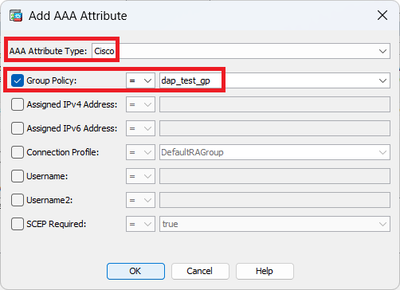

Configurez la stratégie de groupe pour l'attribut AAA.

Configurer La Stratégie De Groupe Pour L'Enregistrement LDAP

Configurer La Stratégie De Groupe Pour L'Enregistrement LDAP

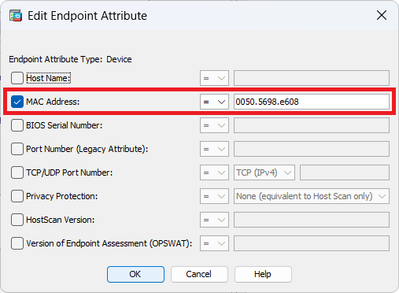

Configurez l'adresse MAC pour l'attribut Endpoint.

Configuration de la condition MAC pour DAP

Configuration de la condition MAC pour DAP

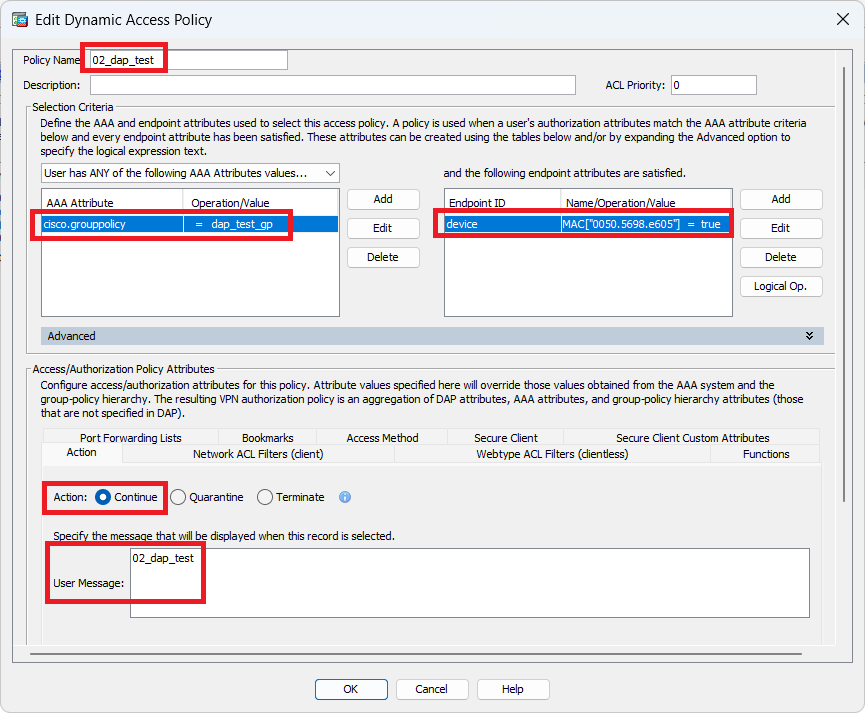

2. Configurez le deuxième DAP nommé 02_dap_test.

Configurer le deuxième DAP

Configurer le deuxième DAP

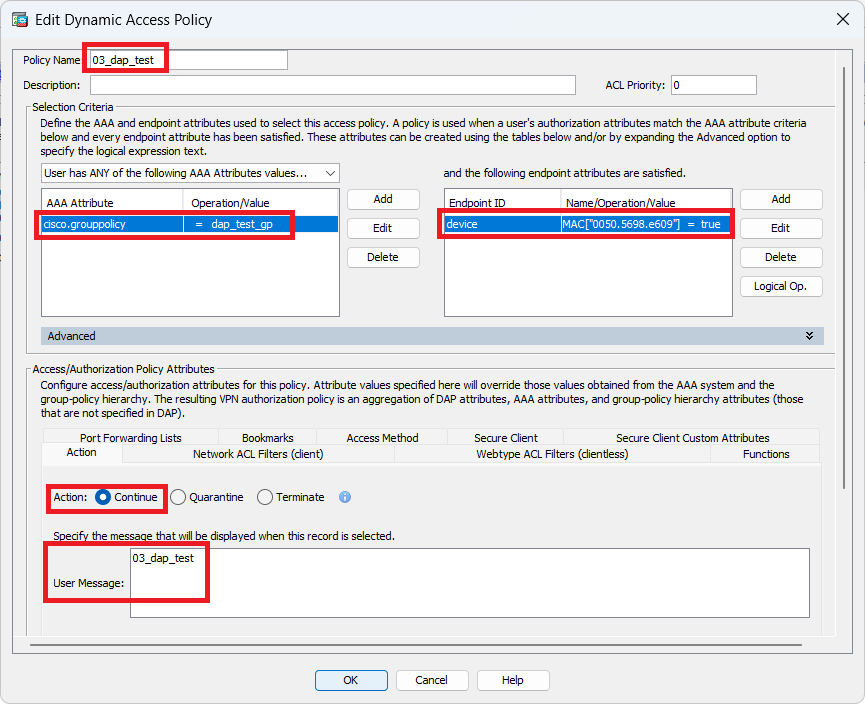

3. Configurez le troisième DAP nommé 03_dap_test.

Configuration du troisième DAP

Configuration du troisième DAP

4. Utilisez la more flash:/dap.xml commande pour confirmer le paramétrage des enregistrements DAP dans dap.xml.

Les détails des enregistrements DAP définis sur ASDM sont enregistrés dans la mémoire flash ASA sous le nom dap.xml. Une fois ces paramètres définis, trois enregistrements DAP sont générés dans dap.xml. Vous pouvez confirmer les détails de chaque enregistrement DAP dans dap.xml.

Remarque : l'ordre dans lequel DAP correspond est l'ordre d'affichage dans dap.xml. Le DAP par défaut (DfltAccessPolicy) correspond en dernier.

ciscoasa# more flash:/dap.xml

<dapRecordList> <dapRecord> <dapName> <value>01_dap_test</value> <--- 1st DAP name </dapName> <dapViewsRelation> <value>and</value> </dapViewsRelation> <dapBasicView> <dapSelection> <dapPolicy> <value>match-all</value> </dapPolicy> <attr> <name>aaa.cisco.grouppolicy</name> <value>dap_test_gp</value> <--- 1st DAP group policy <operation>EQ</operation> <type>caseless</type> </attr> </dapSelection> <dapSelection> <dapPolicy> <value>match-any</value> </dapPolicy> <dapSubSelection> <dapPolicy> <value>match-all</value> </dapPolicy> <attr> <name>endpoint.device.MAC["0050.5698.e608"]</name> <--- 1st DAP MAC Address condition <value>true</value> <type>caseless</type> <operation>EQ</operation> </attr> </dapSubSelection> </dapSelection> </dapBasicView> </dapRecord> <dapRecord> <dapName> <value>02_dap_test</value> <--- 2nd DAP name </dapName> <dapViewsRelation> <value>and</value> </dapViewsRelation> <dapBasicView> <dapSelection> <dapPolicy> <value>match-any</value> </dapPolicy> <attr> <name>aaa.cisco.grouppolicy</name> <value>dap_test_gp</value> <--- 2nd DAP group policy <operation>EQ</operation> <type>caseless</type> </attr> </dapSelection> <dapSelection> <dapPolicy> <value>match-any</value> </dapPolicy> <dapSubSelection> <dapPolicy> <value>match-all</value> </dapPolicy> <attr> <name>endpoint.device.MAC["0050.5698.e605"]</name> <--- 2nd DAP MAC Address condition <value>true</value> <type>caseless</type> <operation>EQ</operation> </attr> </dapSubSelection> </dapSelection> </dapBasicView> </dapRecord> <dapRecord> <dapName> <value>03_dap_test</value> <--- 3rd DAP name </dapName> <dapViewsRelation> <value>and</value> </dapViewsRelation> <dapBasicView> <dapSelection> <dapPolicy> <value>match-any</value> </dapPolicy> <attr> <name>aaa.cisco.grouppolicy</name> <value>dap_test_gp</value> <--- 3rd DAP group policy <operation>EQ</operation> <type>caseless</type> </attr> </dapSelection> <dapSelection> <dapPolicy> <value>match-any</value> </dapPolicy> <dapSubSelection> <dapPolicy> <value>match-all</value> </dapPolicy> <attr> <name>endpoint.device.MAC["0050.5698.e609"]</name> <--- 3rd DAP MAC Address condition <value>true</value> <type>caseless</type> <operation>EQ</operation> </attr> </dapSubSelection> </dapSelection> </dapBasicView> </dapRecord> </dapRecordList>Vérifier

Scénario 1. Un seul DAP correspond

1. Assurez-vous que l'adresse MAC du point de terminaison est 0050.5698.e605, ce qui correspond à la condition MAC dans 02_dap_test.

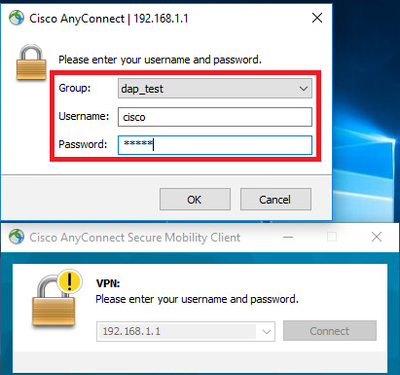

2. Sur le terminal, exécutez Anyconnect connection et entrez le nom d'utilisateur et le mot de passe.

Entrez le nom d'utilisateur et le mot de passe

Entrez le nom d'utilisateur et le mot de passe

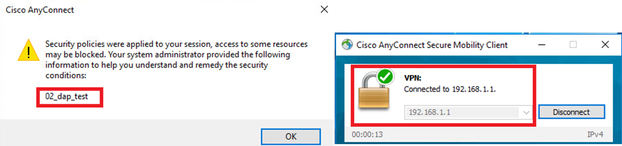

3. Dans l'interface utilisateur Anyconnect, vérifiez que 02_dap_test correspond.

Confirmer le message utilisateur dans l'interface utilisateur

Confirmer le message utilisateur dans l'interface utilisateur

4. Dans le syslog ASA, vérifiez que 02_dap_test correspond.

Remarque : assurez-vous que debug dap trace est activé dans ASA.

Dec 30 2023 11:46:11: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:55:37: %ASA-4-711001: endpoint.device.MAC["0050.5698.e605"] = "true"

Dec 30 2023 11:46:11: %ASA-4-711001: DAP_TRACE: Username: cisco, Dec 30 2023 11:46:11: %ASA-4-711001: Selected DAPs: ,02_dap_test Dec 30 2023 11:46:11: %ASA-4-711001: DAP_TRACE: Dec 30 2023 11:46:11: %ASA-4-711001: dap_process_selected_daps: selected 1 records Dec 30 2023 11:46:11: %ASA-4-711001: DAP_TRACE: Username: cisco, Dec 30 2023 11:46:11: %ASA-4-711001: DAP_close: 17Scénario 2. Le DAP par défaut correspond

1. Modifiez la valeur de endpoint.device.MAC dans 02_dap_test en 0050.5698.e607, qui ne correspond pas à l'adresse MAC du point de terminaison.

2. Sur le terminal, exécutez Anyconnect connection et entrez le nom d'utilisateur et le mot de passe.

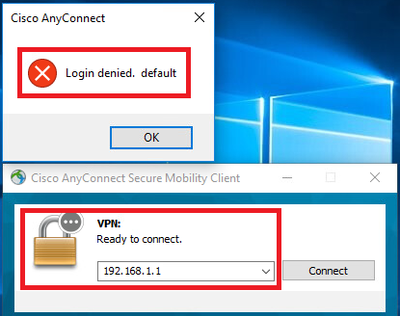

3. Vérifiez que la connexion Anyconnect a été refusée.

Confirmer le message utilisateur dans l'interface utilisateur

Confirmer le message utilisateur dans l'interface utilisateur

4. Dans le syslog ASA, vérifiez que DfltAccessPolicy correspond.

Remarque : par défaut , l'action de DfltAccessPolicy est Terminate.

Dec 30 2023 12:13:39: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:55:37: %ASA-4-711001: endpoint.device.MAC["0050.5698.e605"] = "true"

Dec 30 2023 12:13:39: %ASA-4-711001: DAP_TRACE: Username: cisco, Dec 30 2023 12:13:39: %ASA-4-711001: Selected DAPs:

Dec 30 2023 12:13:39: %ASA-4-711001: DAP_TRACE: Dec 30 2023 12:13:39: %ASA-4-711001: dap_process_selected_daps: selected 0 records

Dec 30 2023 12:13:39: %ASA-4-711001: DAP_TRACE: Username: cisco, Dec 30 2023 12:13:39: %ASA-4-711001: Selected DAPs: DfltAccessPolicy

Dec 30 2023 12:13:39: %ASA-4-711001: DAP_TRACE: Username: cisco, Dec 30 2023 12:13:39: %ASA-4-711001: DAP_close: 1B

Scénario 3. Plusieurs DAP (Action : Continuer) correspondent

1. Modifiez l'action et l'attribut dans chaque DAP.

·01_dap_test :

dapSelection (adresse MAC) = endpoint.device.MAC[0050.5698.e605] = MAC du terminal Anyconnect

Action = Continuer

·02_dap_test :

dapSelection (Nom d'hôte) = endpoint.device.hostname[DESKTOP-VCKHRG1] = Nom d'hôte du point de terminaison Anyconnect

Action = Continuer

·Supprimer l'enregistrement 03_dap_test LDAP

2. Sur le terminal, exécutez Anyconnect connection et entrez le nom d'utilisateur et le mot de passe.

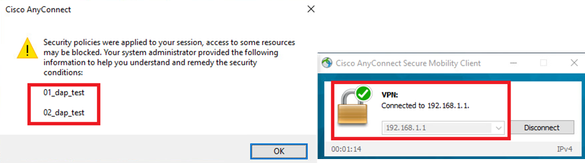

3. Dans l’interface utilisateur Anyconnect, vérifiez que les 2 DAP correspondent

Remarque : si une connexion correspond à plusieurs DAP, les messages utilisateur de plusieurs DAP sont intégrés et affichés ensemble dans l'interface utilisateur Anyconnect.

Confirmer le message utilisateur dans l'interface utilisateur

Confirmer le message utilisateur dans l'interface utilisateur

4. Dans le syslog ASA, vérifiez que les 2 DAP correspondent.

Feb 01 2024 08:49:02: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:55:37: %ASA-4-711001: endpoint.device.MAC["0050.5698.e605"] = "true"

Feb 01 2024 08:49:02: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:49:02: %ASA-4-711001: endpoint.device.hostname = "DESKTOP-VCKHRG1"

Feb 01 2024 08:49:02: %ASA-4-711001: DAP_TRACE: Username: cisco, Feb 01 2024 08:49:02: %ASA-4-711001: Selected DAPs: ,01_dap_test,02_dap_test

Feb 01 2024 08:49:02: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:49:02: %ASA-4-711001: dap_process_selected_daps: selected 2 records

Feb 01 2024 08:49:02: %ASA-4-711001: DAP_TRACE: Username: cisco, Feb 01 2024 08:49:02: %ASA-4-711001: DAP_close: 4

Scénario 4. Plusieurs DAP (Action : Terminate) sont mis en correspondance

1. Modifiez l'action de 01_dap_test.

·01_dap_test :

dapSelection (adresse MAC) = endpoint.device.MAC[0050.5698.e605] = MAC du terminal Anyconnect

Action = Terminer

·02_dap_test :

dapSelection (Nom d'hôte) = endpoint.device.hostname[DESKTOP-VCKHRG1] = Nom d'hôte du point de terminaison Anyconnect

Action = Continuer

2. Sur le terminal, exécutez Anyconnect connection et entrez le nom d'utilisateur et le mot de passe.

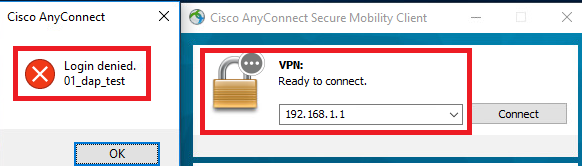

3. Dans l'interface utilisateur Anyconnect, vérifiez que seul 01_dap_test correspond.

Remarque : une connexion est mise en correspondance avec l'enregistrement DAP qui a été défini pour mettre fin à l'action. Les enregistrements suivants ne sont plus mis en correspondance après l'action de fin.

Confirmer le message utilisateur dans l'interface utilisateur

Confirmer le message utilisateur dans l'interface utilisateur

4. Dans le syslog ASA, vérifiez que seul 01_dap_test correspond.

Feb 01 2024 08:55:37: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:55:37: %ASA-4-711001: endpoint.device.MAC["0050.5698.e605"] = "true"

Feb 01 2024 08:55:37: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:55:37: %ASA-4-711001: endpoint.device.hostname = "DESKTOP-VCKHRG1" Feb 01 2024 08:55:37: %ASA-4-711001: DAP_TRACE: Username: cisco, Feb 01 2024 08:55:37: %ASA-4-711001: Selected DAPs: ,01_dap_test Feb 01 2024 08:55:37: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:55:37: %ASA-4-711001: dap_process_selected_daps: selected 1 records Feb 01 2024 08:55:37: %ASA-4-711001: DAP_TRACE: Username: cisco, Feb 01 2024 08:55:37: %ASA-4-711001: DAP_close: 6Dépannage général

Ces journaux de débogage vous aident à confirmer le comportement détaillé de DAP dans ASA.

debug dap trace debug dap trace errors

Feb 01 2024 08:49:02: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:55:37: %ASA-4-711001: endpoint.device.MAC["0050.5698.e605"] = "true" Feb 01 2024 08:49:02: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:49:02: %ASA-4-711001: endpoint.device.hostname = "DESKTOP-VCKHRG1" Feb 01 2024 08:49:02: %ASA-4-711001: DAP_TRACE: Username: cisco, Feb 01 2024 08:49:02: %ASA-4-711001: Selected DAPs: ,01_dap_test,02_dap_test Feb 01 2024 08:49:02: %ASA-4-711001: DAP_TRACE: Feb 01 2024 08:49:02: %ASA-4-711001: dap_process_selected_daps: selected 2 records Feb 01 2024 08:49:02: %ASA-4-711001: DAP_TRACE: Username: cisco, Feb 01 2024 08:49:02: %ASA-4-711001: DAP_close: 4Informations connexes

Informations connexes Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

06-Feb-2024 |

Première publication |

Contribution d’experts de Cisco

- Jian ZhangIngénieur-conseil technique

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires