Introduction

Ce document décrit un exemple de migration d'un dispositif de sécurité adaptatif (ASA) vers un dispositif de défense contre les menaces Firepower (FTD) sur le FPR4145.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Connaissances de base sur ASA

- Connaissance de Firepower Management Center (FMC) et FTD

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- ASA version 9.12(2)

- FTD Version 6.7.0

- FMC version 6.7.0

- Outil de migration Firepower version 2.5.0

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

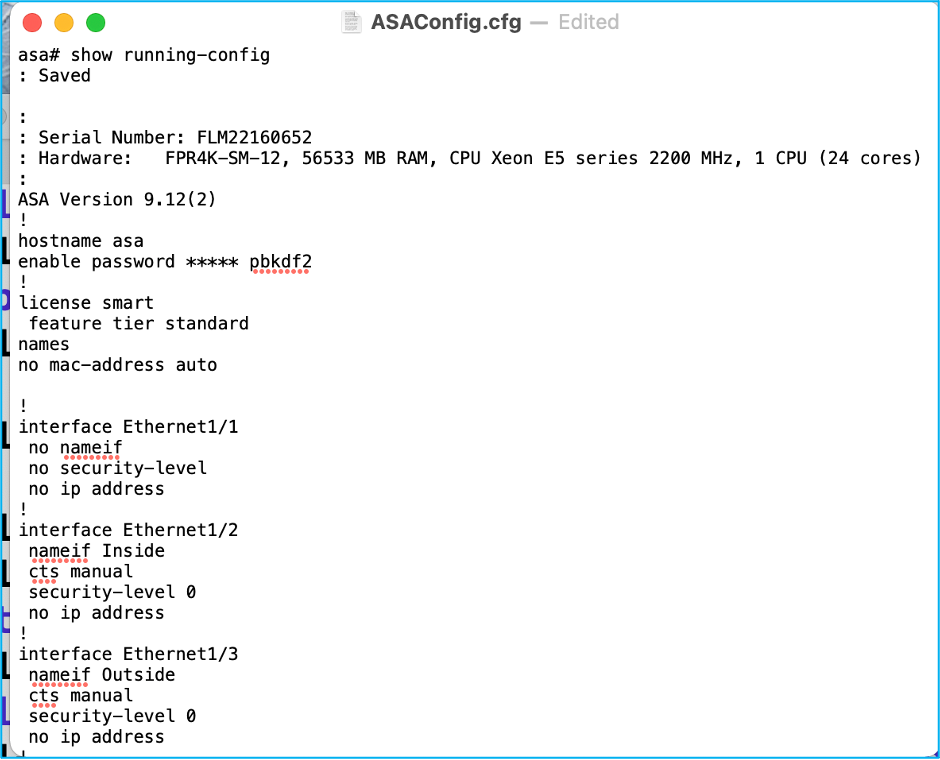

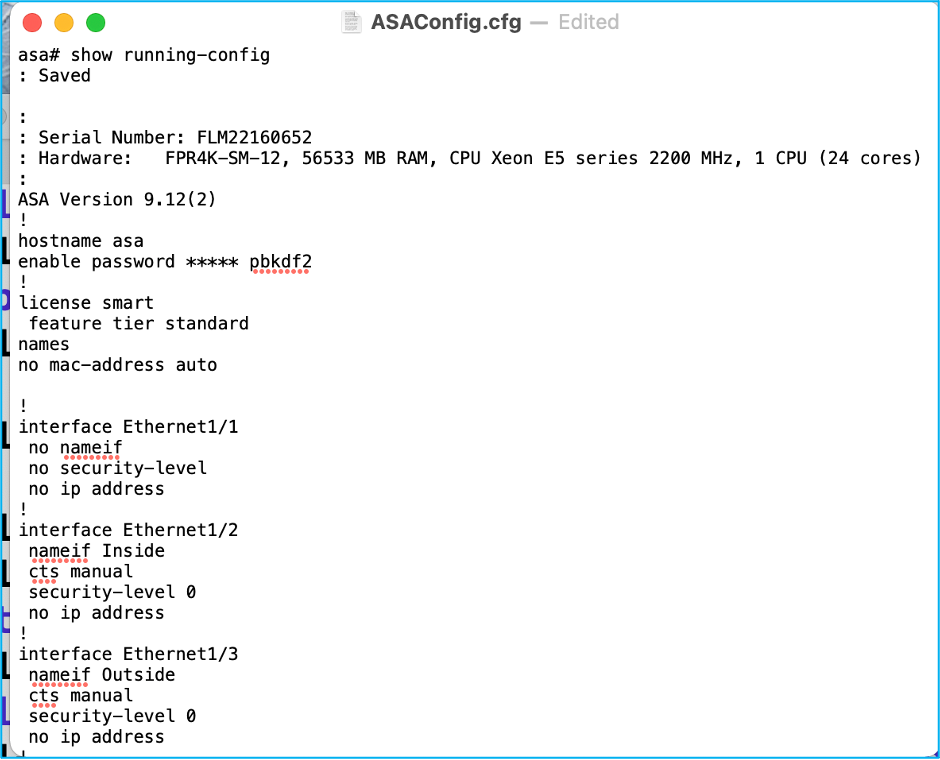

Exportez le fichier de configuration ASA au format.cfgou.txt. FMC doit être déployé avec FTD enregistré sous celui-ci.

Configurer

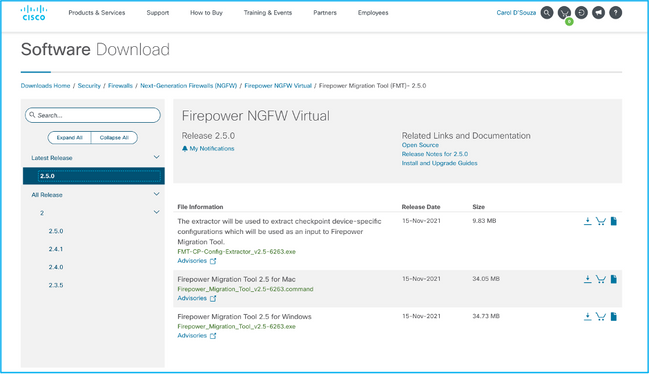

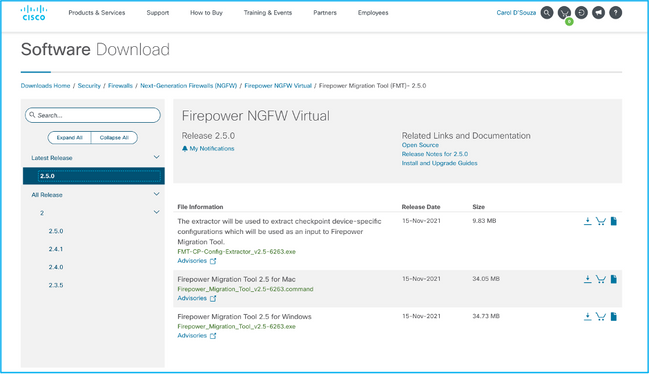

1. Téléchargez l'outil de migration Firepower à partir de software.cisco.com comme illustré dans l'image.

2. Examinez et vérifiez les conditions requises pour la section Outil de migration Firepower.

3. Si vous prévoyez de migrer un fichier de configuration volumineux, configurez les paramètres de mise en veille afin que le système ne soit pas mis en veille pendant une poussée de migration.

3.1. Sous Windows, accédez à Options d'alimentation dans le Panneau de configuration. Cliquez sur Modifier les paramètres du plan en regard de votre mode de gestion de l'alimentation actuel, puis activez Mettre l'ordinateur en veille sur Jamais. Cliquez sur Enregistrer les modifications.

3.2. Pour MAC, accédez à Préférences système > Économies d'énergie. Cochez la case en regard de Empêcher l'ordinateur de dormir automatiquement lorsque l'écran est éteint et faites glisser le curseur Désactiver l'écran après sur Jamais.

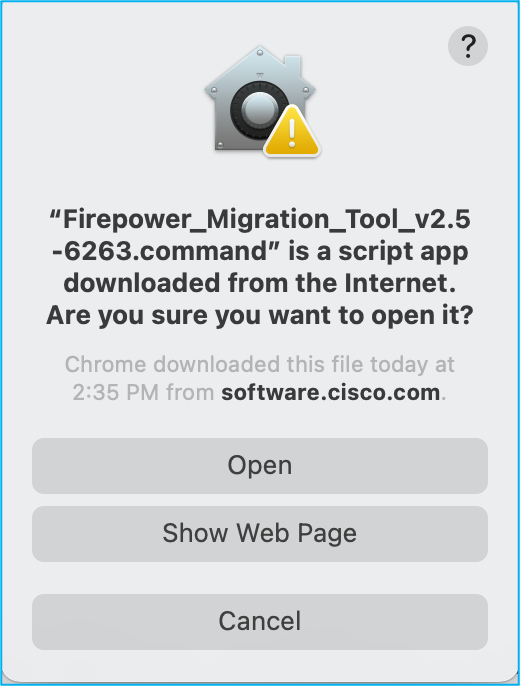

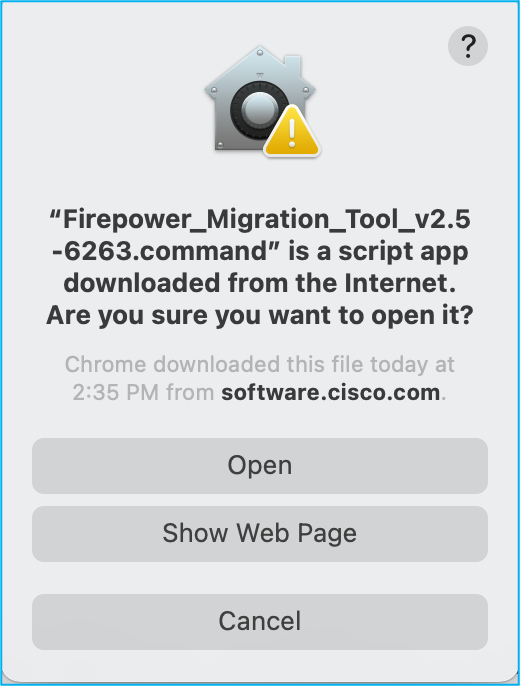

Remarque : cet avertissement s'affiche lorsque les utilisateurs MAC tentent d'ouvrir le fichier téléchargé. Ignorez ceci et suivez l'étape 4.1.

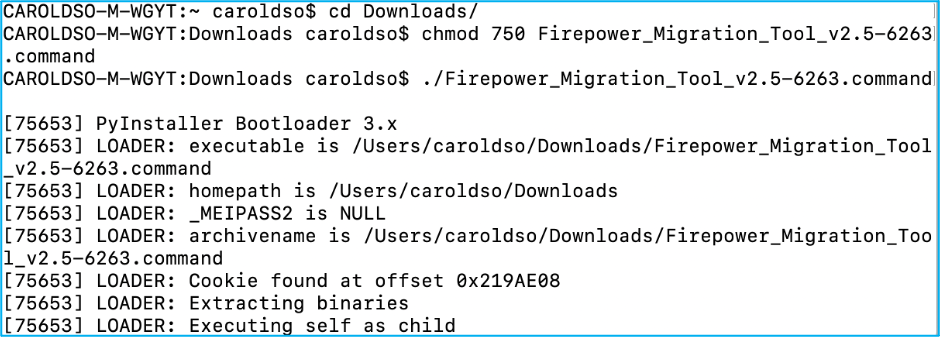

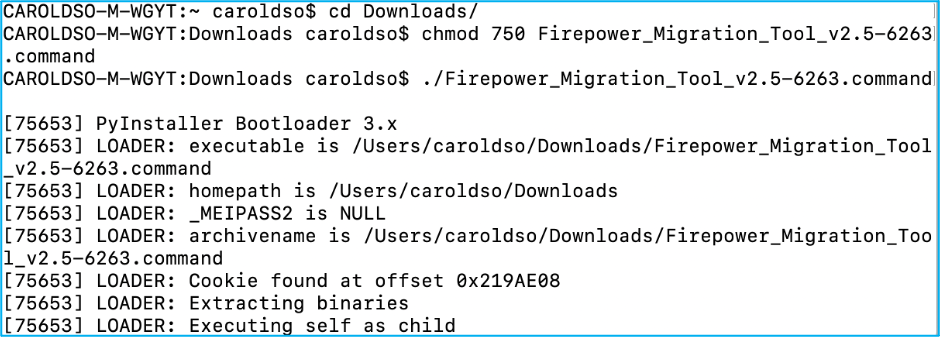

4.1. Pour MAC : utilisez le terminal et exécutez les commandes suivantes :

4.2. Pour Windows - double-cliquez sur l'outil de migration Firepower afin de le lancer dans un navigateur Google Chrome.

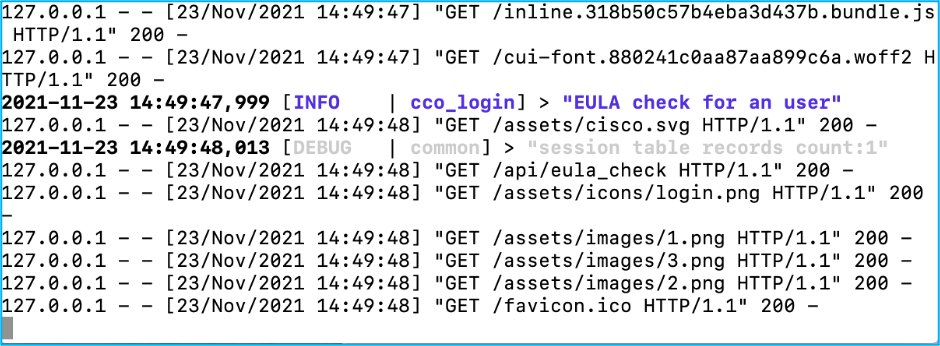

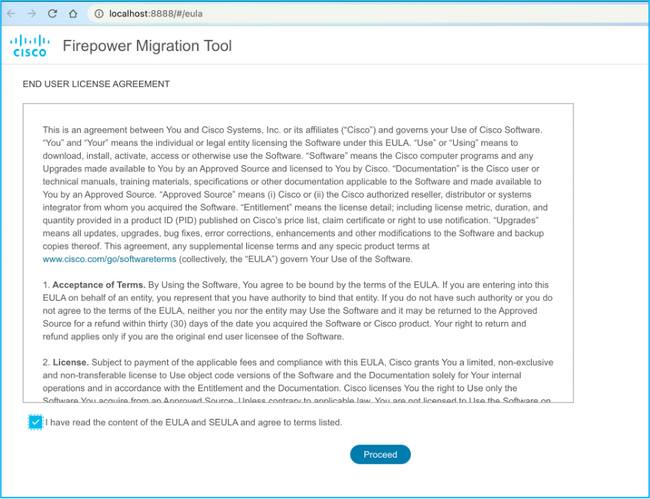

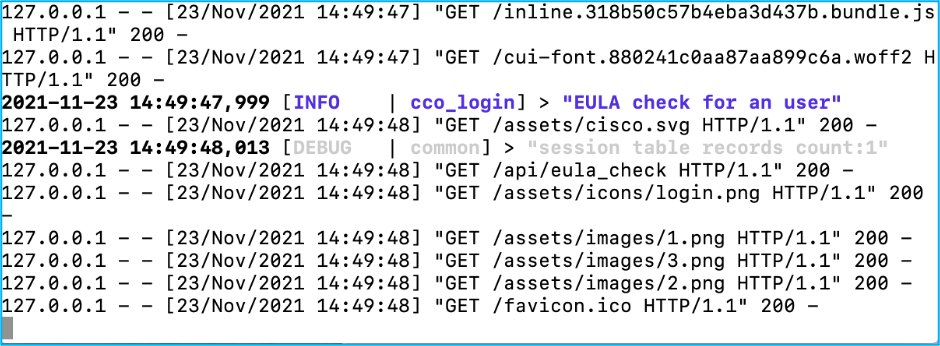

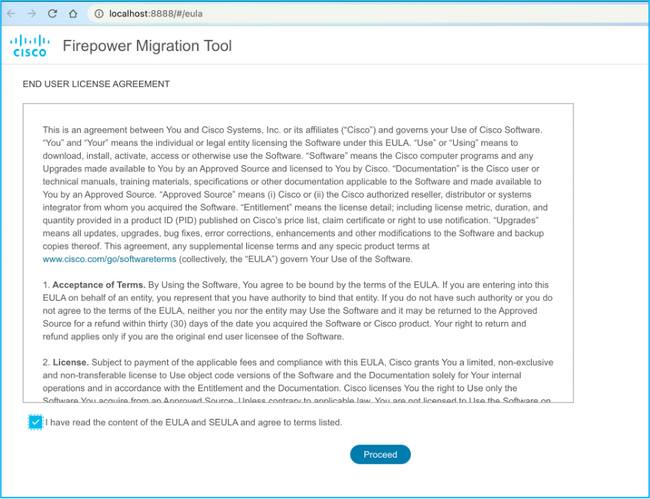

5. Acceptez la licence comme indiqué dans l'image :

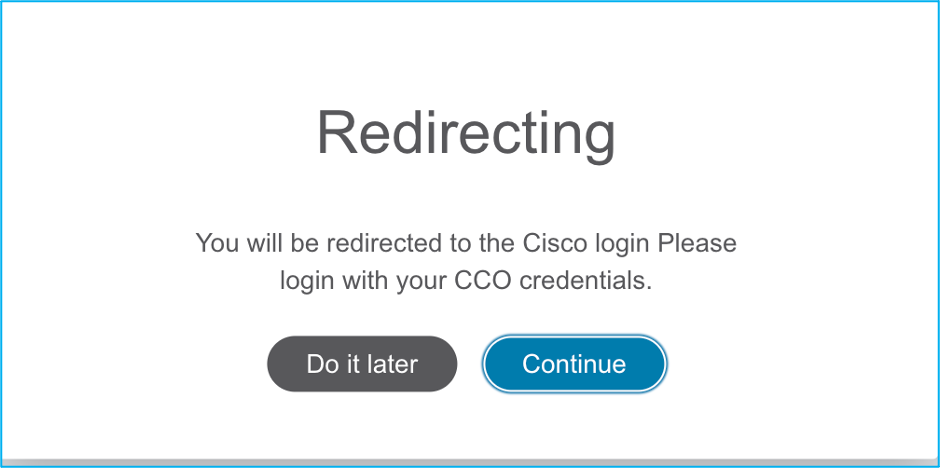

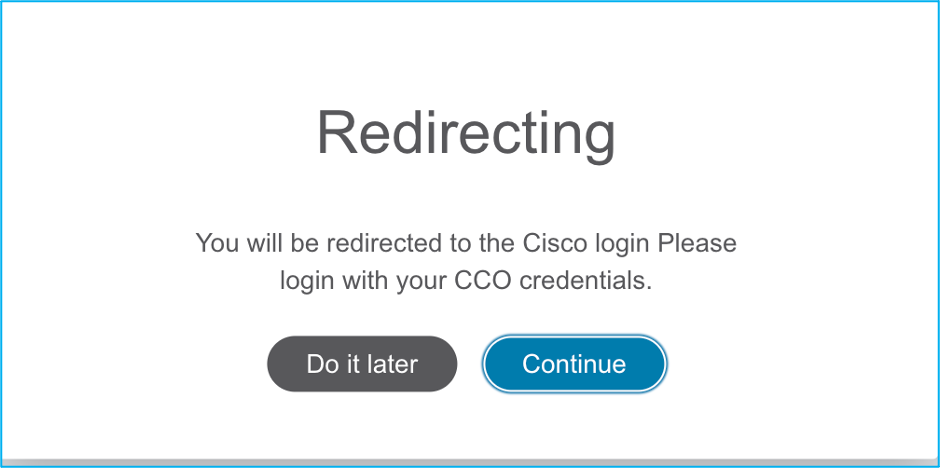

6. Sur la page de connexion de l'outil de migration Firepower, cliquez sur le lien Connexion avec Cisco Connection Online (CCO) afin de vous connecter à votre compte Cisco.com avec vos informations d'identification d'authentification unique.

Remarque : si vous ne disposez pas d'un compte Cisco.com, créez-le sur la page de connexion Cisco.com. Connectez-vous avec ces informations d'identification par défaut : Username—admin et Password—Admin123.

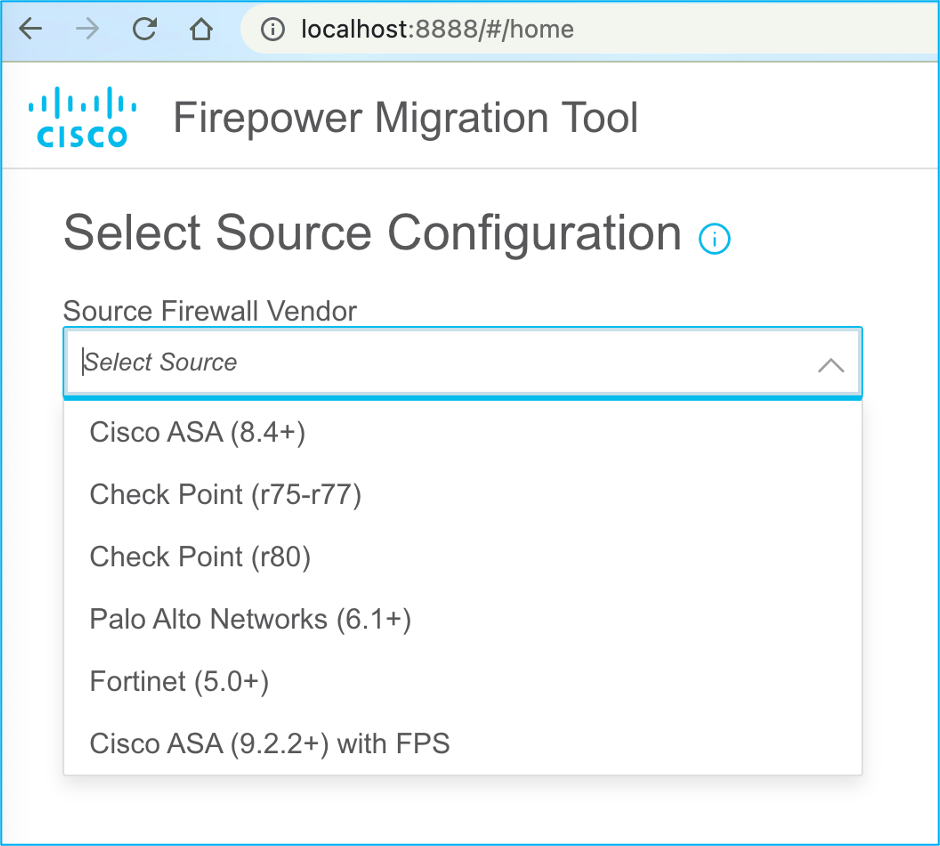

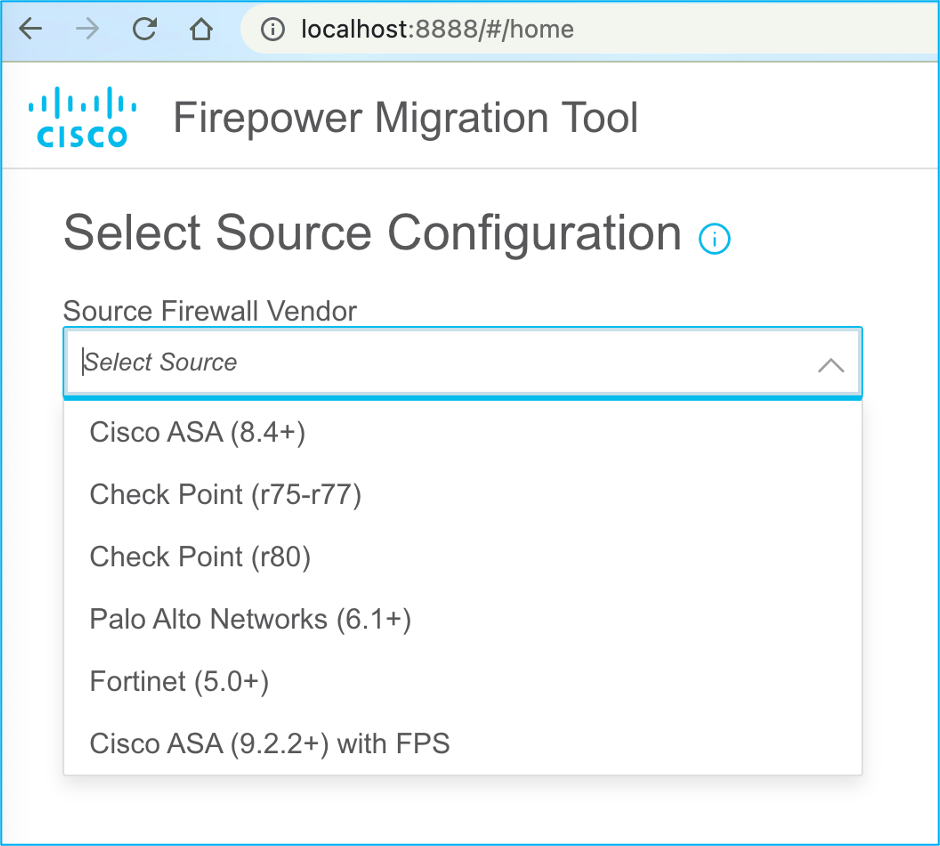

7. Choisissez la configuration d'origine. Dans ce scénario, il s'agit de Cisco ASA (8.4+).

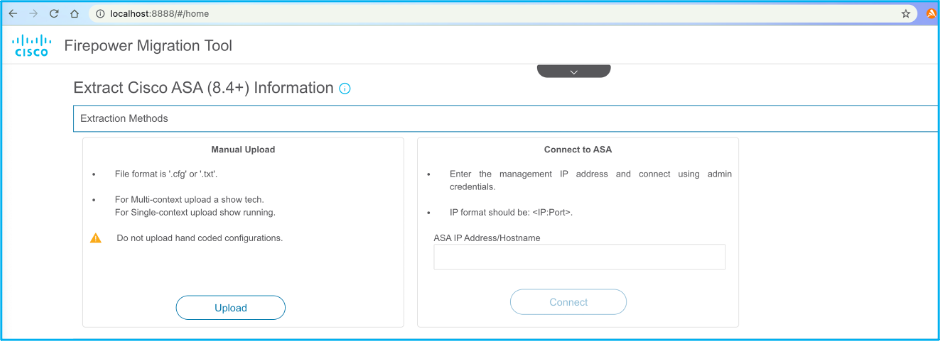

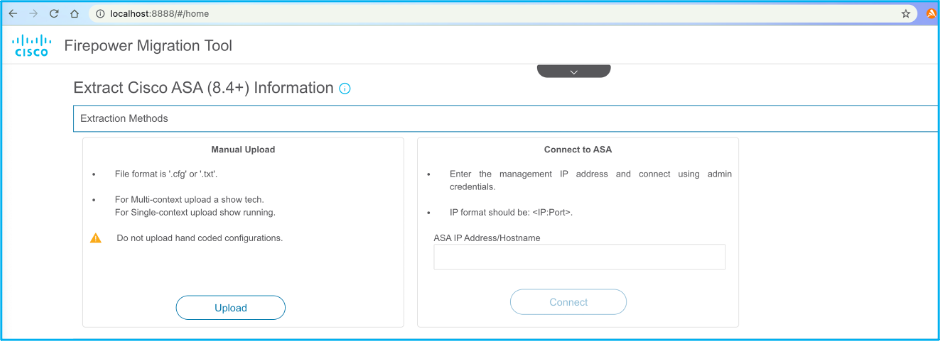

8. Choisissez Manual Upload si vous n'avez pas de connectivité à l'ASA. Sinon, vous pouvez récupérer la configuration en cours à partir de l'ASA et entrer l'IP de gestion et les détails de connexion. Dans ce scénario, un téléchargement manuel a été effectué.

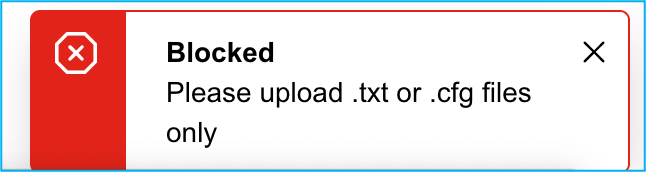

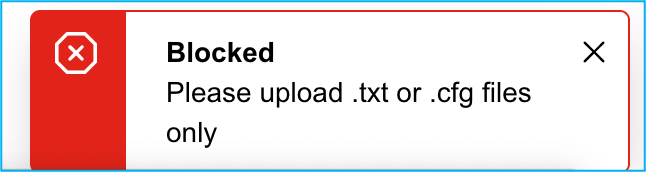

Remarque : cette erreur s'affiche si le fichier n'est pas pris en charge. Veillez à remplacer le format par du texte brut. (Une erreur s'est produite malgré l'extension.cfg.)

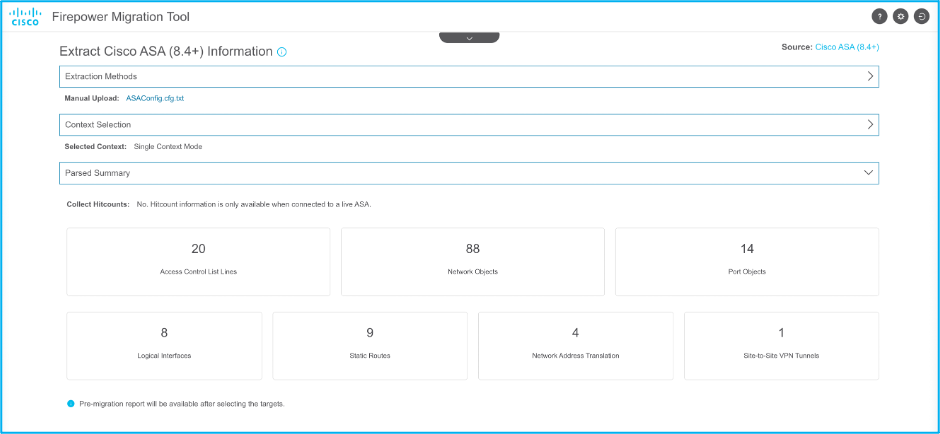

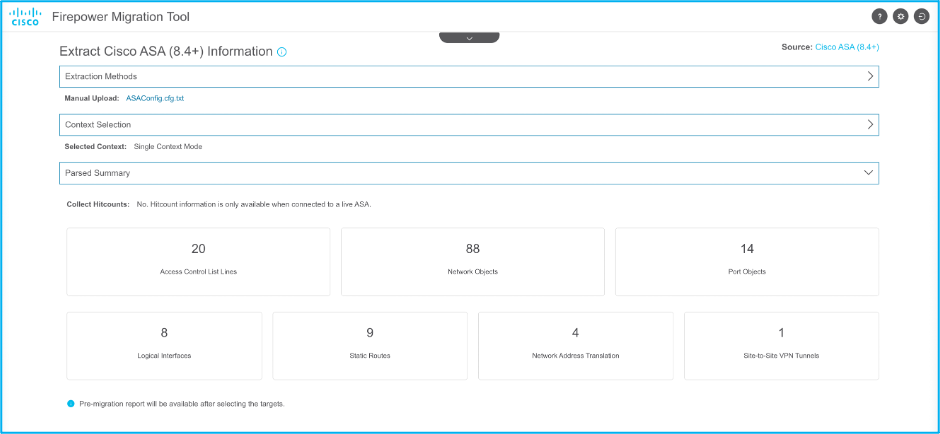

9. Une fois le fichier téléchargé, les éléments sont analysés pour fournir un résumé, comme indiqué dans l'image :

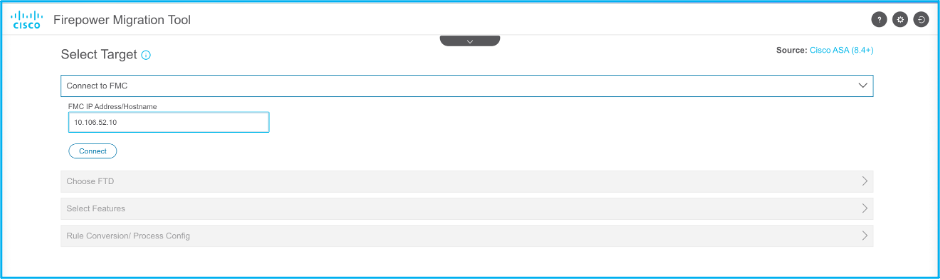

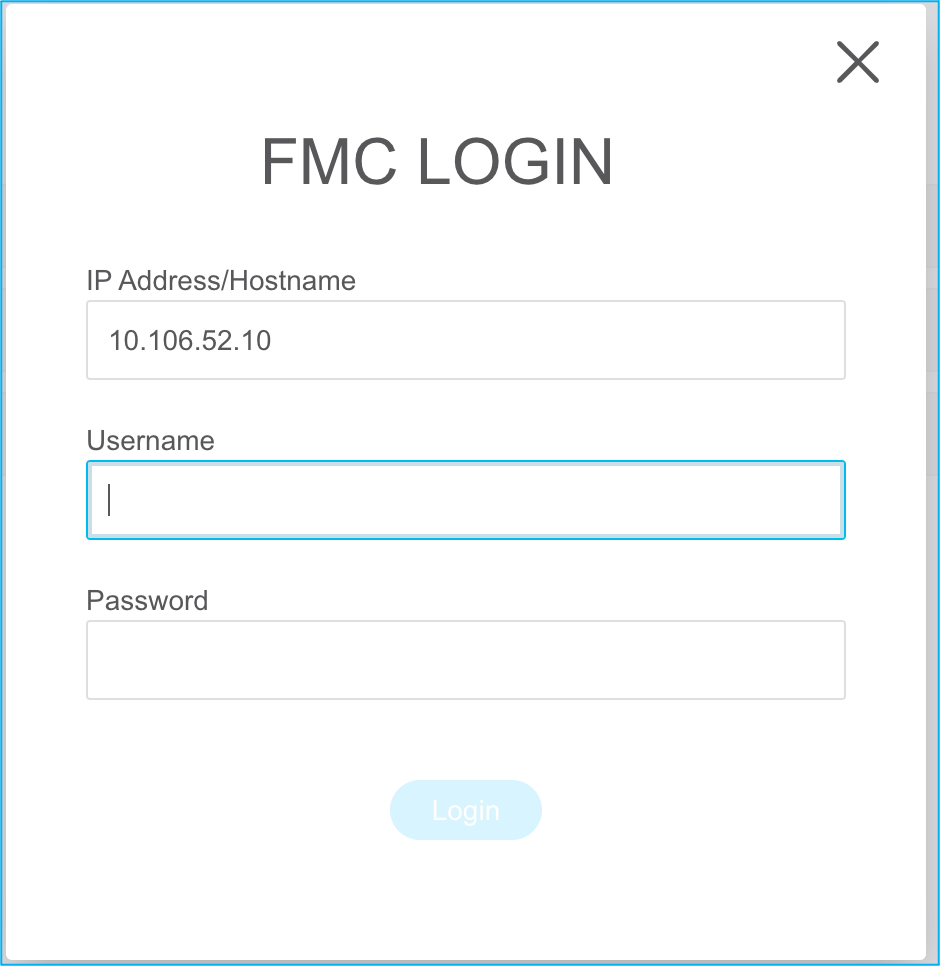

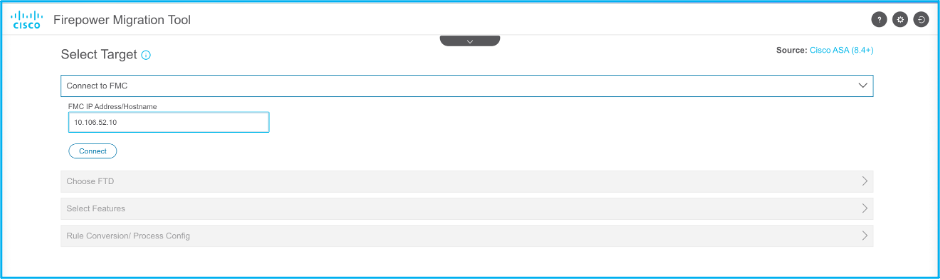

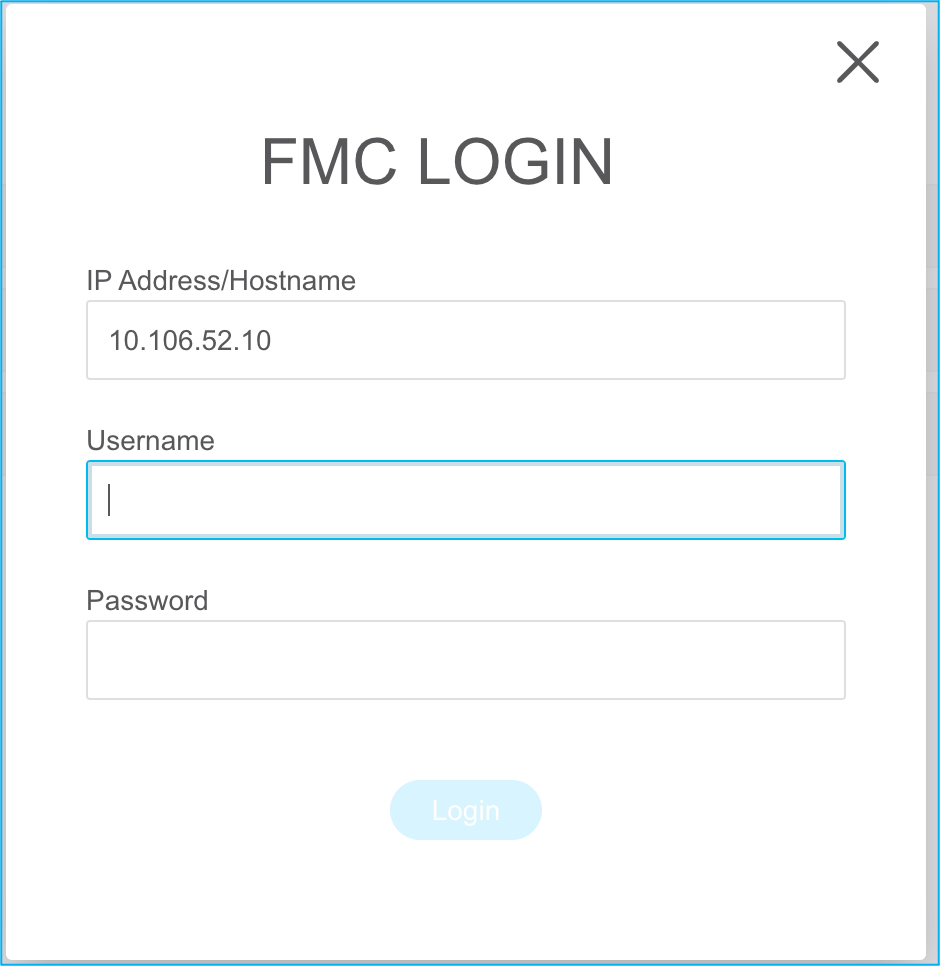

10. Entrez les informations d’identification IP et de connexion FMC vers lesquelles la configuration ASA doit être migrée. Assurez-vous que l’adresse IP FMC est accessible depuis votre station de travail.

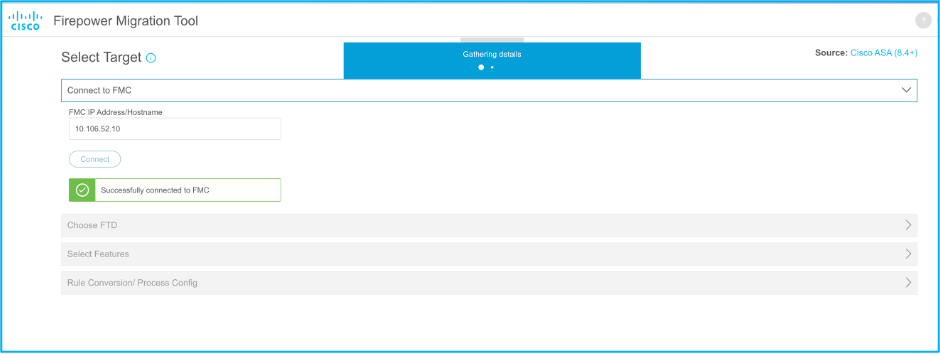

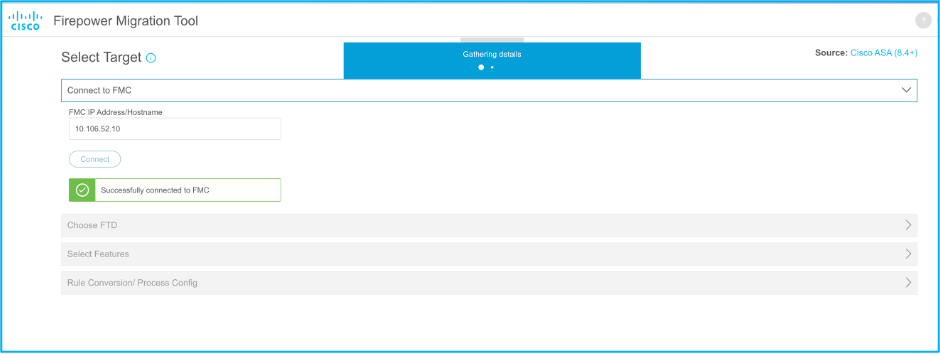

11. Une fois le FMC connecté, les FTD gérés qui se trouvent sous celui-ci sont affichés.

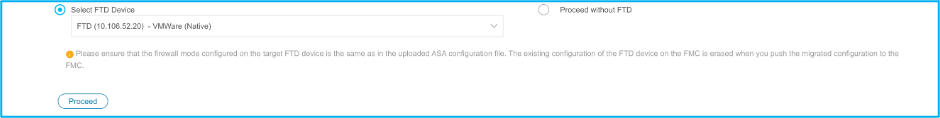

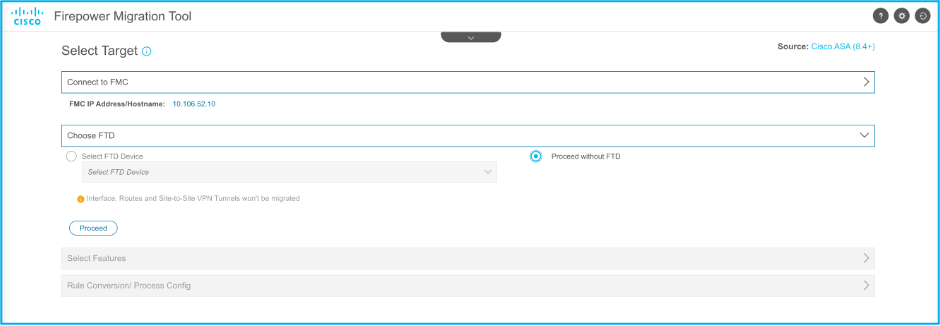

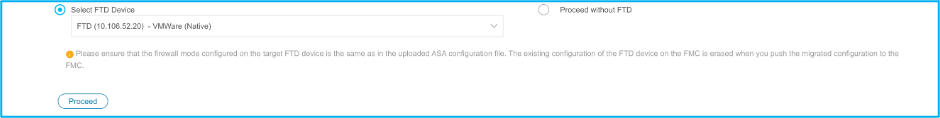

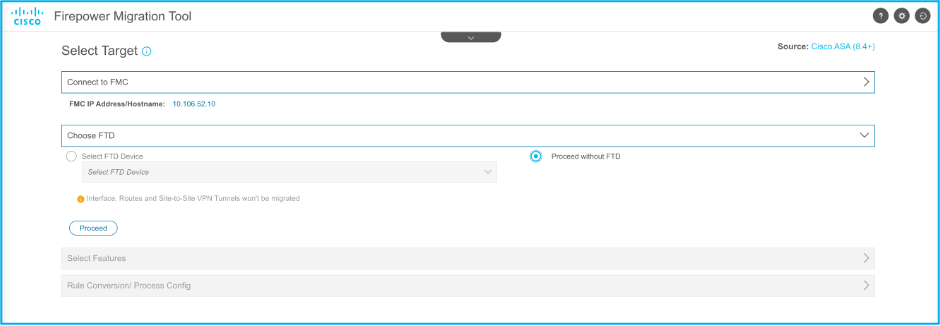

12. Choisissez le FTD vers lequel vous souhaitez effectuer la migration de la configuration ASA.

Remarque : il est recommandé de choisir le périphérique FTD, sinon les interfaces, les routes et la configuration VPN site à site doivent être effectuées manuellement.

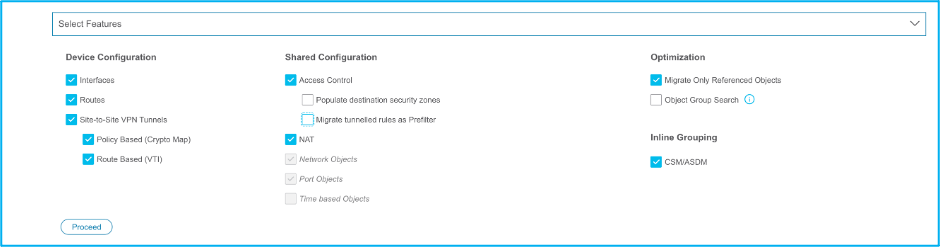

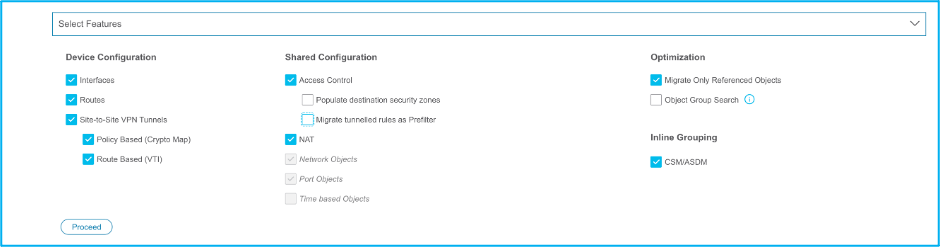

13. Choisissez les fonctions devant être migrées comme indiqué dans l'image :

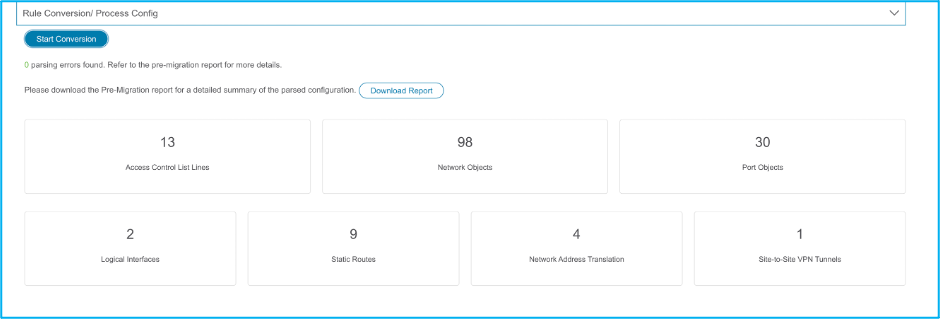

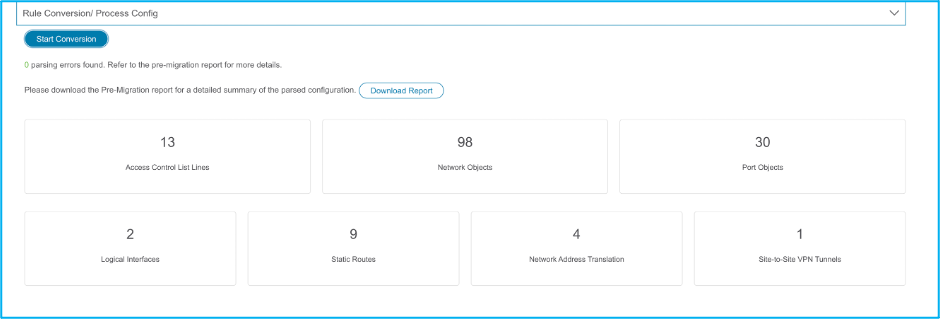

14. Choisissez Start Conversion afin de lancer la pré-migration qui renseigne les éléments appartenant à la configuration FTD.

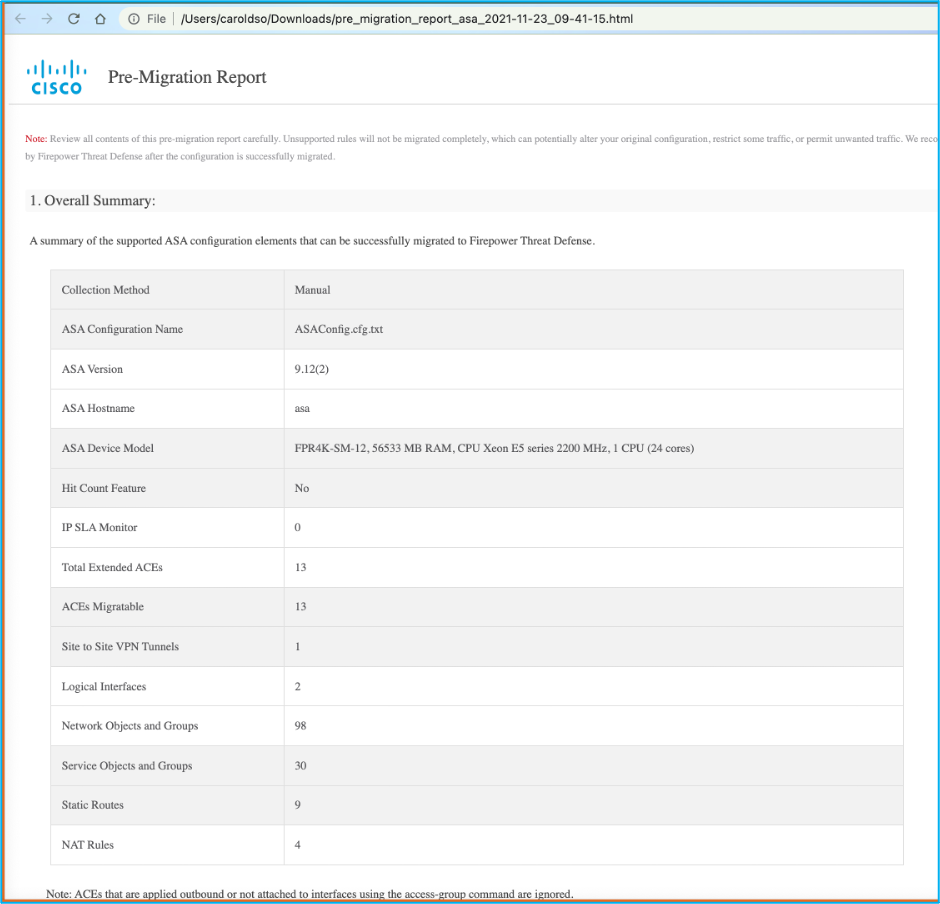

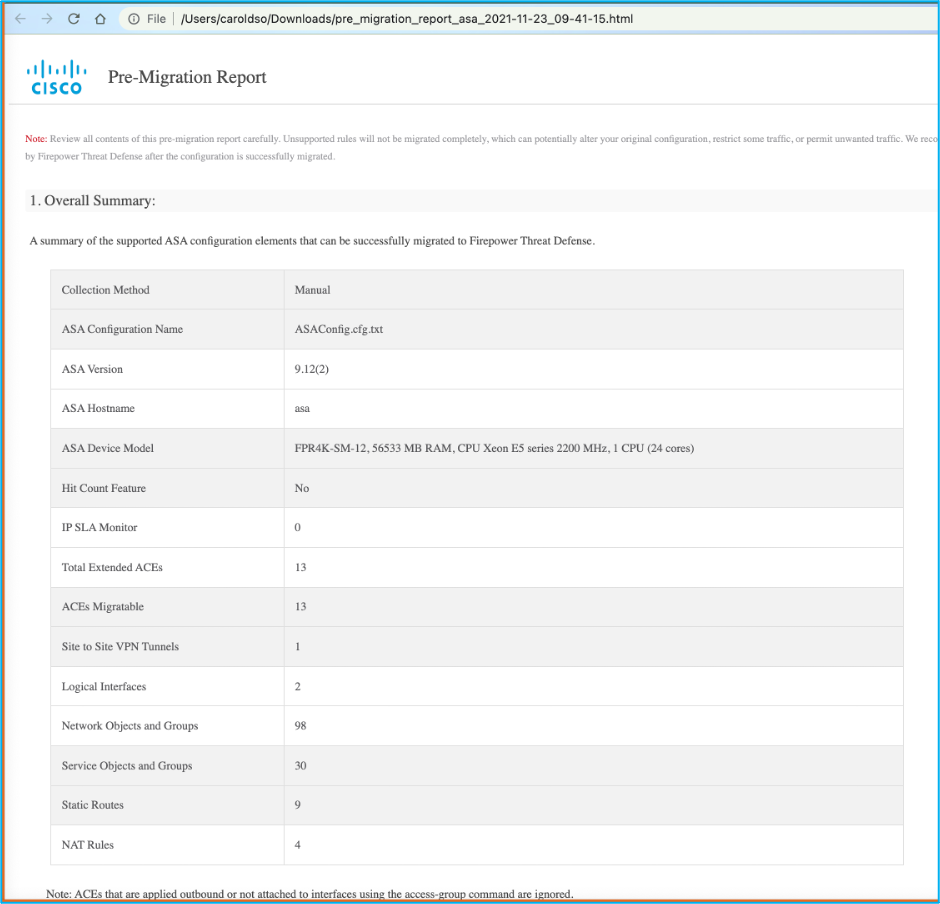

15. Cliquez sur Télécharger le rapport vu précédemment afin d'afficher le rapport de pré-migration qui est comme illustré dans l'image :

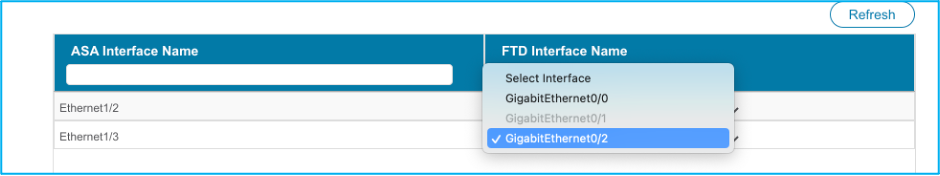

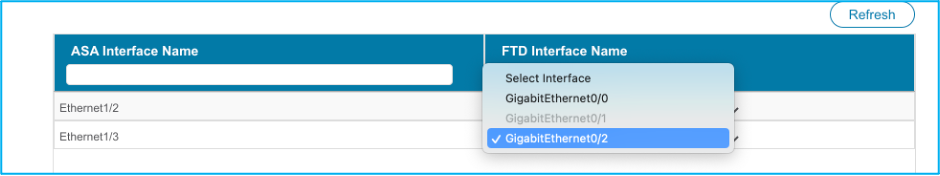

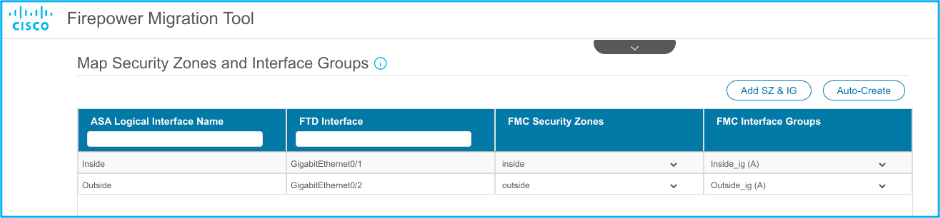

16. Mappez les interfaces ASA aux interfaces FTD, comme indiqué dans l’image :

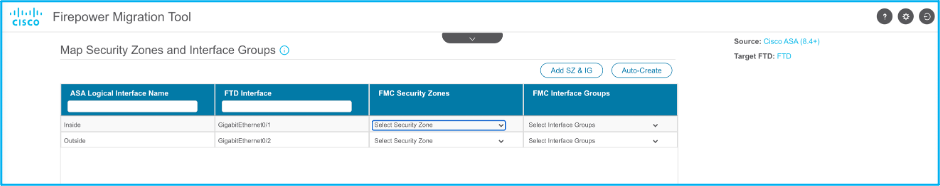

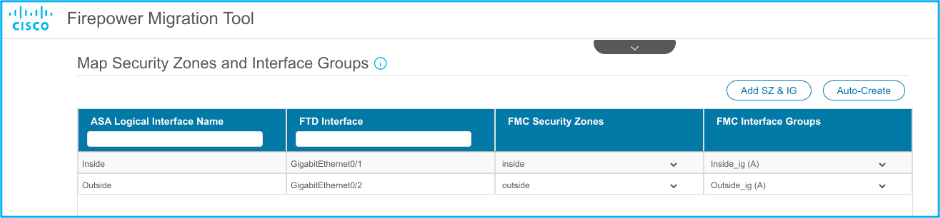

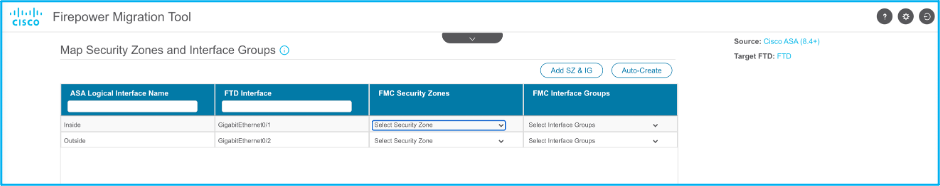

17. Attribuez des zones de sécurité et des groupes d’interfaces aux interfaces FTD.

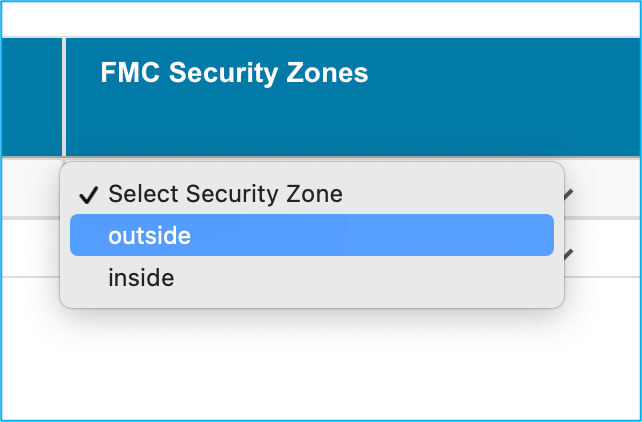

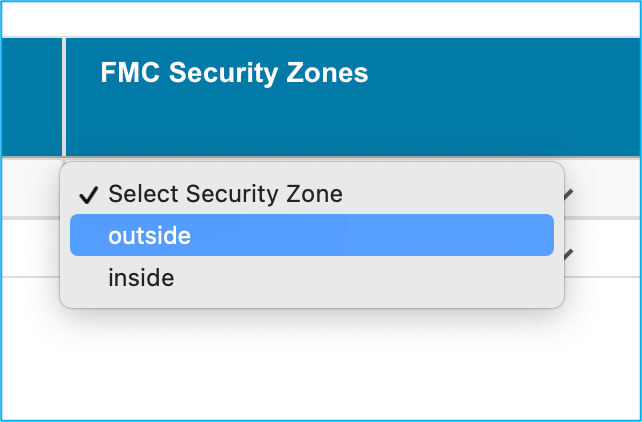

17.1. Si le FMC a déjà créé des zones de sécurité et des groupes d’interfaces, vous pouvez les sélectionner selon vos besoins :

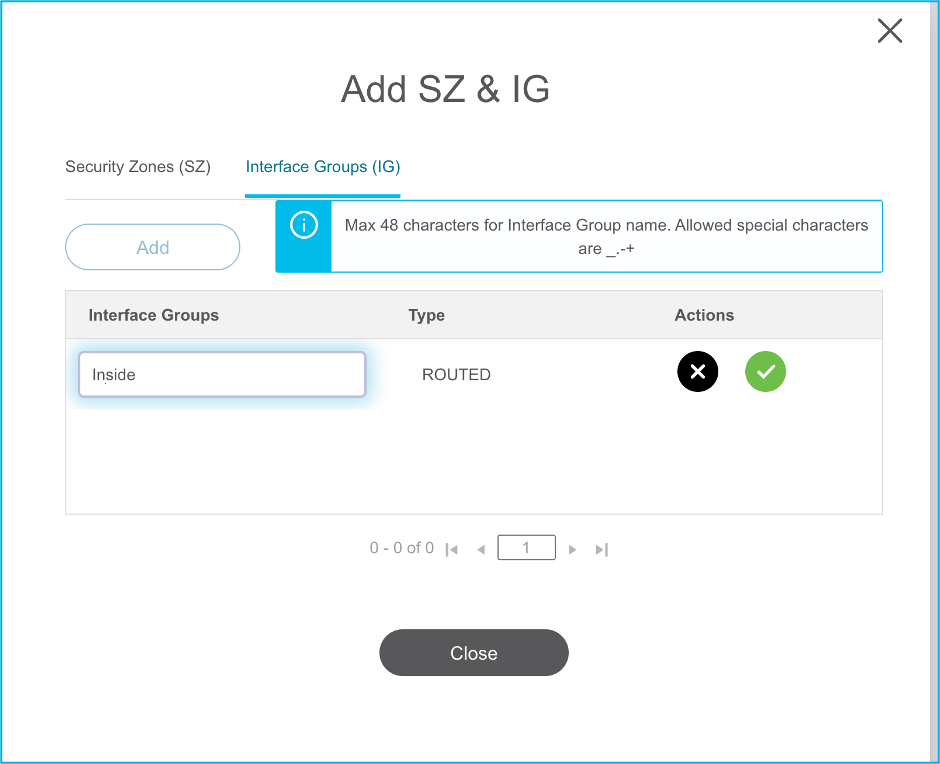

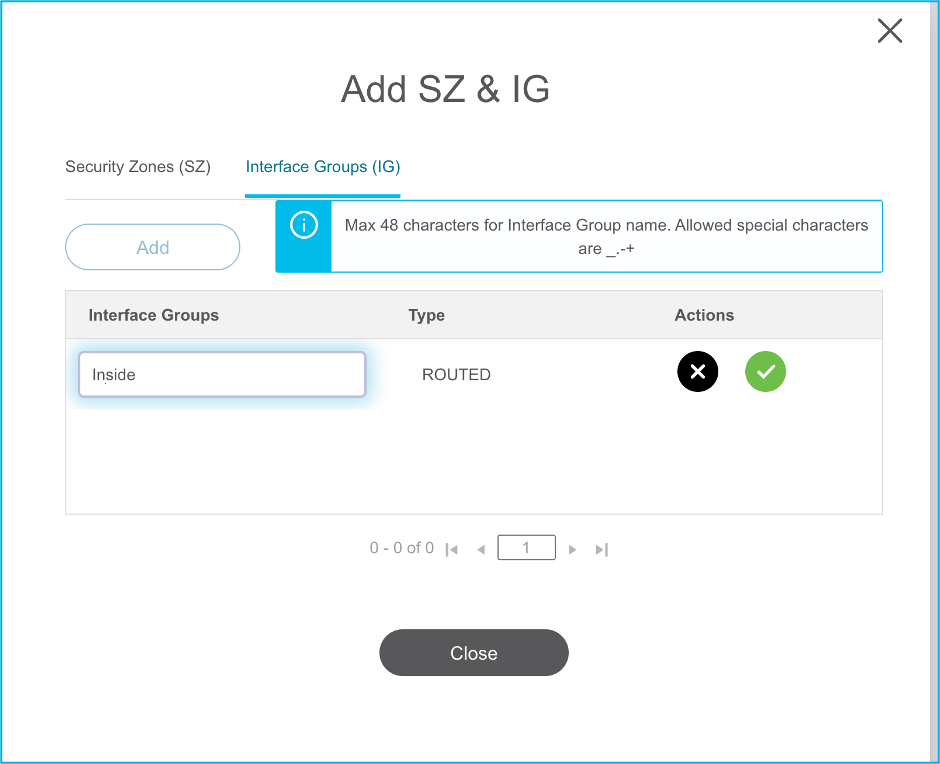

17.2. S’il est nécessaire de créer des zones de sécurité et un groupe d’interfaces, cliquez sur Add SZ & IG comme indiqué dans l’image :

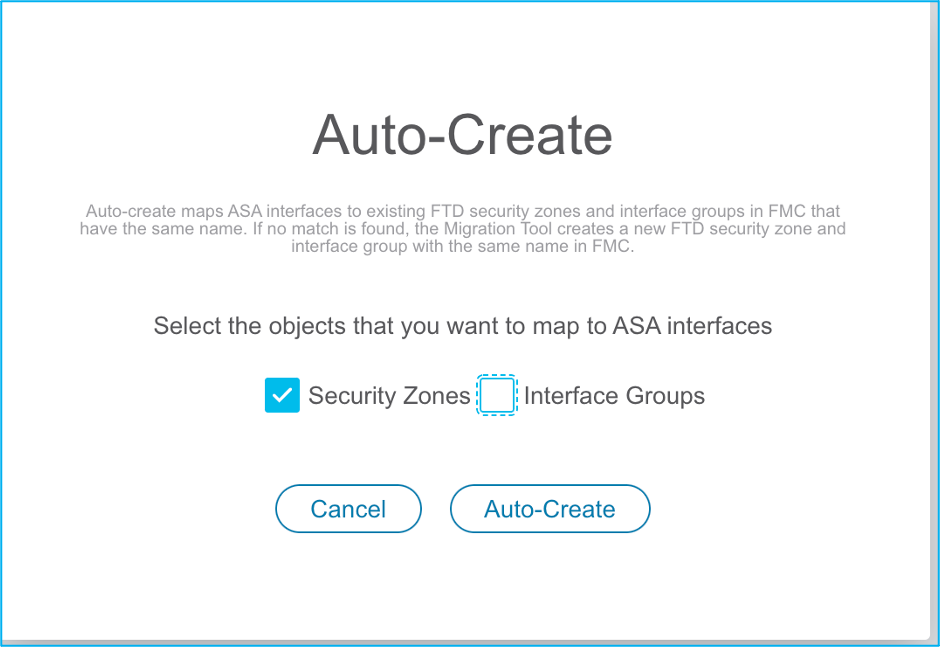

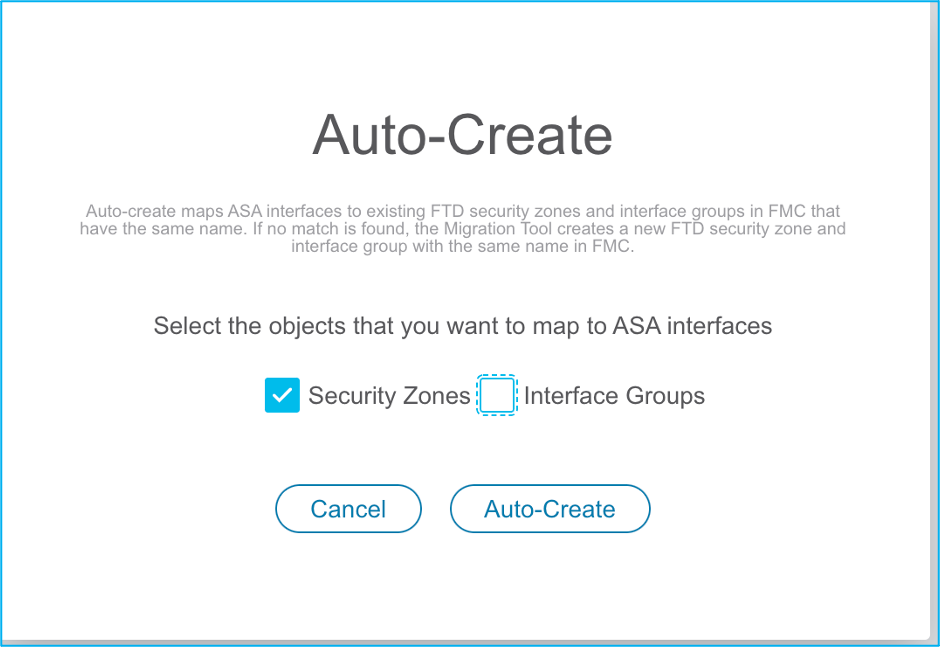

17.3. Sinon, vous pouvez continuer avec l'option Auto-Create qui crée des zones de sécurité et des groupes d'interfaces avec le nom ASA interface_logique_sz et ASA interface_logique_ig respectivement.

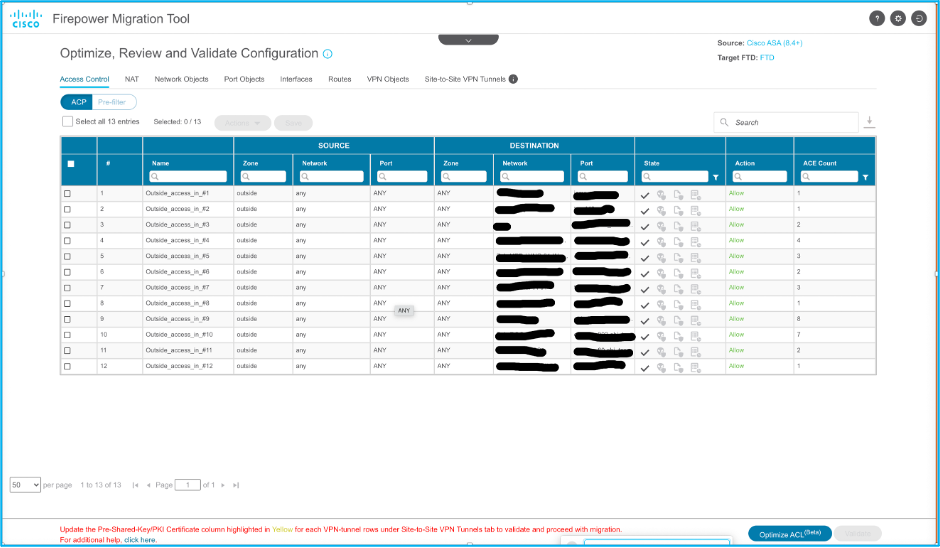

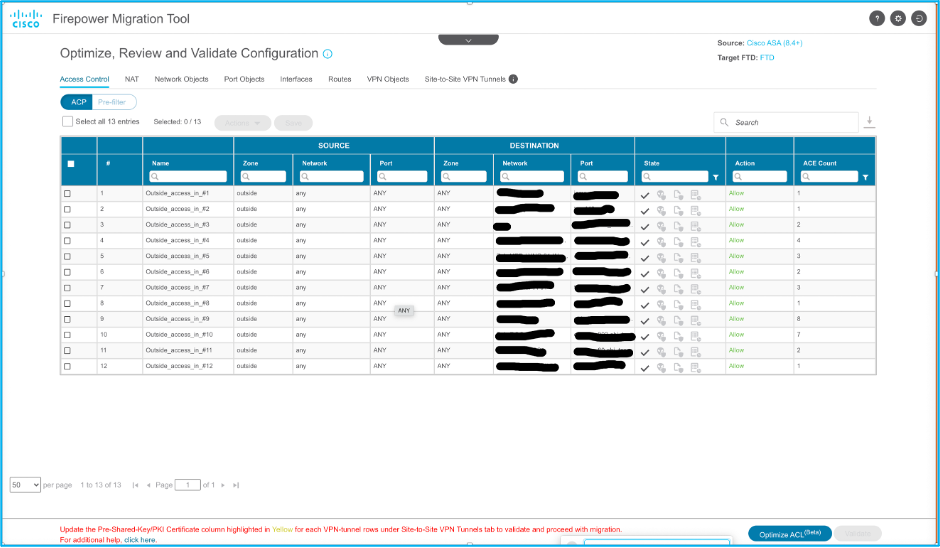

18. Vérifiez et validez chacun des éléments FTD créés. Les alertes s'affichent en rouge, comme illustré dans l'image :

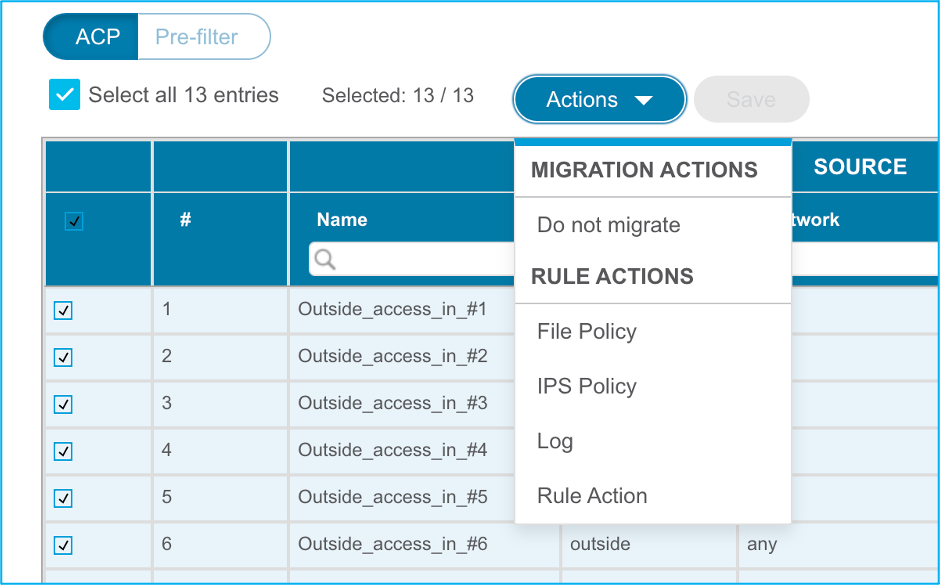

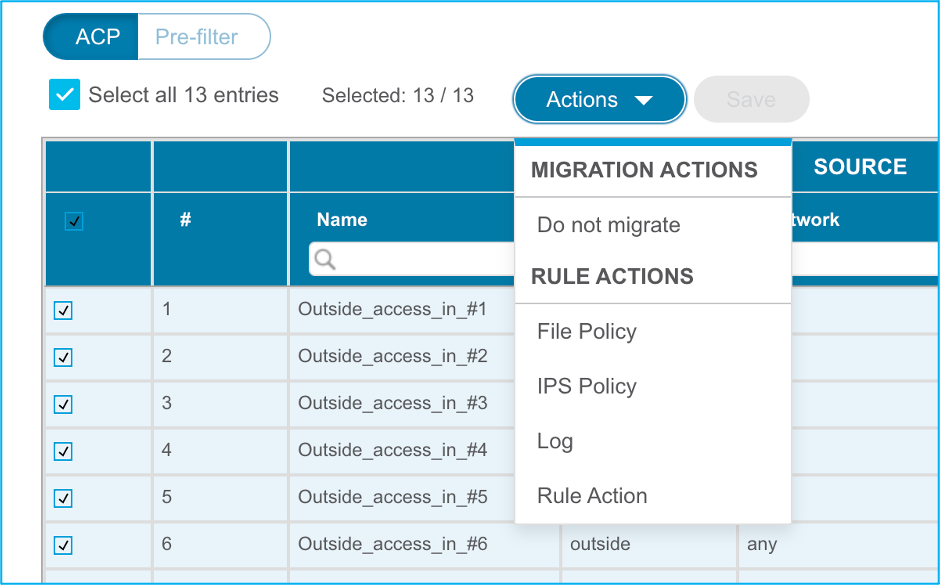

19. Les actions de migration peuvent être choisies comme indiqué dans l'image si vous souhaitez modifier une règle. Les fonctions FTD d'ajout de fichiers et de stratégie IPS peuvent être effectuées à cette étape.

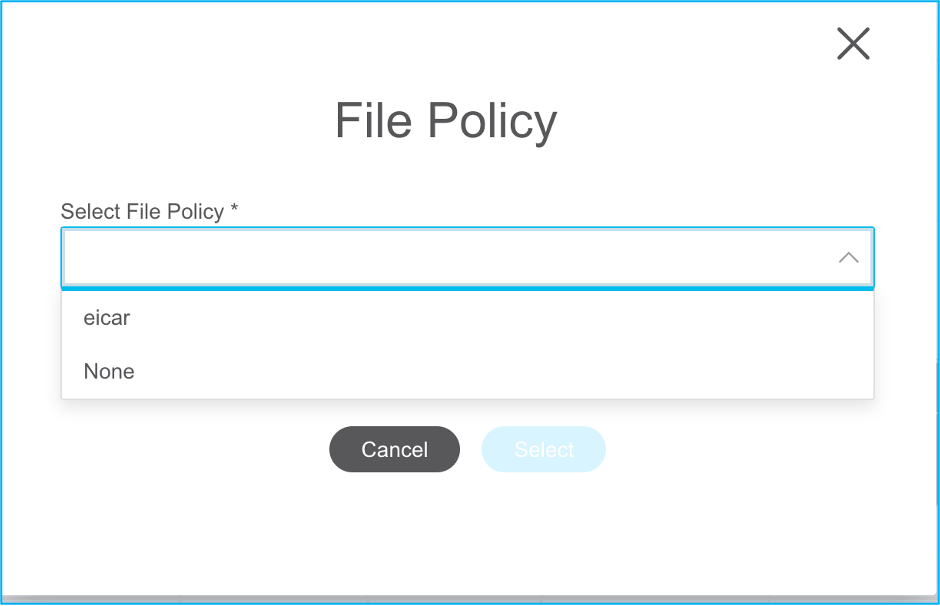

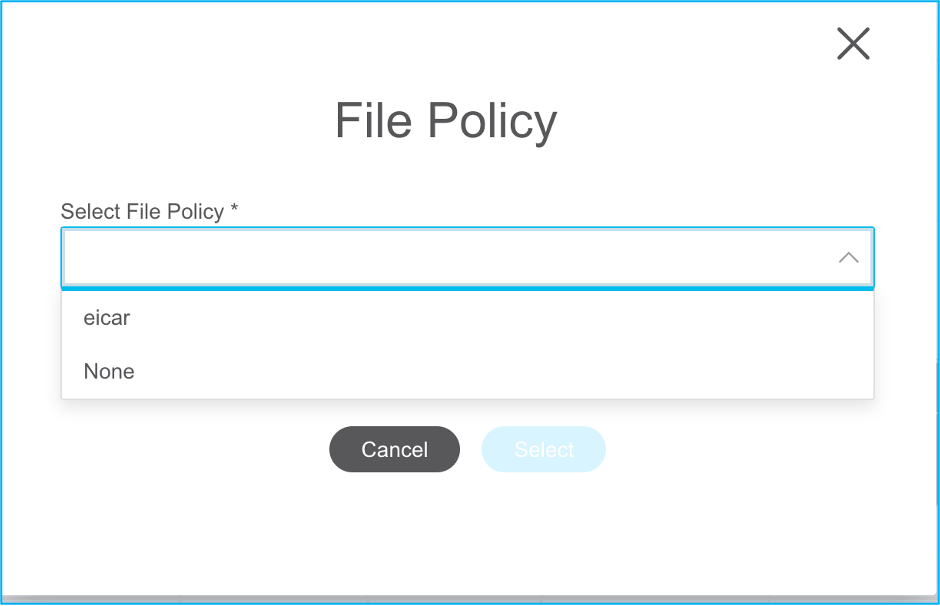

Remarque : si des stratégies de fichiers existent déjà dans le FMC, elles sont renseignées comme indiqué dans l'image. Il en va de même pour les stratégies IPS et les stratégies par défaut.

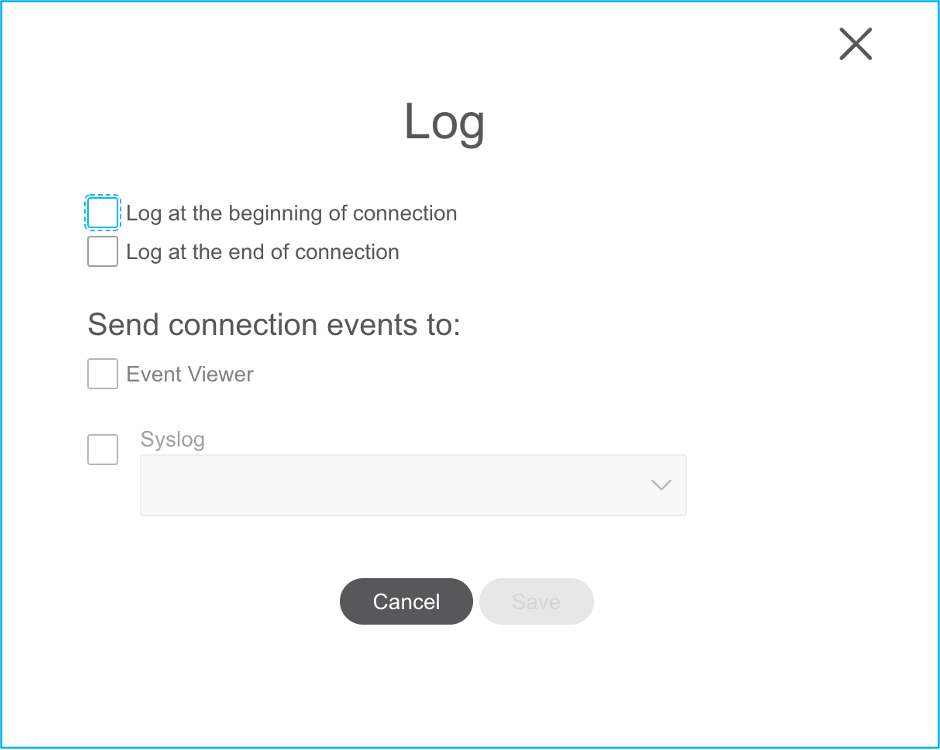

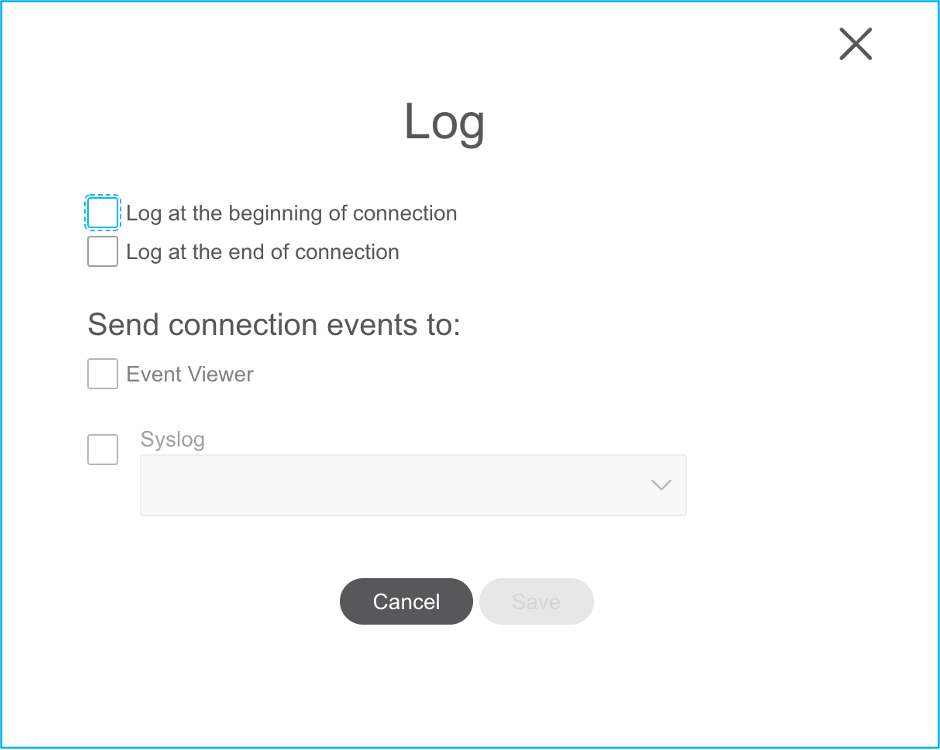

La configuration du journal peut être effectuée pour les règles requises. La configuration du serveur Syslog existant sur le FMC peut être choisie à ce stade.

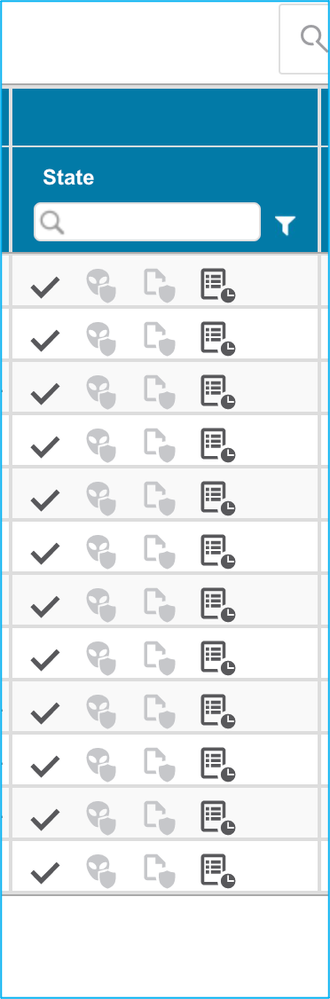

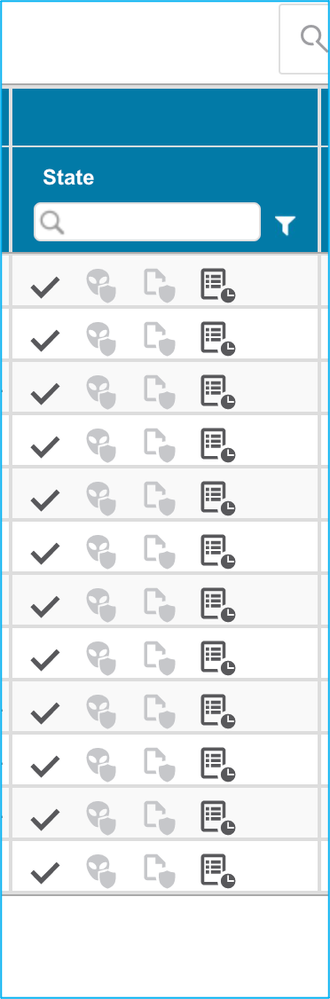

Les actions de règle choisies sont mises en surbrillance en conséquence pour chaque règle.

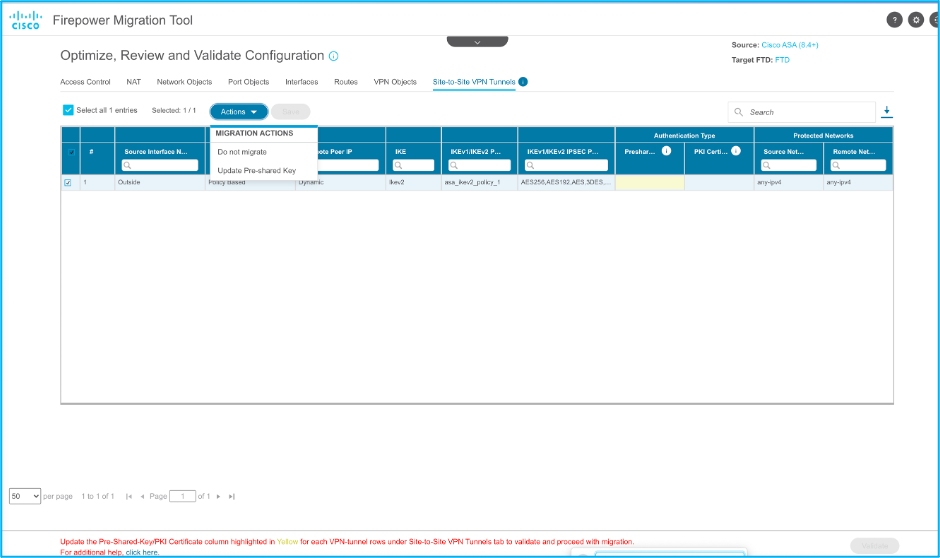

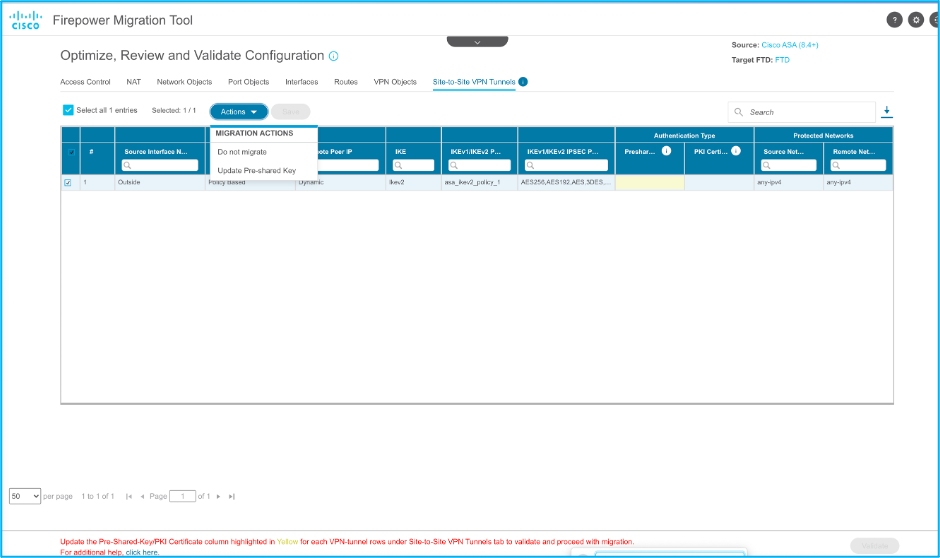

20. De même, la traduction d’adresses de réseau (NAT), les objets réseau, les objets de port, les interfaces, les routes, les objets VPN, les tunnels VPN site à site et d’autres éléments selon votre configuration peuvent être revus étape par étape.

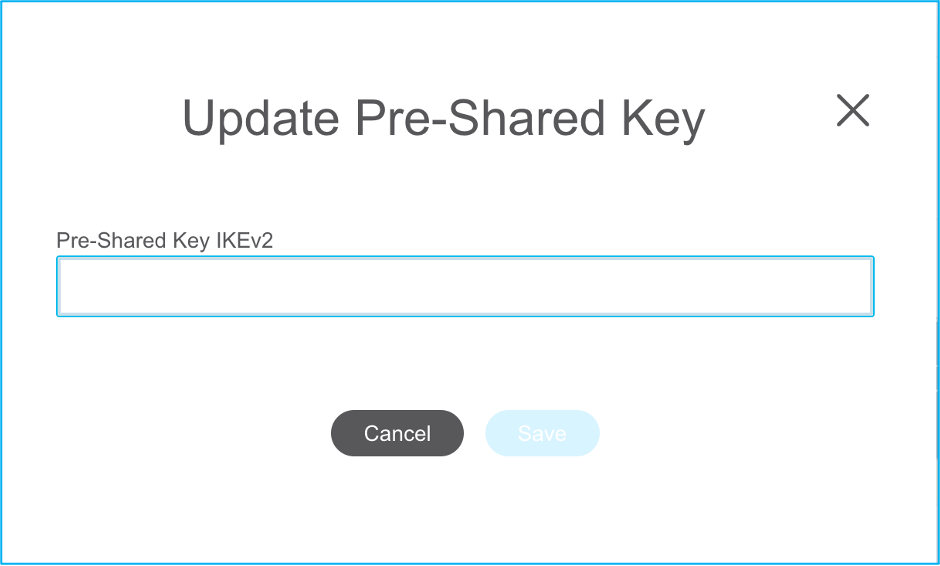

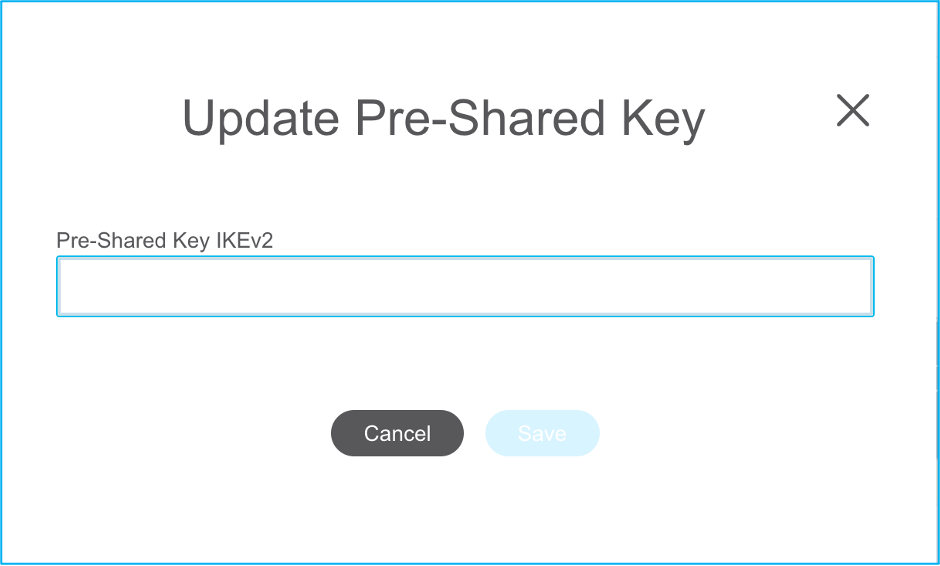

Remarque : l'alerte est notifiée comme indiqué dans l'image afin de mettre à jour la clé pré-partagée car elle n'est pas copiée dans le fichier de configuration ASA. Accédez à Actions > Mettre à jour la clé pré-partagée afin d'entrer la valeur.

21. Enfin, cliquez sur l'icône Valider en bas à droite de l'écran, comme illustré dans l'image :

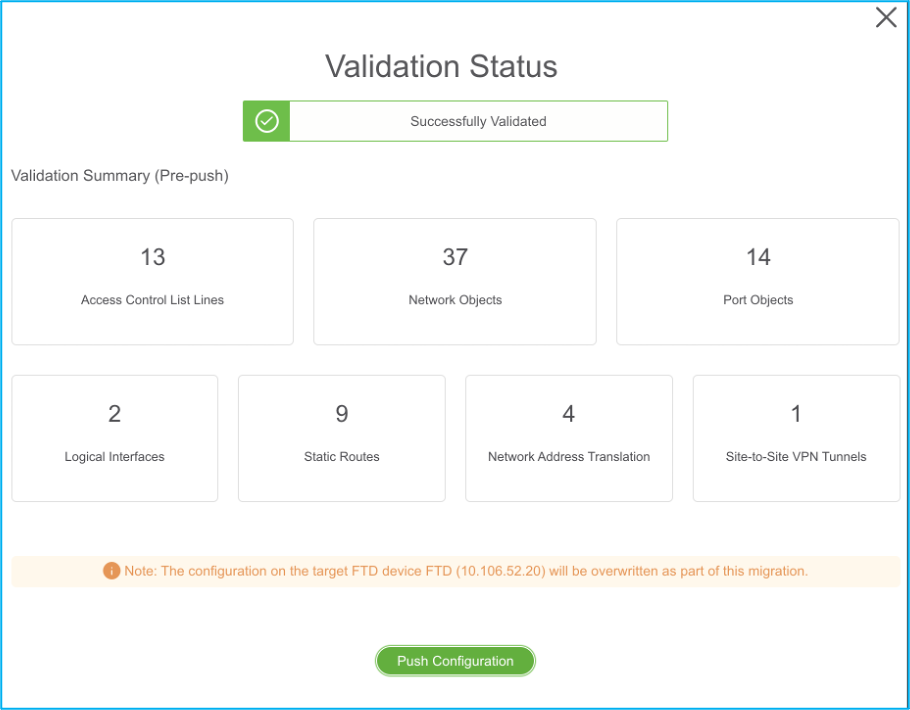

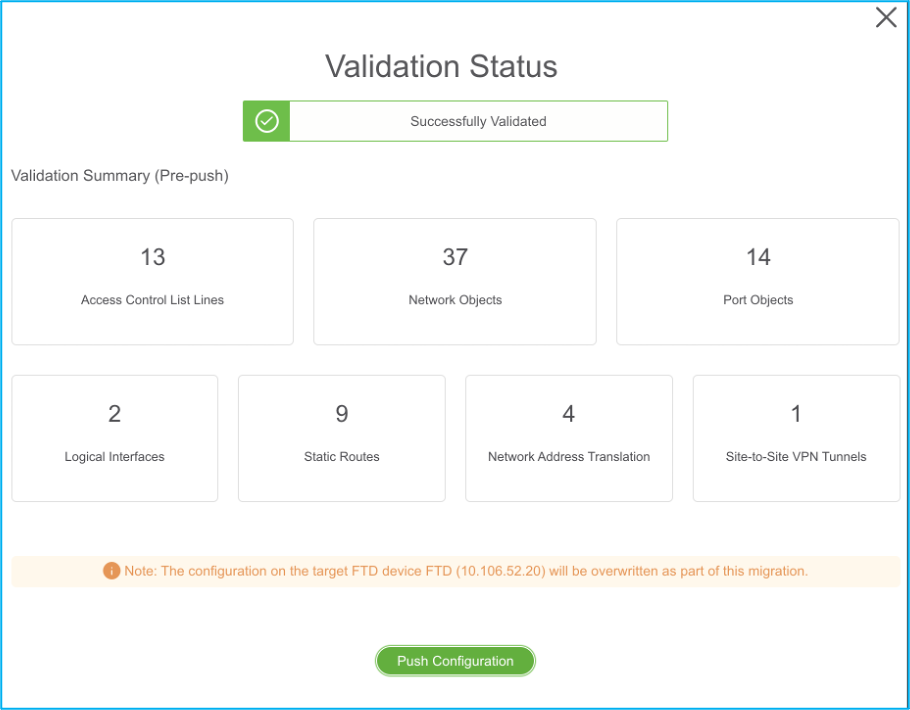

22. Une fois la validation réussie, cliquez sur Push Configuration comme indiqué dans l'image :

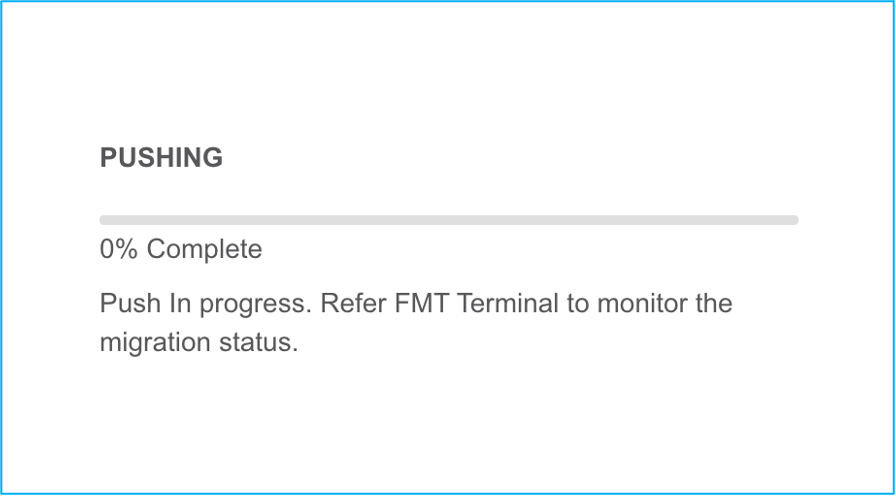

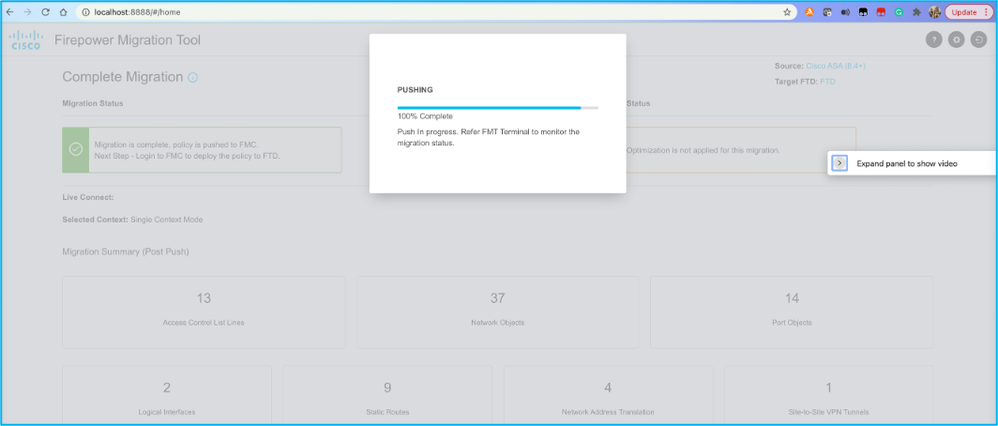

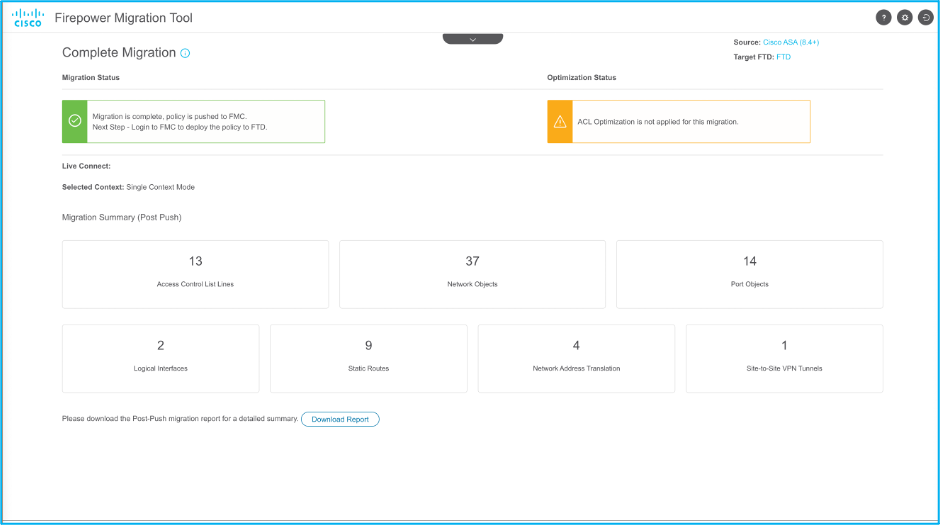

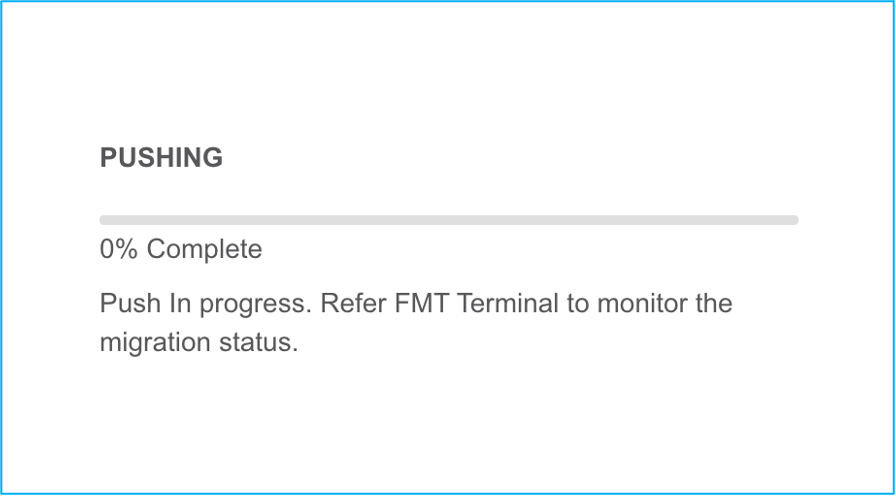

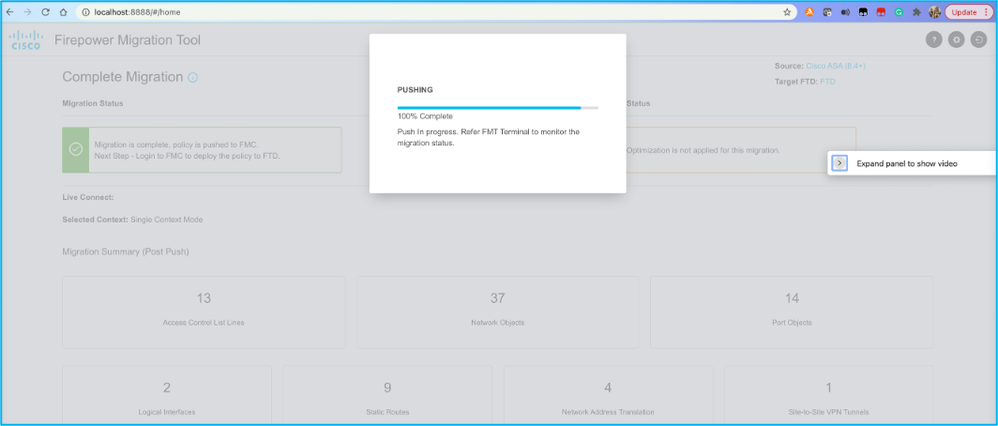

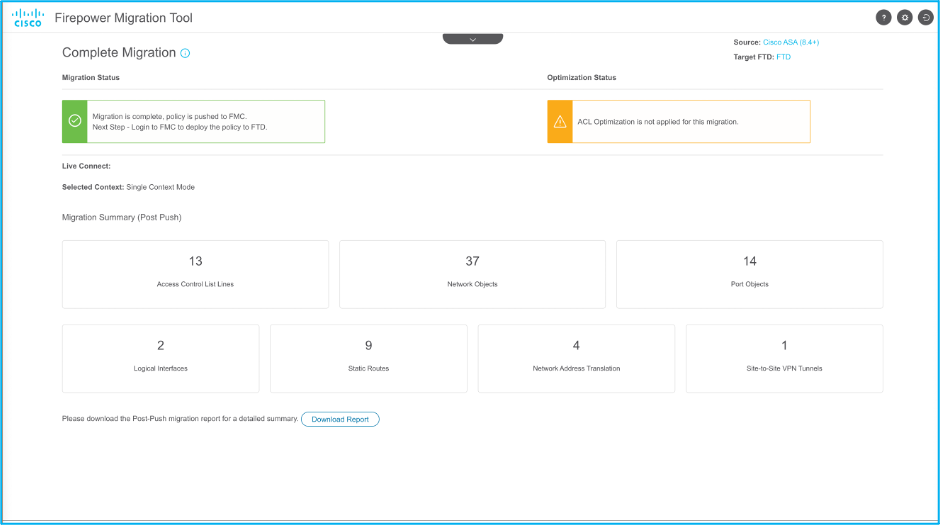

23. Une fois la migration réussie, le message qui s’affiche s’affiche dans l’image.

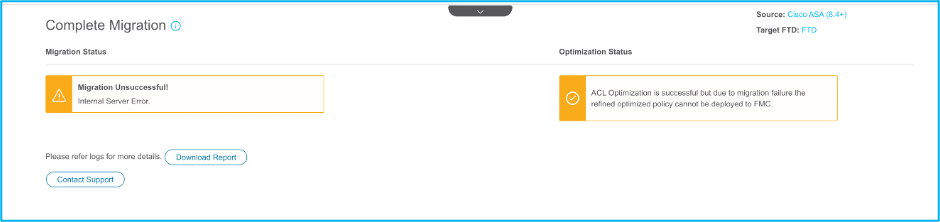

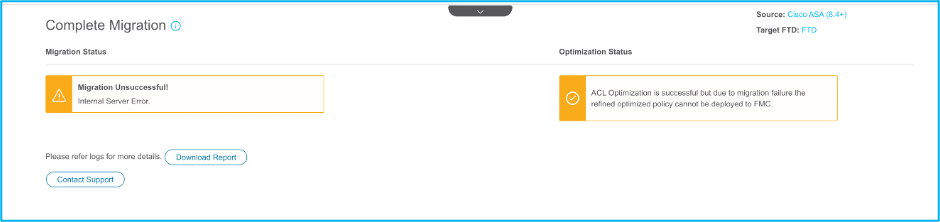

Remarque : si la migration échoue, cliquez sur Download Report afin d'afficher le rapport post-migration.

Vérifier

Utilisez cette section pour confirmer que votre configuration fonctionne correctement.

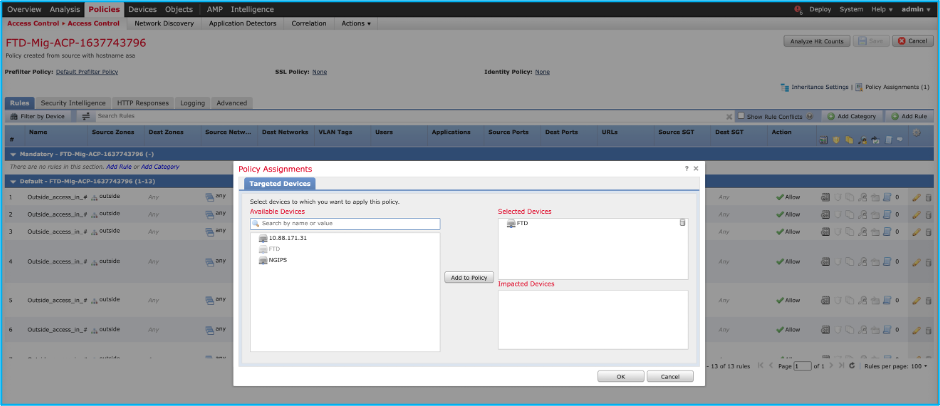

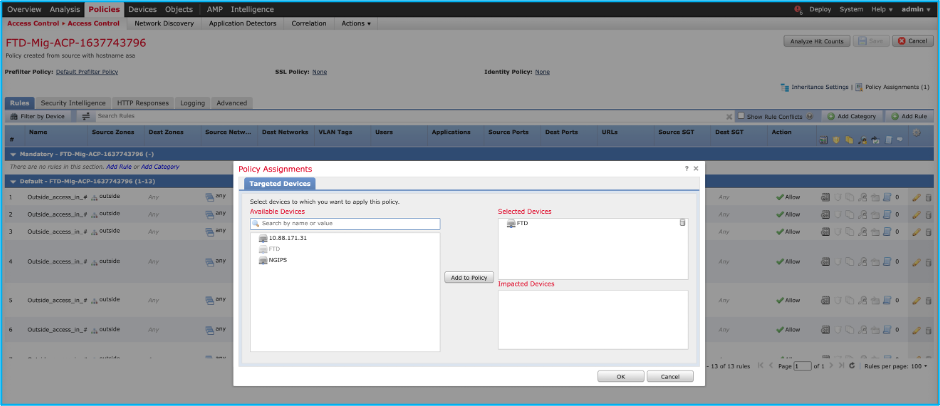

Validation sur le FMC :

- Accédez à

Policies > Access Control > Access Control Policy > Policy Assignmentafin de confirmer que le FTD sélectionné est renseigné.

Remarque : la stratégie de contrôle d'accès de migration a un nom avec le préfixeFTD-Mig-ACP. Si aucun FTD n'a été sélectionné précédemment, le FTD doit être sélectionné sur le FMC.

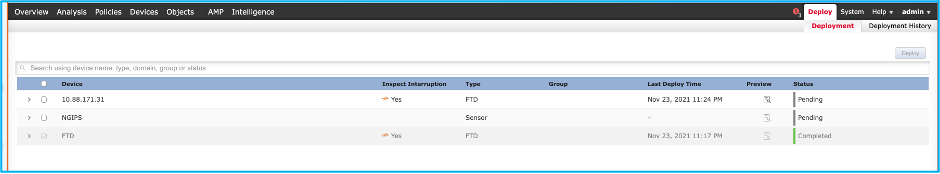

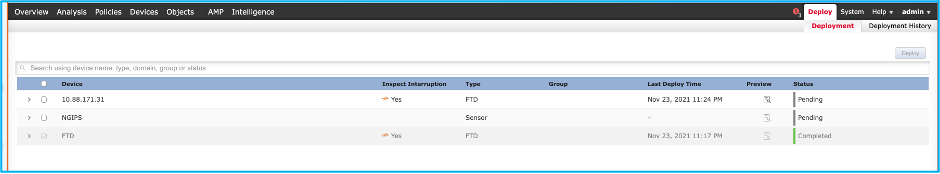

2. Transmettez la politique au FTD. Naviguez jusqu'àDeploy > Deployment > FTD Name > Deploycomme indiqué dans l'image :

Bogues connus liés à l'outil de migration Firepower

- ID de bogue Cisco CSCwa56374 - L'outil FMT se bloque sur la page de mappage de zone avec une erreur avec une utilisation de mémoire élevée

- ID de bogue Cisco CSCvz8730 - Défaillance de transmission d'interface pour le type d'interface de gestion de canal de port FTD

- ID de bogue Cisco CSCvx21986 - Migration Port-Channel vers la plate-forme cible - Virtual FTD non pris en charge

- ID de bogue Cisco CSCvy63003 - L'outil de migration doit désactiver la fonctionnalité d'interface si FTD fait déjà partie du cluster

- ID de bogue Cisco CSCvx08199 - ACL doit être fractionné lorsque la référence d'application est supérieure à 50

Informations connexes

Commentaires

Commentaires