Configuration de l'accès à distance SD-WAN (SDRA) via des groupes de configuration

Options de téléchargement

-

ePub (1.0 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (909.8 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer l'accès à distance SD-WAN (SDRA) en utilisant un groupe de configuration existant.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Réseau étendu défini par logiciel Cisco (SD-WAN)

- Infrastructure à clé publique (PKI)

- FlexVPN

- serveur RADIUS

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- C8000V version17.12.03a

- vManage version 20.12.03a

- Serveur d'autorité de certification (CA) avec protocole SCEP (Simple Certificate Enrollment Protocol)

- Client AnyConnect Secure Mobility version 4.10.04071

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

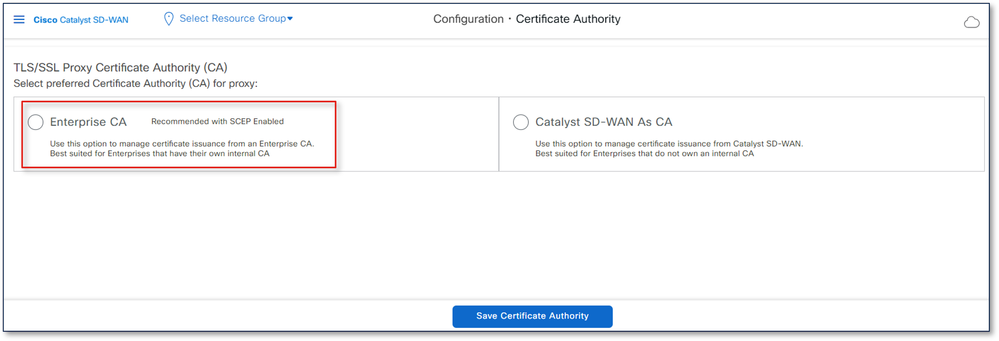

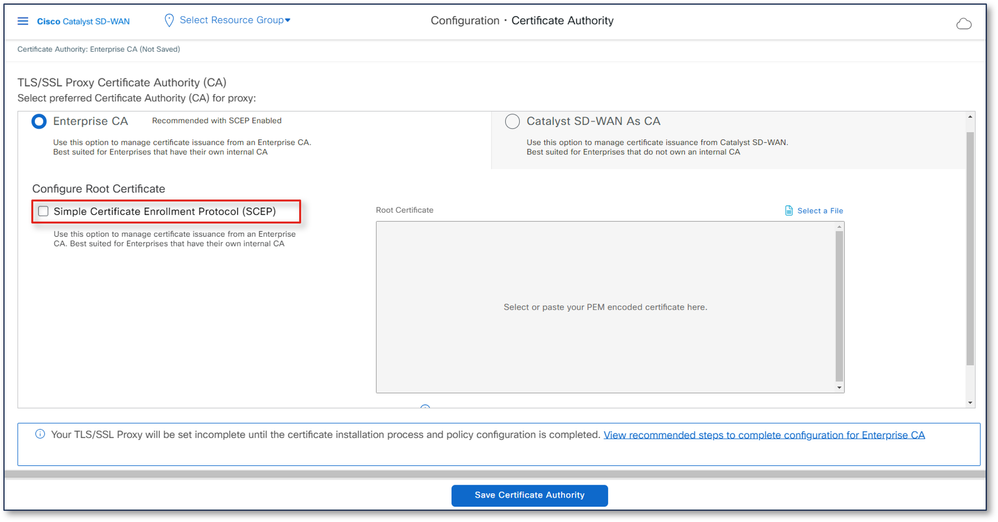

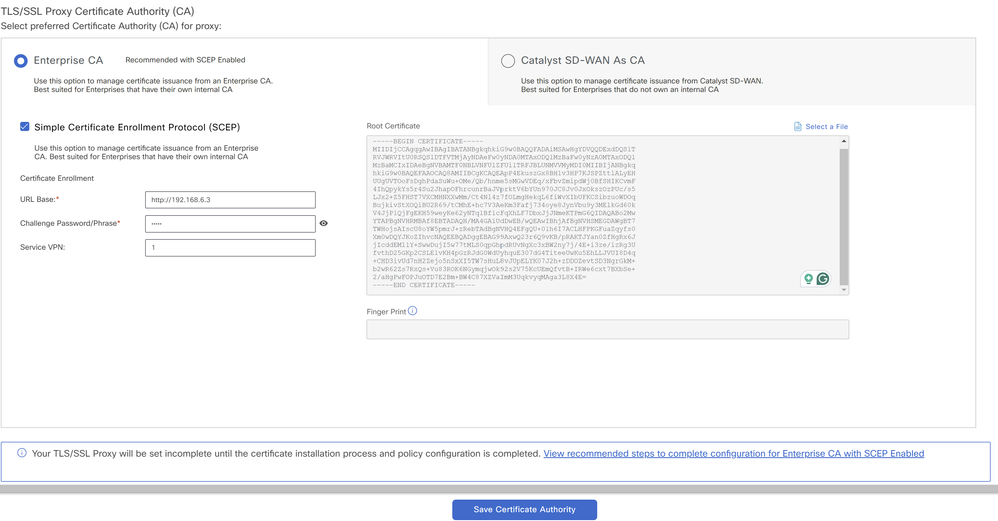

Configurer l'autorité de certification (AC) sur le gestionnaire

Cette section vous guide dans la configuration d'un serveur d'autorité de certification (CA) pour l'inscription automatique basée sur SCEP via le gestionnaire SD-WAN.

Remarque : les périphériques activés pour l'accès à distance reçoivent un certificat de cette autorité de certification. Les périphériques utilisent le certificat pour s'authentifier auprès des clients d'accès distant.

Étape 1. Naviguez jusqu'à Autorité de certification Enterprise pour configurer le certificat d'autorité de certification via vManage. Dans l'interface graphique vManage :

Configuration -> Autorité de certification -> Autorité de certification d'entreprise

Remarque : les autres options d'autorité de certification telles que l'autorité de certification d'entreprise sans SCEP, Cisco vManage en tant qu'autorité de certification et Cisco vManage en tant qu'autorité de certification intermédiaire ne sont pas prises en charge pour la fonctionnalité d'autorité de certification SD-WAN

Étape 2. Une fois que l'autorité de certification Enterprise a été affichée, sélectionnez SCEP de l'assistant.

Étape 3. Copiez et collez le certificat CA dans la zone Root Certificate.

Étape 4. Renseignez les informations relatives à votre serveur AC :

Remarque : le serveur AC a été placé dans le VRF de service 1. Le serveur AC doit être accessible via le VRF de service pour toutes les têtes de réseau SD-WAN RA.

Étape 5. Cliquez sur Save Certificate Authority pour enregistrer la configuration.

Remarque : les paramètres d'autorité de certification associés sont appliqués une fois que la configuration d'accès à distance est terminée et implémentée sur le périphérique.

Ajouter le profil de fonctionnalités d'accès à distance à un groupe de configuration existant.

Configurez l'accès à distance en modifiant un groupe de configuration existant.

Remarque : SDRA peut être configuré à l'aide du modèle de module complémentaire CLI ou des groupes de configuration. Cependant, il ne prend pas en charge l'utilisation de modèles de fonction.

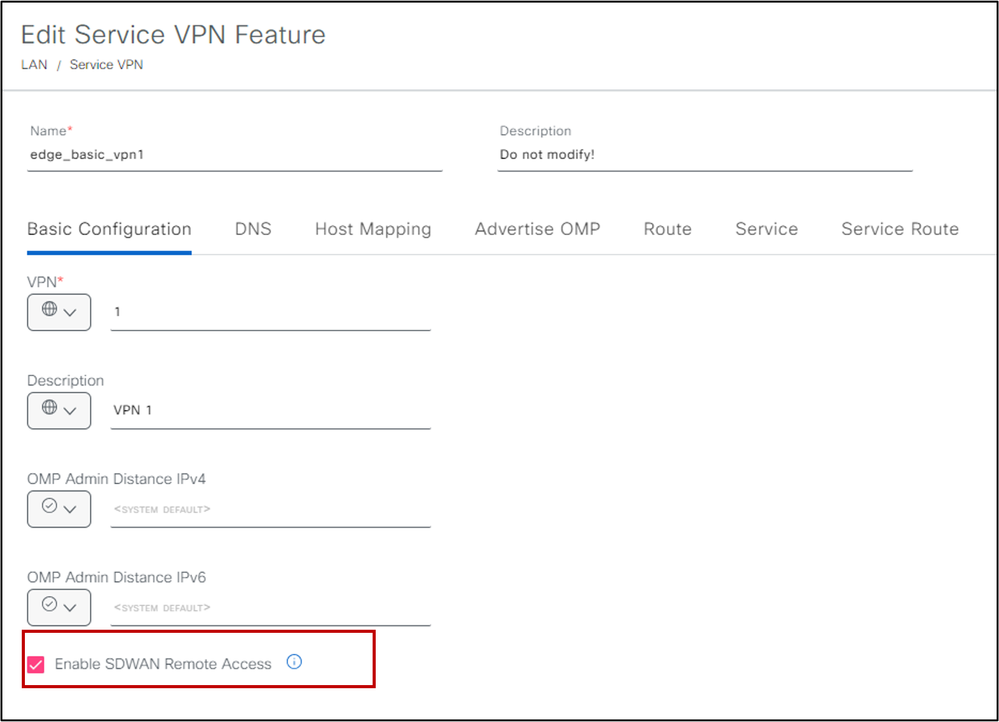

Activer l'accès distant sur le service VPN

Avertissement : l'activation de l'accès à distance sur un VPN de service est une étape obligatoire. Sans cela, aucune configuration ultérieure des paramètres d'accès à distance (profil/fonction) n'est propagée au périphérique.

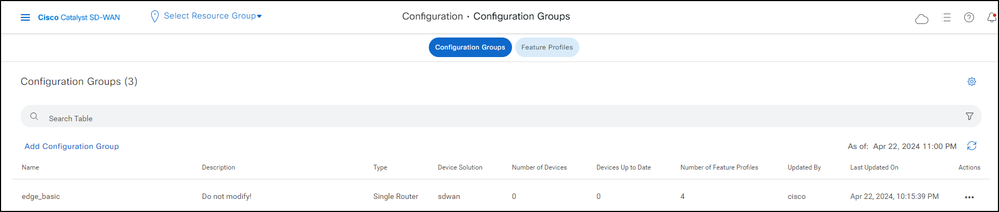

Étape 1. Dans l'interface graphique utilisateur de vManage, accédez à Configuration -> Configuration Groups. Cliquez sur les trois points (...) à droite de votre groupe de configuration préexistant et cliquez sur Modifier.

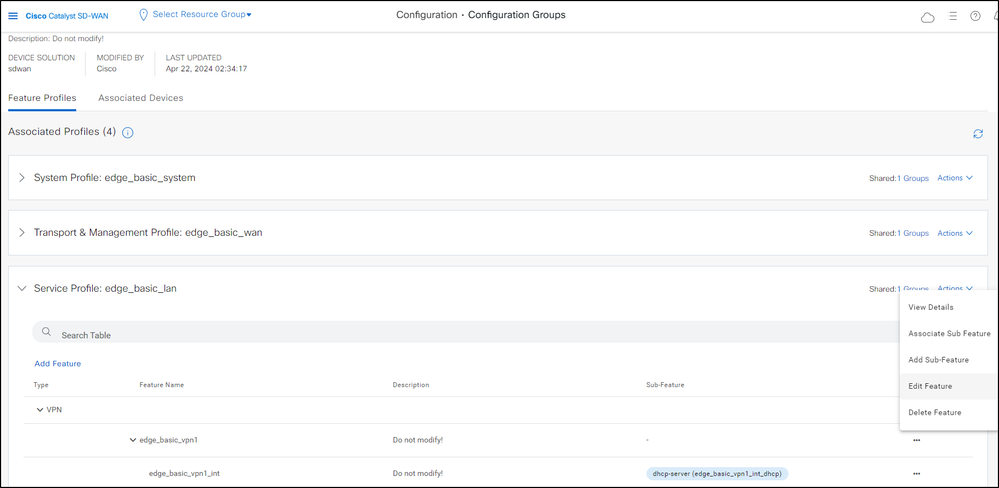

Étape 2. Faites défiler jusqu'à Service Profile:<name>, et développez la section. Cliquez sur les trois points (...) à droite du profil VPN souhaité et cliquez sur Edit Feature.

Étape 3.

Activez la case à cocher Activer l'accès à distance SD-WANss

Étape 4. Cliquez sur Save.

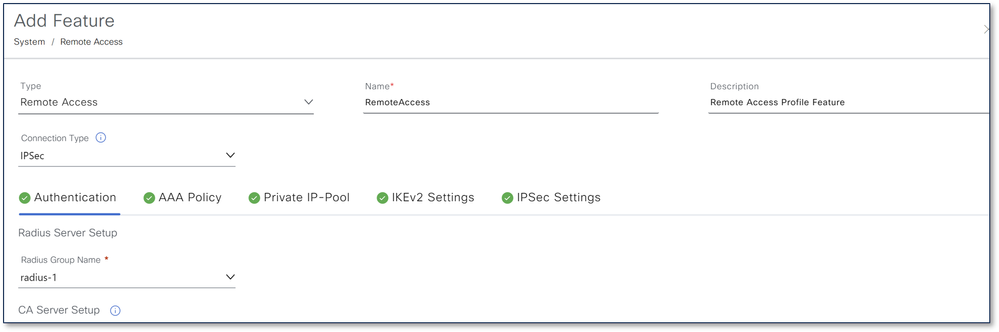

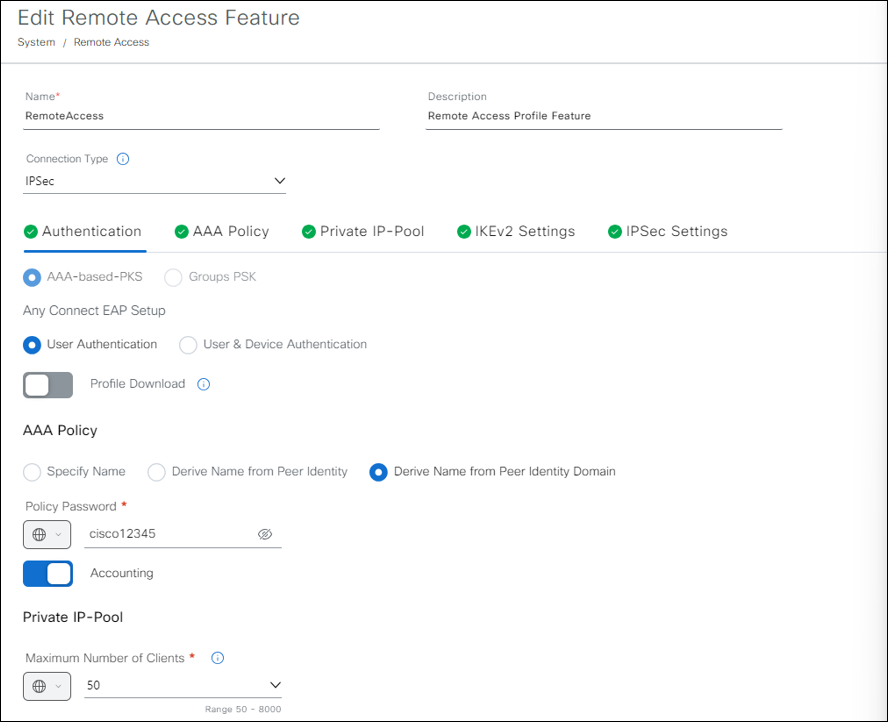

Configuration de la fonction d'accès distant

Étape 1. Dans l'interface graphique utilisateur de vManage, accédez à Configuration->Configuration Groups-> <Config Group Name>. Cliquez sur les trois points (...) à droite et cliquez sur Modifier.

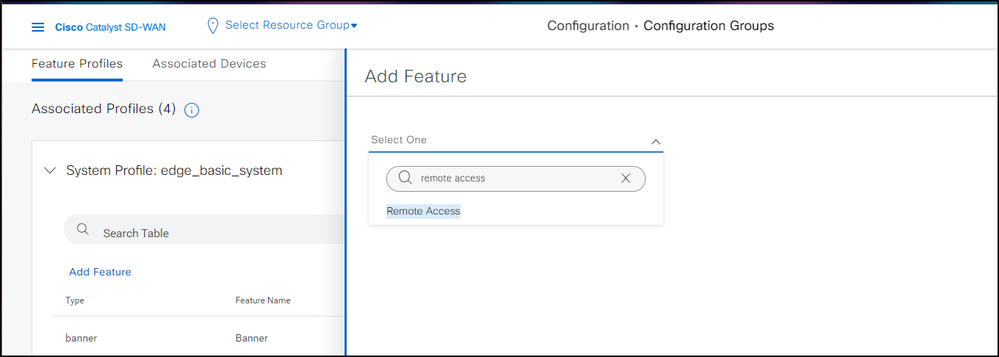

Développez la section System Profile:<Name>. Cliquez sur Ajouter une fonctionnalité et recherchez Accès à distance.

Protocole SDRA

Remarque : SDRA prend en charge IPSec et SSL. Cependant, le guide spécifie l'utilisation d'IPSec pour ces travaux pratiques, tout en notant que la configuration SSL est facultative et suit largement les mêmes étapes.

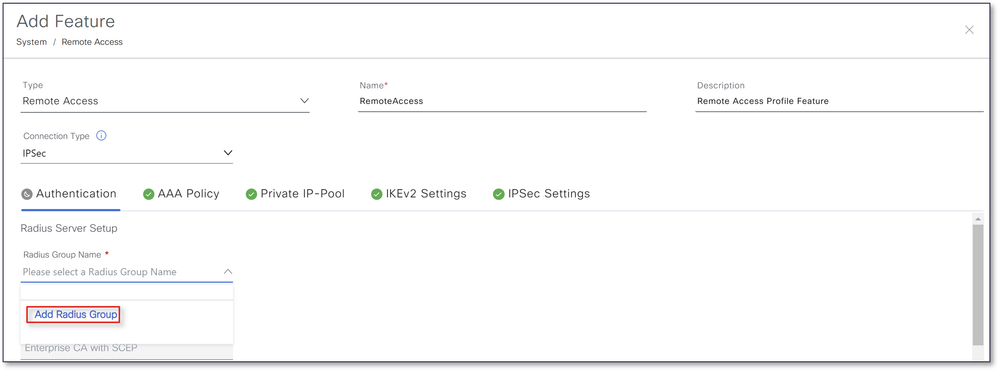

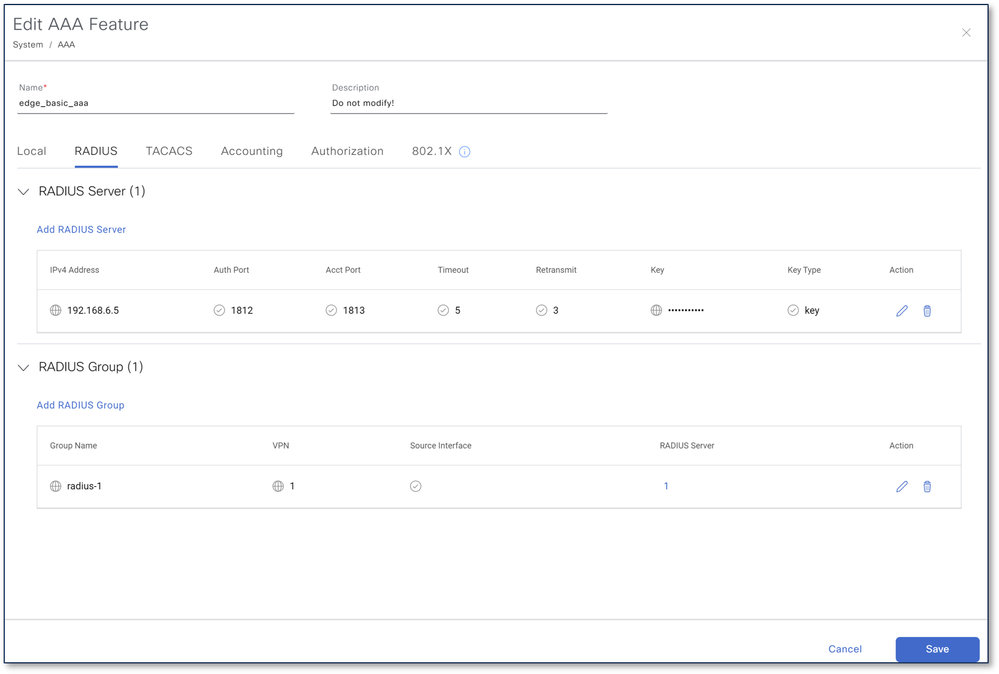

Configuration du serveur RADIUS

La première partie des configurations est la Configuration du serveur Radius lors de la configuration de l'accès distant. Cliquer Ajouter un groupe Radius pour l'étendre, puis Ajouter un groupe Radius.

Développez le Serveur RADIUS , puis cliquez sur Ajouter un serveur RADIUS.

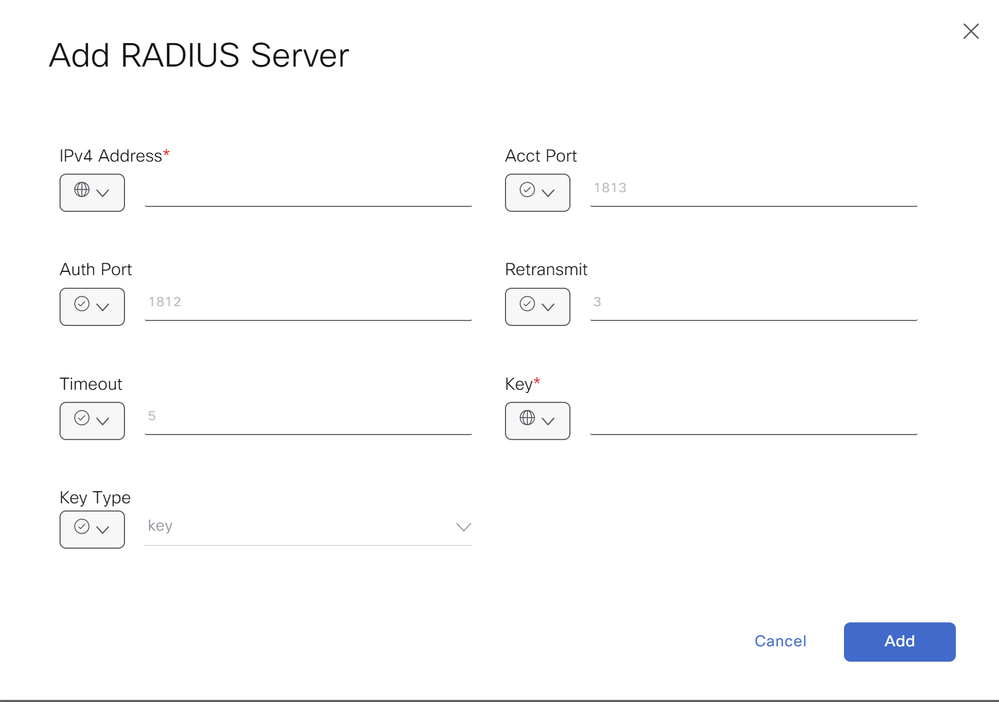

Complétez la configuration du serveur RADIUS avec l'adresse et la clé IPv4 RADIUS, puis cliquez sur Add comme le montre l'exemple.

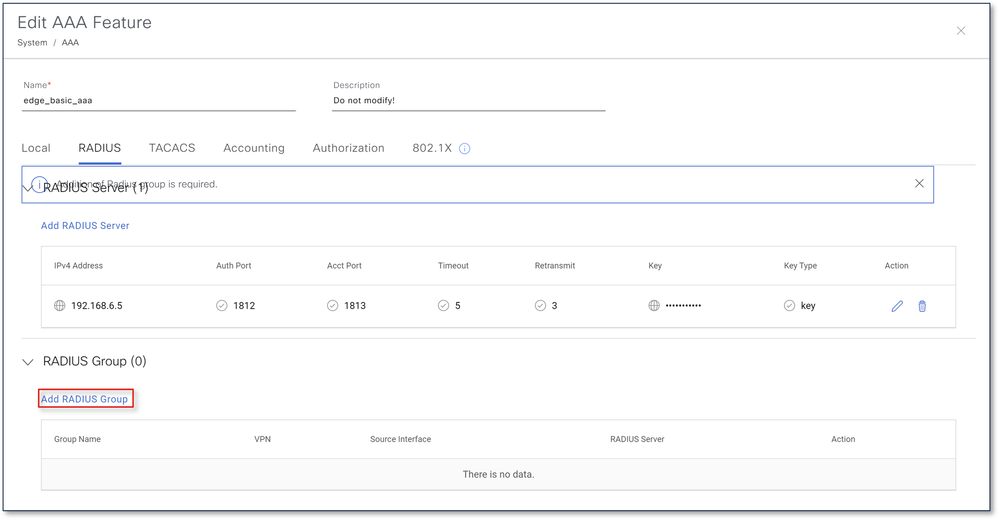

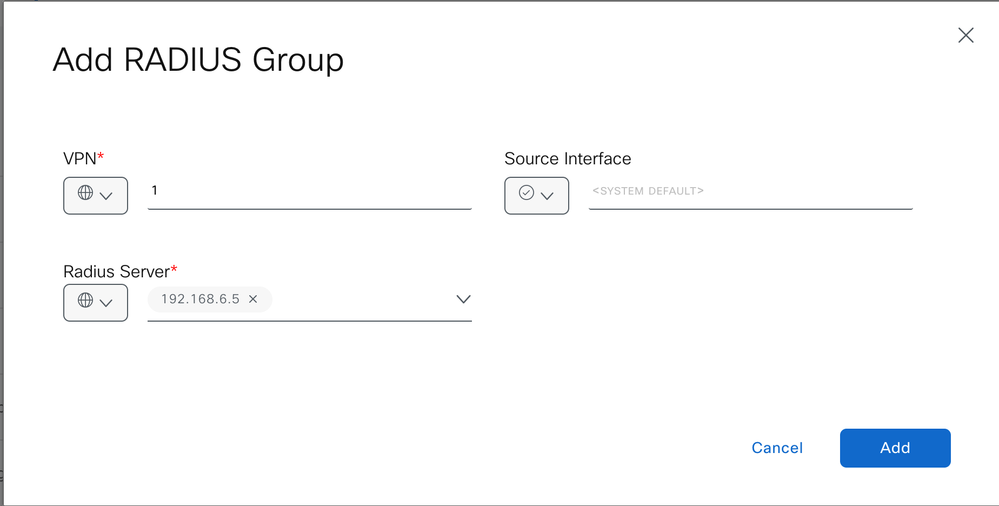

Développez le Groupe RADIUS , puis cliquez sur Ajouter un groupe RADIUS.

Sélectionnez la liste déroulante pour à gauche de VPN, et sélectionnez Global.

Ajoutez le serveur RADIUS qui a été précédemment configuré.

Une fois que vous avez configuré le routeurGroupe ADIUS, comme indiqué sur l'image, cliquez sur Ajouter pour enregistrer le groupe RADIUS.

Voici un exemple de configuration RADIUS terminée. Cliquez sur Save.

Remarque : les têtes de réseau SD-WAN utilisent un serveur RADIUS/EAP pour l'authentification des clients d'accès à distance et la gestion de la stratégie par utilisateur. Le serveur RADIUS/EAP doit être accessible à partir de toutes les têtes de réseau SD-WAN RA dans un VPN de service.

Configuration du serveur AC

La section suivante est la Configuration du serveur ACCependant, comme cette autorité de certification a été configurée sur une tâche précédente, elle l'extrait automatiquement. Aucune configuration requise ici.

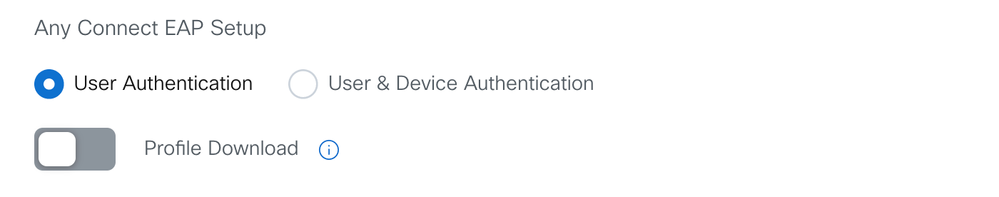

Configuration d'AnyConnect EAP

La section suivante est laConfiguration EAP AnyConnect, dans ce scénario l'utilisateur est authentifié, par conséquent la case à cocher Authentification de l'utilisateur est l'option sélectionnée (par défaut).

Remarque : si vous souhaitez une double authentification pour l'utilisateur/mot de passe et le certificat client, sélectionnez l'option User & Device Authentication. Cette configuration correspond à la commande CLI : authentication remote anyconnect-eap aggregate cert-request

Configurer la politique AAA

Pour ce guide SDRA, les utilisateurs distants contiennent un domaine de messagerie, par exemple, sdra-user@test.com. Par conséquent, pour y parvenir, sélectionnez l'optionDériver le nom du domaine d'identité homologue.

Dans le champ Policy Password : cisco12345

Paramètres IKEv2 et IPSec

Vous pouvez conserver toutes ces configurations par défaut et cliquer sur Enregistrer.

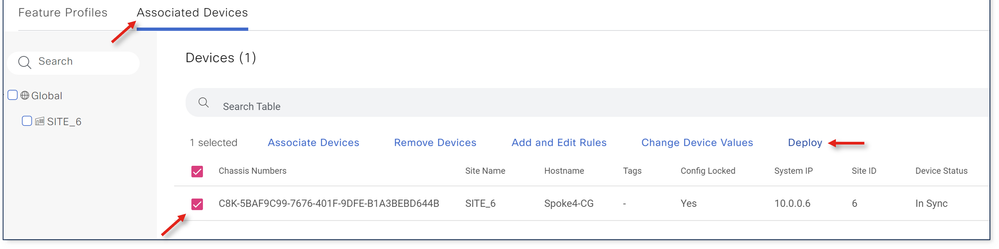

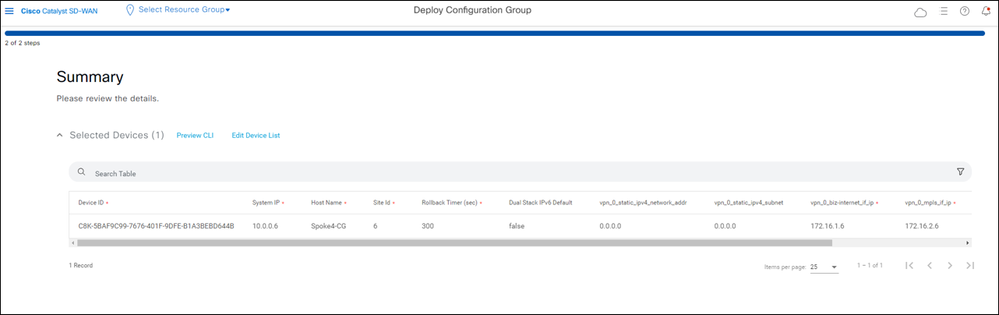

Associer un périphérique et le déployer

Une fois l'accès distant configuré, poursuivez le déploiement de la configuration via le Périphériques associés s'affiche.

Cochez la case du périphérique souhaité et Déploiement.

Cliquez sur Suivant

SélectionnerAperçu CLI

Dans l'écran suivant, sélectionnez Déploiement encore une fois.

Vérifier

Demander des certificats PKI

Une fois le déploiement terminé, vous devez demander le certificat d'ID sur la tête de réseau RA via l'interface de ligne de commande.

1. Connectez-vous à la tête de réseau CLI RA.

2. Vérifiez que la configuration du point de confiance a été déployée avec show run | sec crypto pki trustpoint, commande

crypto pki trustpoint sdra_trustpoint

enrollment url http://192.168.6.3:80

fingerprint 8F0B275AA454891B706AC5F27610157C4BE4C277

subject-name CN=SDRA-6-10.0.0.6-Spoke4-CG

vrf 1

revocation-check none

rsakeypair sdra_trustpoint 2048

auto-enroll 80

hash sha256

3. Vérifiez si le certificat CA (certificat racine) est installé sur le sdra_trustpoint

show crypto pki cert sdra_trustpoint

4. Si aucun certificat CA n'est associé, procédez à l'authentification auprès du serveur CA

crypto pki authenticate sdra_trustpoint

5. Demandez le certificat d'ID du périphérique de périphérie utilisé pour la connexion d'accès distant (RA)

Remarque : vérifiez que les deux certificats répertoriés sont installés et correctement associés au sdra_trustpoint pour vous assurer que l'accès à distance fonctionne comme prévu.

crypto pki enroll sdra_trustpoint

Spoke4-CG#show crypto pki cert sdra_trustpoint

Certificate

Status: Available

Certificate Serial Number (hex): 03

Certificate Usage: General Purpose

Issuer:

cn=CA-SERVER-SDRA-CLUS2024

Subject:

Name: Spoke4-CG

hostname=Spoke4-CG

cn=SDRA-6-10.0.0.6-Spoke4-CG

Validity Date:

start date: 21:22:15 UTC Apr 26 2024

end date: 21:22:15 UTC Apr 26 2025

renew date: 21:22:14 UTC Feb 12 2025

Associated Trustpoints: sdra_trustpoint

Storage: nvram:CA-SERVER-SD#3.cer

CA Certificate

Status: Available

Certificate Serial Number (hex): 01

Certificate Usage: Signature

Issuer:

cn=CA-SERVER-SDRA-CLUS2024

Subject:

cn=CA-SERVER-SDRA-CLUS2024

Validity Date:

start date: 22:37:07 UTC Apr 22 2024

end date: 22:37:07 UTC Apr 22 2027

Associated Trustpoints: sdra_trustpoint

Storage: nvram:CA-SERVER-SD#1CA.cer

Débogages PKI de chiffrement

Si vous rencontrez des problèmes lors de la demande des certificats, activez les commandes debug pour faciliter le dépannage :

debug crypto pki messages debug crypto pki scep debug crypto transactionsRéférence : RADIUS Attributes

Un serveur RADIUS doit être configuré avec les attributs de la paire attribut-valeur (AV) de Cisco correspondant à l'utilisateur d'accès à distance.

Ceci est un exemple de configuration utilisateur FreeRADIUS.

test.com Cleartext-Password := "cisco12345"

Cisco-AVPair = "ip:interface-config=vrf forwarding 1",

Cisco-AVPair += "ip:interface-config=ip unnumbered GigabitEthernet1",

Cisco-AVPair += "ipsec:addr-pool=sdra_ip_pool",

Cisco-AVPair += "ipsec:route-set=prefix 192.168.6.0/24"

sdra_sslvpn_policy Cleartext-Password := "cisco"

Cisco-AVPair = "ip:interface-config=vrf forwarding 1",

Cisco-AVPair += "ip:interface-config=ip unnumbered GigabitEthernet1",

Cisco-AVPair += "webvpn:addr-pool=sdra_ip_pool"

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

29-Aug-2024 |

Première publication |

Contribution d’experts de Cisco

- Amanda NavaResponsable technique SD-WAN

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires