Guide de dépannage des débogages de phase 1 DMVPN

Options de téléchargement

-

ePub (360.7 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (423.3 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Ce document décrit les messages de débogage que vous rencontreriez sur le concentrateur et parle d'un déploiement DMVPN (Dynamic Multipoint Virtual Private Network) de phase 1.

Conditions préalables

Pour les commandes de configuration et de débogage de ce document, vous aurez besoin de deux routeurs Cisco qui exécutent Cisco IOS® version 12.4(9)T ou ultérieure. En règle générale, une DMVPN de base Phase 1 nécessite Cisco IOS version 12.2(13)T ou ultérieure ou version 12.2(33)XNC pour le routeur ASR (Aggregation Services Router), bien que les fonctionnalités et les débogages présentés dans ce document ne soient pas pris en charge.

Conditions requises

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Encapsulation de routage générique (GRE)

- Protocole NHRP (Next Hop Resolution Protocol)

- ISAKMP (Internet Security Association and Key Management Protocol)

- IKE (Internet Key Exchange)

- Sécurité du protocole Internet (IPSec)

- Au moins un de ces protocoles de routage : EIGRP (Enhanced Interior Gateway Routing Protocol), OSPF (Open Shortest Path First), RIP (Routing Information Protocol) et BGP (Border Gateway Protocol)

Components Used

Les informations de ce document sont basées sur les routeurs à services intégrés (ISR) Cisco 2911 qui exécutent Cisco IOS version 15.1(4)M4.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Améliorations importantes

Ces versions de Cisco IOS ont introduit des fonctionnalités ou des correctifs importants pour DMVPN Phase 1 :

- Version 12.2(18)SXF5 : meilleure prise en charge d'ISAKMP lors de l'utilisation de l'infrastructure à clé publique (PKI)

- Version 12.2(33)XNE - ASR, profils IPSec, protection du tunnel, NAT (Network Address Translation) IPSec

- Version 12.3(7)T : prise en charge du routage et transfert virtuels (iVRF)

- Version 12.3(11)T : prise en charge du routage et transfert virtuels (fVRF) de porte d'entrée

- Version 12.4(9)T : prise en charge de divers débogages et commandes DMVPN

- Version 12.4(15)T - Protection par tunnel partagé

- Version 12.4(20)T - IPv6 sur DMVPN

- Version 15.0(1)M - Surveillance de l'intégrité du tunnel NHRP

Conventions

Pour plus d'informations sur les conventions utilisées dans ce document, reportez-vous à Conventions relatives aux conseils techniques Cisco.

Configuration pertinente

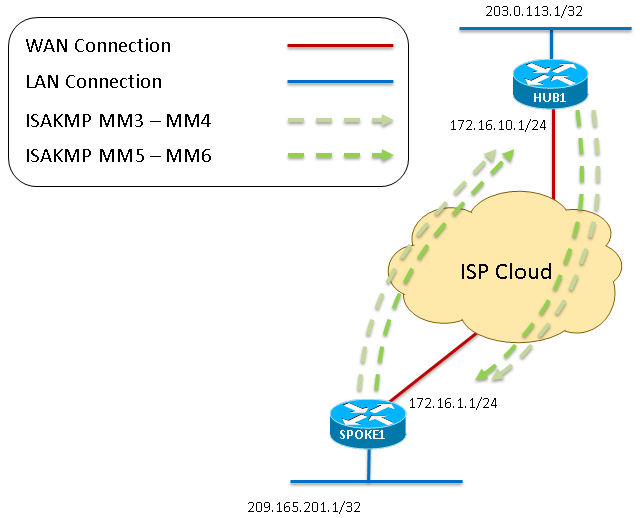

Présentation de la topologie

Pour cette topologie, deux routeurs ISR 2911 qui exécutent la version 15.1(4)M4 ont été configurés pour DMVPN Phase 1 : un en tant que concentrateur et un en tant que rayon. Ethernet0/0 a été utilisé comme interface Internet sur chaque routeur. Les quatre interfaces de bouclage sont configurées pour simuler les réseaux locaux qui vivent au niveau du concentrateur ou du site en étoile. Comme il s'agit d'une topologie DMVPN de phase 1 avec un seul rayon, le rayon est configuré avec un tunnel GRE point à point plutôt qu'un tunnel GRE multipoint. La même configuration de chiffrement (ISAKMP et IPSec) a été utilisée sur chaque routeur pour s'assurer qu'ils correspondent exactement.

Diagramme 1

Crypto

C'est la même chose sur le concentrateur et le rayon.

crypto isakmp policy 1

encr 3des

hash sha

authentication pre-share

crypto isakmp key cisco123 address 0.0.0.0 0.0.0.0

crypto ipsec transform-set DMVPN-TSET esp-3des esp-sha-hmac

mode transport

crypto ipsec profile DMVPN-IPSEC

set transform-set DMVPN-TSET

Concentrateur

interface Tunnel0

ip address 10.1.1.254 255.255.255.0

no ip redirects

ip mtu 1400

ip nhrp authentication NHRPAUTH

ip nhrp map multicast dynamic

ip nhrp network-id 1

ip tcp adjust-mss 1360

no ip split-horizon eigrp 1

tunnel source Ethernet0/0

tunnel mode gre multipoint

tunnel key 1

tunnel protection ipsec profile DMVPN-IPSEC

end

interface Ethernet0/0

ip address 172.16.10.1 255.255.255.0

end

interface Loopback0

ip address 203.0.113.1 255.255.255.255

interface Loopback1

ip address 203.0.113.2 255.255.255.255

interface Loopback2

ip address 203.0.113.3 255.255.255.255

interface Loopback3

ip address 203.0.113.4 255.255.255.255

router eigrp 1

network 10.1.1.0 0.0.0.255

network 203.0.113.1 0.0.0.0

network 203.0.113.2 0.0.0.0

network 203.0.113.3 0.0.0.0

network 203.0.113.4 0.0.0.0

Spoke

interface Tunnel0

ip address 10.1.1.1 255.255.255.0

ip mtu 1400

ip nhrp authentication NHRPAUTH

ip nhrp map 10.1.1.254 172.16.10.1

ip nhrp network-id 1

ip nhrp nhs 10.1.1.254

ip tcp adjust-mss 1360

tunnel source Ethernet0/0

tunnel destination 172.16.10.1

tunnel key 1

tunnel protection ipsec profile DMVPN-IPSEC

end

interface Ethernet0/0

ip address 172.16.1.1 255.255.255.0

end

interface Loopback0

ip address 209.165.201.1 255.255.255.255

interface Loopback1

ip address 209.165.201.2 255.255.255.255

interface Loopback2

ip address 209.165.201.3 255.255.255.255

interface Loopback3

ip address 209.165.201.4 255.255.255.255

router eigrp 1

network 209.165.201.1 0.0.0.0

network 209.165.201.2 0.0.0.0

network 209.165.201.3 0.0.0.0

network 209.165.201.4 0.0.0.0

network 10.1.1.0 0.0.0.255

Déboguages

Visualisation du flux de paquets

Il s'agit d'une visualisation de l'intégralité du flux de paquets DMVPN, comme le montre ce document. Des débogages plus détaillés qui expliquent chacune des étapes sont également inclus.

- Lorsque le tunnel sur le satellite est “ no shutdown ” il génère une requête d'enregistrement NHRP, qui démarre le processus DMVPN. Comme la configuration du concentrateur est complètement dynamique, le point de terminaison Spoke doit être le point d’extrémité qui initie la connexion.

- La requête d'enregistrement NHRP est ensuite encapsulée dans GRE, ce qui déclenche le démarrage du processus de chiffrement.

- À ce stade, le premier message ISAKMP Main Mode - ISAKMP MM1 - est envoyé du satellite au concentrateur sur le port UDP500.

- Le concentrateur reçoit et traite MM1 et répond avec ISAKMP MM2, car il possède une stratégie ISAKMP correspondante.

Diagramme 2 - fait référence aux étapes 1 à 4

- Une fois que le Spoke reçoit le MM2, il répond avec le MM3. Comme pour MM1, le Spoke confirme que la politique ISAKMP reçue est valide.

- Le concentrateur reçoit MM3 et répond avec MM4.

- À ce stade de la négociation ISAKMP, le Spoke peut répondre sur le port UDP4500 si NAT est détecté dans le chemin de transit. Cependant, si aucune NAT n'est détectée, Spoke continue et envoie MM5 sur UDP500. Enfin, le concentrateur répond avec MM6 afin de terminer l'échange en mode principal.

Diagramme 3 - fait référence aux étapes 5 à 7

- Une fois que le Spoke reçoit MM6 du concentrateur, il envoie QM1 au concentrateur sur UDP500 afin de commencer le mode rapide.

- Le concentrateur reçoit QM1 et répond avec QM2, car tous les attributs reçus sont acceptés. À ce stade, le concentrateur crée les SA de phase 2 pour cette session.

- Comme dernière étape de la négociation en mode rapide, QM2 est reçu par la Spoke. Le Spoke crée ensuite ses SA de phase 2 et envoie QM3 en réponse. Ceci termine la négociation ISAKMP et IPSec. Il existe maintenant une session IPSec qui chiffre le trafic GRE entre ces deux homologues.

Diagramme 4 - fait référence aux étapes 8 à 10

- Maintenant que la session de chiffrement est active et capable de transmettre le trafic, ces paquets sont encapsulés dans le tunnel GRE sur IPSec.

Diagramme 5 - fait référence à l’étape 11

- Comme nous l'avons vu dans les premières étapes, le satellite génère une requête d'enregistrement NHRP qui est envoyée via le tunnel GRE sur IPSec.

- Le concentrateur reçoit les requêtes d'enregistrement NHRP et envoie une réponse d'enregistrement NHRP une fois qu'il confirme que le satellite a une adresse de tunnel et de NBMA valide. Le Spoke reçoit cette réponse d'enregistrement NHRP qui termine le processus d'enregistrement.

Diagramme 6 - fait référence aux étapes 12 à 13

Ces débogages sont le résultat lorsque la commande debug dmvpn all est entrée sur les routeurs en étoile et en étoile. Cette commande particulière active cet ensemble de débogages :

Spoke1#debug dmvpn all all

DMVPN all level debugging is on

Spoke1#show debug

NHRP:

NHRP protocol debugging is on

NHRP activity debugging is on

NHRP extension processing debugging is on

NHRP cache operations debugging is on

NHRP routing debugging is on

NHRP rate limiting debugging is on

NHRP errors debugging is on

IKEV2:

IKEV2 error debugging is on

IKEV2 terse debugging is on

IKEV2 event debugging is on

IKEV2 packet debugging is on

IKEV2 detail debugging is on

Cryptographic Subsystem:

Crypto ISAKMP debugging is on

Crypto ISAKMP Error debugging is on

Crypto IPSEC debugging is on

Crypto IPSEC Error debugging is on

Crypto secure socket events debugging is on

Tunnel Protection Debugs:

Generic Tunnel Protection debugging is on

DMVPN:

DMVPN error debugging is on

DMVPN UP/DOWN event debugging is on

DMVPN detail debugging is on

DMVPN packet debugging is on

DMVPN all level debugging is on

Débogues avec explication

Comme il s'agit d'une configuration où IPSec est implémenté, les débogages affichent tous les débogages ISAKMP et IPSec. Si aucun chiffrement n'est configuré, ignorez les débogages qui commencent par « IPsec » ou « ISAKMP. »

| EXPLICATION DU DÉBOGAGE DU CONCENTRATEUR |

DÉBOGUES DANS LA SÉQUENCE |

EXPLICATION DE DÉBOGAGE PARLÉ |

| Ces premiers messages de débogage sont générés par une commande no shutdown entrée sur l'interface de tunnel. Les messages sont générés par les services de chiffrement, GRE et NHRP en cours d'exécution. Une erreur d'enregistrement NHRP est détectée sur le concentrateur, car aucun serveur de tronçon suivant (NHS) n'est configuré (le concentrateur est le NHS pour notre cloud DMVPN). On s'y attend. |

IPSEC-IFC MGRE/Tu0 : Vérification de l'état du tunnel. |

|

| IPSEC-IFC GRE/Tu0 : Vérification de l'état du tunnel. |

Ces premiers messages de débogage sont générés par une commande no shutdown entrée sur l'interface de tunnel. Les messages sont générés par les services de chiffrement, GRE et NHRP qui sont initiés. En outre, le rayon ajoute une entrée à son propre cache NHRP pour sa propre NBMA et son adresse de tunnel. |

|

| DÉBUT DE LA NÉGOCIATION ISAKMP (PHASE I) |

||

| IPSEC(recalculate_mtu) : réinitialiser sadb_root 94EFDC0 mtu sur 1500 |

La première étape une fois que le tunnel est “ no shutdown ” est de commencer la négociation de chiffrement. Ici, le rayon crée une demande de SA, tente de démarrer le mode agressif et revient au mode principal. Comme le mode agressif n’est configuré sur aucun des routeurs, cela est attendu. Le rayon commence en mode principal et envoie le premier message ISAKMP, MM_NO_STATE. L'état ISAKMP passe de IKE_READY à IKE_I_MM1. Les messages d'ID de fournisseur NAT-T sont utilisés pour la détection et la traversée de NAT. Ces messages sont attendus lors de la négociation d'ISAKMP, que NAT soit ou non implémenté. Comme les messages du mode agressif, ils sont attendus. |

|

| Une fois que le tunnel du rayon est “ no shutdown, ” concentrateur reçoit le message IKE NEW SA (Main Mode 1) sur le port 500. En tant que répondeur, le concentrateur crée une association de sécurité ISAKMP (SA). L'état ISAKMP passe de IKE_READY à IKE_R_MM1. |

ISAKMP (0) : paquet reçu de 172.16.1.1 dport 500 sport 500 Global (N) NEW SA |

|

| Le message IKE Main Mode 1 reçu est traité. Le concentrateur détermine que l'homologue a des attributs ISAKMP correspondants et qu'ils sont remplis dans la SA ISAKMP qui vient d'être créée. Les messages montrent que l'homologue utilise 3DES-CBC pour le chiffrement, le hachage de SHA, Diffie Hellman (DH) groupe 1, la clé pré-partagée pour l'authentification et la durée de vie par défaut de SA de 86 400 secondes (0x0 0x1 0x51 0x80 = 0x15180 = 8640 secondes). L'état ISAKMP est toujours IKE_R_MM1, car aucune réponse n'a été envoyée au rayon. Les messages d'ID de fournisseur NAT-T sont utilisés pour la détection et la traversée de NAT. Ces messages sont attendus lors de la négociation d'ISAKMP, que NAT soit ou non implémenté. Des messages similaires sont affichés pour la détection des homologues morts (DPD). |

ISAKMP : (0) : traitement de la charge utile SA. ID du message = 0 |

|

| MM_SA_SETUP (Main Mode 2) est envoyé au rayon, ce qui confirme que MM1 a été reçu et accepté en tant que paquet ISAKMP valide. L'état ISAKMP passe de IKE_R_MM1 à IKE_R_MM2. |

ISAKMP : (0) : ID fournisseur NAT-T construit-rfc3947 |

|

| ISAKMP (0) : paquet reçu de 172.16.10.1 dport 500 sport 500 Global (I) MM_NO_STATE |

En réponse au message MM1 envoyé au concentrateur, MM2 arrive et confirme que MM1 a été reçu. Le message IKE Main Mode 2 reçu est traité. Le rayon se rend compte que le concentrateur homologue a des attributs ISAKMP correspondants et que ces attributs sont remplis dans la SA ISAKMP qui a été créée. Ce paquet montre que l'homologue utilise 3DES-CBC pour le chiffrement, le hachage de SHA, Diffie Hellman (DH) groupe 1, la clé pré-partagée pour l'authentification et la durée de vie par défaut de SA de 86 400 secondes (0x0 0x1 0x51 0x80 = 0x15180 = 8640 secondes). En plus des messages NAT-T, il y a un échange pour déterminer si la session va utiliser DPD. L'état ISAKMP passe de IKE_I_MM1 à IKE_I_MM2. |

|

| ISAKMP : (0) : envoi du paquet à 172.16.10.1 my_port 500 peer_port 500 (I) MM_SA_SETUP |

MM_SA_SETUP (Main Mode 3) est envoyé au concentrateur, ce qui confirme que le rayon a reçu MM2 et souhaite continuer. L'état ISAKMP passe de IKE_I_MM2 à IKE_I_MM3. |

|

| MM_SA_SETUP (Main Mode 3) est reçu par le concentrateur. Le concentrateur conclut que l’homologue est un autre périphérique Cisco IOS et qu’aucune NAT n’est détectée pour nous ou notre homologue. L'état ISAKMP passe de IKE_R_MM2 à IKE_R_MM3. |

ISAKMP (0) : paquet reçu de 172.16.1.1 dport 500 sport 500 Global (R) MM_SA_SETUP |

|

| MM_KEY_EXCH (Main Mode 4) est envoyé par le concentrateur. L'état ISAKMP passe de IKE_R_MM3 à IKE_R_MM4. |

ISAKMP : (1002) : envoi du paquet à 172.16.1.1 my_port 500 peer_port 500 (R) MM_KEY_EXCH |

|

| ISAKMP (0) : paquet reçu de 172.16.10.1 dport 500 sport 500 Global (I) MM_SA_SETUP |

MM_SA_SETUP (Main Mode 4) est reçu en étoile. L'intervenant conclut que l'homologue est un autre périphérique Cisco IOS et qu'aucune NAT n'est détectée pour nous ou pour notre homologue. L'état ISAKMP passe de IKE_I_MM3 à IKE_I_MM4. |

|

| ISAKMP : (1002) : Envoyer le contact initial |

MM_KEY_EXCH (Main Mode 5) est envoyé par le rayon. L'état ISAKMP passe de IKE_I_MM4 à IKE_I_MM5. |

|

| MM_KEY_EXCH (Main Mode 5) est reçu par le concentrateur. L'état ISAKMP passe de IKE_R_MM4 à IKE_R_MM5. En outre, l'homologue “ correspond *aucun* des profils ” est vu en raison de l'absence d'un profil ISAKMP. Comme c'est le cas, ISAKMP n'utilise pas de profil. |

ISAKMP (1002) : paquet reçu de 172.16.1.1 dport 500 sport 500 Global (R) MM_KEY_EXCH |

|

| Le paquet MM_KEY_EXCH final (Main Mode 6) est envoyé par le concentrateur. Ceci termine la négociation de phase 1, ce qui signifie que ce périphérique est prêt pour la phase 2 (mode rapide IPSec). L'état ISAKMP passe de IKE_R_MM5 à IKE_P1_COMPLETE. |

ISAKMP : (1002) : envoi du paquet à 172.16.1.1 my_port 500 peer_port 500 (R) MM_KEY_EXCH |

|

| ISAKMP (1002) : paquet reçu de 172.16.10.1 dport 500 sport 500 Global (I) MM_KEY_EXCH |

Le paquet MM_KEY_EXCH final (Main Mode 6) est reçu par le rayon. Ceci termine la négociation de phase 1, ce qui signifie que ce périphérique est prêt pour la phase 2 (mode rapide IPSec). L'état ISAKMP passe de IKE_I_MM5 à IKE_I_MM6, puis immédiatement à IKE_P1_COMPLETE. En outre, l'homologue “ correspond *aucun* des profils ” est vu en raison de l'absence d'un profil ISAKMP. Comme c'est le cas, ISAKMP n'utilise pas de profil. |

|

| FIN DES NÉGOCIATIONS ISAKMP (PHASE I), DÉBUT DES NÉGOCIATIONS IPSEC (PHASE II) |

||

| ISAKMP:(1002):début de l'échange en mode rapide, M-ID de 3464373979 |

L'échange Quick Mode (Phase II, IPSec) démarre et le rayon envoie le premier message QM au concentrateur. |

|

| Le concentrateur reçoit le premier paquet Quick Mode (QM) qui a la proposition IPSec. Les attributs reçus indiquent que : indicateur d'encapsulation défini sur 2 (mode transport, indicateur de 1 serait le mode tunnel), durée de vie par défaut de SA de 3 600 secondes et 4 60 8 000 kilo-octets (0x46 5 000 hexadécimal), HMAC-SHA pour l'authentification et 3DES pour le chiffrement. Comme il s'agit des mêmes attributs définis dans la configuration locale, la proposition est acceptée et le shell d'une SA IPSec est créé. Étant donné qu'aucune valeur SPI (Security Parameter Index) n'est encore associée à ces valeurs, il s'agit simplement d'un shell d'une SA qui ne peut pas encore être utilisée pour transmettre le trafic. |

ISAKMP (1002) : paquet reçu de 172.16.1.1 dport 500 sport 500 Global (R) QM_IDLE |

|

| Il s'agit uniquement de messages de service IPSec généraux qui indiquent qu'il fonctionne correctement. |

IPSEC-IFC MGRE/Tu0(172.16.10.1/172.16.1.1) : recherche de connexion renvoyée 0 |

|

| L'entrée Pseudo-crypto map est créée pour le protocole IP 47 (GRE) de 172.16.10.1 (adresse publique du concentrateur) à 172.16.1.1 (adresse publique du rayon). Une SA/SPI IPSec est créée pour le trafic entrant et sortant avec des valeurs de la proposition acceptée. |

échec de l'insertion de la carte dans l'AVL mapdb, la paire map + ace existe déjà sur la mapdb |

|

| Deuxième message QM envoyé par le concentrateur. Message généré par le service IPSec qui confirme que la protection du tunnel est activée sur Tunnel0. Un autre message de création de SA s'affiche. Il reste les adresses IP de destination, les SPI, les attributs de jeu de transformation et la durée de vie en kilo-octets et secondes. |

ISAKMP : (1002) : envoi du paquet à 172.16.1.1 my_port 500 peer_port 500 (R) QM_IDLE |

|

| ISAKMP (1002) : paquet reçu de 172.16.10.1 dport 500 sport 500 Global (I) QM_IDLE |

Le rayon reçoit le deuxième paquet QM qui a la proposition IPSec. Cela confirme que QM1 a été reçu par le concentrateur. Les attributs reçus indiquent que : indicateur d'encapsulation défini sur 2 (mode transport, indicateur de 1 serait le mode tunnel), durée de vie par défaut de SA de 3 600 secondes et 4 60 8 000 kilo-octets (0x46 5 000 hexadécimal), HMAC-SHA pour l'authentification et DES pour le chiffrement. Comme il s'agit des mêmes attributs définis dans la configuration locale, la proposition est acceptée et le shell d'une SA IPSec est créé. Étant donné qu'aucune valeur SPI (Security Parameter Index) n'est encore associée à ces valeurs, il s'agit simplement d'un shell d'une SA qui ne peut pas encore être utilisée pour transmettre le trafic. L'entrée de carte pseudo-crypto est créée pour le protocole IP 47 (GRE) de 172.16.10.1 (adresse publique du concentrateur) à 172.16.1.1 (adresse publique du rayon). |

|

| ISAKMP : (1002) : traitement de la charge utile NONCE. ID de message = 3464373979 |

Une SA/SPI IPSec est créée pour le trafic entrant et sortant avec des valeurs de la proposition acceptée. |

|

| ISAKMP : (1002) : envoi du paquet à 172.16.10.1 my_port 500 peer_port 500 (I) QM_IDLE |

Le rayon envoie le troisième et dernier message QM au concentrateur, qui termine l'échange QM. Contrairement à ISAKMP où chaque homologue passe par chaque état (MM1 à MM6/P1_COMPLETE), IPSec est un peu différent car il n'y a que trois messages au lieu de six. L'initiateur (notre intervention dans ce cas, comme indiqué par le “ I ” dans le message IKE_QM_I_QM1) va de QM_READY, puis à QM_I_QM1 directement à QM_PHASE2_COMPLETE. Le répondeur (concentrateur) passe QM_READY, QM_SPI_STARVE, QM_R_QM2, QM_PHASE2_COMPLETE. Un autre message de création de SA s'affiche. Il reste les adresses IP de destination, les SPI, les attributs de jeu de transformation et la durée de vie en kilo-octets et secondes. |

|

| Ces derniers messages QM confirment que le mode rapide est terminé et qu'IPSec est activé des deux côtés du tunnel. Contrairement à ISAKMP où chaque homologue passe par chaque état (MM1 à MM6/P1_COMPLETE), IPSec est un peu différent car il n'y a que trois messages au lieu de six. Le répondeur (notre concentrateur dans ce cas, comme indiqué par le “ R ” dans le message IKE_QM_R_QM1) va à QM_READY, QM_SPI_STARVE, QM_R_QM2, QM_PHASE2_COMPLETE. L'initiateur (en étoile) passe de QM_READY, puis à QM_I_QM1 directement à QM_PHASE2_COMPLETE. |

ISAKMP (1002) : paquet reçu de 172.16.1.1 dport 500 sport 500 Global (R) QM_IDLE |

|

| NHRP : Envoyer une demande d'enregistrement via Tunnel0 vrf 0, taille de paquet : 108 |

Il s'agit des demandes d'enregistrement NHRP envoyées au concentrateur pour tenter de s'enregistrer au NHS (le concentrateur). Il est normal de voir des multiples de ceux-ci, car le porte-parole continue de tenter de s'enregistrer auprès du NHS jusqu'à ce qu'il reçoive une réponse d'enregistrement “. ” src, dst : Adresses IP source (en étoile) et de destination (concentrateur) du tunnel. Il s’agit de la source et de la destination du paquet GRE envoyé par le routeur Src NBMA : adresse NBMA (Internet) du rayon qui a envoyé ce paquet et qui tente de s'enregistrer auprès du NHS protocole src : adresse du tunnel du satellite qui tente de s'enregistrer protocole dst : adresse du tunnel du NHS/concentrateur Extension d'authentification, données&deux-points ; chaîne d'authentification NHRP NBMA client : Adresse NBMA du NHS/concentrateur protocole client : adresse du tunnel du NHS/concentrateur |

|

| NHRP-RATE : Envoi de la demande d'enregistrement initiale pour 10.1.1.254, requise 65540 |

Plus de messages de service NHRP indiquant que la demande d'enregistrement initiale a été envoyée au NHS à l'adresse 10.1.1.254. Il y a également une confirmation qu'une entrée de cache a été ajoutée pour le tunnel IP 10.1.1.254/24 qui vit à NBMA 172.16.10.1. Le message retardé dit que le tunnel a été “ pas fermé ” est vu ici. |

|

| IPSEC-IFC GRE/Tu0 : tunnel montant |

Il s'agit de messages de service IPSec généraux qui indiquent qu'il fonctionne correctement. C'est ici que l'on voit enfin que le protocole de tunnel est actif. |

|

| Il s'agit des demandes d'enregistrement NHRP reçues du satellite pour tenter de s'enregistrer auprès du NHS (le concentrateur). Il est normal de voir des multiples de ceux-ci, car le porte-parole continue de tenter de s'enregistrer auprès du NHS jusqu'à ce qu'il reçoive une réponse d'enregistrement “. ” Src NBMA : adresse NBMA (Internet) du rayon qui a envoyé ce paquet et qui tente de s'enregistrer auprès du NHS protocole src : adresse du tunnel du satellite qui tente de s'enregistrer protocole dst : adresse du tunnel du NHS/concentrateur Extension d'authentification, données&deux-points ; chaîne d'authentification NHRP NBMA client : Adresse NBMA du NHS/concentrateur protocole client : adresse du tunnel du NHS/concentrateur |

NHRP : Réception de la demande d'enregistrement via Tunnel0 vrf 0, taille de paquet : 108 |

|

| Paquets de débogage NHRP ajoutant le réseau cible 10.1.1.1/32 disponible via le tronçon suivant 10.1.1.1 au niveau du protocole NHRP 172.16.1.1. 172.16.1.1 est également ajouté à la liste des adresses auxquelles le concentrateur transfère le trafic de multidiffusion. Ces messages confirment que l'enregistrement a réussi, ainsi qu'une résolution pour l'adresse du tunnel des rayons. |

NHRP : netid_in = 1, to_us = 1 |

|

| Il s'agit de la réponse d'enregistrement NHRP envoyée par le concentrateur au rayon en réponse à la ” de demande d'enregistrement NHRP “ reçue plus tôt. Comme les autres paquets d'enregistrement, le concentrateur envoie des multiples de ceux-ci en réponse aux demandes multiples. src, dst : Adresses IP source (concentrateur) et de destination (rayon) du tunnel. Il s’agit de la source et de la destination du paquet GRE envoyé par le routeur Src NBMA : Adresse NBMA (Internet) du rayon protocole src : adresse du tunnel du satellite qui tente de s'enregistrer protocole dst : adresse du tunnel du NHS/concentrateur NBMA client : Adresse NBMA du NHS/concentrateur protocole client : adresse du tunnel du NHS/concentrateur Extension d'authentification, données&deux-points ; chaîne d'authentification NHRP |

NHRP : Envoyer une réponse d'enregistrement via Tunnel0 vrf 0, taille de paquet : 128 |

|

| NHRP : Recevoir une réponse d'enregistrement via Tunnel0 vrf 0, taille de paquet : 128 |

Il s'agit de la réponse d'enregistrement NHRP envoyée par le concentrateur au rayon en réponse à la ” de demande d'enregistrement NHRP “ reçue plus tôt. Comme les autres paquets d'enregistrement, le concentrateur envoie des multiples de ceux-ci en réponse aux demandes multiples. Src NBMA : Adresse NBMA (Internet) du rayon protocole src : adresse du tunnel du satellite qui tente de s'enregistrer protocole dst : adresse du tunnel du NHS/concentrateur NBMA client : Adresse NBMA du NHS/concentrateur protocole client : adresse du tunnel du NHS/concentrateur Extension d'authentification, données&deux-points ; chaîne d'authentification NHRP |

|

| Messages de service IPSec plus généraux indiquant qu'il fonctionne correctement. |

IPSEC-IFC MGRE/Tu0 : crypto_ss_hear_start déjà en cours d'écoute |

|

| NHRP : NHS-UP : 10.1.1.254 |

Messages de service NHRP indiquant que le NHS situé à l'adresse 10.1.1.254 est actif. |

|

| Message système qui indique que la contiguïté EIGRP est active avec le voisin en étoile à 10.1.1.1. |

%DUAL-5-NBRCHANGE : EIGRP-IPv4 1 : Le voisin 10.1.1.1 (Tunnel0) est actif : nouvelle contiguïté |

|

| %DUAL-5-NBRCHANGE : EIGRP-IPv4 1 : Le voisin 10.1.1.254 (Tunnel0) est actif : nouvelle contiguïté |

Message système indiquant que la contiguïté EIGRP est active avec le concentrateur voisin à 10.1.1.254. |

|

| Message système qui confirme une résolution NHRP réussie. |

NHRP : NHRP a correctement résolu 10.1.1.1 en NBMA 172.16.1.1 |

|

Confirmer la fonctionnalité et résoudre les problèmes

Cette section contient certaines des commandes show les plus utiles utilisées pour dépanner le concentrateur et le rayon. Afin d'activer des débogages plus spécifiques, utilisez ces conditions de débogage :

-

debug dmvpn condition peer nbma NBMA_ADDRESS

-

debug dmvpn condition peer tunnel TUNNEL_ADDRESS

-

debug crypto condition peer ipv4 NBMA_ADDRESS

show crypto sockets

Spoke1#show crypto sockets

Number of Crypto Socket connections 1

Tu0 Peers (local/remote): 172.16.1.1/172.16.10.1

Local Ident (addr/mask/port/prot): (172.16.1.1/255.255.255.255/0/47)

Remote Ident (addr/mask/port/prot): (172.16.10.1/255.255.255.255/0/47)

IPSec Profile: "DMVPN-IPSEC"

Socket State: Open

Client: "TUNNEL SEC" (Client State: Active)

Crypto Sockets in Listen state:

Client: "TUNNEL SEC" Profile: "DMVPN-IPSEC" Map-name: "Tunnel0-head-0"

Hub#show crypto sockets

Number of Crypto Socket connections 1

Tu0 Peers (local/remote): 172.16.10.1/172.16.1.1

Local Ident (addr/mask/port/prot): (172.16.10.1/255.255.255.255/0/47)

Remote Ident (addr/mask/port/prot): (172.16.1.1/255.255.255.255/0/47)

IPSec Profile: "DMVPN-IPSEC"

Socket State: Open

Client: "TUNNEL SEC" (Client State: Active)

Crypto Sockets in Listen state:

Client: "TUNNEL SEC" Profile: "DMVPN-IPSEC" Map-name: "Tunnel0-head-0"

show crypto session detail

Spoke1#show crypto session detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

Interface: Tunnel0

Uptime: 00:01:01

Session status: UP-ACTIVE

Peer: 172.16.10.1 port 500 fvrf: (none) ivrf: (none)

Phase1_id: 172.16.10.1

Desc: (none)

IKEv1 SA: local 172.16.1.1/500 remote 172.16.10.1/500 Active

Capabilities:(none) connid:1001 lifetime:23:58:58

IPSEC FLOW: permit 47 host 172.16.1.1 host 172.16.10.1

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 25 drop 0 life (KB/Sec) 4596087/3538

Outbound: #pkts enc'ed 25 drop 3 life (KB/Sec) 4596087/3538

Hub#show crypto session detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

Interface: Tunnel0

Uptime: 00:01:47

Session status: UP-ACTIVE

Peer: 172.16.1.1 port 500 fvrf: (none)

ivrf: (none)

Phase1_id: 172.16.1.1

Desc: (none)

IKEv1 SA: local 172.16.10.1/500 remote 172.16.1.1/500 Active

Capabilities:(none) connid:1001 lifetime:23:58:12

IPSEC FLOW: permit 47 host 172.16.10.1 host 172.16.1.1

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 35 drop 0 life (KB/Sec) 4576682/3492

Outbound: #pkts enc'ed 35 drop 0 life (KB/Sec) 4576682/3492

show crypto isakmp sa detail

Spoke1#show crypto isakmp sa detail

Codes: C - IKE configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal

T - cTCP encapsulation, X - IKE Extended Authentication

psk - Preshared key, rsig - RSA signature renc - RSA encryption

IPv4 Crypto ISAKMP SA

C-id Local Remote I-VRF Status Encr Hash Auth DH Lifetime Cap.

1001 172.16.1.1 172.16.10.1 ACTIVE 3des sha psk 1 23:59:10

Engine-id:Conn-id = SW:1

IPv6 Crypto ISAKMP SA

Hub#show crypto isakmp sa detail

Codes: C - IKE configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal

T - cTCP encapsulation, X - IKE Extended Authentication

psk - Preshared key, rsig - RSA signature

renc - RSA encryption IPv4 Crypto ISAKMP SA

C-id Local Remote I-VRF Status Encr Hash Auth DH Lifetime Cap.

1001 172.16.10.1 172.16.1.1 ACTIVE 3des sha psk 1 23:58:20

Engine-id:Conn-id = SW:1

IPv6 Crypto ISAKMP SA

show crypto ipsec sa detail

Spoke1#show crypto ipsec sa detail

interface: Tunnel0

Crypto map tag: Tunnel0-head-0, local addr 172.16.1.1

protected vrf: (none)

local ident (addr/mask/prot/port): (172.16.1.1/255.255.255.255/47/0)

remote ident (addr/mask/prot/port): (172.16.10.1/255.255.255.255/47/0)

current_peer 172.16.10.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 24, #pkts encrypt: 24, #pkts digest: 24

#pkts decaps: 24, #pkts decrypt: 24, #pkts verify: 24

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#pkts no sa (send) 3, #pkts invalid sa (rcv) 0

#pkts encaps failed (send) 0, #pkts decaps failed (rcv) 0

#pkts invalid prot (recv) 0, #pkts verify failed: 0

#pkts invalid identity (recv) 0, #pkts invalid len (rcv) 0

#pkts replay rollover (send): 0, #pkts replay rollover (rcv) 0

##pkts replay failed (rcv): 0

#pkts internal err (send): 0, #pkts internal err (recv) 0

local crypto endpt.: 172.16.1.1, remote crypto endpt.: 172.16.10.1

path mtu 1500, ip mtu 1500, ip mtu idb Ethernet0/0

current outbound spi: 0xA259D71(170237297)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0x8D538D11(2371063057)

transform: esp-3des esp-sha-hmac ,

in use settings ={Transport,}

conn id: 1, flow_id: SW:1, sibling_flags 80000006,

crypto map: Tunnel0-head-0

sa timing: remaining key lifetime (k/sec): (4596087/3543)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0xA259D71(170237297)

transform: esp-3des esp-sha-hmac ,

in use settings ={Transport, }

conn id: 2, flow_id: SW:2, sibling_flags 80000006,

crypto map: Tunnel0-head-0

sa timing: remaining key lifetime (k/sec): (4596087/3543)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

Hub#show crypto ipsec sa detail

interface: Tunnel0

Crypto map tag: Tunnel0-head-0, local addr 172.16.10.1

protected vrf: (none)

local ident (addr/mask/prot/port): (172.16.10.1/255.255.255.255/47/0)

remote ident (addr/mask/prot/port): (172.16.1.1/255.255.255.255/47/0)

current_peer 172.16.1.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 34, #pkts encrypt: 34, #pkts digest: 34

#pkts decaps: 34, #pkts decrypt: 34, #pkts verify: 34

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#pkts no sa (send) 0, #pkts invalid sa (rcv) 0

#pkts encaps failed (send) 0, #pkts decaps failed (rcv) 0

#pkts invalid prot (recv) 0, #pkts verify failed: 0

#pkts invalid identity (recv) 0, #pkts invalid len (rcv) 0

#pkts replay rollover (send): 0, #pkts replay rollover (rcv) 0

##pkts replay failed (rcv): 0

#pkts internal err (send): 0, #pkts internal err (recv) 0

local crypto endpt.: 172.16.10.1, remote crypto endpt.: 172.16.1.1

path mtu 1500, ip mtu 1500, ip mtu idb Ethernet0/0

current outbound spi: 0x8D538D11(2371063057)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0xA259D71(170237297)

transform: esp-3des esp-sha-hmac ,

in use settings ={Transport, }

conn id: 1, flow_id: SW:1, sibling_flags 80000006,

crypto map: Tunnel0-head-0

sa timing: remaining key lifetime (k/sec): (4576682/3497)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas: spi: 0x8D538D11(2371063057)

transform: esp-3des esp-sha-hmac ,

in use settings ={Transport, }

conn id: 2, flow_id: SW:2, sibling_flags 80000006,

crypto map: Tunnel0-head-0

sa timing: remaining key lifetime (k/sec): (4576682/3497)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

show ip nhrp

Spoke1#show ip nhrp

10.1.1.254/32 via 10.1.1.254

Tunnel0 created 00:00:55, never expire

Type: static, Flags:

NBMA address: 172.16.10.1

Hub#show ip nhrp

10.1.1.1/32 via 10.1.1.1

Tunnel0 created 00:01:26, expire 01:58:33

Type: dynamic, Flags: unique registered

NBMA address: 172.16.1.1

show ip nhs

Spoke1#show ip nhrp nhs

Legend: E=Expecting replies, R=Responding, W=Waiting

Tunnel0:

10.1.1.254 RE priority = 0 cluster = 0

Hub#show ip nhrp nhs (As the hub is the only NHS for this DMVPN cloud,

it does not have any servers configured)

show dmvpn [detail]

"show dmvpn detail" returns the output of show ip nhrp nhs, show dmvpn,

and show crypto session detail

Spoke1#show dmvpn

Legend: Attrb --> S - Static, D - Dynamic, I - Incomplete

N - NATed, L - Local, X - No Socket

# Ent --> Number of NHRP entries with same NBMA peer

NHS Status: E --> Expecting Replies, R --> Responding, W --> Waiting

UpDn Time --> Up or Down Time for a Tunnel

==========================================================================

Interface: Tunnel0, IPv4 NHRP Details

Type:Spoke, NHRP Peers:1,

# Ent Peer NBMA Addr Peer Tunnel Add State UpDn Tm Attrb

----- --------------- --------------- ----- -------- -----

1 172.16.10.1 10.1.1.254 UP 00:00:39 S

Spoke1#show dmvpn detail

Legend: Attrb --> S - Static, D - Dynamic, I - Incomplete

N - NATed, L - Local, X - No Socket

# Ent --> Number of NHRP entries with same NBMA peer

NHS Status: E --> Expecting Replies, R --> Responding, W --> Waiting

UpDn Time --> Up or Down Time for a Tunnel

==========================================================================

Interface Tunnel0 is up/up, Addr. is 10.1.1.1, VRF ""

Tunnel Src./Dest. addr: 172.16.1.1/172.16.10.1, Tunnel VRF ""

Protocol/Transport: "GRE/IP", Protect "DMVPN-IPSEC"

Interface State Control: Disabled

IPv4 NHS:

10.1.1.254 RE priority = 0 cluster = 0

Type:Spoke, Total NBMA Peers (v4/v6): 1

# Ent Peer NBMA Addr Peer Tunnel Add State UpDn Tm Attrb Target Network

----- --------------- --------------- ----- -------- ----- -----------------

1 172.16.10.1 10.1.1.254 UP 00:00:41 S 10.1.1.254/32

Crypto Session Details:

--------------------------------------------------------------------------------

Interface: Tunnel0

Session: [0x08D513D0]

IKEv1 SA: local 172.16.1.1/500 remote 172.16.10.1/500 Active

Capabilities:(none) connid:1001 lifetime:23:59:18

Crypto Session Status: UP-ACTIVE

fvrf: (none), Phase1_id: 172.16.10.1

IPSEC FLOW: permit 47 host 172.16.1.1 host 172.16.10.1

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 21 drop 0 life (KB/Sec) 4596088/3558

Outbound: #pkts enc'ed 21 drop 3 life (KB/Sec) 4596088/3558

Outbound SPI : 0x A259D71, transform : esp-3des esp-sha-hmac

Socket State: Open

Pending DMVPN Sessions:

Hub#show dmvpn

Legend: Attrb --> S - Static, D - Dynamic, I - Incomplete

N - NATed, L - Local, X - No Socket

# Ent --> Number of NHRP entries with same NBMA peer

NHS Status: E --> Expecting Replies, R --> Responding, W --> Waiting

UpDn Time --> Up or Down Time for a Tunnel

==========================================================================

Interface: Tunnel0, IPv4 NHRP Details Type:Hub, NHRP Peers:1,

# Ent Peer NBMA Addr Peer Tunnel Add State UpDn Tm Attrb

----- --------------- --------------- ----- -------- -----

1 172.16.1.1 10.1.1.1 UP 00:01:30 D

Hub#show dmvpn detail

Legend: Attrb --> S - Static, D - Dynamic, I - Incomplete

N - NATed, L - Local, X - No Socket # Ent --> Number of NHRP entries with same NBMA peer NHS Status: E --> Expecting Replies, R --> Responding, W --> Waiting UpDn Time --> Up or Down Time for a Tunnel ==========================================================================

Interface Tunnel0 is up/up, Addr. is 10.1.1.254, VRF "" Tunnel Src./Dest. addr: 172.16.10.1/MGRE, Tunnel VRF "" Protocol/Transport: "multi-GRE/IP", Protect "DMVPN-IPSEC" Interface State Control: Disabled Type:Hub, Total NBMA Peers (v4/v6): 1

# Ent Peer NBMA Addr Peer Tunnel Add State UpDn Tm Attrb Target Network ----- --------------- --------------- ----- -------- ----- ----------------- 1 172.16.1.1 10.1.1.1 UP 00:01:32 D 10.1.1.1/32

Crypto Session Details:

-------------------------------------------------------------------------------- Interface: Tunnel0

Session: [0x08A27858]

IKEv1 SA: local 172.16.10.1/500 remote 172.16.1.1/500 Active

Capabilities:(none) connid:1001 lifetime:23:58:26

Crypto Session Status: UP-ACTIVE

fvrf: (none), Phase1_id: 172.16.1.1

IPSEC FLOW: permit 47 host 172.16.10.1 host 172.16.1.1

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 32 drop 0 life (KB/Sec) 4576682/3507

Outbound: #pkts enc'ed 32 drop 0 life (KB/Sec) 4576682/3507

Outbound SPI : 0x8D538D11, transform : esp-3des esp-sha-hmac

Socket State: Open

Pending DMVPN Sessions:

Informations connexes

Contribution d’experts de Cisco

- Frank DeNofaCisco TAC Engineer

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires