Introduction

Ce document décrit comment configurer l'extension TLOC à l'aide du modèle de fonctionnalité vManage.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Utilisation du modèle de fonctionnalité vManage

- Deux (2) périphériques vEdge doivent être correctement intégrés à vManage

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco vManage version 20.6.3

- vEdge 20.6.3

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

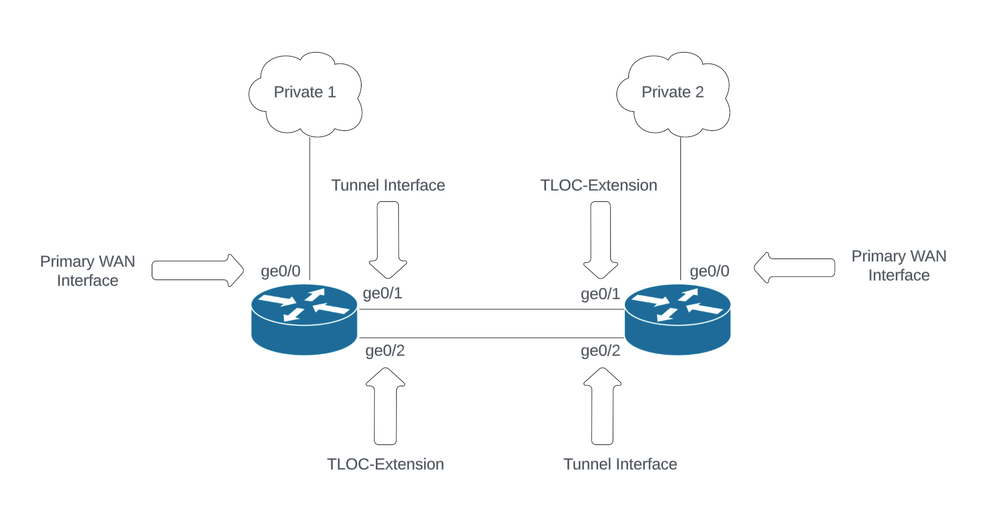

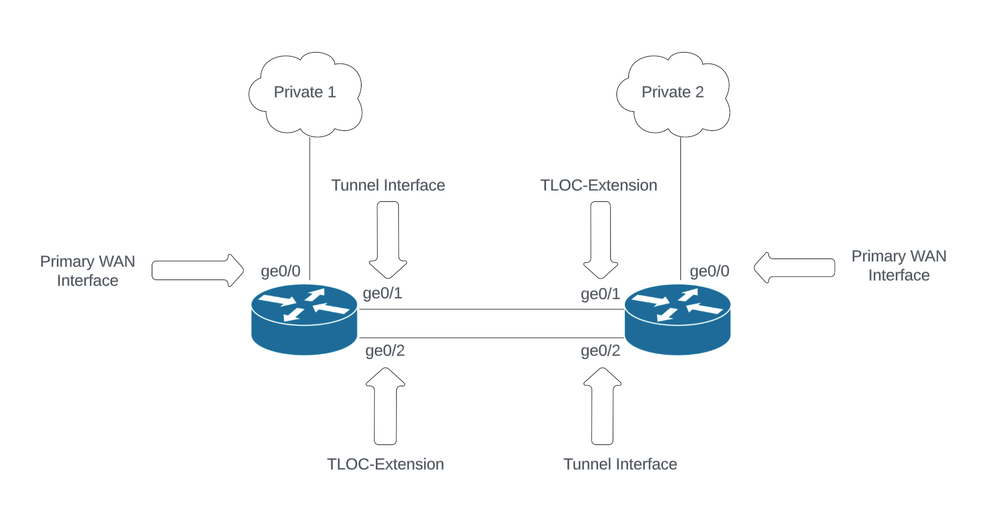

Diagramme du réseau

Topologie du réseau

Topologie du réseau

Configurations

Ce document suppose que vous avez déjà configuré le reste des modèles de fonctions. Le même workflow de modèle de fonction s'applique aux périphériques SD-WAN Cisco IOS® XE.

Créez un total de 4 modèles de fonctionnalités à appliquer au modèle de périphérique vEdge.

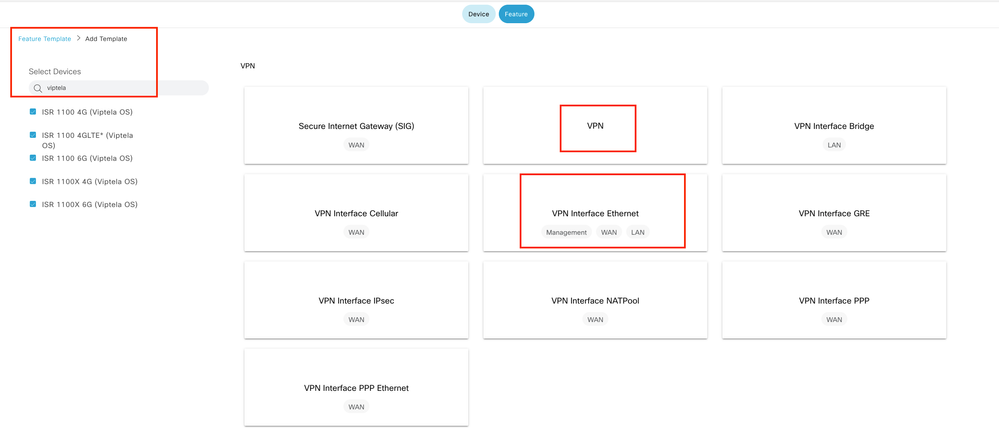

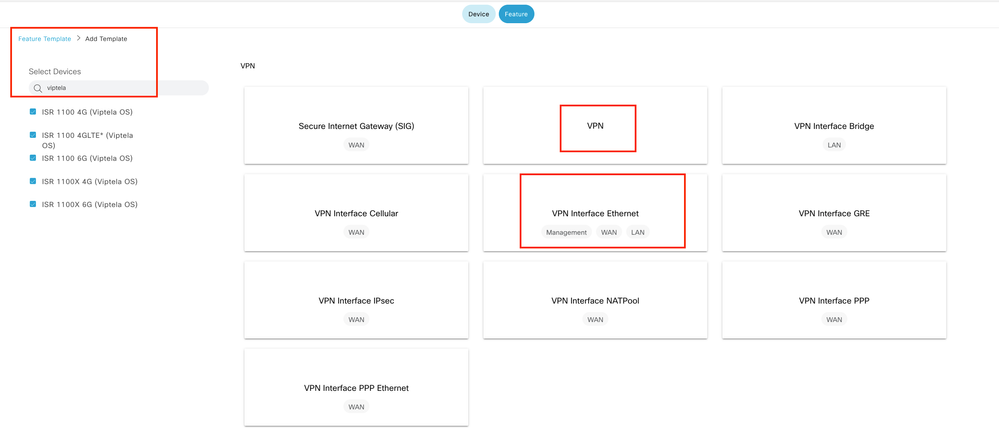

Modèle de fonctionnalité VPN

Ce modèle de fonctionnalité inclut VPN 0, VPN Interface Ethernet (connexion WAN principale), VPN Interface Ethernet (Tunnel/NoTlocExt) et VPN Interface Ethernet (TlocExt/NoTunnel) :

Modèles de fonctionnalités VPN

Modèles de fonctionnalités VPN

Étapes de création des modèles de fonction :

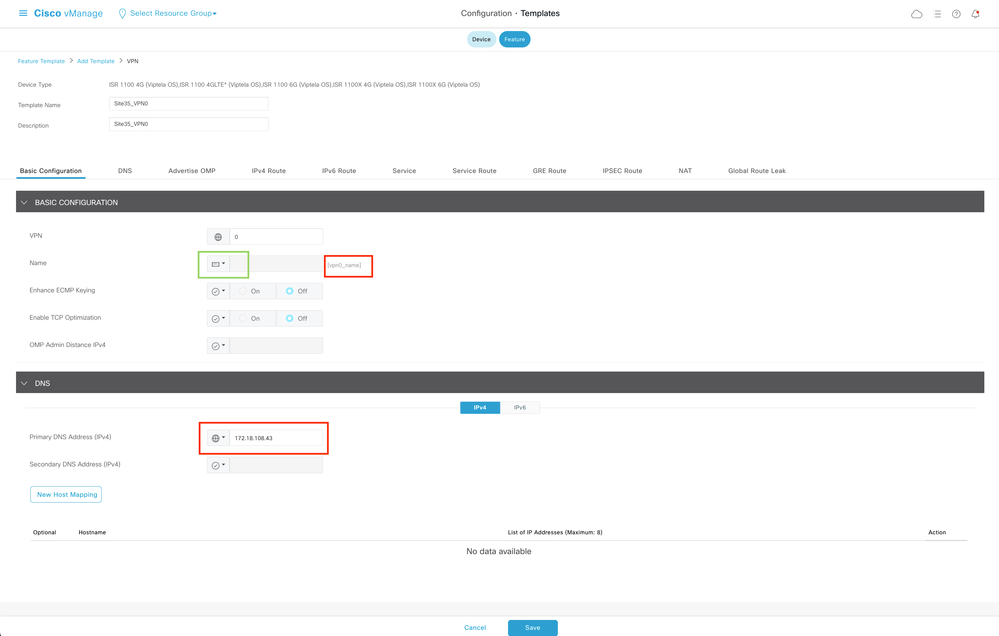

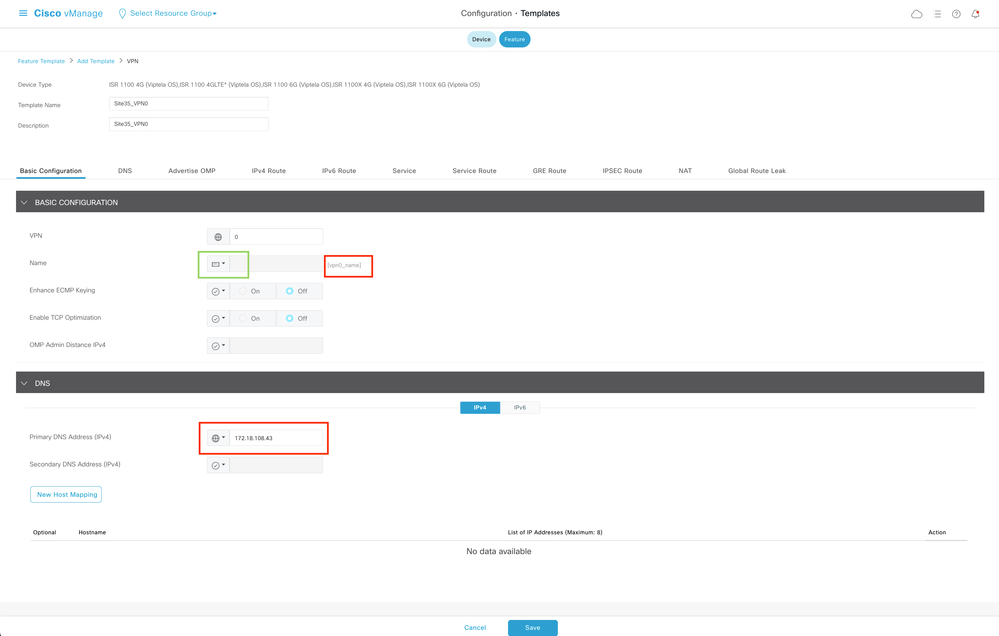

1. VPN 0 : sélectionnez la valeur de périphérique spécifique pour le VPN de transport dans la section de configuration de base et ajoutez l'adresse du serveur DNS dans la section DNS :

Configuration de base du modèle de fonctionnalité VPN 0

Configuration de base du modèle de fonctionnalité VPN 0

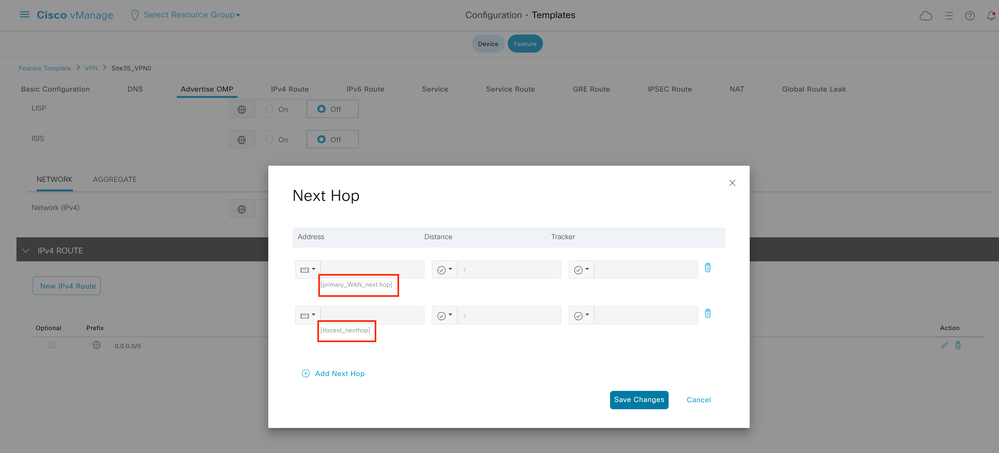

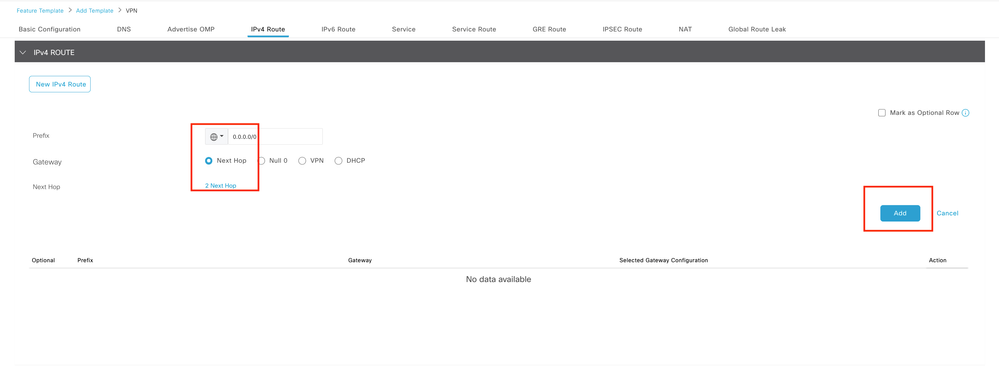

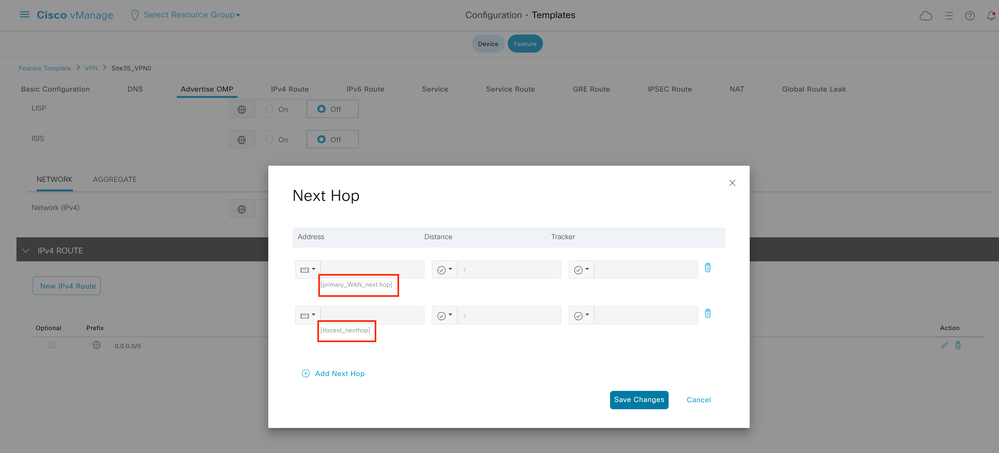

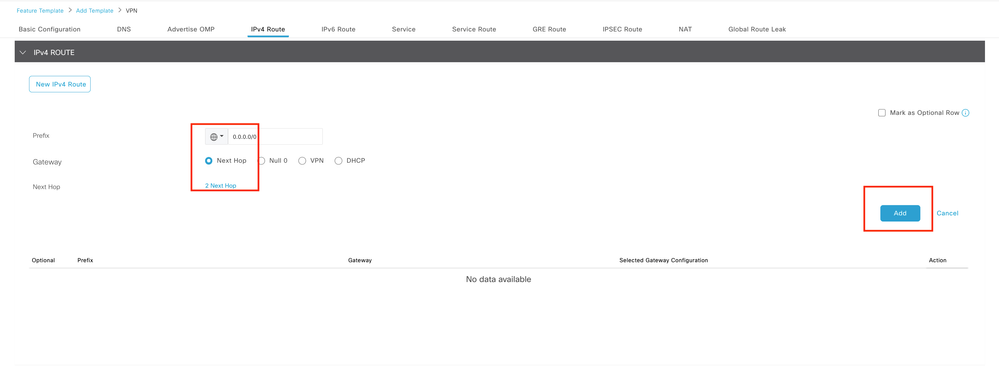

Ajoutez un préfixe avec des valeurs de périphérique spécifiques pour 2 adresses de tronçon suivant (WAN principal et TLOC-EXT) dans la section de route IPv4 :

Modèle de fonctionnalité VPN 0 Route IPv4

Modèle de fonctionnalité VPN 0 Route IPv4

Modèle de fonctionnalité VPN 0 Route IPv4 tronçon suivant

Modèle de fonctionnalité VPN 0 Route IPv4 tronçon suivant

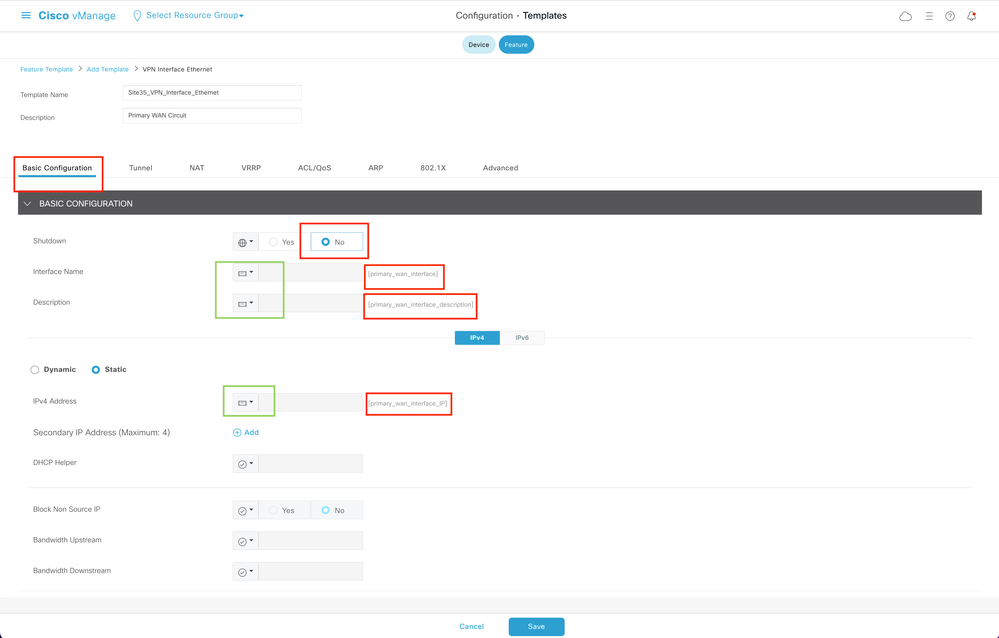

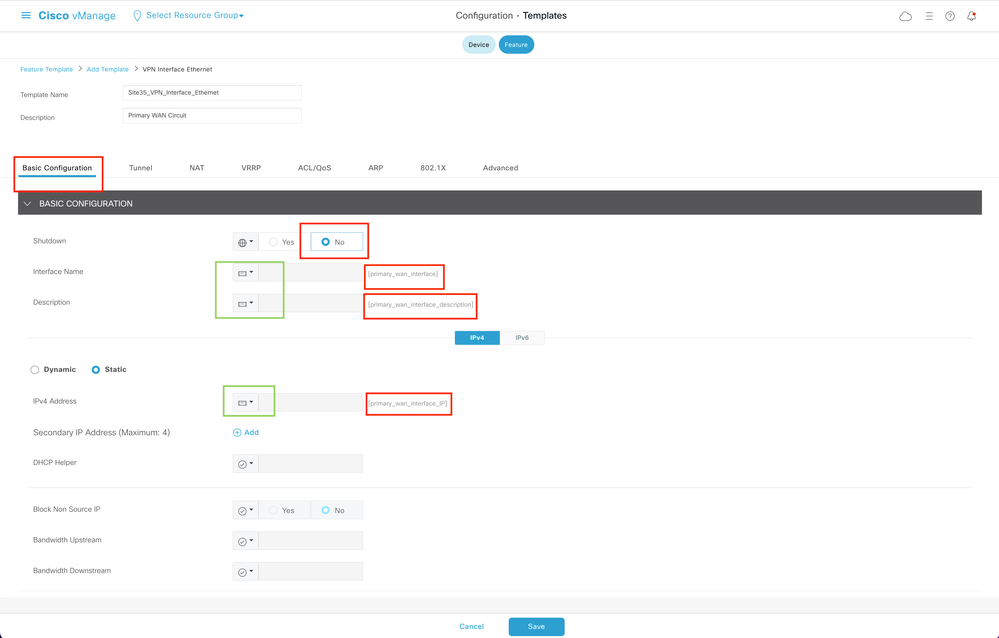

2. Interface VPN Ethernet (connexion WAN principale) : assurez-vous que l'interface est dans l'état no shutdown. Sélectionnez des valeurs de périphérique spécifiques pour le nom, la description et l'adresse IP de l'interface :

Configuration de base du modèle de fonctionnalité d'interface WAN principale

Configuration de base du modèle de fonctionnalité d'interface WAN principale

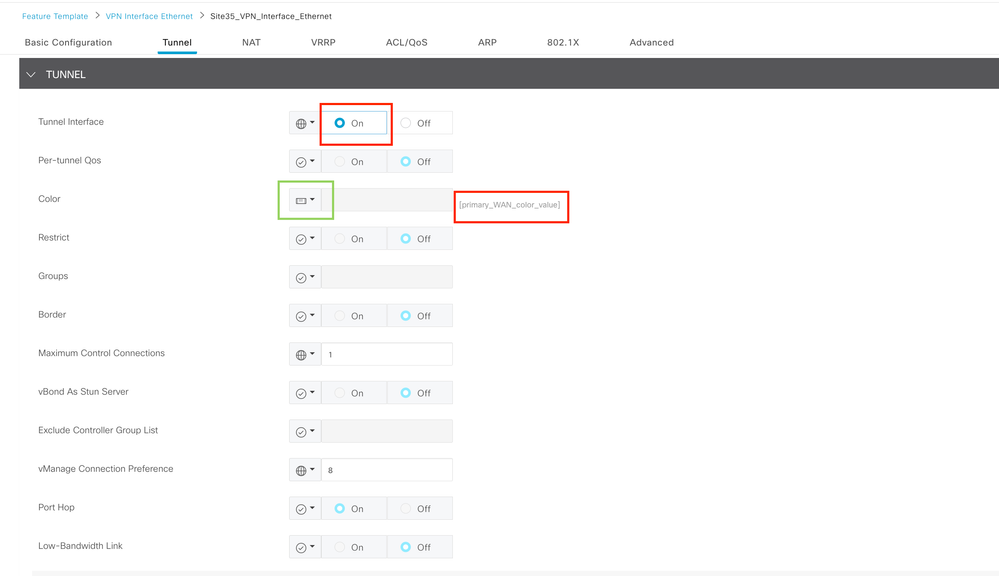

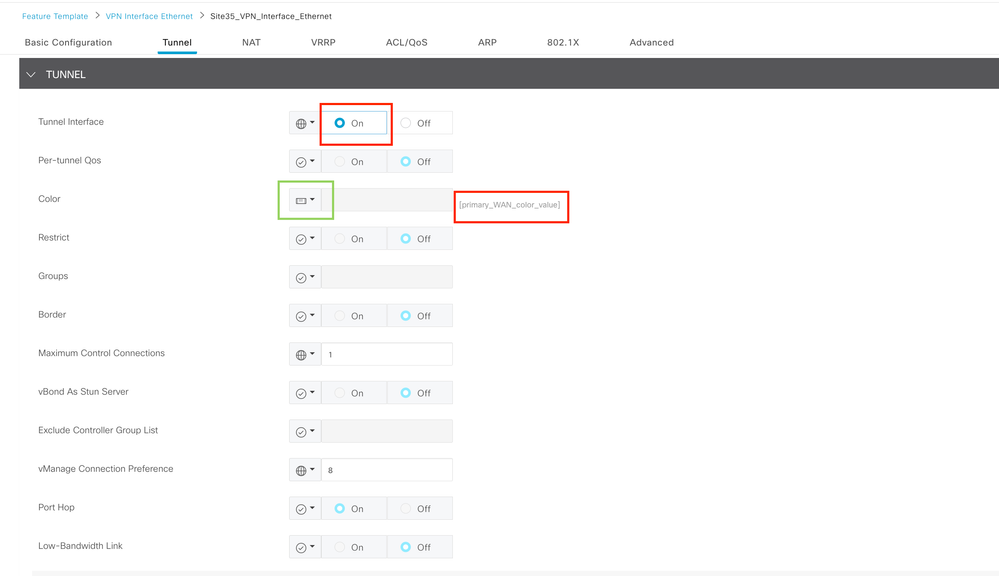

Assurez-vous que l'interface du tunnel est définie sur ON. Sélectionnez la valeur de périphérique spécifique pour la couleur du réseau étendu principal :

Interface de tunnel de modèle de fonctionnalité VPN 0

Interface de tunnel de modèle de fonctionnalité VPN 0

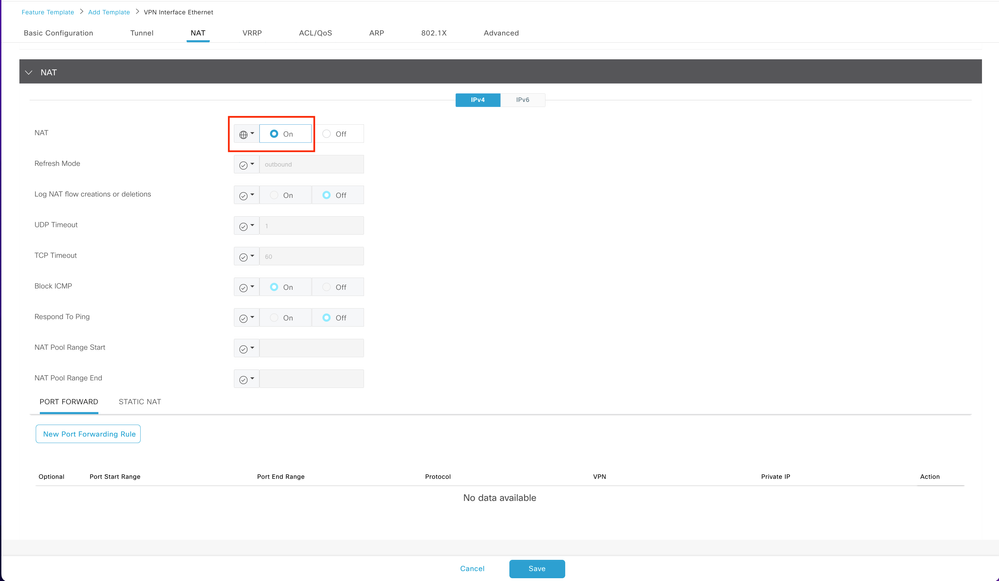

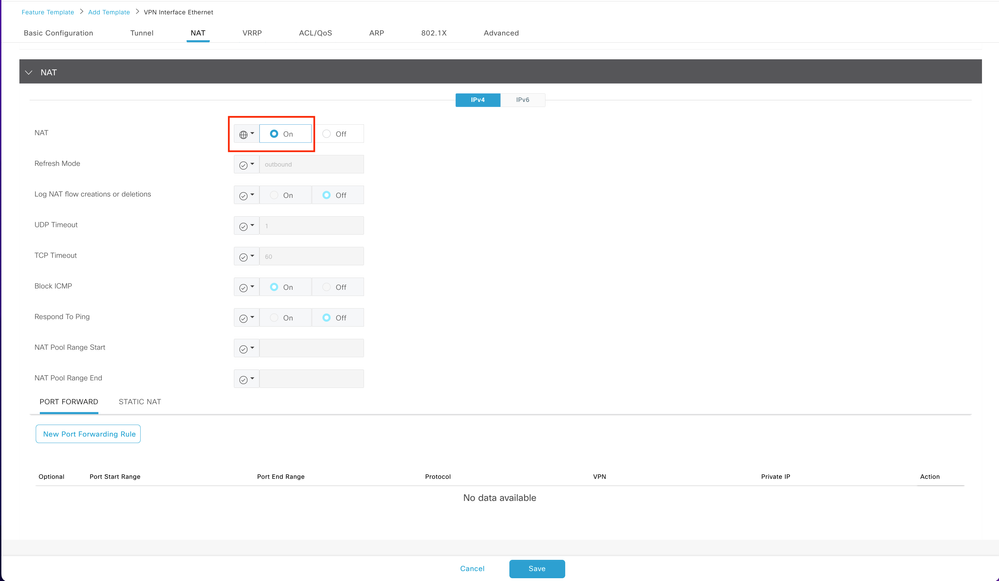

Assurez-vous que NAT est défini sur ON pour l'interface WAN publique :

Modèle d'interface NAT VPN 0

Modèle d'interface NAT VPN 0

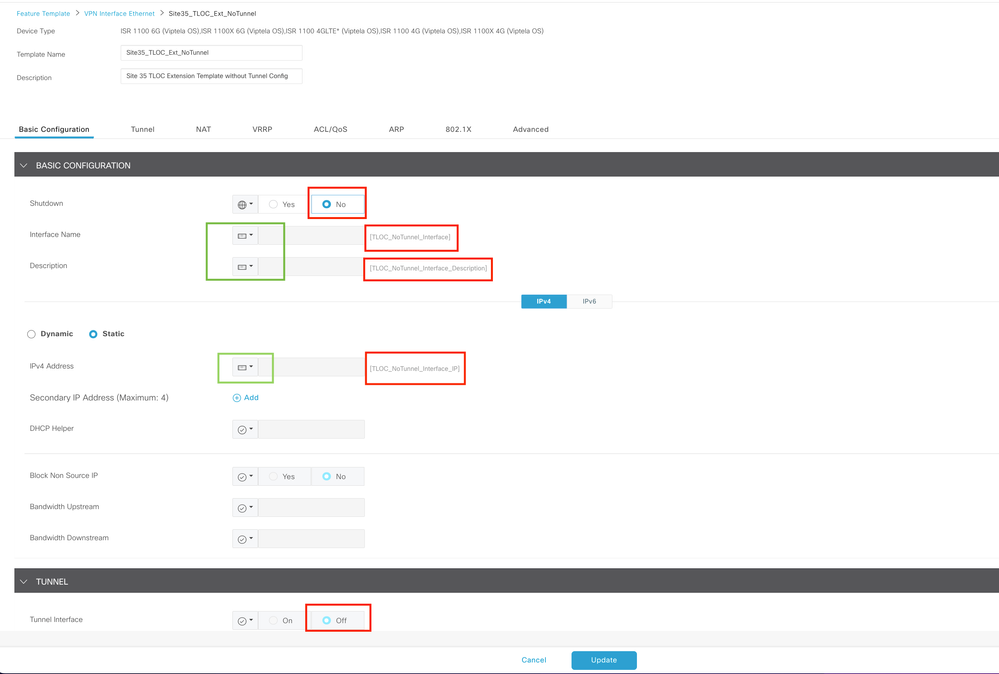

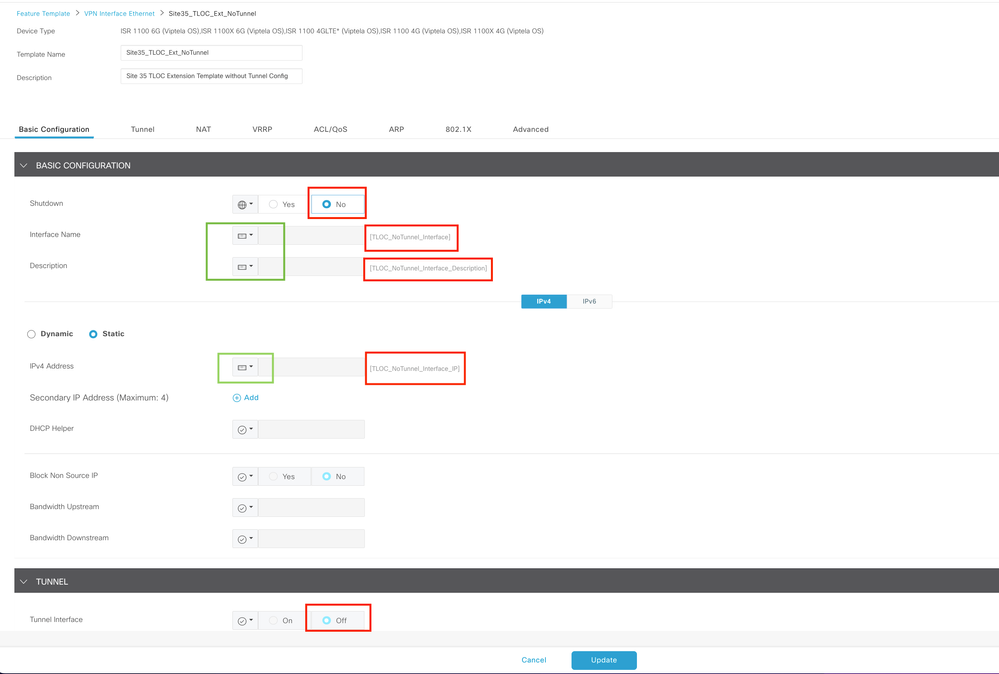

3. VPN Interface Ethernet (TLOC-EXT/NO Tunnel Interface) : assurez-vous que l'interface TLOC-Ext est dans l'état no shutdown. Sélectionnez les valeurs de périphérique spécifiques pour l'interface, la description et l'adresse IP. Assurez-vous que l'interface du tunnel est définie sur Off :

TLOC-EXT/NO Tunnel Interface Configuration de base

TLOC-EXT/NO Tunnel Interface Configuration de base

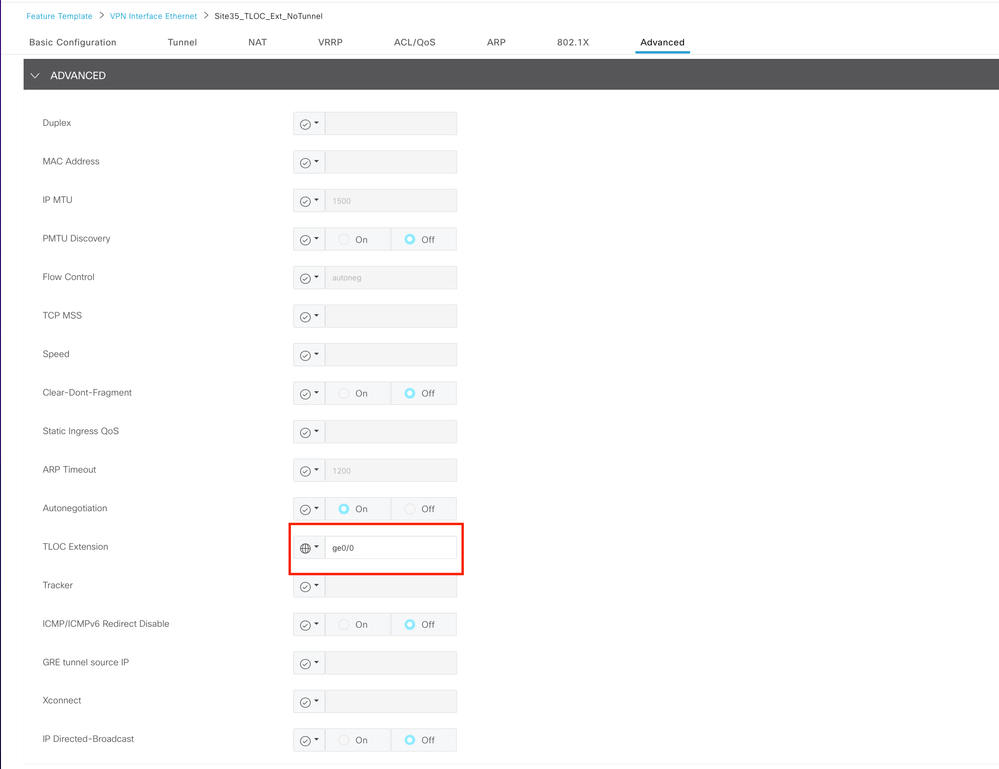

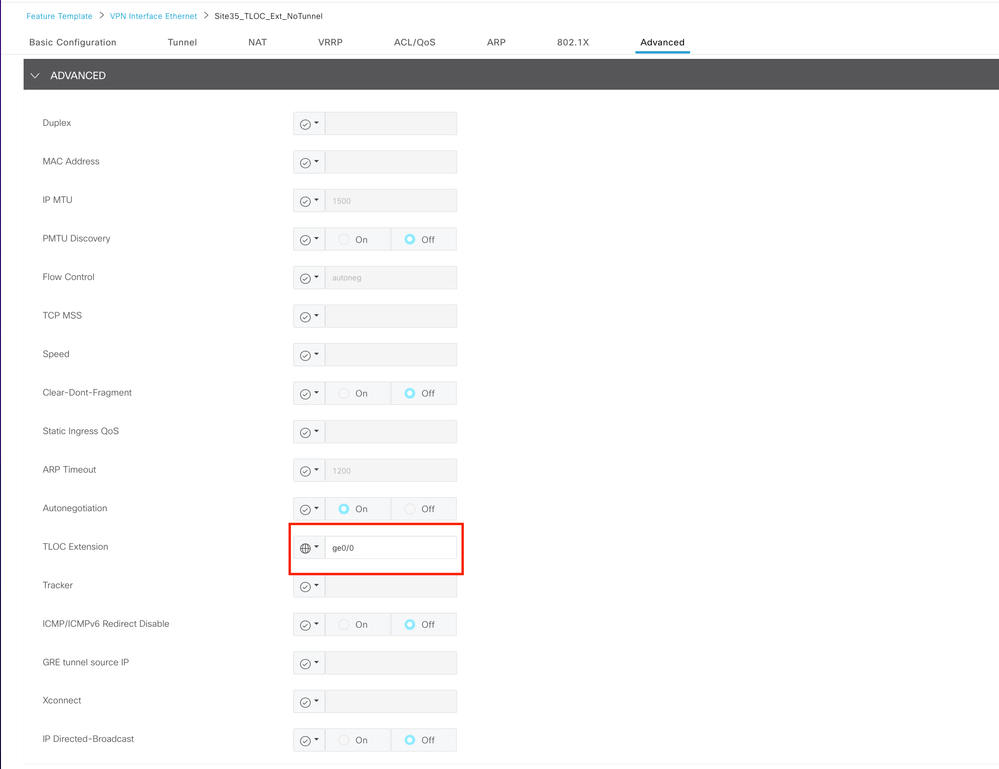

Ajouter une interface TLOC-Ext dans la section Advanced :

interface TLOC-Ext

interface TLOC-Ext

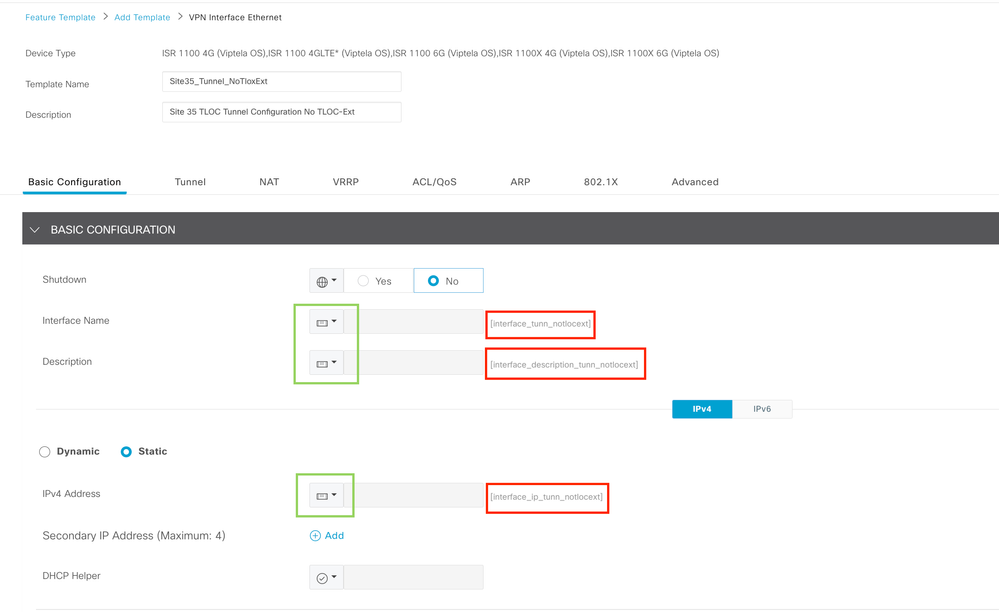

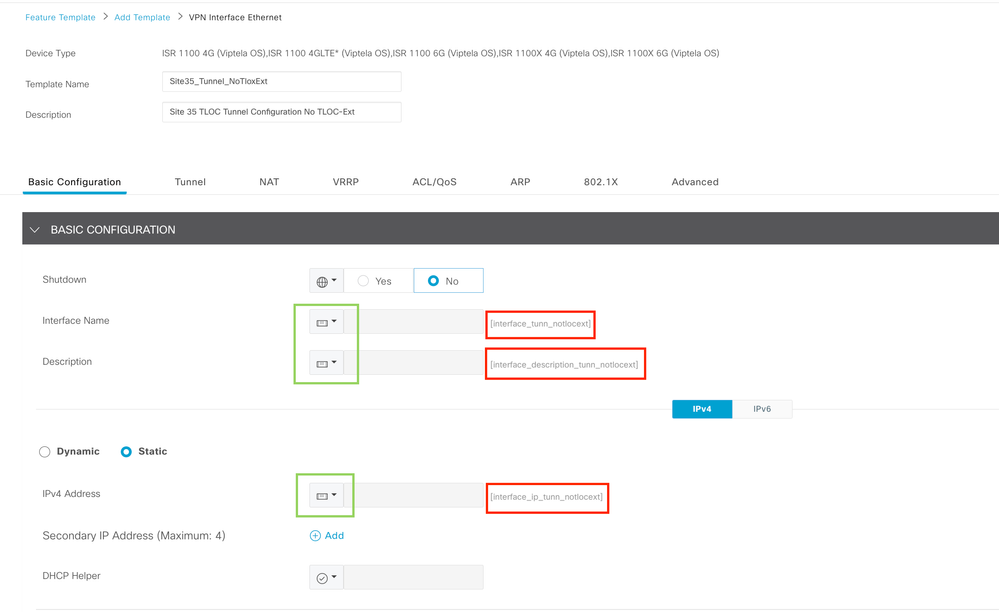

4. VPN Interface Ethernet (Tunnel Interface/No Tloc-ext) : vérifiez que l'interface est dans l'état no shutdown. Sélectionnez les valeurs de périphérique spécifiques pour l'interface, la description et l'adresse IP :

Interface de tunnel/Pas de configuration de base Tloc-ext

Interface de tunnel/Pas de configuration de base Tloc-ext

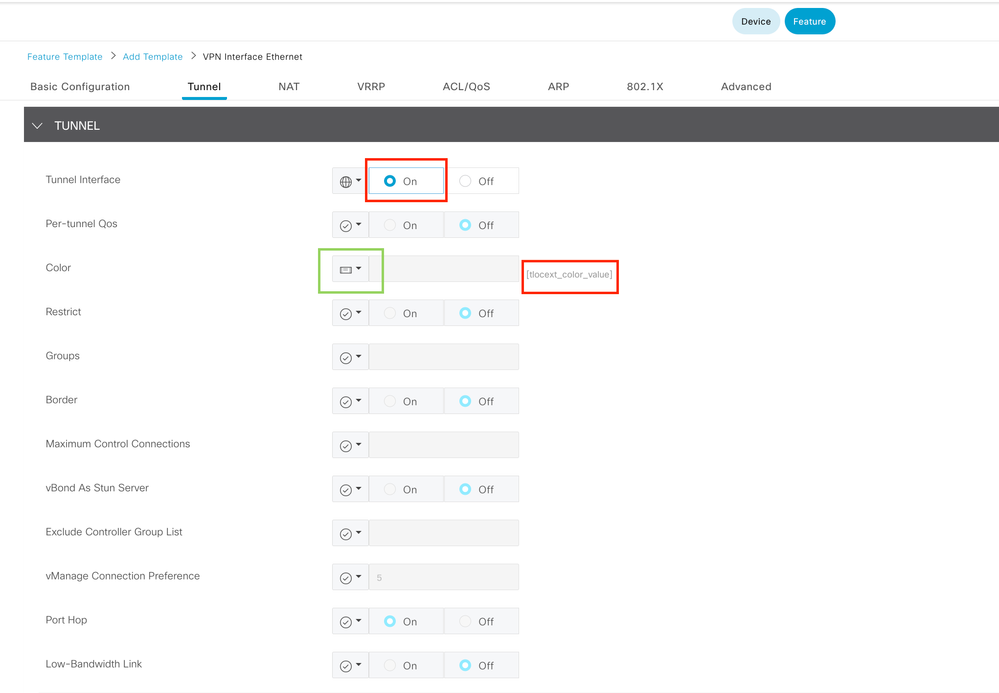

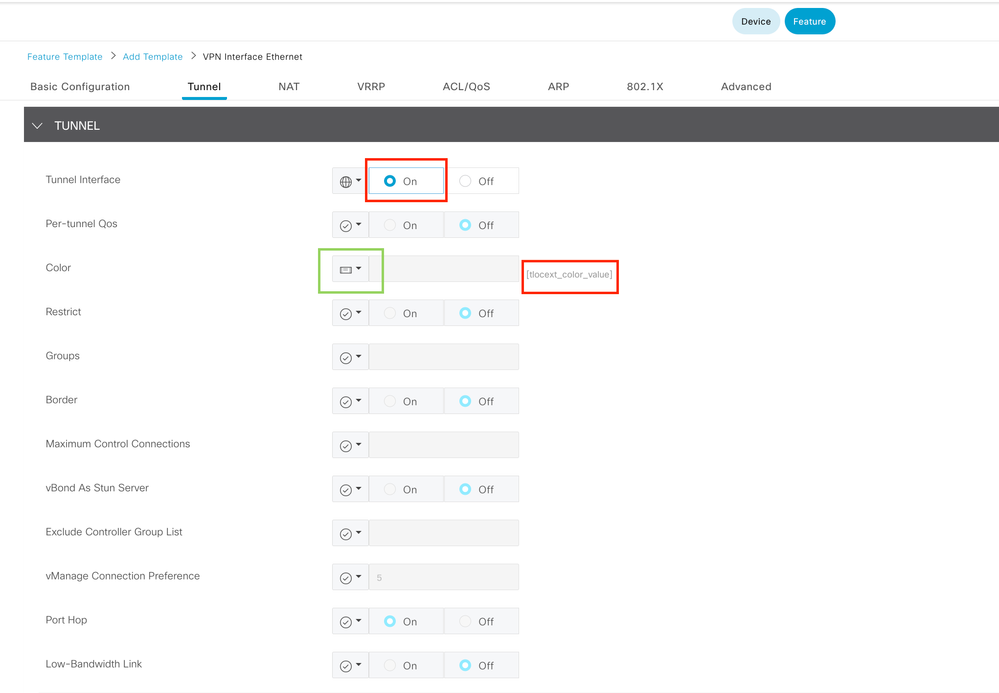

Assurez-vous que l'interface du tunnel est activée. Sélectionnez la valeur de périphérique spécifique pour la couleur Tloc-Ext :

Interface de tunnel

Interface de tunnel

Modèle de périphérique

Étapes de création du modèle de périphérique :

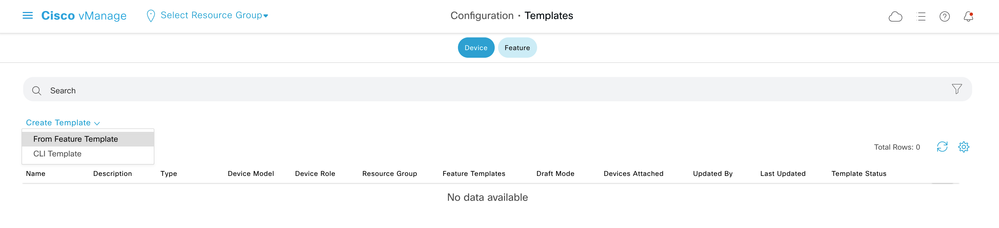

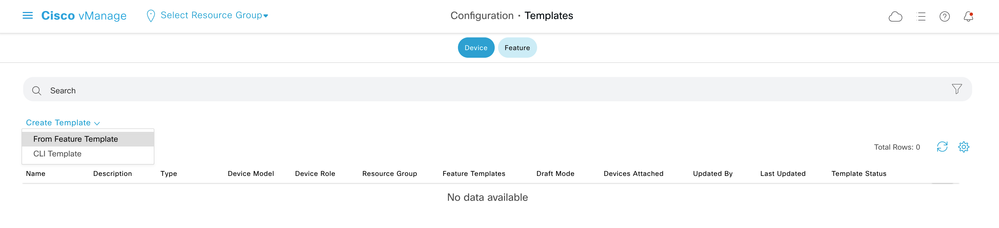

1. Créez le modèle de périphérique à partir du modèle de fonctionnalité :

Modèle de périphérique du modèle de fonctionnalité

Modèle de périphérique du modèle de fonctionnalité

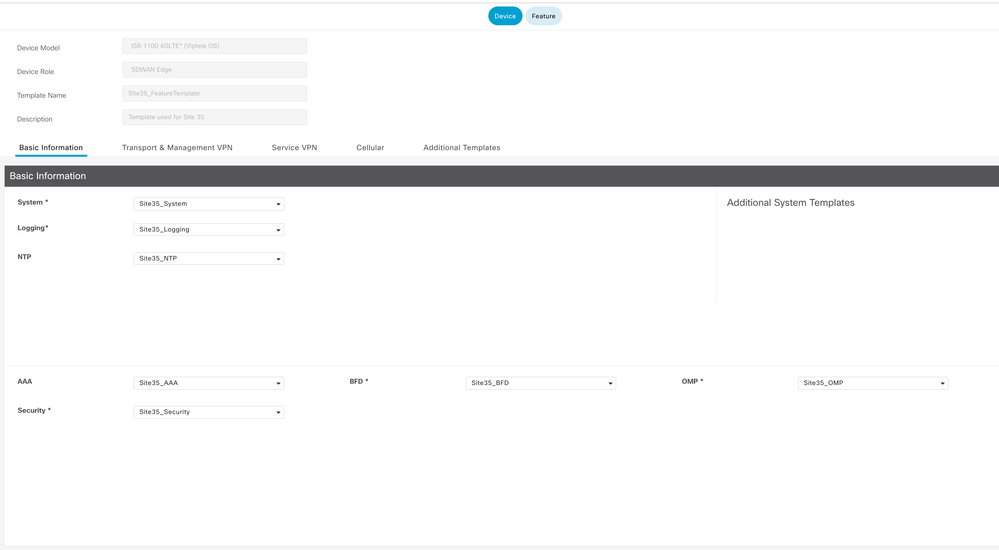

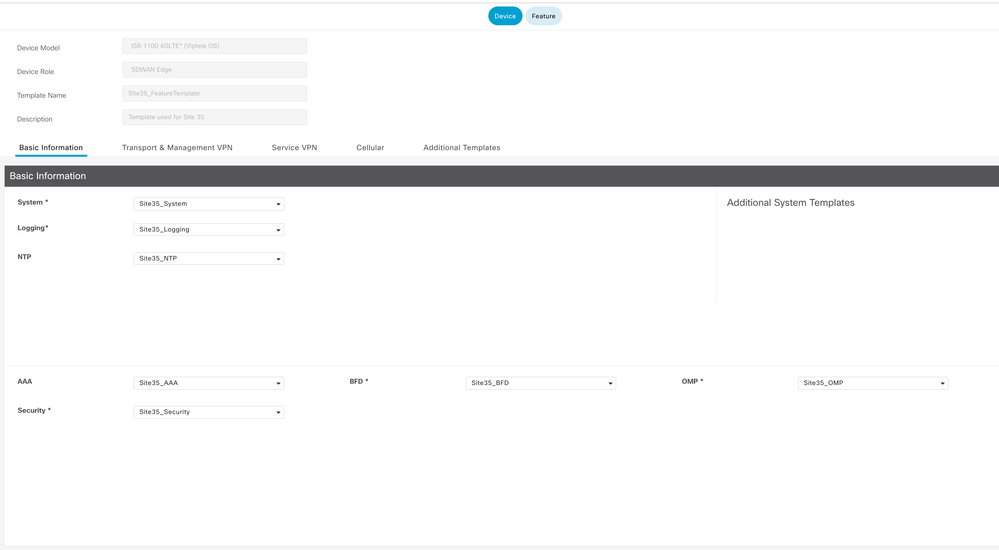

2. Renseignez tous les modèles de fonction requis :

Détails du modèle de périphérique avec configuration de base des modèles de fonctionnalités

Détails du modèle de périphérique avec configuration de base des modèles de fonctionnalités

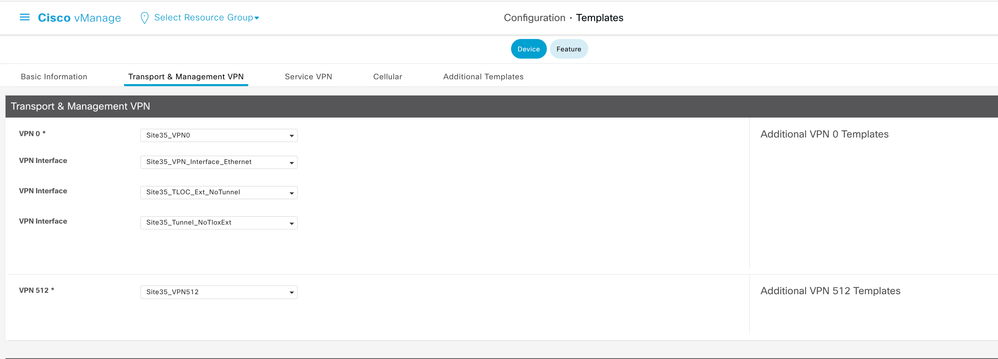

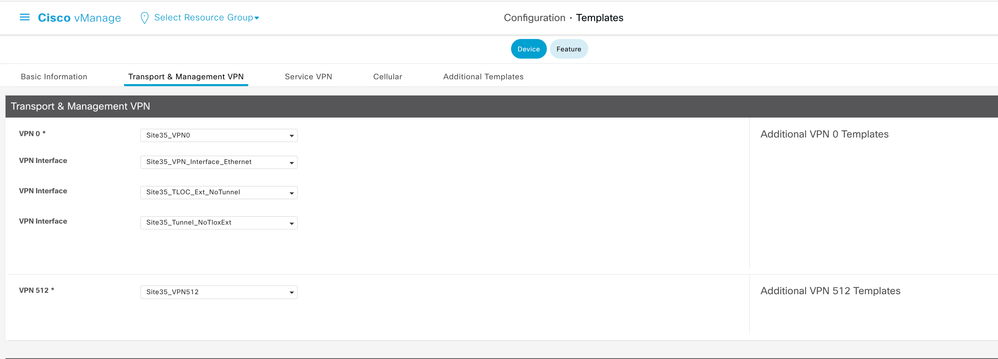

Détails du modèle de périphérique avec les modèles de fonctionnalités Transport et gestion

Détails du modèle de périphérique avec les modèles de fonctionnalités Transport et gestion

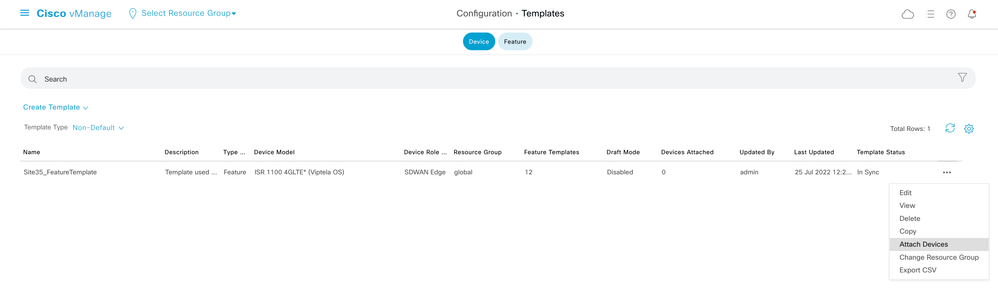

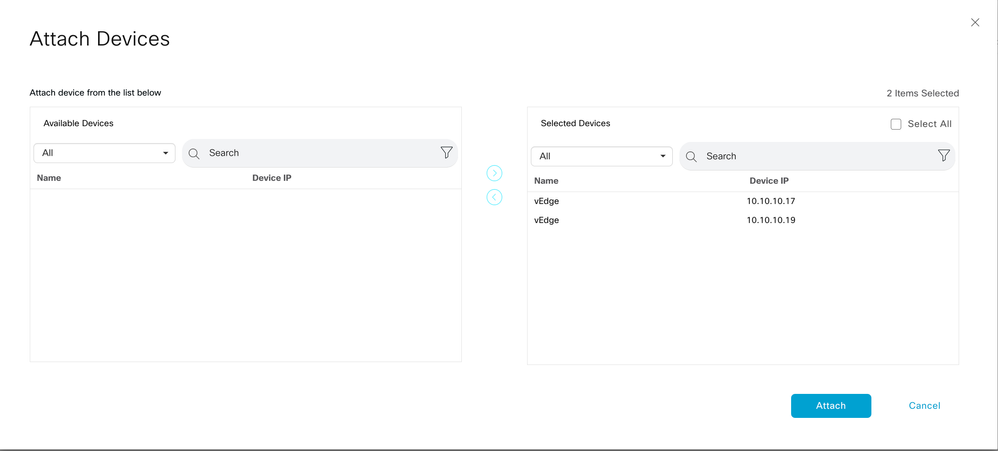

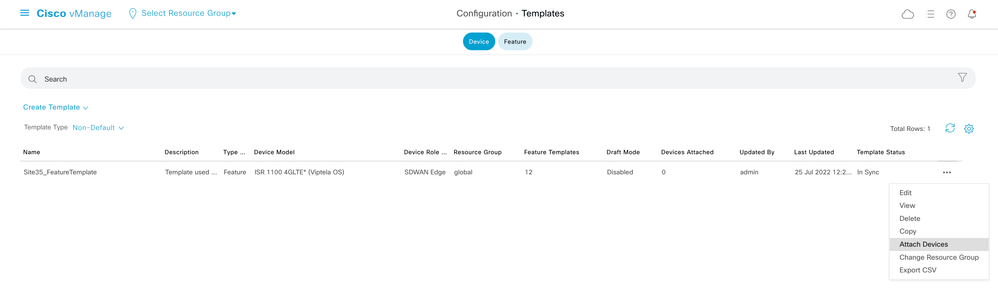

3. Fixez les deux périphériques au modèle de périphérique :

Associer des périphériques à des modèles

Associer des périphériques à des modèles

4. Déplacez les deux périphériques des périphériques disponibles vers l'onglet des périphériques sélectionnés :

Déplacer les périphériques disponibles vers les périphériques sélectionnés

Déplacer les périphériques disponibles vers les périphériques sélectionnés

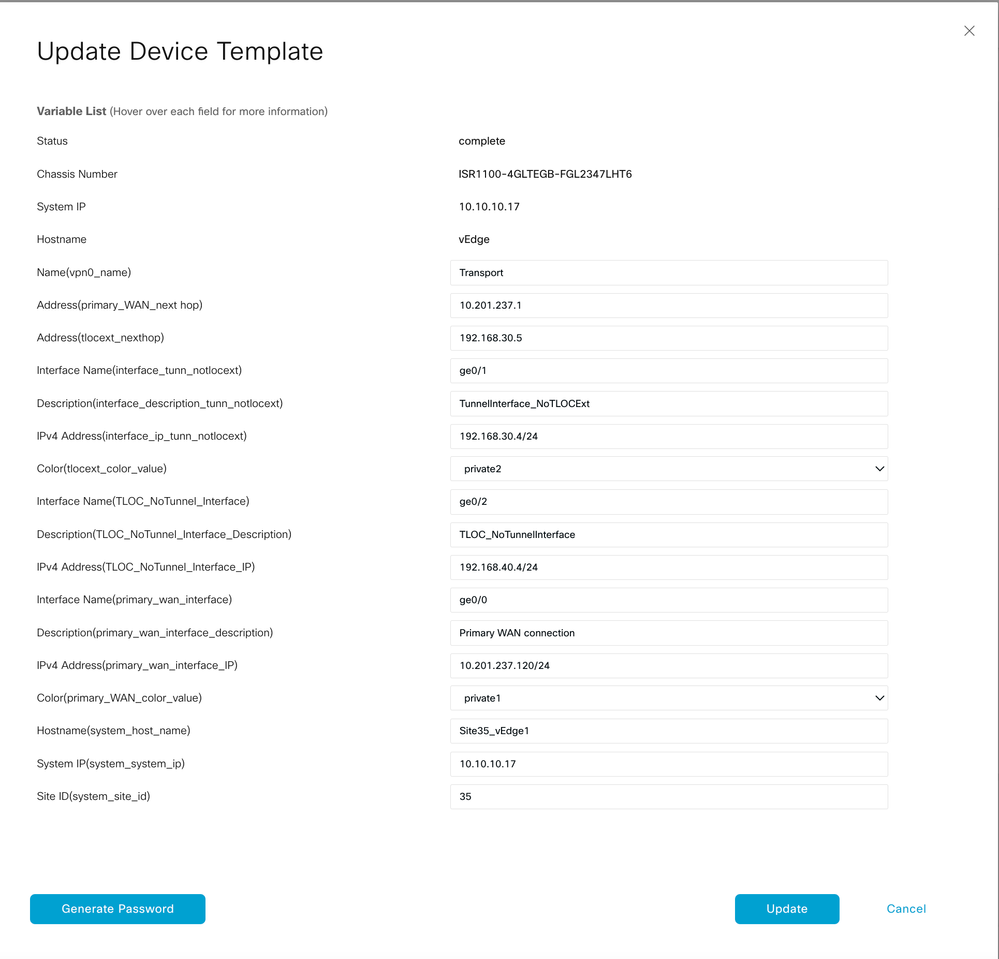

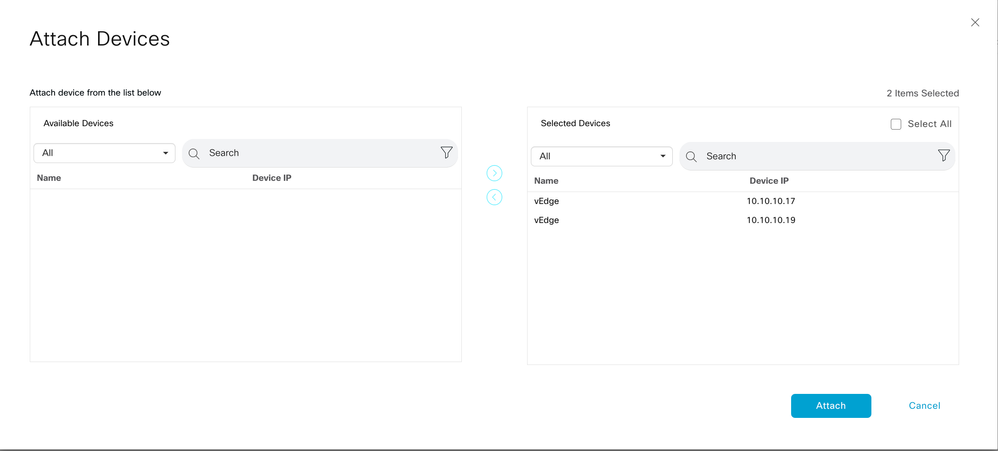

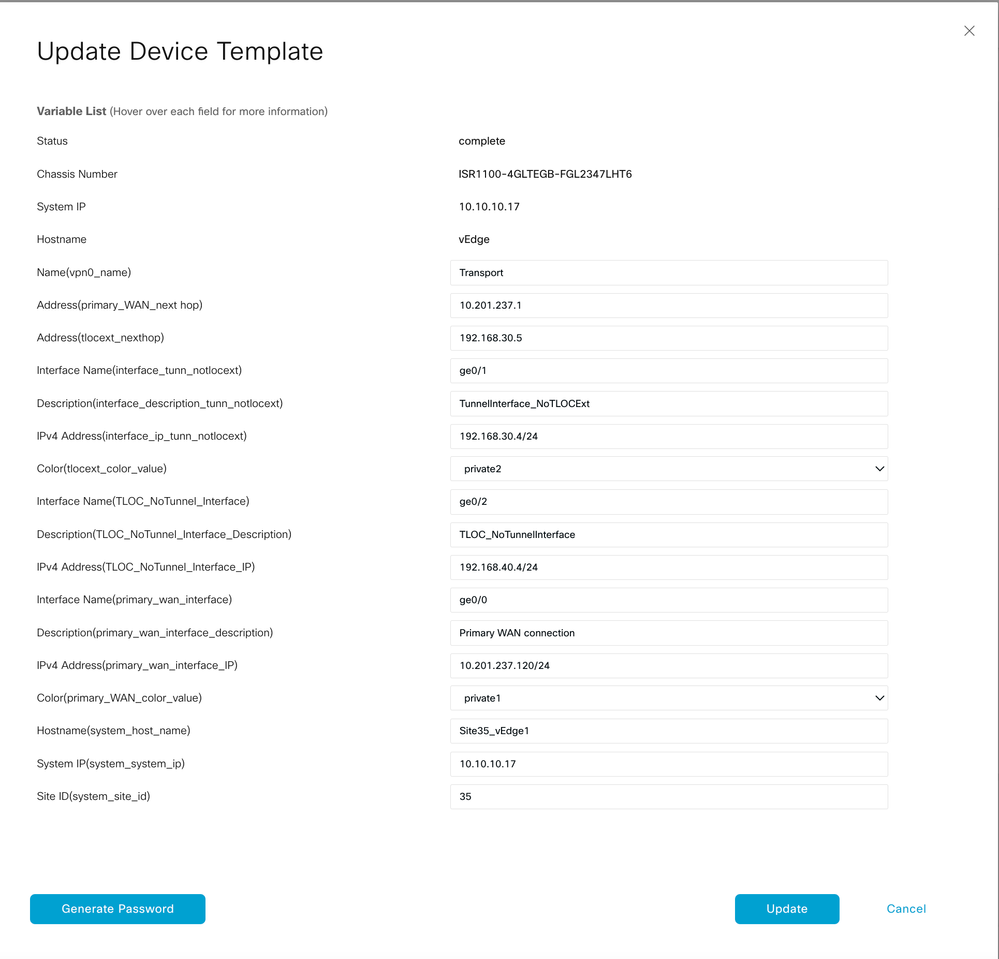

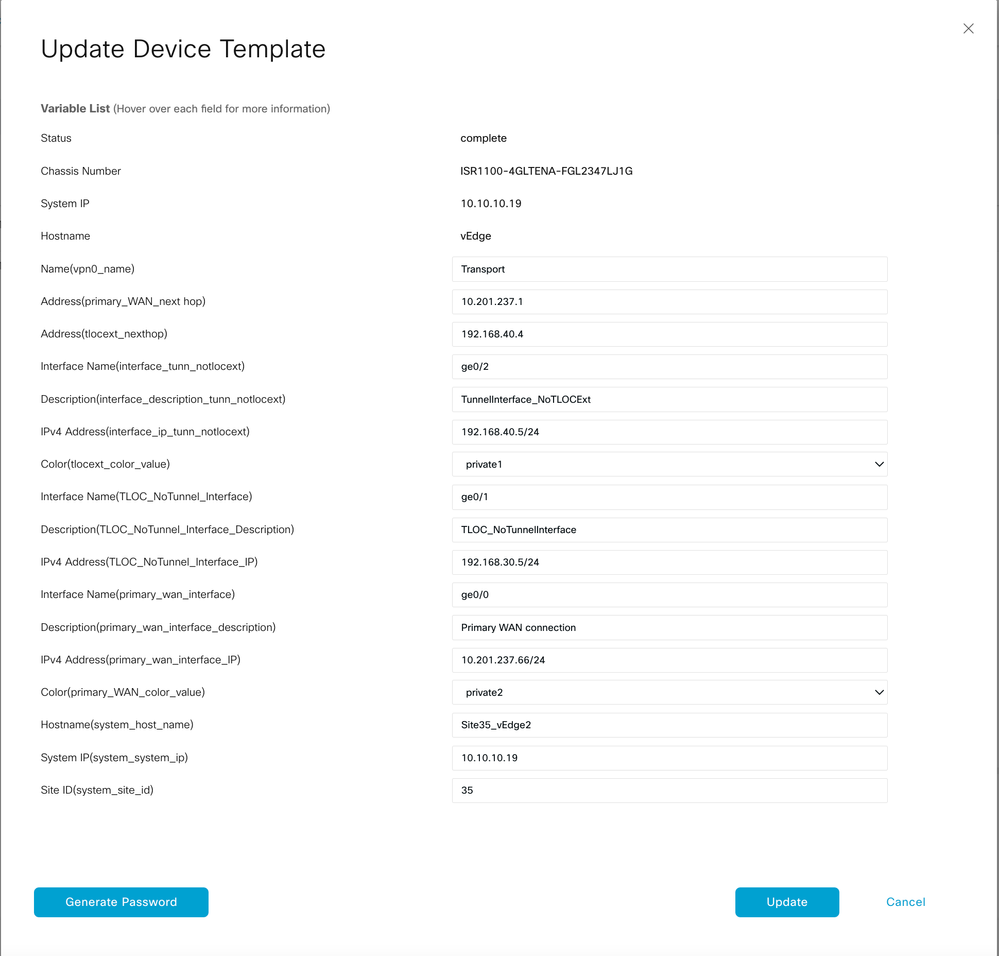

5. Entrez tous les détails requis pour les deux périphériques :

Site35_vEdge1

Mettre à jour les valeurs 1

Mettre à jour les valeurs 1

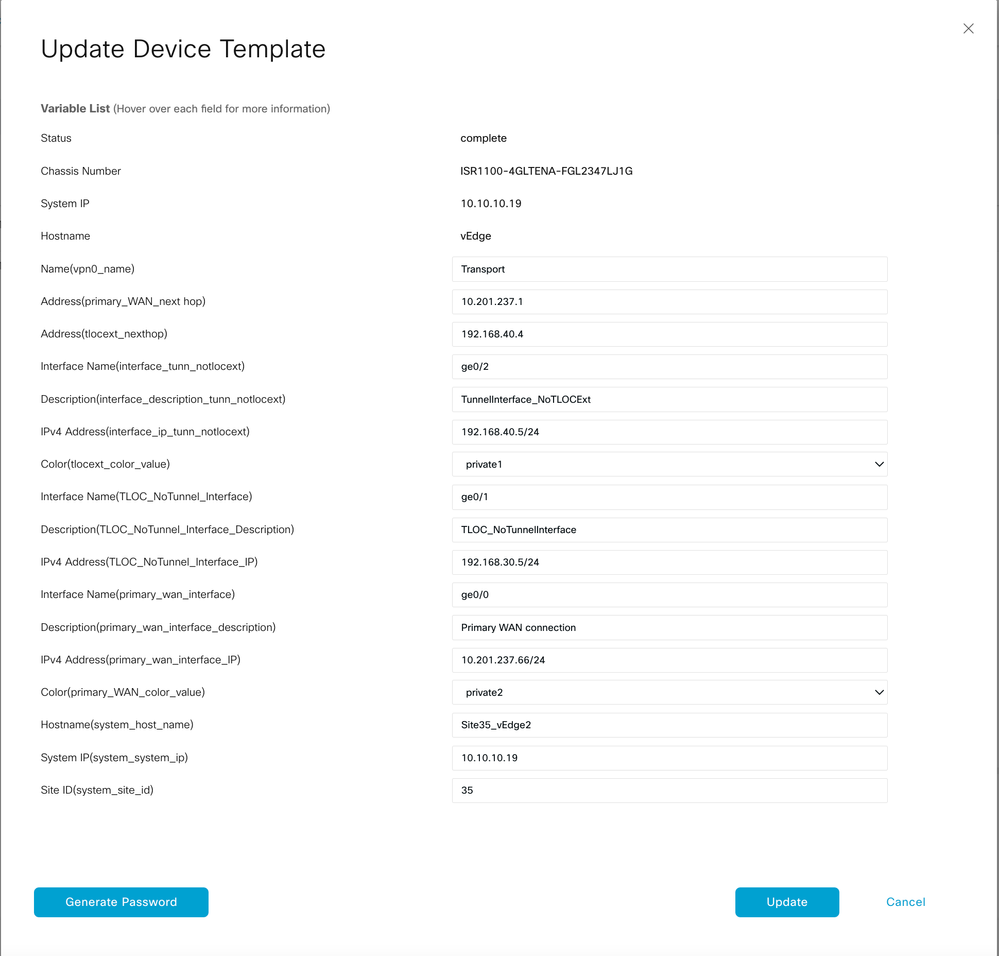

Site35_vEdge2

Mettre à jour les valeurs 2

Mettre à jour les valeurs 2

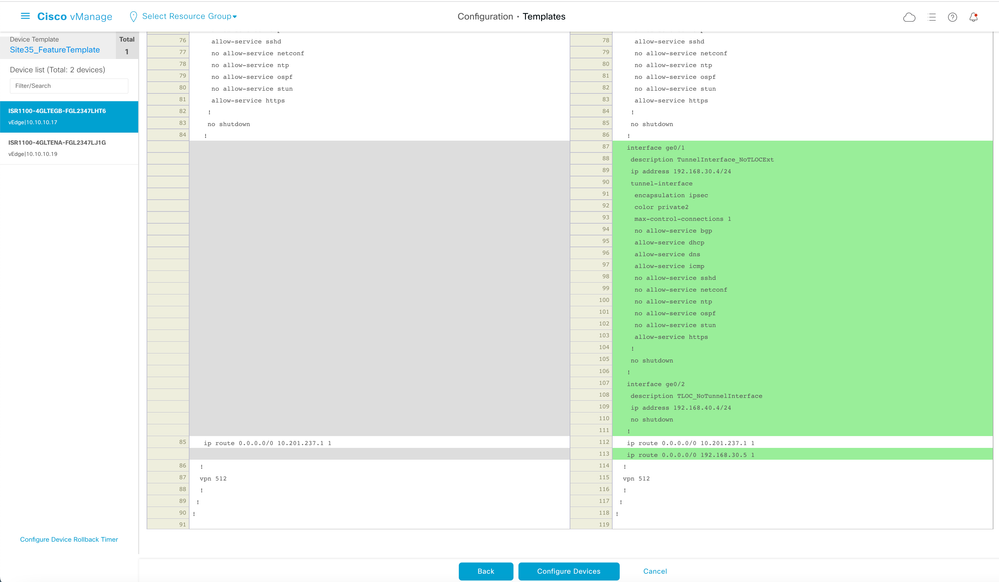

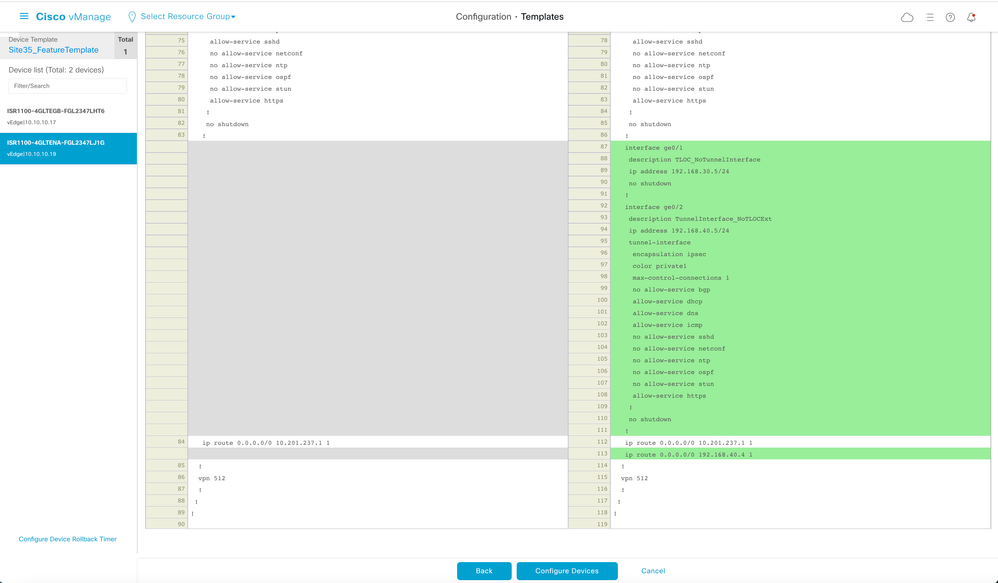

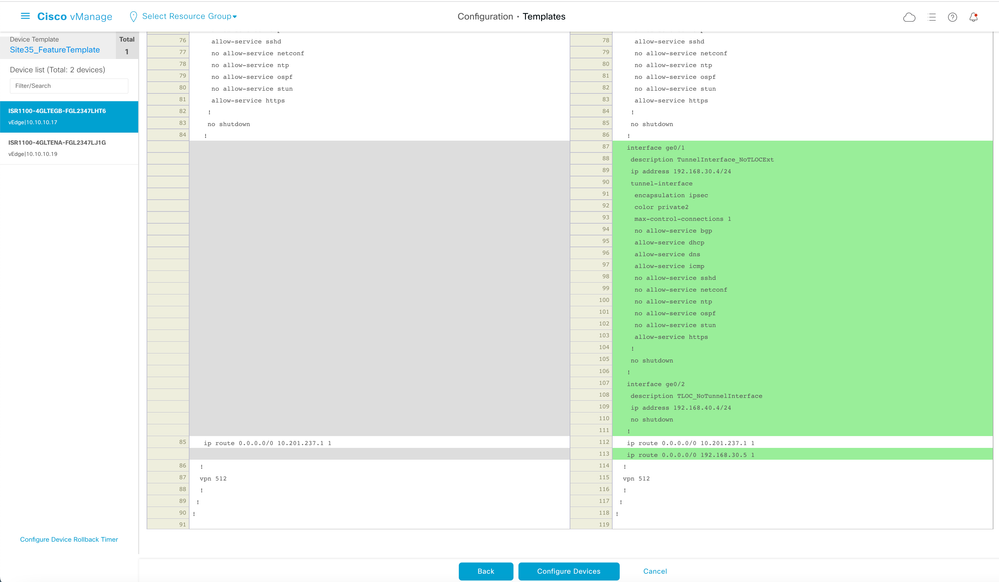

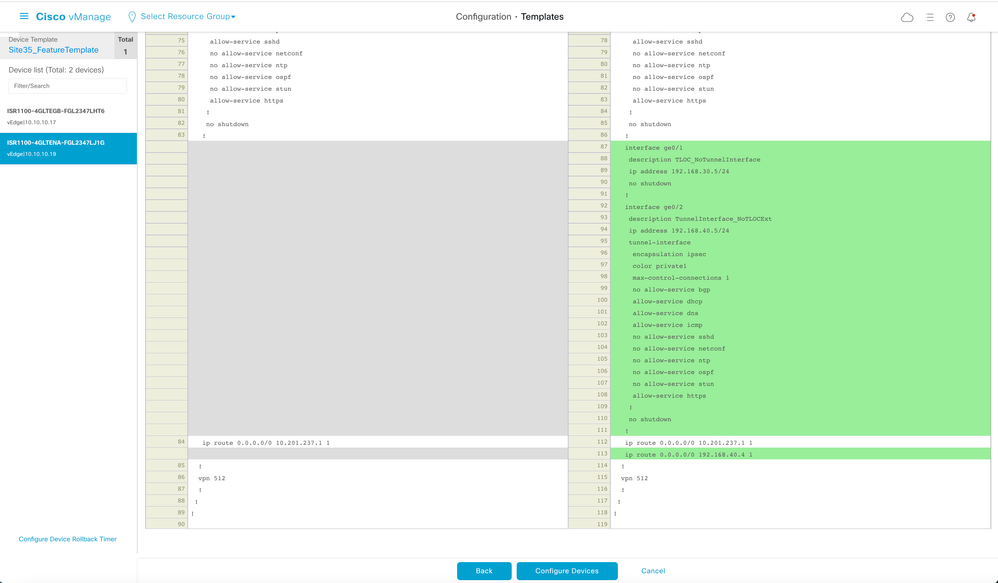

6. Vérifiez que les valeurs sélectionnées sont destinées à ces périphériques :

Site35_vEdge1

Aperçu de la configuration 1

Aperçu de la configuration 1

Site35_vEdge2

Aperçu de la configuration 2

Aperçu de la configuration 2

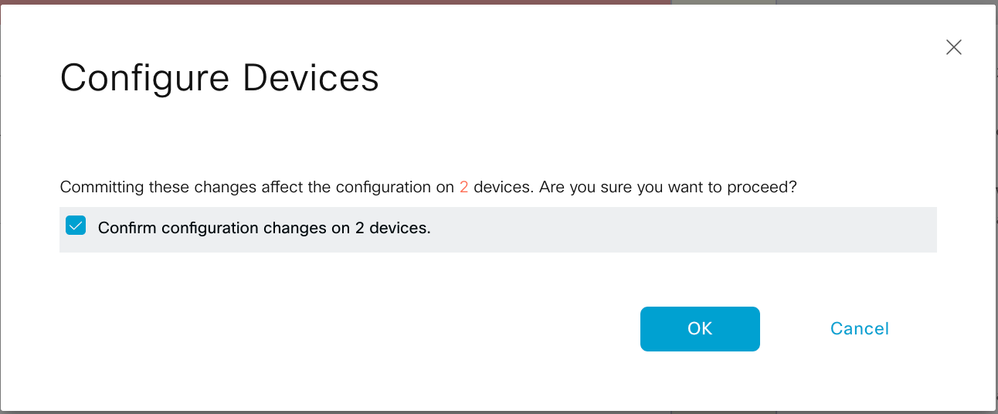

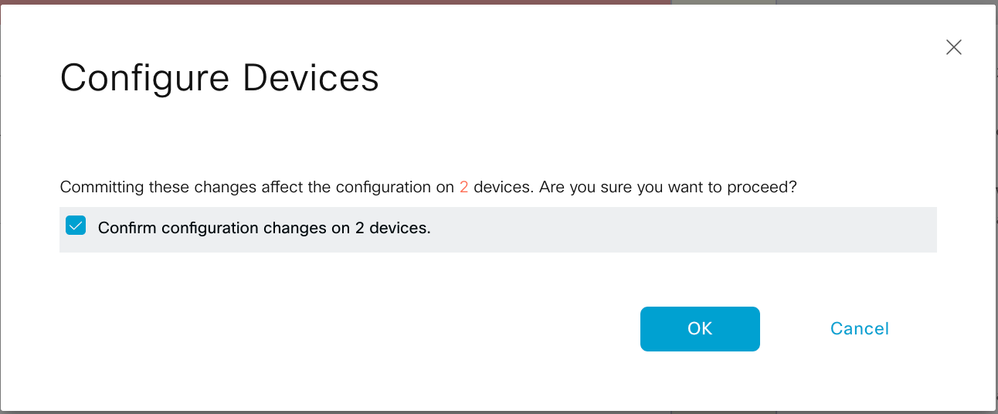

6. Enfin, poussez ces configurations sur le périphérique :

Confirmer la configuration

Confirmer la configuration

Le résultat suivant capture la configuration en cours pour le vpn 0 une fois que le modèle est envoyé avec succès :

Site35_vEdge1

Site35_vEdge1# show run vpn 0

vpn 0

interface ge0/0

ip address 10.201.237.120/24

ipv6 dhcp-client

nat

!

tunnel-interface

encapsulation ipsec

color private1

max-control-connections 1

no allow-service bgp

allow-service dhcp

allow-service dns

allow-service icmp

allow-service sshd

no allow-service netconf

no allow-service ntp

no allow-service ospf

no allow-service stun

allow-service https

!

no shutdown

!

interface ge0/1

description TunnelInterface_NoTLOCExt

ip address 192.168.30.4/24

tunnel-interface

encapsulation ipsec

color private2

max-control-connections 1

no allow-service bgp

allow-service dhcp

allow-service dns

allow-service icmp

no allow-service sshd

no allow-service netconf

no allow-service ntp

no allow-service ospf

no allow-service stun

allow-service https

!

no shutdown

!

interface ge0/2

description TLOC_NoTunnelInterface

ip address 192.168.40.4/24

tloc-extension ge0/0

no shutdown

!

ip route 0.0.0.0/0 10.201.237.1

ip route 0.0.0.0/0 192.168.30.5

!

Site35_vEdge1#

Site35_vEdge2

Site35_vEdge2#

Site35_vEdge2#

Site35_vEdge2#

Site35_vEdge2# sh run vpn 0

vpn 0

interface ge0/0

ip address 10.201.237.66/24

ipv6 dhcp-client

nat

!

tunnel-interface

encapsulation ipsec

color private2

max-control-connections 1

no allow-service bgp

allow-service dhcp

allow-service dns

allow-service icmp

allow-service sshd

no allow-service netconf

no allow-service ntp

no allow-service ospf

no allow-service stun

allow-service https

!

no shutdown

!

interface ge0/1

description TLOC_NoTunnelInterface

ip address 192.168.30.5/24

tloc-extension ge0/0

no shutdown

!

interface ge0/2

description TunnelInterface_NoTLOCExt

ip address 192.168.40.5/24

tunnel-interface

encapsulation ipsec

color private1

max-control-connections 1

no allow-service bgp

allow-service dhcp

allow-service dns

allow-service icmp

no allow-service sshd

no allow-service netconf

no allow-service ntp

no allow-service ospf

no allow-service stun

allow-service https

!

no shutdown

!

ip route 0.0.0.0/0 10.201.237.1

ip route 0.0.0.0/0 192.168.40.4

!

Site35_vEdge2#

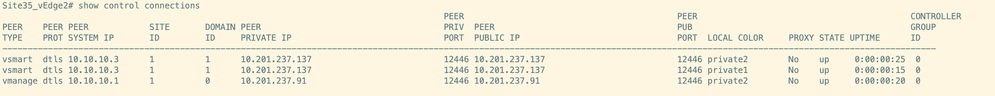

Vérification

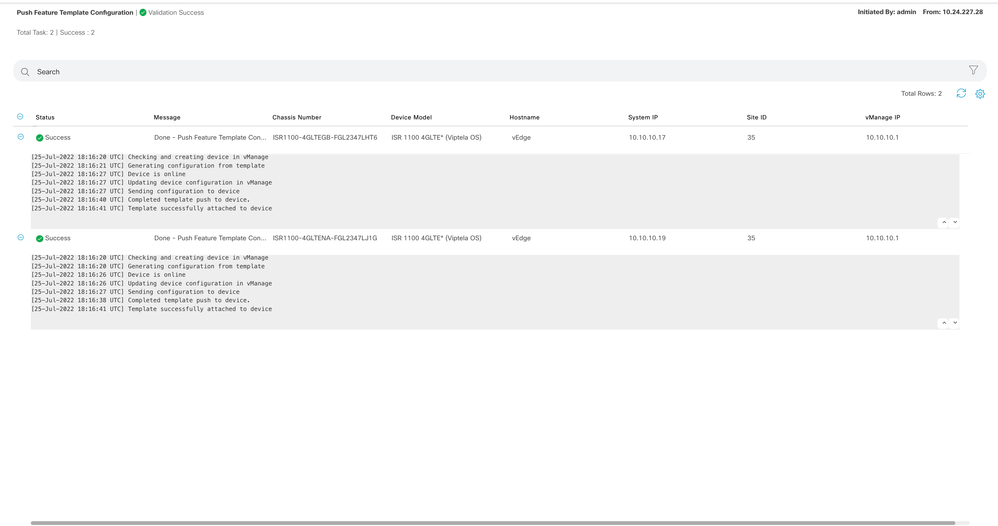

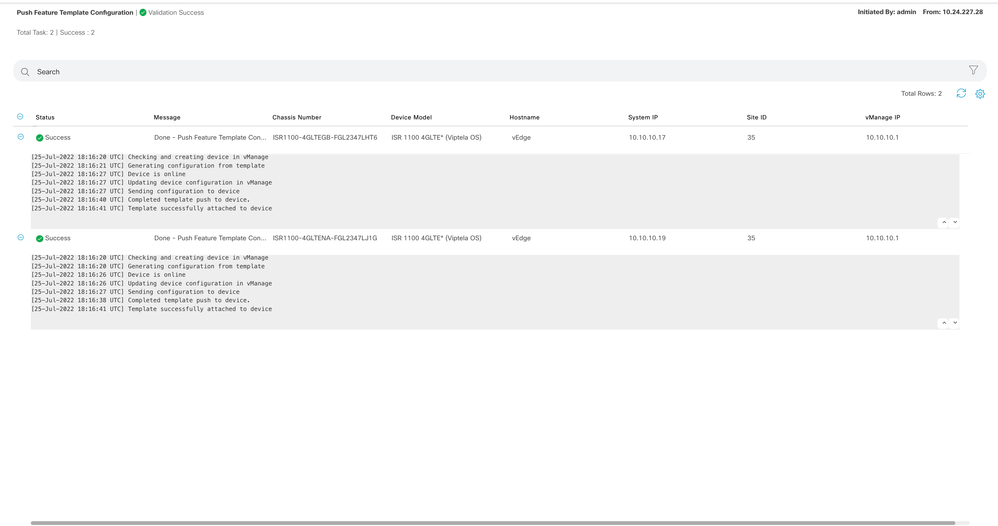

1. Le modèle est correctement connecté aux deux périphériques :

Réussite du modèle push

Réussite du modèle push

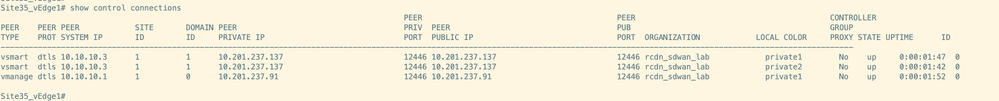

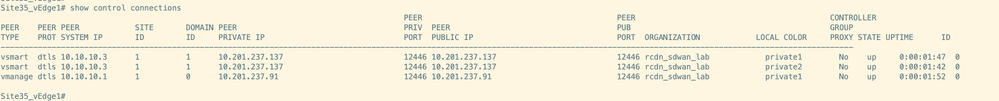

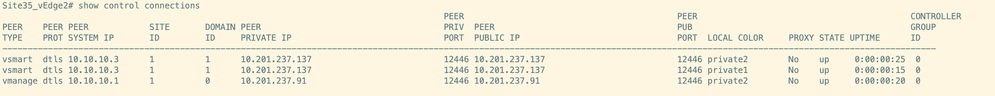

2. La connexion de contrôle est active via le WAN principal et l'interface TLOC-Ext :

Vérification de la connexion de contrôle 1

Vérification de la connexion de contrôle 1

Vérification de la connexion de contrôle 2

Vérification de la connexion de contrôle 2

Scénarios :

Selon la conception du site local, l'extension TLOC peut également être implémentée à l'aide de l'extension TLOC L2 ou L3.

1. L2 TLOC Extension : ces extensions se trouvent dans le même domaine de diffusion ou dans le même sous-réseau.

2. Extension TLOC C3 : ces extensions sont séparées par un périphérique C3 et peuvent exécuter n'importe quel protocole de routage (prise en charge uniquement sur les périphériques SD-WAN Cisco IOSXE)

Limites

● Les interfaces d'extension TLOC et TLOC sont prises en charge uniquement sur les interfaces routées de couche 3. Les ports de commutation L2/SVI ne peuvent pas être utilisés comme interfaces WAN/tunnel et ne peuvent être utilisés que du côté service.

● LTE n’est pas non plus utilisé comme interface d’extension TLOC entre les routeurs de périphérie WAN.

● L'extension TLOC C3 est uniquement prise en charge sur les routeurs SD-WAN Cisco IOSXE et non sur les routeurs vEdge.

● L'extension TLOC ne fonctionne pas sur les interfaces de transport qui sont liées aux interfaces de tunnel de bouclage.

Informations connexes

Commentaires

Commentaires