Introduction

Ce document décrit la configuration pour effectuer une NAT statique du VRF côté service au VRF de transport sur un routeur SD-WAN Cisco IOS-XE.

Conditions préalables

Les périphériques SD-WAN Cisco IOS-XE de la version 17.2.1 ou ultérieure doivent être utilisés.

Recommandations

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Réseau étendu défini par logiciel (SD-WAN) Cisco

- Traduction d'adresses réseau (NAT)

Components Used

Les informations dans ce document sont basées sur les versions de logiciel et matériel suivantes :

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Fond

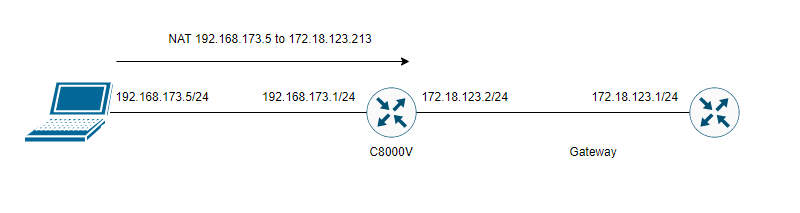

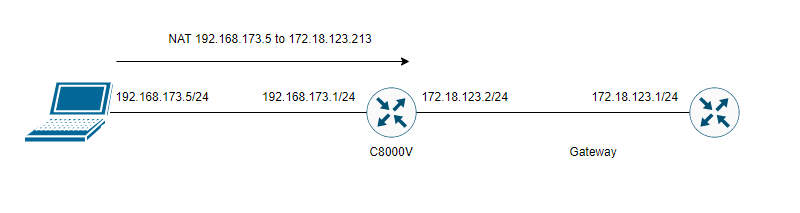

Cette topologie est utilisée pour configurer le service de transport de la NAT statique décrit dans ce document.

Configuration

Cette configuration peut être effectuée via l'interface de ligne de commande du routeur ou via un modèle vManage CLI Add-On.

Une configuration de surcharge NAT est requise

ip nat inside source list nat-dia-vpn-hop-access-list interface <WAN Interface> overload

Configurer une instruction NAT statique

ip nat inside source static <inside local IP of server> <inside global IP of server> vrf <vrf server is in> egress-interface <WAN Interface>

Configurez une route dans le trafic de routage VRF (Virtual Routing and Forwarding) vers le VRF global pour le trafic de sortie

ip nat route vrf <vrf of server> <inside global IP of server> 255.255.255.255 global

Activez NAT sur l'interface :

interface

ip nat outside

Exemple de configuration :

ip nat inside source list nat-dia-vpn-hop-access-list interface GigabitEthernet1 overload

ip nat inside source static 192.168.173.5 172.18.123.213 vrf 10 egress-interface GigabitEthernet1

ip nat route vrf 10 172.18.123.213 255.255.255.255 global

interface GigabitEthernet1

ip nat outside

Vérification

Une fois la configuration terminée, la fonctionnalité peut être vérifiée avec la commande show ip nat translations.

cEdge#sh ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 172.18.123.213 192.168.173.5 --- ---

tcp 172.18.123.213:22 192.168.173.5:22 172.18.123.224:50708 172.18.123.224:50708

tcp 172.18.123.213:53496 192.168.173.5:53496 10.165.200.226:443 10.165.200.226:443

Dans le résultat ci-dessus, il apparaît que des traductions NAT réussies sont désormais disponibles sur le routeur. Pour tester, une session ssh a été effectuée sur le PC lui-même à partir d'un autre périphérique dans le vrf de transport.

Commentaires

Commentaires