Configuration et vérification de Cloud OnRamp pour le multicloud - AWS

Options de téléchargement

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer et vérifier Cisco SD-WAN Cloud OnRamp pour l'intégration multicloud avec Amazon Web Services (AWS).

Conditions préalables

Assurez-vous de disposer des éléments suivants :

- Détails du compte cloud AWS.

- Abonnement à AWS Marketplace.

-

Cisco SD-WAN Manager doit disposer de deux jetons OTP Catalyst 8000V disponibles pour créer les passerelles cloud dans son onglet Certificats.

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Réseau étendu défini par logiciel (SD-WAN) de Cisco

- AWS

Composants utilisés

Ce document est basé sur les versions logicielles et matérielles suivantes :

- Cisco Catalyst SD-WAN Manager version 20.9.4.1

- Contrôleur SD-WAN Cisco Catalyst version 20.9.4

- Routeur de périphérie Cisco version 17.9.04a

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

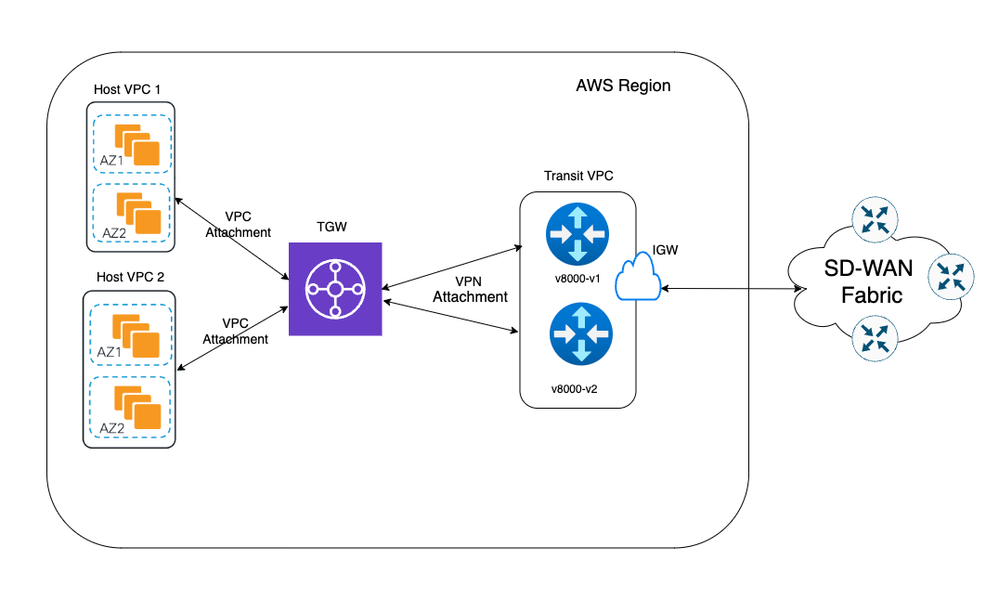

Diagramme du réseau

Configurations

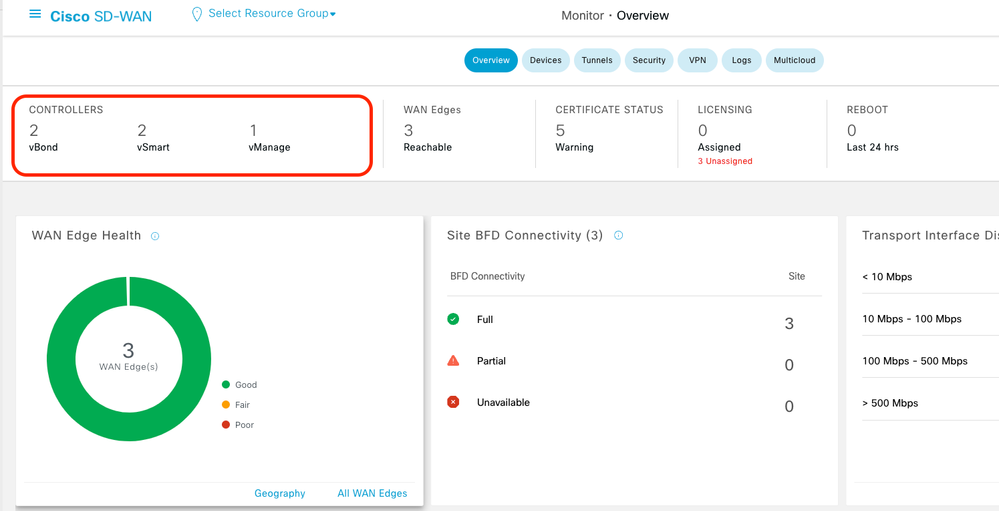

Connectez-vous à l'interface utilisateur graphique de Catalyst SD-WAN Manager et vérifiez que tous les contrôleurs sont opérationnels.

Étape 1. Fixation du modèle de périphérique AWS à deux périphériques C8000v

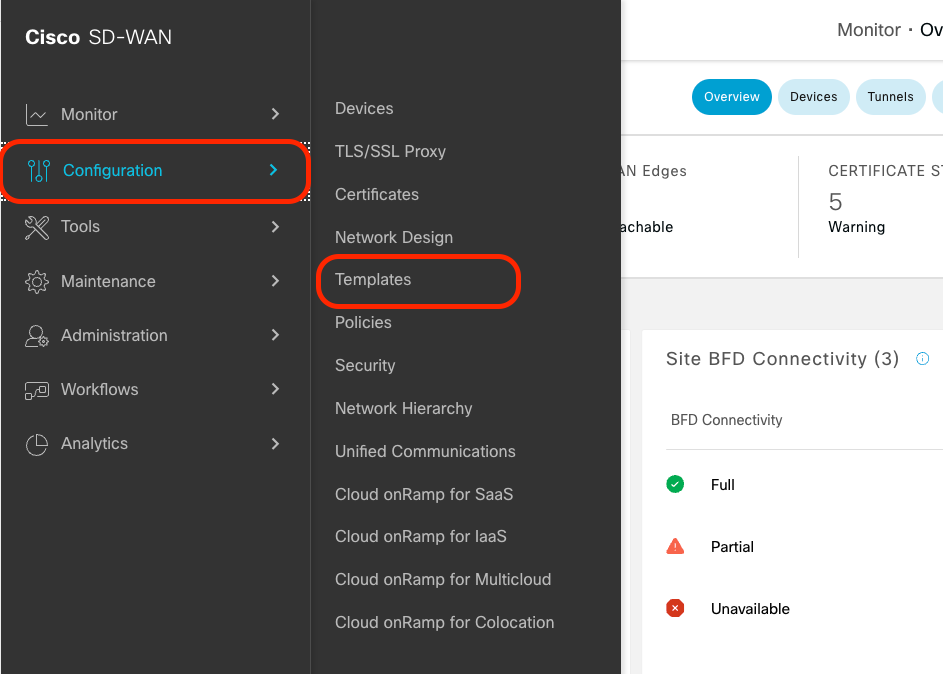

Dans le menu Cisco SD-WAN Manager, accédez à Configuration > Templates.

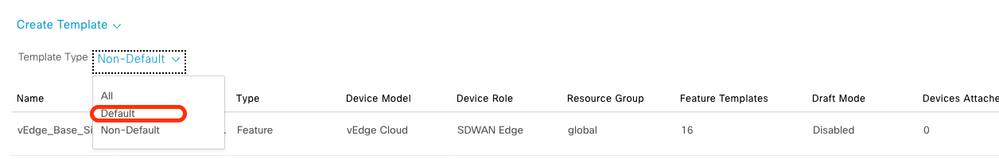

Cliquez sur Device Templates > From Template. Tapez le menu déroulant et sélectionnez Par défaut.

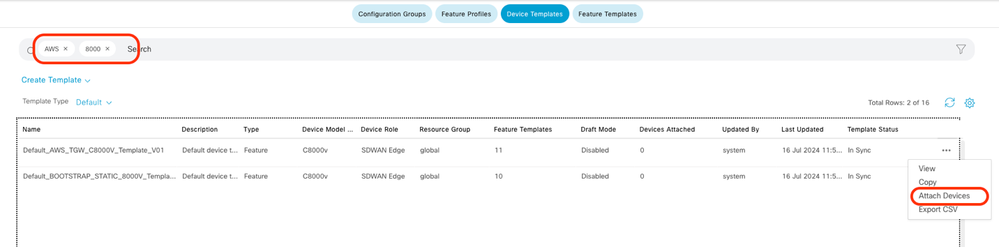

Dans la barre de recherche, tapez AWS et C8000v. Cliquez ensuite sur les 3 points (...) en regard du modèle Default_AWS_TGW_C8000V_Template_V01. Dans le menu déroulant, sélectionnez Attach Devices.

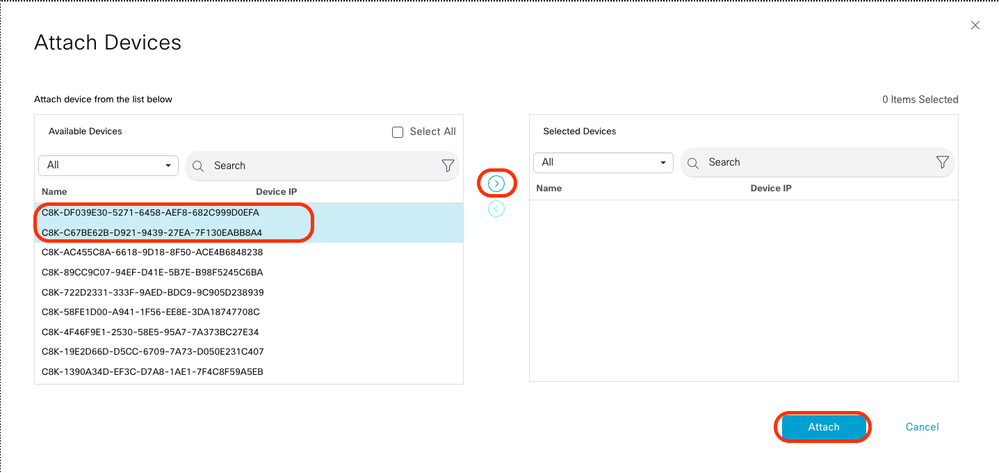

Sélectionnez deux des périphériques C8000v. Cliquez sur la flèche pointant vers la droite, puis cliquez sur Attacher.

Cliquez sur 3 points (...) sur les périphériques et accédez à Edit Device Template.

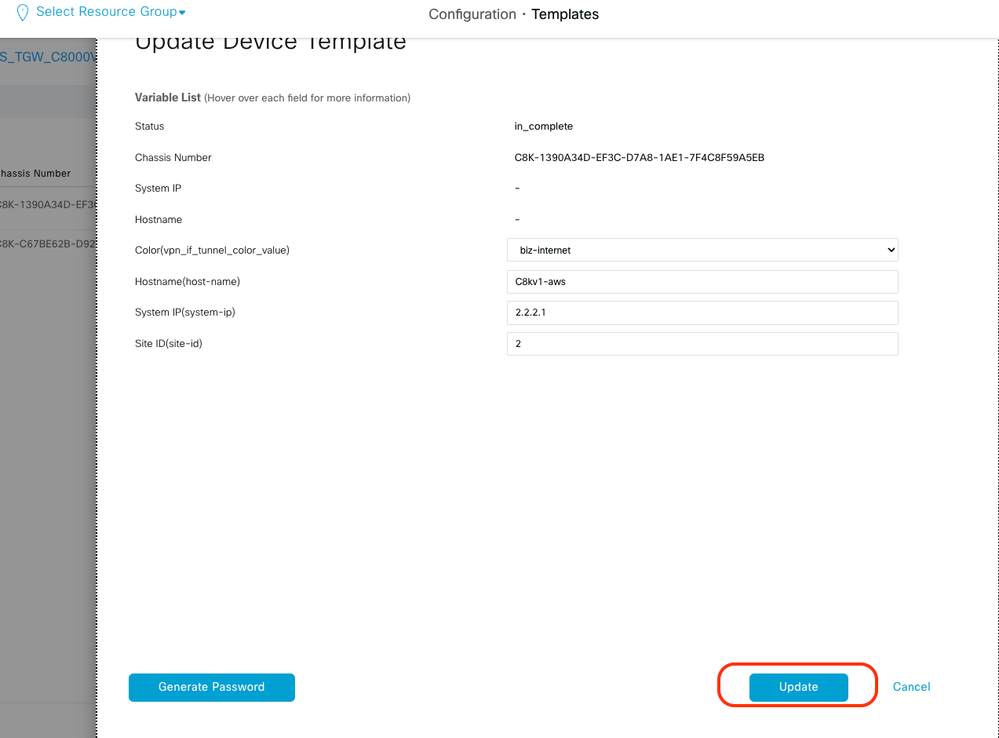

Cliquez sur le menu déroulant et sélectionnez Color, entrez Hostname, System IP, Site ID. Après avoir saisi ces détails, cliquez sur Update.

Entrez les valeurs pour chaque périphérique individuel, puis cliquez sur Update.

Exemple :

On Device 1

Color: Select biz-internet from Dropdown

Hostname: C8kv1-aws

System IP: 10.2.2.1

Site: ID 2

On Device 2

Color: biz-internet Color: biz-internet

Hostname: C8kv2-aws

System IP: 10.2.2.2

Site: ID 2

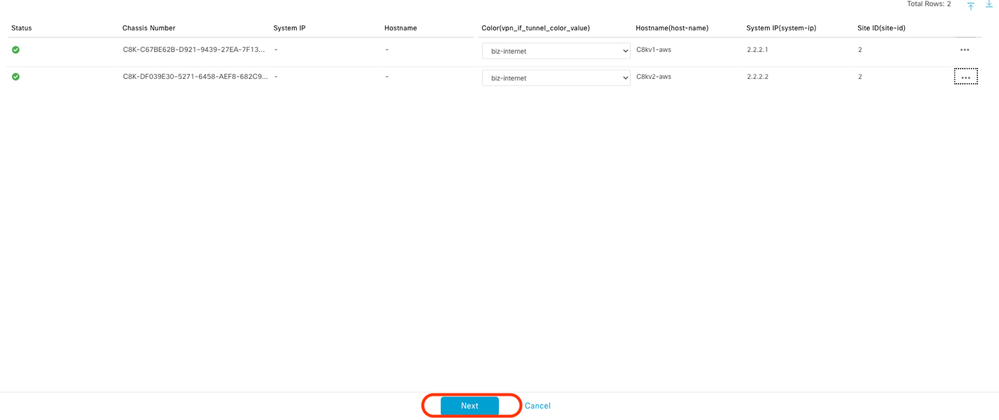

Lorsque vous avez terminé avec les deux périphériques, cliquez sur Next.

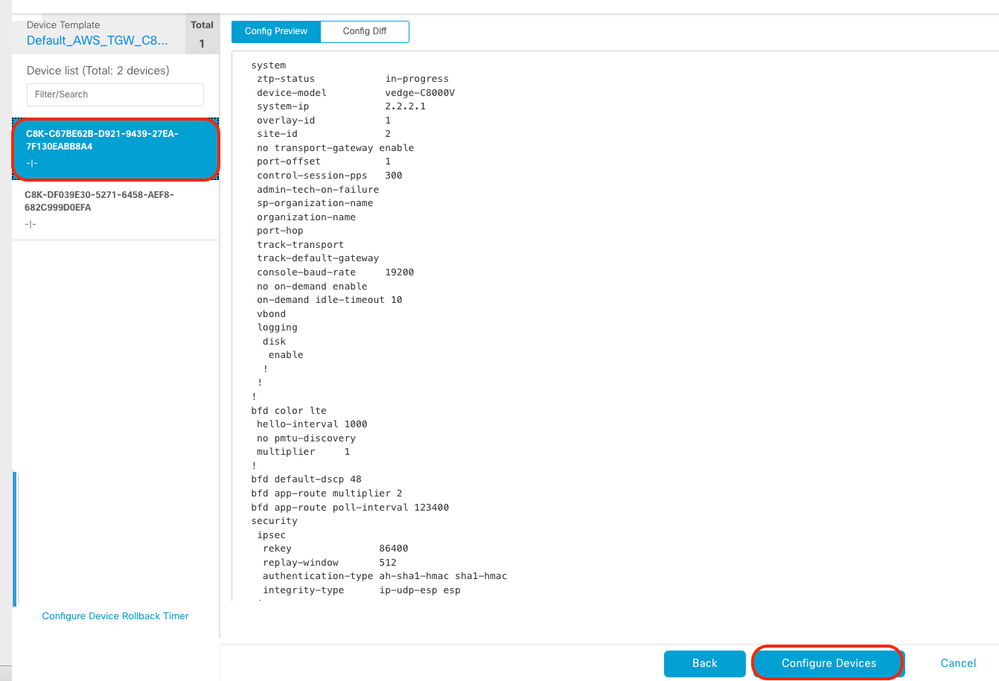

Cliquez sur l'un des périphériques et vérifiez que la configuration est correcte. Cliquez sur Configurer les périphériques.

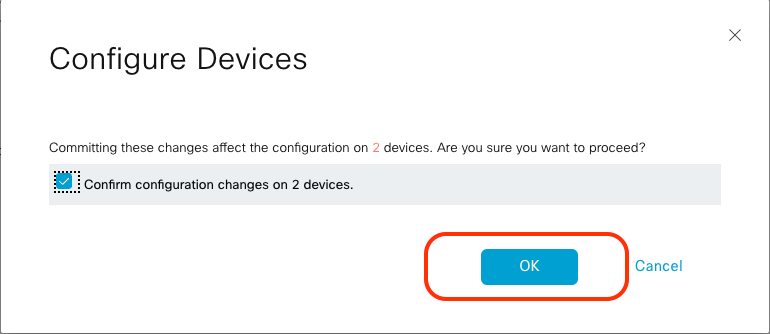

Dans la fenêtre contextuelle, cochez la case Confirm configuration changes on 2 devices, puis cliquez sur OK.

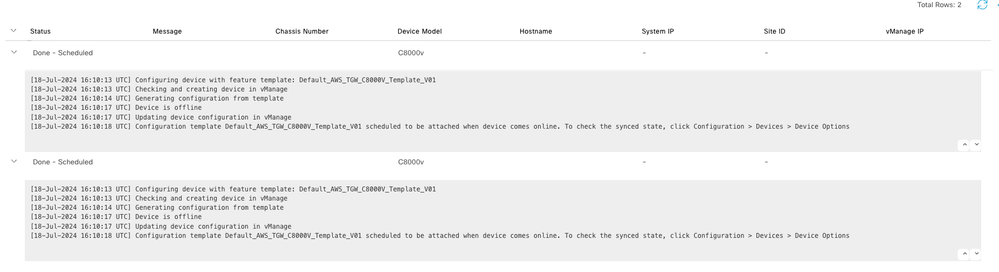

Vérifiez que les modèles ont été planifiés pour être connectés aux périphériques.

Étape 2 : configuration de l’intégration SD-WAN à AWS

Vous pouvez configurer et gérer Cloud onRamp pour les environnements multicloud via Cisco Catalyst SD-WAN Manager.

Un assistant de configuration dans Cisco Catalyst SD-WAN Manager automatise l'activation de la passerelle de transit sur votre compte de cloud public et automatise les connexions entre les applications de cloud public et les utilisateurs de ces applications dans les filiales du réseau de superposition. Cette fonctionnalité fonctionne avec les clouds privés virtuels (VPC) AWS sur les routeurs cloud Cisco.

Une passerelle de transit est un concentrateur de transit réseau que vous pouvez utiliser pour interconnecter votre VPC et vos réseaux locaux. Vous pouvez connecter un VPC ou une connexion VPN à une passerelle de transit. Il agit comme un routeur virtuel pour le trafic circulant entre votre VPC et vos connexions VPN.

Cloud OnRamp for Multicloud prend en charge l'intégration avec plusieurs comptes AWS.

Créer un compte cloud AWS

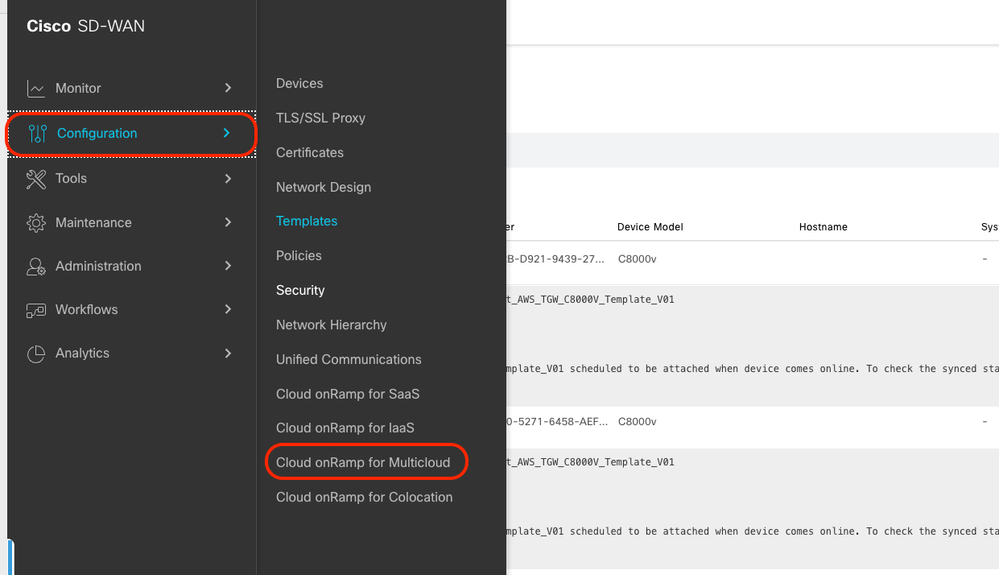

Accédez à Configuration > Cloud onRamp for Multicloud.

Cliquez sur Associate Cloud Account dans Workflows > Setup.

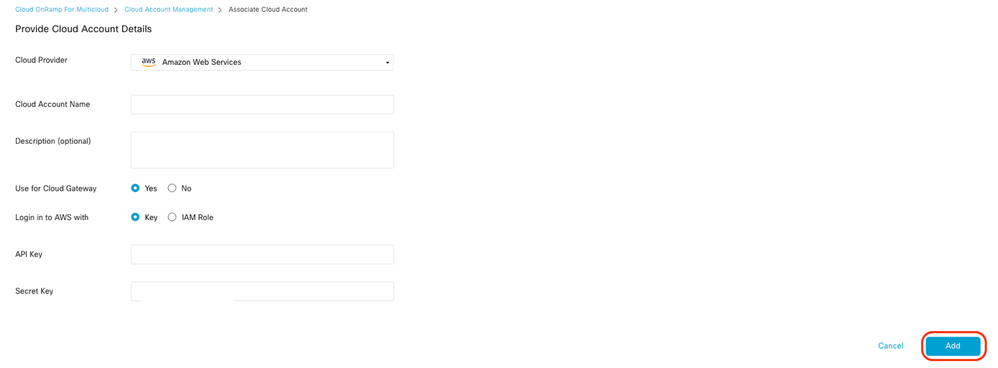

- Dans le champ Cloud Provider, sélectionnez Amazon Web Services dans la liste déroulante.

- Saisissez le nom du compte dans le champ Nom du compte cloud.

- Sélectionnez Oui pour créer la passerelle cloud.

- Sélectionnez le modèle d'authentification que vous souhaitez utiliser dans le champ Se connecter à AWS avec.

- Key (Clé)

- Rôle IAM

Si vous choisissez le modèle Key, fournissez API Key et Secret Key dans les champs respectifs.

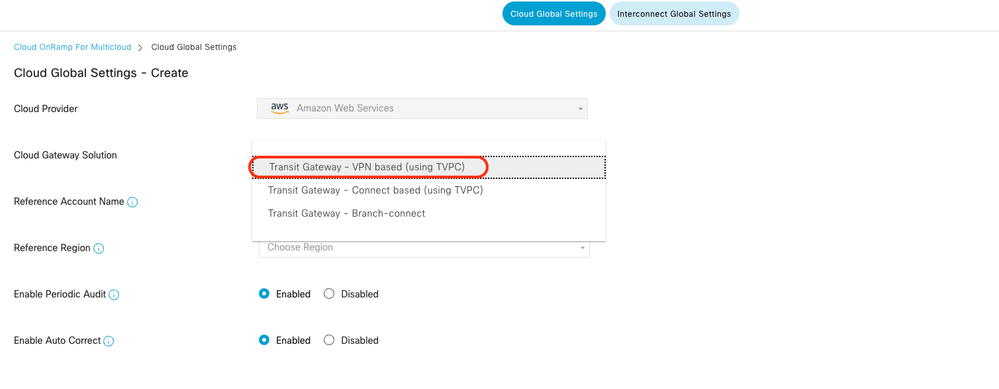

Configurer les paramètres globaux du cloud Cliquez sur Workflows > Setup > Cloud Global Settings.

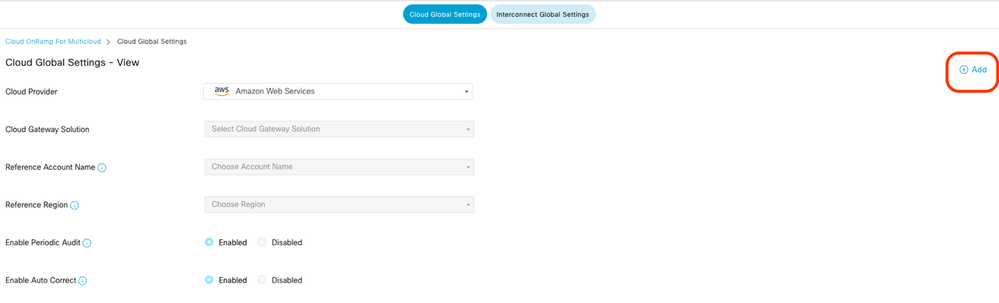

Cliquez sur Add, cliquez sur le menu déroulant sur Cloud Gateway Solution, puis sélectionnez Transit Gateway - VPN Base (using TVPC).

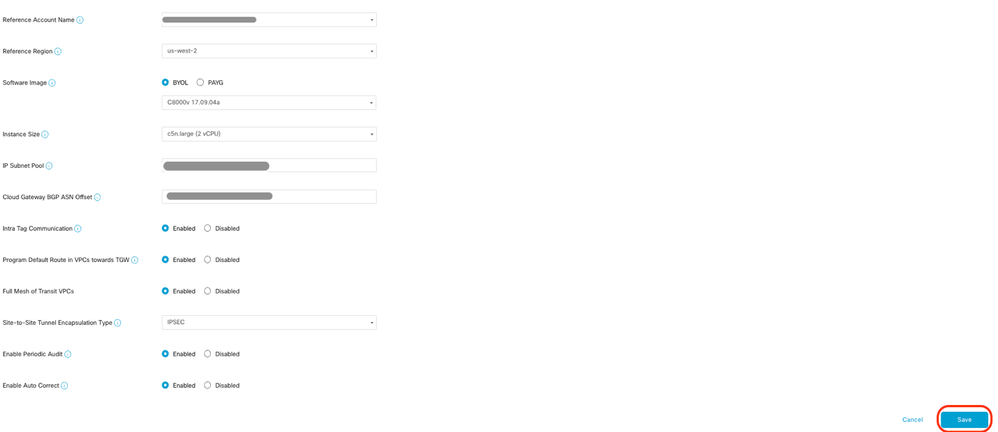

- Cliquez sur le menu déroulant Reference Account Name et sélectionnez le compte.

- Cliquez sur le menu déroulant Région de référence et sélectionnez une région dans le menu déroulant.

-

Dans le champ Image logicielle :

-

Cliquez sur BYOLpour utiliser une image logicielle de type « bring your own license » ou sur PAYGpour utiliser une image logicielle de type « pay-as-you-go ».

-

Dans la liste déroulante, sélectionnez une image logicielle.

-

- Cliquez sur le menu déroulant Instance Size, puis sélectionnez la taille C5n.large(2 CPU) pour les instances qui s'exécutent dans Transit VPC.

- Entrez le pool de sous-réseaux IP x.x.x.x/24.

Remarque : Vous ne pouvez pas modifier le pool lorsque quelques passerelles cloud l'utilisent déjà. Le chevauchement de sous-réseaux n'est pas autorisé.

- Saisissez le décalage ASN BGP de la passerelle cloud 68520.

Remarque : La plage de décalage de début acceptable est comprise entre 64520 et 65500. Elle doit être un multiple de 10.

- Cliquez sur Encapsulation de tunnel site à site. Tapez dans le menu déroulant, puis sélectionnez IPSEC.

- Le reste des cases d'option que vous conservez par défaut est activé.

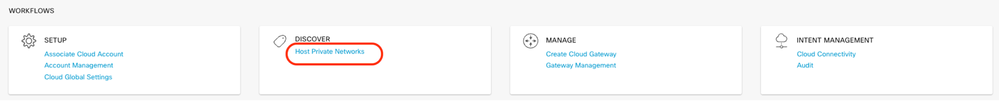

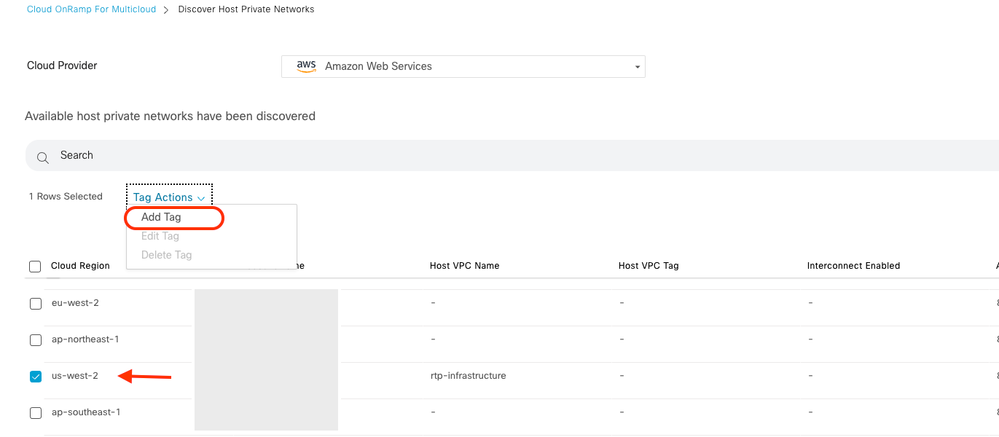

Ensuite, vous devez configurer les VPC hôtes en revenant au tableau de bord principal Cloud OnRamp For Multicloud, sous Discover, cliquez sur Host Private Networks.

- Sélectionnez le ou les VPC hôtes qui doivent être connectés à la passerelle de transit.

- Cliquez sur la liste déroulante Région pour sélectionner les VPC en fonction d'une région particulière.

- Cliquez sur le bouton Baliser les actions pour effectuer les actions suivantes :

Add Tag : groupe les VPC sélectionnés et les marque ensemble.

Edit Tag : migre les VPC sélectionnés d'une balise à une autre.

Delete Tag : supprimez la balise pour les VPC sélectionnés.

Un certain nombre de VPC hôtes peuvent être regroupés sous une balise. Tous les VPC sous la même étiquette sont considérés comme une unité unique. Une balise assure la connectivité et est essentielle pour afficher les VPC dansGestion des intentions.

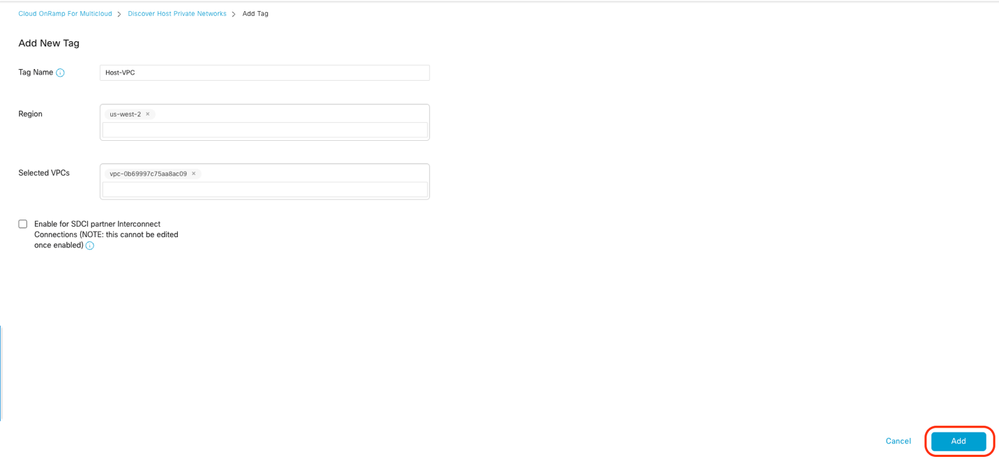

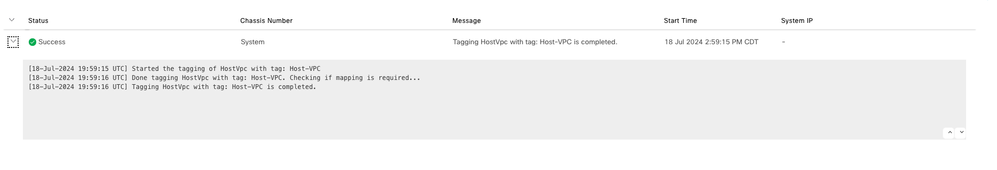

Entrez un nom de balise (le nom de balise peut être n'importe quel nom), puis cliquez sur Ajouter.

Marquage VPC terminé avec succès.

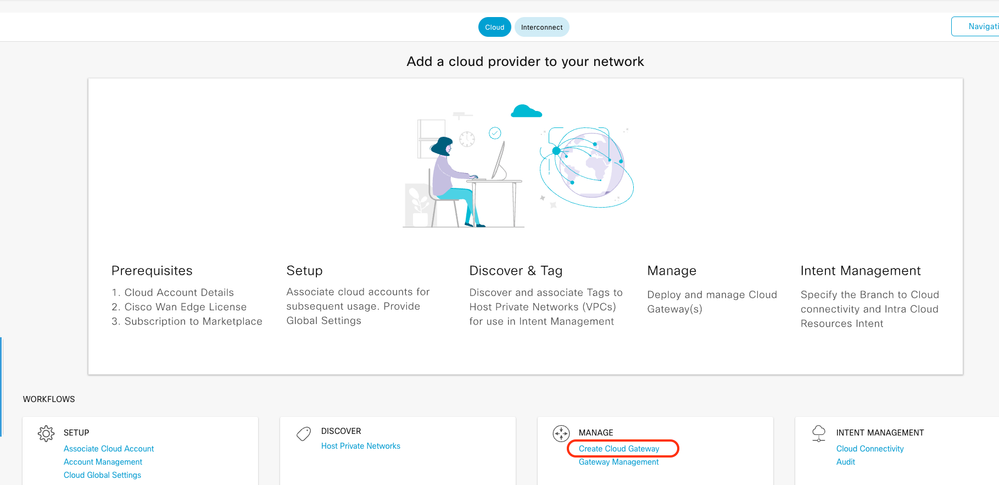

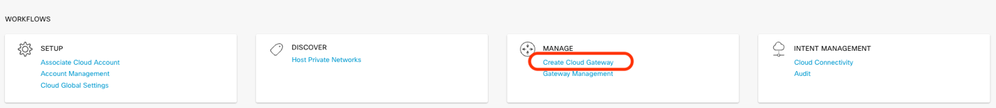

Revenez à Cloud onRamp pour Multicloud et sous MANAGE, cliquez sur Create Cloud Gateway.

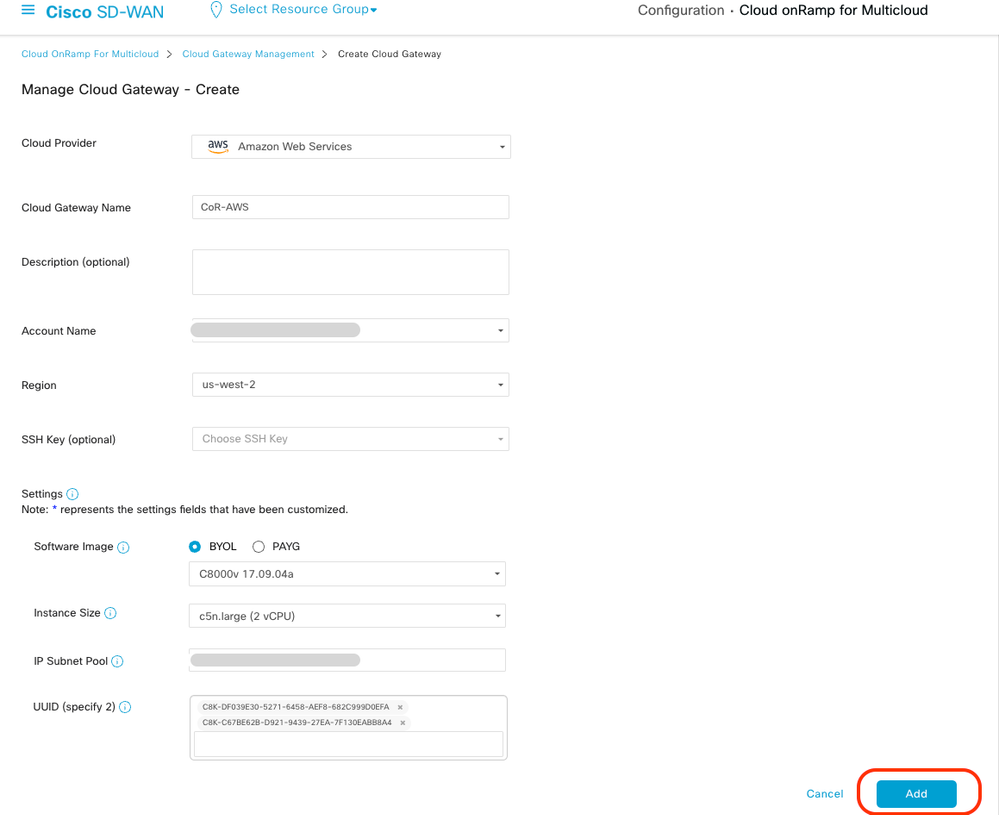

- Cliquez sur le menu déroulant Cloud Provider et sélectionnez AWS.

- Saisissez un nom de passerelle cloud.

- Cliquez sur le menu déroulant Account Name (Nom du compte), il contient les informations de compte précédemment renseignées.

- Cliquez sur le menu déroulant Region et sélectionnez la région où les VPC hôtes ont été balisés.

- L'image logicielle, la taille de l'instance et le pool de sous-réseaux IP sont automatiquement remplis à partir de la passerelle cloud globale précédemment remplie.

- Cliquez sur la liste déroulante UUID. Les deux UUID du C8000v précédemment connectés au modèle de périphérique s'affichent. Sélectionnez-les, puis cliquez sur Ajouter.

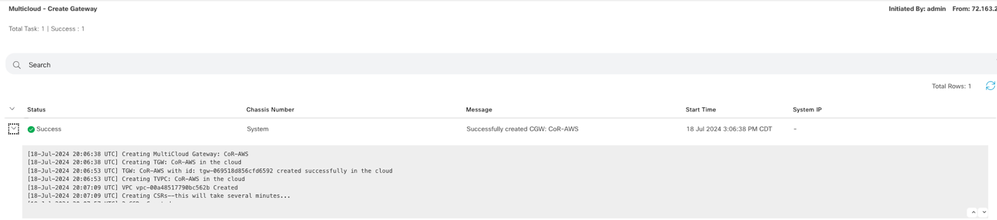

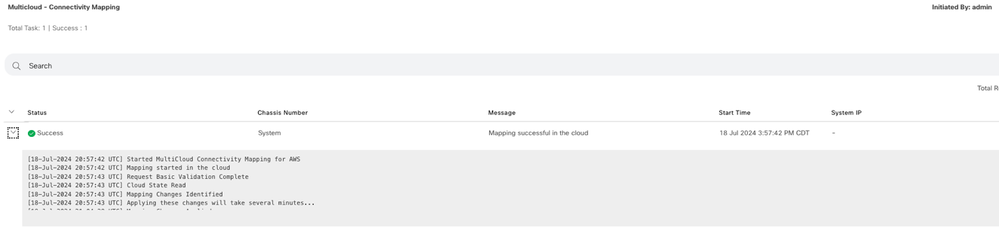

Désormais, les passerelles cloud commencent à créer, puis attendent que le déploiement de la passerelle cloud soit réussi.

Remarque : Une fois le processus terminé, les périphéries du WAN ne sont accessibles que quelques minutes.

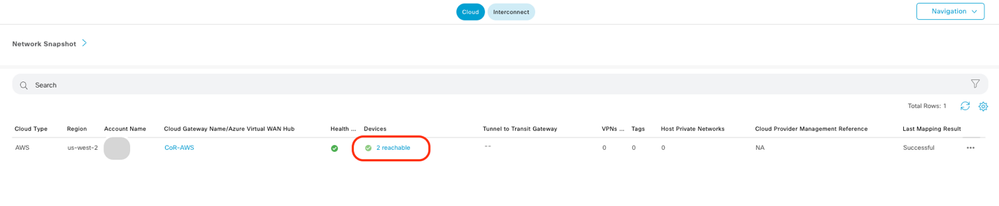

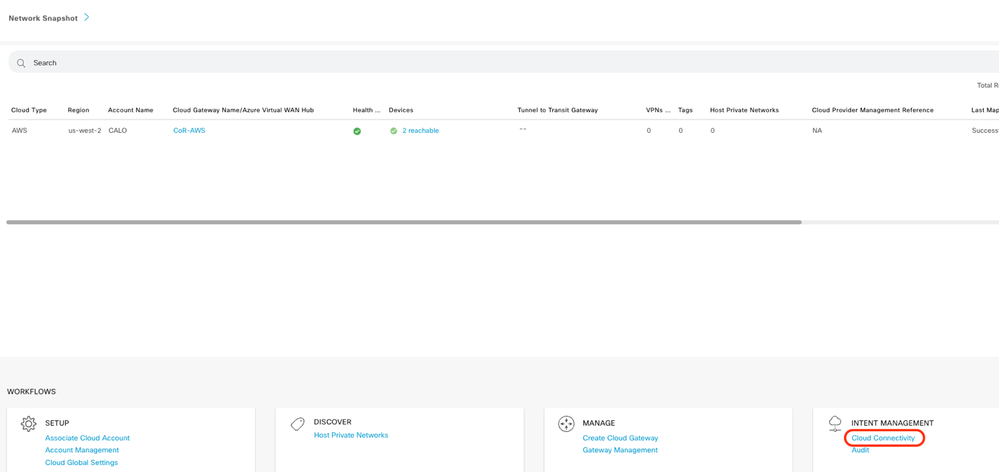

Deux périphériques C8000v déployés dans AWS sont accessibles. Cliquez à présent sur Connectivité cloud.

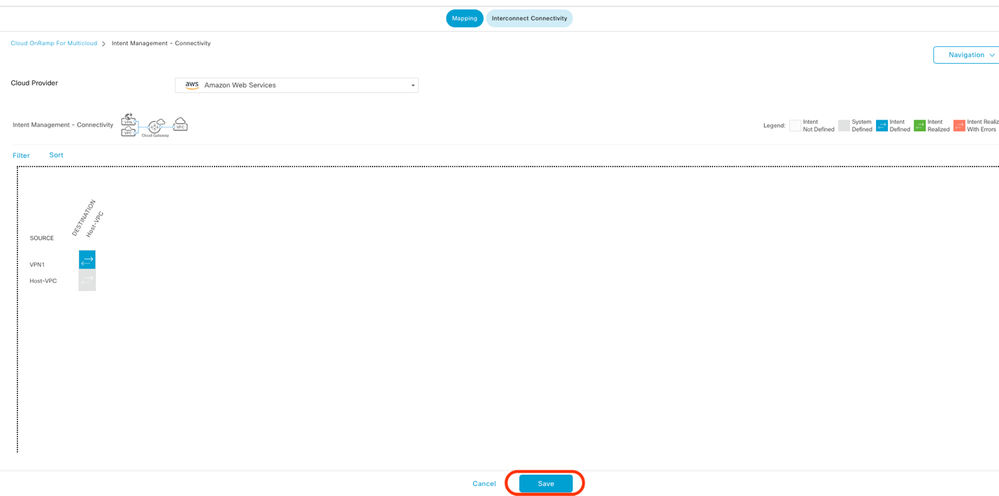

Cliquez sur Edit pour effectuer le mappage VPN et sélectionnez VPN 1, puis cliquez sur Save.

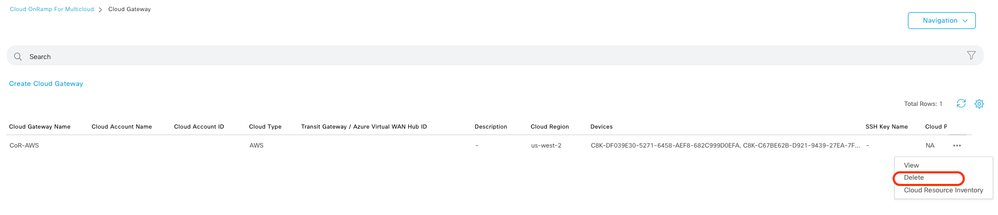

Étape 3. Comment supprimer la passerelle cloud

Pour supprimer la passerelle cloud, sous Gérer, sélectionnez Gestion de la passerelle.

Cliquez ensuite sur les 3 points (...) sur la passerelle cloud souhaitée, puis cliquez sur Supprimer.

Vérifier

Cette section décrit les résultats à des fins de vérification.

Après le mappage, vérifiez que le VPN de service VPN 1 (VRF) est présent sur les deux C8000v dans AWS.

C8kv1-aws#show ip vrf

Name Default RD Interfaces

1 1:1 Tu100001

Tu100002

65528 <not set> Lo65528

65529 <not set> Lo65529

Mgmt-intf 1:512 Gi1

C8kv2-aws#show ip vrf

Name Default RD Interfaces

1 1:1 Tu100001

Tu100002

65528 <not set> Lo65528

65529 <not set> Lo65529

Mgmt-intf 1:512 Gi1

Vous pouvez également voir les routes OMP apprises à partir du routeur de filiale sur site, ainsi que les routes BGP à partir des VPC hôtes.

C8kv1-aws#show ip route vrf 1

Routing Table: 1

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks

m 10.1.50.64/26 [251/0] via 10.1.1.231, 02:55:52, Sdwan-system-intf

B 10.2.0.0/16 [20/100] via 169.254.0.17, 02:55:22

[20/100] via 169.254.0.13, 02:55:22

m 10.2.112.192/26 [251/0] via 10.1.1.221, 02:55:52, Sdwan-system-intf

m 10.2.193.0/26 [251/0] via 10.1.1.101, 02:55:52, Sdwan-system-intf

169.254.0.0/16 is variably subnetted, 4 subnets, 2 masks

C 169.254.0.12/30 is directly connected, Tunnel100001

L 169.254.0.14/32 is directly connected, Tunnel100001

C 169.254.0.16/30 is directly connected, Tunnel100002

L 169.254.0.18/32 is directly connected, Tunnel100002

B 172.31.0.0/16 [20/100] via 169.254.0.17, 02:55:22

[20/100] via 169.254.0.13, 02:55:22

C8kv2-aws#show ip route vrf 1

Routing Table: 1

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks

m 10.1.50.64/26 [251/0] via 10.1.1.231, 02:57:17, Sdwan-system-intf

B 10.2.0.0/16 [20/100] via 169.254.0.9, 02:57:08

[20/100] via 169.254.0.5, 02:57:08

m 10.2.112.192/26 [251/0] via 10.1.1.221, 02:57:17, Sdwan-system-intf

m 10.2.193.0/26 [251/0] via 10.1.1.101, 02:57:17, Sdwan-system-intf

169.254.0.0/16 is variably subnetted, 4 subnets, 2 masks

C 169.254.0.4/30 is directly connected, Tunnel100001

L 169.254.0.6/32 is directly connected, Tunnel100001

C 169.254.0.8/30 is directly connected, Tunnel100002

L 169.254.0.10/32 is directly connected, Tunnel100002

B 172.31.0.0/16 [20/100] via 169.254.0.9, 02:57:08

[20/100] via 169.254.0.5, 02:57:08

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

07-Aug-2024 |

Première publication |

Contribution d’experts de Cisco

- Karthik Reddy YasaIngénieur-conseil technique

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires