Configuration et dépannage d'un serveur DHCP sur le routeur SDWAN Cisco IOS XE

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer et dépanner un serveur DHCP sur un routeur Cisco SD-WAN IOS® XE.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Réseau étendu défini par logiciel (SD-WAN) de Cisco

- Interface de ligne de commande (CLI) Cisco SD-WAN IOS XE

- Analyseur de paquets

- DHCP de base

Composants utilisés

Ce document est basé sur les versions logicielles et matérielles suivantes :

- Routeur c8000v 17.9.4

- vManage 20.9.4

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

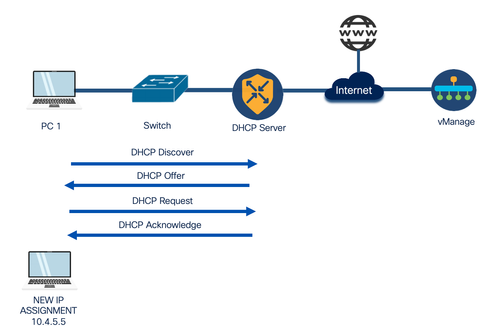

Informations générales

Cette section explique les concepts de base et le processus utilisé par le protocole DHCP (Dynamic Host Configuration Protocol) pour attribuer une adresse IP valide aux clients.

| Message |

Description |

| Détection DHCP |

Lorsqu'un nouveau périphérique rejoint un réseau ou doit renouveler son bail d'adresse IP, il envoie un message de détection DHCP. Ce message est généralement diffusé sur le segment de réseau local afin de découvrir les serveurs DHCP disponibles. |

| Offre DHCP |

Les serveurs DHCP du réseau reçoivent le message de détection DHCP et répondent par une offre DHCP. Dans cette offre, ils proposent une adresse IP disponible et d'autres paramètres de configuration réseau au périphérique demandeur. |

| Requête DHCP |

Le périphérique demandeur choisit l'une des adresses IP proposées et envoie un message de requête DHCP au serveur DHCP choisi. Ce message confirme la demande du périphérique pour l'adresse IP et les paramètres de configuration offerts. |

| Accusé de réception DHCP |

Le serveur DHCP qui obtient le message de requête DHCP répond avec un accusé de réception DHCP (ACK). Cet ACK accuse réception de la demande et confirme que le périphérique peut utiliser l'adresse IP proposée et la configuration réseau associée. |

| Attribution d’une adresse IP |

En présence de la commande DHCP ACK, le périphérique configure son interface réseau avec l'adresse IP fournie et d'autres paramètres de configuration. Il possède désormais une adresse IP valide et peut communiquer sur le réseau. |

| Durée du bail |

Le serveur DHCP attribue une durée de bail à l'adresse IP. Ce bail spécifie la durée pendant laquelle le périphérique peut utiliser l'adresse IP. Le périphérique doit renouveler le bail avant son expiration s'il veut conserver la même adresse IP. |

| Renouvellement du bail |

Périodiquement, le périphérique lance un renouvellement de bail, il envoie une requête DHCP au serveur DHCP qui a initialement attribué l'adresse IP. Si le serveur approuve le renouvellement, il envoie un ACK DHCP et le bail du périphérique est prolongé. |

| Durée de bail par défaut |

Indique le délai par défaut pendant lequel un périphérique est autorisé à utiliser l'adresse IP qui lui a été attribuée avant de devoir la renouveler ou demander un prolongement de son allocation d'adresses IP. Cette valeur est de 86400 secondes. |

| Expiration du bail |

Si le périphérique ne renouvelle pas son bail ou se déconnecte du réseau, le serveur DHCP récupère l'adresse IP louée. L'adresse est ainsi disponible pour d'autres périphériques. |

En résumé, le protocole DHCP exécute un processus dans lequel un périphérique client diffuse une requête. Les serveurs DHCP répondent par des offres, le périphérique sélectionne une offre et le serveur DHCP accuse réception de la demande. C'est ainsi que l'attribution d'une adresse IP fonctionne. La durée du bail garantit que les adresses IP sont gérées efficacement et les récupère lorsqu'elles ne sont plus utilisées.

Remarque : la configuration de l'accès Internet direct (DIA) n'est pas traitée dans ce document. Référez-vous à Implémenter un accès direct à Internet (DIA) pour SD-WAN pour obtenir des conseils de configuration.

Remarque : si une stratégie centralisée est appliquée pour vérifier que les ports DHCP sont correctement autorisés, reportez-vous à la section DHCP Server Does Not Work on a Router That Runs Cisco IOS-XE SD-WAN with DIA (Le serveur DHCP ne fonctionne pas sur un routeur exécutant Cisco IOS-XE SD-WAN avec DIA).

Configurer

L'un des cas d'utilisation les plus courants est lorsque le routeur agit en tant que passerelle afin de fournir un service Internet aux utilisateurs d'une filiale à l'aide de la fonctionnalité DIA et doit ensuite obtenir une adresse IP à partir d'un segment de réseau donné.

Diagramme du réseau

Configurations

Ce guide considère que le routeur a déjà la configuration intégrée sur un Cisco vManage avec connexions de contrôle formé et a déjà un modèle de périphérique joint avec un VPN de service configuré. La portée de ce document couvre l'ajout de la configuration DHCP afin de fournir l'attribution IP dynamique.

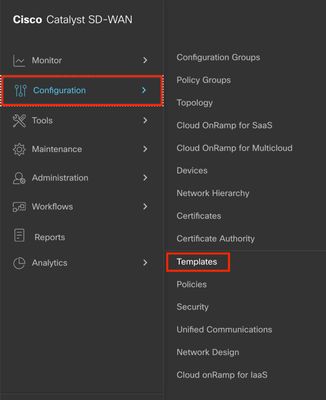

Configuration du serveur DHCP sur un routeur SD-WAN Cisco IOS XE via le modèle vManage

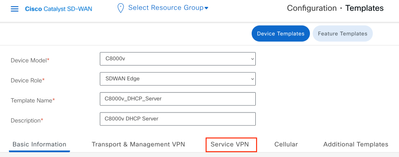

Étape 1. Sur votre vManage, accédez à Configuration > Templates.

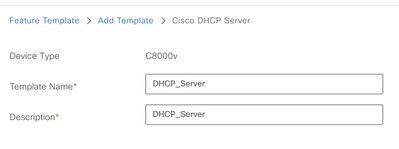

Étape 2. Naviguez jusqu'à Feature Templates > Add Template et choisissez le modèle correct ; C8000v pour cet exemple.

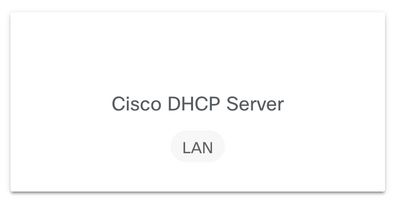

Étape 3. Dans les autres modèles, sélectionnez Cisco DHCP Server.

Étape 4. Ajoutez un nom et une description.

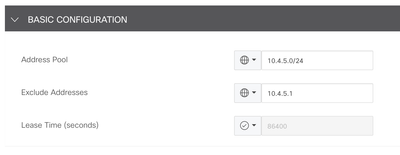

Étape 5. Configurez les paramètres du serveur DHCP tels que ceux répertoriés ici et enregistrez les modifications.

- Pool d'adresses : pool d'adresses pouvant être attribuées.

- Exclude Addresses : adresses auxquelles vous ne souhaitez pas être affecté.

- Lease Time (seconds) : durée pendant laquelle cette adresse IP peut être louée.

- Default Gateway : adresse IP que les clients DHCP perçoivent comme la passerelle par défaut.

Étape 6. Naviguez jusqu'à Device Templates, modifiez le modèle de périphérique existant ou créez-en un nouveau et accédez à la page Service VPN de l'assistant.

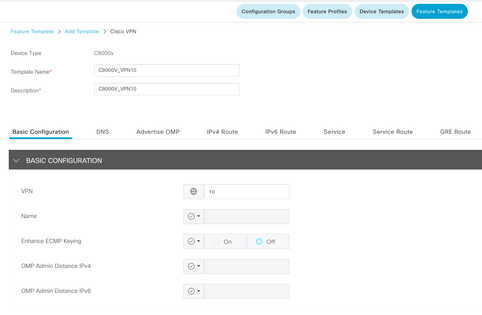

Étape 7. Naviguez jusqu'à Add VPN, cliquez sur Create VPN Templateet ajoutez les valeurs de service VPN.

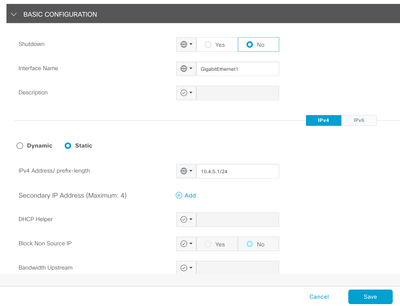

Étape 8. Ajouter un Cisco VPN Interface Ethernet, dans la liste déroulante, sélectionnez Create Template, ajoutez les valeurs de base telles que celles répertoriées ici, puis enregistrez les modifications.

- Shutdown : placez-le dans no pour activer l'interface.

- Interface Name : choisissez l'interface à choisir comme passerelle par défaut des clients DHCP.

- Description : description de cette interface.

- Dynamic/Static IPv4 Address : choisissez l'adresse IP de l'interface.

- IPv4 Address/prefix-length : choisissez l'adresse IP et la longueur du préfixe.

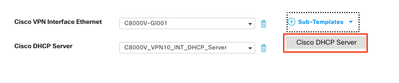

Étape 9. Choisissez Sub-Templates et Cisco DHCP Server ; dans la liste déroulante, choisissez le modèle précédent créé et cliquez sur Add.

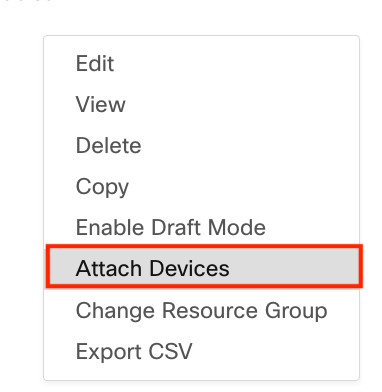

Étape 10. Créez le modèle ou enregistrez les modifications et, à partir de Modèles de périphériques, choisissez le modèle de périphérique correct et choisissez Attacher des périphériques.

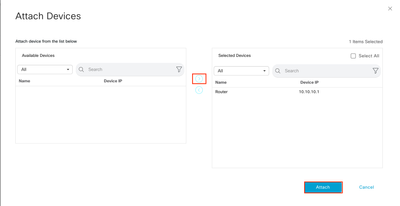

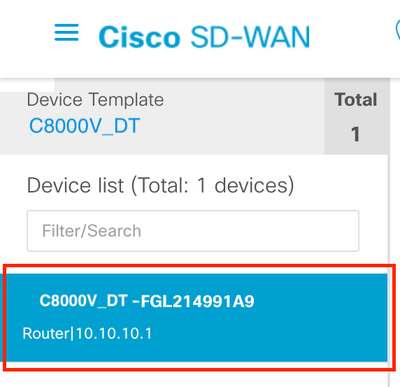

Étape 11. Choisissez le périphérique approprié et cliquez sur Attach.

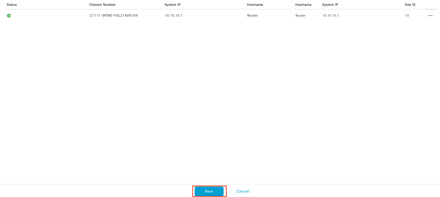

Étape 12. Ajoutez les informations demandées et cliquez sur Next (Suivant).

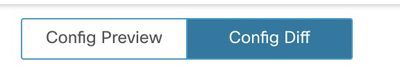

Étape 13. Cliquez sur le périphérique et sur Config diff.

Étape 14. Vérifier la configuration

Étape 15. Cliquez sur Configure Devices et attendez la fin de la tâche.

Configuration du serveur DHCP sur un routeur SD-WAN Cisco IOS XE via l'interface de ligne de commande

Étape 1. Accédez au mode de configuration.

cEdge#config-transaction

admin connected from 127.0.0.1 using console on Router

cEdge(config)#

Étape 2. Configurez le pool DHCP, attribuez les valeurs répertoriées ici et enregistrez les modifications.

- Name : attribuez un nom à votre pool DHCP.

- VRF : ajoutez le VRF de service.

- Network : configurez un réseau avec les adresses à attribuer.

- Default-Router : définissez la passerelle par défaut pour les clients DHCP.

- DNS-Server : spécifiez le serveur DNS.

cEdge(config)# ip dhcp pool CISCO

cEdge(dhcp-config)# vrf 40

cEdge(dhcp-config)# network 10.4.5.0 255.255.255.0

cEdge(dhcp-config)# default-router 10.4.5.1

cEdge(dhcp-config)# dns-server 8.8.8.8

cEdge(dhcp-config)# commit

Étape 3. Configurez l'adresse IP de la passerelle par défaut des clients DHCP sur l'interface et enregistrez les modifications.

cEdge(config)# interface GigabitEthernet2

cEdge(config-if)# ip address 10.4.5.1 255.255.255.0

cEdge(config-if)# no shut

cEdge(config-if)# commit

Vérifier

Vérifiez les informations relatives au pool configuré à l'aide de show ip dhcp pool erasecat4000_flash:.

cEdge#show ip dhcp pool CISCO

Pool CISCO :

Utilization mark (high/low) : 100 / 0

Subnet size (first/next) : 0 / 0

Total addresses : 254

Leased addresses : 77

Excluded addresses : 86

Pending event : none

1 subnet is currently in the pool :

Current index IP address range Leased/Excluded/Total

10.4.5.1 10.4.5.1 - 10.4.5.254 77 / 86 / 254

cEdge#

Vérifiez toutes les adresses attribuées avec show ip dhcp binding erasecat4000_flash:.

cEdge#show ip dhcp binding

Bindings from all pools not associated with VRF:

IP address Client-ID/ Lease expiration Type State Interface

Hardware address/

User name

--- Output omitted ---

10.4.5.5 c08f.2073.8a83 Oct 3 2023 06:39 PM Automatic Active GigabitEthernet1

--- Output omitted ---

Vérifiez toutes les statistiques telles que les compteurs de messages reçus et envoyés, les adresses louées expirées, etc. avec show ip dhcp server statistics.

cEdge#show ip dhcp server statistics

Memory usage 60892

Address pools 1

Database agents 0

Automatic bindings 78

Manual bindings 0

Expired bindings 0

Malformed messages 0

Secure arp entries 0

Renew messages 0

Workspace timeouts 0

Static routes 0

Relay bindings 0

Relay bindings active 0

Relay bindings terminated 0

Relay bindings selecting 0

Message Received

BOOTREQUEST 0

DHCPDISCOVER 120

DHCPREQUEST 78

DHCPDECLINE 0

DHCPRELEASE 0

DHCPINFORM 0

DHCPVENDOR 0

BOOTREPLY 0

DHCPOFFER 0

DHCPACK 0

DHCPNAK 0

Message Sent

BOOTREPLY 0

DHCPOFFER 78

DHCPACK 78

DHCPNAK 0

Message Forwarded

BOOTREQUEST 0

DHCPDISCOVER 0

DHCPREQUEST 0

DHCPDECLINE 0

DHCPRELEASE 0

DHCPINFORM 0

DHCPVENDOR 0

BOOTREPLY 0

DHCPOFFER 0

DHCPACK 0

DHCPNAK 0

DHCP-DPM Statistics

Offer notifications sent 0

Offer callbacks received 0

Classname requests sent 0

Classname callbacks received 0

cEdge#

Vérifier les conflits possibles avec show ip dhcp conflicts.

cEdge#show ip dhcp conflict

IP address Detection method Detection time VRF

10.4.5.3 Ping Oct 03 2023 06:39 PM

10.4.5.5 Ping Oct 03 2023 06:39 PM

10.4.5.4 Ping Oct 03 2023 06:39 PM

10.4.5.6 Ping Oct 03 2023 06:39 PM

10.4.5.8 Ping Oct 03 2023 06:39 PM

10.4.5.7 Ping Oct 03 2023 06:39 PM

10.4.5.9 Ping Oct 03 2023 06:39 PM

10.4.5.13 Ping Oct 03 2023 06:39 PM

10.4.5.14 Ping Oct 03 2023 06:39 PM

10.4.5.16 Ping Oct 03 2023 06:39 PM

10.4.5.15 Ping Oct 03 2023 06:39 PM

10.4.5.17 Ping Oct 03 2023 06:39 PM

10.4.5.18 Ping Oct 03 2023 06:39 PM

10.4.5.19 Ping Oct 03 2023 06:39 PM

10.4.5.21 Ping Oct 03 2023 06:39 PM

10.4.5.22 Ping Oct 03 2023 06:39 PM

10.4.5.23 Ping Oct 03 2023 06:39 PM

10.4.5.24 Ping Oct 03 2023 06:39 PM

10.4.5.25 Ping Oct 03 2023 06:39 PM

10.4.5.26 Ping Oct 03 2023 06:39 PM

10.4.5.31 Ping Oct 03 2023 06:39 PM

10.4.5.32 Ping Oct 03 2023 06:39 PM

10.4.5.36 Ping Oct 03 2023 06:39 PM

10.4.5.35 Ping Oct 03 2023 06:39 PM

10.4.5.40 Ping Oct 03 2023 06:39 PM

10.4.5.39 Ping Oct 03 2023 06:39 PM

Vérifiez la configuration DHCP avec show running-config | section dhcp.

cEdge#show running-config | section dhcp

no ip dhcp use class

ip dhcp pool CISCO

network 10.4.5.0 255.255.255.0

default-router 10.4.5.1

dns-server 8.8.8.8

lease 100

ip route 0.0.0.0 0.0.0.0 dhcp 20

cEdge

Vérifiez l'état de l'interface qui agit en tant que passerelle par défaut des clients DHCP avec le show interfaces GigabitEthernet1 erasecat4000_flash:.

cEdge#show interfaces GigabitEthernet1

GigabitEthernet1 is up, line protocol is up

Hardware is vNIC, address is 0050.56b3.6fbb (bia 0050.56b3.6fbb)

Internet address is 10.4.5.1/24

MTU 1500 bytes, BW 1000000 Kbit/sec, DLY 10 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation ARPA, loopback not set

Keepalive set (10 sec)

Full Duplex, 1000Mbps, link type is auto, media type is Virtual

output flow-control is unsupported, input flow-control is unsupported

ARP type: ARPA, ARP Timeout 04:00:00

Last input 00:00:00, output 00:00:00, output hang never

Last clearing of "show interface" counters never

Input queue: 0/375/51623/140000 (size/max/drops/flushes); Total output drops: 1322

Queueing strategy: fifo

Output queue: 0/40 (size/max)

5 minute input rate 1628000 bits/sec, 855 packets/sec

5 minute output rate 21000 bits/sec, 13 packets/sec

2868354905 packets input, 657207872035 bytes, 0 no buffer

Received 0 broadcasts (0 IP multicasts)

0 runts, 0 giants, 0 throttles

588 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored

0 watchdog, 0 multicast, 0 pause input

66586780 packets output, 23880813581 bytes, 0 underruns

Output 0 broadcasts (0 IP multicasts)

0 output errors, 0 collisions, 4 interface resets

1102044 unknown protocol drops

0 babbles, 0 late collision, 0 deferred

0 lost carrier, 0 no carrier, 0 pause output

0 output buffer failures, 0 output buffers swapped out

cEdge#

Dépannage

Vous trouverez ici les messages qui doivent être échangés entre le serveur DHCP et le client DHCP afin de terminer l'attribution de l'adresse IP :

*Oct 3 20:35:48.042: DHCPD: DHCPDISCOVER received from client c08f.2073.8a83 on interface

GigabitEthernet1.

*Oct 3 20:35:48.042: DHCPD: Option 125 not present in the msg.

*Oct 3 20:35:48.042: Option 82 not present

*Oct 3 20:35:48.042: Option 82 not present

*Oct 3 20:35:48.042: DHCPD: Option 125 not present in the msg.

*Oct 3 20:35:48.042: DHCPD: Sending notification of DISCOVER:

*Oct 3 20:35:48.042: DHCPD: htype 1 chaddr c08f.2073.8a83

*Oct 3 20:35:48.042: DHCPD: remote id 020a0000ac0c025f01000000

*Oct 3 20:35:48.042: DHCPD: interface = GigabitEthernet1

*Oct 3 20:35:48.042: DHCPD: Sending DHCPOFFER to client c08f.2073.8a83 (10.4.5.5).DHCPD:

Setting only requested parameters

*Oct 3 20:35:48.042: DHCPD: classname not set in msg

*Oct 3 20:35:48.042: DHCPD: Selecting relay q from pool

*Oct 3 20:35:48.042: DHCPD: DHCPREQUEST received from client c08f.2073.8a83.

*Oct 3 20:35:48.042: DHCPD: DHCPREQUEST received on interface GigabitEthernet1.

*Oct 3 20:35:48.042: DHCPD: Found previous binding

*Oct 3 20:35:48.042: DHCPD: Allocated binding 7F6C1C366788

*Oct 3 20:35:48.042: DHCPD: Adding binding to radix tree (10.4.5.5)

*Oct 3 20:35:48.042: DHCPD: Adding binding to hash tree 7F6C1C366788

*Oct 3 20:35:48.042: DHCPD:dhcpd_binding_add_to_mac_hash: index- 461 add binding 7F6C1C366788

*Oct 3 20:35:48.042: DHCPD: 7F6C1C366788 inserting in mac hash next to 7F6C1C368FC8

*Oct 3 20:35:48.043: DHCPD: assigned IP address 10.4.5.5 to client c08f.2073.8a83.

*Oct 3 20:35:48.043: DHCPD: Saving workspace (ID=0xB200004F)

*Oct 3 20:35:48.043: DHCPD: New packet workspace 0x7F6C9CBE0FB8 (ID=0xAE000050)

*Oct 3 20:35:50.043: DHCPD: Reprocessing saved workspace (ID=0xB200004F)

*Oct 3 20:35:50.054: DHCPD: Sending DHCPACK to client c08f.2073.8a83 (10.4.5.5).DHCPD: Setting

only requested parameters

Voici les débogages que vous pouvez activer sur le routeur afin de dépanner les problèmes DHCP :

| Déboguer |

Description |

| Debug ip dhcp server events |

Cette commande affiche les événements liés au serveur DHCP, tels que les demandes des clients DHCP, les affectations d'adresses IP et d'autres activités importantes du serveur. Il est utile d’afficher un résumé des événements DHCP. |

| debug ip dhcp server packet |

Cette commande affiche des informations détaillées sur les paquets DHCP entrant et sortant du serveur. Vous pouvez afficher les demandes, offres, demandes et confirmations DHCP pour déboguer les problèmes de communication. |

| Debug ip dhcp conflict |

Si vous rencontrez des problèmes de conflit d'adresses IP sur votre réseau, vous pouvez utiliser cette commande pour déboguer et afficher des informations sur les conflits DHCP. |

| Debug ip dhcp binding |

Cette commande affiche des informations sur les affectations d'adresses IP effectuées par le serveur DHCP, notamment l'adresse IP attribuée, l'adresse MAC du client et la durée du bail. |

| Debug ip dhcp server statistics |

Cette commande affiche des statistiques relatives au fonctionnement du serveur DHCP, telles que le nombre de requêtes DHCP reçues, les baux d'adresses IP et le temps de bail, entre autres. |

| Déboguer tout |

Afin d'arrêter toutes les commandes de débogage, vous pouvez utiliser le |

Capturer le trafic DHCP à l'aide d'Embedded Packet Capture (EPC) et de l'outil vManage Capture

cEdge#monitor capture DHCP interface GigabitEthernet 1 both match any buffer circular limit pps 2000

Interface GigabitEthernet1 direction BOTH is already attached to the capture

Packets per second limit is already set, replace?[confirm]

cEdge#monitor capture DHCP start

Started capture point : DHCP

cEdge#

--- Wait some time to let DHCP negotiation proceed ---

cEdge#monitor capture DHCP stop

Stopped capture point : DHCP

cEdge#

Ensuite, vous pouvez exporter la capture avec cette commande :

cEdge#monitor capture DHCP export bootflash:DHCP.pcap

Exported Successfully

cEdge#

Afin d'effacer la capture, émettez cette commande :

cEdge#monitor capture DHCP clear

Captured data is deleted [clear]?[confirm]

cleared buffer : DHCP

cEdge#

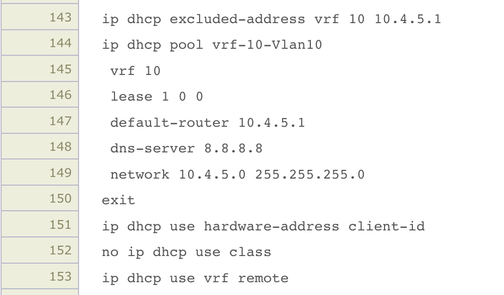

Ensuite, avec WireShark, vérifiez que vous voyez ces paquets impliqués dans la négociation :

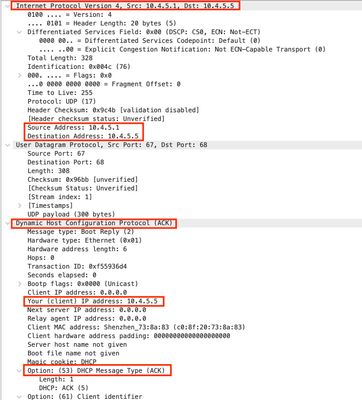

Vous devez voir ces informations lorsque vous ouvrez les paquets :

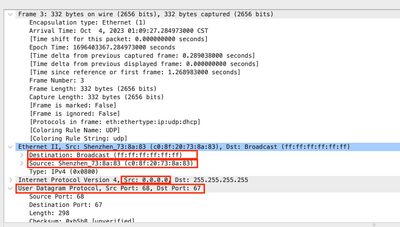

Découvrir le paquet

- Les informations les plus importantes que vous devez vérifier sont l'adresse MAC source ; elle doit correspondre à l'adresse MAC du client DHCP.

- La destination est

ff:ff:ff:ff:ff:ffparce qu'il s'agit d'une adresse de diffusion ; le client DHCP envoie ce message pour découvrir le serveur DHCP. - L'adresse IP source est définie sur

0.0.0.0. - Les ports utilisés pour cette négociation sont les ports UDP 67 et 68.

- Vous pouvez voir les options que le paquet contient ; il s'agit des informations demandées par le serveur DHCP sur le paquet.

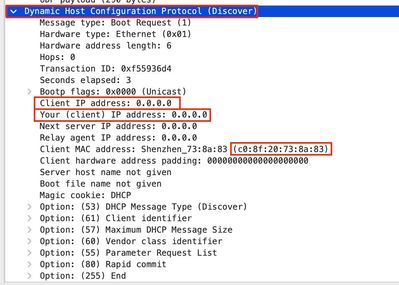

Paquet d'offres

- Vous pouvez maintenant voir que l'adresse source est différente, car le serveur DHCP est connu avec l'adresse IP

10.4.5.1. - L'adresse IP de destination est appelée

10.4.5.5parce que cette adresse est l'une des adresses disponibles sur le pool.

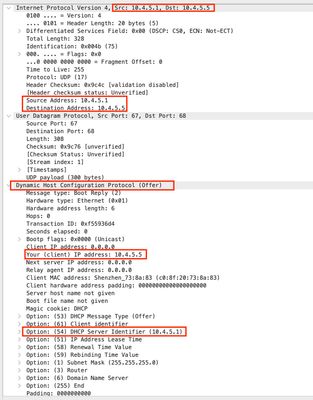

Paquet de demande

Sur le paquet de requête, l’adresse source est considérée comme 0.0.0.0 et maintenant le 10.4.5.5 est la nouvelle requête.

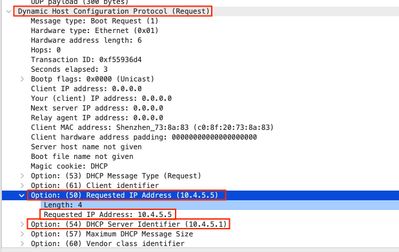

paquet ACK

- L'adresse source est définie sur

10.4.5.1. - L’adresse de destination est définie comme

10.4.5.5car il s'agit maintenant de la nouvelle adresse IP du client DHCP.

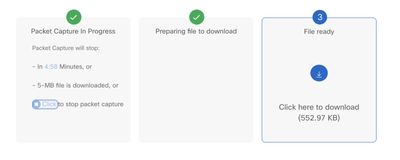

La capture de paquets peut être effectuée sur l'interface graphique utilisateur vManage en procédant comme suit :

Étape 1. Naviguez jusqu'à Monitor > Devices.

Étape 2. Cliquez sur le périphérique du serveur DHCP.

Étape 3. Dans Security Monitoring, cliquez sur Troubleshooting.

Étape 4. Sur le trafic, cliquez sur Packet Capture.

Étape 5. Définissez les paramètres de la capture et cliquez sur start.

Étape 6. Attendez la fin de la capture et téléchargez-la.

Exportez-le et vérifiez les paquets sur Packet Analyzer tels que WireShark.

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

11-Oct-2023 |

Première publication |

Contribution d’experts de Cisco

- Mariana MendezIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires