Introduction

Ce document décrit comment intégrer OKTA Single Sing-On (SSO) sur un réseau étendu défini par logiciel (SD-WAN).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Présentation générale du SD-WAN

- SAML (Security Assertion Markup Language)

- Fournisseur d'identité (IdP)

- Certificats

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco vManage version 18.3.X ou ultérieure

- Cisco vManage version 20.6.3

- Cisco vBond version 20.6.3

- Cisco vSmart version 20.6.3

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Fond

Le langage SAML (Security Assertion Markup Language) est une norme ouverte pour l'échange de données d'authentification et d'autorisation entre les parties, en particulier entre un fournisseur d'identité et un fournisseur de services. Comme son nom l'indique, SAML est un langage de balisage XML pour les assertions de sécurité (instructions que les fournisseurs de services utilisent pour prendre des décisions de contrôle d'accès).

Un fournisseur d'identité (IdP) est un fournisseur de confiance qui vous permet d'utiliser l'authentification unique (SSO) afin d'accéder à d'autres sites Web. SSO réduit la fatigue des mots de passe et améliore leur convivialité. Il réduit la surface d'attaque potentielle et offre une meilleure sécurité.

Configurer

Configuration vManage

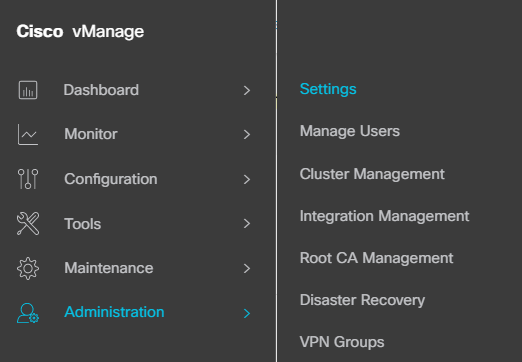

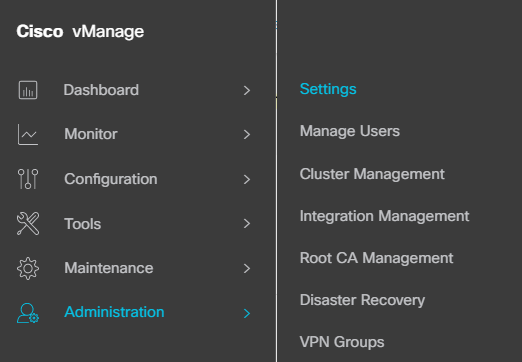

1. Dans Cisco vManage, accédez à Administration > Settings > Identity Provider Settings > Edit.

Configuration > Paramètres

Configuration > Paramètres

2. Cliquez sur Activé.

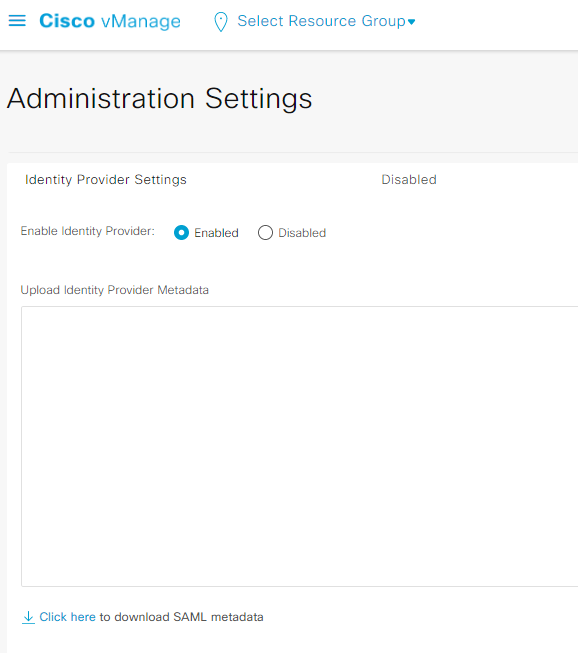

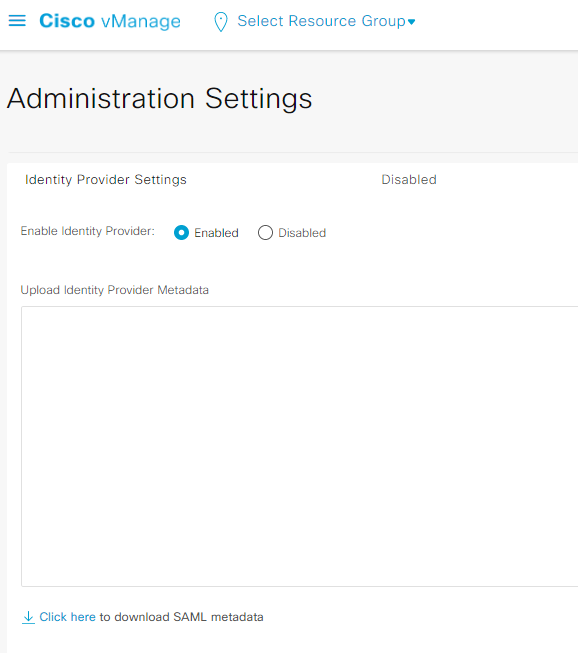

3. Cliquez pour télécharger les métadonnées SAML et enregistrer le contenu dans un fichier. C'est nécessaire du côté de l'OKTA.

Télécharger SAML

Télécharger SAML

Conseil : Vous avez besoin de ces informations de METADATA pour configurer OKTA avec Cisco vManage.

a. ID entité

b. Signer le certificat

c. Certificat de cryptage

d. URL de déconnexion

e. Se connecter UR

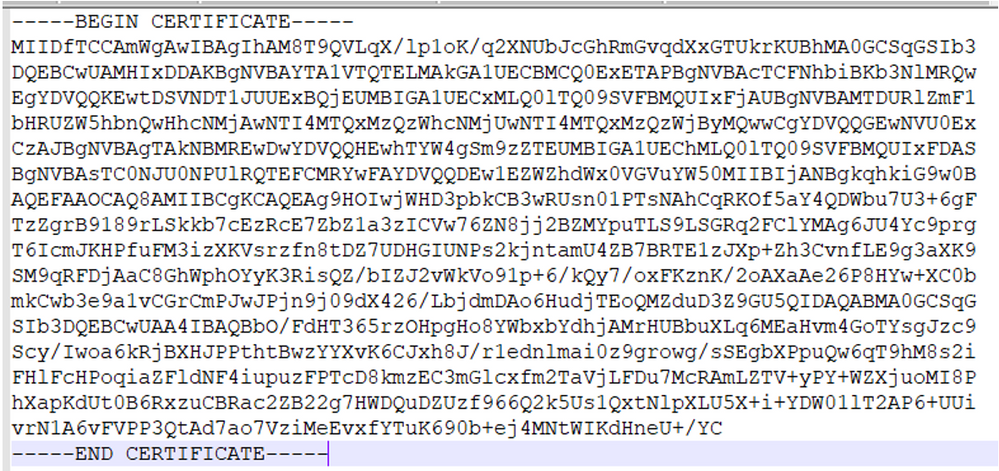

Remarque : Les certificats doivent être au format x.509 et les enregistrer avec l'extension .CRT.

Certificat X.509

Certificat X.509

Configuration OKTA

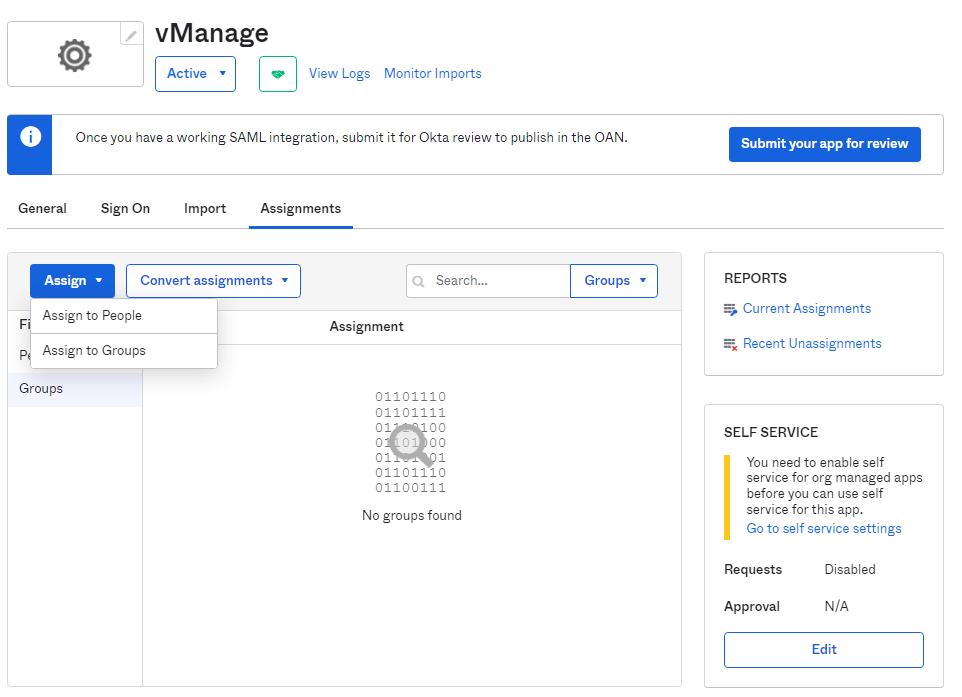

1. Connectez-vous au compte OKTA.

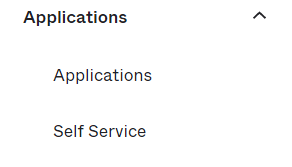

2. Accédez à Applications > Applications.

Applications > Applications

Applications > Applications

3. Cliquez sur Créer une intégration d'application.

Créer une application

Créer une application

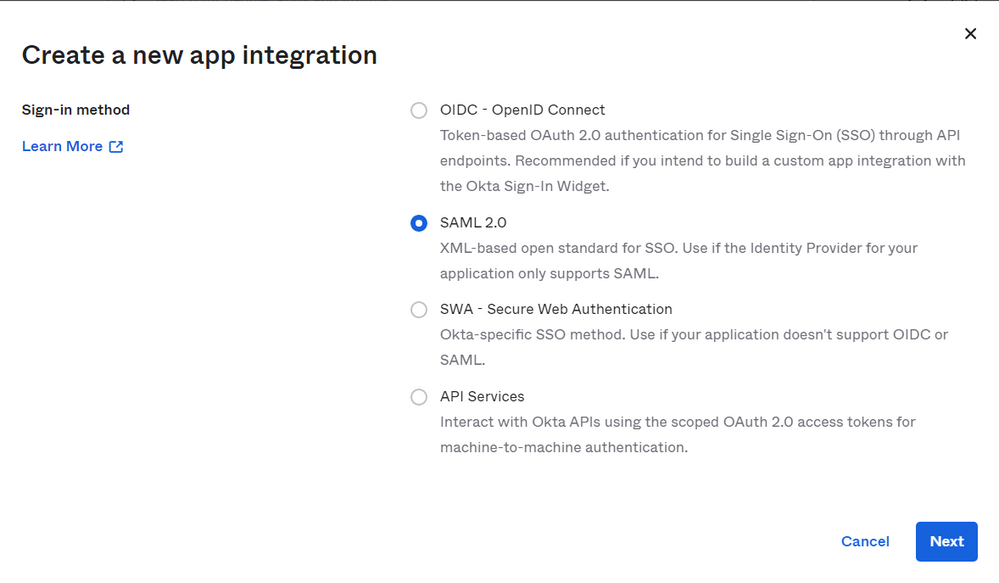

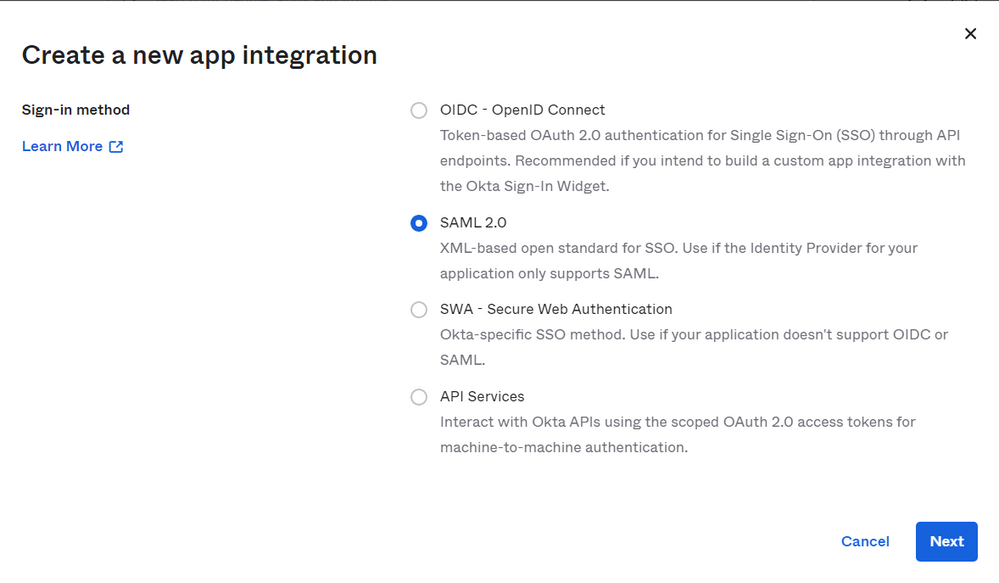

4. Cliquez sur SAML 2.0 et sur next.

Configuration de SAML2.0

Configuration de SAML2.0

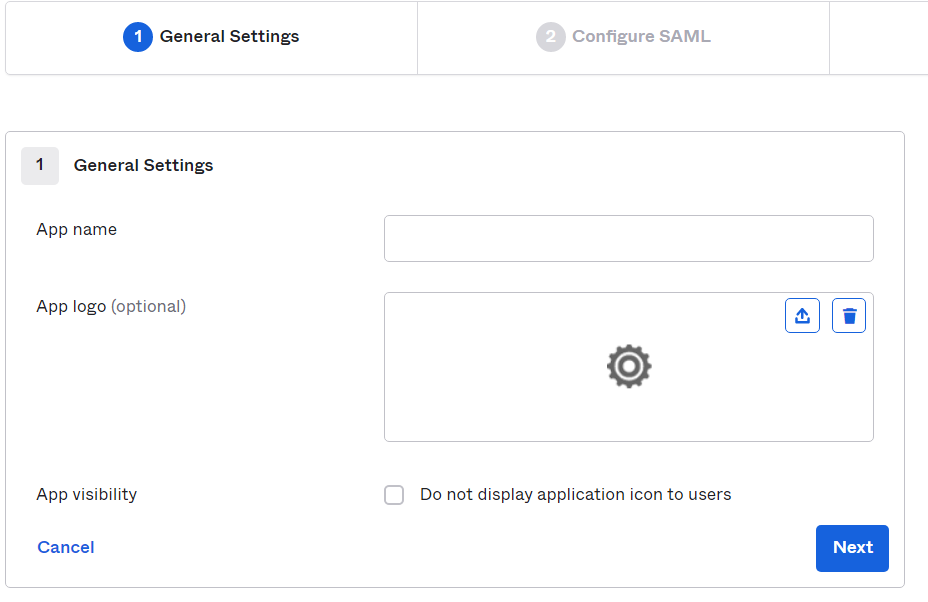

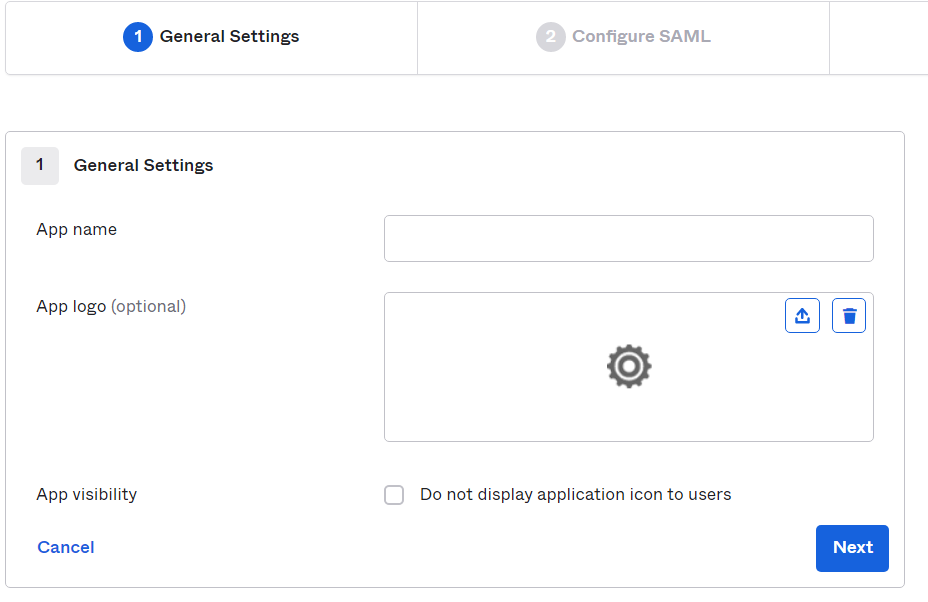

Paramètres généraux

1. Entrez le nom de l'application.

2. Ajoutez un logo pour l'application (facultatif).

3. Visibilité des applications (facultatif).

4. Cliquez sur SUIVANT.

Paramètres généraux SAML

Paramètres généraux SAML

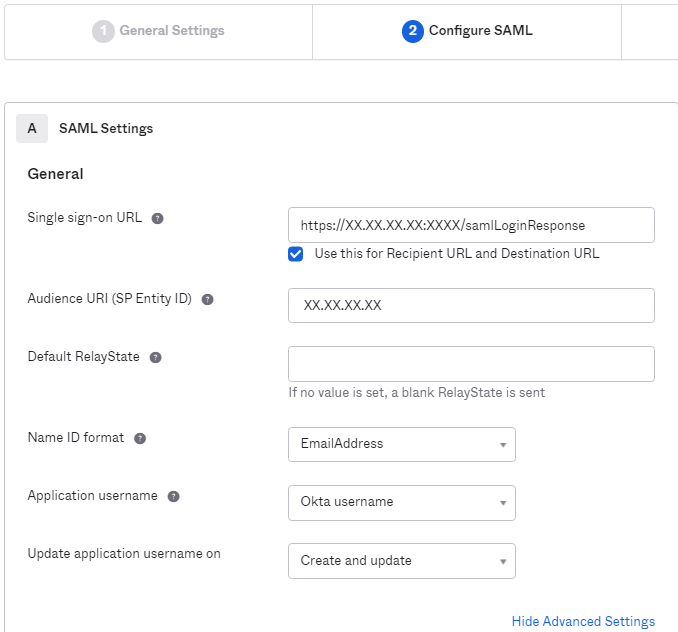

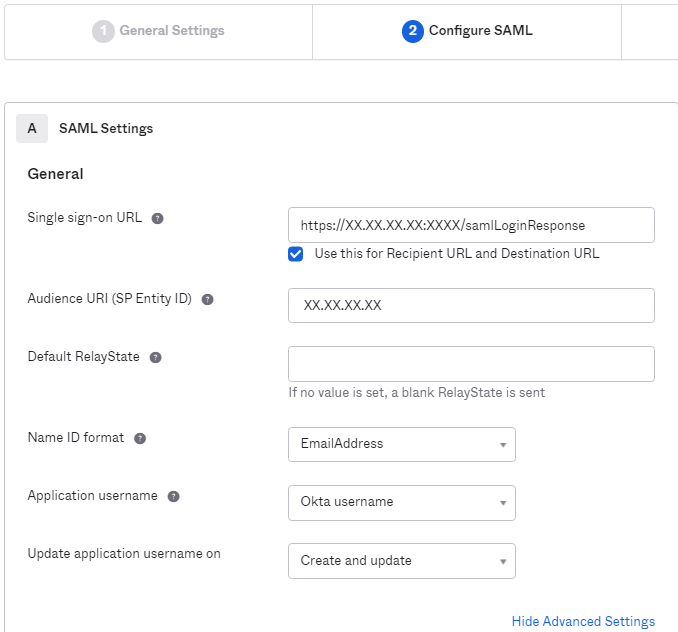

Configurer SAML

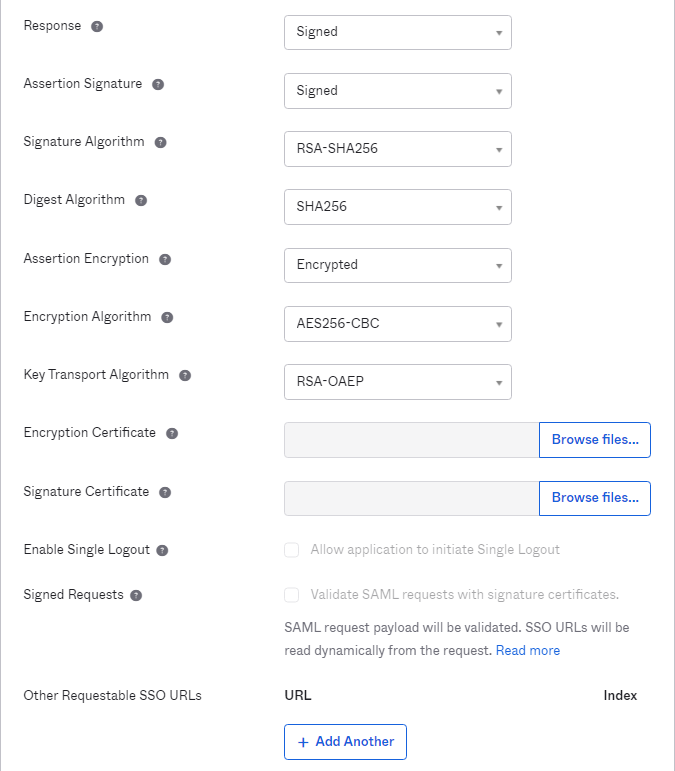

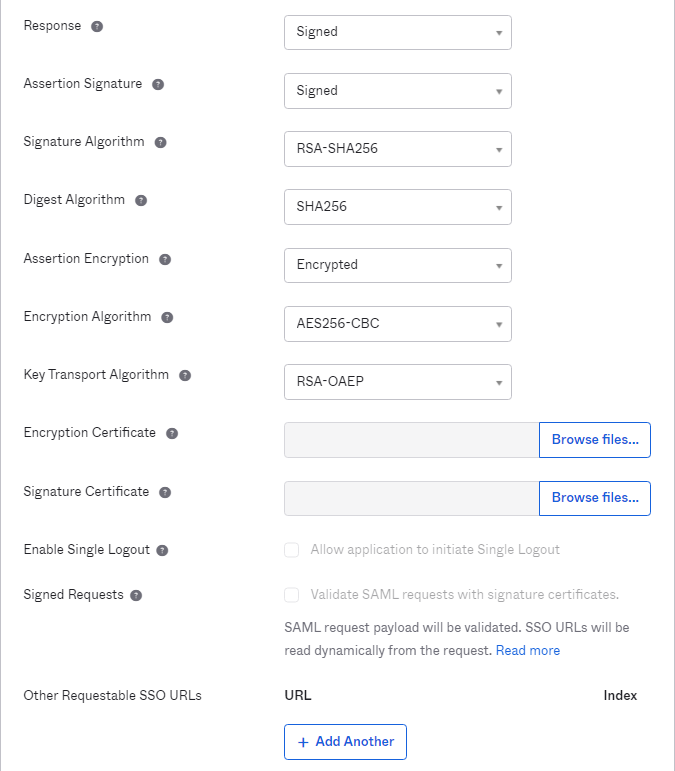

Ce tableau décrit les paramètres qui doivent être configurés dans cette section.

| Composante |

Valeur |

Configuration |

| URL d'authentification unique |

https://XX.XX.XX.XX:XXXX/samlLoginResponse |

Tirez-le des métadonnées. |

| URI du public (ID d'entité SP) |

XX.XX.XX.XX |

Adresse IP ou DNS pour Cisco vManage |

| ÉtatRelais par défaut |

|

VIDE |

| Format ID nom |

|

Selon vos préférences |

| Nom d'utilisateur |

|

Selon vos préférences |

| Mettre à jour le nom d'utilisateur |

Créer et mettre à jour |

Créer et mettre à jour |

| Réponse |

Signé |

Signé |

| Signature d'assertion |

Signé |

Signé |

| Algorithme de signature |

RSA-SHA256 |

RSA-SHA256 |

| Algorithme Digest |

SHA256 |

SHA256 |

| Chiffrement d'assertion |

Chiffré |

Chiffré |

| Algorithme de chiffrement |

AES256-CBC |

AES256-CBC |

| Algorithme de transport de clé |

RSA-OAEP |

RSA-OAEP |

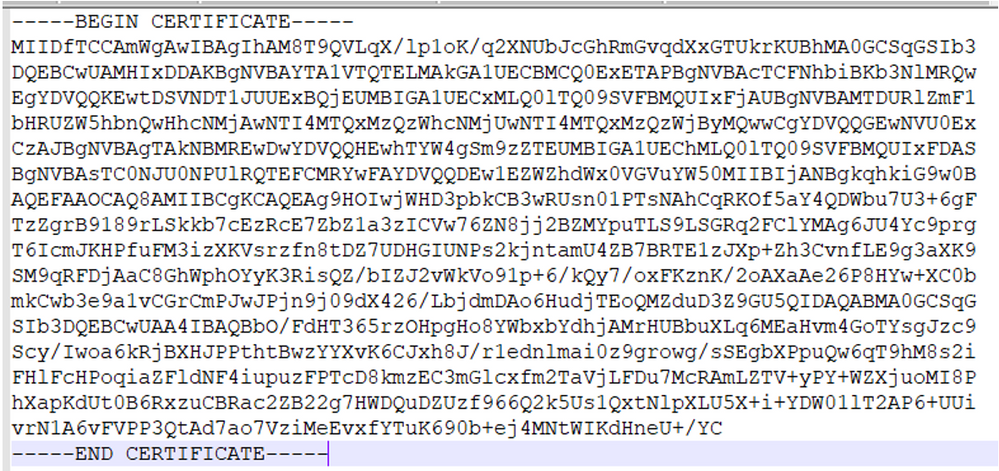

| Certificat de chiffrement |

|

Le certificat de chiffrement des métadonnées doit être au format x.509. |

| Activer la déconnexion unique |

|

doit être vérifiée. |

| URL de déconnexion unique |

https://XX.XX.XX.XX:XXXX/samlLogoutResponse |

Obtenez des métadonnées. |

| Émetteur SP |

XX.XX.XX.XX |

Adresse IP ou DNS pour vManage |

| Certificat de signature |

|

Le certificat de chiffrement des métadonnées doit être au format x.509. |

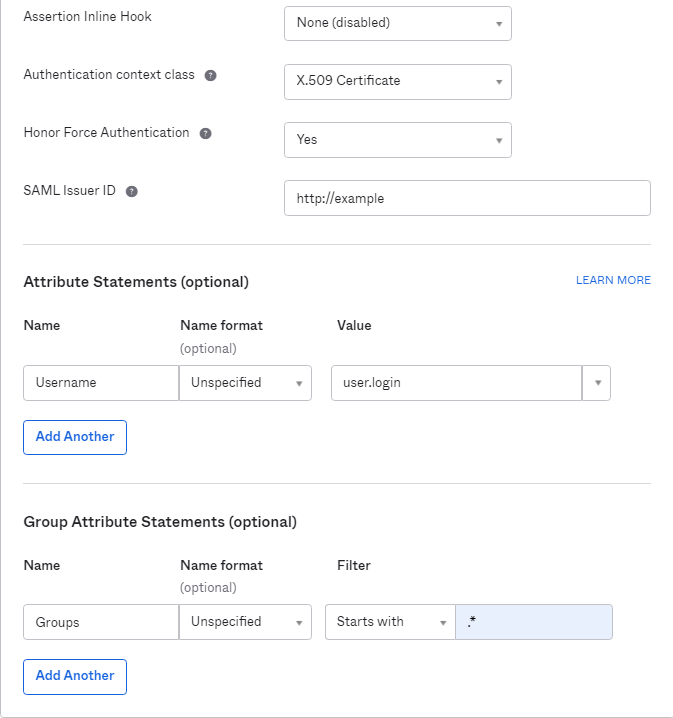

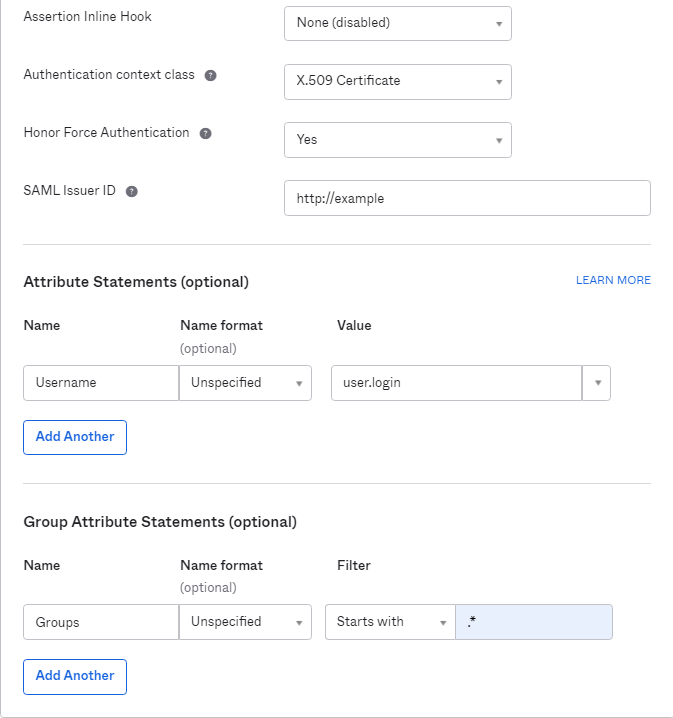

| Crochet En Ligne D'Assertion |

Aucun(désactivé) |

Aucun(désactivé) |

| Classe de contexte d'authentification |

Certificat X.509 |

|

| Authentification Honor Force |

Oui |

Oui |

| Chaîne ID émetteur SAML |

Chaîne ID émetteur SAML |

Tapez un texte de chaîne |

| Instructions d'attributs (facultatif) |

Nom ► Nom d'utilisateur Format du nom (facultatif) ► Non spécifié

Valeur ►user.login |

Nom ► Nom d'utilisateur Format du nom (facultatif) ► Non spécifié

Valeur ►user.login |

| Instructions d'attribut de groupe (facultatif) |

Nom ► Groupes Format du nom (facultatif) ► Non spécifié Filtre ►Correspond à regex ►.* |

Nom ► Groupes Format du nom (facultatif) ►Non spécifié Filtre ►Correspond à regex ►.* |

Remarque : Vous devez utiliser Username et Groups, exactement comme indiqué dans la table CONFIGURE SAML.

Configuration de SAML - Partie 1

Configuration de SAML - Partie 1

Configuration de SAML - Partie 2

Configuration de SAML - Partie 2

- Cliquez sur Next (Suivant).

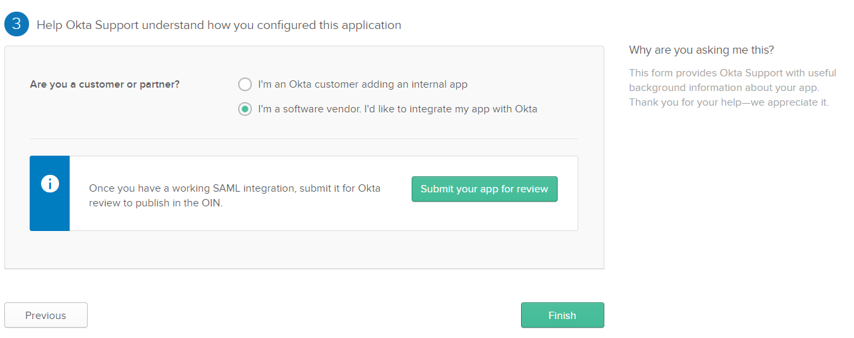

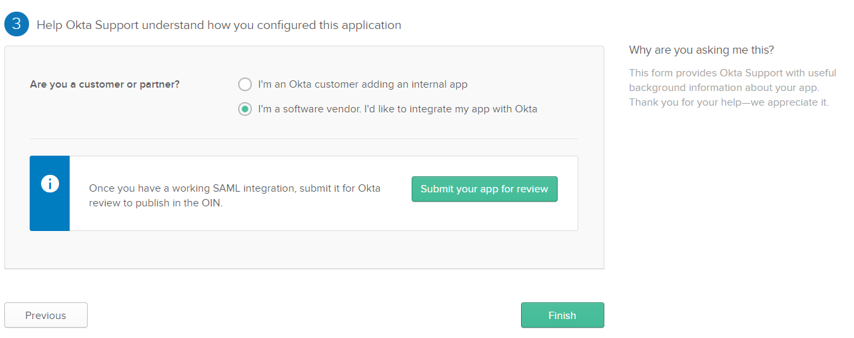

Commentaires

1. Sélectionnez l'une des options de votre choix.

2. Cliquez sur Terminer.

PETIT feedback

PETIT feedback

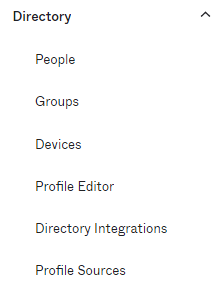

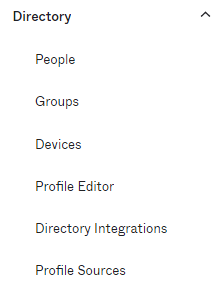

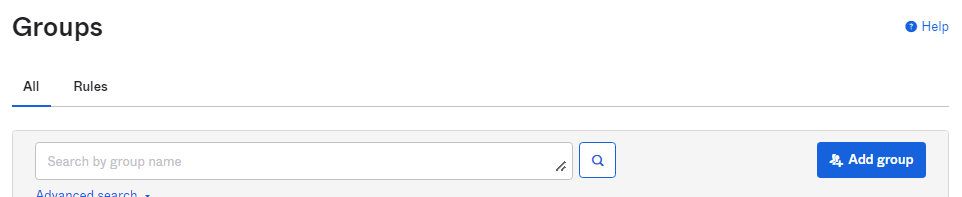

Configurer des groupes dans OKTA

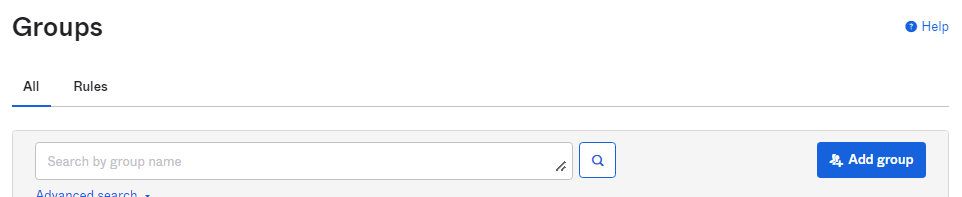

1. Accédez à Répertoire > Groupes.

Groupes OKTA

Groupes OKTA

2. Cliquez sur Ajouter un groupe et créez un nouveau groupe.

Ajouter un groupe

Ajouter un groupe

Remarque : Les groupes doivent correspondre aux groupes Cisco vManage et ils doivent être en minuscules.

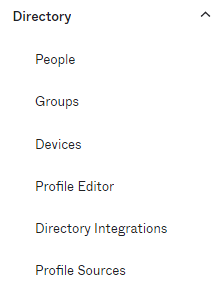

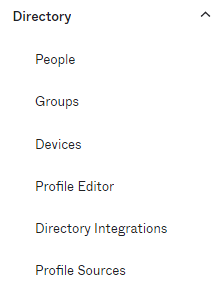

Configurer des utilisateurs dans OKTA

1. Accédez à Répertoire > Personnes.

Utilisateurs OKTA

Utilisateurs OKTA

2. Cliquez sur Ajouter une personne, créez un nouvel utilisateur, affectez-le au groupe et enregistrez-le.

Ajouter un utilisateur

Ajouter un utilisateur

Remarque : Active Directory peut être utilisé à la place des utilisateurs OKTA.

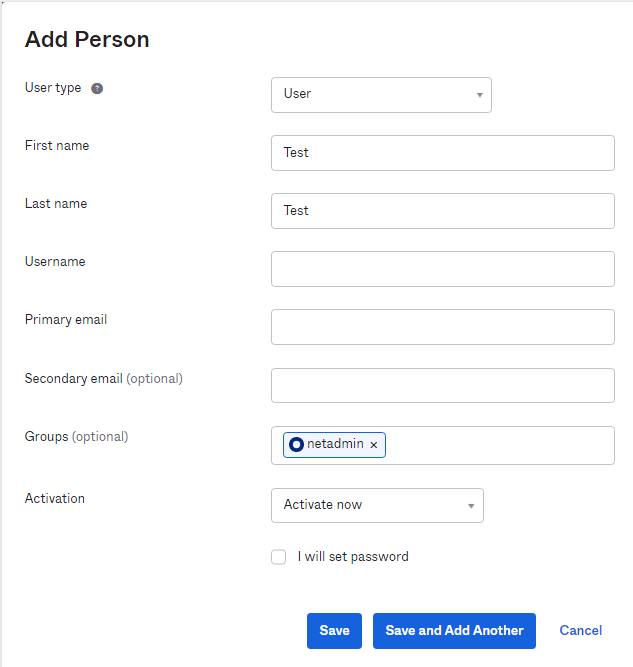

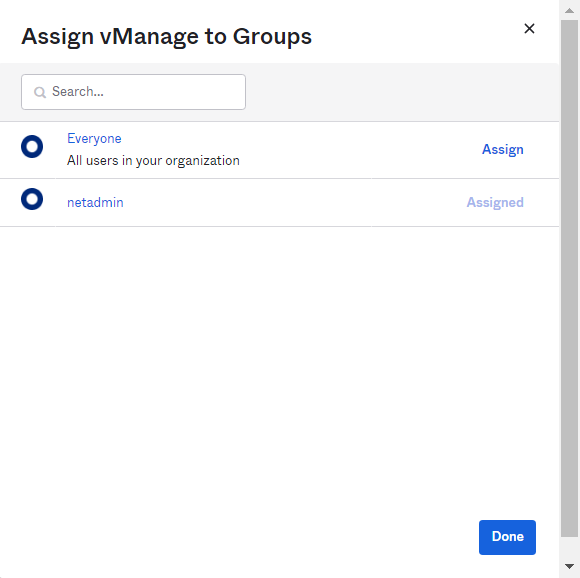

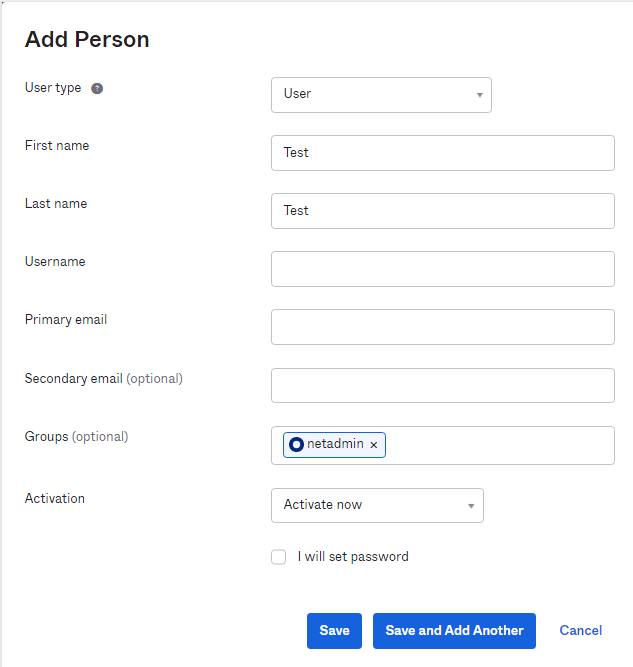

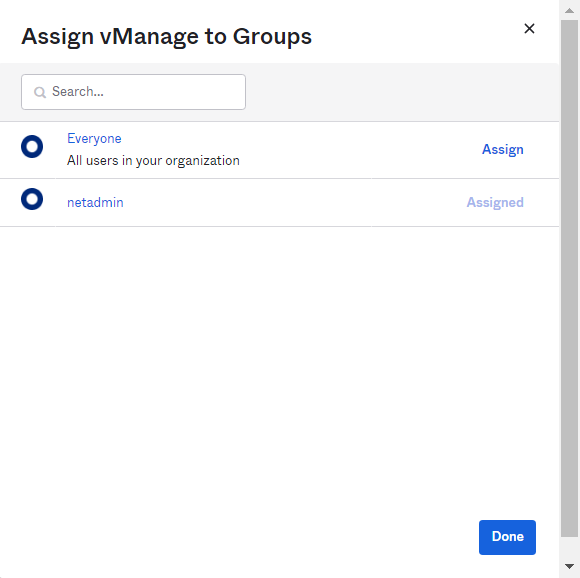

Affecter des groupes et des utilisateurs dans l'application

1. Accédez à Applications > Applications > Sélectionnez la nouvelle application.

2. Cliquez sur Assign > Assign to Groups.

Application > Groupes

Application > Groupes

3. Identifiez le groupe et cliquez sur Affecter > Terminé.

Affecter un groupe et un utilisateur

Affecter un groupe et un utilisateur

4. Le groupe et les utilisateurs doivent maintenant être affectés à l'application.

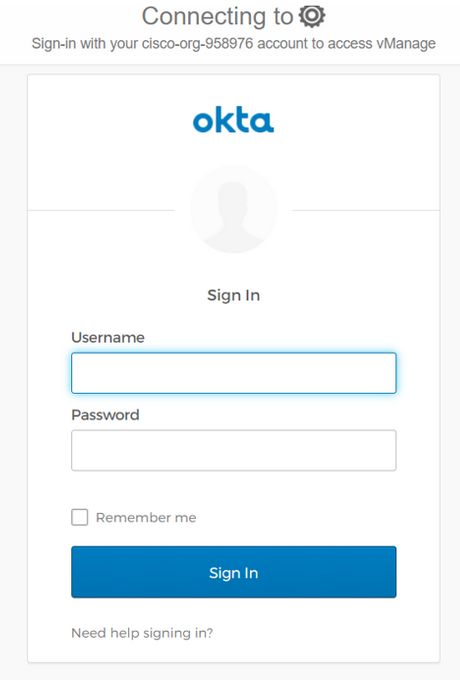

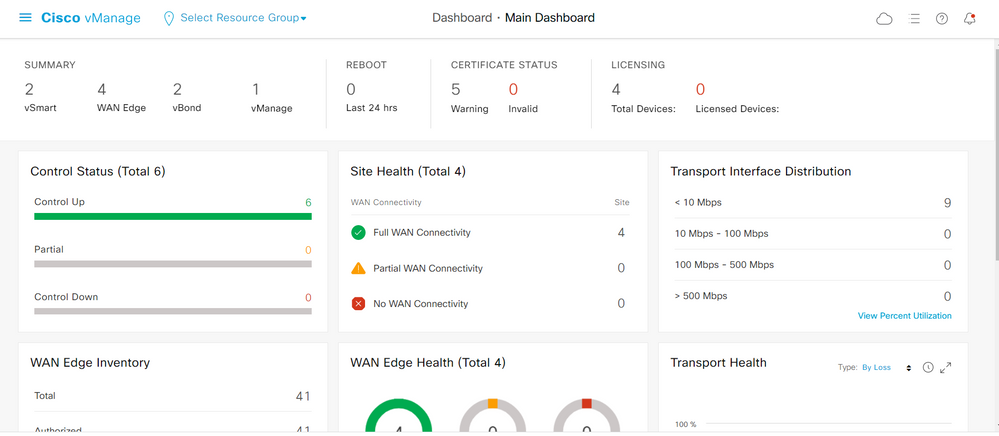

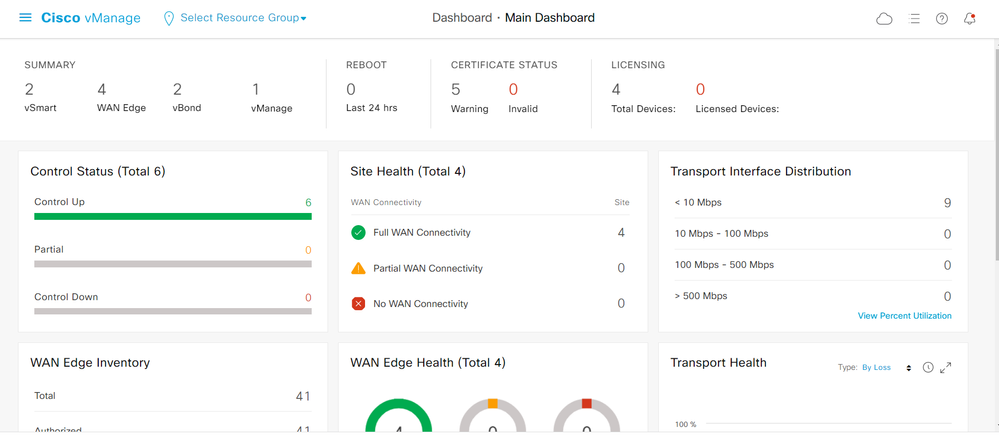

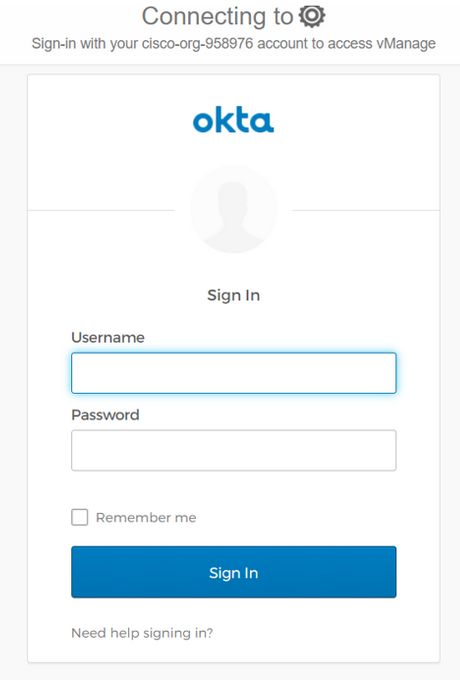

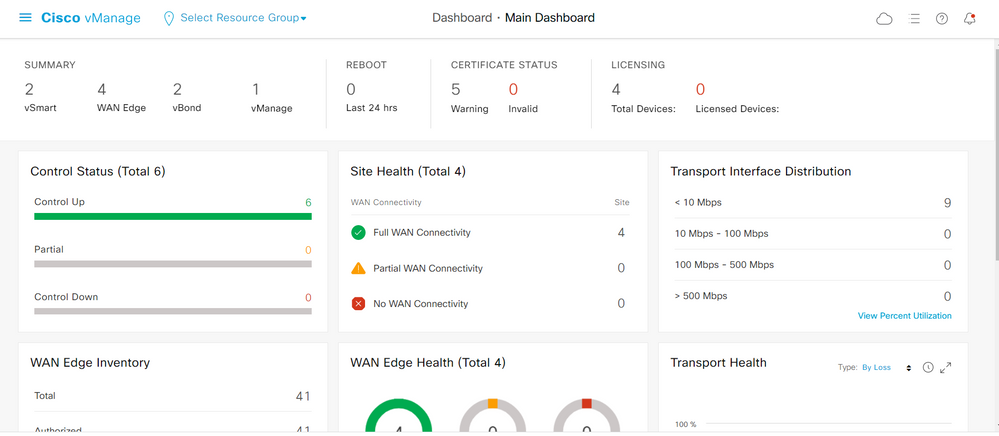

Vérifier

Une fois la configuration terminée, vous pouvez accéder à Cisco vManage via OKTA.

SSO Login Vmanage

SSO Login Vmanage

Interface graphique utilisateur Vmanage

Interface graphique utilisateur Vmanage

Remarque : Pour contourner la connexion SSO, utilisez https://<vmanage>/login.html

Dépannage

Dans Cisco vManage, pour afficher les journaux associés à SSO, vérifiez le fichier : var/log/nms/vmanage-server.log

Informations connexes

Commentaires

Commentaires