Introduction

Ce document décrit la configuration pour activer l'encapsulation IPsec et GRE pour la même interface de tunnel sur un routeur SD-WAN Cisco IOS XE®.

Conditions préalables

Exigences

Cisco recommande de connaître les sujets suivants :

- SD-WAN Cisco

- Interface de ligne de commande (CLI) de base de Cisco IOS-XE

Composants utilisés

Ce document est basé sur les versions logicielles et matérielles suivantes :

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Les routeurs SD-WAN Cisco IOS-XE nécessitent au moins une encapsulation, IPsec (Internet Protocol Security) ou GRE (Generic Routing Encapsulation) pour chaque interface de tunnel.

Il existe des cas d’utilisation où les deux encapsulations sont nécessaires.

Scénarios :

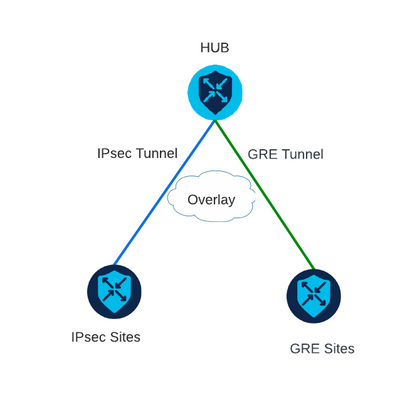

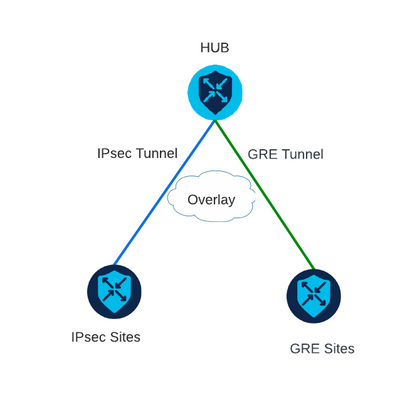

Scénario 1

Dans ce scénario, il existe un concentrateur avec un transport et les deux encapsulations pour la même interface de tunnel.

Cela crée deux TLOC et permet de former des tunnels avec des périphériques de périphérie distante qui utilisent uniquement IPSec et des périphériques de périphérie distante qui utilisent uniquement GRE.

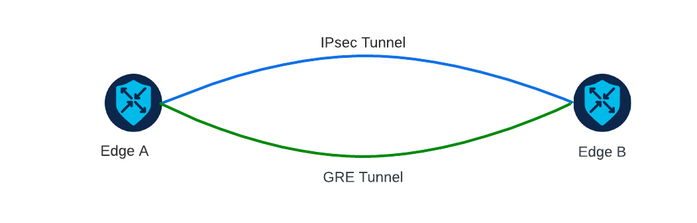

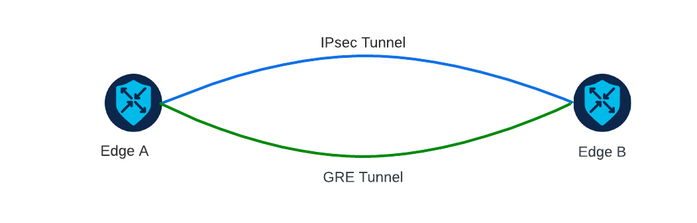

Scénario 2

Dans ce scénario, il y a deux périphériques de périphérie avec un seul transport. Ce transport est configuré avec les deux encapsulations sur les deux terminaux.

Cela est utile si le trafic doit être envoyé via GRE et le trafic envoyé via IPsec.

Configuration

Cette configuration peut être effectuée via l'interface de ligne de commande du routeur ou via un modèle de fonctionnalité vManage.

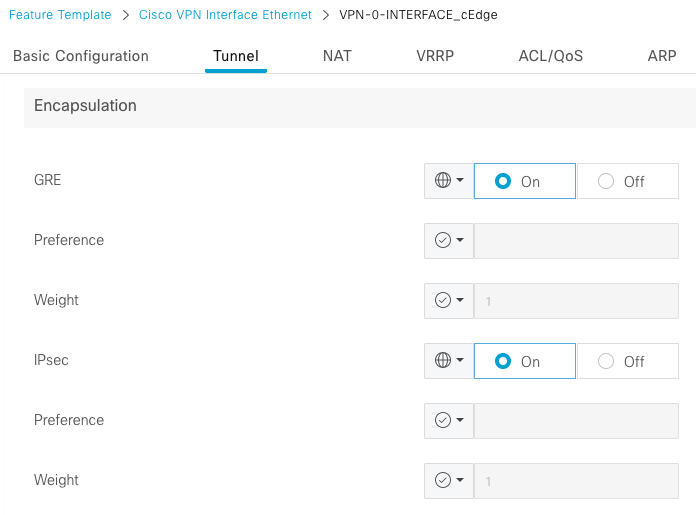

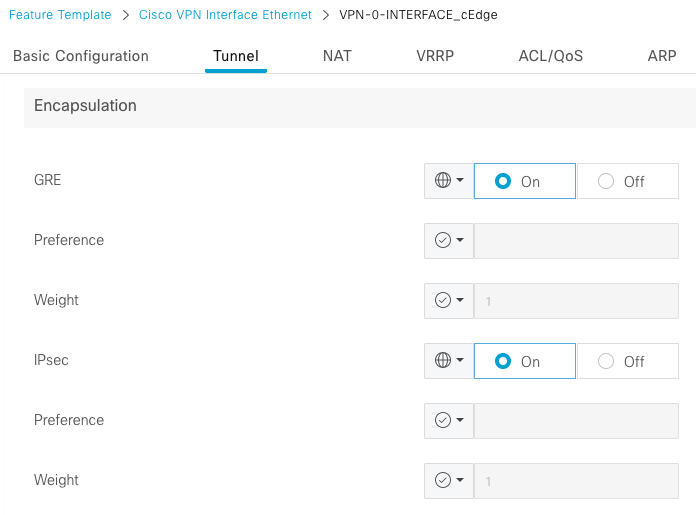

Via le modèle de fonctionnalité vManage

Dans le modèle de fonctionnalité Ethernet de l'interface VPN Cisco pour VPN 0, naviguez vers Tunnel > Advanced Options > Encapsulation et activez On GRE et IPsec :

Via CLI

Configurez l'interface de tunnel avec les deux encapsulations sur les deux périphériques cEdge :

sdwan

interface <WAN Interface>

tunnel-interface

encapsulation gre

encapsulation ipsec

Vérification

Vérifiez l'état des connexions de contrôle à l'aide des commandes de vérification.

show sdwan omp tlocs table | i <system-ip>

show sdwan bfd sessions

Exemple pour le scénario 2 :

Vérifiez que les TLOC sont redistribués dans OMP :

Edge_A#show sdwan omp tlocs table | i 10.2.2.2

ipv4 10.2.2.2 mpls gre 0.0.0.0 C,Red,R 1 172.16.1.30 0 172.16.1.30 0 :: 0 :: 0 up

10.2.2.2 mpls ipsec 0.0.0.0 C,Red,R 1 172.16.1.30 12346 172.16.1.30 12346 :: 0 :: 0 up

Vérifiez les sessions BFD vers Edge_B sur les deux TLOC :

Edge_A#show sdwan bfd sessions

SOURCE TLOC REMOTE TLOC DST PUBLIC DST PUBLIC DETECT TX

SYSTEM IP SITE ID STATE COLOR COLOR SOURCE IP IP PORT ENCAP MULTIPLIER INTERVAL(msec UPTIME TRANSITIONS

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

10.4.4.4 4 up mpls mpls 172.16.1.30 172.16.1.32 0 gre 7 1000 11 11:11:36:55 1

10.4.4.4 4 up mpls mpls 172.16.1.30 172.16.1.32 12366 ipsec 7 1000 11 11:11:36:51 0

Vérifiez le chemin vers les deux tunnels. Utilisez la commande show sdwan policy service path vpn <vpn-number> interface <interface> source-ip <source-ip> dest-ip <dest-ip> protocol <protocol> all.

Edge_A#show sdwan policy service-path vpn 10 interface Loopback 20 source-ip 10.40.40.40 dest-ip 10.50.50.50 protocol 1 all

Number of possible next hops: 2

Next Hop: GRE

Source: 172.16.1.30 Destination: 172.16.1.32 Local Color: mpls Remote Color: mpls Remote System IP: 10.4.4.4

Next Hop: IPsec

Source: 172.16.1.30 12346 Destination: 172.16.1.32 12366 Local Color: mpls Remote Color: mpls Remote System IP: 10.4.4.4

Informations connexes

Commentaires

Commentaires