Migration DAP et HostScan d'ASA vers FDM via l'API REST

Options de téléchargement

-

ePub (2.6 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (2.0 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Ce document décrit la migration de la configuration DAP (Dynamic Access Policies) et HostScan des appliances de sécurité adaptatives Cisco (ASA) vers Cisco Firepower Threat Defense (FTD) gérée localement par Firepower Device Manager (FDM).

Conditions préalables

Conditions requises

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Connaissance de base de la configuration VPN RA sur FDM.

- Fonctionnement de DAP et de Hostscan sur ASA.

- Connaissance de base de l'API REST et de l'Explorateur d'API FDM Rest.

Components Used

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco FTD version 6.7.0

- Client Cisco AnyConnect Secure Mobility version 4.9.00086

- Postman ou tout autre outil de développement d'API

Remarque : les informations de ce document ont été créées à partir de périphériques dans un environnement de travaux pratiques spécifique. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est actif, assurez-vous de bien comprendre l'impact potentiel de toute modification de configuration.

Même si FTD prend en charge la configuration RAVPN (Remote Access VPN), il ne prend pas en charge le DAP. Depuis la version 6.7.0, la prise en charge de l'API est ajoutée pour DAP sur le FTD. Il est destiné à prendre en charge le cas d'utilisation très basique de la migration d'ASA vers FTD. Les utilisateurs qui ont un DAP configuré sur leur ASA et qui sont en train de migrer vers les FTD ont maintenant un chemin pour migrer leur configuration DAP avec leur configuration VPN d'accès distant.

Afin de réussir la migration de la configuration DAP d'ASA vers FTD, assurez-vous que les conditions suivantes sont réunies :

- ASA avec DAP/Hostscan configuré.

- Accès au serveur TFTP/FTP depuis l'accès ASA ou ASDM à l'ASA.

- Cisco FTD version 6.7.0 et ultérieure gérée par Firepower Device Manager (FDM).

- VPN RA configuré et fonctionnant sur FTD.

Licence

- FTD enregistré sur le portail de licences Smart avec Export Controlled Features activé (afin d'autoriser l'activation de l'onglet de configuration VPN RA).

- Toutes les licences AnyConnect activées (APEX, Plus ou VPN uniquement).

Afin de vérifier la licence : Accédez à Périphériques > Licences Smart

Limitations des fonctionnalités

- Ces fonctionnalités sont uniquement prises en charge via l'interface API REST FDM/FTD.

- Le nom DAP ne peut pas contenir de caractères d'espace avec l'API REST.

Configuration

Étape 1. Copiez dap.xml d'ASA vers votre ordinateur local / serveur TFTP. Il existe deux façons d'y parvenir :

ASDM :

Accédez à Outils > Gestion de fichiers >Transfert de fichiers >entre PC locaux et Flash.

CLI :

ASA# copy flash: tftp: Source filename []? dap.xml Address or name of remote host []? 10.197.161.160 Destination filename [dap.xml]? 440 bytes copied in 0.40 secs

Étape 2. Copiez le fichier de configuration hostscan (data.xml) et l'image hostscan d'ASA vers le périphérique local.

ASDM :

Accédez à Outils > Gestion de fichiers >Transfert de fichiers >entre PC locaux et Flash.

CLI :

ASA# copy flash: tftp: Source filename []? data.xml Address or name of remote host []? 10.197.161.160 Destination filename [data.xml]? 500 bytes copied in 0.40 secs

ASA# copy flash: tftp:

Source filename []? hostscan_4.9.03047-k9.pkg

Address or name of remote host []? 10.197.161.160

Destination filename [hostscan_4.9.03047-k9.pkg]?

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

56202408 bytes copied in 34.830 secs (1653012 bytes/sec)

ASA#

Étape 3. Obtient la valeur encodée base64 de dap.xml et data.xml.

Sur Mac : base64 -i <fichier>

Sous Windows powershell : certutil -encode dap.xml tmp.b64 ; findstr /v /c :- tmp.b64 > dap.b64

Suivez la même procédure pour data.xml.

Étape 4. Lancez l'Explorateur d'API du FTD dans une fenêtre de navigateur.

Accédez à https://<FTD Management IP>/api-explorer

Il contient la liste complète des API disponibles sur le FTD. Il est divisé en fonction de la fonction principale avec plusieurs requêtes GET/POST/PUT/DELETE prises en charge par le module FDM.

DAPXml et HostScanPackageFile sont l'API utilisée.

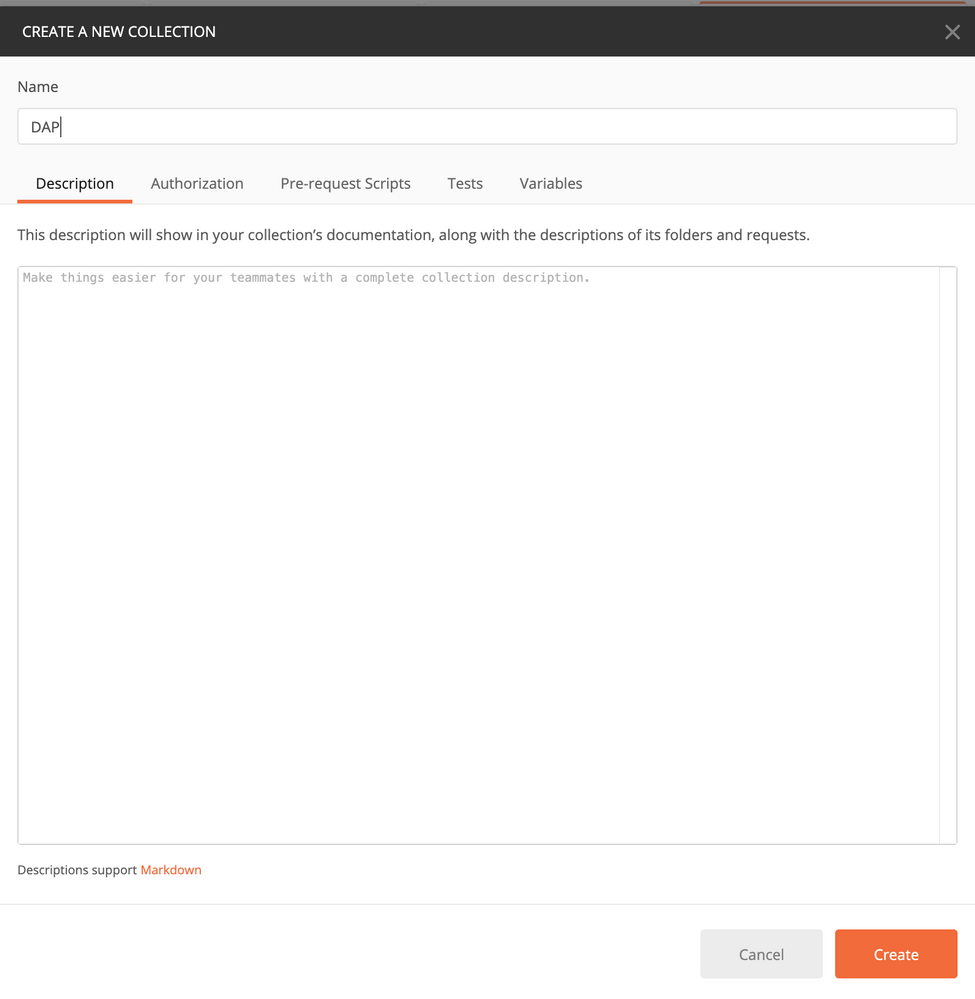

Étape 5. Ajoutez une collection Postman pour DAP.

Indiquez un nom pour la collection. Cliquez sur Créer, comme illustré dans cette image.

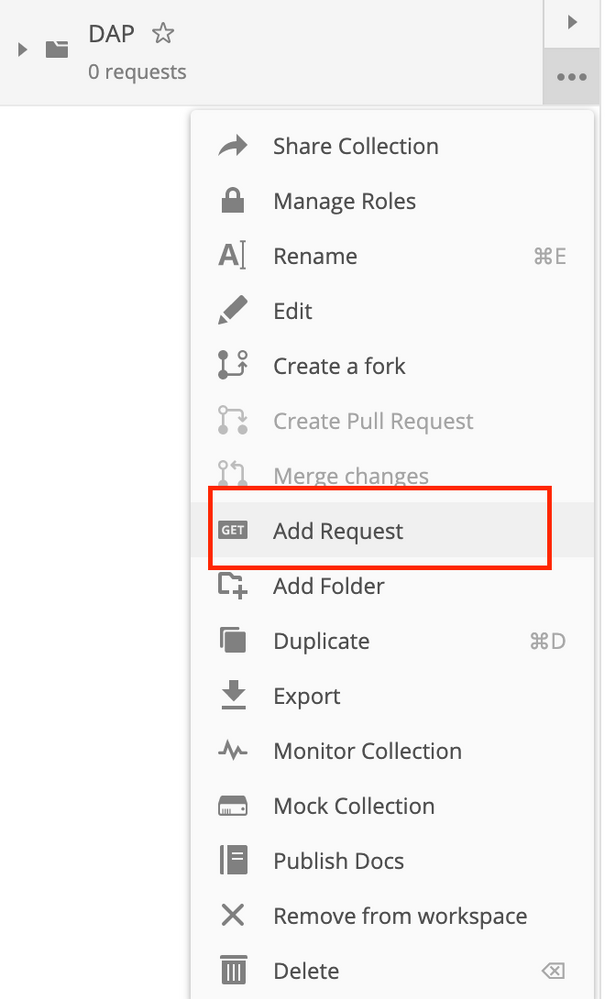

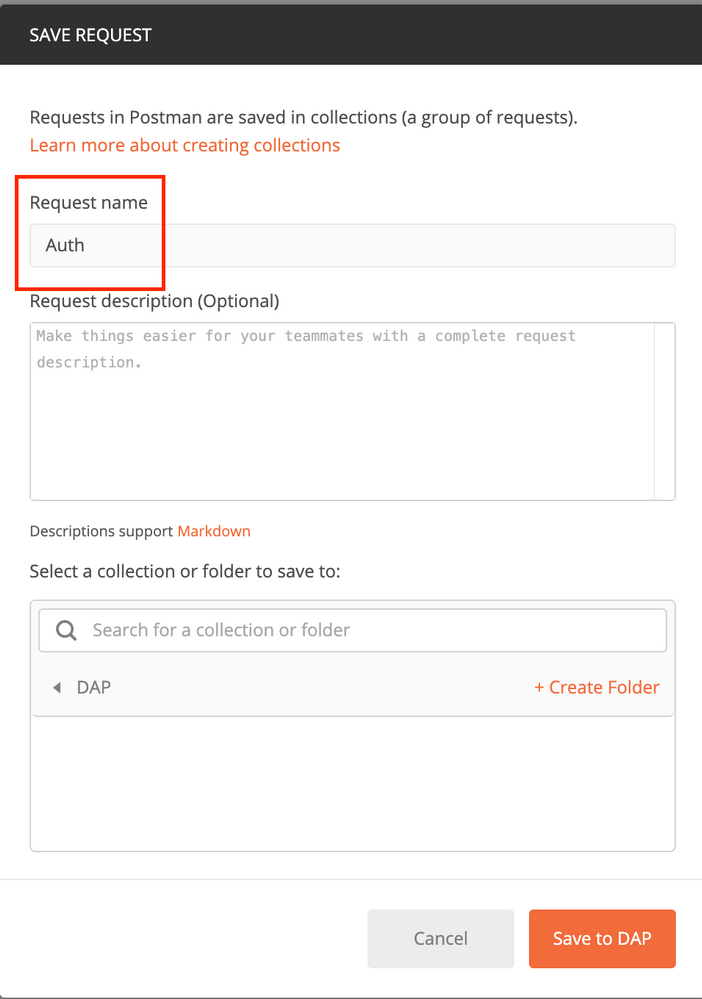

Étape 6. Ajouter une nouvelle demande authentification pour créer une requête POST de connexion au FTD afin d'obtenir le jeton pour autoriser toute requête POST/GET/PUT. Cliquez sur Enregistrer.

Le corps de la demande POST doit contenir ce qui suit :

| Type | raw - JSON (application/json) |

| type_subvention | mot de passe |

| username (nom d’utilisateur) | Admin Username afin de se connecter au FTD |

| mot de passe | Mot de passe associé au compte d'utilisateur admin |

Requête POST : https://<IP de gestion FTD>/api/fdm/last/fdm/token

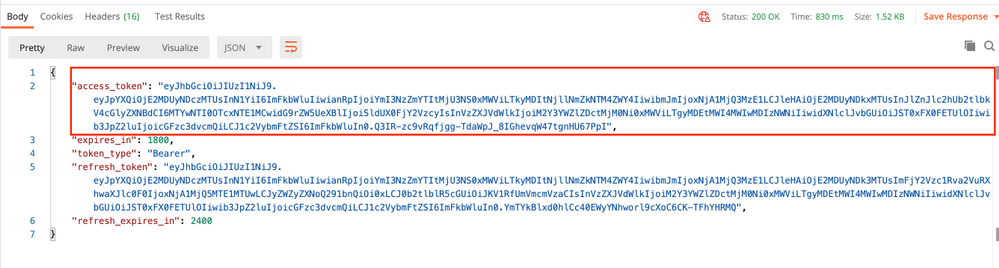

Le corps de la réponse contient le jeton d'accès qui est utilisé pour envoyer toute requête PUT/GET/POST à/à partir du FTD.

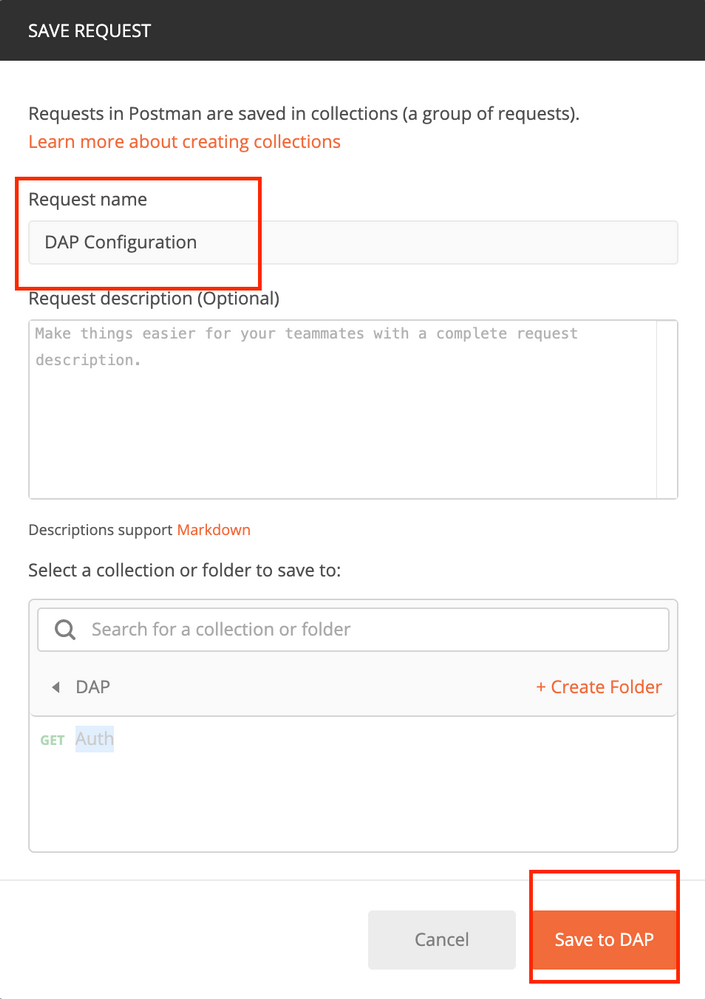

Étape 7. Créez une demande de configuration DAP pour ajouter la configuration DAP. Cliquez sur Enregistrer dans DAP, comme le montre cette image.

L'onglet Autorisation doit contenir ceci pour toutes les demandes POST suivantes :

L'onglet Autorisation doit contenir ceci pour toutes les demandes POST suivantes :

| Type | Jeton porteur |

| Jeton | Jeton d'accès reçu en exécutant la demande auth POST |

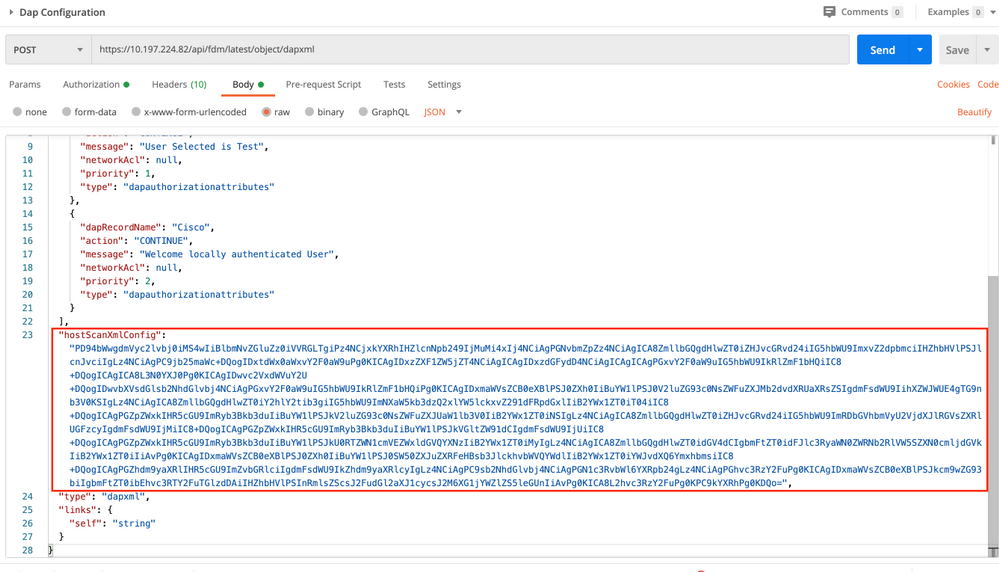

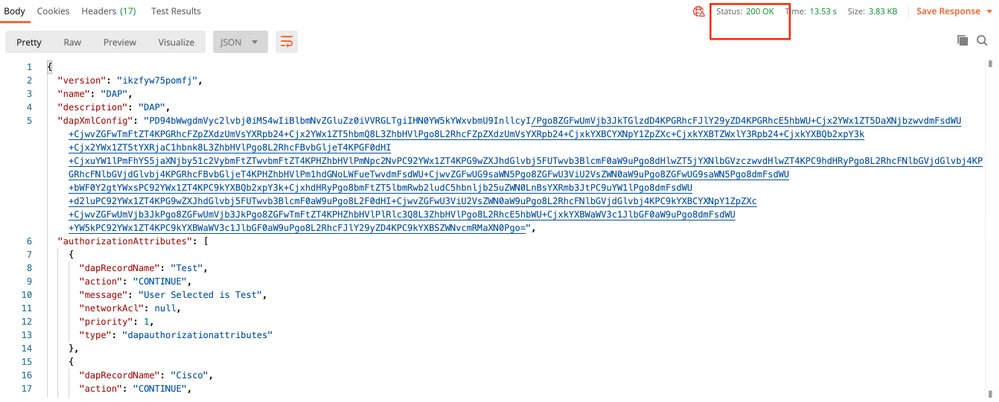

REQUÊTE POST : https://<FTD Management IP>/api/fdm/last/object/dapxml

Le corps de la requête doit contenir la valeur encodée base64 de dap.xml et data.xml convertis à l'étape 3. Les attributs d'autorisation doivent être ajoutés manuellement et doivent avoir un nom d'enregistrement DAP, une action, une liste de contrôle d'accès réseau et une priorité.

| configurationDapXMLC | valeur encodée base64 de dap.xml |

| dapRecordName | Nom du DAP enregistré |

| message | Tapez le message affiché à l'utilisateur si DAP est sélectionné |

| priorité | Ajouter la priorité pour DAP |

| networkAcl | Ajouter un objet ACL si nécessaire |

|

hostScanXmlConfig

|

valeur encodée base64 de data.xml |

Le corps de la réponse indique la configuration DAP prête à être poussée vers le périphérique.

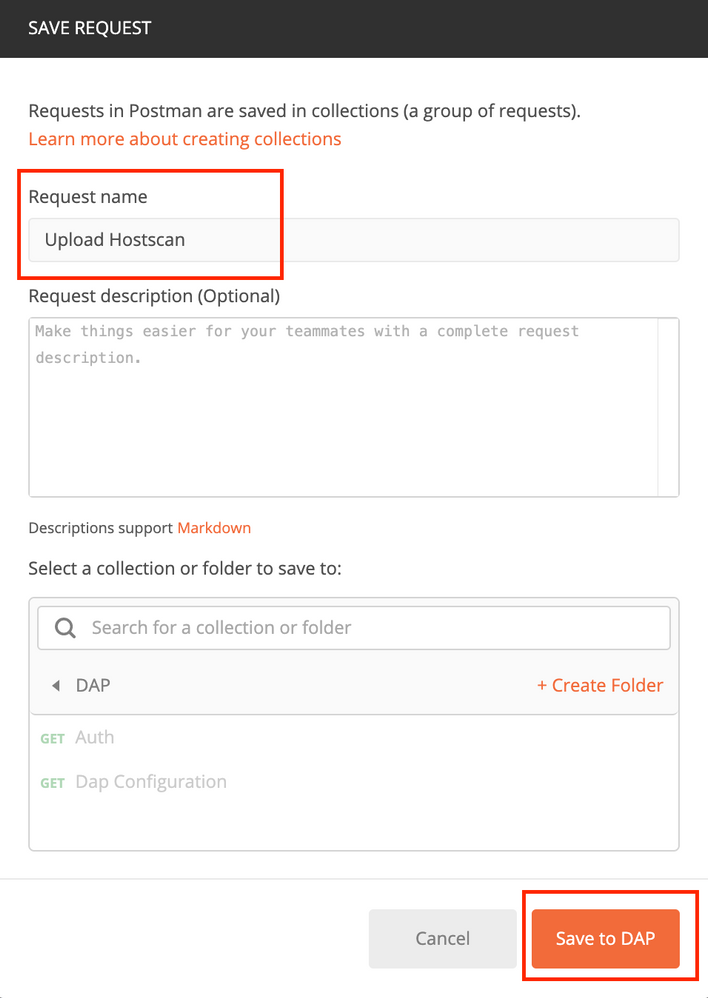

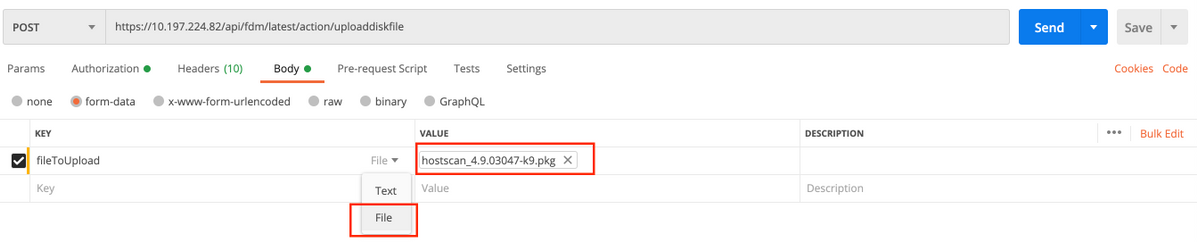

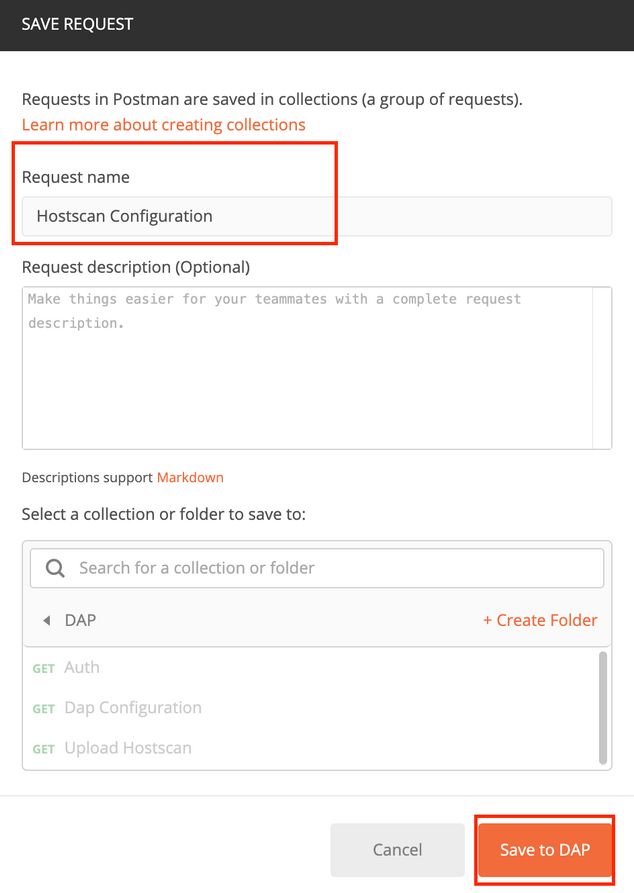

Étape 8. Créez une demande de téléchargement de l'image hostscan. Cliquez sur Enregistrer dans DAP, comme le montre cette image.

Téléchargez le fichier hostscan dans la section filetoUpload.

REQUÊTE POST : https://<FTD Management IP>/api/fdm/last/action/uploaddiskfile

Le corps de la requête doit contenir le fichier hostscan ajouté dans Body au format form-data. Le fichier Hostscan peut être téléchargé à partir du téléchargement HostScan ou vous pouvez utiliser l'image hostscan copiée depuis ASA à l'étape 2.

Le type de clé doit être Fichier pour filetoUpload.

Le corps de la réponse donne un id/nom de fichier qui est utilisé pour créer la configuration de l'analyse d'hôte.

Étape 9. Créez une demande de configuration du package hostscan. Cliquez sur Enregistrer.

REQUÊTE POST : https://<FDM IP>/api/fdm/last/object/hostscanpackagefiles

Le corps de la requête contient l'id/nom de fichier obtenu à l'étape précédente sous la forme diskFileName. Ajoutez le nom du package hostscan sous la forme Name, qui apparaît dans running-config.

Le corps de la réponse indique que le fichier Hostscan est prêt à être envoyé au périphérique.

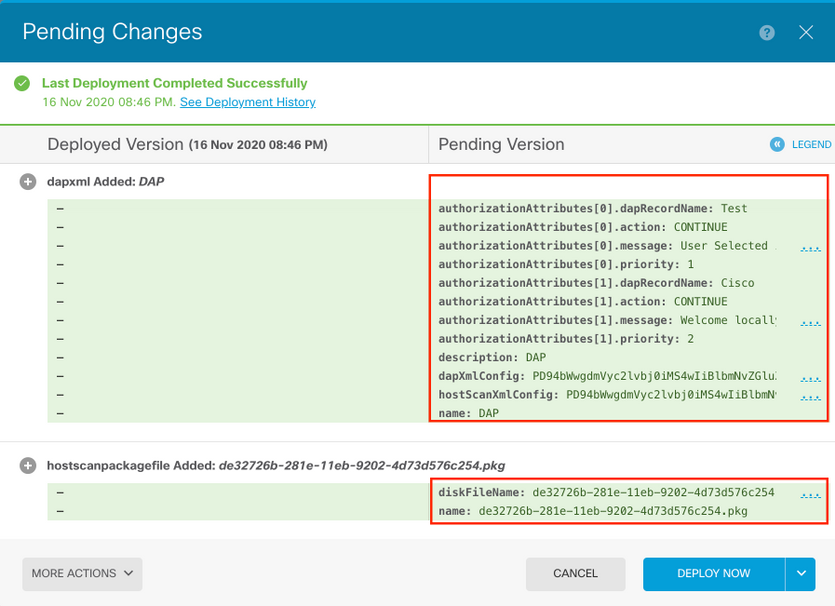

Étape 12. Déployez la configuration sur le périphérique. La configuration peut être déployée via FDM. Les modifications en attente indiquent que les attributs d'autorisation DAP et Hostscan doivent être poussés.

Configuration poussée vers l'interface CLI FTD après un déploiement réussi :

!--- RA VPN Configuration ---!

webvpn

enable outside

hostscan image disk0:/hostscan_4.9.03047-k9.pkg

hostscan enable

anyconnect image disk0:/anyconnpkgs/anyconnect-win-4.9.00086-webdeploy-k9.pkg 2

anyconnect profiles defaultClientProfile disk0:/anyconncprofs/defaultClientProfile.xml

anyconnect enable

tunnel-group-list enable

!--- DAP Authorization Configuration ---!

dynamic-access-policy-record Test

user-message "User Selected is Test"

priority 1

dynamic-access-policy-record DfltAccessPolicy

dynamic-access-policy-record Cisco

user-message "Welcome locally authenticated User"

priority 2

Vérification

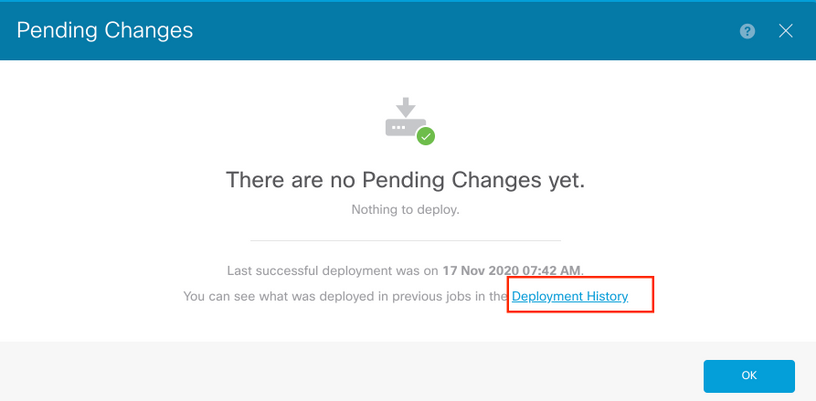

Vérification du déploiement à partir de l'interface utilisateur FTD

Accédez à l'onglet Déploiement (dans le coin supérieur droit) > Historique de déploiement.

Vérification du déploiement à partir de la CLI FTD

show run webvpn show run all dynamic-access-policy-record show flash: | inc dap.xml show flash: | inc data.xml

Dépannage

Cette section fournit les informations que vous pouvez utiliser pour dépanner votre configuration.

Débogues Dap

Remarque : Sur le FTD, vous pouvez définir différents niveaux de débogage ; par défaut, le niveau 1 est utilisé. Si vous modifiez le niveau de débogage, la verbosité des débogages pourrait augmenter. Faites ceci avec prudence, en particulier dans les environnements de production.

debug dap trace 127

debug dap errors 127

Contribution d’experts de Cisco

- Tazy KhanCisco TAC Engineer

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires