Introduction

Ce document décrit une configuration pour un VPN d'accès à distance Secure Client (AnyConnect) sur la défense contre les menaces de pare-feu sécurisé.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Connaissances de base en matière de VPN, TLS et IKEv2

- Connaissances de base en authentification, autorisation et comptabilité (AAA) et RADIUS

- Expérience avec Secure Firewall Management Center

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Protection pare-feu contre les menaces (SFTD) 7.2.5

- Centre de gestion du pare-feu sécurisé (SFMC) 7.2.9

- Client sécurisé (AnyConnect) 5.1.6

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Ce document fournit un exemple de configuration pour Secure Firewall Threat Defense (FTD) version 7.2.5 et ultérieure, qui permet au VPN d'accès à distance d'utiliser Transport Layer Security (TLS) et Internet Key Exchange version 2 (IKEv2). En tant que client, Secure Client (AnyConnect) peut être utilisé, qui est pris en charge sur plusieurs plates-formes.

Configuration

1. Conditions préalables

Afin de passer par l'assistant d'accès à distance dans le Centre de gestion du pare-feu sécurisé :

- Créez un certificat utilisé pour l'authentification du serveur.

- Configurez le serveur RADIUS ou LDAP pour l'authentification des utilisateurs.

- Créez un pool d'adresses pour les utilisateurs VPN.

- Téléchargez des images AnyConnect pour différentes plates-formes.

a) Importer le certificat SSL

Les certificats sont essentiels lorsque vous configurez le client sécurisé. Le certificat doit avoir une extension Subject Alternative Name avec un nom DNS et/ou une adresse IP pour éviter des erreurs dans les navigateurs Web.

Remarque : Seuls les utilisateurs Cisco enregistrés ont accès aux outils internes et aux informations de bogue.

L'inscription manuelle des certificats comporte des limites :

- Sur SFTD, vous avez besoin du certificat CA avant de générer le CSR.

- Si la CSR est générée en externe, la méthode manuelle échoue, il faut donc utiliser une autre méthode (PKCS12).

Il existe plusieurs méthodes pour obtenir un certificat sur l'appliance SFTD, mais la plus sûre et la plus simple est de créer une demande de signature de certificat (CSR), de la signer avec une autorité de certification (CA), puis d'importer le certificat émis pour la clé publique, qui était dans CSR.

Voici comment procéder :

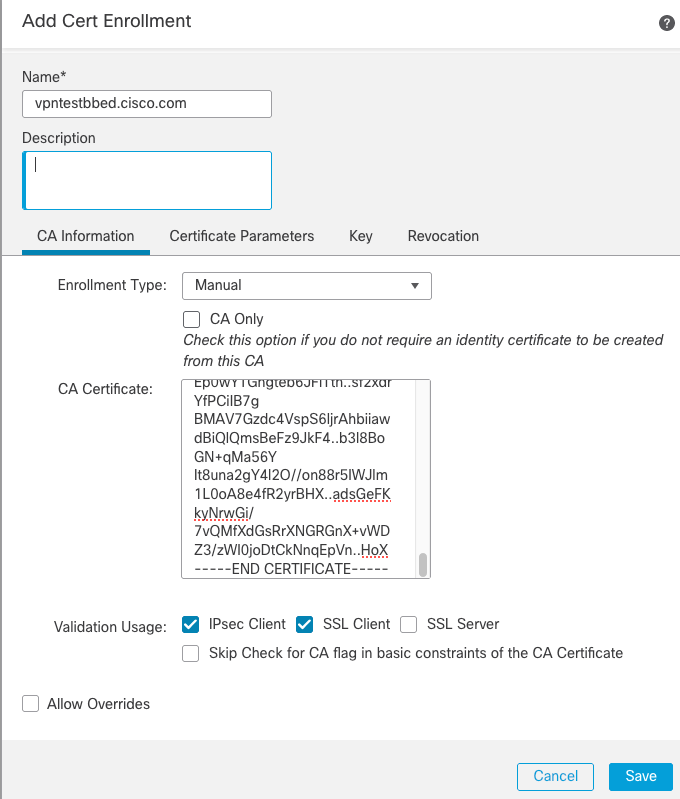

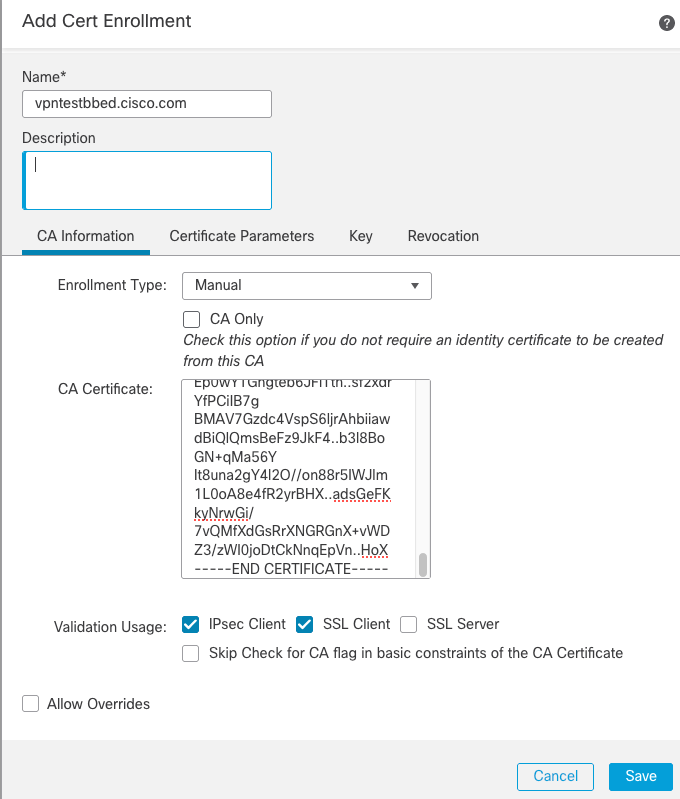

- Accédez à

Objects > Object Management > PKI > Cert Enrollment, puis cliquez surAdd Cert Enrollment.

- Sélectionnez

Enrollment Typeet collez le certificat de l'autorité de certification (le certificat utilisé pour signer le CSR).

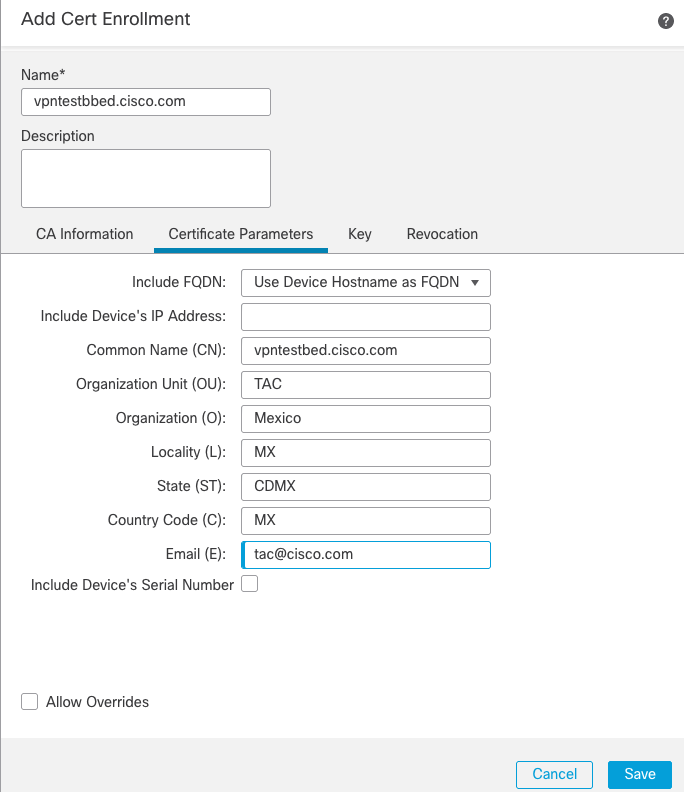

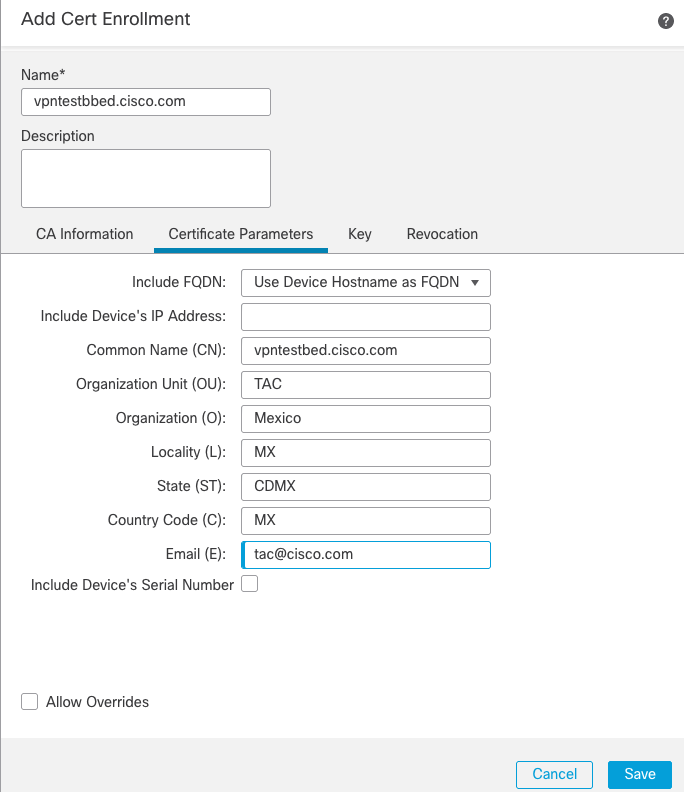

- Ensuite, allez dans le deuxième onglet et sélectionnez

Custom FQDNet remplissez tous les champs nécessaires, par exemple :

- Dans le troisième onglet, sélectionnez

Key Type, choisissez nom et taille. Pour RSA, 2048 bits est minimum.

- Cliquez sur

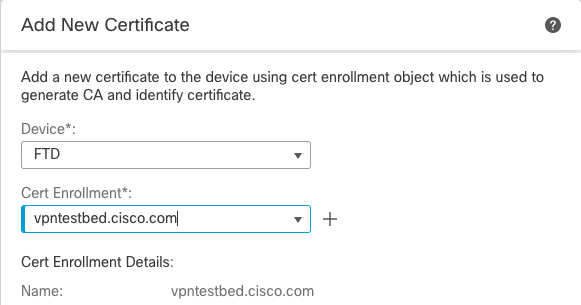

Saveet accédez àDevices > Certificates > Add.

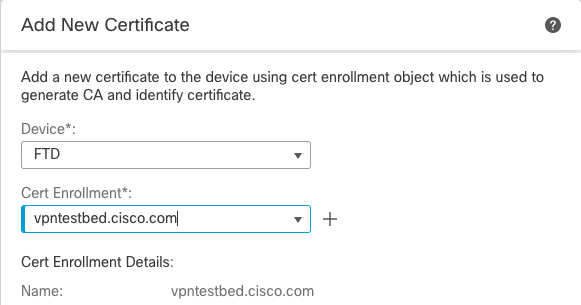

- Sélectionnez ensuite

Device, puis sousCert Enrollment, sélectionnez le point de confiance que vous venez de créer, puis cliquez surAdd:

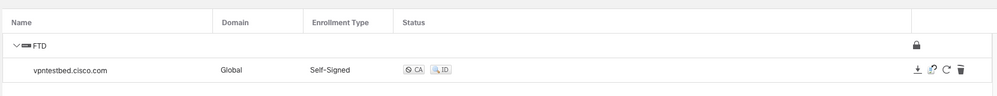

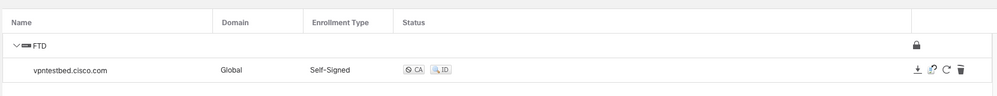

- Plus tard, en regard du nom du point de confiance, cliquez sur le bouton

puis

puisYes, et après cela, copiez CSR dans CA et signez. Le certificat doit avoir les mêmes attributs qu'un serveur HTTPS normal.

- Après avoir reçu le certificat de CA au format base64, sélectionnez-le

Browse Identity Certificate, sélectionnez-le sur le disque et cliquez surImport. Lorsque cette opération réussit, vous voyez :

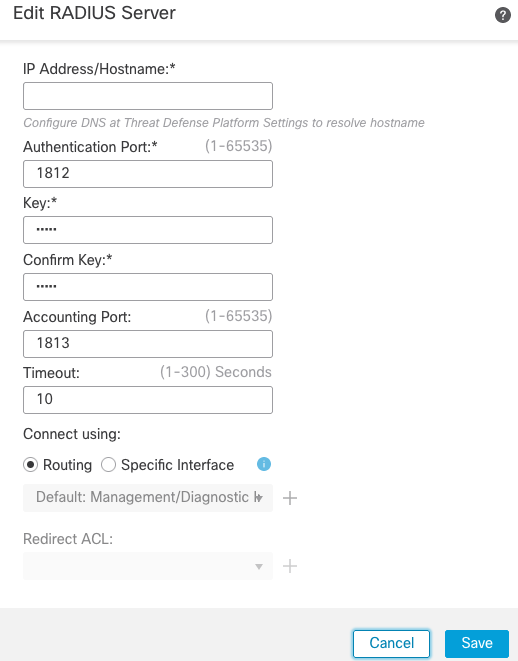

b) Configurer le serveur RADIUS

- Accédez à

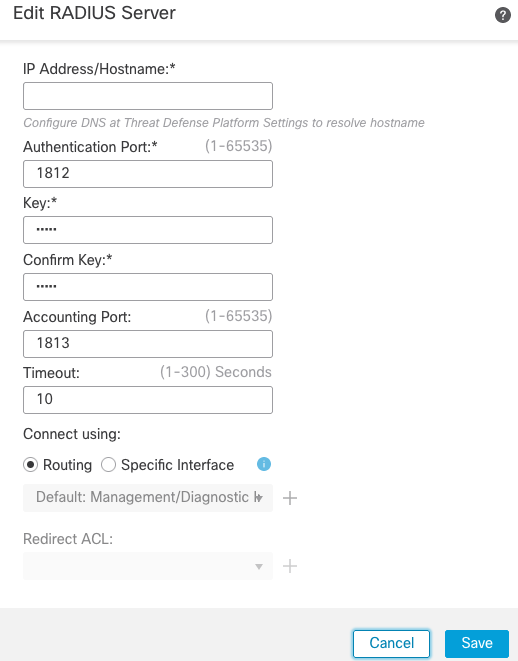

Objects > Object Management > RADIUS Server Group > Add RADIUS Server Group > +.

- Complétez le nom et ajoutez l'adresse IP avec le secret partagé, puis cliquez sur

Save:

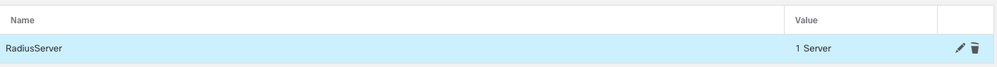

- Après cela, vous voyez le serveur dans la liste :

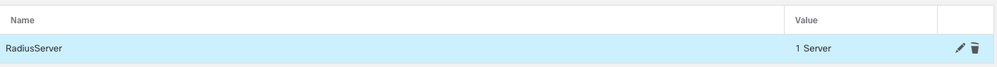

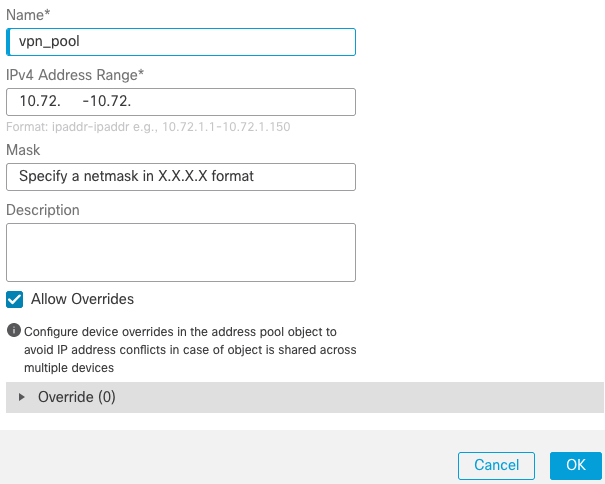

c) Créer un pool d'adresses pour les utilisateurs VPN

- Naviguez jusqu'à

Objects > Object Management > Address Pools > IPv4 Pools > Add IPv4 Pools.

- Entrez le nom et la plage, le masque n'est pas nécessaire :

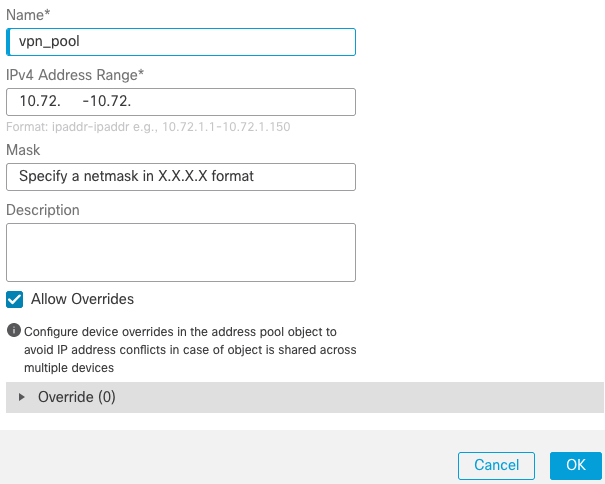

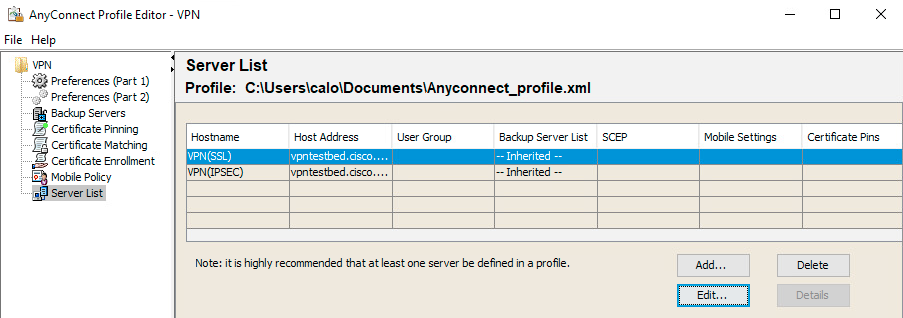

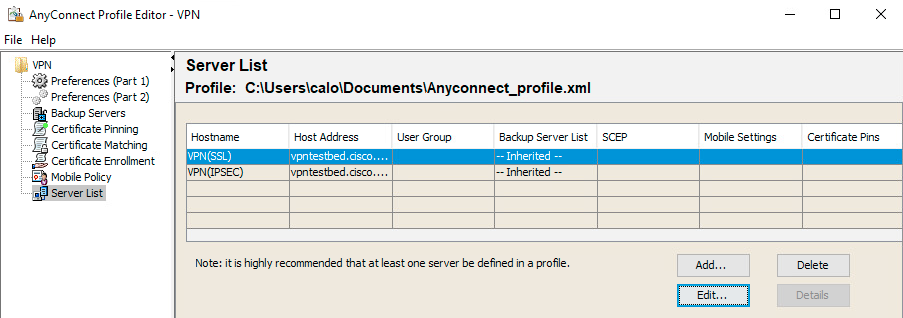

d) Créer un profil XML

- Téléchargez l'Éditeur de profil depuis le site Cisco et ouvrez-le.

- Naviguez jusqu'à

Server List > Add...

- Saisissez Display Name et FQDN. Vous voyez des entrées dans la liste des serveurs :

- Cliquez sur

OKet File > Save as...

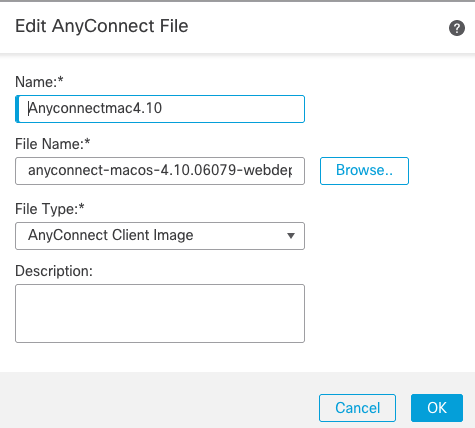

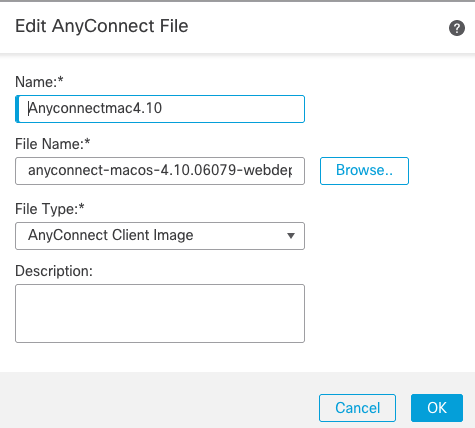

e) Télécharger des images AnyConnect

- Téléchargez les images du package depuis le site Cisco.

- Accédez à

Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File.

- Tapez le nom et sélectionnez PKG file from disk, cliquez sur

Save:

- Ajoutez d'autres packages en fonction de vos propres besoins.

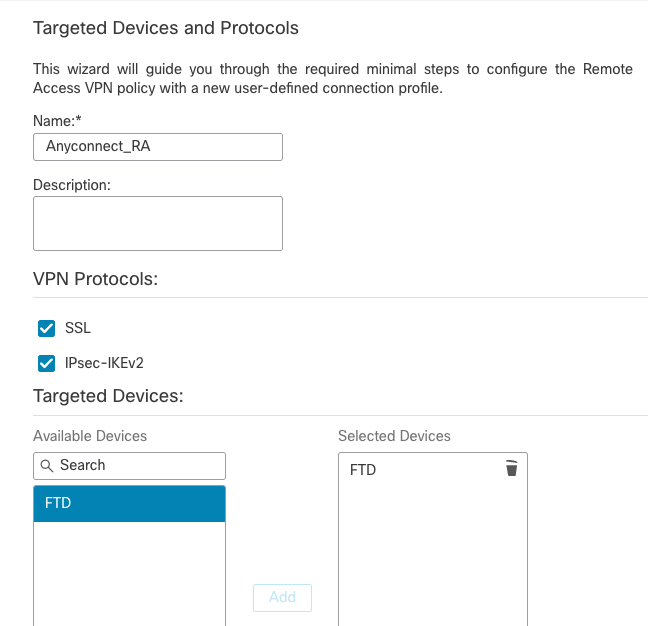

2. Assistant Accès à distance

- Accédez à

Devices > VPN > Remote Access > Add a new configuration.

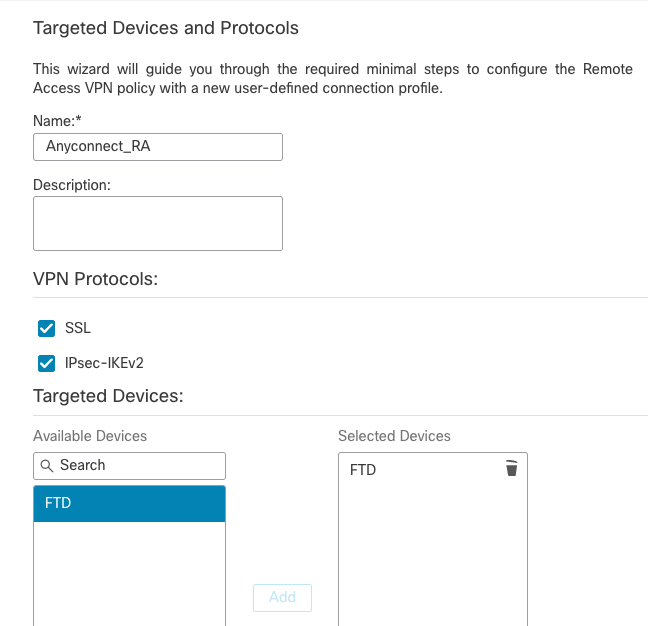

- Nommez le profil et sélectionnez le périphérique FTD :

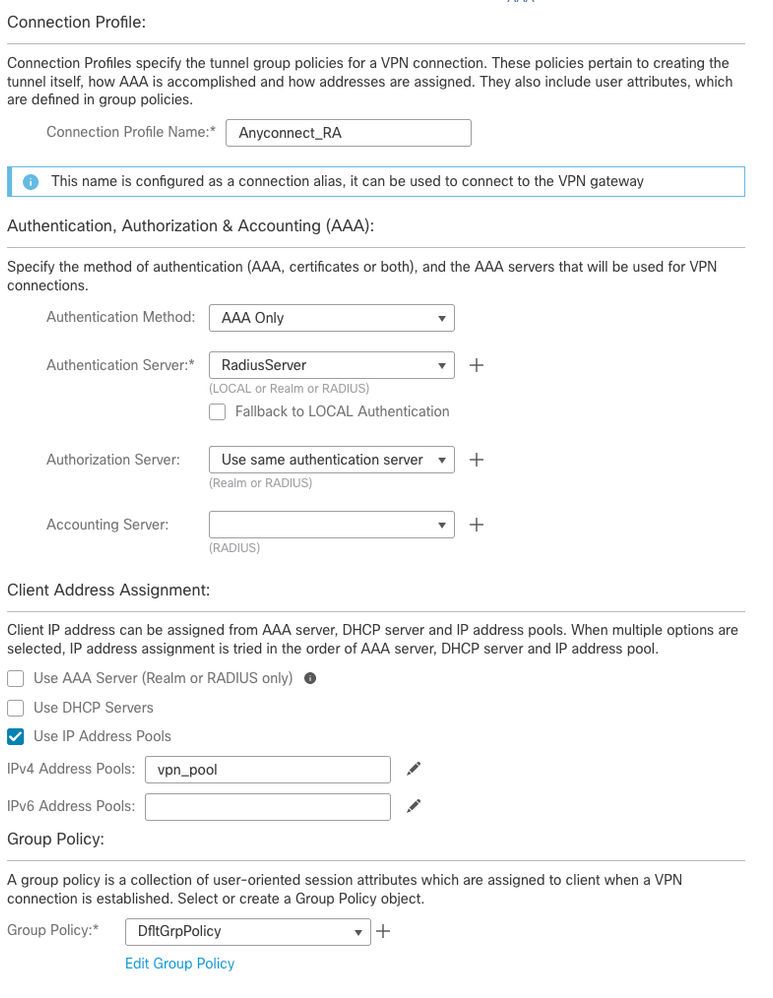

- Dans l'étape Profil de connexion, tapez

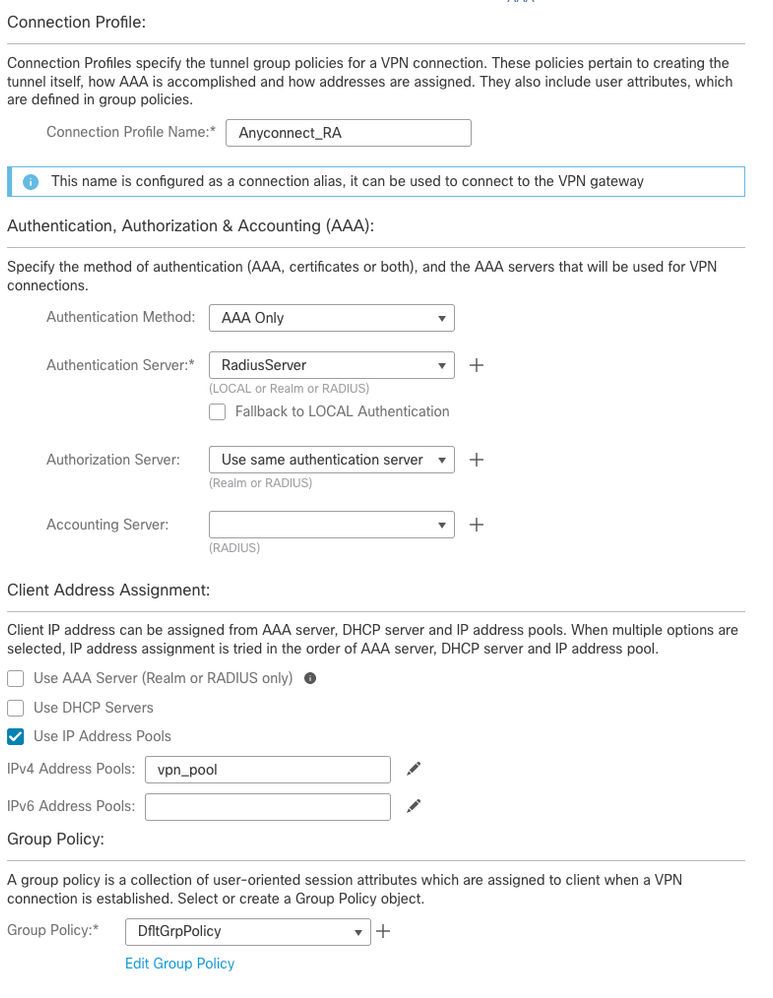

Connection Profile Name, sélectionnez le Authentication Server et que vous avezAddress Poolscréé précédemment :

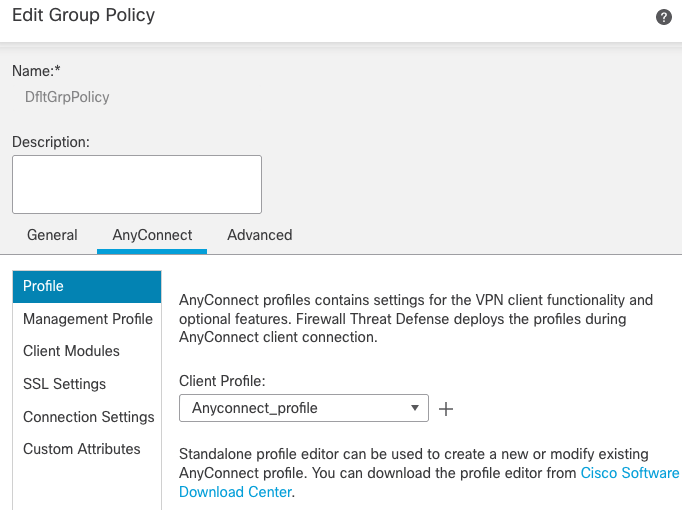

- Cliquez sur

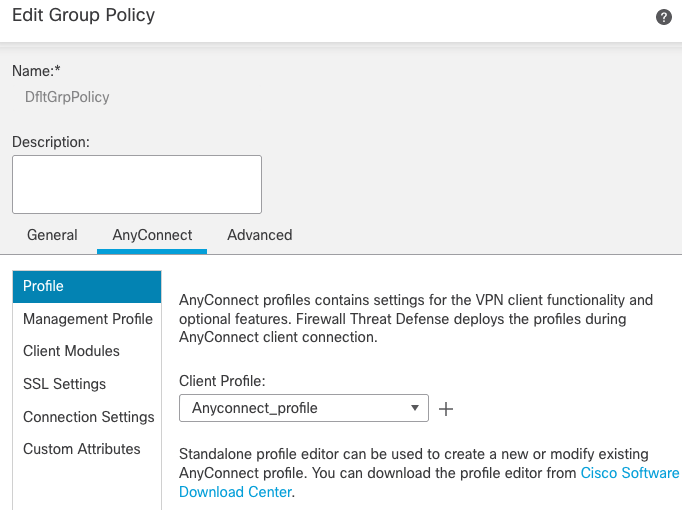

Edit Group Policy et dans l'onglet AnyConnect, sélectionnezClient Profile, puis cliquez surSave:

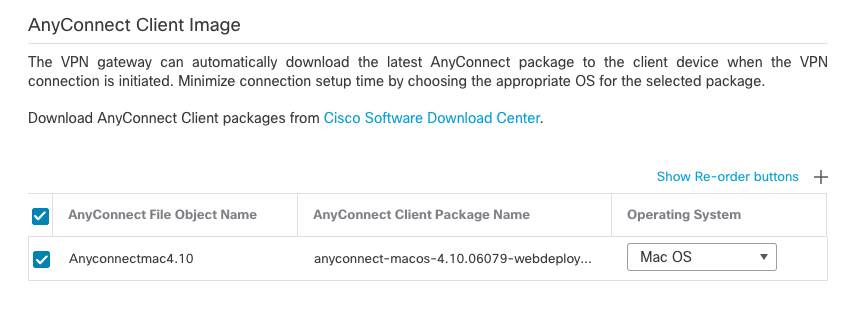

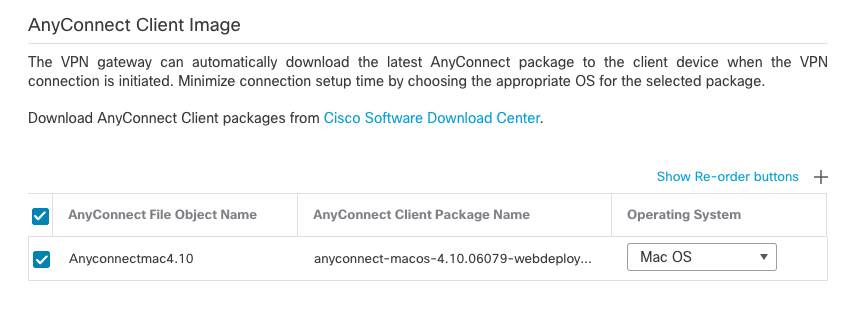

- Sur la page suivante, sélectionnez AnyConnect images et cliquez sur

Next.

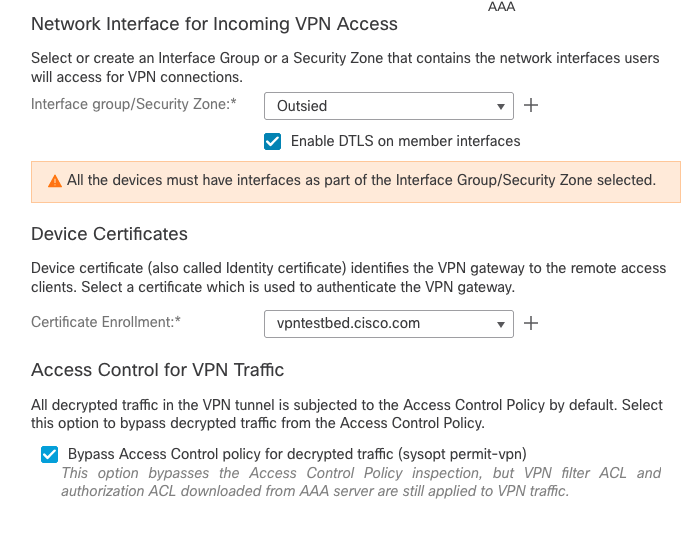

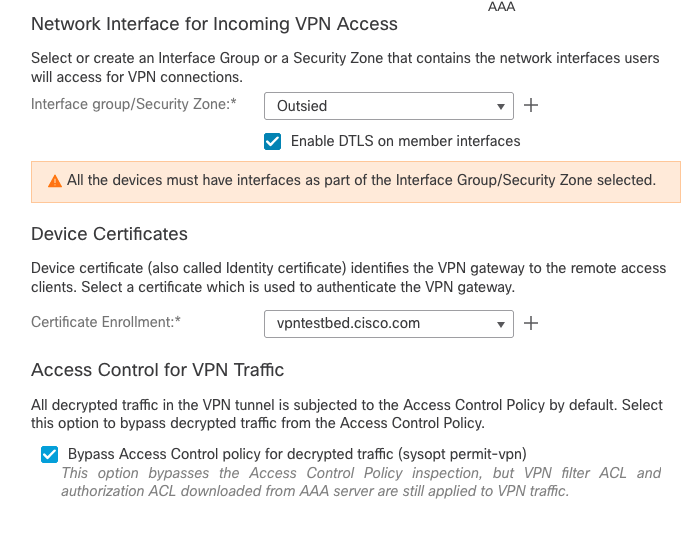

- Dans l'écran suivant, sélectionnez

Network Interface and Device Certificates:

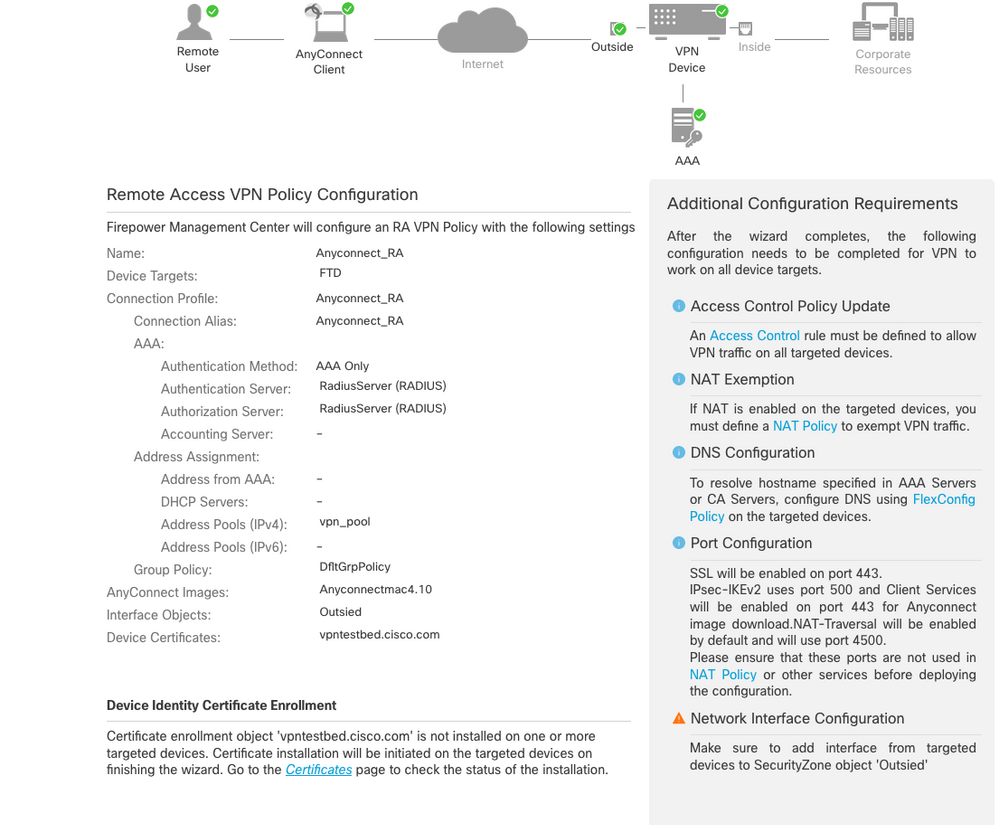

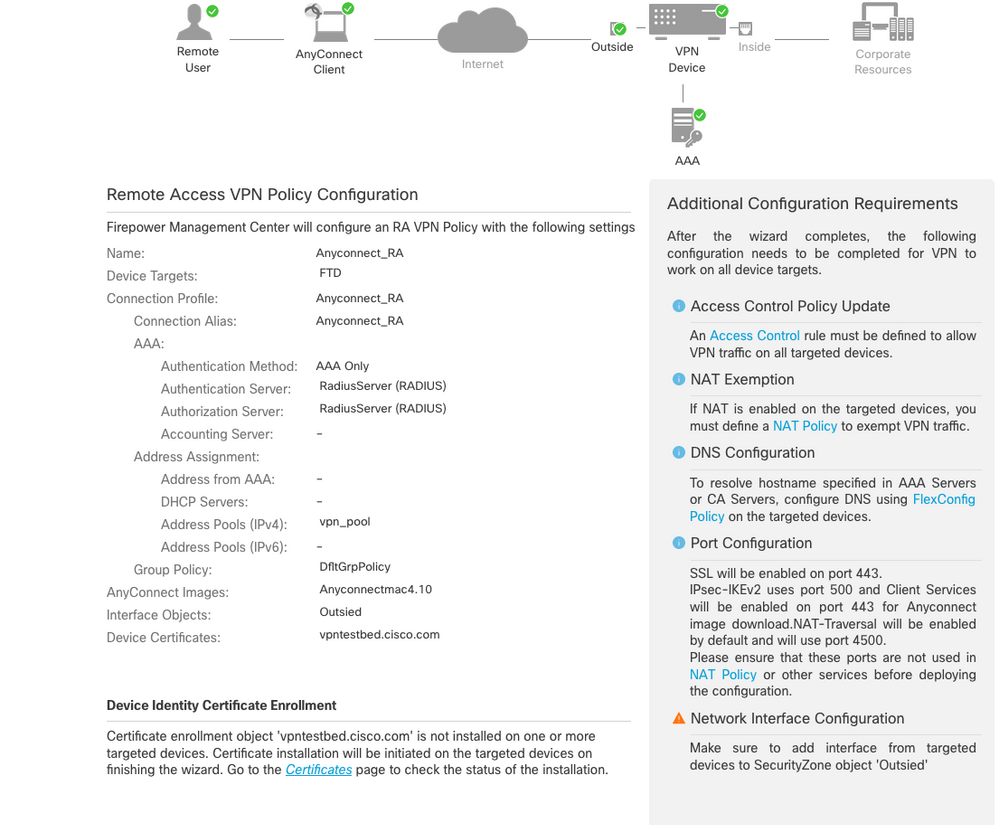

- Lorsque tout est correctement configuré, vous pouvez cliquer sur

Finish, puisDeploy:

- Cette opération copie l'intégralité de la configuration avec les certificats et les packages AnyConnect vers l'appliance FTD.

Connexion

Pour vous connecter à FTD, vous devez ouvrir un navigateur, taper un nom DNS ou une adresse IP qui pointe vers l'interface externe. Vous vous connectez ensuite avec les informations d'identification stockées sur le serveur RADIUS et suivez les instructions affichées à l'écran. Une fois qu'AnyConnect est installé, vous devez placer la même adresse dans la fenêtre AnyConnect, puis cliquer surConnect.

Limites

Actuellement, non pris en charge sur FTD, mais disponible sur ASA :

Considérations de sécurité

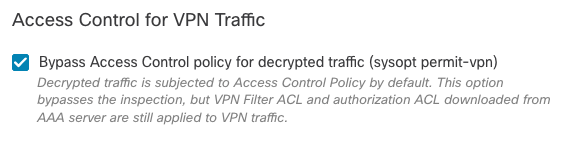

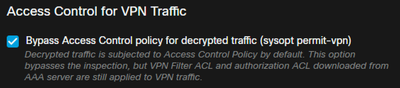

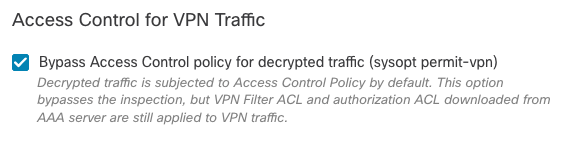

Par défaut, le sysopt connection permit-vpnest désactivée. Cela signifie que vous devez autoriser le trafic provenant du pool d'adresses sur l'interface externe via la stratégie de contrôle d'accès. Bien que la règle de préfiltrage ou de contrôle d'accès soit ajoutée pour autoriser uniquement le trafic VPN, si le trafic en texte clair correspond aux critères de la règle, il est autorisé par erreur.

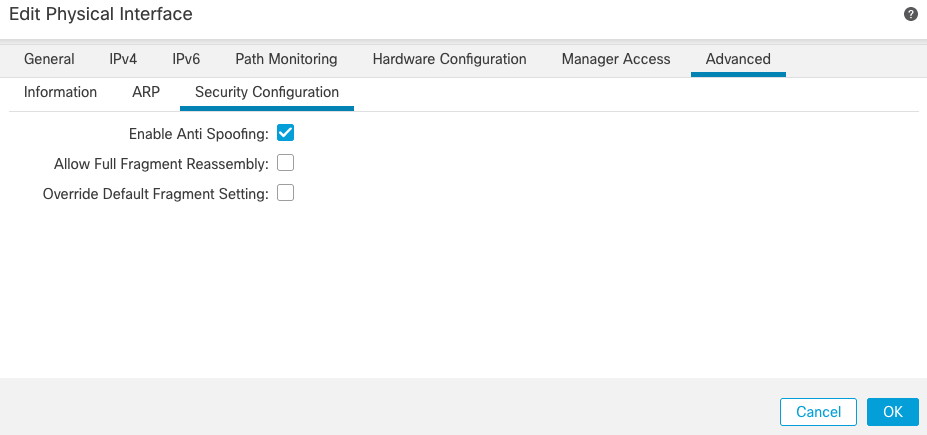

Il y a deux approches à ce problème. Premièrement, l'option recommandée par le TAC est d'activer l'anti-usurpation (sur ASA, il était connu sous le nom de Unicast Reverse Path Forwarding - uRPF) pour l'interface externe, et deuxièmement, est de permettre sysopt connection permit-vpnde contourner complètement l'inspection Snort. La première option permet une inspection normale du trafic qui va vers et depuis les utilisateurs VPN.

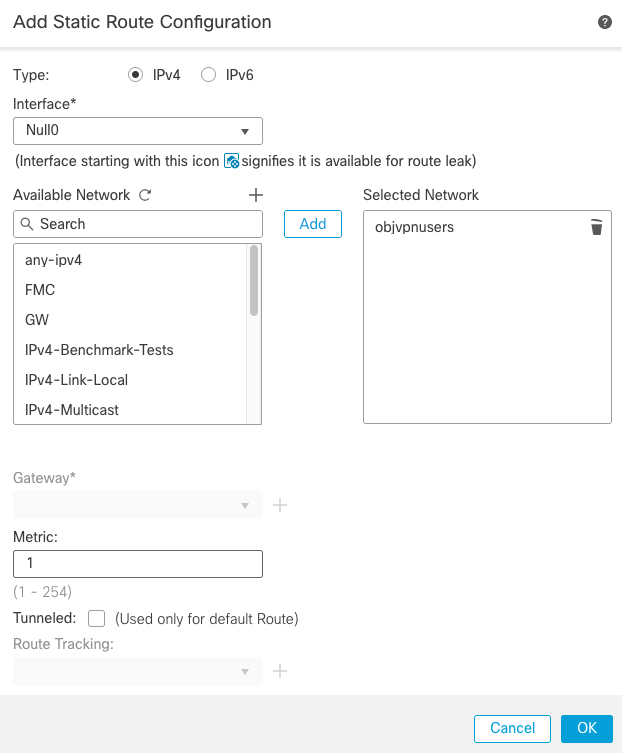

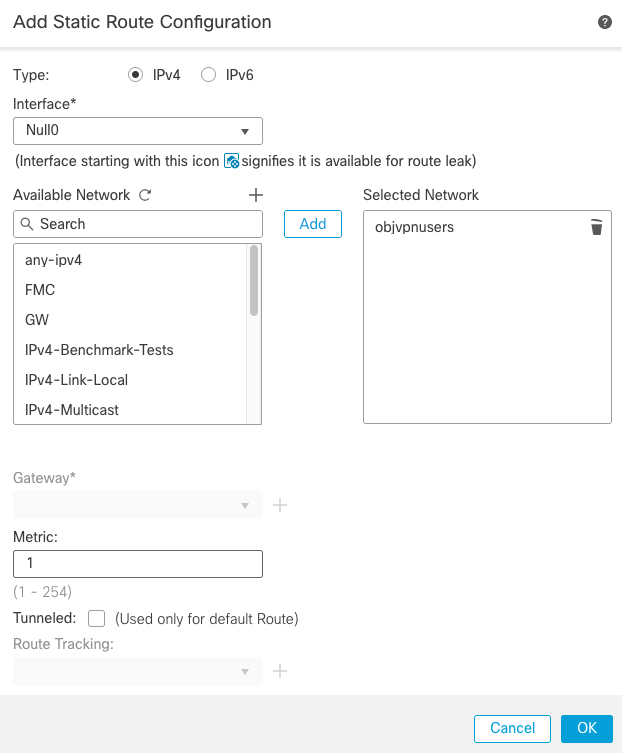

a) Activer uRPF

- Créez une route Null pour le réseau utilisé pour les utilisateurs d'accès à distance, défini dans la section C. Accédez à

Devices > Device Management > Edit > Routing > Static Route et sélectionnez Add route.

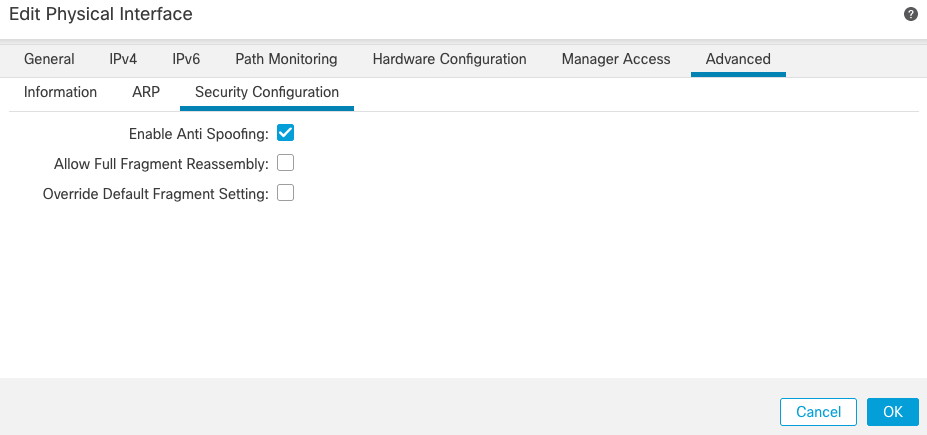

- Activez ensuite uRPF sur l'interface où se terminent les connexions VPN. Pour le trouver, accédez à

Devices > Device Management > Edit > Interfaces > Edit > Advanced > Security Configuration > Enable Anti Spoofing.

Lorsqu’un utilisateur est connecté, la route 32 bits est installée pour cet utilisateur dans la table de routage. Le trafic en texte clair provenant des autres adresses IP inutilisées du pool est abandonné par uRFP. Pour voir une description de, Anti-Spoofing référez-vous à Définir les paramètres de configuration de sécurité sur la défense contre les menaces de pare-feu.

b) Option Enable (Activersysopt connection permit-vpn)

- Il existe une option pour le faire avec l'assistant ou sous

Devices > VPN > Remote Access > VPN Profile > Access Interfaces.

Informations connexes

Commentaires

Commentaires