Configuration du protocole PPTP via PAT sur un serveur Microsoft PPTP

Contenu

Introduction

Le protocole de tunnellisation point-à-point (PPTP) de Microsoft (MS) est utilisé pour permettre à des utilisateurs distants de se connecter de nouveau à leur réseau d’entreprise de manière sécurisée à travers le réseau Internet public. Vous pouvez allouer une adresse IP unique à un site distant pour conserver vos adresses IP publiques. Vous pouvez ensuite permettre à plusieurs utilisateurs d’établir simultanément des connexions PPTP au même endroit ou à des endroits différents. PPTP a été ajouté à la version logicielle 12.1(4)T de Cisco IOSMD.

Pour plus d'informations, référez-vous à la section NAT - Support for PPTP in an Overload (Port Address Translation) Configuration dans la série de versions de déploiement anticipé du logiciel Cisco IOS 12.1 T.

Conditions préalables

Conditions requises

Aucune spécification déterminée n'est requise pour ce document.

Components Used

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

Routeurs Cisco 3600 qui exécutent le logiciel Cisco IOS versions 12.1.5(9)T et 12.2.3

-

Toutes les plates-formes du système d'exploitation Windows avec des clients natifs PPTP intégrés

-

MS Windows 2000 Advanced Server avec serveur PPTP intégré

Les informations présentées dans ce document ont été créées à partir de périphériques dans un environnement de laboratoire spécifique. All of the devices used in this document started with a cleared (default) configuration. Si vous travaillez dans un réseau opérationnel, assurez-vous de bien comprendre l'impact potentiel de toute commande avant de l'utiliser.

Conventions

Pour plus d'informations sur les conventions utilisées dans ce document, reportez-vous à Conventions relatives aux conseils techniques Cisco.

Configuration

Cette section vous fournit des informations pour configurer les fonctionnalités décrites dans ce document.

Remarque : Utilisez l’outil de recherche de commandes (clients inscrits seulement) pour en savoir plus sur les commandes figurant dans le présent document.

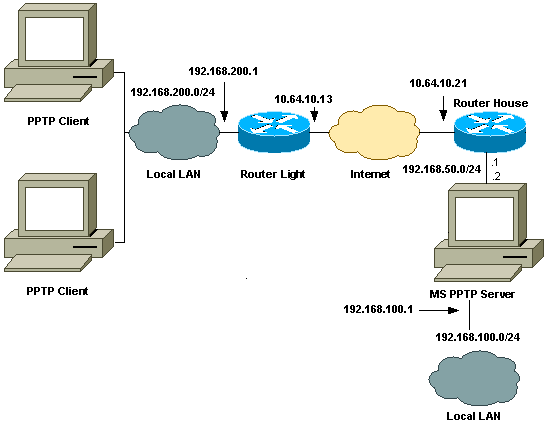

Diagramme du réseau

Ce document utilise la configuration réseau suivante :

Configurations

Ce document utilise les configurations suivantes :

| Voyant du routeur |

|---|

Current configuration : 1136 bytes ! version 12.2 service timestamps debug upti service timestamps log uptime no service password-encryption ! hostname light ! boot system tftp c3660-jk9o3s-mz.122-3.bin 255.255.255.255 ! ip subnet-zero ! ! no ip domain-lookup ! ip audit notify log ip audit po max-events 100 ip ssh time-out 120 ip ssh authentication-retries 3 ! call rsvp-sync cns event-service server ! ! ! ! ! fax interface-type modem mta receive maximum-recipients 0 ! controller E1 2/0 ! ! ! interface FastEthernet0/0 ip address 10.64.10.13 255.255.255.224 !--- Defines the interface as external for NAT. ip nat outside duplex auto speed auto ! interface FastEthernet0/1 ip address 192.168.200.1 255.255.255.0 !--- Defines the interface as internal for NAT. ip nat inside duplex auto speed auto ! interface Serial1/0 no ip address shutdown no fair-queue ! interface Serial1/1 no ip address shutdown ! interface Serial1/2 no ip address shutdown ! interface Serial1/3 no ip address shutdown ! !--- Indicates that any packets received on the inside interface permitted !--- by access list 101 share one public IP address (the address on Fa0/0). ip nat inside source list 101 interface FastEthernet0/0 overload ip classless ip route 0.0.0.0 0.0.0.0 10.64.10.1 no ip http server ! access-list 101 permit ip any any ! ! dial-peer cor custom ! ! ! ! ! line con 0 line aux 0 line vty 0 4 login ! end |

| Table de traduction NAT IP |

|---|

light#show ip nat translations Pro Inside global Inside local Outside local Outside global gre 10.64.10.13:50150 192.168.200.253:50150 10.64.10.21:50150 10.64.10.21:50150 gre 10.64.10.13:50151 192.168.200.254:50151 10.64.10.21:50151 10.64.10.21:50151 gre 10.64.10.13:0 192.168.200.254:0 10.64.10.21:0 10.64.10.21:0 gre 10.64.10.13:32768 192.168.200.253:32768 10.64.10.21:32768 10.64.10.21:32768 tcp 10.64.10.13:2643 192.168.200.253:2643 10.64.10.21:1723 10.64.10.21:1723 tcp 10.64.10.13:3546 192.168.200.254:3546 10.64.10.21:1723 10.64.10.21:1723 |

| Routeur House |

|---|

Building configuration... Current configuration : 2281 bytes ! version 12.2 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname house ! enable password cisco ! ip subnet-zero ! ! ! fax interface-type modem mta receive maximum-recipients 0 ! ! interface FastEthernet0/0 ip address 10.64.10.21 255.255.255.224 !--- Defines the interface as external for NAT. ip nat outside duplex auto speed auto ! interface FastEthernet0/1 ip address 192.168.50.1 255.255.255.0 !--- Defines the interface as internal for NAT. ip nat inside duplex auto speed auto ! ! interface FastEthernet4/0 no ip address shutdown duplex auto speed auto ! !--- Indicates that any packets received on the inside interface permitted by !--- access list 101 share one public IP address (the address on Fa0/0). ip nat inside source list 101 interface FastEthernet0/0 overload !--- Static port translation for the Microsoft PPTP server on TCP port 1723 !--- share one public IP address (the address on Fa0/0). ip nat inside source static tcp 192.168.50.2 1723 interface FastEthernet0/0 1723 ip classless ip route 0.0.0.0 0.0.0.0 10.64.10.1 ip http server ip pim bidir-enable ! access-list 101 permit ip any any ! ! snmp-server manager ! call rsvp-sync ! ! mgcp profile default ! dial-peer cor custom ! ! line con 0 line aux 0 line vty 0 4 password cisco login ! ! end |

| Table de traduction NAT IP |

|---|

house#show ip nat translations Pro Inside global Inside local Outside local Outside global gre 10.64.10.21:50150 192.168.50.2:50150 10.64.10.13:50150 10.64.10.13:50150 gre 10.64.10.21:50151 192.168.50.2:50151 10.64.10.13:50151 10.64.10.13:50151 gre 10.64.10.21:0 192.168.50.2:0 10.64.10.13:0 10.64.10.13:0 gre 10.64.10.21:32768 192.168.50.2:32768 10.64.10.13:32768 10.64.10.13:32768 tcp 10.64.10.21:1723 192.168.50.2:1723 10.64.10.13:2643 10.64.10.13:2643 tcp 10.64.10.21:1723 192.168.50.2:1723 --- --- tcp 10.64.10.21:80 192.168.50.2:80 --- --- tcp 10.64.10.21:1723 192.168.50.2:1723 10.64.10.13:3546 10.64.10.13:3546 |

Configurer le serveur MS PPTP

Complétez ces étapes afin de configurer le serveur MS PPTP :

-

Accédez à Routage et accès à distance et sélectionnez Configurer et activer le routage et l'accès à distance.

-

Dans l'Assistant de configuration du serveur de routage et d'accès distant, sélectionnez Serveur de réseau privé virtuel (VPN).

-

Définissez les adresses IP réseau interne et externe de la carte réseau du serveur.

-

Attribuez un pool IP aux clients PPTP distants.

-

Vous pouvez utiliser le serveur d'authentification MS RADIUS ou l'authentification locale.

-

Créez la base de données des utilisateurs locaux pour l'authentification locale.

-

Deux clients PPTP derrière le routeur PAT (Port Address Translation) sont connectés au serveur MS PPTP.

Vérification

Référez-vous à cette section pour vous assurer du bon fonctionnement de votre configuration.

L'Outil Interpréteur de sortie (clients enregistrés uniquement) (OIT) prend en charge certaines commandes show. Utilisez l'OIT pour afficher une analyse de la sortie de la commande show .

-

show ip nat translations : affiche le contenu de la table de traduction.

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

Ressources de dépannage

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

19-Oct-2006 |

Première publication |

Commentaires

Commentaires