Examiner les études de cas sur le protocole de passerelle frontalière

Options de téléchargement

-

ePub (1.1 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (2.0 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document présente cinq études de cas concernant le protocole BGP (Border Gateway Protocol).

Conditions préalables

Exigences

Aucune exigence spécifique n'est associée à ce document.

Composants utilisés

Ce document n'est pas limité à des versions de matériel et de logiciel spécifiques.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Conventions

Pour plus d'informations sur les conventions utilisées dans ce document, reportez-vous à Conventions relatives aux conseils techniques Cisco.

Études de cas BGP 1

Le protocole BGP , défini par RFC 1771 , vous permet de créer un routage interdomaine sans boucle entre des systèmes autonomes (AS). Un AS est un ensemble de routeurs nécessitant une administration technique simple. Les routeurs d'un AS peuvent employer plusieurs protocoles Interior Gateway Protocols (IGP) pour échanger des informations de routage au sein de l'AS. Les routeurs peuvent utiliser un protocole Exterior Gateway Protocol (EGP) pour router les paquets en dehors de l'AS.

Fonctionnement de BGP

BGP utilise TCP comme protocole de transport, sur le port 179. Deux routeurs BGP forment une connexion TCP entre eux. Ces routeurs sont des routeurs homologues. Les routeurs homologues échangent des messages pour ouvrir et confirmer les paramètres de connexion.

Les routeurs BGP échangent des informations sur l'accessibilité du réseau. Ces informations constituent principalement une indication des chemins d'accès complets qu'une route doit emprunter pour atteindre le réseau de destination. Les chemins sont des numéros d'AS BGP. Cette information aide à la construction d'un graphique des AS sans boucle. Le graphique montre également à quel niveau appliquer des règles de routage afin d'imposer quelques restrictions au comportement de routage.

Deux routeurs qui forment une connexion TCP pour échanger des informations de routage BGP sont des « homologues » ou des « voisins ». Les homologues BGP échangent initialement l'intégralité des tables de routage BGP. Après cet échange, les homologues envoient des mises à jour incrémentielles lorsque la table de routage change. BGP conserve un numéro de version de la table BGP. Le numéro de version est identique pour tous les homologues BGP. Le numéro de version change à chaque fois que BGP met à jour la table pour refléter les modifications des informations de routage. L'envoi des paquets keepalive garantit que la connexion entre les homologues BGP est active. Les paquets de notification sortent en réponse aux erreurs ou aux conditions spéciales.

eBGP et iBGP

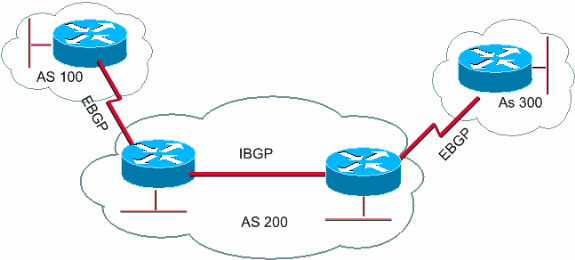

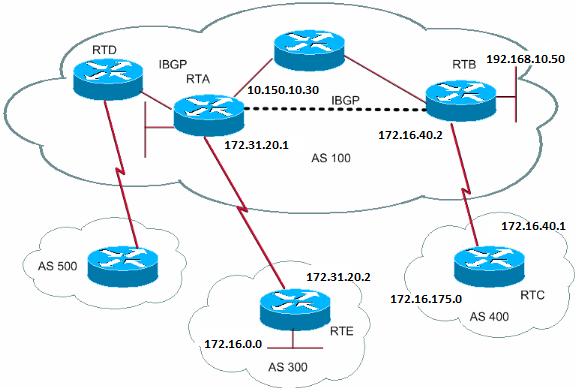

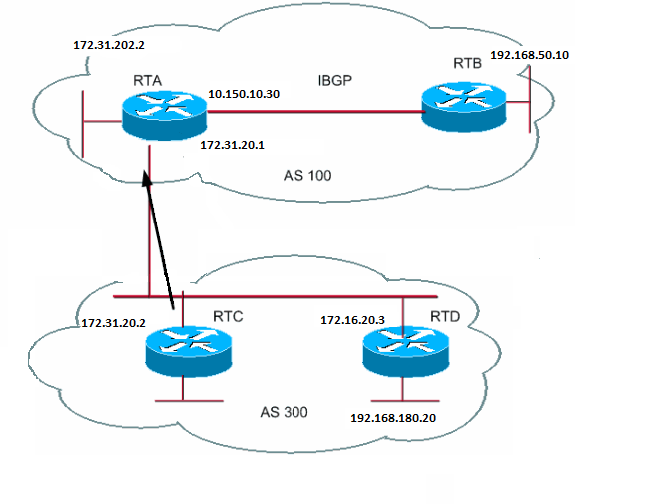

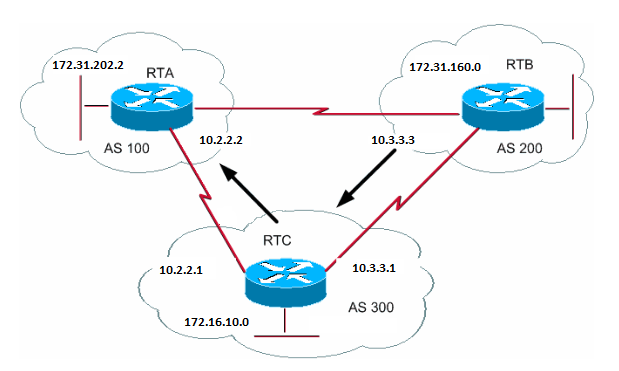

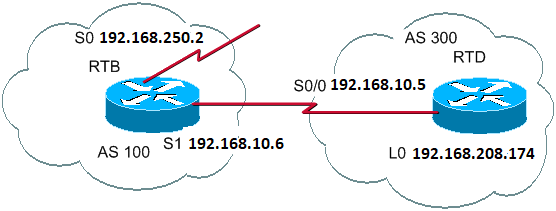

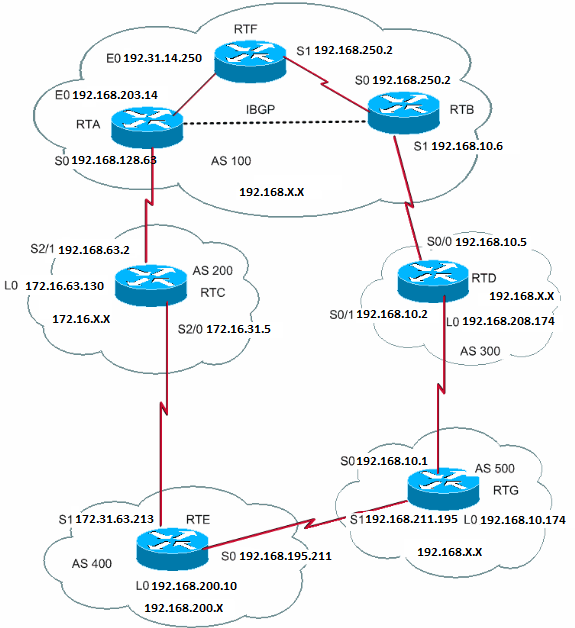

Si un AS comporte plusieurs speakers BGP, il peut servir de service de transit pour d'autres AS. Comme le montre le schéma suivant dans cette section, AS200 est un AS de transit pour AS100 et AS300.

Afin d'envoyer l'information aux AS externes, l'accessibilité des réseaux doit être garantie. Afin d'assurer l'accessibilité des réseaux, les processus suivants sont exécutés :

-

Interconnexion BGP interne (iBGP) entre les routeurs au sein d'un AS

-

Redistribution des informations BGP aux IGP qui s'exécutent dans l'AS

Quand BGP s'exécute entre des routeurs qui appartiennent à deux AS différents, on parle de BGP extérieur (eBGP). Quand BGP s'exécute entre des routeurs du même AS, on parle d'iBGP.

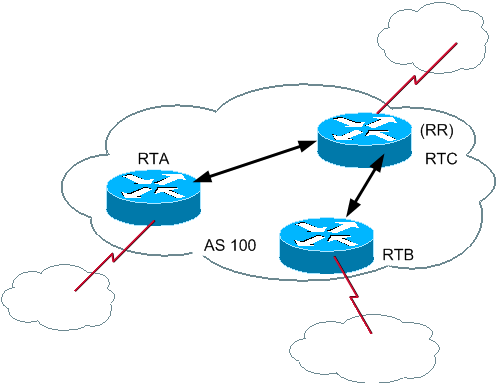

BGP s’exécute entre les routeurs dans le même AS

BGP s’exécute entre les routeurs dans le même AS

Activer le routage BGP

Complétez ces étapes afin d'activer et de configurer BGP.

Supposons que vous vouliez que deux routeurs, RTA et RTB, communiquent via BGP. Dans le premier exemple, RTA et RTB sont dans des AS différents. Dans le deuxième exemple, les deux routeurs appartiennent au même AS.

-

Définissez le processus de routage et le numéro de l'AS auquel les routeurs appartiennent.

Émettez la commande suivante pour activer BGP sur un routeur :

router bgp <autonomous-system> RTA# router bgp 100 RTB# router bgp 200Ces instructions indiquent que RTA exécute BGP et appartient à AS100. RTB exécute BGP et appartient à AS200.

-

Définissez les voisins BGP.

La formation de voisins BGP indique les routeurs qui essaient de communiquer via BGP. La section suivante explique ce processus.

Former des voisins BGP

Deux routeurs BGP deviennent voisins après avoir établi une connexion TCP entre eux. La connexion TCP est essentielle pour que les deux routeurs homologues commencent à échanger des mises à jour de routage.

Une fois la connexion TCP établie, les routeurs envoient des messages d'ouverture pour échanger des valeurs. Les valeurs que les routeurs s'échangent sont le numéro d'AS, la version de BGP exécutée par les routeurs, l'ID des routeurs BGP et le temps de maintien de keepalive. Après la confirmation et l'acceptation de ces valeurs, l'établissement de la connexion de voisinage s'effectue. N'importe quel état autre qu'Established indique que les deux routeurs ne sont pas devenus voisins et qu'ils ne peuvent pas échanger de mises à jour BGP.

Émettez cette neighbor commande pour établir une connexion TCP :

neighbor <ip-address> remote-as <number>

Le numéro dans la commande est le numéro d'AS du routeur auquel vous voulez vous connecter avec BGP. adresse-ip est l'adresse du prochain saut avec connexion directe pour eBGP. Pour iBGP, adresse-ip est n'importe quelle adresse IP sur l'autre routeur.

Les deux adresses IP que vous utilisez dans la neighbor commande des routeurs homologues doivent pouvoir se joindre. Une manière de vérifier l'accessibilité consiste à faire un test ping étendu entre les deux adresses IP. La commande ping étendue force le routeur à utiliser comme source l’adresse IP spécifiée par la commande ping neighbor . Le routeur doit utiliser cette adresse plutôt que l'adresse IP de l'interface à partir de laquelle le paquet est envoyé.

En cas de modifications de configuration de BGP, vous devez réinitialiser la connexion de voisinage pour permettre aux nouveaux paramètres d'entrer en vigueur. .

-

clear ip bgp address

Remarque : Il s’agit de l’adresse du voisin

-

clear ip bgp *Cette commande efface toutes les connexions de voisinage.

Par défaut, les sessions BGP commencent par l'utilisation de BGP version 4 et négocient de manière descendante jusqu'aux versions antérieures, s'il y a lieu. Vous pouvez empêcher les négociations et forcer la version de BGP que les routeurs utilisent pour communiquer avec un voisin. Émettez la commande suivante en mode de configuration du routeur :

neighbor {ip address | peer-group-name} version <value>

Voici un exemple de configuration de la neighbor commande :

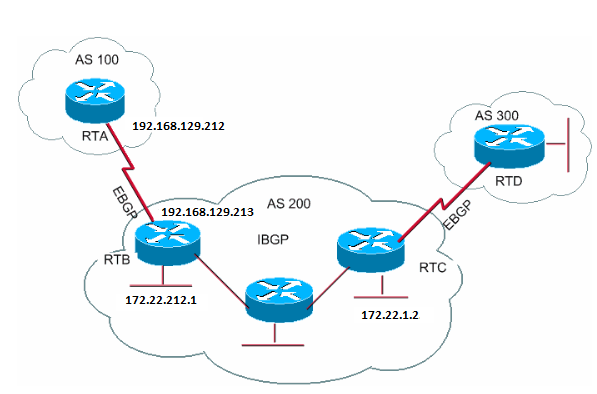

RTA#

router bgp 100

neighbor 192.168.129.213 remote-as 200

RTB#

router bgp 200

neighbor 192.168.129.212 remote-as 100

neighbor 172.22.1.2 remote-as 200

RTC#

router bgp 200

neighbor 172.22.212.1 remote-as 200

Dans cet exemple, RTA et RTB exécutent eBGP. RTB et RTC exécutent iBGP. Le numéro de l'AS distant pointe vers un AS externe ou interne qui indique eBGP ou iBGP. De plus, les homologues eBGP ont une connexion directe, mais les homologues iBGP n’ont pas de connexion directe. Les routeurs iBGP n’ont pas besoin d’avoir une connexion directe. Cependant, un IGP doit s’exécuter pour permettre aux deux voisins de communiquer entre eux.

Cette section propose un exemple d'informations affichées par la commande show ip bgp neighbors.

Remarque : Portez une attention particulière à l’état du BGP. Hormis « Established » (établi), tout état indique que les homologues ne sont pas actifs. Notez également les éléments suivants :

-

La version de BGP qui est la 4

-

L'ID de routeur distant

Ce numéro est la plus haute adresse IP du routeur ou l'interface de bouclage la plus élevée, le cas échéant.

-

La version de la table

La version de la table indique l'état de la table. À chaque entrée de nouvelles informations, la table augmente la version. Une version qui continue d'être incrémentée indique une déflexion de route qui entraîne la mise à jour continue des routes.

Router#show ip bgp neighbors

BGP neighbor is 192.168.129.213, remote AS 200, external link

BGP version 4, remote router ID 172.22.12.1

BGP state = Established, table version = 3, up for 0:10:59

Last read 0:00:29, hold time is 180, keepalive interval is 60 seconds

Minimum time between advertisement runs is 30 seconds

Received 2828 messages, 0 notifications, 0 in queue

Sent 2826 messages, 0 notifications, 0 in queue

Connections established 11; dropped 10

BGP et interfaces de bouclage

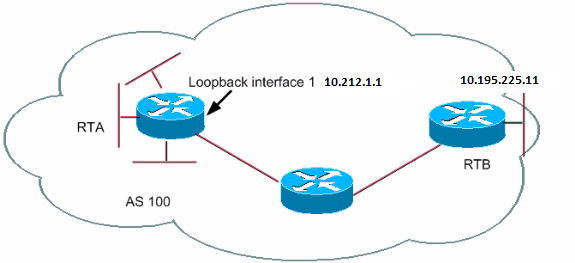

BGP et interfaces de bouclageL’utilisation d’une interface de boucle avec retour pour définir les voisins est courante avec iBGP, mais pas avec eBGP. Normalement, vous employez l'interface de bouclage pour vous assurer que l'adresse IP du voisin reste active et est indépendante du matériel qui fonctionne correctement. Dans le cas d'eBGP, les routeurs homologues utilisent fréquemment une connexion directe, et le bouclage ne s'applique pas.

Si vous utilisez l'adresse IP d'une interface de bouclage dans la neighbor commande, vous avez besoin d'une configuration supplémentaire sur le routeur voisin. Le routeur voisin doit informer BGP de l'utilisation d'une interface de bouclage plutôt qu'une interface physique pour initier la connexion TCP au voisin BGP. Pour indiquer une interface de bouclage, émettez la commande suivante :

neighbor <ip-address> update-source <interface>

Cet exemple illustre l'utilisation de cette commande :

RTA#

router bgp 100

neighbor 10.195.225.11 remote-as 100

neighbor 10.195.225.11 update-source loopback 1

RTB#

router bgp 100

neighbor 10.212.1.1 remote-as 100

Dans cet exemple, RTA et RTB exécutent iBGP dans AS100. Dans la neighbor commande, RTB utilise l'interface de bouclage de RTA, 10.212.1.1. Dans ce cas, RTA doit forcer BGP à utiliser l'adresse IP de bouclage comme source dans la connexion de voisinage TCP. Afin de forcer cette action, RTA ajoute update-source interface-type interface-number afin que la commande soit neighbor 10.195.225.11 update-source loopback 1exécutée. Cette instruction force BGP à utiliser l'adresse IP de l'interface de bouclage quand BGP parle au voisin 10.195.225.11.

Remarque : Le RTA a utilisé l’adresse IP de l’interface physique de RTB, 10.195.225.11., en tant que voisin. L'utilisation de cette adresse IP explique pourquoi RTB n'a pas besoin de configuration spéciale. Référez-vous à l'exemple de configuration pour iBGP et eBGP avec ou sans adresse de bouclage pour obtenir un exemple de configuration de scénario réseau complet.

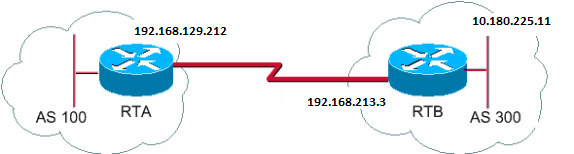

Saut multiple eBGP

Saut multiple eBGPDans certains cas, un routeur Cisco peut exécuter eBGP avec un routeur tiers qui ne permet pas la connexion directe des deux homologues externes. Pour établir la connexion, vous pouvez utiliser le saut multiple eBGP. Le saut multiple eBGP permet d'établir une connexion de voisinage entre deux homologues externes qui n'ont pas de connexion directe. Le saut multiple eBGP s'applique seulement à eBGP et pas à iBGP. L'exemple suivant illustre le saut multiple eBGP :

RTA#

router bgp 100

neighbor 10.180.225.11 remote-as 300

neighbor 10.180.225.11 ebgp-multihop

RTB#

router bgp 300

neighbor 192.168.129.212 remote-as 100

RTA indique un voisin externe qui n'a pas de connexion directe. Le RTA doit indiquer s’il utilise la commande neighbor ebgp-multihop. D’un autre côté, le RTB indique un voisin qui a une connexion directe, soit 192.168.129.212. En raison de cette connexion directe, RTB n'a pas besoin de la neighbor ebgp-multihop commande. Vous devez également configurer un IGP ou un routage statique pour permettre aux voisins sans connexion de communiquer entre eux.

L’exemple de la section sur les sauts multiples eBGP (équilibrage de charge) montre comment réaliser l’équilibrage de charge avec BGP si vous avez un eBGP sur des lignes parallèles.

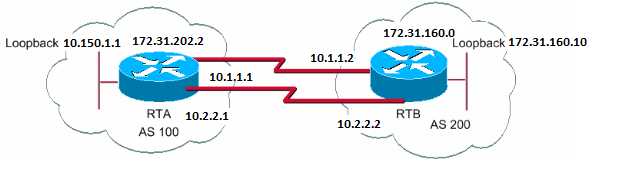

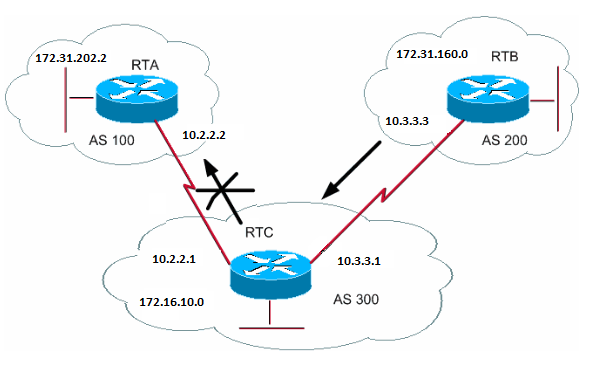

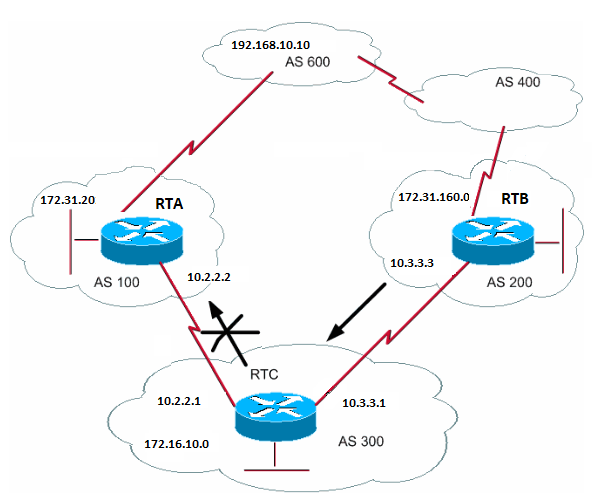

Saut multiple eBGP (équilibrage de charge)

Saut multiple eBGP (équilibrage de charge)

RTA#

int loopback 0

ip address 10.150.1.1 255.255.255.0

router bgp 100

neighbor 172.31.160.10 remote-as 200

neighbor 172.31.160.10 ebgp-multihop

neighbor 172.31.160.10 update-source loopback 0

network 172.31.202.2

ip route 172.31.160.0 255.255.0.0 10.1.1.2

ip route 172.31.160.0 255.255.0.0 10.2.2.2

RTB#

int loopback 0

ip address 172.31.160.10 255.255.255.0

router bgp 200

neighbor 10.150.1.1 remote-as 100

neighbor 10.150.1.1 update-source loopback 0

neighbor 10.150.1.1 ebgp-multihop

network 172.31.160.0

ip route 172.31.202.2 255.255.0.0 10.1.1.1

ip route 172.31.202.2 255.255.0.0 10.2.2.1

Cet exemple illustre l'utilisation des interfaces de bouclage, update-source, et ebgp-multihop. L'exemple est une solution de contournement permettant d'équilibrer la charge entre deux speakers eBGP sur des lignes série parallèles. Dans des situations normales, BGP sélectionne une des lignes sur laquelle envoyer les paquets et l'équilibrage de charge ne se produit pas. Avec l'introduction des interfaces de bouclage, le prochain saut pour eBGP est l'interface de bouclage. Vous employez des routes statiques, ou un IGP, pour introduire deux chemins d'accès à coût égal pour atteindre la destination. Le RTA a deux choix pour atteindre le prochain saut 172.31.160.10 : un chemin qui passe par 10.1.1.2 et l’autre, par 10.2.2.2. RTB dispose des mêmes choix.

Mise en correspondance de route

Mise en correspondance de routeBGP fait une utilisation intensive des mises en correspondance de route. Dans le contexte de BGP, la mise en correspondance de route est une méthode permettant de contrôler et de modifier les informations de routage. Le contrôle et la modification des informations de routage se produisent grâce à la définition des conditions de redistribution de routes d'un protocole de routage à l'autre. Le contrôle des informations de routage peut également s'effectuer à l'injection dans et hors de BGP. Voici le format de la carte de routage :

route-map map-tag [[permit | deny] | [sequence-number]]

La balise map est simplement le nom que vous donnez à la mise en correspondance de route. Vous pouvez définir plusieurs instances d'une mise en correspondance de route, ou de la même balise de nom. Le numéro de séquence est simplement une indication de la position d'une nouvelle mise en correspondance de route dans la liste des mises en correspondance de route que vous avez déjà configurées avec le même nom.

Dans cet exemple, deux instances de mise en correspondance de route sont définies, avec le nom MYMAP. La première instance a le numéro de séquence 10, et la deuxième le numéro de séquence 20.

-

route-map MYMAP permit 10 (Le premier jeu de conditions s'affiche ici.)

-

route-map MYMAP permit 20 (Le deuxième jeu de conditions s'affiche ici.)

Quand vous appliquez la mise en correspondance de route MYMAP aux routes entrantes ou sortantes, le premier ensemble de conditions est appliqué par l'intermédiaire de l'instance 10. Si le premier jeu de conditions n'est pas respecté, vous passez à une instance plus élevée de la mise en correspondance de route.

Commandes de configuration match et set

Commandes de configuration match et setChaque route map est constituée d’une liste de commandes match et de set configuration. La correspondance spécifie un match critère et un jeu spécifie une set action si les critères appliqués par la match commande sont satisfaits.

Par exemple, vous pouvez définir une mise en correspondance de route qui vérifie les mises à jour sortantes. S'il existe une correspondance pour l'adresse IP 10.1.1.1, la métrique de cette mise à jour est définie sur 5. Les commandes suivantes illustrent l'exemple :

match ip address 10.1.1.1

set metric 5

Maintenant, si les critères de correspondance sont satisfaits et que vous avez un permit, il y a une redistribution ou un contrôle des routes, comme l'action set le spécifie. Vous sortez de la liste.

Si les critères de correspondance sont satisfaits et que vous avez un deny, il n'y a aucune redistribution ou aucun contrôle de la route. Vous sortez de la liste.

Si les critères de correspondance ne sont pas remplis et que vous avez un permit ou deny , l'instance suivante de la carte de routage est vérifiée. Par exemple, l'instance 20 est vérifiée. Ce contrôle de l'instance suivante continue jusqu'à ce que vous sortiez de ou terminiez toutes les instances de la mise en correspondance de route. Si vous terminez la liste sans correspondance, la route est not accepted nor forwarded.

Dans les versions du logiciel Cisco IOS® antérieures à la version 11.2, lorsque vous utilisez des cartes de routage pour filtrer les mises à jour du BGP au lieu de les redistribuer entre les protocoles, vous ne pouvez pas appliquer de filtre entrant si vous utilisez une commande match sur l’adresse IP. Un filtre sur les données sortantes est acceptable. Le Logiciel Cisco IOS Version 11.2 et les versions postérieures n'ont pas cette restriction.

Les commandes associées à match sont :

-

matchas-path -

matchcommunity -

matchclns -

matchinterface -

matchip address -

matchip nexthop -

matchip route-source -

matchmetric -

matchroute-type -

matchtag

Les commandes associées à set sont :

-

set as-path -

set clns -

set automatic-tag -

set community -

set interface -

set default interface -

set ip default nexthop -

set level -

set local-preference -

set metric -

set metric-type -

set nexthop -

set origin -

set tag -

set weight

Voici quelques exemples de mises en correspondance de route :

Exemples de carte de routage

Exemples de carte de routage

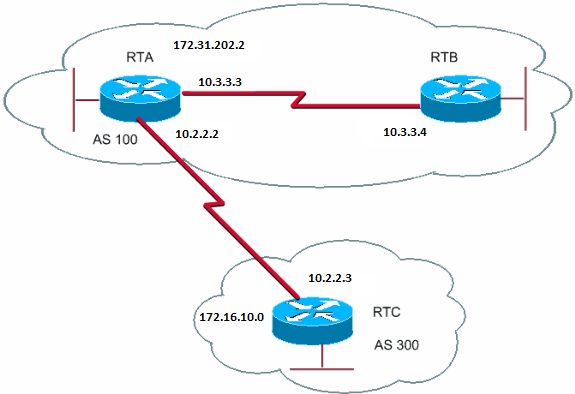

Exemple 1

Exemple 1Supposons que RTA et RTB exécutent le protocole d'informations de routage (RIP) et que RTA et RTC exécutent BGP. RTA obtient des mises à jour par l'intermédiaire de BGP et les redistribue à RIP. Supposons que le RTA veuille procéder à une redistribution vers les routes RTB relatives à 172.16.10.0 avec une mesure de 2 et toutes les autres routes avec une mesure de 5. Dans ce cas, vous pouvez utiliser cette configuration :

RTA#

router rip

network 10.3.0.0

network 10.2.0.0

network 172.31.202.2

passive-interface Serial0

redistribute bgp 100 route-map SETMETRIC

router bgp 100

neighbor 10.2.2.3 remote-as 300

network 172.31.202.2

route-map SETMETRIC permit 10

match ip-address 1

set metric 2

route-map SETMETRIC permit 20

set metric 5

access-list 1 permit 172.16.10.0 0.0.255.255

Dans cet exemple, si une route correspond à l'adresse IP 172.16.10.0, elle a une métrique de 2. Ensuite, vous sortez de la liste des mises en correspondance de route. S’il n’y a aucune correspondance, vous descendez dans la liste de cartes de routage, ce qui indique que tout le reste est défini sur la mesure 5.

Remarque : Posez toujours la question « Qu’advient-il des routes qui ne correspondent à aucune instruction de correspondance? ». Ces routes sont ignorées par défaut.

Exemple 2

Exemple 2Supposons que, dans l’exemple 1, vous ne souhaitez pas que l’AS100 accepte les mises à jour relatives à 172.16.10.0. Vous ne pouvez pas appliquer de mise en correspondance de route aux données entrantes lorsque vous établissez une correspondance avec une adresse IP en tant que base. Par conséquent, vous devez utiliser une mise en correspondance de route sortante sur RTC :

RTC#

router bgp 300

network 172.16.10.0

neighbor 10.2.2.2 remote-as 100

neighbor 10.2.2.2 route-map STOPUPDATES out

route-map STOPUPDATES permit 10

match ip address 1

access-list 1 deny 172.16.10.0 0.0.255.255

access-list 1 permit 0.0.0.0 255.255.255.255

Maintenant que vous savez mieux comment démarrer BGP et définir un voisinage, découvrez comment démarrer l'échange des informations réseau.

Il existe plusieurs façons d'envoyer les informations réseau à l'aide de BGP. Les sections suivantes passent ces méthodes en revue une par une :

-

Commande network

-

Redistribution

-

Routes statiques et redistribution

Commande network

Commande networkLe format de la network commande est le suivant :

network <network-number> mask <network-mask>

La network commande contrôle les réseaux qui proviennent de cette zone. Ce concept est différent de la configuration habituelle avec les protocoles Interior Gateway Routing Protocol (IGRP) et RIP. Avec cette commande, vous n'essayez pas d'exécuter BGP sur une interface donnée. Plutôt, vous essayez d’indiquer à BGP quels réseaux BGP doivent provenir de cette boîte. La commande utilise une partie de masque étant donné que BGP version 4 (BGP4) peut gérer les sous-réseaux et les super-réseaux. Un maximum de 200 entrées de la network commande est acceptable.

La network commande fonctionne si le routeur connaît le réseau que vous tentez d'annoncer, qu'il soit connecté, statique ou appris dynamiquement.

Voici un exemple de commande network :

RTA#

router bgp 1

network 192.168.213.0 mask 255.255.0.0

ip route 192.168.213.0 255.255.0.0 null 0

Cet exemple montre que le routeur A génère une entrée réseau pour 192.168.213.0/16. /16 indique que vous utilisez un super-réseau d'adresse de classe C et que vous annoncez les deux premiers octets, ou les 16 premiers bits.

Remarque : Vous avez besoin de la route statique pour que le routeur génère 192.168.213.0, car la route statique insère une entrée correspondante dans la table de routage.

Redistribution

RedistributionLa network commande est une façon d'annoncer vos réseaux via BGP. Une autre méthode consiste à redistribuer votre IGP dans BGP. Votre IGP peut être le protocole IGRP, Open Shortest Path First (OSPF), RIP, Enhanced interior gateway routing protocol (EIGRP) ou un autre protocole. Cette redistribution peut sembler alarmante, car vous videz maintenant toutes vos routes internes dans BGP. Certaines d’entre elles peuvent avoir été obtenues par le BGP, et vous n’avez pas à les renvoyer. Lorsque vous filtrez, assurez-vous bien de faire l’envoi sur les routes Internet seulement que vous souhaitez annoncer, et non à toutes les routes dont vous disposez. Voici un exemple.

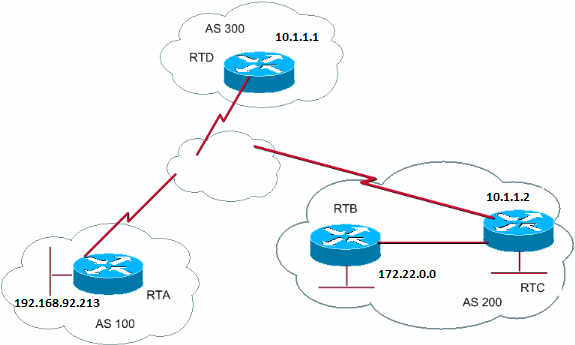

RTA annonce 192.168.92.213 et RTC annonce 172.22.0.0. Regardez la configuration RTC :

Si vous émettez la networkcommande, vous avez :

RTC#

router eigrp 10

network 172.22.0.0

redistribute bgp 200

default-metric 1000 100 250 100 1500

router bgp 200

neighbor 10.1.1.1 remote-as 300

network 172.22.0.0 mask 255.255.0.0

!--- This limits the networks that your AS originates to 172.22.0.0.

Si vous utilisez la redistribution à la place, vous obtenez :

RTC#

router eigrp 10

network 172.22.0.0

redistribute bgp 200

default-metric 1000 100 250 100 1500

router bgp 200

neighbor 10.1.1.1 remote-as 300

redistribute eigrp 10

!--- EIGRP injects 192.168.92.213 again into BGP.

Cette redistribution entraîne la création de 192.168.92.213 par votre AS. Vous n’êtes pas la source de 192.168.92.213; AS100 est la source. Vous devez donc utiliser des filtres pour empêcher la source de sortir de ce réseau par votre AS. La configuration correcte est la suivante :

RTC#

router eigrp 10

network 172.22.0.0

redistribute bgp 200

default-metric 1000 100 250 100 1500

router bgp 200

neighbor 10.1.1.1 remote-as 300

neighbor 10.1.1.1 distribute-list 1 out

redistribute eigrp 10

access-list 1 permit 172.22.0.0 0.0.255.255

Vous utilisez la access-listcommande pour contrôler les réseaux qui proviennent d'AS200.

La redistribution d'OSPF vers BGP est légèrement différente de la redistribution pour d'autres IGP. La simple question du redistribute ospf 1sous-router bgpcontrôle ne fonctionne pas. Des mots-clés spécifiques tels que internal, external, et nssa-external sont nécessaires pour redistribuer les routes respectives. Consultez Understand the Redistribution of OSPF Routes into BGP (comprendre la redistribution des routes OSPF dans BGP) pour en savoir plus.

Routes statiques et redistribution

Routes statiques et redistributionVous pouvez toujours utiliser des routes statiques pour initier un réseau ou un sous-réseau. La seule différence est que BGP considère ces routes comme ayant une origine incomplète ou inconnue. Voici comment vous pouvez obtenir le même résultat que celui de l’exemple de la section sur la redistribution :

RTC#

router eigrp 10

network 172.22.0.0

redistribute bgp 200

default-metric 1000 100 250 100 1500

router bgp 200

neighbor 10.1.1.1 remote-as 300

redistribute static

ip route 172.22.0.0 255.255.255.0 null0

L'null0 interface signifie ignorer le paquet. Alors, si vous obtenez le paquet et qu’il existe une correspondance plus précise que 172.22.0.0, le routeur envoie le paquet à cette correspondance. Autrement, le routeur ignore le paquet. Cette méthode permet d'annoncer facilement un super-réseau.

Ce document a présenté les différentes méthodes utilisées pour initier des routes à partir de votre AS. Rappelez-vous que ces routes sont générées en plus des autres routes BGP que BGP a apprises par l'intermédiaire des voisins, qu'elles soient internes ou externes. BGP transmet les informations recueillies par BGP auprès d'un homologue aux autres homologues. La différence est que les routes qui génèrent à partir de la network commande, redistribution ou statique indiquent que votre AS est l'origine de ces réseaux.

La redistribution est toujours la méthode utilisée pour l'injection de BGP dans IGP.

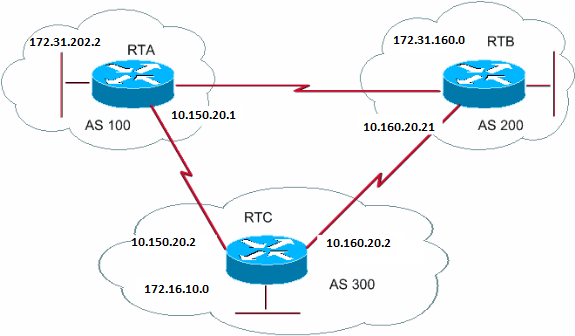

Voici un exemple :

RTA#

router bgp 100

neighbor 10.150.20.2 remote-as 300

network 172.31.202.2

RTB#

router bgp 200

neighbor 10.160.20.2 remote-as 300

network 172.31.160.0

RTC#

router bgp 300

neighbor 10.150.20.1 remote-as 100

neighbor 10.160.20.21 remote-as 200

network 170.10.00

Remarque : Vous n’avez pas besoin du réseau 172.31.202.2 ou du réseau 172.31.160.0 dans le RTC, sauf si vous souhaitez que ce dernier génère ces réseaux et les transmette au fur et à mesure qu’ils arrivent d’AS100 et d’AS200. De nouveau, la différence est que la commande network ajoute une annonce supplémentaire pour ces réseaux qui indique qu'AS300 est également une origine pour ces routes.

Remarque : Rappelez-vous que BGP n’accepte pas les mises à jour qui proviennent de son AS. Ce refus assure une topologie interdomaine sans boucle.

Par exemple, supposons qu'AS200 (dans l'exemple de cette section) dispose d'une connexion BGP directe à AS100. RTA génère une route 172.31.202.2 et l'envoie à AS300. Ensuite, RTC passe cette route à AS200 et conserve son origine comme étant AS100. RTB passe 172.31.202.2 à AS100 toujours avec l'origine AS100. RTA remarque que la mise à jour provient de son propre AS et l'ignore.

iBGP

iBGPVous utilisez iBGP si un AS souhaite agir en tant que système de transit pour un autre AS. Vous pouvez faire la même chose si la détection se fait par eBGP et si la redistribution a lieu dans IGP, puis dans un autre AS. Toutefois, iBGP offre une plus grande flexibilité et des moyens plus efficaces d’échanger des renseignements au sein d’un AS. Par exemple, iBGP permet de contrôler de différentes manières le meilleur point de sortie de l'AS à l'aide de la préférence locale. La section « Local Preference Attribute » (attribut des préférences locales) donne davantage d’information sur les préférences locales.

RTA#

router bgp 100

neighbor 192.168.10.50 remote-as 100

neighbor 172.31.20.2 remote-as 300

network 172.31.202.2

RTB#

router bgp 100

neighbor 10.150.10.30 remote-as 100

neighbor 172.16.40.1 remote-as 400

network 192.168.10.150

RTC#

router bgp 400

neighbor 172.16.40.2 remote-as 100

network 172.16.0.0

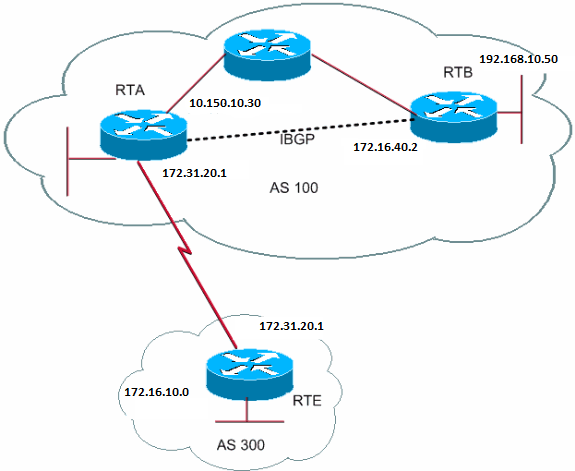

Remarque : N’oubliez pas que lorsqu’un haut-parleur BGP reçoit une mise à jour d’autres haut-parleurs BGP dans son propre AS (iBGP), le haut-parleur BGP qui reçoit la mise à jour ne redistribue pas l’information aux autres haut-parleurs BGP de son AS. Le speaker BGP qui reçoit la mise à jour redistribue l'information aux autres speakers BGP situés en dehors de son AS. Par conséquent, maintenez un maillage global entre les speakers iBGP au sein d'un AS.

Le RTA et le RTB exécutent iBGP. RTA et RTD exécutent également iBGP. Les mises à jour BGP entre RTB et RTA sont transmises à RTE qui se situe hors de l'AS. Les mises à jour ne sont pas transmises à RTD, qui se trouve dans l'AS. Par conséquent, effectuez une interconnexion iBGP entre RTB et RTD pour ne pas interrompre le flux des mises à jour.

Algorithme de décision BGP

Algorithme de décision BGPUne fois que BGP a reçu des mises à jour au sujet de différentes destinations issues de différents systèmes autonomes, le protocole doit choisir des chemins pour atteindre une destination spécifique. BGP choisit seulement un chemin unique pour atteindre une destination spécifique.

BGP base la décision sur différents attributesattributs, tels que le saut suivant, les pondérations administratives, la préférence locale, l'origine de la route, la longueur du chemin, le code d'origine, la métrique et d'autres attributs.

BGP propage toujours le meilleur chemin aux voisins. Consultez BGP Best Path Selection Algorithm (algorithme de sélection du meilleur chemin BGP) pour en savoir plus.

La section suivante explique ces attributs et leur utilisation.

Études de cas BGP 2

Études de cas BGP 2Attribut AS_PATH

Attribut AS_PATH

À chaque fois qu'une mise à jour de route transite par un AS, le numéro de l'AS est préfixé à cette mise à jour. L'attribut AS_PATH est en fait la liste des numéros des AS qu'une route a traversés pour atteindre une destination. Un AS_SET est un ensemble mathématique ordonné {} de tous les AS qui ont été traversés. La section « CIDR Example 2 (as-set) » (exemple 2 du CIDR [as-set]) du présent document donne un exemple de la commande AS_SET.

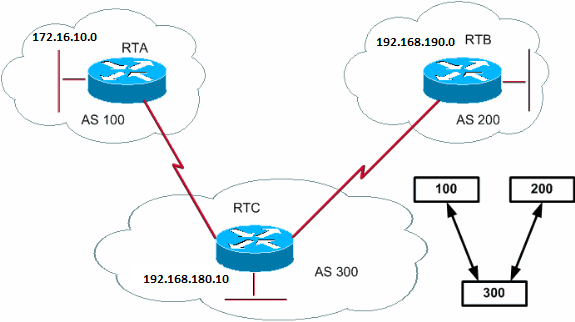

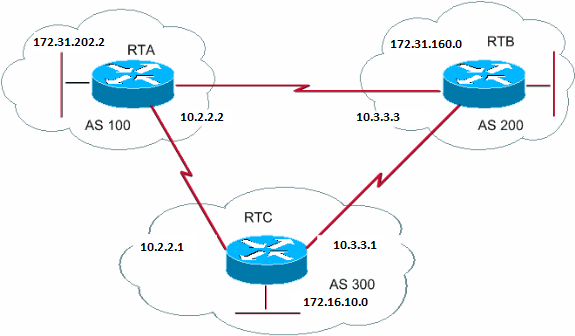

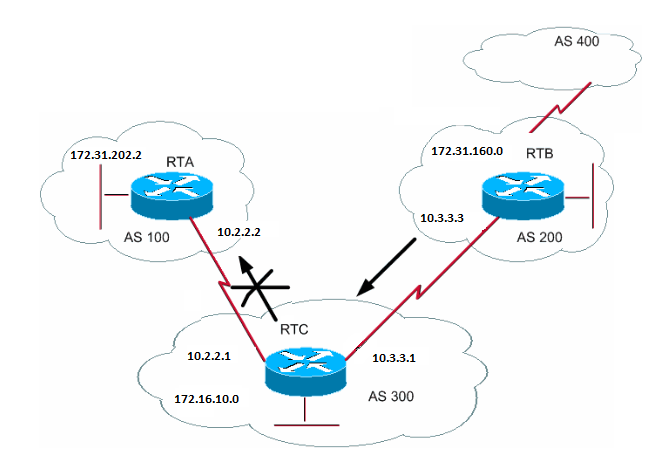

Dans l'exemple de cette section, RTB annonce le réseau 192.168.190.0 dans AS200. Quand cette route traverse AS300, RTC ajoute son propre numéro d'AS au réseau. Lorsque 192.168.190.0 atteint RTA, deux numéros d’AS sont associés au réseau : d’abord le 200, puis le 300. Pour RTA, le chemin pour atteindre 192.168.190.0 est (300, 200).

Le même processus s'applique à 172.16.10.0 et à 192.168.180.10. Le RTB doit prendre le chemin (300, 100). Ensuite, RTB traverse AS300, puis AS100 pour atteindre 172.16.10.0. RTC doit traverser le chemin (200) afin d'atteindre 192.168.190.0 et le chemin (100) afin d'atteindre 172.16.10.0.

Attribut origin

Attribut originL'origine est un attribut obligatoire qui définit l'origine des informations de chemin. L'attribut origin peut avoir trois valeurs :

-

IGP : les informations d'accessibilité des couches réseau (NLRI) sont internes à l'AS d'origine. Cela se produit normalement lorsque vous émettez la

bgp networkcommande . Un i dans le tableau BGP indique IGP. -

EGP : les informations NLRI sont apprises par l'intermédiaire de l'Exterior Gateway Protocol (EGP). Un e dans le tableau BGP indique EGP.

-

INCOMPLETE : les informations NLRI sont inconnues ou apprises par un autre moyen. INCOMPLETE se produit habituellement quand vous redistribuez les routes d'autres protocoles de routage dans BGP et que l'origine de la route est incomplète. Un ? dans le tableau BGP indique INCOMPLETE (incomplet).

RTA#

router bgp 100

neighbor 192.168.10.50 remote-as 100

neighbor 172.31.20.2 remote-as 300

network 172.31.202.2

redistribute static

ip route 192.168.190.0 255.255.0.0 null0

RTB#

router bgp 100

neighbor 10.150.10.30 remote-as 100

network 192.168.10.150

RTE#

router bgp 300

neighbor 172.31.20.1 remote-as 100

network 172.16.10.0

RTA atteint 172.16.10.0 par l'intermédiaire de 300 i. « 300 i » signifie que le chemin d'AS suivant est 300 et que l'origine de la route est IGP. RTA atteint également 192.168.10.150 par l'intermédiaire d'i. Ce « i » signifie que l'entrée se situe dans le même AS et que l'origine est IGP. RTE atteint 172.31.202.2 par l'intermédiaire de 100 i. « 100 i » signifie que l'AS suivant est 100 et que l'origine est IGP. RTE atteint également 192.168.190.0 par l'intermédiaire de 100 ?. La requête « 100 ? » signifie que le prochain AS est 100 et que l’origine est incomplète et provient d’une route statique.

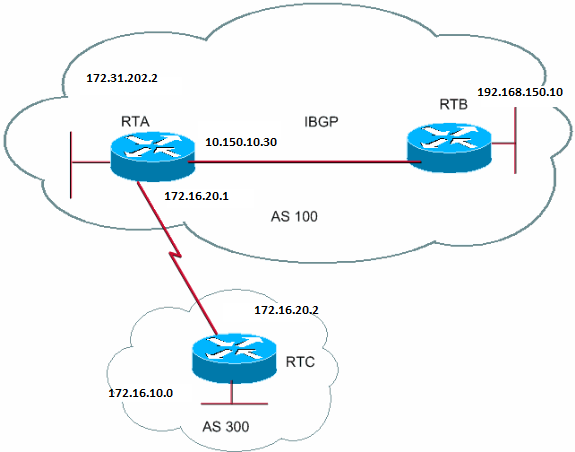

Attribut BGP next hop

Attribut BGP next hop Attribut BGP next hop

Attribut BGP next hop

L'attribut BGP next hop correspond à l'adresse IP du prochain saut à utiliser pour atteindre une destination donnée.

Pour eBGP, le saut suivant est toujours l'adresse IP du voisin spécifiée par la neighbor commande. Dans l'exemple de cette section, RTC annonce 172.16.10.0 à RTA avec un prochain saut de 172.31.20.2. RTA annonce 172.31.202.2 à RTC avec un prochain saut de 172.31.20.1. Pour iBGP, le protocole indique que le prochain saut annoncé par eBGP doit être acheminé dans iBGP. En raison de cette règle, RTA annonce 172.16.10.0 à son homologue iBGP RTB avec un prochain saut de 172.31.20.2. Selon le RTB, le prochain saut à atteindre 172.16.10.0 est 172.31.20.2 et non 10.150.10.30.

Assurez-vous que RTB peut atteindre 172.31.20.2 par l'intermédiaire d'IGP. Sinon, RTB ignore les paquets avec la destination 172.16.10.0 parce que l'adresse du prochain saut est inaccessible. Par exemple, si RTB exécute iGRP, vous pouvez également exécuter iGRP sur le réseau RTA 172.16.10.0. Vous voulez rendre iGRP passif sur le lien à RTC de sorte que BGP soit seulement échangé.

RTA#

router bgp 100

neighbor 172.31.20.2 remote-as 300

neighbor 192.168.150.10 remote-as 100

network 172.31.202.2

RTB#

router bgp 100

neighbor 10.150.10.30 remote-as 100

RTC#

router bgp 300

neighbor 172.31.20.1 remote-as 100

network 172.16.10.0

Remarque : RTC annonce 172.16.10.0 au RTA avec un prochain saut égal à 172.31.20.2.

Remarque : RTA annonce 172.16.10.0 au RTB avec un prochain saut égal à 172.31.20.2. Le prochain saut eBGP est effectué dans iBGP.

Faites particulièrement attention lorsque vous utilisez des réseaux multiaccès et des réseaux multiaccès sans diffusion (NBMA). Les sections sur le prochain saut BGP (réseaux multiaccès) et le prochain saut BGP (NBMA) donnent de plus amples renseignements à ce sujet.

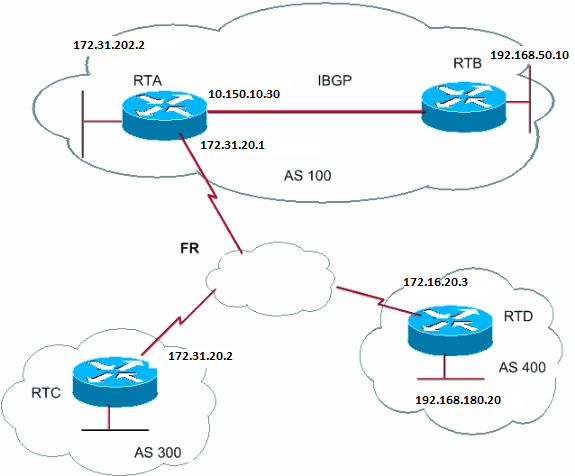

Prochain saut BGP (réseaux multi-accès)

Prochain saut BGP (réseaux multi-accès)

Cet exemple montre comment le prochain saut se comporte sur un réseau multi-accès tel qu'Ethernet.

Supposons que RTC et RTD dans AS300 exécutent OSPF. RTC exécute BGP avec RTA. RTC peut atteindre le réseau 192.168.180.20 par l'intermédiaire de 172.16.20.3. Quand RTC envoie une mise à jour BGP à RTA concernant 192.168.180.20, RTC utilise comme prochain saut 172.16.20.3. RTC n'utilise pas sa propre adresse IP, 172.31.20.2. RTC utilise cette adresse parce que le réseau entre RTA, RTC et RTD est un réseau multi-accès. L'utilisation de RTA par RTD comme prochain saut pour atteindre 192.168.180.20 est plus raisonnable que le saut supplémentaire par l'intermédiaire de RTC.

Remarque : Le RTC annonce 192.168.180.20 au RTA avec un prochain saut 172.16.20.3.

Si le support commun à RTA, RTC, et RTD n'est pas de type multi-accès, mais NBMA, d'autres complications se produisent.

Prochain saut BGP (NBMA)

Prochain saut BGP (NBMA)

Le support commun apparaît sous la forme d'un nuage dans le diagramme. Si le support commun est un relais de trame ou n'importe quel nuage NBMA, le comportement exact est semblable à celui d'une connexion via Ethernet. RTC annonce 192.168.180.20 à RTA avec un prochain saut de 172.16.20.3.

Le problème est que RTA n'a pas un circuit virtuel permanent (PVC) à RTD et ne peut pas atteindre le prochain saut. Dans ce cas, le routage échoue.

La next-hop-selfcommande corrige cette situation.

Commande next-hop-self

Commande next-hop-selfPour les situations avec le saut suivant, comme dans l'exemple BGP Next Hop (NBMA), vous pouvez utiliser la next-hop-self commande. La syntaxe est la suivante :

neighbor {ip-address | peer-group-name} next-hop-self

La next-hop-selfcommande vous permet de forcer BGP à utiliser une adresse IP spécifique comme tronçon suivant.

Pour l'exemple Prochain saut BGP (NBMA), cette configuration résout le problème :

RTC#

router bgp 300

neighbor 172.31.20.1 remote-as 100

neighbor 172.31.20.1 next-hop-self

RTA annonce 192.168.180.20 avec un prochain saut égal à 172.31.20.2.

Porte dérobée BGP

Porte dérobée BGP

Dans le schéma précédent, RTA et RTC exécutent eBGP. RTB et RTC exécutent eBGP. RTA et RTB exécutent une sorte d'IGP (RIP ou IGRP) ou un autre protocole. Par définition, les mises à jour eBGP ont une distance de 20, qui est inférieure aux distances IGP. Les distances par défaut sont :

-

120 pour RIP

-

100 pour IGRP

-

90 pour EIGRP

-

110 pour OSPF

RTA reçoit des mises à jour au sujet de 172.31.160.0 par l'intermédiaire de deux protocoles de routage :

-

eBGP avec une distance de 20

-

IGP avec une distance supérieure à 20

Par défaut, BGP utilise les distances suivantes :

-

Distance externe - 20

-

Distance interne - 200

-

Distance locale - 200

Mais vous pouvez utiliser la distance commande pour modifier les distances par défaut :

distance bgp <external-distance> <internal-distance> <local-distance>

RTA sélectionne eBGP par l'intermédiaire de RTC en raison de sa distance inférieure.

Si vous voulez que RTA se renseigne sur 172.31.160.0 par l'intermédiaire de RTB (IGP), vous disposez de deux options :

-

modifier la distance externe d'eBGP ou la distance IGP.

Remarque : Cette modification n’est pas recommandée.

-

Utilisez la porte dérobée BGP.

La porte dérobée BGP fait de la route IGP la route préférée.

Exécutez la commande networkaddressbackdoor.

Le réseau configuré est le réseau qui vous voulez atteindre par l'intermédiaire d'IGP. Pour BGP, ce réseau bénéficie du même traitement qu'un réseau assigné localement, à ceci près que les mises à jour BGP n'annoncent pas ce réseau.

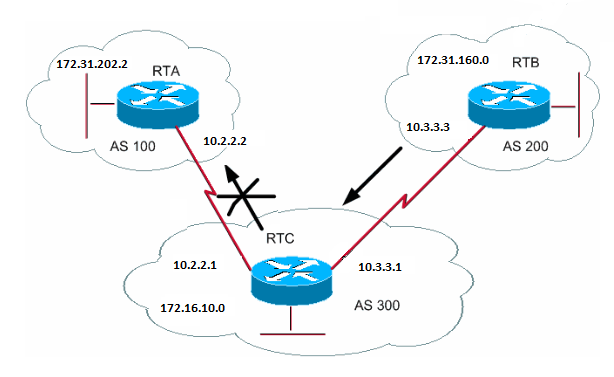

RTA#

router eigrp 10

network 172.31.202.2

router bgp 100

neighbor 10.2.2.1 remote-as 300

network 172.31.160.0 backdoor

Le réseau 172.31.160.0 est traité comme une entrée locale, mais n’est pas annoncé comme une entrée de réseau normale.

RTA apprend 172.31.160.0 de RTB par l'intermédiaire d'EIGRP avec une distance de 90. RTA apprend également l'adresse de RTC par l'intermédiaire d'eBGP avec une distance de 20. Normalement, la préférence est eBGP, mais en raison de la commande network backdoor, EIGRP est à privilégier.

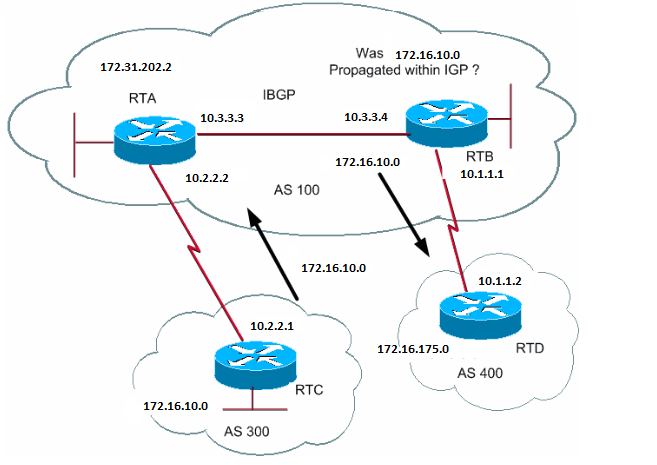

Synchronization

Synchronization

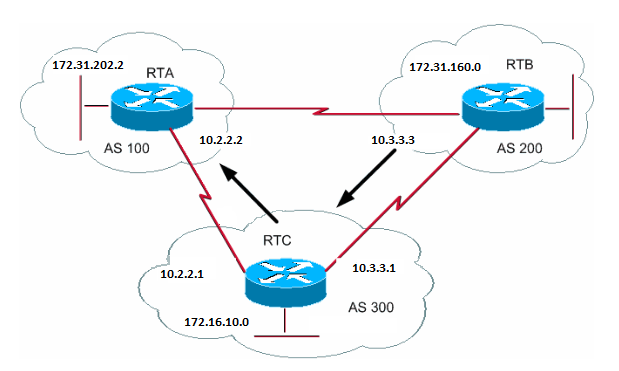

Avant la discussion sur la synchronisation, examinez ce scénario. RTC dans AS300 envoie des mises à jour au sujet de 172.16.10.0. RTA et RTB exécutent iBGP, par conséquent RTB obtient la mise à jour et peut atteindre 172.16.10.0 par l'intermédiaire du prochain saut 10.2.2.1. Rappelez-vous que le prochain saut est effectué par l'intermédiaire d'iBGP. Afin d'atteindre le prochain saut, RTB doit envoyer le trafic à RTE.

Supposons que RTA n'a pas redistribué le réseau 172.16.10.0 dans IGP. À ce niveau, RTE ne sait même pas que 172.16.10.0 existe.

Si le RTB commence à annoncer à AS400 que le RTB peut atteindre 172.16.10.0, le trafic qui passe du RTD au RTB avec la destination 172.16.10.0 est abandonné au RTE.

La synchronisation indique que, si votre AS achemine le trafic d’un autre AS vers un troisième AS, le BGP ne doit pas annoncer de route avant que tous les routeurs de votre AS aient détecté l’existence de la route par l’IGP. BGP attend qu'IGP ait propagé la route au sein de l'AS. Ensuite, BGP annonce la route aux homologues externes.

Dans l'exemple de cette section, RTB attend d'entendre parler de 172.16.10.0 par l'intermédiaire d'IGP. Ensuite, RTB commence à envoyer la mise à jour à RTD. Vous pouvez laisser croire à RTB qu'IGP a propagé l'information si vous ajoutez une route statique dans RTB qui pointe vers 172.16.10.0. Assurez-vous que les autres routeurs peuvent atteindre 172.16.10.0.

Désactiver la synchronisation

Désactiver la synchronisationDans certains cas, vous n'avez pas besoin de la synchronisation. Si aucun trafic issu d'un autre AS ne transite par votre AS, vous pouvez désactiver la synchronisation. Vous pouvez également désactiver la synchronisation si tous les routeurs de votre AS exécutent BGP. Grâce à la désactivation de cette fonctionnalité, vous pouvez gérer moins de routes dans votre IGP et permettre à BGP de converger plus rapidement.

La désactivation de la synchronisation n'est pas automatique. Si tous vos routeurs au sein de l'AS exécutent BGP et que vous n'exécutez pas du tout IGP, le routeur n'a aucun moyen de le savoir. Votre routeur attend indéfiniment une mise à jour IGP pour une route donnée avant d'envoyer la route aux homologues externes. Vous devez désactiver la synchronisation manuellement dans ce cas de sorte que le routage puisse fonctionner correctement :

router bgp 100

no synchronization

Remarque : Saisissez la commande « clear ip bgp address » pour réinitialiser la session.

RTB#

router bgp 100

network 172.31.202.2

neighbor 10.1.1.2 remote-as 400

neighbor 10.3.3.3 remote-as 100

no synchronization

!--- RTB puts 172.16.10.0 in its IP routing table and advertises the network

!--- to RTD, even if RTB does not have an IGP path to 172.16.10.0.

RTD#

router bgp 400

neighbor 10.1.1.1 remote-as 100

network 172.16.0.0

RTA#

router bgp 100

network 172.31.202.2

neighbor 10.3.3.4 remote-as 100

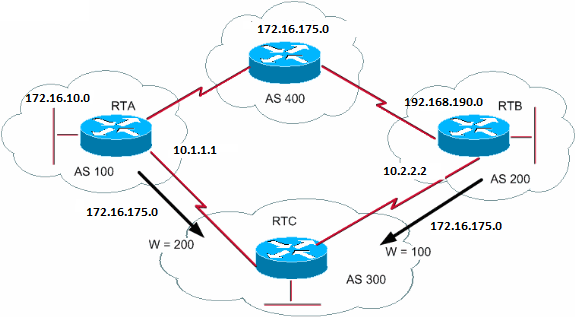

Attribut weight

Attribut weight

L'attribut weight est un attribut défini par Cisco. Cet attribut utilise le poids pour sélectionner le meilleur chemin. Le poids est assigné localement au routeur. La valeur n'a de sens que pour ce routeur spécifique. La valeur n'est pas propagée ou transmise par les autres mises à jour de route. Un poids peut être un nombre entre 0 et 65 535. Les chemins initiés par le routeur ont un poids de 32 768 par défaut et les autres chemins ont un poids de 0.

Les routes avec une valeur de poids supérieure ont la préférence lorsqu'il existe plusieurs routes vers la même destination. Regardez l'exemple de cette section. RTA a appris le réseau 172.16.0.0 d'AS4. RTA propage la mise à jour à RTC. RTB a également appris le réseau 172.16.0.0 d'AS4. RTB propage la mise à jour à RTC. RTC dispose désormais de deux chemins pour atteindre 172.16.0.0 et doit en choisir un. Si vous définissez le poids des mises à jour sur RTC issues de RTA de manière à ce qu'il soit supérieur au poids des mises à jour issues de RTB, vous forcez RTC à utiliser RTA comme prochain saut pour atteindre 172.16.0.0. Plusieurs méthodes permettent de définir ce poids :

-

Utilisez la commande neighbor.

-

Pondération du voisin {ip-address|peer-group} <weight>

-

-

Utilisez les listes d'accès AS_PATH.

-

ip as-path access-list <access-list-number>{permit | deny} <as-regular-expression>

-

Pondération du voisin <ip-address>filter-list <access-list-number> <weight>

Remarque : Dans certains scénarios, il peut y avoir très peu de commandes qui ne sont pas disponibles dans certaines versions de logiciels.

-

-

Utilisez des mises en correspondance de route.

RTC# router bgp 300 neighbor 10.1.1.1 remote-as 100 neighbor 10.1.1.1 weight 200 !--- The route to 172.16.0.0 from RTA has a 200 weight. neighbor 10.2.2.2 remote-as 200 neighbor 10.2.2.2 weight 100 !--- The route to 172.16.0.0 from RTB has a 100 weight.

RTA, qui a une valeur de poids supérieure, a la préférence comme prochain saut.

Vous pouvez obtenir les mêmes résultats avec l'IP AS_PATH et les listes de filtres.

RTC#

router bgp 300

neighbor 10.1.1.1 remote-as 100

neighbor 10.1.1.1 filter-list 5 weight 200

neighbor 10.2.2.2 remote-as 200

neighbor 10.2.2.2 filter-list 6 weight 100

...

ip as-path access-list 5 permit ^100$

!--- This only permits path 100.

ip as-path access-list 6 permit ^200$

...

Vous pouvez également obtenir les mêmes résultats en utilisant des mises en correspondance de route.

RTC#

router bgp 300

neighbor 10.1.1.1 remote-as 100

neighbor 10.1.1.1 route-map setweightin in

neighbor 10.2.2.2 remote-as 200

neighbor 10.2.2.2 route-map setweightin in

...

ip as-path access-list 5 permit ^100$

...

route-map setweightin permit 10

match as-path 5

set weight 200

!--- Anything that applies to access list 5, such as packets from AS100, has weight 200.

route-map setweightin permit 20

set weight 100

!--- Anything else has weight 100.

Remarque : Vous pouvez modifier la pondération pour choisir le chemin de BGP VPN MPLS avec le chemin IGP comme sauvegarde.

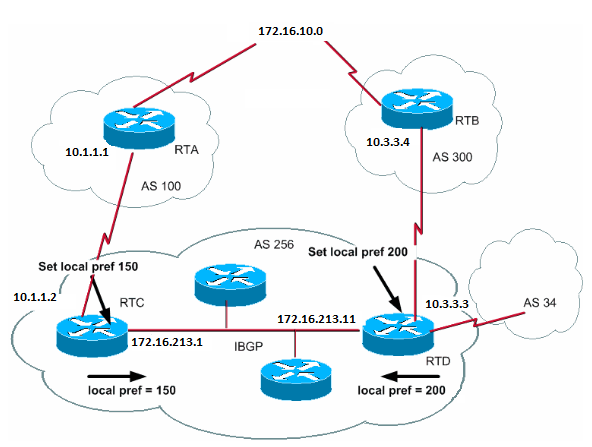

Attribut local preference

Attribut local preference

La préférence locale est une indication transmise à l'AS concernant le chemin préféré pour quitter l'AS afin d'atteindre un réseau donné. Un chemin avec une préférence locale plus élevée est préféré. La valeur par défaut de l'attribut local preference est 100.

À la différence de l'attribut weight, qui s'applique uniquement au routeur local, local preference est un attribut que les routeurs échangent au sein de l'AS.

Vous définissez la préférence locale avec l'émission de la commande bgp default local-preference value. Vous pouvez également définir la préférence locale à l'aide de mises en correspondance de route, comme le montre l'exemple de cette section :

Remarque : Il est nécessaire d’effectuer une réinitialisation logicielle (c’est-à-dire effacer le processus BGP sur le routeur) pour que les modifications soient prises en compte. Afin d'effacer le processus bgp, utilisez la clear ip bgp [soft][in/out] commande où soft indique une réinitialisation logicielle et ne déchire pas la session et [in/out] spécifie la configuration entrante ou sortante. Si la mention de « in/out » n’est pas précisée, les sessions entrantes et sortantes seront réinitialisées.

La commande bgp default local-preference définit la préférence locale sur les mises à jour hors des routeurs qui accèdent aux homologues du même AS. Dans le diagramme de cette section, AS256 reçoit des mises à jour au sujet de 172.16.10.0 de deux côtés différents de l'organisation. La préférence locale vous aide à déterminer comment quitter AS256 afin d'atteindre ce réseau. Supposons que RTD est le point de sortie préféré. Cette configuration définit la préférence locale pour les mises à jour issues d'AS300 sur 200 et pour les mises à jour issues d'AS100 sur 150 :

RTC#

router bgp 256

neighbor 10.1.1.1 remote-as 100

neighbor 10.213.11.2 remote-as 256

bgp default local-preference 150

RTD#

router bgp 256

neighbor 10.3.3.4 remote-as 300

neighbor 10.213.11.1 remote-as 256

bgp default local-preference 200

Dans cette configuration, RTC définit la préférence locale de toutes les mises à jour sur 150. Le même RTD définit la préférence locale de toutes les mises à jour sur 200. Il y a un échange de préférence locale dans AS256. Par conséquent, RTC et RTD se rendent compte que le réseau 172.16.10.0 a une préférence locale plus élevée quand les mises à jour viennent d'AS300 plutôt que d'AS100. Tout le trafic dans AS256 qui a ce réseau comme destination transmet avec RTD en tant que point de sortie.

L'utilisation de mises en correspondance de route offre plus de souplesse. Dans l'exemple de cette section, toutes les mises à jour reçues par RTD sont marquées avec la préférence locale 200 quand elles atteignent RTD. Les mises à jour issues d'AS34 sont également marquées avec la préférence locale 200. Cette balise peut être inutile. Pour cette raison, vous pouvez utiliser des mises en correspondance de route pour spécifier les mises à jour spécifiques qui doivent être marquées avec une préférence locale spécifique. Voici un exemple :

RTD#

router bgp 256

neighbor 10.3.3.4 remote-as 300

neighbor 10.3.3.4 route-map setlocalin in

neighbor 10.213.11.1 remote-as 256

....

ip as-path access-list 7 permit ^300$

...

route-map setlocalin permit 10

match as-path 7

set local-preference 200

route-map setlocalin permit 20

set local-preference 150

Avec cette configuration, toute mise à jour issue d'AS300 a une préférence locale de 200. Toutes les autres mises à jour, telles que les mises à jour issues d'AS34, ont une valeur de 150.

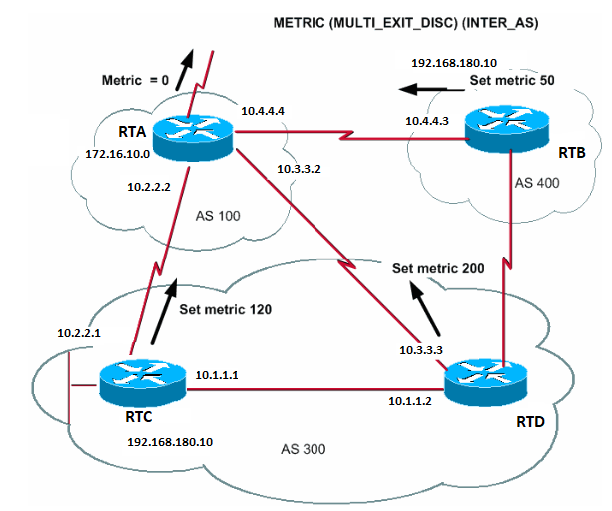

Attribut metric

Attribut metric

L'attribut metric porte également le nom MULTI_EXIT_DISCRIMINATOR, MED (BGP4) ou INTER_AS (BGP3). L'attribut est un renseignement fourni aux voisins externes au sujet du chemin préféré dans un AS. Il permet d'influencer dynamiquement l'autre AS concernant l'accès à une route donnée lorsque l'AS comporte plusieurs points d'entrée. Une valeur inférieure est préférée pour l'attribut metric.

À la différence de la préférence locale, la métrique est échangée entre les AS. Une métrique est transmise à un AS mais ne quitte pas l'AS. Lorsqu'une mise à jour entre dans l'AS avec une métrique donnée, cette métrique est utilisée pour prendre des décisions au sein de l'AS. Quand cette même mise à jour est transmise à un troisième AS, cette métrique revient à 0. Le diagramme de cette section montre la configuration de la métrique. La valeur par défaut de l'attribut metric est 0.

À moins de recevoir d'autres instructions, le routeur compare les métriques des chemins des voisins dans le même AS. Pour que le routeur puisse comparer les métriques des voisins issus de différents AS, vous devez émettre la commande de configuration spéciale bgp always-compare-med sur le routeur.

Remarque : Deux commandes de configuration de BGP peuvent influer sur la sélection de chemin basée sur le discriminateur à plusieurs sorties (MED). Ces commandes sont la commande bgp deterministic-med et la commande bgp always-compare-med. L'émission de la commande bgp deterministic-med assure la comparaison de la variable MED pour le choix de la route lorsque plusieurs homologues annoncent dans le même AS. L'émission de la commande bgp always-compare-med assure la comparaison du MED des chemins des voisins situés dans différents AS. La commande bgp always-compare-med est utile quand plusieurs fournisseurs de service ou entreprises s'accordent sur une politique uniforme pour la configuration du MED. Référez-vous à Différence entre la commande bgp deterministic-med et la commande bgp always-compare-med pour comprendre comment ces commandes influencent la sélection des chemins BGP.

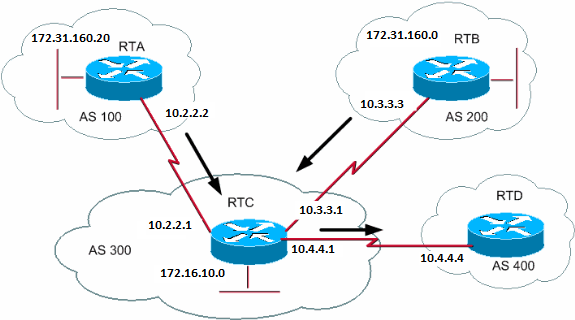

Dans le schéma de la présente section, AS100 obtient des renseignements sur le réseau 192.168.180.10 par l’intermédiaire de trois routeurs : RTC, RTD et RTB. RTC et RTD sont dans AS300, et RTB dans AS400.

Dans cet exemple, la comparaison du chemin d’accès de l’AS sur le RTA par la commande bgp bestpath as-path ignore est ignorée. La configuration est réalisée de manière à forcer le BGP à passer à l’attribut suivant pour la comparaison de la route (dans ce cas, la mesure ou le MED). Si la commande est omise, le BGP peut installer la route 192.168.180.10 à partir du routeur RTC, car c’est celui qui a le chemin AS le plus court.

Supposons que vous avez défini la métrique provenant de RTC sur 120, la métrique provenant de RTD sur 200, et la métrique provenant de RTB sur 50. Par défaut, un routeur compare les métriques provenant des voisins situés dans le même AS. Par conséquent, RTA peut seulement comparer la métrique provenant de RTC avec la métrique provenant de RTD. RTA choisit RTC comme meilleur prochain saut parce que 120 est inférieur à 200. Lorsque le RTA reçoit une mise à jour du RTB avec la mesure 50, il ne peut pas comparer la mesure à 120, car le RTC et le RTB se trouvent dans des AS différents. Le RTA doit faire un choix en fonction d’autres attributs.

Afin de forcer RTA pour comparer les métriques, vous devez émettre la commande bgp always-compare-med sur RTA. Les configuration suivantes illustrent ce processus :

RTA#

router bgp 100

neighbor 10.2.2.1 remote-as 300

neighbor 10.3.3.3 remote-as 300

neighbor 10.4.4.3 remote-as 400

bgp bestpath as-path ignore

RTC#

router bgp 300

neighbor 10.2.2.2 remote-as 100

neighbor 10.2.2.2 route-map setmetricout out

neighbor 10.1.1.2 remote-as 300

route-map setmetricout permit 10

set metric 120

RTD#

router bgp 300

neighbor 10.3.3.2 remote-as 100

neighbor 10.3.3.2 route-map setmetricout out

neighbor 10.1.1.1 remote-as 300

route-map setmetricout permit 10

set metric 200

RTB#

router bgp 400

neighbor 10.4.4.4 remote-as 100

neighbor 10.4.4.4 route-map setmetricout out

route-map setmetricout permit 10

set metric 50

Avec ces configurations, RTA sélectionne RTC comme prochain saut, en tenant compte du fait que tous les autres attributs sont identiques. Afin d'inclure RTB dans la comparaison métrique, vous devez configurer RTA de cette façon :

RTA#

router bgp 100

neighbor 2.2.21 remote-as 300

neighbor 10.3.3.3 remote-as 300

neighbor 10.4.4.3 remote-as 400

bgp always-compare-med

Dans ce cas, RTA sélectionne RTB comme meilleur prochain saut afin d'atteindre le réseau 192.168.180.10.

Vous pouvez également définir une mesure lors de la redistribution des routes dans BGP si vous exécutez la commande default-metricnumber.

Supposons que, dans l'exemple de cette section, RTB injecte un réseau par l'intermédiaire d'un chemin statique dans AS100. Voici la configuration :

RTB#

router bgp 400

redistribute static

default-metric 50

ip route 192.168.180.10 255.255.0.0 null 0

!--- This causes RTB to send out 192.168.180.10 with a metric of 50.

Attribut community

Attribut communityL'attribut community est un attribut transitif facultatif situé entre 0 et 4 294 967 200. L’attribut de communauté est un moyen de regrouper les destinations dans une communauté donnée et d’appliquer les décisions de routage qui correspondent aux communautés en question. Les décisions de routage sont accepter, préférer et redistribuer, pour n'en citer que quelques-unes.

Vous pouvez utiliser des mises en correspondance de route pour définir les attributs community. La commande de définition de la mise en correspondance de route a la syntaxe suivante :

set community community-number [additive] [well-known-community]

Voici quelques communautés notoires prédéfinies à utiliser dans cette commande :

-

no-export : pas d'annonce aux homologues eBGP. Gardez cette route dans un AS.

-

no-advertise : pas d'annonce de cette route aux homologues (internes ou externes).

-

internet : annonce de cette route à la communauté Internet. N'importe quel routeur appartient à cette communauté.

-

local-as : utilisé dans les scénarios de confédération pour empêcher la transmission de paquets en dehors des AS locaux.

Voici deux exemples de mises en correspondance de route qui définissent la communauté :

route-map communitymap

match ip address 1

set community no-advertise

ou

route-map setcommunity

match as-path 1

set community 200 additive

Si vous ne définissez pas le mot clé additive, 200 remplace n'importe quelle communauté ancienne déjà existante. Si vous utilisez le mot clé additif, un ajout de 200 à la communauté se produit. Même si vous définissez l'attribut community, il n'est pas transmis aux voisins par défaut. Afin d'envoyer l'attribut à un voisin, vous devez utiliser cette commande :

neighbor {ip-address | peer-group-name} send-community

Voici un exemple :

RTA#

router bgp 100

neighbor 10.3.3.3 remote-as 300

neighbor 10.3.3.3 send-community

neighbor 10.3.3.3 route-map setcommunity out

Dans le logiciel Cisco IOS, versions 12.0 et ultérieures, vous pouvez configurer des communautés dans trois formats différents : décimal, hexadécimal et AA:NN. Par défaut, le Logiciel Cisco IOS utilise le format décimal plus ancien. Afin de configurer et d'afficher dans AA:NN, émettez la commande ip bgp-community new-global configuration format. La première partie du format AA:NN représente le numéro de l’AS, tandis que la deuxième indique un numéro de 2 octets.

Voici un exemple :

Sans la commande ip bgp-community new-format en configuration globale, l'émission de la commande show ip bgp 10.6.0.0 affiche la valeur de l'attribut community au format décimal. Dans cet exemple, la valeur de l’attribut de communauté affiche 6553620.

Router#show ip bgp 10.6.0.0

BGP routing table entry for 10.6.0.0/8, version 7

Paths: (1 available, best #1, table Default-IP-Routing-Table)

Not advertised to any peer

1

10.10.10.1 from 10.10.10.1 (10.255.255.1)

Origin IGP, metric 0, localpref 100, valid, external, best

Community: 6553620

Maintenant, émettez la commande ip bgp-community new-format globalement sur ce routeur.

Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#ip bgp-community new-format

Router(config)#exit

Avec la commande de configuration globale ip bgp-community new-format, la valeur de communauté s’affiche dans le format AA:NN. La valeur s’affiche en format 100:20 dans la sortie de la commande show ip bgp 10.6.0.0 de l’exemple suivant :

Router#show ip bgp 10.6.0.0

BGP routing table entry for 10.6.0.0/8, version 9

Paths: (1 available, best #1, table Default-IP-Routing-Table)

Not advertised to any peer

1

10.10.10.1 from 10.10.10.1 (10.255.255.1)

Origin IGP, metric 0, localpref 100, valid, external, best

Community: 100:20

Études de cas BGP 3

Études de cas BGP 3Filtre BGP

Filtre BGPDifférentes méthodes de filtre vous permettent de contrôler l'envoi et la réception des mises à jour BGP. Vous pouvez filtrer les mises à jour BGP en utilisant les informations de route, les informations de chemin ou les communautés comme base. Toutes les méthodes permettent d'obtenir les mêmes résultats. Le choix d'une méthode plutôt qu'une autre dépend de la configuration du réseau spécifique.

Filtre de routage

Filtre de routage

Pour restreindre les informations de routage que le routeur apprend ou annonce, vous pouvez filtrer BGP en utilisant les mises à jour de routage à destination ou en provenance d'un voisin particulier. Vous définissez une liste d'accès et appliquez cette dernière aux mises à jour à destination en ou provenance d'un voisin. Émettez la commande suivante en mode de configuration du routeur :

neighbor {ip-address | peer-group-name} distribute-list access-list-number {in | out}

Dans cet exemple, RTB initie le réseau 172.31.160.0 et envoie la mise à jour à RTC. Si RTC veut arrêter la propagation des mises à jour à AS100, vous devez définir une liste d'accès pour filtrer ces mises à jour et appliquer la liste d'accès pendant la communication avec RTA :

RTC#

router bgp 300

network 172.16.10.0

neighbor 10.3.3.3 remote-as 200

neighbor 10.2.2.2 remote-as 100

neighbor 10.2.2.2 distribute-list 1 out

access-list 1 deny 172.31.160.0 0.0.255.255

access-list 1 permit 0.0.0.0 255.255.255.255

!--- Filter out all routing updates about 160.10.x.x.

L'utilisation des listes d'accès est un peu délicate quand vous gérez des super-réseaux qui peuvent entraîner des conflits.

Supposons que, dans l'exemple de cette section, RTB utilise différents sous-réseaux de 160.10.x.x. Votre objectif est de filtrer les mises à jour et d'annoncer uniquement 192.168.160.0/8.

Remarque : La notation /8 indique que vous utilisez 8 bits de filtre d’adresse locale, qui commencent à l’extrémité gauche de l’adresse IP. Cette adresse est équivalente à 192.168.160.0 255.0.0.0.

La commande access-list 1 permit 192.168.160.0 0.255.255.25 5autorise 192.168.160.0/8, 192.168.160.0/9, etc. Pour restreindre la mise à jour uniquement à 192.168.160.0/8, vous devez utiliser une liste d'accès étendue au format suivant :

access-list 101 permit ip 192.168.160.0 0.255.255.255 255.0.0.0 0.0.0.0.

Cette liste autorise uniquement 192.168.160.0/8.

Consultez la section Block One or More Networks From a BGP Peer (bloquer un ou plusieurs réseaux contre un homologue BGP) pour voir des exemples de configuration sur la façon de filtrer les réseaux à partir des homologues BGP. La méthode utilise la commande distribute-list avec des listes de contrôle d’accès standard et étendues (ACL), en plus de la possibilité de filtrer la liste de préfixes.

Filtre de chemin

Filtre de cheminVous pouvez également filtrer les chemins.

Vous pouvez spécifier une liste d'accès sur les mises à jour entrantes et sortantes à l'aide des informations des chemins d'AS BGP. Dans le diagramme de cette section, vous pouvez bloquer les mises à jour sur 172.31.160.0 de sorte qu'elles ne soient pas transmises à AS100. Pour bloquer les mises à jour, définissez une liste d'accès sur RTC qui empêche la transmission à AS100 de toutes les mises à jour en provenance d'AS200. Émettez les commandes suivantes :

ip as-path access-list access-list-number {permit | deny} as-regular-expression

neighbor {ip-address | peer-group-name} filter-list access-list-number {in | out}

Cet exemple interrompt l'envoi par RTC des mises à jour sur 172.31.160.0 à RTA :

RTC#

router bgp 300

neighbor 10.3.3.3 remote-as 200

neighbor 10.2.2.2 remote-as 100

neighbor 10.2.2.2 filter-list 1 out

!--- The 1 is the access list number below.

ip as-path access-list 1 deny ^200$

ip as-path access-list 1 permit .*

Dans cet exemple, la access-list 1commande force le refus de toute mise à jour avec des informations de chemin qui commencent par 200 et se terminent par 200. ^200$ dans la commande est une « expression régulière » dans laquelle ^ signifie « commence par » et $ signifie « se termine par ». Comme le RTB envoie des mises à jour vers 172.31.160.0 avec des détails sur le chemin d’accès commençant et se terminant par 200, les mises à jour correspondent à la liste d’accès. La liste d'accès refuse ces mises à jour.

Le .* est une autre expression régulière dans laquelle le . indique « n’importe quel caractère » et le * signifie « la répétition de ce caractère ». Or, .* représente tout détail sur le chemin qui est nécessaire pour la transmission des autres mises à jour.

Que se passe-t-il si, au lieu d’utiliser ^200$, vous utilisiez ^200? Avec un AS400, comme le montre le diagramme de cette section, les mises à jour initiées par AS400 ont des informations de chemin de la forme (200, 400). Dans ces informations de chemin, 200 est premier et 400 est dernier. Ces mises à jour correspondent à la liste d’accès ^200, car les détails sur le chemin commencent par 200. La liste d'accès empêche la transmission de ces mises à jour à RTA, ce qui n'est pas la condition requise.

Pour vérifier si vous avez mis en œuvre la bonne expression régulière, exécutez la commande show ip bgp regexpregular-expression. Cette commande montre tous les chemins correspondant à la configuration de l'expression régulière.

Expression régulière AS

Expression régulière ASCette section explique la création d'une expression régulière.

Une expression régulière est un modèle à mettre en correspondance avec une chaîne d'entrée. Quand vous créez une expression régulière, vous spécifiez une chaîne à laquelle l'entrée doit correspondre. Dans le cas de BGP, vous spécifiez une chaîne qui se compose des informations de chemin auxquelles une entrée doit correspondre.

Dans l’exemple de la section Path Filter, vous avez mentionné la chaîne ^200$. Vous vouliez, pour décider, que les détails sur le chemin qui entrent dans les mises à jour correspondent à la chaîne.

Une expression régulière comporte les éléments suivants :

-

Plage

Une plage est une suite de caractères entre crochets gauche et droit. Par exemple, [abcd].

-

Atome

Un atome est un caractère unique. Voici quelques exemples :

.

-

Le . correspond à un caractère unique.

^

-

Le ^ correspond au début de la chaîne d'entrée.

$

-

$ correspond à la fin de la chaîne d'entrée.

\

-

Le \ correspond au caractère.

-

-

Le _ correspond à une virgule (,), à une accolade gauche ({), à une accolade droite (}), au début de la chaîne d’entrée, à la fin de la chaîne d’entrée ou à une espace.

-

-

Pièce

Une pièce est un des symboles qui suivent un atome :

*

-

* correspond à 0 ou à plusieurs séries de l'atome.

+

-

+ correspond à 1 ou à plusieurs séries de l'atome.

?

-

Le ? correspond à la chaîne d’atome ou à la chaîne « null ».

-

-

Bureau régional

Une branche est composée de 0 ou plusieurs parties concaténées.

Voici quelques exemples d'expressions régulières :

a*

-

Cette expression indique n'importe quelle occurrence de la lettre « a », ce qui inclut l'absence de lettre.

a+

-

Cette expression indique qu'au moins une occurrence de la lettre « a » doit être présente.

ab?a

-

Cette expression correspond à « aa » ou « aba ».

_100_

-

Cette expression signifie par l'intermédiaire d'AS100.

_100$

-

Cette expression indique l'origine AS100.

^100 .*

-

Cette expression indique une transmission depuis AS100.

^$

-

Cette expression indique une origine depuis cet AS.

Consultez la section Use Regular Expressions in BGP (utiliser les expressions régulières dans le BGP) pour voir des exemples de configuration concernant le filtrage des expressions régulières.

Filtre de communauté BGP

Filtre de communauté BGPCe document a couvert le filtrage de route et le filtre de chemin AS. Une autre méthode est le filtrage de la communauté. La section « Community Attribute » (attribut de la communauté) traite de la communauté et explique par des exemples comment utiliser cette communauté.

Dans cet exemple, vous voulez que RTB définisse l'attribut community sur les routes BGP que RTB annonce de sorte que RTC ne propage pas ces routes aux homologues externes. Utilisez l'attribut no-exportcommunity.

RTB#

router bgp 200

network 172.31.160.0

neighbor 10.3.3.1 remote-as 300

neighbor 10.3.3.1 send-community

neighbor 10.3.3.1 route-map setcommunity out

route-map setcommunity

match ip address 1

set community no-export

access-list 1 permit 0.0.0.0 255.255.255.255

Remarque : cet exemple utilise la commanderoute-map setcommunity afin de définir la communauté sur no-export.

Remarque : la neighbor send-community commande est nécessaire pour envoyer cet attribut à RTC.

Quand RTC obtient les mises à jour avec l'attribut NO_EXPORT, RTC ne propage pas les mises à jour à l'homologue externe RTA.

Dans cet exemple, RTB a défini l'attribut community sur100 200 additive . Cette action ajoute la valeur « 100 200 » à toute valeur de communauté actuelle avant la transmission au RTC.

RTB#

router bgp 200

network 172.31.160.0

neighbor 10.3.3.1 remote-as 300

neighbor 10.3.3.1 send-community

neighbor 10.3.3.1 route-map setcommunity out

route-map setcommunity

match ip address 2

set community 100 200 additive

access-list 2 permit 0.0.0.0 255.255.255.255

Une liste de communautés est un groupe de communautés que vous utilisez dans une clause match d'une mise en correspondance de route. La liste des communautés permet de filtrer ou définir les attributs avec différentes listes de numéros de communauté comme base.

ip community-list <community-list-number> {permit | deny} <community-number>

Par exemple, vous pouvez définir cette mise en correspondance de route, match-on-community :

route-map match-on-community

match community 10

!--- The community list number is 10.

set weight 20

ip community-list 10 permit 200 300

!--- The community number is 200 300.

Vous pouvez employer la liste des communautés afin de filtrer ou définir certains paramètres, comme weight et metric, dans certaines mises à jour avec la valeur de la communauté comme base. Dans le second exemple de cette section, RTB a envoyé des mises à jour à RTC avec une communauté de 100 200. Si RTC veut définir le poids avec ces valeurs comme base, vous pouvez faire ceci :

RTC#

router bgp 300

neighbor 10.3.3.3 remote-as 200

neighbor 10.3.3.3 route-map check-community in

route-map check-community permit 10

match community 1

set weight 20

route-map check-community permit 20

match community 2 exact

set weight 10

route-map check-community permit 30

match community 3

ip community-list 1 permit 100

ip community-list 2 permit 200

ip community-list 3 permit internet

Dans cet exemple, une route qui a 100 dans l'attribut community correspond à la liste 1. Le poids de cette route est défini sur 20. Toute route qui a seulement 200 comme communauté correspond à la liste 2 et a un poids de 20. Le mot clé exact indique que la communauté se compose de 200 seulement et de rien d'autre. La dernière liste de communautés est ici pour s'assurer que d'autres mises à jour ne sont pas rejetées. Rappelez-vous que tout ce qui ne correspond pas est rejeté par défaut. Le mot clé internet indique toutes les routes parce que toutes les routes sont des membres de la communauté Internet.

Consultez Configure and Control an Upstream Provider Network with BGP Community Values (configurer et contrôler un réseau de fournisseur en amont avec les valeurs de communauté du BGP) pour en savoir plus.

Voisins BGP et mises en correspondance de route

Voisins BGP et mises en correspondance de route

Vous pouvez utiliser la commande neighbor en même temps que les mises en correspondance de route pour filtrer ou définir des paramètres sur des mises à jour entrantes et sortantes.

Les mises en correspondance de route associées à l'instruction neighbor n'exercent aucun effet sur des mises à jour entrantes quand vous utilisez une correspondance basée sur l'adresse IP :

neighbor <ip-address> route-map <route-map-name>

Dans le diagramme de cette section, supposez que vous voulez que RTC apprenne d'AS200 les réseaux qui sont locaux à AS200 et rien d'autre. En outre, vous voulez définir le poids à 20 sur les routes acceptées. Utilisez une combinaison de listes d'accès neighbor et as-path :

RTC#

router bgp 300

network 172.16.10.0

neighbor 10.3.3.3 remote-as 200

neighbor 10.3.3.3 route-map stamp in

route-map stamp

match as-path 1

set weight 20

ip as-path access-list 1 permit ^200$

Toutes les mises à jour qui proviennent d'AS200 ont des informations de chemin qui commencent avec 200 et se terminent par 200. Ces mises à jour sont autorisées. Toute autre mise à jour est rejetée.

Supposez que vous voulez :

-

une acceptation des mises à jour qui proviennent d'AS200 et ont un poids de 20 ;

-

le rejet des mises à jour qui proviennent d'AS400 ;

-

un poids de 10 pour d'autres mises à jour.

RTC# router bgp 300 network 172.16.10.0 neighbor 10.3.3.3 remote-as 200 neighbor 10.3.3.3 route-map stamp in route-map stamp permit 10 match as-path 1 set weight 20 route-map stamp permit 20 match as-path 2 set weight 10 ip as-path access-list 1 permit ^200$ ip as-path access-list 2 permit ^200 600 .*

Cette instruction définit un poids de 20 pour les mises à jour qui sont locales à AS200. L’instruction définit également une pondération de 10 pour les mises à jour qui se trouvent derrière l’AS400 et abandonne les mises à jour qui proviennent de l’AS400.

Utilisation de la commande set as-path prepend

Utilisation de la commande set as-path prependDans certaines situations, vous devez manipuler les informations de chemin afin de manipuler le processus de décision BGP. La commande que vous utilisez avec une mise en correspondance de route est :

set as-path prepend <as-path#> <as-path#>

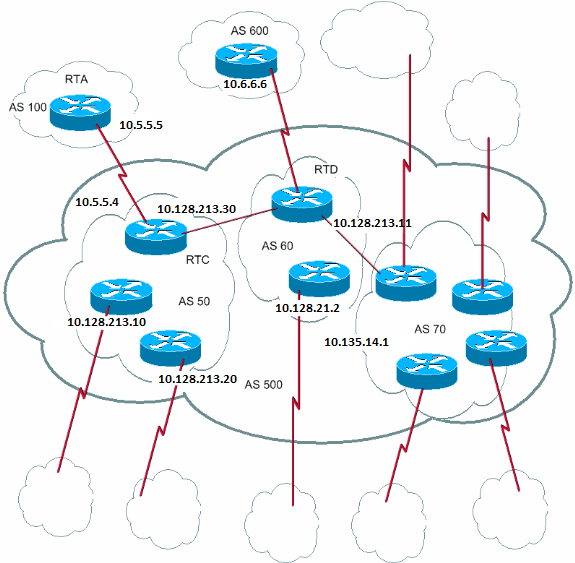

Supposons que, dans le schéma de la section BGP Neighbors and Route Maps (voisins du BGP et cartes de routage), le RTC annonce son réseau 172.16.10.0 à deux AS différents, AS100 et AS200. Quand l'information est propagée à AS600, les routeurs dans AS600 ont les informations d'accessibilité du réseau sur 172.16.10.0 par l'intermédiaire de deux routes différentes. La première route est via AS100 avec le chemin (100, 300), et la seconde est via AS400 avec le chemin (400, 200, 300). Si tous les autres attributs sont identiques, AS600 sélectionne le plus court chemin et choisit la route par l'intermédiaire d'AS100.

AS300 obtient tous les trafics par l'intermédiaire d'AS100. Si vous voulez influencer cette décision du côté d'AS300, vous pouvez faire en sorte que le chemin par AS100 semble plus long que le chemin qui passe par AS400. C’est ce que vous pouvez faire si vous ajoutez des numéros d’AS aux détails sur le chemin actuel qui sont annoncés à l’AS100. Une pratique courante est de répéter vos propres numéros AS de cette façon :

RTC#

router bgp 300

network 172.16.10.0

neighbor 10.2.2.2 remote-as 100

neighbor 10.2.2.2 route-map SETPATH out

route-map SETPATH

set as-path prepend 300 300

Compte tenu de cette configuration, l’AS600 reçoit les mises à jour concernant 172.16.10.0 par l’AS100, accompagnées des détails sur le chemin de : (100, 300, 300, 300). Ces informations de chemin sont plus longues que le (400, 200, 300) que AS600 a reçu d'AS400.

Groupes d'homologues BGP

Groupes d'homologues BGP

Un groupe d'homologues BGP est un groupe de voisins BGP avec la même stratégie de mise à jour. Les mises en correspondance de route, les listes de distribution et les listes de filtres définissent en général les stratégies de mise à jour. Vous ne définissez pas les mêmes politiques pour chaque voisin distinct, mais indiquez plutôt un nom de groupe d’homologues et affectez les politiques à ce groupe.

Les membres du groupe d'homologues héritent de toutes les options de configuration du groupe d'homologues. Vous pouvez également configurer des membres pour remplacer ces options si les options n'affectent pas des mises à jour sortantes. Vous pouvez seulement remplacer les options qui sont définies sur les données entrantes.

Afin de définir un groupe d'homologues, exécutez cette commande :

neighbor peer-group-name peer-group

Cet exemple applique les groupes d'homologues aux voisins BGP internes et externes :

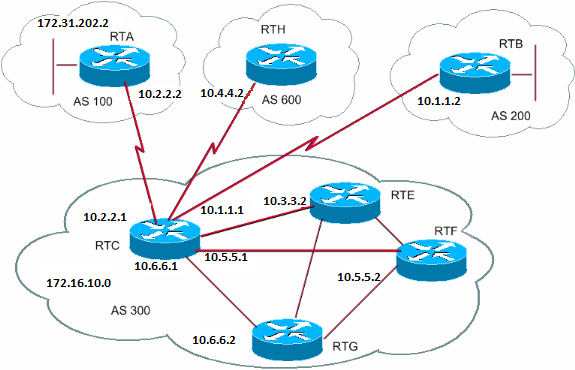

RTC#

router bgp 300

neighbor internalmap peer-group

neighbor internalmap remote-as 300

neighbor internalmap route-map SETMETRIC out

neighbor internalmap filter-list 1 out

neighbor internalmap filter-list 2 in

neighbor 10.5.5.2 peer-group internalmap

neighbor 10.6.6.2 peer-group internalmap

neighbor 10.3.3.2 peer-group internalmap

neighbor 10.3.3.2 filter-list 3 in

Cette configuration définit un groupe d'homologues avec le nom internalmap. La configuration définit quelques stratégies pour le groupe, comme une mise en correspondance de route SETMETRIC pour définir la métrique à 5 et deux listes de filtres différentes, 1 et 2. La configuration applique le groupe d'homologues à tous les voisins internes RTE, RTF et RTG. En outre, la configuration définit une liste de filtres 3 distincte pour le voisin RTE. Cette liste de filtres remplace la liste de filtres 2 à l'intérieur du groupe d'homologues.

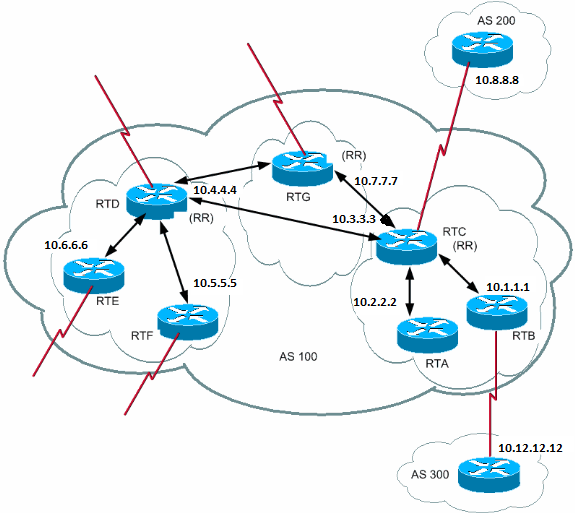

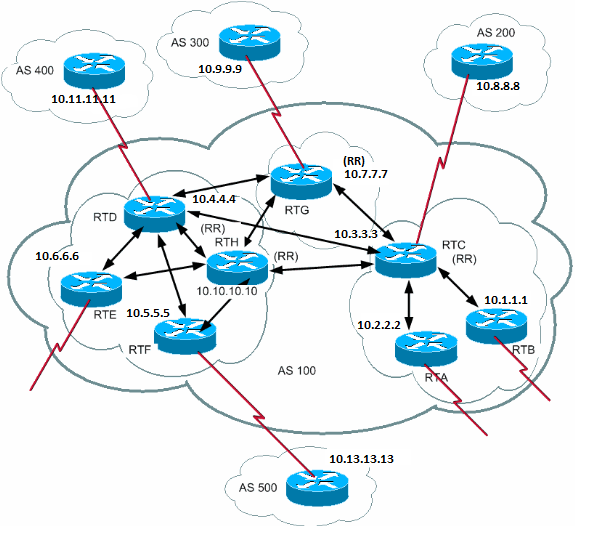

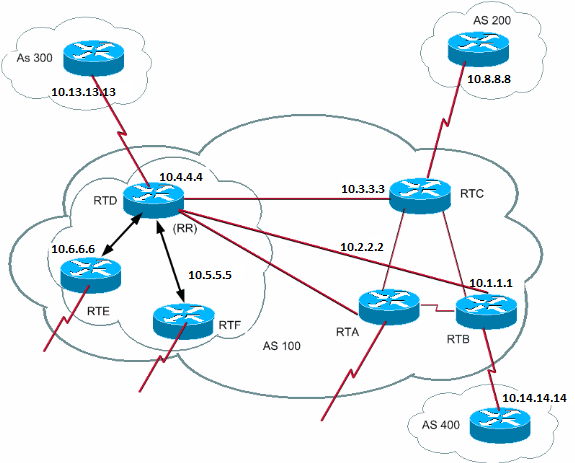

Remarque : Vous pouvez seulement remplacer les options qui concernent les mises à jour entrantes.