Introduction

Ce document décrit la configuration de Microsoft Azure en tant que fournisseur d'identité (IdP) pour l'authentification unique (SSO) dans Unified Contact Center Enterprise (UCCE) avec le langage SAML (Security Assertion Markup Language) et Cisco Identity Service (IDS).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- SAML 2.0

- Cisco UCCE et Packaged Contact Center Enterprise (PCCE)

- SSO

- IDS

- fournisseur d'identité

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Azure IdP

- UCCE 12.0.1, 12.5.1, 12.5.2, 12.6.1 et 12.6.2

- ID Cisco 12.0.1, 12.5.1, 12.52, 12.6.1 et 12.6.2

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

1. Exporter les fichiers de métadonnées UCCE

Le Cisco IDS fournit une autorisation entre le fournisseur d'identité et les applications.

Lorsque Cisco IDS est configuré, un échange de métadonnées est configuré entre Cisco IDS et le fournisseur d'identité. Cet échange établit une relation de confiance qui permet aux applications d'utiliser Cisco IDS pour SSO. La relation d'approbation est établie lorsqu'un fichier de métadonnées est téléchargé à partir du Cisco IDS et téléchargé vers le fournisseur d'identité.

1.1. Procédure

- Dans Unified CCE Administration, accédez à

Features > Single Sign-On .

- Cliquer

Identity Service Management et la fenêtre Cisco Identity Service Management s'ouvre

- Saisissez la commande

User Name , puis cliquez sur Next.

- Saisissez la commande

password , puis cliquez sur Sign In.

- La page Cisco Identity Service Management s'ouvre et affiche les icônes Nodes, Settings et Clients dans le volet de gauche.

- Cliquer

Nodes.

- La page Noeuds s'ouvre sur la vue globale au niveau du noeud et identifie les noeuds en service. La page fournit également les détails d'expiration du certificat SAML pour chaque noeud, qui indiquent quand le certificat doit expirer. Les options d'état du noeud sont Non configuré, En service, Service partiel et Hors service. Cliquez sur un état pour afficher plus d'informations. L’étoile située à droite de l’un des noms de noeud identifie le noeud qui est l’éditeur principal.

- Cliquer

Settings.

- Cliquer

IdS Trust.

- Pour commencer la relation d'approbation des ID Cisco, configurer entre les ID Cisco et le fournisseur d'ID, cliquez sur

Download Metadata File pour télécharger le fichier à partir du serveur Cisco IdS.

2. Générer la signature de certificat pour les réponses Azure

Si OpenSSL est installé, générez un certificat pour Azure et mettez-le en service sur l'application Azure. Azure inclut ce certificat dans son exportation de métadonnées IdP et l'utilise pour signer les assertions SAML qu'il envoie à UCCE.

Si vous ne disposez pas d'OpenSSL, utilisez votre autorité de certification d'entreprise pour générer un certificat.

2.1 Procédure (OpenSSL)

Voici la procédure pour créer un certificat via OpenSSL

- Créez un certificat et une clé privée :

openssl req -newkey rsa:2048 -nodes -keyout key.pem -x509 -days 1095 -out certificate.pem

- Combinez le certificat et la clé dans un fichier PFX protégé par mot de passe, qui est requis par Azure. Veillez à prendre note du mot de passe.

openssl pkcs12 -export -out certificate.pfx -inkey key.pem -in certificate.pem

- Générez un certificat unique pour UCCE.

- Téléchargez le certificat vers l'IdP Azure.

3. Configurer l'application personnalisée Azure

Avant de configurer Azure, vous devez exporter les métadonnées UCCE à partir de UCCE IDS Publisher. Vous pouvez disposer à la fois du fichier XML de métadonnées UCCE et d'un certificat pour la connexion IdP avant de commencer ces étapes sur Azure.

3.1. Procédure

- Dans Microsoft Azure, accédez à

Enterprise Applications puis sélectionnez All Applications.

- Pour ajouter une nouvelle application, sélectionnez

New application .

-

Dans la fenêtre Ajouter une application, procédez comme suit :

1. Cliquez sur Create your own application (Hors galerie).

2. Entrez le nom de votre nouvelle application (par exemple, UCCE) et cliquez sur Create.

3. Dans la barre de navigation de gauche de la nouvelle application, cliquez sur Single sign-on .

4. Cliquez sur SAML .

5. La Set up Single Sign-On with SAML s'affiche.

- Cliquer

Upload metadata , puis accédez à la page UCCE metadata XML fichier.

- Après avoir sélectionné et ouvert le fichier, cliquez sur

Add .

- Les

Basic SAML Configuration renseigne avec Identifier (EntityID) et URL de réponse (Assertion consumer service URL) pour le serveur UCCE.

- Cliquer

Save .

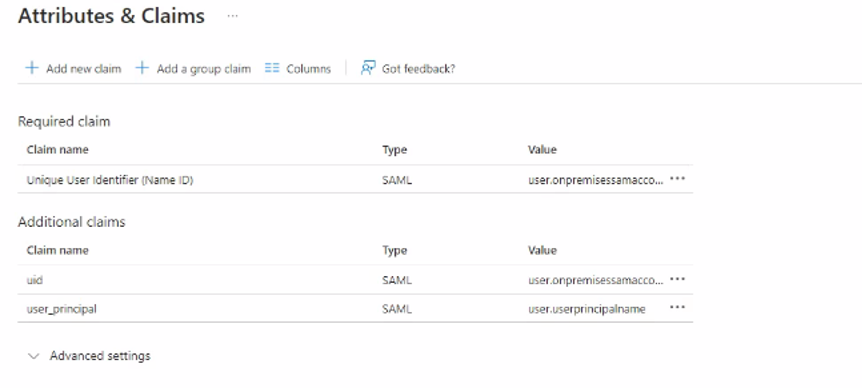

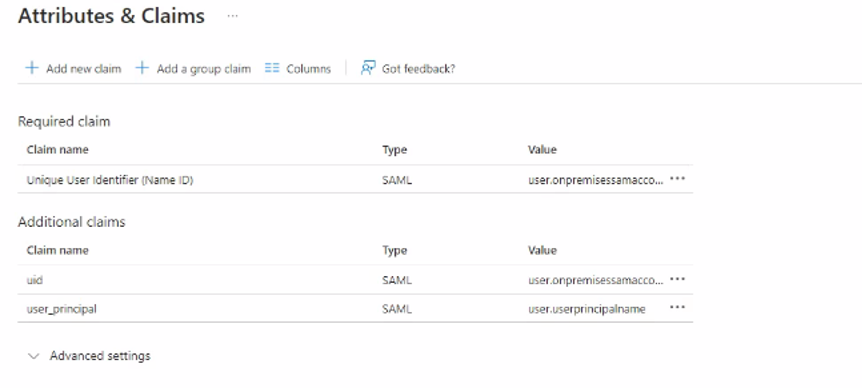

- Dans la

User Attributes & Claims , cliquez sur Edit :

- Sous Demande requise, cliquez sur

Unique User Identifier (ID du nom).

- Pour le format d'identificateur de nom, sélectionnez

Default.

- Pour l'attribut Source, sélectionnez

user.onpremisessamaccountname .

- Cliquer

Save.

- Sous Revendications supplémentaires, supprimez toutes les revendications existantes. Pour chaque revendication, cliquez sur (...) et sélectionnez Supprimer. Cliquez sur OK pour confirmer.

- Cliquez sur Ajouter une nouvelle revendication pour ajouter la

uid demande

- Dans Nom, saisissez

uid.

- Laissez le champ Espace de noms vide.

- Pour Source, cochez la case d'option Attribut.

- Dans la liste déroulante Attribut source, sélectionnez

user.givenname (ou user.onpremisessamaccountname.

- Cliquer

Save.

- Ajoutez une nouvelle revendication pour ajouter le

user_principal demande.

- Dans Nom, saisissez

user_principal.

- Laissez le champ Espace de noms vide.

- Pour Source, cochez la case d'option Attribut.

- Dans la liste déroulante Attribut source, sélectionnez

user.userprincipalname

- Cliquer

Save.

Instantané pour référence à configurer :

- Cliquer

SAML-based Sign-on pour revenir au résumé SAML.

- Dans la

SAML Signing Certificate , cliquez sur Edit:

- Définissez l'option de signature sur

Sign SAML Response and Assertion.

- Définissez l'algorithme de signature sur l'algorithme SHA approprié. Par exemple, SHA-256.

- Cliquer

Import Certificate.

- Dans la

Certificate , accédez au fichier certificate.pfx créé précédemment et ouvrez-le.

- Entrez le mot de passe du certificat et cliquez sur

Add .

Il doit s'agir du seul certificat de la liste et il doit être actif.

- Si ce certificat n'est pas actif, cliquez sur les points adjacents (...), sélectionnez Rendre le certificat actif, puis cliquez sur Oui.

- S'il existe d'autres certificats dans la liste, cliquez sur les points adjacents (...) pour ces certificats, sélectionnez Supprimer le certificat et cliquez sur Oui pour supprimer ces certificats.

- Cliquer

Save.

- Téléchargez le

Federation Metadata XML fichier.

- Activez l'application dans Azure et affectez des utilisateurs :

Azure vous permet d'attribuer des utilisateurs individuels pour l'authentification unique avec Azure ou tous les utilisateurs. Supposons que l'authentification unique est activée pour tous les utilisateurs par DU.

- Dans la barre de navigation de gauche, accédez à

Enterprise Applications > UCCE (ou le nom de l'application que vous avez indiqué).

- Sélectionner

Manage > Properties .

- Activer pour que les utilisateurs se connectent ? à

Yes.

- Définir Visible pour les utilisateurs ? sur

No.

- Cliquer

Save.

Pour terminer, vérifiez le fichier de métadonnées IdP et assurez-vous que le certificat que vous avez créé précédemment est présent dans le champ <X509Certificate> en tant que certificat de signature dans le fichier de métadonnées IdP. Le format est le suivant :

<KeyDescriptor use="signing">

<KeyInfo>

<X509Data>

<X509Certificate>

--actual X.509 certificate--

</X509Certificate>

</X509Data>

</KeyInfo>

</KeyDescriptor>

4. Télécharger le fichier de métadonnées Azure dans UCCE

Avant de revenir à UCCE IDS, vous devez disposer de la Federation Metadata XML fichier téléchargé à partir d'Azure.

4.1 Procédure

- Dans Unified CCE Administration, accédez à

Features > Single Sign-On.

- Cliquer

Identity Service Management et la fenêtre Cisco Identity Service Management s'ouvre

- Saisissez la commande

user name, puis cliquez sur Next .

- Saisissez la commande

password , puis cliquez sur Sign In .

- La page Cisco Identity Service Management s'ouvre et affiche les icônes Nodes, Settings et Clients dans le volet gauche.

- Cliquer

Nodes .

- La page Noeuds s'ouvre sur la vue globale au niveau du noeud et identifie les noeuds en service. La page fournit également les détails d'expiration du certificat SAML pour chaque noeud, qui indiquent quand le certificat doit expirer. Les options d'état du noeud sont Non configuré, En service, Service partiel et Hors service. Cliquez sur un état pour afficher plus d'informations. L’étoile située à droite de l’un des noms de noeud identifie le noeud qui est l’éditeur principal.

- Pour télécharger le

Federation Metadata XML à partir d'Azure, recherchez le fichier.

- Accédez à la page

Upload IdP Metadata et téléchargez le Federation Metadata XML fichier.

- Lorsque le téléchargement du fichier est terminé, un message de notification est reçu. L'échange de métadonnées est maintenant terminé et la relation de confiance est en place.

- Effacer le cache du navigateur.

- Entrez des informations d'identification valides lorsque la page est redirigée vers IdP.

- Cliquer

Next.

- Les

Test SSO Setup s'ouvre.

- Cliquer

Test SSO Setup .

- Un message s'affiche pour vous indiquer que la configuration de Cisco IdS a réussi.

- Cliquer

Settings .

- Cliquer

Security.

- Cliquer

Tokens.

- Saisissez la durée de ces paramètres :

- Refresh Token Expiry - La valeur par défaut est 10 heures. La valeur minimale est de 2 heures. La durée maximale est de 24 heures.

- Expiration du code d'autorisation - La valeur par défaut est 1 minute, ce qui correspond également au minimum. La durée maximale est de 10 minutes.

- Expiration du jeton d'accès - La valeur par défaut est 60 minutes. La valeur minimale est de 5 minutes. La durée maximale est de 120 minutes.

- Définissez la

Encrypt Token (facultatif) ; le paramètre par défaut est On.

- Cliquer

Save .

- Cliquer

Keys and Certificates .

- La page Generate Keys and SAML Certificate s'ouvre. Il permet de :

- Cliquez sur Régénérer et régénérez la clé de cryptage/signature. Un message apparaît pour indiquer que l'enregistrement du jeton a réussi et vous conseille de redémarrer le système pour terminer la configuration.

- Cliquer

Regenerate et régénérez le certificat SAML. Un message apparaît pour indiquer que la régénération du certificat SAML a réussi.

- Cliquer

Save .

- Cliquer

Clients.

- Cette page identifie les clients Cisco IdS qui existent déjà et fournit le nom du client, l'ID du client et une URL de redirection. Afin de rechercher un client particulier, cliquez sur le bouton

Search en haut de la liste des noms et tapez le nom du client.

- Pour ajouter un client :

- Cliquer

New .

- Saisissez le nom du client.

- Saisissez l'URL de redirection. Pour ajouter plusieurs URL, cliquez sur l'icône plus.

- Cliquer

Add (ou cliquez sur Clear puis cliquez sur X pour fermer la page et ne pas ajouter le client).

- Pour modifier ou supprimer un client, mettez en surbrillance la ligne du client et cliquez sur les points de suspension sous Actions.

- Puis :

- Cliquer

Edit pour modifier le nom du client, l'ID ou l'URL de redirection. Sur la page Edit Client, apportez les modifications souhaitées et cliquez sur Save (ou cliquez sur Effacer, puis cliquez sur le bouton X pour fermer la page et ne pas enregistrer les modifications).

- Cliquer

Delete pour supprimer le client.

Remarque : le certificat doit être associé à l'algorithme de hachage sécurisé SHA-256.

Commentaires

Commentaires