Utiliser AURA pour une meilleure visibilité sur le centre DNA

Options de téléchargement

-

ePub (281.6 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (221.7 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit l'outil en ligne de commande Cisco DNA Center Audit and Upgrade Readiness Analyzer (AURA).

Conditions préalables

Exigences

Aucune exigence spécifique n'est associée à ce document.

Composants utilisés

Les renseignements contenus dans ce document proviennent de la plateforme Cisco DNA Center.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

AURA effectue diverses vérifications de l'état de santé, de l'évolutivité et de la préparation à la mise à niveau pour Cisco DNA Center et le reste du réseau de fabric. L’outil est extrêmement simple à utiliser et s’exécute sur Cisco DNA Center. L'outil utilise des appels API (Application Programming Interface), des lectures de base de données et des commandes show (opérations en lecture seule) et n'affecte donc pas les performances ni n'a d'impact sur Cisco DNA Center ou les périphériques réseau.

Pourquoi AURA est-il si simple à utiliser

- Utilise UNIQUEMENT les bibliothèques/logiciels préinstallés actuels.

- Il génère un rapport PDF automatiquement.

- Une seule entrée est requise : les mots de passe de Cisco DNA Center (admin et maglev).

- Les journaux et les rapports compressés peuvent être téléversés automatiquement vers Cisco SR (facultatif).

- Copiez simplement le fichier dans Cisco DNA Center et exécutez-y le fichier.

- Non intrusif : seule la base de données lit, affiche les commandes et les appels d'API.

- Durée d'exécution : moins de 15 minutes pour les vérifications Cisco DNA Center et la durée varie pour les vérifications Software Defined Access (SDA) en fonction de l'échelle du réseau (environ 30 minutes pour 30 périphériques).

- L’outil fonctionne avec les versions 1.2.8, 1.2.10.x, 1.2.12.x, 1.3.x et 2.x.

Veuillez nous contacter à l’adresse dnac_sda_audit_tool@cisco.com pour tout problème ou commentaire.

Sections/fonctions de vérification de l’outil AURA

- Test d'évolutivité de Cisco DNA Center

- Cisco DNA Center Infra Health

- Cisco DNA Center Assurance Health

- Intégrité de l’assurance WLC/eWLC

- Capture de l’interface CLI de l’appareil SDA

- Vérification de contrôle et de sécurité SDA

- Bogues logiciels entraînant des défaillances de mise à niveau

- Vérification de l’état de préparation aux mises à niveau

- Vérification de la compatibilité SDA (commutateurs, contrôleurs sans fil et ISE (Identity Services Engine) pour 2.3.3.x

- Contrôles d'intégration DNAC (Digital Network Architecture Center)-ISE

- Configurations des périphériques de fabric Capturer et comparer et utiliser l'outil diff intégré

- Lancement à distance d’AURA (à partir de la version 1.2.0)

- Planifier AURA avec cron (à partir de la version 1.2.0)

- Intégration du serveur Syslog (à partir de la version 1.2.0)

- Téléchargement d’images de test à partir du nuage (à partir de la version 1.5.0)

Exécution de l'outil (étapes simples)

Étape 1. Copiez le fichier exécutable AURA dans Cisco DNA Center. La dernière version est disponible à l’adresse https://github.com/CiscoDevNet/DNAC-AURA.

Étape 2. Exécutez l'outil à partir de Cisco DNA Center (si vous disposez d'un cluster, consultez l'exemple 5 dans la section Options AURA de Cisco DNA Center).

$ ./dnac_aura

Comment exécuter l'outil (étapes détaillées)

Si la version de Cisco DNA Center est 2.3.3.x et ultérieure, le shell restreint de Cisco DNA Center est activé pour une sécurité accrue à partir de la version 2.3.3.x. L'interpréteur de commandes par défaut est appelé magshell et ne prend en charge aucune commande Linux ni l'exécution d'AURA. Désactivez l'interpréteur de commandes restreint et activez l'interpréteur de commandes Bash avant de passer à l'étape suivante. Désactivation du shell restreint sur 2.3.3.x. Pour les versions 2.3.4.x et ultérieures, un jeton de consentement peut être requis auprès du Centre d'assistance technique Cisco (TAC) pour désactiver l'interpréteur de commandes restreint.

Étape 1. Copiez le fichier exécutable dans Cisco DNA Center.

dnac_aura

Le fichier se trouve à l’adresse https://github.com/CiscoDevNet/DNAC-AURA et il existe plusieurs façons de le copier dans Cisco DNA Center.

Option 1 de copie de fichier. Cliquez sur l’URL et téléchargez le fichier à partir de votre navigateur :

Copiez le fichier dans votre Cisco DNA Center et utilisez un logiciel de transfert de fichiers (n'oubliez pas d'utiliser le protocole SFTP (Secure File Transfer Protocol) avec le port 2222 et le nom d'utilisateur maglev).

Option 2 de copie de fichier. Copiez le fichier directement dans Cisco DNA Center et utilisez les commandes GIT :

$ git clone https://github.com/CiscoDevNet/DNAC-AURA

Option 3 de copie de fichier. Si un serveur proxy est configuré, copiez le fichier dans Cisco DNA Center et utilisez les commandes GIT et les détails du serveur proxy :

$ https_proxy=https://<server>:<port> git clone https://github.com/CiscoDevNet/DNAC-AURA

Étape 2. Assurez-vous que le fichier dnac_aura est exécutable.

Lorsque le fichier dnac_aura est copié dans Cisco DNA Center, il n'est généralement pas copié en tant qu'exécutable. Exécutez la commande pour le rendre exécutable. Cette étape n’est pas nécessaire si vous avez utilisé GIT.

$ chmod 755 dnac_aura

Étape 3. (Facultatif) Validez le hachage du fichier dnac_aura pour vous assurer que le bon fichier a été téléchargé.

Pour vous assurer que le bon fichier a été téléchargé, comparez les valeurs de hachage MD5 ou SHA256 disponibles à la fin de cette page. Chaque version d'AURA peut avoir un ensemble unique de valeurs de hachage.

Option 1. Vérification du hachage MD5.

Utilisez la commande md5sum (comme indiqué). Générez le hachage sur votre Cisco DNA Center ou tout autre système Linux et comparez la valeur de hachage avec la valeur à la fin de cette page.

$ md5sum dnac_aura

52f429dd275e357fe3282600d38ba133 dnac_aura

Option 2. Vérification du hachage SHA256.

Utilisez la commande sha256sum (comme indiqué). Générez le hachage sur votre Cisco DNA Center ou tout autre système Linux et comparez la valeur de hachage avec la valeur à la fin de cette page.

$ sha256sum dnac_aura

c91b6092ab4fa57adbe698a3c17f9146523bba5b0315222475aa4935662a0b6e dnac_aura

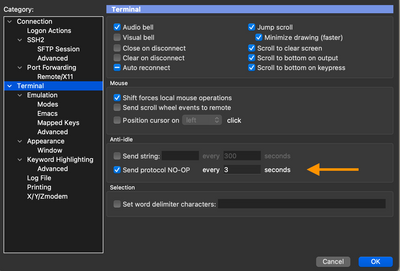

Étape 4. Définissez un délai d’inactivité pour la session SSH.

Les versions ultérieures (2.x+, 1.3.3.8+) de Cisco DNA Center ont un délai d’inactivité SSH. Cela peut avoir une incidence sur l’exécution d’AURA à partir d’une session SSH. Assurez-vous que le délai d'inactivité est défini, sinon, l'outil AURA peut être arrêté brusquement.

Voici un exemple de définition d’un délai d’inactivité de 3 secondes sur SecureCRT.

Étape 5. Exécutez l’outil à partir de la ligne de commande.

Choisissez l'option appropriée en fonction de l'emplacement du fichier pour exécuter les vérifications sur Cisco DNA Center. (Lorsque vous utilisez des options, vous pouvez inclure/exclure diverses vérifications).

$ ./dnac_aura

ou

$ ./DNAC-AURA/dnac_aura

Exécution à distance d’AURA

Ce script vous permet de lancer l'AURA sur un Cisco DNA Center distant. Il utilise les bibliothèques paramiko et scp.

Procédure d'installation

Pour l’installation, il est recommandé d’utiliser un environnement virtuel. Ces lignes peuvent créer un environnement virtuel python3, l'activer, mettre à niveau pip et installer les bibliothèques requises.

python3 -m venv env3

source env3/bin/activate

pip install --upgrade pip

pip install -r requirements.txt

Temporisation de session

Les versions ultérieures (2.1+, 1.3.3.8+) de Cisco DNA Center ont un délai d’inactivité SSH. Cela peut avoir une incidence sur l’exécution d’AURA à partir d’une session SSH, soit directement sur le Digital Network Architecture Center (DNAC), soit indirectement en utilisant le script run_remote ou Ansible.

Le contournement est simple. Pour une connexion ssh, l'indicateur -o ServerAliveInterval=3 peut envoyer des messages de test d'activité et maintenir la session. Ceci est utilisé dans ce script et peut également être utilisé pour une connexion SSH directe ou Ansible.

Utiliser le script

Le script nécessite trois arguments :

- dnac

- mot de passe d’administrateur (également disponible en tant que variable d’environnement DNAC_ADMIN_PASS)

- Mot de passe maglev (également disponible en tant que variable d’environnement DNAC_MAGLEV_PASS)

- utilisateur administrateur (également disponible en tant que variable d’environnement DNAC_ADMIN_USER). La valeur par défaut est « admin » et ne doit être modifiée que si vous utilisez une authentification externe et un nom superUser différent. Dans de nombreux cas, cela n’est pas obligatoire, mais il est possible de le faire en tant que --admin-user (utilisateur administrateur)

le moyen le plus simple d’exécuter le script avec des arguments (reportez-vous à la section suivante sur les variables d’environnement) est

./run_remote.py --dnac 1.1.1.1 --admin-pass passwd --maglev-pass passwd

Si vous connaissez bien les variables d’environnement de shell, le processus peut être simplifié davantage

export DNAC_ADMIN_PASS="passwd"

export DNAC_MAGLEV_PASS="passwd"

./run_remote.py --dnac 10.1.1.1

Options Pass AURA (—)

Pour passer des arguments spécifiques à AURA (par exemple -s pour exécuter des tests SDA), vous devez faire ceci :

## note the extra --, due to a qwirk in the way argparse library works

./run_remote.py --dnac 10.1.1.1 -- -s

Veillez à inclure toutes les options run_remote, telles que --local-dir, all-cluster et --no-pull AVANT le « -- »

Les options spécifiques à AURA comme -n, --syslog, -d, -s doivent être placées après le « -- »

Stockage local des sorties AURA

Le script AURA prend en charge l’option --json-summary. Cela produit un résumé json des résultats du test ainsi que l’emplacement du rapport et du fichier journal sur le DNAC. Lorsque run_remote est fourni avec l'option —local-dir, les fichiers journaux et les rapports peuvent être replacés dans DNAC. Un fichier json-summary peut être créé. Un répertoire est créé pour le DNAC.

/home/aradford/RUN_REMOTE/run_remote.py --dnac 10.1.1.1 --local-dir /home/aradford/RUN_REMOTE/logs

Une fois cette opération terminée, le répertoire /home/aradford/RUN_REMOTE/logs peut contenir les éléments suivants :

ls RUN_REMOTE/logs/10.1.1.1

DNAC_AURA_Logs_2020-09-08_23_20_11.tar.gz

DNAC_AURA_Report_2020-09-08_23_20_11.json

DNAC_AURA_Report_2020-09-08_23_20_11.pdf

Le fichier json contient :

cat RUN_REMOTE/logs/*/DNAC_AURA_Report_2020-09-08_23_20_11.json

{

"json-summary": {

"check_count": 64,

"report-name": "/data/tmp/dnac_aura/reports/DNAC_AURA_Report_2020-09-08_23_20_11.pdf",

"logfile-name": "/data/tmp/dnac_aura/logs/DNAC_AURA_Logs_2020-09-08_23_20_11.tar.gz",

"ur_check_count": 19,

"ur_error_count": 0,

"warning_count": 5,

"assur_warning_count": 2,

"error_count": 5,

"ur_warning_count": 3,

"assur_check_count": 14,

"assur_error_count": 0

}

}

Exécution groupée

Si vous utilisez l'option —all-cluster, le script peut rechercher tous les membres du cluster et exécuter AURA sur chacun d'eux.

Actuellement, il s'agit d'une exécution série. Il peut être utilisé avec —local-dir pour copier le rapport, le fichier journal et json-summary depuis DNAC.

Une adresse VIP ou physique peut être fournie. Le script peut se connecter et rechercher toutes les adresses IP physiques dans le même sous-réseau que l'adresse IP utilisée pour la connexion.

Autres options

Le script peut également être exécuté avec l’option --no-pull. Cette option arrête l’extraction du GIT pour effectuer une mise à jour vers la dernière version d’AURA, mais suppose que vous avez copié Aura dans le répertoire de base sur Cisco DNA Center.

AURA avec CRON

Cron ne fonctionne pas toujours bien avec AURA en raison du manque de PTY. Il faut également éditer le crontab du centre ADN.

run_remote est probablement le meilleur moyen d’exécuter AURA, car il résout le problème de PTY et élimine le besoin de modifier le fichier crontab local de Cisco DNA Center. L’exécution à distance combinée à la fonction --local-path signifie que tous les journaux de Cisco DNA Center sont identiques sur un serveur externe.

Voici un exemple d’entrée de fichier crontab pour l’exécution d’AURA sur un DNAC toutes les heures. Vous devez fournir l'interpréteur python explicitement pour récupérer l'environnement virtuel contenant les bibliothèques paramiko et scp.

00 * * * * /home/aradford/RUN_REMOTE/env3/bin/python /home/aradford/RUN_REMOTE/run_remote.py --dnac 10.1.1.1 --admin-pass passwd --maglev-pass passwd --local-dir /home/aradford/RUN_REMOTE/logs > /tmp/run

De plus, un script Shell peut éviter que les informations d’authentification soient stockées en texte brut.

Options AURA dans Cisco DNA Center

Tableau 1 - Vérifications/fonctionnalités des différentes options AURA

| Aucune option (par défaut) | -s | -d | -o | -c | |

| Vérifications de l’intégrité de l’infrastructure de Cisco DNA Center | X | X | X | ||

| Vérifications de l’intégrité de l’assurance Cisco DNA Center | X | X | |||

| Vérifications de l’intégrité de l’assurance WLC/eWLC | X | X | |||

| Contrôles SDA de base (contrôle d'inventaire)Intégration DNAC-ISE (uniquement si ISE est intégré) | X | X | |||

| SDA (collection CLI Fabric Device, audit du plan de contrôle et du plan de sécurité et vérification de la compatibilité) | X | ||||

| Contrôles de préparation à la mise à niveau (bogues inclus) | X | X | |||

| Étendue de Cisco DNA Center (paramètres d’étendue de structure et hors structure) | X | X | X | ||

| Capturez les sorties CLI des périphériques du fabric et stockez-les localement dans le centre DNA - Commande et liste des périphériques fournies via le fichier captureFile.yaml2 Fichiers capturés : .json - Command Runner default output.log - Lisible par l'utilisateur | X | ||||

| Comparer les configurations sur plusieurs périphériques (en fonction des résultats capturés et de l'option -o) | X |

Sortie de ligne de commande des options AURA

usage: dnac_aura [-h] [-v] [-V] [--json-summary] [-s] [-u U] [-n N] [--syslog SYSLOG] [--admin-pass ADMIN_PASS]

[--admin-user ADMIN_USER] [--maglev-pass MAGLEV_PASS] [-d] [--sdadevcheck] [-o] [-c] [--download-test]

Select options.

optional arguments:

-h, --help show this help message and exit

-v verbose logging

-V version information

--json-summary print json-summary

-s Run additional SDA checks. To execute these checks, the tool can login to other devices in the fabric

and collect show command outputs.

-u U Upload report and logs file to the SR. Please provide SR and password in the format sr_number:sr_password

-n N Add customer name to the PDF report on the first page (the summary page)

--syslog SYSLOG destination syslog server

--admin-pass ADMIN_PASS maglev admin password (this is the UI password for admin user)

--admin-user ADMIN_USER maglev admin user (webUI user, default is admin)

--maglev-pass MAGLEV_PASS maglev password (for sudo)

-d Perform all DNA Center Infrastructure Health checks only

--sdadevcheck to skip the SDA Device limit

-o To collect CLI outputs from the network devices via the Cisco DNA Center.

Ensure you have the captureFile.yaml in the same folder as this tool.

-c Compare configurations across multiple devices.

You can choose 2 timestamps from previous captures taken with the -o option.

PDF Report can be generated with the diffs.

--download-test To perform a download test of 3 test images of different sizes

from the DNAC Cloud Repo in AWS.

Exemples d’exécution d’AURA avec diverses options

Exemple 1 : Afin de sélectionner Stark Industries comme nom de société, exécutez les vérifications AURA par défaut et copiez le fichier sur SR 611111111 avec le mot de passe 123kjaksdhf, la commande est :

$ ./dnac_aura -n "Stark Industries" -u 611111111:123kjaksdhf

Exemple 2 : Pour exécuter les vérifications Cisco DNA Center et SDA pour le client Stark Industries, la commande est la suivante :

$ ./dnac_aura -s -n "Stark Industries"

Exemple 3 : pour exécuter les résultats de la commande show et les stocker dans un fichier sur Cisco DNA Center, utilisez l'option -o. L'outil peut utiliser le programme d'exécution de commandes de Cisco DNA Center pour récupérer les résultats à votre place. La commande est la suivante :

$ ./dnac_aura -o

Pour définir les appareils et les commandes à exécuter sur ces appareils, le fichier captureFile.yaml doit se trouver dans le même répertoire. L’échantillon se trouve dans github.

Exemple 4 : afin de comparer les configurations en cours des commutateurs Catalyst et/ou du contrôleur de réseau local sans fil électronique, utilisez l'option -c. Assurez-vous d’avoir utilisé l’option -o pour capturer les données de sortie des appareils. La commande est la suivante :

$ ./dnac_aura -c

Exemple 5 : Pour exécuter des vérifications AURA sur un cluster, pour un noeud, choisissez l'option appropriée dans le tableau. Pour les deux autres nœuds, choisissez l’option -d.

Sur l’un des nœuds :

$ ./dnac_aura

Sur les 2 nœuds restants :

$ ./dnac_aura -d

Exemple 6 : Pour programmer AURA, utilisez cron ou pour exécuter AURA à distance, consultez ce fichier readme sur github.

https://github.com/CiscoDevNet/DNAC-AURA/tree/primary/run_remote

Exemple 7 : Afin de vérifier le chemin vers le repo Cloud sur AWS où les images DNA Center sont stockées, vous pouvez exécuter AURA avec cette option. Le chèque télécharge 3 images (petite - 50MB, moyenne - 150MB et grande - 650MB) et peut calculer le temps de téléchargement de ces trois fichiers. La vérification permet de s'assurer que les images de test sont supprimées et qu'aucun rapport n'est généré lorsque vous choisissez cette option.

Sur l’un des nœuds :

$./dnac_aura --download-test

Exemple de vérification :

$./dnac_aura --download-test

####################################################

### ###

### Welcome to the Cisco DNA Center AURA Tool ###

### version:1.5.0 ###

### ###

####################################################

###

### Please visit us at www.cisco.com - 'Enhanced Visibility into the Cisco DNA Center and use AURA'

###

###

### The image download test can be executed and all other checks can be skipped. ###

###

#01:Checking:Latest version of AURA

INFO:AURA is up to date

INFO:Performing login... [please provide UI admin level password]

[administration] username for 'https://kong-frontend.maglev-system.svc.cluster.local:443': admin

[administration] password for 'admin':

#02:Checking:Determine Cisco DNA Center Product Type, Serial number, SW Version & Node IP

[sudo] password for maglev:

...

#01:Checking:Download test image from the Cisco DNA Center Cloud Image Repository

INFO:This check can take up to 4 minutes to complete

INFO:Successfully downloaded a small test image of size 50MB from DNAC cloud repository in 3.4 seconds.

INFO:Successfully downloaded a medium test image of size 150MB from DNAC cloud repository in 3.2 seconds.

INFO:Successfully downloaded a large test image of size 650MB from DNAC cloud repository in 16.2 seconds.

$

Exemple 7 : lors de l'exécution d'AURA avec l'option -s, AURA peut effectuer les audits du plan de contrôle et de sécurité pour un maximum de 50 périphériques de fabric par site de fabric. Afin d'éliminer cette limite, utilisez l'option —sdadevcheck.

Remarque : la durée d'exécution de l'outil augmente avec l'ajout de périphériques supplémentaires.

$ ./dnac_aura -s --sdadevcheck

Données de sortie de l’outil

Lorsque l'outil démarre, vous êtes invité à saisir le nom d'utilisateur/mot de passe admin suivi du mot de passe maglev.

$ ./dnac_aura.py

####################################################

### ###

### Welcome to the Cisco DNA Center AURA Tool ###

### version:1.4.6 ###

### ###

####################################################

###

### Please visit us at www.cisco.com - 'Enhanced Visibility into the Cisco DNA Center and use AURA'

###

###

### All Cisco DNA Center based Health,Scale,Upgrade Readiness,Assurance & SDA checks can be run ###

###

#01:Checking:Latest version of AURA

INFO:AURA is up to date

INFO:Performing maglev login...

[administration] username for 'https://kong-frontend.maglev-system.svc.cluster.local:443': admin

[administration] password for 'admin':

INFO:User 'admin' logged into 'kong-frontend.maglev-system.svc.cluster.local' successfully

#02:Checking:Determine Cisco DNA Center Product Type, Serial number, SW Version & Node IP

[sudo] password for maglev:

...

******

Cisco DNA Center AURA tool has successfully completed.

Report and Logs can be found at:

-- Cisco DNA Center AURA Report : /data/tmp/dnac_aura/reports/DNAC_AURA_Report_2021-02-25_05_27_45.pdf

-- Cisco DNA Center AURA Logs (tar.gz file) : /data/tmp/dnac_aura/logs/DNAC_AURA_Logs_2021-02-25_05_27_45.tar.gz

$

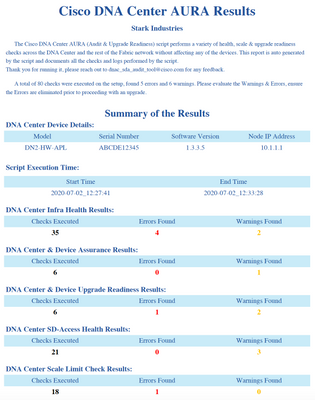

L’outil génère 2 fichiers qui sont stockés dans le dossier /data/tmp/dnac_aura/ :

- Un rapport au format PDF est stocké dans le dossier /data/tmp/dnac_aura/reports. La première page fournit des données sur Cisco DNA Center (modèle, numéro de série, version du logiciel et adresse IP), le temps d’exécution de l’outil et un résumé de toutes les vérifications effectuées et de leurs résultats. Les pages restantes fournissent des détails supplémentaires sur les différentes vérifications, avec des fragments de commande et de résultats. Les erreurs et les avertissements sont codés par couleur et peuvent être recherchés facilement. (Aucun rapport n'est généré avec l'option -o).

- Tous les journaux de Cisco DNA Center et les commandes d’affichage des appareils sont compressés dans un fichier tar.gz.

Versions d’AURA – Journal des modifications

https://github.com/CiscoDevNet/DNAC-AURA/blob/primary/ChangeLog.md

Vérifications effectuées par AURA

Cisco DNA Center - Intégrité et connectivité

#01 : Vérifier : Dernière version d'AURA

#02 :Vérifier :Déterminer le type de produit Cisco DNA Center, le numéro de série, la version logicielle et l'adresse IP du noeud

#03:Vérifier:Déterminer l'ID de membre Cisco DNA Center

#04:Vérifier:Charge moyenne du processeur

#05:Vérifier:Disposition du disque

#06:Vérifier:Montage des partitions de disque

#07:Vérifier:Utilisation de l'espace disque et des iNodes

#08:Vérifier:si Glusterfs est monté

#09 : Vérifier : pour les montages NFS non réactifs

#10 : Vérifier : pour le gestionnaire de fichiers périmés NFS

#11:Vérifier:Débit d'E/S du disque

#12:Vérifier:Mémoire totale disponible de la DRAM

#13:Vérifier:DRAM installées dans le matériel

#14:Vérifier:Coeurs de processeur activés et état

#15:Vérifier:État du Docker

#16:Vérifier:paramètres du proxy Docker

#17 : Vérifier : Variables d'environnement Shell

#18:Vérifier:État Kubelet

#19 : Vérifier les erreurs PLEG dans le journal système

#20 : Vérifier : version de Cisco DNA Center à partir de laquelle ce produit a été conçu

#21:Vérifier:Historique des mises à jour [approximatif en raison d'un manque de données complètes]

#22 : Vérifier : crochets appliqués

#23 : Vérifier l'accessibilité des noeuds de cluster - noeuds : [u'91.1.1.13', u'91.1.1.11', u'91.1.1.14']

#24 : Vérifier l'accessibilité de l'interface - tous les noeuds : [u'99.99.99.13', u'92.1.1.1', u'91.1.1.13', u'99.99.99.11', u'92.1.1.2', u'91.1.1.11', u'99.99.99.14', u'92.1.1.3', u'91.1.1 4']

#25 : Vérifier l'accessibilité VIP - VIPs : [u'92.1.1.2', u'99.99.99.12', u'91.1.1.12']

#26 : Vérifier : nombre de serveurs DNS configurés dans etcd sur les noeuds (<=3)

#27:Check:Nombre d'entrées /etc/resolv.conf (<=4)

#28:Check:DNS config - /etc/network/interfaces

#29 : Vérifier : Accessibilité DNS - DNS : [u'8.8.8.8']

#30:Vérifier:le serveur DNS peut résoudre Cisco Connect DNA

#31 : Vérifier : synchronisation du serveur NTP : ['5.6.7.8', '1.2.3.4']

#32 : Vérifier : le nom d'hôte du cluster est défini

#33 : Vérifier : paramètre TimeZone par défaut sur DNAC

#34 : Vérifier les erreurs sur les interfaces

#35:Vérifier:DCBX en amont provoquant des baisses de taxe

#36:Vérifier:Basculer VIP entre les noeuds

#37 : Vérifier les erreurs dans les journaux du noyau

#38 : Vérifier : validité et expiration du certificat

#39 : Vérifier : expiration des certificats de confiance

#40:Vérifier:état du service NTP sur Cisco DNA Center

#41:Vérifier:Synchronisation de l'heure du serveur NTP

#42:Vérifier:rechercher le MTU mis en cache au niveau des routes de l'interface intra-cluster

#43:Vérifier:état de la détection PMTU

#44:Vérifier:Affichage du noeud

#45:Vérifier:État du noeud

#46:Vérifier:Rapport de diagnostic du noeud

#47 : Vérifier : Distribution de services...

#48:Vérifier:État Appstack

#49:Vérifier:État du point d'extrémité

#50:Vérifier:Vérifier les services pour les nombres de redémarrages élevés

#51 : Vérifier : remédictl est en cours d'exécution

#52 : Vérifier : état des états ISE dans la base de données

#53 : Vérifier : authentification externe configurée pour les utilisateurs DNAC

#54:Vérifier:configuration de secours de l'authentification externe

#55 : Vérifier : vérifier le nombre de groupes évolutifs, de contrats et de politiques d'accès dans la base de données DNAC

#56:Vérifier:état de la migration/synchronisation GBAC

#57:Vérifier:Instances Glusterfs

#58 : Vérifier : vérification de Glusterfs NODE_NAME

#59:Vérifier:Clustering Glusterfs

#60 : Vérifier : statistiques de rétablissement du volume Gluster

#61:Vérifier:état de santé du cluster ETCD

#62:Vérifier:Taille de stockage ETCD

#63:Vérifier:utilisation de la mémoire ETCD

#64 : Vérifier : liaison ETCD au bouclage (localhost/127.0.0.1)

#65:Vérifier:État du cluster Postgres

#66 : Vérifier : taille Postgres

#67 : Vérifier : état de synchronisation et d'intégrité du cluster MongoDB

#68:Vérifier:Vérifier le CPU MongoDB dans les statistiques du docker

#69:Vérifier:Vérifier les tailles de MongoDB

#70:Vérifier:Dépassement de segment du locataire

#71:Vérifier:état de santé d'InfluxDB

#72 : Vérifier : utilisation de la mémoire InfluxDB

#73 : Vérifiez l'état de santé de Cassandra

#74:Vérifier:état de Cassandra

#75 : Vérifier : état de santé du cluster Rabbitmq

#76:Vérifier:État du cluster Rabbitmq

#77:Vérifier:État de la file Rabbitmq

#78 : Vérifier : les files d'attente Rabbitmq avec des messages non reçus

#79:Vérifier:État du cluster Zookeeper

#80:Vérifier:État du cluster Zookeeper

#81 : Vérifier : Validation De L'Époque Du Cluster Zookeeper

#82 : Vérifier : état du cluster Elasticsearch : Maglev-System

#83 : Vérifier : état du cluster Elasticsearch : NDP

#84:Vérifier:Écouter les side-cars

#85:Check:REST API (BAPI) répond

#86:Vérifier:Historique de sauvegarde

#87:Check:Problème connu qui entraîne l'échec du démarrage de LAN Auto

#88:Check:Critical Vulnerabilities in Apache Log4j - CVE-2021-44228 et CVE-2021-45046

Mise à niveau de la disponibilité

#01:Vérifier:Chevauchement de sous-réseau de cluster avec adresses internes

#02:Vérifier:Utilisation du disque des fichiers RCA

#03 : Vérifier : nombre de conteneurs sortis

#04 : Vérifier : nombre de modules non actifs

#05:Vérifier:Paramètres du catalogue Maglev

#06:Check:Détails du canal de publication du catalogue - PAS DE VALIDATION - INFORMATIONS UNIQUEMENT À EXAMINER

#07 : Vérifier : Packs de mise à jour du système de catalogue - PAS DE VALIDATION - INFORMATIONS UNIQUEMENT POUR RÉVISION

#08 : Vérifier : Paquets de catalogue - PAS DE VALIDATION - INFORMATIONS UNIQUEMENT POUR RÉVISION

#09:Vérifier:Paramètres du référentiel parent

#10:Check:Proxy connect to ciscoconnectdna via : http://a.b.c.d:80

#11:Vérifier:rechercher les mappages FileID manquants dans le service de fichiers

#12 :Vérifier :Expiration des certificats Maglev

#13 : Vérifier : Expiration du certificat CA du Registre

#14:Vérifier:Expiration du certificat CA

#15:Vérifier:certificats etcd

#16:Vérifier:Vérifier les points de montage obsolètes

#17:Vérifier:Vérifier les montures transitoires Kubernetes

#18:Check:La configuration Collector-ISE a été nettoyée après une mise à niveau précédente

#19 : Vérifier : Workflows en attente

#20:Cochez:Affichage de la sauvegarde pour rechercher la dernière sauvegarde réussie

#21:Check:Échec de la mise en service en raison d'un paramètre d'état de migration non valide

#22:Vérifier l'état du service d'installation du crochet Maglev sur Cisco DNA Center

#23:Vérifier:Télécharger l'image test à partir du référentiel d'images cloud Cisco DNA Center

#24:Check:Vérifier si l'interception SSL est configurée dans le réseau

#25:Vérifier:Codage du mot de passe proxy

#26:Vérifier:nombre de sites pour le déploiement SDA

#27 : Vérifier : chemin de mise à niveau de DNA Center vers la dernière mise à niveau de 2.3.3.x

#28:Vérifier:périphériques Catalyst en mode bundle

#29:Vérifier:mises à jour récentes et fichiers RCA

#30 : Vérifier : état de l'interface secondaire (XL uniquement)

#31 : Vérifier : espace de noms kubectl par défaut

#32 : Vérifier : pour l'échec de la fonction Tiller en raison de certificats actualisés

#33 : Vérifier : Pour suffisamment d'espace dans la partition de disque /boot/efi

#34 : Vérifier la compatibilité des périphériques de fabric avec la version 2.3.3.x de DNA Center

#35:Vérifier:Migration du pool d'IP

#36:Check:Serveurs AAA configurés et leur état

Assurance Cisco DNA Center

#01:Vérifier:Utilisation de l'espace disque de la partition Assurance

#02:Vérifier:État des services d'assurance

#03:Vérifier:Vérifier le travail de purge du back-end Assurance

#04 : Vérifier : Vérifier l'assurance NPD Purger le travail qui nettoie la base de données Redis

#05 : Vérifier : mémoire insuffisante pour les disques durs

#06:Vérifier:état du pipeline d'assurance

#07:Vérifier:Résumé du score d'intégrité du périphérique

#08:Vérifier:Résumé du score d'intégrité du client

#09:Vérifier:appel d'API de télémétrie WLC correct

#10:Vérifier:Vérification de l'état de la connexion de télémétrie WLC Cisco IOS® XE

#11 : Vérifier : Vérification du datastore Yang de la Netconf WLC Cisco IOS XE

#12:Vérifier:Cisco IOS XE WLC sdn-network-infra-iwan Trustpoint & Certificats

#13:Vérifier:point de confiance et certificat WLC DNAC-CA Cisco IOS XE

#14:Vérifier:État d'assurance réseau du périphérique WLC Cisco IOS XE

#15:Vérifier:vérification de l'état de la connexion de télémétrie WLC AIREOS

#16 : Vérifier : vérification du certificat de télémétrie WLC AIREOS

Intégrité de SD-Access

#01:Vérifier:état de l'inventaire d'accessibilité des périphériques de fabric

#02:Vérifier:collection d'inventaire de fabric

#03:Vérifier:SDA:état d'intégration de Cisco DNA Center et ISE

#04:Vérifier:Vérifier la connectivité SSH entre Cisco DNA Center et Cisco ISE

#05:Vérifier:Utilisation de la mémoire des noeuds Cisco ISE

#06:Vérifier:Utilisation des disques des noeuds Cisco ISE

#07:Vérifier:état des processus Cisco ISE

#08 :Vérifier :Déterminer les SGT et les SGACL via l'API sur le noeud ISE principal

#09:Check:SDA:Capture des commandes à partir des bordures/CP/arêtes

#10 : Vérifier : SDA : version du logiciel et nombre de types de plate-forme

#11:Vérifier:SDA:Vérification de l'utilisation du processeur des périphériques de fabric

#12:Check:SDA:Vérification de l'utilisation de la mémoire des périphériques de fabric

#13:Check:SDA:Verify le nombre de sessions LISP sur les périphériques du fabric

#14:Check:SDA:Vérifiez la taille de la table EID IPv4 LISP sur tous les périphériques du fabric

#15:Check:SDA:Vérifiez la taille de la table de cache MAP IPv4 LISP sur les frontières

#16:Check:SDA:Vérifiez l'état des sessions ISIS pour les périphériques du fabric

#17:Check:SDA: assurez-vous que les périphériques du fabric ont plusieurs sessions ISIS - Contrôle de redondance

#18:Vérifier:SDA:Frontières uniquement:Sessions BGP IPv4

#19:Vérifier:SDA:Frontières uniquement:Sessions BGP VPNv4

#20:Vérifier:SDA:AAA Connectivité du serveur à partir des périphériques

#21:Check:SDA:CTS PACS téléchargé sur les périphériques

#22:Check:SDA:CTS SGT téléchargés sur les périphériques

#23 : Vérifier : SDA : Vérification de l'utilisation du CPU eWLC

#24:Check:SDA:Vérification de l'utilisation de la mémoire eWLC

#25 : Vérifier : Vérification AP de fabric eWLC

#26 : Vérifier : Vérification WLAN du fabric eWLC

Évolutivité de Cisco DNA Center

#01 : Vérifier : Échelle : Nombre de sites

#02:Check:Scale : nombre de politiques de contrôle d'accès

#03 : Vérifier : Échelle : Nombre de contrats d'accès

#04:Check:Scale : nombre total de périphériques (commutateur, routeur, contrôleur sans fil)

#05 : Vérifier : Évolutivité : nombre de domaines de fabric

#06 : Vérifier : Évolutivité : nombre de sites de fabric

#07 : Vérifier : Échelle : Nombre de groupes SGT

#08 : Vérifier : Échelle : Nombre de superpools IP

#09:Check:Scale : nombre de connexions ISE

#10 : Vérifier : Échelle : Nombre maximal de AAA (Rayon)

#11 : Vérifier : Échelle : Nombre de SSID

#12 : Vérifier : Évolutivité : nombre de réseaux virtuels par site

#13:Vérifier:Évolutivité:Nombre de points d'accès sans fil

#14:Check:Scale: Nombre de contrôleurs LAN sans fil

#15 : Vérifier : Évolutivité : nombre de capteurs sans fil

#16 : Vérifier : Évolutivité : nombre de périphériques de fabric par site

#17 : Vérifier : Évolutivité : nombre de frontières de fabric par site

#18 : Vérifier : Évolutivité : nombre de noeuds du plan de contrôle de fabric par site

Valeurs de hachage pour le fichier dnac_aura

| Version d’AURA | Hachage MD5 | Hash SHA256 |

| 1.5.9 | 52f429dd275e357fe3282600d38ba133 | c91b6092ab4fa57adbe698a3c17f9146523bba5b0315222475aa4935662a0b6e |

| 1.6.0 | e01328f5e0e4e5f5c977c5a14f4a1e14 | 4f8115d1f2f480efcdb0260cc5a9abb8a067f3cbac2c293a2615cb62b615f53e |

| 1.6.8 | f291e3e694fadb2af722726337f31af5 | fb7c125910d77c8087add419b937a893174fb30649427ad578df75d63806a183 |

Dépannage

Si vous rencontrez des problèmes, communiquez avec dnac_sda_audit_tool@cisco.com avec le rapport PDF et les fichiers journaux TAR.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

6.0 |

30-Apr-2024 |

Balises MDF mises à jour. |

5.0 |

06-Mar-2023 |

Informations intégrées sur le shell restreint dans la procédure d'exécution d'AURA.

Titre mis à jour, Intro, SEO, Style Req, Machine Trans, Gerunds, etc. |

4.0 |

21-Feb-2023 |

Intégration d'informations sur le shell restreint dans la procédure complète d'exécution de l'AURA. |

3.0 |

15-Dec-2021 |

Ajout des valeurs de somme de contrôle MD5 et SHA256 pour le fichier dnac_aura. |

2.0 |

09-Nov-2021 |

Ajout d'une étape facultative pour valider le hachage du fichier dnac_aura. Des vérifications supplémentaires ont également été mises à jour. |

1.0 |

20-Jul-2020 |

Première publication |

Contribution d’experts de Cisco

- Rahul RammanoharIngénieur Principal

- Adam RadfordArchitecte commercial distingué

- Archana SeetharamanResponsable des comptes critiques

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires