Introduction

Ce document décrit comment configurer l'authentification externe dans Cisco DNA Center à l'aide de Network Policy Server (NPS) dans Windows Server en tant que RADIUS.

Conditions préalables

Exigences

Connaissances de base sur :

- Utilisateurs et rôles de Cisco DNA Center

- Serveur de stratégie réseau Windows Server, RADIUS et Active Directory

Composants utilisés

- Cisco DNA Center 2.3.5.x

- Microsoft Windows Server Version 2019 agissant comme contrôleur de domaine, serveur DNS, NPS et Active Directory

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Remarque : le centre d'assistance technique Cisco (TAC) ne fournit pas d'assistance technique pour Microsoft Windows Server. Si vous rencontrez des problèmes avec la configuration de Microsoft Windows Server, contactez le support technique de Microsoft pour obtenir une assistance technique.

Configurer

Stratégie de rôle Admin

- Cliquez sur dans le menu Démarrer de Windows et recherchez NPS. Sélectionnez ensuite Network Policy Server :

Menu Démarrer de Windows

Menu Démarrer de Windows

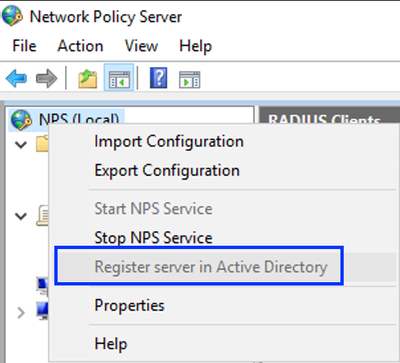

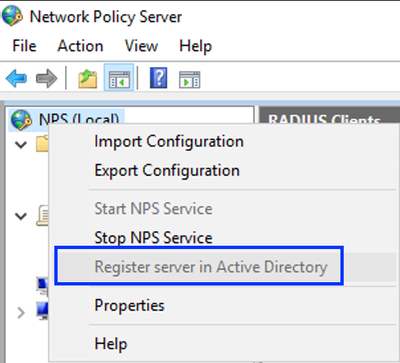

- Dans le volet de navigation sur le côté gauche, effectuez un clic droit dans l'option NPS (Local) et sélectionnez Register server in Active Directory:

Service de stratégie réseau Windows

Service de stratégie réseau Windows

- Cliquez sur OK deux fois.

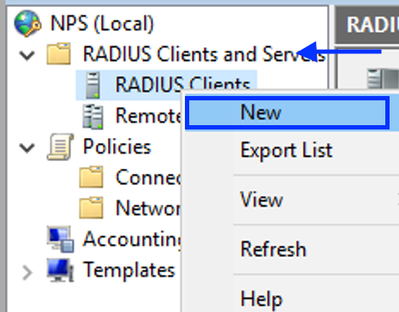

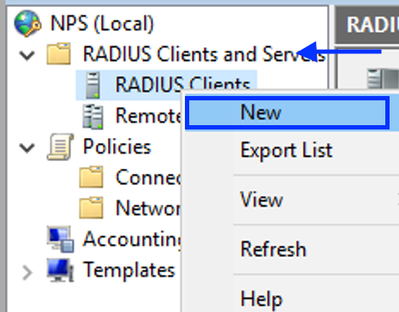

- Développez Clients et serveurs RADIUS, cliquez avec le bouton droit sur Clients RADIUS, puis sélectionnez Nouveau :

Ajouter un client RADIUS

Ajouter un client RADIUS

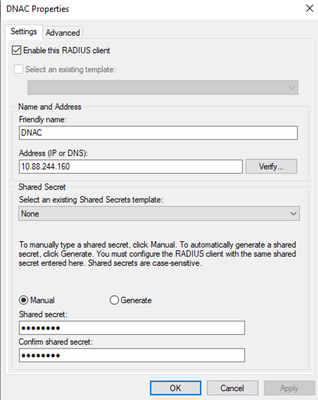

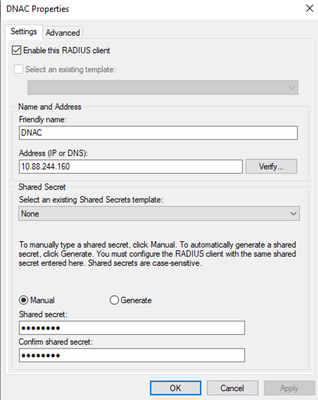

- Saisissez le nom convivial, l'adresse IP de gestion de Cisco DNA Center et un secret partagé (ceci peut être utilisé ultérieurement) :

Configuration du client Radius

Configuration du client Radius

- Cliquez sur OK pour l'enregistrer.

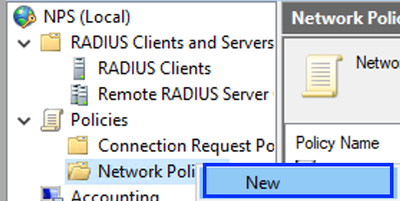

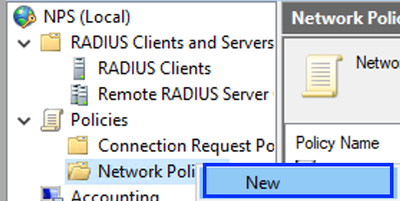

- Développez Stratégies, cliquez avec le bouton droit sur Stratégies réseau et sélectionnez Nouveau :

Ajouter une nouvelle politique de réseau

Ajouter une nouvelle politique de réseau

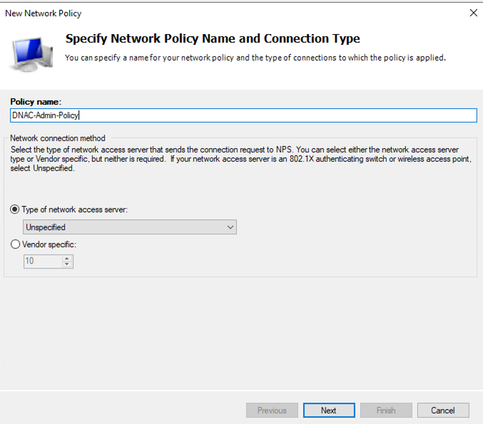

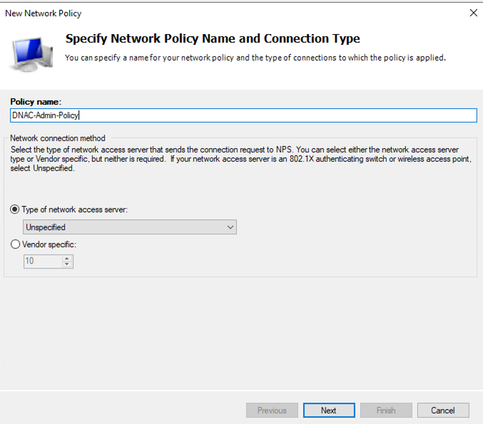

- Entrez un nom de stratégie pour la règle et cliquez sur Suivant :

Nom de stratégie

Nom de stratégie

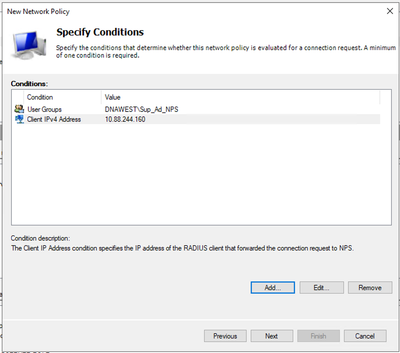

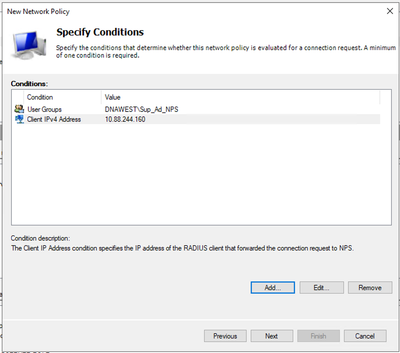

- Pour autoriser un groupe de domaines spécifique, ajoutez ces deux conditions et cliquez sur Suivant :

- Groupe d'utilisateurs - Ajoutez votre groupe de domaines pouvant avoir un rôle d'administrateur sur Cisco DNA Center (pour cet exemple, le groupe Sup_Ad_NPS est utilisé).

- ClientIPv4Address : ajoutez votre adresse IP de gestion Cisco DNA Center.

Conditions de stratégie

Conditions de stratégie

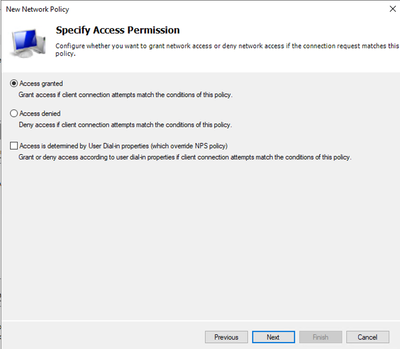

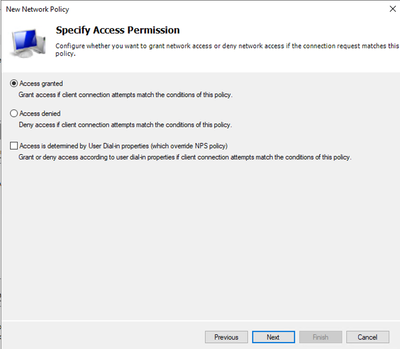

- Sélectionnez Accès accordé et cliquez sur Suivant :

Utiliser l'accès accordé

Utiliser l'accès accordé

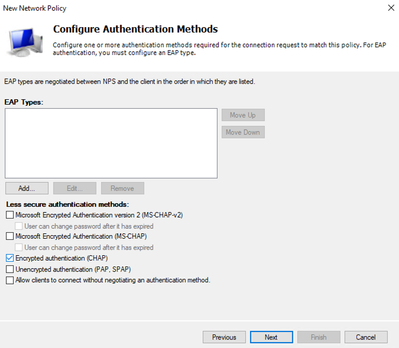

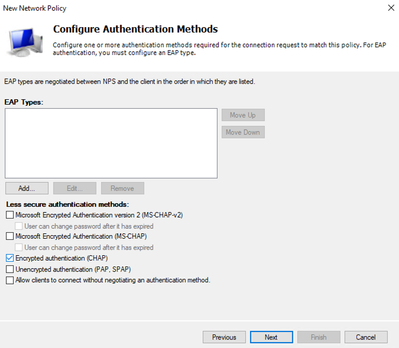

- Sélectionnez uniquement Authentification non chiffrée (PAP, SPAP) :

Sélectionnez Authentification non chiffrée

Sélectionnez Authentification non chiffrée

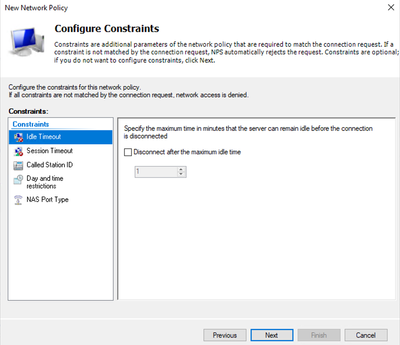

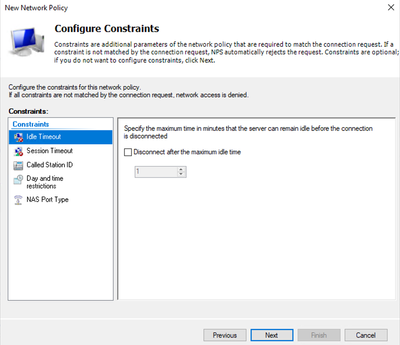

- Sélectionnez Next puisque les valeurs par défaut sont utilisées :

Fenêtre Configurer la contrainte

Fenêtre Configurer la contrainte

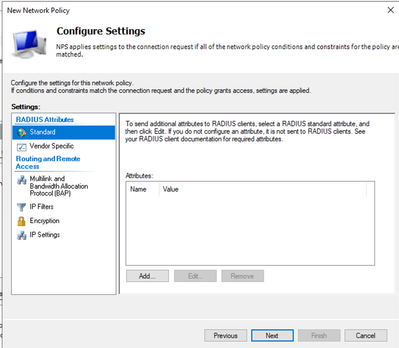

- Supprimer les attributs standard :

Définir les attributs à utiliser

Définir les attributs à utiliser

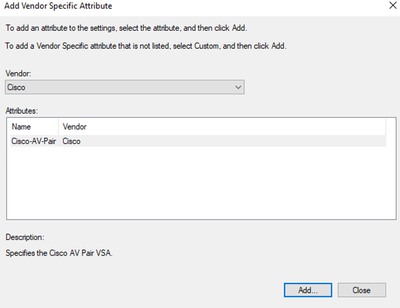

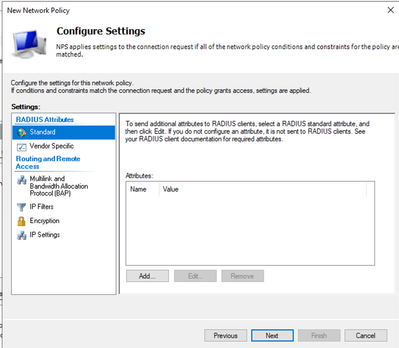

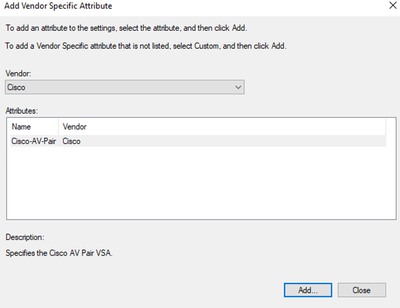

- Dans RADIUS Attributes, sélectionnez Vendor Specific, puis cliquez sur Add, sélectionnez Cisco as a Vendor, et cliquez sur Add :

Ajouter une paire AV Cisco

Ajouter une paire AV Cisco

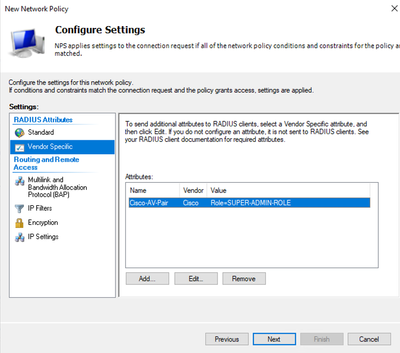

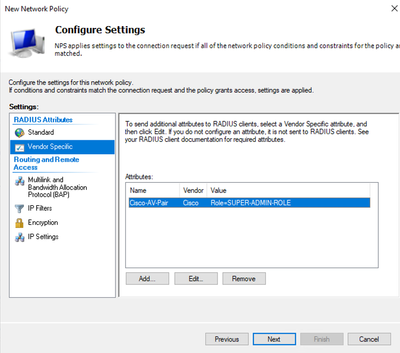

- Cliquez sur Add, écrivez Role=SUPER-ADMIN-ROLE et cliquez sur OK deux fois :

Attribut de paire AV Cisco ajouté

Attribut de paire AV Cisco ajouté

- Sélectionnez Fermer, puis Suivant.

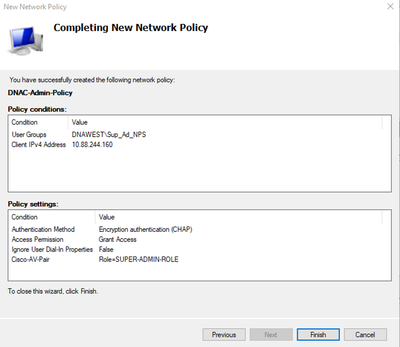

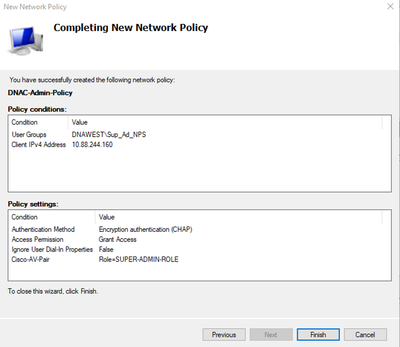

- Vérifiez vos paramètres de stratégie et sélectionnez Terminer pour l'enregistrer.

Récapitulatif des stratégies

Récapitulatif des stratégies

Politique de rôle Observateur.

- Cliquez sur dans le menu Démarrer de Windows et recherchez NPS. Sélectionnez ensuite Network Policy Server.

- Dans le volet de navigation sur le côté gauche, effectuez un clic droit dans l'option NPS (Local) et sélectionnez Register server in Active Directory.

- Cliquez sur OK deux fois.

- Développez RADIUS Clients and Servers, cliquez avec le bouton droit sur RADIUS Clients, puis sélectionnez New.

- Saisissez un nom convivial, l'adresse IP de gestion de Cisco DNA Center et un secret partagé (ceci peut être utilisé ultérieurement).

- Cliquez sur OK pour l'enregistrer.

- Développez Stratégies, cliquez avec le bouton droit sur Stratégies réseau, puis sélectionnez Nouveau.

- Entrez un nom de stratégie pour la règle et cliquez sur Next.

- Pour autoriser un groupe de domaines spécifique, vous devez ajouter ces deux conditions et sélectionner Next.

- Groupe d'utilisateurs - Ajoutez votre groupe de domaines afin d'attribuer un rôle d'observateur sur Cisco DNA Center (Pour cet exemple, le groupe Observer_NPS est utilisé).

- ClientIPv4Address : ajoutez votre adresse IP de gestion Cisco DNA Center.

- Sélectionnez Accès accordé, puis Suivant.

- Sélectionnez uniquement Authentification non cryptée (PAP, SPAP).

- Sélectionnez Next puisque les valeurs par défaut sont utilisées.

- Supprimez les attributs Standard.

- Dans Attributs RADIUS, sélectionnez Vendor Specific, puis cliquez sur Add, sélectionnez Cisco as a Vendor, et cliquez sur Add.

- Sélectionnez Add, write ROLE=OBSERVER-ROLE, et OK deux fois.

- Sélectionnez Fermer, puis Suivant.

- Vérifiez vos paramètres de stratégie et sélectionnez Terminer pour l'enregistrer.

Activer l'authentification externe

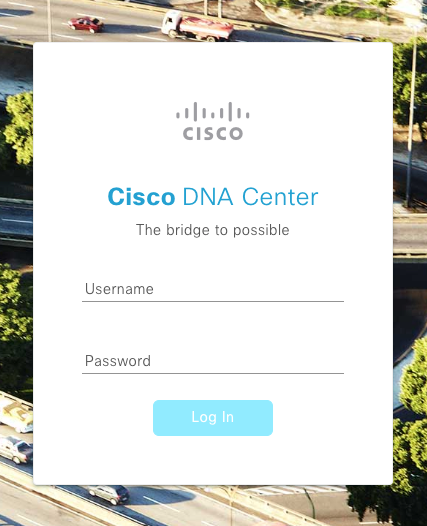

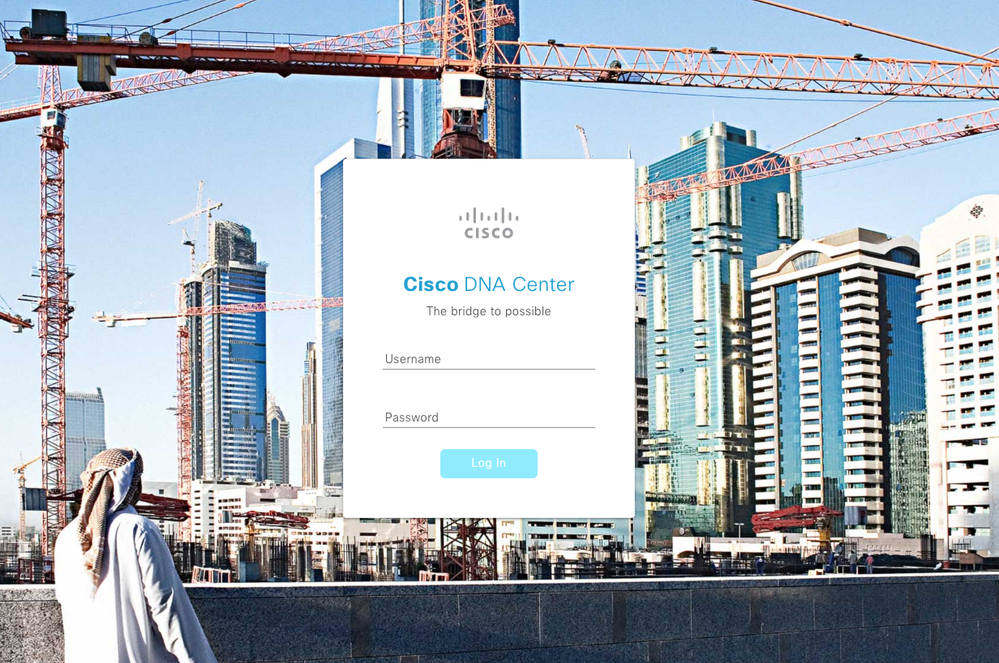

- Ouvrez l'interface utilisateur graphique de Cisco DNA Center dans un navigateur Web et connectez-vous à l'aide d'un compte d'administrateur privilégié :

Page de connexion à Cisco DNA Center

Page de connexion à Cisco DNA Center

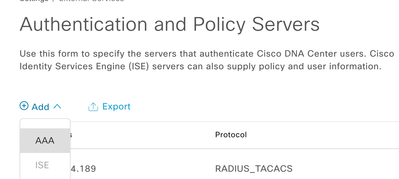

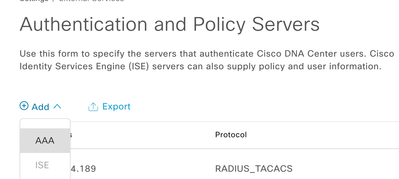

- Accédez à Menu > System > Setting > Authentication and Policy Servers et sélectionnez Add > AAA :

Ajouter un serveur Windows

Ajouter un serveur Windows

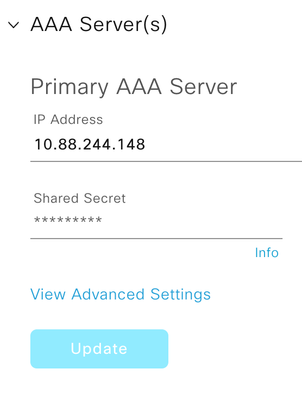

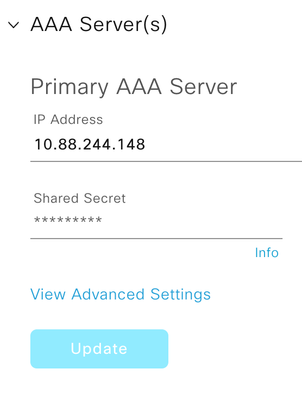

- Tapez votre adresse IP Windows Server et le secret partagé utilisé dans les étapes précédentes et cliquez sur Save :

Valeurs de Windows Server

Valeurs de Windows Server

- Vérifiez que votre état Windows Server est Actif :

Résumé de Windows Server

Résumé de Windows Server

- Accédez à Menu > System > Users & Roles > External Authentication et sélectionnez votre serveur AAA :

Windows Server comme serveur AAA

Windows Server comme serveur AAA

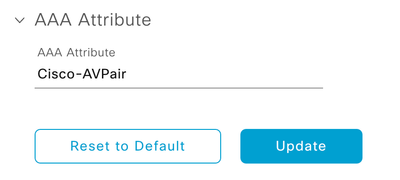

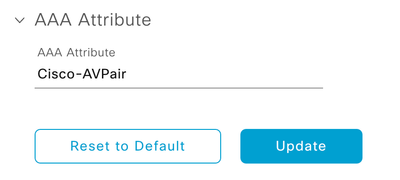

- Tapez Cisco-AVPair comme attribut AAA et cliquez sur Update:

Paire AV sur utilisateur externe

Paire AV sur utilisateur externe

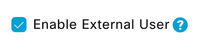

- Cochez la case Enable External User pour activer l'authentification externe :

Vérifier

Vous pouvez ouvrir l'interface utilisateur graphique (GUI) de Cisco DNA Center dans un navigateur Web et vous connecter avec un utilisateur externe configuré dans le serveur Windows pour valider que vous pouvez vous connecter avec succès à l'aide de l'authentification externe.

Page de connexion à Cisco DNA Center

Page de connexion à Cisco DNA Center

Récapitulatif des stratégies

Récapitulatif des stratégies Page de connexion à Cisco DNA Center

Page de connexion à Cisco DNA Center

Commentaires

Commentaires