Configuración de Spaces Captive Portal con Catalyst 9800 WLC

Opciones de descarga

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar portales cautivos en Cisco Spaces.

Prerequisites

Este documento permite a los clientes del controlador de LAN inalámbrica Catalyst 9800 (C9800 WLC) utilizar Spaces como una página de inicio de sesión de autenticación web externa.

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Acceso mediante interfaz de línea de comandos (CLI) o interfaz gráfica de usuario (GUI) a los controladores inalámbricos 9800

- Espacios de Cisco

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Controlador 9800-L versión 16.12.2s

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

La autenticación Web es un método de autenticación de capa 3 simple sin necesidad de un suplicante o una utilidad de cliente. Esto se puede hacer

a) Con la página interna en C9800 WLC ya sea como está o modificaciones post.

b) Con un paquete de inicio de sesión personalizado cargado en el WLC C9800.

c) Página de inicio de sesión personalizada alojada en un servidor externo.

Aprovechar el portal cautivo proporcionado por Spaces es esencialmente una manera de implementar la autenticación web externa para los clientes en el WLC C9800.

El proceso de webauth externo se describe en detalle en: Autenticación basada en Web en los Cisco Catalyst 9800 Series Controllers

En C9800 WLC, la dirección de IP virtual se define como el mapa de parámetros global y es normalmente 192.0.2.1

Configurar

Diagrama de la red

Conecte el controlador 9800 a Cisco Spaces

El controlador debe estar conectado a Spaces con cualquiera de estas opciones: Direct Connect, a través de Spaces Connector o con tethering CMX.

En este ejemplo, la opción Conexión directa está en uso, aunque los portales cautivos se configuran de la misma manera para todas las configuraciones.

Para conectar el controlador a Cisco Spaces, debe poder alcanzar la nube de Cisco Spaces a través de HTTPS. Para obtener más información sobre cómo conectar el controlador 9800 a los espacios, consulte este enlace: Spaces - 9800 Controller Direct Connect

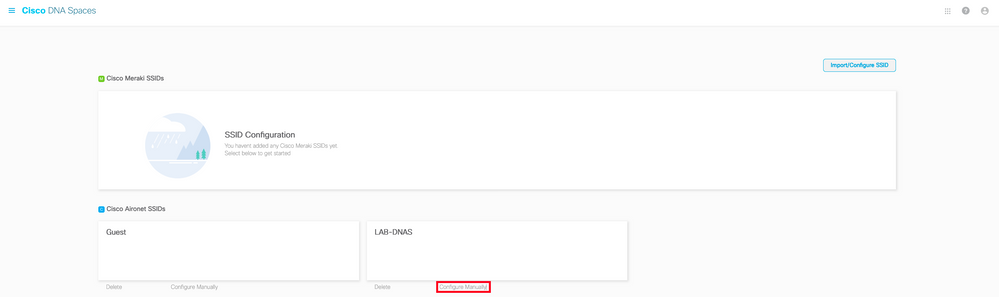

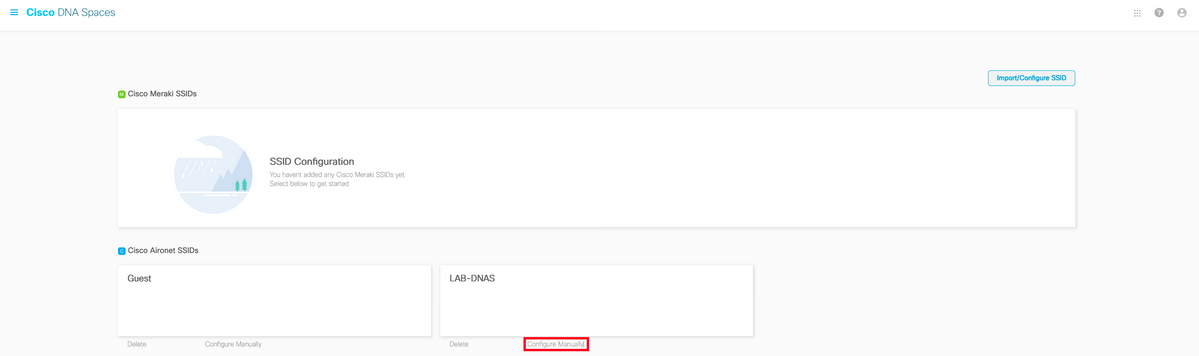

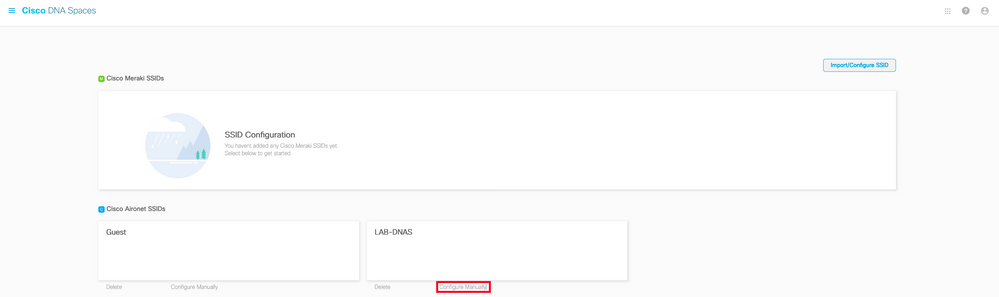

Crear el SSID en espacios

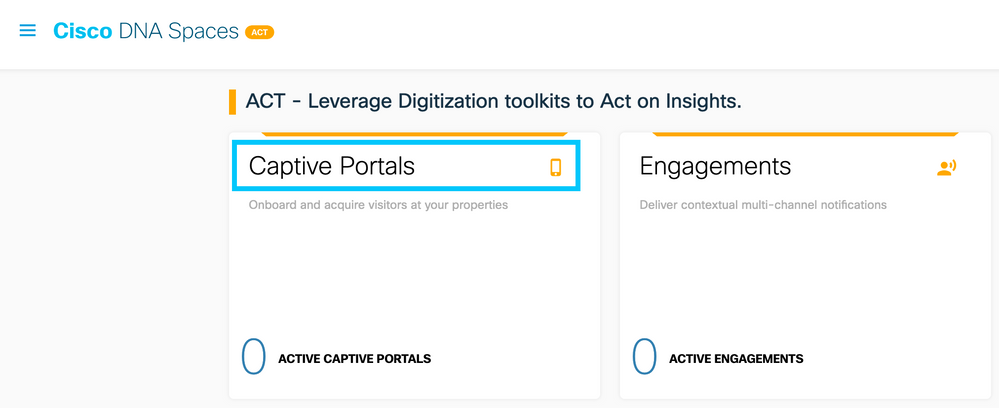

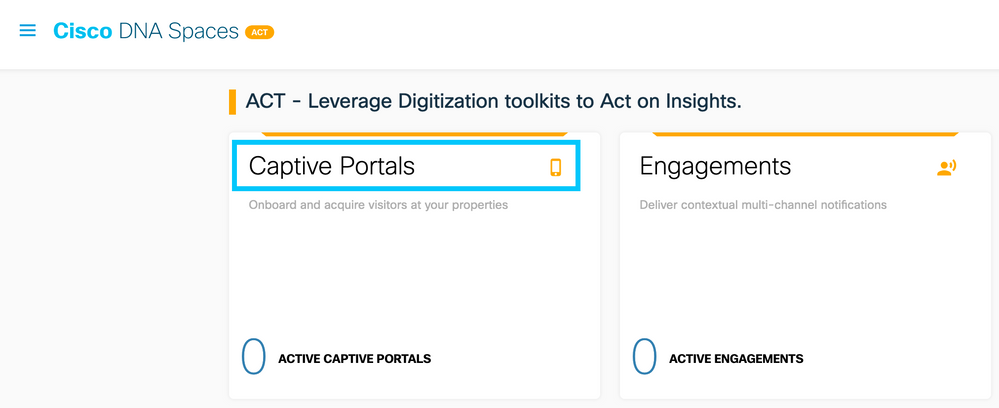

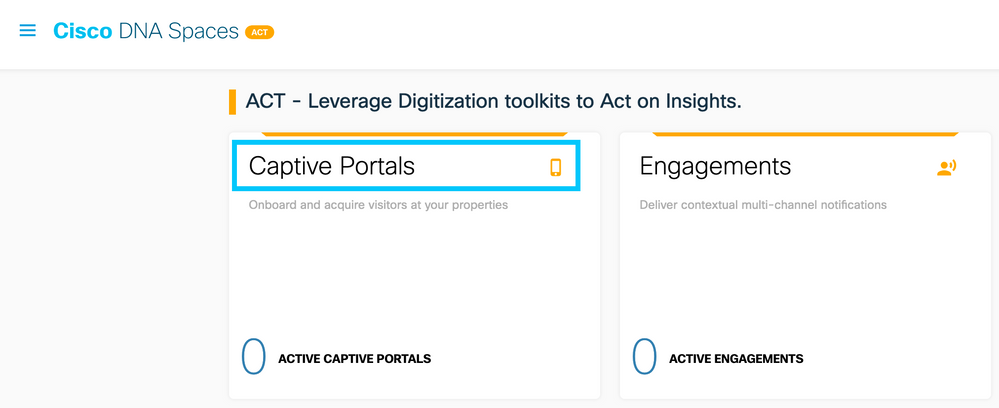

Paso 1. Haga clic en Portales cautivos en el panel de Espacios:

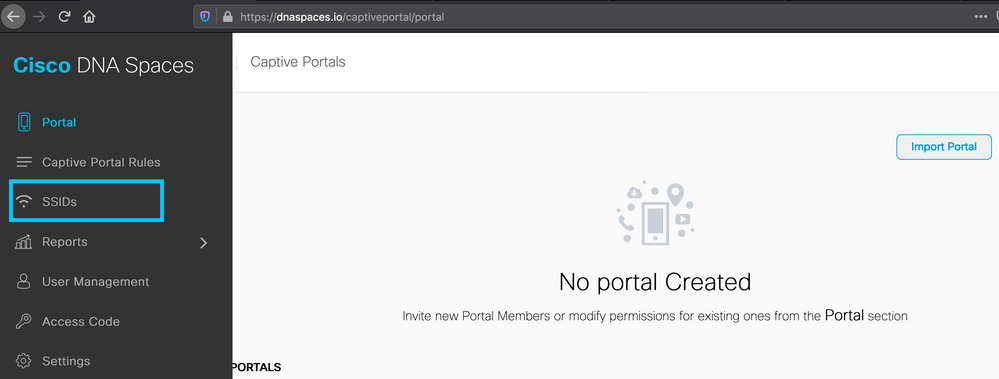

Paso 2. Abra el menú específico del portal cautivo, haga clic en el icono de tres líneas en la esquina superior izquierda de la página y haga clic en SSIDs:

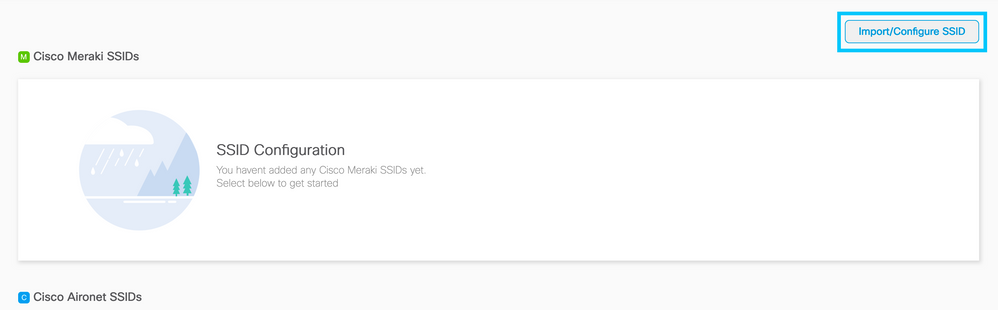

Paso 3. Haga clic en Import/Configure SSID, seleccione CUWN (CMX/WLC) como tipo de red inalámbrica e introduzca el nombre de SSID:

Configuración de ACL y filtro de URL en el controlador 9800

No se permite el tráfico de un cliente inalámbrico en la red hasta que se haya completado la autenticación. En el caso de la autenticación web, para completarla, un cliente inalámbrico se conecta a este SSID, recibe una dirección IP y luego el estado del administrador de políticas de cliente se mueve al estado Webauth_reqd. Dado que el cliente aún no está autenticado, se descarta todo el tráfico que se origina en la dirección IP del cliente, excepto DHCP, DNS y HTTP (que se intercepta y redirige).

De forma predeterminada, el 9800 crea ACL preautenticación codificadas cuando configura una WLAN de autenticación web. Estas ACL codificadas permiten DHCP, DNS y el tráfico al servidor de autenticación web externo. Todo lo demás se redirige como cualquier tráfico http.

Sin embargo, si necesita permitir el paso de un tipo de tráfico no HTTP específico, puede configurar una ACL previa a la autenticación. A continuación, tendría que imitar el contenido de la ACL anterior a la autenticación codificada (del paso 1 de esta sección) y aumentarla según sus necesidades.

Paso 1. Verifique las ACL codificadas actualmente.

Configuración de CLI:

Andressi-9800L#show ip access list

Extended IP access list WA-sec-10.235.248.212

10 permit tcp any host 10.235.248.212 eq www

20 permit tcp any host 10.235.248.212 eq 443

30 permit tcp host 10.235.248.212 eq www any

40 permit tcp host 10.235.248.212 eq 443 any

50 permit tcp any any eq domain

60 permit udp any any eq domain

70 permit udp any any eq bootpc

80 permit udp any any eq bootps

90 deny ip any any

Extended IP access list WA-v4-int-10.235.248.212

10 deny tcp any host 10.235.248.212 eq www

20 deny tcp any host 10.235.248.212 eq 443

30 permit tcp any any eq www

40 permit tcp any host 192.0.2.1 eq 443

Se llama a WA-sec-10.235.248.212 como tal porque es una ACL de seguridad (sec) de autenticación web automática o una IP de portal 10.235.248.212. Las ACL de seguridad definieron lo que se permite (al permitir) o se suprime (al denegar). Wa-v4-int es una ACL de intercepción, es decir, una ACL de punteo o ACL de redirección, y define lo que se envía a la CPU para redirección (al permitir) o lo que se envía al plano de datos (al denegar).

WA-v4-int10.235.248.212 se aplica en primer lugar en el tráfico que viene del cliente y mantiene el tráfico HTTP (s) hacia el portal de Spaces IP 10.235.248.212 en el plano de datos (no descartar o reenviar la acción todavía, acaba de entregar al plano de datos). Envía a la CPU (para la redirección, excepto el tráfico de IP virtual que atiende el servidor web) todo el tráfico HTTP(s). Otros tipos de tráfico se asignan al plano de datos.

WA-sec-10.235.248.212 permite el tráfico HTTP y HTTPS a la IP 10.235.248.212 del espacio DNA de Cisco que configuró en el mapa de parámetro de autenticación web y también permite el tráfico DNS y DHCP y descarta el resto. El tráfico HTTP que se interceptará ya se interceptó antes de que llegue a esta ACL y, por lo tanto, no necesita estar cubierto por esta ACL.

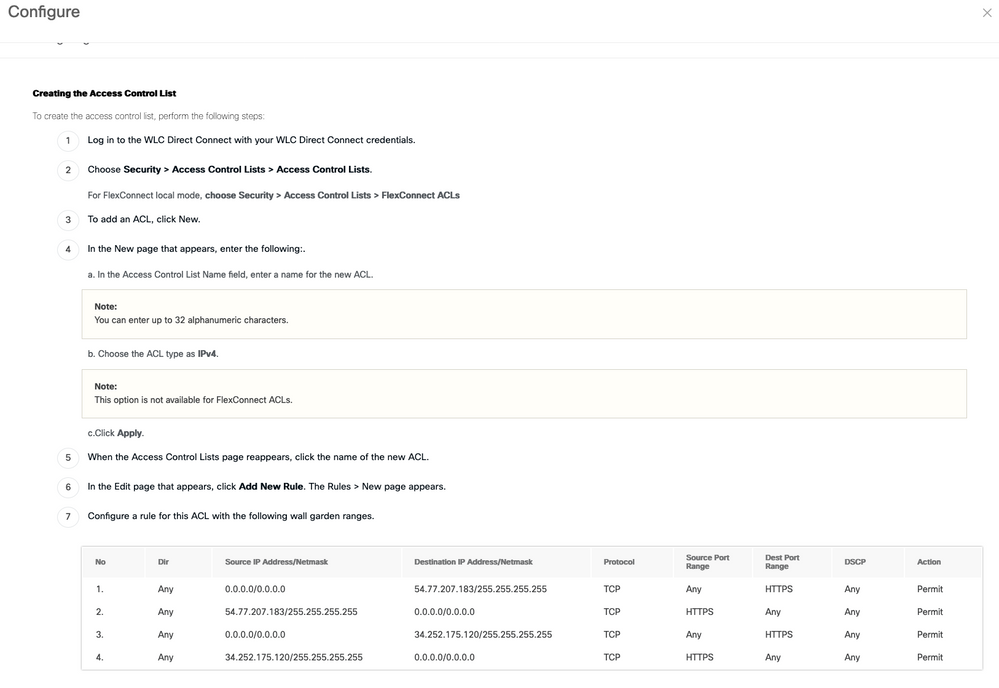

Nota: Para obtener las direcciones IP de los espacios que se permitirán en la ACL, haga clic en la opción Configure Manually del SSID creado en el paso 3 de la sección Create the SSID on Spaces bajo la sección de configuración de ACL. Un ejemplo se encuentra en la sección, ¿Cuáles son las direcciones IP que utilizan Spaces?, al final del documento.

Spaces utiliza 2 direcciones IP y el mecanismo del paso 1 solo permite que se permita una IP de portal. Para permitir el acceso de autenticación previa a más recursos HTTP, debe utilizar filtros de URL que de forma dinámica hagan agujeros en las ACL de intercepción (redireccionamiento) y seguridad (preautenticación) para las IP relacionadas con el sitio web cuya URL introduzca en el filtro de URL. Las solicitudes de DNS se sondean dinámicamente para que el 9800 detecte la dirección IP de esas URL y la agregue a las ACL dinámicamente.

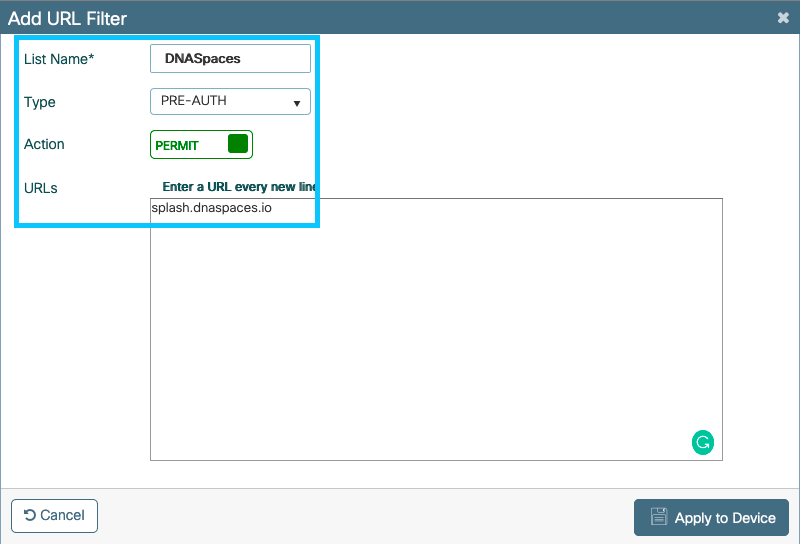

Paso 2. Configure el filtro de URL para permitir el dominio de espacios.

Vaya a Configuration > Security > URL Filters. Haga clic en +Agregar y configure el nombre de la lista. Seleccione PRE-AUTH como el tipo, PERMIT como la acción y la URL splash.dnaspaces.io (o .eu si utiliza el portal EMEA):

Configuración de CLI:

Andressi-9800L(config)#urlfilter list <url-filter name>

Andressi-9800L(config-urlfilter-params)#action permit

Andressi-9800L(config-urlfilter-params)#url splash.dnaspaces.io

El SSID se puede configurar para utilizar un servidor RADIUS o sin él. Si la duración de la sesión, el límite de ancho de banda o el aprovisionamiento sin problemas de Internet se configuran en la sección Acciones de la configuración de reglas del portal cautivo, el SSID debe configurarse con un servidor RADIUS; de lo contrario, no es necesario utilizar el servidor RADIUS. En ambas configuraciones se admiten todo tipo de portales en espacios.

Portal cautivo sin servidor RADIUS en espacios

Configuración del mapa de parámetro de autenticación web en el controlador 9800

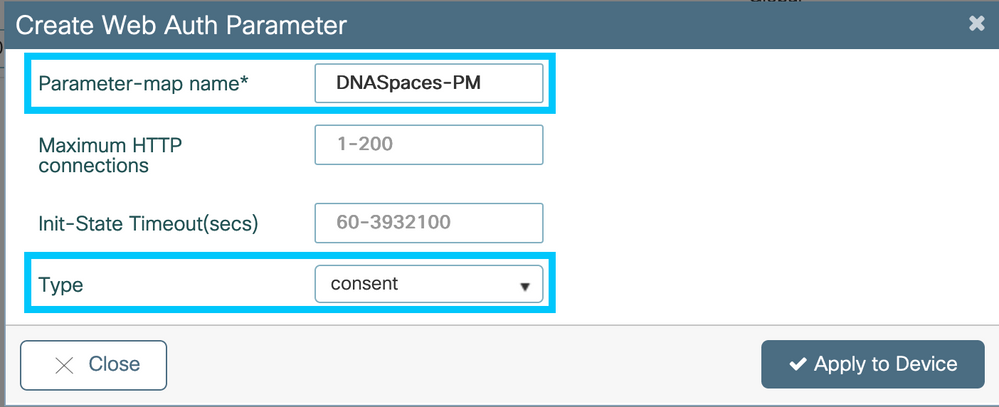

Paso 1. Vaya a Configuration > Security > Web Auth. Haga clic en +Agregar para crear un nuevo mapa de parámetro. En la ventana emergente, configure el nombre del mapa de parámetro y seleccione Consent como el tipo:

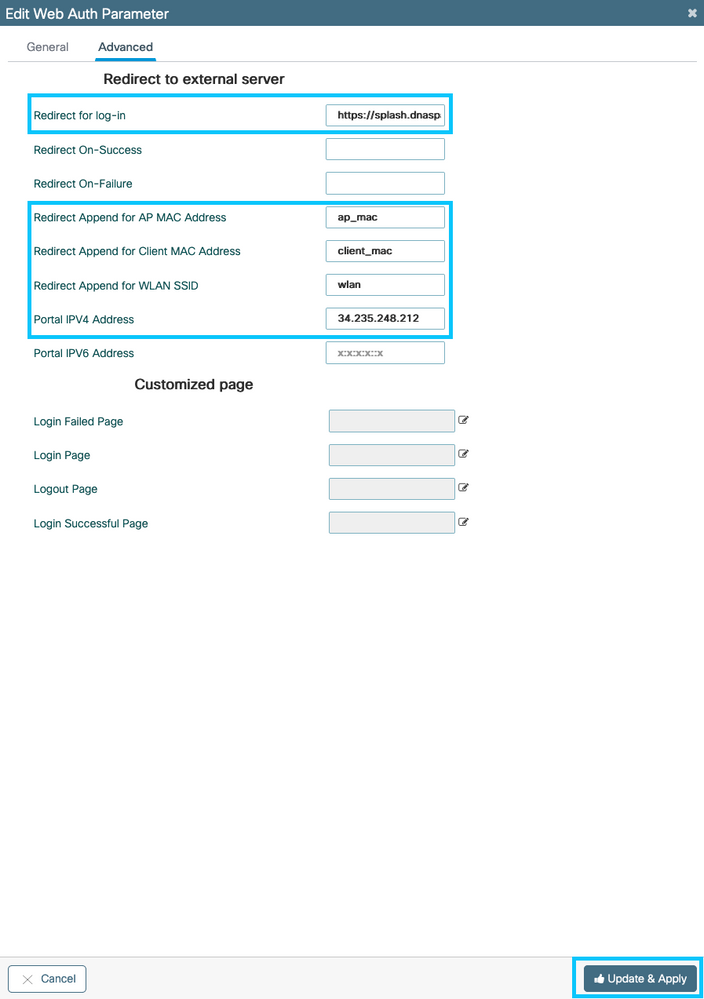

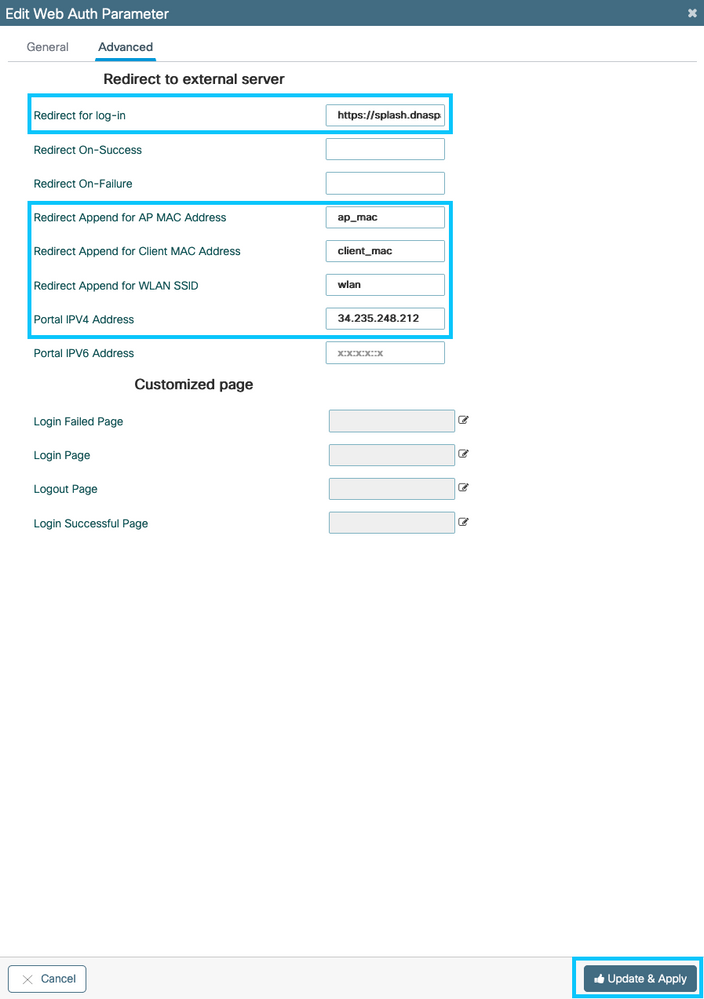

Paso 2. Haga clic en el mapa de parámetros configurado en el paso anterior, navegue hasta la pestaña Advanced e ingrese el URL de redireccionamiento para el login, Append para la dirección MAC de AP, Append para la dirección MAC del cliente, Append para el SSID de WLAN y la dirección IPv4 del portal como se ilustra. Haga clic en Update & Apply:

Nota: para obtener la URL de la página de bienvenida y la dirección de redirección IPv4, haga clic en la opción Configurar manualmente de la página SSID de Espacios. Esto se ilustra en la sección ¿Cuál es la dirección URL que utiliza el portal de Spaces? al final del documento.

Nota: el portal de Cisco Spaces puede resolver dos direcciones IP, pero el controlador 9800 solo permite configurar una dirección IP. Elija cualquiera de esas direcciones IP y configúrelo en el mapa de parámetros como la dirección IPv4 del portal.

Nota: Asegúrese de que las direcciones IPv4 e IPv6 virtuales estén configuradas en el mapa de parámetros de autenticación web global. Si el IPv6 virtual no está configurado, los clientes a veces se redirigen al portal interno en lugar del portal Spaces configurado. Por este motivo, siempre debe configurarse una IP virtual. 192.0.2.1 se puede configurar como IPv4 virtual y FE80:0:0:0:903A::11E4 como IPV6 virtual. Hay pocas o ninguna razón para utilizar otras IPs además de esas.

Configuración de CLI:

Andressi-9800L(config)#parameter-map type webauth <map name>

Andressi-9800L(config-params-parameter-map)#type consent

Andressi-9800L(config-params-parameter-map)#timeout init-state sec 600

Andressi-9800L(config-params-parameter-map)#redirect for-login <splashpage URL>

Andressi-9800L(config-params-parameter-map)#redirect append ap-mac tag ap_mac

Andressi-9800L(config-params-parameter-map)#redirect append wlan-ssid tag wlan

Andressi-9800L(config-params-parameter-map)#redirect append client-mac tag client_mac

Andressi-9800L(config-params-parameter-map)#redirect portal ipv4 <IP Address>

Andressi-9800L(config-params-parameter-map)#logout-window-disabled

Andressi-9800L(config-params-parameter-map)#success-window-disabled

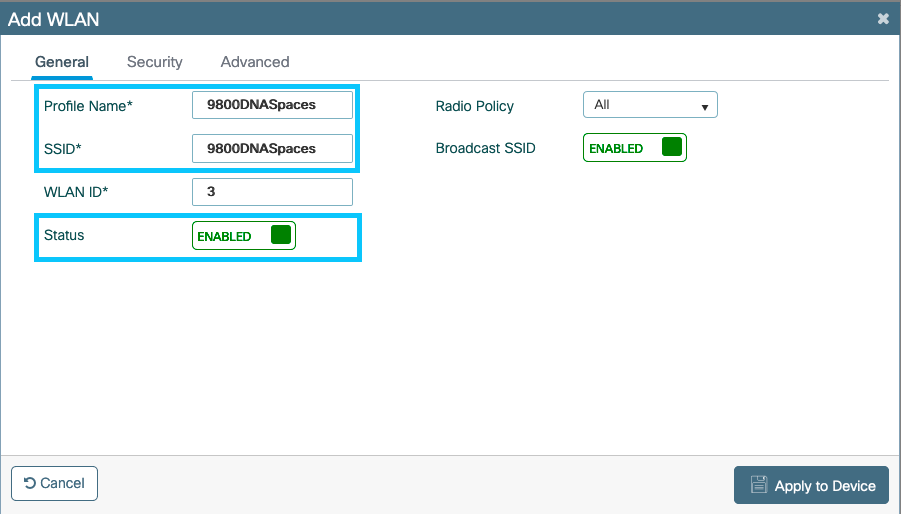

Cree el SSID en el controlador 9800

Paso 1. Vaya a Configuration > Tags & Profiles > WLANs. Haga clic en +Agregar. Configure el nombre del perfil, SSID, y habilite la WLAN. Asegúrese de que el nombre de SSID es el mismo nombre que el configurado en el paso 3 de la sección Creación del SSID en Espacios.

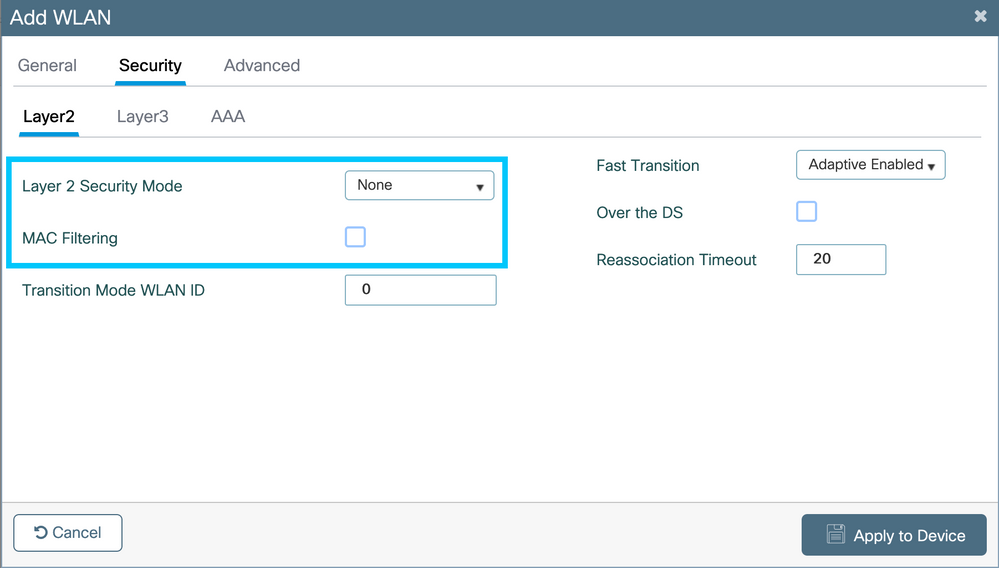

Paso 2. Vaya a Seguridad > Capa 2. Establezca el modo de seguridad de capa 2 en None. Asegúrese de que el filtrado de MAC está desactivado.

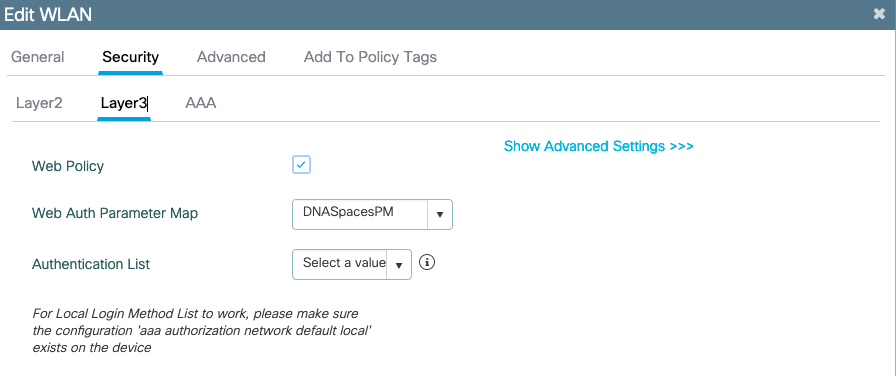

Paso 3. Vaya a Seguridad > Capa 3. Habilite la política web y configure el mapa de parámetro de autenticación web. Haga clic en Aplicar al dispositivo.

Configuración del perfil de política en el controlador 9800

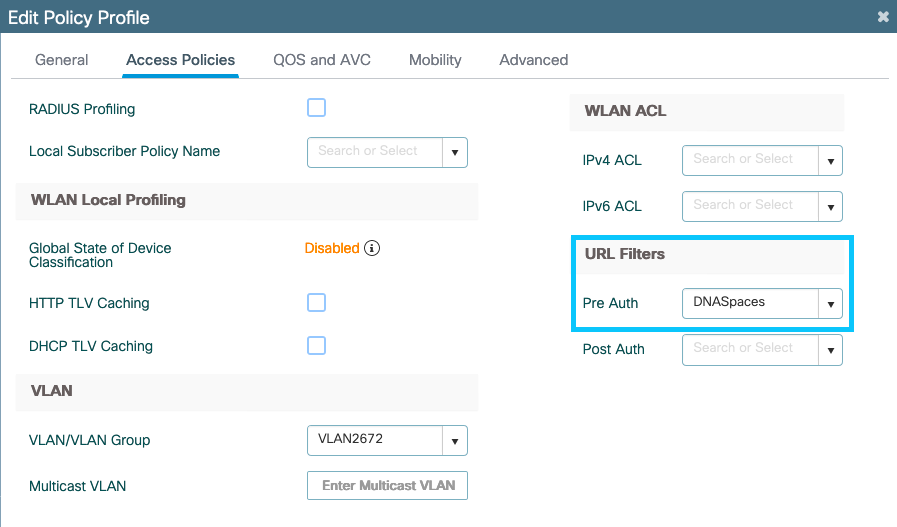

Paso 1. Vaya a Configuration > Tags & Profiles > Policy y cree un nuevo perfil de política o utilice el perfil de política predeterminado. En la pestaña Políticas de acceso, configure la VLAN del cliente y agregue el filtro de URL.

Configuración de la etiqueta de política en el controlador 9800

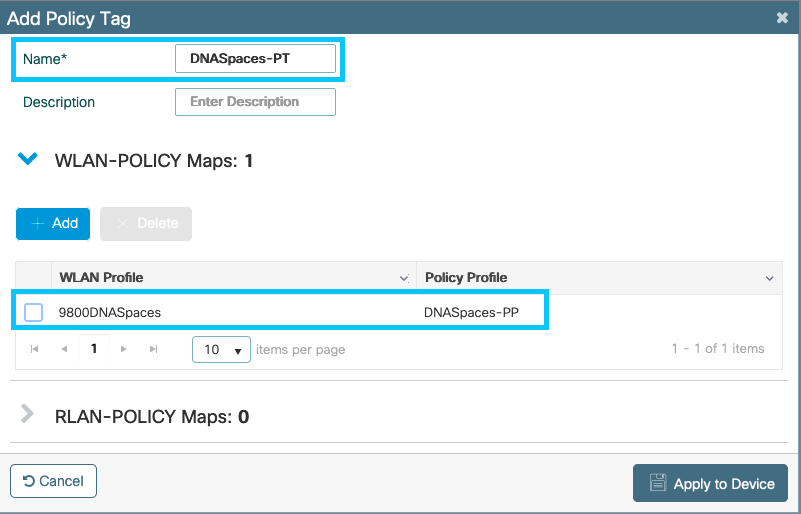

Paso 1. Vaya a Configuration > Tags & Profiles > Policy. Cree una nueva etiqueta de directiva o utilice la etiqueta de directiva predeterminada. Asigne la WLAN al perfil de política en la etiqueta de política.

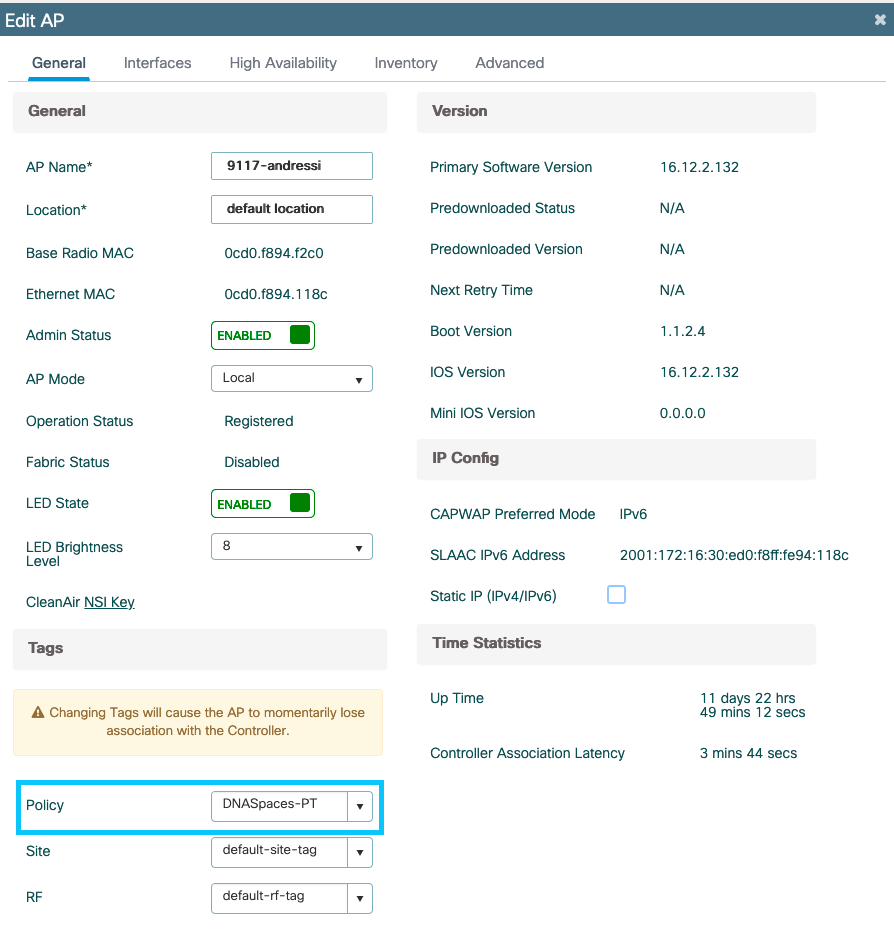

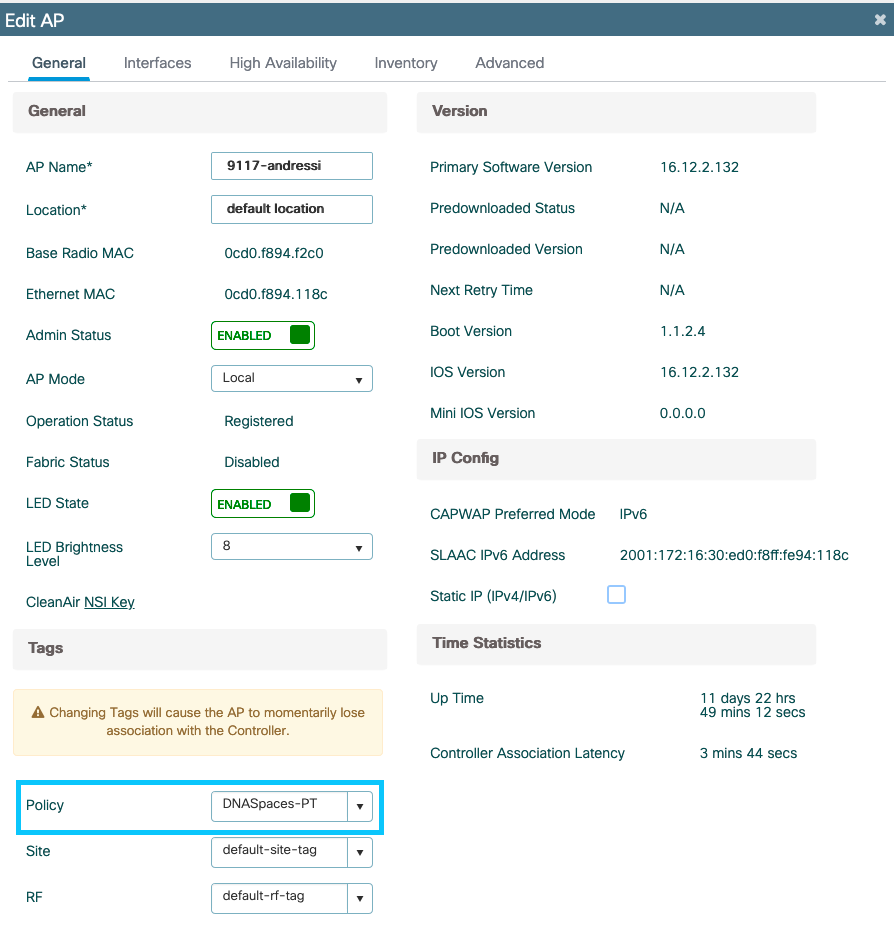

Paso 2. Aplique la etiqueta de política al AP para difundir el SSID. Vaya a Configuration > Wireless > Access Points. Seleccione el AP en cuestión y agregue la etiqueta de política. Esto hace que el AP reinicie su túnel CAPWAP y vuelva a unirse al controlador 9800:

Configuración de CLI:

Andressi-9800L(config)#wlan <Profile name> <WLAN ID> <SSID Name>

Andressi-9800L(config-wlan)#no security wpa

Andressi-9800L(config-wlan)#no security wpa akm dot1x

Andressi-9800L(config-wlan)#no security wpa wpa2 ciphers aes

Andressi-9800L(config-wlan)#security web-auth

Andressi-9800L(config-wlan)#security web-auth parameter-map <map name>

Andressi-9800L(config-wlan)#no shutdown

Andressi-9800L(config)#wireless profile policy <policy-profile-name>

Andressi-9800L(config-wireless-policy)#vlan <id>

Andressi-9800L(config-wireless-policy)#urlfilter list pre-auth-filter <url-filter name>

Andressi-9800L(config-wireless-policy)#no shutdown

Andressi-9800L(config)#wireless tag policy <policy-tag-name>

Andressi-9800L(config-policy-tag)#wlan <Profile name> policy <policy-profile-name>

Portal cautivo con servidor RADIUS en espacios

Nota: El servidor RADIUS de Spaces sólo admite la autenticación PAP que proviene del controlador.

Configuración del mapa de parámetro de autenticación web en el controlador 9800

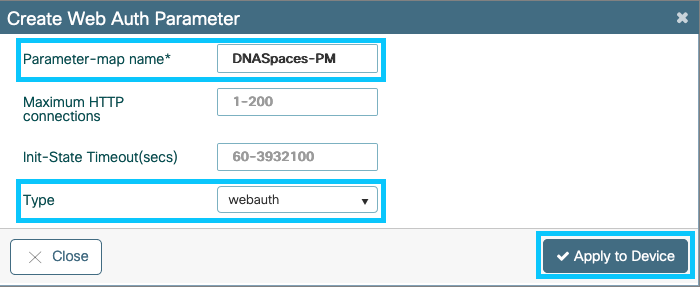

Paso 1. Cree un mapa de parámetro de autenticación Web. Vaya a Configuration > Security > Web Auth. Haga clic en +Add, configure el nombre del mapa de parámetro y seleccione webauth como el tipo:

Paso 2. Haga clic en el mapa de parámetro configurado en el paso 1. Haga clic en Advanced e ingrese el Redireccionamiento para el login, Append para la dirección MAC del AP, Append para la dirección MAC del cliente, Append para el SSID WLAN y la dirección IPv4 del portal. Haga clic en Update & Apply:

Nota: Para obtener la URL de la página de bienvenida y la dirección de redirección IPv4, haga clic en la opción Configure Manually del SSID creado en el paso 3 de la sección Create the SSID on Spaces bajo la sección Creating the SSIDs in WLC Direct Connect sección Creating the Access Control List configuration (Creación de la configuración de la lista de control de acceso) respectivamente.

Nota: el portal de Cisco Spaces puede resolver dos direcciones IP, pero el controlador 9800 solo permite configurar una dirección IP; en un caso, elija cualquiera de esas direcciones IP para configurarlas en el mapa de parámetros como la dirección IPv4 del portal.

Nota: Asegúrese de que las direcciones IPv4 e IPv6 virtuales estén configuradas en el mapa de parámetros de autenticación web global. Si el IPv6 virtual no está configurado, los clientes a veces se redirigen al portal interno en lugar del portal Spaces configurado. Por este motivo, una IP virtual siempre debe configurarse como 192.0.2.1 y puede configurarse como IPv4 virtual y FE80:0:0:0:903A::11E4 como IPV6 virtual. Hay pocas o ninguna razón para utilizar otras IPs además de esas.

Configuración de CLI:

Andressi-9800L(config)#parameter-map type webauth <map name>

Andressi-9800L(config-params-parameter-map)#type webauth

Andressi-9800L(config-params-parameter-map)#timeout init-state sec 600

Andressi-9800L(config-params-parameter-map)#redirect for-login <splashpage URL>

Andressi-9800L(config-params-parameter-map)#redirect append ap-mac tag ap_mac

Andressi-9800L(config-params-parameter-map)#redirect append wlan-ssid tag wlan

Andressi-9800L(config-params-parameter-map)#redirect append client-mac tag client_mac

Andressi-9800L(config-params-parameter-map)#redirect portal ipv4 <IP Address>

Andressi-9800L(config-params-parameter-map)#logout-window-disabled

Andressi-9800L(config-params-parameter-map)#success-window-disabled

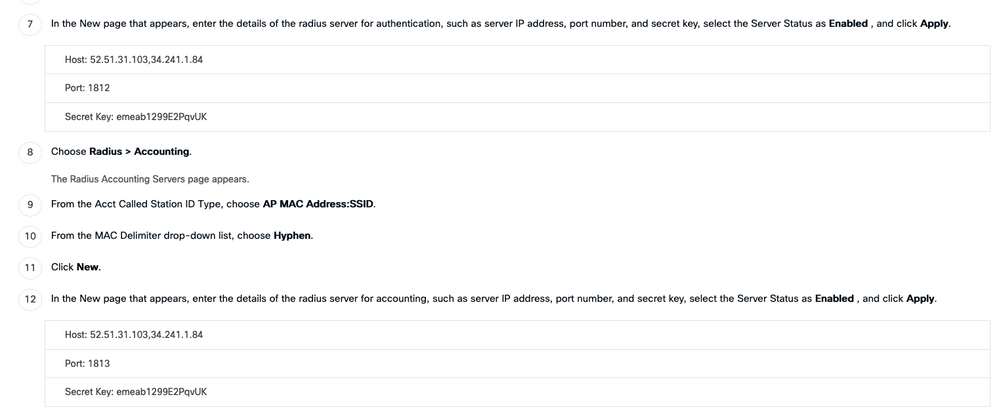

Configuración de servidores RADIUS en el controlador 9800

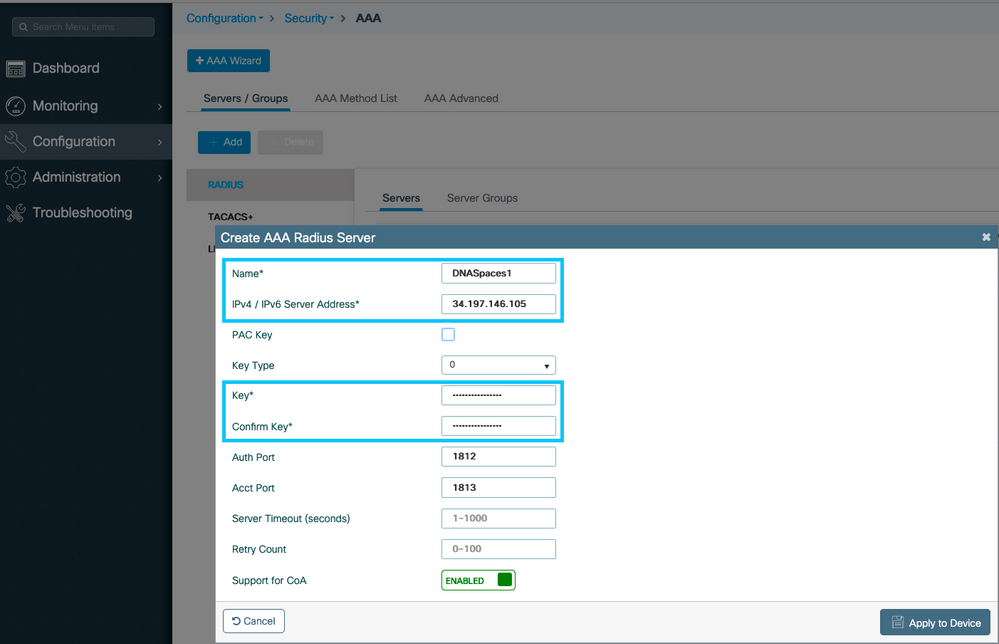

Paso 1. Configure los servidores RADIUS. Cisco Spaces actúa como servidor RADIUS para la autenticación de usuarios y puede responder a dos direcciones IP. Vaya a Configuration > Security > AAA. Haga clic en +Agregar y configure ambos servidores RADIUS:

Nota: Para obtener la dirección IP y la clave secreta de RADIUS para los servidores primario y secundario, haga clic en la opción Configure Manually del SSID creado en el paso 3 de la sección Create the SSID on Spaces y navegue hasta la sección RADIUS Server Configuration.

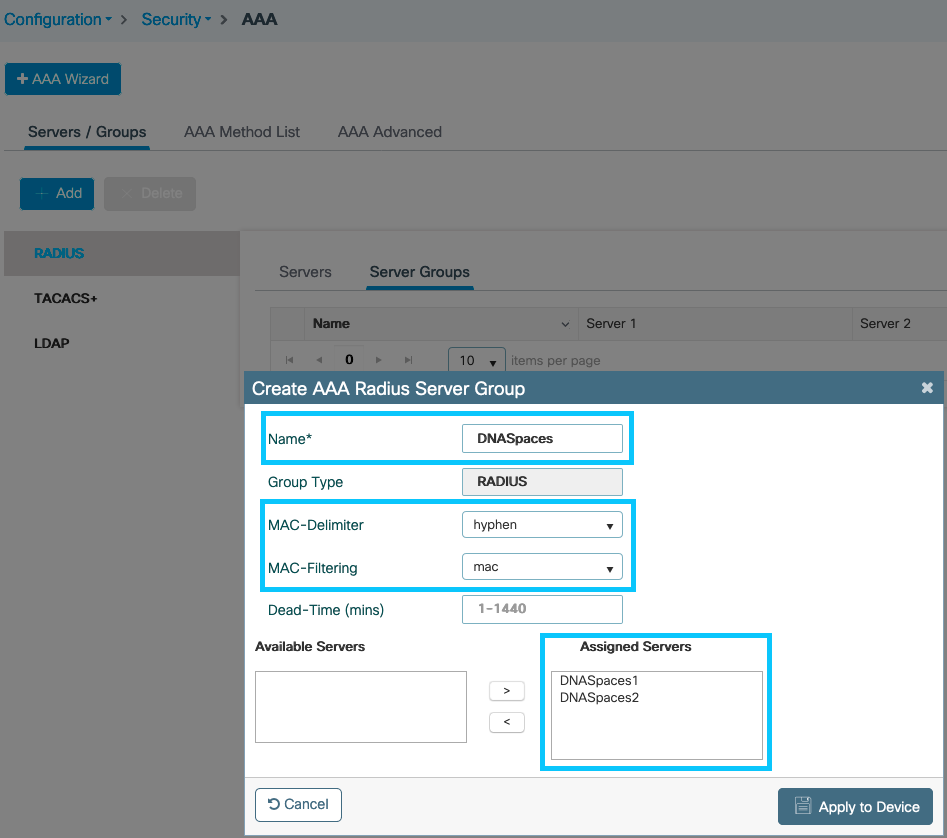

Paso 2. Configure el grupo de servidores RADIUS y agregue ambos servidores RADIUS. Navegue hasta Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups, haga clic en +add, configure el nombre del grupo de servidores, MAC-Delimiter as Hyphen, MAC-Filtering as MAC, y asigne los dos servidores RADIUS:

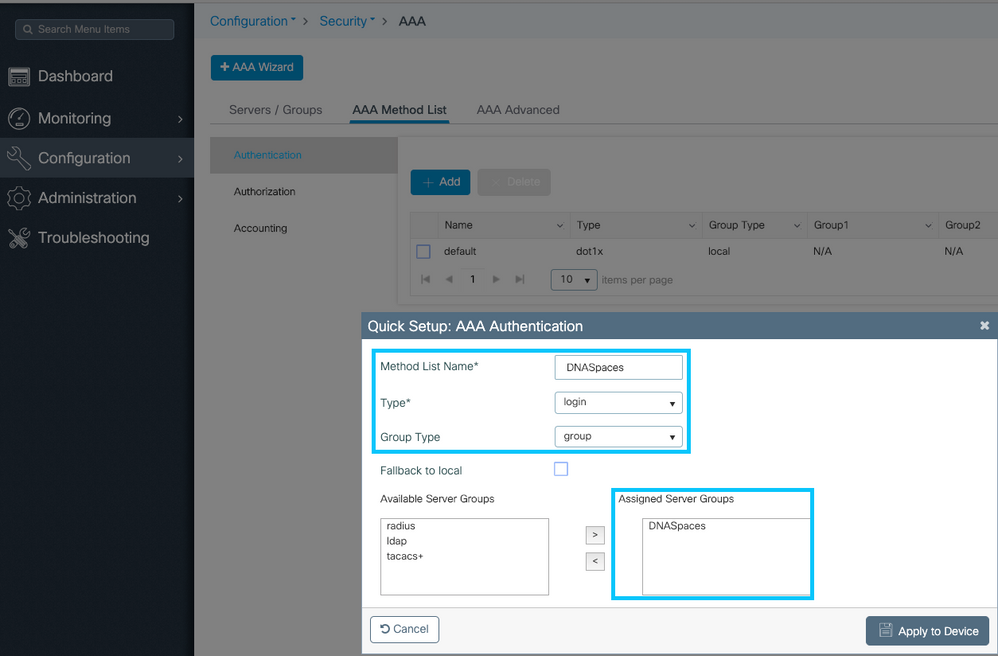

Paso 3. Configure una lista de métodos de autenticación. Vaya a Configuration > Security > AAA > AAA Method List > Authentication. Haga clic en +agregar. Configure el nombre de la lista de métodos, seleccione login como tipo y asigne el grupo de servidores:

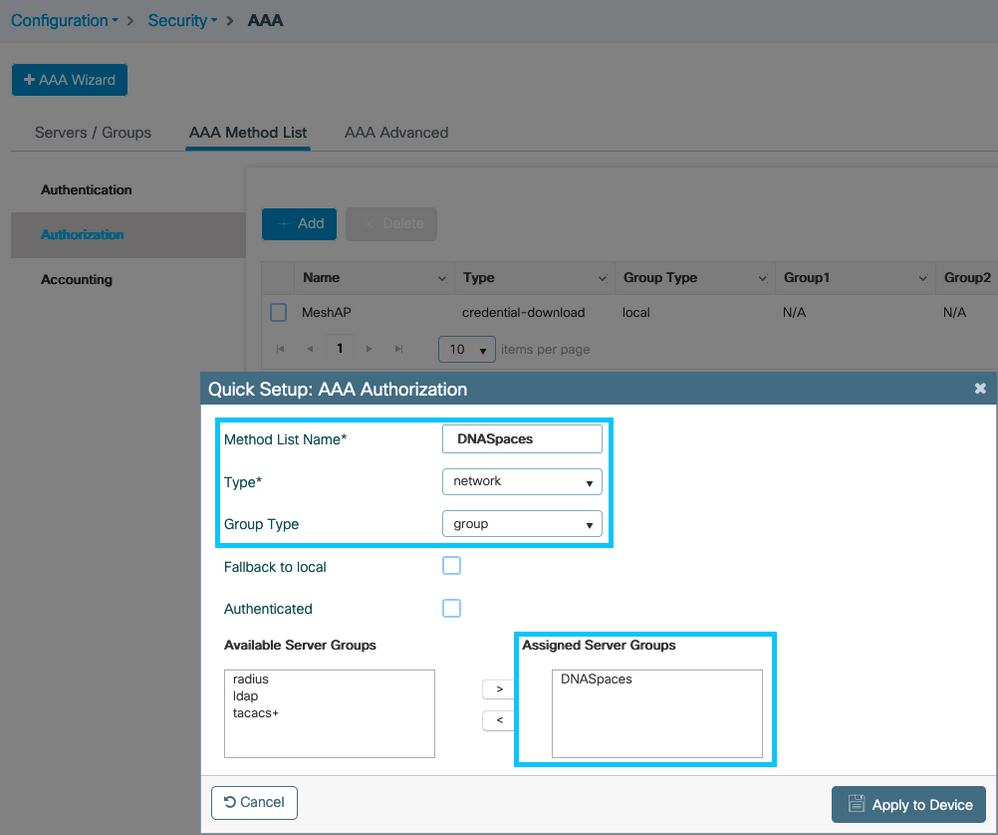

Paso 4. Configure una lista de métodos de autorización. Vaya a Configuration > Security > AAA > AAA Method List > Authorization, haga clic en +add. Configure el nombre de la lista de métodos, seleccione network como tipo y asigne el grupo de servidores:

Cree el SSID en el controlador 9800

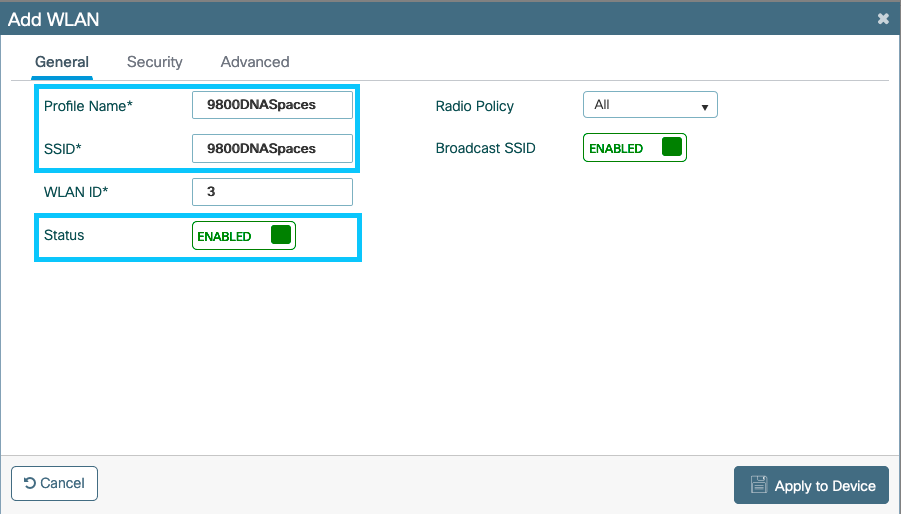

Paso 1. Vaya a Configuration > Tags & Profiles > WLANs, haga clic en +Add. Configure el nombre del perfil, SSID y habilite la WLAN. Asegúrese de que el nombre de SSID es el mismo nombre que el configurado en el paso 3 de la sección Creación del SSID en Espacios.

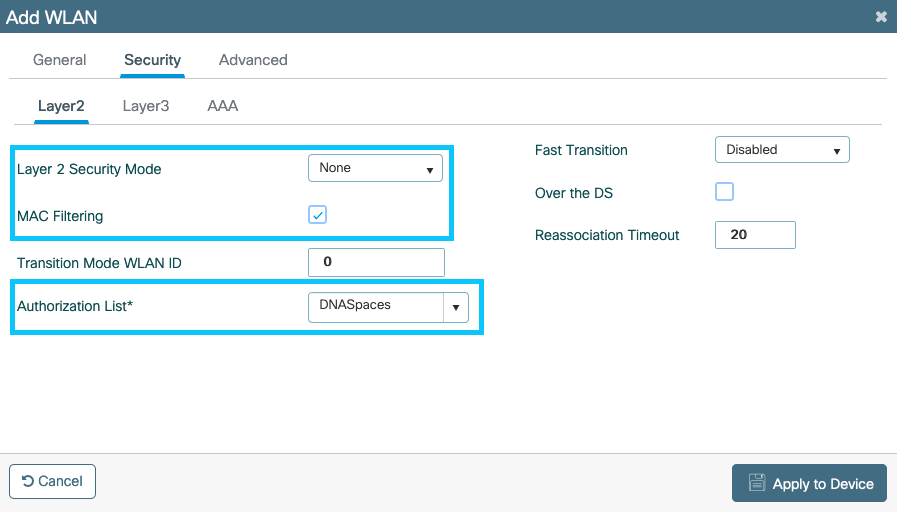

Paso 2. Vaya a Seguridad > Capa 2. Establezca el Modo de Seguridad de Capa 2 en Ninguno, habilite el Filtrado MAC y agregue la Lista de Autorización:

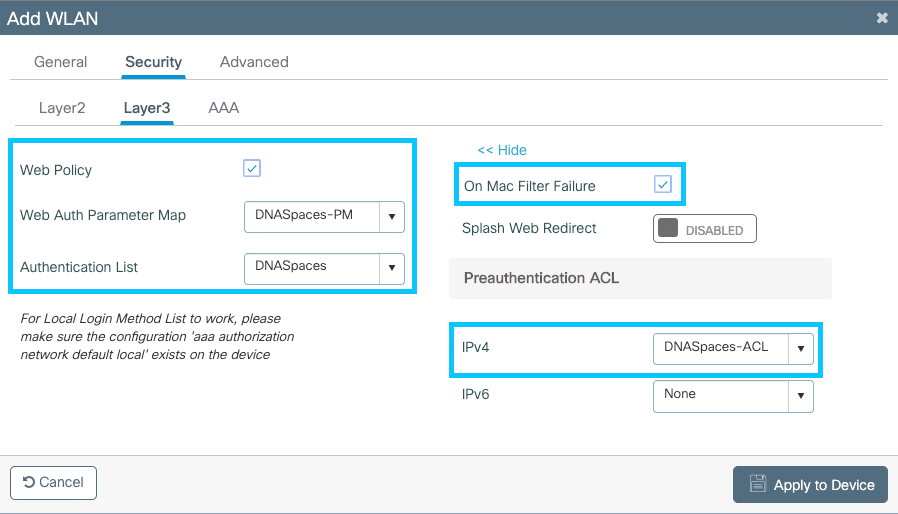

Paso 3. Vaya a Seguridad > Capa 3. Habilite Web Policy, configure el mapa de parámetro de autenticación web y la Lista de autenticación. Habilite On Mac Filter Failure y agregue la ACL de autenticación previa. Haga clic en Aplicar al dispositivo.

Configuración del perfil de política en el controlador 9800

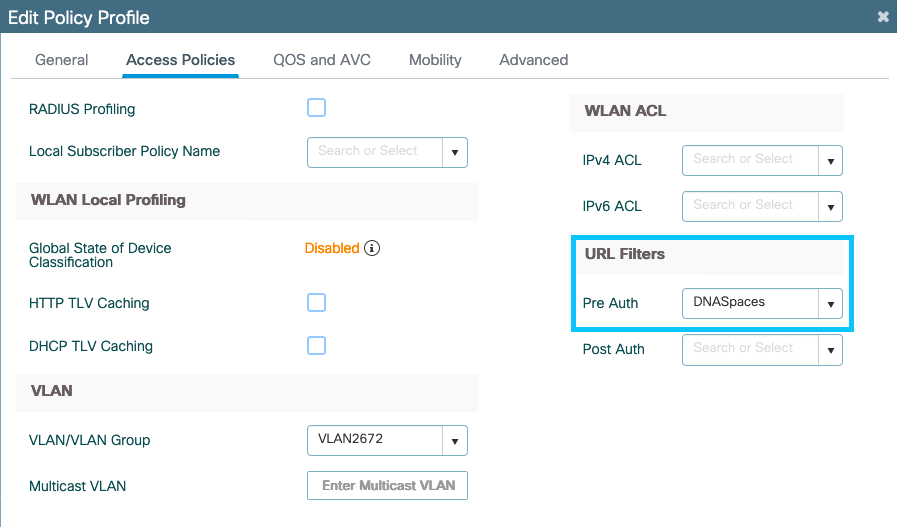

Paso 1. Vaya a Configuration > Tags & Profiles > Policy y cree un nuevo perfil de política o utilice el perfil de política predeterminado. En la pestaña Políticas de acceso, configure la VLAN del cliente y agregue el filtro de URL.

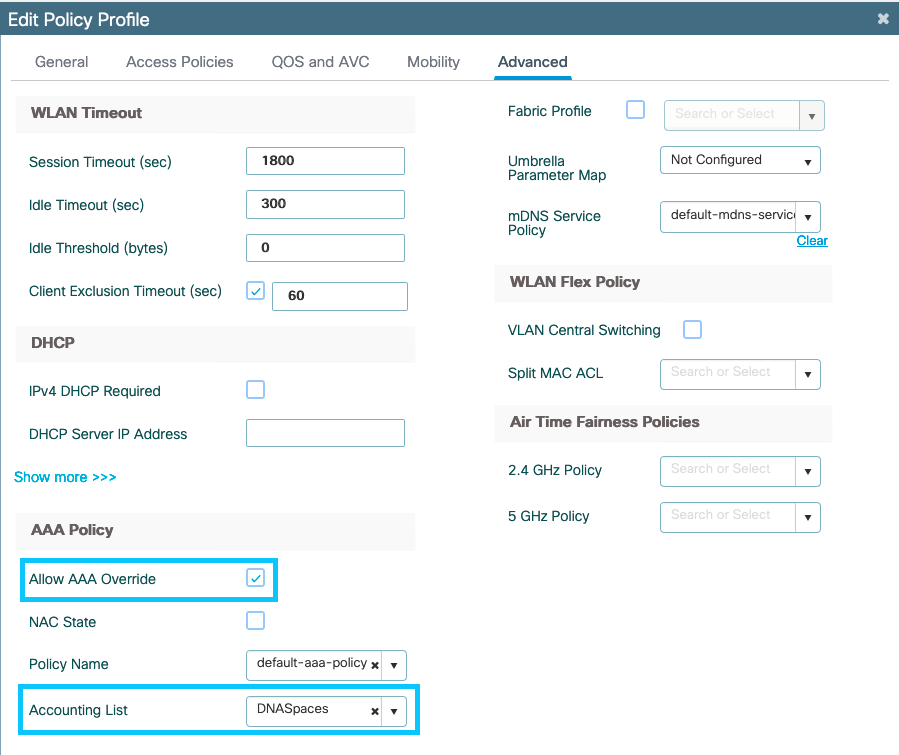

Paso 2. En la pestaña Advanced, habilite AAA Override y opcionalmente configure la lista de métodos de contabilización:

Configuración de la etiqueta de política en el controlador 9800

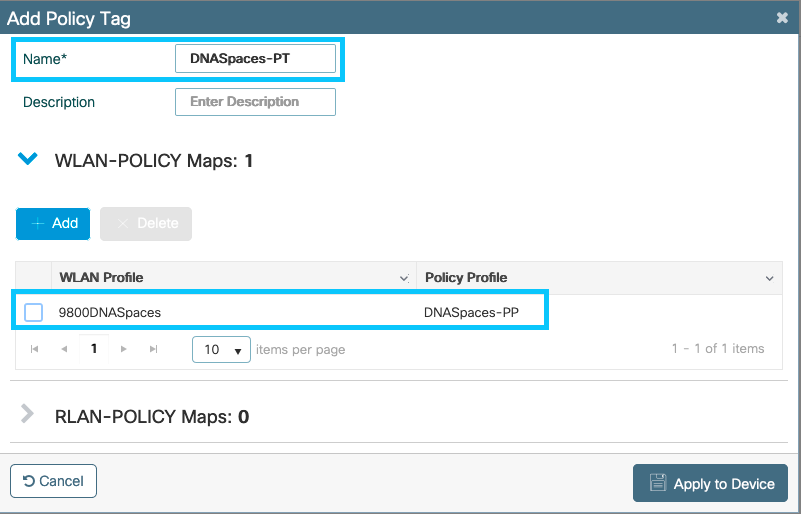

Paso 1. Vaya a Configuration > Tags & Profiles > Policy. Cree una nueva etiqueta de directiva o utilice la etiqueta de directiva predeterminada. Asigne la WLAN al perfil de política en la etiqueta de política.

Paso 2. Aplique la etiqueta de política al AP para difundir el SSID. Navegue hasta Configuration > Wireless > Access Points, seleccione el AP en cuestión y agregue la etiqueta de política. Esto hace que el AP reinicie su túnel CAPWAP y vuelva a unirse al controlador 9800:

Configuración de CLI:

Andressi-9800L(config)#wlan <Profile name> <WLAN ID> <SSID Name>

Andressi-9800L(config-wlan)#ip access-group web <ACL Name>

Andressi-9800L(config-wlan)#no security wpa

Andressi-9800L(config-wlan)#no security wpa akm dot1x

Andressi-9800L(config-wlan)#no security wpa wpa2 ciphers aes

Andressi-9800L(config-wlan)#mac-filtering <authz name>

Andressi-9800L(config-wlan)#security web-auth

Andressi-9800L(config-wlan)#security web-auth authentication-list <auth name>

Andressi-9800L(config-wlan)#security web-auth on-macfilter-failure

Andressi-9800L(config-wlan)#security web-auth parameter-map <map name>

Andressi-9800L(config-wlan)#no shutdown

Andressi-9800L(config)#wireless profile policy <policy-profile-name>

Andressi-9800L(config-wireless-policy)#aaa-override

Andressi-9800L(config-wireless-policy)#accounting-list <acct name>

Andressi-9800L(config-wireless-policy)#vlan <id>

Andressi-9800L(config-wireless-policy)#urlfilter list pre-auth-filter <url-filter name>

Andressi-9800L(config-wireless-policy)#no shutdown

Andressi-9800L(config)#wireless tag policy <policy-tag-name>

Andressi-9800L(config-policy-tag)#wlan <Profile name> policy <policy-profile-name>

Configuración del mapa de parámetro global

Paso no recomendado: ejecute estos comandos para permitir la redirección HTTPS, pero tenga en cuenta que la redirección en el tráfico HTTPS del cliente no es necesaria si el sistema operativo del cliente realiza una detección de portal cautivo y provoca un uso más intenso de la CPU, y siempre lanza una advertencia de certificado. Se recomienda evitar configurarlo a menos que sea necesario para un caso práctico muy específico.

Andressi-9800L(config)#parameter-map type webauth global

Andressi-9800L(config-params-parameter-map)#intercept-https-enable

Nota: Debe tener un certificado SSL válido para la IP virtual instalada en el controlador inalámbrico Catalyst de Cisco serie 9800.

Paso 1. Copie el archivo de certificado firmado con la extensión .p12 en un servidor TFTP y ejecute este comando para transferir e instalar el certificado en el controlador 9800:

Andressi-9800L(config)#crypto pki import <name> pkcs12 tftp://<tftp server ip>:/ password <certificate password>

Paso 2. Para asignar el certificado instalado al mapa de parámetro de autenticación web, ejecute estos comandos:

Andressi-9800L(config)#parameter-map type webauth global

Andressi-9800L(config-params-parameter-map)#trustpoint <installed trustpool name>

Crear el portal en espacios

Paso 1. Haga clic en Portales cautivos en el panel de Espacios:

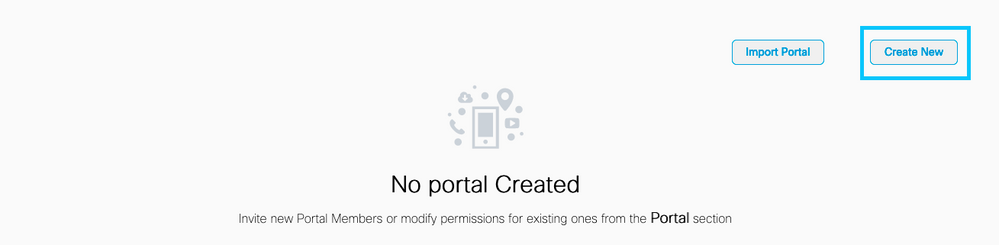

Paso 2. Haga clic en Create New, ingrese el nombre del portal y seleccione las ubicaciones que pueden utilizar el portal:

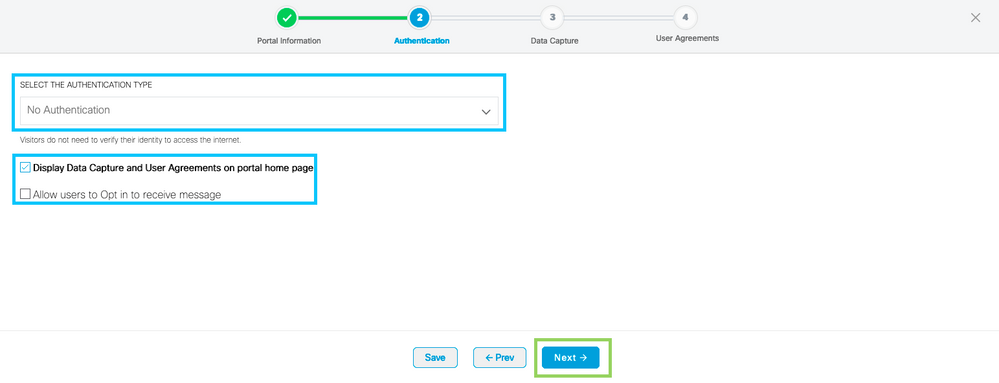

Paso 3. Seleccione el tipo de autenticación, elija si desea mostrar la captura de datos y los acuerdos de usuario en la página principal del portal y si los usuarios pueden participar para recibir un mensaje. Haga clic en Next (Siguiente):

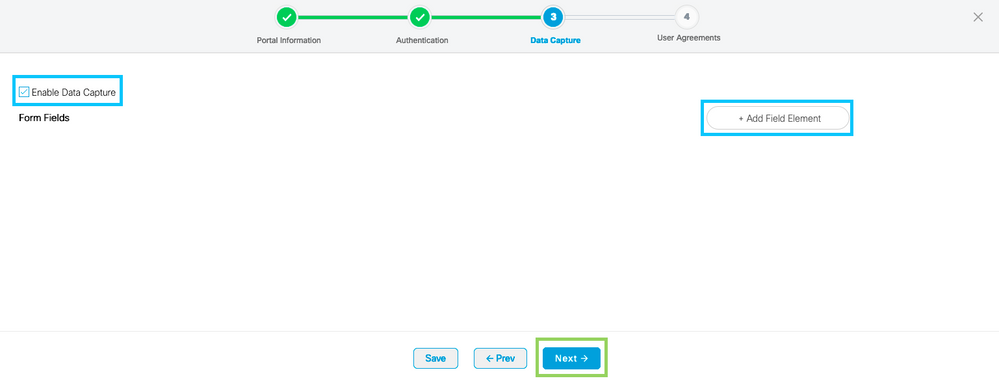

Paso 4. Configurar elementos de captura de datos. Si desea capturar datos de los usuarios, marque la casilla Enable Data Capture y haga clic en +Add Field Element para agregar los campos deseados. Haga clic en Next (Siguiente):

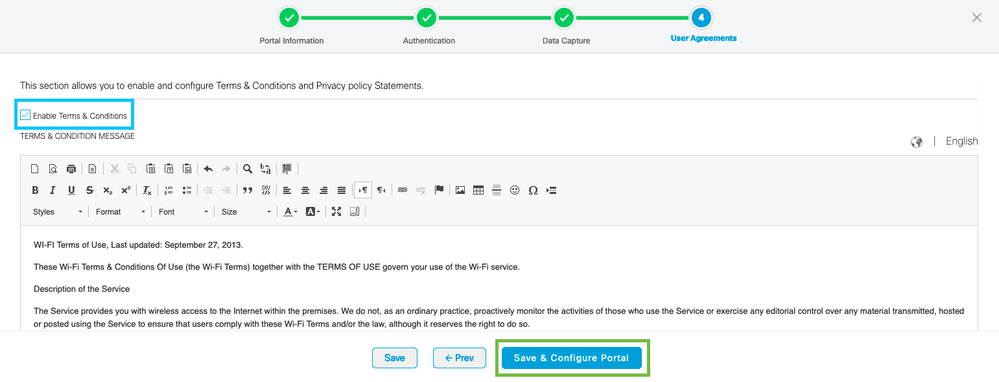

Paso 5. Marque la opción Enable Terms & Conditions y haga clic en Save & Configure Portal:

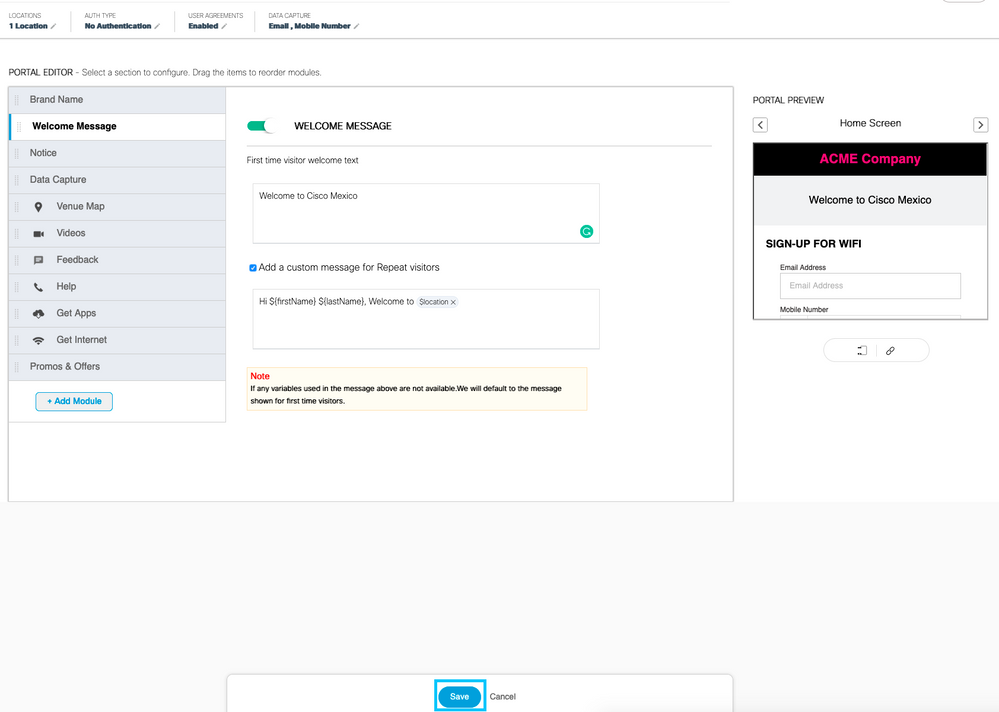

Paso 6. Edite el portal según sea necesario. Haga clic en Save (Guardar):

Configuración de las reglas del portal cautivo en espacios

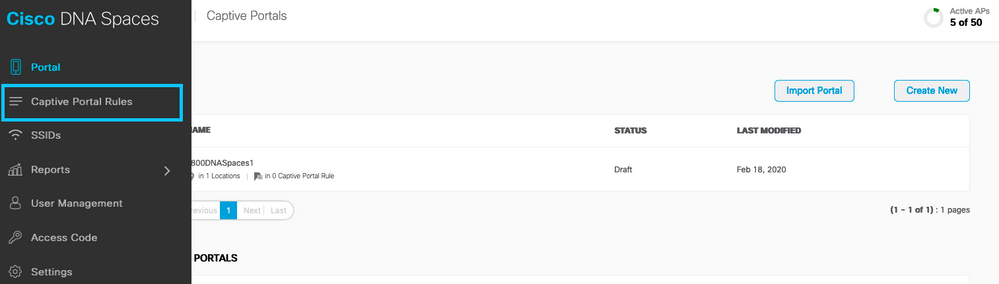

Paso 1. Haga clic en Portales cautivos en el panel de Espacios:

Paso 2. Abra el menú del portal cautivo y haga clic en Reglas del portal cautivo:

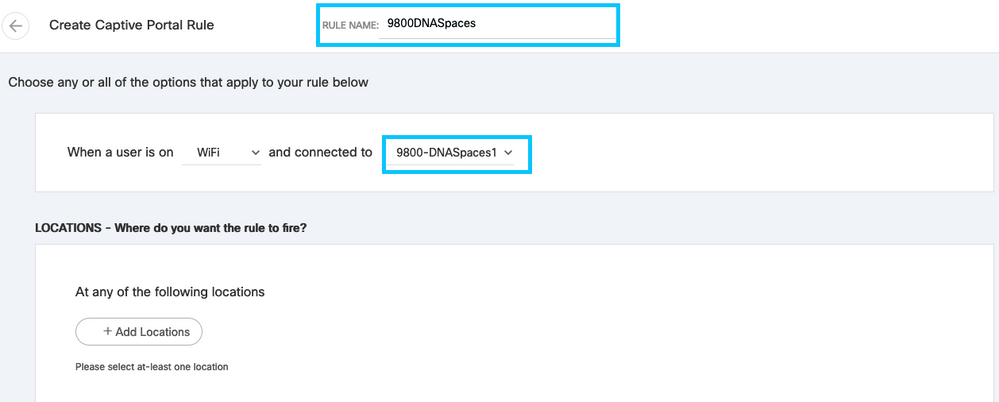

Paso 3. Haga clic en + Crear nueva regla. Introduzca el nombre de la regla y seleccione el SSID configurado anteriormente.

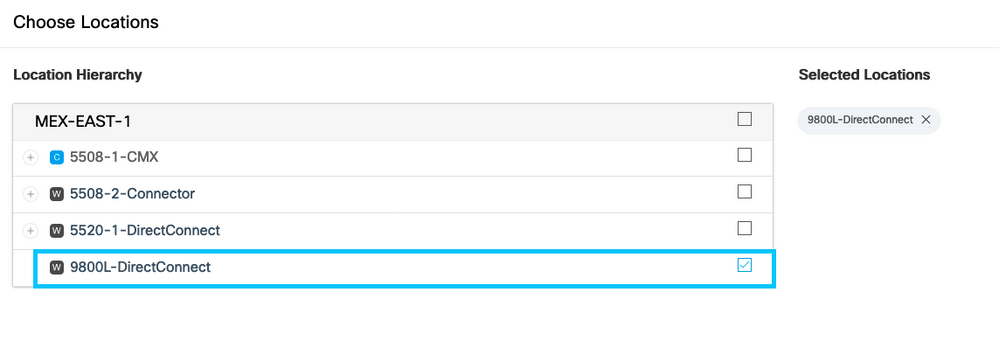

Paso 4. Seleccione las ubicaciones en las que está disponible el portal. Haga clic en + Add Locations en la sección LOCATIONS. Elija el que desee en la jerarquía de ubicaciones.

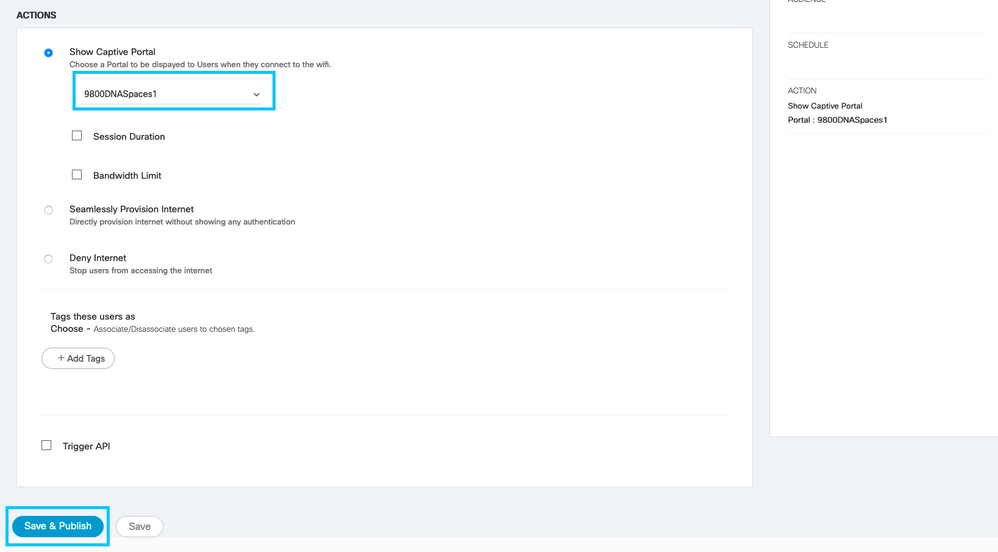

Paso 5. Elija la acción del portal cautivo. En este caso, cuando se alcanza la regla, se muestra el portal. Haga clic en Guardar y publicar.

Obtener información específica de Spaces

Cuáles son las direcciones IP que utilizan los espacios

Para verificar qué direcciones IP utilizan los Espacios para el portal en su región, navegue hasta la página del Portal del Festival en la página de inicio de Cisco DNA Space. Haga clic en SSID en el menú de la izquierda y luego haga clic en Configure manually debajo de su SSID. Las direcciones IP se mencionan en el ejemplo de ACL. Ésas son las direcciones IP del portal para su uso en ACL y mapa de parámetros de webauth. Los espacios utilizan otras direcciones IP para la conectividad general de NMSP/nube del plano de control.

En la primera sección de la ventana emergente que aparece, el paso 7 muestra las direcciones IP mencionadas en la definición de ACL. No es necesario que siga estas instrucciones y cree ninguna lista de control de acceso, simplemente tome nota de las direcciones IP. Estas son las IP que utiliza el portal en su zona

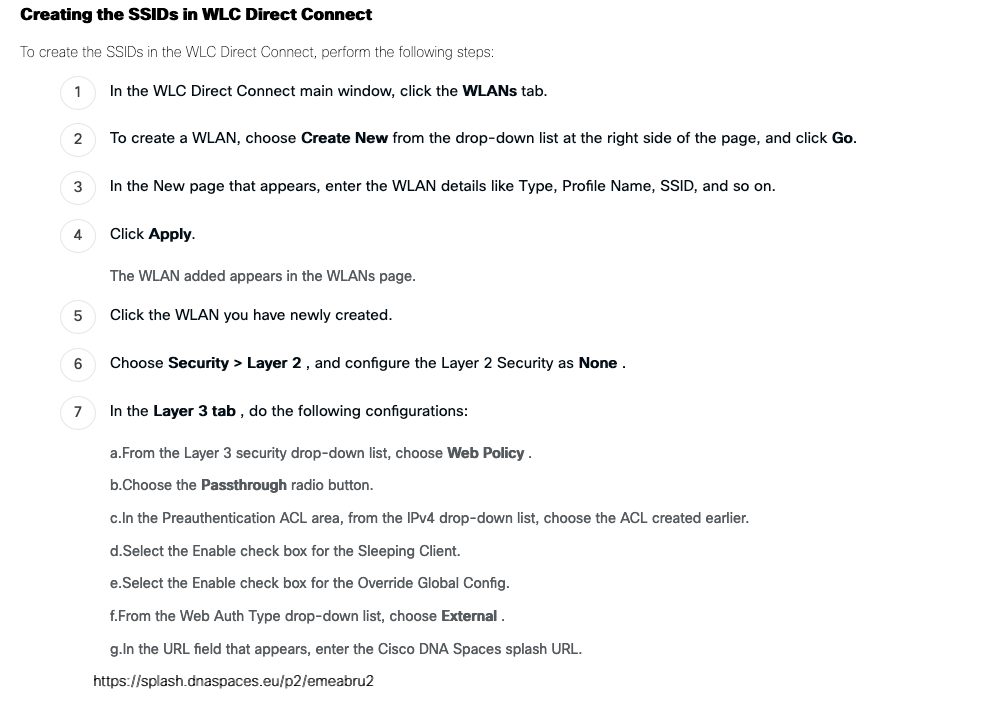

¿Cuál es la URL que utiliza el portal de inicio de sesión de Spaces?

Para verificar lo que los Espacios URL del portal de inicio de sesión utilizan para el portal en su región, navegue hasta la página Portal de Captival en la página de inicio de Cisco DNA Space. Haga clic en SSID en el menú de la izquierda y luego haga clic en Configure manually debajo de su SSID.

Desplácese hacia abajo hasta la ventana emergente que aparece y, en la segunda sección, el paso 7 muestra la URL que debe configurar en el mapa de parámetros del 9800.

¿Cuáles son los detalles del servidor RADIUS para espacios?

Para averiguar cuáles son las direcciones IP del servidor RADIUS que necesita utilizar, así como el secreto compartido, navegue hasta la página Portal del Festival en la página de inicio de Cisco DNA Space. Haga clic en SSID en el menú de la izquierda y luego haga clic en Configure manually debajo de su SSID.

En la ventana emergente que aparece, desplácese hacia abajo en la tercera sección (RADIUS) y el paso 7 le proporciona la dirección IP/puerto y el secreto compartido para la autenticación de RADIUS. La contabilidad es opcional y se trata en el paso 12.

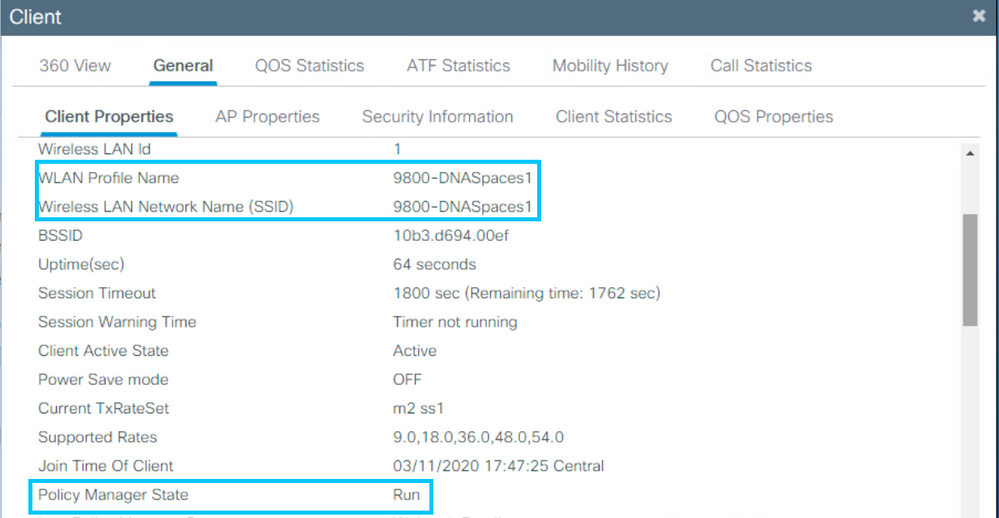

Verificación

Para confirmar el estado de un cliente conectado al SSID, navegue hasta Monitoring > Clients. Haga clic en la dirección MAC del dispositivo y busque Policy Manager State (Estado del administrador de políticas):

Troubleshoot

Problemas comunes

1. Si la interfaz virtual en el controlador no tiene ninguna dirección IP configurada, los clientes se redirigen al portal interno en lugar del portal de redirección configurado en el mapa de parámetros.

2. Si los clientes reciben un error 503 mientras son redirigidos al portal en Spaces, asegúrese de que el controlador esté configurado en la Jerarquía de Ubicación en Spaces.

Seguimiento siempre activo

El WLC 9800 ofrece capacidades de seguimiento SIEMPRE ACTIVAS. Esto garantiza que todos los mensajes de nivel de aviso, advertencia y errores relacionados con la conectividad del cliente se registren constantemente y que pueda ver los registros de una condición de incidente o falla después de que haya ocurrido.

Nota: Dependiendo del volumen de registros que se generen, puede retroceder unas horas a varios días.

Para ver los seguimientos que el WLC 9800 recolectó por defecto, puede conectarse vía SSH/Telnet al WLC 9800 y hacer estos pasos. Asegúrese de registrar la sesión en un archivo de texto.

Paso 1. Compruebe la hora actual del controlador para poder realizar un seguimiento de los registros en el tiempo hasta el momento en que ocurrió el problema.

# show clock

Paso 2. Recopile registros del sistema del buffer del controlador o del registro del sistema externo según lo dicte la configuración del sistema. Esto proporciona una vista rápida del estado del sistema y de los errores, si los hubiera.

# show logging

Paso 3. Verifique si hay alguna condición de depuración habilitada.

# show debugging Cisco IOS XE Conditional Debug Configs: Conditional Debug Global State: Stop Cisco IOS XE Packet Tracing Configs: Packet Infra debugs: Ip Address Port ------------------------------------------------------|----------

Nota: Si ve alguna condición en la lista, significa que los seguimientos se están registrando en el nivel de depuración para todos los procesos que encuentran las condiciones habilitadas (dirección MAC, dirección IP y pronto). Esto aumenta el volumen de registros. Por lo tanto, se recomienda borrar todas las condiciones cuando no se depura activamente.

Paso 4. Si la dirección MAC en prueba no se incluyó como condición en el Paso 3, recopile los seguimientos del nivel de aviso siempre activo para la dirección MAC específica.

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

Puede mostrar el contenido de la sesión o copiar el archivo en un servidor TFTP externo.

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

Depuración condicional y seguimiento activo por radio

Si los seguimientos siempre activos no proporcionan suficiente información para determinar el desencadenador del problema que se está investigando, puede habilitar la depuración condicional y capturar el seguimiento de Radio Active (RA), que proporciona seguimientos de nivel de depuración para todos los procesos que interactúan con la condición especificada (dirección MAC del cliente en este caso). Para habilitar la depuración condicional, siga estos pasos.

Paso 1. Asegúrese de que no haya condiciones de depuración habilitadas.

# clear platform condition all

Paso 2. Habilite la condición de depuración para la dirección MAC del cliente inalámbrico que desea monitorear.

Estos comandos comienzan a monitorear la dirección MAC proporcionada durante 30 minutos (1800 segundos). Opcionalmente, puede aumentar este tiempo hasta 2.085.978.494 segundos.

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

Nota: Para monitorear más de un cliente a la vez, ejecute el comando debug wireless mac<aaaa.bbbb.cccc> por dirección MAC.

Nota: Usted no ve el resultado de la actividad del cliente en la sesión de terminal, ya que todo se almacena en buffer internamente para ser visto más tarde.

Paso 3. Reproduzca el problema o el comportamiento que desea monitorear.

Paso 4. Detenga las depuraciones si el problema se reproduce antes del valor predeterminado o si el tiempo de supervisión configurado está activo.

# no debug wireless mac <aaaa.bbbb.cccc>

Una vez transcurrido el tiempo de monitoreo, o cuando se ha detenido la depuración inalámbrica, el WLC 9800 genera un archivo local con el nombre:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Paso 5. Recopile el archivo de la actividad de la dirección MAC. Puede copiar el archivo trace.log de ra en un servidor externo o mostrar el resultado directamente en la pantalla.

Verifique el nombre del archivo de seguimiento activo por radio

# dir bootflash: | inc ra_trace

Copie el archivo en un servidor externo:

# copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

Muestre el contenido:

# more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Paso 6. Si la causa raíz aún no es obvia, recopile los registros internos, que son una vista más detallada de los registros de nivel de depuración. No es necesario depurar el cliente de nuevo, ya que solo se tiene en cuenta un aspecto más detallado de los registros de depuración que ya se han recopilado y almacenado internamente.

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

Nota: Esta salida de comando devuelve seguimientos para todos los niveles de registro para todos los procesos y es bastante voluminosa. Utilice Cisco TAC para analizar estos seguimientos.

Puede copiar ra-internal-FILENAME.txt en un servidor externo o mostrar el resultado directamente en la pantalla.

Copie el archivo en un servidor externo:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

Muestre el contenido:

# more bootflash:ra-internal-<FILENAME>.txt

Paso 7. Elimine las condiciones de depuración.

# clear platform condition all

Nota: Asegúrese de eliminar siempre las condiciones de depuración después de una sesión de troubleshooting.

Ejemplo de un intento exitoso

Este es el resultado de RA_traces para un intento exitoso de identificar cada una de las fases durante el proceso de asociación/autenticación mientras se conecta a un SSID sin servidor RADIUS.

Asociación/autenticación 802.11:

Association received. BSSID 10b3.d694.00ee, WLAN 9800DNASpaces, Slot 1 AP 10b3.d694.00e0, 2802AP-9800L

Received Dot11 association request. Processing started,SSID: 9800DNASpaces1, Policy profile: DNASpaces-PP, AP Name: 2802AP-9800L, Ap Mac Address: 10b3.d694.00e0 BSSID MAC0000.0000.0000 wlan ID: 1RSSI: 0, SNR: 32

Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

dot11 send association response. Sending association response with resp_status_code: 0

dot11 send association response. Sending assoc response of length: 144 with resp_status_code: 0, DOT11_STATUS: DOT11_STATUS_SUCCESS

Association success. AID 1, Roaming = False, WGB = False, 11r = False, 11w = False

DOT11 state transition: S_DOT11_INIT -> S_DOT11_ASSOCIATED

Station Dot11 association is successful

Proceso de aprendizaje de IP:

IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

Client IP learn successful. Method: ARP IP: 10.10.30.42

IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

Received ip learn response. method: IPLEARN_METHOD_AR

Autenticación de capa 3:

Triggered L3 authentication. status = 0x0, Success

Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_L3_AUTH_IN_PROGRESS

L3 Authentication initiated. LWA

Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]GET rcvd when in INIT state

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]HTTP GET request

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Parse GET, src [10.10.30.42] dst [10.107.4.52] url [http://www.msftconnecttest.com/connecttest.txt]

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Retrieved user-agent = Microsoft NCSI

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]GET rcvd when in LOGIN state

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]HTTP GET request

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Parse GET, src [10.10.30.42] dst [10.101.24.81] url [http://www.bbc.com/]

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Retrieved user-agent = Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]POST rcvd when in LOGIN state

Autenticación de capa 3 correcta. Mueva el cliente al estado RUN:

[34e1.2d23.a668:capwap_90000005] Received User-Name 34E1.2D23.A668 for client 34e1.2d23.a668

L3 Authentication Successful. ACL:[]

Client auth-interface state transition: S_AUTHIF_WEBAUTH_PENDING -> S_AUTHIF_WEBAUTH_DONE

%CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: Username entry (34E1.2D23.A668) joined with ssid (9800DNASpaces) for device with MAC: 34e1.2d23.a668

Managed client RUN state notification: 34e1.2d23.a668

Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RU

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

6.0 |

18-Mar-2024 |

PII eliminado.

Actualización de requisitos de marca, texto alternativo, ortografía y formato. |

5.0 |

06-Feb-2023 |

Reformulación menor de la sección de redirección https |

4.0 |

29-Mar-2022 |

Visibilidad de imágenes mejorada |

3.0 |

15-Mar-2022 |

IP virtuales clarificadas |

2.0 |

21-Sep-2021 |

cambios de formato |

1.0 |

19-Aug-2021 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Andres SilvaCisco TAC Engineer

- Nicolas DarchisCustomer Delivery Engineering Technical Leader

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios