Configuración, verificación y solución de problemas de invitado con cables en controlador de LAN inalámbrica

Opciones de descarga

-

ePub (7.5 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (5.8 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar, verificar y resolver problemas de acceso de invitado por cable en 9800 e IRCM con autenticación web externa.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

WLC 9800

WLC de AireOS

Túnel de movilidad

ISE

Se supone que se ha establecido un túnel de movilidad entre los dos WLC antes de configurar el acceso de invitado por cable.

Este aspecto está fuera del alcance de este ejemplo de configuración. Para obtener instrucciones detalladas, consulte el documento adjunto titulado Configuración de topologías de movilidad en 9800

Componentes Utilizados

9800 WLC versión 17.12.1

5520 WLC versión 8.10.185.0

ISE versión 3.1.0.518

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configuración de invitado por cable en Catalyst 9800 anclado a otro Catalyst 9800

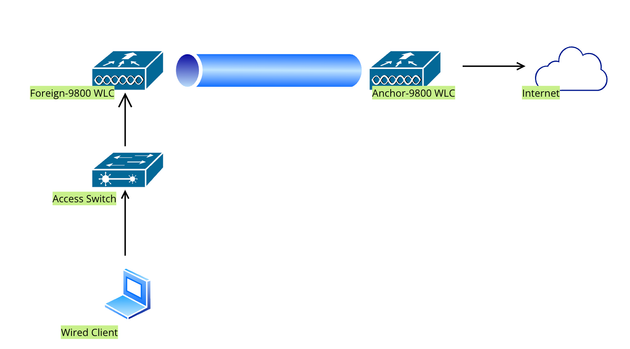

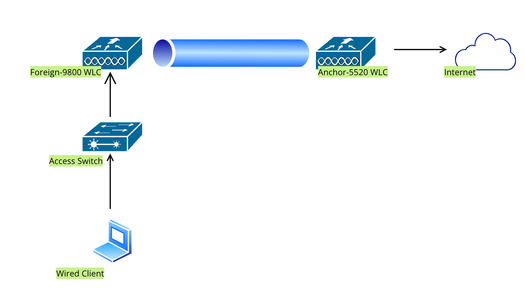

Diagrama de la red

Topología de red

Topología de red

Configuración en el WLC 9800 Externo

Configurar mapa de parámetro web

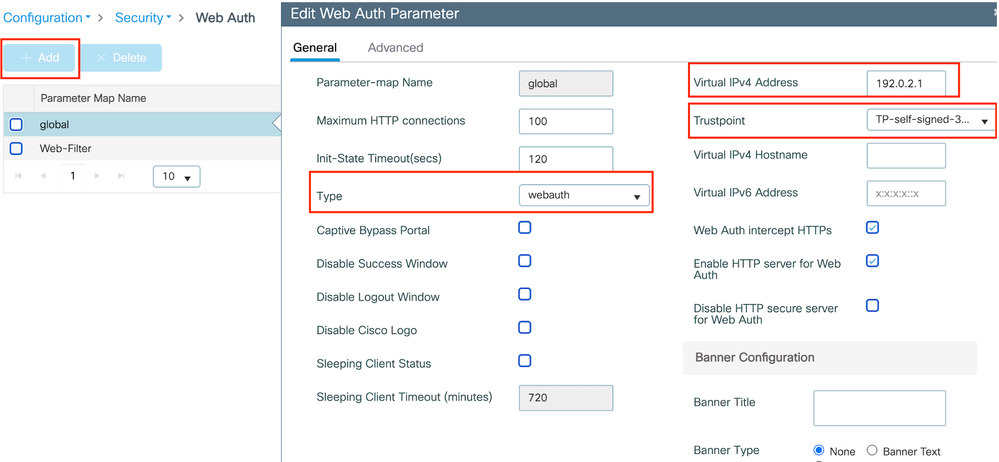

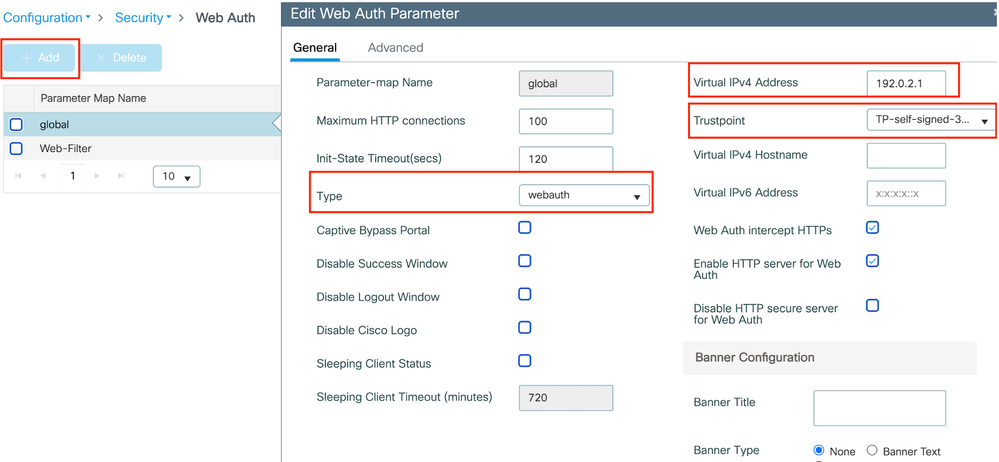

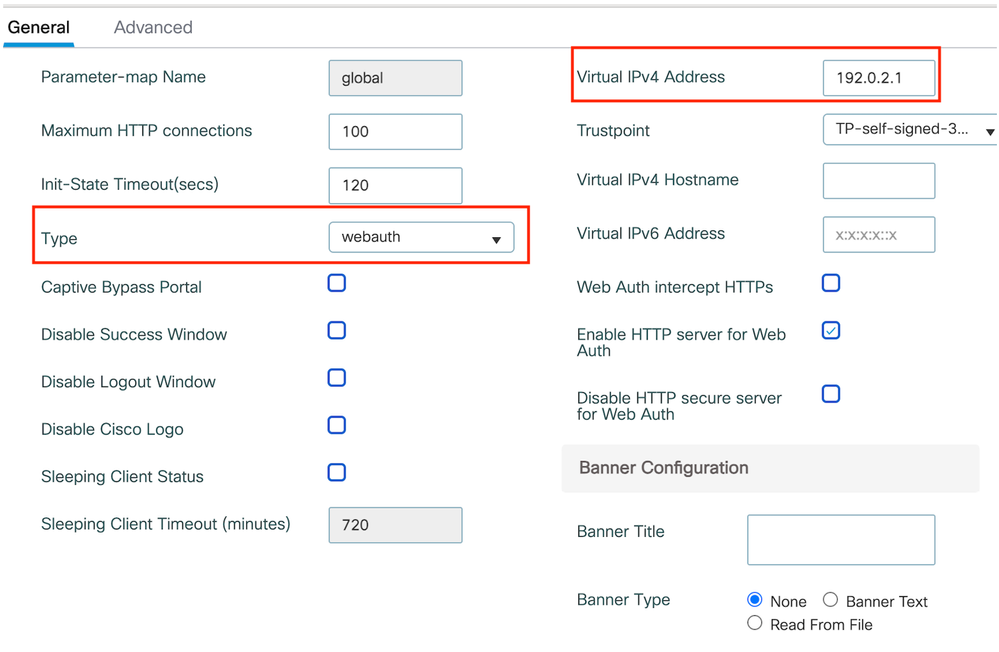

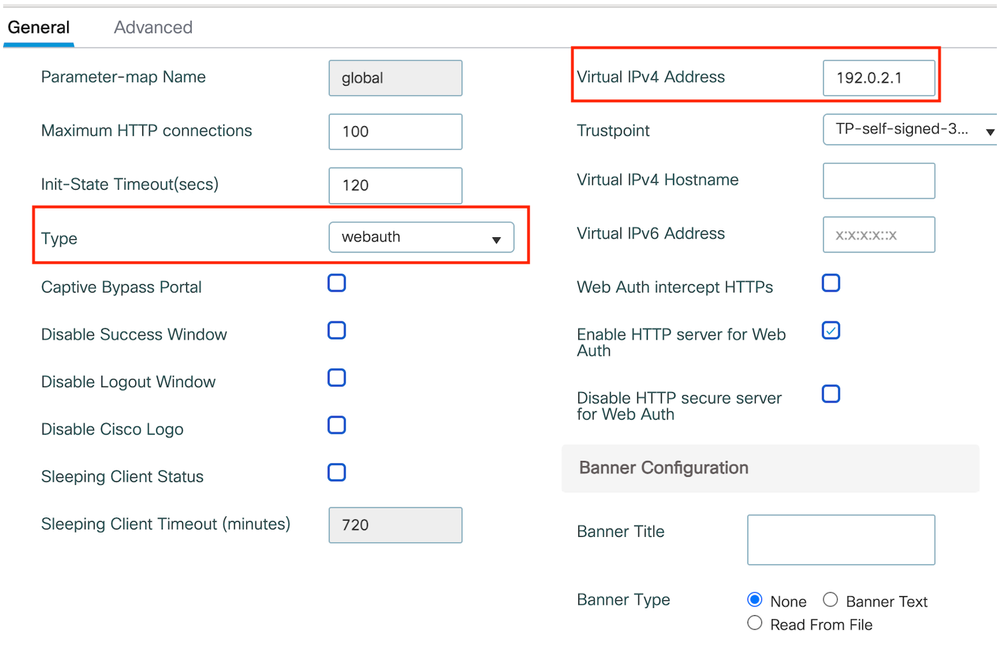

Paso 1: Vaya a Configuration > Security > Web Auth, seleccione Global, verifique la dirección IP virtual del controlador y la asignación de Trustpoint, y asegúrese de que el tipo esté configurado en webauth.

Mapa de parámetro global

Mapa de parámetro global

Nota: Web Auth intercept HTTPs es una configuración opcional. Si se requiere la redirección de HTTPS, la opción HTTPS de intercepción de Web Auth debe estar habilitada. Sin embargo, no se recomienda esta configuración ya que aumenta el uso de la CPU.

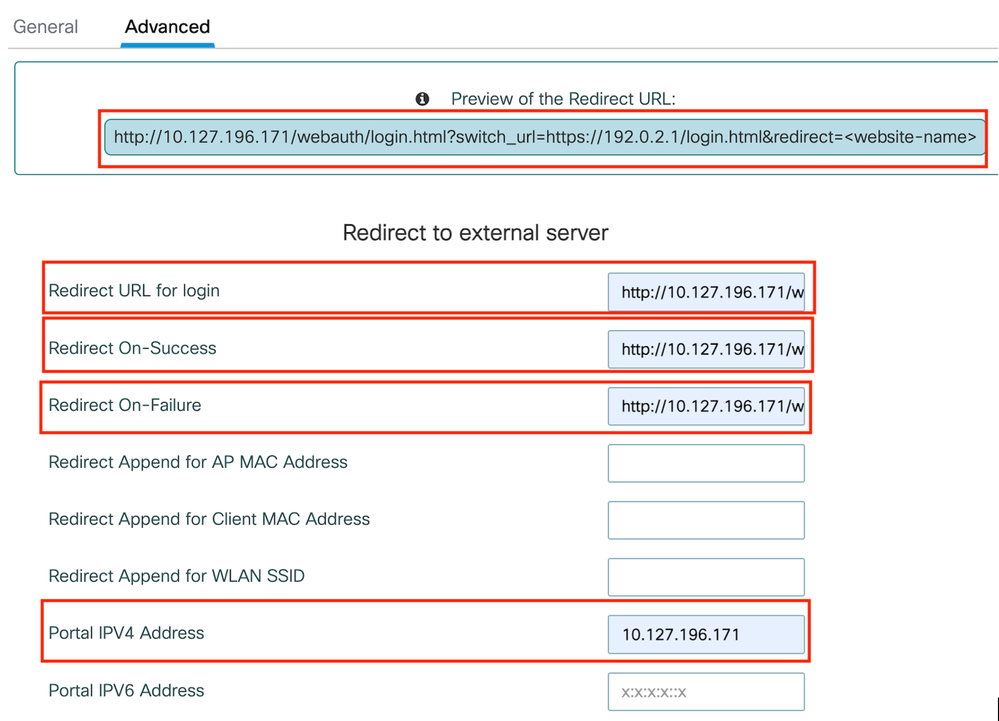

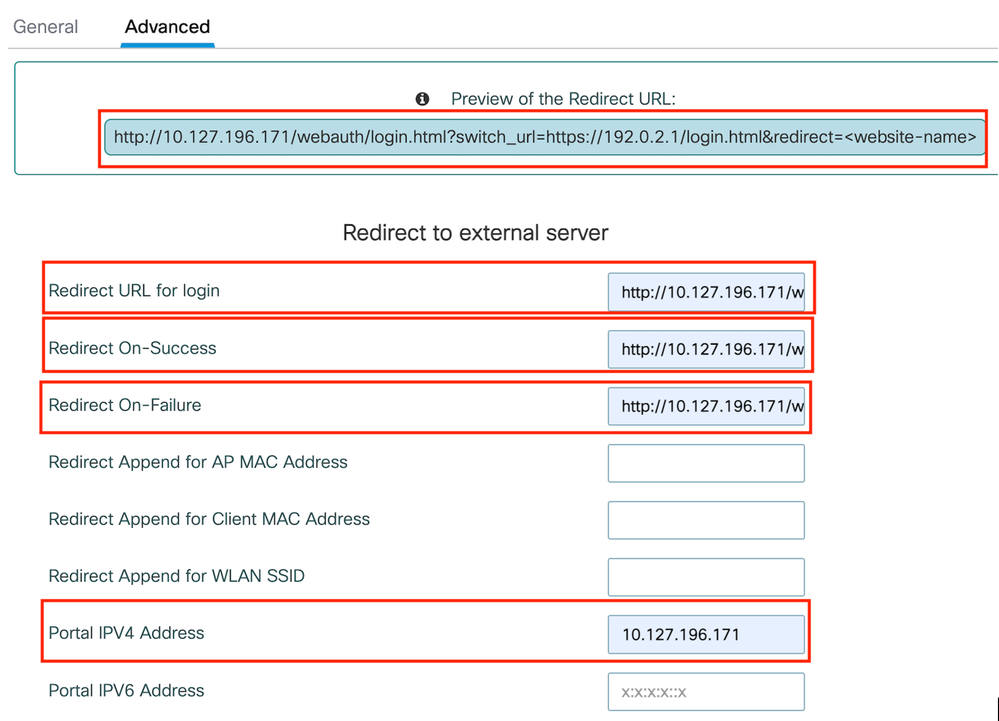

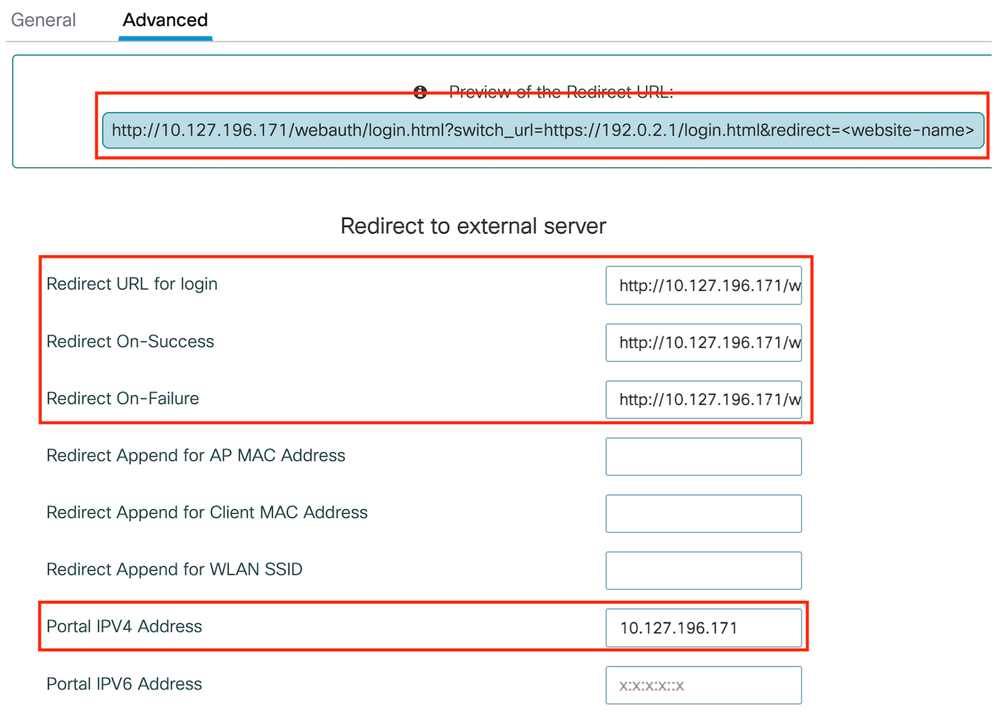

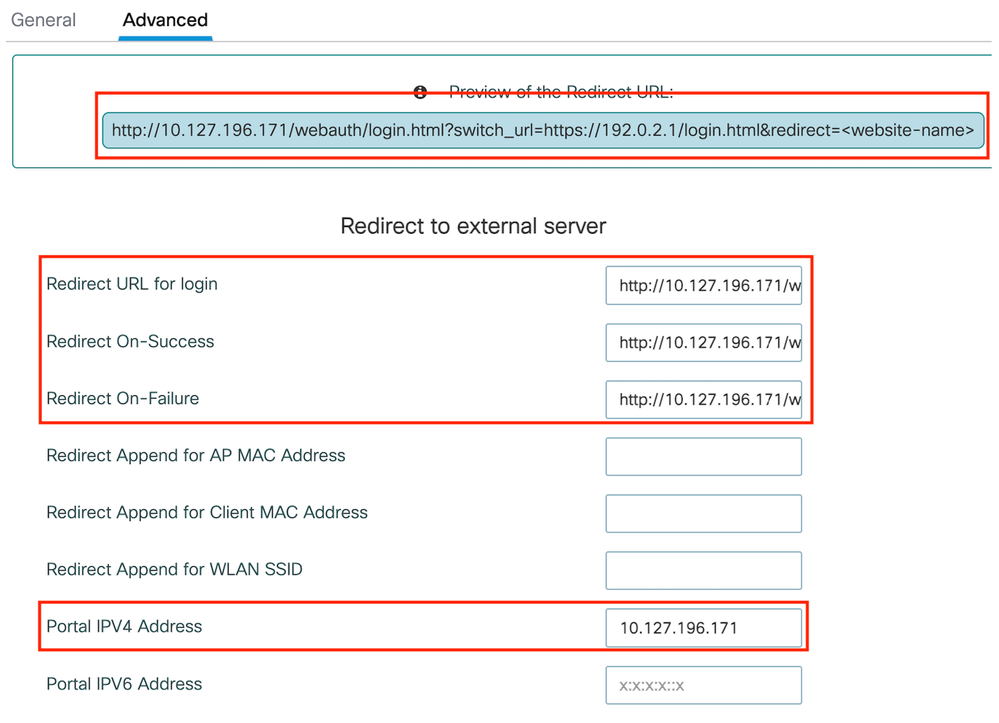

Paso 2: en la pestaña Advanced, configure la URL de la página web externa para la redirección del cliente. Defina "Redirigir URL para inicio de sesión" y "Redirigir en caso de fallo"; "Redirigir en caso de éxito" es opcional. Una vez configurado, se muestra una vista previa de la URL de redirección en el perfil de autenticación Web.

Ficha Opciones avanzadas

Ficha Opciones avanzadas

Configuración de CLI

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

intercept-https-enable

trustpoint TP-self-signed-3915430211

webauth-http-enable

Nota: En este escenario, se utiliza el mapa de parámetro global. Según los requisitos, configure un mapa de parámetros web personalizado seleccionando Add (Agregar) y, en la ficha Advanced (Avanzado), establezca la URL de redirección. Los parámetros Trustpoint e IP virtual se heredan del perfil global.

Configuración AAA:

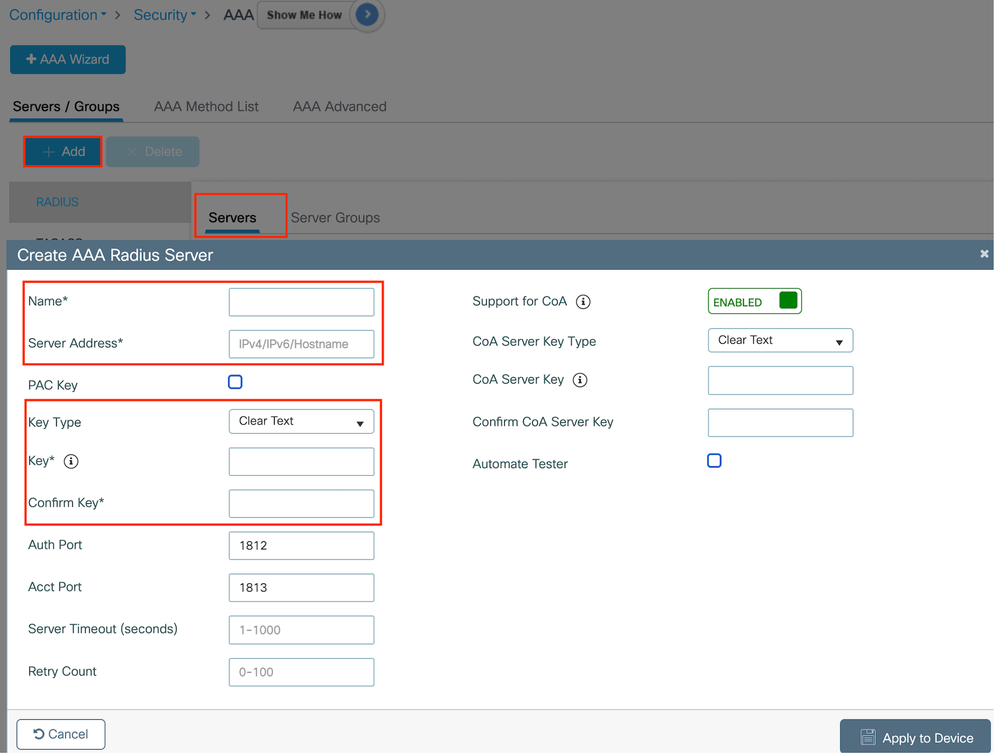

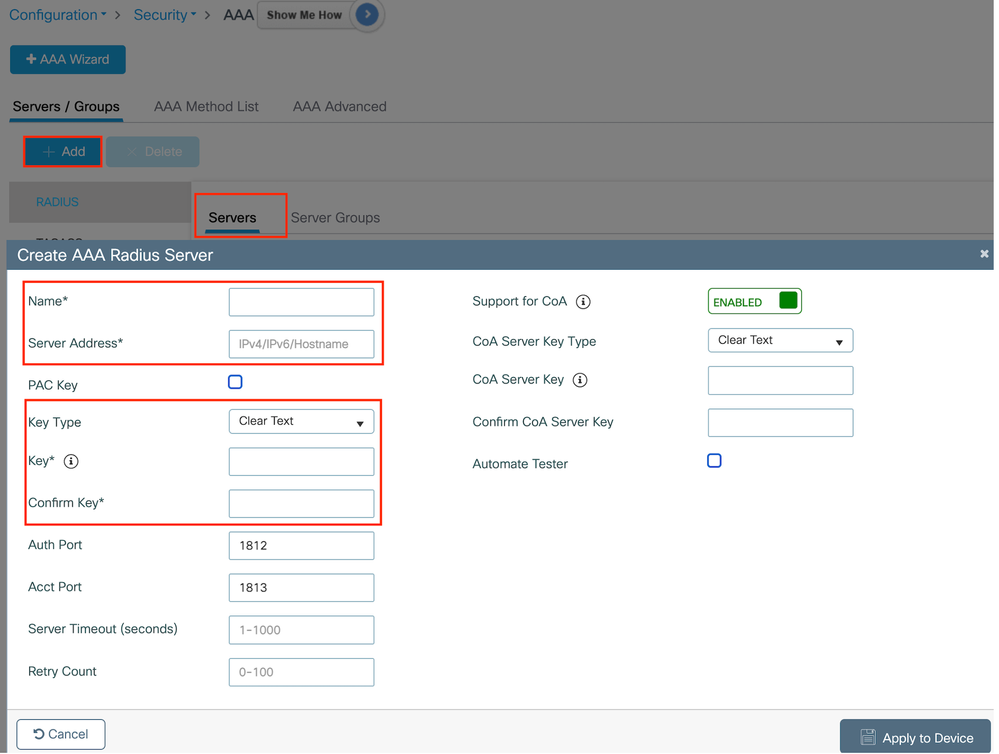

Paso 1: Crear un servidor Radius:

Navegue hasta Configuration > Security > AAA, haga clic en "Add" bajo la sección Server/Group y en la página "Create AAA Radius Server", ingrese el nombre del servidor, la dirección IP y el secreto compartido.

Configuración del servidor de RADIUS

Configuración del servidor de RADIUS

Configuración de CLI

radius server ISE-Auth

address ipv4 10.197.224.122 auth-port 1812 acct-port 1813

key *****

server name ISE-Auth

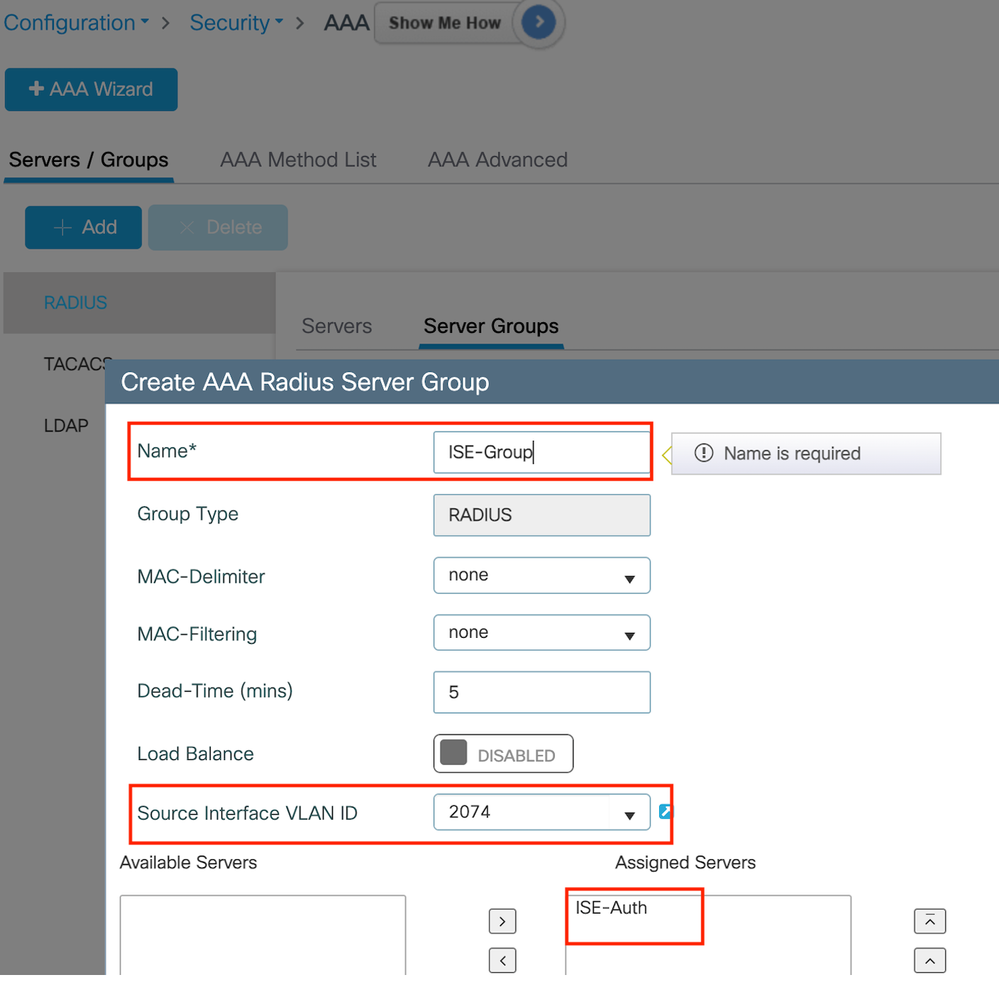

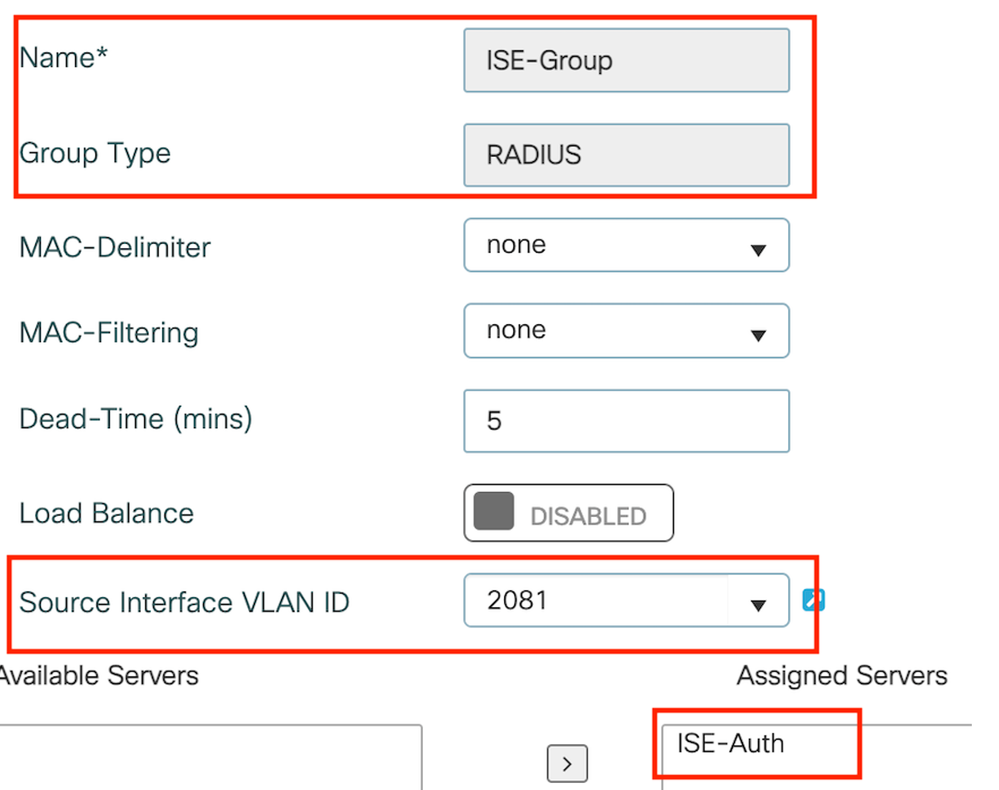

Paso 2: Creación de un Grupo de Servidores RADIUS:

Seleccione "Agregar" en la sección Grupos de servidores para definir un grupo de servidores y cambiar los servidores que se incluirán en la configuración del grupo.

grupo de servidores Radius

grupo de servidores Radius

Configuración de CLI

aaa group server radius ISE-Group

server name ISE-Auth

ip radius source-interface Vlan2074

deadtime 5

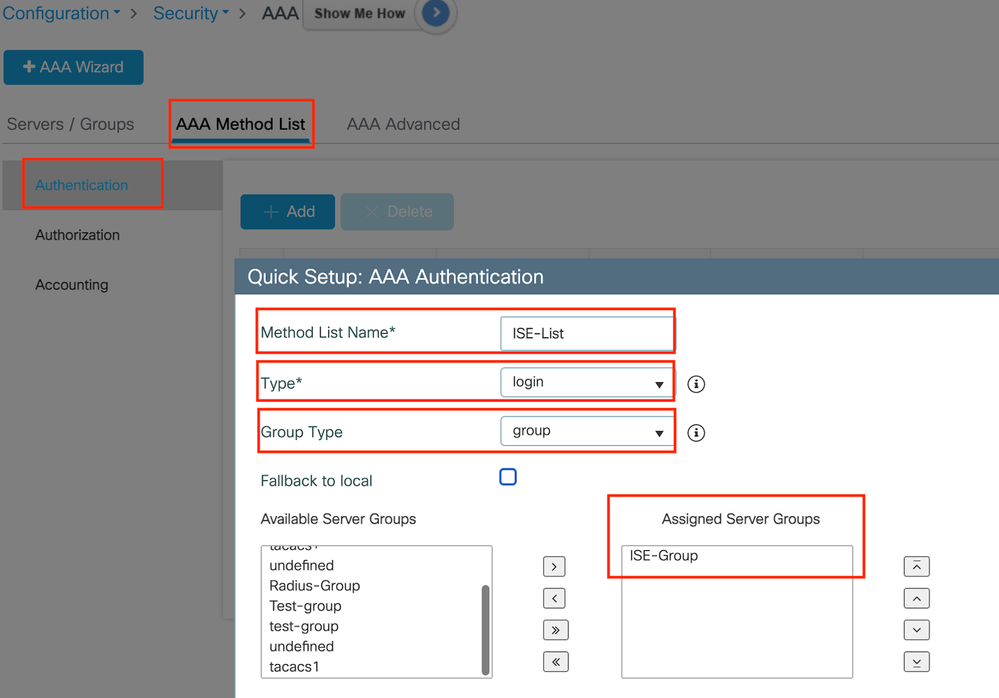

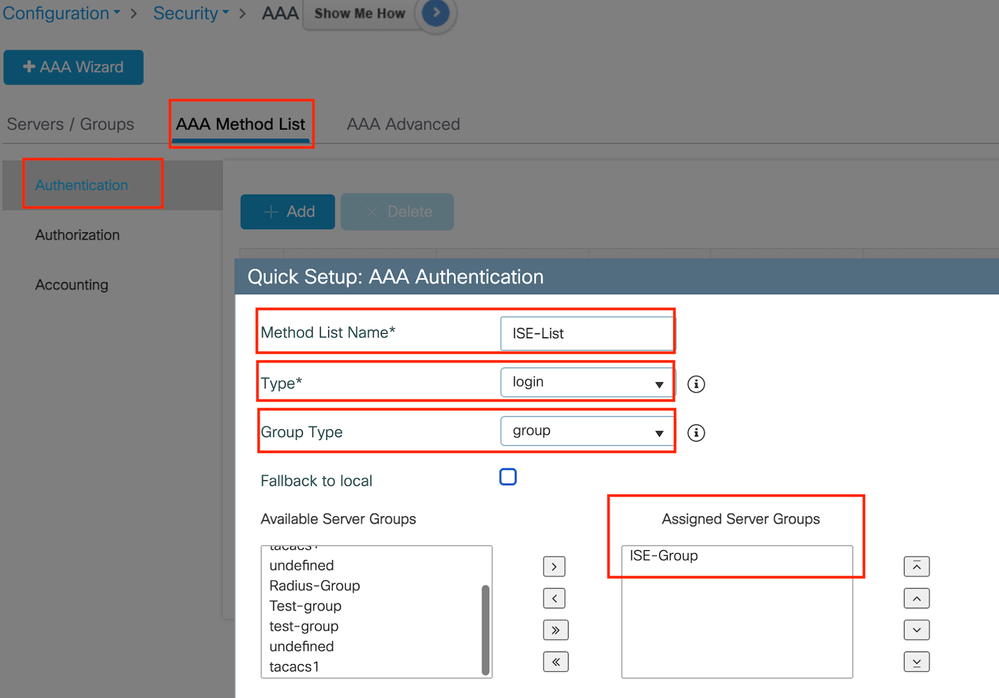

Paso 3: Configuración de la Lista de Métodos AAA:

Navegue hasta la pestaña Lista de métodos AAA, seleccione Agregar en Autenticación, defina un nombre de lista de métodos con Tipo como "login" y Tipo de grupo como "Grupo", y asigne el grupo de servidores de autenticación configurado en la sección Grupo de servidores asignado.

Lista de métodos de autenticación

Lista de métodos de autenticación

Configuración de CLI

aaa authentication login ISE-List group ISE-Group

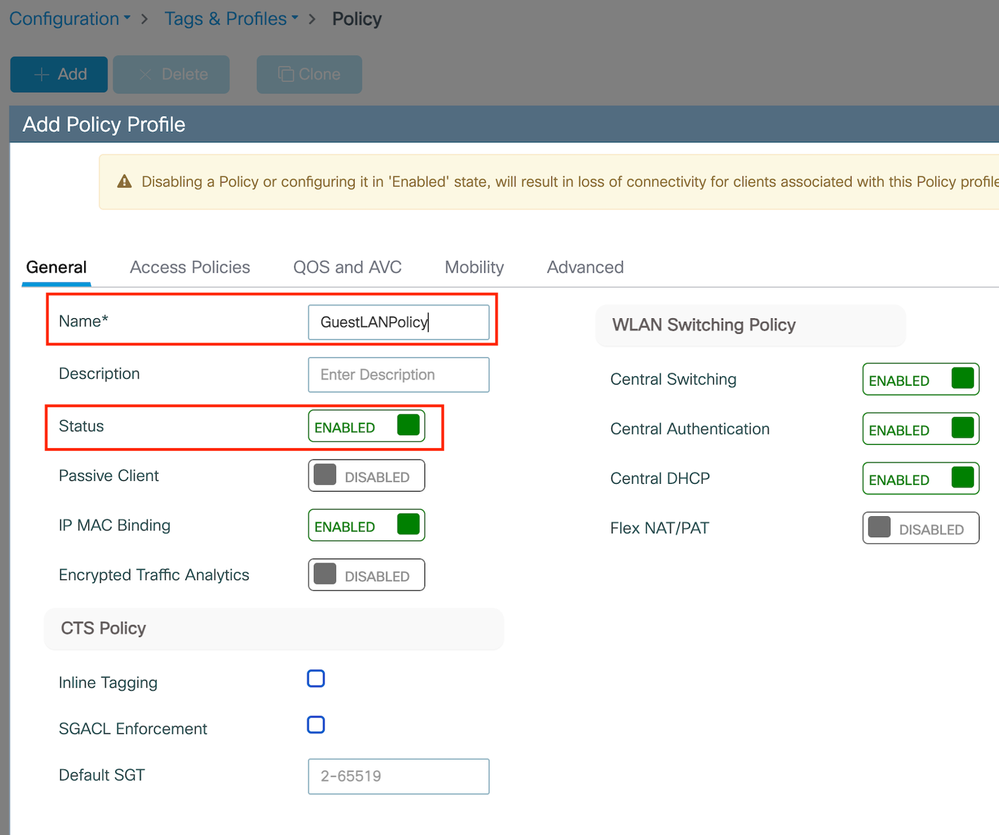

Configurar perfil de directiva

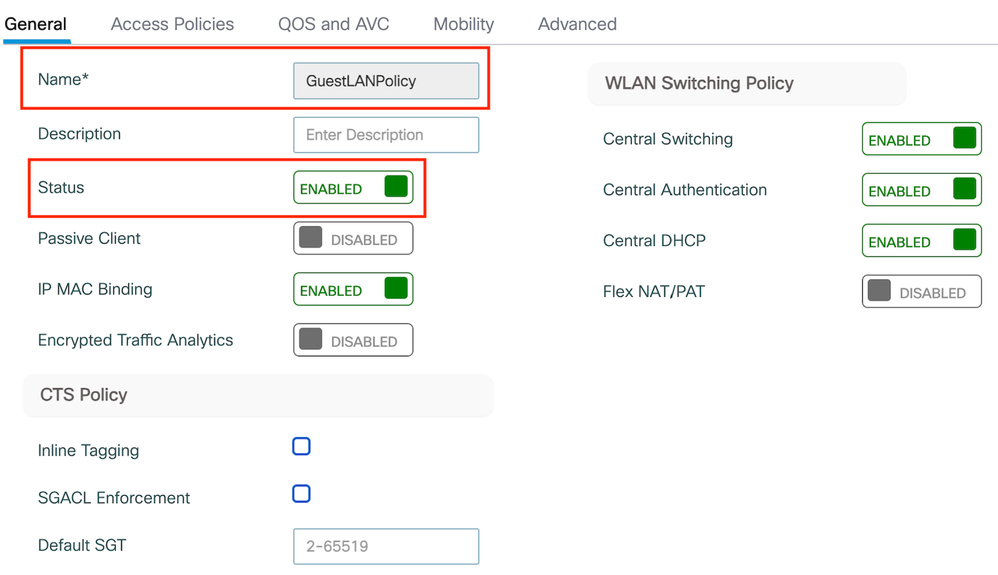

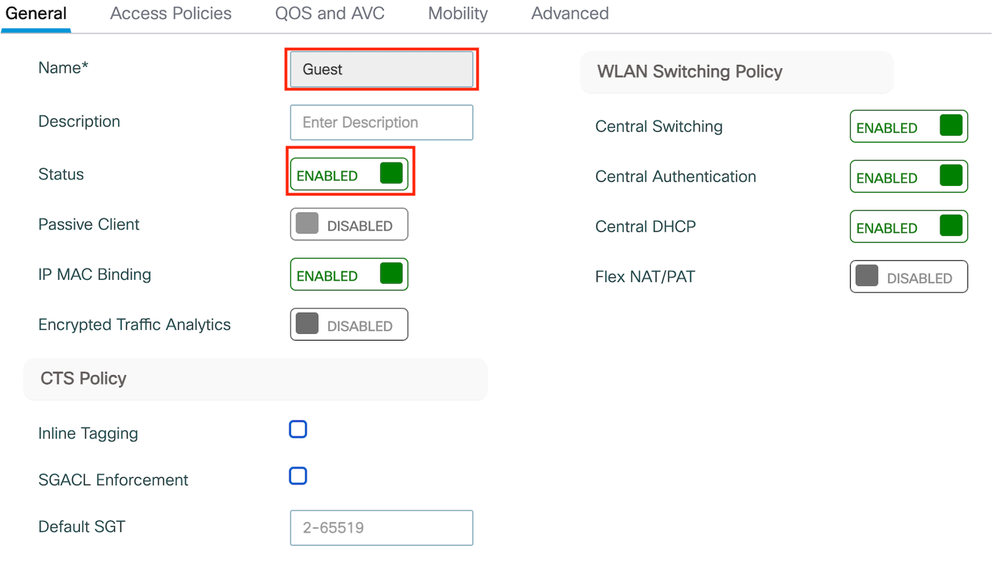

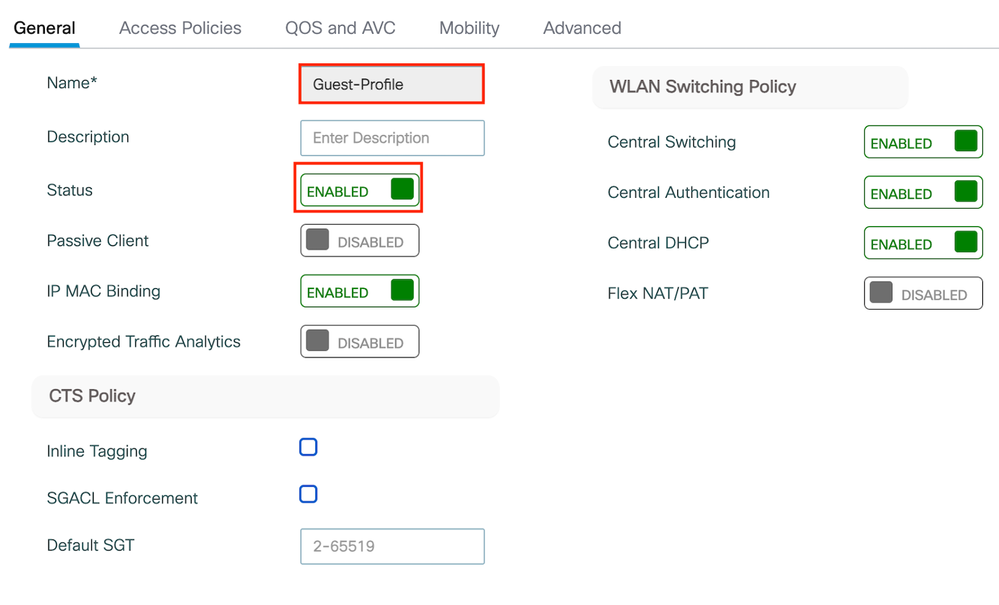

Paso 1: Navegue hasta Configuration > Tags & Profiles > Policy, asigne un nombre al nuevo perfil en la pestaña General y actívelo mediante el botón de estado.

Perfil de política

Perfil de política

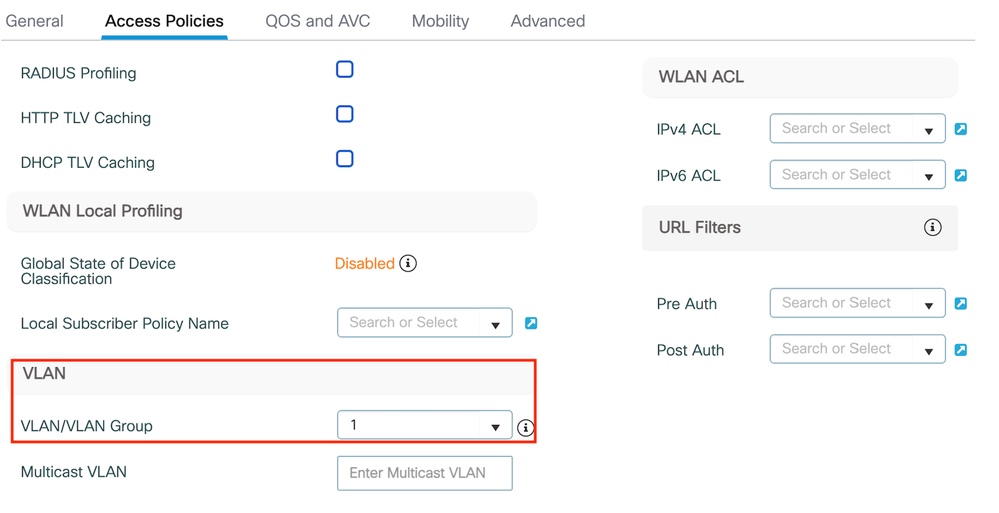

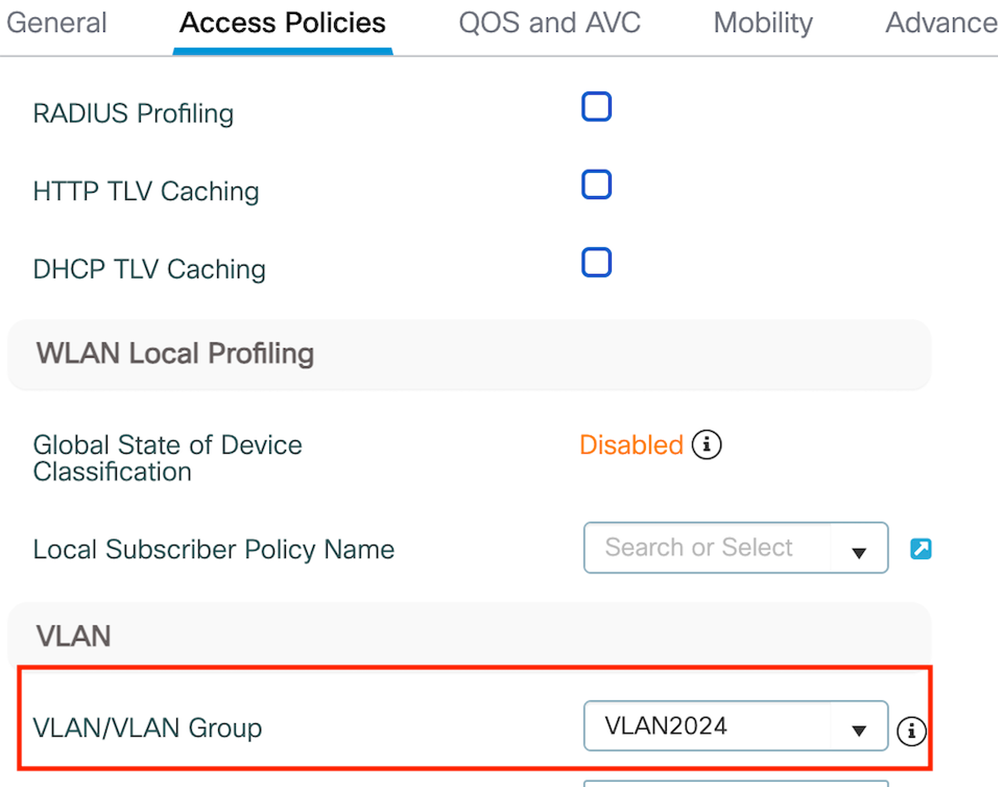

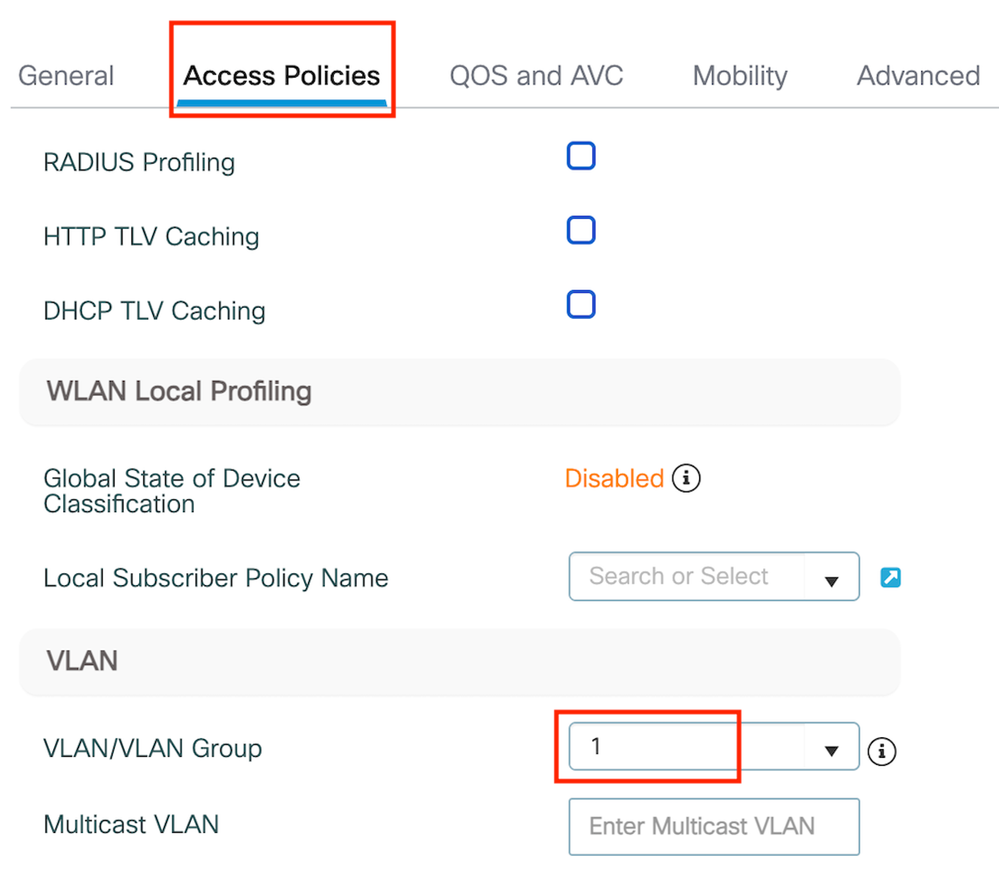

Paso 2: en la pestaña Políticas de acceso, asigne una vlan aleatoria cuando se complete la asignación de vlan en el controlador de anclaje. En este ejemplo, vlan 1 está configurado

Ficha Política de acceso

Ficha Política de acceso

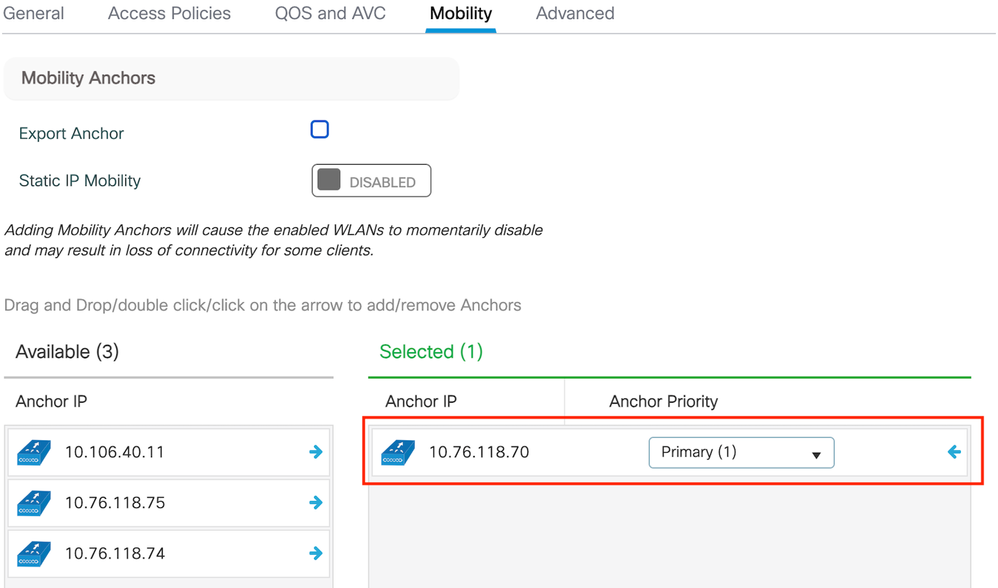

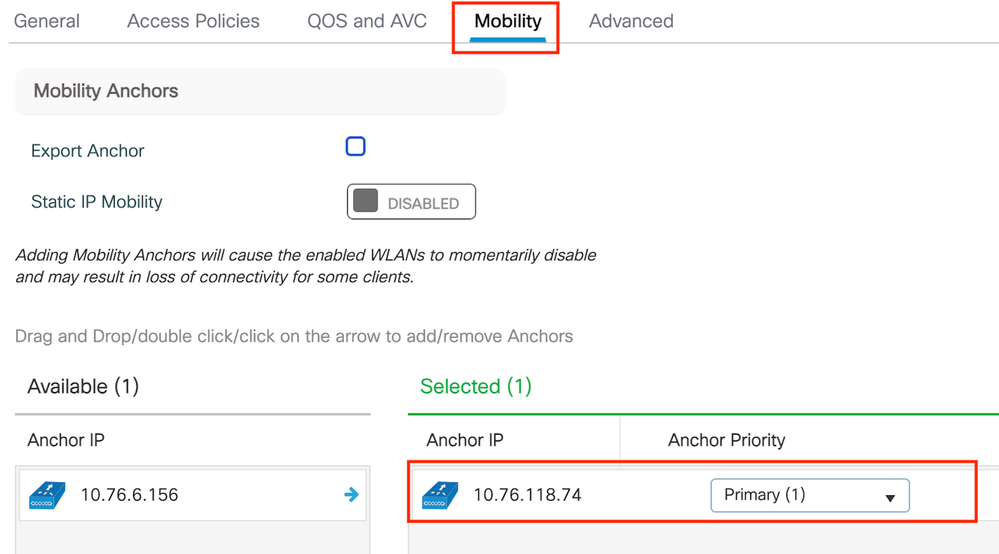

Paso 3:En la pestaña Mobility, cambie el controlador de anclaje a Primary (1) y, opcionalmente, configure los túneles de movilidad secundarios y terciarios para los requisitos de redundancia

Mapa de movilidad

Mapa de movilidad

Configuración de CLI

wireless profile policy GuestLANPolicy

mobility anchor 10.76.118.70 priority 1

no shutdown

Configurar perfil de LAN de invitado

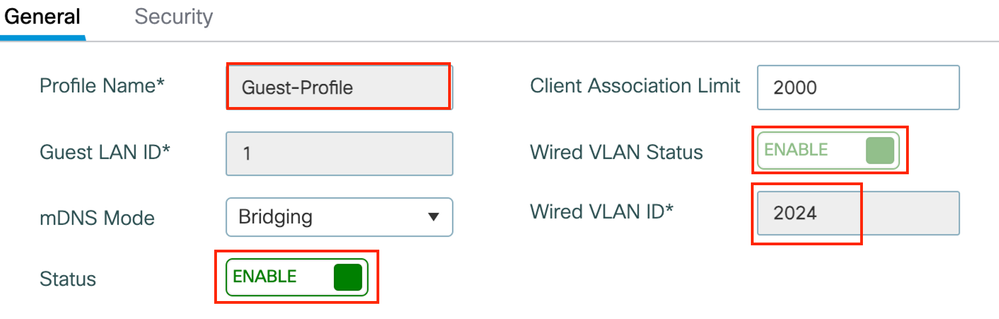

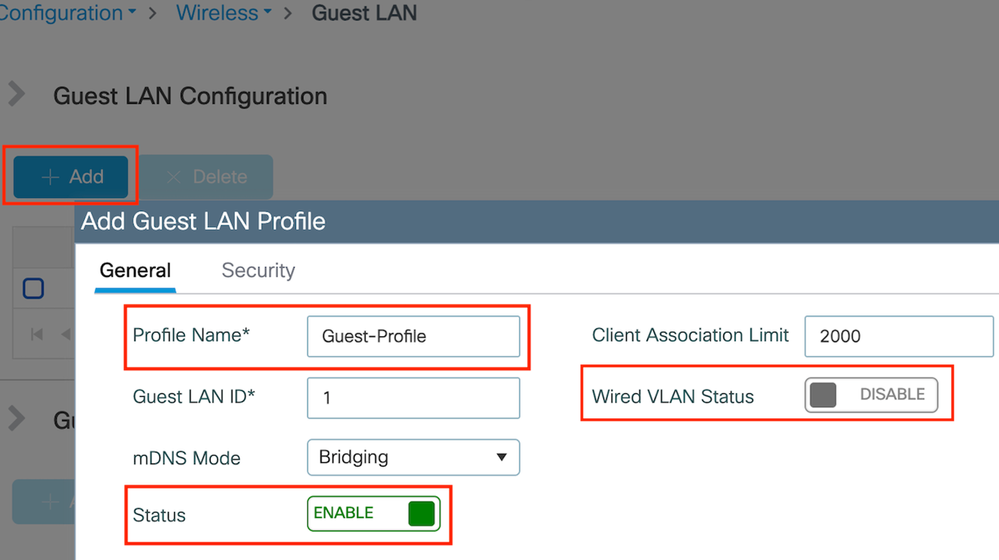

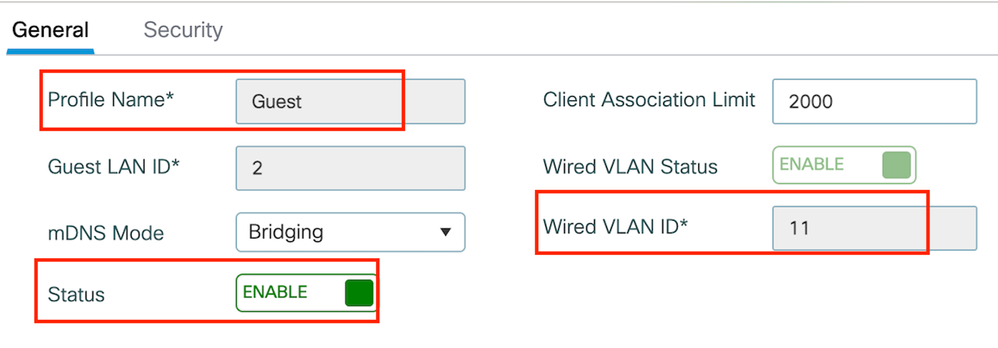

Paso 1: Vaya a Configuration > Wireless > Guest LAN, seleccione Add, configure un nombre de perfil único, habilite Wired VLAN, ingrese el ID de VLAN para usuarios invitados por cable y cambie el estado del perfil a Enabled.

Perfil de LAN de invitado

Perfil de LAN de invitado

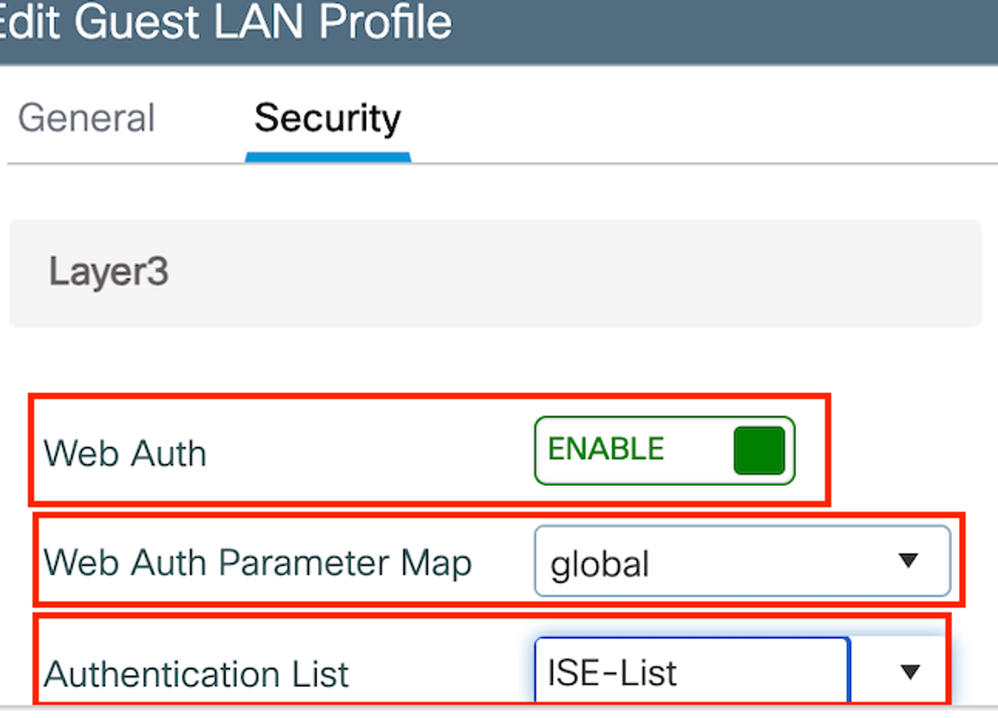

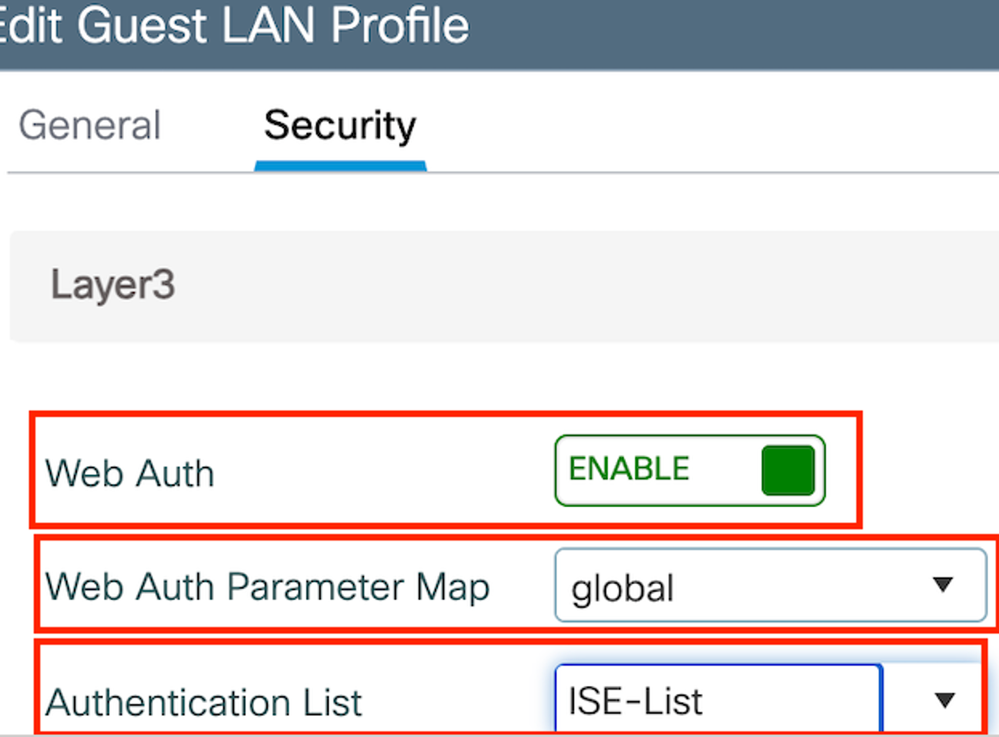

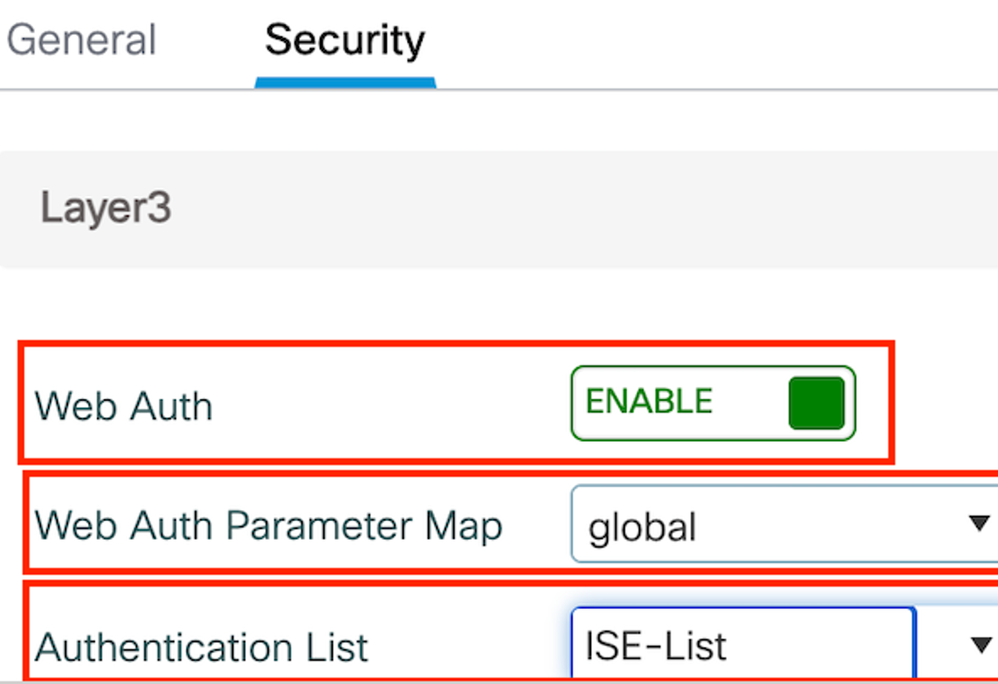

Paso 2: en la ficha Security (Seguridad), habilite Web Auth (Autenticación web), asigne el mapa de parámetros de autenticación web y seleccione el servidor Radius en la lista desplegable Authentication (Autenticación).

Ficha Seguridad de LAN para invitados

Ficha Seguridad de LAN para invitados

Configuración de CLI

guest-lan profile-name Guest-Profile 1 wired-vlan 2024

security web-auth authentication-list ISE-List

security web-auth parameter-map globalMAPA LAN de invitado

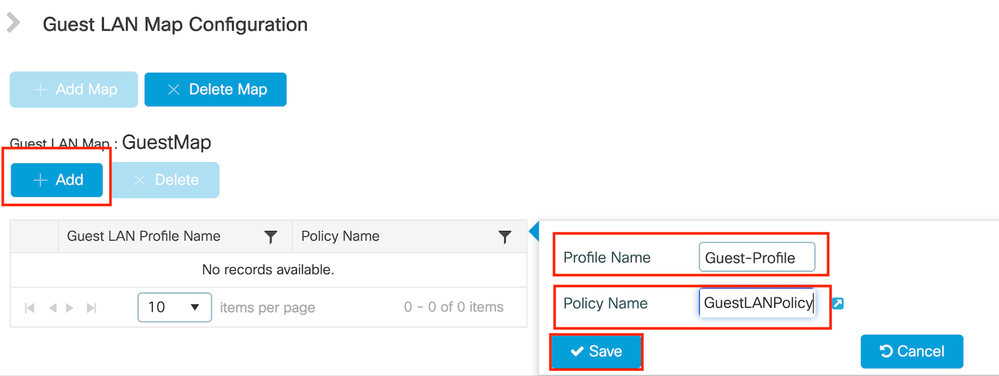

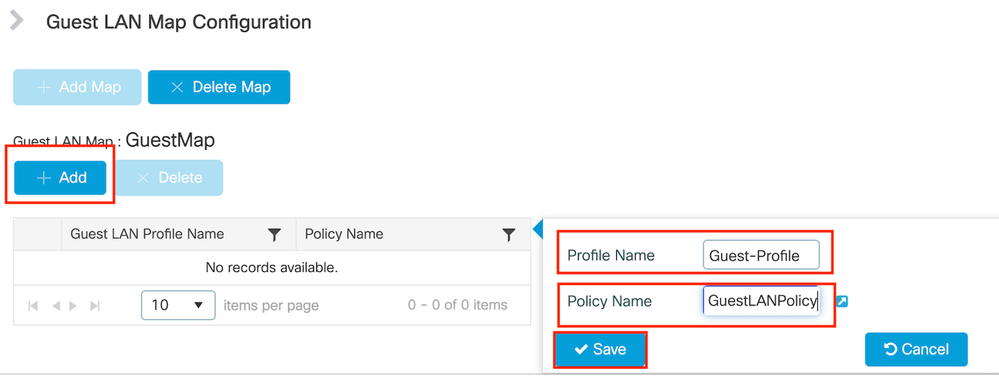

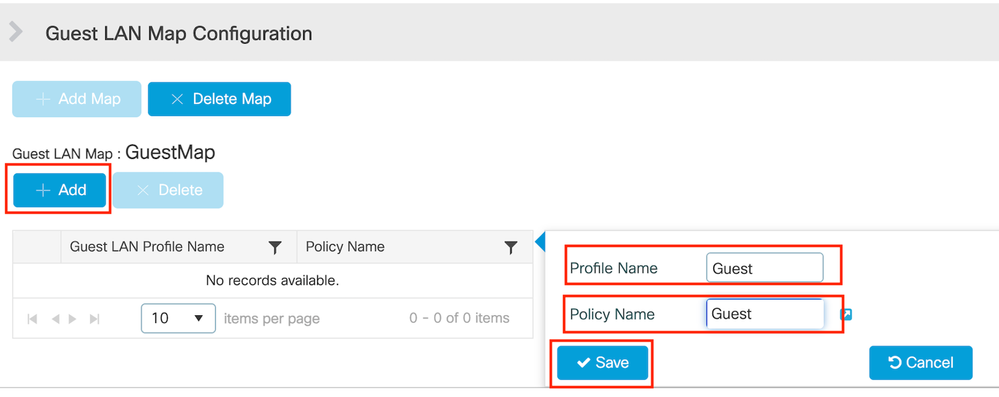

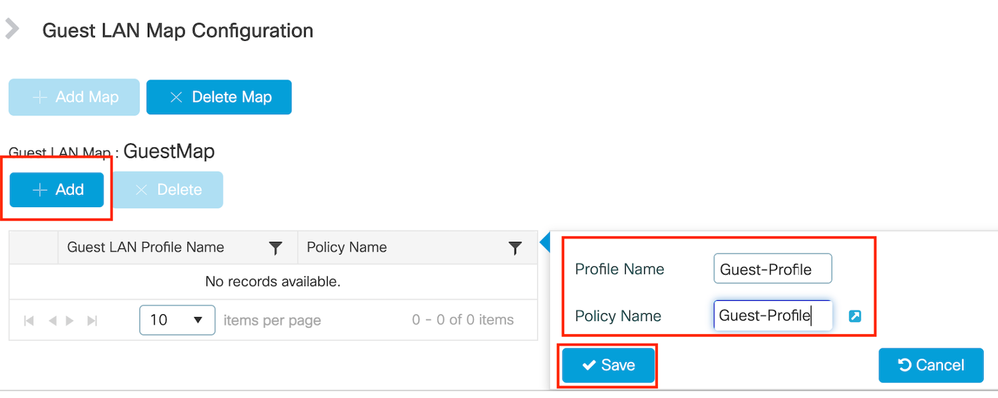

Vaya a Configuration > Wireless > Guest LAN.

En la sección de configuración Guest LAN MAP, seleccione Add y asigne el perfil Policy y el perfil de Guest LAN

MAPA LAN de invitado

MAPA LAN de invitado

Configuración de CLI

wireless guest-lan map GuestMap

guest-lan Guest-Profile policy GuestLANPolicy

Configuración en Anchor 9800 WLC

Configurar mapa de parámetro web

Paso 1: Vaya a Configuration > Security > Web Auth, seleccione Global, verifique la dirección IP virtual del controlador y la asignación de Trustpoint, y asegúrese de que el tipo esté configurado en webauth.

Mapa de parámetro global

Mapa de parámetro global

Paso 2: en la pestaña Advanced, configure la URL de la página web externa para la redirección del cliente. Defina "Redirigir URL para inicio de sesión" y "Redirigir en caso de fallo"; "Redirigir en caso de éxito" es opcional.

Una vez configurado, se muestra una vista previa de la URL de redirección en el perfil de autenticación Web.

Ficha Opciones avanzadas

Ficha Opciones avanzadas

Configuración de CLI

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

intercept-https-enable.

trustpoint TP-self-signed-3915430211

webauth-http-enable

Configuración AAA:

Paso 1: Crear un servidor Radius:

Navegue hasta Configuration > Security > AAA, haga clic en Add bajo la sección Server/Group y en la página "Create AAA Radius Server", ingrese el nombre del servidor, la dirección IP y el secreto compartido.

Configuración del servidor de RADIUS

Configuración del servidor de RADIUS

Configuración de CLI

radius server ISE-Auth

address ipv4 10.197.224.122 auth-port 1812 acct-port 1813

key *****

server name ISE-Auth

Paso 2: Creación de un Grupo de Servidores RADIUS:

Seleccione Agregar en la sección Grupos de Servidores para definir un grupo de servidores y alternar los servidores que se incluirán en la configuración del grupo.

Grupo de radio de anclaje

Grupo de radio de anclaje

Configuración de CLI

aaa group server radius ISE-Group

server name ISE-Auth

ip radius source-interface Vlan2081

deadtime 5

Paso 3: Configuración de la Lista de Métodos AAA:

Navegue hasta la pestaña AAA Method List, seleccione Add en Authentication, defina un nombre de lista de métodos con Type como "login" y Group como "Group", y asigne el grupo de servidores de autenticación configurado en la sección Assigned Server Group .

Lista de métodos de autenticación

Lista de métodos de autenticación

Configuración de CLI

aaa authentication login ISE-List group ISE-GroupConfigurar perfil de directiva

Paso 1: Vaya a Configuration > Tag & Profiles > Policy, configure el perfil de política con el mismo nombre que en el controlador externo y habilite el perfil.

Perfil de política de anclaje

Perfil de política de anclaje

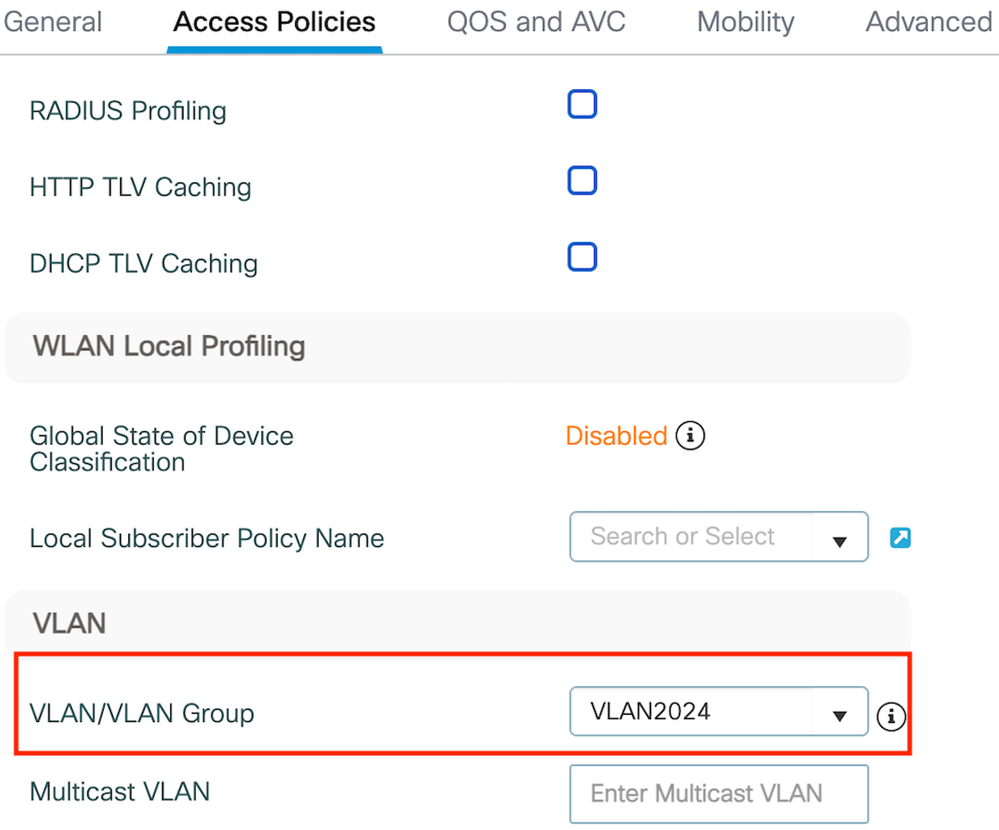

Paso 2: en Access Policies, asigne la vlan del cliente cableado de la lista desplegable

Ficha Políticas de acceso

Ficha Políticas de acceso

Nota: La configuración del perfil de política debe coincidir en ambos controladores, el externo y el de anclaje, excepto para la VLAN.

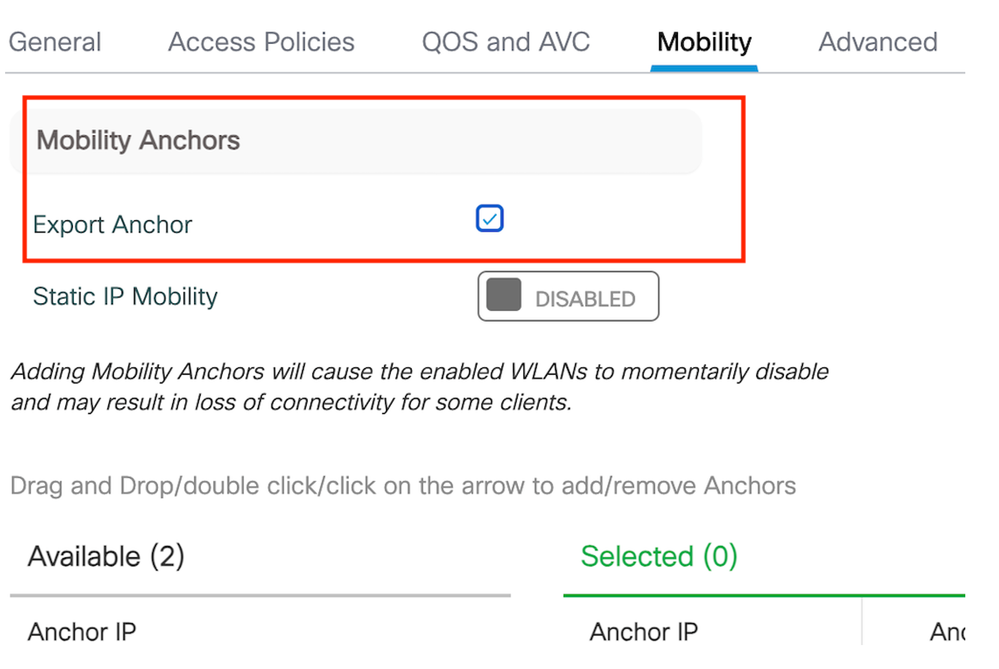

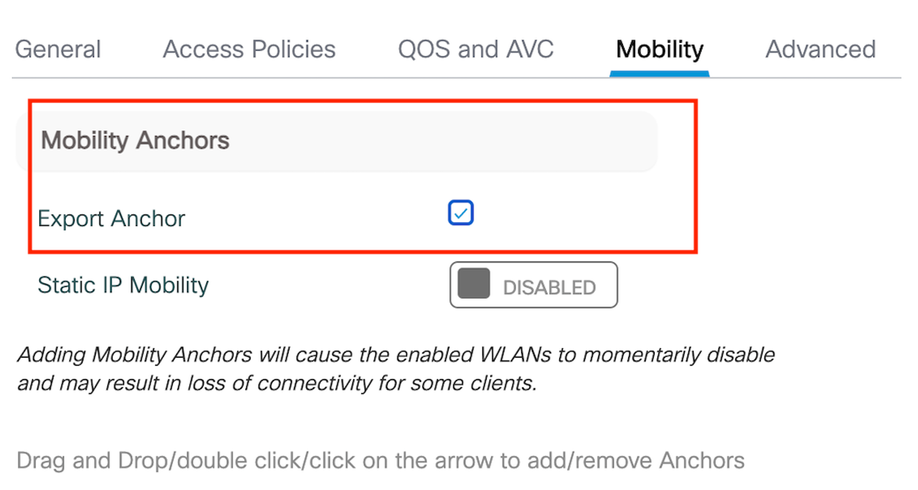

Paso 3: En la pestaña Mobility, marque la casilla Export Anchor.

Exportar delimitador

Exportar delimitador

Nota: Esta configuración designa el controlador de LAN inalámbrica (WLC) 9800 como el WLC de anclaje para cualquier WLAN asociada con el perfil de política especificado. Cuando un WLC 9800 externo redirige a los clientes al WLC de anclaje, proporciona detalles sobre el WLAN y el perfil de política asignado al cliente. Esto permite que el WLC de anclaje aplique el perfil de política local apropiado basado en la información recibida.

Configuración de CLI

wireless profile policy GuestLANPolicy

mobility anchor

vlan VLAN2024

no shutdown

Configurar perfil de LAN de invitado

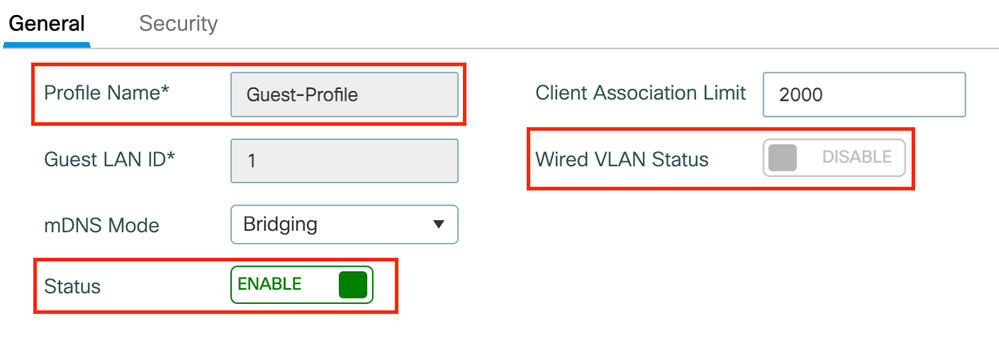

Paso 1: Vaya a Configuration > Wireless > Guest LAN, luego seleccione Add para crear y configurar el perfil de Guest LAN. Asegúrese de que el nombre del perfil coincida con el del controlador externo. Tenga en cuenta que la VLAN cableada debe estar inhabilitada en el controlador de anclaje.

Perfil de LAN de invitado

Perfil de LAN de invitado

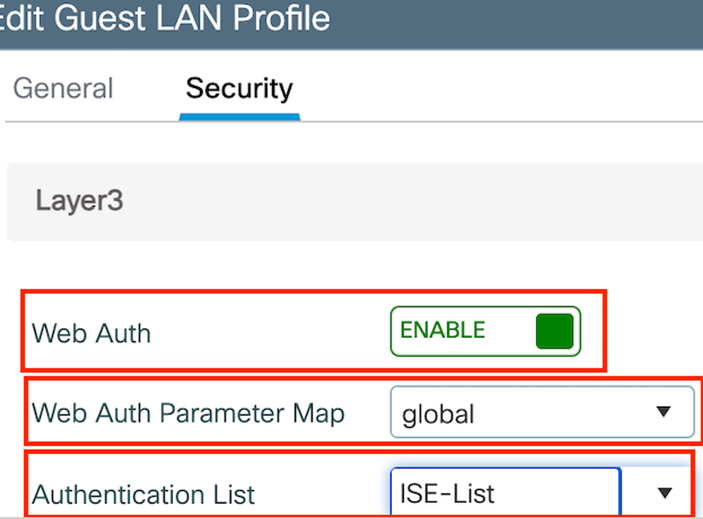

Paso 2: en la configuración de seguridad, habilite Web Auth y luego configure el mapa de parámetro de Web Auth y la lista de autenticación.

Nota: La configuración del perfil de LAN de invitado debe ser idéntica entre los controladores externos y de anclaje, excepto para el estado de VLAN con cable

Configuración de CLI

guest-lan profile-name Guest-Profile 1

security web-auth authentication-list ISE-List

security web-auth parameter-map global

MAPA LAN de invitado

Paso 1: Vaya a Configuration > Wireless > Guest LAN. En la sección de configuración de Guest LAN MAP, seleccione Add y asigne el perfil de política al perfil de Guest LAN.

MAPA LAN de invitado

MAPA LAN de invitado

wireless guest-lan map GuestMap

guest-lan Guest-Profile policy GuestLANPolicy

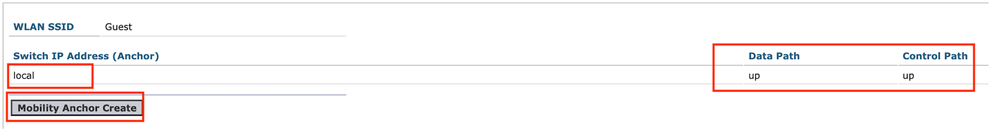

Configuración de invitado por cable en Catalyst 9800 anclado al controlador AireOS 5520

Topología de red

Topología de red

Configuración en el WLC 9800 Externo

Configurar mapa de parámetro web

Paso 1: Vaya a Configuration > Security > Web Auth y seleccione Global. Verifique que la dirección IP virtual del controlador y el Trustpoint estén correctamente asignados en el perfil, con el tipo establecido en webauth.

Mapa de parámetro web

Mapa de parámetro web

Paso 2: en la pestaña Advanced, especifique la URL de la página web externa a la que se deben redirigir los clientes. Configure la URL de redireccionamiento para el inicio de sesión y redireccione en caso de fallo. El parámetro Redirigir cuando se realiza correctamente es una configuración opcional.

Ficha Opciones avanzadas

Ficha Opciones avanzadas

Configuración de CLI

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

trustpoint TP-self-signed-3010594951

webauth-http-enable

Nota: Para la configuración AAA, consulte los detalles de configuración proporcionados en la sección "" para el WLC 9800 Externo.

Configurar perfil de directiva

Paso 1: Vaya a Configuración > Etiquetas y perfiles > Política. Seleccione Add y, en la ficha General, proporcione un nombre para el perfil y habilite la alternancia de estado.

Perfil de políticas

Perfil de políticas

Paso 2: en la pestaña Políticas de acceso, asigne una VLAN aleatoria.

Políticas de acceso

Políticas de acceso

Paso 3: En la pestaña Movilidad, alterne el controlador de anclaje y establezca su prioridad en Primario (1)

Ficha Movilidad

Ficha Movilidad

Nota: El perfil de política del WLC externo 9800 debe coincidir con el perfil de LAN de invitado del WLC de anclaje 5520, excepto para la configuración de vlan

Configuración de CLI

wireless profile policy Guest

no accounting-interim

exclusionlist timeout 180

no flex umbrella dhcp-dns-option

mobility anchor 10.76.118.74 priority 1

no shutdown

Configurar perfil de LAN de invitado

Paso 1: Vaya a Configuration > Wireless > Guest LAN y seleccione Add. Configure un nombre de perfil único y habilite VLAN cableada, especificando el ID de VLAN dedicado para usuarios invitados con cable. Por último, cambie el estado del perfil a Activado.

Política de LAN de invitado

Política de LAN de invitado

Paso 2: en la pestaña Security, habilite Web Auth, asigne el mapa de parámetro de Web Auth y seleccione el servidor RADIUS de la lista desplegable Authentication.

Ficha Seguridad

Ficha Seguridad

Nota: El nombre del perfil de la LAN de invitado debe ser el mismo para el controlador de anclaje 9800 externo y 5520

Configuración de CLI

guest-lan profile-name Guest 2 wired-vlan 11

security web-auth authentication-list ISE-List

security web-auth parameter-map global

MAPA LAN de invitado

Paso 1: Vaya a Configuration > Wireless > Guest LAN. En la sección de configuración Guest LAN MAP, seleccione Add y asigne el perfil de política al perfil de LAN de invitado.

MAPA LAN de invitado

MAPA LAN de invitado

Configuración de CLI

wireless guest-lan map GuestMap

guest-lan Guest policy Guest

Configuración en Anchor 5520 WLC

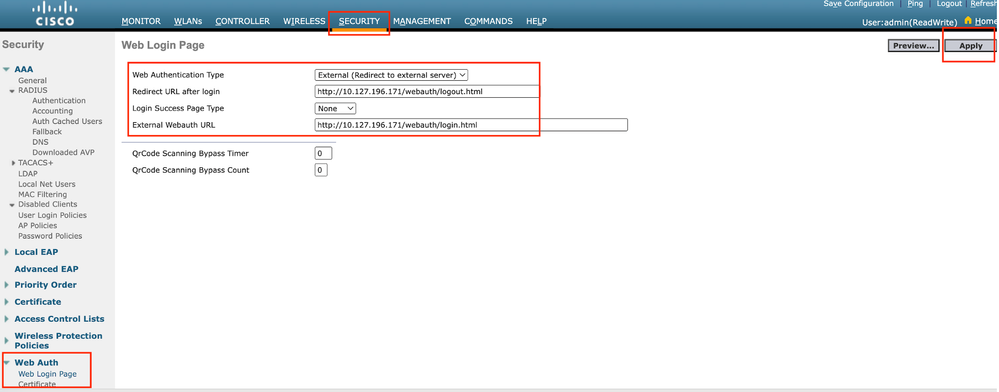

Configurar autenticación web

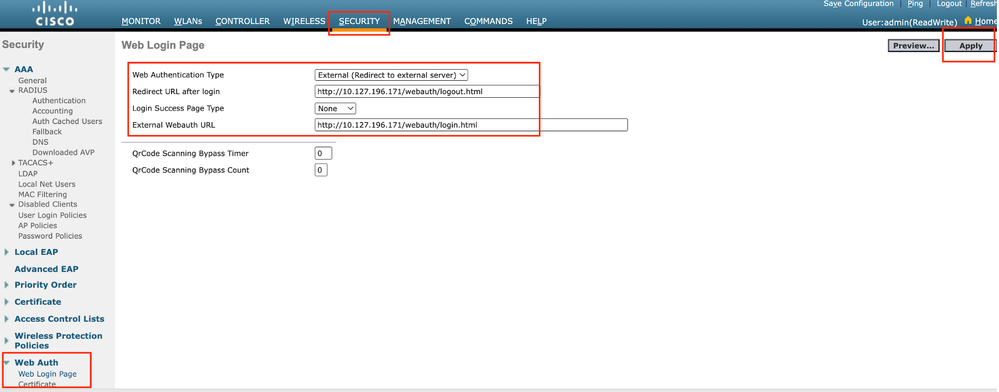

Paso 1: Navegue hasta Seguridad > Autenticación Web > Página de Login Web. Establezca el tipo de autenticación Web en Externa (Redirigir a servidor externo) y configure la URL de autenticación Web externa. El URL de redireccionamiento después del login es opcional y se puede configurar si los clientes necesitan ser redirigidos a una página dedicada después de una autenticación exitosa.

Configuración de Web Auth

Configuración de Web Auth

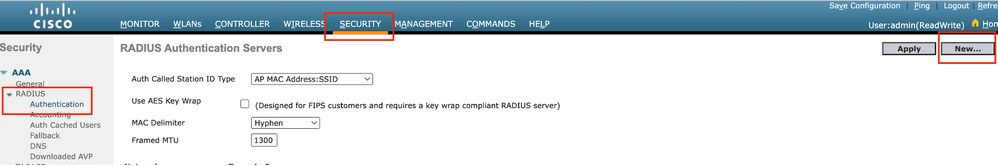

Configuración AAA:

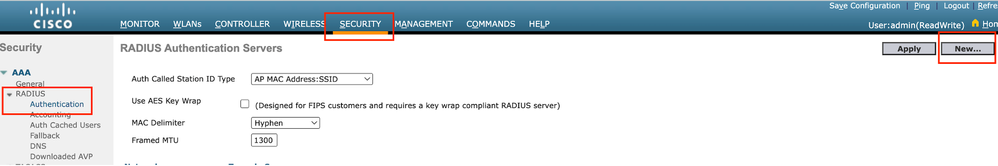

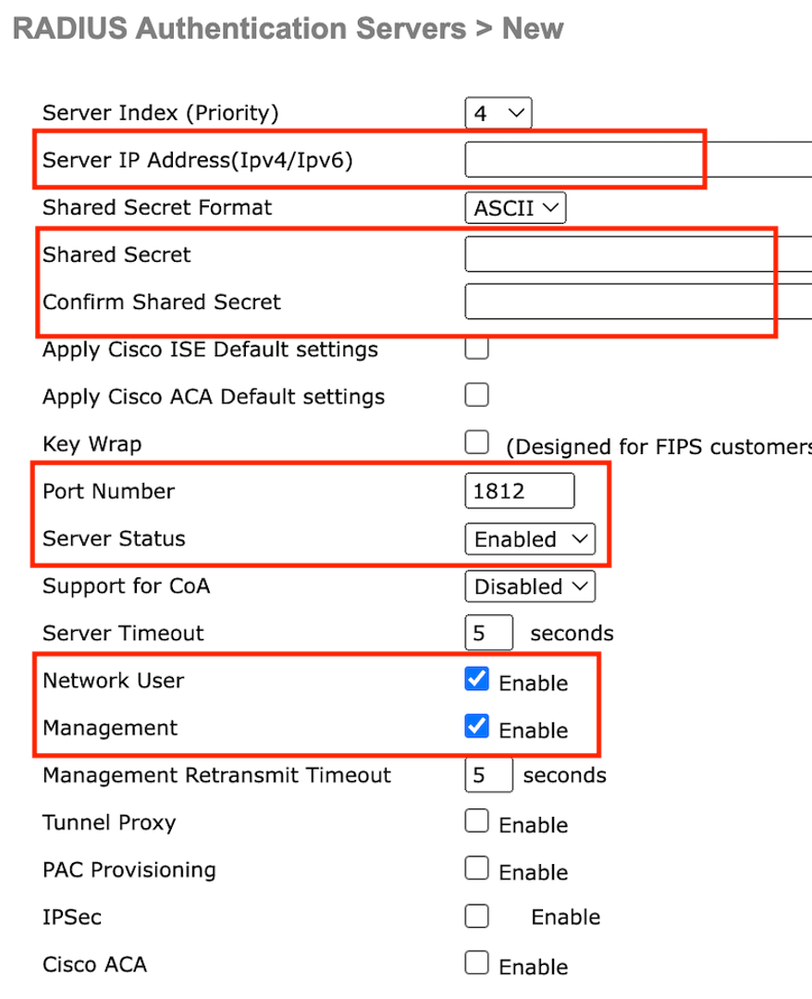

Paso 1: Configuración del servidor RADIUS

Vaya a Seguridad > Radio > Autenticación > Nuevo.

Servidor Radius

Servidor Radius

Paso 2: Configure la IP del servidor RADIUS y el secreto compartido en el controlador. Cambie el estado del servidor a Habilitado y marque la casilla de verificación Usuario de red.

Configuración del servidor

Configuración del servidor

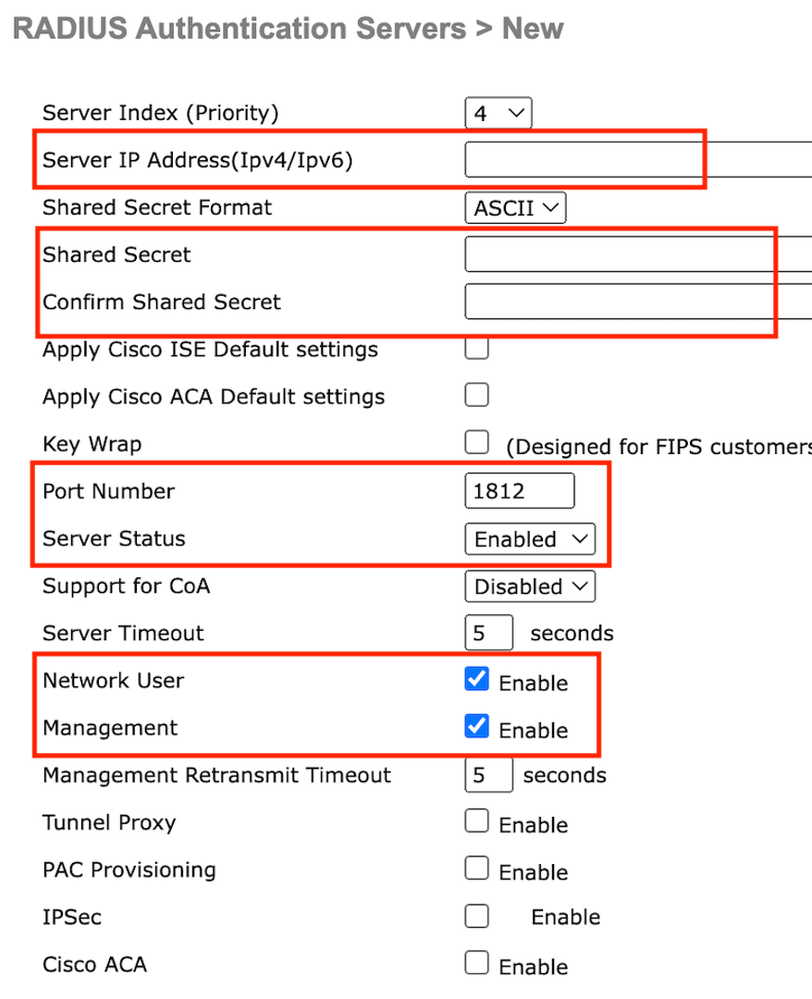

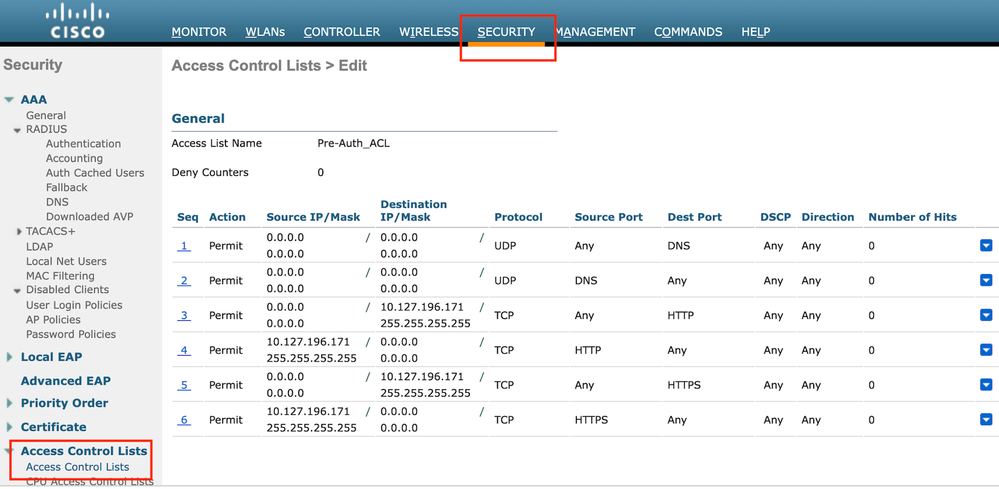

Configurar lista de control de acceso

Paso 1: Navegue hasta Seguridad > Lista de control de acceso y seleccione Nuevo. Cree una ACL de autenticación previa que permita el tráfico a DNS y al servidor web externo.

Lista de acceso para permitir el tráfico al servidor web

Lista de acceso para permitir el tráfico al servidor web

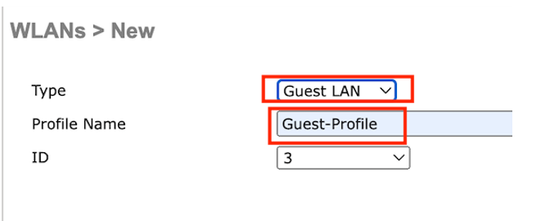

Configurar perfil de LAN de invitado

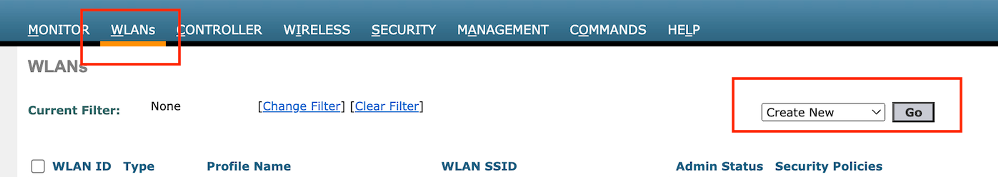

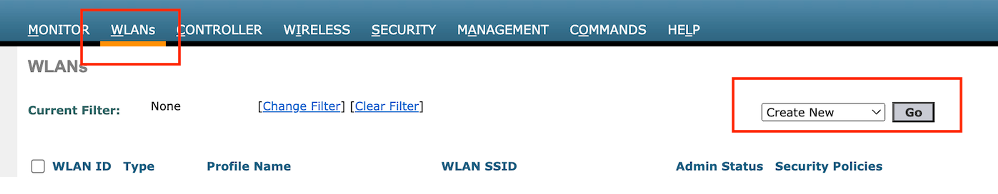

Paso 1: Vaya a WLANs > seleccione Create New .

Seleccione Type as Guest LAN y configure el mismo nombre que el perfil de política del controlador externo 9800.

Crear LAN de invitado

Crear LAN de invitado

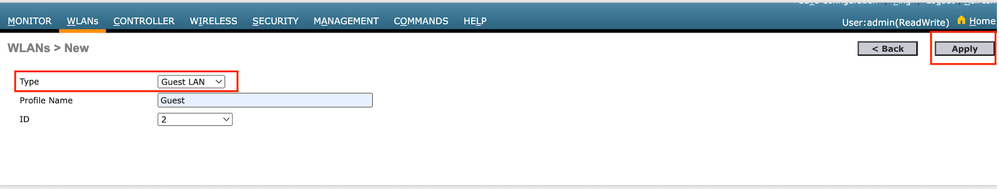

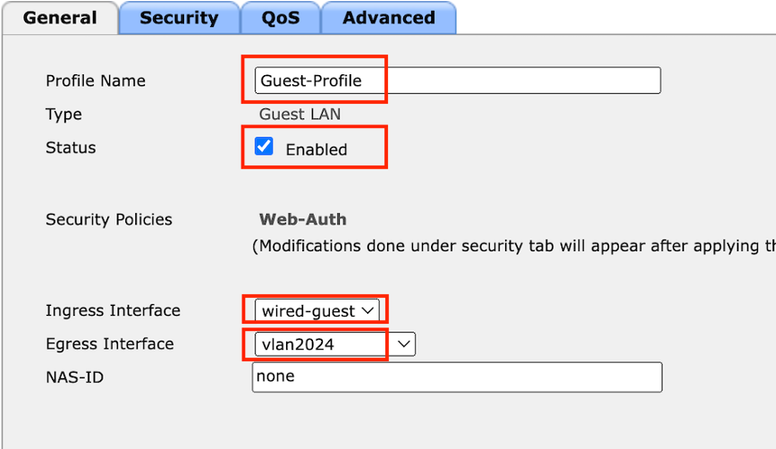

Perfil de LAN de invitado

Perfil de LAN de invitado

Paso 2: asigne las interfaces de entrada y salida en el perfil de LAN de invitado.

La interfaz de ingreso en este caso es ninguna porque la interfaz de ingreso es el túnel EoIP del controlador externo.

La interfaz de egreso es la VLAN donde el cliente cableado se conecta físicamente .

Perfil de LAN de invitado

Perfil de LAN de invitado

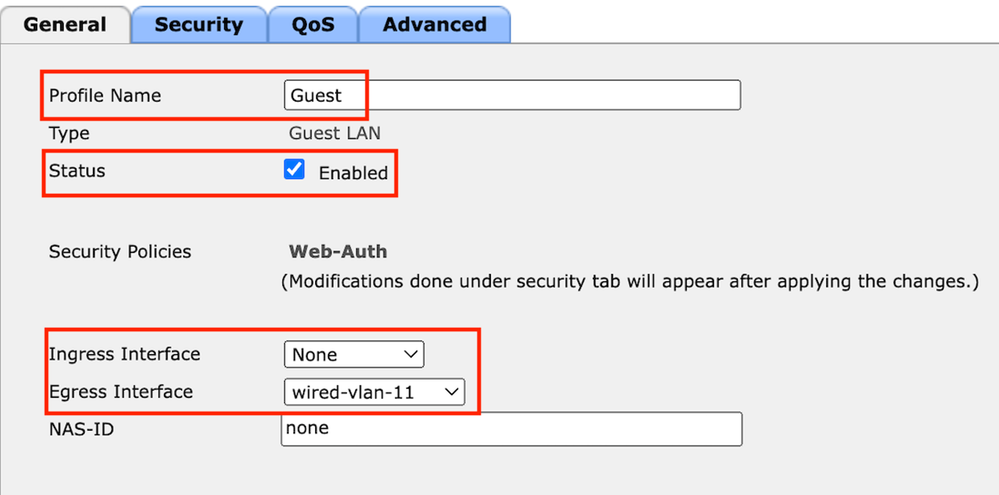

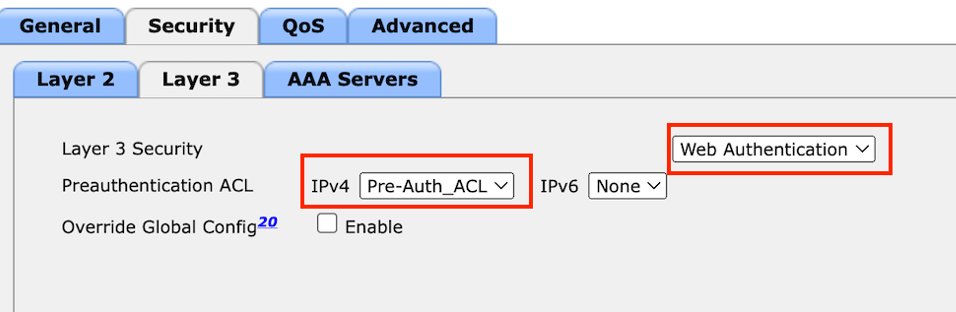

Paso 3: en la pestaña Security, seleccione Layer 3 security as Web Authentication y asigne la ACL de autenticación previa.

Ficha Seguridad de LAN para invitados

Ficha Seguridad de LAN para invitados

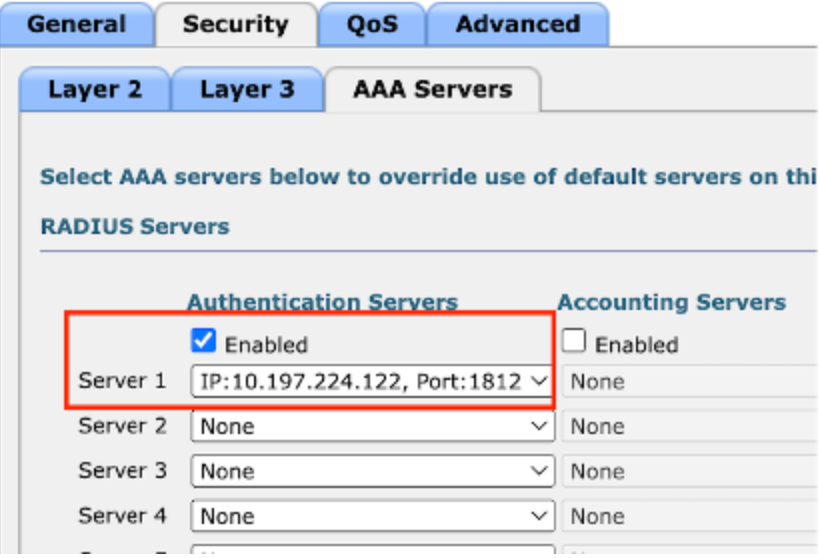

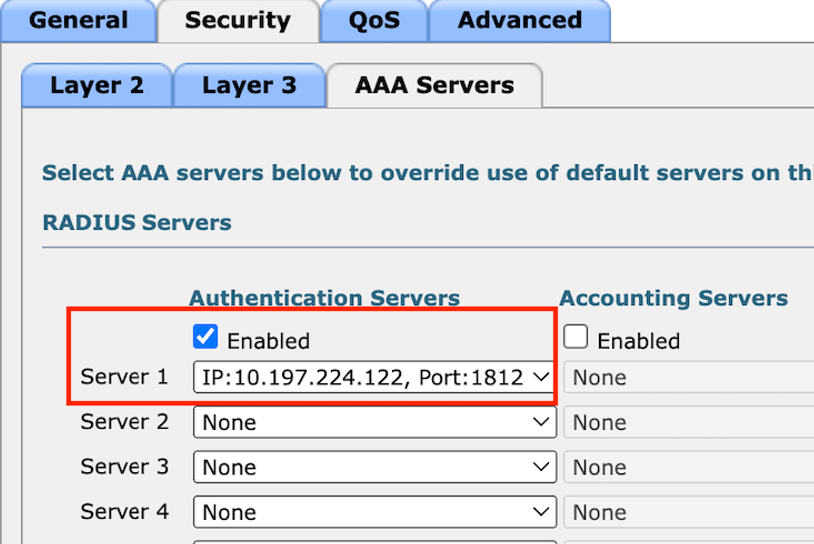

Paso 4: Vaya a Seguridad > Servidor AAA.

Seleccione el menú desplegable y asigne el servidor RADIUS al perfil de LAN de invitado.

Asignar el servidor RADIUS al perfil LAN de invitado

Asignar el servidor RADIUS al perfil LAN de invitado

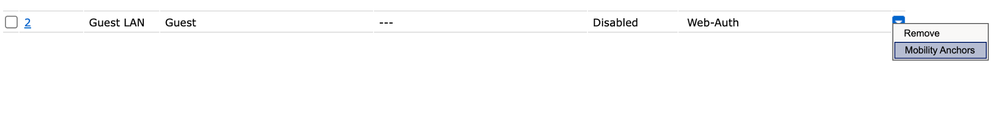

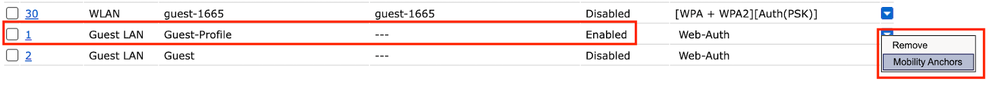

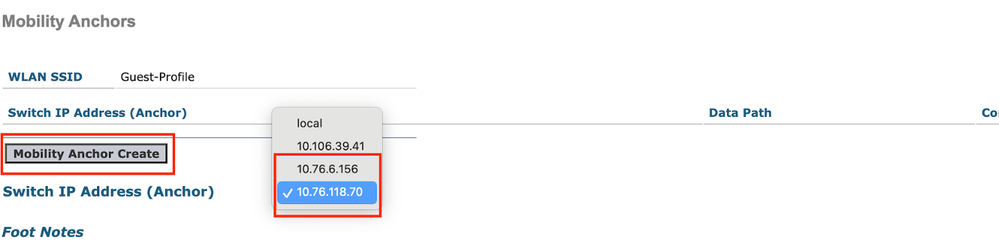

Paso 5: Vaya a WLAN. Pase el ratón sobre el icono desplegable del perfil de LAN de invitado y seleccione Anclas de movilidad.

Paso 6: Seleccione Mobility Anchor Create para configurar el controlador como anclaje de exportación para este perfil de LAN de invitado.

Creación de anclaje de movilidad

Creación de anclaje de movilidad

Configuración de invitado por cable en AireOS 5520 anclado a Catalyst 9800

Topología de red

Topología de red

Configuración en el WLC 5520 Externo

Configuración de interfaz del controlador

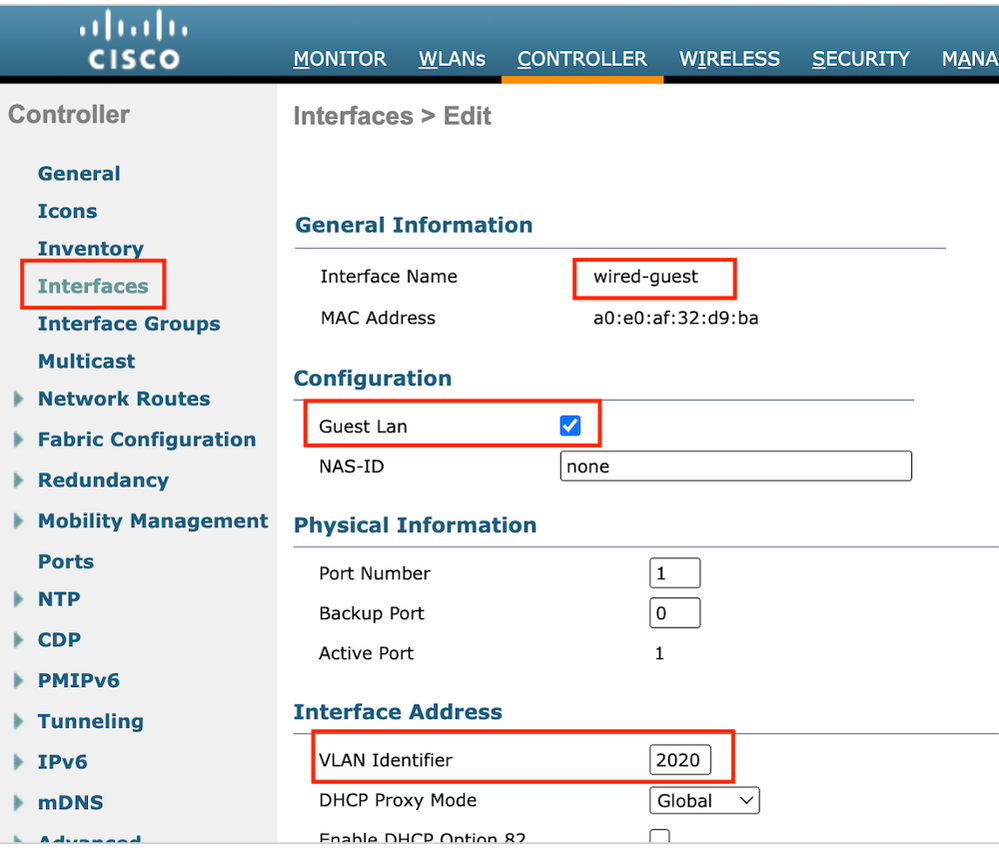

Paso 1: Vaya a Controlador > Interfaces > Nuevo. Configure un nombre de interfaz, ID de VLAN y habilite la LAN de invitado.

Wired Guest requiere dos interfaces dinámicas.

En primer lugar, cree una interfaz dinámica de capa 2 y declárela como LAN de invitado. Esta interfaz sirve como interfaz de entrada para la LAN de invitado, donde se conectan físicamente los clientes con cables.

Interfaz de entrada

Interfaz de entrada

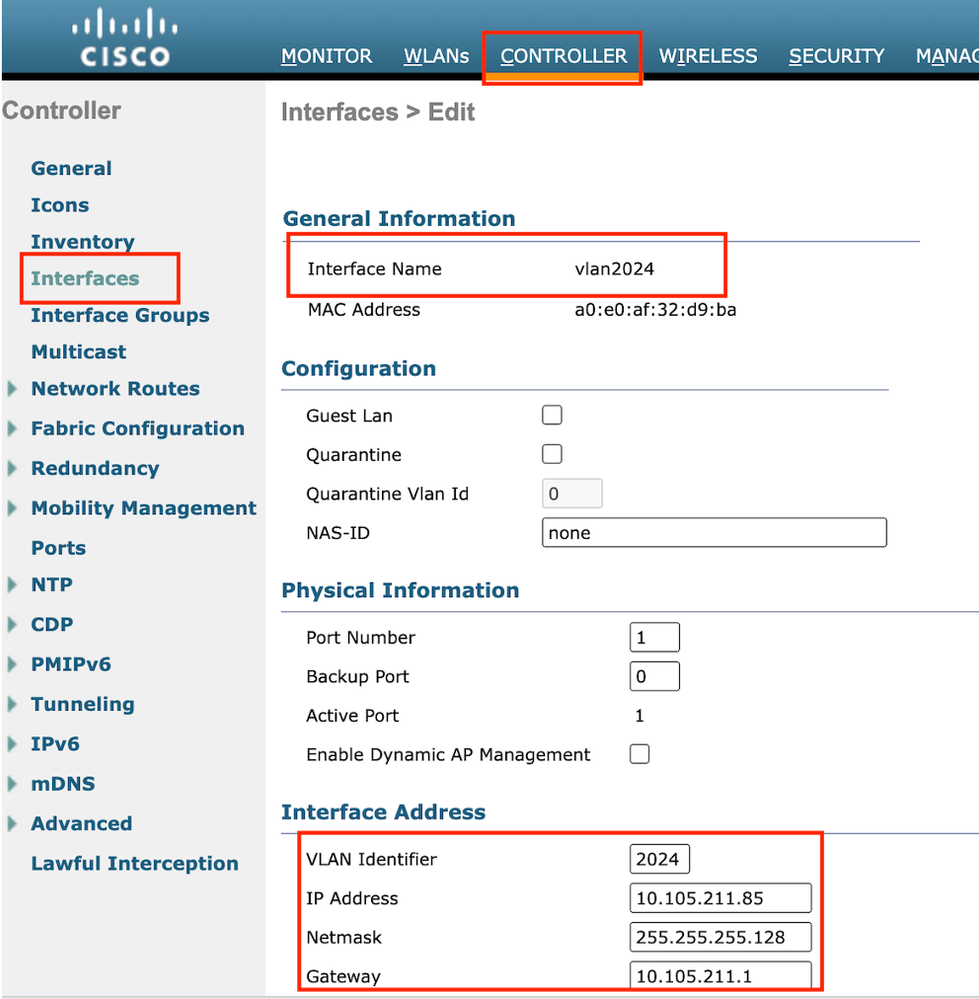

Paso 2: Vaya a Controlador > Interfaces > Nuevo. Configure un nombre de interfaz, ID de VLAN.

La segunda interfaz dinámica debe ser una interfaz de Capa 3 en el controlador; los clientes cableados reciben la dirección IP de esta subred de vlan. Esta interfaz sirve como interfaz de salida para el perfil de LAN de invitado.

Interfaz de salida

Interfaz de salida

Configuración del puerto del switch

Los usuarios invitados por cable se conectan al switch de capa de acceso; estos puertos designados deben configurarse con VLAN en la que la LAN de invitado esté habilitada en el controlador

Configuración del puerto del switch de capa de acceso

interface gigabitEthernet <x/x/x>

description Acceso de invitado por cable

switchport access vlan 2020

switchport mode access

Finalizar

Configuración del puerto de link ascendente del controlador externo

interface TenGigabitEthernet<x/x/x>

description Puerto troncal al WLC externo

switchport mode trunk

switchport trunk native vlan 2081

switchport trunk allowed vlan 2081,2020

Finalizar

Configuración del puerto de enlace ascendente del controlador de anclaje

interface TenGigabitEthernet<x/x/x>

description Puerto troncal al WLC de anclaje

switchport mode trunk

switchport trunk native vlan 2081

switchport trunk allowed vlan 2081,2024

Finalizar

Configurar autenticación web

Paso 1: Navegue hasta Seguridad > Autenticación Web > Página de Login Web. Establezca el tipo de autenticación Web en Externa (Redirigir a servidor externo) y configure la URL de autenticación Web externa. El URL de redireccionamiento después del login es opcional y se puede configurar si los clientes necesitan ser redirigidos a una página dedicada después de una autenticación exitosa.

Configuración de Web Auth

Configuración de Web Auth

Configuración AAA:

Paso 1: Configuración del servidor RADIUS

Vaya a Seguridad > Radio > Autenticación > Nuevo.

Servidor Radius

Servidor Radius

Paso 2: Configure la IP del servidor RADIUS y el secreto compartido en el controlador. Cambie el estado del servidor a Habilitado y marque la casilla de verificación Usuario de red.

Configuración del servidor

Configuración del servidor

Configurar lista de control de acceso

Paso 1: Navegue hasta Seguridad > Lista de control de acceso y seleccione Nuevo. Cree una ACL de autenticación previa que permita el tráfico a DNS y al servidor web externo.

Lista de acceso para permitir el tráfico al servidor web

Lista de acceso para permitir el tráfico al servidor web

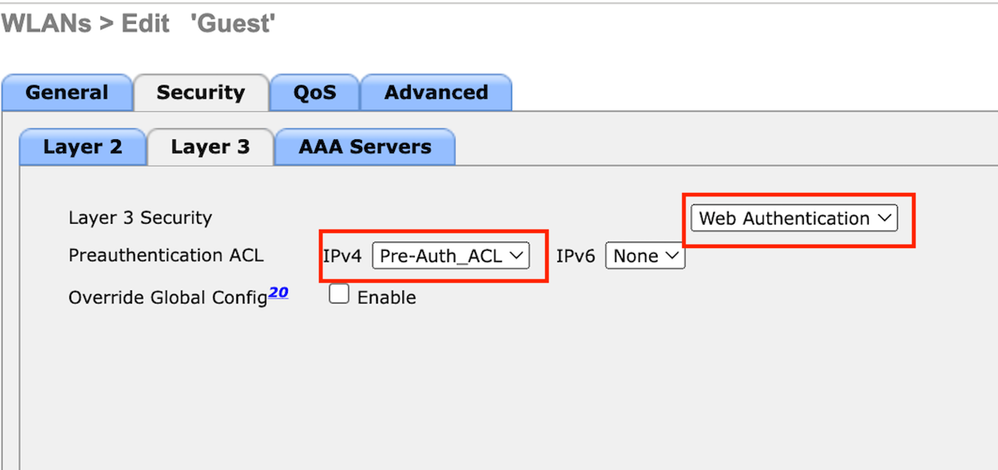

Configurar perfil de LAN de invitado

Paso 1: Vaya a WLAN > Create New > Go.

Perfil de LAN de invitado

Perfil de LAN de invitado

Seleccione Type as Guest LAN (Tipo como LAN de invitado) y configure un nombre de perfil. Se debe configurar el mismo nombre en el perfil de política y en el perfil de LAN de invitado del controlador de anclaje 9800.

Perfil de LAN de invitado

Perfil de LAN de invitado

Paso 2: en la ficha General, asigne la interfaz de entrada y salida en el perfil de LAN de invitado.

La interfaz de ingreso es la vlan a la que se conectan físicamente los clientes cableados.

La interfaz de salida es la subred de VLAN que los clientes solicitan para la dirección IP.

Perfil de LAN de invitado

Perfil de LAN de invitado

Paso 3: Vaya a Seguridad > Capa 3.

Seleccione Layer 3 Security como Web Authentication y asigne la ACL de autenticación previa.

Ficha Seguridad de capa 3

Ficha Seguridad de capa 3

Paso 4:

En la pestaña de servidores AAA, asigne el servidor Radius y marque la casilla de verificación Enabled.

Asignación de servidores RADIUS al perfil de LAN de invitado

Asignación de servidores RADIUS al perfil de LAN de invitado

Paso 5: Vaya a la página WLAN, pase el cursor por el icono de descenso del perfil de LAN de invitado y seleccione Anclas de movilidad.

Anclas de movilidad

Anclas de movilidad

Paso 6: asigne el ancla de movilidad de la lista desplegable al perfil de LAN de invitado.

Asignación de anclaje de movilidad a LAN de invitado

Asignación de anclaje de movilidad a LAN de invitado

Configuración en Anchor 9800 WLC

Configurar mapa de parámetro web

Paso 1: Vaya a Configuration > Security > Web Auth y seleccione Global. Verifique que la dirección IP virtual del controlador y el Trustpoint estén correctamente asignados en el perfil, con el tipo establecido en webauth.

Mapa de parámetro web

Mapa de parámetro web

Paso 2: en la pestaña Advanced, especifique la URL de la página web externa a la que se deben redirigir los clientes. Configure la URL de redireccionamiento para el inicio de sesión y redireccione en caso de fallo. El parámetro Redirigir cuando se realiza correctamente es una configuración opcional.

Ficha Opciones avanzadas

Ficha Opciones avanzadas

Configuración de CLI

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

trustpoint TP-self-signed-3010594951

webauth-http-enable

Nota: Para la configuración AAA, consulte los detalles de configuración proporcionados en la sección "Configuración de invitado por cable en Catalyst 9800 anclado a otro Catalyst 9800" para el WLC 9800 externo.

Configurar perfil de directiva

Paso 1:Vaya a Configuración > Etiquetas y perfiles > Política. Configure el perfil de política con el mismo nombre utilizado para el perfil de LAN de invitado del controlador externo.

Perfil de política

Perfil de política

Paso 2: en la ficha Access Policies (Políticas de acceso), asigne la vlan del cliente por cable de la lista desplegable

Políticas de acceso

Políticas de acceso

Paso 3: en la pestaña Mobility, marque la casilla Export Anchor.

Ficha Movilidad

Ficha Movilidad

Configuración de CLI

wireless profile policy Guest-Profile

no accounting-interim

exclusionlist timeout 180

no flex umbrella dhcp-dns-option

mobility anchor

vlan VLAN2024

no shutdown

Configurar perfil de LAN de invitado

Paso 1: Vaya a Configuration > Wireless > Guest LAN y seleccione Add para configurar el perfil de LAN de invitado y desactivar el estado de VLAN por cable.

El nombre del perfil de LAN de invitado en el anclaje debe ser el mismo que el perfil de LAN de invitado en el WLC extranjero.

Perfil de LAN de invitado

Perfil de LAN de invitado

Paso 2: en la pestaña Security, habilite Web Auth. Seleccione el mapa de parámetro de autenticación Web y la lista de autenticación de la lista desplegable

Ficha Seguridad de LAN para invitados

Ficha Seguridad de LAN para invitados

Configuración de CLI

guest-lan profile-name Guest-Profile 1

security web-auth authentication-list ISE-List

security web-auth parameter-map global

MAPA LAN de invitado

Paso 1: Vaya a Configuration > Wireless > Guest LAN. En la sección de configuración Guest LAN MAP, seleccione Add y asigne el perfil de política al perfil de LAN de invitado.

MAPA LAN de invitado

MAPA LAN de invitado

Verificación

Validar configuración del controlador

#show guest-lan summary

GLAN GLAN Profile Name Status

------------------------------------------------

1 Guest-Profile UP

2 Guest UP

#show guest-lan id 1

Guest-LAN Profile Name : Guest

================================================

Guest-LAN ID : 2

Wired-Vlan : 11

Status : Enabled

Number of Active Clients : 0

Max Associated Clients : 2000

Security

WebAuth : Enabled

Webauth Parameter Map : global

Webauth Authentication List : ISE-List

Webauth Authorization List : Not configured

mDNS Gateway Status : Bridge

#show parameter-map type webauth global

Parameter Map Name : global

Type : webauth

Redirect:

For Login : http://10.127.196.171/webauth/login.html

On Success : http://10.127.196.171/webauth/logout.html

On Failure : http://10.127.196.171/webauth/failed.html

Portal ipv4 : 10.127.196.171

Virtual-ipv4 : 192.0.2.1 #show parameter-map type webauth name <nombre de perfil> (Si se utiliza un perfil de parámetro web personalizado)

#show wireless guest-lan-map summary

GLAN Profile Name Policy Name

------------------------------------------------------------------------------

Guest Guest

Resumen de movilidad inalámbrica de #show

IP Public Ip MAC Address Group Name Multicast IPv4 Multicast IPv6 Status PMTU

--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

10.76.118.70 10.76.118.70 f4bd.9e59.314b cisco1 0.0.0.0 :: Up 1385

#show ip http server status

HTTP server status: Enabled

HTTP server port: 80

HTTP server active supplementary listener ports: 21111

HTTP server authentication method: local

HTTP secure server capability: Present

HTTP secure server status: Enabled

HTTP secure server port: 443

HTTP secure server trustpoint: TP-self-signed-3010594951

>show guest-lan summary

Number of Guest LANs............................. 1

GLAN ID GLAN Profile Name Status Interface Name

------- ------------------------------------- -------- --------------------

2 Guest Enabled wired-vlan-11

>show guest-lan 2

Guest LAN Identifier............................. 2

Profile Name..................................... Guest

Status........................................... Enabled

Interface........................................ wired-vlan-11

Radius Servers

Authentication................................ 10.197.224.122 1812 *

Web Based Authentication...................... Enabled

Web Authentication Timeout.................... 300

IPv4 ACL........................................ Pre-Auth_ACL

Mobility Anchor List

GLAN ID IP Address Status

------- --------------- ------

2 10.76.118.74 Up

>show custom-web all

Radius Authentication Method..................... PAP

Cisco Logo....................................... Enabled

CustomLogo....................................... None

Custom Title..................................... None

Custom Message................................... None

Custom Redirect URL.............................. http://10.127.196.171/webauth/logout.html

Web Authentication Login Success Page Mode....... None

Web Authentication Type.......................... External

Logout-popup..................................... Enabled

External Web Authentication URL.................. http://10.127.196.171/webauth/login.html

QR Code Scanning Bypass Timer.................... 0

QR Code Scanning Bypass Count.................... 0

>show custom-web guest-lan 2

Guest LAN Status.............................. Enabled

Web Security Policy........................... Web Based Authentication

WebAuth Type.................................. External

Global Status................................. EnabledValidar estado de directiva de cliente

En Extranjero,

#show wireless client summary

El estado del administrador de directivas de cliente en el controlador externo es EJECUTADO después de que el cliente se asocie correctamente.

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

a0ce.c8c3.a9b5 N/A GLAN 1 Run 802.3 Web Auth Export Foreign >show client detail a0ce.c8c3.a9b5

Client MAC Address............................... a0:ce:c8:c3:a9:b5

Client Username ................................. N/A

Client Webauth Username ......................... N/A

Client State..................................... Associated

User Authenticated by ........................... None

Client User Group................................

Client NAC OOB State............................. Access

guest-lan........................................ 1

Wireless LAN Profile Name........................ Guest-Profile

Mobility State................................... Export Foreign

Mobility Anchor IP Address....................... 10.76.118.70

Security Policy Completed........................ Yes

Policy Manager State............................. RUN

Pre-auth IPv4 ACL Name........................... Pre-Auth_ACL

EAP Type......................................... Unknown

Interface........................................ wired-guest-egress

VLAN............................................. 2024

Quarantine VLAN.................................. 0

En anclaje,

La transición del estado del cliente se debe supervisar en el controlador de anclaje.

El estado del administrador de políticas de cliente está pendiente de autenticación Web .

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

a0ce.c8c3.a9b5 10.76.6.156 GLAN 1 Webauth Pending 802.3 Web Auth Export Anchor Una vez que el cliente se autentica, el estado del administrador de políticas pasa al estado RUN.

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

a0ce.c8c3.a9b5 10.76.6.156 GLAN 1 Run 802.3 Web Auth Export Anchor

#show wireless client mac-address a0ce.c8c3.a9b5 detail

Client MAC Address : a0ce.c8c3.a9b5

Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.105.211.69

Client State : Associated

Policy Profile : Guest-Profile

Flex Profile : N/A

Guest Lan:

GLAN Id: 1

GLAN Name: Guest-Profile

Mobility:

Foreign IP Address : 10.76.118.74

Point of Attachment : 0xA0000003

Point of Presence : 0

Move Count : 1

Mobility Role : Export Anchor

Mobility Roam Type : L3 Requested

Policy Manager State: Webauth Pending

Last Policy Manager State : IP Learn Complete

Client Entry Create Time : 35 seconds

VLAN : VLAN2024

Session Manager:

Point of Attachment : mobility_a0000003

IIF ID : 0xA0000003

Authorized : FALSE

Session timeout : 28800

Common Session ID: 4a764c0a0000008ea0285466

Acct Session ID : 0x00000000

Auth Method Status List

Method : Web Auth

Webauth State : Login

Webauth Method : Webauth

Server Policies:

Resultant Policies:

URL Redirect ACL : WA-v4-int-10.127.196.171

Preauth ACL : WA-sec-10.127.196.171

VLAN Name : VLAN2024

VLAN : 2024

Absolute-Timer : 28800

El cliente pasa al estado EJECUCIÓN después de una autenticación web correcta.

show wireless client mac-address a0ce.c8c3.a9b5 detail

Client MAC Address : a0ce.c8c3.a9b5

Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.105.211.69

Client Username : testuser

Client State : Associated

Policy Profile : Guest-Profile

Flex Profile : N/A

Guest Lan:

GLAN Id: 1

GLAN Name: Guest-Profile

Wireless LAN Network Name (SSID) : N/A

BSSID : N/A

Connected For : 81 seconds

Protocol : 802.3

Policy Manager State: Run

Last Policy Manager State : Webauth Pending

Client Entry Create Time : 81 seconds

VLAN : VLAN2024

Last Tried Aaa Server Details:

Server IP : 10.197.224.122

Auth Method Status List

Method : Web Auth

Webauth State : Authz

Webauth Method : Webauth

Resultant Policies:

URL Redirect ACL : IP-Adm-V4-LOGOUT-ACL

VLAN Name : VLAN2024

VLAN : 2024

Absolute-Timer : 28800

>show client detail a0:ce:c8:c3:a9:b5

Client MAC Address............................... a0:ce:c8:c3:a9:b5

Client Username ................................. N/A

Client Webauth Username ......................... N/A

Client State..................................... Associated

Wireless LAN Profile Name........................ Guest

WLAN Profile check for roaming................... Disabled

Hotspot (802.11u)................................ Not Supported

Connected For ................................... 90 secs

IP Address....................................... 10.105.211.75

Gateway Address.................................. 10.105.211.1

Netmask.......................................... 255.255.255.128

Mobility State................................... Export Anchor

Mobility Foreign IP Address...................... 10.76.118.70

Security Policy Completed........................ No

Policy Manager State............................. WEBAUTH_REQD

Pre-auth IPv4 ACL Name........................... Pre-Auth_ACLPre-auth

IPv4 ACL Applied Status................. Yes

Pre-auth IPv4 ACL Applied Status................. Yes Después de la autenticación, el cliente pasa al estado RUN.

show client detail a0:ce:c8:c3:a9:b5

Client MAC Address............................... a0:ce:c8:c3:a9:b5

Client Username ................................. testuser

Client Webauth Username ......................... testuser

Client State..................................... Associated

User Authenticated by ........................... RADIUS Server

Client User Group................................ testuser

Client NAC OOB State............................. Access

Connected For ................................... 37 secs

IP Address....................................... 10.105.211.75

Gateway Address.................................. 10.105.211.1

Netmask.......................................... 255.255.255.128

Mobility State................................... Export Anchor

Mobility Foreign IP Address...................... 10.76.118.70

Security Policy Completed........................ Yes

Policy Manager State............................. RUN

Pre-auth IPv4 ACL Name........................... Pre-Auth_ACL

Pre-auth IPv4 ACL Applied Status................. Yes

EAP Type......................................... Unknown

Interface........................................ wired-vlan-11

VLAN............................................. 11

Quarantine VLAN.................................. 0

Troubleshoot

debug del controlador AireOS

Habilitar depuración de cliente

>debug client <H.H.H>

Para comprobar si la depuración está habilitada

>show debugging

Para deshabilitar la depuración

debug disable-all

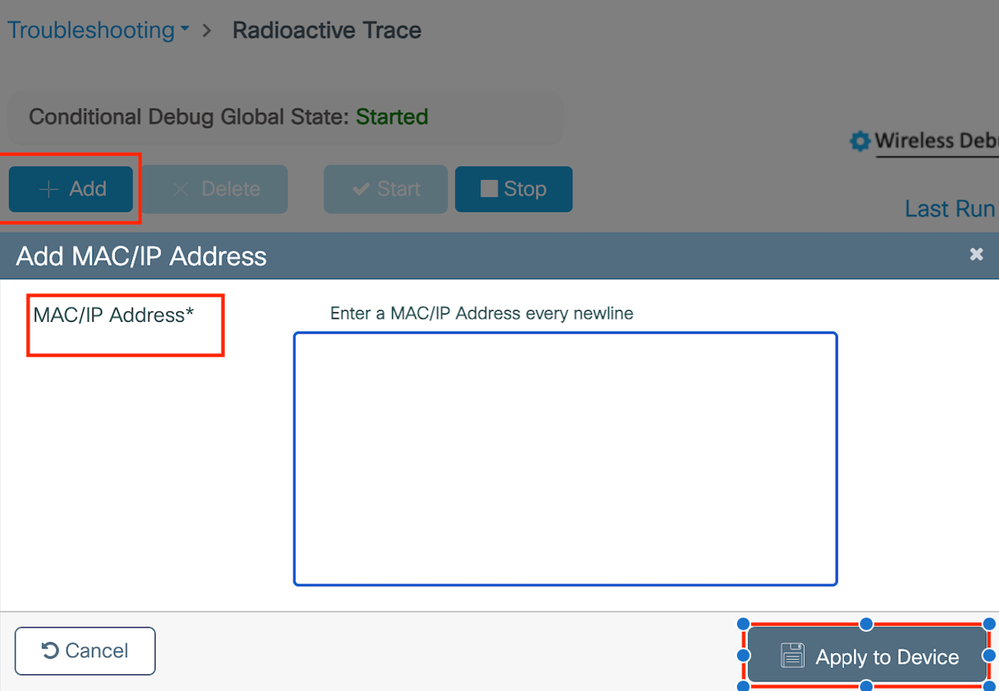

9800 Seguimiento radioactivo

Active Radio Active Tracing para generar seguimientos de depuración de cliente para la dirección MAC especificada en la CLI.

Pasos para habilitar el seguimiento radiactivo:

Asegúrese de que todas las depuraciones condicionales estén inhabilitadas.

clear platform condition allHabilite debug para la dirección MAC especificada.

debug wireless mac <H.H.H> monitor-time <Time is seconds>Después de reproducir el problema, deshabilite la depuración para detener la recopilación de seguimiento de RA.

no debug wireless mac <H.H.H>

Una vez que se detiene el seguimiento de RA, el archivo de depuración se genera en la memoria flash de inicialización del controlador.

show bootflash: | include ra_trace

2728 179 Jul 17 2024 15:13:54.0000000000 +00:00 ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Copie el archivo en un servidor externo.

copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://<IP address>/ra-FILENAME.txt

Mostrar el registro de depuración:

more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Activar el seguimiento de RA en la GUI,

Habilitar el seguimiento de RA en WebUI

Habilitar el seguimiento de RA en WebUI

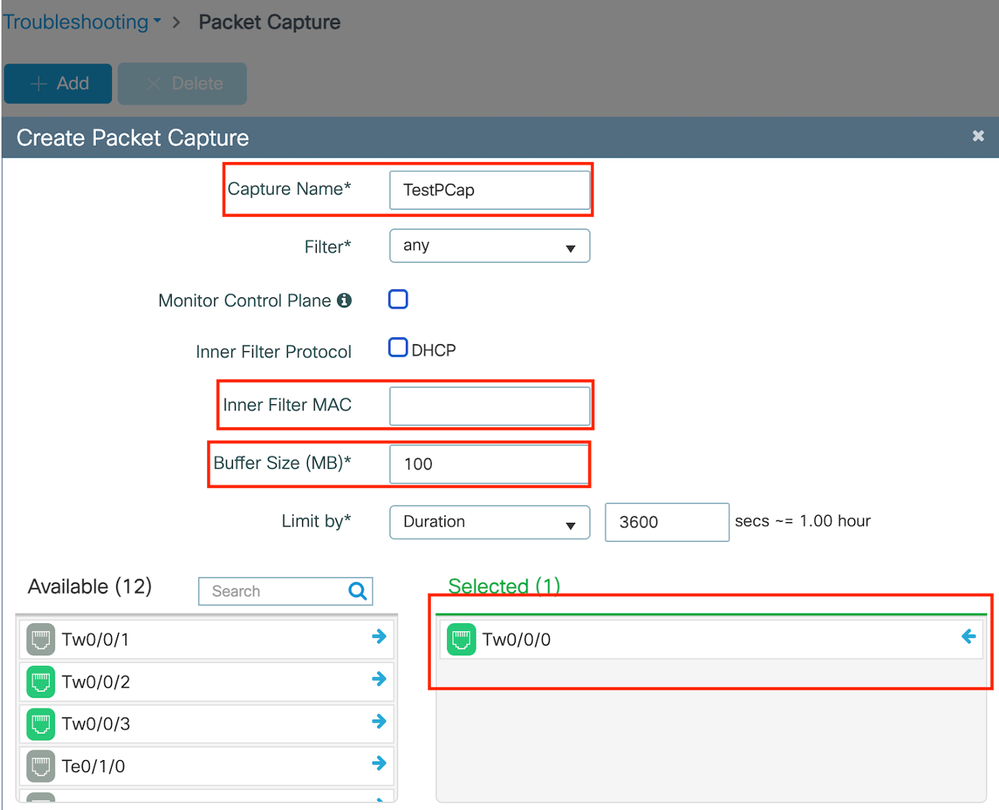

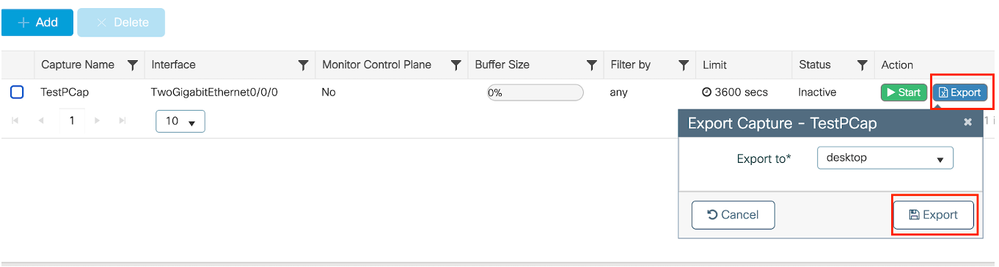

Captura de paquetes integrada

Vaya a Troubleshooting > Packet Capture. Introduzca el nombre de la captura y especifique la dirección MAC del cliente como MAC del filtro interno. Establezca el tamaño del búfer en 100 y elija la interfaz de enlace ascendente para supervisar los paquetes entrantes y salientes.

Captura de paquetes integrada

Captura de paquetes integrada

Nota: Seleccione la opción "Supervisar tráfico de control" para ver el tráfico redirigido a la CPU del sistema y reinyectado en el plano de datos.

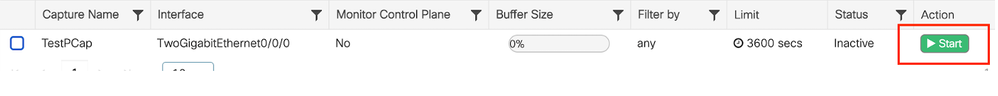

Navegue hasta Troubleshooting > Packet Capture y seleccione Start para capturar paquetes.

Iniciar captura de paquetes

Iniciar captura de paquetes

Configuración de CLI

monitor capture TestPCap inner mac <H.H.H>

monitor capture TestPCap buffer size 100

monitor capture TestPCap interface twoGigabitEthernet 0/0/0 both

monitor capture TestPCap start

<Reporduce the issue>

monitor capture TestPCap stopshow monitor capture TestPCap

Status Information for Capture TestPCap

Target Type:

Interface: TwoGigabitEthernet0/0/0, Direction: BOTH

Status : Inactive

Filter Details:

Capture all packets

Inner Filter Details:

Mac: 6c7e.67e3.6db9

Continuous capture: disabled

Buffer Details:

Buffer Type: LINEAR (default)

Buffer Size (in MB): 100

Limit Details:

Number of Packets to capture: 0 (no limit)

Packet Capture duration: 3600

Packet Size to capture: 0 (no limit)

Maximum number of packets to capture per second: 1000

Packet sampling rate: 0 (no sampling)

Exportar captura de paquetes al servidor TFTP externo.

monitor capture TestPCap export tftp://<IP address>/ TestPCap.pcap

Navegue hasta Troubleshooting > Packet Capture y seleccione Export para descargar el archivo de captura en la máquina local.

Descargar EPC

Descargar EPC

Fragmentos de registro de trabajo

Registro de depuración del cliente del controlador externo AireOS

Paquete cableado recibido del cliente cableado

*apfReceiveTask: May 27 12:00:55.127: a0:ce:c8:c3:a9:b5 Wired Guest packet from 10.105.211.69 on mobile

Solicitud de anclaje de exportación de edificio de controlador externo

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 Attempting anchor export for mobile a0:ce:c8:c3:a9:b5

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 mmAnchorExportSend: Building ExportForeignLradMac Payload Lrad Mac: 00:00:00:00:00:00

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 SGT Payload built in Export Anchor Req 0

El controlador externo envía la solicitud de anclaje de exportación al controlador de anclaje.

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 Export Anchor request sent to 10.76.118.70

El controlador de anclaje envía el reconocimiento de la solicitud de anclaje para el cliente

*Dot1x_NW_MsgTask_5: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 Recvd Exp Anchor Ack for mobile a0:ce:c8:c3:a9:b5 from 10.76.118.70

La función de movilidad para los clientes en el controlador externo se actualiza para exportar el controlador externo.

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 0.0.0.0 DHCP_REQD (7) mobility role update request from Unassociated to Export Foreign

Peer = 10.76.118.70, Old Anchor = 10.76.118.70, New Anchor = 10.76.118.70

El cliente pasó al estado de EJECUCIÓN.

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 0.0.0.0 DHCP_REQD (7) State Update from Mobility-Incomplete to Mobility-Complete, mobility role=ExpForeign, client state=APF_MS_STATE_ASSOCIATED

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 Stopping deletion of Mobile Station: (callerId: 75)

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 Moving client to run state

9800 Rastreo radiactivo del controlador externo

El cliente se asocia al controlador.

2024/07/15 04:10:29.087608331 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

El descubrimiento de movilidad está en curso tras la asociación.

2024/07/15 04:10:29.091585813 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_L2_AUTH_IN_PROGRESS -> S_CO_MOBILITY_DISCOVERY_IN_PROGRESS

2024/07/15 04:10:29.091605761 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_MOBILITY_DISCOVERY_IN_PROGRESS -> S_CO_MOBILITY_DISCOVERY_IN_PROGRESS

Una vez que se procesa la detección de movilidad, el tipo de itinerancia del cliente se actualiza a L3 solicitado.

2024/07/15 04:10:29.091664605 {wncd_x_R0-0}{1}: [mm-transition] [17765]: (info): MAC: a0ce.c8c3.a9b5 MMIF FSM transition: S_MA_INIT -> S_MA_MOBILITY_DISCOVERY_PROCESSED_TR on E_MA_MOBILITY_DISCOVERY

2024/07/15 04:10:29.091693445 {wncd_x_R0-0}{1}: [mm-client] [17765]: (info): MAC: a0ce.c8c3.a9b5 Roam type changed - None -> L3 Requested

El controlador externo está enviando la solicitud de anclaje de exportación al WLC de anclaje.

2024/07/15 04:10:32.093245394 {mobilityd_R0-0}{1}: [mm-client] [18316]: (debug): MAC: a0ce.c8c3.a9b5 Export Anchor Request successfully processed.

2024/07/15 04:10:32.093253788 {mobilityd_R0-0}{1}: [mm-client] [18316]: (debug): MAC: a0ce.c8c3.a9b5 Forwarding Export Anchor Request to Anchor.

2024/07/15 04:10:32.093274405 {mobilityd_R0-0}{1}: [mm-client] [18316]: (info): MAC: a0ce.c8c3.a9b5 Forwarding export_anchor_req, sub type: 0 of XID (6396) from (WNCD[0]) to (ipv4: 10.76.118.70 )

La respuesta de anclaje de exportación se recibe del controlador de anclaje y la vlan se aplica desde el perfil de usuario.

2024/07/15 04:10:32.106775213 {mobilityd_R0-0}{1}: [mm-transition] [18316]: (info): MAC: a0ce.c8c3.a9b5 MMFSM transition: S_MC_WAIT_EXP_ANC_RSP -> S_MC_EXP_ANC_RSP_RCVD_TR on E_MC_EXP_ANC_RSP_RCVD from ipv4: 10.76.118.70

2024/07/15 04:10:32.106811183 {mobilityd_R0-0}{1}: [mm-client] [18316]: (debug): MAC: a0ce.c8c3.a9b5 Export Anchor Response successfully processed.

2024/07/15 04:10:32.107183692 {wncd_x_R0-0}{1}: [epm-misc] [17765]: (info): [a0ce.c8c3.a9b5:Tw0/0/0] Anchor Vlan-id 2024 processed

2024/07/15 04:10:32.107247304 {wncd_x_R0-0}{1}: [svm] [17765]: (info): [a0ce.c8c3.a9b5] Applied User Profile: :

2024/07/15 04:10:32.107250258 {wncd_x_R0-0}{1}: [aaa-attr-inf] [17765]: (info): Applied User Profile: anchor-vlan 0 2024 (0x7e8)

Una vez que se procesa la solicitud de anclaje de exportación, la función de movilidad del cliente se actualiza a Exportar a externo.

2024/07/15 04:10:32.107490972 {wncd_x_R0-0}{1}: [mm-client] [17765]: (debug): MAC: a0ce.c8c3.a9b5 Processed Export Anchor Response.

2024/07/15 04:10:32.107502336 {wncd_x_R0-0}{1}: [mm-client] [17765]: (info): MAC: a0ce.c8c3.a9b5 Mobility role changed - Unassoc -> Export Foreign

2024/07/15 04:10:32.107533732 {wncd_x_R0-0}{1}: [sanet-shim-translate] [17765]: (info): Anchor Vlan: 2024

2024/07/15 04:10:32.107592251 {wncd_x_R0-0}{1}: [mm-client] [17765]: (note): MAC: a0ce.c8c3.a9b5 Mobility Successful Guest Lan Client. Roam Type L3 Requested, Client IFID: 0xa0000007, Client Role: Export Foreign PoA: phy IfId PoP: 0xa0000005

El cliente pasa al estado de aprendizaje de IP.

2024/07/15 04:10:32.108210365 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

2024/07/15 04:10:32.108293096 {wncd_x_R0-0}{1}: [client-orch-sm] [17765]: (debug): MAC: a0ce.c8c3.a9b5 Received ip learn response. method: IPLEARN_METHOD_ROAMING

Después de aprender de IP, el cliente se mueve al estado RUN en el WLC extranjero.

2024/07/15 04:10:32.108521618 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_RUN

Registro de depuración del cliente del controlador AireOS Anchor

Solicitud de anclaje de exportación recuperada del controlador externo.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 Anchor Export Request Recvd for mobile a0:ce:c8:c3:a9:b5 from 10.76.118.70 type : 16 subtype : 0 seq no : 0 xid : 1292566528

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 mmAnchorExportRcv: Extracting mmPayloadExportForeignLradMac

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 mmAnchorExportRcv Ssid=Guest useProfileName=0 profileNameToUse=0Security Policy=0x2010

La VLAN de puente local se aplica para el cliente.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 Updated local bridging VLAN to 11 while applying WLAN policy

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 Applying Interface(wired-vlan-11) policy on Mobile, role Unassociated. Ms NAC State 2 Quarantine Vlan 0 Access Vlan 0

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 After applying Interface(wired-vlan-11) policy on Mobile, role Unassociated. Ms NAC State 2 Quarantine Vlan 0 Access Vlan 11

El rol de movilidad se actualiza para exportar el anclaje y el estado del cliente asociado con transición.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 0.0.0.0 START (0) mobility role update request from Unassociated to Export Anchor

Peer = 10.76.118.70, Old Anchor = 0.0.0.0, New Anchor = 10.76.118.74

Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5

add client MAC a0:ce:c8:c3:a9:b5 IP 10.76.118.70

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5

Sent message to add a0:ce:c8:c3:a9:b5 on member IP 10.76.118.70

*Dot1x_NW_MsgTask_5: May 28 10:46:27.832: a0:ce:c8:c3:a9:b5 mmAnchorExportRcv (mm_listen.c:7933) Changing state for mobile a0:ce:c8:c3:a9:b5 on AP 00:00:00:00:00:00 from Idle to Associated

La movilidad se ha completado, el estado del cliente está asociado y la función de movilidad es Export Anchor.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.832: a0:ce:c8:c3:a9:b5 0.0.0.0 DHCP_REQD (7) State Update from Mobility-Incomplete to Mobility-Complete, mobility role=ExpAnchor, client state=APF_MS_STATE_ASSOCIATED

La dirección IP del cliente se aprende en el controlador y el estado pasa de DHCP requerido a Web auth requerido.

*dtlArpTask: May 28 10:46:58.356: a0:ce:c8:c3:a9:b5 Static IP client associated to interface wired-vlan-11 which can support client subnet.

*dtlArpTask: May 28 10:46:58.356: a0:ce:c8:c3:a9:b5 dtlArpSetType: Changing ARP Type from 0 ---> 1 for station a0:ce:c8:c3:a9:b5

*dtlArpTask: May 28 10:46:58.356: a0:ce:c8:c3:a9:b5 10.105.211.75 DHCP_REQD (7) Change state to WEBAUTH_REQD (8) last state DHCP_REQD (7)

La URL de Webauth se está formulando agregando la URL de redirección externa y la dirección IP virtual del controlador.

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Preparing redirect URL according to configured Web-Auth type

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Web-auth type External, using URL:http://10.127.196.171/webauth/login.html

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added switch_url, redirect URL is now http://10.127.196.171/webauth/login.html?switch_url=https://192.0.2.1/login.html

Se añadió la dirección MAC y WLAN del cliente a la URL.

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added client_mac , redirect URL is now http://10.127.196.171/webauth/login.html?switch_url= https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added wlan, redirect URL is now

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added wlan, redirect URL is now http://10.127.196.171/webauth/login.html?switch_url= https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5&wlan=Guest

URL final después de parquear el HTTP GET para el host 10.105.211.1

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- parser host is 10.105.211.1

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- parser path is /auth/discovery

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5-added redirect=, URL is now http://10.127.196.171/webauth/login.html?switch_url=https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5&wlan=Guest&redirect=10.105.211.1/auth/discovery?architecture=9

La URL de redirección se envía al cliente en el paquete de respuesta 200 OK.

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- 200 send_data =HTTP/1.1 200 OK

Location:http://10.127.196.171/webauth/login.html?switch_url=https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5&wlan=Guest&redirect=10.105.211.1/auth/discovery?architecture=9 El cliente establece una conexión TCP con el host de URL de redirección. Una vez que los clientes envían el nombre de usuario y la contraseña de inicio de sesión en el portal, el controlador envía una solicitud RADIUS al servidor RADIUS

Una vez que el controlador recibe una aceptación de acceso, el cliente cierra la sesión TCP y pasa al estado RUN.

*aaaQueueReader: May 28 10:46:59:077: a0:ce:c8:c3:a9:b5 Sending the packet to v4 host 10.197.224.122:1812

*aaaQueueReader: May 28 10:46:59:077: a0:ce:c8:c3:a9:b5 Successful transmission of Authentication Packet (pktId 127) to 10.197.224.122:1812

*aaaQueueReader: May 28 10:46:59:077: AVP[01] User-Name................................testuser (17 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[03] Calling-Station-Id.......................a0-ce-c8-c3-a9-b5 (17 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[04] Nas-Port.................................0x00000008 (8) (4 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[05] Nas-Ip-Address...........................0x0a4c7646 (184548604) (4 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[06] NAS-Identifier...........................POD1586-CT5520 (14 bytes)

*aaaQueueReader: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 radiusServerFallbackPassiveStateUpdate: RADIUS server is ready 10.197.224.122 port 1812 index 0 active 1

*radiusTransportThread: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 Access-Accept received from RADIUS server 10.197.224.122 (qid:5) with port:1812, pktId:127

*Dot1x_NW_MsgTask_5: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 Processing Access-Accept for mobile a0:ce:c8:c3:a9:b5

*apfReceiveTask: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 Moving client to run state

9800 Anchor controller radioactivo trace

Mensaje de anuncio de movilidad para el cliente desde el controlador externo.

2024/07/15 15:10:20.614677358 {mobilityd_R0-0}{1}: [mm-client] [15259]: (debug): MAC: a0ce.c8c3.a9b5 Received mobile_announce, sub type: 0 of XID (6394) from (ipv4: 10.76.6.156 )

Solicitud de anclaje de exportación recibida del controlador externo cuando el cliente se asocia para la cual el controlador de anclaje envía una respuesta de anclaje de exportación que se puede verificar en el seguimiento de RA del controlador externo.

2024/07/15 15:10:22.615246594 {mobilityd_R0-0}{1}: [mm-transition] [15259]: (info): MAC: a0ce.c8c3.a9b5 MMFSM transition: S_MC_INIT -> S_MC_ANCHOR_EXP_ANC_REQ_RCVD_TR on E_MC_EXP_ANC_REQ_RCVD from ipv4: 10.76.6.156

El cliente pasa al estado de asociación y la función de movilidad pasa al anclaje de exportación.

2024/07/15 15:10:22.616156811 {wncd_x_R0-0}{1}: [client-orch-state] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

2024/07/15 15:10:22.627358367 {wncd_x_R0-0}{1}: [mm-client] [14709]: (note): MAC: a0ce.c8c3.a9b5 Mobility Successful. Roam Type L3 Requested, Sub Roam Type MM_SUB_ROAM_TYPE_NONE, Client IFID: 0xa0000005, Client Role: Export Anchor PoA: 0xa0000001 PoP: 0x0

2024/07/15 15:10:22.627462963 {wncd_x_R0-0}{1}: [dot11] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client datapath entry params - ssid:Guest-Profile,slot_id:0 bssid ifid: 0x0, radio_ifid: 0x0, wlan_ifid: 0xf0408001

2024/07/15 15:10:22.627490485 {mobilityd_R0-0}{1}: [mm-client] [15259]: (debug): MAC: a0ce.c8c3.a9b5 Export Anchor Response successfully processed.

2024/07/15 15:10:22.627494963 {mobilityd_R0-0}{1}: [mm-client] [15259]: (debug): MAC: a0ce.c8c3.a9b5 Forwarding Anchor Response to Foreign.

Se ha completado el aprendizaje de IP, se ha aprendido la IP del cliente a través de ARP .

2024/07/15 15:10:22.628124206 {wncd_x_R0-0}{1}: [client-iplearn] [14709]: (info): MAC: a0ce.c8c3.a9b5 IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

2024/07/15 15:10:23.627064171 {wncd_x_R0-0}{1}: [sisf-packet] [14709]: (info): RX: ARP from interface mobility_a0000001 on vlan 2024 Source MAC: a0ce.c8c3.a9b5 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: a0ce.c8c3.a9b5 ARP target MAC: 0000.0000.0000 ARP sender IP: 10.105.211.69, ARP target IP: 10.105.211.1,

2024/07/15 15:10:24.469704913 {wncd_x_R0-0}{1}: [client-iplearn] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client IP learn successful. Method: ARP IP: 10.105.211.69

2024/07/15 15:10:24.470527056 {wncd_x_R0-0}{1}: [client-iplearn] [14709]: (info): MAC: a0ce.c8c3.a9b5 IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

2024/07/15 15:10:24.470587596 {wncd_x_R0-0}{1}: [client-orch-sm] [14709]: (debug): MAC: a0ce.c8c3.a9b5 Received ip learn response. method: IPLEARN_METHOD_ARP

2024/07/15 15:10:24.470613094 {wncd_x_R0-0}{1}: [client-orch-sm] [14709]: (debug): MAC: a0ce.c8c3.a9b5 Triggered L3 authentication. status = 0x0, Success

El estado de la política del cliente está pendiente de autenticación web.

2024/07/15 15:10:24.470748350 {wncd_x_R0-0}{1}: [client-auth] [14709]: (info): MAC: a0ce.c8c3.a9b5 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

El protocolo de enlace TCP está suplantado por el controlador. Cuando el cliente envía un HTTP GET, se envía una trama de respuesta 200 OK que contiene la URL de redirección.

El cliente debe establecer un protocolo de enlace TCP con la URL de redirección y cargar la página.

2024/07/15 15:11:37.579177010 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]HTTP GET request

2024/07/15 15:11:37.579190912 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]Parse GET, src [10.105.211.69] dst [10.3.3.3] url [http://10.3.3.3/favicon.ico]

2024/07/15 15:11:37.579226658 {wncd_x_R0-0}{1}: [webauth-state] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]Param-map used: global

2024/07/15 15:11:37.579230650 {wncd_x_R0-0}{1}: [webauth-state] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]State LOGIN -> LOGIN

2024/07/15 15:11:47.123072893 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]GET rcvd when in LOGIN state

2024/07/15 15:11:47.123082753 {wnc2024/07/15 15:12:04.280574375 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]POST rcvd when in LOGIN state

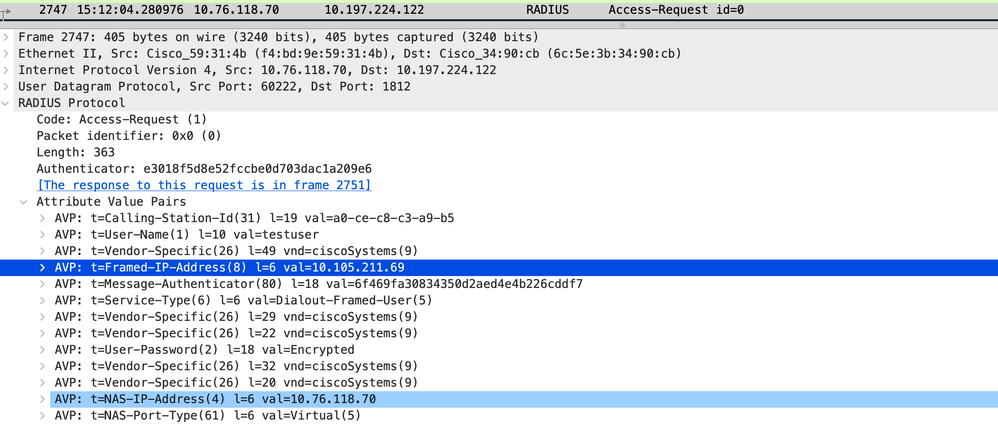

Cuando el cliente envía las credenciales de inicio de sesión en la página del portal web, se envía un paquete de solicitud de acceso al servidor RADIUS para la autenticación.

2024/07/15 15:12:04.281076844 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Send Access-Request to 10.197.224.122:1812 id 0/0, len 363

2024/07/15 15:12:04.281087672 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: authenticator e3 01 8f 5d 8e 52 fc cb - e0 d7 03 da c1 a2 09 e6

2024/07/15 15:12:04.281093278 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Calling-Station-Id [31] 19 "a0-ce-c8-c3-a9-b5"

2024/07/15 15:12:04.281097034 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: User-Name [1] 10 "testuser"

2024/07/15 15:12:04.281148298 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Cisco AVpair [1] 16 "method=webauth"

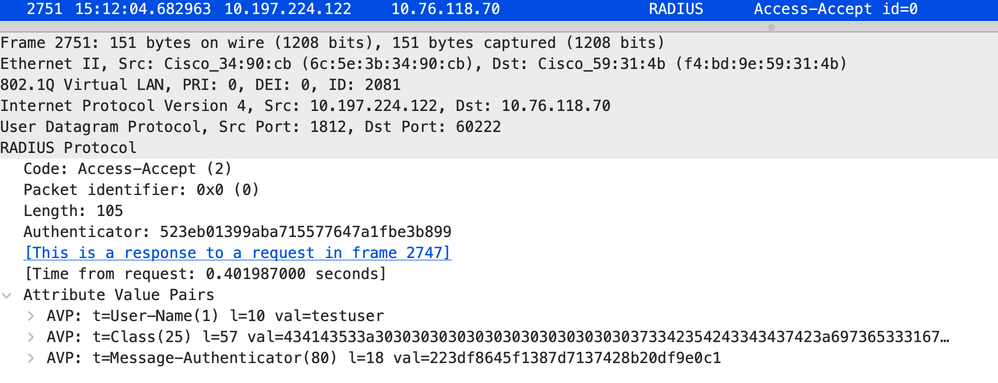

Access-Accept se recibe del servidor RADIUS, webauth es exitoso.

2024/07/15 15:12:04.683597101 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Received from id 1812/0 10.197.224.122:0, Access-Accept, len 105

2024/07/15 15:12:04.683607762 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: authenticator 52 3e b0 13 99 ab a7 15 - 57 76 47 a1 fb e3 b8 99

2024/07/15 15:12:04.683614780 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: User-Name [1] 10 "testuser"

La autenticación es satisfactoria y el estado de la política del cliente es RUN.

2024/07/15 15:12:04.683901842 {wncd_x_R0-0}{1}: [webauth-state] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]State AUTHENTICATING -> AUTHC_SUCCESS

2024/07/15 15:12:04.690643388 {wncd_x_R0-0}{1}: [errmsg] [14709]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: R0/0: wncd: Username entry (testuser) joined with ssid (Guest-Profile) for device with MAC: a0ce.c8c3.a9b5 on channel (0)

2024/07/15 15:12:04.690726966 {wncd_x_R0-0}{1}: [aaa-attr-inf] [14709]: (info): [ Applied attribute :bsn-vlan-interface-name 0 "VLAN2024" ]

2024/07/15 15:12:04.691064276 {wncd_x_R0-0}{1}: [client-orch-state] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RUN

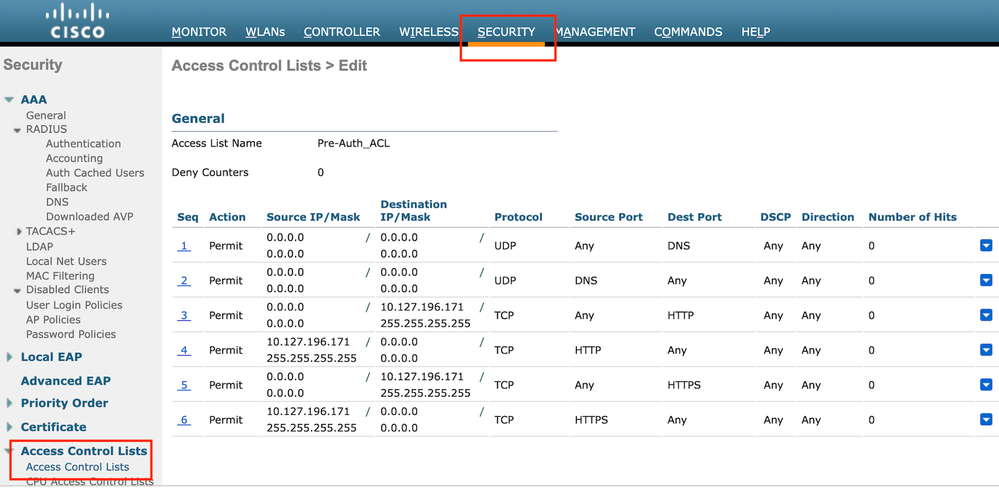

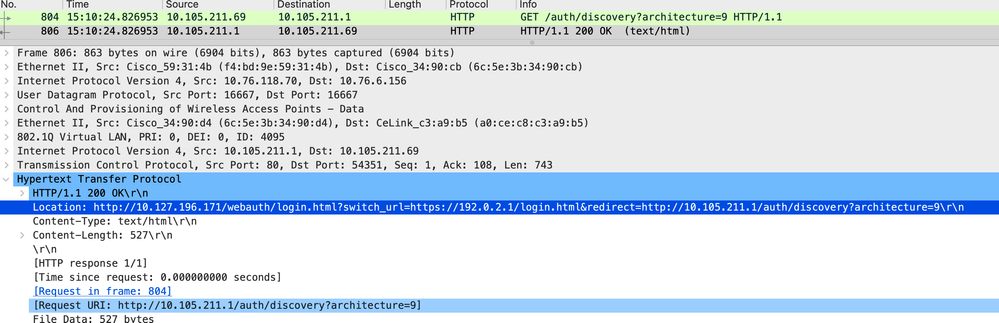

Análisis de captura de paquetes integrado

El cliente se redirige a la página del portal

El cliente se redirige a la página del portal

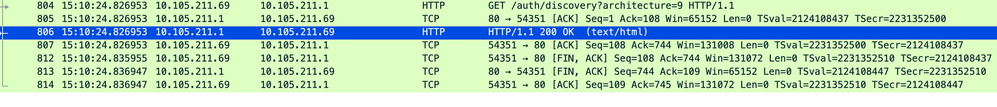

La sesión se cierra después de recibir la URL de redirección.

La sesión TCP se cierra después de recibir la URL de redirección

La sesión TCP se cierra después de recibir la URL de redirección

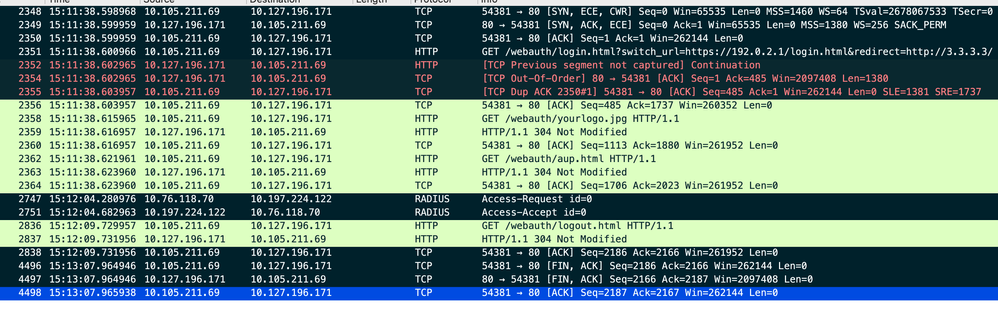

El cliente inicia el protocolo de enlace de 3 vías TCP al host de URL de redirección y envía una solicitud GET HTTP.

Una vez que se carga la página, las credenciales de inicio de sesión se envían al portal, el controlador envía una solicitud de acceso al servidor RADIUS para autenticar al cliente.

Después de una autenticación exitosa, la sesión TCP al servidor web se cierra y en el controlador, el estado del administrador de políticas de cliente pasa a RUN.

El cliente envía una solicitud GET HTTP a la página del portal y completa la autenticación correctamente

El cliente envía una solicitud GET HTTP a la página del portal y completa la autenticación correctamente

paquete de solicitud de acceso Radius

Paquete de solicitud de acceso

Paquete de solicitud de acceso

Paquete de aceptación de acceso RADIUS

paquete de aceptación de acceso

paquete de aceptación de acceso

Artículo relacionado

Configuración de la función de movilidad de anclaje WLAN en Catalyst 9800

Ejemplo de Configuración de Wired Guest Access Using AireOS Controllers

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

29-Jul-2024 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Vinesh VeerarasuIngeniero de consultoría técnica

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios