Configuración de Verificación y Troubleshooting de Web Auth en Mac Filter Failure

Opciones de descarga

-

ePub (3.3 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (2.5 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar, solucionar problemas y verificar la autenticación Web local en la función "Mac Filter Failure" usando ISE para la autenticación externa.

Prerequisites

Configuración de ISE para autenticación MAC

Credenciales de usuario válidas configuradas en ISE/Active Directory

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

Información básica para navegar por la interfaz de usuario web del controlador

Configuración de etiquetas de políticas, perfil WLAN y política

Configuración de políticas de servicio en ISE

Componentes Utilizados

9800 WLC versión 17.12.2

AP AXI C9120

9300 switch

ISE versión 3.1.0.518

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

La función Web Auth "On Mac Failure Filter" sirve como mecanismo de reserva en entornos WLAN que utilizan tanto la autenticación MAC como la autenticación Web.

- Mecanismo de reserva: cuando un cliente intenta conectarse a una WLAN con filtro MAC en un servidor RADIUS externo (ISE) o un servidor local y no puede autenticarse, esta función inicia automáticamente una autenticación Web de capa 3.

- Autenticación satisfactoria: Si un cliente se autentica correctamente a través del filtro MAC, se omite la autenticación Web, lo que permite al cliente conectarse directamente a la WLAN.

- Cómo Evitar las Desasociaciones: Esta función ayuda a evitar las desasociaciones que, de lo contrario, podrían producirse debido a los fallos de autenticación del filtro MAC.

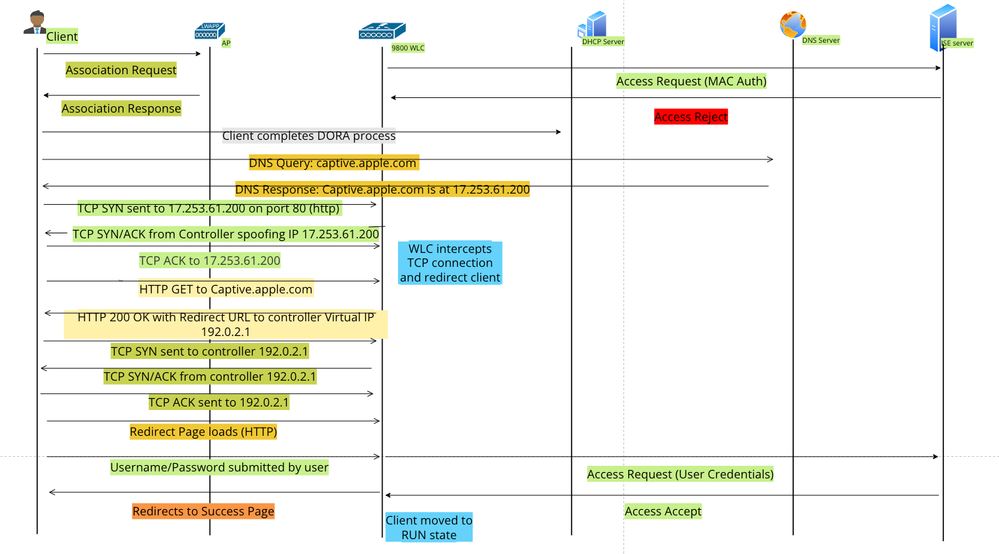

Flujo de autenticación web

Flujo de autenticación web

Configurar

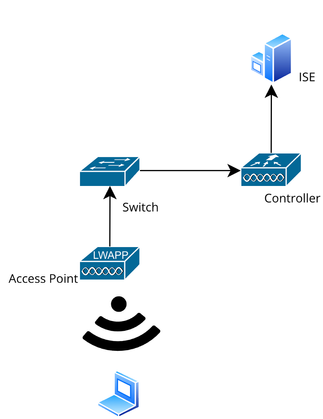

Diagrama de la red

Topología de red

Topología de red

Configuraciones

Configurar parámetros web

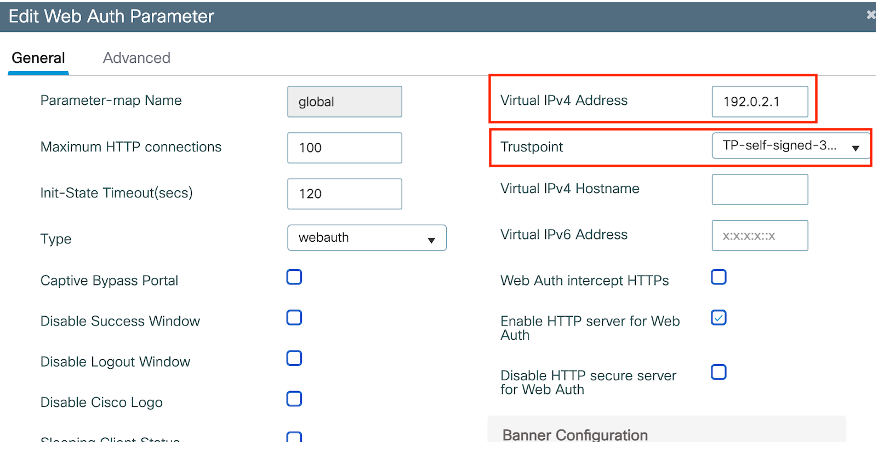

Navegue hasta Configuration > Security > Web Auth y seleccione el mapa de parámetro Global

Verifique la configuración de IP virtual y Trustpoint desde el mapa de parámetro global. Todos los perfiles de parámetro de Web Auth personalizados heredan la configuración de IP virtual y Trustpoint del mapa de parámetro global.

Perfil de parámetro de autenticación Web global

Perfil de parámetro de autenticación Web global

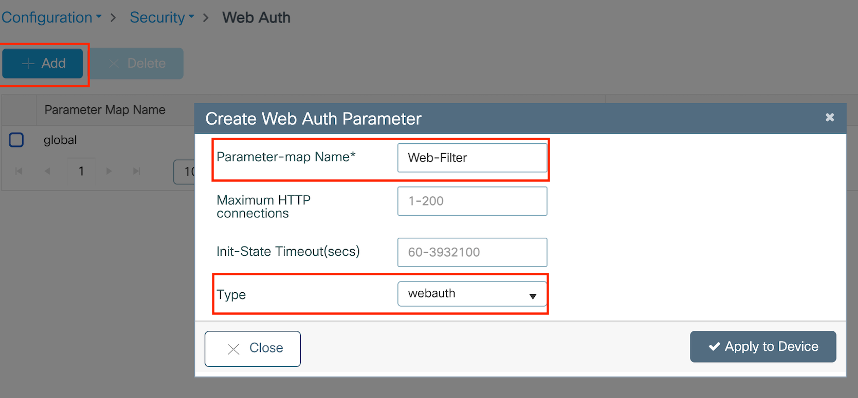

Paso 1: Seleccione "Agregar" para crear un mapa de parámetro de autenticación web personalizado. Ingrese el nombre del perfil y elija el tipo como "Webauth".

Perfil de parámetro de autenticación web

Perfil de parámetro de autenticación web

Si los clientes también obtienen una dirección IPv6, también debe agregar una dirección IPv6 virtual en el mapa de parámetros. Utilice una dirección IP en el intervalo de documentación 2001:db8::/32

Si sus clientes obtuvieron una dirección IPv6, existe una buena posibilidad de que intenten obtener la redirección de autenticación web HTTP en V6 y no en V4, razón por la cual necesita que también se configure el IPv6 virtual.

Configuración de CLI:

parameter-map type webauth Web-Filter

type webauth

Configurar perfil de directiva

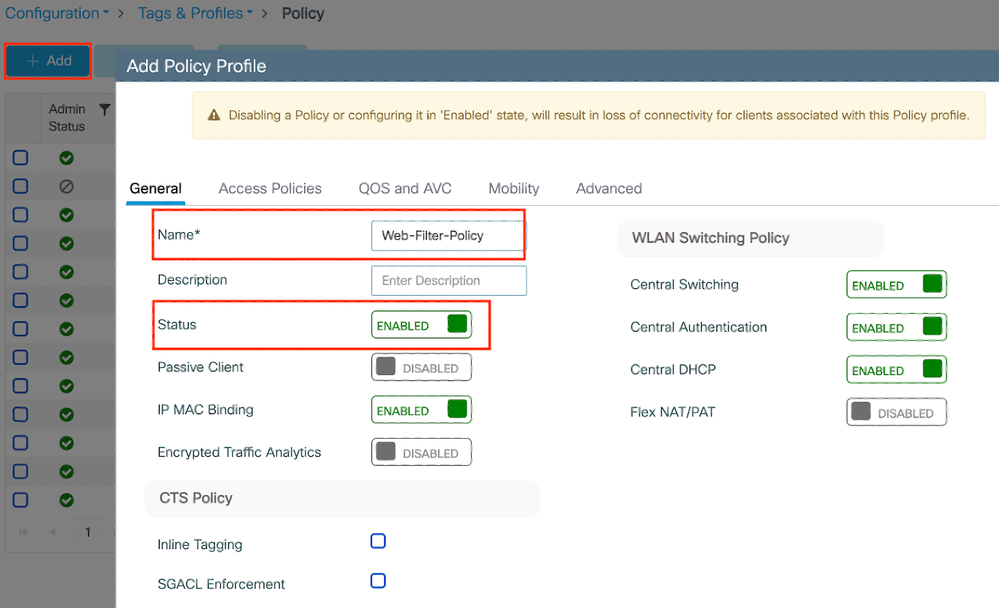

Paso 1: Crear un perfil de política

Vaya a Configuration > Tags & Profiles > Policy . Seleccione "Agregar". En la ficha General, especifique un nombre para el perfil y active la alternancia de estado.

Perfil de política

Perfil de política

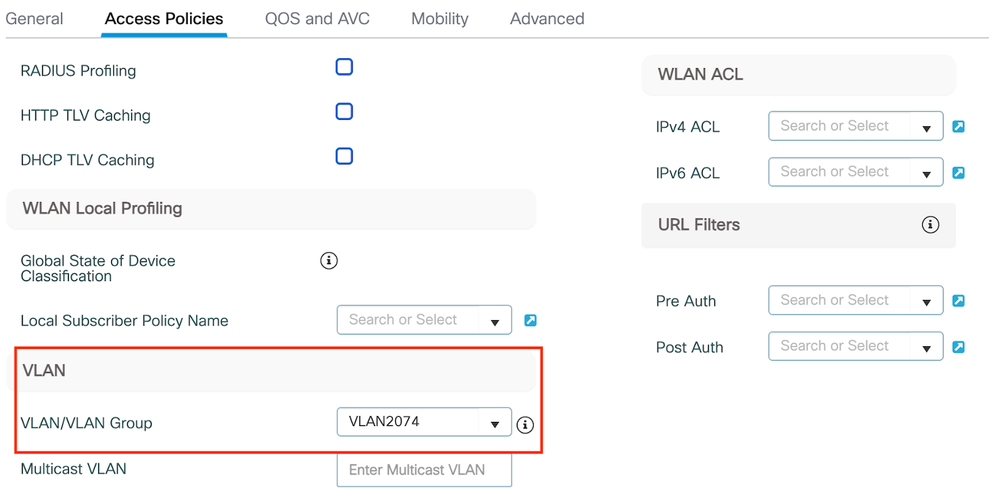

Paso 2:

En la pestaña Políticas de acceso, elija la VLAN del cliente en la lista desplegable de la sección VLAN.

Ficha Política de acceso

Ficha Política de acceso

Configuración de CLI:

wireless profile policy Web-Filter-Policy

vlan VLAN2074

no shutdown

Configuración del perfil WLAN

Paso 1: Vaya a Configuración > Etiquetas y perfiles > WLAN. Seleccione "Agregar" para crear un nuevo perfil. Defina un nombre de perfil y un nombre SSID, y habilite el campo de estado.

Perfil WLAN

Perfil WLAN

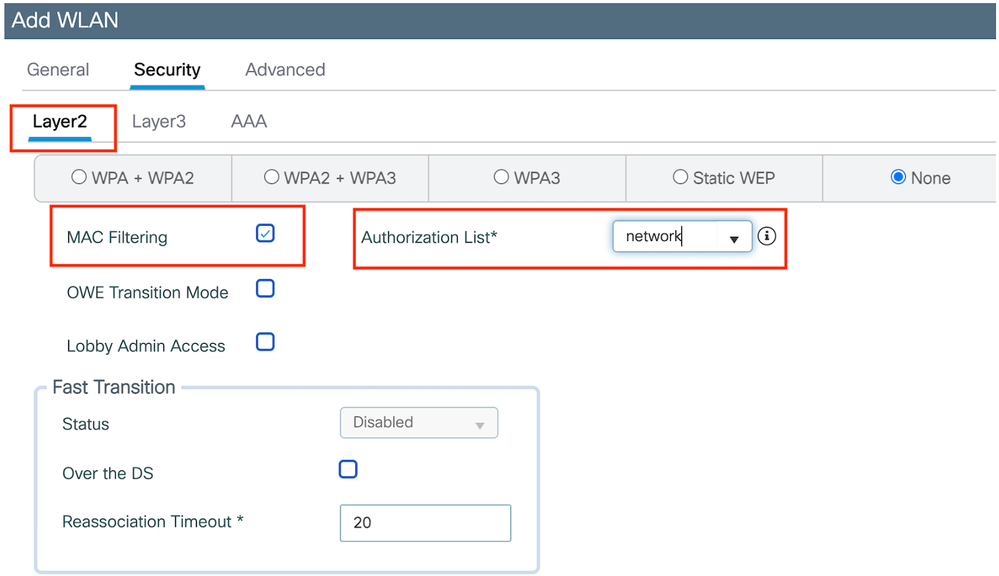

Paso 2: en la ficha Security (Seguridad), active la casilla de verificación "Mac Filtering" (Filtrado de Mac) y configure el servidor RADIUS en la lista de autorización (ISE o servidor local). Esta configuración utiliza ISE tanto para la autenticación Mac como para la autenticación Web.

Seguridad de capa 2 de WLAN

Seguridad de capa 2 de WLAN

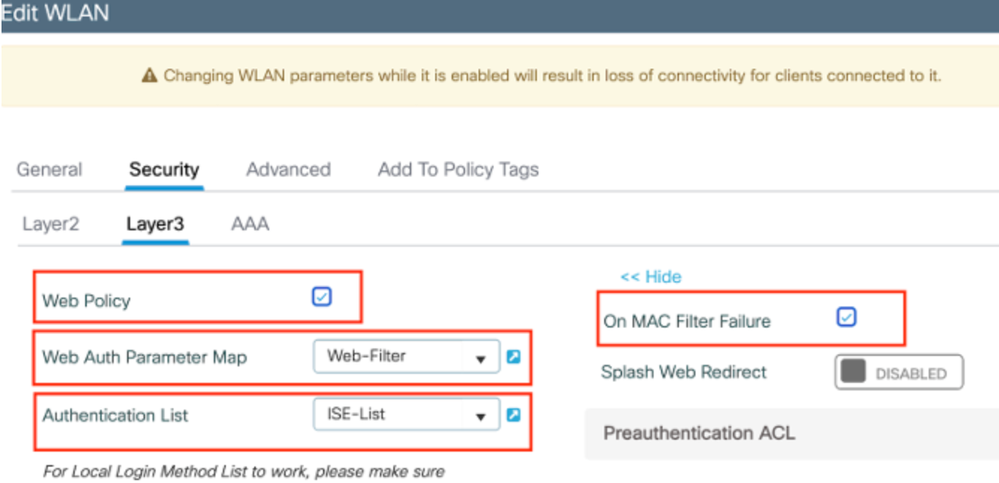

Paso 3: Vaya a Seguridad > Capa 3. Habilite la política web y asóciela con el perfil de mapa de parámetro de autenticación web. Marque la casilla de verificación "On Mac Filter Failure" y elija el servidor RADIUS en la lista desplegable Authentication (Autenticación).

Ficha Seguridad de capa 3 de WLAN

Ficha Seguridad de capa 3 de WLAN

Configuración de CLI

wlan Mac_Filtering_Wlan 9 Mac_Filtering_Wlan

mac-filtering network

radio policy dot11 24ghz

radio policy dot11 5ghz

no security ft adaptive

no security wpa

no security wpa wpa2

no security wpa wpa2 ciphers aes

no security wpa akm dot1x

security web-auth

security web-auth authentication-list ISE-List

security web-auth on-macfilter-failure

security web-auth parameter-map Web-Filter

no shutdown

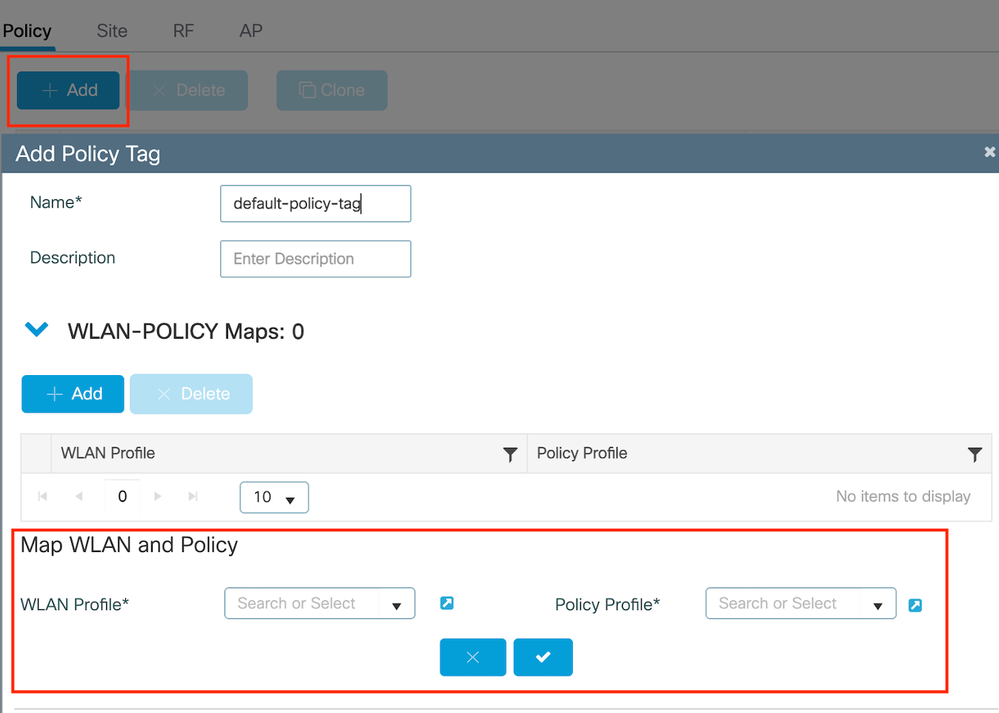

Paso 4: Configuración de etiquetas de política, creación de perfil WLAN y asignación de perfil de política

Vaya a Configuration > Tags & Profiles > Tags > Policy. Haga clic en "Agregar" para definir un nombre para la etiqueta de directiva. En WLAN-Policy Maps, seleccione "Add" (Agregar) para asignar el perfil de política y WLAN creado anteriormente.

Policy TAG map

Policy TAG map

Configuración de CLI:

wireless tag policy default-policy-tag

description "default policy-tag"

wlan Mac_Filtering_Wlan policy Web-Filter-Policy

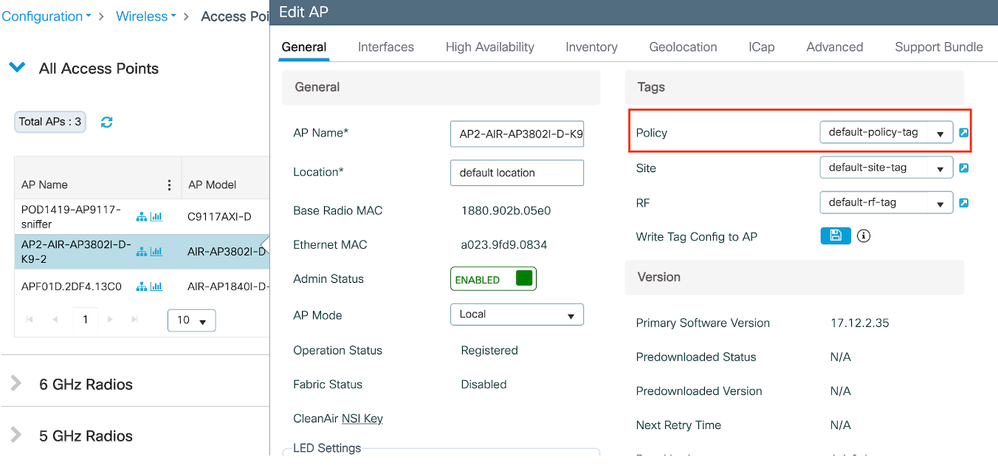

Paso 5: Vaya a Configuración > Inalámbrico > Punto de acceso. Seleccione el punto de acceso responsable de difundir este SSID. En el menú Editar punto de acceso, asigne la etiqueta de directiva creada.

Asignación de TAG de política a AP

Asignación de TAG de política a AP

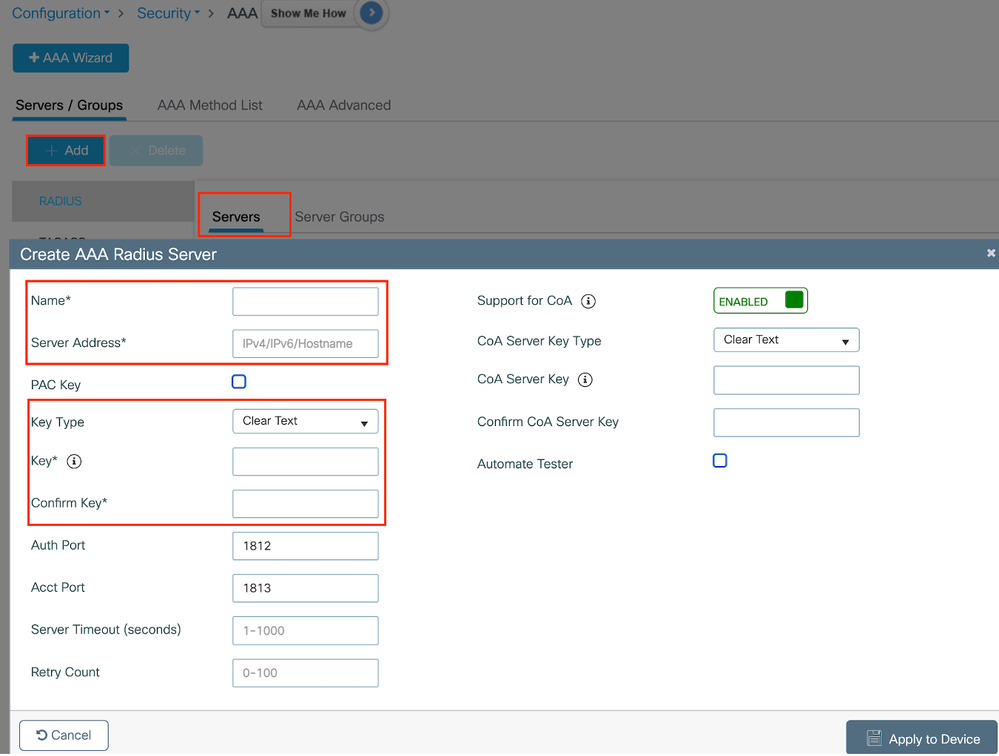

Configuración de AAA:

Paso 1: Crear un servidor Radius:

Vaya a Configuration > Security > AAA. Haga clic en la opción "Agregar" en la sección Servidor/Grupo. En la página "Create AAA Radius Server" (Crear servidor RADIUS AAA), introduzca el nombre del servidor, la dirección IP y el secreto compartido.

Configuración del servidor

Configuración del servidor

Configuración de CLI

radius server ISE-Auth

address ipv4 10.197.224.122 auth-port 1812 acct-port 1813

key *****

server name ISE-Auth

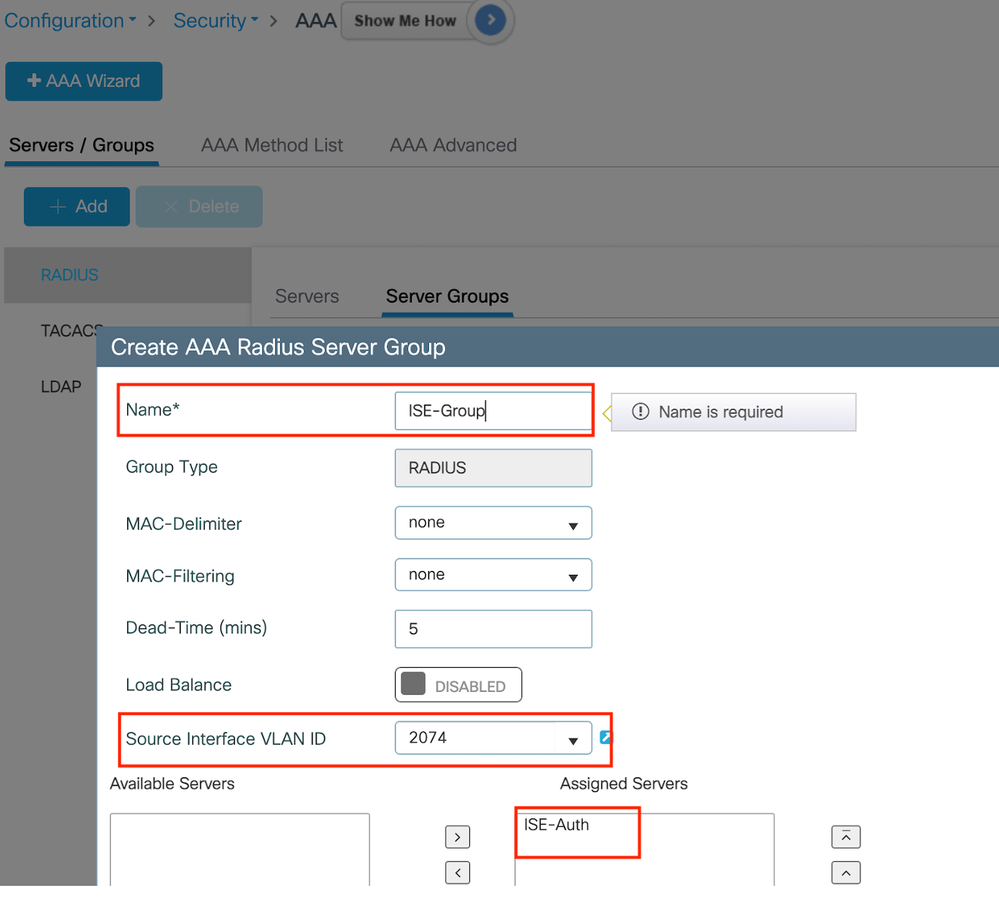

Paso 2: Crear un grupo de servidores Radius:

Seleccione la opción "Agregar" en la sección Grupos de servidores para definir un grupo de servidores. Alternar los servidores que se incluirán en la misma configuración de grupo.

No es necesario establecer la interfaz de origen. De forma predeterminada, el 9800 utiliza su tabla de ruteo para averiguar la interfaz que se debe utilizar para alcanzar el servidor RADIUS y normalmente utiliza la gateway predeterminada.

Grupo de servidores

Grupo de servidores

Configuración de CLI

aaa group server radius ISE-Group

server name ISE-Auth

ip radius source-interface Vlan2074

deadtime 5

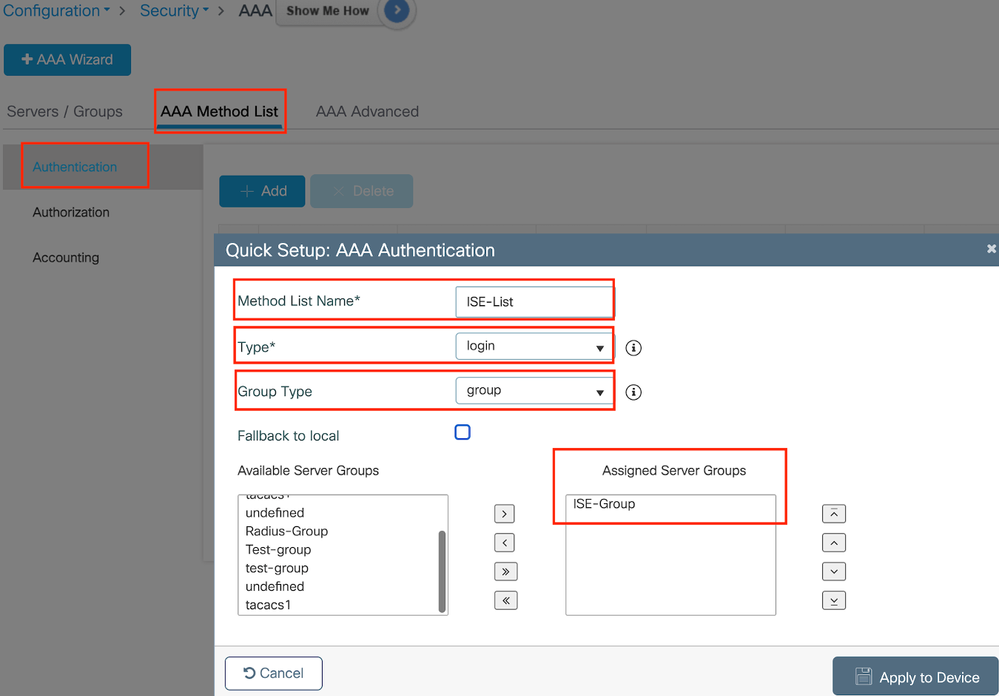

Paso 3: Configuración de la Lista de Métodos AAA:

Vaya a la pestaña Lista de métodos AAA. En Autenticación, haga clic en Agregar. Defina un nombre de lista de métodos con Tipo como "login" y Tipo de grupo como "Group". Asigne el grupo de servidores de autenticación configurado en la sección Grupo de servidores asignado.

Lista de métodos de autenticación

Lista de métodos de autenticación

Configuración de CLI

aaa authentication login ISE-List group ISE-Group

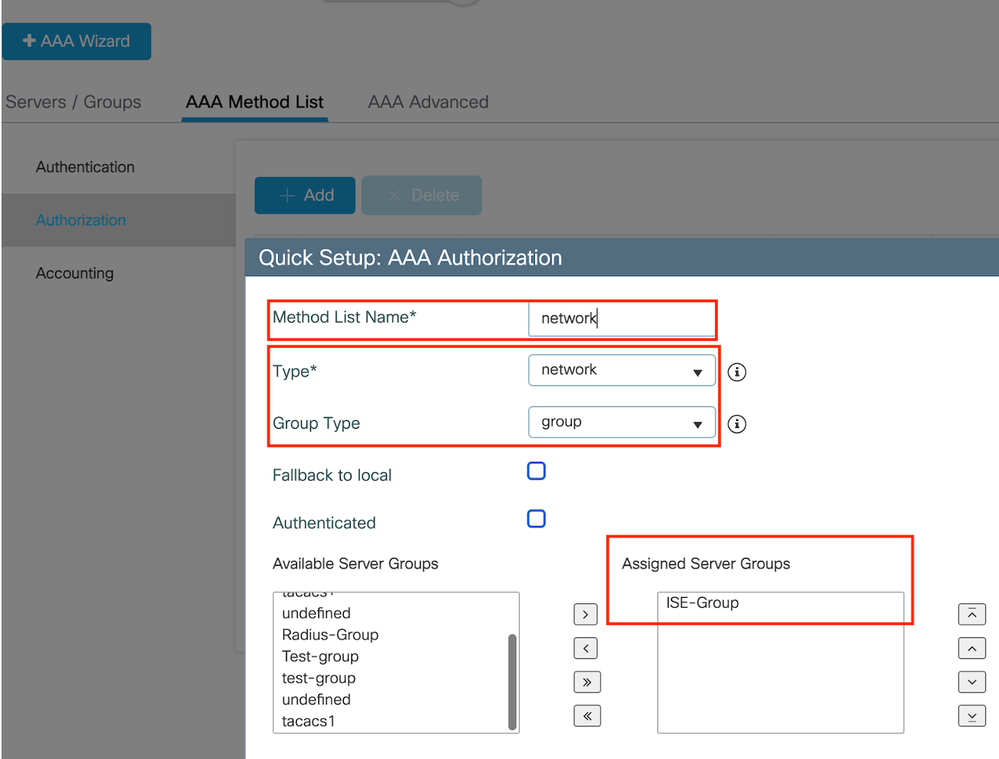

Vaya a la sección Lista de métodos de autorización y haga clic en "Agregar". Defina un nombre de lista de métodos y establezca el tipo en "red" con Tipo de grupo como "Grupo". Cambie el servidor RADIUS configurado a la sección Grupos de Servidores Asignados.

Lista de métodos de autorización

Lista de métodos de autorización

Configuración de CLI

aaa authorization network network group ISE-Group

Configuración de ISE:

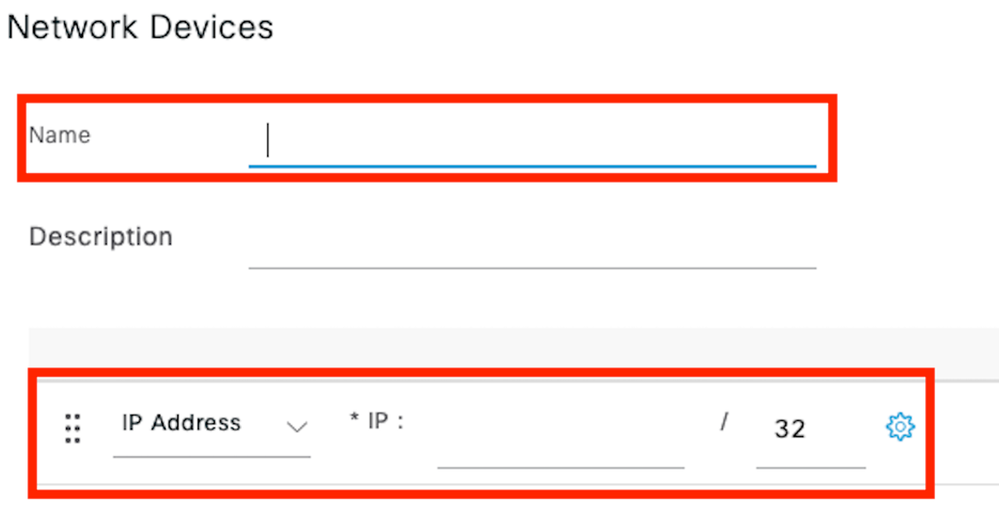

Agregar WLC como dispositivo de red en ISE

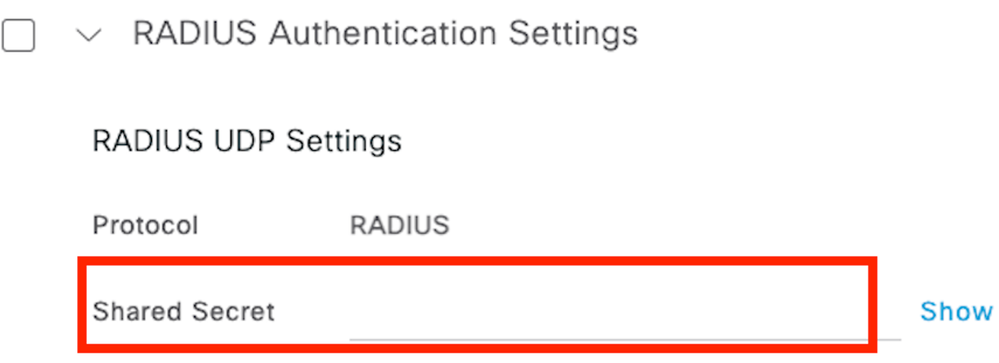

Paso 1: Vaya a Administración > Dispositivos de red y haga clic en Agregar. Introduzca la dirección IP del controlador, el nombre de host y el secreto compartido en Configuración de autenticación de RADIUS

Agregar dispositivo de red

Agregar dispositivo de red

secreto compartido

secreto compartido

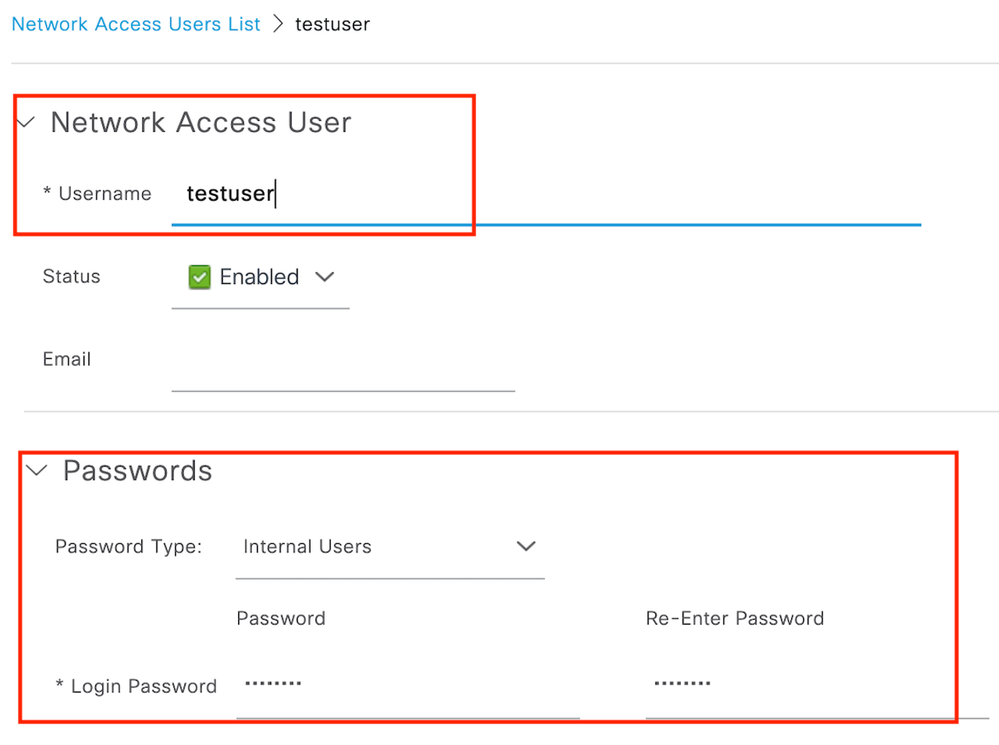

Paso 2: Crear entrada de usuario

En Identity Management > Identities (Administración de identidades > Identidades), seleccione la opción Add (Agregar).

Configure el nombre de usuario y la contraseña que el cliente debe utilizar para la autenticación Web

Agregar credenciales de usuario

Agregar credenciales de usuario

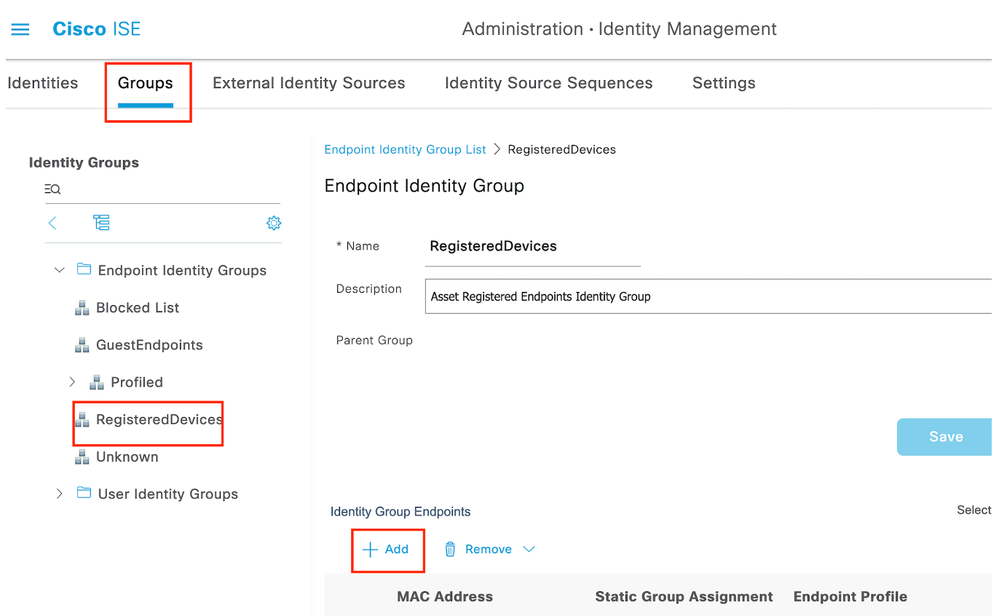

Paso 3: Vaya a Administration > Identity Management > Groups > Registered Devices y haga clic en Add.

Introduzca la dirección MAC del dispositivo para crear una entrada en el servidor.

Agregar dirección MAC del dispositivo

Agregar dirección MAC del dispositivo

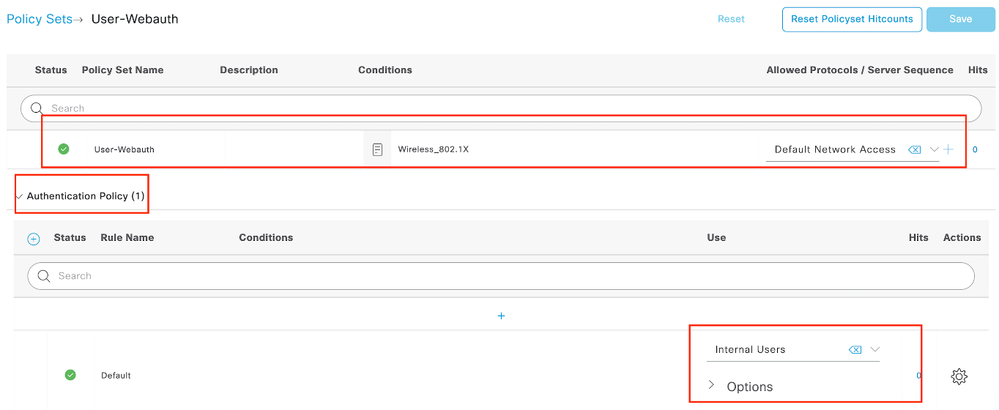

Paso 4: Crear política de servicio

Vaya a Directiva > Conjuntos de directivas y seleccione el signo "+" para crear un nuevo conjunto de directivas

Este conjunto de políticas es para la autenticación Web de usuario, donde se crea un nombre de usuario y una contraseña para el cliente en Identity Management

Política del servicio de autenticación web

Política del servicio de autenticación web

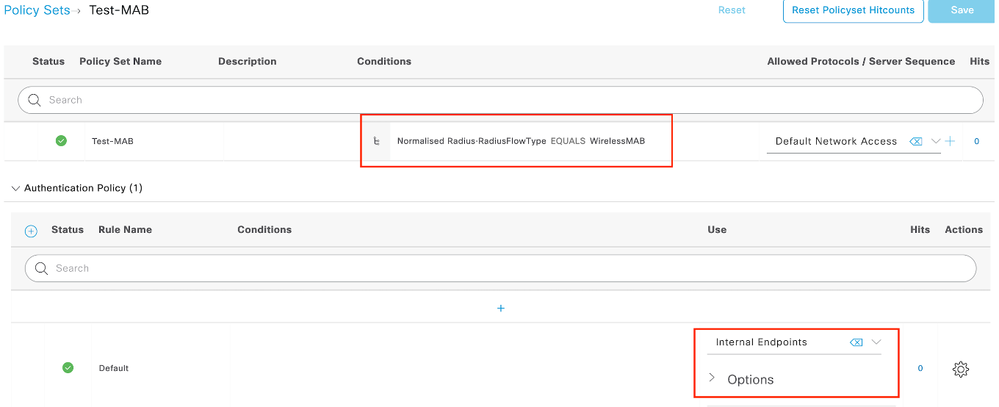

De manera similar, cree una política de servicio MAB y asigne los extremos internos en la política de autenticación.

Política del servicio de autenticación MAB

Política del servicio de autenticación MAB

Verificación

Configuración del controlador

show wireless tag policy detailed default-policy-tag

Policy Tag Name : default-policy-tag

Description : default policy-tag

Number of WLAN-POLICY maps: 1

WLAN Profile Name Policy Name

------------------------------------------------------------------------

Mac_Filtering_Wlan Web-Filter-Policy show wireless profile policy detailed Web-Filter-Policy

Policy Profile Name : Web-Filter-Policy

Description :

Status : ENABLED

VLAN : 2074

Multicast VLAN : 0

show wlan name Mac_Filtering_Wlan

WLAN Profile Name : Mac_Filtering_Wlan

================================================

Identifier : 9

Description :

Network Name (SSID) : Mac_Filtering_Wlan

Status : Enabled

Broadcast SSID : Enabled

Mac Filter Authorization list name : network

Webauth On-mac-filter Failure : Enabled

Webauth Authentication List Name : ISE-List

Webauth Authorization List Name : Disabled

Webauth Parameter Map : Web-Filter show parameter-map type webauth name Web-Filter

Parameter Map Name : Web-Filter

Type : webauth

Auth-proxy Init State time : 120 sec

Webauth max-http connection : 100

Webauth logout-window : Enabled

Webauth success-window : Enabled

Consent Email : Disabled

Activation Mode : Replace

Sleeping-Client : Disabled

Webauth login-auth-bypass:

show ip http server status

HTTP server status: Enabled

HTTP server port: 80

HTTP server active supplementary listener ports: 21111

HTTP server authentication method: local

HTTP server auth-retry 0 time-window 0

HTTP server digest algorithm: md5

HTTP server access class: 0

HTTP server IPv4 access class: None

HTTP server IPv6 access class: None

HTTP server base path:

HTTP File Upload status: Disabled

HTTP server upload path:

HTTP server help root:

Maximum number of concurrent server connections allowed: 300

Maximum number of secondary server connections allowed: 50

Server idle time-out: 180 seconds

Server life time-out: 180 seconds

Server session idle time-out: 600 seconds

Maximum number of requests allowed on a connection: 25

Server linger time : 60 seconds

HTTP server active session modules: ALL

HTTP secure server capability: Present

HTTP secure server status: Enabled

HTTP secure server port: 443 show ap name AP2-AIR-AP3802I-D-K9-2 tag detail

Policy tag mapping

------------------

WLAN Profile Name Policy Name VLAN Flex Central Switching IPv4 ACL IPv6 ACL

---------------------------------------------------------------------------------------------------------------------------------------------

Mac_Filtering_Wlan Web-Filter-Policy 2074 ENABLED Not Configured Not Configured

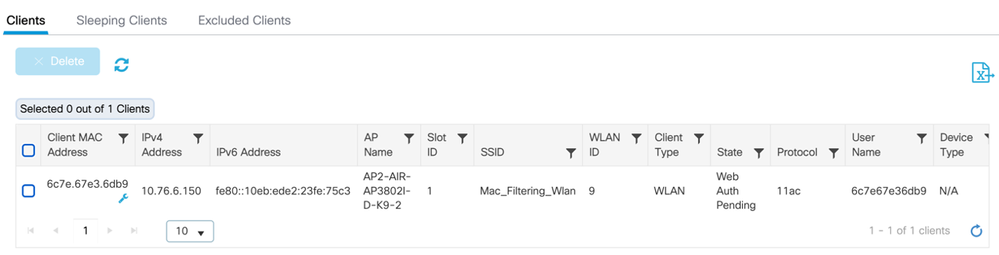

Estado de la política del cliente en el controlador

Vaya a la sección Panel > Clientes para confirmar el estado de los clientes conectados.

El cliente se encuentra actualmente en estado pendiente de autenticación Web

Detalles del cliente

Detalles del cliente

show wireless client summary

Number of Clients: 1

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

6c7e.67e3.6db9 AP2-AIR-AP3802I-D-K9-2 WLAN 9 Webauth Pending 11ac Web Auth Local

show wireless client mac-address 6c7e.67e3.6db9 detail

Client MAC Address : 6c7e.67e3.6db9 Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.76.6.150

Client IPv6 Addresses : fe80::10eb:ede2:23fe:75c3

Client Username : 6c7e67e36db9

AP MAC Address : 1880.902b.05e0

AP Name: AP2-AIR-AP3802I-D-K9-2

AP slot : 1

Client State : Associated

Policy Profile : Web-Filter-Policy

Flex Profile : N/A

Wireless LAN Id: 9

WLAN Profile Name: Mac_Filtering_Wlan

Wireless LAN Network Name (SSID): Mac_Filtering_Wlan

BSSID : 1880.902b.05eb

Client ACLs : None

Mac authentication : Failed

Policy Manager State: Webauth Pending

Last Policy Manager State : IP Learn Complete

Client Entry Create Time : 88 seconds

Policy Type : N/A

Encryption Cipher : None

Auth Method Status List

Method : Web Auth

Webauth State : Get Redirect

Webauth Method : Webauth Después de la autenticación Web correcta, el estado del administrador de directivas de cliente pasa a RUN

show wireless client mac-address 6c7e.67e3.6db9 detail

Client ACLs : None

Mac authentication : Failed

Policy Manager State: Run

Last Policy Manager State : Webauth Pending

Client Entry Create Time : 131 seconds

Policy Type : N/A

Troubleshoot

La funcionalidad de la función Web Auth on MAC Failure se basa en la capacidad del controlador para activar la autenticación web en caso de fallo del MAB. Nuestro objetivo principal es recopilar los rastros de RA de manera eficiente desde el controlador para la resolución de problemas y el análisis.

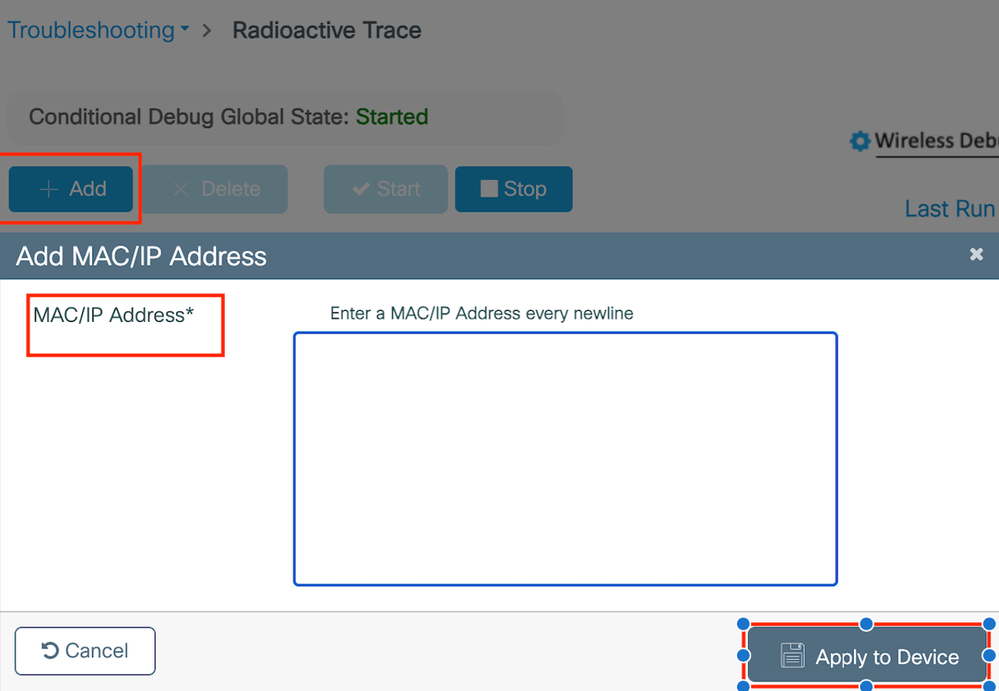

Recopilación de trazas radiactivas

Active Radio Active Tracing para generar seguimientos de depuración de cliente para la dirección MAC especificada en la CLI.

Pasos para habilitar el seguimiento radiactivo:

Asegúrese de que todas las depuraciones condicionales estén inhabilitadas

clear platform condition allHabilitar depuración para la dirección MAC especificada

debug wireless mac <H.H.H> monitor-time <Time is seconds>Después de reproducir el problema, deshabilite la depuración para detener la recopilación de seguimiento de RA.

no debug wireless mac <H.H.H>

Una vez que se detiene el seguimiento de RA, el archivo de depuración se genera en la memoria de inicialización del controlador.

show bootflash: | include ra_trace

2728 179 Jul 17 2024 15:13:54.0000000000 +00:00 ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Copie el archivo en un servidor externo.

copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://<IP address>/ra-FILENAME.txt

Mostrar el registro de depuración:

more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Activar el seguimiento de RA en la GUI,

Paso 1: Vaya a Troubleshooting > Radioactive Trace. Seleccione la opción para agregar una nueva entrada y, a continuación, introduzca la dirección MAC del cliente en la ficha Add MAC/IP Address (Agregar dirección MAC/IP).

seguimiento activo por radio

seguimiento activo por radio

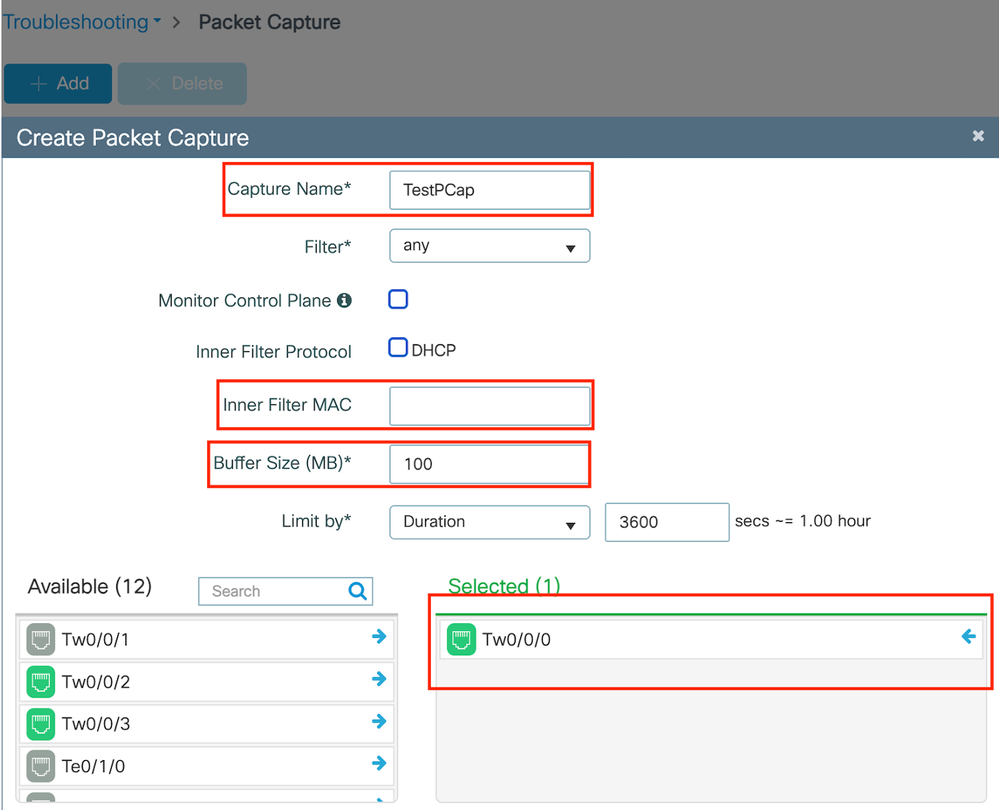

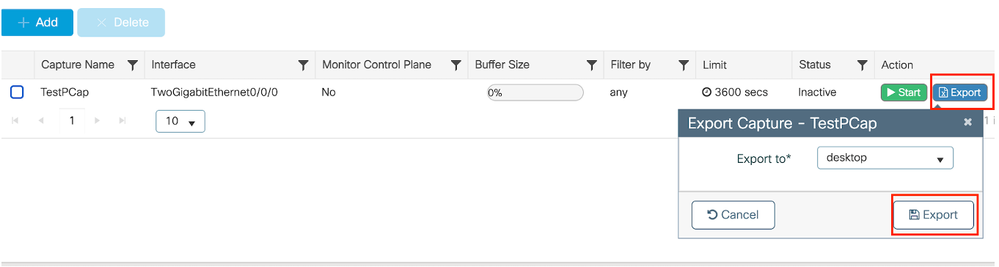

Capturas de paquetes integradas:

Vaya a Resolución de problemas > Captura de paquetes. Introduzca el nombre de la captura y especifique la dirección MAC del cliente como MAC del filtro interno. Establezca el tamaño del búfer en 100 y elija la interfaz de enlace ascendente para supervisar los paquetes entrantes y salientes.

Captura de paquetes integrada

Captura de paquetes integrada

Nota: Seleccione la opción "Supervisar tráfico de control" para ver el tráfico redirigido a la CPU del sistema y reinyectado en el plano de datos.

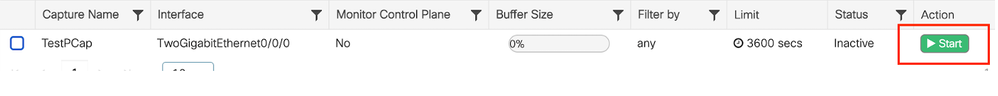

Seleccione Iniciar para capturar paquetes

Iniciar captura

Iniciar captura

Configuración de CLI

monitor capture TestPCap inner mac <H.H.H>

monitor capture TestPCap buffer size 100

monitor capture TestPCap interface twoGigabitEthernet 0/0/0 both

monitor capture TestPCap start

<Reporduce the issue>

monitor capture TestPCap stopshow monitor capture TestPCap

Status Information for Capture TestPCap

Target Type:

Interface: TwoGigabitEthernet0/0/0, Direction: BOTH

Status : Inactive

Filter Details:

Capture all packets

Inner Filter Details:

Mac: 6c7e.67e3.6db9

Continuous capture: disabled

Buffer Details:

Buffer Type: LINEAR (default)

Buffer Size (in MB): 100

Limit Details:

Number of Packets to capture: 0 (no limit)

Packet Capture duration: 3600

Packet Size to capture: 0 (no limit)

Maximum number of packets to capture per second: 1000

Packet sampling rate: 0 (no sampling)

Exportar captura de paquetes al servidor TFTP externo

monitor capture TestPCap export tftp://<IP address>/ TestPCap.pcap

Exportar captura de paquetes

Exportar captura de paquetes

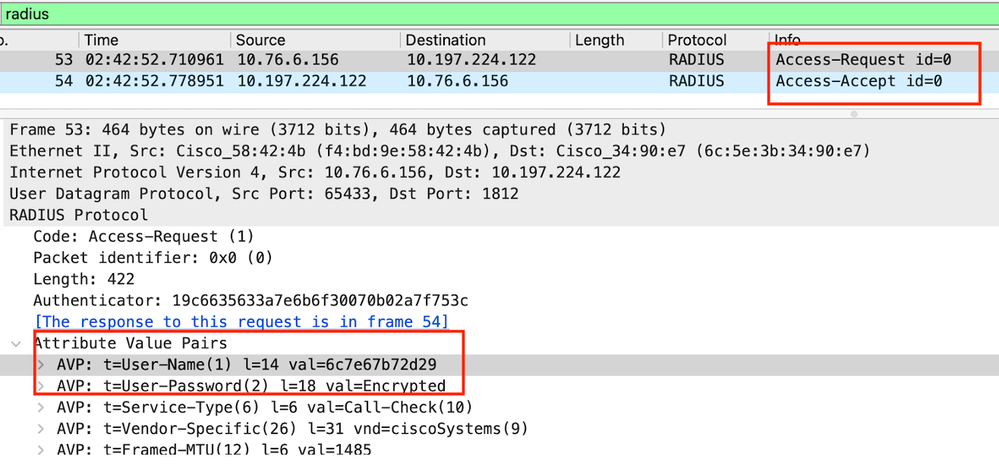

Ejemplo: durante una autenticación MAC correcta, un dispositivo cliente se conecta a la red, su dirección MAC es validada por el servidor RADIUS a través de políticas configuradas y, tras la verificación, el acceso lo concede el dispositivo de acceso a la red, lo que permite la conectividad de red.

Una vez que el cliente se asocia, el controlador envía una solicitud de acceso al servidor ISE.

El nombre de usuario es la dirección MAC del cliente, ya que se trata de la autenticación MAB

2024/07/16 21:12:52.711298748 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Send Access-Request to 10.197.224.122:1812 id 0/0, len 422

2024/07/16 21:12:52.711310730 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: authenticator 19 c6 63 56 33 a7 e6 b6 - f3 00 70 b0 2a 7f 75 3c

2024/07/16 21:12:52.711326401 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Name [1] 14 "6c7e67b72d29"

2024/07/16 21:12:52.711329615 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Password [2] 18 *

2024/07/16 21:12:52.711337331 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Service-Type [6] 6 Call Check [10]

2024/07/16 21:12:52.711340443 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Vendor, Cisco [26] 31

2024/07/16 21:12:52.711344513 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Cisco AVpair [1] 25 "service-type=Call Check"

2024/07/16 21:12:52.711349087 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Framed-MTU [12] 6 1485

2024/07/16 21:12:52.711351935 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/07/16 21:12:52.711377387 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: EAP-Key-Name [102] 2 *

2024/07/16 21:12:52.711382613 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Vendor, Cisco [26] 49

2024/07/16 21:12:52.711385989 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=9C064C0A0000227ABE923CE6

ISE envía la aceptación de acceso porque tenemos una entrada de usuario válida

2024/07/16 21:12:52.779147404 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Received from id 1812/0 10.197.224.122:0, Access-Accept, len 115

2024/07/16 21:12:52.779156117 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: authenticator 5d dc 1c e6 d3 82 a3 75 - 07 a1 86 0a 37 e2 e7 65

2024/07/16 21:12:52.779161793 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Name [1] 19 "6C-7E-67-B7-2D-29"

2024/07/16 21:12:52.779165183 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Class [25] 58 ...

2024/07/16 21:12:52.779219803 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Message-Authenticator[80] 18 ...

2024/07/16 21:12:52.779417578 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67b7.2d29:capwap_90000005] MAB received an Access-Accept for (6c7e.67b7.2d29)

2024/07/16 21:12:52.779436247 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67b7.2d29:capwap_90000005] Received event 'MAB_RESULT' on (6c7e.67b7.2d29)

Estado de política del cliente transicionado a autenticación Mac completada

2024/07/16 21:12:52.780181486 {wncd_x_R0-0}{1}: [client-auth] [17765]: (info): MAC: 6c7e.67b7.2d29 Client auth-interface state transition: S_AUTHIF_MAB_AUTH_PENDING -> S_AUTHIF_MAB_AUTH_DONE

2024/07/16 21:12:52.780238297 {wncd_x_R0-0}{1}: [client-orch-sm] [17765]: (debug): MAC: 6c7e.67b7.2d29 Processing MAB authentication result status: 0, CO_AUTH_STATUS_SUCCESS

El cliente se encuentra en el estado de aprendizaje de IP después de una autenticación MAB satisfactoria

2024/07/16 21:12:55.791404789 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: 6c7e.67b7.2d29 Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

2024/07/16 21:12:55.791739386 {wncd_x_R0-0}{1}: [client-iplearn] [17765]: (info): MAC: 6c7e.67b7.2d29 IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

2024/07/16 21:12:55.794130301 {iosrp_R0-0}{1}: [buginf] [4440]: (debug): AUTH-FEAT-SISF-EVENT: IP update for MAC f4bd.9e58.424b. New IP 10.76.6.147

Estado del administrador de directivas de cliente actualizado a RUN, se omite la autenticación Web para el cliente que completa la autenticación MAB

2024/07/16 21:13:11.210786952 {wncd_x_R0-0}{1}: [errmsg] [17765]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: R0/0: wncd: Username entry (6C-7E-67-B7-2D-29) joined with ssid (Mac_Filtering_Wlan) for device with MAC: 6c7e.67b7.2d29 on channel (136)

Verificación mediante captura de paquetes integrada

Paquete Radius

Paquete Radius

Ejemplo de fallo de autenticación MAC para un dispositivo cliente

Autenticación Mac iniciada para un cliente después de una asociación exitosa

2024/07/17 03:20:59.842211775 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67e3.6db9:capwap_90000005] MAB authentication started for 6c7e.67e3.6db9

2024/07/17 03:20:59.842280253 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [17765]: (note): Authentication Success. Resolved Policy bitmap:11 for client 6c7e.67e3.6db9

2024/07/17 03:20:59.842284313 {wncd_x_R0-0}{1}: [client-auth] [17765]: (info): MAC: 6c7e.67e3.6db9 Client auth-interface state transition: S_AUTHIF_MAB_AUTH_PENDING -> S_AUTHIF_MAB_AUTH_PENDING

2024/07/17 03:20:59.842320572 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67e3.6db9:capwap_90000005] Received event 'MAB_CONTINUE' on (6c7e.67e3.6db9)

ISE enviaría Rechazo de acceso, ya que esta entrada de dispositivo no está presente en ISE

2024/07/17 03:20:59.842678322 {wncd_x_R0-0}{1}: [mab] [17765]: (info): [6c7e.67e3.6db9:capwap_90000005] MAB received an Access-Reject for 0xFE00001C (6c7e.67e3.6db9)

2024/07/17 03:20:59.842877636 {wncd_x_R0-0}{1}: [auth-mgr] [17765]: (info): [6c7e.67e3.6db9:capwap_90000005] Method mab changing state from 'Running' to 'Authc Failed'

Se inició Web-Auth para el dispositivo del cliente debido a un error de MAB

2024/07/17 03:20:59.843728206 {wncd_x_R0-0}{1}: [client-auth] [17765]: (info): MAC: 6c7e.67e3.6db9 Client auth-interface state transition: S_AUTHIF_MAB_AUTH_FAILED -> S_AUTHIF_L2_WEBAUTH_PENDING

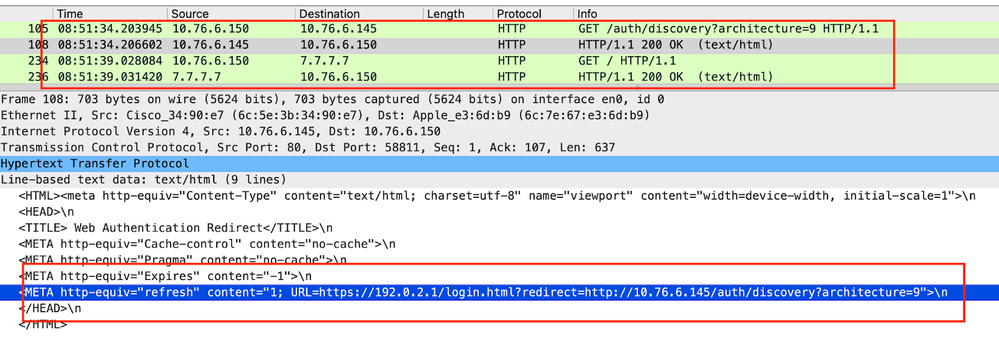

Una vez que el cliente inicia una solicitud GET HTTP, la URL de redirección se envía al dispositivo cliente, ya que el controlador falsifica la sesión TCP correspondiente.

2024/07/17 03:21:37.817434046 {wncd_x_R0-0}{1}: [webauth-httpd] [17765]: (info): capwap_90000005[6c7e.67e3.6db9][ 10.76.6.150]Parse GET, src [10.76.6.150] dst [10.76.6.145] url [http://10.76.6.145/auth/discovery?architecture=9]

2024/07/17 03:21:37.817459639 {wncd_x_R0-0}{1}: [webauth-httpd] [17765]: (debug): capwap_90000005[6c7e.67e3.6db9][ 10.76.6.150]Parse GET, Redirect to VIP/login.html

2024/07/17 03:21:37.817466483 {wncd_x_R0-0}{1}: [webauth-httpd] [17765]: (debug): capwap_90000005[6c7e.67e3.6db9][ 10.76.6.150]Parse GET, Redirect to Virtual IP url [https://192.0.2.1/login.html?redirect=http://10.76.6.145/auth/discovery?architecture=9]

2024/07/17 03:21:37.817482231 {wncd_x_R0-0}{1}: [webauth-state] [17765]: (info): capwap_90000005[6c7e.67e3.6db9][ 10.76.6.150]State INIT -> GET_REDIRECT

El cliente inicia un HTTP Get a la URL de redireccionamiento y una vez que la página se carga, se envían las credenciales de inicio de sesión.

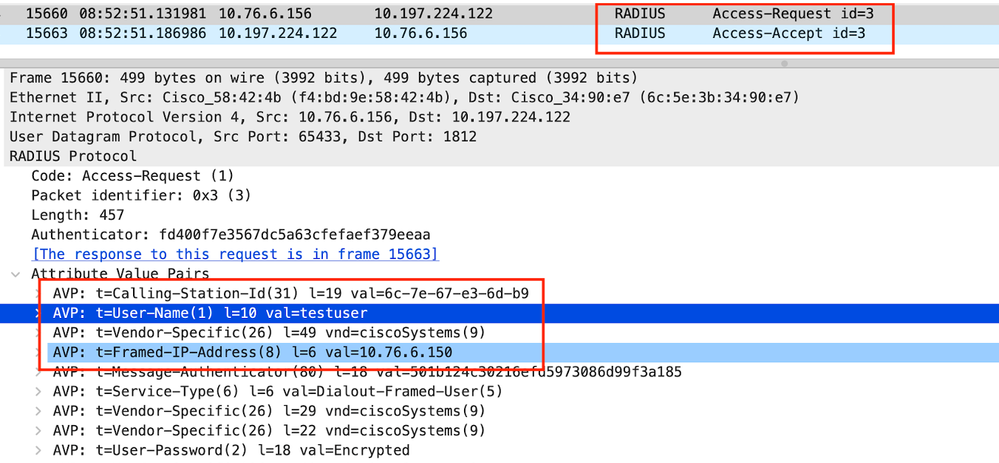

El controlador envía una solicitud de acceso a ISE

Se trata de una autenticación web ya que se observa un nombre de usuario válido en el paquete de aceptación de acceso

2024/07/17 03:22:51.132347799 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Send Access-Request to 10.197.224.122:1812 id 0/3, len 457

2024/07/17 03:22:51.132362949 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: authenticator fd 40 0f 7e 35 67 dc 5a - 63 cf ef ae f3 79 ee aa

2024/07/17 03:22:51.132368737 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Calling-Station-Id [31] 19 "6c-7e-67-e3-6d-b9"

2024/07/17 03:22:51.132372791 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Name [1] 10 "testuser"

2024/07/17 03:22:51.132376569 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Vendor, Cisco [26] 49

Access-Accept recibido desde ISE

2024/07/17 03:22:51.187040709 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Received from id 1812/3 10.197.224.122:0, Access-Accept, len 106

2024/07/17 03:22:51.187050061 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: authenticator d3 ac 6c f7 a2 a2 17 ca - b4 0f 00 a7 f6 51 0a a4

2024/07/17 03:22:51.187055731 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: User-Name [1] 10 "testuser"

2024/07/17 03:22:51.187059053 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Class [25] 58 ...

2024/07/17 03:22:51.187102553 {wncd_x_R0-0}{1}: [radius] [17765]: (info): RADIUS: Message-Authenticator[80] 18 ...

La autenticación web se realiza correctamente y la transición del estado del cliente al estado RUN

2024/07/17 03:22:51.193775717 {wncd_x_R0-0}{1}: [errmsg] [17765]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: R0/0: wncd: Username entry (testuser) joined with ssid (Mac_Filtering_Wlan) for device with MAC: 6c7e.67e3.6db9 on channel (136)

2024/07/17 03:22:51.194009423 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: 6c7e.67e3.6db9 Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RUN

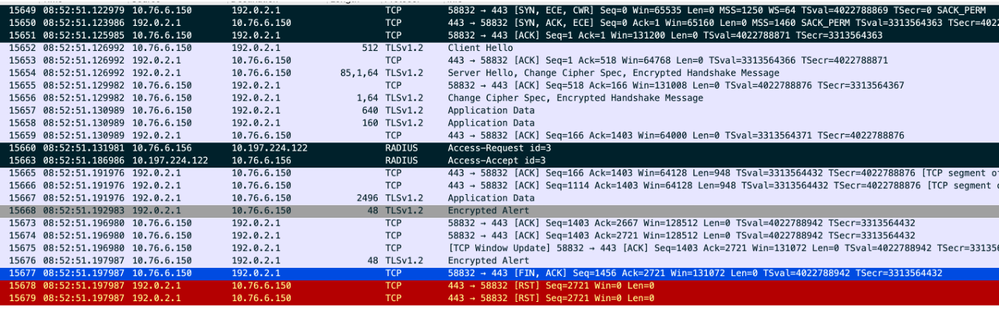

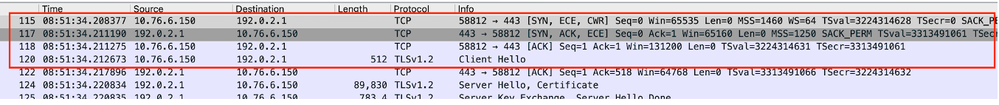

Verificación mediante capturas EPC

El cliente completa el protocolo de enlace TCP con la dirección IP virtual del controlador y el cliente carga la página del portal de redirección. Una vez que el usuario envía el nombre de usuario y la contraseña, podemos observar una solicitud de acceso radius desde la dirección IP de administración del controlador.

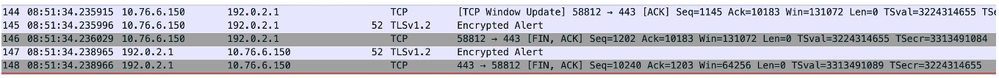

Después de una autenticación exitosa, la sesión TCP del cliente se cierra y en el controlador el cliente pasa al estado RUN.

Flujo TCP con paquete RADIUS

Flujo TCP con paquete RADIUS

Paquete RADIUS enviado a ISE con credenciales de usuario

Paquete RADIUS enviado a ISE con credenciales de usuario

La captura de Wireshark del lado del cliente para validar que el tráfico del cliente se está redirigiendo a la página del portal y validar el intercambio de señales TCP con el controlador de la dirección IP virtual/servidor web

Captura del lado del cliente para validar la URL de redirección

Captura del lado del cliente para validar la URL de redirección

El cliente establece el protocolo de enlace TCP a la dirección IP virtual del controlador

Protocolo de enlace TCP entre el cliente y el servidor web

Protocolo de enlace TCP entre el cliente y el servidor web

La sesión se cierra tras una autenticación web correcta.

Sesión TCP cerrada después de que el cliente complete la autenticación Web

Sesión TCP cerrada después de que el cliente complete la autenticación Web

Artículo relacionado

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

25-Jul-2024 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Vinesh VeerarasuTAC de Cisco

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios