Guía de diseño CX - Tecnología inalámbrica para redes públicas de gran tamaño

Opciones de descarga

-

ePub (874.5 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (825.4 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe las pautas de diseño y configuración para redes Wi-Fi públicas de gran tamaño.

Guía de diseño de CX

Las guías de diseño de CX están escritas por especialistas de Cisco Technical Assistance Center (TAC) y Cisco Professional Services (PS) y revisadas por expertos de Cisco. Las guías se basan en las prácticas líderes de Cisco, así como en el conocimiento y la experiencia obtenidos de innumerables implementaciones de clientes a lo largo de muchos años. Las redes diseñadas y configuradas de acuerdo con las recomendaciones de este documento ayudan a evitar los obstáculos más comunes y a mejorar el funcionamiento de la red.

Ámbito de aplicación y definiciones

Este documento proporciona directrices de diseño y configuración para redes inalámbricas públicas de gran tamaño.

Definición: grandes redes públicas: implementaciones inalámbricas, a menudo de alta densidad, que proporcionan conectividad de red para miles de dispositivos cliente desconocidos o no gestionados.

Este documento a menudo asume que la red de destino está proporcionando servicios a eventos grandes y/o temporales. También se adapta a las redes estáticas permanentes para los lugares que reciben a muchos invitados. Por ejemplo, un centro comercial o un aeropuerto tienen similitudes con la red Wi-Fi de un estadio o de un recinto de conciertos, en el sentido de que no hay control sobre los usuarios finales, y estos existen en la red normalmente solo durante un par de horas, o como máximo durante el día.

La cobertura inalámbrica para grandes eventos o lugares tiene su propio conjunto de requisitos, que tiende a ser diferente de las redes empresariales, de fabricación o incluso de las grandes redes educativas. Las grandes redes públicas pueden tener miles de personas, concentradas en uno o pocos edificios. Pueden tener itinerancia de cliente muy frecuente, constantemente o durante picos, además de que la red debe ser lo más compatible posible con cualquier cosa en términos de dispositivos de cliente inalámbricos, sin control sobre la configuración o la seguridad de los dispositivos del cliente.

Esta guía presenta conceptos generales de RF para alta densidad, así como detalles de implementación. Muchos de los conceptos de radio de esta guía se aplican a todas las redes de alta densidad, incluida Cisco Meraki. Sin embargo, los detalles de implementación y las configuraciones se centran en Catalyst Wireless mediante el controlador inalámbrico Catalyst 9800, ya que esta es la solución más común implementada actualmente para grandes redes públicas.

Este documento utiliza los términos Wireless Controller y Wireless LAN Controller (WLC) indistintamente.

Grandes redes públicas

Las grandes redes públicas y de eventos son únicas en muchos aspectos. Este documento explora y proporciona orientación sobre estas áreas clave.

- Las redes públicas de gran tamaño son intensas; hay miles de dispositivos en un espacio de radiofrecuencia (RF) reducido y una itinerancia significativa a medida que la gente camina, algunos eventos y lugares pueden ser más estáticos con picos de ancho de banda en momentos muy específicos. La infraestructura debe gestionar todos estos cambios de estado de la forma más adecuada posible para los clientes que entran y se desplazan por el área.

- La prioridad principal es la facilidad de incorporación. Un cliente asociado es un cliente feliz. Esto significa que desea que la asociación del cliente a la red sea lo más rápida posible. Un cliente que no está conectado a Wi-Fi busca puntos de acceso disponibles que generen energía de RF no deseada, lo que se traduce en congestión adicional y pérdida de capacidad en el aire.

- La implementación de RF debe diseñarse con el mayor cuidado posible. Un diseño de RF adecuado usando antenas direccionales es imprescindible si se requiere una densidad muy alta, o si el lugar tiene grandes espacios abiertos y/o techos altos.

- Otro factor clave en el diseño es la compatibilidad. Algunas funciones son estándar en la especificación 802.11, mientras que otras son exclusivas, y ninguna de ellas plantea ningún problema a los clientes. Sin embargo, la realidad es diferente y hay muchos controladores de cliente mal programados que se comportan mal cuando ven balizas complicadas o características/configuraciones que no entienden.

- La resolución de problemas es complicada debido a las restricciones de tiempo y escalabilidad. Si algo no funciona con un cliente específico, no podrá trabajar con ese usuario final para entender el problema. Los usuarios pueden ser difíciles de encontrar, pero también pueden no ser cooperativos debido a la naturaleza transitoria de su visita en el lugar.

- La seguridad es un factor importante. Hay menos control debido a la gran cantidad de visitantes invitados y a una superficie de ataque mucho mayor.

Referencias externas

| Nombre del documento |

Fuente |

Ubicación |

| Prácticas recomendadas de configuración de Cisco Catalyst serie 9800 |

Cisco |

|

| Resolución de problemas de CPU del controlador LAN inalámbrico |

Cisco |

|

| Validar el rendimiento de Wi-Fi: guía de pruebas y supervisión |

Cisco |

|

| Guía de implementación del punto de acceso Cisco Catalyst CW9166D1 |

Cisco |

|

| Guía de implementación de la antena de estadio Catalyst 9104 (C-ANT9104) |

Cisco |

|

| Supervisar los KPI de Catalyst 9800 (indicadores de rendimiento clave) |

Cisco |

|

| Solución de problemas de conectividad del cliente Catalyst 9800 Flujo |

Cisco |

|

| Guía de configuración del software del controlador inalámbrico Cisco Catalyst serie 9800 (17.12) |

Cisco |

|

| Wi-Fi 6E: el siguiente gran capítulo del informe técnico sobre Wi-Fi |

Cisco |

Descargo

Este documento ofrece recomendaciones basadas en ciertos escenarios, suposiciones y conocimientos adquiridos de numerosas implementaciones. Sin embargo, usted o el lector son responsables de determinar el diseño de la red, el negocio, el cumplimiento de las normas, la seguridad, la privacidad y otros requisitos, incluyendo si seguir las directrices o recomendaciones que se proporcionan en esta guía.

Diseño de la red

Consideraciones de RF

Tipos de lugares

Esta guía se centra en las redes de invitados de gran tamaño, generalmente abiertas al público, y con un control limitado sobre los usuarios finales y los tipos de dispositivos cliente. Estos tipos de redes se pueden implementar en diversas ubicaciones y pueden ser temporales o permanentes. El principal caso práctico suele ser proporcionar acceso a Internet a los visitantes, aunque rara vez es el único caso práctico.

Ubicaciones típicas:

- Estadios y estadios

- Lugares de conferencias

- Auditorios grandes

Desde el punto de vista de la radiofrecuencia, cada uno de estos tipos de ubicación tiene su propio conjunto de matices. La mayoría de estos ejemplos suelen ser instalaciones permanentes, aparte de los lugares de celebración de conferencias, ya que pueden ser permanentes o estar instalados para una feria comercial específica de forma temporal.

Otras ubicaciones:

- Crucero

- Aeropuerto

- Centro comercial/centro comercial

Los aeropuertos y los cruceros también son ejemplos de implementaciones que encajan en la categoría de grandes redes públicas; sin embargo, estas tienen consideraciones adicionales específicas para cada caso y a menudo hacen uso de AP omnidireccionales internos.

Estrategias de cobertura

Las estrategias de cobertura dependen en gran medida del tipo de emplazamiento, las antenas utilizadas y las ubicaciones de montaje de antena disponibles.

Sobrecarga

Siempre que sea posible, se prefiere la cobertura de gastos generales.

Las soluciones de sobrecarga tienen la clara ventaja de que todos los dispositivos cliente suelen tener una línea de visión directa con la sobrecarga de la antena, incluso en escenarios saturados. Las soluciones de sobrecarga que utilizan antenas direccionales proporcionan un área de cobertura más controlada y bien definida, lo que las hace menos complicadas desde el punto de vista de la sintonización de radio, a la vez que proporcionan un equilibrio de carga superior y características de itinerancia del cliente. Consulte la sección Power Balance para obtener más información.

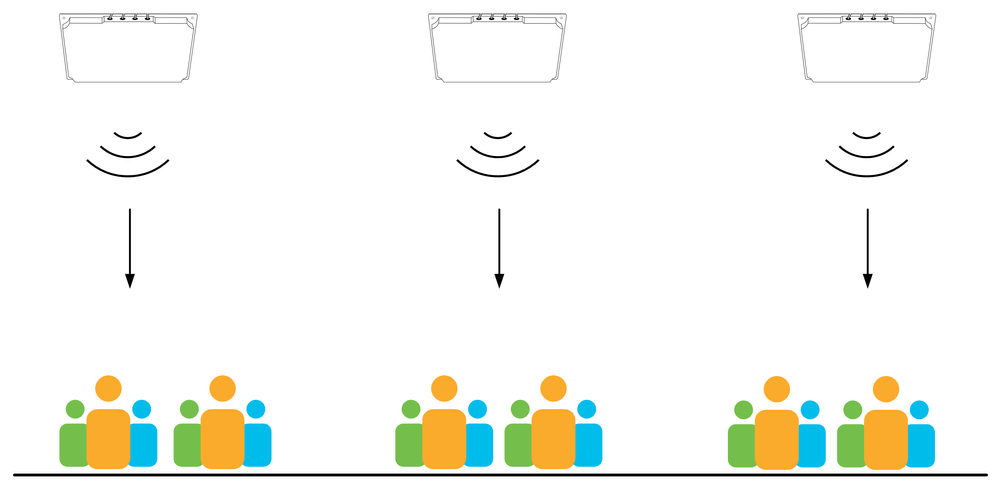

AP sobre los clientes

AP sobre los clientes

Lado

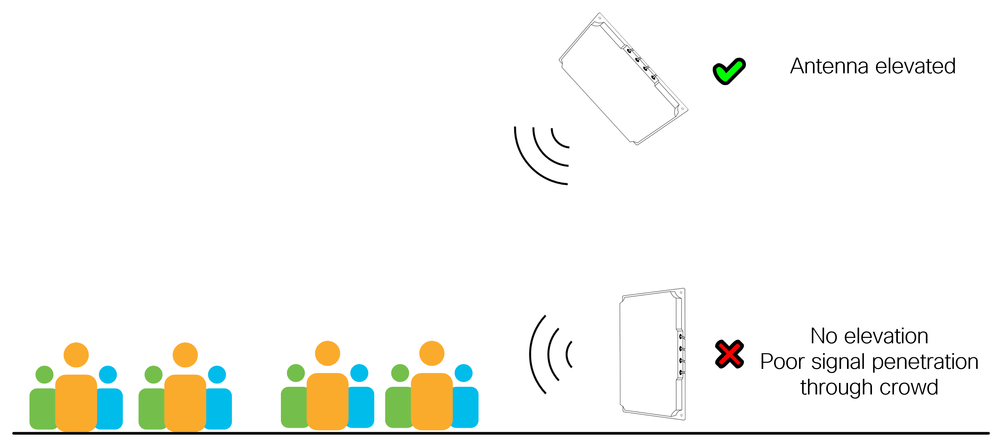

Las antenas direccionales montadas en los laterales son una opción popular y funcionan bien en una variedad de escenarios, particularmente cuando el montaje en la parte superior no es posible debido a la altura o restricciones de montaje. Al utilizar el montaje lateral, es importante comprender el tipo de área que cubre la antena. Por ejemplo, ¿se trata de una zona exterior abierta o de una zona interior densa? Si el área de cobertura es un área de alta densidad con muchas personas, la antena debe elevarse tanto como sea posible, ya que la propagación de la señal a través de una multitud humana siempre es pobre. Recuerde que la mayoría de los dispositivos móviles se utilizan en la parte inferior de la cintura, no por encima de la cabeza del usuario. La altura de la antena es menos significativa si el área de cobertura es un área de menor densidad.

La elevación de la antena siempre es mejor

La elevación de la antena siempre es mejor

Omnidireccional

El uso de antenas omnidireccionales (internas o externas) debe evitarse generalmente en escenarios de muy alta densidad, esto se debe al área de impacto potencialmente alta para la interferencia de co-canal. Las antenas omnidireccionales no deben utilizarse a una altura superior a 6 m (no se aplica a las unidades exteriores de alta ganancia).

Debajo del asiento

En algunos estadios o arenas puede haber situaciones en las que no haya ubicaciones adecuadas para el montaje de la antena. La última alternativa que queda es proporcionar cobertura desde abajo colocando los AP debajo de los asientos donde los usuarios están sentados. Este tipo de solución es más difícil de implementar correctamente y suele ser más costosa, por lo que se requieren muchos más puntos de acceso y procedimientos de instalación específicos.

El principal reto de la implementación en emplazamientos inferiores a los previstos es la gran diferencia de cobertura entre un emplazamiento lleno y uno vacío. Un cuerpo humano es muy eficiente en atenuar la señal de radio, lo que significa que cuando hay una multitud de personas que rodean el AP, la cobertura resultante es significativamente menor en comparación con cuando esas personas no están allí. Este factor de atenuación de multitudes permite que se implementen más AP, lo que puede aumentar la capacidad general. Sin embargo, cuando el lugar está vacío no hay atenuación de los cuerpos humanos y la interferencia significativa, y esto conduce a complicaciones cuando el lugar está parcialmente lleno.

Nota: la implementación en ubicaciones inferiores es una solución válida pero poco frecuente, y debe evaluarse caso por caso. En este documento no se trata más a fondo la implementación en el asiento.

Estética

En algunas implementaciones entra en juego la cuestión de la estética. Pueden ser áreas con diseños arquitectónicos específicos, valor histórico o espacios donde la publicidad o la marca dicte dónde se pueden montar (o no) los equipos. Se pueden requerir soluciones específicas para solucionar cualquier limitación de ubicación. Algunas de estas soluciones alternativas incluyen ocultar el AP/antena, pintar el AP/antena, montar el equipo en una carcasa o simplemente usar una ubicación diferente. Si pinta la antena, anule la garantía. Si decide pintarla, utilice siempre pintura no metálica. Cisco generalmente no vende carcasas para antenas, pero muchas están disponibles fácilmente a través de varios proveedores.

Todas estas soluciones alternativas tienen un impacto en el rendimiento de la red. Los arquitectos inalámbricos siempre comienzan proponiendo posiciones de montaje óptimas para una mejor cobertura de radio, y estas posiciones iniciales normalmente proporcionan el mejor rendimiento. Cualquier cambio en estas posiciones suele dar lugar a que las antenas se alejen de sus ubicaciones óptimas.

Las ubicaciones en las que se montan las antenas suelen ser elevadas; pueden ser techos, pasarelas, estructuras de techos, vigas, pasillos y cualquier ubicación que proporcione cierta elevación sobre el área de cobertura prevista. Estas ubicaciones suelen compartirse con otras instalaciones, como equipos de audio, aire acondicionado, iluminación y varios detectores/sensores. Por ejemplo, los equipos de audio e iluminación deben montarse en ubicaciones muy específicas, pero ¿por qué? Simplemente, es porque los equipos de audio e iluminación no funcionan correctamente cuando están ocultos en una caja o detrás de una pared, y todo el mundo reconoce esto.

Lo mismo se aplica a las antenas inalámbricas, que funcionan mejor cuando hay una línea de visión para el dispositivo cliente inalámbrico. Dar prioridad a la estética puede tener (y muy a menudo tiene) un efecto negativo en el rendimiento inalámbrico, lo que disminuye el valor de la inversión en infraestructura.

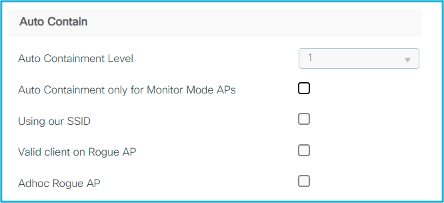

Redes no autorizadas

Las redes Wi-Fi no autorizadas son redes inalámbricas que comparten un espacio de RF común pero que no son gestionadas por el mismo operador. Estos pueden ser temporales o permanentes e incluyen dispositivos de infraestructura (AP) y dispositivos personales (como teléfonos móviles que comparten una zona Wi-Fi). Las redes Wi-Fi no autorizadas son una fuente de interferencias y, en algunos casos, también suponen un riesgo para la seguridad. No se debe subestimar el impacto de los sistemas no fiables en el rendimiento inalámbrico. Las transmisiones Wi-Fi se limitan a un espectro de radio relativamente pequeño que comparten todos los dispositivos Wi-Fi. Cualquier dispositivo que se comporte mal en las proximidades puede afectar al rendimiento de la red para muchos usuarios.

En el contexto de las grandes redes públicas, estas suelen diseñarse y sintonizarse cuidadosamente mediante antenas especializadas. Un buen diseño de RF cubre solo las áreas requeridas, a menudo usando antenas direccionales, y ajusta las características de envío y recepción para una eficiencia máxima.

En el otro extremo del espectro se encuentran los dispositivos de nivel de consumidor o los dispositivos suministrados por los proveedores de servicios de Internet. Estos dispositivos tienen opciones limitadas para el ajuste de RF fino o están configurados para un alcance máximo y un rendimiento percibido, a menudo con alta potencia, baja velocidad de datos y canales anchos. La introducción de estos dispositivos en una red de eventos de gran tamaño puede causar estragos.

¿Qué se puede hacer?

En el caso de los puntos de conexión personales, es muy poco lo que se puede hacer, ya que sería casi imposible supervisar a decenas de miles de personas que entran en un lugar. En el caso de la infraestructura, o de los dispositivos semipermanentes, existen algunas opciones. La posible remediación comienza con una educación sencilla, que incluye una señalización sencilla para la sensibilización, a través de documentos de política de radio firmados, que termina con una aplicación activa y un análisis del espectro. En todos los casos, debe adoptarse una decisión empresarial sobre la protección del espectro radioeléctrico en el lugar de celebración de la reunión, junto con medidas concretas para hacer cumplir dicha decisión empresarial.

El aspecto de la seguridad de las redes no autorizadas entra en juego cuando los dispositivos controlados por un tercero anuncian el mismo SSID que la red gestionada. Esto equivale a un ataque de honeypot y se puede utilizar como método para robar credenciales de usuario. Siempre se recomienda crear una regla no autorizada para alertar sobre la detección de SSID de infraestructura anunciados por dispositivos no gestionados. En la sección de seguridad se tratan los sistemas no fiables con más detalle.

Único 5 GHz frente a dual 5 GHz

Dual 5GHz se refiere al uso de ambas radios de 5GHz en los AP soportados. Existe una diferencia clave entre los 5 GHz duales que utilizan antenas externas y los 5 GHz duales que utilizan antenas internas (celdas micro/macro en AP omnidireccionales). En el caso de las antenas externas, la dualidad de 5 GHz es a menudo un mecanismo útil, que proporciona cobertura y capacidad adicionales al tiempo que reduce el recuento total de puntos de acceso.

Micro/Macro/Meso

Los AP internos tienen ambas antenas juntas (dentro del AP) y hay restricciones relacionadas con la potencia Tx máxima cuando se utiliza 5 GHz dual. La segunda radio está limitada a una potencia Tx baja (esto es impuesto por el controlador inalámbrico) lo que conduce a un gran desequilibrio de potencia Tx entre las radios. Esto puede hacer que la radio principal (de mayor potencia) atraiga a muchos clientes mientras que la radio secundaria (de menor potencia) está infrautilizada. En este caso, el segundo radio es la adición de energía en el medio ambiente sin proporcionar beneficios a los clientes. Si se observa este escenario, puede ser mejor inhabilitar la segunda radio y simplemente agregar otro AP (único de 5 GHz) si se requiere capacidad adicional.

Los diferentes modelos de AP tienen diferentes opciones de configuración, la segunda radio de 5 GHz puede funcionar a niveles de energía más altos en los nuevos macro/meso AP como el 9130 y 9136, y algunos AP internos Wi-Fi 6E como la serie 9160 incluso pueden funcionar en macro/macro en algunos casos. Verifique siempre la capacidad de su modelo de AP exacto. La segunda ranura de 5 GHz también está limitada en el uso de canal; cuando una ranura funciona en una banda UNII, la otra ranura está restringida a una banda UNII diferente, lo que afecta a la planificación de canales y, posteriormente, a la potencia de transmisión disponible. Piense siempre en la diferencia de potencia Tx entre las radios duales de 5 GHz; esto es así en todos los casos, incluidos los puntos de acceso internos.

FRA

La asignación de radio flexible (FRA) se introdujo como tecnología para mejorar la cobertura de 5 GHz mediante el cambio de radios adicionales de 2,4 GHz al modo de 5 GHz o radios de 5 GHz potencialmente sin usar al modo de monitor (para los puntos de acceso que la admitían). Dado que este documento cubre grandes redes públicas, se asume que las áreas de cobertura y el diseño de radio están bien definidos usando antenas direccionales, por lo que se prefiere una configuración determinista sobre una dinámica. No se recomienda el uso de FRA para redes públicas de gran tamaño.

Opcionalmente, FRA se podría utilizar cuando la red está configurada para ayudar a determinar qué radios convertir a 5 GHz, pero una vez que esté satisfecho con el resultado, se recomienda congelar FRA.

Normativa

Cada dominio de regulación define qué canales están disponibles para su uso y sus niveles máximos de potencia. También hay restricciones sobre qué canales se pueden utilizar en interiores en lugar de en exteriores. En función del dominio normativo, a veces no es posible utilizar una solución dual de 5 GHz de forma eficaz. Un ejemplo de esto es el dominio ETSI donde se permiten 30dBm en los canales UNII-2e, pero solamente 23dBm en UNII1/2. En este ejemplo, si el diseño requiere el uso de 30 dBm (normalmente debido a una mayor distancia a la antena), el uso de una única radio de 5 GHz puede ser la única solución factible.

Antenas

Las grandes redes públicas pueden utilizar cualquier tipo de antena y, normalmente, elegir la más adecuada para el trabajo. La mezcla de antenas dentro de la misma área de cobertura hace que el proceso de diseño de radio sea más difícil y debe evitarse si es posible. Sin embargo, las grandes redes públicas a menudo tienen grandes áreas de cobertura con diferentes opciones de montaje incluso dentro de la misma área, lo que hace necesario mezclar antenas en algunos casos. Las antenas omnidireccionales se entienden bien y funcionan igual que cualquier otra antena. En esta guía se tratan las antenas direccionales externas.

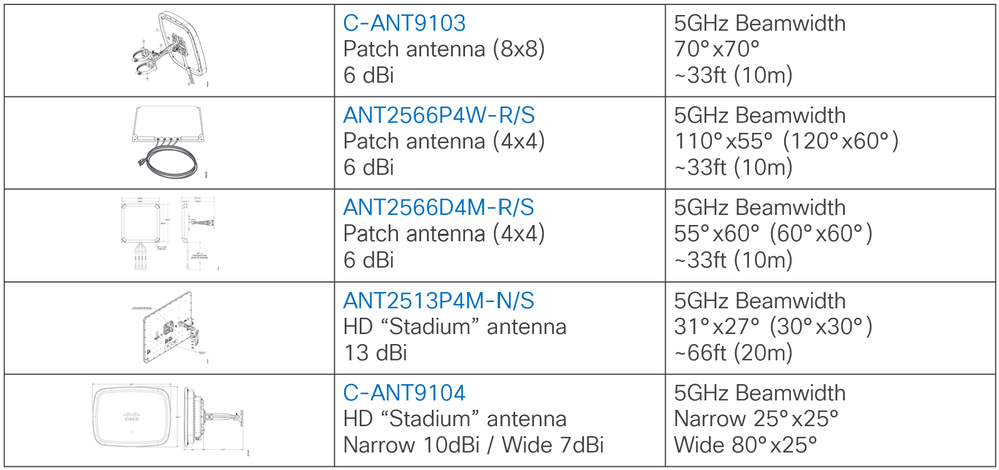

Esta tabla enumera las antenas externas más utilizadas.

Lista de antenas

Lista de antenas

Los factores principales que se deben tener en cuenta al elegir una antena son la anchura de haz de la antena y la distancia/altura a la que se monta la antena. La tabla muestra el ancho de haz de 5 GHz para cada antena, con los números entre paréntesis que muestran valores redondeados (y más fáciles de recordar).

Las distancias sugeridas en la tabla no son reglas duras, solo pautas basadas en la experiencia. Las ondas de radio viajan a la velocidad de la luz y no se detienen simplemente después de alcanzar una distancia arbitraria. Todas las antenas funcionan más allá de la distancia sugerida; sin embargo, el rendimiento disminuye a medida que aumenta la distancia. La altura de la instalación es un factor clave durante la planificación.

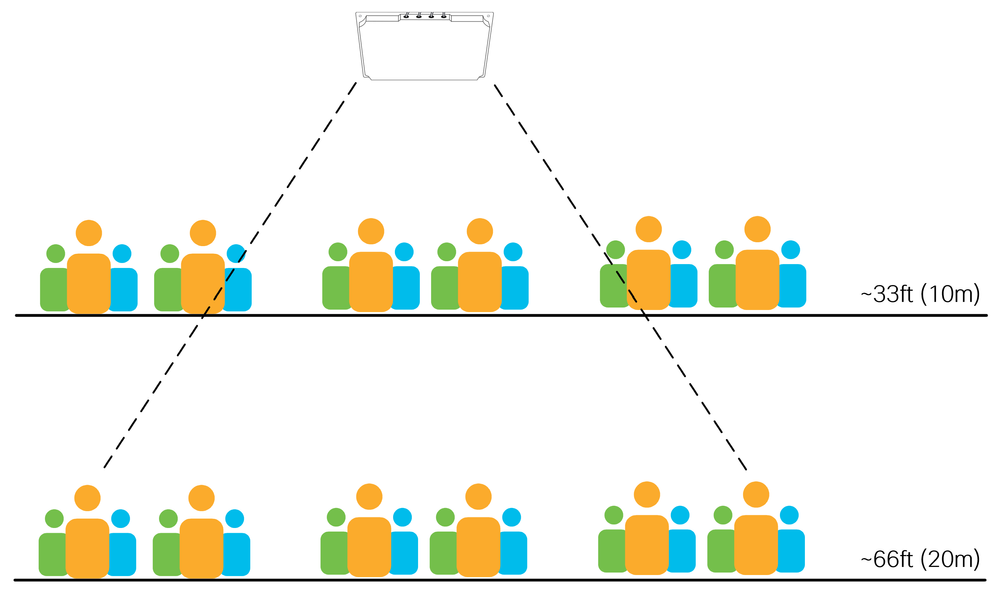

El siguiente diagrama muestra dos posibles alturas de montaje para la misma antena a unos 10 m (33 pies) y 20 m (66 pies) en un área de alta densidad. Observe que el número de clientes que la antena puede ver (y aceptar conexiones desde) aumenta con la distancia. El mantenimiento de tamaños de células más pequeñas se vuelve más difícil con distancias más grandes.

La regla general es que cuanto mayor sea la densidad de usuarios, más importante será utilizar la antena correcta para la distancia dada.

Una antena de estadio

Una antena de estadio

La antena de estadio C9104 es adecuada para cubrir áreas de alta densidad en distancias altas. Consulte la Guía de implementación de la antena de estadio Catalyst 9104 (C-ANT9104) para obtener más información.

Cambios a lo largo del tiempo

Los cambios en el entorno físico a lo largo del tiempo son comunes en casi todas las instalaciones inalámbricas (por ejemplo, el movimiento de paredes interiores). Las visitas periódicas al lugar y las inspecciones visuales siempre han sido una práctica recomendada. Para las redes de eventos existe la complejidad adicional de tratar con sistemas de audio e iluminación, y en muchos casos también otros sistemas de comunicación (como el 5G). Todos estos sistemas se suelen instalar en ubicaciones elevadas por encima de los usuarios, lo que a veces provoca una competencia por el mismo espacio. Una buena ubicación para una antena inalámbrica de un estadio suele ser también una buena ubicación para una antena 5G. Es más, a medida que estos sistemas se actualicen con el tiempo, se podrán reubicar en ubicaciones en las que obstruyan o interfieran activamente con el sistema inalámbrico. Es importante realizar un seguimiento de las otras instalaciones y comunicarse con los equipos que las instalan para garantizar que todos los sistemas se instalan en ubicaciones adecuadas sin interferir entre sí (física o electromagnéticamente).

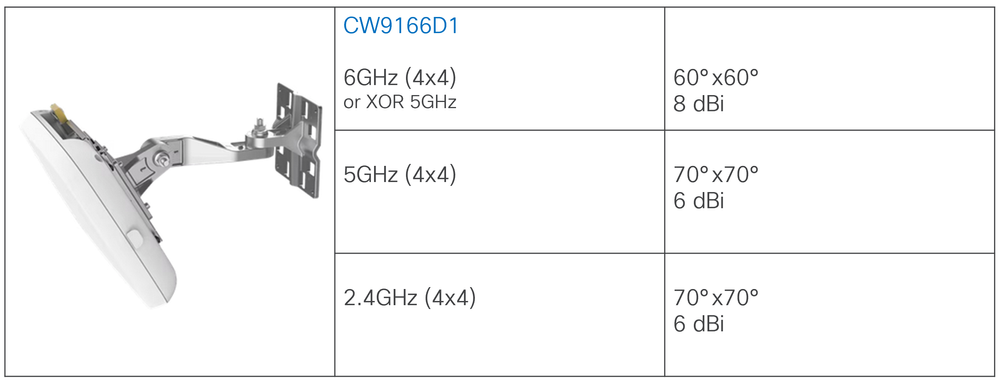

Alta densidad y 6 GHz

En el momento de escribir este documento, hay una selección limitada de antenas externas compatibles con 6 GHz. Solo el AP/antena integrada CW9166D1 funciona a 6 GHz, las especificaciones detalladas de la antena están disponibles en la Guía de implementación del punto de acceso Cisco Catalyst CW9166D1. El CW9166D1 proporciona una cobertura de 6 GHz con una anchura de haz de 60°x60° y se puede utilizar de forma eficaz para cualquier implementación que cumpla las condiciones de este tipo de antena. Por ejemplo, los auditorios y almacenes son buenos candidatos para la implementación del CW9166D1, ya que la unidad integrada ofrece funcionalidad de antena direccional para uso en interiores.

9166D1

9166D1

En el contexto de las grandes redes públicas, estas suelen tener varias áreas grandes y requieren el uso de una combinación de antenas a distintas alturas. La implementación de una red pública de gran tamaño de extremo a extremo con solo una antena de 60°x60° puede suponer un reto debido a las limitaciones de distancia. Por lo tanto, también puede resultar complicado proporcionar una cobertura integral a 6 GHz utilizando únicamente el CW9166D1 para una red pública de gran tamaño.

Un enfoque posible consiste en utilizar 5 GHz como banda de cobertura principal, mientras que utilizar 6 GHz solo en áreas específicas para descargar dispositivos cliente compatibles a la banda de 6 GHz más limpia. Este tipo de enfoque hace uso de antenas de 5 GHz únicamente en áreas más grandes, mientras que utiliza las antenas de 6 GHz donde sea posible y donde se requiera capacidad adicional.

Por ejemplo, si tenemos en cuenta un gran salón de eventos en una conferencia comercial, el salón principal utiliza antenas de estadio para proporcionar la cobertura principal a 5 GHz; la altura de la instalación exige el uso de antenas de estadio. El CW9166D1 no se puede utilizar en la sala principal de este ejemplo debido a limitaciones de distancia, pero se puede utilizar de forma eficaz en una sala VIP adyacente o en una zona de prensa donde se requiera una mayor densidad. El roaming del cliente entre las bandas de 5 GHz y 6 GHz se analiza más adelante en este documento.

Normativa

Al igual que ocurre con los 5 GHz, la potencia disponible y los canales para 6 GHz difieren significativamente entre los dominios normativos. En particular, existe una gran diferencia en el espectro disponible entre los dominios FCC y ETSI, así como estrictas directrices sobre la potencia Tx disponible para uso en interiores y exteriores, la potencia de bajo consumo en interiores (LPI) y la potencia estándar (SP), respectivamente. Con 6 GHz, las restricciones adicionales incluyen los límites de alimentación del cliente, el uso de antenas externas y la inclinación de la antena hacia abajo y (solo en EE. UU. por ahora) el requisito de coordinación de frecuencia automatizada (AFC) para implementaciones SP.

Para obtener más información sobre Wi-Fi 6E, consulte Wi-Fi 6E: The Next Great Chapter (Wi-Fi 6E: El siguiente gran capítulo del informe técnico sobre Wi-Fi).

Administración de Recursos de Radio

Radio Resource Management (RRM) es un conjunto de algoritmos responsables del control del funcionamiento de la radio. Esta guía hace referencia a dos algoritmos RRM clave, a saber, Dynamic Channel Assignment (DCA) y Transmit Power Control (TPC). RRM es una alternativa al canal estático y a la configuración de alimentación.

- DCA se ejecuta según una programación configurable (10 minutos de forma predeterminada).

- TPC se ejecuta según una programación automática (valor predeterminado: 10 minutos).

Cisco Event Driven RRM (ED-RRM) es una opción de DCA que permite tomar una decisión de cambio de canal fuera de la programación de DCA estándar, normalmente en respuesta a condiciones de RF severas. ED-RRM puede cambiar un canal inmediatamente cuando se detectan niveles excesivos de interferencia. En entornos ruidosos y/o inestables que permiten ED-RRM plantea un riesgo de cambios excesivos de canal, esto es un impacto negativo potencial en los dispositivos cliente.

Se recomienda el uso de RRM y se prefiere en general a la configuración estática; sin embargo, con ciertas advertencias y excepciones.

- El TPC debe limitarse a un intervalo estrecho de valores utilizando el ajuste TPC mín./máx., según sea necesario, y debe estar siempre alineado con el diseño de radiofrecuencia.

- Habilite TPC Channel Aware en entornos de alta densidad.

- El ciclo de DCA se debe cambiar desde el valor predeterminado de 10 minutos.

- No utilice ED-RM en entornos HD.

- Inhabilite Evite la carga del AP de Cisco.

- Las opciones de evitación de AP dudosos como Evitar la Interferencia de AP Externo pueden resultar en un entorno inestable si hay muchos dudosos. Siempre es mejor eliminar al pícaro que intentar responder a él.

- Las decisiones de RRM pueden verse afectadas por los AP/antenas que no se escuchan entre sí correctamente, como en el caso de las antenas direccionales que apuntan unas de otras.

- Algunas antenas (por ejemplo, C9104) no admiten RRM y siempre requieren una configuración estática.

- RRM no corrige un diseño de RF deficiente.

En todos los casos, RRM debe implementarse con un entendimiento del resultado esperado y ajustarse para operar dentro de límites que sean apropiados para el entorno de RF dado. En las secciones siguientes de este documento se analizan estos puntos con más detalle.

Configuración de RF

Canales

En general, cuantos más canales, mejor. En las implementaciones de alta densidad, puede haber órdenes de magnitud más de AP y radios implementados que los canales disponibles, lo que implica una gran proporción de reutilización de canales y, junto con eso, mayores niveles de interferencia de canal compartido. Se deben utilizar todos los canales disponibles y, por lo general, no se recomienda limitar la lista de canales disponibles.

Puede haber casos en los que un sistema inalámbrico específico (e independiente) deba coexistir en el mismo espacio físico y se le deban asignar canales dedicados, eliminando al mismo tiempo los canales asignados de la lista de DCA del sistema principal. Estos tipos de exclusiones de canales deben evaluarse con mucho cuidado y utilizarse sólo cuando sea necesario. Un ejemplo de esto puede ser un link punto a punto que funciona en un área abierta adyacente a la red principal, o un área de prensa dentro de un estadio. Si se excluyen más de uno o dos canales de la lista de DCA, es motivo para volver a evaluar la solución propuesta. En algunos casos, como estadios de muy alta densidad, excluir incluso un solo canal puede a veces no ser una opción factible.

La asignación dinámica de canales (DCA) se puede utilizar con RRM basada en WLC o RRM mejorada por IA.

El intervalo DCA predeterminado es de 10 minutos, lo que puede provocar cambios frecuentes de canal en entornos de RF inestables. El temporizador DCA predeterminado debe aumentarse con respecto a los 10 minutos predeterminados en todos los casos, el intervalo DCA específico debe estar alineado con los requisitos operativos de la red en cuestión. Un ejemplo de configuración puede ser: intervalo DCA 4 horas, tiempo de anclaje 8. Esto limita los cambios de canal a una vez cada 4 horas, a partir de las 8 am.

Dado que las interferencias están destinadas a producirse, adaptarse a ellas en cada ciclo de DCA no aporta necesariamente valor, ya que muchas de ellas son temporales. Una buena técnica es usar DCA automático durante las primeras horas y congelar el algoritmo y el plan de canal cuando tienes algo estable con lo que estás contento.

Cuando se reinicia el WLC, DCA se ejecuta en modo agresivo durante 100 minutos para encontrar un plan de canal adecuado. Es una buena idea reiniciar el proceso manualmente cuando se hacen cambios significativos en el diseño de RF (por ejemplo, agregar o quitar numerosos AP o cambiar el ancho del canal). Para iniciar este proceso manualmente, utilice este comando.

ap dot11 [24ghz | 5ghz | 6ghz] rrm dca restart

Nota: los cambios de canal pueden afectar a los dispositivos cliente.

2,4 GHz

La banda de 2,4 GHz ha sido criticada con frecuencia. Solo tiene tres canales que no se solapan y muchas otras tecnologías que no sean Wi-Fi lo utilizan, lo que crea interferencias indeseables. Algunas organizaciones insisten en proporcionar servicios en él, así que ¿cuál es una conclusión razonable? Es un hecho que la banda de 2,4 GHz no proporciona una experiencia satisfactoria para los usuarios finales. Peor aún, al intentar proporcionar el servicio a 2,4 GHz, afecta a otras tecnologías de 2,4 GHz, como Bluetooth. En grandes recintos o eventos, muchas personas siguen esperando que sus auriculares inalámbricos funcionen cuando realizan una llamada o que sus dispositivos inteligentes sigan funcionando de la forma habitual. Si su Wi-Fi denso funciona a 2,4 GHz, está afectando a los dispositivos que ni siquiera utilizan su Wi-Fi de 2,4 GHz.

Una cosa es segura: si realmente debe proporcionar un servicio Wi-Fi de 2,4 GHz, lo mejor es hacerlo en un SSID independiente (consérvelo a dispositivos de IoT o llámelo "heredado"). Esto significa que los dispositivos de doble banda no se conectan a 2,4 GHz involuntariamente y que solo se conectan a ellos los dispositivos de 2,4 GHz de banda única.

Cisco no aconseja ni admite el uso de canales de 40 MHz en 2,4 GHz.

5 GHz

Implementación típica de tecnología inalámbrica de alta densidad. Utilice todos los canales disponibles siempre que sea posible.

El número de canales varía en función del dominio de regulación. Considere el impacto del radar en la ubicación específica, utilice los canales DFS (incluidos los canales TDWR) siempre que sea posible.

El ancho de canal de 20 MHz es muy recomendable para todas las implementaciones de alta densidad.

40 MHz se puede utilizar en la misma base que 2,4 GHz, es decir, solo cuando (y donde) sea absolutamente necesario.

Evalúe la necesidad y las ventajas reales de los canales de 40 MHz en el entorno específico. Los canales de 40 MHz requieren una relación señal-ruido (SNR) más alta para obtener cualquier mejora posible en el rendimiento. Si no es posible una SNR más alta, los canales de 40 MHz no sirven para nada. Las redes de alta densidad dan prioridad a la media de todos los usuarios sobre un rendimiento potencialmente mayor para cualquier usuario individual. Es mejor colocar más APs en los canales de 20MHz que tener APs usando 40MHz como el canal secundario se utiliza solamente para las tramas de datos y por lo tanto se utiliza mucho menos eficientemente que tener dos células de radio diferentes, cada una funcionando en 20MHz (en términos de capacidad total, no en términos de rendimiento de un solo cliente).

6 GHz

La banda de 6 GHz todavía no está disponible en todos los países. Además, algunos dispositivos tienen un adaptador Wi-Fi de 6 GHz, pero necesita una actualización de la BIOS para activarse en el país específico en el que está utilizando el dispositivo. La forma más popular en que los clientes descubren las radios de 6 GHz en este momento es a través del anuncio de RNR en la radio de 5 GHz. Esto significa que 6GHz no debe funcionar solo sin una radio 5GHz en el mismo AP. 6GHz está allí para descargar clientes y tráfico de la radio 5GHz y para proporcionar típicamente una mejor experiencia para los clientes capaces. Los canales de 6 GHz permiten utilizar anchos de banda de canal mayores, pero depende en gran medida del número de canales disponibles en el dominio regulador. Con los canales de 24,6 GHz disponibles en Europa, no es descabellado optar por los canales de 40 MHz para proporcionar un rendimiento máximo mejor en comparación con los canales de 20 MHz que probablemente utiliza en 5 GHz. En Estados Unidos, con casi el doble de canales, el uso de 40 MHz es una obviedad e incluso ir a 80 MHz no es irracional para un evento de gran densidad. Los anchos de banda más grandes no deben utilizarse en eventos o lugares de alta densidad.

Velocidades de datos

La velocidad de datos que un cliente negocia con un AP es en gran medida una función de la relación señal-ruido (SNR) de esa conexión, y lo contrario también es cierto, es decir, las velocidades de datos más altas requieren SNR más alto. De hecho, es principalmente SNR el que determina la máxima velocidad de link posible, pero ¿por qué es esto importante al configurar las velocidades de datos? Esto se debe a que algunas velocidades de datos tienen un significado especial.

Las velocidades de datos clásicas de OFDM (802.11a) se pueden configurar en una de las tres opciones siguientes: Desactivado, Soportado o Obligatorio. Las velocidades OFDM son (en Mbps): 6, 9, 12, 18, 24, 36, 48, 54, y el cliente y el AP deben soportar una velocidad antes de que se pueda utilizar.

Soportado: el AP utilizará la velocidad

Obligatorio: el AP utilizará la velocidad y enviará tráfico de administración con esta velocidad

Deshabilitado: el AP no utilizará la velocidad, lo que forzará al cliente a utilizar otra velocidad

Nota: Las tarifas obligatorias también se denominan tarifas básicas

La importancia de la velocidad obligatoria es que todas las tramas de administración se envían usando esta velocidad, así como las tramas de difusión y multidifusión. Si hay varias velocidades obligatorias configuradas, las tramas de administración utilizan la velocidad obligatoria configurada más baja y las de difusión y multidifusión utilizan la velocidad obligatoria configurada más alta.

Las tramas de administración incluyen balizas que debe escuchar el cliente para poder asociarse al AP. Al aumentar la velocidad obligatoria también aumenta el requisito SNR para esa transmisión, recuerde que las velocidades de datos más altas requieren SNR más alto, y esto normalmente significa que el cliente necesita estar más cerca del AP para poder decodificar la baliza y asociarse. Por lo tanto, al manipular la velocidad de datos obligatoria también manipulamos el rango de asociación efectiva del AP, obligando a los clientes a acercarse más al AP o hacia una posible decisión de roaming. Los clientes que están cerca del AP utilizan velocidades de datos más altas, y las velocidades de datos más altas utilizan menos tiempo de transmisión - el efecto esperado es una celda más eficiente. Es importante recordar que el aumento de la velocidad de datos sólo afecta a la velocidad de transmisión de ciertas tramas, no afecta a la propagación de RF de la antena ni al rango de interferencia. Todavía se necesitan buenas prácticas de diseño de RF para minimizar la interferencia y el ruido en los canales compartidos.

Por el contrario, dejar las velocidades más bajas como obligatorias significa normalmente que los clientes podrán asociarse desde una distancia mucho mayor, útil en escenarios de densidad de AP más baja, pero con potencial para causar estragos con el roaming en escenarios de densidad más alta. Cualquiera que haya intentado localizar un AP rogue que está transmitiendo un 6Mbps sabrá que usted puede detectar el AP muy lejos de su ubicación física!

En cuanto al tema de la difusión y multidifusión, en algunos casos se configura una segunda velocidad obligatoria (más alta) para aumentar la velocidad de entrega del tráfico de multidifusión. Esto rara vez es exitoso ya que la multidifusión nunca se reconoce y nunca se retransmite en caso de que se pierdan las tramas. Como parte de la pérdida es inherente a todos los sistemas inalámbricos, es inevitable que algunas tramas multicast se pierdan independientemente de la velocidad configurada. Un mejor enfoque para la entrega de multidifusión fiable son las técnicas de conversión de multidifusión a unidifusión que transmiten la multidifusión como un flujo de unidifusión, lo que tiene la ventaja de velocidades de datos más altas y entrega (reconocida) fiable.

Se recomienda utilizar una única tasa obligatoria, desactivar todas las tasas por debajo de la tasa obligatoria y dejar todas las tasas por encima de la tasa obligatoria como admitida. La velocidad específica a utilizar depende del caso de uso, como ya se mencionó, las tasas más bajas son útiles en escenarios de menor densidad y exteriores donde las distancias entre los AP son mayores. Para las redes de alta densidad y eventos, deben desactivarse las velocidades bajas.

Si no está seguro por dónde empezar, utilice una velocidad obligatoria de 12 Mbps para implementaciones de baja densidad y de 24 Mbps para implementaciones de alta densidad. Muchos eventos a gran escala, estadios e incluso implementaciones de oficinas empresariales de alta densidad han demostrado funcionar de forma fiable con una configuración de velocidad obligatoria de 24 Mbps. Se recomienda realizar las pruebas adecuadas en casos prácticos específicos en los que se necesiten velocidades inferiores a 12 Mbps o superiores a 24 Mbps.

Nota: Es mejor dejar todas las velocidades 802.11n/ac/ax habilitadas (todas las velocidades en la sección de alto rendimiento de la GUI del WLC), hay raramente una necesidad de inhabilitar cualquiera de estas.

Potencia de transmisión

Las recomendaciones de potencia de transmisión difieren según el tipo de implementación. Aquí diferenciamos las implementaciones interiores que utilizan antenas omnidireccionales de las que utilizan antenas direccionales. Ambos tipos de antenas pueden existir en una red pública de gran tamaño, aunque normalmente cubrirían diferentes tipos de áreas.

En el caso de las implementaciones omnidireccionales, es habitual utilizar el control automático de potencia de transmisión (TPC) con un umbral mínimo configurado estáticamente y, en algunos casos, también un umbral máximo configurado estáticamente.

Nota: Los umbrales TPC hacen referencia a la potencia de transmisión de radio y excluyen la ganancia de la antena. Asegúrese siempre de que la ganancia de la antena esté configurada correctamente para el modelo de antena utilizado; esto se realiza automáticamente en el caso de antenas internas y antenas autoidentificables.

Ejemplo 1

TPC mín.: 5 dBm, TPC máx.: máximo (30 dBm)

Esto haría que el algoritmo TPC determinara la potencia de transmisión automáticamente, pero nunca por debajo del umbral mínimo configurado de 5dBm.

Ejemplo 2

TPC mín.: 2 dBm, TPC máx.: 11 dBm

Esto haría que el algoritmo TPC determinara la potencia de transmisión automáticamente, pero siempre permaneciendo entre 2dBm y 11dBm.

Un buen enfoque consiste en crear varios perfiles de RF con diferentes umbrales, por ejemplo, baja potencia (2-5 dBm), potencia media (5-11 dbM) y alta potencia (11-17 dBM), y luego asignar puntos de acceso omnidireccionales a cada perfil de RF según sea necesario. Los valores de cada perfil de radiofrecuencia se pueden ajustar al caso de uso esperado y al área de cobertura. Esto permite que los algoritmos RRM operen dinámicamente mientras se mantienen dentro de límites predefinidos.

El enfoque para las antenas direccionales es muy similar, la única diferencia es el nivel de precisión requerido. La ubicación de la antena direccional debe diseñarse y verificarse durante un estudio de radiofrecuencia previo al despliegue, y los valores de configuración de radio específicos suelen ser el resultado de este proceso.

Por ejemplo, si se requiere una antena fija montada en el techo para cubrir un área determinada desde una altura de ~26ft (8m), el estudio de radiofrecuencia debe determinar la potencia Tx mínima necesaria para lograr esta cobertura prevista (esto determina el valor TPC mínimo para el perfil de radiofrecuencia). Del mismo modo, a partir del mismo estudio de radiofrecuencia entenderíamos el posible solapamiento necesario entre esta y la siguiente antena, o incluso el punto en el que queremos que finalice la cobertura; esto proporcionaría el valor máximo de TPC para el perfil de radiofrecuencia.

Los perfiles de radiofrecuencia para antenas direccionales se configuran normalmente con los mismos valores TPC mínimos y máximos o con un rango estrecho de valores posibles (normalmente <= 3 dBm).

Se recomiendan los perfiles de RF para garantizar la consistencia de la configuración; no se recomienda la configuración estática de AP individuales. Se recomienda asignar un nombre a los perfiles de RF en función del área de cobertura, el tipo de antena y el caso práctico, por ejemplo, RF-Auditorium-Patch-Ceiling.

La cantidad correcta de potencia Tx es cuando el valor SNR requerido es alcanzado por el cliente más débil en el área de cobertura deseada, y no más que eso. 30 dBm es un gran valor objetivo de SNR de cliente en condiciones reales (es decir, en un lugar lleno de personas).

CHD

La detección de agujeros de cobertura (CHD) es un algoritmo independiente para identificar y remediar los agujeros de cobertura. CHD se configura globalmente, así como por WLAN. Un posible efecto de CHD es el aumento de la potencia Tx para compensar los agujeros de cobertura (áreas con clientes detectados consistentemente con una señal deficiente), este efecto está en el nivel de radio y afecta a todas las WLAN, incluso cuando se activa por una sola WLAN configurada para CHD.

Las grandes redes públicas se configuran típicamente a niveles de energía específicos usando perfiles de RF, algunos pueden estar en áreas abiertas con clientes que entran y salen de las áreas, no hay necesidad de un algoritmo para ajustar dinámicamente la energía Tx AP en respuesta a estos eventos del cliente.

CHD debe estar deshabilitado globalmente para redes públicas de gran tamaño.

Balance de potencia

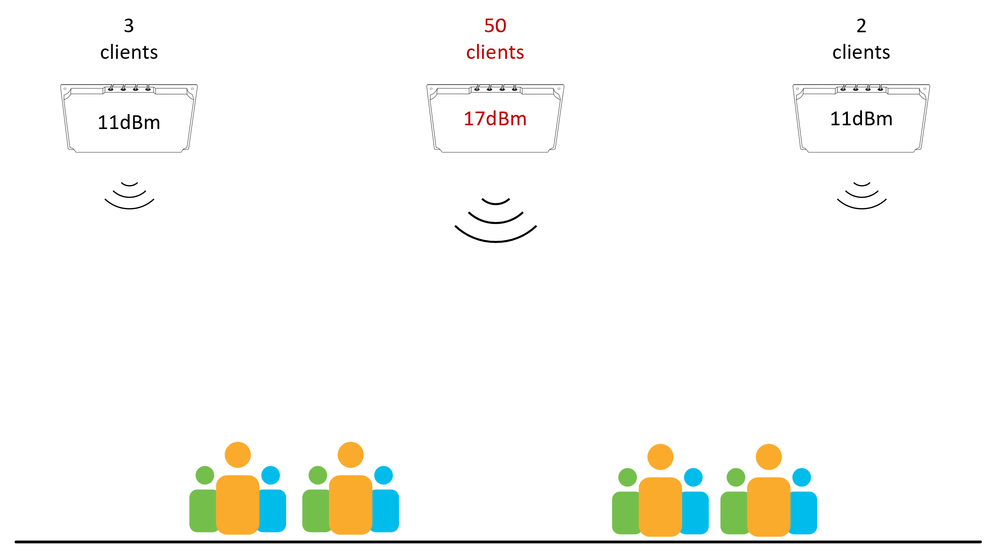

La mayoría de los dispositivos cliente prefieren una señal recibida más alta al elegir a qué AP asociarse. Se deben evitar situaciones donde un AP se configura con una potencia Tx significativamente más alta en comparación con otros AP circundantes. Los AP que funcionan con una mayor potencia Tx atraen a más clientes, lo que conduce a una distribución de clientes desigual entre los AP (por ejemplo, un solo AP/radio está sobrecargado de clientes mientras que los AP circundantes están infrautilizados). Esta situación es común en las implementaciones con una gran superposición de la cobertura de varias antenas, y en los casos en que un AP tiene varias antenas conectadas.

Las antenas de estadio, como la C9104, requieren un cuidado especial a la hora de seleccionar la potencia Tx, ya que los haces de antena se solapan según el diseño. Consulte la guía de implementación de la antena de estadio Catalyst 9104 (C-ANT9104) para obtener más información al respecto.

En el siguiente diagrama, la antena central está configurada con una potencia Tx mayor que las antenas circundantes. Es probable que esta configuración provoque que los clientes se "atasquen" en la antena central.

Un AP con más poder que sus AP vecinos atrae a todos los clientes alrededor

Un AP con más poder que sus AP vecinos atrae a todos los clientes alrededor

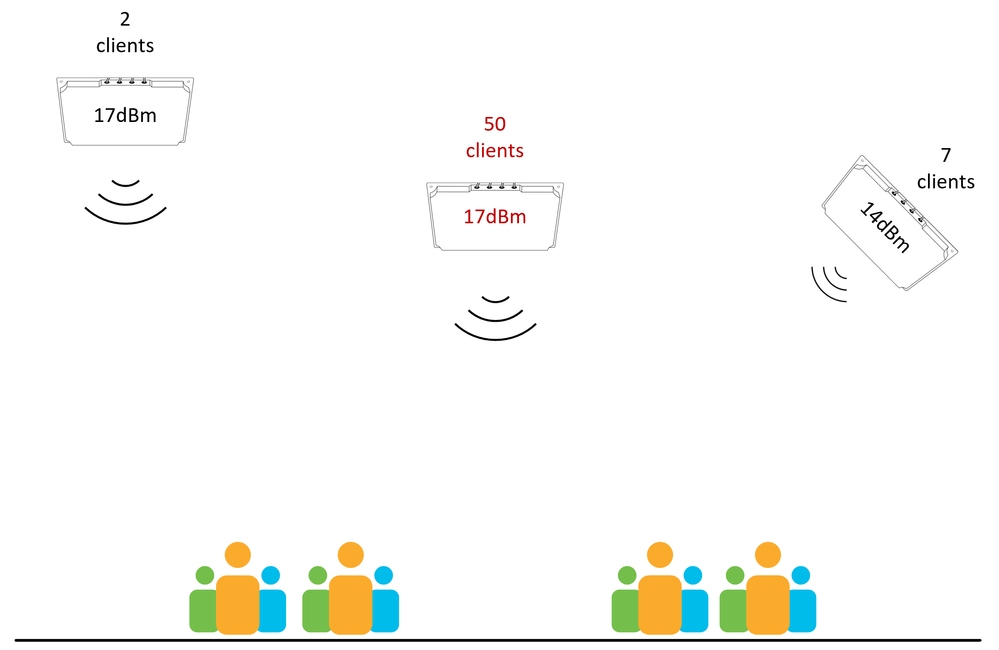

El siguiente diagrama muestra una situación más complicada, no todas las antenas están a la misma altura, y no todas las antenas están usando la misma inclinación/orientación. Lograr una potencia equilibrada es más complicado que simplemente configurar todas las radios con la misma potencia Tx. En escenarios como este, puede ser necesario realizar un estudio del sitio posterior a la implementación, que proporciona una vista de la cobertura desde el punto de vista del dispositivo del cliente (sobre el terreno). Los datos de la encuesta se pueden utilizar para equilibrar la configuración con el fin de lograr una mejor cobertura y distribución entre los clientes.

Diseñar ubicaciones de colocación de AP uniformes que eviten situaciones complicadas como esta es la mejor manera de evitar escenarios de ajuste de RF desafiantes (aunque a veces no hay otra opción).

Un AP está atrayendo a todos los clientes a pesar de que la potencia Tx es similar, pero la altura y los ángulos juegan un papel importante

Un AP está atrayendo a todos los clientes a pesar de que la potencia Tx es similar, pero la altura y los ángulos juegan un papel importante

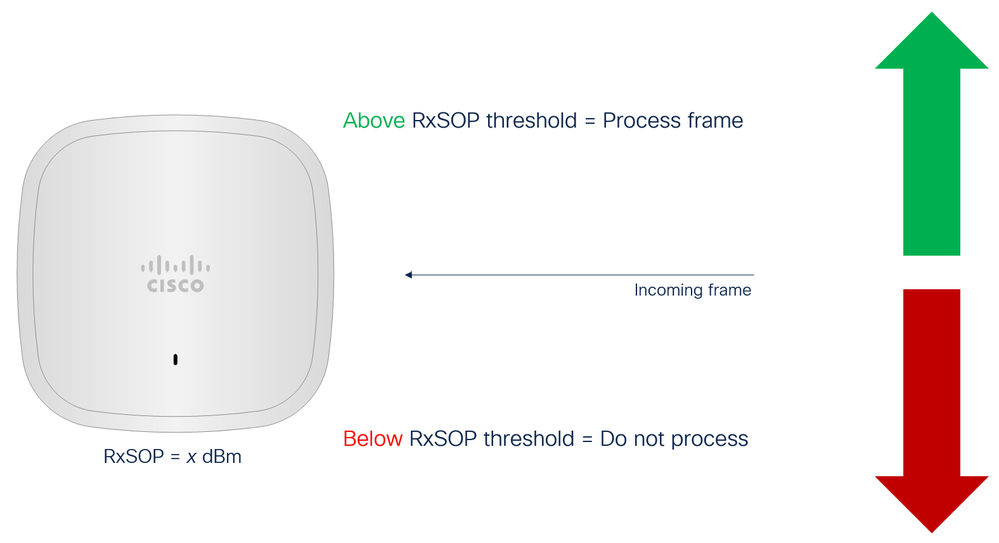

RxSOP

A diferencia de mecanismos como la potencia Tx o las velocidades de datos que afectan a las características de la célula de transmisión, RxSOP (Inicio del Receptor de la Detección de Paquetes) tiene como objetivo influir en el tamaño de la célula de recepción. En esencia, RxSOP puede considerarse como un umbral de ruido, en el sentido de que define el nivel de señal recibida por debajo del cual el AP no intenta decodificar las transmisiones. Cualquier transmisión que llegue con un nivel de señal más débil que el umbral RxSOP configurado no es procesada por el AP y es tratada efectivamente como ruido.

Concepto RxSOP explicado

Concepto RxSOP explicado

La importancia de RxSOP

RxSOP tiene varios usos. Se puede utilizar para mejorar la capacidad de los AP para transmitir en entornos ruidosos, para controlar la distribución de clientes entre antenas, así como para optimizar para clientes más débiles y pegajosos.

En el caso de entornos ruidosos, recuerde que antes de transmitir una trama 802.11 la estación de transmisión (el AP en este caso) primero necesita evaluar la disponibilidad del medio, parte de este proceso es escuchar primero las transmisiones que ya están teniendo lugar. En entornos Wi-Fi densos, es común que muchos AP coexistan en un espacio relativamente limitado, a menudo utilizando los mismos canales. En tales entornos ocupados, el AP puede reportar la utilización del canal de los AP circundantes (incluyendo reflexiones) y retrasar su propia transmisión. Al establecer el umbral RxSOP apropiado, el AP puede ignorar esas transmisiones más débiles (reducción en la utilización del canal percibido) que conducen a una oportunidad de transmisión más frecuente y a un mejor rendimiento. Los entornos en los que los AP informan de una utilización significativa del canal (por ejemplo, > 10%) sin ninguna carga de cliente (por ejemplo, un lugar vacío) son buenos candidatos para el ajuste de RxSOP.

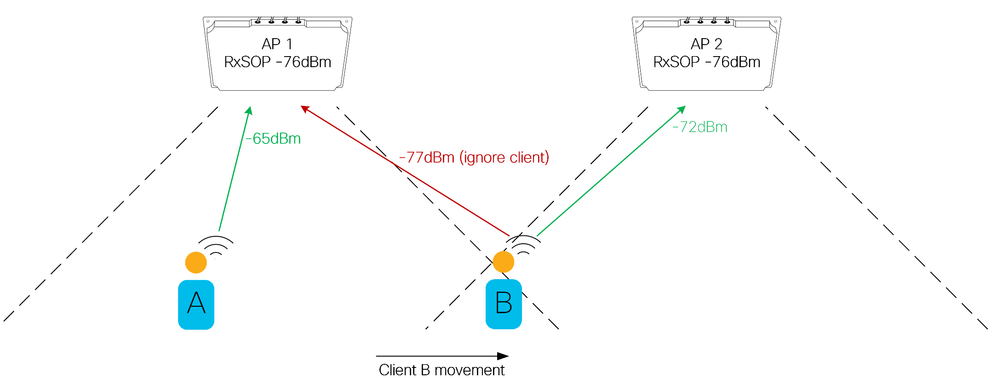

Para la optimización del cliente mediante RxSOP, considere este diagrama.

Roaming de clientes afectado por rxsop

Roaming de clientes afectado por rxsop

En este ejemplo hay dos AP/antenas con áreas de cobertura bien definidas. El cliente B está pasando del área de cobertura del AP1 al área de cobertura del AP2. Hay un punto de cruce en el que AP2 escucha al cliente mejor que AP1, pero el cliente todavía no ha vagado a AP2. Este es un buen ejemplo de cómo configurar el umbral RxSOP puede forzar el límite del área de cobertura. Garantizar que los clientes estén siempre conectados al AP más cercano mejora el rendimiento al eliminar las conexiones de clientes distantes o débiles servidas a velocidades de datos más bajas. La configuración de los umbrales RxSOP de esta manera requiere una comprensión profunda de dónde comienza y termina el área de cobertura esperada de cada AP.

Los peligros de RxSOP.

Establecer el umbral RxSOP de manera demasiado agresiva resulta en agujeros de cobertura, ya que el AP no está decodificando transmisiones válidas de los dispositivos cliente válidos. Esto puede tener consecuencias adversas para el cliente ya que el AP no responde; después de todo, si la transmisión del cliente no fue escuchada no hay razón para responder. El ajuste de los umbrales RxSOP debe realizarse cuidadosamente, asegurándose siempre de que los valores configurados no excluyan a los clientes válidos dentro del área de cobertura. Tenga en cuenta que algunos clientes pueden no responder bien a ser ignorados de esta manera, las configuraciones RxSOP demasiado agresivas no le dan al cliente la oportunidad de vagar naturalmente, forzando efectivamente al cliente a encontrar otro AP. Un cliente que puede decodificar una baliza de un AP supone que puede transmitir a ese AP, por lo tanto, la intención del ajuste de RxSOP es hacer coincidir el tamaño de la celda de recepción con el rango de baliza del AP. Tenga en cuenta que un dispositivo cliente (válido) no siempre tiene una línea de visión directa hacia el AP, la señal es a menudo atenuada por los usuarios mirando hacia fuera de la antena o llevando sus dispositivos en bolsas o bolsillos.

Configuración de RxSOP

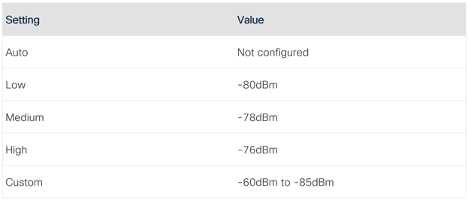

RxSOP está configurado por perfil de RF.

Para cada banda hay umbrales predefinidos (bajo/medio/alto) establecidos con un valor dBm predefinido. La recomendación aquí es utilizar siempre valores personalizados, incluso si el valor esperado es uno de los valores predefinidos disponibles, esto hace que la configuración sea más legible.

tabla de configuración de RxSop

tabla de configuración de RxSop

Nota: Los cambios de RxSOP no requieren un reinicio de radio y se pueden realizar sobre la marcha.

Ampliación de la red

En general, utilizar un dispositivo al máximo de sus capacidades documentadas es una mala idea. Las hojas de datos informan la verdad, pero los números mencionados pueden estar en condiciones específicas de actividad. Los controladores inalámbricos se prueban y certifican para admitir un determinado número de clientes y puntos de acceso, y un cierto rendimiento, pero esto no supone que los clientes estén en roaming cada segundo, que pueda haber configurado ACL únicas extremadamente largas para cada cliente o habilitado todas las funciones de snooping disponibles. Por lo tanto, es importante tener en cuenta todos los aspectos con cuidado para garantizar que la red se amplíe durante las horas punta y también para mantener un margen de seguridad para el crecimiento futuro.

Número de puntos de acceso

Una de las primeras tareas a la hora de implementar cualquier red es presupuestar y solicitar la cantidad correcta de equipo, y el mayor factor variable es el número y el tipo de puntos de acceso y antenas. Las soluciones inalámbricas siempre deben basarse en un diseño de radiofrecuencia; sin embargo (y, por desgracia), a menudo este es el segundo paso en el ciclo de vida del proyecto. En el caso de las implementaciones sencillas de empresas en interiores, existen numerosas técnicas de estimación que pueden, con un nivel razonable de certeza, predecir cuántos puntos de acceso se pueden necesitar incluso antes de que un arquitecto inalámbrico examine los planos de planta. Los modelos predictivos también pueden ser muy útiles en este caso.

Para instalaciones más complejas, como redes industriales, exteriores, grandes redes públicas o cualquier lugar donde se necesiten antenas externas, las técnicas de estimación simple suelen ser inadecuadas. Se requiere cierto nivel de experiencia con instalaciones similares anteriores para estimar adecuadamente el tipo y la cantidad de equipo necesario. Una visita al sitio por parte de un arquitecto de tecnología inalámbrica es lo mínimo necesario para comprender el diseño de un lugar o instalación complejos.

Esta sección proporciona pautas sobre cómo determinar el número mínimo de APs y antenas para la implementación dada. Las cantidades finales y las ubicaciones de montaje específicas siempre se determinarán mediante un análisis de requisitos y un proceso de diseño de radio.

La lista de materiales inicial debe basarse en dos factores: el tipo de antenas y la cantidad de antenas.

Tipo de antenas

No hay atajos aquí. El tipo de antena viene determinado por el área que debe cubrirse y por las opciones de montaje disponibles en esa área. No es posible determinar esto sin comprender el espacio físico, lo que significa que alguien que conozca las antenas y sus patrones de cobertura debe realizar una visita al sitio.

Cantidad de antenas

La cantidad de equipo necesario puede derivarse de la comprensión de la cantidad esperada de conexiones de cliente.

Dispositivos por persona

El número de usuarios humanos puede determinarse por el número de asientos de un lugar, o el número de entradas vendidas, o el número esperado de visitantes basado en estadísticas históricas. Cada usuario humano puede transportar varios dispositivos y es habitual suponer que hay más de un dispositivo por usuario, aunque la capacidad de un usuario humano para utilizar activamente varios dispositivos al mismo tiempo es cuestionable. El número de visitantes que se conectan activamente a la red también depende del tipo de evento o implementación.

Ejemplo 1: es normal que un estadio de 80 000 asientos no tenga 80 000 dispositivos conectados, este porcentaje suele ser significativamente inferior. Las proporciones de usuarios conectados del 20% no son infrecuentes durante los eventos deportivos, lo que significa que, para el ejemplo de un estadio con 80 000 asientos, el número esperado de dispositivos conectados puede ser de 16 000 (80 000 x 20% = 16 000). Este número también depende del mecanismo de onboarding utilizado; si se requiere que el usuario realice alguna acción (como hacer clic en un portal web), los números son menores que cuando la onboarding del dispositivo es automática. La incorporación automática puede ser tan sencilla como una PSK que se haya recordado de un evento anterior, o algo más avanzado como el uso de OpenRoaming que incorpora dispositivos sin interacción del usuario. Las redes de OpenRoaming pueden impulsar el índice de adopción de usuarios muy por encima del 50%, lo que puede tener un impacto significativo en la planificación de la capacidad.

Ejemplo 2: es razonable esperar que una conferencia tecnológica tenga una relación de conexiones de usuario alta. Los asistentes a la conferencia pasan más tiempo conectados a la red y esperan poder acceder a su correo electrónico y realizar tareas diarias a lo largo del día. También es más probable que este tipo de usuario conecte más de un dispositivo a la red, aunque su capacidad para utilizar varios dispositivos simultáneamente sigue siendo cuestionable. En el caso de las conferencias tecnológicas, se supone que el 100% de los visitantes se conectan a la red. Este número puede ser inferior en función del tipo de conferencia.

En ambos ejemplos, la clave está en comprender el número esperado de dispositivos conectados y no existe una solución única para cada red pública de gran tamaño. En cualquier caso, una antena se conecta a una radio y son los dispositivos cliente (no los usuarios humanos) los que se conectan a esa radio. Por lo tanto, los dispositivos cliente por radio son una métrica utilizable.

Dispositivos por radio

Los puntos de acceso de Cisco tienen un número máximo de clientes de 200 dispositivos conectados por radio para Wi-Fi 6 AP y 400 dispositivos por radio para Wi-Fi 6E AP. Sin embargo, no se recomienda diseñar para el número máximo de clientes. Para propósitos de planificación, se recomienda mantener el conteo de clientes por radio muy por debajo del 50% de la capacidad máxima de AP. Además, el número de radios depende del tipo de AP y de antena utilizados, la sección de 5 GHz simple vs dual explora esto con más detalle.

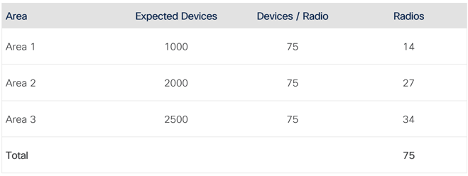

En esta etapa, es una buena idea dividir la red en distintas áreas, con los recuentos de dispositivos esperados por área. Recuerde, esta sección tiene como objetivo estimar un número mínimo de AP y antenas.

Considere un ejemplo de tres áreas de cobertura distintas, se proporciona el conteo de clientes esperado para cada área y se utiliza un valor (saludable) de 75 clientes por radio para estimar el número de radios requeridas.

Recuento esperado de radios/clientes por área

Recuento esperado de radios/clientes por área

Estos números iniciales ahora deben combinarse con la comprensión de qué tipos de AP y antenas se implementan en cada área, y si se utiliza 5 GHz simple o dual. Los cálculos de 6 GHz siguen la misma lógica que los de 5 GHz. En este ejemplo no se tiene en cuenta la velocidad de 2,4 GHz.

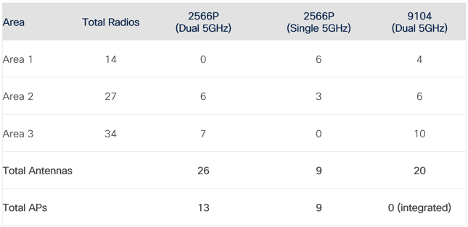

Supongamos que cada una de las tres áreas utiliza una combinación de antena de interconexión 2566P y la antena de estadio 9104, con una combinación de 5 GHz individual y dual; este escenario se utiliza para ilustrar.

Antenas por área

Antenas por área

Cada área enumera el tipo de antenas y AP necesarios. Tenga en cuenta que en el caso de la dual 5GHz la relación es dos antenas a un AP.

Esta sección muestra un enfoque para estimar un número inicial de antenas y puntos de acceso necesarios para una implementación. La estimación requiere una comprensión de las áreas físicas, las posibles opciones de montaje en cada área, el tipo de antenas que se utilizarán en cada área y el número de dispositivos cliente previstos.

Cada despliegue es diferente y a menudo se necesita equipo adicional para cubrir áreas específicas o difíciles, este tipo de estimación solo tiene en cuenta la capacidad del cliente (no la cobertura) y sirve para esbozar la escala de la inversión necesaria. Las ubicaciones finales de colocación de AP/antena y los totales de equipos siempre están sujetos a un conocimiento exhaustivo del caso práctico y a la verificación in situ por parte de un profesional inalámbrico experimentado.

Rendimiento esperado

Cada canal inalámbrico puede ofrecer una cantidad de capacidad disponible que normalmente se traduce en rendimiento. Esta capacidad se comparte entre todos los dispositivos conectados a la radio, lo que significa que el rendimiento de cada usuario disminuye a medida que se agregan más conexiones de usuario a la radio. Este descenso en el rendimiento no es lineal y también depende de la combinación exacta de clientes conectados.

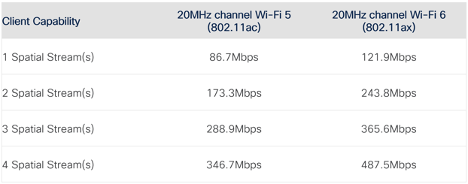

Las capacidades del cliente difieren entre los dispositivos en función del conjunto de chips del cliente y el número de secuencias espaciales que admite el cliente. Las velocidades de datos de cliente máximas para cada número de secuencias espaciales admitidas se enumeran en la tabla siguiente.

Rendimiento real máximo esperado para cada tipo de cliente

Rendimiento real máximo esperado para cada tipo de cliente

Las velocidades indicadas son velocidades máximas teóricas de MCS (Modulation and Coding Scheme, esquema de modulación y codificación) derivadas del estándar 802.11 y asumen una relación señal-ruido (SNR) >30 dBm. El principal objetivo de diseño de las redes inalámbricas de buen rendimiento es alcanzar este nivel de SNR para todos los clientes en todas las ubicaciones, aunque esto no suele suceder. Las redes inalámbricas son dinámicas por naturaleza y utilizan frecuencias sin licencia; varias interferencias no controladas tienen un impacto en el SNR del cliente, además de las capacidades del cliente.

Incluso en los casos en los que se alcanza el nivel requerido de SNR, las velocidades enumeradas anteriormente no tienen en cuenta la sobrecarga del protocolo, por lo tanto, no se asignan directamente al rendimiento real (medido por varias herramientas de prueba de velocidad). En el mundo real siempre es inferior a la tasa de MCS.

Para todas las redes inalámbricas (incluidas las grandes redes públicas), el rendimiento del cliente siempre depende de:

- Capacidades del cliente.

- Relación señal-ruido del cliente en ese momento específico.

- Número de otros clientes conectados en ese momento específico.

- Capacidades de otros clientes en ese momento específico.

- Actividad de otros clientes en ese momento específico.

- Interferencia en ese momento específico.

En función de la variabilidad de estos factores, no es posible garantizar un mínimo por cliente para las redes inalámbricas, independientemente del proveedor del equipo.

Para obtener más información, consulte la Guía de validación del rendimiento Wi-Fi: pruebas y supervisión.

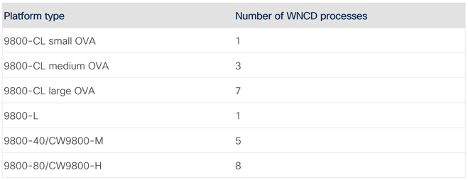

Plataforma WLC

Elegir su plataforma del WLC puede parecer fácil. Lo primero en lo que puede pensar es en mirar el conteo estimado de AP y el conteo de clientes que pretende administrar. La hoja de datos para cada plataforma WLC contiene todos los objetos máximos soportados en la plataforma: ACL, conteo de clientes, etiquetas de sitio, etc. Son números máximos literales y a menudo hay una aplicación estricta. No puede unir 6001 AP a un 9800-80 que soporta solamente 6000 AP, por ejemplo. Pero, ¿es prudente buscar el máximo en todas partes?

Los controladores inalámbricos de Cisco se han probado para poder alcanzar esos máximos, pero no necesariamente pueden alcanzar todos los máximos documentados en todas las condiciones al mismo tiempo. Veamos el ejemplo del rendimiento: un 9800-80 puede alcanzar hasta 80 Gbps de reenvío de datos de cliente, pero esto sucede cuando cada paquete de cliente tiene el tamaño máximo y óptimo de 1500 bytes. Con una mezcla de tamaños de paquete, el rendimiento máximo efectivo es menor. Si habilita el cifrado DTLS, el rendimiento se reduce aún más, y lo mismo sucede con la visibilidad de la aplicación. Es optimista esperar más de 40 Gbps de un 9800-80 en condiciones realistas en una red de gran tamaño con muchas funciones activadas. Dado que esto varía mucho según las características en uso y el tipo de actividad de la red, la única manera de tener una idea real de la capacidad es medir la utilización de la ruta de datos mediante este comando. Céntrese en la métrica de carga, que es un porcentaje del rendimiento máximo que el controlador puede reenviar.

WLC#show platform hardware chassis active qfp datapath utilization summary

CPP 0: 5 secs 1 min 5 min 60 min

Input: Total (pps) 9 5 5 8

(bps) 17776 7632 9024 10568

Output: Total (pps) 5 3 3 6

(bps) 11136 11640 11440 41448

Processing: Load (pct) 0 0 0 0

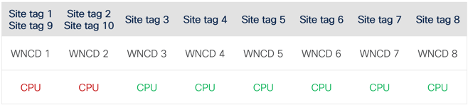

WLC#De manera similar, el 9800-80 puede manejar perfectamente 6000 AP con actividad regular. Sin embargo, 6000 AP en un lugar público como un estadio o un aeropuerto no cuentan como actividad regular. Teniendo en cuenta la cantidad de roaming del cliente y sondeo del ambiente, las redes públicas de gran tamaño a escala máxima pueden causar un mayor uso de la CPU en un solo WLC. Si agrega trampas de monitoreo y SNMP que se enviarán cada vez que los clientes se mueven, la carga puede convertirse rápidamente en demasiado. Una de las características clave de un gran evento o un gran evento público es que hay muchos más eventos de incorporación de clientes a medida que las personas se mueven y se asocian/disocian constantemente, por lo que esto provoca una presión adicional sobre la CPU y el plano de control.

Numerosas implementaciones han demostrado que un solo par (HA) de controladores inalámbricos 9800-80 puede gestionar una gran implementación en un estadio con más de 1000 puntos de acceso. También es común distribuir los AP en dos o más pares de controladores para eventos críticos donde el tiempo de actividad y la disponibilidad son preocupaciones principales. Cuando las redes grandes se distribuyen sobre los WLC múltiples existe la complejidad adicional del roaming entre los controladores, el roaming del cliente se debe considerar cuidadosamente en espacios confinados tales como un tazón del estadio.

Consulte también la sección Etiqueta del sitio en este documento.

WLC de alta disponibilidad

Se recomienda utilizar un par de conmutación stateful de alta disponibilidad (HA SSO), que proporciona redundancia de hardware y protege frente a fallos de software. Con HA SSO, un desperfecto del software en un dispositivo es transparente para los usuarios finales como el WLC secundario toma el control sin problemas. Otra ventaja de un par HA SSO son las actualizaciones sin impacto que ofrece la función In-Service Software Upgrade (ISSU).

Si la red es lo suficientemente grande, también se recomienda utilizar un controlador adicional (N+1). Puede servir a varios propósitos que el HA SSO no puede cumplir. Puede probar una nueva versión de software en este WLC antes de actualizar el par de producción (y migrar solo unos pocos AP de prueba para probar una sección específica de la red). Algunas condiciones poco comunes pueden afectar tanto a los WLC en un par HA (cuando el problema se replica en el standby) y aquí el N+1 permite tener un WLC seguro en un escenario activo-activo donde usted podría migrar progresivamente los AP hacia y desde. También podría servirle como controlador de aprovisionamiento para configurar nuevos AP.

Los 9800-CL son muy escalables y potentes. Cabe destacar que tienen una capacidad de reenvío de datos mucho menor (de 2 Gbps a 4 Gbps para la imagen SR-IOV), lo que tiende a restringirlos a los escenarios de switching local de FlexConnect (y posiblemente a un pequeño número de AP en switching central). Sin embargo, pueden ser útiles como dispositivos N+1 cuando necesite controladores adicionales durante una ventana de mantenimiento o cuando resuelva un problema.

Sistemas externos

Si bien este documento se centra principalmente en el componente inalámbrico de las redes de eventos grandes, también hay numerosos sistemas de apoyo que requieren consideración durante la fase de escalado y diseño, algunos de ellos se discuten aquí.

Red principal

Las redes inalámbricas de gran tamaño se suelen implementar en modo de switching central y con subredes de gran tamaño. Esto implica que un gran número de entradas ARP y direcciones MAC de cliente se envían a la infraestructura cableada adyacente. Es fundamental que los sistemas adyacentes dedicados a las diversas funciones L2 y L3 posean los recursos adecuados para manejar esta carga. En el caso de los switches L2, una configuración común es el ajuste de la plantilla del administrador de dispositivos del switch (SDM), que es responsable de la asignación de los recursos del sistema, equilibrando las funciones L2 y L3 en función de la función del dispositivo dentro de la red. Es importante asegurarse de que los dispositivos de núcleo L2 puedan admitir el número de entradas de dirección MAC esperado.

NAT de gateway

El caso práctico más común de las redes públicas es proporcionar acceso a Internet a los visitantes. En algún punto de la ruta de datos debe haber un dispositivo responsable de la traducción NAT/PAT. Los gateways de Internet deben poseer los recursos de hardware y la configuración del conjunto de IP necesarios para gestionar la carga. Recuerde que un único dispositivo cliente inalámbrico puede ser responsable de numerosas traducciones NAT/PAT.

DNS/DHCP

Estos dos sistemas son clave para garantizar una buena experiencia del cliente. Tanto los servicios DNS como DHCP requieren no solo el escalado adecuado para gestionar la carga, sino también consideración con respecto a la ubicación dentro de la red. Sistemas rápidos y receptivos, colocados en la misma ubicación que el WLC asegura la mejor experiencia y evitar largos tiempos de incorporación del cliente.

AAA/portal web

A nadie le gusta una página web lenta, la elección de un sistema adecuado y bien escalado para la autenticación web externa es importante para una buena experiencia de incorporación del cliente. Del mismo modo que para AAA, los servidores de autenticación RADIUS deben ser capaces de satisfacer las demandas del sistema inalámbrico. Tenga en cuenta que, en algunos casos, la carga puede aumentar en momentos clave, por ejemplo, la mitad del tiempo durante un partido de fútbol, lo que puede generar una carga de autenticación alta en una pequeña cantidad de tiempo. La escalabilidad del sistema para una carga concurrente adecuada es clave. Se debe tener especial cuidado al utilizar funciones como la contabilidad AAA. Evite la contabilidad basada en tiempo a toda costa y, si utiliza la contabilidad, intente desactivar la contabilidad provisional. Otro elemento importante a considerar es el uso de balanceadores de carga, donde se deben utilizar mecanismos de anclaje de sesión para garantizar flujos de autenticación completos. Asegúrese de mantener el tiempo de espera RADIUS en 5 segundos o más.

Si utiliza un SSID 802.1X con un gran número de clientes (por ejemplo, con OpenRoaming), asegúrese de activar 802.11r Fast Transition (FT); de lo contrario, los clientes pueden provocar una tormenta de autenticación cada vez que se desplazan.

DNS/DHCP

Algunas recomendaciones para DHCP:

- Asegúrese de que el conjunto DHCP sea al menos tres veces el número de clientes esperado. Las IP permanecen asignadas durante algún tiempo incluso después de que el cliente se desconecte, por lo que dependiendo del tiempo de permanencia de los invitados esto puede consumir más direcciones IP. Intente que el tiempo de concesión coincida con la duración esperada de la visita del usuario al lugar de celebración de eventos. No tiene sentido asignar una dirección IP para una semana si la duración típica de una visita es de dos horas, esto ayuda a eliminar los arrendamientos obsoletos.

- Se recomienda el uso de una sola subred grande para los clientes, el WLC tiene una función ARP proxy y no reenvía las difusiones por defecto (que no sea DHCP). El uso de una subred de cliente grande (por ejemplo, /16) para los clientes no representa un problema. Una sola VLAN grande es más sencilla en comparación con un grupo de VLAN con muchas VLAN. La configuración de muchas subredes más pequeñas (por ejemplo /24) y grupos de VLAN no influye en el dominio de broadcast y solo resulta en una configuración más complicada, lo que resulta en problemas como VLAN sucias y tener que realizar un seguimiento de varios agrupamientos DHCP que no se pueden utilizar uniformemente. Esta recomendación se aplica a los AP de modo local y al tráfico conmutado centralmente. En el caso de FlexConnect con switching local, no se admite colocar más de 100 (o 300 después de 17.9) AP en la misma subred, ya que se verán afectados por muchas transmisiones de difusión. Flexconnect requiere que los AP presten servicio a la misma VLAN para admitir roaming sin problemas y, por lo tanto, no se recomienda admitir subredes grandes en este escenario.

- Mantenga DHCP en modo de puente en el controlador inalámbrico con la funcionalidad de relé DHCP manejada por el gateway de Capa 3 de la subred. Esto permite una eficacia y simplicidad máximas. La idea es no tener el controlador inalámbrico involucrado en el proceso DHCP.

- Use DHCP Required en cualquier WLAN pública, independientemente del método de autenticación. Aunque esto puede desencadenar un pequeño porcentaje de asociaciones de clientes fallidas, podría evitar problemas de seguridad significativos, ya sea por parte de los clientes que intentan asignarse direcciones IP estáticas o por clientes que se comportan mal e intentan reutilizar una dirección IP anterior sin permiso.

Funcionamiento de la red

La configuración adecuada

Es tentador habilitar una gran cantidad de opciones para beneficiarse de todas las características más recientes de la Wi-Fi moderna. Sin embargo, algunas funciones funcionan muy bien en entornos pequeños, pero tienen un gran impacto en entornos grandes y densos. Del mismo modo, algunas características pueden plantear problemas de compatibilidad. Aunque el equipo de Cisco respeta todos los estándares y ofrece compatibilidad con una amplia variedad de clientes probados, el mundo está lleno de dispositivos cliente únicos que a veces tienen versiones de software de controlador con errores o incompatibilidad con ciertas funciones.

Dependiendo del nivel de control que tenga sobre los clientes, debe ser conservador. Por ejemplo, si implementa la red Wi-Fi para la gran reunión anual de su empresa, sabrá que la mayoría de los clientes son dispositivos de la empresa y podrá planificar el conjunto de funciones para que se habilite en consecuencia. Por otro lado, si utiliza una conexión Wi-Fi de aeropuerto, el nivel de satisfacción de los invitados está directamente relacionado con su capacidad para conectarse a la red y no tiene ningún tipo de control sobre los dispositivos cliente que las personas pueden utilizar.

SSID

¿Cuántos SSID?

La recomendación siempre ha sido utilizar el menor número posible de SSID. Esto se agrava en las redes de alta densidad ya que la posibilidad de tener varios AP en el mismo canal está casi garantizada. Normalmente, muchas implementaciones utilizan demasiados SSID, reconocen que tienen demasiados SSID, pero declaran que no pueden utilizar menos. Debe realizar un estudio técnico y empresarial de cada SSID para comprender las similitudes entre los SSID y las opciones para contraer varios SSID en uno solo.

Veamos algunos tipos de seguridad/SSID y su uso.

WPA2/3 Personal

Un SSID de clave precompartida es inmensamente popular debido a su simplicidad. Puede imprimir la clave en algún lugar en insignias o en papel o carteles o comunicársela de alguna manera a los visitantes. A veces, incluso para un SSID de invitado, se prefiere un SSID de clave previamente compartida (siempre que todos los asistentes conozcan bien la clave). Puede ayudar a evitar el agotamiento del conjunto DHCP debido a la naturaleza deliberada de la conexión. Los dispositivos que pasan no se conectan automáticamente a la red, por lo que no pueden consumir una dirección IP del conjunto DHCP.

WPA2 PSK no proporciona privacidad, ya que el tráfico se puede descifrar fácilmente, ya que todos los usuarios utilizan la misma clave. Por el contrario, WPA3 SAE proporciona privacidad, e incluso si todos tienen la clave maestra, no es posible derivar la clave de cifrado utilizada por otros clientes.

WPA3 SAE es la mejor opción para la seguridad y muchos smartphones, ordenadores portátiles y sistemas operativos la admiten. Algunos dispositivos de IoT o dispositivos portátiles inteligentes pueden seguir teniendo una compatibilidad limitada y los clientes más antiguos en general son susceptibles de sufrir problemas si no han recibido controladores o actualizaciones de firmware recientes.

Puede ser tentador considerar un modo de transición WPA2 PSK-WPA3 SAE SSID para simplificar las cosas, pero esto se ha demostrado en el campo para causar algunos problemas de compatibilidad. Los clientes mal programados no esperan dos tipos de métodos de clave compartida en el mismo SSID. Si desea ofrecer las opciones WPA2 y WPA3, se recomienda configurar SSID independientes.

WPA2/3 Enterprise