Introducción

Este documento describe la integración del controlador inalámbrico Catalyst 9800 con el administrador de políticas Aruba ClearPass.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento de estos temas y que se hayan configurado y verificado:

- Controlador inalámbrico Catalyst 9800

- Servidor Aruba ClearPass (requiere licencia de plataforma, licencia de acceso y licencia integrada)

- Windows AD operativo

- Autoridad de certificación opcional (CA)

- Servidor DHCP operativo

- Servidor DNS operativo (necesario para la validación de CRL de certificados)

- ESXi

- Todos los componentes pertinentes se sincronizan con NTP y se verifica que tengan la hora correcta (necesario para la validación del certificado)

- Conocimiento de temas:

- Implementación de C9800 y nuevo modelo de configuración

- Funcionamiento de FlexConnect en C980

- Autenticación Dot1x

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software y hardware.

- C9800-L-C Cisco IOS-XE 17.3.3

- C9130AX, 4800 AP

- parche de Aruba ClearPass, 6-8-0-109592 y 6.8-3

- Servidor MS Windows

- Active Directory (GP configurado para la emisión automatizada de certificados basada en equipo a terminales administrados)

- Servidor DHCP con opción 43 y opción 60

- Servidor DNS

- Servidor NTP para sincronizar la hora de todos los componentes

- CA

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Flujo de tráfico

En una implementación empresarial típica con varias sucursales, cada sucursal está configurada para proporcionar acceso dot1x a los empleados corporativos. En este ejemplo de configuración, PEAP se utiliza para proporcionar acceso dot1x a usuarios corporativos a través de una instancia ClearPass implementada en el Data Center central (DC). Los certificados de equipo se utilizan junto con la verificación de las credenciales de los empleados en un servidor de Microsoft AD.

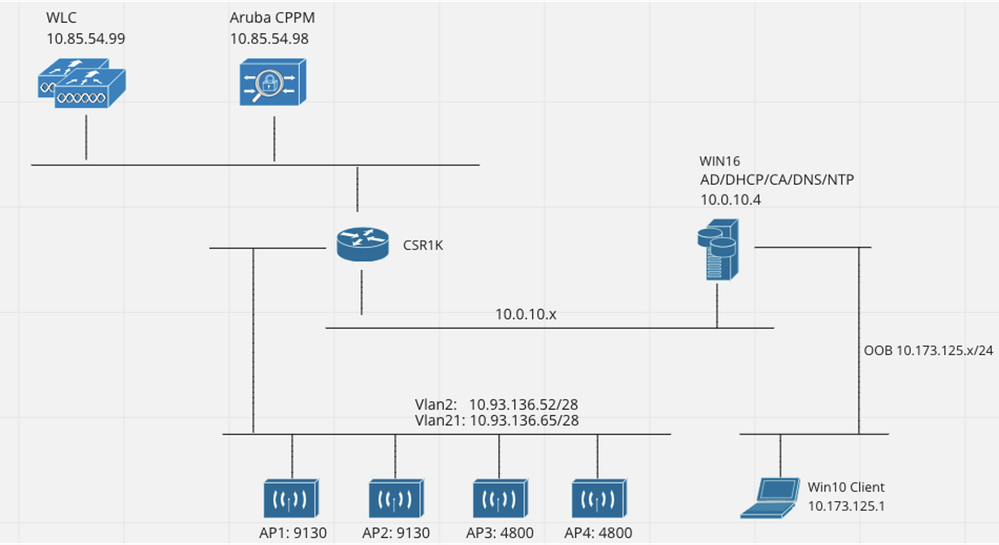

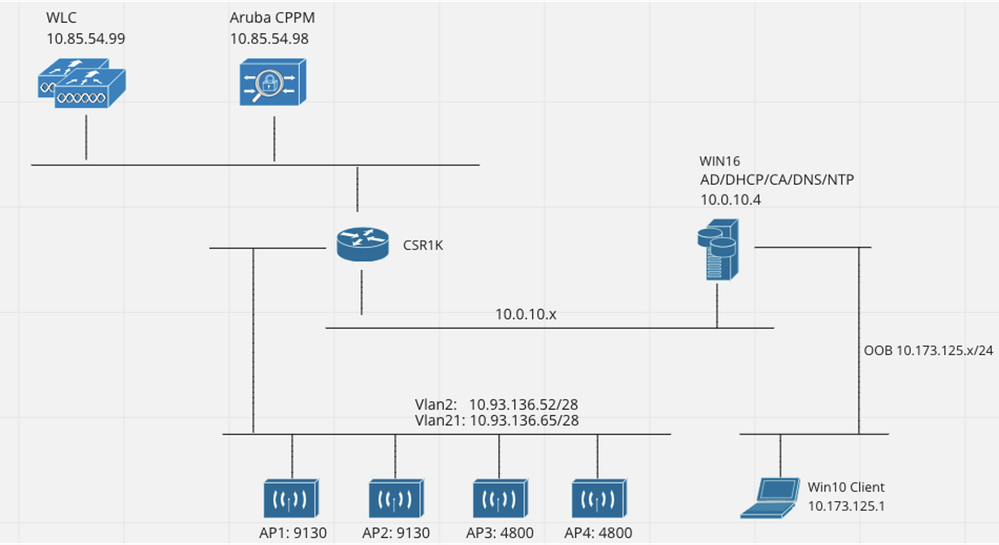

Diagrama de la red

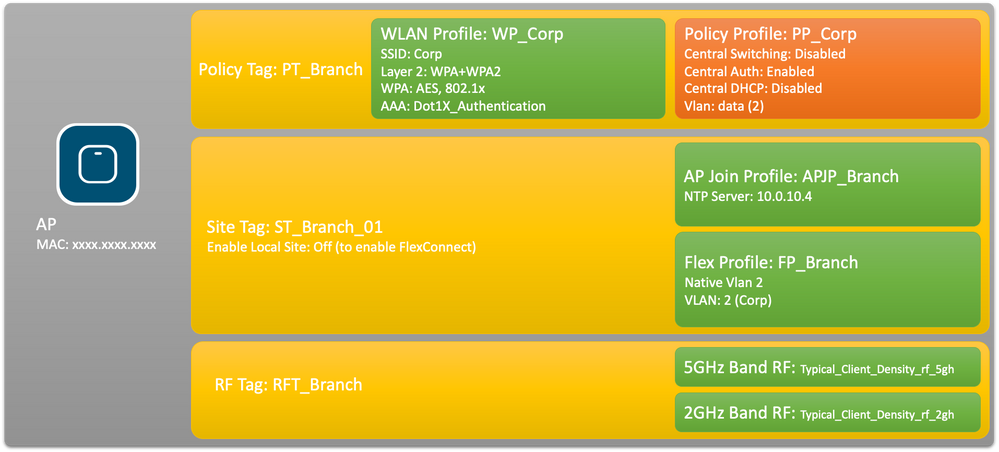

Configuración del controlador inalámbrico Catalyst 9800

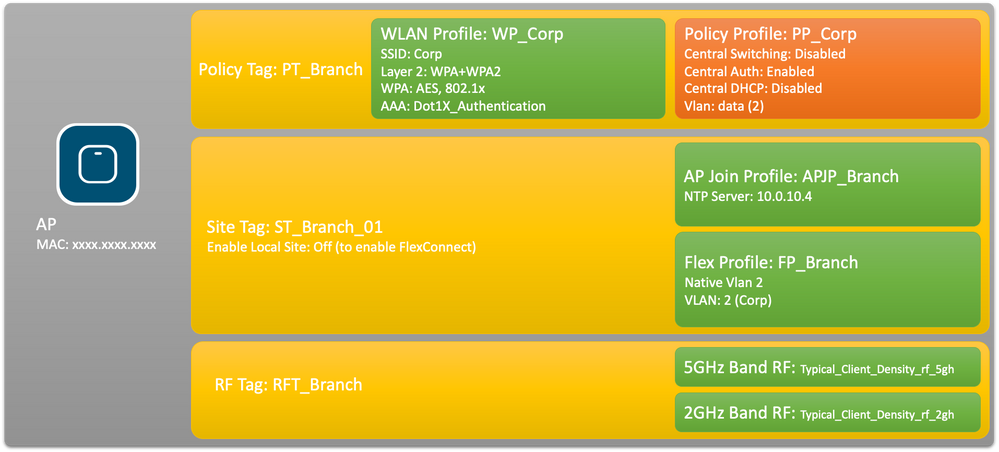

En este ejemplo de configuración, se aprovecha el nuevo modelo de configuración de C9800 para crear los perfiles y las etiquetas necesarios para proporcionar acceso corporativo dot1x a las sucursales empresariales. La configuración resultante se resume en el diagrama.

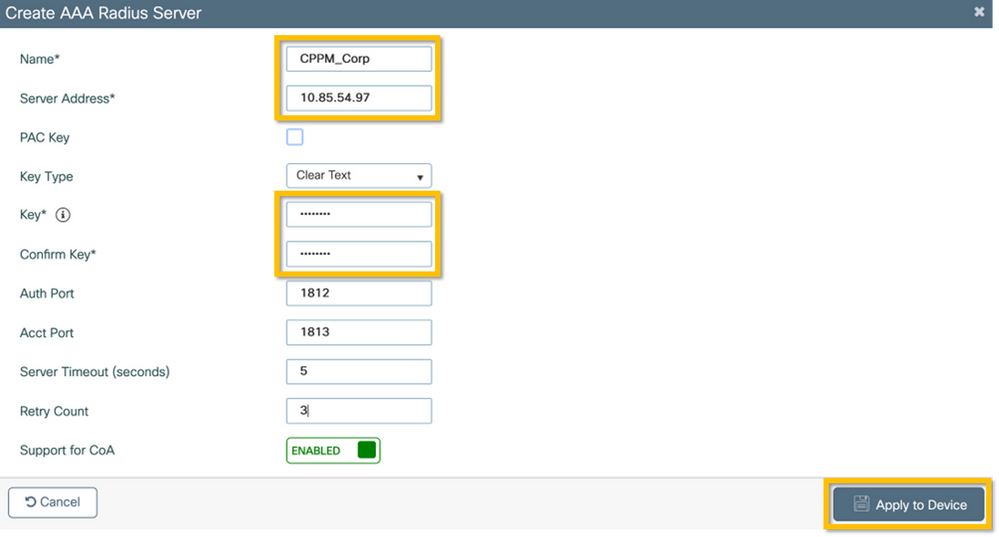

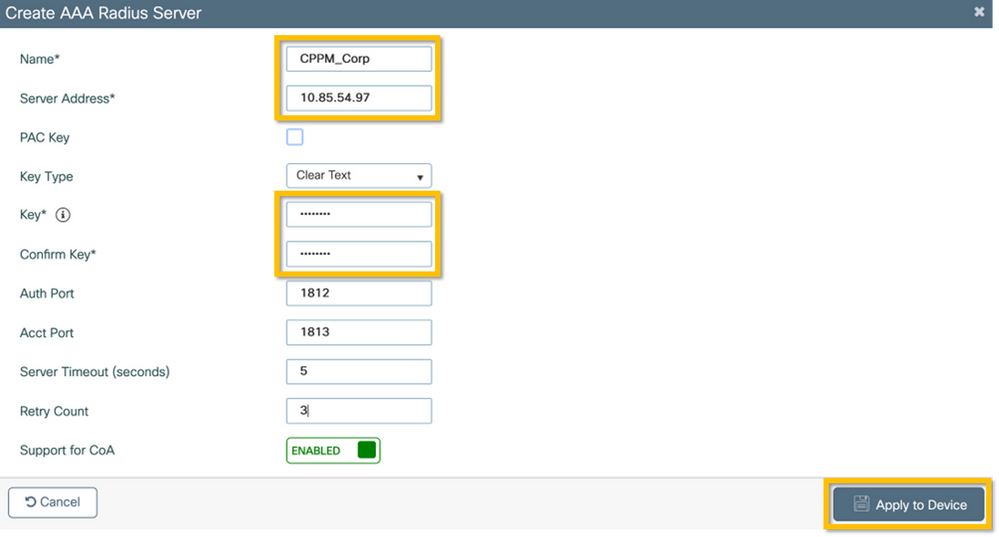

C9800 - Configuración de los parámetros AAA para dot1x

Paso 1. Agregue el servidor 'Corp' del administrador de políticas de Aruba ClearPass a la configuración del WLC 9800. Vaya a Configuration > Security > AAA > Servers/Groups > RADIUS > Servers. Haga clic en +Agregar e ingrese la información del servidor RADIUS. Haga clic en el botón Apply to Device como se muestra en esta imagen.

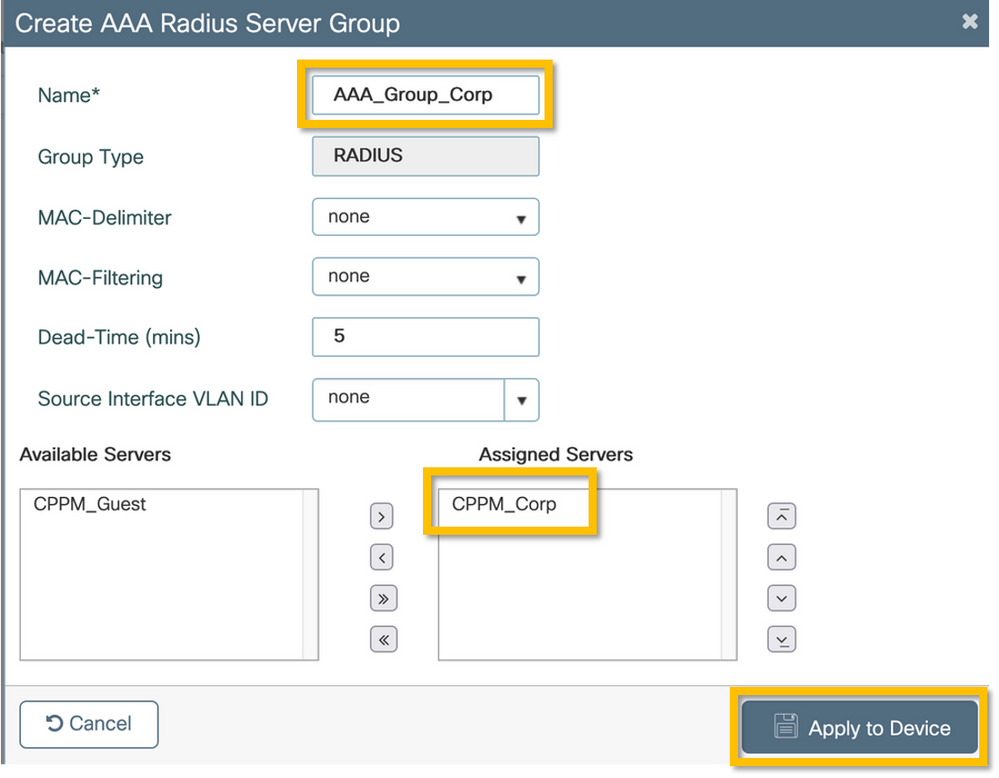

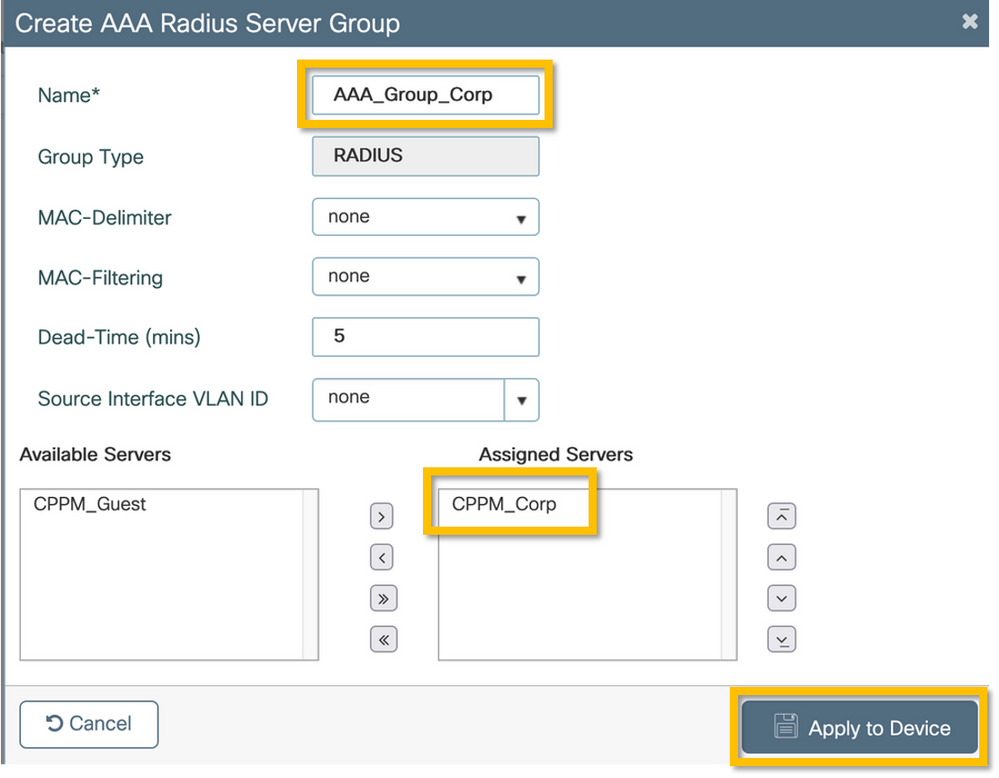

Paso 2. Definir AAA Server Group para usuarios corporativos. Navegue hasta Configuration > Security > AAA > Servers/Groups > RADIUS > Groups y haga clic en +Add, ingrese el nombre del grupo de servidores RADIUS y asigne la información del servidor RADIUS. Haga clic en el botón Apply to Device como se muestra en esta imagen.

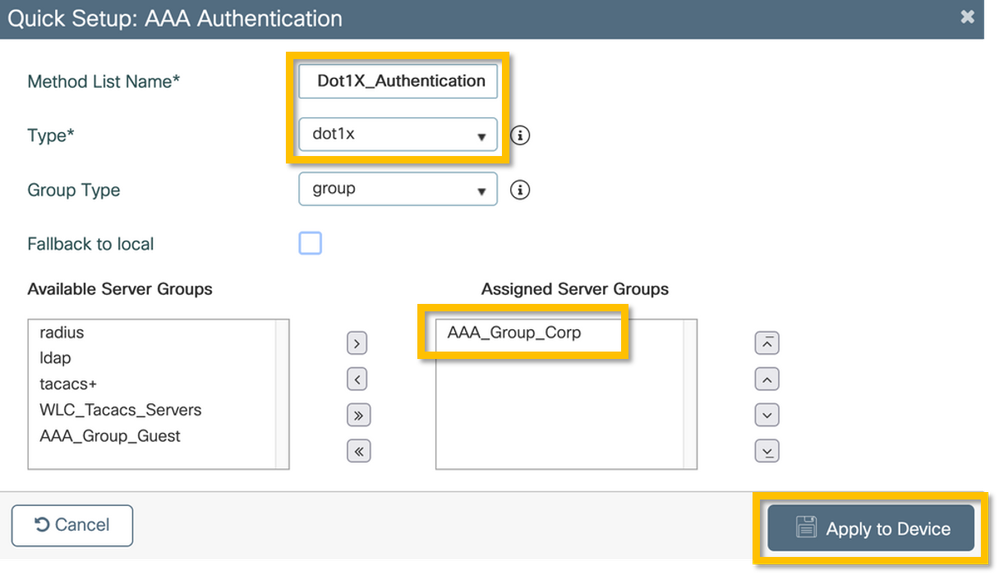

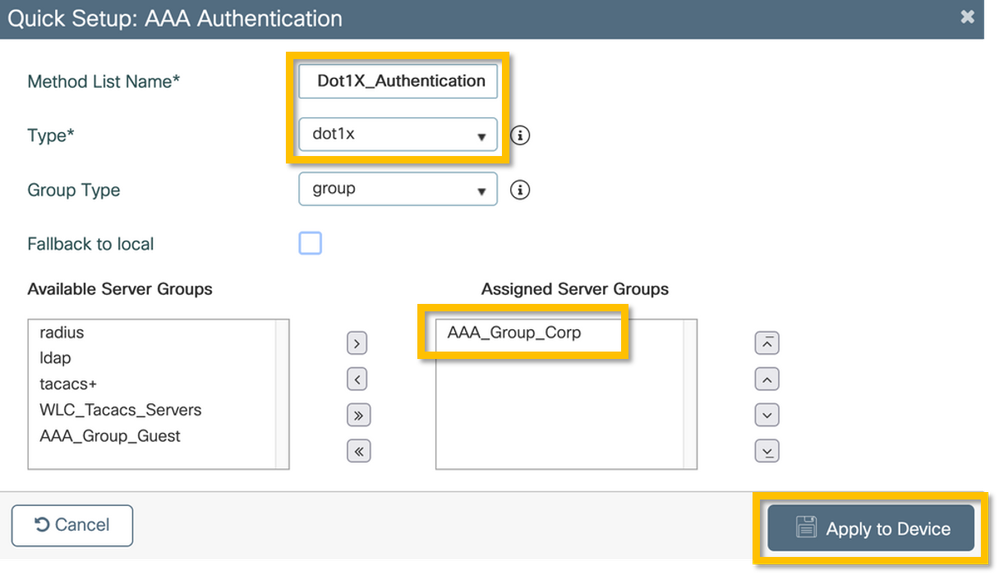

Paso 3. Defina la lista de métodos de autenticación dot1x para usuarios corporativos. Navegue hasta Configuration > Security > AAA > AAA Method List > Authentication y haga clic en +Add. Seleccione Type dot1x en el menú desplegable. Haga clic en el botón Apply to Device como se muestra en esta imagen.

C9800 - Configuración del perfil WLAN "corporativo"

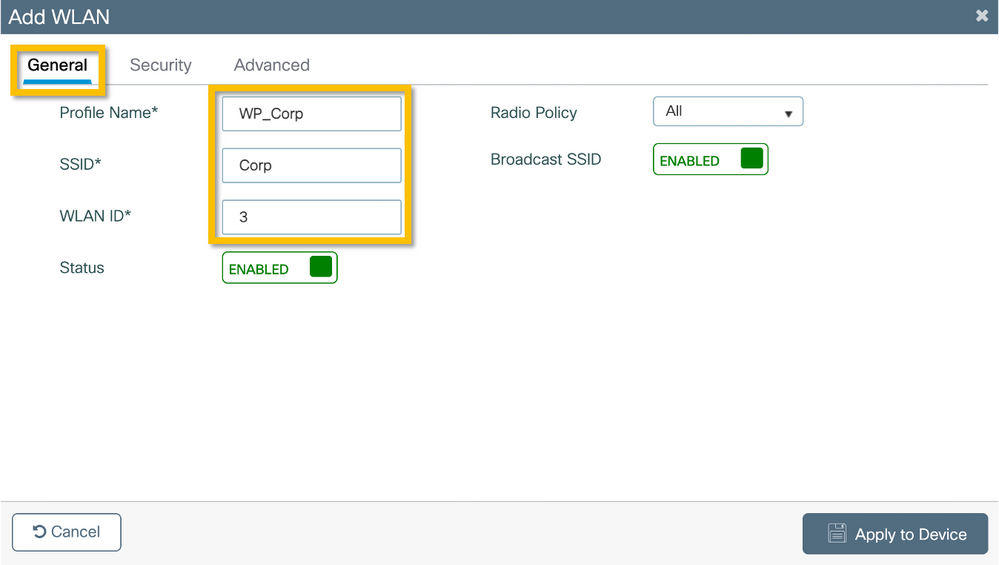

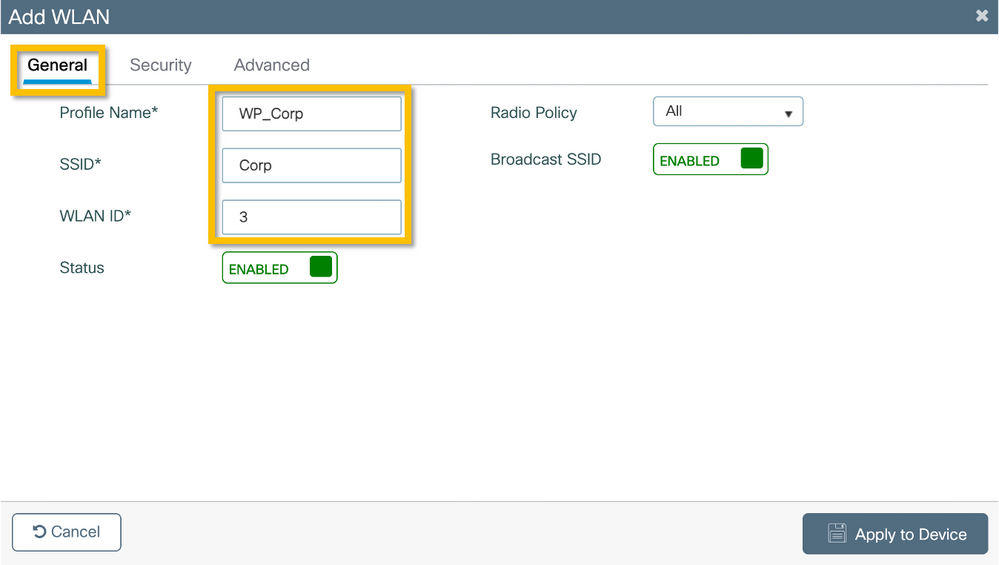

Paso 1. Navegue hasta Configuration > Tags & Profiles > Wireless y haga clic en +Add. Introduzca un nombre de perfil, el SSID 'Corp' y una ID de WLAN que no esté en uso.

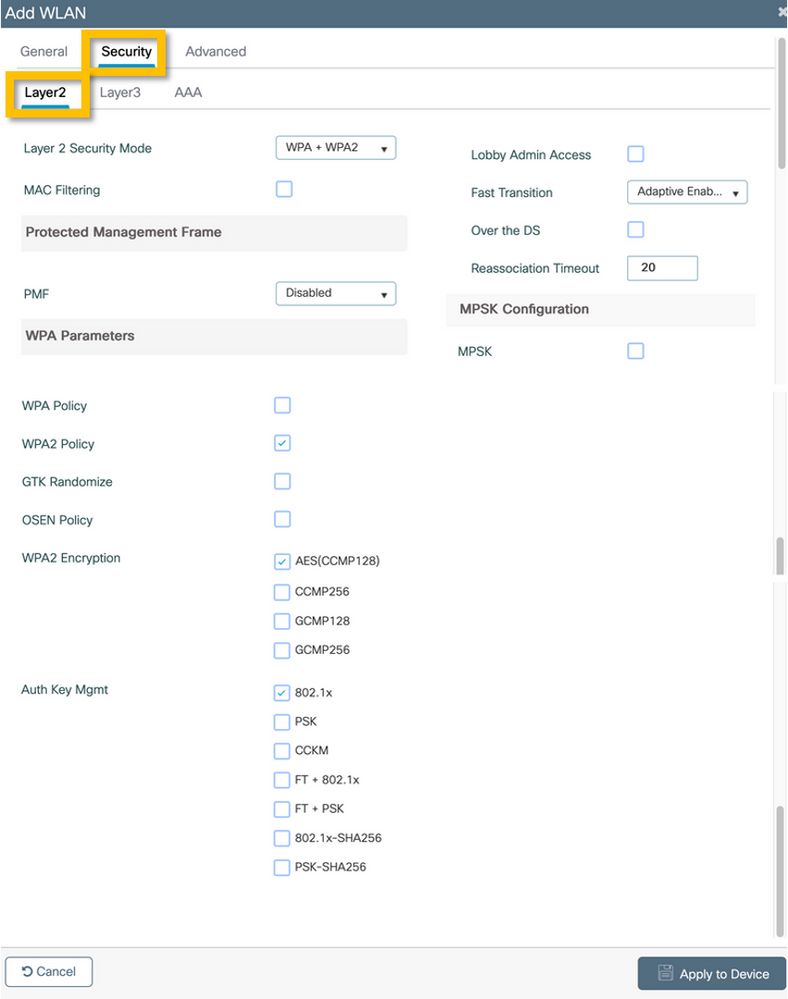

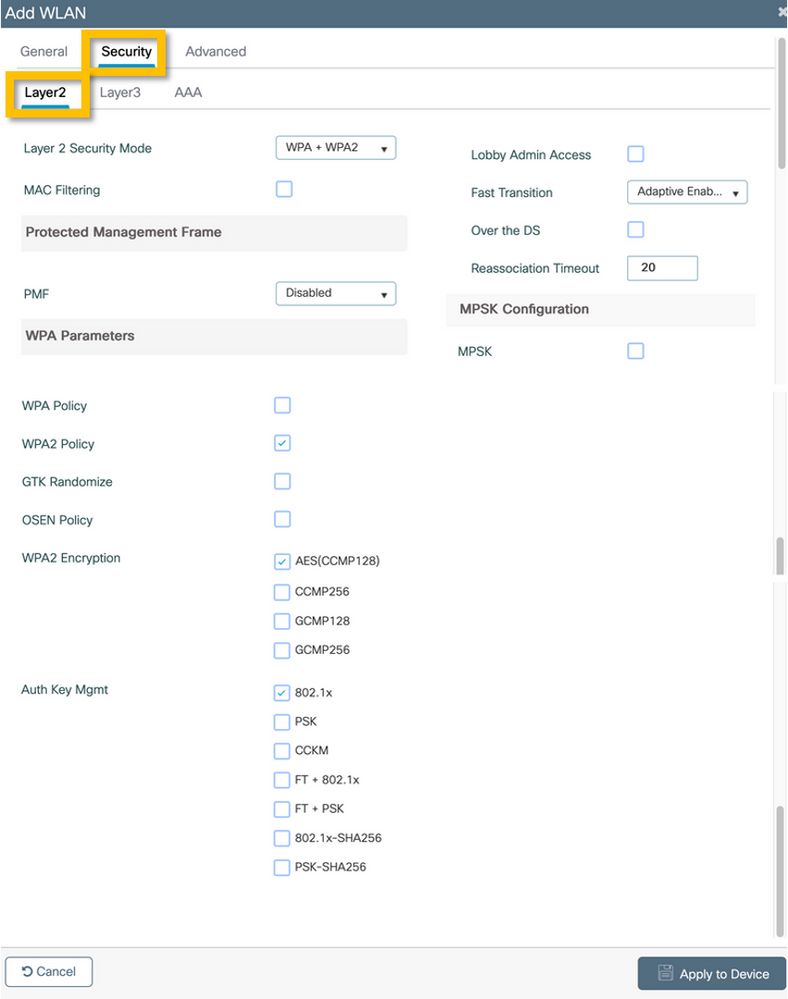

Paso 2. Vaya a la pestaña Seguridad y a la subpestaña Capa 2. No es necesario cambiar ninguno de los parámetros predeterminados para este ejemplo de configuración.

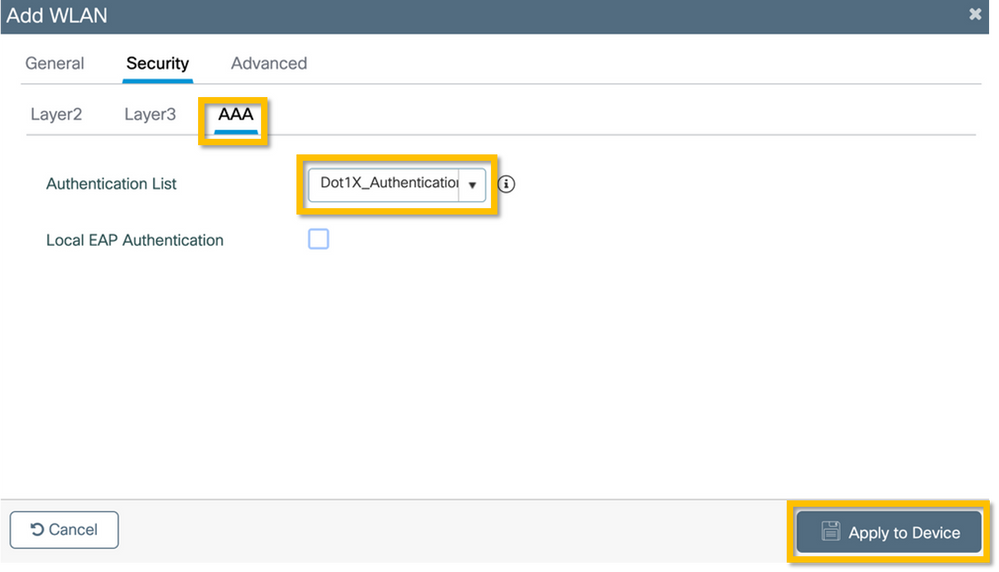

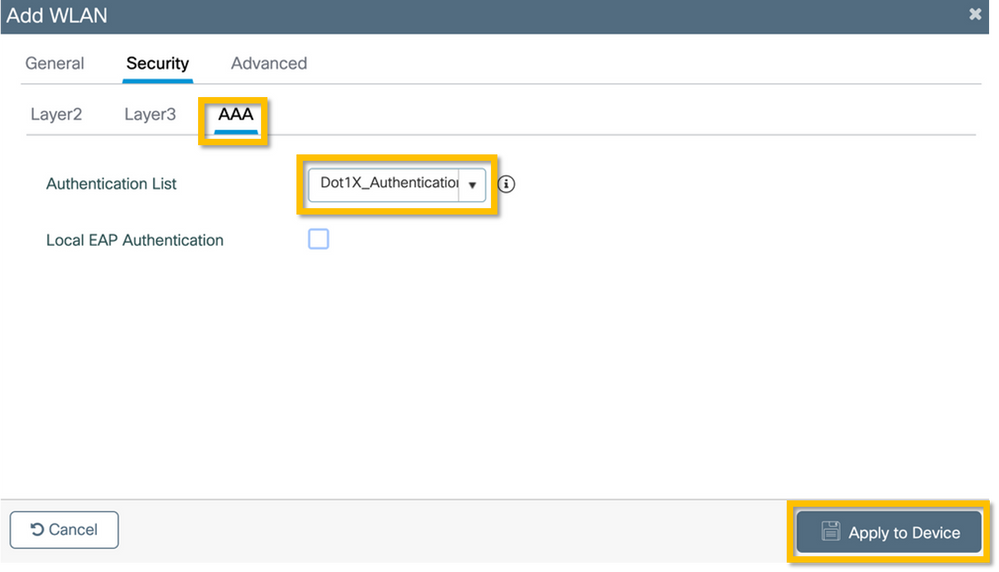

Paso 3. Navegue hasta la subpestaña AAA y seleccione la Lista de métodos de autenticación configurada previamente. Haga clic en el botón Apply to Device como se muestra en esta imagen.

C9800 - Configurar perfil de política

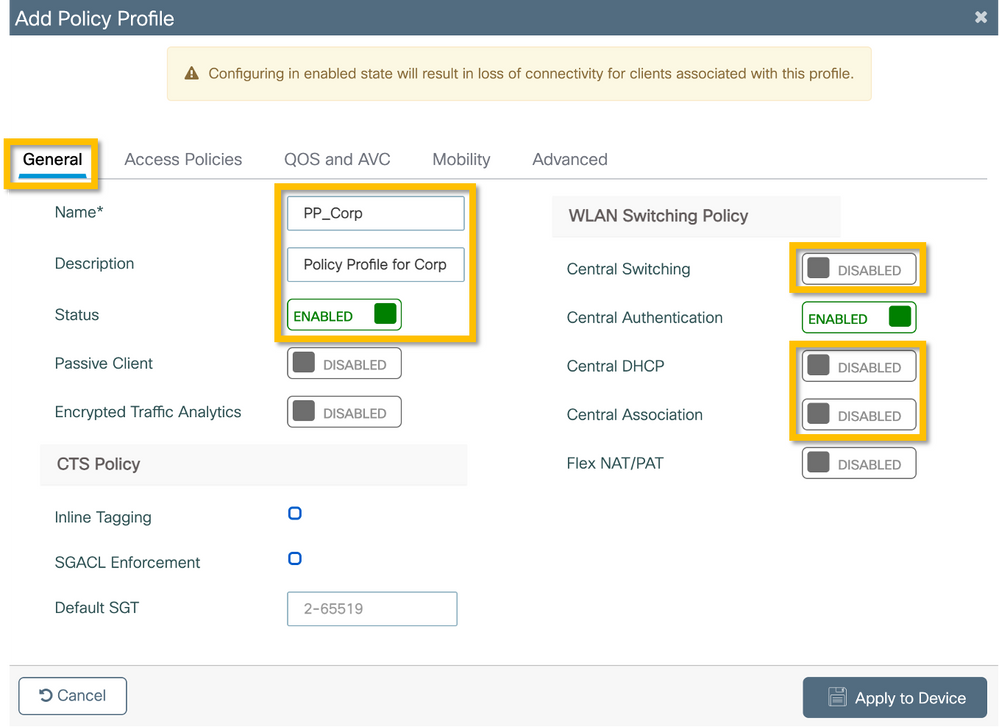

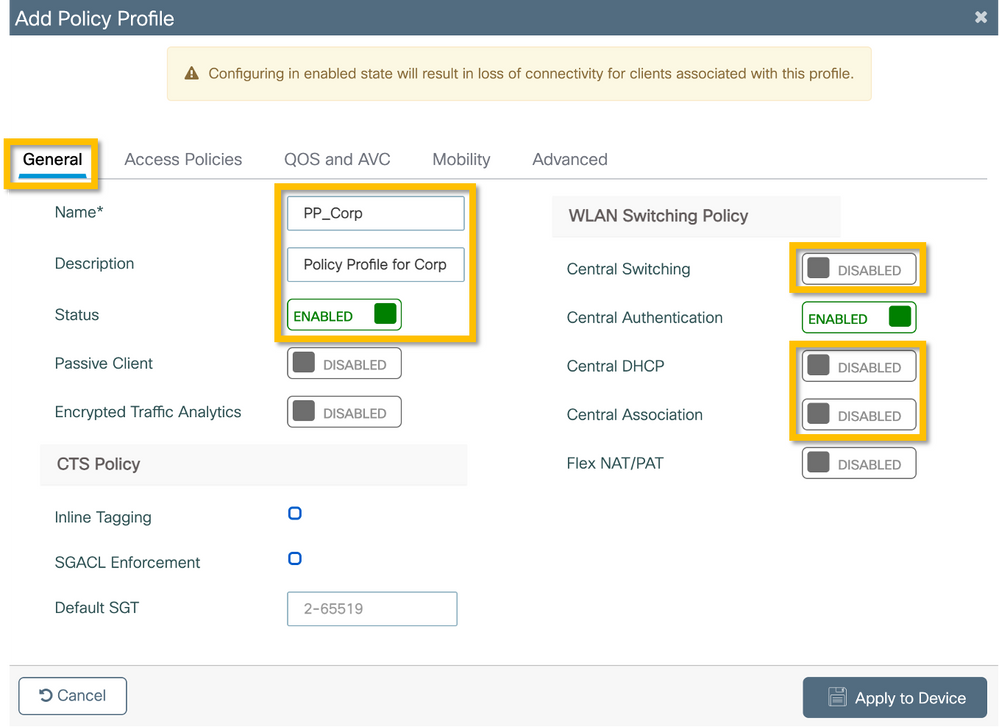

Paso 1. Navegue hasta Configuration > Tags & Profiles > Policy y haga clic en +Add e ingrese un nombre y una descripción del perfil de política. Habilite la política y deshabilite el switching central, DHCP y la asociación, ya que el tráfico de usuario corporativo se conmuta localmente en el AP como se muestra en la imagen.

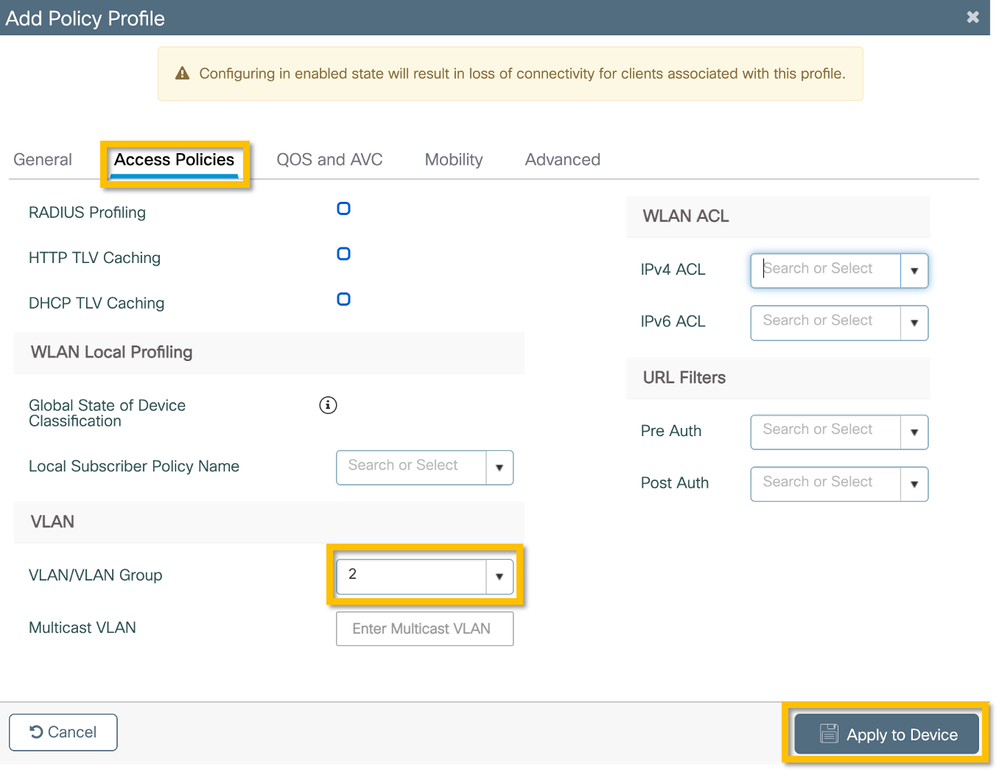

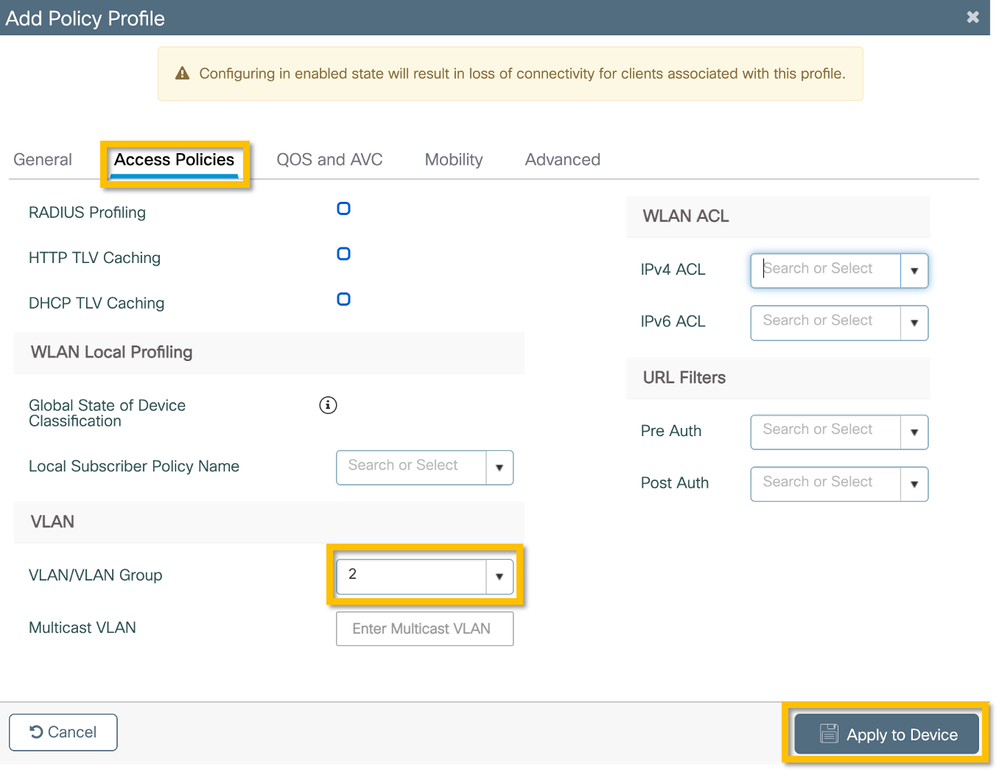

Paso 2. Navegue hasta la pestaña Access Policies e ingrese manualmente el ID de la VLAN que se utilizará en la sucursal para el tráfico de usuarios corporativo. No es necesario configurar esta VLAN en el propio C9800. Se debe configurar en el perfil de Flex, tal y como se detalla más adelante. No seleccione un nombre de VLAN en la lista desplegable (consulte el ID de bug de Cisco CSCvn48234 para obtener más información). Haga clic en el botón Apply to Device como se muestra en esta imagen.

para obtener más información). Haga clic en el botón Apply to Device como se muestra en esta imagen.

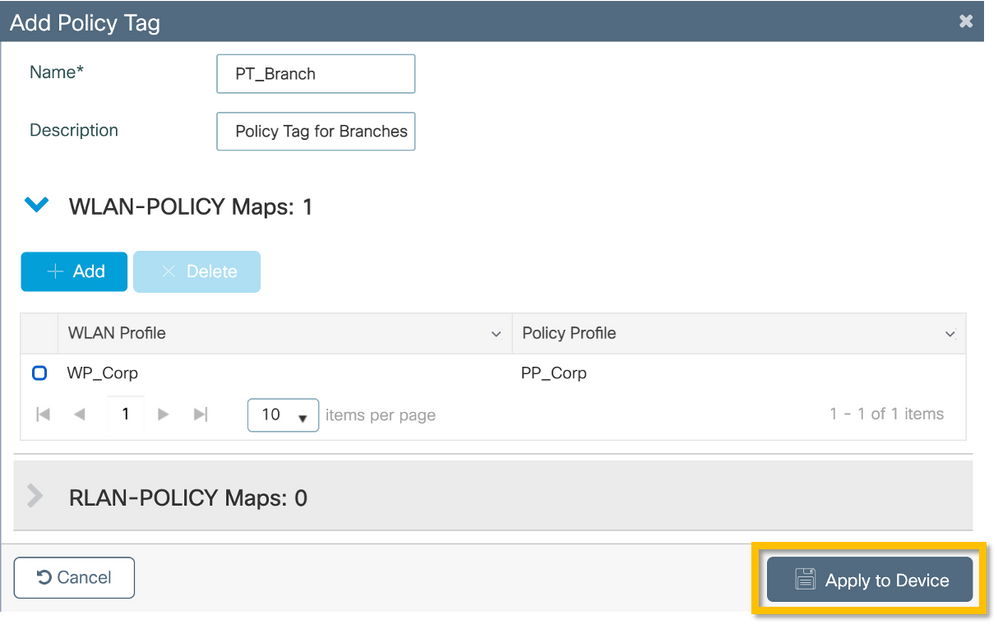

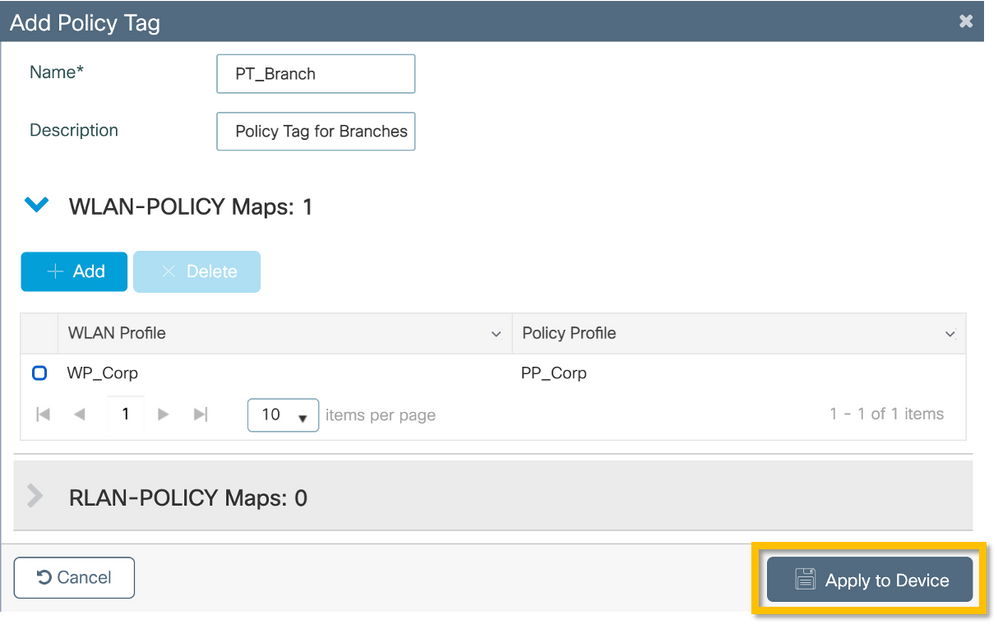

C9800 - Configurar etiqueta de directiva

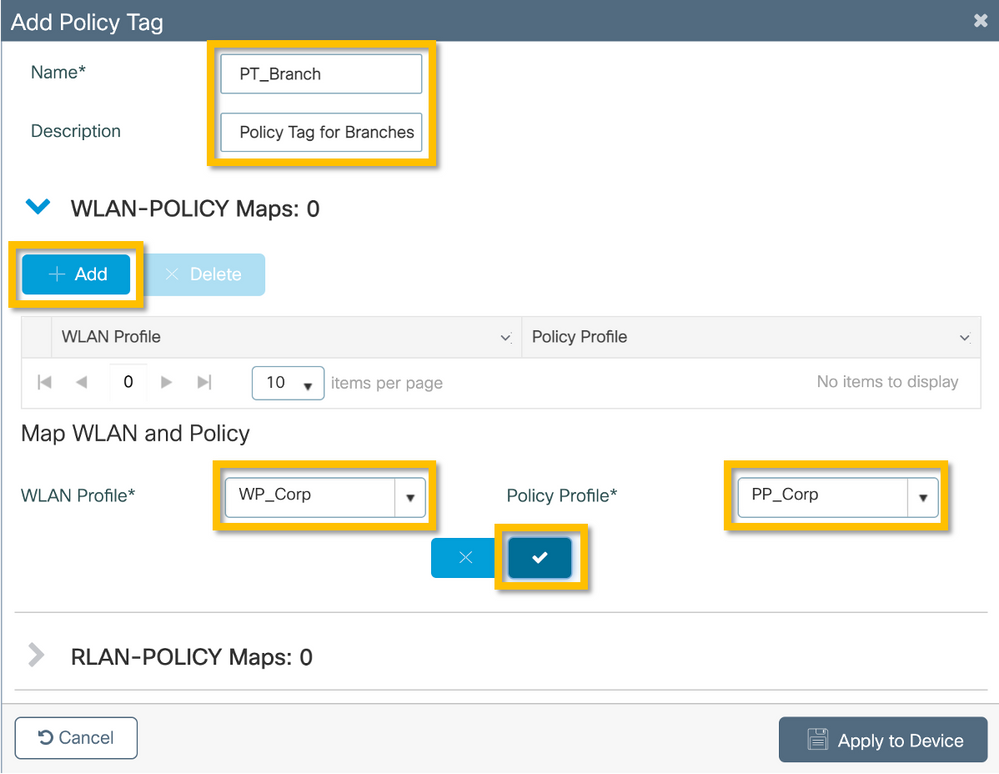

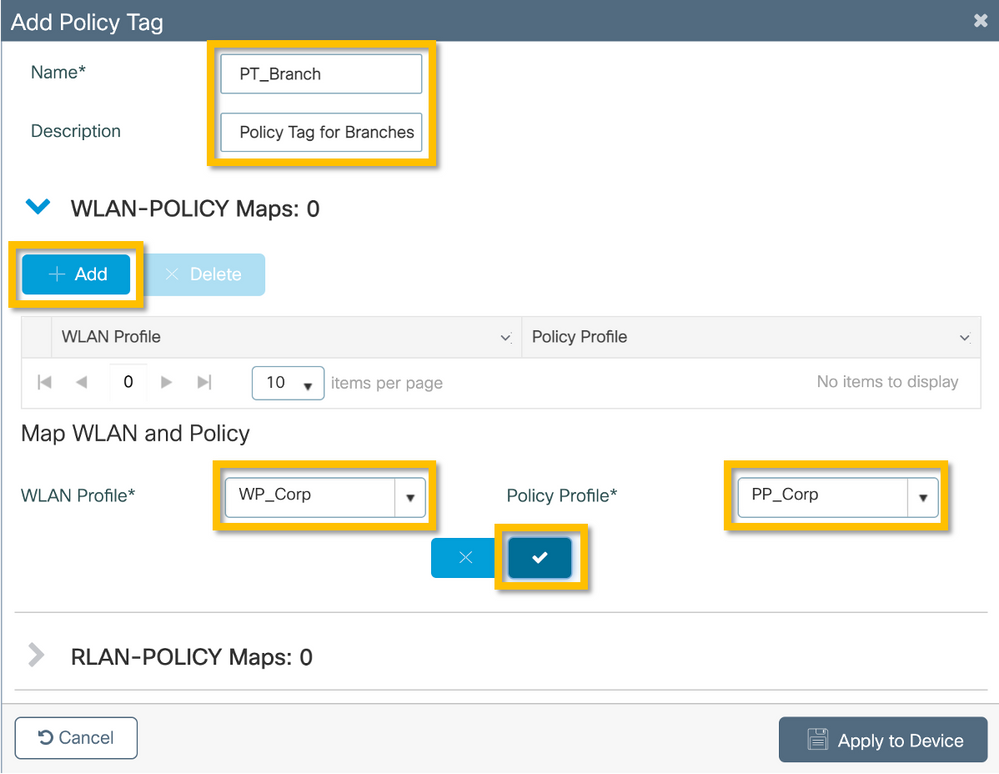

Una vez creados el perfil WLAN (WP_Corp) y el perfil de política (PP_Corp), se debe crear una etiqueta de política para enlazar estos perfiles de WLAN y de política. Esta etiqueta de directiva se aplica a los puntos de acceso. Asigne esta etiqueta de directiva a los puntos de acceso para activar la configuración de estos para activar los SSID seleccionados en ellos.

Paso 1. Navegue hasta Configuration > Tags & Profiles > Tags, seleccione la pestaña Policy y haga clic en +Add. Introduzca el nombre y la descripción de la etiqueta de directiva. Haga clic en +Add bajo WLAN-POLICY Maps. Seleccione el perfil WLAN y el perfil de política creados anteriormente y, a continuación, haga clic en el botón de marca de verificación como se muestra en esta imagen.

Paso 2. Verifique y haga clic en el botón Apply to Device como se muestra en esta imagen.

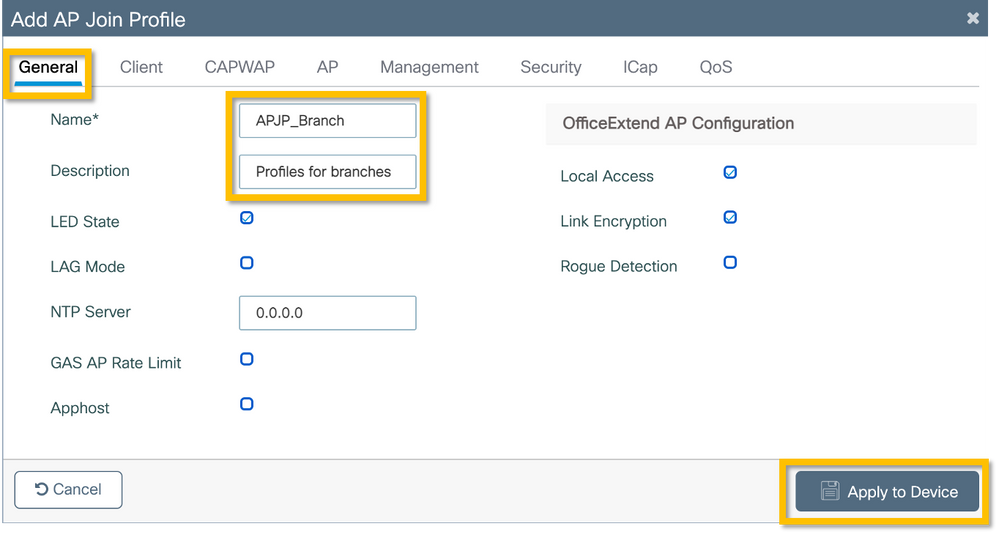

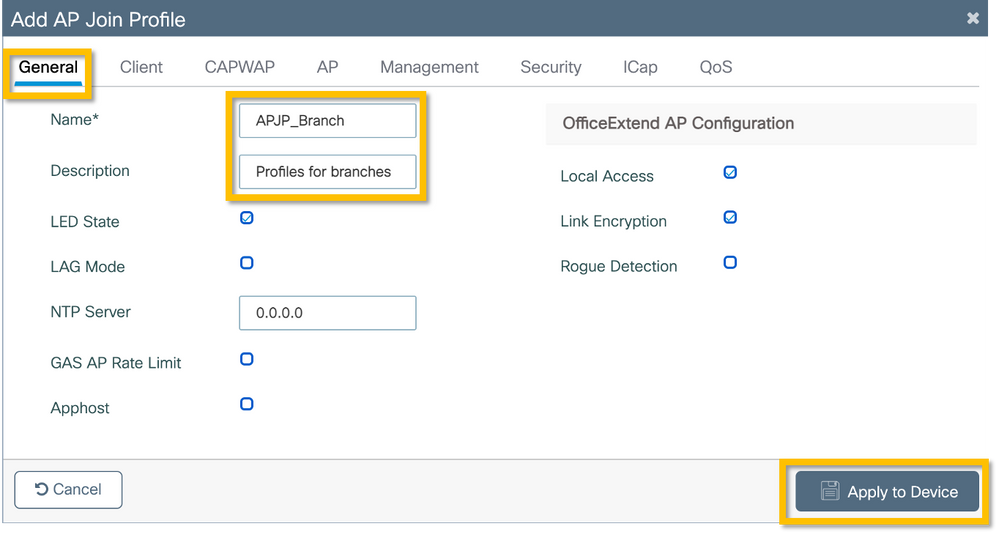

C9800 - Perfil de unión a PA

Los perfiles de unión a puntos de acceso y los perfiles flexibles deben configurarse y asignarse a puntos de acceso con etiquetas de sitio. Se debe utilizar una etiqueta de sitio diferente para cada sucursal a fin de admitir 802.11r Fast Transition (FT) dentro de una sucursal, pero limitar la distribución del PMK del cliente entre los AP de esa sucursal solamente. Es importante no volver a utilizar la misma etiqueta de sitio en varias sucursales. Configure un perfil de unión a AP. Puede utilizar un único perfil de unión de AP si todas las sucursales son similares, o crear varios perfiles si algunos de los parámetros configurados deben ser diferentes.

Paso 1. Navegue hasta Configuration > Tags & Profiles > AP Join y haga clic en +Add. Introduzca el nombre y la descripción del perfil de unión al PA. Haga clic en el botón Apply to Device como se muestra en esta imagen.

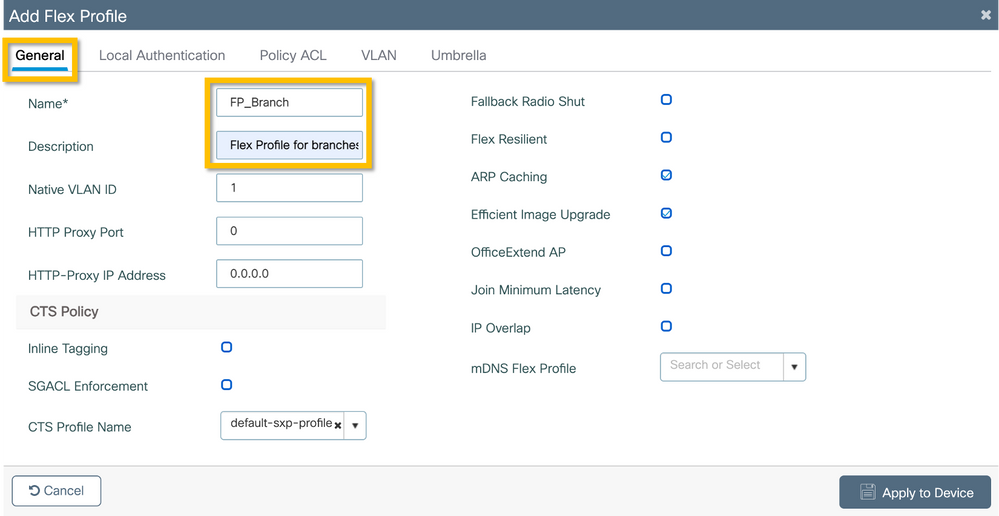

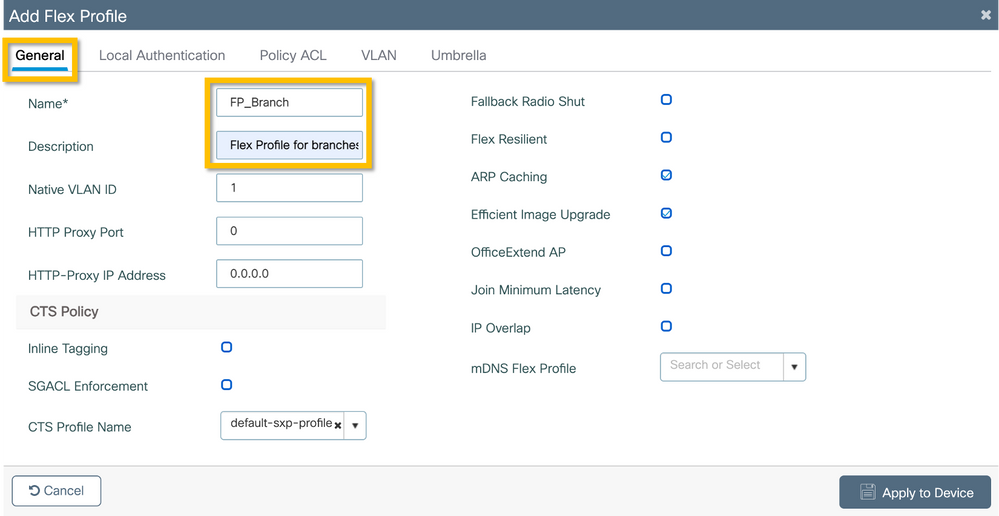

C9800: perfil flexible

Ahora configure un perfil flexible. De nuevo, puede utilizar un único perfil para todas las sucursales si son similares y tienen la misma asignación VLAN/SSID. O bien, puede crear varios perfiles si algunos de los parámetros configurados, como las asignaciones de VLAN, son diferentes.

Paso 1. Navegue hasta Configuration > Tags & Profiles > Flex y haga clic en +Add. Introduzca el nombre y la descripción del perfil de Flex.

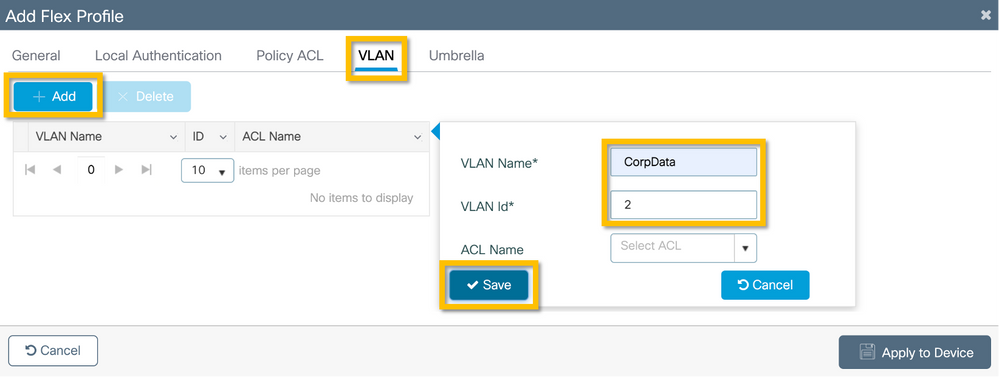

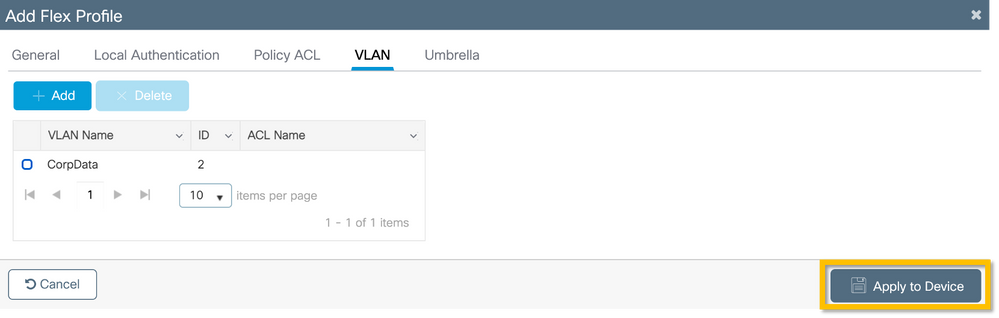

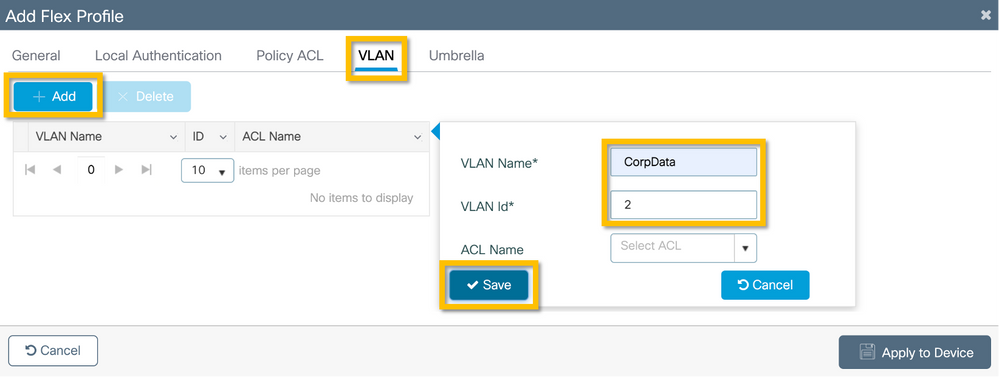

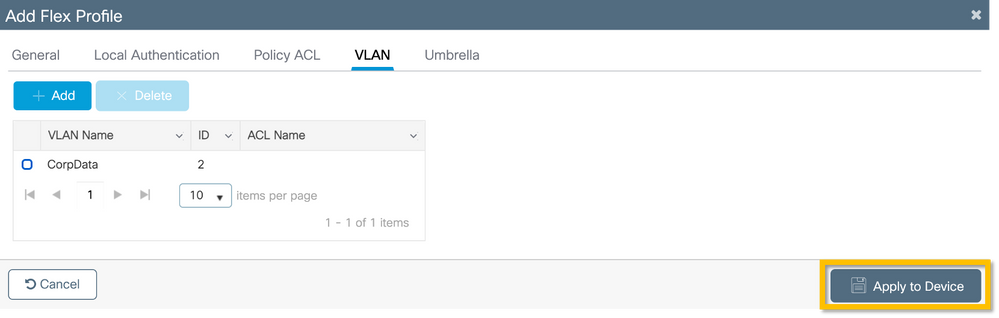

Paso 2. Navegue hasta la pestaña VLAN y haga clic en +Agregar. Ingrese el nombre y el ID de la VLAN local en la sucursal que el AP debe utilizar para conmutar localmente el tráfico de usuario corporativo. Haga clic en el botón Save como se muestra en esta imagen.

Paso 3. Verifique y haga clic en el botón Apply to Device como se muestra en esta imagen.

C9800: etiqueta del sitio

Las etiquetas de sitio se utilizan para asignar perfiles de unión y perfiles flexibles a los puntos de acceso. Como se mencionó anteriormente, se debe utilizar una etiqueta de sitio diferente para cada sucursal a fin de admitir 802.11r Fast Transition (FT) dentro de una sucursal, pero limitar la distribución del PMK del cliente entre los AP de esa sucursal solamente. Es importante no volver a utilizar la misma etiqueta de sitio en varias sucursales.

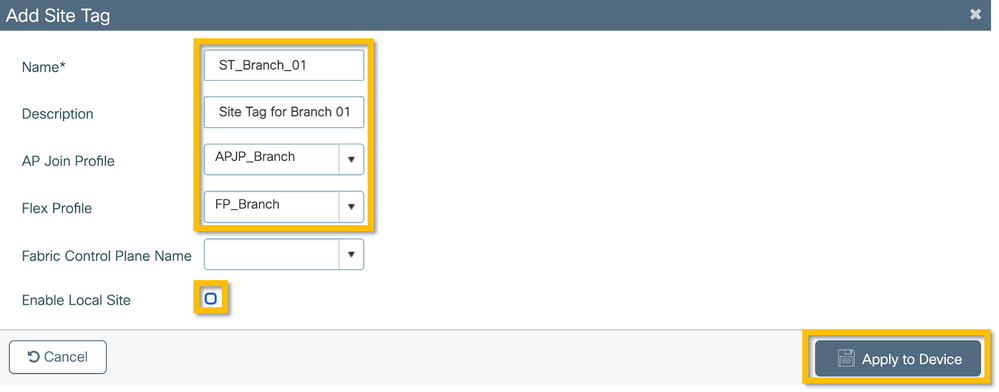

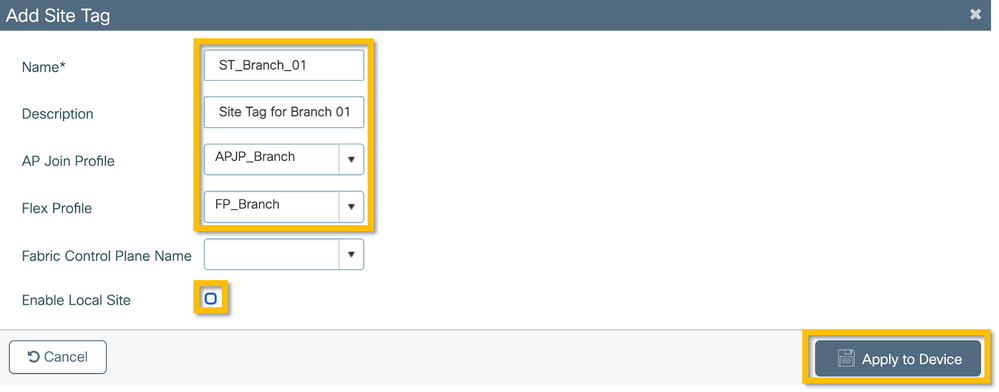

Paso 1. Navegue hasta Configuration > Tags & Profiles > Tags, seleccione la pestaña Site y haga clic en +Add. Introduzca un nombre y una descripción de la etiqueta del sitio, seleccione el perfil de unión a PA creado, desactive la casilla Enable Local Site y, por último, seleccione el perfil flexible creado anteriormente. Desmarque la casilla Enable Local Site para cambiar el punto de acceso de Local Mode a FlexConnect. Por último, haga clic en el botón Apply to Device (Aplicar al dispositivo), como se muestra en esta imagen.

C9800: etiqueta de RF

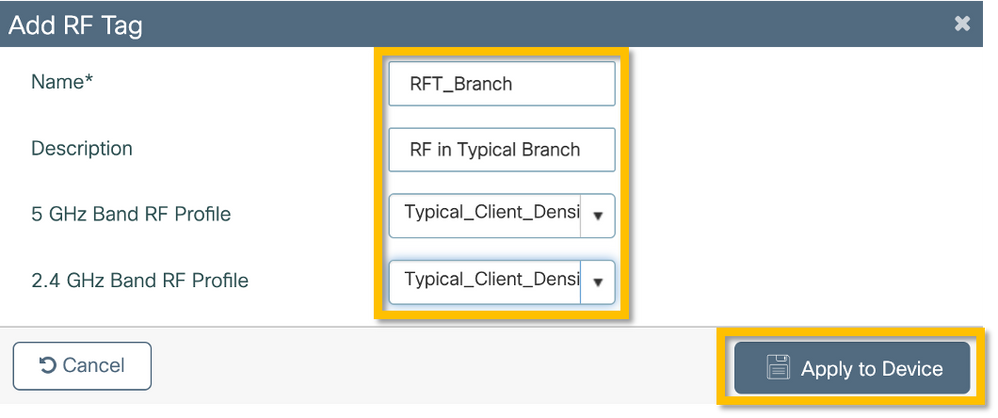

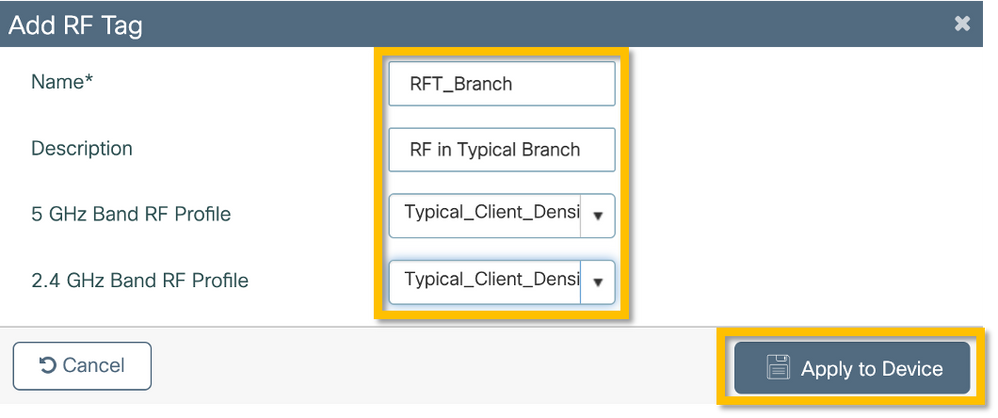

Paso 1. Navegue hasta Configuration > Tags & Profiles > Tags, seleccione la pestaña RF y haga clic en +Agregar. Introduzca un nombre y una descripción para la etiqueta RF.Seleccione los perfiles de RF definidos por el sistema en el menú desplegable. Haga clic en el botón Apply to Device como se muestra en esta imagen.

C9800 - Asignación de etiquetas a AP

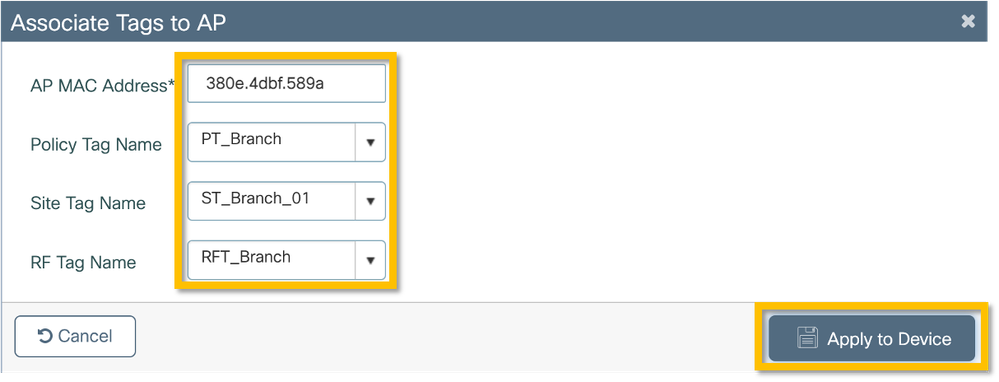

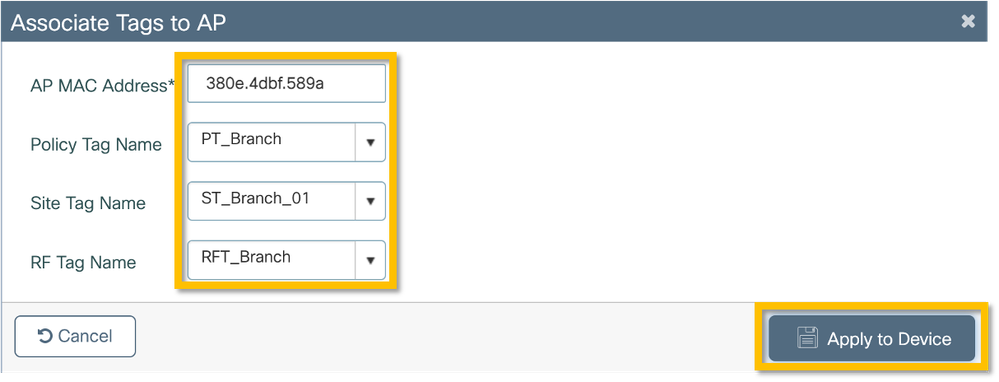

Ahora que se han creado las etiquetas que incluyen las diversas políticas y perfiles necesarios para configurar los puntos de acceso, debemos asignarlos a los puntos de acceso. En esta sección se muestra cómo realizar manualmente una etiqueta estática asignada a un punto de acceso, en función de su dirección MAC Ethernet. Para entornos de producción de productos, se recomienda utilizar el flujo de trabajo Cisco DNA Center AP PNP o un método de carga CSV masivo y estático disponible en 9800.

Paso 1. Navegue hasta Configurar > Etiquetas y perfiles > Etiquetas, seleccione la pestaña AP y luego la pestaña Estática. Haga clic en +Agregar e ingrese la dirección MAC del AP, y seleccione la etiqueta de política, la etiqueta del sitio y la etiqueta RF definidas previamente. Haga clic en el botón Apply to Device como se muestra en esta imagen.

Configuración de Aruba CPPM

Configuración inicial del servidor de Aruba ClearPass Policy Manager

Aruba clearpass se implementa mediante una plantilla OVF en el servidor ESXi con estos recursos:

- 2 CPU virtuales reservadas

- 6 GB de RAM

- Disco de 80 GB (se debe agregar manualmente después de la implementación inicial de la máquina virtual antes de encender la máquina)

Aplicar licencias

Aplique la licencia de plataforma mediante: Administration > Server Manager > Licensing. Agregar acceso e incorporación

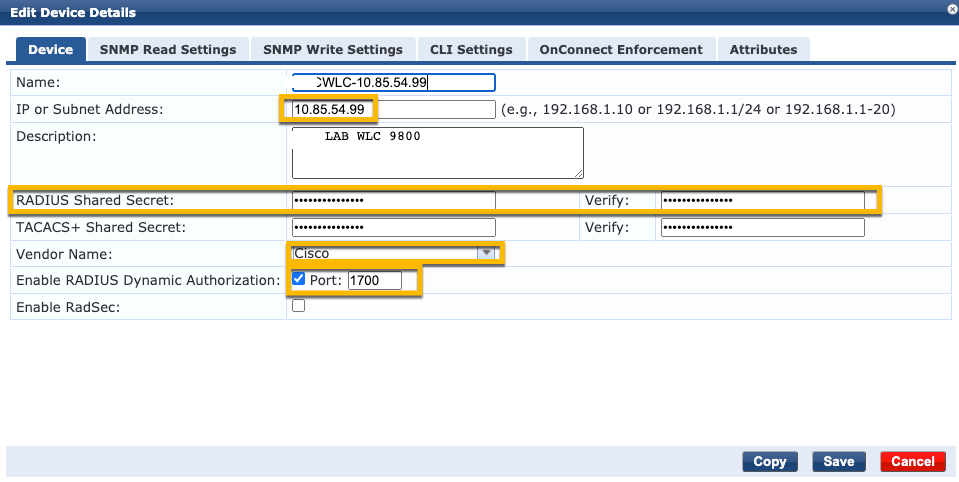

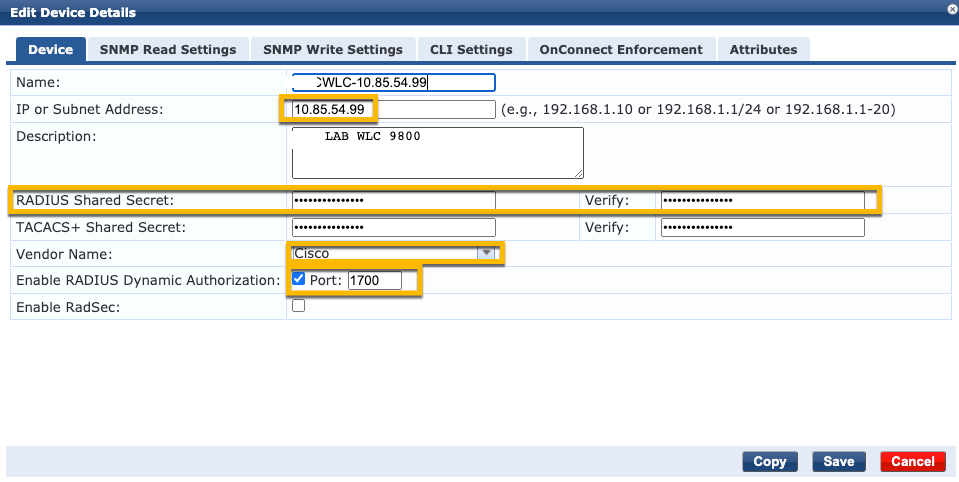

Agregar el controlador inalámbrico C9800 como dispositivo de red

Vaya a Configuration > Network > Devices > Add como se muestra en esta imagen.

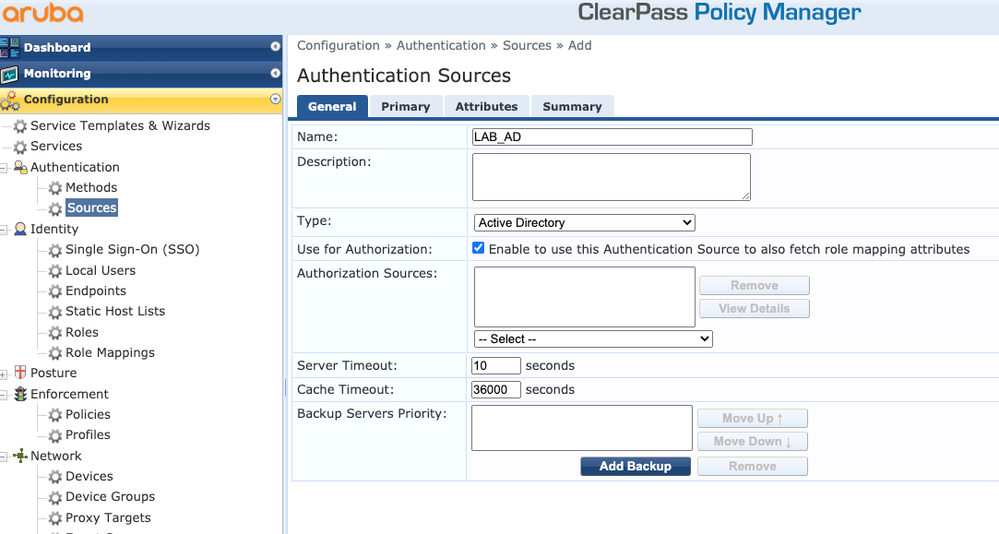

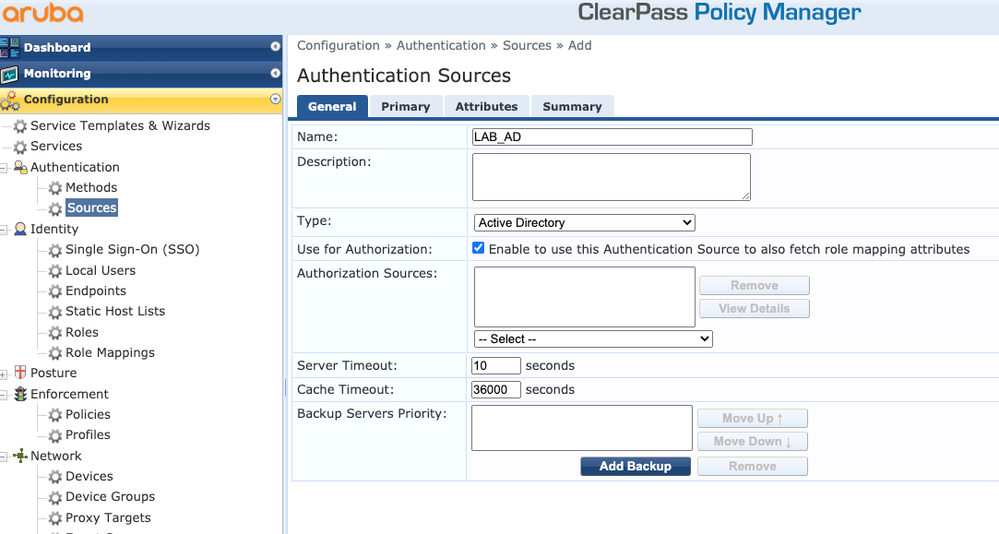

Configuración de CPPM para utilizar Windows AD como origen de autenticación

Vaya a Configuration > Authentication > Sources > Add. Seleccione Type: Active Directory en el menú desplegable como se muestra en esta imagen.

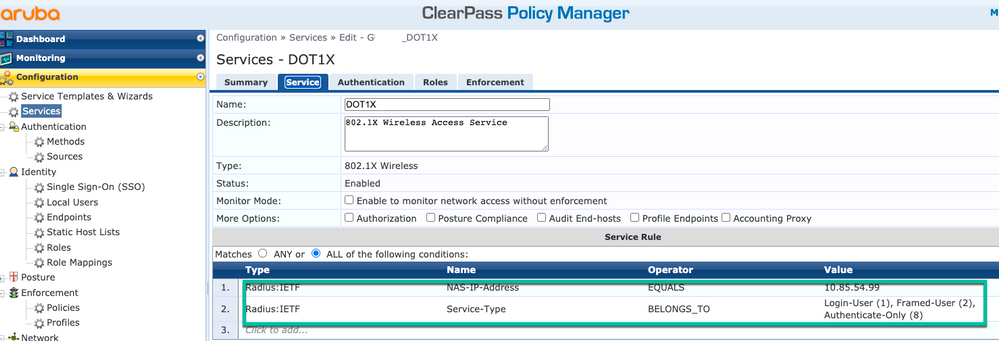

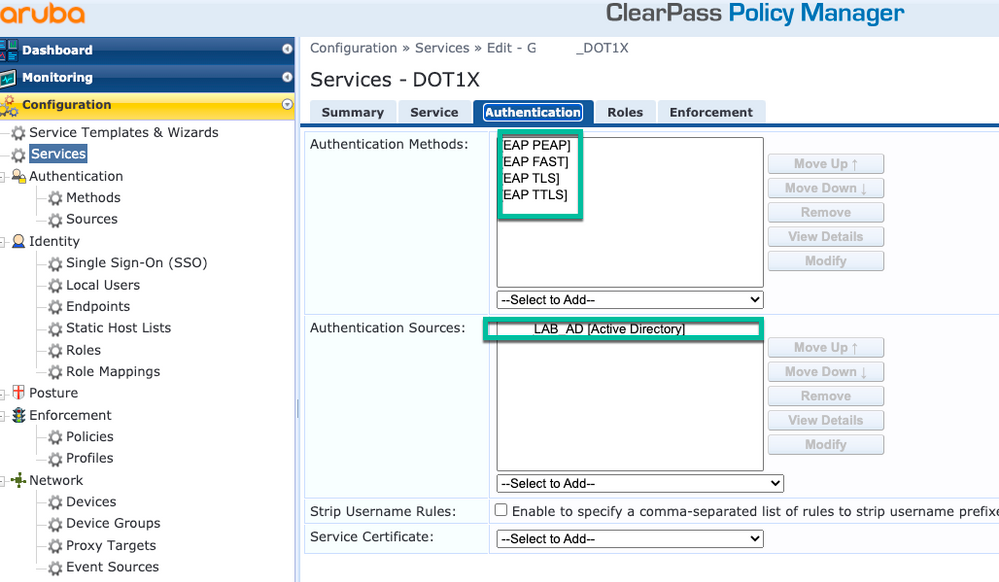

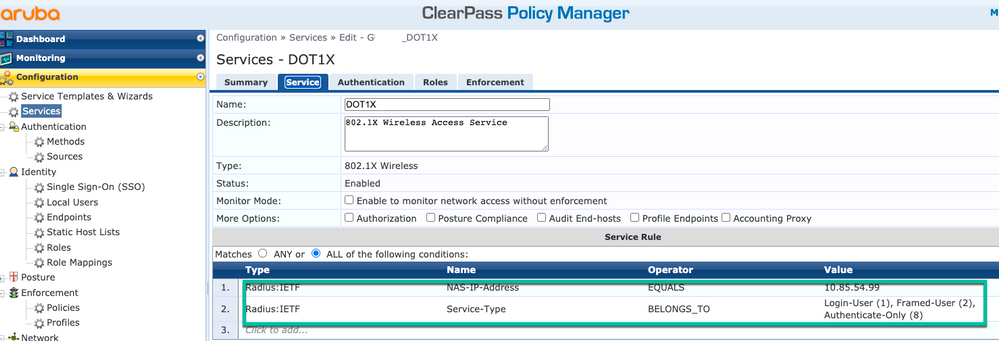

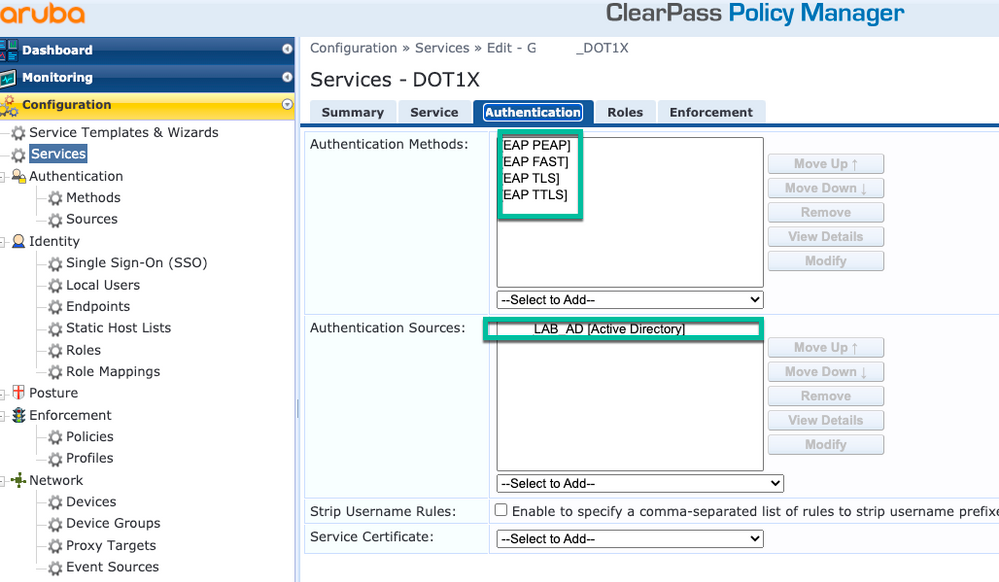

Configurar el servicio de autenticación CPPM Dot1X

Paso 1. Cree un 'servicio' que coincida en varios atributos RADIUS:

- Radio:IETF | Nombre: NAS-IP-Address | IGUAL A | <IP ADDR>

- Radio:IETF | Nombre: Service-Type | IGUAL A | 1,2,8

Paso 2. Para la producción, se recomienda hacer coincidir el nombre SSID en lugar de 'NAS-IP-Address' para que una condición sea suficiente en una implementación de WLC múltiple. Radius:Cisco:Cisco-AVPair | cisco-wlan-ssid | Dot1XSSID

Verificación

Actualmente, no hay un procedimiento de verificación disponible para esta configuración.

Troubleshoot

Es importante tener en cuenta que el WLC 9800 no utiliza de manera confiable el mismo puerto de origen UDP para una transacción RADIUS de cliente inalámbrico dada. Esto es algo a lo que ClearPass puede ser sensible. También es importante basar cualquier balanceo de carga RADIUS en el id de la estación de llamada del cliente y no intentar confiar en el puerto de origen UDP del lado del WLC.

Información Relacionada

Comentarios

Comentarios