Introducción

Este documento describe cómo configurar un punto de acceso (AP) de Cisco como un suplicante 802.1x para ser autorizado en un puerto de switch contra un servidor RADIUS.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Controlador de LAN inalámbrica (WLC) y LAP (Lightweight Access Point).

- 802.1x en switches Cisco e ISE

- Protocolo de autenticación extensible (EAP)

- Servicio de usuario de acceso telefónico de autenticación remota (RADIUS)

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- WS-C3560CX, Cisco IOS® XE, 15.2(3r)E2

- C9800-CL-K9, Cisco IOS® XE, 17.6.5

- ISE 3.0

- AIR-CAP3702

- AP3802 AIR

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

En esta configuración, el punto de acceso (AP) actúa como suplicante de 802.1x y el switch lo autentica frente a ISE con el método EAP-FAST.

Una vez configurado el puerto para la autenticación 802.1X, el switch no permite que ningún tráfico que no sea el tráfico 802.1X pase a través del puerto hasta que el dispositivo conectado al puerto se autentique correctamente.

Un AP se puede autenticar antes de que se una a un WLC o después de que se haya unido a un WLC, en cuyo caso, configure 802.1X en el switch después de que el LAP se une al WLC.

Configurar

En esta sección encontrará la información para configurar las funciones descritas en este documento.

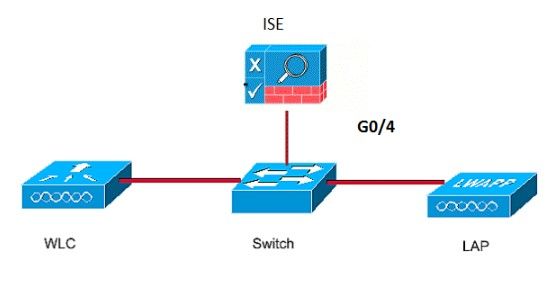

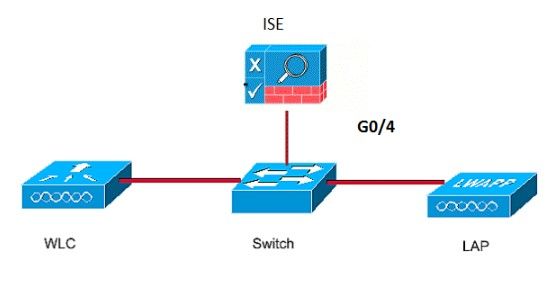

Diagrama de la red

En este documento, se utiliza esta configuración de red:

Configuración del LAP como Suplicante 802.1x

Si el AP ya está unido al WLC:

Configure el tipo de autenticación 802.1x y el tipo de autenticación de AP de certificado de significación local (LSC):

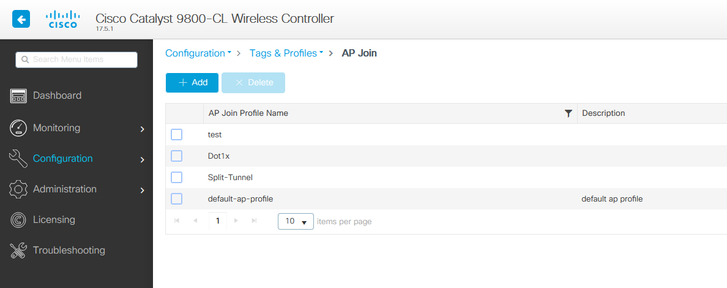

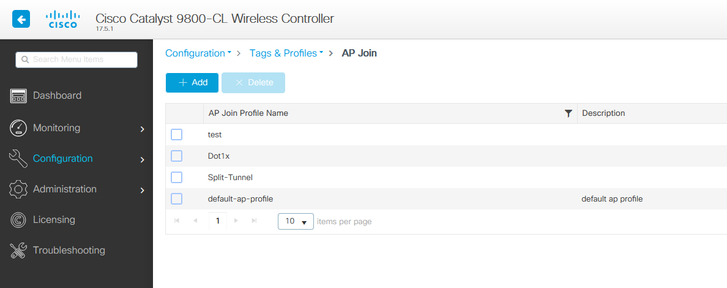

Paso 1. Navegue hasta Configuración > Etiquetas y Perfiles > Unión AP > En la página Perfil de Unión AP, haga clic en Agregar para agregar un nuevo perfil de unión o editar un perfil de unión AP cuando haga clic en su nombre.

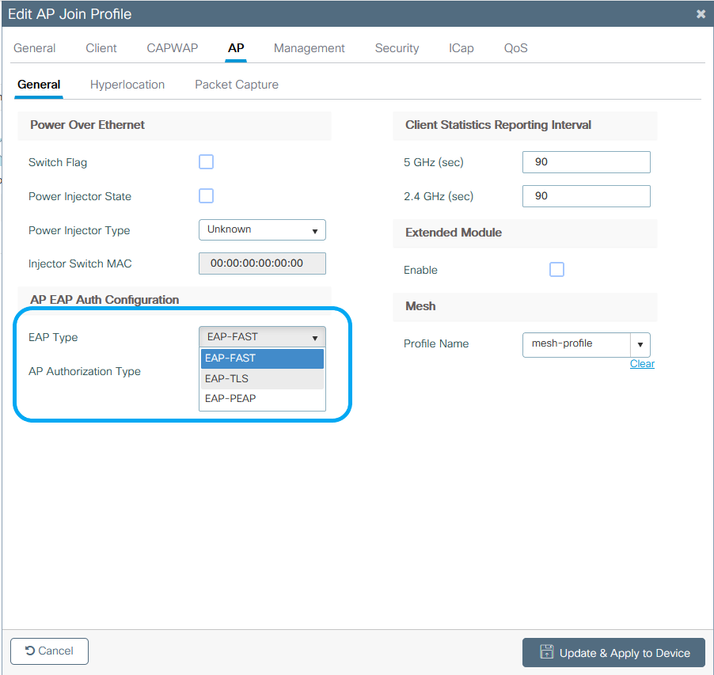

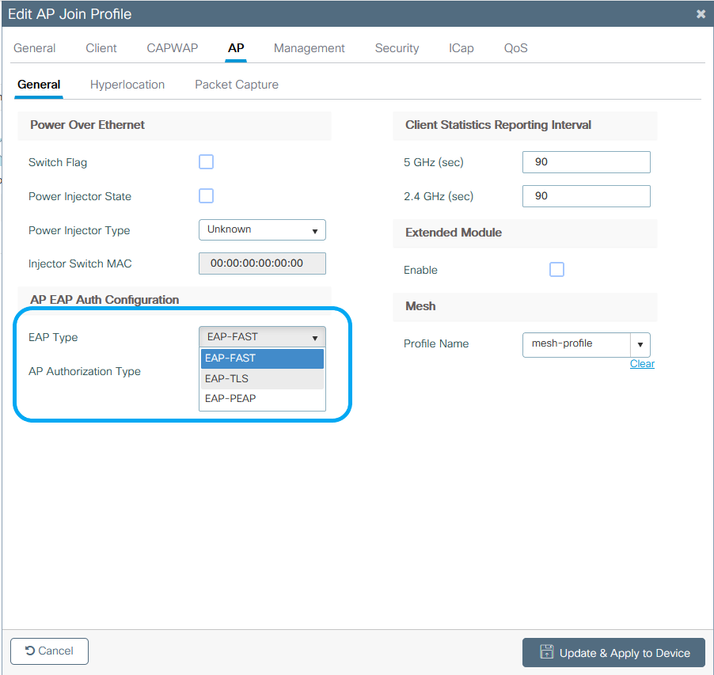

Paso 2. En la página AP Join Profile, desde AP > General, navegue hasta la sección AP EAP Auth Configuration. En la lista desplegable EAP Type, elija el tipo de EAP como EAP-FAST, EAP-TLS o EAP-PEAP para configurar el tipo de autenticación dot1x. EAP-FAST es el único tipo de autenticación que utiliza sólo el nombre de usuario y las contraseñas, y es el más fácil de configurar. PEAP y EAP-TLS requieren el aprovisionamiento de certificados en los puntos de acceso a través del flujo de trabajo LSC (consulte la sección de referencias).

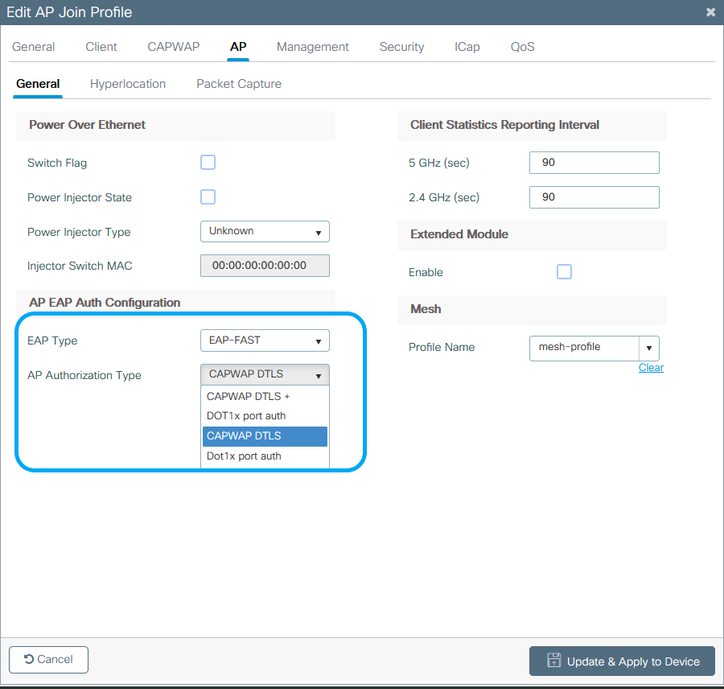

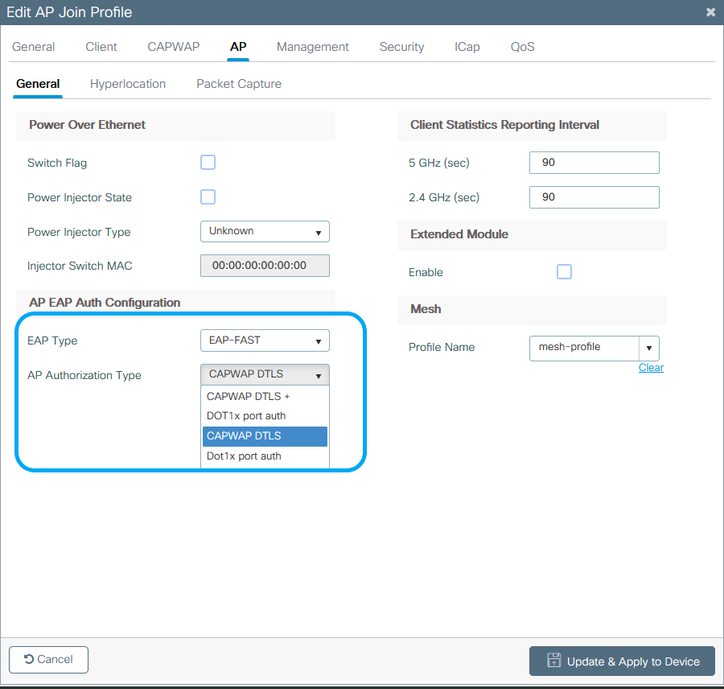

Paso 3. En la lista desplegable AP Authorization Type, elija el tipo como CAPWAP DTLS + o CAPWAP DTLS > haga clic en Update & Apply to Device.

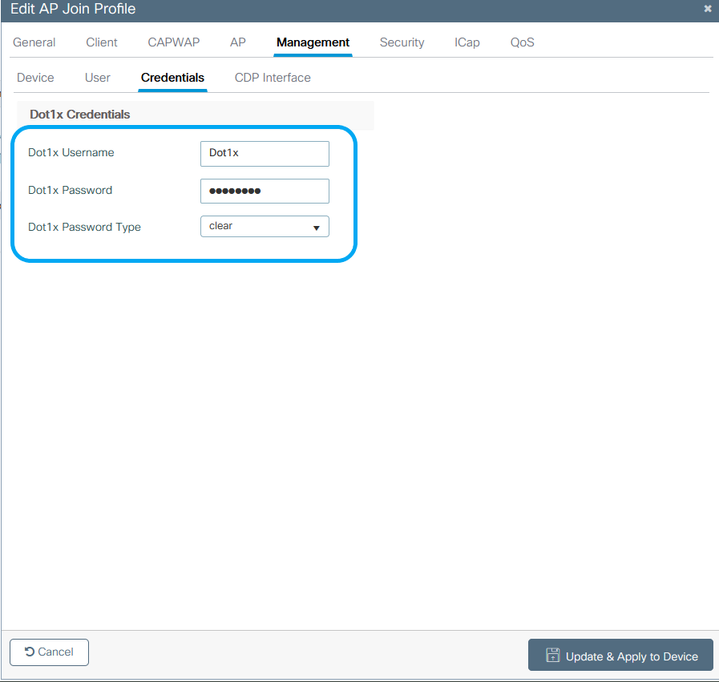

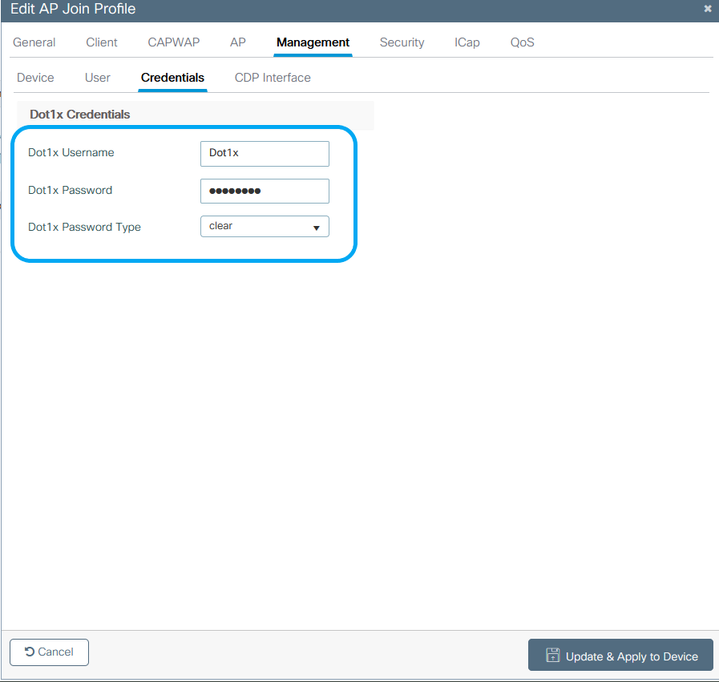

Configure el nombre de usuario y la contraseña de 802.1x:

Paso 1. Desde Administración > Credenciales > Ingrese el nombre de usuario y la contraseña Dot1x > Elija el tipo de contraseña 802.1x apropiado > Haga clic en Actualizar y aplicar al dispositivo

Si el AP no se ha unido a un WLC todavía:

Consola en el LAP para establecer las credenciales y utilizar estos comandos CLI: (para SO Cheetah y APs Cisco IOS®)

CLI:

LAP# debug capwap console cli

LAP# capwap ap dot1x username

password

Para Borrar Las Credenciales Dot1x En El AP (Si Es Necesario)

Para Cisco IOS® AP, después de eso recargue el AP:

CLI:

LAP# clear capwap ap dot1x

Para Cisco COS AP, después de eso recargue el AP:

CLI:

LAP# capwap ap dot1x disable

Configuración del switch

Habilite dot1x en el switch globalmente y agregue el servidor ISE al switch.

CLI:

Enable

Configure terminal

aaa new-model

aaa authentication dot1x default group radius

aaa authorization network default group radius

dot1x system-auth-control

Radius-server host

auth-port

acct-port

key 7

Configure el puerto del switch AP.

CLI:

configure terminal

interface GigabitEthernet

switchport access vlan <>

switchport mode access

authentication order dot1x

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast edge

end

Si el AP está en el modo Flex Connect, conmutación local, se debe realizar una configuración adicional en la interfaz del switch para permitir varias direcciones MAC en el puerto, ya que el tráfico del cliente se libera en el nivel AP :

authentication host-mode multi-host

Nota: El modo de host múltiple autentica la primera dirección MAC y, a continuación, permite un número ilimitado de otras direcciones MAC. Habilite el modo de host en los puertos del switch si el AP conectado se ha configurado con el modo de conmutación local. Permite que el tráfico del cliente pase por el puerto del switch. Si desea un trayecto de tráfico seguro, habilite dot1x en la WLAN para proteger los datos del cliente

Configuración del servidor ISE

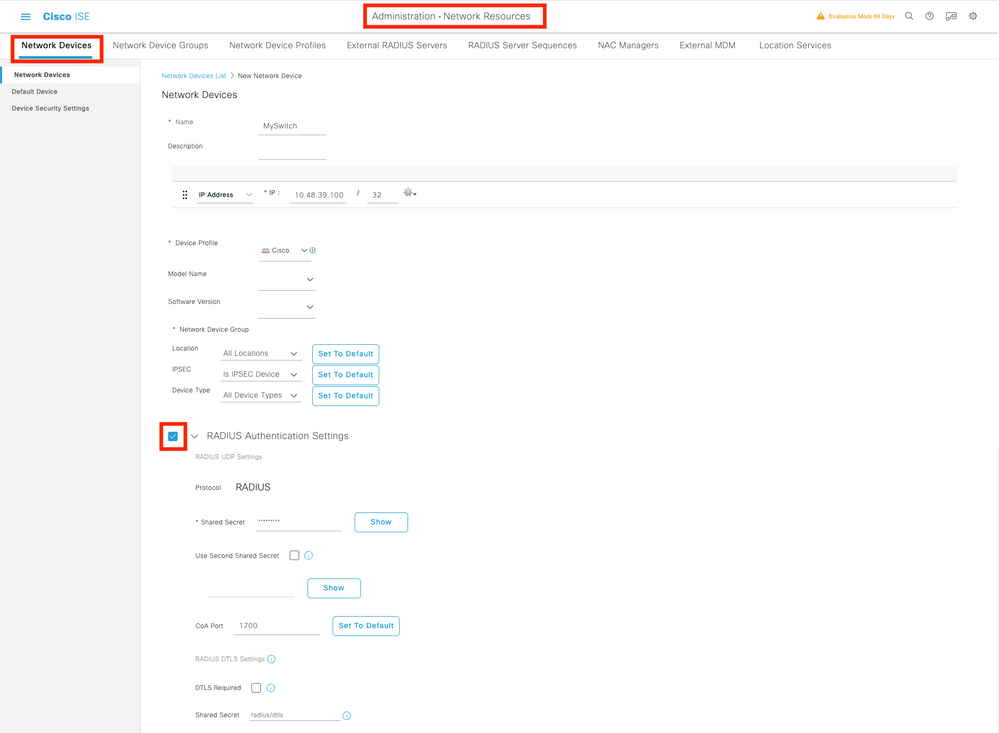

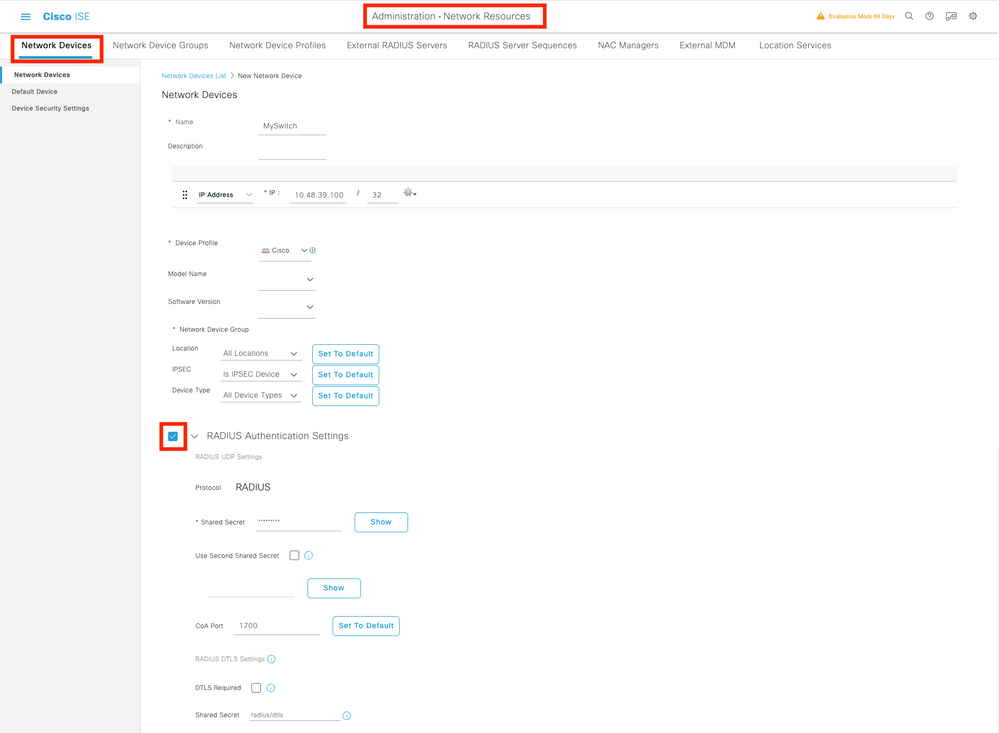

Paso 1. Agregue el switch como un dispositivo de red en el servidor ISE. Vaya a Administration > Network Resources > Network Devices > Click Add > Enter Device name, IP address, enable RADIUS Authentication Settings, Specify Shared Secret Value, COA port (o déjelo como predeterminado) > Submit.

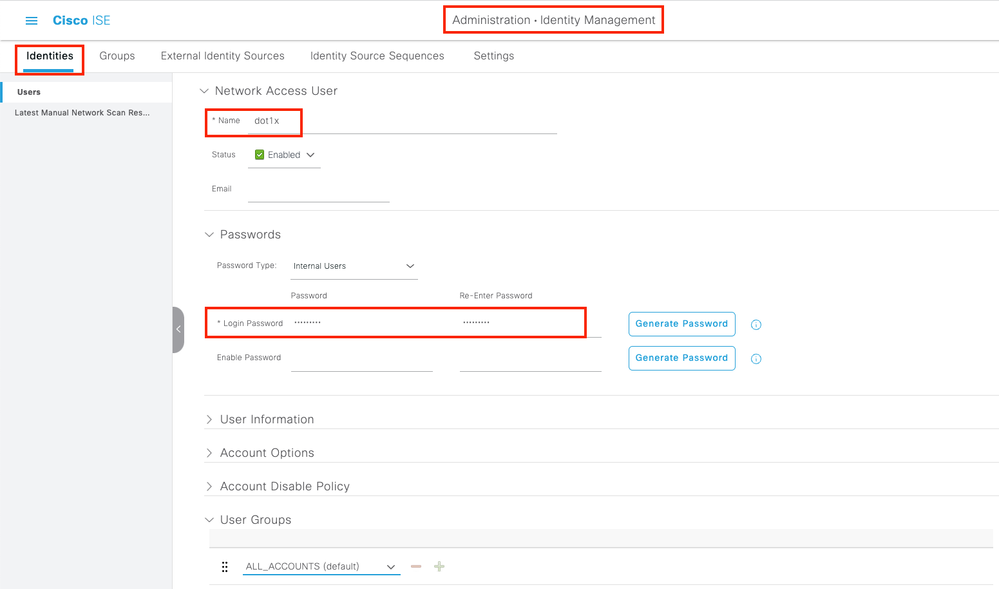

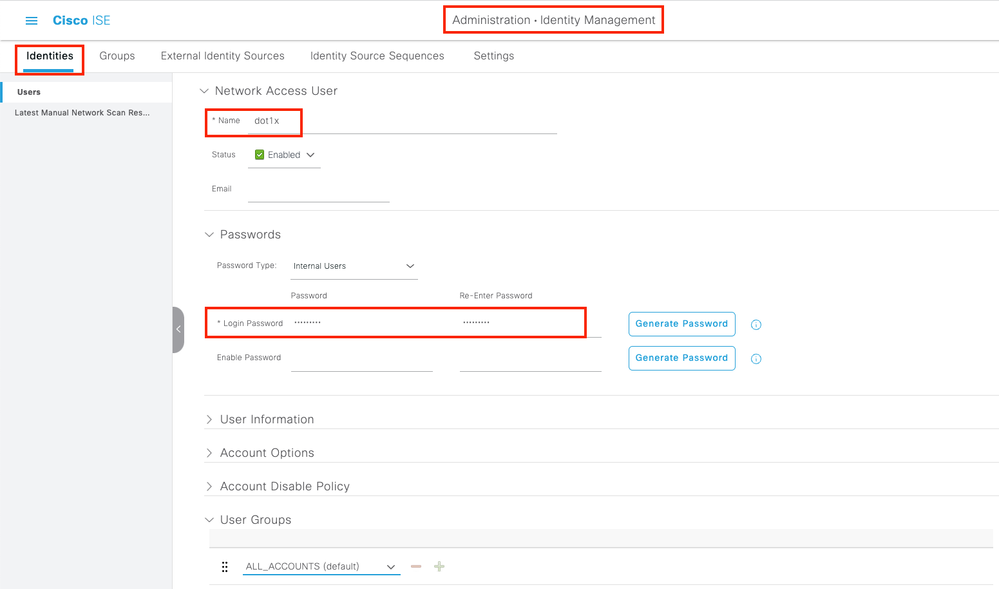

Paso 2. Agregue las credenciales de AP a ISE. Navegue hasta Administration > Identity Management > Identities > Users y haga clic en el botón Add para agregar un usuario. Ingrese las credenciales que configuró en su perfil de unión AP en su WLC. Tenga en cuenta que el usuario se coloca en el grupo predeterminado aquí, pero esto se puede ajustar según sus requisitos.

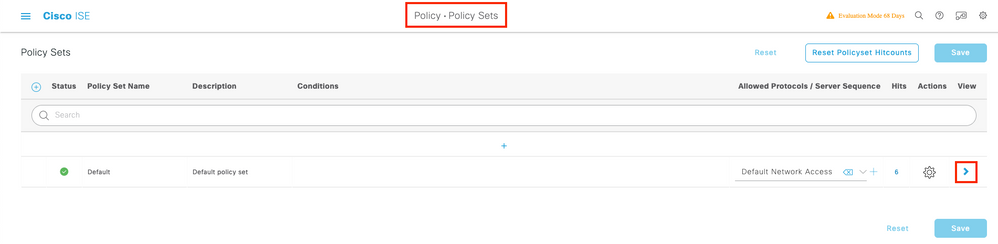

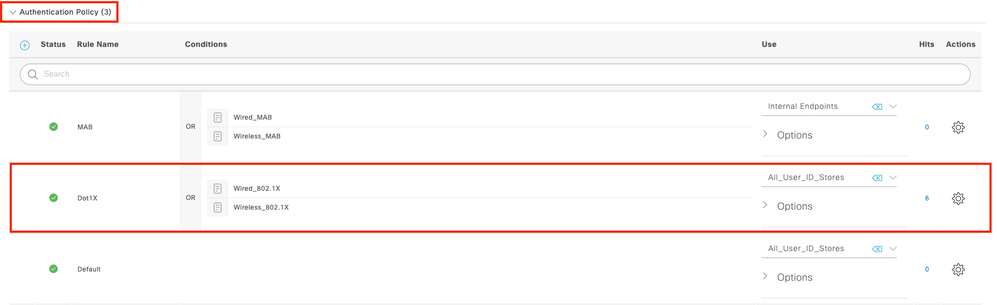

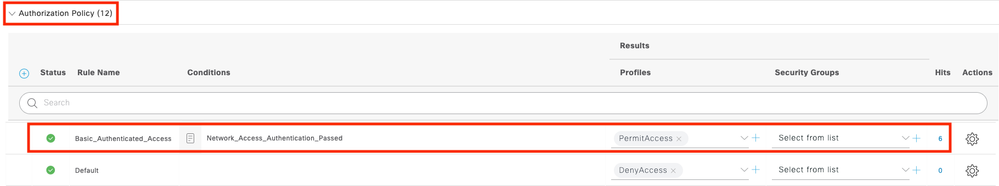

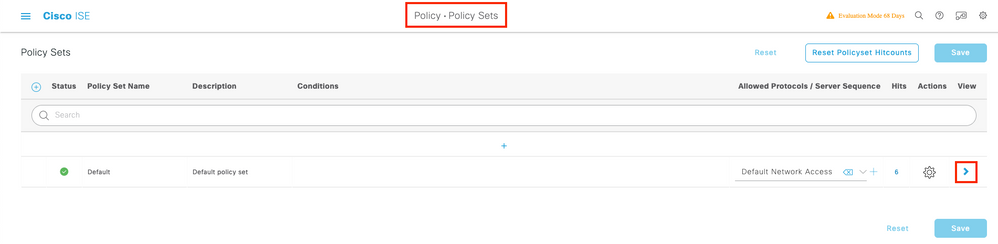

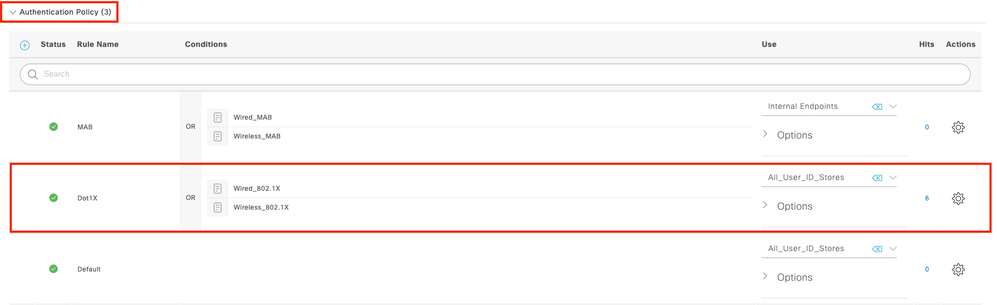

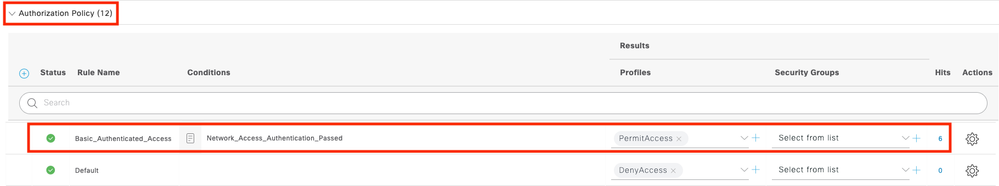

Paso 3. En ISE, configure la política de autenticación y la política de autorización. Vaya a Política > Conjuntos de políticas y seleccione el conjunto de políticas que desea configurar y la flecha azul a la derecha. En este caso, se utiliza el conjunto de políticas predeterminado, pero se puede personalizar según el requisito.

A continuación, configure la política de autenticación y la política de autorización. Las políticas que se muestran aquí son las políticas predeterminadas creadas en el servidor ISE, pero se pueden adaptar y personalizar según sus necesidades.

En este ejemplo, la configuración se puede traducir a : "Si se utiliza 802.1X con cables y se conoce al usuario en el servidor ISE, se permite el acceso a los usuarios para los que la autenticación se ha realizado correctamente". El punto de acceso se autorizará entonces en el servidor ISE.

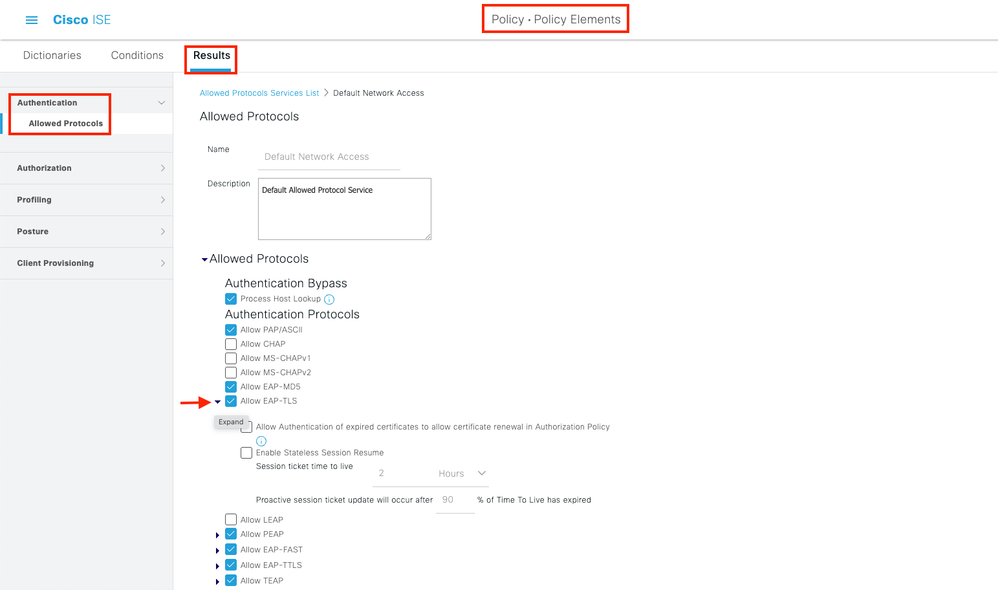

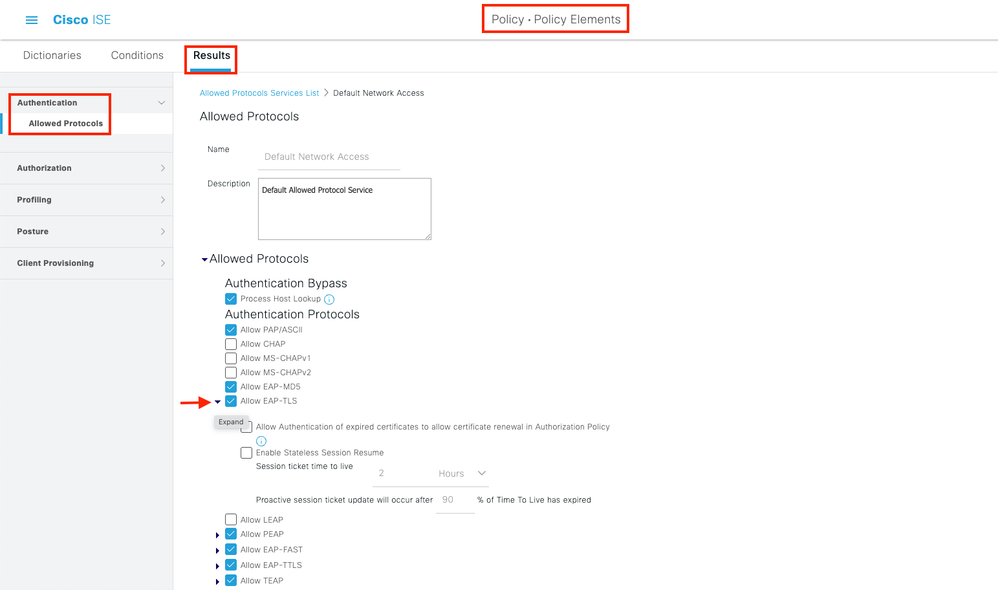

Paso 4. Asegúrese de que en los protocolos permitidos en Acceso a red predeterminado, EAP-FAST esté permitido. Vaya a Directiva > Elementos de directiva > Autenticación > Resultados > Protocolos permitidos > Acceso de red predeterminado > Habilitar EAP-TLS > Guardar.

Advertencia: Debe habilitar el aprovisionamiento de PAC en banda anónimo en ISE. No es posible importar/exportar manualmente una PAC en el punto de acceso.

Verificación

Use esta sección para confirmar que su configuración funciona correctamente.

Verifique el tipo de autenticación

El comando show muestra la información de autenticación de un perfil AP:

CLI:

9800WLC#show ap profile name <profile-name> detailed

Ejemplo:

9800WLC#show ap profile name default-ap-profile detailed

AP Profile Name : Dot1x

…

Dot1x EAP Method : [EAP-FAST/EAP-TLS/EAP-PEAP/Not-Configured]

LSC AP AUTH STATE : [CAPWAP DTLS / DOT1x port auth / CAPWAP DTLS + DOT1x port auth]

Verifique 802.1x en el puerto del switch

El comando show muestra el estado de autenticación de 802.1x en el puerto del switch:

CLI:

Switch# show dot1x all

Ejemplo de salida:

Sysauthcontrol Enabled

Dot1x Protocol Version 3

Dot1x Info for GigabitEthernet0/8

-----------------------------------

PAE = AUTHENTICATOR

QuietPeriod = 60

ServerTimeout = 0

SuppTimeout = 30

ReAuthMax = 2

MaxReq = 2

TxPeriod = 30

Verifique si el puerto ha sido autenticado o no

CLI:

Switch#show dot1x interface <AP switch port number> details

Ejemplo de salida:

Dot1x Info for GigabitEthernet0/8

-----------------------------------

PAE = AUTHENTICATOR

QuietPeriod = 60

ServerTimeout = 0

SuppTimeout = 30

ReAuthMax = 2

MaxReq = 2

TxPeriod = 30

Dot1x Authenticator Client List

-------------------------------

EAP Method = FAST

Supplicant = f4db.e67e.dd16

Session ID = 0A30279E00000BB7411A6BC4

Auth SM State = AUTHENTICATED

Auth BEND SM State = IDLE

ED

Auth BEND SM State = IDLE

Desde CLI:

Switch#show authentication sessions

Ejemplo de salida:

Interface MAC Address Method Domain Status Fg Session ID

Gi0/8 f4db.e67e.dd16 dot1x DATA Auth 0A30279E00000BB7411A6BC4

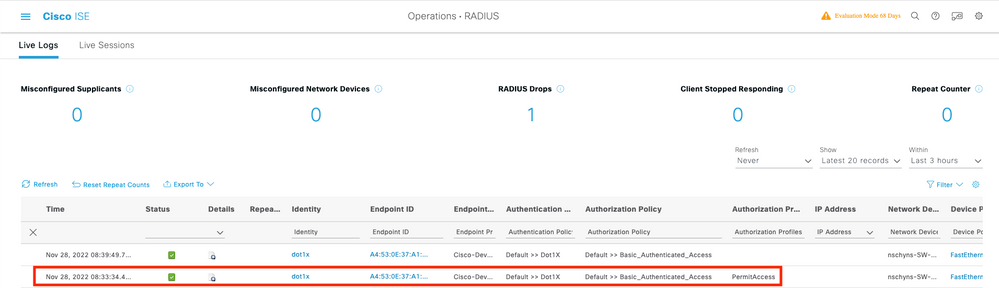

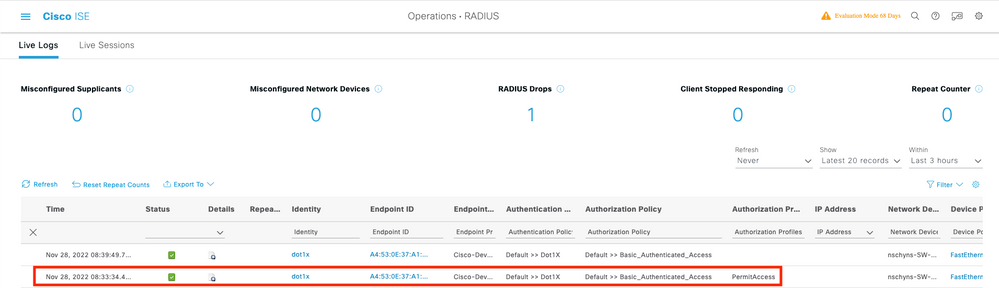

En ISE, elija Operations > Radius Livelogs y confirme que la autenticación es correcta y que se envía el perfil de autorización correcto.

Troubleshoot

En esta sección se brinda información que puede utilizar para resolver problemas en su configuración.

- Ingrese el comando ping para verificar si el servidor ISE es accesible desde el switch.

- Asegúrese de que el switch esté configurado como cliente AAA en el servidor ISE.

- Asegúrese de que el secreto compartido sea el mismo entre el switch y el servidor ISE.

- Compruebe si EAP-FAST está activado en el servidor ISE.

- Verifique si las credenciales 802.1x están configuradas para el LAP y son las mismas en el servidor ISE.

Nota: El nombre de usuario y la contraseña distinguen entre mayúsculas y minúsculas.

- Si la autenticación falla, ingrese estos comandos en el switch: debug dot1x y debug authentication.

Tenga en cuenta que los puntos de acceso basados en Cisco IOS (802.11ac wave 1) no son compatibles con las versiones 1.1 y 1.2 de TLS. Esto puede causar un problema si su servidor ISE o RADIUS está configurado para permitir solo TLS 1.2 dentro de la autenticación 802.1X.

Referencias

Configuración de 802.1X en AP con PEAP y EAP-TLS

Comentarios

Comentarios