Receta de cocina: configuración CLI mínima de Bootstrap para Catalyst 9800

Opciones de descarga

-

ePub (154.4 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (110.2 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe varias opciones disponibles para "bootstrap" (realizar la configuración inicial) para un controlador de LAN inalámbrica (WLC) Catalyst 9800. Algunos pueden necesitar procesos externos (PNP o descarga de TFTP), algunos se pueden realizar parcialmente a través de CLI, luego completarlos a través de GUI, etc.

Este documento se centrará en un formato de "receta de cocina", con el mínimo conjunto de acciones optimizadas, para tener un 9800 configurado para las operaciones básicas, incluida la administración remota, y las mejores prácticas, en el menor tiempo posible.

La plantilla proporcionada tiene comentarios precedidos del carácter "!" para explicar puntos específicos de la configuración. Además, todos los valores que debe proporcionar usted, están marcados en la tabla de "ingredientes" a continuación

Esta versión está orientada a la versión 17.3 y posteriores

Prerequisites

- Controlador Catalyst 9800 "listo para usar". Básicamente, sin ninguna configuración

- Comprensión básica de la configuración IOS-XE

- Acceso al puerto de la consola de su controlador. Puede ser el puerto físico CON del dispositivo (9800-40, 9800-80, 9800-L) o el cliente de acceso remoto del hipervisor para 9800-CL

- Para el acceso en serie, cualquier aplicación cliente de terminal de su preferencia

Ingredientes

Cada elemento en mayúscula corresponde a una configuración que debe cambiar antes de utilizar la plantilla de configuración:

| Valor requerido | Nombre en plantilla | Ejemplo: |

| IP de administración fuera de banda | [OOM_IP] | 192.168.0.25 |

| Gateway predeterminado de administración fuera de banda | [OOM_GW] | 192.168.0.1 |

| Nombre de usuario del administrador | [ADMIN] | admin |

| Contraseña del administrador | [CONTRASEÑA] | ah1-7k++a1 |

| Nombre de usuario del administrador de AP | [AP_ADMIN] | admin |

| Contraseña CLI de AP | [AP_PASSWORD] | alkhb90jlih |

| AP Enable Secret | [AP_SECRET] | kh20-9yjh |

| Nombre de host del controlador | [WLC_NAME] | 9800-bcn-1 |

| Nombre de dominio de la empresa | [DOMAIN_NAME] | company.com |

| ID de VLAN de cliente | [CLIENT_VLAN] | 15 |

| Nombre de VLAN de cliente | [VLAN_NAME] | client_vlan |

| VLAN de interfaz de administración inalámbrica | [WMI_VLAN] | 25 |

| IP de interfaz de gestión inalámbrica | [WMI_IP] | 192.168.25.10 |

| Máscara de interfaz de administración inalámbrica | [WMI_MASK] | 255.255.255.0 |

| GW predeterminado de interfaz de administración inalámbrica | [WMI_GW] | 192.168.25.1 |

| Servidor NTP | [NTP_IP] | 192.168.1.2 |

| IP del servidor Radius | [RADIUS_IP] | 192.168.0.98 |

| Clave Radius o secreto compartido | [RADIUS_KEY] | Este es un secreto compartido |

| Nombre de la clave precompartida WLAN SSID WPA2 | [SSID-PSK] | personal |

| Autenticación WLAN SSID WPA2 802.1x | [SSID-DOT1x] | nombredeempresa |

| Autenticación web local de invitado SSID de WLAN | [SSID-LWA] | invitado1 |

| Autenticación web local de invitado SSID de WLAN | [SSID-CWA | invitado2 |

Configurar

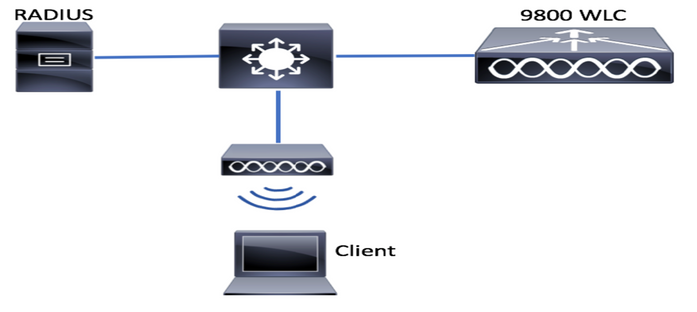

Diagrama de la red

Estos documentos siguen una topología muy básica, con un controlador Calatyst 9800 conectado a un switch, más un punto de acceso en la misma vlan para fines de prueba, con un servidor Radius opcional para autenticación

Opcional: Restauración del controlador a los parámetros predeterminados de fábrica (día cero)

si el controlador ya se ha configurado y desea volver a un escenario de día cero, sin ninguna configuración, puede realizar el siguiente procedimiento opcional:

DAO2#write erase

Erasing the nvram filesystem will remove all configuration files! Continue? [confirm]

[OK]

Erase of nvram: complete

Sep 7 10:09:31.141: %SYS-7-NV_BLOCK_INIT: Initialized the geometry of nvram

DAO2#reload

System configuration has been modified. Save? [yes/no]: no

Reload command is being issued on Active unit, this will reload the whole stack

Proceed with reload? [confirm]

Sep 7 10:10:55.318: %SYS-5-RELOAD: Reload requested by console. Reload Reason: Reload Command.

Chassis 1 reloading, reason - Reload command

Omitiendo el asistente de configuración inicial

Una vez que el controlador haya terminado de recargarse, presentará un asistente de configuración CLI para realizar una configuración inicial básica. En este documento, omitiremos esta opción y configuraremos todos los valores mediante la plantilla CLI proporcionada en los siguientes pasos.

Espere hasta que el controlador haya terminado de arrancar:

Installation mode is INSTALL

No startup-config, starting autoinstall/pnp/ztp...

Autoinstall will terminate if any input is detected on console

Autoinstall trying DHCPv4 on GigabitEthernet0

Autoinstall trying DHCPv6 on GigabitEthernet0

--- System Configuration Dialog ---

Would you like to enter the initial configuration dialog? [yes/no]:

*Sep 7 10:15:01.936: %IOSXE-0-PLATFORM: Chassis 1 R0/0: kernel: mce: [Hardware Error]: CPU 0: Machine Check: 0 Bank 9: ee2000000003110a

*Sep 7 10:15:01.936: %IOSXE-0-PLATFORM: Chassis 1 R0/0: kernel: mce: [Hardware Error]: TSC 0 ADDR ff007f00 MISC 228aa040101086

*Sep 7 10:15:01.936: %IOSXE-0-PLATFORM: Chassis 1 R0/0: kernel: mce: [Hardware Error]: PROCESSOR 0:50654 TIME 1631009693 SOCKET 0 APIC 0 microcode 2000049

*Sep 7 10:15:01.936: %IOSXE-0-PLATFORM: Chassis 1 R0/0: kernel: mce: [Hardware Error]: CPU 0: Machine Check: 0 Bank 10: ee2000000003110a

*Sep 7 10:15:01.936: %IOSXE-0-PLATFORM: Chassis 1 R0/0: kernel: mce: [Hardware Error]: TSC 0 ADDR ff007fc0 MISC 228aa040101086

*Sep 7 10:15:01.936: %IOSXE-0-PLATFORM: Chassis 1 R0/0: kernel: mce: [Hardware Error]: PROCESSOR 0:50654 TIME 1631009693 SOCKET 0 APIC 0 microcode 2000049

*Sep 7 10:15:01.936: %IOSXE-0-PLATFORM: Chassis 1 R0/0: kernel: mce: [Hardware Error]: CPU 0: Machine Check: 0 Bank 11: ee2000000003110a

*Sep 7 10:15:01.936: %IOSXE-0-PLATFORM: Chassis 1 R0/0: kernel: mce: [Hardware Error]: TSC 0 ADDR ff007f80 MISC 228aa040101086

*Sep 7 10:15:01.936: %IOSXE-0-PLATFORM: Chassis 1 R0/0: kernel: mce: [Hardware Error]: PROCESSOR 0:50654 TIME 1631009693 SOCKET 0 APIC 0 microcode 2000049

Autoinstall trying DHCPv4 on GigabitEthernet0,Vlan1

Autoinstall trying DHCPv6 on GigabitEthernet0,Vlan1

Acquired IPv4 address 192.168.10.105 on Interface GigabitEthernet0

Received following DHCPv4 options:

domain-name : cisco.com

dns-server-ip : 192.168.0.21

OK to enter CLI now...

pnp-discovery can be monitored without entering enable mode

Entering enable mode will stop pnp-discovery

Guestshell destroyed successfully

Pulse la tecla Intro y diga "no" al cuadro de diálogo inicial y "sí" para finalizar el proceso de instalación automática:

% Please answer 'yes' or 'no'.

Would you like to enter the initial configuration dialog? [yes/no]: no

Would you like to terminate autoinstall? [yes]: yes

Press RETURN to get started!

Plantilla de Bootstrap: configuración básica del dispositivo

Tome las siguientes plantillas de configuración y modifique los valores como se indica en la tabla Ingredientes. Este documento se divide en diferentes secciones para facilitar la revisión

Para todas las secciones, pegue siempre el contenido desde el modo de configuración, presionando la tecla "Enter" para que se le solicite y luego usando los comandos enable y config, por ejemplo:

WLC>enable

WLC#config

Configuring from terminal, memory, or network [terminal]?

Enter configuration commands, one per line. End with CNTL/Z.

WLC(config)#hostname controller-name

Configuración inicial del dispositivo y conectividad fuera de banda

Utilice los siguientes comandos en el modo de configuración. Los comandos terminarán de guardar la configuración para asegurarse de que SSH esté habilitado, después de crear la clave local

hostname [WLC_NAME]

int gi0

ip add [OOM_IP] 255.255.255.0

exit

ip route vrf Mgmt-intf 0.0.0.0 0.0.0.0 [OOM_GW]

no ip domain lookup

username [ADMIN] privilege 15 password 0 [PASSWORD]

ip domain name [DOMAIN_NAME]

aaa new-model

aaa authentication login default local

aaa authentication login CONSOLE none

aaa authorization exec default local

aaa authorization network default local

line con 0

privilege level 15

login authentication CONSOLE

exit

crypto key generate rsa modulus 2048

ip ssh version 2

end

wr

Opcional - Activar CDP

Vuelva a introducirlo en el modo de configuración y utilice los siguientes comandos. Para 9800-CL, reemplace las interfaces Te0/0/0 y Te0/0/1 con Gi1 y Gi2

cdp run

int te0/0/0

cdp ena

int te0/0/1

cdp ena

9800-CL - Crear certificado autofirmado

Esto solo se debe realizar en los controladores 9800-CL, no se requiere en los modelos de appliances (9800-80, 9800-40, 9800-L) para la unión CAPWAP de AP

wireless config vwlc-ssc key-size 2048 signature-algo sha256 password 0 [CHANGEPASSWORD]

Crear VLAN

En el modo de configuración, cree tantas vlan de cliente como sean necesarias y la vlan correspondiente a la interfaz de administración inalámbrica (WMI)

En la mayoría de los escenarios, es común tener al menos 2 vlan de cliente, una para acceso corporativo y otra para acceso de invitado. Las situaciones de gran envergadura podrían abarcar cientos de VLAN diferentes según sea necesario

La VLAN de WMI es el punto de acceso al controlador para la mayoría de los protocolos y topologías de administración, además de que allí los puntos de acceso crearán sus túneles CAPWAP

vlan [CLIENT_VLAN]

name [VLAN_NAME]

vlan [WMI_VLAN]

name [WIRELESS_MGMT_VLAN]

Configurar interfaces de datos - Dispositivos

Para 9800-L, 9800-40, 9800-80, desde el modo de configuración, puede utilizar los siguientes comandos para establecer la funcionalidad básica para las interfaces del plano de datos. En este ejemplo, se propone LACP, con el grupo de canal creado en ambos puertos.

Es importante configurar una topología coincidente en el lado del switch.

Esta es una sección que podría tener cambios significativos desde el ejemplo proporcionado a lo que realmente se necesita, dependiendo de su topología y si utiliza canales de puerto. Revise atentamente.

!!Interfaces. LACP if standalone or static (channel-group 1 mode on) on if HA before 17.1.

interface TenGigabitEthernet0/0/0

description You should put here your switch name and port

switchport trunk allowed vlan [CLIENT_VLAN],[WMI_VLAN]

switchport mode trunk

no negotiation auto

channel-group 1 mode active

interface TenGigabitEthernet0/0/1

description You should put here your switch name and port

switchport trunk allowed vlan [CLIENT_VLAN],[WMI_VLAN]

switchport mode trunk

no negotiation auto

channel-group 1 mode active

no shut

int po1

switchport trunk allowed vlan [CLIENT_VLAN],[WMI_VLAN]

switchport mode trunk

no shut

!!Configure the same in switch and spanning-tree portfast trunk

port-channel load-balance src-dst-mixed-ip-port

Configuración de la interfaz de gestión inalámbrica

Utilice los siguientes comandos del modo de configuración para crear WMI. Este es un paso fundamental

int vlan [WMI_VLAN]

ip add [WMI_IP] [WMI_MASK]

no shut

ip route 0.0.0.0 0.0.0.0 [WMI_GW]

!! The interface name will normally be somethng like Vlan25, depending on your WMI VLAN ID

wireless management interface Vlan[WMI_VLAN]

Configuración de la zona horaria y la sincronización NTP

NTP es fundamental para varias funciones inalámbricas. Utilice los siguientes comandos en el modo de configuración para configurarlo:

ntp server [NTP_IP]

!!This is European Central Time, it should be adjusted to your local time zone

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

Acceso a VTY y otros servicios locales

Siguiendo las prácticas recomendadas, se crearán líneas VTY adicionales para evitar problemas de acceso a la GUI y se habilitarán servicios básicos para mejorar el manejo de sesiones TCP para las interfaces de administración

service timestamps debug datetime msec

service timestamps log datetime msec

service tcp-keepalives-in

service tcp-keepalives-out

logging buffered 512000

line vty 0 15

transport input ssh

line vty 16 50

transport input ssh

Configuración RADIUS

Esto creará la configuración básica para habilitar las comunicaciones RADIUS con el servidor ISE

radius server ISE

address ipv4 [RADIUS_IP] auth-port 1645 acct-port 1646

key [RADIUS_KEY]

automate-tester username dummy probe-on

aaa group server radius ISE_GROUP

server name ISE

aaa authentication dot1x ISE group ISE_GROUP

radius-server dead-criteria time 5 tries 3

radius-server deadtime 5

Opcional: copia de seguridad de configuración diaria

Por razones de seguridad, puede habilitar una copia de seguridad de configuración diaria automatizada para el servidor TFTP remoto:

archive

path tftp://TFTP_IP/lab_configurations/9800-config.conf

time-period 1440

Configuración inalámbrica

En esta sección se tratará un ejemplo de diferentes tipos de WLAN, que abarca las combinaciones más comunes de WPA2 con clave precompartida, WPA2 con 802.1x/radius, Webauth central y Webauth local. No se espera que su implementación tenga todos estos elementos, por lo que debe eliminarlos y modificarlos según sea necesario

Es fundamental establecer el comando country para asegurarse de que el controlador marque la configuración como "completa". Debe modificar la lista de países para que coincida con la ubicación de implementación:

ap dot11 24ghz cleanair

ap dot11 5ghz cleanair

no ap dot11 5ghz SI

!!Important: replace country list with to match your location

!!These commands are supported from 17.3 and higher

wireless country ES

wireless country US

Opcional - Prácticas recomendadas

Esto garantizará que la red cumple las prácticas recomendadas básicas:

- Los puntos de acceso tienen habilitadas las credenciales SSH no predeterminadas y syslog para mejorar la experiencia de solución de problemas. Esto es utilizando el perfil de unión de AP predeterminado, si agrega nuevas entradas, debería aplicarles cambios similares

- Habilitar la clasificación de dispositivos para realizar un seguimiento de los tipos de clientes conectados a la red

ap profile default-ap-profile

mgmtuser username [AP_ADMIN] password 0 [AP_PASSWORD] secret 0 [AP_SECRET]

ssh

syslog host [AP_SYSLOG]

device classifier

Creación de WLAN: WPA2-PSK

Reemplace las variables con la configuración requerida. Este tipo de WLAN se utiliza principalmente para redes personales, escenarios sencillos o para admitir dispositivos IOT sin funciones 802.1x

Esto es opcional para la mayoría de los escenarios empresariales

wlan wlan_psk 1 [SSID-PSK]

security wpa psk set-key ascii 0 [WLANPSK]

no security wpa akm dot1x

security wpa akm psk

no shutdown

Creación de WLAN - WPA2-Enterprise

Situación más habitual de WLAN WPA2 con autenticación Radius. Se utiliza en entornos empresariales

wlan wlan_dot1x 2 [SSID-DOT1X]

security dot1x authentication-list ISE

no shutdown

Creación de WLAN - Invitado con Autenticación Web Local

Se utiliza para un acceso de invitado más sencillo, sin asistencia para invitados de ISE

Dependiendo de la versión, es posible obtener una advertencia al crear el primer mapa de parámetro, responda sí, para continuar

parameter-map type webauth global

yes ! this may not be needed depending on the version

virtual-ip ipv4 192.0.2.1

virtual-ip ipv6 1001::1

aaa authentication login WEBAUTH local

aaa authorization network default local

wlan wlan_webauth 3 [SSID-WEBAUTH]

peer-blocking drop

no security wpa

no security wpa wpa2 ciphers aes

no security wpa akm dot1x

no security ft

no security wpa wpa2

security web-auth

security web-auth authentication-list WEBAUTH

security web-auth parameter-map global

no shu

Creación de WLAN - Invitado con autenticación Web central

Se utiliza para la asistencia a invitados de ISE

aaa authentication network default local

aaa authorization network MACFILTER group ISE_GROUP

aaa accounting identity ISE start-stop group ISE_GROUP

aaa server radius dynamic-author

client [RADIUS_IP] server-key [RADIUS_KEY]

ip access-list extended REDIRECT

10 deny icmp any any

20 deny udp any any eq bootps

30 deny udp any any eq bootpc

40 deny udp any any eq domain

50 deny ip any host [RADIUS_IP]

55 deny ip host [RADIUS_IP] any

60 permit tcp any any eq www

wlan wlan_cwa 5 [SSID-CWA]

mac-filtering MACFILTER

no security wpa

no security wpa wpa2 ciphers aes

no security wpa akm dot1x

no security ft

no security wpa wpa2

no shutdown

!! we will create two policy profiles, to be used later depending if the APs are local or flex mode

wireless profile policy local_vlanclients_cwa

aaa-override

accounting-list ISE

ipv4 dhcp required

nac

vlan [CLIENT_VLAN]

no shutdown

wireless profile policy policy_flex_cwa

no central association !!Ensure to disable central-assoc for flexconnect APs

no central dhcp

no central switching

aaa-override

accounting-list ISE

ipv4 dhcp required

nac

vlan [CLIENT_VLAN]

no shutdown

Creación de políticas para AP de modo local

Los AP de modo local son aquellos que estarán en la misma ubicación física que el controlador Catalyst 9800, normalmente sobre la misma red.

Ahora que tenemos el controlador con la configuración básica del dispositivo y los diferentes perfiles de WLAN creados, es el momento de pegarlo todo junto con los perfiles de política y aplicarlos a través de etiquetas a los puntos de acceso que deben difundir esos SSID

Para obtener más información, marque Comprender el modelo de configuración de los controladores inalámbricos Catalyst 9800

wireless profile policy policy_local_clients

description local_vlan

dhcp-tlv-caching

http-tlv-caching

radius-profiling

session-timeout 86400 !!Ensure to not use 0 since 0 means no pmk cache

idle-timeout 300

vlan [CLIENT_VLAN]

no shutdown

wireless tag site site_tag_local

description local

wireless tag policy policy_tag_local

description "Tag for APs on local mode"

!! Include here only the WLANs types from previous sections, that you have defined and are interesting for your organization

!! For guest WLANS (CWA/LWA), it is common to use a different policy profile, to map to a different VLAN

wlan wlan_psk policy policy policy_local_clients

wlan wlan_dot1x policy policy policy_local_clients

wlan wlan_webauth policy policy policy_local_clients

wlan wlan_cwa policy policy_local_clients

Creación de políticas para puntos de acceso del modo Flexconnect

Los puntos de acceso del modo Flexconnect se utilizan normalmente cuando la conexión entre el controlador y los AP se realiza a través de una WAN (por lo que hay un retraso de ida y vuelta incrementado entre ellos), o cuando por razones de topología, necesitamos que el tráfico del cliente se conmute localmente en el puerto AP, y no se traiga a través de CAPWAP para salir de la red en las interfaces del controlador

La configuración es similar al modo local, pero está marcada como un lado remoto, con tráfico conmutado localmente

wireless profile flex flex_profile_native

acl-policy REDIRECT

central-webauth

arp-caching

!! Replace 25 with the VLAN native on your AP L2 topology

native-vlan-id 25

vlan-name [VLAN_NAME]

vlan-id [CLIENT_VLAN]

wireless tag site site_tag_flex

flex-profile flex_profile_native

no local-site

wireless profile policy policy_flex_clients

no central association !!Ensure to disable central-assoc for flexconnect APs

no central dhcp

no central switching

dhcp-tlv-caching

http-tlv-caching

idle-timeout 300

session-timeout 86400 !!Ensure to not use 0 since 0 means no pmk cache

vlan [CLIENT_VLAN]

no shutdown

wireless tag policy policy_tag_flex

description "Profile for Flex mode APs"

!! Include here only the WLANs types from previous sections, that you have defined and are interesting for your organization

!! For guest WLANS (CWA/LWA), it is common to use a different policy profile, to map to a different VLAN

wlan wlan_psk policy policy_flex_clients

wlan wlan_dot1x policy policy_flex_clients

wlan wlan_webauth policy policy_flex_clients

wlan wlan_cwa policy policy_flex_cwa

Final: aplique etiquetas a los puntos de acceso

Como paso final, tenemos que aplicar las etiquetas que hemos definido a cada punto de acceso. Debe reemplazar la dirección MAC de Ethernet de cada AP, por la que esté presente en su dispositivo

!!Tag assigment using static method. Replace mac with your device

ap F4DB.E683.74C0

policy-tag policy_tag_local

site-tag site_tag_local

Cómo obtener una lista de direcciones MAC de AP

Puede obtener una lista de los AP actualmente unidos, usando el comando show ap summary

Gladius1#sh ap summ

Number of APs: 1

AP Name Slots AP Model Ethernet MAC Radio MAC Location Country IP Address State

-------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

9130E-r3-sw2-g1012 3 9130AXE 0c75.bdb6.28c0 0c75.bdb5.7e80 Test123 ES 192.168.25.139 Registered

Bibliografía recomendada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

3.0 |

07-Oct-2021 |

Tiempo de espera inactivo corregido para que coincida con las prácticas recomendadas |

2.0 |

21-Sep-2021 |

Se ha añadido la sección de referencia |

1.0 |

14-Sep-2021 |

Versión inicial |

Contribución realizada por

- Javier ContrerasCisco Wireless Engineering

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios