Introducción

Este documento describe cómo configurar y resolver problemas de licencia inteligente usando la política (SLUP) en el controlador de LAN inalámbrica (WLC) Catalyst 9800 .

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Licencias inteligentes mediante políticas (SLUP)

- Controlador de LAN inalámbrica (WLC) Catalyst 9800

Componentes Utilizados

Este documento no tiene restricciones específicas en cuanto a versiones de software y de hardware.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Precaución: Las notas de este artículo contienen sugerencias o referencias útiles al material no cubierto en el documento. Se recomienda que lea cada nota.

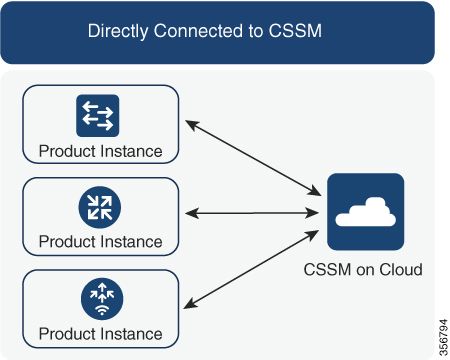

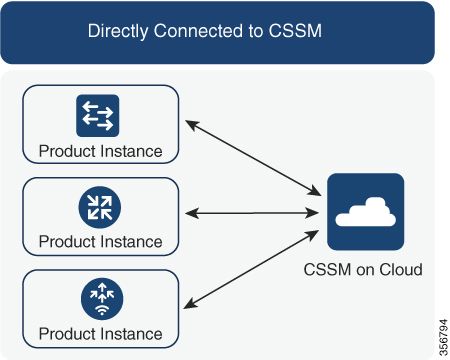

- Conexión directa a la nube de Cisco Smart Software Manager (nube CSSM)

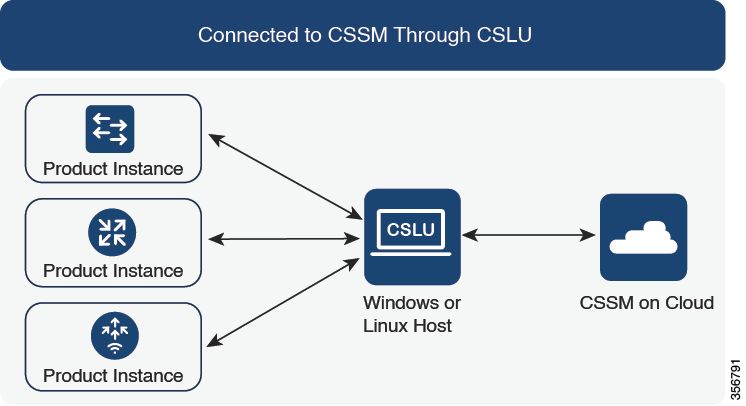

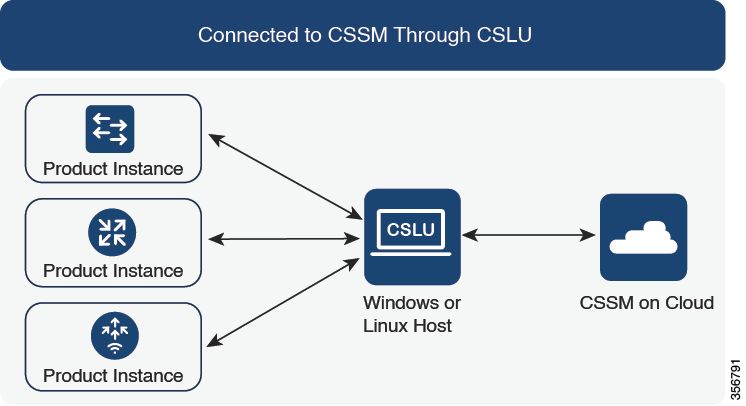

- Conectado a CSSM mediante CSLU (Cisco Smart License Utility Manager)

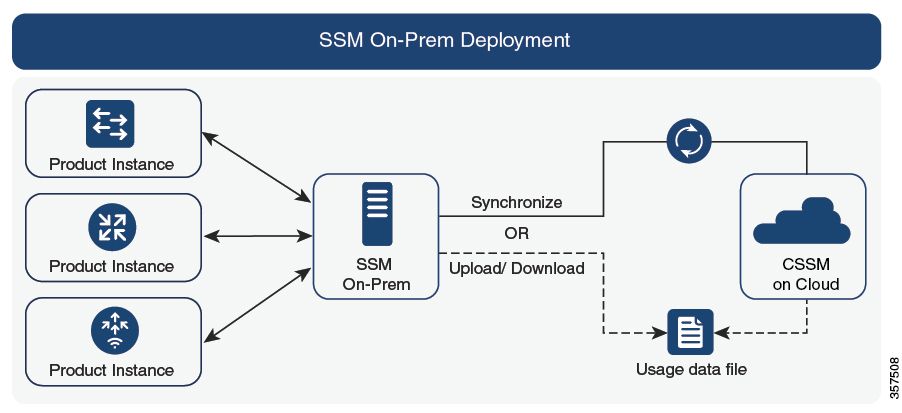

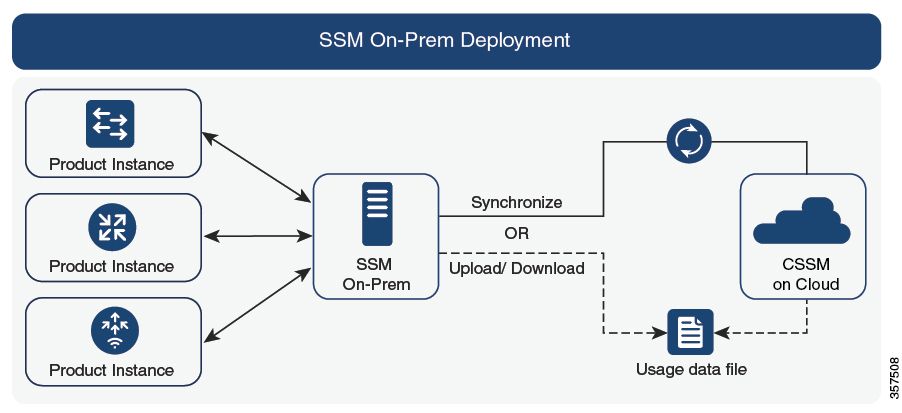

- Conectado a CSSM mediante On-prem Smart Software Manager (On-prem SSM)

Este artículo no cubre todos los escenarios de Smart Licensing en Catalyst 9800; consulte la Guía de configuración de políticas de uso de Smart Licensing para obtener información adicional. Sin embargo, este artículo proporciona una serie de comandos útiles para resolver problemas de conexión directa, CSLU y licencia inteligente SSM en las instalaciones con problemas de política en el Catalyst 9800.

Opción 1. Conexión directa a Cisco Smart Licensing Cloud Servers (CSSM)

Opción 2. Conexión mediante CSLU

Opción 3. Conexión mediante On-prem Smart Software Manager (SSM in situ)

Nota: Todos los comandos mencionados en este artículo son aplicables solamente a los WLC que ejecutan la versión 17.3.2 o posterior.

Licencias tradicionales frente a SLUP

La función Smart Licensing Using Policy se ha introducido en Catalyst 9800 con la versión de código 17.3.2. La versión 17.3.2 inicial pierde el menú de configuración SLUP en la interfaz de usuario web del WLC, que se introdujo con la versión 17.3.3. El SLUP es diferente de las licencias inteligentes tradicionales en un par de aspectos:

- El WLC ahora se comunica con el CSSM a través del dominio smartreceiver.cisco.com, en lugar del dominio tools.cisco.com.

- En lugar de registrarse, el WLC ahora establece la confianza con el CSSM o SSM en las instalaciones.

- Los comandos CLI se han alterado ligeramente.

- Ya no existe la Reserva de Licencias Inteligentes (SLR). En su lugar, puede informar periódicamente de su uso manualmente.

- Ya no hay modo de evaluación. El WLC continúa funcionando a plena capacidad incluso sin licencia. El sistema se basa en el honor y se supone que debe informar sobre el uso de su licencia periódicamente (automática o manualmente en el caso de redes con espacios de conexión).

Configuración

CSSM de conexión directa

Una vez que se ha creado el token en el CSSM, para establecer la confianza, se deben ejecutar estos comandos:

Nota: Token Max. El recuento del número de usos debe ser al menos 2 en un caso de WLC en HA SSO.

configure terminal

ip http client source-interface <interface>

ip http client secure-trustpoint <TP>

license smart transport smart

license smart url default

exit

write memory

terminal monitor

license smart trust idtoken <token> all force

- El comando ip http client source-interface especifica la interfaz L3 de la que se originarán los paquetes relacionados con la licencia

- El comando ip http client secure-trustpoint especifica qué punto de confianza/certificado se utiliza para la comunicación CSSM. El nombre del punto de confianza se puede encontrar usando el comando show crypto pki trustpoints. Se recomienda utilizar un certificado autofirmado TP-self-signed-xxxxxxxxx o un certificado instalado por el fabricante (también conocido como MIC, disponible solamente en 9800-40, 9800-80 y 9800-L), generalmente llamado CISCO_IDEVID_SUDI.

- El comando de monitor de terminal hace que el WLC imprima los registros en la consola y ayude a confirmar que la confianza se ha establecido con éxito. Se puede inhabilitar usando el terminal no monitor.

- La palabra clave all del último comando indica a todos los WLC en el clúster de HA SSO que establezcan la confianza con el CSSM.

- La palabra clave force le dice al WLC que invalide cualquiera de las confianzas previamente establecidas e intente una nueva.

Nota: Si no se establece la confianza, el 9800 lo intenta de nuevo 1 minuto después de que se ejecute el comando y, a continuación, no lo vuelve a intentar durante algún tiempo. Ingrese nuevamente el comando token para forzar un nuevo establecimiento de confianza.

Conectado a CSLU

Cisco Smart License Utility Manager (CSLU) es una aplicación basada en Windows (también disponible en Linux) que permite a los clientes administrar licencias y sus instancias de productos asociadas desde sus instalaciones en lugar de tener que conectar directamente sus instancias de productos habilitadas para Smart Licensed a Cisco Smart Software Manager (CSSM).

Esta sección solo cubre la configuración inalámbrica del 9800. Hay otros pasos que se deben realizar para configurar las licencias con la CSLU (como instalar la CSLU, configurar el software de la CSLU, etc.), que se tratan en las Guías de configuración .Si desea implementar un método de comunicación iniciado por la instancia del producto o iniciado por la CSLU, o completar la secuencia de tareas correspondiente.

Iniciada por instancia de producto

- Garantizar la disponibilidad de la red desde el controlador a la CSLU

- Asegúrese de que el tipo de transporte esté configurado en cslu:

(config)#license smart transport cslu

(config)#exit

#copy running-config startup-config

- Si desea que el controlador detecte la CSLU, debe realizar la acción. Si desea que la CSLU se detecte mediante DNS, no es necesario realizar ninguna acción. Si desea descubrirlo mediante una URL, introduzca estos comandos:

(config)#license smart url cslu http://<cslu_ip>:8182/cslu/v1/pi

(config)#exit

#copy running-config startup-config

iniciado por CSLU

Cuando configura la comunicación iniciada por la CSLU, la única acción necesaria es verificar y asegurar la disponibilidad de la red a la CSLU desde el controlador.

Conectado a SSM en las instalaciones

La configuración con SSM en las instalaciones es bastante similar a la conexión directa. Las instalaciones deben ejecutar la versión 8-202102 o posterior. Para las versiones SLUP (17.3.2 y posteriores), se recomienda utilizar la URL CSLU y el tipo de transporte. La URL se puede obtener de la interfaz de usuario web en las instalaciones en la sección Licencias inteligentes > Inventario > <Cuenta virtual> > General.

configure terminal

ip http client source-interface <interface>

ip http client secure-trustpoint <TP>

license smart transport cslu

license smart url cslu http://<SSMOn-PremIP>/cslu/v1/pi/<tenantID> (see previous paragraph on how to get exact URL)

crypto pki trustpoint SLA-TrustPoint

revocation-check none

exit

write memory

terminal monitor

El SSM en las instalaciones no requiere el uso de un token de confianza.

Nota: Si está recibiendo el mensaje, %PKI-3-CRL_FETCH_FAIL: Error en la recuperación de CRL para trustpoint SLA-TrustPoint, es porque no ha configurado revocation-check none bajo SLA-TrustPoint. Este es el punto de confianza que se utiliza para Smart Licensing. En el caso de In situ, el certificado del servidor de licencias suele ser un certificado autofirmado para el que no es posible la verificación de CRL, de ahí el requisito de configurar comprobaciones de no revocación.

Configuración de Smart Transport a través de un Proxy HTTPS

Nota: Los proxies autenticados todavía no se soportan a partir de la versión de código 17.9.2. Si utiliza proxies autenticados en su infraestructura, considere la posibilidad de utilizar Cisco Smart License Utility Manager (CSLU), que admite este tipo de servidores.

Para utilizar un servidor proxy para comunicarse con CSSM al utilizar el modo de transporte inteligente, siga estos pasos:

configure terminal

ip http client source-interface <interface>

ip http client secure-trustpoint <TP>

license smart transport smart

license smart url default

license smart proxy address <proxy ip/fqdn>

license smart proxy port <proxy port>

exit

write memory

terminal monitor

license smart trust idtoken <token> all force

Frecuencia de comunicación

El intervalo de informe que puede configurar en CLI o GUI no tiene ningún efecto.

El WLC 9800 se comunica con el CSSM o con el administrador de software inteligente en las instalaciones cada 8 horas, sin importar el intervalo de informes que se configure a través de la interfaz web o la CLI. Esto significa que los puntos de acceso recién incorporados pueden aparecer en el CSSM hasta 8 horas después de haberse incorporado inicialmente.

Puede averiguar la próxima vez que se calculen y notifiquen las licencias con el comando show license air entity summary. Este comando no es parte de la salida típica de show tech o show license all:

WLC#show license air entities summary

Last license report time........................: 07:38:15.237 UTC Fri Aug 27 2021

Upcoming license report time....................: 15:38:15.972 UTC Fri Aug 27 2021

No. of APs active at last report................: 3

No. of APs newly added with last report.........: 0

No. of APs deleted with last report..............: 0

Restablecimiento de fábrica de licencias

Catalyst 9800 WLC puede tener toda su configuración de licencias y confiar en el restablecimiento de fábrica y aún así mantener todas las demás configuraciones. Esto requiere una recarga del WLC:

WLC-1#license smart factory reset

%Warning: reload required after "license smart factory reset" command

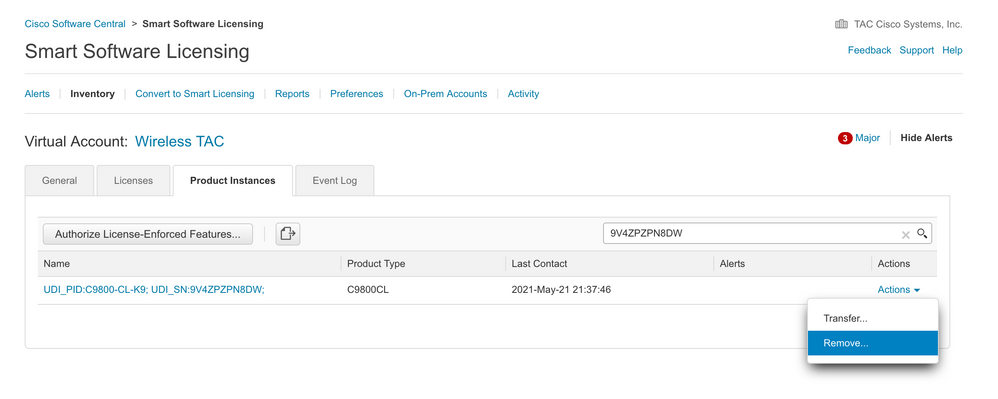

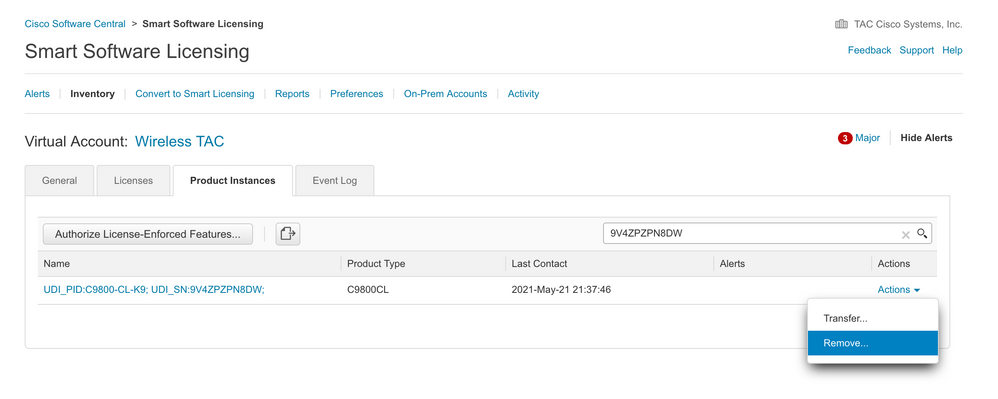

En caso de RMA o sustitución de hardware

Si el 9800 WLC necesita ser reemplazado, el nuevo dispositivo tiene que registrarse con CSSM/On-prem Smart Software Manager y se percibe como un nuevo dispositivo. Para liberar el recuento de licencias del dispositivo anterior, es necesario realizar una eliminación manual en Instancias de productos:

Actualización desde el registro de licencias específicas (SLR)

Las versiones anteriores del WLC, anteriores a la 17.3.2, utilizaban un método de licencia fuera de línea especial llamado Registro de licencia específico (SLR). Este método de licencia ha quedado obsoleto en las versiones que utilizan SLUP (17.3.2 y versiones posteriores).

Si actualiza un controlador 9800 que estaba usando SLR a una versión posterior a 17.3.2 o 17.4.1, se recomienda que pase a la generación de informes SLUP sin conexión en lugar de confiar en los comandos SLR. Guarde el archivo RUM de uso de licencia y regístrelo en el portal de licencias inteligentes. Dado que el SLR ya no existe en las versiones más recientes, se informa del recuento de licencias correcto y se libera cualquier licencia no utilizada. Las licencias ya no se bloquean, pero se informa del número exacto de usos.

Resolución de problemas

Acceso a Internet, comprobaciones de puertos y ping

En lugar del tools.cisco.com que utilizaban las licencias inteligentes tradicionales, el nuevo SLUP utiliza el dominio smartreceiver.cisco.com para establecer la confianza. En el momento de escribir este artículo, este dominio se resuelve en varias direcciones IP diferentes. No todas estas direcciones son a las que se puede hacer ping. Los ping no deben ser utilizados como una prueba de alcance de Internet del WLC. No poder hacer ping a estos servidores no significa que no estén funcionando correctamente.

En lugar de pings, se debe utilizar telnet sobre el puerto 443 como prueba de alcance. Telnet se puede comprobar en el dominio smartreceiver.cisco.com o directamente en las direcciones IP del servidor. Si el tráfico no está siendo bloqueado, el puerto debe aparecer como abierto en la salida:

WLC-1#telnet smartreceiver.cisco.com 443

Trying smartreceiver.cisco.com (192.330.220.90, 443)... Open <-------

[Connection to 192.330.220.90 closed by foreign host]

Syslog

Si se habilita el comando terminal monitor mientras se configura el token, el WLC imprime los registros relevantes en la CLI. Estos mensajes también se pueden obtener si ejecuta el comando show logging. Los registros de una confianza establecida correctamente tienen el siguiente aspecto:

WLC-1#license smart trust idtoken <token> all force

Aug 22 12:13:08.425: %CRYPTO_ENGINE-5-KEY_DELETED: A key named SLA-KeyPair has been removed from key storage

Aug 22 12:13:08.952: %CRYPTO_ENGINE-5-KEY_ADDITION: A key named SLA-KeyPair has been generated or imported by crypto-engine

Aug 22 12:13:08.975: %PKI-6-CONFIGAUTOSAVE: Running configuration saved to NVRAM

Aug 22 12:13:11.879: %SMART_LIC-6-TRUST_INSTALL_SUCCESS: A new licensing trust code was successfully installed on P:C9800-CL-K9,S:9PJK8D9OCNB.

Registros de un WLC sin un servidor DNS definido o con un servidor DNS que no funciona:

Aug 23 09:19:43.486: %SMART_LIC-3-COMM_FAILED: Communications failure with the Cisco Smart Software Manager (CSSM) : Unable to resolve server hostname/domain name

Registros de un WLC con un servidor DNS en funcionamiento, pero sin acceso a Internet:

Aug 23 09:23:30.701: %SMART_LIC-3-COMM_FAILED: Communications failure with the Cisco Smart Software Manager (CSSM) : No detailed information given

Capturas de paquetes

A pesar de que la comunicación entre el WLC y el CSSM/SSM en las instalaciones está cifrada y pasa sobre HTTPS, la realización de capturas de paquetes puede revelar qué causa que la confianza no se establezca. La manera más fácil de recolectar capturas de paquetes es a través de la interfaz Web del WLC.

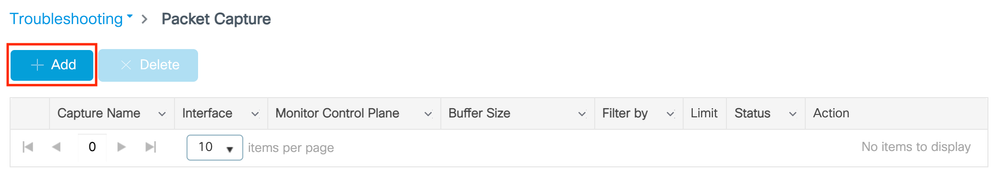

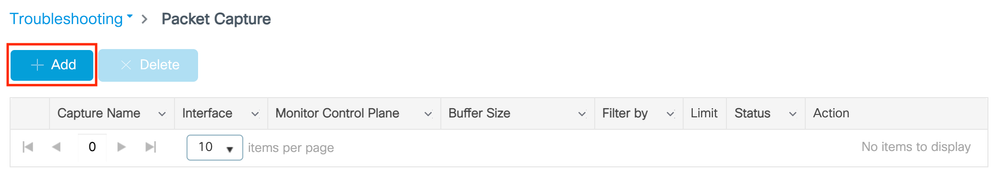

Vaya a Troubleshooting > Packet Capture. Cree un nuevo punto de captura:

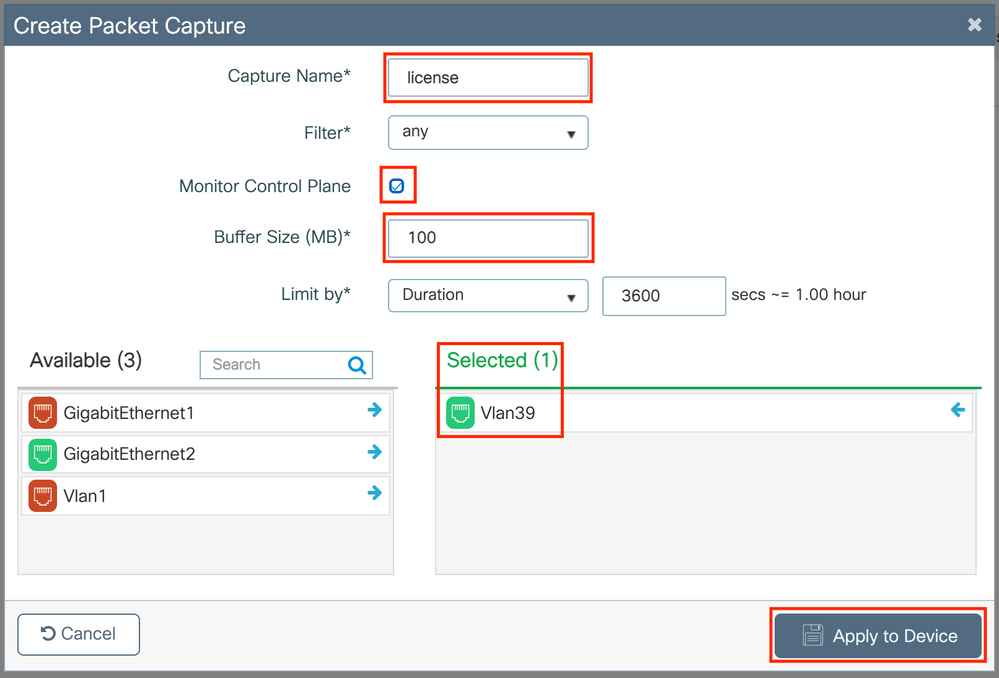

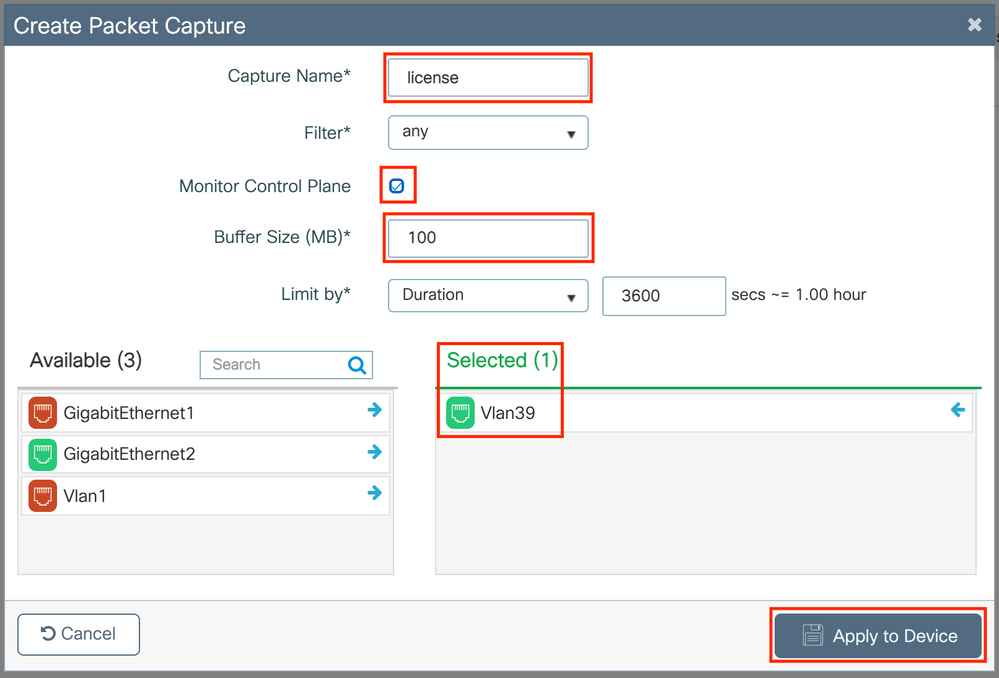

Asegúrese de que la casilla de verificación Monitor Control Plane esté habilitada. Aumente el tamaño del búfer hasta un máximo de 100 MB. Agregue la interfaz que debe capturarse. El tráfico de licencias inteligentes se origina en la interfaz de administración inalámbrica de forma predeterminada o en la interfaz definida con el comando ip http client source-interface:

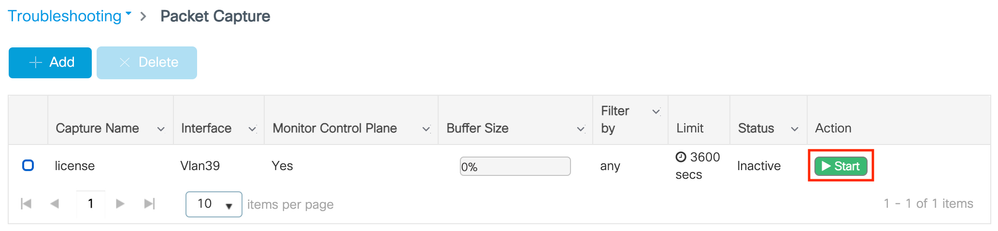

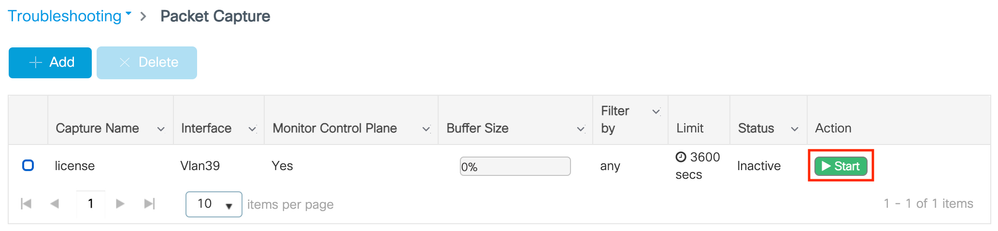

Inicie las capturas y ejecute el comando license smart trust idtoken <token> all force:

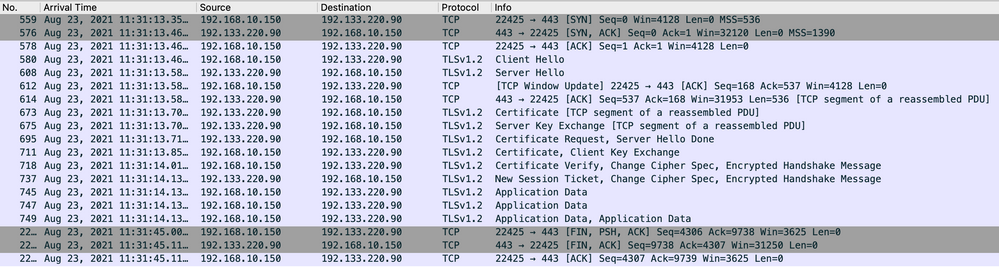

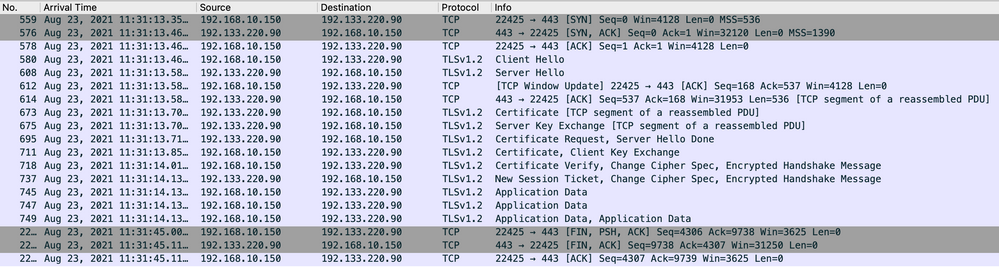

Las capturas de paquetes de un establecimiento de confianza deben contener estos pasos:

- Establecimiento de la sesión TCP utilizando la secuencia SYN, SYN-ACK y ACK

- Establecimiento de sesión TLS con intercambio de certificados de servidor y de cliente. El establecimiento termina con el paquete New Session Ticket.

- Intercambio de paquetes cifrados (tramas de datos de aplicaciones) donde el WLC informa del uso de licencias

- Terminación de la sesión TCP mediante FIN-PSH-ACK, FIN-ACK y secuencia ACK

Nota: Las capturas de paquetes contienen muchas más tramas, incluidas múltiples tramas de actualización de ventana TCP y de datos de aplicación

Dado que la nube de CSSM utiliza 3 direcciones IP públicas diferentes, para filtrar todas las capturas de paquetes entre el WLC y el CSSM, utilice estos filtros de Wireshark:

ip.addr==172.163.15.144 or ip.addr==192.168.220.90 or ip.addr==172.163.15.144

Si utiliza un SSM en las instalaciones, filtre por la dirección IP del SSM:

ip.addr==<on-prem-ssm-ip>

Ejemplo: Capturas de paquetes de un establecimiento de confianza exitoso con CSSM conectado directamente con todas las capturas de paquetes significativas filtradas:

Comandos show

Estos comandos show contienen información útil sobre el establecimiento de confianza:

show license status

show license summary

show tech-support license

show license tech-support

show license air entities summary

show license history message (useful to see the history and content of messages sent to SL)

show tech wireless (actually gets show log and show run on top of the rest which can be useful)

El comando show license history message es uno de los comandos más útiles ya que puede mostrar los mensajes reales enviados desde el WLC y recibidos de vuelta desde el CSSM.

Un establecimiento de fideicomiso exitoso tiene impresos los mensajes "REQUEST: Aug 23 10:18:08 2021 Central" y "RESPONSE: Aug 23 10:18:10 2021 Central". Si no hay nada después de la línea de RESPUESTA, eso significa que el WLC no recibió una respuesta del CSSM.

Este es un ejemplo de un resultado del mensaje show license history para un establecimiento de confianza exitoso:

REQUEST: Aug 23 10:18:08 2021 Central

{"request":"{\"header\":{\"request_type\":\"POLL_REQ\",\"sudi\":{\"udi_pid\":\"C9800-CL-K9\",\"udi_serial_number\":\"9PJK8D7OC

NB\"},\"version\":\"1.3\",\"locale\":\"en_US.UTF-8\",\"signing_cert_serial_number\":\"3\",\"id_cert_serial_number\":\"59152896

\",\"product_instance_identifier\":\"\",\"connect_info\":{\"name\":\"C_agent\",\"version\":\"5.0.9_rel/68\",\"production\":tru

e,\"additional_info\":\"\",\"capabilities\":[\"UTILITY\",\"DLC\",\"AppHA\",\"MULTITIER\",\"EXPORT_2\",\"OK_TRY_AGAIN\",\"POLIC

Y_USAGE\"]}},\"request_data\":\"{\\\"sudi\\\":{\\\"udi_pid\\\":\\\"C9800-CL-K9\\\",\\\"udi_serial_number\\\":\\\"9PJK8D7OCNB\\

\"},\\\"timestamp\\\":1629713888600,\\\"nonce\\\":\\\"11702702165338740293\\\",\\\"product_instance_identifier\\\":\\\"\\\",\\

\"original_request_type\\\":\\\"LICENSE_USAGE\\\",\\\"original_piid\\\":\\\"2e84a42f-c903-44c5-83b2-e62e258c780f\\\",\\\"id\\\

":7898262236}\"}","signature":{"type":"SHA256","key":"59152896","value":"eiJ7IuQaTCFxgUkwls76WZxa5DRI5AvRl2Fi1trn6H1x4HrKS/0fc

OgMqQd5POU6VNsH2j9dHco4T1NJ/aCMbR1MRmkfxyVSWsx4lmjJL1lmpOSi3ZS4FBMvlF/EBOUfowREe2oz2lrQp1cAFpPn5SlaFezW80tMdJm08nv29pO8O7Bffyy

/Nu6SQZfIW+IdF+2qnJeNFAIZbNpg0B5d5HIJvDmDImvDu3bMRHhQAWr2KKzGFr6jPz0hs7bGY/+FlfTLQk5LFEUaKTNH/tuxJPFHlF0BtjIRQtAqy5qDpXdjVJokD

h9//uhsd+NaQyfdRFludkbfUBTFkvPxHW9/5w=="}}

RESPONSE: Aug 23 10:18:10 2021 Central

{"signature":{"type":"SHA256","value":"TXZE034fqAul2jy9V4+HoB2hDShl9au/5sgodiCVatmu671/6MyN7kZfEzREufY8\nOOsh4l+BZ1ZAXyQ/hVf+Q

SLrjTfO4grGeQTcH7yEj0D+gztWXCOu8RBT7/Bo9aBs\n4x1i0E6flPB3BP6yu7KIEUQZ8yHzlwDT+mVtJGi6TRrtYnV3KQMpCUmF5F5Jby78\nVNHOakQHVE0Ozrg

wOksf3SfXreNZJuzWXzjHvtmlusCQXw7ZTBzffYsNKO0lkJlr\nvgB2PkV7JUlsA481kpIvlPul6IiJXqk+2PC2IzCrCLG57lVN3XgX6lcU581P7HK7\nrSt3mfdyK

1pEl2SHyQ/DAw==","piid":null,"cert_sn":null},"response":"{\"header\":{\"version\":\"1.3\",\"locale\":\"en_US.UTF-8\",\"timesta

mp\":1629713890172,\"nonce\":null,\"request_type\":\"POLL_REQ\",\"sudi\":{\"udi_pid\":\"C9800-CL-K9\",\"udi_serial_number\":\"

9PJK8D7OCNB\"},\"agent_actions\":null,\"connect_info\":{\"name\":\"SSM\",\"version\":\"1.3\",\"production\":true,\"capabilitie

s\":[\"DLC\",\"AppHA\",\"EXPORT_2\",\"POLICY_USAGE\",\"UTILITY\"],\"additional_info\":\"\"},\"signing_cert_serial_number\":\"3

\",\"id_cert_serial_number\":\"59152896\",\"product_instance_identifier\":\"\"},\"status_code\":\"FAILED\",\"status_message\":

\"Invalid ProductInstanceIdentifier: 2e84a42f-c903-44c5-83b2-e62e258c780f provided in the polling request for polling id: 7898

262236\",\"retry_time_seconds\":0,\"response_data\":\"\"}","sch_response":null}

Depuraciones/btrace

Ejecute este comando unos minutos después de que se haya intentado establecer una confianza mediante un comando license smart trust idtoken all force. Los registros de IOSRP son extremadamente detallados. Agregar | include smart-agent" al comando para obtener solo registros de licencias inteligentes.

show logging process iosrp start last 5 minutes

show logging process iosrp start last 5 minutes | include smart-agent

También puede ejecutar estas depuraciones y, a continuación, volver a configurar los comandos de licencia para forzar una nueva conexión:

debug license events

debug license errors

debug license agent all

Problemas comunes

El WLC no tiene acceso a Internet o el firewall bloquea/altera el tráfico

Las capturas de paquetes incorporadas en el WLC son una manera fácil de ver si el WLC recibe algo detrás del CSSM o del SSM en las instalaciones. Si no hubo respuesta, lo más probable es que el firewall esté bloqueando algo.

El comando show license history message imprime una respuesta vacía 1 segundo después de que se envíe la solicitud si no se recibió ninguna respuesta de la nube CSSM o SSM en las instalaciones.

Por ejemplo, esto puede llevarle a creer que se recibió una respuesta vacía, pero en realidad no hubo respuesta alguna:

REQUEST: Jun 29 11:12:39 2021 CET

{"request":"{\"header\":{\"request_type\":\"ID_TOKEN_TRUST\",\"sudi\":{\"udi_pid\":\"C9800-CL-K9\",\"udi_serial_number\":\"9V4ZPZPN8DW\"},\"version\":\"1.3\",\"locale\":\"en_US.UTF-8\",\"product_instance_identifier\":\"\",\"connect_info\":{\"name\":\"C_agent\",\"version\":\"5.0.9_rel/68\",\"production\":true,\"additional_info\":\"\",\"capabilities\":[\"UTILITY\",\"DLC\",\"AppHA\",\"MULTITIER\",\"EXPORT_2\",\"OK_TRY_AGAIN\",\"POLICY_USAGE\"]}},\"request_data\":\"{\\\"sudi\\\":{\\\"udi_pid\\\":\\\"C9800-CL-K9\\\",\\\"udi_serial_number\\\":\\\"9V4ZPZPN8DW\\\"},\\\"timestamp\\\":1624957959810,\\\"nonce\\\":\\\"12527456165463158693\\\",\\\"product_instance_identifier\\\":\\\"\\\",\\\"hostname\\\":\\\"myc9800-CL\\\",\\\"token\\\":\\\"ZmI3YmNmYzYtNTdhZC00N2QwLTkyMjUtOTVmMjM5YmYzNzNlLTE2Mjc1NDkx%0AODEyMjN8Tkw4YU9zaTJDa045K2U3aG5xdlp2SE9VOGJxMkJmc0dNMWpKT0FJ%0AeUZqUT0%3D%0A\\\",\\\"mode\\\":\\\"PERMANENT\\\",\\\"force\\\":false,\\\"software_tag_identifier\\\":\\\"regid.2018-05.com.cisco.WLC_9500C,1.0_85665885-b865-4e32-8184-5510412fcb54\\\",\\\"device_list\\\":[{\\\"sudi\\\":{\\\"udi_pid\\\":\\\"C9800-CL-K9\\\",\\\"udi_serial_number\\\":\\\"9V4ZPZPN8DW\\\"},\\\"software_tag_identifier\\\":\\\"regid.2018-05.com.cisco.WLC_9500C,1.0_85665885-b865-4e32-8184-5510412fcb54\\\",\\\"product_instance_identifier\\\":\\\"\\\",\\\"csr\\\":\\\"MIICnjCCAYYCAQAwODE2MDQGA1UEAxMtMjlCQUM2OEQ3MDQ0NzQ1NzE2QjVDOEYxODdGM0Q0Q0QxNTIwOEVGRjo6MSwyMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAmGCVOO1Q/LiZs3je+Zvo+OsJilTb1vpL7sA80TjprHyLkqQ9mMCub1GunwtF18jzIRa1COUPk9vDsY7bD9btvIG80x2MQFAPPmiNFR4ccvuLYzGl+XjjTjgjbsZpov6S6n3rRGJVyd5aS0S8+JCCljzwtv2rHV628RlWFwlEyzcp4Kt5dm8QBnc+dcYWWIn/X9aExPbf9P96HVL6T6+SomKT/h5hQP8wyz8ycol3XjcXN6gD/XZFyOydZ3oayi/RWjRlA0NThHPQy03bdtFiEakA8ZEWmduNRvTnmSsqKQBVVa43gjgoBzANTAOyXv6e33TRN3bQdV6UuSLcqrw1PwIDAQABoCEwHwYJKoZIhvcNAQkOMRIwEDAOBgNVHQ8BAf8EBAMCBaAwDQYJKoZIhvcNAQEFBQADggEBAHwhn+YcbEuJyYrkcFlaEfzRbJcz9KXXAZASykW7ql3fSlv+PaHePdrh9vsxmkXiVo+UnBbk4Kr5a/mdXEG/4NOeToGUwEqf38ktZMJyL81Whl/FEj83Lhmy7Z5paJrSCWwPc14nHFEFJ4BuelbfmPwiK+Y6X0RHEL92ySH6UNNlVgsWsQbHnHLbacDBsjOcyf9N3xAZc/IDxakSUSYMgFGnBXwkP4aN6XZLfKKGvXtYuIs7D+omRpMijYxQfHzvVnauGi7jiDXEAJjUueNHyztgpPi191j84oEVFHvAEhhMRNakrEEp4jyD2bYOr+CVbbxbYiBd2GKDs1/I1N1XSgM=\\\",\\\"id_cert_sn\\\":\\\"\\\"}]}\"}"}

RESPONSE: Jun 29 11:12:40 2021 CET

Nota: Actualmente existe una solicitud de mejora con el ID de bug de Cisco CSCvy84684 que hace que el mensaje show license history imprima una respuesta vacía cuando no hay respuesta. Esto es para mejorar la salida del comando show license history message

Alerta de CA desconocida en capturas de paquetes

La comunicación con CSSM o SSM in situ requiere un certificado decente en el lado 9800. Puede ser autofirmado, pero no puede ser inválido o caducado. En tal caso, una captura de paquetes muestra una alerta TLS para CA desconocida enviada por CSSM cuando el certificado de cliente HTTP 9800 ha caducado.

La licencia inteligente utiliza la configuración del cliente ip http, que es diferente del servidor ip http que utiliza la interfaz web del WLC. Esto significa que estos comandos deben configurarse correctamente:

ip http client source-interface <interface>

ip http client secure-trustpoint <TP>

El nombre del punto de confianza se puede encontrar con el comando show crypto pki trustpoints. Se recomienda utilizar un certificado autofirmado TP-self-signed-xxxxxxxxx o un certificado instalado por el fabricante (MIC) que se suele llamar CISCO_IDEVID_SUDI y está disponible únicamente en 9800-80, 9800-40 y 9800-L.

Es importante tener en cuenta que los dispositivos que realizan la interceptación de TLS, como un firewall con la función de descifrado SSL, pueden evitar que el C9800 establezca un intercambio de señales satisfactorio con el servidor de licencias de Cisco, ya que el certificado HTTPS presentado es el certificado de firewall en lugar del certificado del servidor de licencias de Cisco.

Nota: Asegúrese de configurar los comandos source-interface y secure-trustpoint. Se necesita un comando source-interface incluso si el WLC tiene solamente una interfaz L3.

Información Relacionada

Comentarios

Comentarios