Configuración de la autenticación web central con anclaje en Catalyst 9800

Opciones de descarga

-

ePub (4.2 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (3.1 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

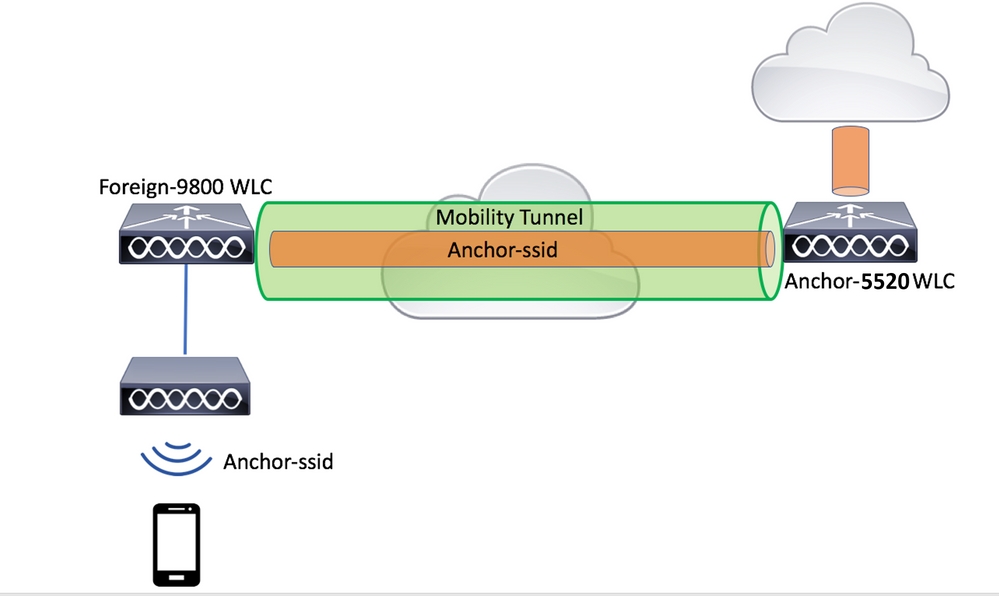

Este documento describe cómo configurar y resolver problemas de un CWA en el Catalyst 9800 que apunta a otro WLC como anclaje de movilidad.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Autenticación web central (CWA)

- Controlador de LAN inalámbrica (WLC)

- WLC 9800

- WLC de AireOS

- ISE de Cisco

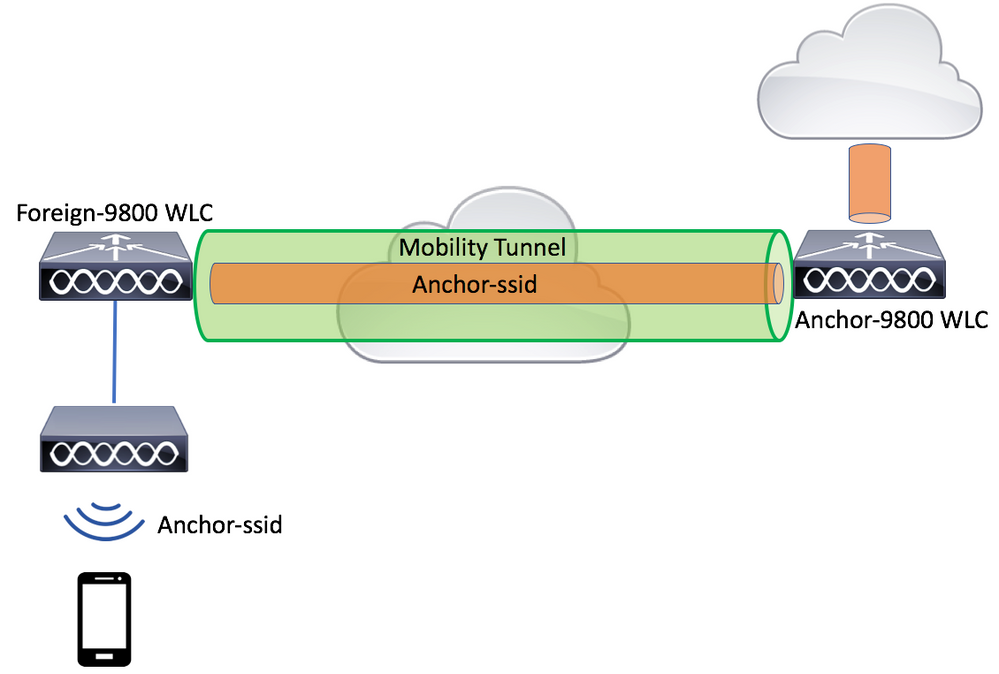

Se supone que antes de iniciar la configuración de anclaje CWA ya ha activado el túnel de movilidad entre los dos WLC. Esto está fuera del alcance de este ejemplo de configuración. Si necesita ayuda con esto, consulte el documento titulado Configuración de topologías de movilidad en 9800

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- 9800 17.2.1

- 5520 8.5.164 imagen IRCM

- ISE 2.4

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configuración de un Catalyst 9800 anclado a otro Catalyst 9800

Diagrama de la red

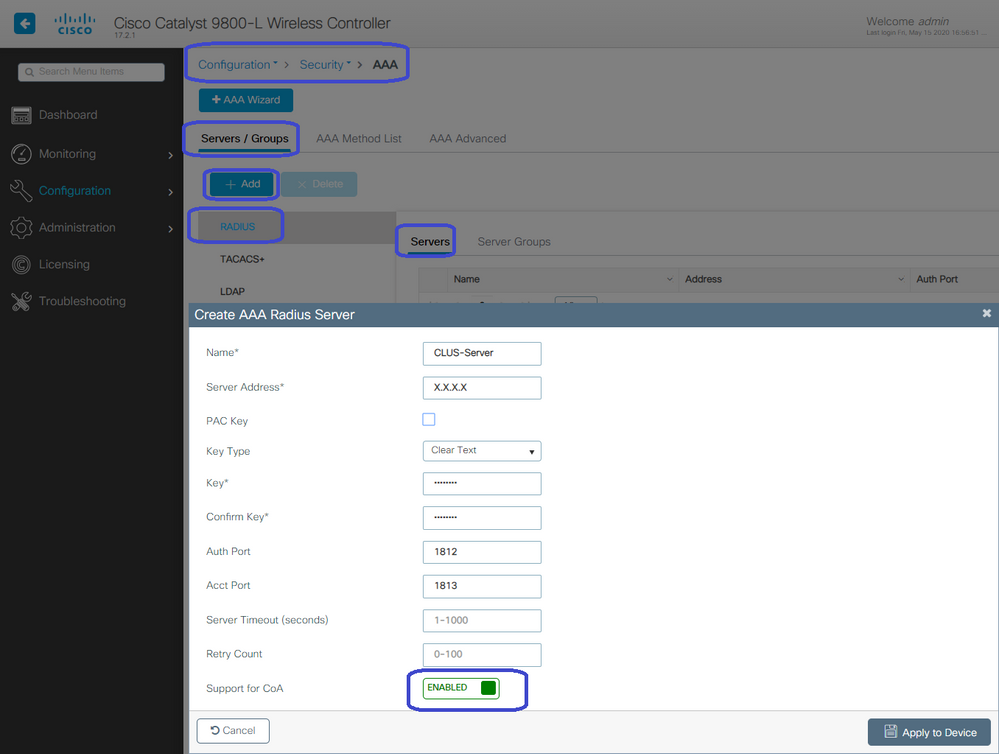

Configuración de AAA en ambos 9800

Tanto en el anclaje como en el externo, primero debe agregar el servidor RADIUS y asegurarse de que CoA está habilitado. Para hacerlo, navegue hasta el menú Configuration > Security > AAA > Servers/Groups > Servers. A continuación, haga clic en el botón Add.

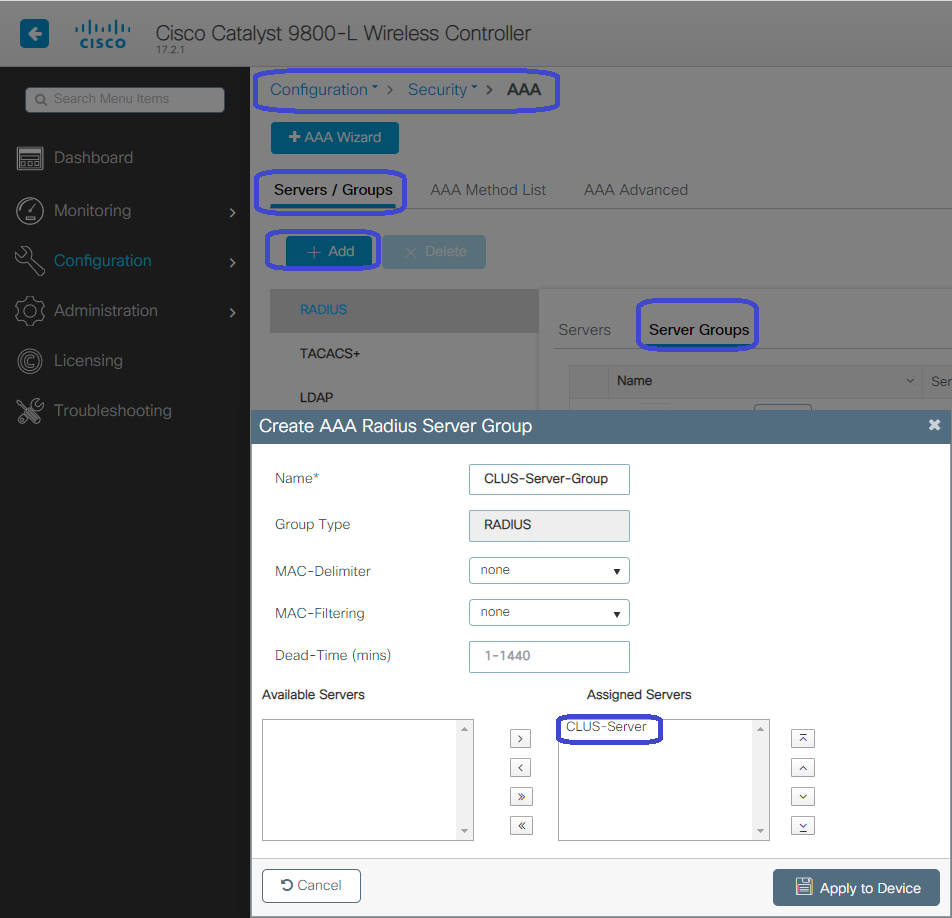

Ahora necesita crear un grupo de servidores y colocar el servidor que acaba de configurar en ese grupo. Para hacerlo, navegue hasta Configuration > Security > AAA > Servers/Groups > Server Groups > +Add.

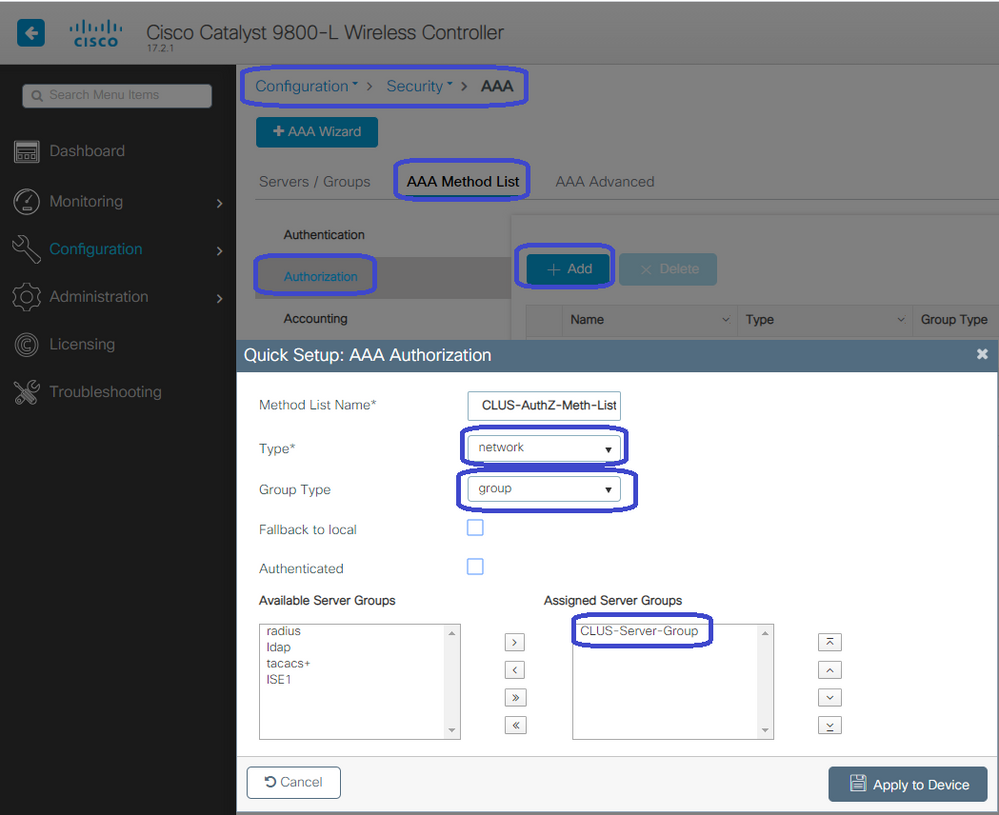

Ahora, cree una lista de métodos de autorización (no se requiere una lista de métodos de autenticación para CWA) donde el tipo sea red y el tipo de grupo sea grupo. Agregue el grupo de servidores de la acción anterior a esta lista de métodos.

Para hacerlo, navegue hasta Configuration > Security > AAA > Servers/AAA Method List > Authorization > +Add.

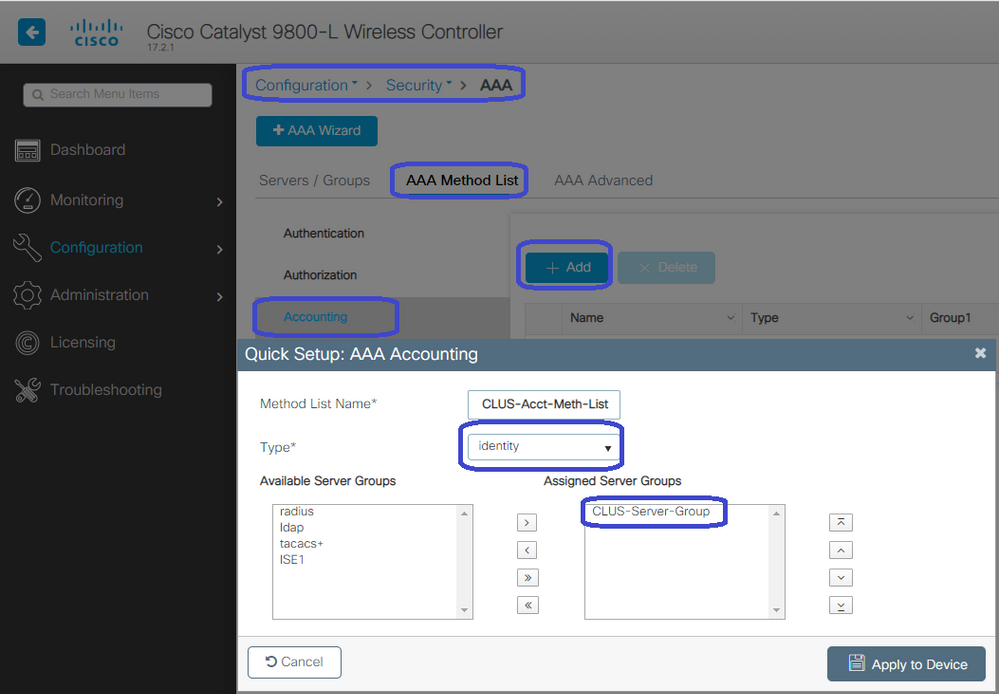

(Opcional) Cree una lista de métodos de contabilización utilizando el mismo grupo de servidores que la lista de métodos de autorización. Para crear la lista de contabilización, navegue hasta Configuration > Security > AAA > Servers/AAA Method List > Accounting > +Add.

Configure las WLANs en los WLCs

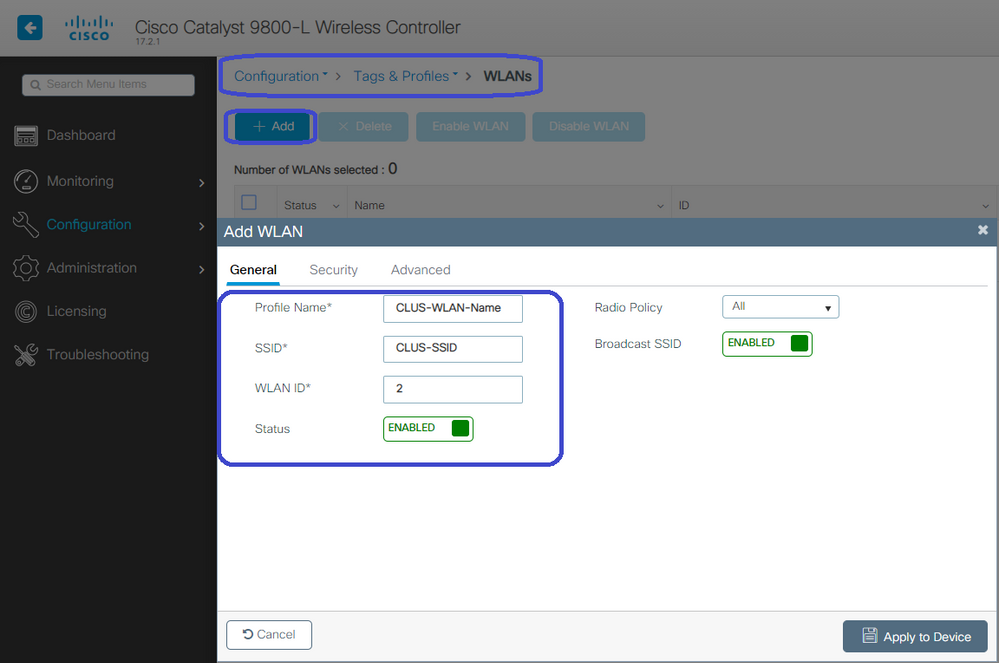

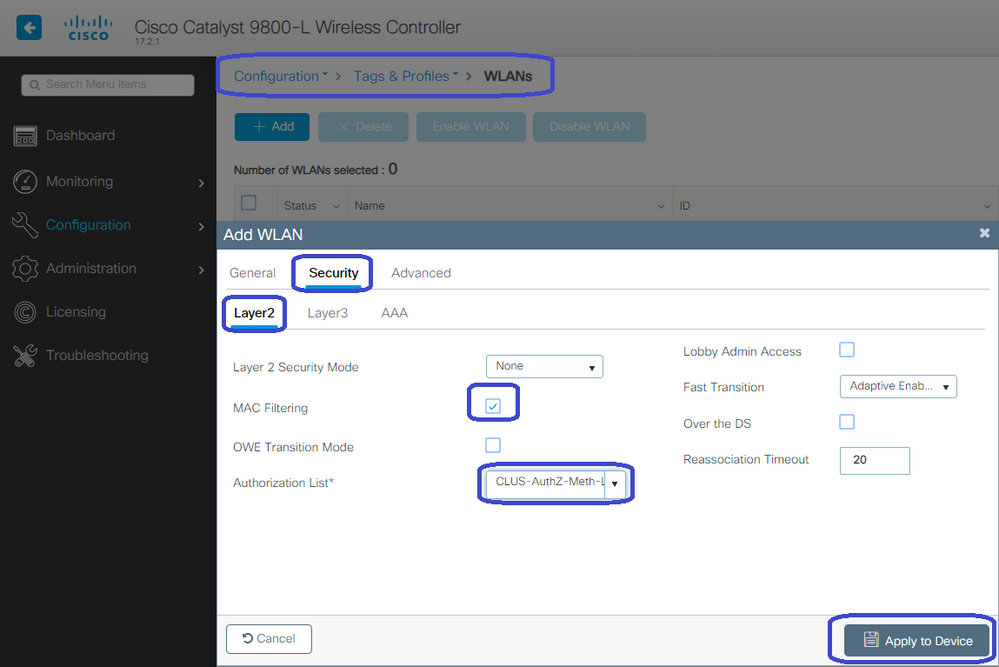

Cree y configure las WLAN en ambos WLC. Las WLANs deben coincidir en ambos. El tipo de seguridad debe ser filtrado de MAC y se debe aplicar la lista de métodos de autorización del paso anterior. Para configurar esto, navegue hasta Configuration > Tags & Profiles > WLANs > +Add.

Cree el perfil de política y la etiqueta de política en el WLC externo

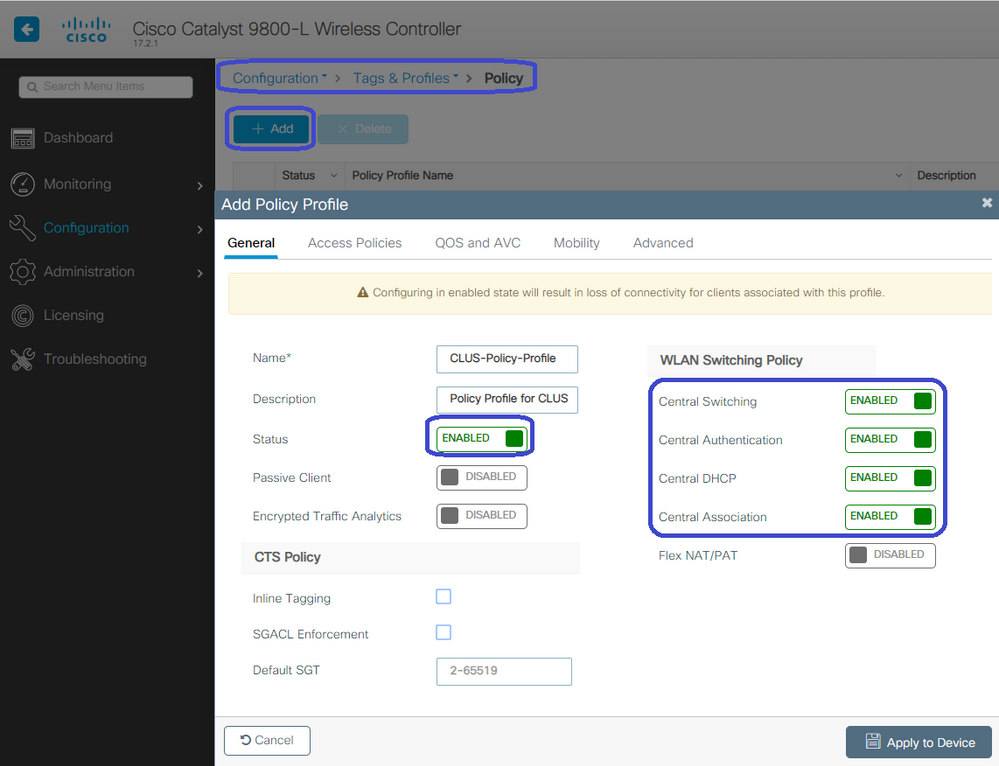

Navegue hasta la interfaz de usuario web del WLC externo. Para crear el perfil de política, navegue hasta Configuration > Tags & Profiles > Policy > +Add. Al anclar, debe utilizar el switching central.

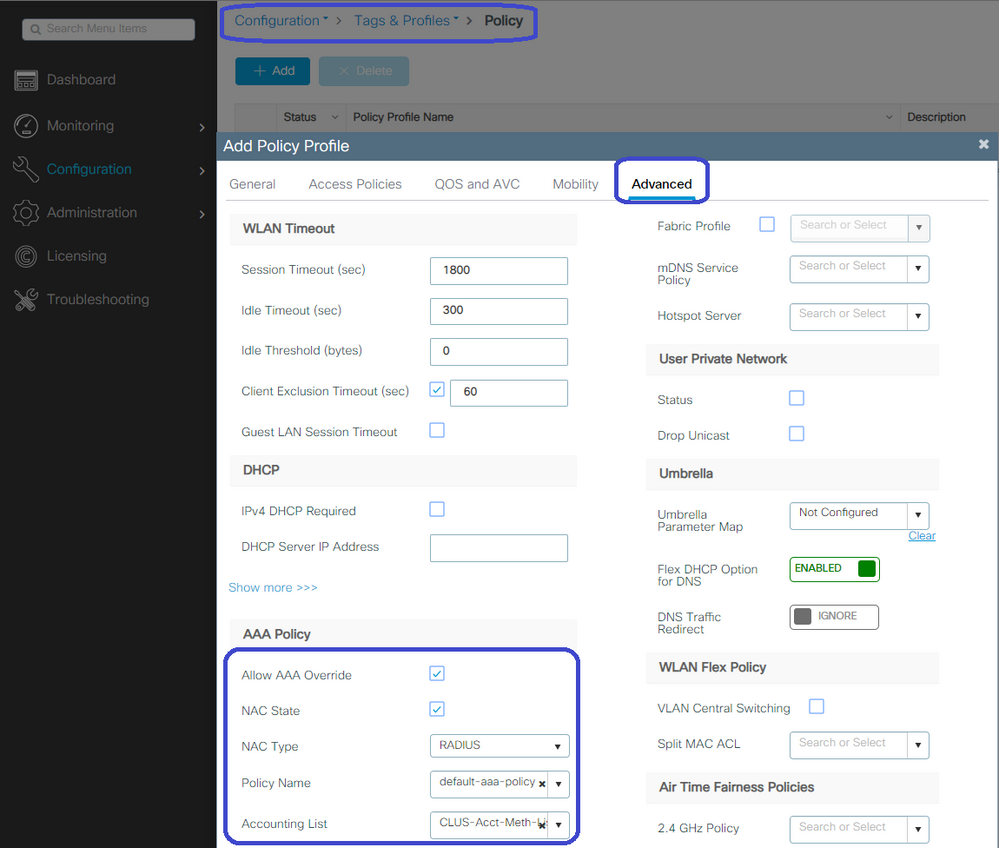

En la pestaña Advanced, la invalidación AAA y RADIUS NAC son obligatorias para CWA. Aquí también puede aplicar la lista de métodos de contabilidad si decide crear una.

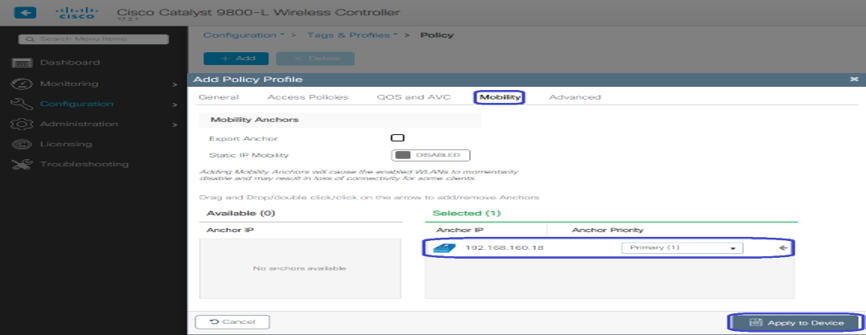

En la Movilidad pestaña NO marque la casilla de verificación Exportar Ancla, sino más bien agregue el WLC de anclaje a la lista de anclaje. Asegúrese de introducir Apply to Device. Como recordatorio, esto supone que ya tiene una configuración de túnel de movilidad entre los dos controladores

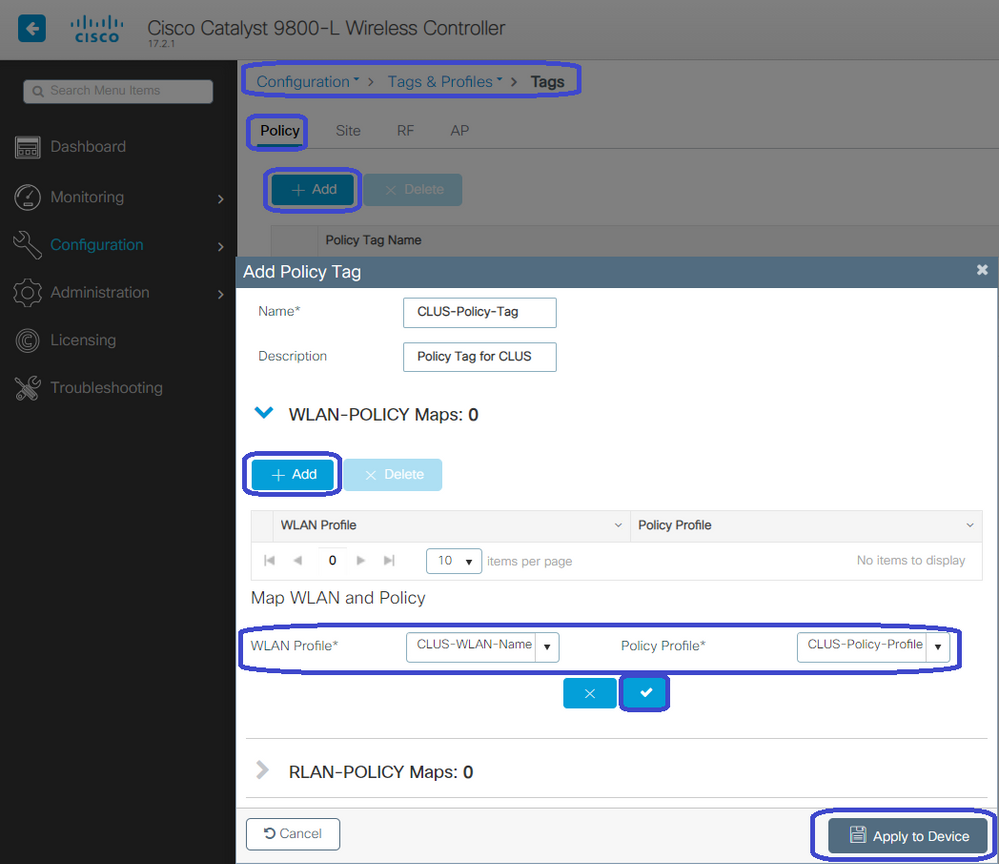

Para que los AP utilicen este perfil de política, necesita crear una etiqueta de política y aplicarla a los AP que desea utilizar.

Para crear la etiqueta de directiva, vaya a Configuration > Tags & Profiles > Tags?Policy > +Add.

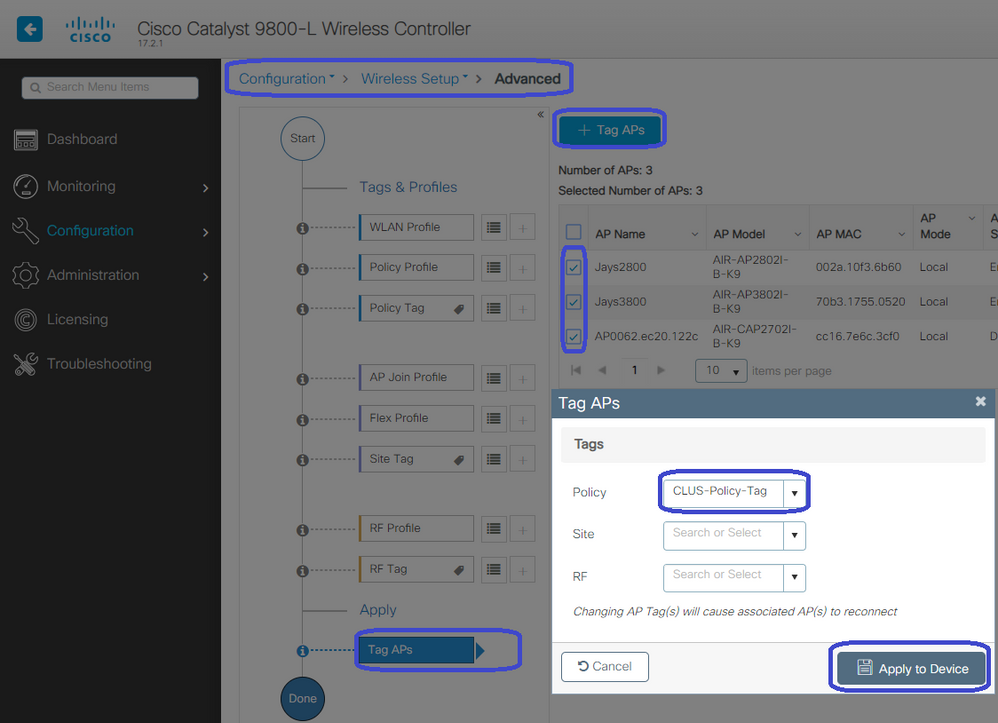

Para agregar esto a varios AP al mismo tiempo, navegue hasta Configuration > Wireless Setup > Advanced > Start Now. Haga clic en las barras de viñetas junto a Tag APs y agregue la etiqueta a los AP que elija.

Crear el perfil de política en el WLC de anclaje

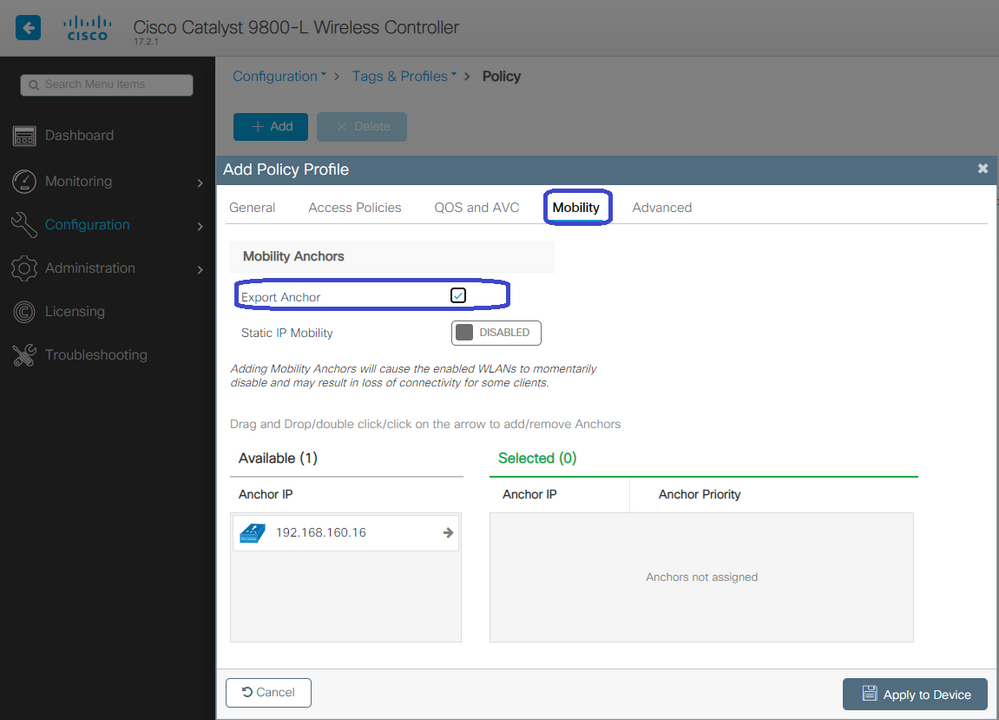

Navegue hasta la interfaz de usuario web del WLC de anclaje. Agregue el perfil de política en el ancla 9800 bajo Configuration > Tags & Profiles > Tags > Policy > +Add. Asegúrese de que coincide con el perfil de política realizado en el extranjero, excepto para la ficha de movilidad y la lista de cuentas.

Aquí no agrega un ancla pero marca la casilla de verificación Exportar ancla. No agregue aquí la lista de cuentas. Esto supone que ya tiene una configuración de túnel de movilidad entre los dos controladores.

Nota: No hay ninguna razón para asociar este perfil a una WLAN en una etiqueta de política. Esto crea problemas si lo hace. Si desea utilizar la misma WLAN para los AP en este WLC cree otro perfil de la política para él.

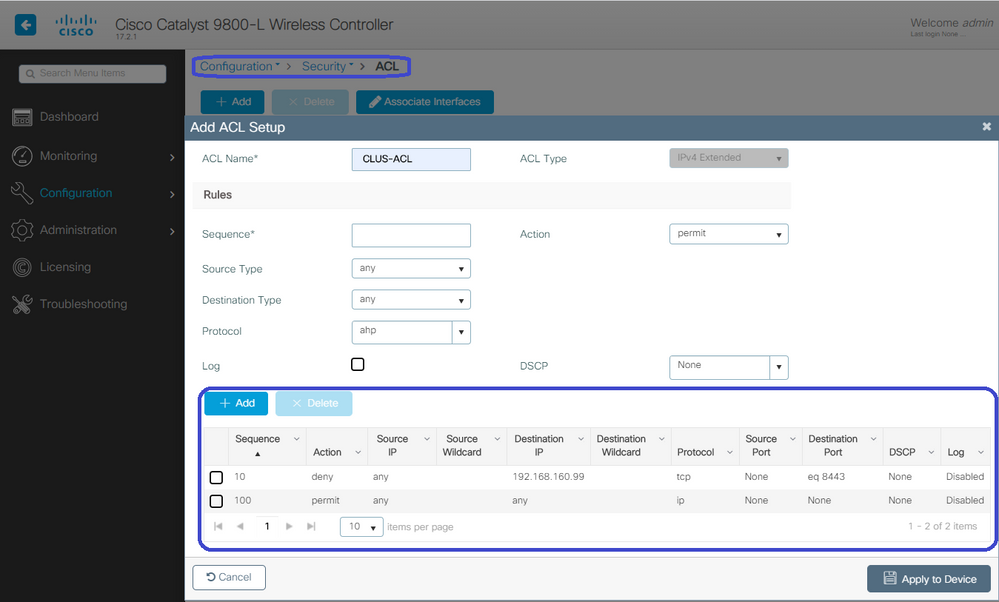

Redirección de la configuración ACL en ambos 9800

A continuación, debe crear la configuración de ACL de redirección en ambos 9800. Las entradas en el extranjero no importan porque es el WLC de anclaje que aplica la ACL al tráfico. El único requisito es que esté ahí y tenga alguna entrada. Las entradas del anclaje deben denegar el acceso a ISE en el puerto 8443 y permitir todo lo demás. Esta ACL sólo se aplica al tráfico entrante desde el cliente, por lo que no se necesitan reglas para el tráfico de retorno. DHCP y DNS pasan sin entradas en la ACL.

Configuración de ISE

El último paso es configurar ISE para CWA. Hay un montón de opciones para esto, pero este ejemplo se ciñe a lo básico y utiliza el portal de invitados autoregistrado predeterminado.

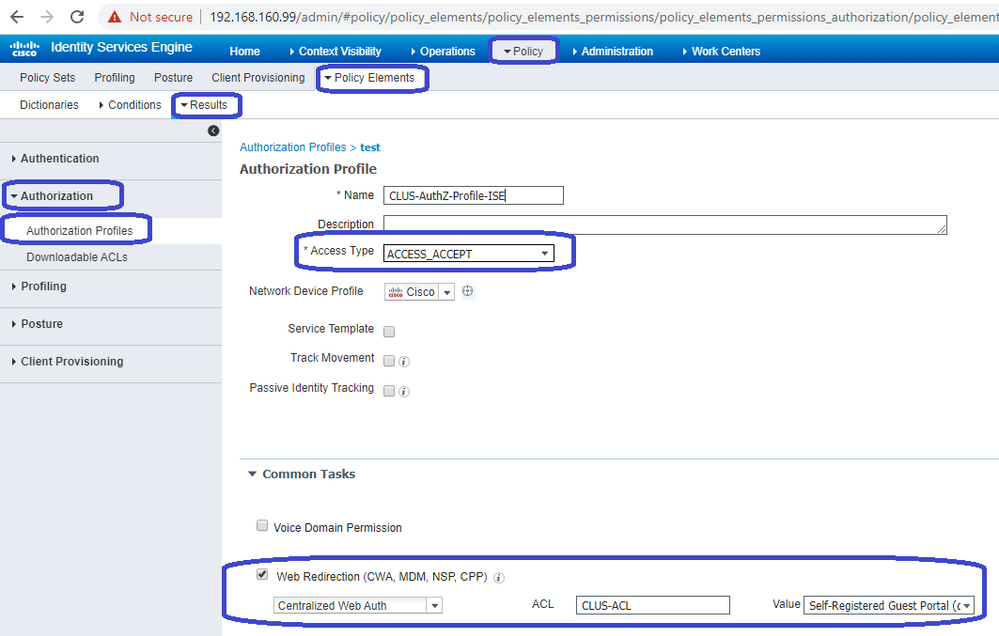

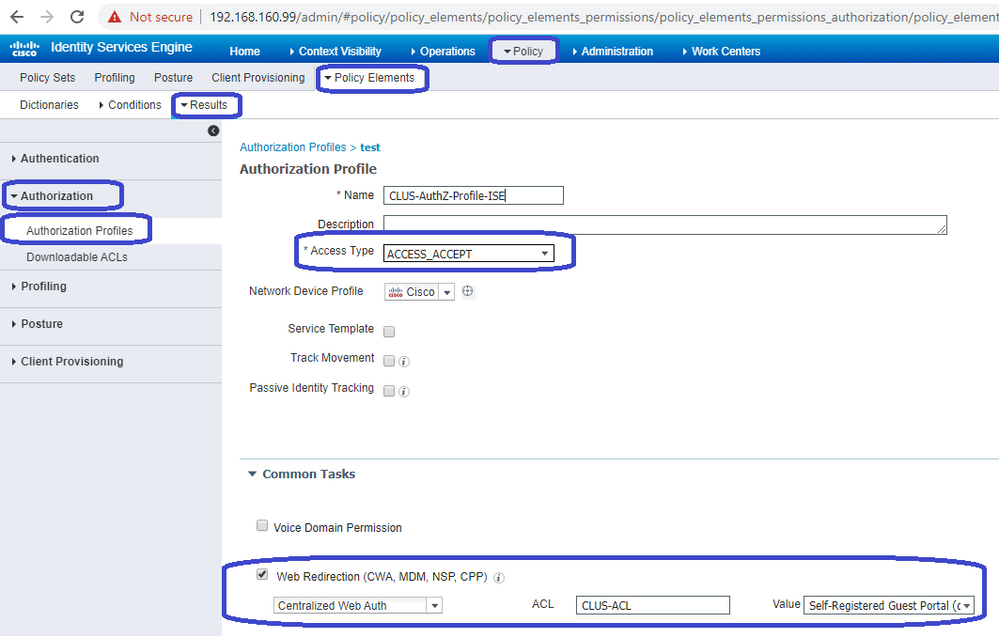

En ISE, debe crear un perfil de autorización, un conjunto de políticas con una política de autenticación y una política de autorización que utilice el perfil de autorización, agregar el 9800 (externo) a ISE como dispositivo de red y crear un nombre de usuario y una contraseña para iniciar sesión en la red.

Para crear el perfil de autorización, navegue hasta Política > Elementos de política > Autorización > Resultados > Perfiles de autorización, luego haga clic en Agregar. Asegúrese de que el tipo de acceso devuelto es ACCESS_ACCEPT y, a continuación, establezca los pares atributo-valor (AVP) que desea devolver. Para CWA, la ACL de redirección y la URL de redirección son obligatorias, pero también puede devolver cosas como el ID de VLAN y el tiempo de espera de la sesión. Es importante que el nombre de la ACL coincida con el nombre de la ACL de redirección en el sistema externo y en el anclaje 9800.

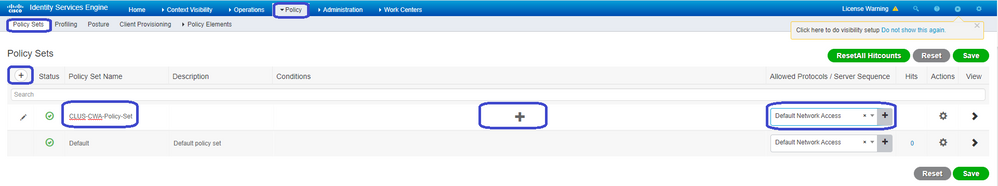

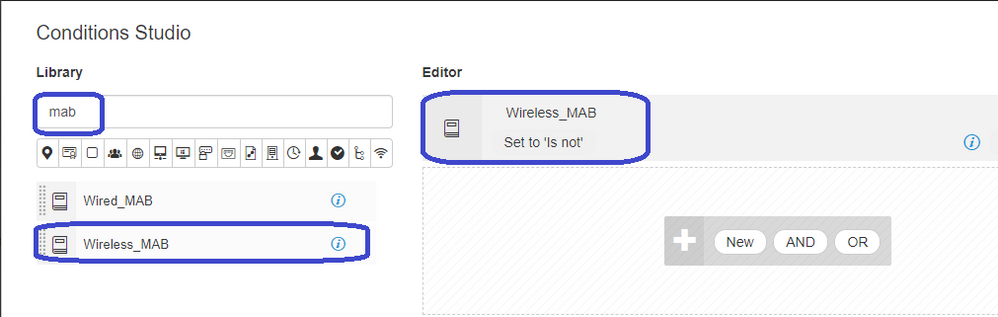

A continuación, debe configurar una forma de aplicar el perfil de autorización que acaba de crear a los clientes que pasan a través de CWA. Para lograr esto, una manera es crear un conjunto de políticas que omita la autenticación cuando se utiliza MAB y aplicar el perfil de autorización cuando se utiliza el SSID enviado en el ID de estación llamada. De nuevo, hay muchas maneras de lograr esto, así que si necesitas algo más específico o más seguro, que bien, esta es solo la manera más simple de hacerlo.

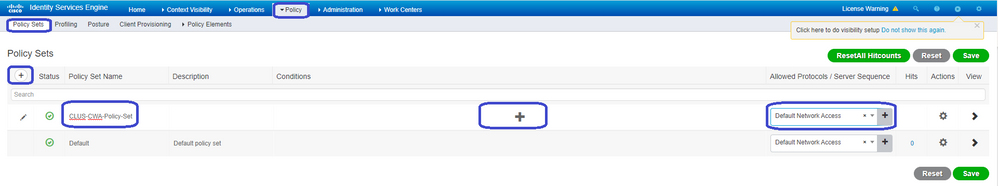

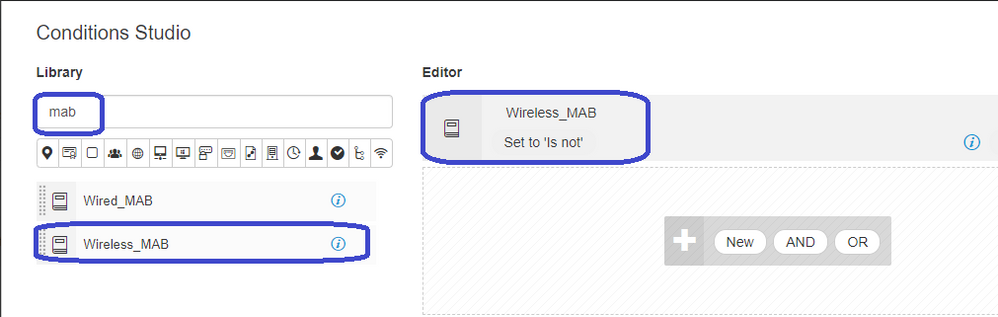

Para crear el conjunto de políticas, vaya a Policy > Policy Sets y haga clic en el botón + situado en el lado izquierdo de la pantalla. Dé un nombre al nuevo conjunto de políticas y asegúrese de que esté configurado en Acceso a la Red Predeterminado o en cualquier lista de protocolos permitidos que permita Process Host Lookup para MAB (para verificar la lista de protocolos permitidos vaya a Política > Elementos de Política > Resultados > Autenticación > Protocolos Permitidos). Ahora, haga clic en el signo + en medio del nuevo conjunto de directivas que ha creado.

Para este conjunto de políticas, cada vez que se utiliza MAB en ISE, pasa por este conjunto de políticas. Posteriormente, puede hacer que las políticas de autorización coincidan con el ID de la estación a la que se llama, de modo que se puedan aplicar resultados diferentes dependiendo de la WLAN que se esté utilizando. Este proceso es muy personalizable con un montón de cosas con las que puede coincidir.

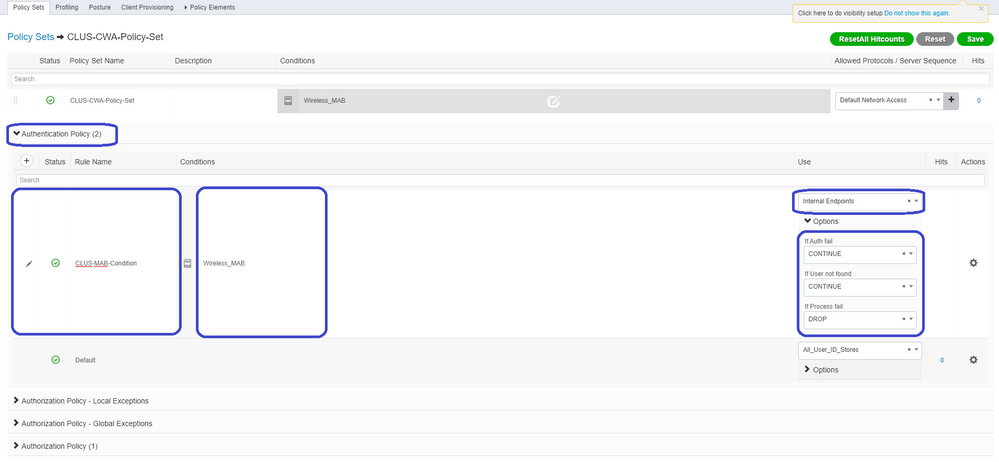

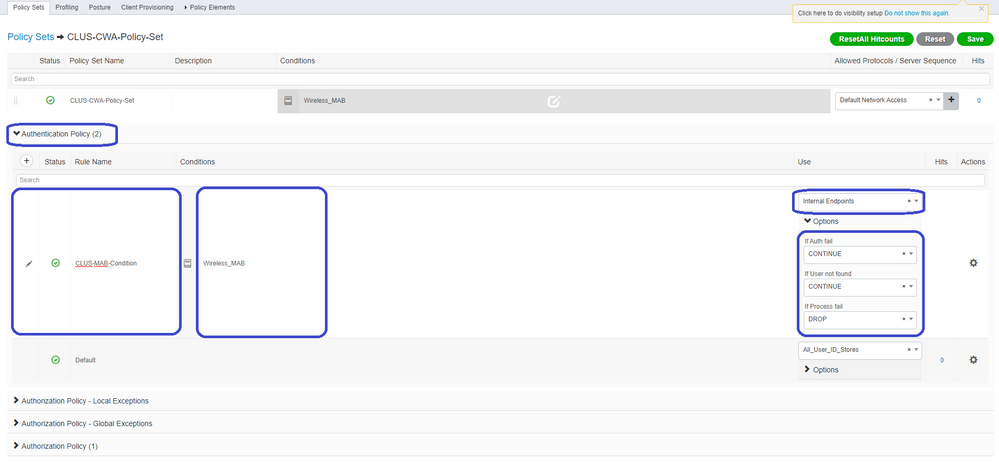

Dentro del conjunto de directivas, cree las directivas. La política de autenticación puede volver a coincidir en el MAB, pero debe cambiar el almacén de ID para utilizar los terminales internos y cambiar las opciones para continuar con Auth Fail y User Not Found.

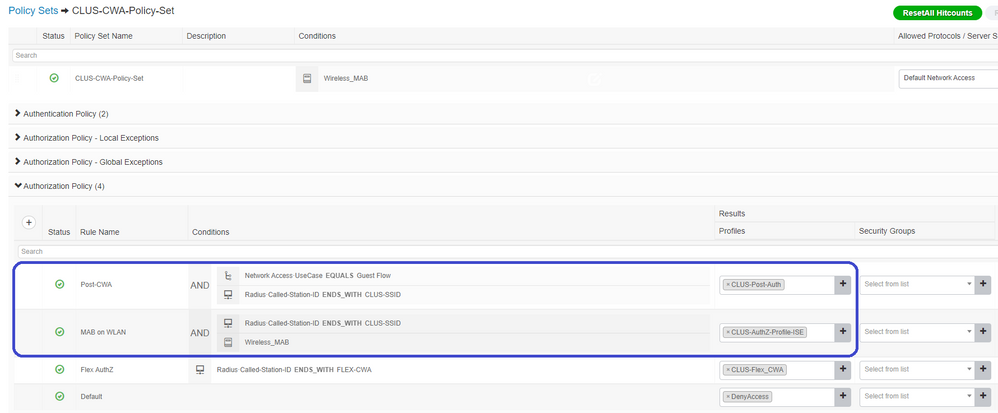

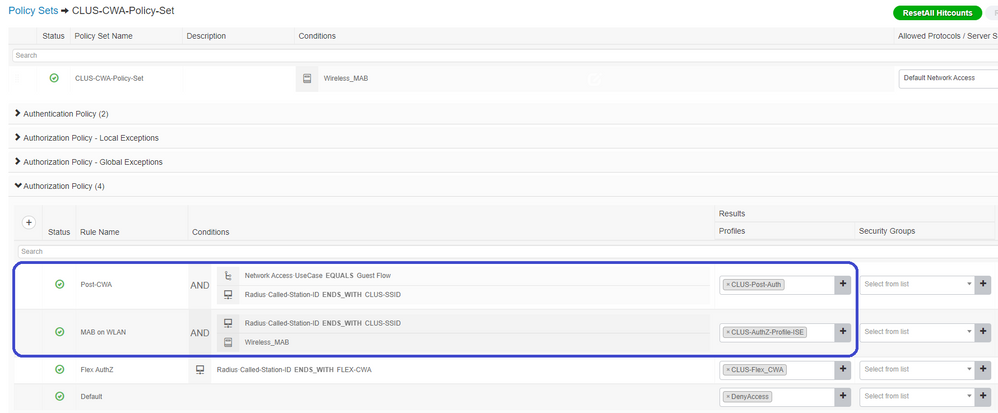

Una vez establecida la directiva de autenticación, debe crear dos reglas en la directiva de autorización. Esta política se lee como una ACL, por lo que el pedido necesita tener la regla Post-Auth en la parte superior y la regla Pre-Auth en la inferior. La regla Post-Auth coincide con los usuarios que ya han pasado por el flujo de invitado. Es decir, si ya firmaron pueden llegar a la regla y deben detenerse ahí. Si no han iniciado sesión, continúan por la lista y alcanzan la regla Pre-Auth y luego son redirigidos. Es una buena idea hacer coincidir las reglas de la política de autorización con el ID de la estación llamada que termina con el SSID para que sólo llegue a las WLAN que están configuradas para hacerlo.

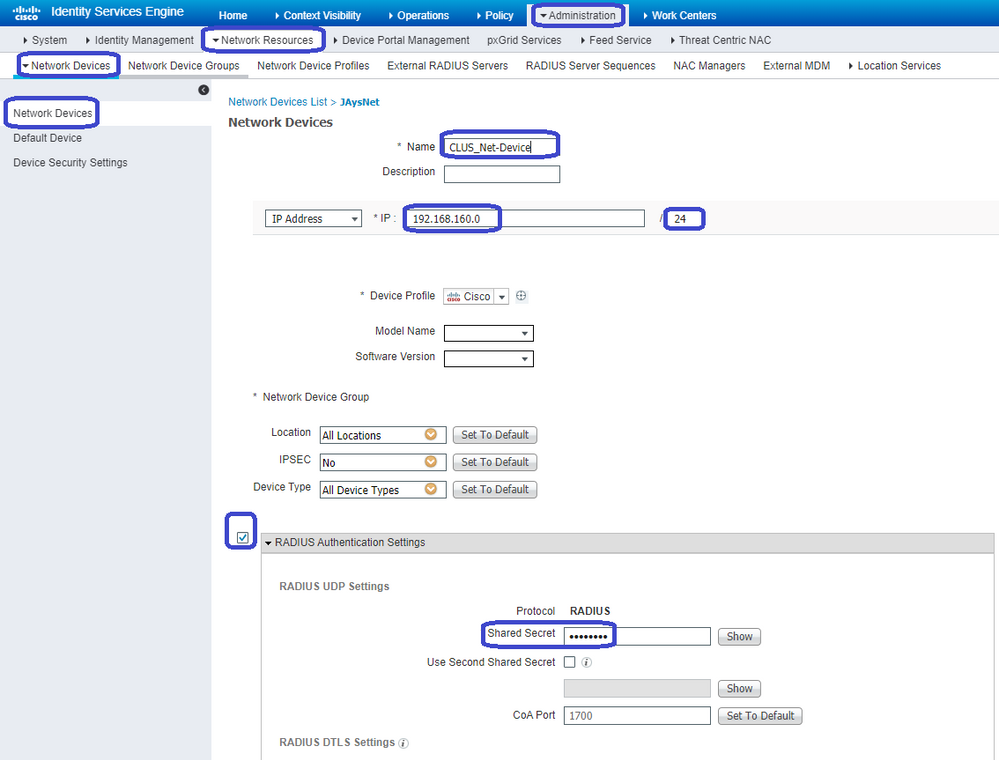

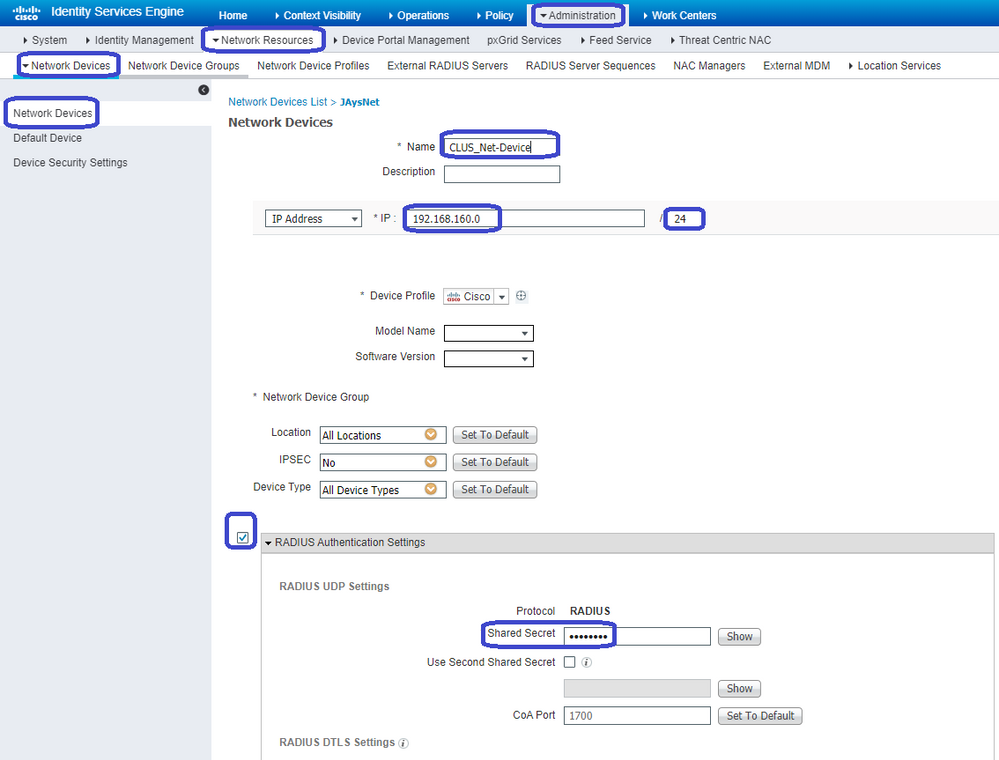

Ahora que el conjunto de políticas está configurado, debe informar a ISE sobre el 9800 (externo) para que ISE confíe en él como autenticador. Para ello, vaya a Admin > Network Resources > Network Device > +. Debe asignarle un nombre, establecer la dirección IP (o, en este caso, toda la subred de administración), activar RADIUS y establecer el secreto compartido. El secreto compartido en ISE debe coincidir con el secreto compartido en el 9800; de lo contrario, se producirá un error en este proceso. Una vez agregada la configuración, haga clic en el botón Submit para guardarla.

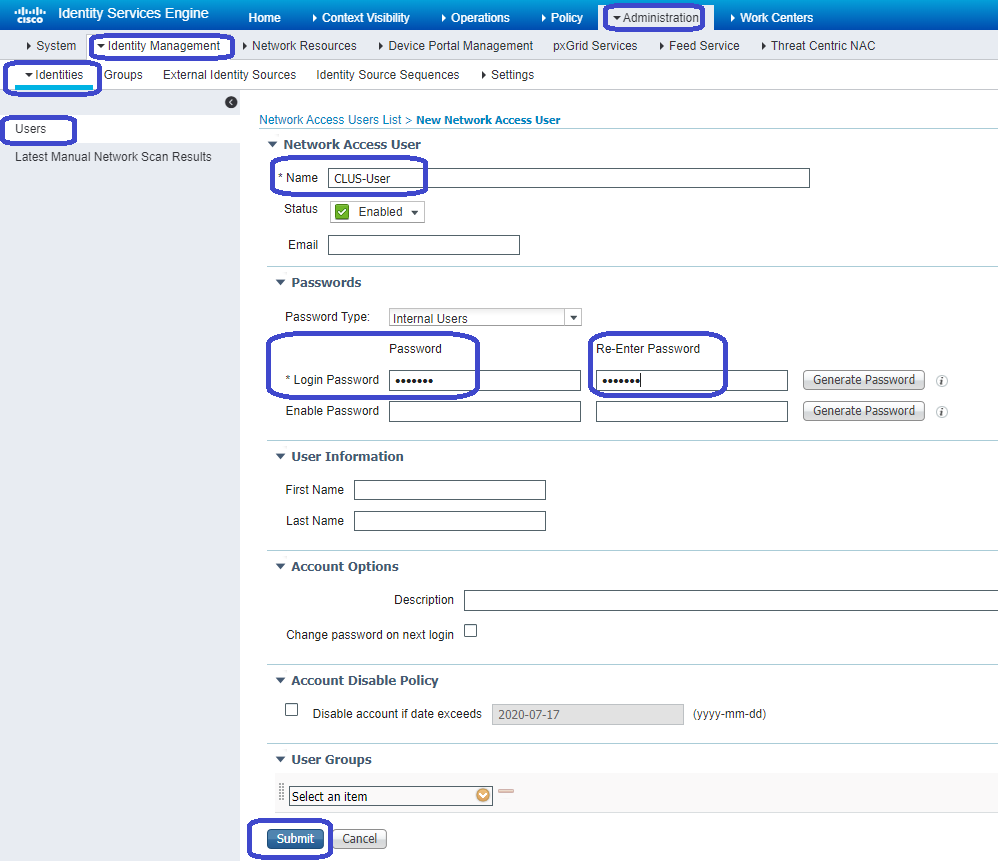

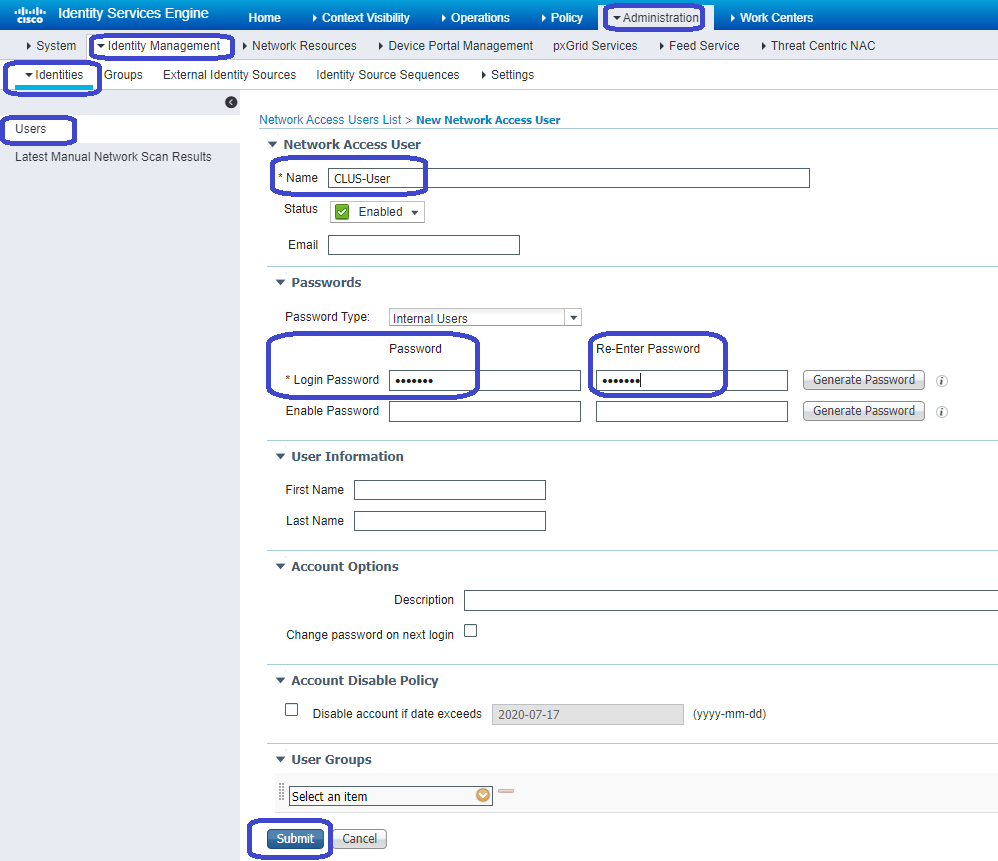

Finalmente, debe agregar el nombre de usuario y la contraseña que el cliente va a ingresar en la página de inicio de sesión para validar que deben tener acceso a la red. Para hacerlo, navegue hasta Admin > Identity Management > Identity > Users > +Add y haga clic en Submit después de agregarlo. Al igual que todo lo demás con ISE, se puede personalizar y no tiene que ser un usuario almacenado localmente, pero, de nuevo, es la configuración más sencilla.

Configuración de un Catalyst 9800 anclado a un WLC de AireOS

Configuración externa de Catalyst 9800

Realice los mismos pasos anteriores, omitiendo la sección Creación del perfil de política en el WLC de anclaje.

Configuraciones AAA en el WLC de Anchor AireOS

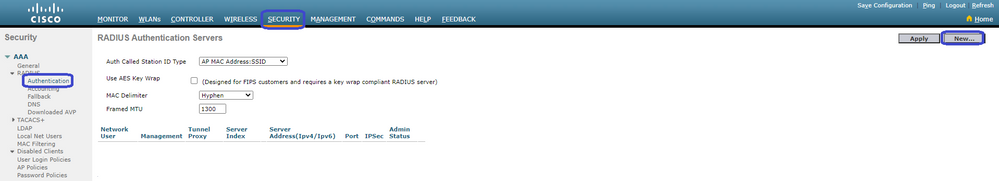

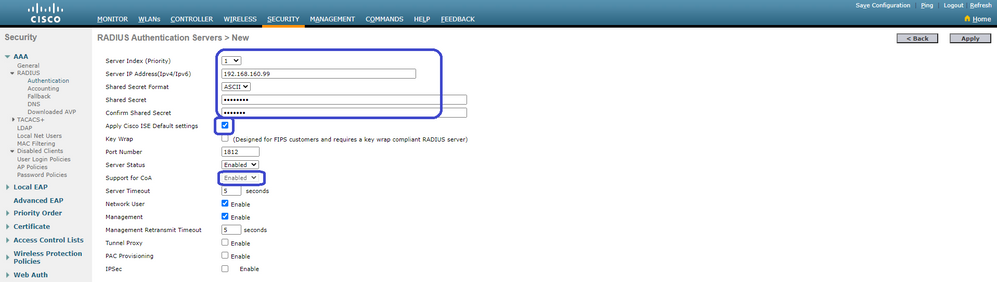

Agregue el servidor al WLC yendo a Security > AAA > RADIUS > Authentication > New. Agregue la dirección IP del servidor, el secreto compartido y la compatibilidad con CoA.

Configuración WLAN en el WLC de AireOS

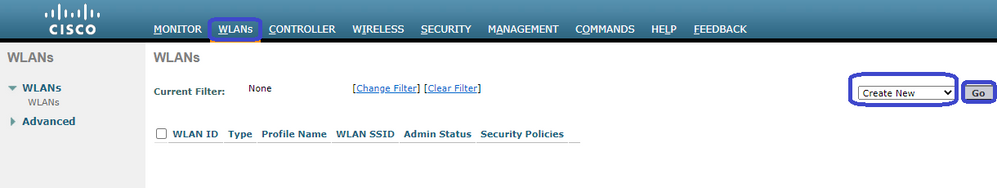

Para crear la WLAN, navegue hasta WLANs > Create New > Go.

Configure el Profile Name, WLAN ID, y el SSID, luego haga clic en Apply.

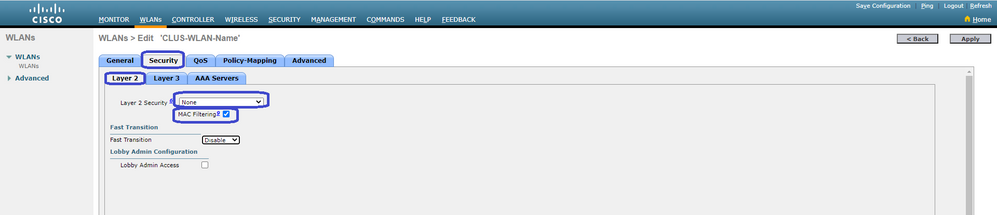

Esto le debe llevar a la configuración de WLAN. En la pestaña General, puede agregar la interfaz que desea que utilicen los clientes si no va a configurar ISE para enviarla en los AVP. A continuación, navegue hasta la pestaña Security > Layer2 y haga coincidir la configuración de Layer 2 Security que utilizó en el 9800 y habilite el filtrado de MAC.

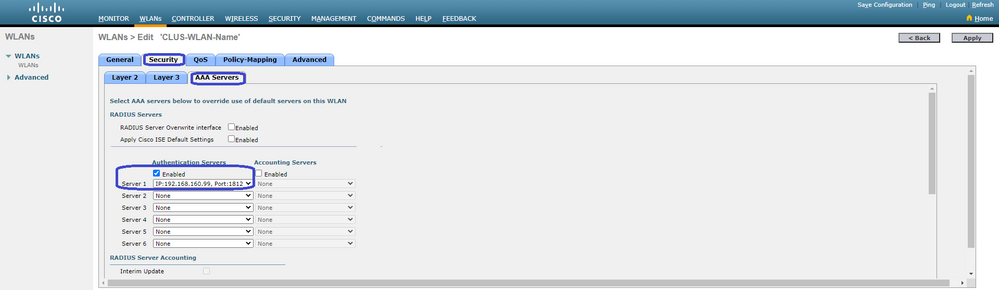

Ahora pase a la pestaña Security > AAA Servers y establezca el servidor ISE como Authentication Servers. No establezca nada para los servidores de cuentas. Desmarque la casilla Enable para la contabilización.

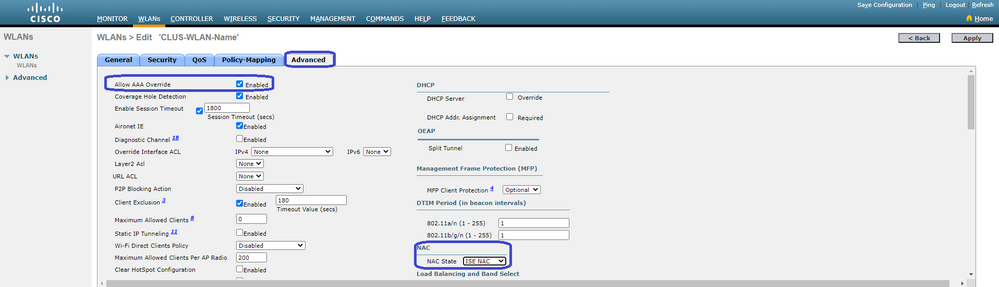

Mientras esté todavía en las configuraciones WLAN, pase a la pestaña Advanced y habilite Allow AAA Override, así como cambie el estado de NAC a ISE NAC.

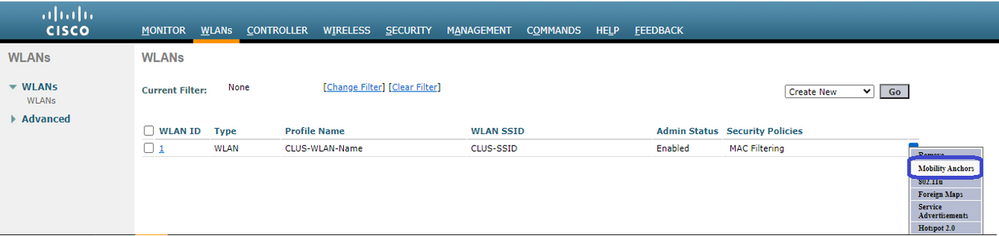

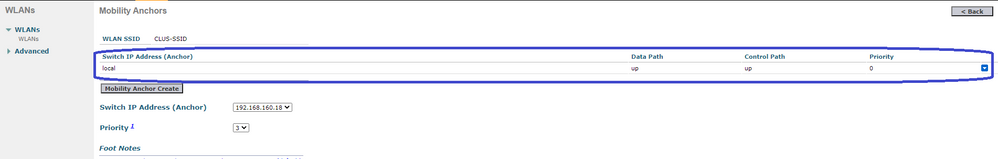

Lo último es anclarlo a sí mismo. Para esto, navegue de nuevo a la página WLANs y pase el cursor sobre el cuadro azul a la derecha de WLAN > Mobility Anchors. Establezca Switch IP Address (Anchor) en local y haga clic en el botón Mobility Anchor Create. Luego debe aparecer con la prioridad 0 anclada local.

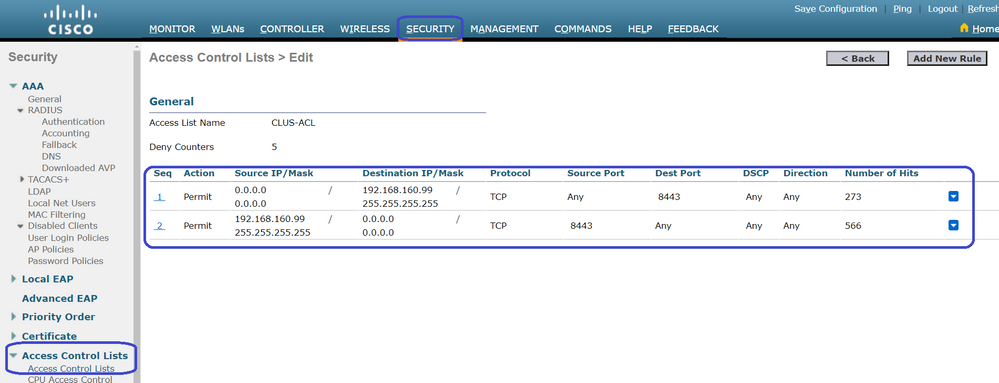

Redirección de ACL en AireOS WLC

Esta es la configuración final necesaria en el WLC de AireOS. Para crear la ACL de redirección, navegue hasta Seguridad > Listas de control de acceso > Listas de control de acceso > Nuevo. Introduzca el nombre de ACL (debe coincidir con el que se envía en los AVP) y haga clic en Apply.

Ahora haga clic en el nombre de la ACL que acaba de crear. A continuación, haga clic en el botón Agregar nueva regla. A diferencia del controlador 9800, en el WLC de AireOS, usted configura una declaración de permiso para el tráfico que puede alcanzar ISE sin ser redirigido. DHCP y DNS están permitidos de forma predeterminada.

Configuración de ISE

El último paso es configurar ISE para CWA. Hay varias opciones para esto, pero este ejemplo utiliza lo básico y el portal de invitados autoregistrado predeterminado.

En ISE, debe crear un perfil de autorización, un conjunto de políticas con una política de autenticación y una política de autorización que utilice el perfil de autorización. Agregue el 9800 (externo) a ISE como dispositivo de red y cree un nombre de usuario y una contraseña para iniciar sesión en la red.

Para crear el perfil de autorización, vaya a Política > Elementos de política > Autorización > Resultados > Perfiles de autorización > +Agregar. Asegúrese de que el tipo de acceso devuelto es ACCESS_ACCEPT y, a continuación, establezca los AVP que desea devolver. Para CWA, la ACL de redirección y la URL de redirección son obligatorias, pero también puede devolver como el ID de VLAN, por ejemplo, y el tiempo de espera de la sesión. Es importante que el nombre de la ACL coincida con el nombre de la ACL de redirección en el WLC externo y de anclaje.

A continuación, debe configurar una forma de aplicar el perfil de autorización que acaba de crear a los clientes que pasan a través de CWA. Para lograr esto, una manera es crear un conjunto de políticas que omita la autenticación cuando se utiliza MAB y aplicar el perfil de autorización cuando se utiliza el SSID enviado en el ID de estación llamada. De nuevo, hay muchas maneras de lograr esto, así que si necesitas algo más específico o más seguro, que bien, esta es solo la manera más simple de hacerlo.

Para crear el conjunto de políticas, vaya aDirectiva > Conjuntos de políticas y haga clic en el botón + situado a la izquierda de la pantalla. Dé un nombre al nuevo conjunto de políticas y asegúrese de que esté configurado en Acceso a la Red Predeterminado o en cualquier lista de protocolos permitidos que permita Process Host Lookup para MAB (para verificar la lista de protocolos permitidos vaya a Política > Elementos de Política > Resultados > Autenticación > Protocolos Permitidos). Ahora haga clic en el signo + que se encuentra en medio del nuevo conjunto de directivas que ha creado.

Para este conjunto de políticas, cada vez que se utiliza MAB en ISE, puede pasar por este conjunto de políticas. Posteriormente, puede hacer que las políticas de autorización coincidan con el ID de la estación a la que se llama, de modo que se puedan aplicar resultados diferentes dependiendo de la WLAN que se esté utilizando. Este proceso es muy personalizable con un montón de cosas con las que puede coincidir

Dentro del conjunto de directivas, cree las directivas. La política de autenticación puede volver a coincidir en el MAB, pero debe cambiar el almacén de ID para utilizar los terminales internos y debe cambiar las opciones para continuar con Auth Fail y User Not Found.

Una vez establecida la directiva de autenticación, debe crear dos reglas en la directiva de autorización. Esta política se lee como una ACL, por lo que el pedido debe tener la regla Post-Auth en la parte superior y la regla Pre-Auth en la inferior. La regla Post-Auth coincide con los usuarios que ya han pasado por el flujo de invitados. Es decir, si ya han firmado, reaccionan a esa regla y se detienen allí. Si no han iniciado sesión, continúan en la lista y presionan la regla Pre-Auth para obtener el redireccionamiento. Es una buena idea hacer coincidir las reglas de la política de autorización con el ID de la estación llamada que termina con el SSID de modo que sólo llegue a las WLAN que están configuradas para hacerlo.

Ahora que el conjunto de políticas está configurado, debe informar a ISE sobre el 9800 (externo) para que ISE confíe en él como autenticador. Esto se puede hacer en Admin > Network Resources > Network Device > +. Debe asignarle un nombre, establecer la dirección IP (o, en este caso, toda la subred de administración), activar RADIUS y establecer el secreto compartido. El secreto compartido en ISE debe coincidir con el secreto compartido en el 9800; de lo contrario, se producirá un error en este proceso. Después de agregar la configuración, presione el botón de envío para guardarla.

Finalmente, debe agregar el nombre de usuario y la contraseña que el cliente va a ingresar en la página de inicio de sesión para validar que deben tener acceso a la red. Esto se hace bajoAdmin > Identity Management > Identity > Users > +Add y asegúrese de hacer clic en Submit después de agregarlo. Al igual que todo lo demás con ISE, se puede personalizar y no es necesario que el usuario se almacene localmente, pero, de nuevo, es la configuración más sencilla.

Diferencias en la configuración cuando el WLC de AireOS es el Foreign y el Catalyst 9800 es el Anchor

Si desea que el WLC de AireOs sea el controlador externo, la configuración es la misma que se describió anteriormente con algunas diferencias.

- La contabilidad AAA nunca se realiza en el ancla, por lo que el 9800 no tendría una lista de métodos de contabilidad y el WLC de AireOS tendría la contabilidad habilitada y apuntaría a ISE.

- El AireOS tendría que anclarse al 9800 en lugar de a sí mismo. En el perfil de política, el 9800 no tendría un anclaje seleccionado, pero tendría la casilla Export Anchor marcada.

- Es importante tener en cuenta que cuando los WLC de AireOS exportan el cliente al 9800 no hay ningún concepto de perfiles de política. Solo envía el nombre del perfil WLAN. Por lo tanto, el 9800 aplica el nombre de perfil WLAN enviado desde AireOS tanto al nombre de perfil WLAN como al nombre de perfil de política. Al anclar de un WLC de AireOS a un WLC de 9800, el nombre del perfil WLAN en ambos WLC y el nombre del perfil de política en el 9800 deben coincidir.

Verificación

Para verificar las configuraciones en el 9800 WLC ejecute estos comandos:

- AAA:

Show Run | section aaa|radius

- WLAN:

Show wlan id <wlan id>

- Perfil de política:

Show wireless profile policy detailed <profile name>

- Etiqueta de directiva:

Show wireless tag policy detailed <policy tag name>

- ACL:

Show IP access-list <ACL name>

- Verifique que la movilidad esté funcionando con el ancla:

Show wireless mobility summary

Para verificar las configuraciones en el WLC de AireOS ejecute los comandos.

- AAA:

Show radius summary

Nota: RFC3576 es la configuración de CoA.

- WLAN:

Show WLAN <wlan id>

- ACL:

Show acl detailed <acl name>

- Verifique que la movilidad esté activa con el extranjero:

Show mobility summary

Troubleshoot

La resolución de problemas es diferente en función del punto del proceso en el que se detiene el cliente. Por ejemplo, si el WLC nunca obtiene una respuesta de ISE en MAB, el cliente se atascaría en el estado del administrador de políticas: Asociando y no se exportaría al anclaje. En esta situación, solo tendría que resolver problemas en el extranjero y tendría que recopilar un seguimiento de RA y una captura de paquetes para el tráfico entre el WLC e ISE. Otro ejemplo sería que el MAB ha pasado correctamente pero el cliente no recibe la redirección. En este caso, debe asegurarse de que el extranjero recibió la redirección en los AVP y la aplicó al cliente. También debe verificar el anclaje para asegurarse de que el cliente está allí con la ACL correcta. Este ámbito de solución de problemas no forma parte del diseño de este artículo (consulte la Información relacionada para obtener instrucciones genéricas sobre solución de problemas de un cliente).

Para obtener más ayuda con la resolución de problemas de CWA en el WLC 9800, consulte la presentación de Cisco Live! DGTL-TSCENT-404.

Nota: Solo los usuarios registrados de Cisco tienen acceso a la información y las herramientas internas de Cisco.

Información de Troubleshooting de Catalyst 9800

Detalles del cliente

show wireless client mac-address <client mac> detail

Aquí debe ver el Estado del administrador de políticas, Administrador de sesiones > Método de autenticación, Función de movilidad.

También puede encontrar esta información en la GUI en Monitoring > Clients.

Captura de paquetes integrada

Desde la CLI, el comando inicia #monitor capture <nombre de captura> y luego vienen las opciones.

Desde la GUI, vaya a Troubleshooting > Packet Capture > +Add.

Rastreos de RadioActive

Desde la CLI:

debug wireless mac|ip <client mac|ip>

Utilice la forma no del comando para detenerlo. Esto se registra en un archivo en la memoria flash de inicialización denominado ra_trace y luego en la dirección MAC o IP del cliente y la fecha y hora.

Desde la GUI, navegue hasta Troubleshooting > Radioactive Trace > +Add. Agregue la dirección MAC o IP del cliente, haga clic en Apply y luego presione start. Una vez que haya pasado por el proceso varias veces, detenga el seguimiento, genere el registro y descárguelo en su dispositivo.

Información de Troubleshooting de AireOS

Detalles del cliente

Desde la CLI, show client details <client mac>.

Desde la GUI, Monitor > Clients.

Depuraciones desde la CLI

Debug client <client mac>

Debug mobility handoff

Debug mobility config

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

3.0 |

28-Mar-2024 |

Recertificación |

2.0 |

20-Sep-2021 |

cambios de formato menores |

1.0 |

17-Sep-2021 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Jay VivasCisco TAC

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios