Configuración del embajador de lobby del WLC 9800 con RADIUS y TACACS+

Opciones de descarga

-

ePub (2.3 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.6 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar los controladores inalámbricos Catalyst 9800 para la autenticación externa RADIUS y TACACS+ de los usuarios de Lobby Ambassador.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conceptos de administración del lobby del controlador LAN inalámbrico 9800

- Conceptos RADIUS de autenticación, autorización y administración de cuentas (AAA)

- Conceptos de TACACS+

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Controlador inalámbrico Catalyst serie 9800 (Catalyst 9800-CL)

- Cisco IOS® XE Gibraltar 16.12.1s

- Identity Service Engine (ISE) 2.3.0

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

El Lobby Ambassador es creado por el administrador de la red. Un embajador de lobby puede crear una entrada de usuario invitado en el controlador de LAN inalámbrica (WLC) que incluye nombre de usuario, contraseña, descripción y duración. También tiene la capacidad de eliminar el usuario invitado. El embajador del vestíbulo puede crear el usuario invitado a través de la interfaz gráfica de usuario (GUI) o la interfaz de línea de comandos (CLI).

Configurar

Diagrama de la red

Diagrama de la red

Diagrama de la red

La configuración en este documento se basa en dos Embajadores del Lobby, el primer Embajador del Lobby se llama lobby y autentica contra el Servidor RADIUS, el segundo Embajador del Lobby se llama lobbyTac y autentica contra TACACS+. Ambos tienen la capacidad de configurar usuarios invitados en el WLC.

Autenticación RADIUS del Embajador del Lobby

Configuración de un servidor RADIUS en el controlador de LAN inalámbrica

GUI de WLC

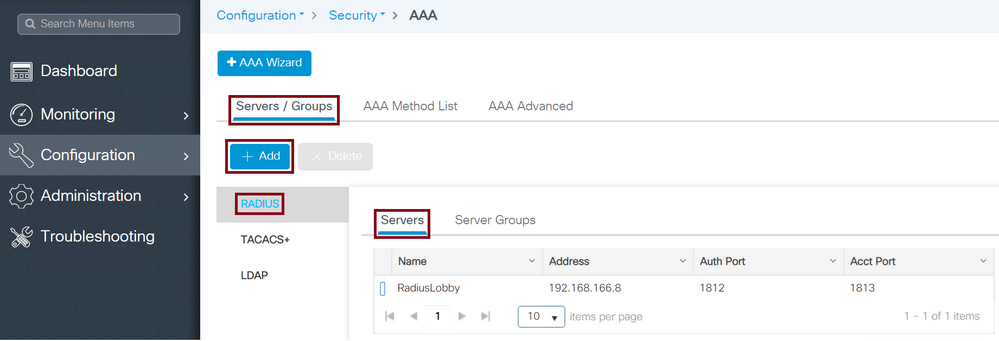

Vaya a Configuration > Security > AAA > Servers/Groups > RADIUS > Servers > + Add como se muestra en la imagen.

Servidor Radius en WLC

Servidor Radius en WLC

Cuando se abre la ventana de configuración, los parámetros de configuración obligatorios son el nombre del servidor RADIUS, la dirección IP del servidor RADIUS y el secreto compartido del servidor Radius. Cualquier otro parámetro se puede dejar como predeterminado o se puede configurar como se desee.

CLI WLC

Tim-eWLC1(config)#radius server RadiusLobby

Tim-eWLC1(config-radius-server)#address ipv4 192.168.166.8 auth-port 1812 acct-port 1813

Tim-eWLC1(config-radius-server)#key 0 Cisco1234

Tim-eWLC1(config)#end

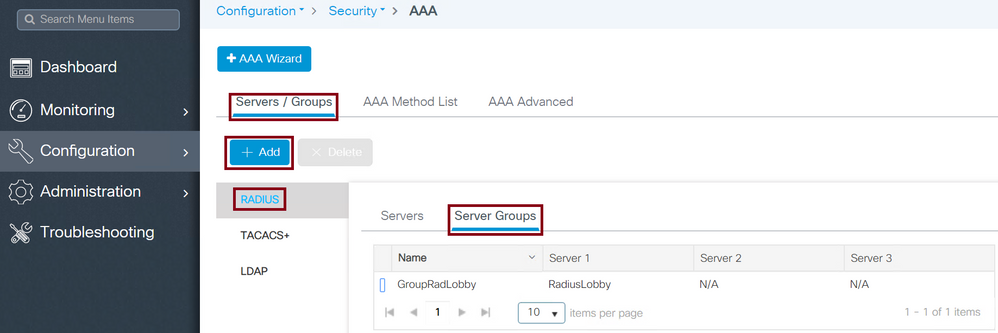

Agregar el servidor RADIUS a un grupo de servidores

GUI de WLC

Vaya a Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Add como se muestra en la imagen.

Servidor Radius en grupo de servidores

Servidor Radius en grupo de servidores

Cuando se abra la ventana de configuración, configure un Nombre en el grupo, mueva los Servidores RADIUS configurados de la lista Servidores Disponibles a la lista Servidores Asignados.

CLI WLC

Tim-eWLC1(config)#aaa group server radius GroupRadLobby

Tim-eWLC1(config-sg-radius)#server name RadiusLobby

Tim-eWLC1(config-sg-radius)#end

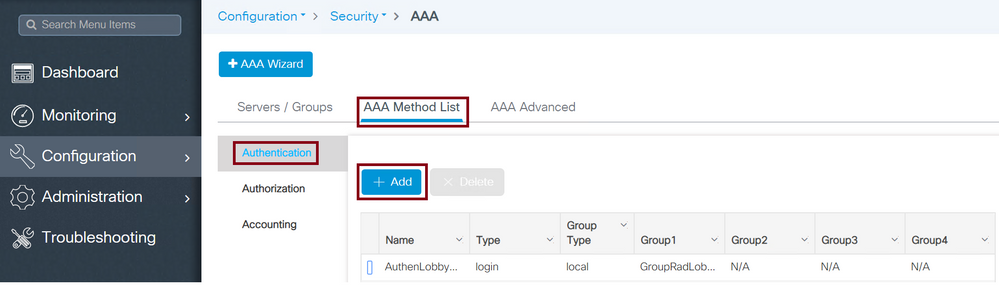

Creación de una Lista de Métodos de Autenticación AAA

GUI de WLC

Vaya a Configuration > Security > AAA > AAA Method List > Authentication > + Add como se muestra en la imagen.

Lista de métodos de autenticación

Lista de métodos de autenticación

Cuando se abra la ventana de configuración, configure un Nombre, seleccione la opción Type como Login y asigne el Grupo de Servidores creado anteriormente. El tipo de grupo se puede seleccionar como local o grupo

AAA Method List Group Type Local First

Group Type as Local hace que el WLC primero verifique si el usuario existe en la base de datos local, y luego vuelve al grupo de servidores solamente si el usuario Lobby Ambassador no se encuentra en la base de datos local.

CLI WLC

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod local group GroupRadLobby

Tim-eWLC1(config)#end

Nota: Tenga en cuenta el ID de bug Cisco CSCvs87163 cuando utilice AAA Method List Group Type Local First.

AAA Method List Group Type Group

Group Type as Group y no fallback to local option checked hace que el WLC verifique al usuario frente al grupo de servidores y no registre su base de datos local.

CLI WLC

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod group GroupRadLobby

Tim-eWLC1(config)#end

AAA Method List Group Type Group with Fallback

La opción Group Type as Group y Fallback To Local marcada hace que el WLC verifique al usuario contra el grupo de servidores y realice una consulta a la base de datos local a menos que el servidor RADIUS agote el tiempo de espera de la respuesta. Si el servidor Radius responde incluso con un rechazo, el WLC no acciona una autenticación local.

CLI WLC

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod group GroupRadLobby local

Tim-eWLC1(config)#end

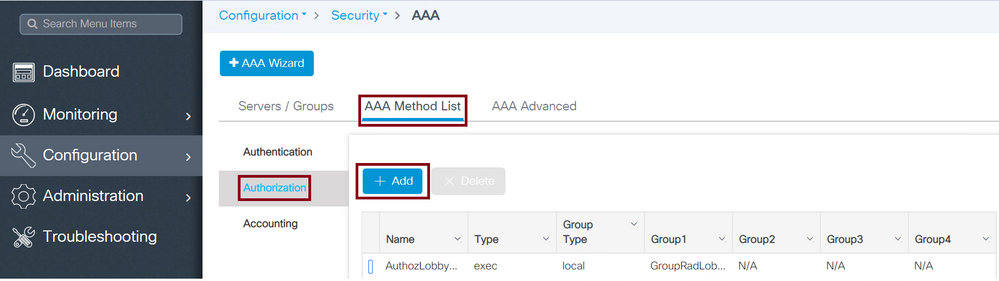

Crear una lista de métodos de autorización AAA

GUI de WLC

Vaya a Configuración > Seguridad > AAA > Lista de métodos de AAA > Autorización > + Agregar como se muestra en la imagen.

Lista de métodos de autorización

Lista de métodos de autorización

Cuando se abra la ventana de configuración para proporcionar un Nombre, seleccione la opción de tipo como exec y asigne el Grupo de Servidores creado anteriormente.

El tipo de grupo se aplica del mismo modo que se explicó en la sección Crear una lista de métodos AAA.

CLI WLC

AAA Method List Group Type Local First.

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod local group GroupRadLobby

Tim-eWLC1(config)#end

Grupo de Tipo de Grupo de Lista de Métodos AAA.

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod group GroupRadLobby

Tim-eWLC1(config)#end

AAA Method List Group Type Group with Fallback.

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod group GroupRadLobby local

Tim-eWLC1(config)#end

Asignaciones de Listas de Métodos AAA

Asigne el método de autenticación AAA y autorización al protocolo de transferencia de hipertexto (HTTP) y al teletipo virtual (VTY) del WLC.

Estos pasos no se pueden realizar desde la GUI, por lo que deben realizarse desde la CLI.

Configuración HTTP.

Tim-eWLC1(config)#ip http authentication aaa login-authentication AuthenLobbyMethod

Tim-eWLC1(config)#ip http authentication aaa exec-authorization AuthozLobbyMethod

Tim-eWLC1(config)#end

Se recomienda reiniciar los servicios HTTP.

Tim-eWLC1(config)#no ip http server

Tim-eWLC1(config)#no ip http secure-server

Tim-eWLC1(config)#ip http server

Tim-eWLC1(config)#ip http secure-server

Tim-eWLC1(config)#end

Configuración de VTY.

Tim-eWLC1(config)#line vty 0 15

Tim-eWLC1(config-line)#login authentication AuthenLobbyMethod

Tim-eWLC1(config-line)#authorization exec AuthozLobbyMethod

Tim-eWLC1(config-line)#end

Debido al ID de bug de Cisco CSCvu29748, un WLC que ejecuta una versión anterior a 17.3.3 o 17.14 y 17.15 debe configurar a través de CLI la configuración que se muestra a continuación. Esto no es necesario si el WLC ejecuta una versión en el código de familia 17.3.4 a 17.3.8a, o si ejecuta 17.16.1 y códigos en adelante.

CLI WLC

Tim-eWLC1(config)#aaa remote username lobby

Configuración de ISE para la autenticación Radius

Agregar el WLC a ISE

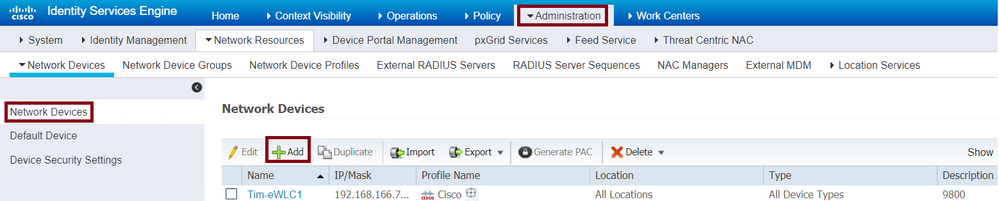

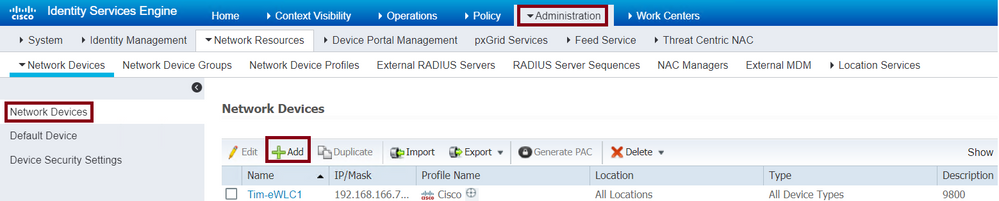

Vaya a Administration > Network Resources > Network Devices > + Add como se muestra en la imagen.

Agregar WLC a ISE

Agregar WLC a ISE

Cuando se abra la ventana de configuración, configure un Nombre, IP ADDRESS, habilite RADIUS Authentication Settings y, en Protocol Radius, ingrese el Secreto compartido.

Creación del usuario de Lobby Ambassador en ISE

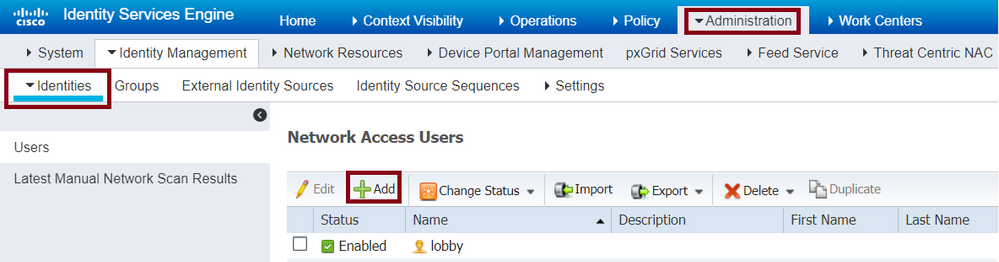

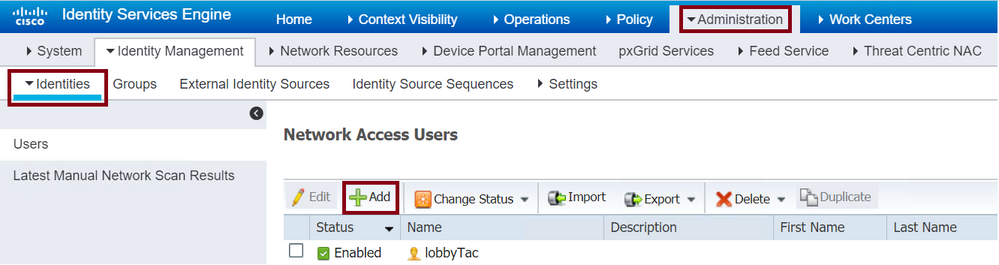

Vaya a Administration > Identity Management > Identities > Users > + Add como se muestra en la imagen.

Nombre de usuario y contraseña de Lobby Ambassador en ISE

Nombre de usuario y contraseña de Lobby Ambassador en ISE

Cuando se abra la ventana de configuración, proporcione el Nombre y la Contraseña para el usuario Embajador del lobby, y asegúrese también de que el Estado se muestre como Activado.

Esta configuración de nombre de usuario y contraseña es la asignada al Embajador del Lobby encargado de crear los usuarios invitados en el WLC, en otras palabras, este es el nombre de usuario y contraseña que el Administrador de la Red asigna al Embajador del Lobby.

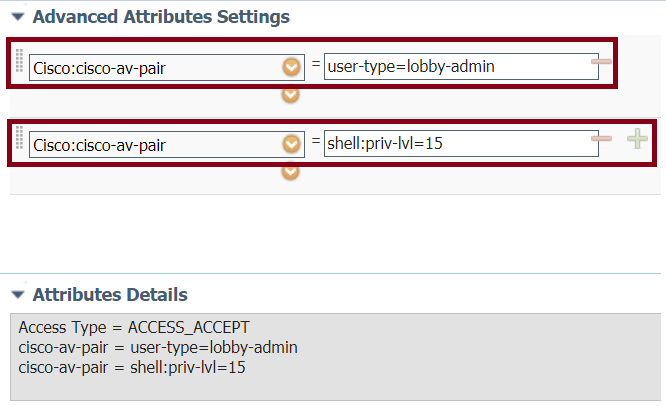

Crear un perfil de autorización de resultados

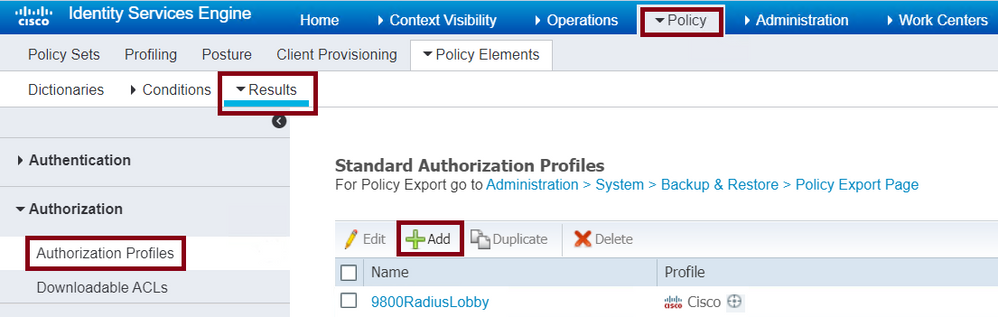

Navegue hasta Política > Elementos de Política > Resultados > Autorización > Perfiles de Autorización > + Agregar como se muestra en la imagen.

Perfil de autorización en ISE

Perfil de autorización en ISE

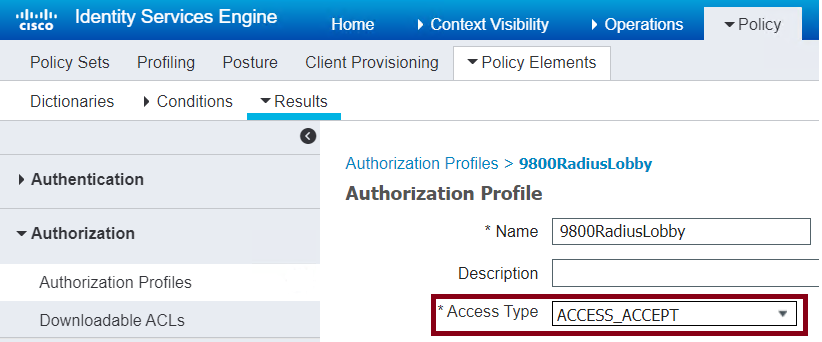

Asegúrese de que el perfil esté configurado para enviar una Access-Accept como se muestra en la imagen.

Tipo de acceso Access-Accept

Tipo de acceso Access-Accept

Agregue los atributos manualmente en Advanced Attributes Settings. Los atributos son necesarios para definir al usuario como Lobby Ambassador y para proporcionar el privilegio de permitir que el Lobby Ambassador haga los cambios necesarios en el WLC para agregar a los usuarios invitados.

Configuración de atributos avanzados en ISE

Configuración de atributos avanzados en ISE

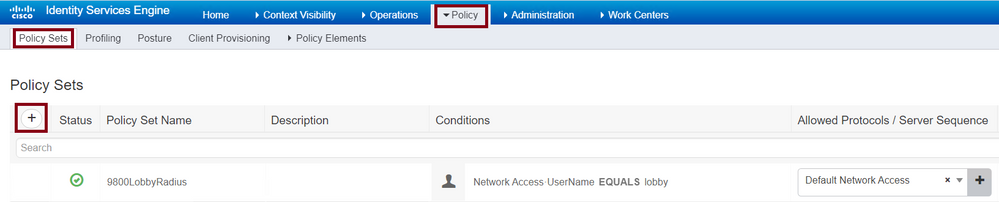

Crear una política de autenticación

Vaya a Policy > Policy Sets > Add como se muestra en la imagen.

Política de autenticación en ISE

Política de autenticación en ISE

Las condiciones para configurar la política dependen de la decisión del administrador. En este ejemplo se utilizan la condición Network Access-Username y el protocolo Default Network Access.

Es obligatorio asegurarse de que bajo la política de autorización se seleccione el perfil configurado bajo la autorización de resultados, de esa manera los atributos correctos se devuelven al WLC.

Haga clic en la política de autorización configurada, se abre la ventana de configuración para configurar la política de autorización con el perfil de resultado adecuado. La política de autenticación se puede dejar como predeterminada.

Configuración de directiva de autorización

Configuración de directiva de autorización

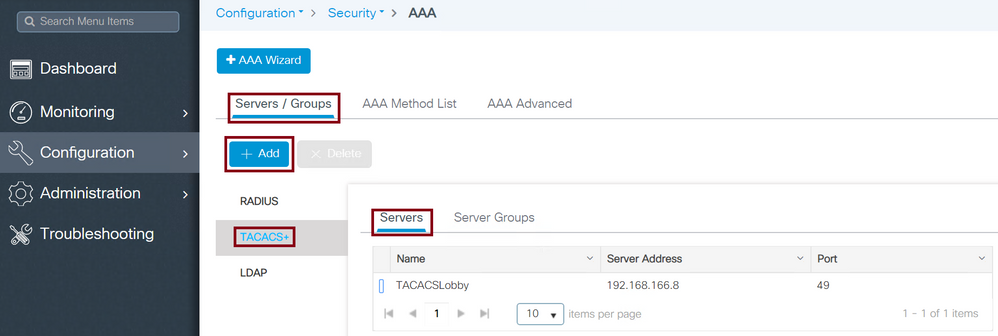

Autenticación TACACS+ del Embajador del Lobby

Configuración de un servidor TACACS+ en el controlador de LAN inalámbrica

GUI de WLC

Navegue hasta Configuration > Security > AAA > Servers/Groups > TACACS+ > Servers > + Add como se muestra en la imagen.

Agregar TACACS al WLC

Agregar TACACS al WLC

Cuando se abre la ventana de configuración, los parámetros de configuración obligatorios son el nombre del servidor TACACS+, la DIRECCIÓN IP del servidor TACACS y el secreto compartido. Cualquier otro parámetro se puede dejar como predeterminado o se puede configurar según sea necesario.

CLI WLC

Tim-eWLC1(config)#tacacs server TACACSLobby

Tim-eWLC1(config-server-tacacs)#address ipv4 192.168.166.8

Tim-eWLC1(config-server-tacacs)#key 0 Cisco123

Tim-eWLC1(config-server-tacacs)#end

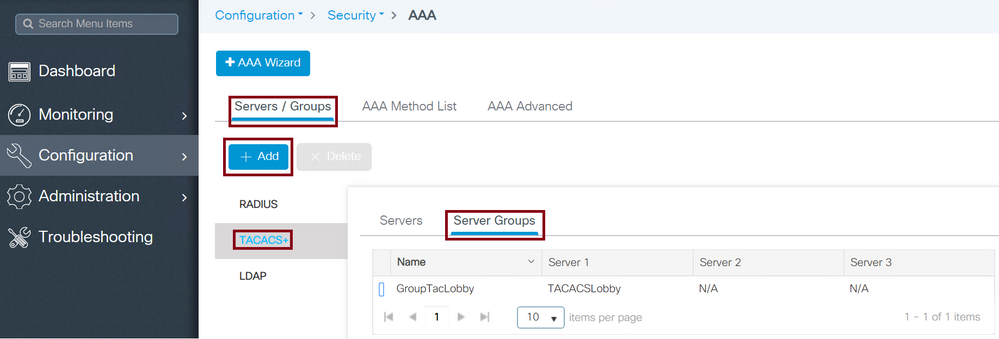

Agregar el servidor TACACS+ a un grupo de servidores

GUI de WLC

Vaya a Configuration > Security > AAA > Servers / Groups > TACACS > Server Groups > +Add como se muestra en la imagen.

Grupo de servidores TACACS

Grupo de servidores TACACS

Cuando se abra la ventana de configuración, configure un Nombre para el grupo y mueva los servidores TACACS+ deseados de la lista Servidores Disponibles a la lista Servidores Asignados.

CLI WLC

Tim-eWLC1(config)#aaa group server tacacs+ GroupTacLobby

Tim-eWLC1(config-sg-tacacs+)#server name TACACSLobby

Tim-eWLC1(config-sg-tacacs+)#end

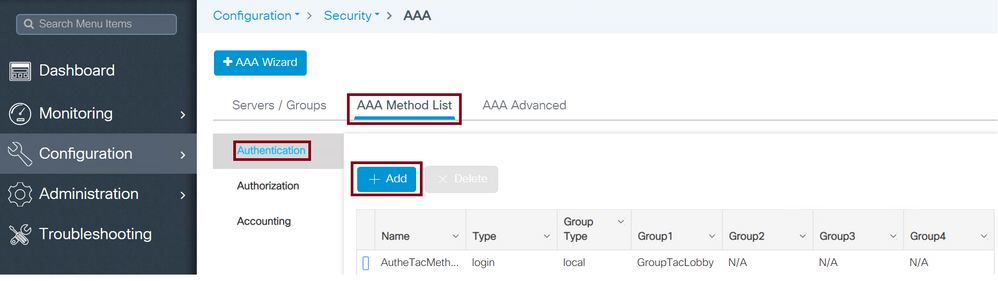

Crear una lista de métodos de autenticación

GUI de WLC

Vaya a Configuration > Security > AAA > AAA Method List > Authentication > +Add como se muestra en la imagen.

Configuración de la Lista de Métodos AAA de TACACS

Configuración de la Lista de Métodos AAA de TACACS

Cuando se abra la ventana de configuración, configure un Nombre, seleccione la opción de tipo como Iniciar sesión y asigne el Grupo de servidores creado anteriormente.

Tipos de grupos de lista de métodos AAA

La autenticación TACACS+ admite diferentes tipos de listas de métodos como Local y Group. Consulte la sección anterior del documento llamado Crear una Lista de Métodos de Autenticación AAA para comprender cada uno de los tipos.

A continuación, los comandos para configurar las listas de métodos de TACACS+ a través de CLI.

CLI WLC

AAA Method List Group Type Local First.

Tim-eWLC1(config)#aaa authentication login AutheTacMethod local group GroupTacLobby

Tim-eWLC1(config)#end

Grupo de Tipo de Grupo de Lista de Métodos AAA.

Tim-eWLC1(config)#aaa authentication login AutheTacMethod group GroupTacLobby

Tim-eWLC1(config)#end

AAA Method List Group Type Group with Fallback.

Tim-eWLC1(config)#aaa authentication login AutheTacMethod group GroupTacLobby local

Tim-eWLC1(config)#end

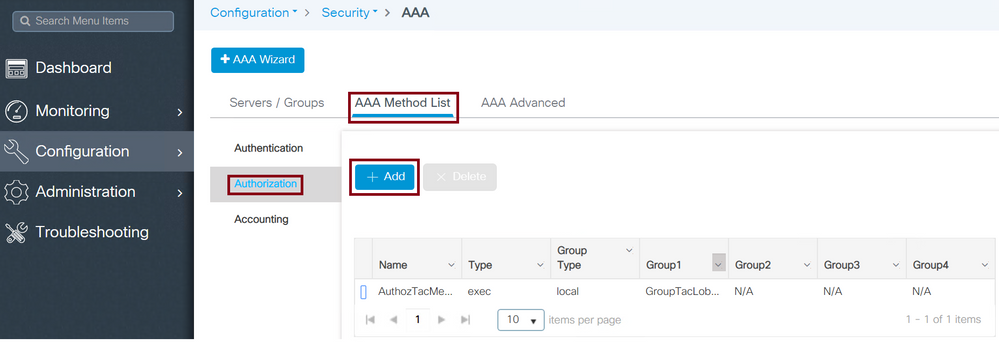

Crear una lista de métodos de autorización AAA

GUI de WLC

Vaya a Configuración > Seguridad > AAA > Lista de métodos de AAA > Autorización > + Agregar como se muestra en la imagen.

Configuración de lista de autorización TACACS

Configuración de lista de autorización TACACS

Cuando se abra la ventana de configuración, configure un Nombre, seleccione la opción Type como exec y asigne el Grupo de Servidores creado anteriormente.

El tipo de grupo se aplica del mismo modo que se explicó en la sección Crear una lista de métodos AAA.

CLI WLC

AAA Method List Group Type Local First.

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod local group GroupTacLobby

Tim-eWLC1(config)#end

Grupo de Tipo de Grupo de Lista de Métodos AAA.

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod group GroupTacLobby

Tim-eWLC1(config)#end

AAA Method List Group Type Group with Fallback.

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod group GroupTacLobby local

Tim-eWLC1(config)#end

Asignaciones de Listas de Métodos AAA

Asigne el método de autenticación y autorización AAA al HTTP y al VTY del WLC.

Estos pasos no se pueden realizar desde la GUI, por lo que deben realizarse desde la CLI.

Configuración HTTP.

Tim-eWLC1(config)#ip http authentication aaa login-authentication AutheTacMethod

Tim-eWLC1(config)#ip http authentication aaa exec-authorization AuthozTacMethod

Tim-eWLC1(config)#end

Se recomienda reiniciar los servicios HTTP.

Tim-eWLC1(config)#no ip http server

Tim-eWLC1(config)#no ip http secure-server

Tim-eWLC1(config)#ip http server

Tim-eWLC1(config)#ip http secure-server

Tim-eWLC1(config)#end

Configuración de VTY.

Tim-eWLC1(config)#line vty 0 15

Tim-eWLC1(config-line)#login authentication AutheTacMethod

Tim-eWLC1(config-line)#authorization exec AuthozTacMethod

Tim-eWLC1(config-line)#end

Debido al ID de bug de Cisco CSCvu29748 un WLC que ejecuta una versión antes de 17.3.3 o 17.14 y 17.15 debe configurar la configuración siguiente. Esto no es necesario si el WLC ejecuta una versión en el código de familia 17.3.4 a 17.3.8a, o si ejecuta 17.16.1 y códigos en adelante.

CLI:

Tim-eWLC1(config)#aaa remote username lobbyTac

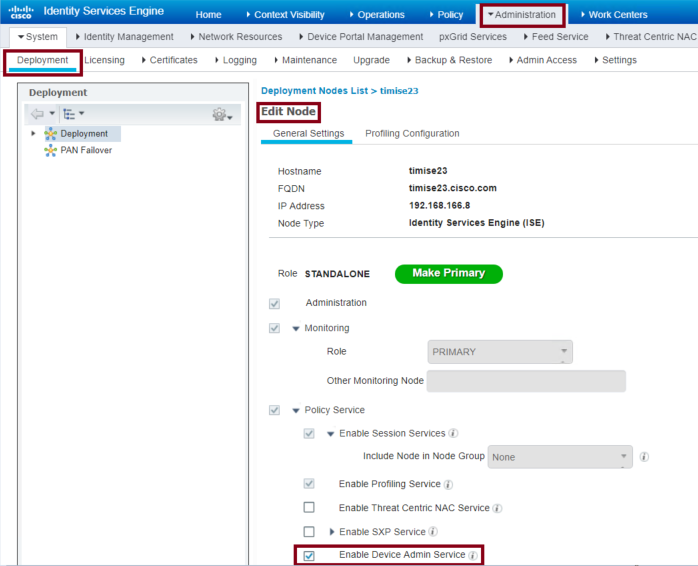

Configuración de ISE para autenticación TACACS+

Habilitar administrador de dispositivos

Vaya a Administration > System > Deployment como se muestra en la imagen.

Administración de dispositivos en ISE para TACACS

Administración de dispositivos en ISE para TACACS

Seleccione Enable Device Admin Service y asegúrese de que se haya habilitado.

Agregar el WLC a ISE

Vaya a Administration > Network Resources > Network Devices > + Add como se muestra en la imagen.

Agregar WLC a ISE

Agregar WLC a ISE

Cuando se abra la ventana de configuración para configurar un Nombre, IP ADDRESS, habilite TACACS+ Authentication Settings e ingrese el Secreto Compartido.

Creación del usuario de Lobby Ambassador en ISE

Vaya a Administration > Identity Management > Identities > Users > + Add como se muestra en la imagen.

Nombre de usuario y contraseña de Lobby Ambassador en ISE

Nombre de usuario y contraseña de Lobby Ambassador en ISE

Cuando se abra la ventana de configuración, proporcione el Nombre y la Contraseña para el usuario Embajador del lobby, y asegúrese también de que el Estado se muestre como Activado.

Esta configuración de nombre de usuario y contraseña es la asignada al Embajador del Lobby encargado de crear los usuarios invitados en el WLC. En otras palabras, este es el nombre de usuario y la contraseña que el administrador de red asigna al embajador de lobby.

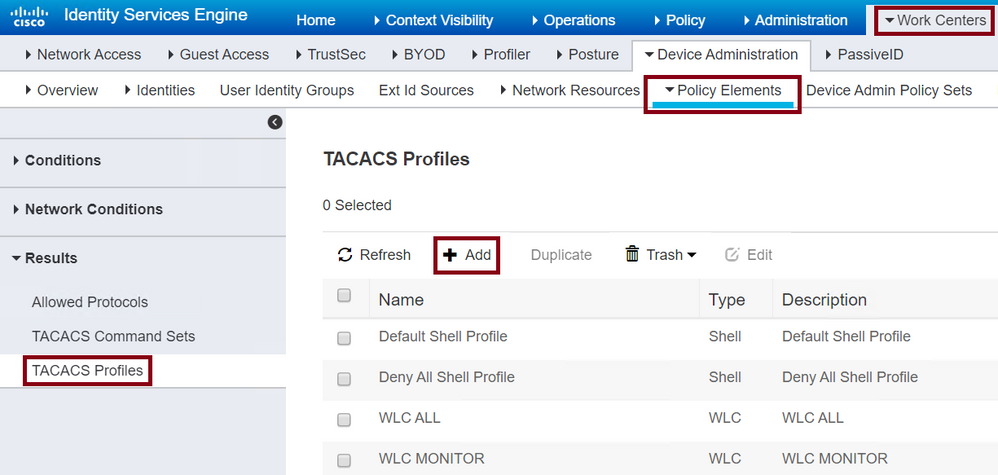

Crear un perfil TACACS+ de resultados

Navegue hasta Centros de trabajo > Administración de dispositivos > Elementos de política > Resultados > Perfiles TACACS como se muestra en la imagen.

Perfil TACACS

Perfil TACACS

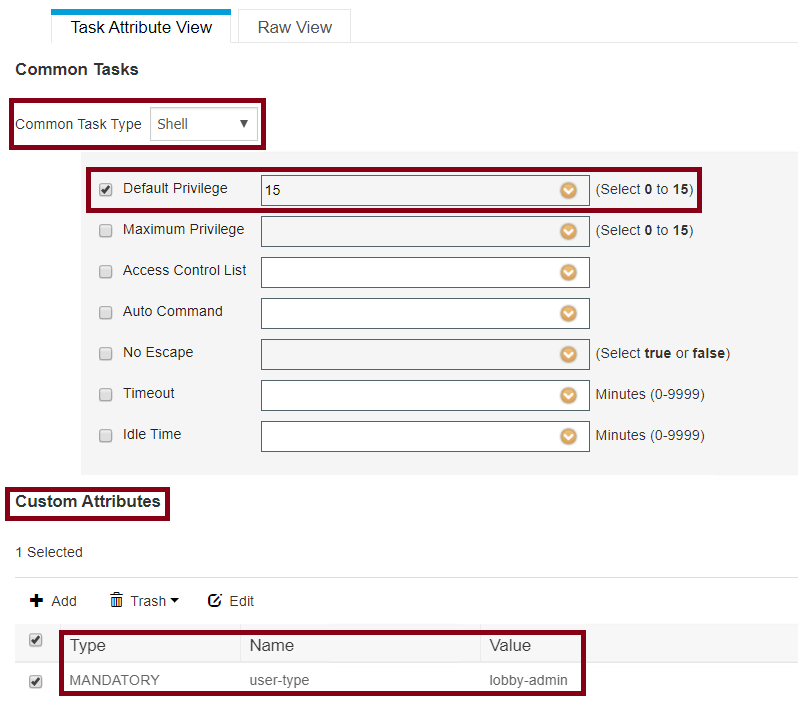

Después de hacer clic en +Agregar, la ventana de configuración se abre como se muestra en la siguiente imagen. Configure un Nombre para el perfil.

Asegúrese de que el tipo de tarea común esté seleccionado como Shell, configure un tipo privilegiado predeterminado 15 y un atributo personalizado como Tipo obligatorio, Nombre como tipo de usuario y el valor como lobby-admin.

Configuración del Shell del Perfil TACACS

Configuración del Shell del Perfil TACACS

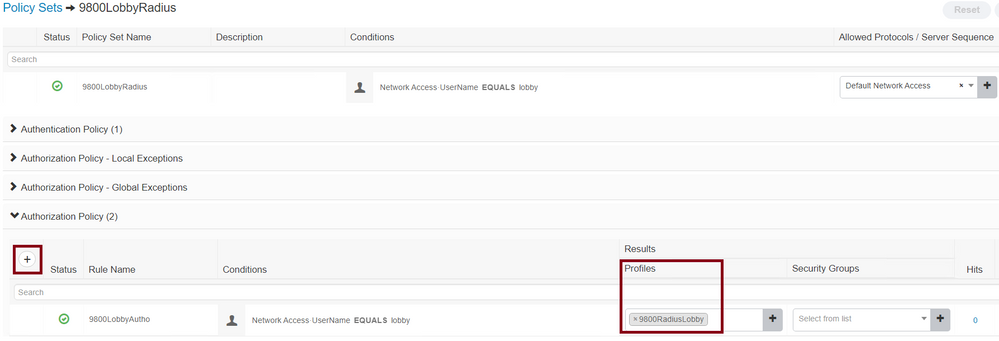

Crear un conjunto de políticas

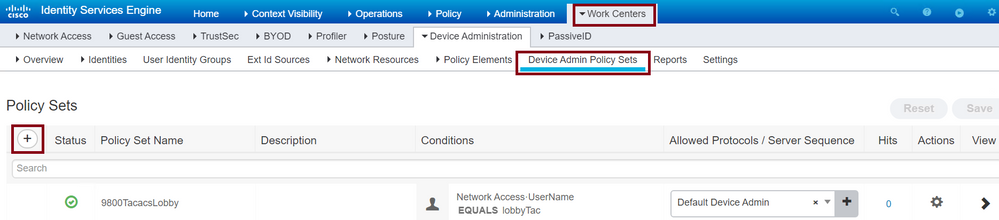

Vaya a Centros de trabajo > Administración de dispositivos > Conjuntos de políticas de administración de dispositivos como se muestra en la imagen

Configuración del conjunto de políticas TACACS

Configuración del conjunto de políticas TACACS

Las condiciones para configurar la directiva dependen de la decisión del administrador. Para este documento, se utilizan la condición Network Access-Username y el protocolo Default Device Admin. Es obligatorio asegurarse de que bajo la política de autorización se seleccione el perfil configurado bajo la autorización de resultados, esto hace que los atributos correctos sean devueltos al WLC.

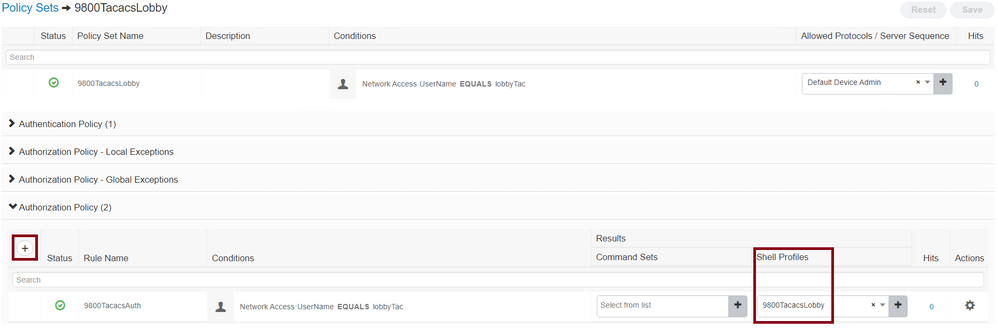

Haga clic en Policy configured (Directiva configurada) y se abrirá la ventana de configuración. Configure la política de autorización con el perfil de shell adecuado. La política de autenticación se puede dejar como predeterminada, como se muestra en la imagen.

Configuración de autorización del conjunto de políticas TACACS

Configuración de autorización del conjunto de políticas TACACS

Verificación

Utilice esta sección para confirmar que su configuración es correcta.

show run aaa

show run | sec remote

show run | sec http

show aaa method-lists authentication

show aaa method-lists authorization

show aaa servers

show tacacs

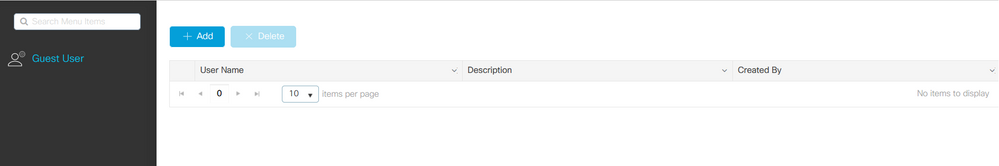

Así es como la Interfaz Gráfica de Usuario (GUI) de Lobby Ambassador se ve después de una autenticación exitosa con AAA Radius o TACACS+.

Vestíbulo Embajador Vista desde el WLC

Vestíbulo Embajador Vista desde el WLC

Troubleshoot

En esta sección encontrará información que puede utilizar para solucionar problemas de configuración.

Autenticación AAA Radius

Para la autenticación RADIUS, se pueden utilizar estos debugs:

Tim-eWLC1#debug aaa authentication

Tim-eWLC1#debug aaa authorization

Tim-eWLC1#debug aaa attr

Tim-eWLC1#terminal monitor

Asegúrese de que se haya seleccionado la lista de métodos correcta de la depuración. Además, el servidor ISE devuelve los atributos correctos con el nombre de usuario, el tipo de usuario y el privilegio adecuados.

Feb 5 02:35:27.659: AAA/AUTHEN/LOGIN (00000000): Pick method list 'AuthenLobbyMethod'

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(0):

7FBA5500C870 0 00000081 username(450) 5 lobby

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(1):

7FBA5500C8B0 0 00000001 user-type(1187) 4 lobby-admin

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(2):

7FBA5500C8F0 0 00000001 priv-lvl(335) 4 15(F)

Feb 5 02:35:27.683: %WEBSERVER-5-LOGIN_PASSED: Chassis 1 R0/0: nginx: Login Successful from host

192.168.166.104 by user 'lobby' using crypto cipher 'ECDHE-RSA-AES128-GCM-SHA256'

autenticación TACACS+

Para la autenticación TACACS+, se puede utilizar este debug:

Tim-eWLC1#debug tacacs

Tim-eWLC1#terminal monitor

Asegúrese de que la autenticación se procesa con el nombre de usuario y la dirección IP de ISE adecuados. Además, se debe ver el estado PASS. En la misma depuración, justo después de la fase de autenticación, se presenta el proceso de autorización. En esta fase de autorización, asegúrese de que se utiliza el nombre de usuario correcto junto con la dirección IP de ISE correcta. Los atributos que se configuran en ISE se ven en la depuración, junto con el usuario Lobby Ambassador con el privilegio adecuado.

Ejemplo de fase de autenticación:

Feb 5 02:06:48.245: TPLUS: Queuing AAA Authentication request 0 for processing

Feb 5 02:06:48.245: TPLUS: Authentication start packet created for 0(lobbyTac)

Feb 5 02:06:48.245: TPLUS: Using server 192.168.166.8

Feb 5 02:06:48.250: TPLUS: Received authen response status GET_PASSWORD (8)

Feb 5 02:06:48.266: TPLUS(00000000)/0/7FB7819E2100: Processing the reply packet

Feb 5 02:06:48.266: TPLUS: Received authen response status PASS (2)

Ejemplo de fase de autorización:

Feb 5 02:06:48.267: TPLUS: Queuing AAA Authorization request 0 for processing

Feb 5 02:06:48.267: TPLUS: Authorization request created for 0(lobbyTac)

Feb 5 02:06:48.267: TPLUS: Using server 192.168.166.8

Feb 5 02:06:48.279: TPLUS(00000000)/0/7FB7819E2100: Processing the reply packet

Feb 5 02:06:48.279: TPLUS: Processed AV priv-lvl=15

Feb 5 02:06:48.279: TPLUS: Processed AV user-type=lobby-admin

Feb 5 02:06:48.279: TPLUS: received authorization response for 0: PASS

Los ejemplos de depuración mencionados anteriormente para RADIUS y TACACS+ tienen los pasos clave para un inicio de sesión exitoso de un administrador de lobby.

Para inhabilitar los debugs, se puede utilizar este comando:

Tim-eWLC1#undebug all

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

3.0 |

21-Jan-2025 |

Texto alternativo actualizado, traducción automática, requisitos de estilo, descripción de artículo y formato. |

1.0 |

18-Jun-2020 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Tim J PadillaCustomer Delivery Engineering Technical Leader

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios