Introducción

Este documento describe la configuración de EAP local en WLC Catalyst 9800 (Wireless LAN Controllers).

Prerequisites

Requirements

Este documento describe la configuración de EAP local (protocolo de autenticación extensible) en WLC Catalyst 9800; es decir, el WLC funciona como servidor de autenticación RADIUS para los clientes inalámbricos.

Este documento asume que usted está familiarizado con la configuración básica de una WLAN en el WLC 9800 y se centra solamente en el WLC que funciona como servidor EAP local para los clientes inalámbricos.

Componentes Utilizados

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Catalyst 9800 en la versión 17.3.6

Configurar

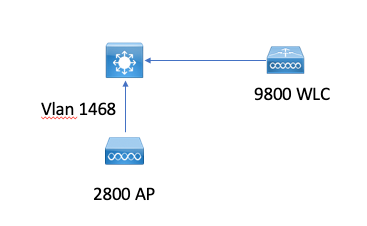

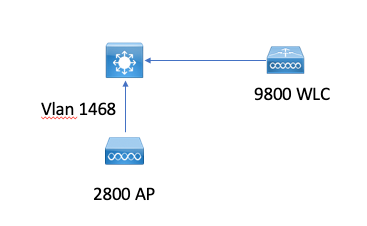

Diagrama de la red

Configuración EAP local principal

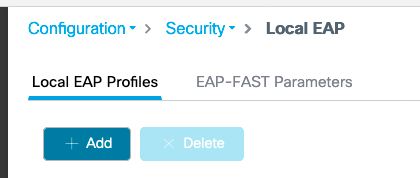

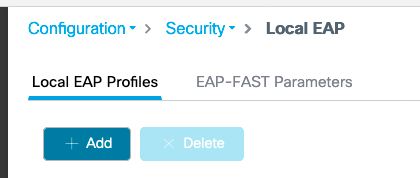

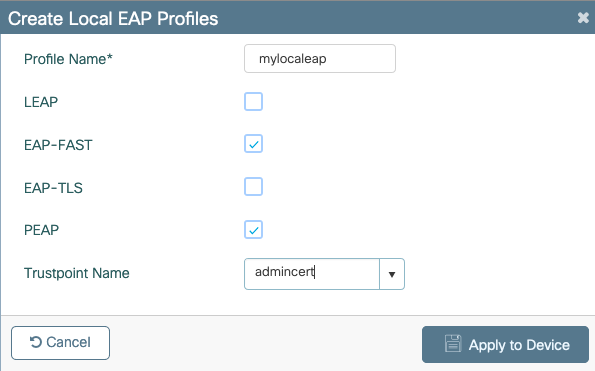

Paso 1. Perfil EAP local

Vaya a Configuration > Security > Local EAP en la interfaz de usuario web de 9800.

Seleccione Agregar

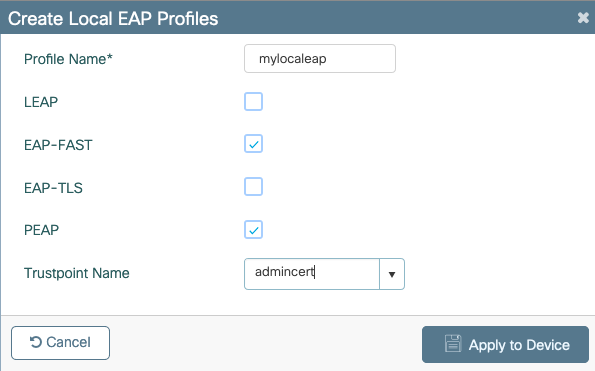

Introduzca un nombre de perfil.

No se recomienda utilizar LEAP en absoluto debido a su débil seguridad. Cualquiera de los otros 3 métodos EAP requiere que configure un punto de confianza. Esto se debe a que el 9800, que actúa como autenticador, tiene que enviar un certificado para que el cliente confíe en él.

Los clientes no confían en el certificado predeterminado del WLC, por lo que tendría que desactivar la validación del certificado del servidor en el lado del cliente (no recomendado) o instalar un punto de confianza del certificado en el WLC 9800 en el que el cliente confía (o importarlo manualmente en el almacén de confianza del cliente).

CLI:

(config)#eap profile mylocapeap

(config-eap-profile)#method peap

(config-eap-profile)#pki-trustpoint admincert

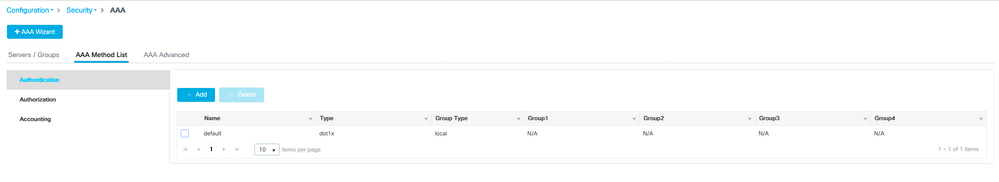

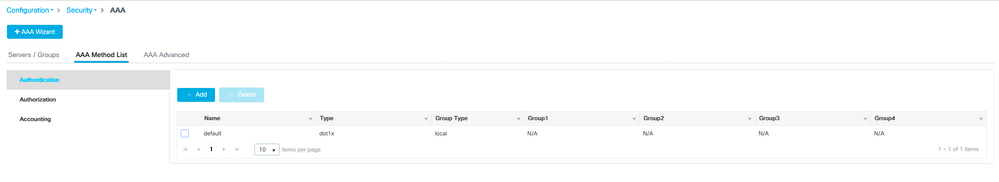

Paso 2. método de autenticación AAA

Debe configurar un método dot1x AAA que apunte localmente también para utilizar la base de datos local de usuarios (pero podría utilizar búsqueda LDAP externa, por ejemplo).

Vaya a Configuration> Security > AAA y vaya a la pestaña AAA method list para la autenticación. Seleccione Agregar.

Elija el tipo "dot1x" y el tipo de grupo local.

Paso 3. Configuración de un método de autorización AAA

Vaya a la subficha Authorization y cree un nuevo método para el tipo credential-download y señale al local.

Haga lo mismo para el tipo de autorización de red

CLI:

(config)#aaa new-model

(config)#aaa authentication dot1x default local

(config)#aaa authorization credential-download default local

(config)#aaa local authentication default authorization default

(config)#aaa authorization network default local

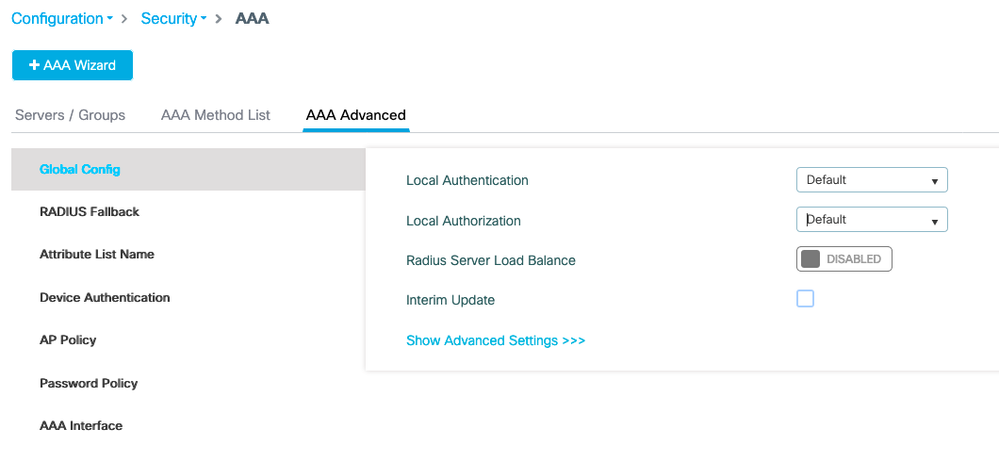

Paso 4. Configurar métodos avanzados locales

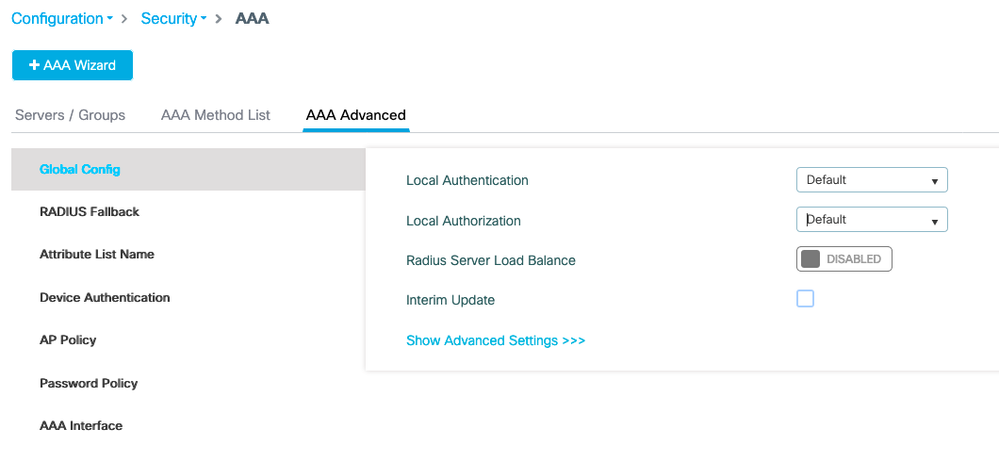

Vaya a la pestaña avanzada AAA.

Defina el método de autenticación y autorización local. Dado que en este ejemplo se utilizó el método "default" credential-download y "Default" dot1x, debe establecer el valor predeterminado para los cuadros desplegables de autenticación y autorización locales aquí.

En caso de que haya definido métodos con nombre, seleccione "lista de métodos" en el menú desplegable y otro campo le permitirá introducir el nombre del método.

CLI:

aaa local authentication default authorization default

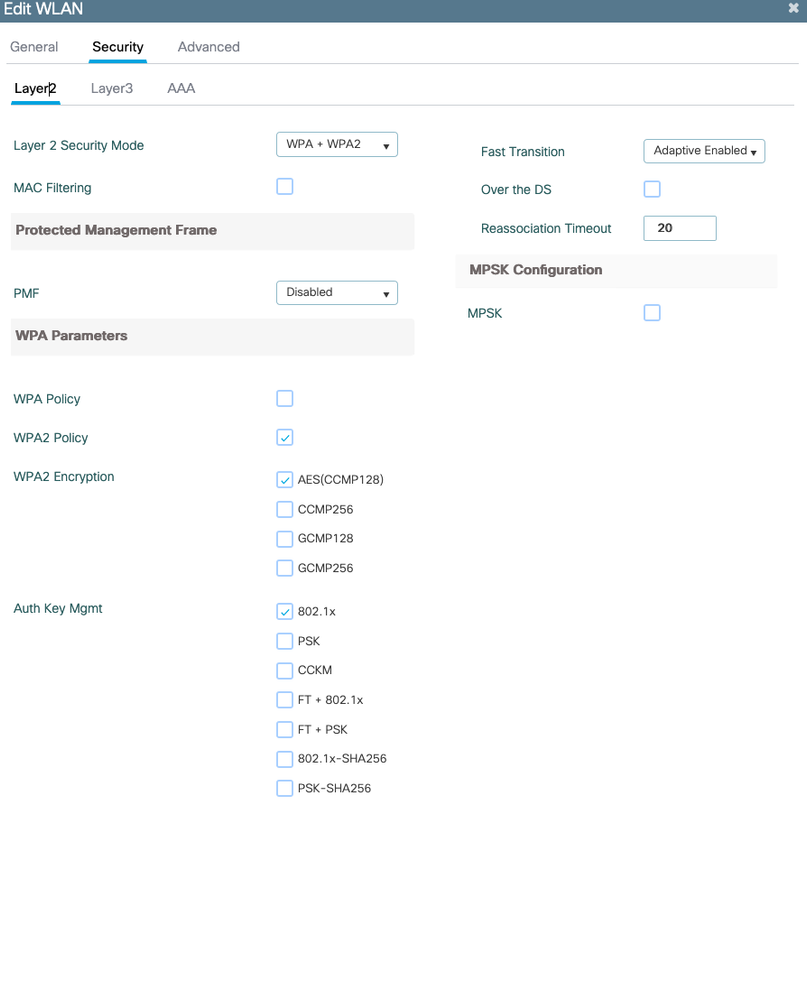

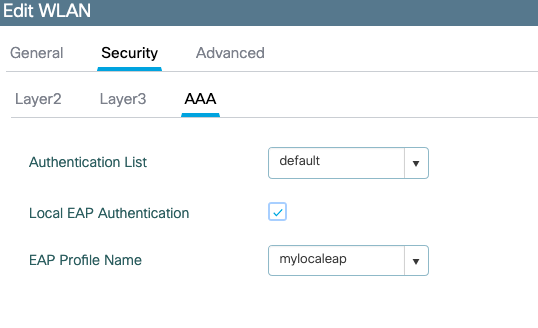

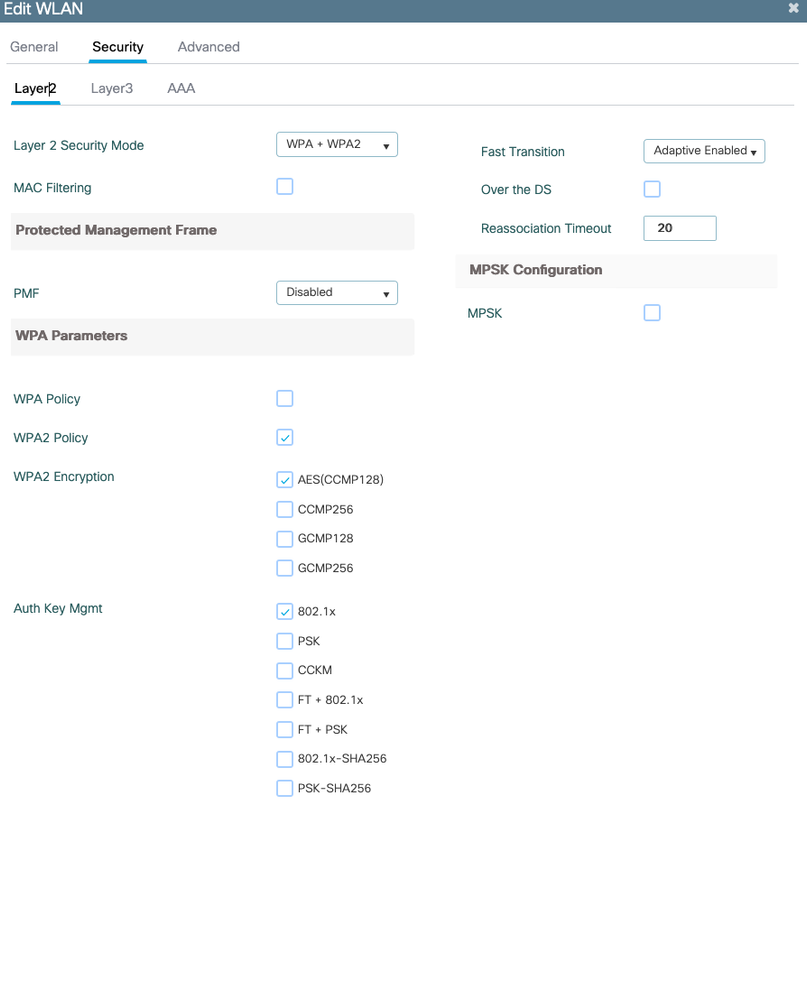

Paso 5. Configuración de una WLAN

A continuación, puede configurar su WLAN para la seguridad 802.1x con el perfil EAP local y el método de autenticación AAA definidos en el paso anterior.

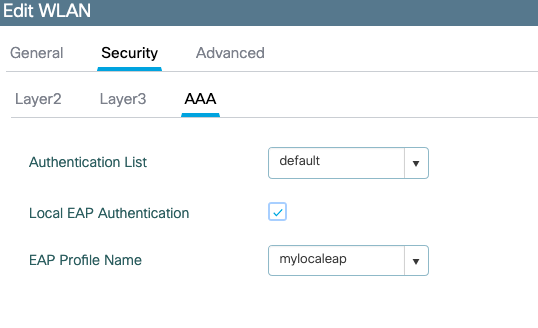

Vaya a Configuration > Tags and Profiles > WLAN > + Add >

Proporcione SSID y nombre de perfil.

La seguridad Dot1x está seleccionada de forma predeterminada en la capa 2.

En AAA, seleccione Autenticación EAP local y elija Perfil EAP local y Lista de autenticación AAA en el menú desplegable.

(config)#wlan localpeapssid 1 localpeapssid

(config-wlan)#security dot1x authentication-list default

(config-wlan)#local-auth mylocaleap

Paso 6. Crear uno o varios usuarios

En CLI, los usuarios deben ser del tipo usuario-red. A continuación se muestra un ejemplo de usuario creado en CLI:

(config)#user-name 1xuser

creation-time 1572730075

description 1xuser

password 0 Cisco123

type network-user description 1xuser

Una vez creado en CLI, este usuario es visible en la interfaz de usuario web, pero si se crea en la interfaz de usuario web, no hay métodos para convertirlo en un usuario de red a partir de 16.12

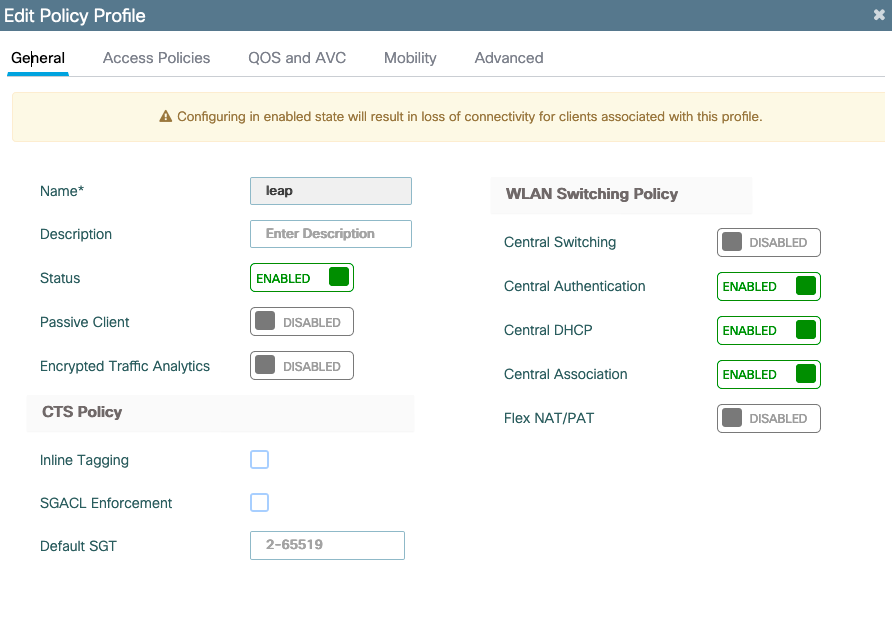

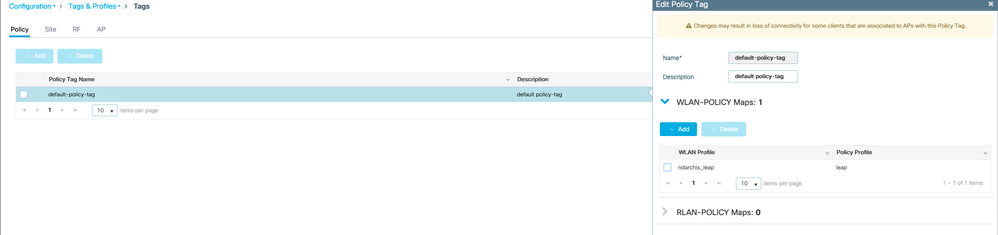

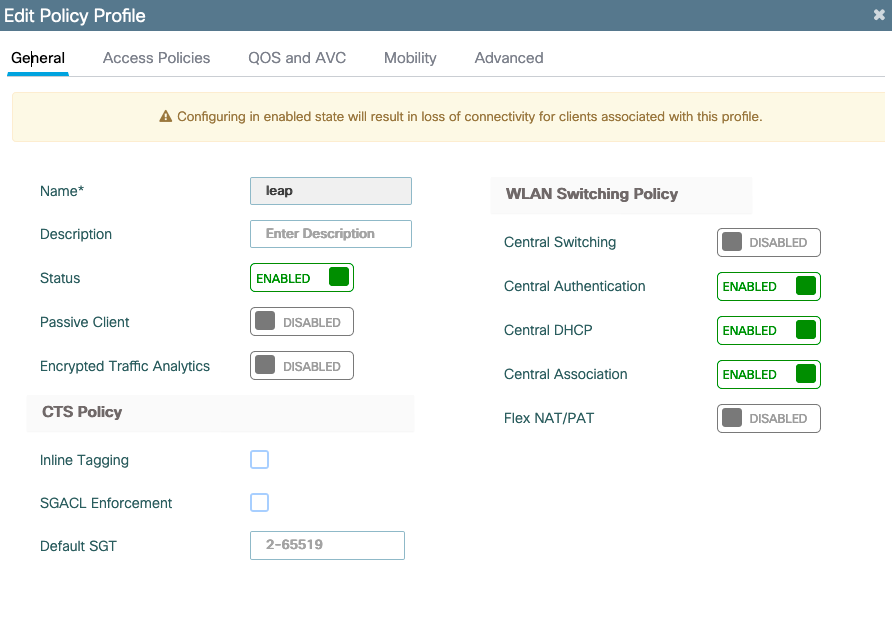

Paso 7. Crear perfil de directiva. Cree una etiqueta de política para asignar este perfil WLAN al perfil de política

Vaya a Configuration > Tags and profiles > Policy

Cree un perfil de políticas para su WLAN.

Este ejemplo muestra un escenario de conmutación local flexconnect pero autenticación central en vlan 1468, pero esto depende de su red.

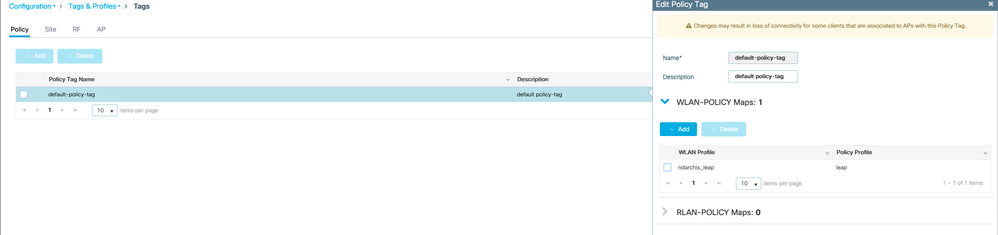

Vaya a Configuración > Etiquetas y perfiles > Etiquetas

Asigne su WLAN a un perfil de política dentro de su etiqueta.

Paso 8. Implemente la etiqueta de directiva en los puntos de acceso.

En este caso, para un solo AP, puede asignar las etiquetas directamente en el AP.

Vaya a Configuration > Wireless >Access points y seleccione el AP que desea configurar.

Asegúrese de que las etiquetas asignadas son las que ha configurado.

Verificación

Las líneas de configuración principales son las siguientes:

aaa new-model

aaa authentication dot1x default local

aaa authorization credential-download default local

aaa local authentication default authorization default

eap profile mylocaleap

method peap

pki-trustpoint admincert

user-name 1xuser

creation-time 1572730075 description 1xuser

password 0 Cisco123

type network-user description 1xuser

wlan ndarchis_leap 1 ndarchis_leap

local-auth mylocaleap

security dot1x authentication-list default

no shutdown

Troubleshoot

Tenga en cuenta que Cisco IOS® XE 16.12 y las versiones anteriores sólo admiten TLS 1.0 para la autenticación eap local, lo que podría causar problemas si su cliente sólo admite TLS 1.2, ya que es cada vez más la norma. Cisco IOS® XE 17.1 y versiones posteriores admiten TLS 1.2 y TLS 1.0.

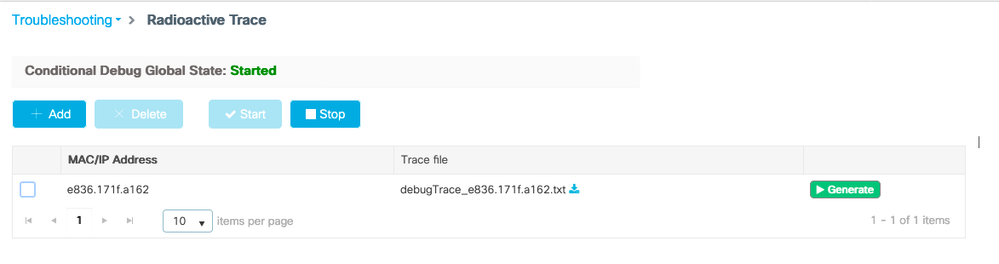

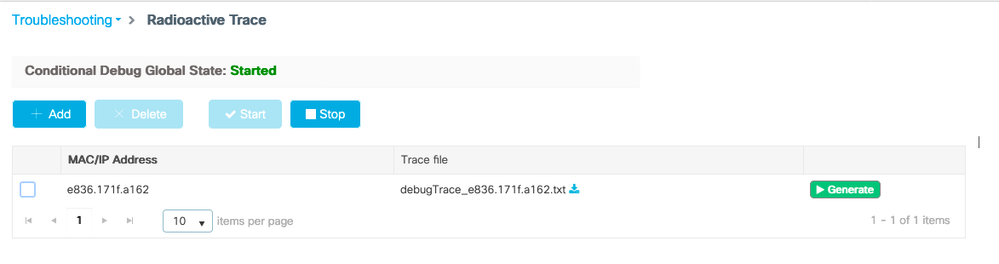

Para resolver problemas de un cliente específico que tiene problemas de conexión, utilice el seguimiento de RadioActive. Vaya a Troubleshooting > RadioActive Trace y agregue la dirección MAC del cliente.

Seleccione Start para habilitar el seguimiento para ese cliente.

Una vez que se reproduzca el problema, puede seleccionar el botón Generate para generar un archivo que contenga el resultado de la depuración.

Ejemplo de un cliente que no puede conectarse debido a una contraseña incorrecta

2019/10/30 14:54:00.781 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 8, EAP-Type = EAP-FAST

2019/10/30 14:54:00.781 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x5

2019/10/30 14:54:00.784 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 204, EAP-Type = EAP-FAST

2019/10/30 14:54:00.784 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x5

2019/10/30 14:54:00.785 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.788 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 85, EAP-Type = EAP-FAST

2019/10/30 14:54:00.788 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x6

2019/10/30 14:54:00.791 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 6, EAP-Type = EAP-FAST

2019/10/30 14:54:00.791 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x6

2019/10/30 14:54:00.791 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.792 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 59, EAP-Type = EAP-FAST

2019/10/30 14:54:00.792 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x7

2019/10/30 14:54:00.795 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 75, EAP-Type = EAP-FAST

2019/10/30 14:54:00.795 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x7

2019/10/30 14:54:00.795 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.796 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 91, EAP-Type = EAP-FAST

2019/10/30 14:54:00.796 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x8

2019/10/30 14:54:00.804 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 123, EAP-Type = EAP-FAST

2019/10/30 14:54:00.804 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x8

2019/10/30 14:54:00.804 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.805 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 139, EAP-Type = EAP-FAST

2019/10/30 14:54:00.805 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x9

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 75, EAP-Type = EAP-FAST

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x9

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [eap] [23294]: (info): FAST:EAP_FAIL from inner method MSCHAPV2

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 59, EAP-Type = EAP-FAST

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0xa

2019/10/30 14:54:00.811 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 59, EAP-Type = EAP-FAST

2019/10/30 14:54:00.811 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0xa

2019/10/30 14:54:00.811 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.812 {wncd_x_R0-0}{2}: [eap-auth] [23294]: (info): FAIL for EAP method name: EAP-FAST on handle 0xBD000006

2019/10/30 14:54:00.812 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Raised identity update event for eap method EAP-FAST

2019/10/30 14:54:00.813 {wncd_x_R0-0}{2}: [errmsg] [23294]: (note): %DOT1X-5-FAIL: Authentication failed for client (e836.171f.a162) with reason (Cred Fail) on Interface capwap_90000004 AuditSessionID 00000000000000101D28423A Username: fakeuser

2019/10/30 14:54:00.813 {wncd_x_R0-0}{2}: [auth-mgr] [23294]: (info): [e836.171f.a162:capwap_90000004] Authc failure from Dot1X, Auth event fail

Comentarios

Comentarios