Configuración del punto de acceso ligero como suplicante 802.1x

Opciones de descarga

-

ePub (479.8 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (585.9 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Introducción

Este documento describe cómo configurar un Lightweight Access Point (LAP) como suplicante 802.1x para autenticarse con el servidor de Identity Services Engine (ISE).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Wireless Lan Controller (WLC) y LAP

- 802.1x en switches Cisco

- ISE

- Protocolo de autenticación extensible (EAP): autenticación flexible mediante tunelación segura (FAST)

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- WS-C3560CX-8PC-S, 15.2(4)E1

- AIR-CT-2504-K9, 8.2.141.0

- ISE 2.0

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Antecedentes

En esta configuración, el punto de acceso (AP) actúa como suplicante 802.1x y el switch lo autentica con respecto al ISE que utiliza EAP-FAST con aprovisionamiento de credenciales de acceso protegido (PAC) anónimas. Una vez que el puerto se configura para la autenticación 802.1x, el switch no permite que ningún tráfico que no sea 802.1x pase a través del puerto hasta que el dispositivo conectado al puerto se autentique correctamente. Un AP se puede autenticar antes de que se una a un WLC o después de que se ha unido a un WLC, en cuyo caso usted configura 802.1x en el switch después de que el LAP se une al WLC.

Configurar

En esta sección encontrará la información para configurar las funciones descritas en este documento.

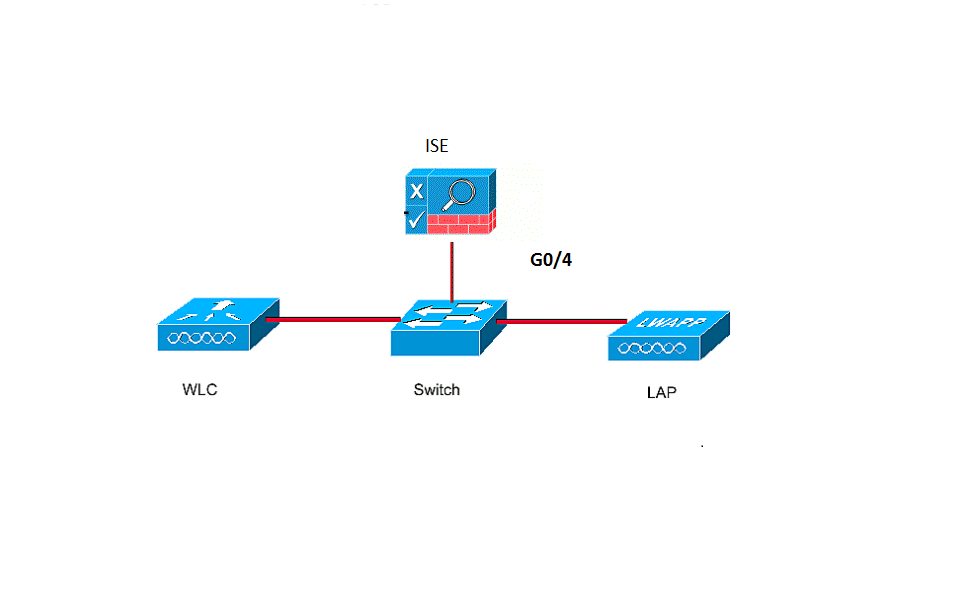

Diagrama de la red

En este documento, se utiliza esta configuración de red:

Configuraciones

Este documento utiliza estas direcciones IP:

- La dirección IP del switch es 10.48.39.141

- La dirección IP del servidor ISE es 10.48.39.161

- La dirección IP del WLC es 10.48.39.142

Configuración del LAP

En esta sección, se le presenta la información para configurar el LAP como un suplicante 802.1x.

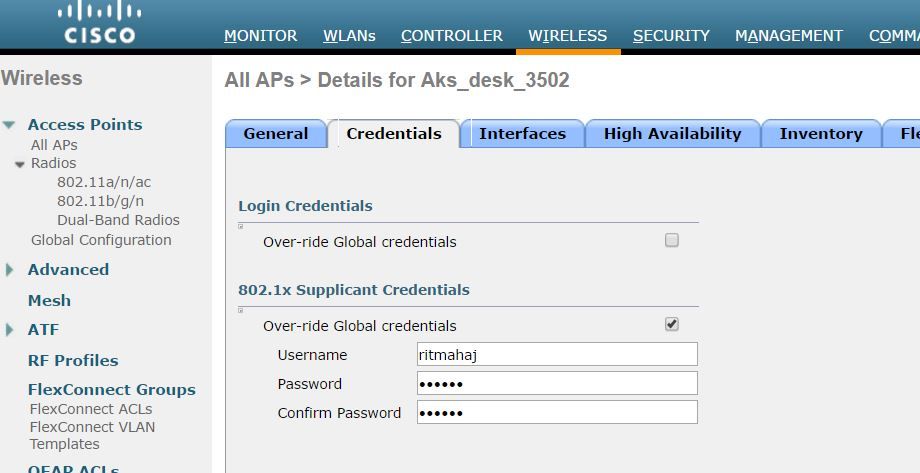

- Si el AP ya está unido al WLC, vaya a la pestaña Wireless y haga clic en el AP, vaya al campo Credentials y debajo del encabezado 802.1x Supplicant Credentials, marque la casilla de verificación Over-ride Global Credentials para establecer el nombre de usuario y la contraseña 802.1x para este AP.

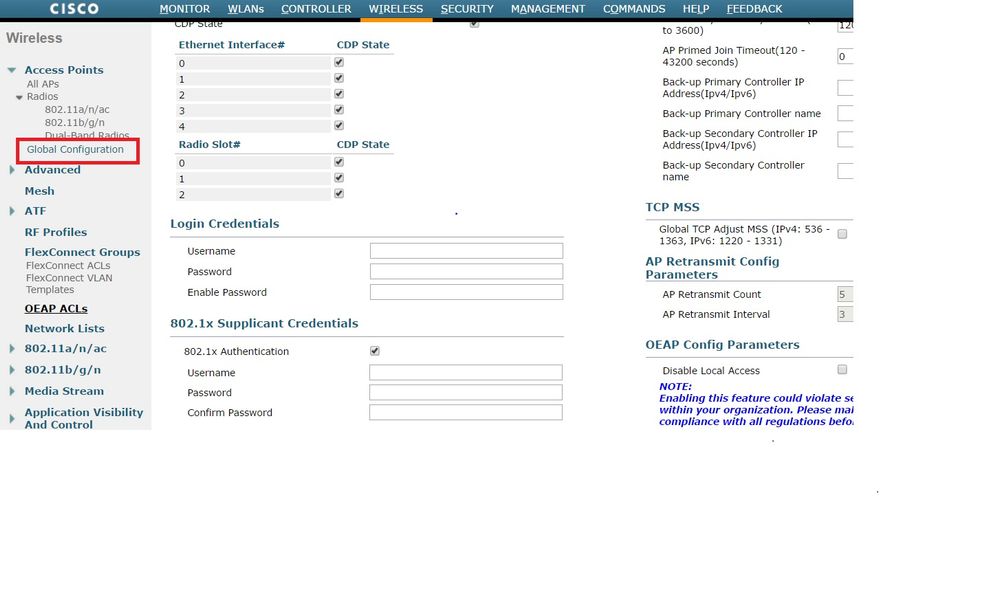

También puede establecer un nombre de usuario y una contraseña comunes para todos los AP que se unen al WLC con el menú Global Configuration .

- Si el AP todavía no se ha unido a un WLC, debe consolar en el LAP para establecer las credenciales y utilizar estos comandos CLI:

LAP#debug capwap console cli

LAP#capwap ap dot1x usernamepassword

Configuración del switch

- Active dot1x en el switch globalmente y agregue el servidor ISE al switch.

aaa new-model

!

aaa authentication dot1x default group radius

!

dot1x system-auth-control

!

radius server ISE

address ipv4 10.48.39.161 auth-port 1645 acct-port 1646

key 7 123A0C0411045D5679 - Ahora, configure el puerto del switch AP.

interface GigabitEthernet0/4

switchport access vlan 231

switchport mode access

authentication order dot1x

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast edge

Configuración del servidor ISE

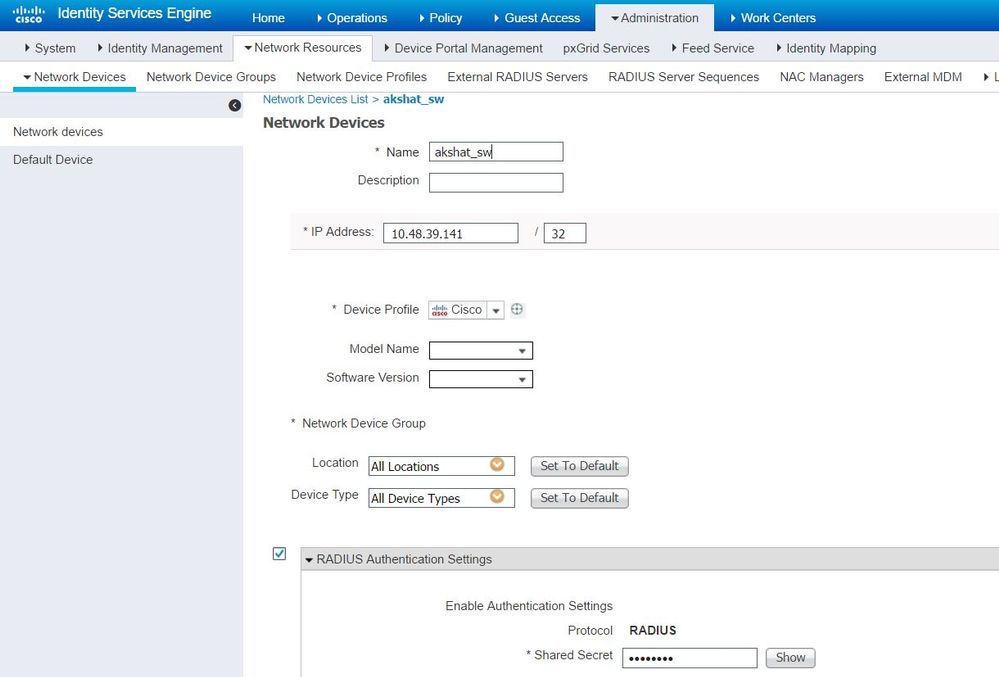

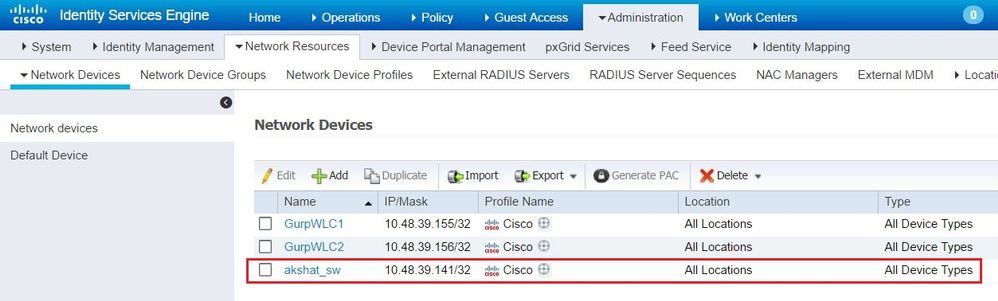

- Agregue el switch como cliente de autenticación, autorización y contabilidad (AAA) en el servidor ISE.

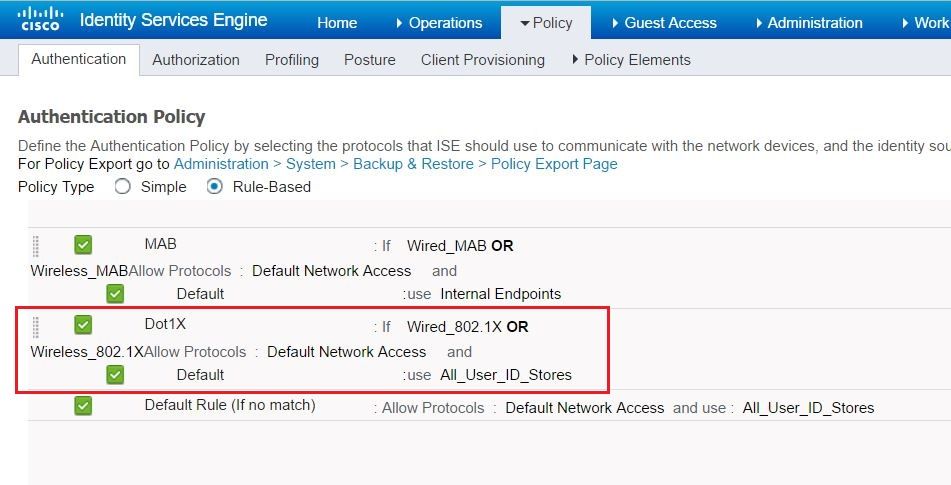

- En ISE, configure la política de autenticación y la política de autorización. En este caso, se utiliza la regla de autenticación predeterminada que es Wired dot.1x, pero se puede personalizar según el requisito.

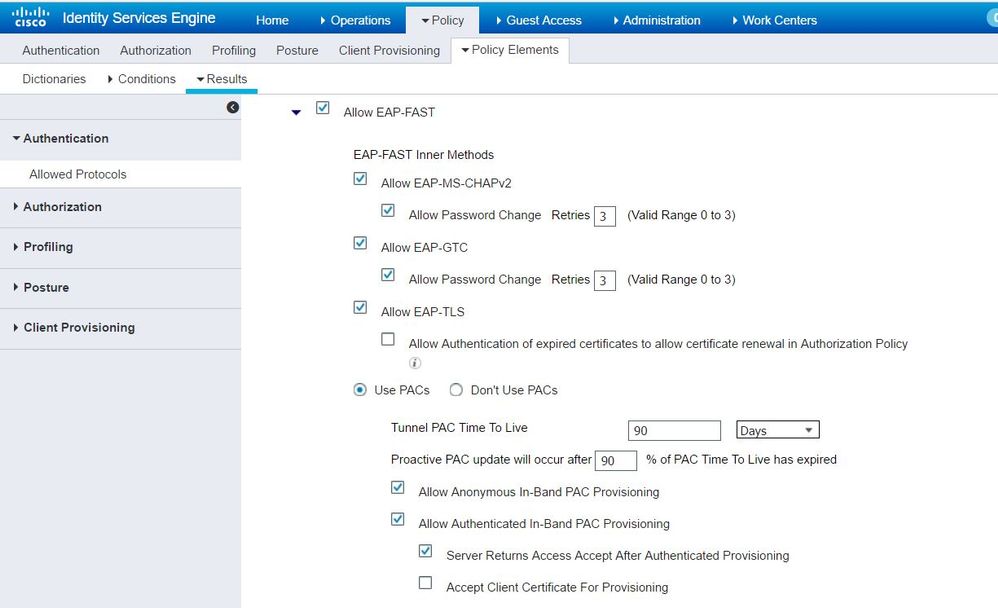

Asegúrese de que en los protocolos permitidos que Default Network Access , EAP-FAST esté permitido.

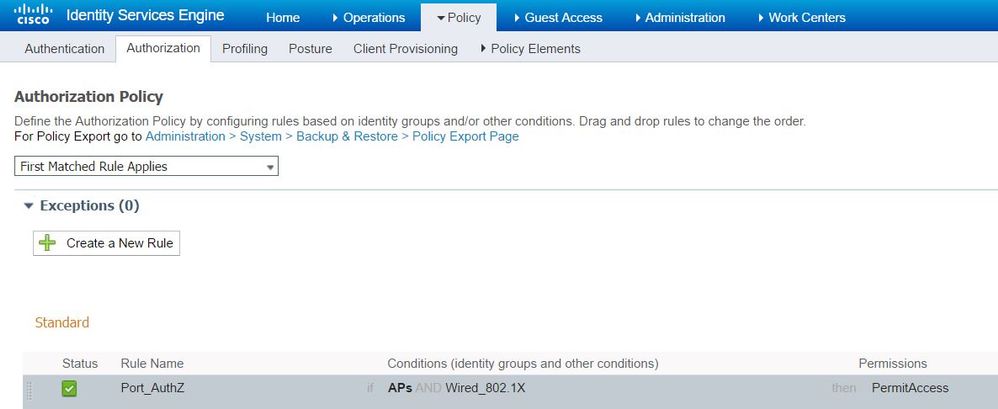

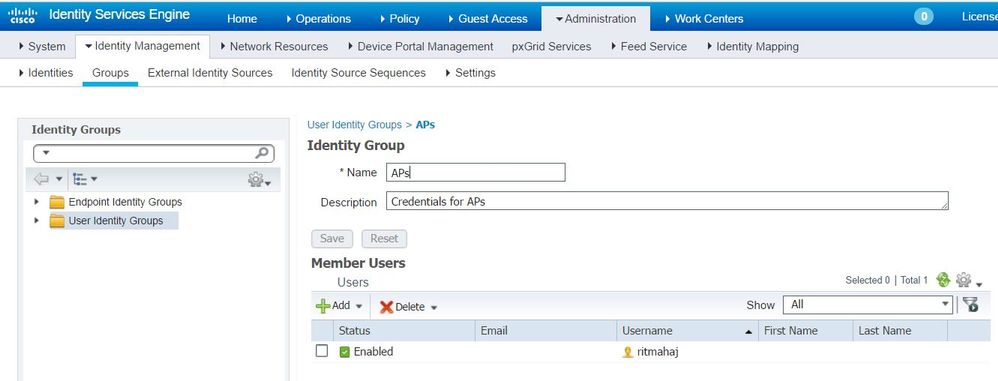

- En cuanto a la política de autorización (Port_AuthZ), en este caso se agregaron credenciales de AP a un grupo de usuarios (AP). La condición utilizada era "Si el usuario pertenece al grupo AP y hace un dot1x cableado, presione el acceso de permiso predeterminado del perfil de autorización". Una vez más, esto se puede personalizar según los requisitos.

Verificación

Utilize esta sección para confirmar que su configuración funcione correctamente.

Una vez que se habilita 802.1x en el puerto del switch, todo el tráfico, excepto el tráfico 802.1x, se bloquea a través del puerto. El LAP, que si ya está registrado en el WLC, se desasocia. Sólo después de una autenticación 802.1x exitosa se permite el paso de otro tráfico. El registro exitoso del LAP en el WLC después de que el 802.1x esté habilitado en el switch indica que la autenticación del LAP es exitosa. También puede utilizar estos métodos para verificar si el LAP se autenticó.

- En el switch, ingrese uno de los comandos show para verificar si el puerto ha sido autenticado o no.

akshat_sw#show dot1x interface g0/4

Dot1x Info for GigabitEthernet0/4

-----------------------------------

PAE = AUTHENTICATOR

QuietPeriod = 60

ServerTimeout = 0

SuppTimeout = 30

ReAuthMax = 2

MaxReq = 2

TxPeriod = 30

akshat_sw#show dot1x interface g0/4 details

Dot1x Info for GigabitEthernet0/4

-----------------------------------

PAE = AUTHENTICATOR

QuietPeriod = 60

ServerTimeout = 0

SuppTimeout = 30

ReAuthMax = 2

MaxReq = 2

TxPeriod = 30

Dot1x Authenticator Client List

-------------------------------

EAP Method = FAST

Supplicant = 588d.0997.061d

Session ID = 0A30278D000000A088F1F604

Auth SM State = AUTHENTICATED

Auth BEND SM State = IDLE

akshat_sw#show authentication sessions

Interface MAC Address Method Domain Status Fg Session ID

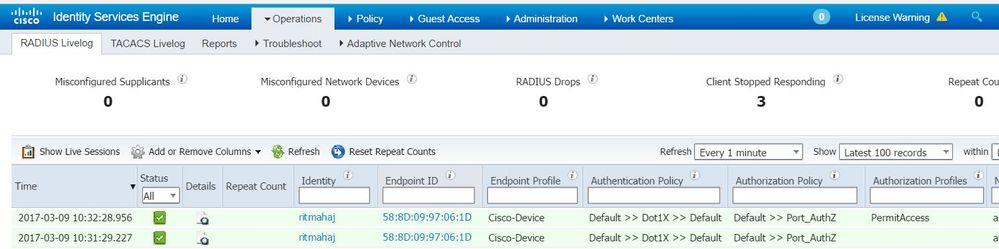

Gi0/4 588d.0997.061d dot1x DATA Auth 0A30278D000000A088F1F604 - En ISE, elija Operations > Radius Livelogs y vea que la autenticación es exitosa y que se presiona el perfil de autorización correcto.

Troubleshoot

En esta sección se brinda información que puede utilizar para resolver problemas en su configuración.

- Ingrese el comando ping para verificar si el servidor ISE es accesible desde el switch.

- Asegúrese de que el switch esté configurado como un cliente AAA en el servidor ISE.

- Asegúrese de que el secreto compartido sea el mismo entre el switch y el servidor ACS.

- Verifique si EAP-FAST está habilitado en el servidor ISE.

- Verifique si las credenciales 802.1x están configuradas para el LAP y son iguales en el servidor ISE.

Nota: El nombre de usuario y la contraseña distinguen entre mayúsculas y minúsculas.

- Si falla la autenticación, ingrese estos comandos en el switch: debug dot1x y debug authentication.

Con la colaboración de ingenieros de Cisco

- Ritin MahajanCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios