Ejemplo de Configuración de Unity Connection Versión 10.5 SAML SSO

Opciones de descarga

-

ePub (1.0 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.1 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

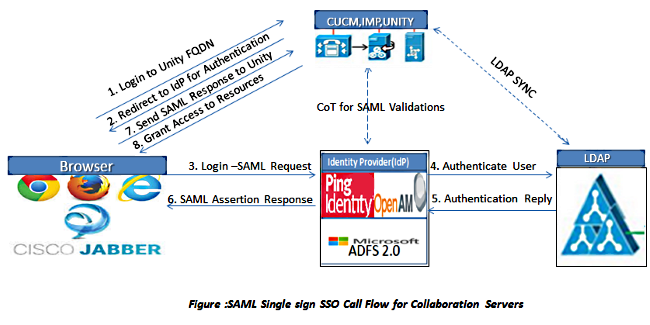

Este documento describe cómo configurar y verificar el lenguaje de marcado de aserción de seguridad (SAML) Single Sign-on (SSO) para Cisco Unity Connection (UCXN).

Prerequisites

Requirements

Configuración del protocolo de tiempo de red (NTP)

Para que SAML SSO funcione, debe instalar la configuración NTP correcta y asegurarse de que la diferencia de tiempo entre las aplicaciones Identity Provider (IdP) y Unified Communications no exceda de tres segundos. Para obtener información sobre cómo sincronizar los relojes, vea la sección Configuración de NTP en la Guía de Administración del Sistema Operativo de Cisco Unified Communications.

Configuración del servidor de nombres de dominio (DNS)

Las aplicaciones de Unified Communications pueden utilizar DNS para resolver los nombres de dominio completos (FQDN) a las direcciones IP. Los proveedores de servicios y el IdP deben ser resueltos por el navegador.

El servicio de federación de directorios activos (AD FS) versión 2.0 debe estar instalado y configurado para manejar las solicitudes SAML.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- AD FS versión 2.0 como IdP

- UCXN como proveedor de servicios

- Microsoft Internet Explorer versión 10

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Antecedentes

SAML es un formato de datos basado en XML y estándar abierto para el intercambio de datos. Se trata de un protocolo de autenticación utilizado por los proveedores de servicios para autenticar a un usuario. La información de autenticación de seguridad se pasa entre un IdP y el Proveedor de servicios.

SAML es un estándar abierto que permite a los clientes autenticarse con cualquier servicio de colaboración (o Unified Communication) habilitado para SAML, independientemente de la plataforma del cliente.

Todas las interfaces web de Cisco Unified Communication, como Cisco Unified Communications Manager (CUCM) o UCXN, utilizan el protocolo SAML versión 2.0 en la función SAML SSO. Para autenticar al usuario del protocolo ligero de acceso a directorios (LDAP), UCXN delega una solicitud de autenticación en el IdP. Esta solicitud de autenticación generada por UCXN es una solicitud SAML. El IdP autentica y devuelve una afirmación SAML. La afirmación SAML muestra Sí (autenticado) o No (error de autenticación).

SAML SSO permite a un usuario LDAP iniciar sesión en aplicaciones cliente con un nombre de usuario y una contraseña que se autentican en el IdP. El usuario que inicia sesión en cualquiera de las aplicaciones web admitidas en productos de Unified Communication, después de habilitar la función SAML SSO, también obtiene acceso a estas aplicaciones web en UCXN (excepto CUCM y CUCM IM and Presence):

| Usuarios de Unity Connection |

Aplicaciones web |

|---|---|

| Usuarios LDAP con derechos de administrador |

|

| Usuarios LDAP sin derechos de administrador |

|

Configurar

Diagrama de la red

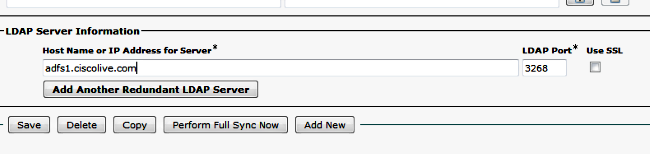

Configuración del directorio

- Inicie sesión en la página de administración de UCXN y seleccione LDAP y haga clic en Configuración de LDAP.

- Marque Enable Synchronizing from LDAP Server y haga clic en Save.

- Haga clic en LDAP.

- Haga clic en Configuración del directorio LDAP.

- Haga clic en Agregar nuevo.

- Configure estos elementos:

- Configuración de la cuenta de directorio LDAP

- Atributos de usuario que se van a sincronizar

- Programación de sincronización

- Nombre de host o dirección IP del servidor LDAP y número de puerto

- Marque Use SSL si desea utilizar Secure Socket Layer (SSL) para comunicarse con el directorio LDAP.

Consejo: Si configura LDAP sobre SSL, cargue el certificado de directorio LDAP en CUCM. Refiérase al contenido del directorio LDAP en el SRND de Cisco Unified Communications Manager para obtener información sobre el mecanismo de sincronización de cuentas para productos LDAP específicos y prácticas recomendadas generales para la sincronización LDAP.

- Haga clic en Realizar sincronización completa ahora.

Nota: Asegúrese de que el servicio Cisco DirSync esté habilitado en la página web Serviceability antes de hacer clic en Save (Guardar).

- Expanda Users y seleccione Import Users.

- En la lista Buscar usuarios finales de Unified Communications Manager, seleccione Directorio LDAP.

- Si desea importar sólo un subconjunto de los usuarios en el directorio LDAP con el que ha integrado UCXN, introduzca las especificaciones aplicables en los campos de búsqueda.

- Seleccione Find.

- En la lista Basado en plantilla, seleccione la plantilla de administrador que desea utilizar UCXN cuando cree los usuarios seleccionados.

Precaución: Si especifica una plantilla de administrador, los usuarios no tendrán buzones.

- Active las casillas de verificación de los usuarios LDAP para los que desea crear usuarios UCXN y haga clic en Importar seleccionados.

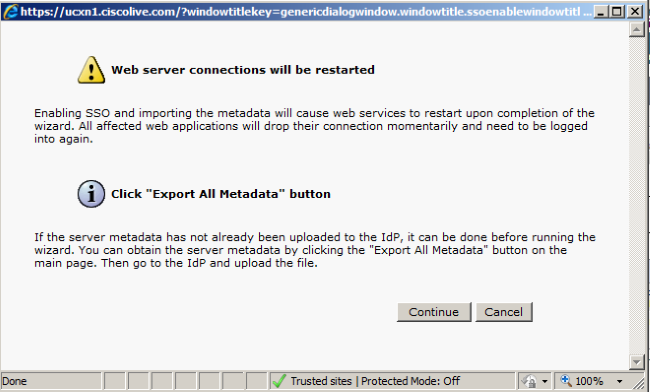

Habilitar SAML SSO

- Inicie sesión en la interfaz de usuario de Administración de UCXN.

- Elija System > SAML Single Sign-on y se abrirá la ventana SAML SSO Configuration.

- Para habilitar SAML SSO en el clúster, haga clic en Habilitar SAML SSO.

- En la ventana Restablecer advertencia, haga clic en Continuar.

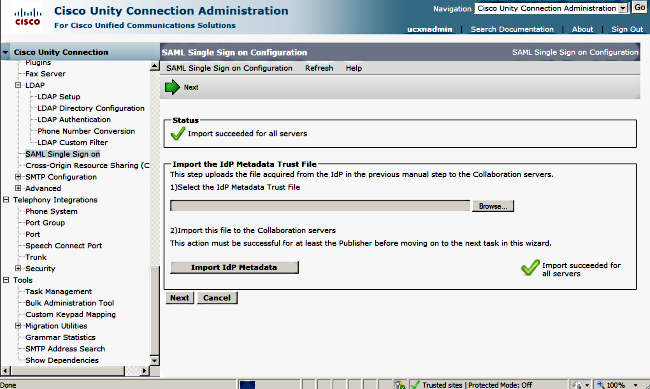

- En la pantalla SSO, haga clic en Examinar para importar el archivo XML de metadatos FederationMetadata.xml con el paso Descargar metadatos Idp.

- Una vez cargado el archivo de metadatos, haga clic en Importar metadatos IdP para importar la información de IdP a UCXN. Confirme que la importación se ha realizado correctamente y haga clic en Siguiente para continuar.

- Haga clic en Descargar conjunto de archivos de metadatos de confianza (sólo si no ha configurado el ADFS ya con metadatos UCXN) para guardar los metadatos UCXN en una carpeta local y vaya a Agregar UCXN como confianza de parte reactiva. Una vez completada la configuración de AD FS, continúe con el paso 8.

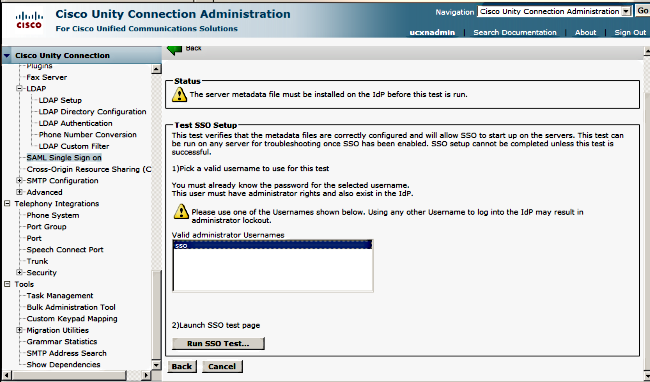

- Seleccione SSO como usuario administrativo y haga clic en Ejecutar prueba SSO.

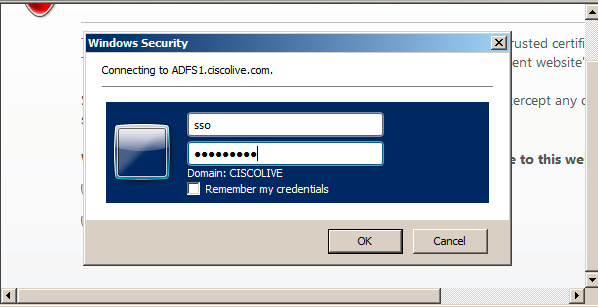

- Ignore las advertencias del certificado y continúe. Cuando se le pida las credenciales, ingrese el nombre de usuario y la contraseña del SSO del usuario y haga clic en Aceptar.

Nota: Este ejemplo de configuración se basa en certificados autofirmados UCXN y AD FS. En caso de que utilice certificados de autoridad certificadora (CA), deben instalarse los certificados adecuados tanto en AD FS como en UCXN. Refiérase a Administración y Validación de Certificados para obtener más información.

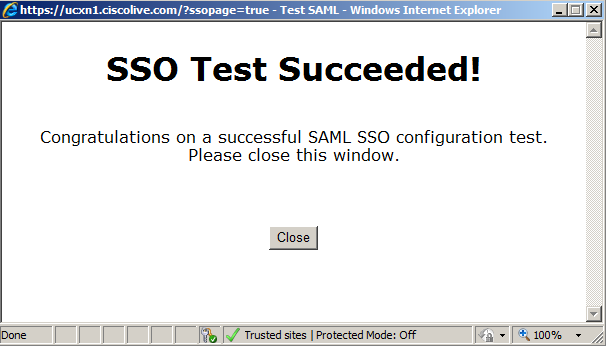

- Después de completar todos los pasos, recibirá la "Prueba de SSO satisfactoria". mensaje. Haga clic en Cerrar y Finalizar para continuar.

Ya ha completado correctamente las tareas de configuración para habilitar SSO en UCXN con AD FS.

Nota obligatoria: Ejecute la prueba SSO para el suscriptor UCXN si es un clúster para habilitar SAML SSO. AD FS se debe configurar para todos los nodos de UCXN en un clúster.

Consejo: Si configura los archivos XML de metadatos de todos los nodos en IdP y comienza a habilitar la operación SSO en un nodo, SAML SSO se activará automáticamente en todos los nodos del clúster.

También puede configurar CUCM y CUCM IM and Presence para SAML SSO si desea utilizar SAML SSO para clientes Cisco Jabber y ofrecer una verdadera experiencia de SSO a los usuarios finales.

Verificación

Abra un navegador web e introduzca el FQDN de UCXN y verá una nueva opción en Aplicaciones instaladas llamada URL de recuperación para omitir el inicio de sesión único (SSO). Una vez que haga clic en el enlace Cisco Unity Connection, el AD FS le solicitará las credenciales. Después de ingresar las credenciales del usuario SSO, se conectará correctamente a la página Unity Administration (Administración de Unity), página Unified Serviceability (Serviciabilidad unificada).

Nota: SAML SSO no permite el acceso a estas páginas:

- Prime Licensing Manager

- Administración del SO

- Sistema de recuperación ante desastres

Troubleshoot

Actualmente, no hay información específica de troubleshooting disponible para esta configuración.

Refiérase a Troubleshooting de SAML SSO para Productos de Colaboración 10.x para obtener más información.

Con la colaboración de ingenieros de Cisco

- A M Mahesh BabuCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios