Introducción

Este documento describe cómo configurar los clientes Cisco Jabber y los servidores de infraestructura para el inicio de sesión único (SSO) del lenguaje de marcado de aserción de seguridad (SAML).

Prerequisites

Los servidores de infraestructura, como Cisco Unified Communications Manager (CUCM) IM and Presence, Cisco Unity Connection (UCXN) y CUCM, se deben aprovisionar para los usuarios de Jabber y la configuración básica del cliente Jabber debe estar en vigor.

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- CUCM IM and Presence versión 10.5(1) o posterior

- UCXN versión 10.5(1) o posterior

- CUCM 10.5(1) o posterior

- Cliente Cisco Jabber versión 10.5

Componentes Utilizados

Este documento no tiene restricciones específicas en cuanto a versiones de software y de hardware.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Configurar

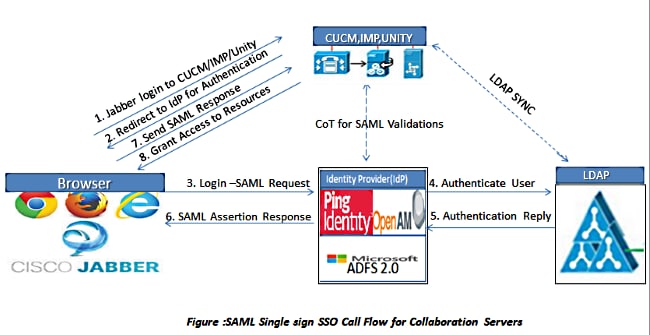

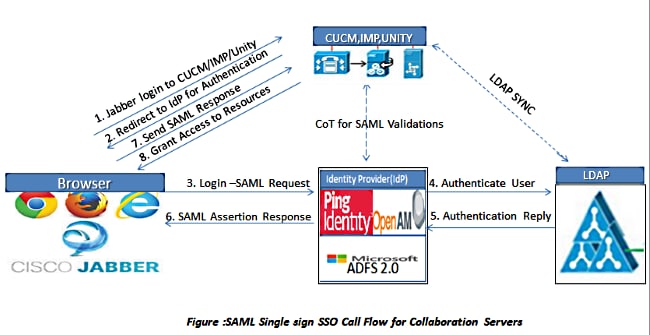

Diagrama de la red

- Implemente certificados en todos los servidores para que un explorador web pueda validar el certificado; de lo contrario, los usuarios recibirán mensajes de advertencia sobre certificados no válidos. Para obtener más información sobre la validación de certificados, consulte Validación de certificados.

- Asegúrese de la detección de servicio de SSO SAML en el cliente. El cliente utiliza el Service Discovery estándar para habilitar el SSO SAML en el cliente. Habilite Service Discovery con estos parámetros de configuración: ServicesDomain, VoiceServicesDomain y ServiceDiscoveryExcludedServices.

Para obtener más información sobre cómo habilitar la detección de servicios, consulte Cómo el Cliente Localiza los Servicios.

- Consulte Ejemplo de Configuración de SSO SAML de Unified Communications Manager Versión 10.5 para habilitar el uso de Jabber de SSO para los servicios del teléfono.

- Consulte Ejemplo de Configuración de SSO SAML de Unified Communications Manager Versión 10.5 para habilitar el uso de Jabber de SSO para las capacidades de IM.

- Consulte Ejemplo de Configuración SSO de SAML de Unity Connection Version 10.5 para habilitar el uso de Jabber de SSO para el correo de voz.

- Consulte Ejemplo de Configuración de SSO de SAML con Configuración de Autenticación Kerberos para configurar la máquina cliente para el Inicio de Sesión Automático (Jabber sólo para Windows)

- Una vez habilitado SSO en CUCM e IMP, todos los usuarios de Jabber inician sesión con SSO de forma predeterminada. Los administradores pueden cambiar esto por usuario para que ciertos usuarios no utilicen SSO y en su lugar inicien sesión con sus nombres de usuario y contraseñas de Jabber. Para inhabilitar SSO para un usuario de Jabber, establezca el valor del parámetro SSO_Enabled en FALSE.

Si ha configurado Jabber para que no solicite a los usuarios sus direcciones de correo electrónico, es posible que su primer inicio de sesión en Jabber no sea de inicio de sesión único. En algunas implementaciones, el parámetro ServicesDomainSsoEmailPrompt se debe establecer en ON. Esto garantiza que Jabber tenga la información necesaria para realizar un inicio de sesión SSO inicial. Si los usuarios iniciaron sesión en Jabber anteriormente, este mensaje no es necesario porque la información necesaria está disponible.

Verificación

Cuando se inicia Jabber para Windows, debe iniciar sesión automáticamente sin solicitar ninguna credencial o entrada. En el caso de otros clientes Jabber, sólo se le solicitarán credenciales una vez.

Troubleshoot

Si tiene algún problema, recopile un informe de problemas de Jabber y póngase en contacto con el centro de asistencia técnica Cisco Technical Assistance Center (TAC).

Comentarios

Comentarios