Introducción

Este documento describe las soluciones para el problema de inicio de sesión de MRA (acceso remoto móvil) y de llamada B2B (de empresa a empresa) debido al vencimiento del certificado de CA de Sectigo el 30 de mayo.

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Problema

El paquete de certificados de CA Sectigo caducó el 30 de mayo, lo que provocó interrupciones en la implementación de Expressway/VCS. Puede experimentar interrupciones en el inicio de sesión de MRA y en la llamada B2B debido a fallos en la negociación de certificado/TLS. La mayoría de estos problemas se originan en el vencimiento del certificado Sectigo. Lo mismo se ha documentado en el aviso publicado por el link de Sectigo

https://support.sectigo.com/Com_KnowledgeDetailPage?Id=kA01N000000rgSZ

Síntomas

La expiración del certificado dará lugar a los siguientes síntomas

- Inicio de sesión de MRA, llamadas B2B que no funcionan

- Agrupación en clústeres

- Zona transversal (con fallos de TLS)

- CA Sectigo utilizada para firmar el certificado VCS/Expressway

Fragmentos de registro de referencia

2020-05-31T00:02:55.897-04:00 expe tvcs: Event="Inbound TLS Negotiation Error" Service="SIP" Src-ip="10.106.102.215" Src-port="11239" Dst-ip="10.106.102.222" Dst-port="5061" Detail="No SSL error available, probably remote disconnect" Protocol="TLS" Level="1" UTCTime="2020-05-31 04:02:55,897"

2020-05-31T00:02:55.897-04:00 expe tvcs: UTCTime="2020-05-31 04:02:55,896" Module="developer.ssl" Level="ERROR" CodeLocation="ppcmains/ssl/ttssl/ttssl_openssl.cpp(68)" Method="::TTSSLErrorOutput" Thread="0x7f8dafea0700": TTSSL_continueHandshake: Failed to establish SSL connection iResult="0" error="5" bServer="true" localAddress="['IPv4''TCP''10.106.102.222:5061']" remoteAddress="['IPv4''TCP''10.106.102.215:11239']"

2020-05-31T00:02:55.897-04:00 expe tvcs: UTCTime="2020-05-31 04:02:55,897" Module="network.tcp" Level="DEBUG": Src-ip="10.106.102.215" Src-port="11239" Dst-ip="10.106.102.222" Dst-port="5061" Detail="TCP Connection Closed" Reason="Got EOF on socket"

Solución

Paso 1. Debe descargar el certificado de los siguientes enlaces y reemplazarlo por certificados de Sectigo Trust caducados en todos los nodos de peer.

https://censys.io/certificates/52f0e1c4e58ec629291b60317f074671b85d7ea80d5b07273463534b32b40234/pem

https://censys.io/certificates/e793c9b02fd8aa13e21c31228accb08119643b749c898964b1746d46c3d4cbd2/pem

Nota: Mientras se escribe el documento anterior, los enlaces se redirigen según la advertencia de Sectigo.

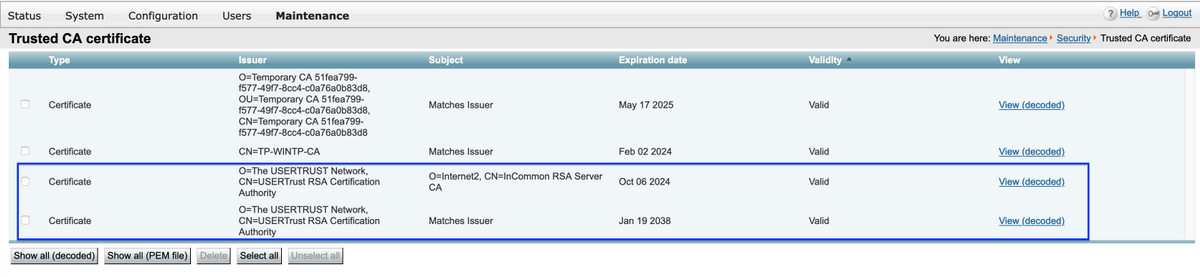

Paso 2. Se cargó el certificado descargado en Expressway navegando hasta Mantenimiento > Seguridad > Certificado CA de confianza

Paso 3. Elimine el certificado de CA de Sectigo/AddTurst caducado en el almacén de confianza de certificados de Expressway; para ello, vaya a Mantenimiento > Seguridad > Certificado de CA de confianza.

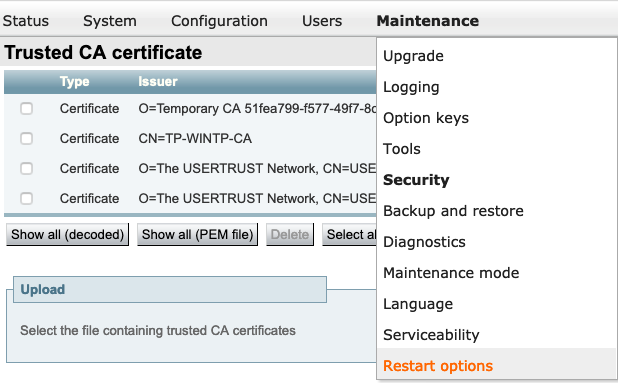

Paso 4. Reinicie Expressway navegando hasta Mantenimiento > Opciones de reinicio > Reiniciar

Información Relacionada