Configuración de Infra-Vlan NVE del Sistema en EVPN BGP VXLAN en Switches Nexus 9000

Opciones de descarga

-

ePub (1.0 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (604.1 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Introducción

Este documento describe el propósito del comando system nve infra-vlans en los fabrics Virtual Extensible LAN Border Gateway Protocol Ethernet VPN (VXLAN BGP EVPN) basados en los switches Cisco Nexus 9000 que ejecutan el sistema operativo NX-OS.

Cuando los switches Nexus 9000 se configuran como switches de hoja VXLAN, también conocidos como terminales de túnel VXLAN (VTEP), en un dominio de canal de puerto virtual (vPC), debe tener una adyacencia de routing de capa 3 de copia de seguridad entre ellos a través del enlace de par vPC con el uso de una vlan de interfaz. Esta VLAN debe ser local para los switches, no extenderse a través del fabric VXLAN y pertenecer al VRF predeterminado (tabla de routing global).

Asegúrese de que el comando system nve infra-vlans esté implementado en las plataformas Nexus 9000 con ASIC CloudScale para especificar que la VLAN puede actuar como un enlace ascendente y reenviar correctamente las tramas con encapsulación VXLAN a través del enlace par vPC.

Nota: este documento no se aplica a los switches Nexus de Cisco serie 9000 que se ejecutan en el modo Application Centric Infrastructure (ACI) y se gestionan mediante Cisco Application Policy Infrastructure Controller (APIC).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Software Nexus NX-OS

- EVPN BGP VXLAN

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco N9K-C93180YC-EX

- NXOS versión 7.0(3)I7(6)

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Nota: Este documento utiliza los términos switch hoja, VTEP y ToR indistintamente.

Casos de uso

Los siguientes casos prácticos muestran cuándo es necesario configurar el comando system nve infra-vlans. En todos ellos, la VLAN 777 asignada debe definirse como parte del comando system nve infra-vlans y utilizarse para crear una instancia de adyacencia de respaldo de ruteo de capa 3 sobre el link par vPC. Esta VLAN 777 debe formar parte del VRF predeterminado (tabla de routing global).

Nota: Estos casos prácticos describen el escenario común de un host final o routers conectados físicamente directamente a los switches de hoja o de hoja de frontera de Cisco Nexus 9000 VXLAN. Del mismo modo, estos casos prácticos se aplican en el caso de que un switch de capa 2 o un puente se encuentre entre los switches de hoja Nexus 9000 y el host final o los routers.

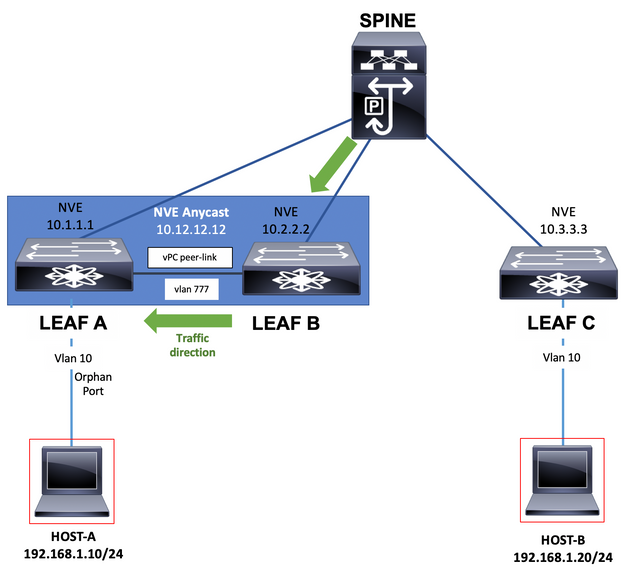

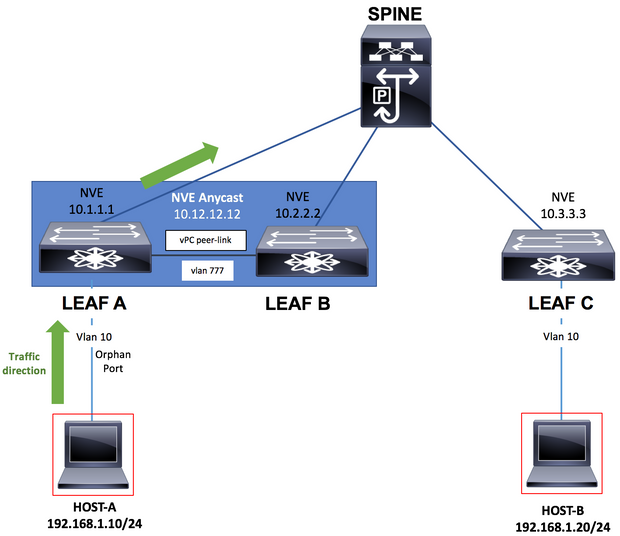

Puerto huérfano en un switch de hoja en vPC

Este caso práctico representa un host final dentro del fabric (host A) conectado a un único switch de hoja VXLAN Nexus de Cisco serie 9000 que forma parte de un dominio vPC. Esto se conoce como conexión de puerto huérfano. Como parte del routing, el tráfico generado por un host final conectado a cualquier otro switch de hoja del fabric está destinado, en la capa subyacente, a la dirección IP de difusión ilimitada de NVE (10.12.12.12) propiedad simultáneamente de ambos switches de hoja en vPC (switch de hoja A y switch de hoja B). Esto se realiza para aprovechar todos los enlaces ascendentes de hoja a columna con el uso del routing de múltiples rutas de igual coste (ECMP). En este escenario, después de pasar a través de la columna, las tramas VXLAN destinadas al host A pueden pasar a la hoja B que no tiene conexión directa con el host A. El sistema nve infra-vlan y el routing de respaldo son necesarios para que el tráfico atraviese el enlace de par vPC.

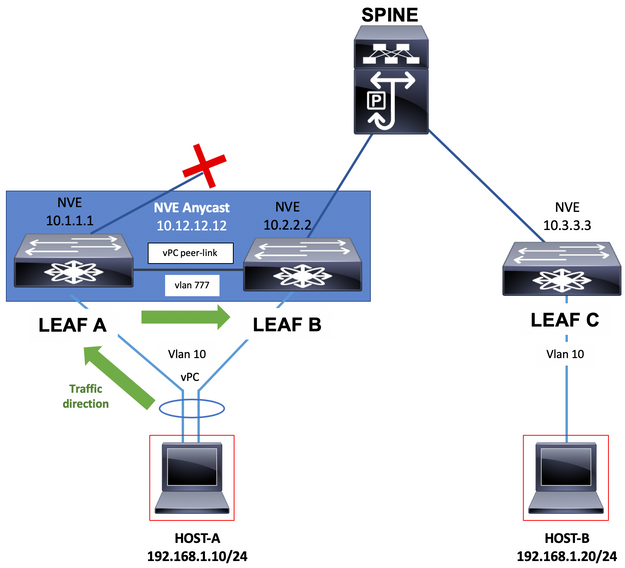

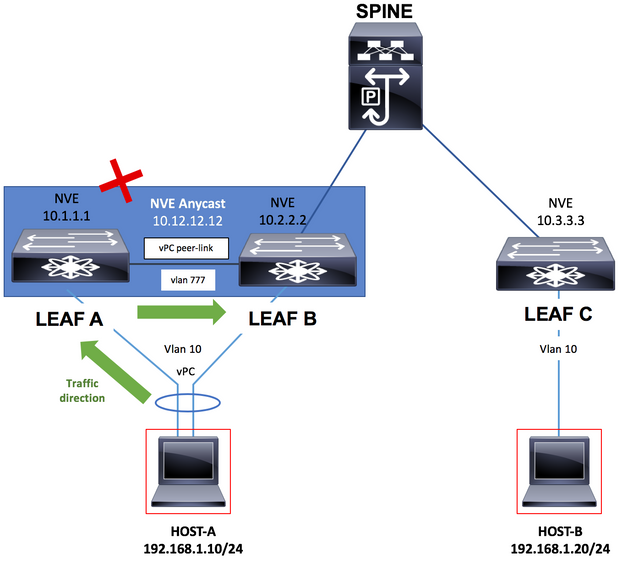

Fallo del enlace ascendente en un switch de hoja en vPC

En este caso práctico, el host final (host A) dentro del fabric se aloja en doble host en ambos switches de hoja Cisco Nexus 9000 VXLAN en un dominio vPC. Sin embargo, en caso de fallo de todos los enlaces ascendentes de cualquiera de los switches de hoja en vPC que pueden aislarlo completamente de los switches de columna, el sistema nve infra-vlan y el routing de reserva son necesarios para que el tráfico atraviese el enlace de par vPC, que ahora es la única ruta posible hacia la columna. Por ejemplo, el diagrama muestra que el tráfico del Host-A ha hackeado su trama al switch aislado Hoja A. La trama ahora tiene que atravesar el link de par vPC.

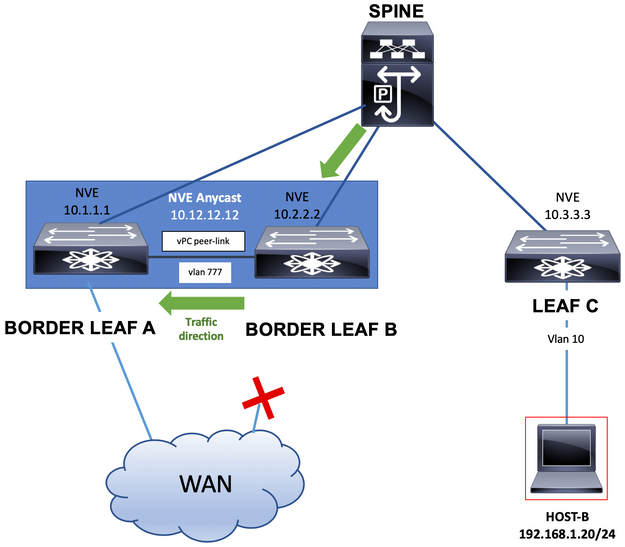

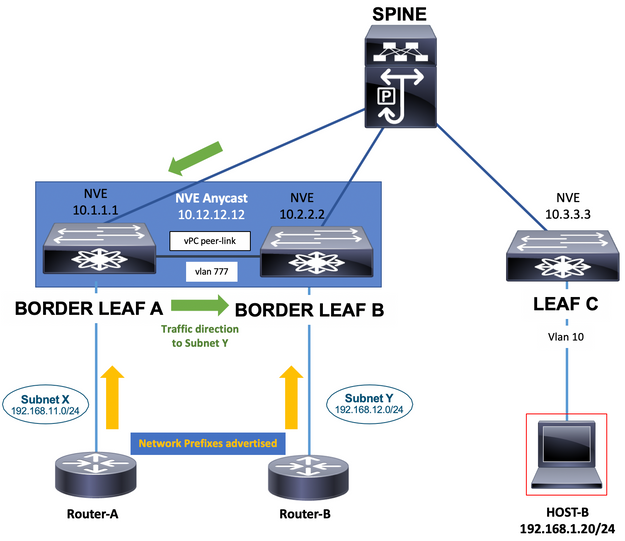

Switches Border Leaf en vPC

Los switches de hoja de frontera que proporcionan conectividad fuera del fabric VXLAN mediante el intercambio de prefijos de red con routers externos pueden estar en vPC.

Esta conectividad con routers externos se puede considerar de forma abstracta como conectividad con la WAN.

Los switches de hoja de frontera con conectividad a la WAN podrían terminar en un único enlace en caso de fallo del enlace. En tal caso, el sistema nve infra-vlan y el routing de reserva son necesarios para que el tráfico atraviese el enlace de par vPC, como se muestra en el siguiente diagrama.

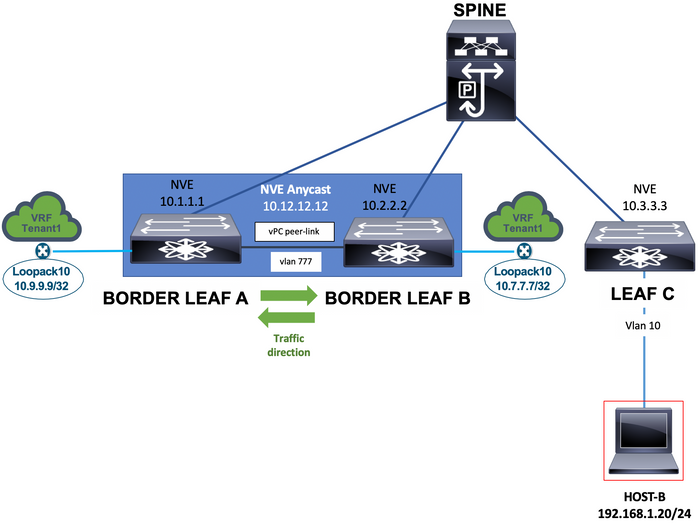

Nota: Para los siguientes ejemplos, además de la VLAN en la tabla de ruteo global, debe haber una parte de VLAN del arrendatario-VRF que base el intercambio de prefijos de red con el uso de rutas estáticas o un protocolo de ruteo entre los switches de hoja de borde sobre el link par vPC. Esto es necesario para rellenar la tabla de ruteo de arrendatario-VRF.

Los switches de hoja de borde también pueden anunciar loopbacks de interfaz a través del link de par vPC con el uso de Rutas Estáticas o un Protocolo de Ruteo instanciado en un Arrendatario-VRF. Este tráfico se transmitirá también a través del enlace de par vPC.

Por último, los routers externos conectados a los switches de hoja de borde pueden anunciar prefijos de red que pueden ser necesarios para tener el enlace de par vPC en la ruta del tráfico de red, como se muestra en el siguiente diagrama.

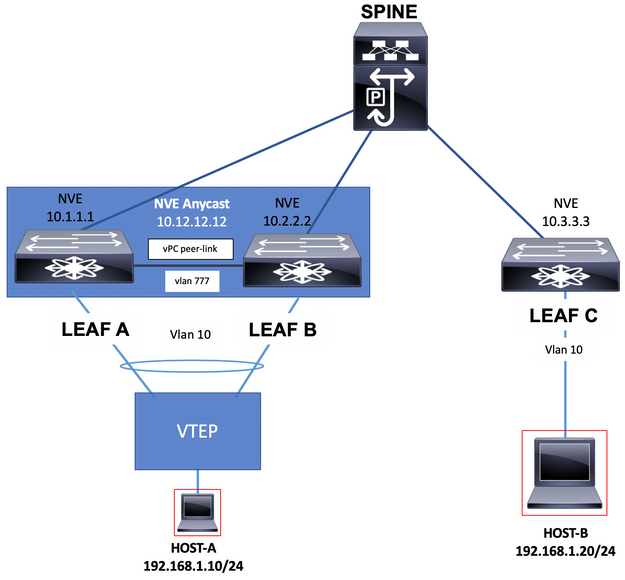

nodo Bud

En el caso práctico del nodo Bud, puede haber un VTEP basado en hardware o software conectado a los switches de hoja VXLAN Nexus de Cisco serie 9000. Este VTEP puede enviar al tráfico encapsulado VXLAN de los switches de hoja. La VLAN utilizada para la conectividad con este VTEP de hardware o software debe agregarse al comando system nve infra-vlans.

En este caso, es VLAN 10 adicionalmente a VLAN 777.

Configurar

En esta situación, LEAF A y LEAF B son VTEP en vPC.

Se ha elegido Vlan 777 para participar en el protocolo de routing subyacente que, en este caso, es OSPF (ruta de acceso más corta primero).

En cada switch LEAF A y LEAF B, OSPF ha formado una adyacencia con el switch SPINE sobre el link ascendente y entre ellos sobre el link par vPC.

OSPF o Sistema intermedio a sistema intermedio (IS-IS) puede ser el protocolo de routing en uso en la capa subyacente.

Nota: No se configura ningún comando vn-segment en la sección de configuración de vlan 777. Esto indica que la vlan no se extiende a través del fabric VXLAN y que es local en los switches.

Agregue el comando system nve infra-vlans en el modo de configuración global y elija vlan 777 ya que es la vlan utilizada para la adyacencia OSPF subyacente.

Nota: el sistema nve infra-vlan solo se requiere en Nexus 9000 con ASIC de CloudScale.

| HOJA A |

|---|

LEAF_A# show ip ospf neighbors OSPF Process ID 1 VRF default Total number of neighbors: 2 Neighbor ID Pri State Up Time Address Interface 10.255.255.254 1 FULL/ - 00:02:52 10.255.255.254 Eth1/6 10.255.255.2 1 FULL/ - 02:16:10 10.1.2.2 Vlan777 LEAF_A# |

| HOJA B |

|---|

LEAF_B# show ip ospf neighbors OSPF Process ID 1 VRF default Total number of neighbors: 2 Neighbor ID Pri State Up Time Address Interface 10.255.255.254 1 FULL/ - 02:21:53 10.255.255.254 Eth1/5 10.255.255.1 1 FULL/ - 02:13:51 10.1.2.1 Vlan777 LEAF_B# |

Nota: No debe configurar ciertas combinaciones de infra-VLAN. Por ejemplo, 2 y 514, 10 y 522, que están separados por 512.

Diagrama de la red

Configuraciones

| HOJA A |

|---|

configure terminal ! hostname LEAF_A ! nv overlay evpn feature ospf feature bgp feature interface-vlan feature vn-segment-vlan-based feature nv overlay feature vpc feature lacp ! vlan 10 name VLAN_10_VRF_RED vn-segment 1000 vlan 100 name L3_VNI_VRF_RED vn-segment 10000 vlan 777 name BACKUP_VLAN_ROUTING_NVE_INFRA ! vpc domain 1 peer-keepalive destination 10.82.140.99 source 10.82.140.98 vrf management peer-switch peer-gateway layer3 peer-router ! interface Ethernet1/1 switchport switchport mode trunk channel-group 1 mode active no shutdown ! interface Port-Channel1 vpc peer-link no shutdown ! |

| HOJA B |

|---|

configure terminal ! hostname LEAF_B ! nv overlay evpn feature ospf feature bgp feature interface-vlan feature vn-segment-vlan-based feature nv overlay feature vpc feature lacp ! vlan 10 name VLAN_10_VRF_RED vn-segment 1000 vlan 100 name L3_VNI_VRF_RED vn-segment 10000 vlan 777 name BACKUP_VLAN_ROUTING_NVE_INFRA ! vpc domain 1 peer-keepalive destination 10.82.140.98 source 10.82.140.99 vrf management peer-switch peer-gateway layer3 peer-router ! interface Ethernet1/1 switchport switchport mode trunk channel-group 1 mode active no shutdown ! interface Port-Channel1 vpc peer-link no shutdown ! |

| HOJA C |

|---|

configure terminal

!

hostname LEAF_C

!

nv overlay evpn

feature ospf

feature bgp

feature interface-vlan

feature vn-segment-vlan-based

feature nv overlay

!

vlan 10

name VLAN_10_VRF_RED

vn-segment 1000

vlan 100

name L3_VNI_VRF_RED

vn-segment 10000

vlan 777

name BACKUP_VLAN_ROUTING_NVE_INFRA

!

fabric forwarding anycast-gateway-mac 000a.000b.000c

!

vrf context RED

vni 10000

rd auto

address-family ipv4 unicast

route-target both auto

route-target both auto evpn

!

interface Ethernet1/1

description TO SPINE

no switchport

medium p2p

ip unnumbered loopback1

ip ospf network point-to-point

ip router ospf 1 area 0.0.0.0

no shutdown

!

interface Ethernet1/49

description TO HOST-A

switchport

switchport access vlan 10

spanning-tree port type edge

no shutdown

!

interface loopback0

description NVE LOOPBACK

ip address 10.3.3.3/32

ip router ospf 1 area 0.0.0.0

!

interface loopback1

description OSPF & BGP ID

ip address 10.255.255.3/32

ip router ospf 1 area 0.0.0.0

!

interface Vlan100

no shutdown

vrf member RED

no ip redirects |

| COLUMNA VERTEBRAL |

|---|

configure terminal

!

hostname SPINE

!

nv overlay evpn

feature ospf

feature bgp

feature nv overlay

!

interface Ethernet1/5

description TO LEAF A

no switchport

medium p2p

ip unnumbered loopback1

ip ospf network point-to-point

ip router ospf 1 area 0.0.0.0

no shutdown

!

interface Ethernet1/6

description TO LEAF B

no switchport

medium p2p

ip unnumbered loopback1

ip ospf network point-to-point

ip router ospf 1 area 0.0.0.0

no shutdown

!

interface Ethernet1/1

description TO LEAF C

no switchport

medium p2p

ip unnumbered loopback1

ip ospf network point-to-point

ip router ospf 1 area 0.0.0.0

no shutdown

!

interface loopback1

description OSPF & BGP ID

ip address 10.255.255.254/32

ip router ospf 1 area 0.0.0.0

!

router ospf 1

router-id 10.255.255.254

!

router bgp 65535

router-id 10.255.255.254

address-family ipv4 unicast

address-family l2vpn evpn

retain route-target all

neighbor 10.255.255.1

remote-as 65535

update-source loopback1

address-family ipv4 unicast

address-family l2vpn evpn

send-community

send-community extended

route-reflector-client

neighbor 10.255.255.2

remote-as 65535

update-source loopback1

address-family ipv4 unicast

address-family l2vpn evpn

send-community

send-community extended

route-reflector-client

neighbor 10.255.255.3

remote-as 65535

update-source loopback1

address-family ipv4 unicast

address-family l2vpn evpn

send-community

send-community extended

route-reflector-client

!

end |

Verificación

Ejecute el comando show system nve infra-vlans y asegúrese de que la vlan se muestre en Inve Vlans actualmente activas.

| HOJA A |

|---|

LEAF_A# show system nve infra-vlans Currently active infra Vlans: 777 Available Infra Vlans : 7-264,266-511,519-776,778-1023,1031-1288,1290-1535,1543-1800,1802-2047,2055-2312,2314-2559,2567-2824,2826-3071,3079-3336,3338-3583,3591-3848,3850-3967 *Configuration of two infra-vlans which are 512 apart is not allowed. Ex: 4, 516 are not allowed to be configured together LEAF_A# |

| HOJA B |

|---|

LEAF_B# show system nve infra-vlans Currently active infra Vlans: 777 Available Infra Vlans : 7-264,266-511,519-776,778-1023,1031-1288,1290-1535,1543-1800,1802-2047,2055-2312,2314-2559,2567-2824,2826-3071,3079-3336,3338-3583,3591-3848,3850-3967 *Configuration of two infra-vlans which are 512 apart is not allowed. Ex: 4, 516 are not allowed to be configured together LEAF_B# |

Nota: Las interfaces físicas de capa 3 son la recomendación que se debe utilizar como enlaces ascendentes para transportar el tráfico VXLAN en el fabric. No se admiten subinterfaces de capa 3. Para utilizar las vlan de interfaz para transportar el tráfico VXLAN, asegúrese de que la vlan también esté identificada con el comando system nve infra-vlans sobre el link par vPC.

Troubleshoot

En el caso de que LEAF A switch sufra una falla de link ascendente y ya no se conecte directamente con el switch SPINE, la accesibilidad todavía se puede lograr con la infra-vlan a través del link de par vPC utilizado como un link ascendente de respaldo hacia el switch SPINE.

| HOJA A |

|---|

LEAF_A# show mac address-table vlan 10

Legend:

* - primary entry, G - Gateway MAC, (R) - Routed MAC, O - Overlay MAC

age - seconds since last seen,+ - primary entry using vPC Peer-Link,

(T) - True, (F) - False, C - ControlPlane MAC, ~ - vsan

VLAN MAC Address Type age Secure NTFY Ports

---------+-----------------+--------+---------+------+----+------------------

* 10 0000.0000.000a dynamic 0 F F Eth1/54

C 10 0000.0000.000b dynamic 0 F F nve1(10.3.3.3)

G 10 00be.755b.f1b7 static - F F sup-eth1(R)

G 10 4c77.6db9.a8db static - F F vPC Peer-Link(R)

LEAF_A# |

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

25-Jul-2019 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Hector Gustavo Serrano GutierrezCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios