Configuración de las propiedades globales de 802.1x en un switch mediante la CLI

Introducción

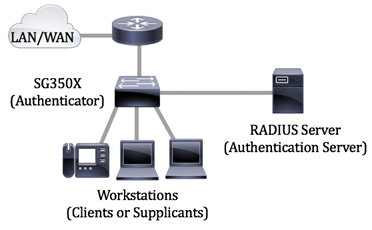

IEEE 802.1x es un estándar que facilita el control de acceso entre un cliente y un servidor. Antes de que una red de acceso local (LAN) o un conmutador pueda proporcionar servicios a un cliente, el cliente conectado al puerto del conmutador debe autenticarse mediante el servidor de autenticación que ejecuta el servicio de usuario de acceso telefónico de autenticación remota (RADIUS).

La autenticación 802.1x impide que los clientes no autorizados se conecten a una LAN a través de puertos de acceso público. La autenticación 802.1x es un modelo cliente-servidor. En este modelo, los dispositivos de red tienen las siguientes funciones específicas:

- Cliente o solicitante: un cliente o solicitante es un dispositivo de red que solicita acceso a la LAN. El cliente está conectado a un autenticador.

- Autenticador: un autenticador es un dispositivo de red que proporciona servicios de red y al que están conectados los puertos del suplicante. Se admiten los siguientes métodos de autenticación:

- Basado en 802.1x: compatible con todos los modos de autenticación. En la autenticación basada en 802.1x, el autenticador extrae los mensajes del protocolo de autenticación extensible (EAP) de los mensajes 802.1x o de los paquetes EAP sobre LAN (EAPoL) y los pasa al servidor de autenticación mediante el protocolo RADIUS.

- Basado en MAC: compatible con todos los modos de autenticación. Con control de acceso a medios (MAC) basado, el autenticador ejecuta la parte del software del cliente EAP en nombre de los clientes que buscan acceso a la red.

- Basado en Web: sólo se admite en modos multisesión. Con la autenticación basada en Web, el autenticador ejecuta la parte del software del cliente EAP en nombre de los clientes que buscan acceso a la red.

- Servidor de autenticación: un servidor de autenticación realiza la autenticación real del cliente. El servidor de autenticación para el dispositivo es un servidor de autenticación RADIUS con extensiones EAP.

Nota: Un dispositivo de red puede ser un cliente o un solicitante, un autenticador o ambos por puerto.

La siguiente imagen muestra una red que ha configurado los dispositivos según las funciones específicas. En este ejemplo, se utiliza un switch SG350X.

Pautas in configuración de 802.1x:

- Configure el servidor RADIUS. Para obtener información sobre cómo configurar los parámetros del servidor RADIUS en el switch, haga clic aquí.

- Configuración de redes de área local virtuales (VLAN). Para crear VLAN con la utilidad basada en Web del switch, haga clic aquí. Para obtener instrucciones basadas en la CLI, haga clic aquí.

- Configure los parámetros de puerto a VLAN en el switch. Para realizar la configuración mediante la utilidad basada en Web, haga clic aquí. Para utilizar la CLI, haga clic aquí.

- Configure las propiedades globales de 802.1x en el switch. Para obtener instrucciones sobre cómo configurar las propiedades globales de 802.1x a través de la utilidad basada en Web del switch, haga clic aquí.

- (Opcional) Configure el rango de tiempo en el switch. Para obtener información sobre cómo configurar los intervalos de tiempo en el switch, haga clic aquí.

- Configuración de la autenticación de puertos 802.1x. Para utilizar la utilidad basada en Web del conmutador, haga clic aquí.

Objetivo

En este artículo se proporcionan instrucciones sobre cómo configurar las propiedades globales de 802.1x a través de la interfaz de línea de comandos (CLI) del switch, que incluye la autenticación y las propiedades de VLAN de invitado. La VLAN de invitado proporciona acceso a servicios que no requieren que los dispositivos o puertos de suscripción se autentiquen y autoricen mediante autenticación 802.1x, basada en MAC o basada en Web.

Dispositivos aplicables

- Serie Sx300

- Serie Sx350

- Serie SG350X

- Serie Sx500

- Serie Sx550X

Versión del software

- 1.4.7.06 — Sx300, Sx500

- 2.2.8.04 — Sx350, SG350X, Sx550X

Configuración de las propiedades de 802.1x en un switch mediante la CLI

Configuración de los parámetros de 802.1x

Paso 1. Inicie sesión en la consola del switch. La contraseña y el nombre de usuario predeterminados son cisco/cisco. Si ha configurado una nueva contraseña o nombre de usuario, introduzca las credenciales.

Nota: Los comandos pueden variar dependiendo del modelo exacto de su switch. En este ejemplo, se accede al switch SG350X a través de Telnet.

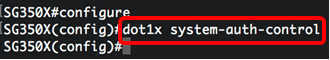

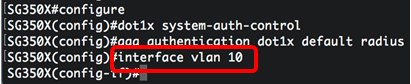

Paso 2. Desde el modo EXEC privilegiado del switch, ingrese al modo de configuración global ingresando lo siguiente:

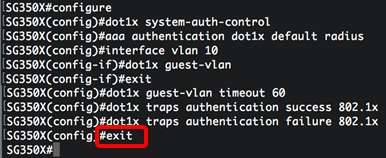

SG350X#configure

Paso 3. Para habilitar globalmente la autenticación 802.1x en el switch, utilice el comando dot1x system-auth-control en el modo de configuración global.

SG350x(config)#dotx1 system-auth-control

Paso 4. (Opcional) Para desactivar globalmente la autenticación 802.1x en el switch, introduzca lo siguiente:

SG350x(config)#no dotx1 system-auth-control

Nota: Si está desactivada, las autenticaciones 802.1X, basadas en MAC y basadas en Web están desactivadas.

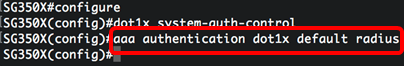

Paso 5. Para especificar qué servidores se utilizan para la autenticación cuando está habilitada la autenticación 802.1x, introduzca lo siguiente:

SG350x(config)#aaa authentication dot1x default [radius none | radius | ninguno]

Las opciones son:

- radius none: realiza primero la autenticación de puertos con la ayuda del servidor RADIUS. Si no hay respuesta del servidor, como cuando el servidor está inactivo, no se realiza ninguna autenticación y se permite la sesión. Si el servidor está disponible y las credenciales de usuario son incorrectas, se deniega el acceso y finaliza la sesión.

- radius: realiza la autenticación de puertos basada en el servidor RADIUS. Si no se realiza ninguna autenticación, la sesión finaliza. Ésta es la autenticación predeterminada.

- none: no autentica al usuario y permite la sesión.

Nota: En este ejemplo, el servidor de autenticación 802.1x predeterminado es RADIUS.

Paso 6. (Opcional) Para restaurar la autenticación predeterminada, introduzca lo siguiente:

SG350X(config)#no aaa authentication dot1x default

Paso 7. En el modo Global Configuration, ingrese el contexto VLAN Interface Configuration ingresando lo siguiente:

SG350X(config)#interface vlan [vlan-id]

- vlan-id: especifica un ID de VLAN para configurar.

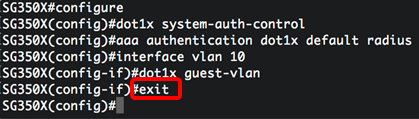

Paso 8. Para habilitar el uso de una VLAN de invitado para puertos no autorizados, ingrese lo siguiente:

SG350X(config-if)#dot1x guest-vlan

Nota: Si se habilita una VLAN de invitado, todos los puertos no autorizados se unen automáticamente a la VLAN elegida en la VLAN de invitado. Si un puerto se autoriza más tarde, se elimina de la VLAN de invitado.

Paso 9. Para salir del contexto de configuración de la interfaz, introduzca lo siguiente:

SG350X(config-if)#exit

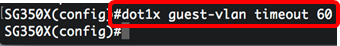

Paso 10. Para establecer el intervalo de tiempo entre la activación de 802.1X (o la activación de un puerto) y la adición de un puerto a la VLAN de invitado, introduzca lo siguiente:

SG350X(config)#dot1x guest-vlan timeout [timeout]

- timeout: especifica el tiempo de espera en segundos entre la activación de 802.1X (o la activación del puerto) y la adición del puerto a la VLAN de invitado. El rango es de 30 a 180 segundos.

Nota: Después del link, si el software no detecta un suplicante 802.1x o si la autenticación del puerto ha fallado, el puerto se agrega a la VLAN de invitado solamente después de que venza el período de tiempo de espera de la VLAN de invitado. Si el puerto cambia de Autorizado a No Autorizado, el puerto se agrega a la VLAN de invitado sólo después de que venza el período de tiempo de espera de la VLAN de invitado. Puede activar o desactivar la autenticación de VLAN desde la autenticación de VLAN.

Nota: En este ejemplo, el tiempo de espera de la VLAN de invitado utilizado es de 60 segundos.

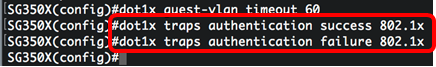

Paso 11. Para activar desvíos, marque una o varias de las opciones siguientes:

SG350X(config)# dot1x intercepta la autenticación [fallo] | éxito | quiet] [802.1x | MAC | web]

Las opciones son:

- Trampas de falla de autenticación 802.1x: envíe trampas si falla la autenticación 802.1x.

- Trampas de éxito de autenticación 802.1x: enviar trampas si la autenticación 802.1x es exitosa.

- trampa de falla de autenticación MAC: envíe trampas si falla la autenticación MAC.

- mac authentication success traps: envía trampas si la autenticación MAC es exitosa.

- trampas de falla de autenticación Web: envíe trampas si falla la autenticación Web.

- trampas de éxito de autenticación Web: envíe trampas si la autenticación Web se realiza correctamente.

- web authentication quiet traps: envía trampas si comienza un período de silencio.

Nota: En este ejemplo, se ingresan trampas de falla y éxito de autenticación 802.1x.

Paso 12. Para salir del contexto de configuración de la interfaz, introduzca lo siguiente:

SG350X(config)#exit

Paso 13. (Opcional) Para mostrar las propiedades globales configuradas de 802.1x en el switch, introduzca lo siguiente:

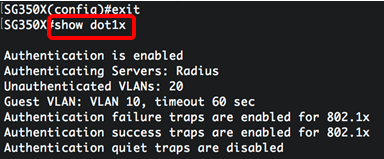

SG350X#show dot1x

Ahora debería haber configurado correctamente las propiedades de 802.1x en su switch.

Configuración de la autenticación VLAN

Cuando 802.1x está habilitado, los puertos o dispositivos no autorizados no pueden acceder a la VLAN a menos que formen parte de la VLAN de invitado o de una VLAN no autenticada. Los puertos deben agregarse manualmente a las VLAN.

Para inhabilitar la autenticación en una VLAN, siga estos pasos:

Paso 1. Desde el modo EXEC privilegiado del switch, ingrese al modo de configuración global ingresando lo siguiente:

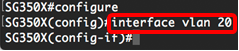

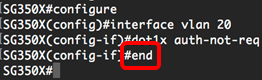

SG350X#configure

Paso 2. En el modo Global Configuration, ingrese el contexto VLAN Interface Configuration ingresando lo siguiente:

KSG350x(config)# interface vlan [vlan-id]

- vlan-id: especifica un ID de VLAN para configurar.

Nota: En este ejemplo, se elige la VLAN 20.

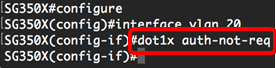

Paso 3. Para desactivar la autenticación 802.1x en la VLAN, introduzca lo siguiente:

SG350X(config-if)#dot1x auth-not-req

Paso 4. (Opcional) Para habilitar la autenticación 802.1x en la VLAN, introduzca lo siguiente:

SG350X(config-if)#no dot1x auth-not-req

Paso 5. Para salir del contexto de configuración de la interfaz, introduzca lo siguiente:

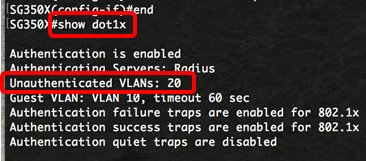

Paso 6. (Opcional) Para mostrar la configuración de autenticación global de 802.1x en el switch, introduzca lo siguiente:

Nota: En este ejemplo, VLAN 20 se muestra como una VLAN no autenticada.

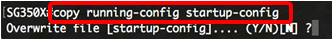

Paso 7. (Opcional) En el modo EXEC con privilegios del switch, guarde los parámetros configurados en el archivo de configuración de inicio ingresando lo siguiente:

SG350X#copy running-config startup-config

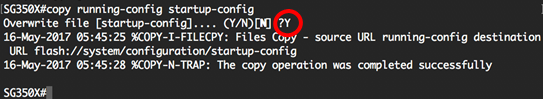

Paso 8. (Opcional) Presione S para Sí o N para No en su teclado cuando aparezca el mensaje: Sobrescriba el archivo [startup-config].

Ahora debería haber configurado correctamente los parámetros de autenticación 802.1x en las VLAN de su switch.

Importante: Para continuar con la configuración de los parámetros de autenticación de puertos 802.1x en el switch, siga las instrucciones anteriores.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

13-Dec-2018 |

Versión inicial |

Comentarios

Comentarios