Integración de CSM TACACS con ISE

Opciones de descarga

-

ePub (2.5 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.4 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe el procedimiento para integrar Cisco Security Manager (CSM) con Identity Services Engine (ISE) para la autenticación de usuarios administradores con el protocolo TACACS+.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cisco Security Manager (CSM).

- Identity Services Engine (ISE).

- protocolo TACACS.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Servidor CSM versión 4.22

- ISE versión 3.0

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

De forma predeterminada, Cisco Security Manager (CSM) utiliza un modo de autenticación denominado CiscoWorks para autenticar y autorizar a los usuarios de forma local, con el fin de disponer de un método de autenticación centralizado, puede utilizar Cisco Identity Service Engine a través del protocolo TACACS.

Configurar

Diagrama de la red

Procedimiento de autenticación

Paso 1. Inicie sesión en la aplicación CSM con las credenciales del usuario administrador.

Paso 2. El proceso de autenticación desencadena e ISE valida las credenciales localmente o a través de Active Directory.

Paso 3. Una vez que la autenticación se realiza correctamente, ISE envía un paquete de permiso para autorizar el acceso al CSM.

Paso 4. CSM asigna el nombre de usuario con la asignación de rol de usuario local.

Paso 5. ISE muestra un registro en directo de autenticación exitoso.

Configuración de ISE

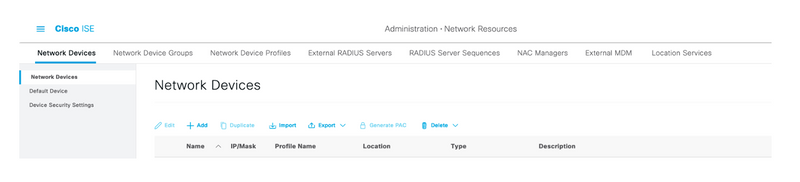

Paso 1. Seleccione el icono de tres líneas se encuentra en la esquina superior izquierda y navegue hasta Administración > Recursos de red > Dispositivos de red.

se encuentra en la esquina superior izquierda y navegue hasta Administración > Recursos de red > Dispositivos de red.

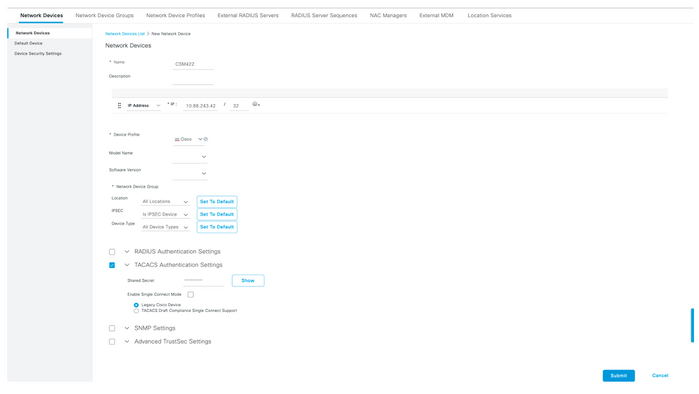

Paso 2. Seleccione el botón +Add e ingrese los valores adecuados para Network Access Device Name y IP Address, luego verifique la casilla de verificación TACACS Authentication Settings y defina un secreto compartido. Seleccione el botón Enviar.

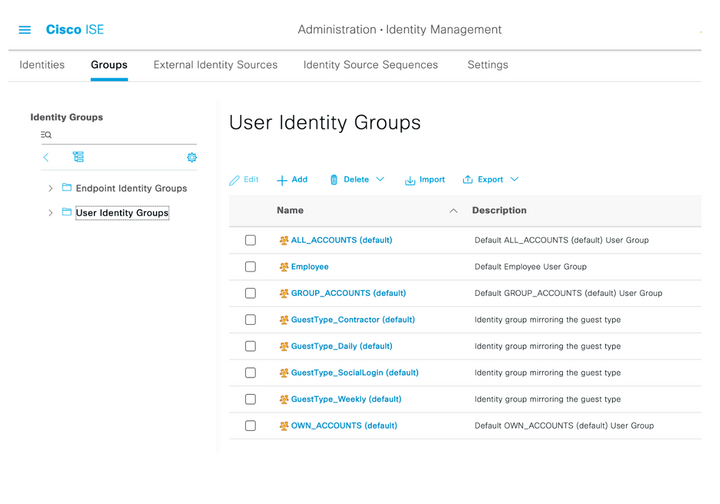

Paso 3. Seleccione el icono de tres líneas se encuentra en la esquina superior izquierda y navegue hasta Administración > Administración de identidades > Grupos.

se encuentra en la esquina superior izquierda y navegue hasta Administración > Administración de identidades > Grupos.

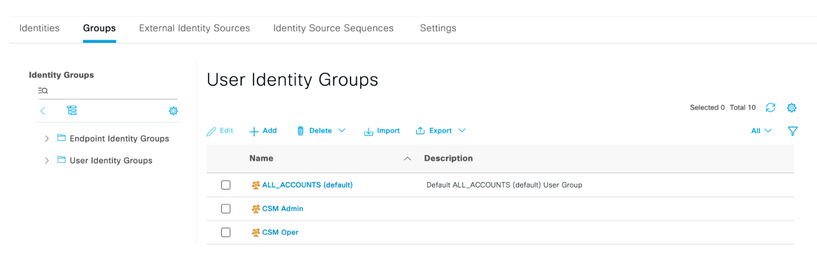

Paso 4. Navegue hasta la carpeta Grupos de identidad de usuario y seleccione el botón +Agregar botón. Defina un nombre y seleccione el botón Enviar.

Nota: Este ejemplo crea grupos de administración CSM y de identidad Oper CSM. Puede repetir el paso 4 para cada tipo de usuarios de administración en CSM

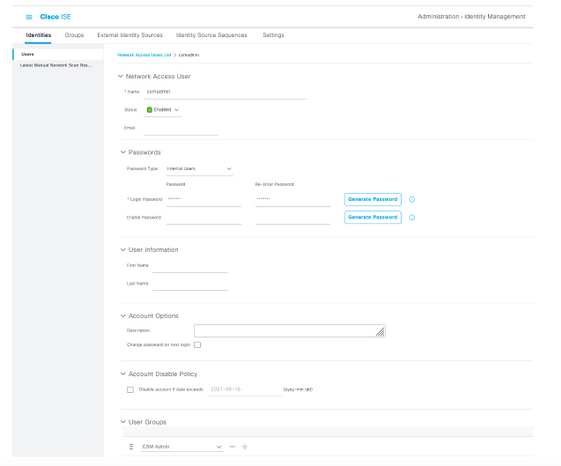

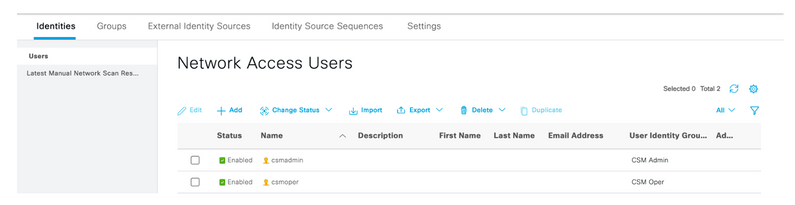

Paso 5. Seleccione el icono de tres líneas y navegue hasta Administración > Administración de identidades > Identidades. Seleccione el botón +Agregar y defina el nombre de usuario y la contraseña y, a continuación, seleccione el grupo al que pertenece el usuario. En este ejemplo, crea los usuarios csmadmin y csmoper y se asigna al grupo CSM Admin y CSM Oper respectivamente.

y navegue hasta Administración > Administración de identidades > Identidades. Seleccione el botón +Agregar y defina el nombre de usuario y la contraseña y, a continuación, seleccione el grupo al que pertenece el usuario. En este ejemplo, crea los usuarios csmadmin y csmoper y se asigna al grupo CSM Admin y CSM Oper respectivamente.

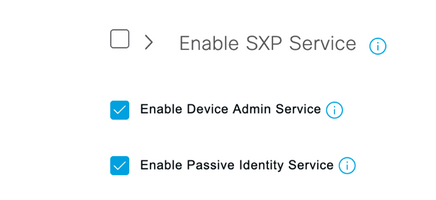

Paso 6. Seleccionar y navegue hasta Administración > Sistema > Implementación. Seleccione el nodo de nombre de host y active Device Admin Service

y navegue hasta Administración > Sistema > Implementación. Seleccione el nodo de nombre de host y active Device Admin Service

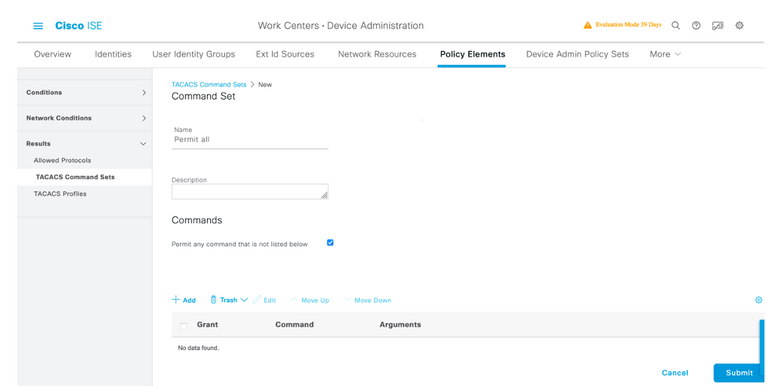

Nota: En caso de implementación distribuida, seleccione el nodo PSN que gestiona las solicitudes TACACS

Paso 7. Seleccione el icono de tres líneas y navegue hasta Administración > Administración de dispositivos > Elementos de políticas. Vaya a Resultados > Conjuntos de Comandos TACACS. Seleccione +botón Agregar, defina un nombre para el conjunto de comandos y habilite la casilla de verificación Permitir cualquier comando que no aparezca en la siguiente lista. Seleccione Enviar.

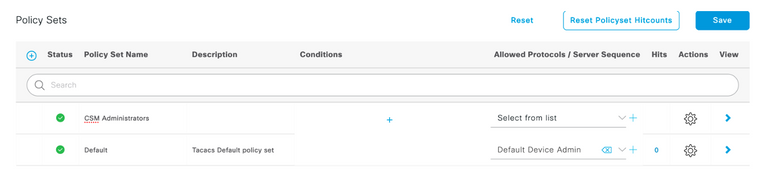

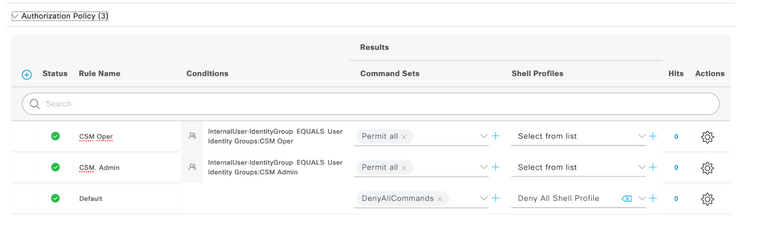

Paso 8. Seleccione el icono de tres líneas situado en la esquina superior izquierda y navegue hasta Administración->Administración de dispositivos->Conjuntos de políticas de administración de dispositivos. Seleccionar  situado debajo del título Conjunto de políticas, defina un nombre y seleccione el botón + en el centro para agregar una nueva condición.

situado debajo del título Conjunto de políticas, defina un nombre y seleccione el botón + en el centro para agregar una nueva condición.

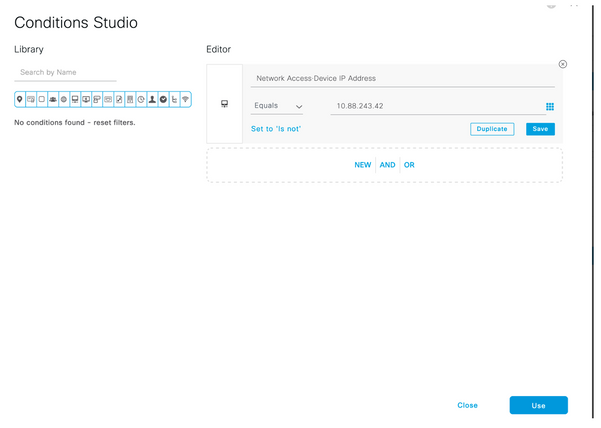

Paso 9. En la ventana Condición, seleccione Add an attribute y luego seleccione Network Device Icon seguido de Network Access Device IP address. Seleccione Valor de atributo y agregue la dirección IP de CSM. Seleccione Usar una vez hecho.

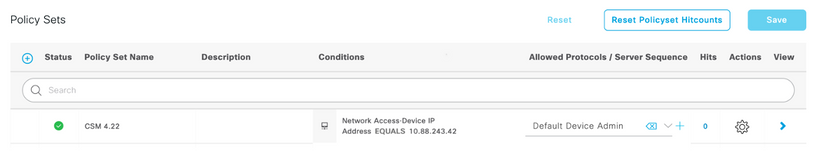

Paso 10. En la sección Permitir protocolos, seleccione Device Default Admin. Seleccione Save (Guardar).

Paso 11. Seleccione la flecha derecha  del conjunto de políticas para definir las políticas de autenticación y autorización

del conjunto de políticas para definir las políticas de autenticación y autorización

Paso 12. Seleccionar  situado debajo del título de la política de autenticación, defina un nombre y seleccione el + en el centro para agregar una nueva condición. En la ventana Condición, seleccione Add an attribute y luego seleccione Network Device Icon seguido de Network Access Device IP address. Seleccione Valor de atributo y agregue la dirección IP de CSM. Seleccione Usar una vez hecho

situado debajo del título de la política de autenticación, defina un nombre y seleccione el + en el centro para agregar una nueva condición. En la ventana Condición, seleccione Add an attribute y luego seleccione Network Device Icon seguido de Network Access Device IP address. Seleccione Valor de atributo y agregue la dirección IP de CSM. Seleccione Usar una vez hecho

Paso 13. Seleccione Usuarios Internos como Almacén de Identidades y Seleccione Guardar

Nota: El almacén de identidades se puede cambiar a almacén de AD si ISE se une a un directorio activo.

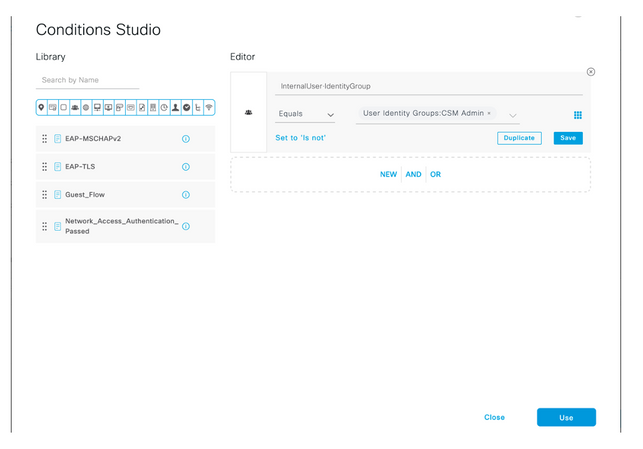

Paso 14. Seleccionar  situado debajo del título de la política de autorización, defina un nombre y seleccione el botón + en el centro para agregar una nueva condición. En la ventana Condición, seleccione agregar un atributo y, a continuación, seleccione el icono Grupo de identidad seguido por Usuario interno: Grupo de identidad. Seleccione el grupo de administración de CSM y seleccione Usar.

situado debajo del título de la política de autorización, defina un nombre y seleccione el botón + en el centro para agregar una nueva condición. En la ventana Condición, seleccione agregar un atributo y, a continuación, seleccione el icono Grupo de identidad seguido por Usuario interno: Grupo de identidad. Seleccione el grupo de administración de CSM y seleccione Usar.

Paso 15. En Conjunto de comandos, seleccione Permitir todo el conjunto de comandos creado en el Paso 7 y, a continuación, seleccione Guardar

Repita los pasos 14 y 15 para el grupo CSM Oper

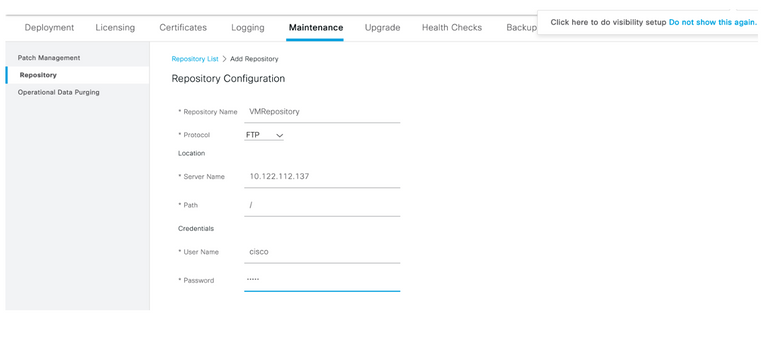

Paso 16 (opcional). Seleccione el icono de tres líneas situado en la esquina superior izquierda y Seleccione Administration>System>Maintenance>Repository, seleccione +Add para agregar un repositorio que se utilice para almacenar el archivo de volcado TCP con fines de resolución de problemas.

Paso 17 (opcional). Defina un nombre de repositorio, protocolo, nombre de servidor, ruta y credenciales. Seleccione Enviar una vez hecho.

Configuración de CSM

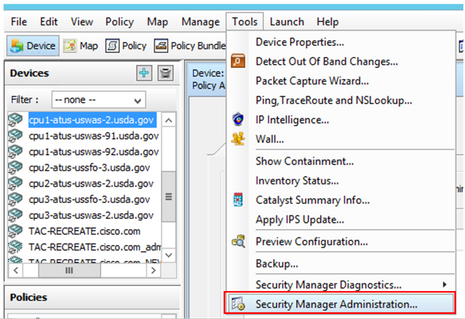

Paso 1. Inicie sesión en la aplicación Cisco Security Manager Client con la cuenta de administrador local. En el menú, vaya a Herramientas > Administración del Administrador de seguridad

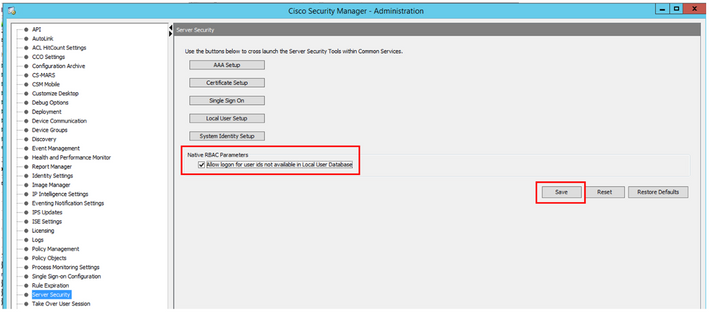

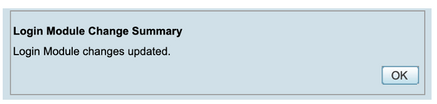

Paso 2. Marque la casilla en Parámetros RBAC nativos. Seleccione Guardar y Cerrar

Paso 3. En el menú seleccione Archivo > Enviar. File > Submit (Archivo > Enviar).

Nota: Todos los cambios se deben guardar, en caso de que se produzcan cambios en la configuración, es necesario enviarlos e implementarlos.

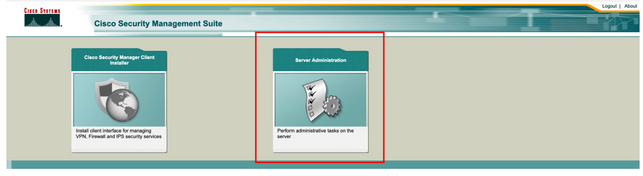

Paso 4. Navegue hasta la interfaz de usuario de administración de CSM y escriba https://<enter_CSM_IP_Address y seleccione Administración del servidor.

Nota: Los pasos 4 a 7 muestran el procedimiento para definir la función predeterminada para todos los administradores que no están definidos en ISE. Estos pasos son opcionales.

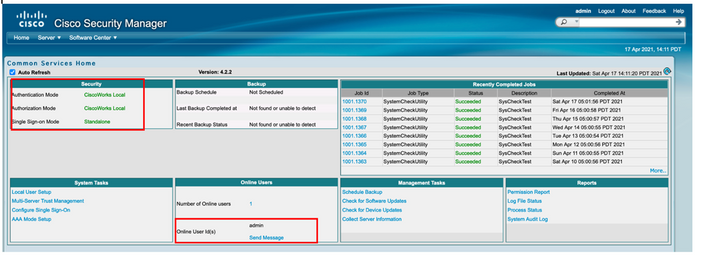

Paso 5. Validar el modo de autenticación se establece en CiscoWorks Local y Online userID es la cuenta de administración local creada en CSM.

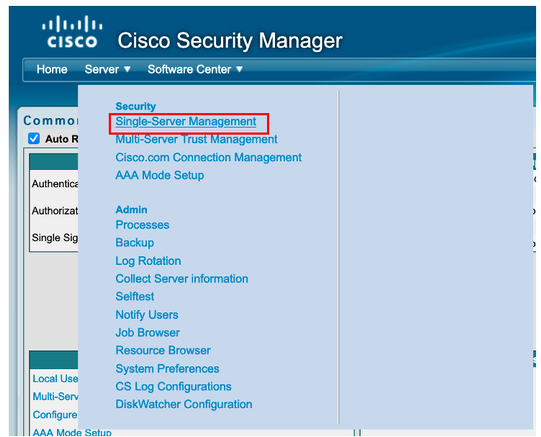

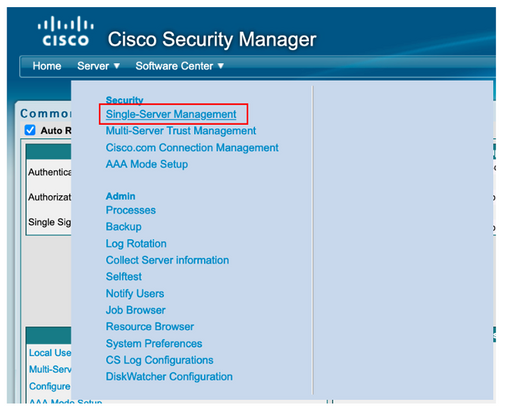

Paso 6. Navegue hasta Servidor y seleccione Administración de Servidor Único

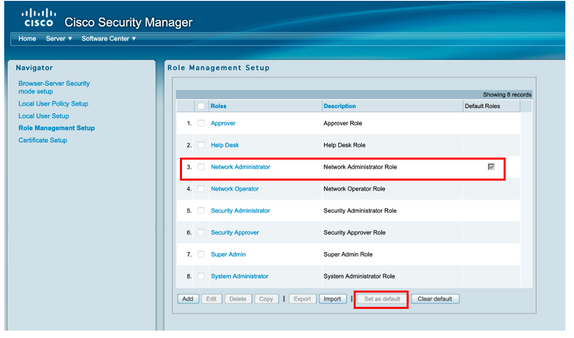

Paso 7. Seleccione Role Management Setup (Configuración de administración de funciones) y seleccione el privilegio predeterminado que reciben todos los usuarios administradores tras la autenticación. Para este ejemplo, se utiliza Network Administrator. Una vez seleccionado, seleccione set as default .

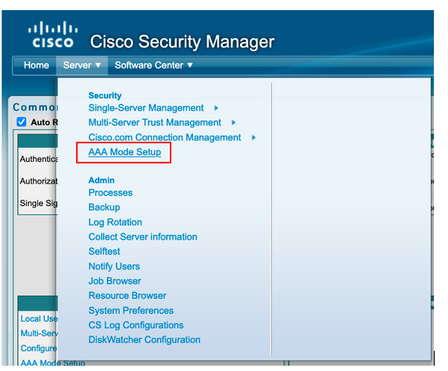

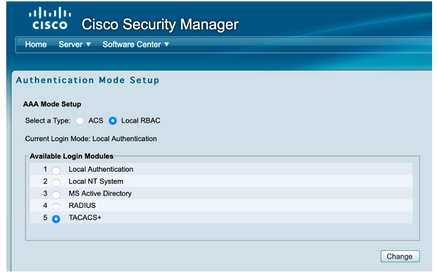

Paso 8. Seleccione Servidor>Función de configuración del modo AAA y luego seleccione la opción TACACS+, y finalmente seleccione cambiar para agregar información de ISE.

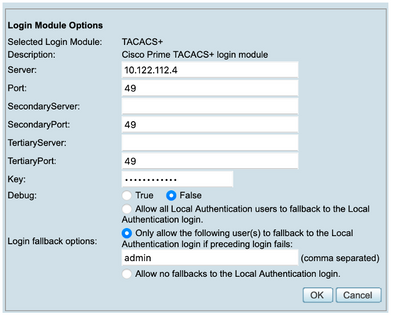

Paso 9. Defina la dirección IP y la clave de ISE; opcionalmente, puede seleccionar la opción para permitir a todos los usuarios de autenticación local o sólo a un usuario si falla el inicio de sesión. Para este ejemplo, se permite al único usuario administrador como método de reserva. Seleccione Aceptar para guardar los cambios.

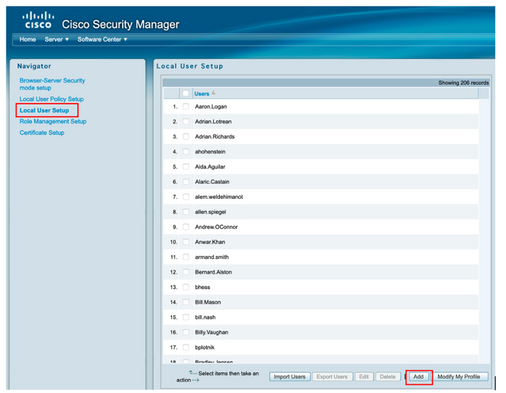

Paso 10. Seleccione Server> Single Server Management, luego seleccione Local User Setup y seleccione add.

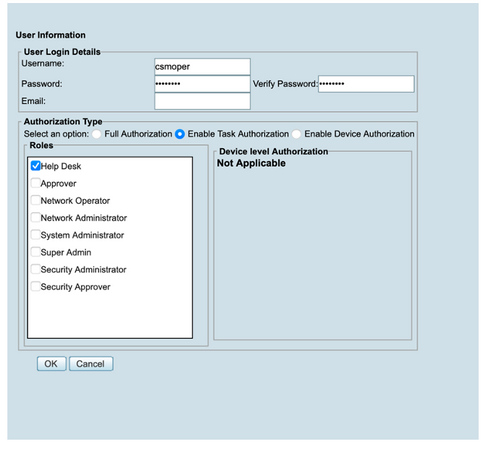

Paso 11. En este ejemplo, se utilizan los mismos nombres de usuario y contraseña creados en ISE en el paso 5 de la sección de configuración de ISE, csmoper y funciones de autorización de tareas de Help Desk. Seleccione OK para guardar el usuario administrador.

Verificación

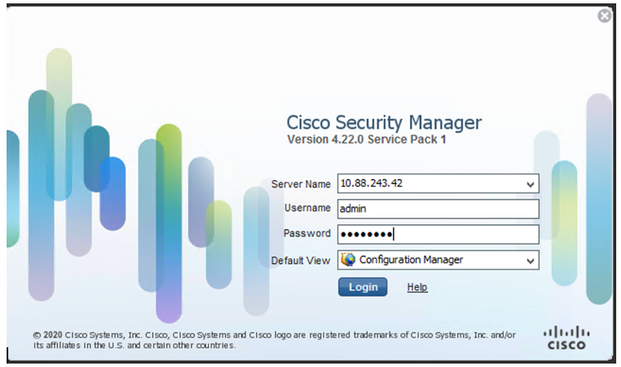

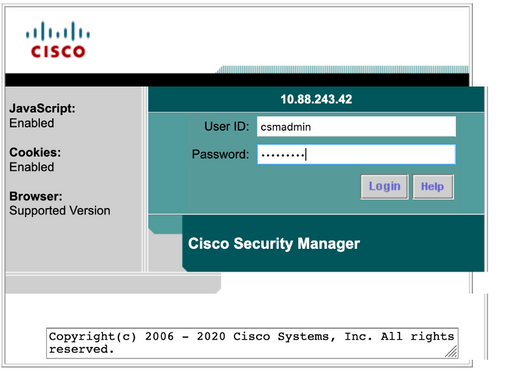

Interfaz de usuario del cliente de Cisco Security Manager

Paso 1. Abra un nuevo navegador de ventanas y escriba https://<enter_CSM_IP_Address, utilice el nombre de usuario y la contraseña csmadmin creados en el paso 5 en la sección de configuración de ISE.

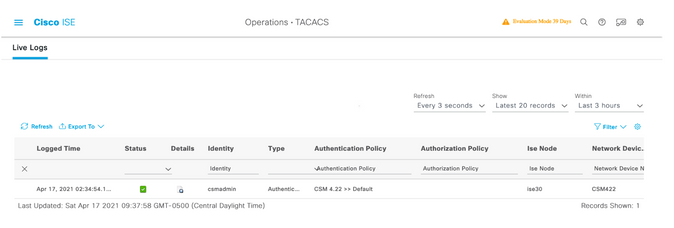

El inicio de sesión exitoso se puede verificar en los registros en vivo de ISE TACACS

aplicación Cisco Security Manager Client

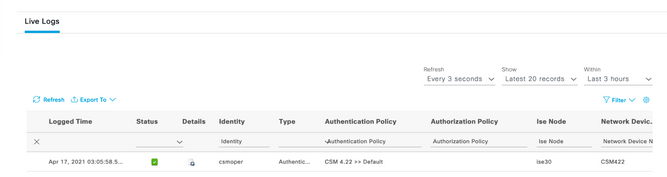

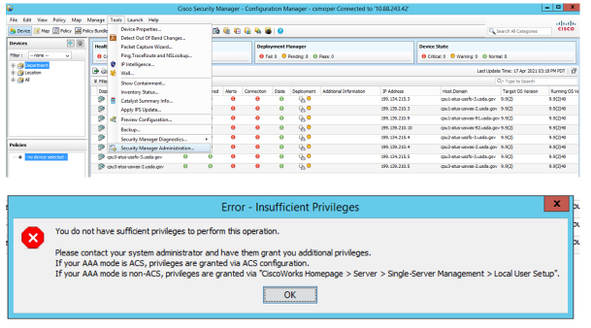

Paso 1. Inicie sesión en la aplicación Cisco Security Manager Client con la cuenta de administrador del soporte técnico.

El inicio de sesión exitoso se puede verificar en los registros en vivo de ISE TACACS

Paso 2. En el menú de aplicación del cliente CSM seleccione Herramientas > Administración del administrador de seguridad, un mensaje de error indica que debe aparecer la falta de privilegio.

Paso 3. Repita los pasos 1 a 3 con la cuenta csmadmin para validar los permisos adecuados que se han proporcionado a este usuario.

Troubleshoot

Esta sección proporciona la información que puede utilizar para resolver problemas de su configuración.

Validación de la comunicación con la herramienta TCP Dump en ISE

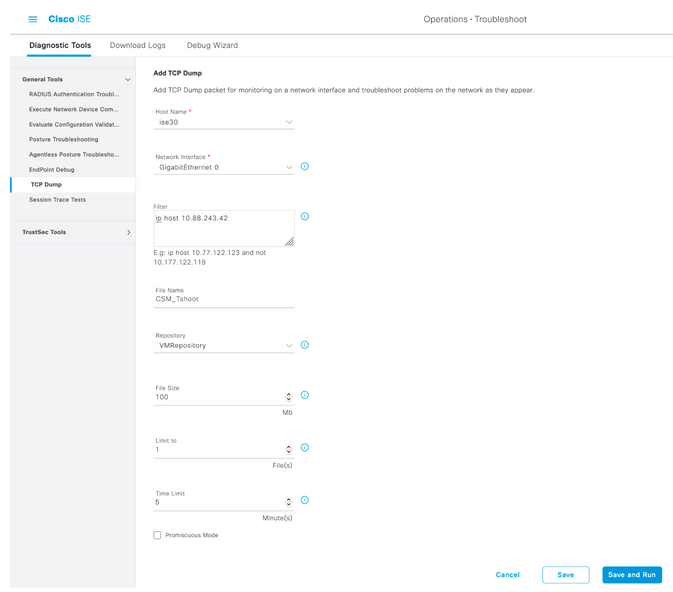

Paso 1. Inicie sesión en ISE y desplácese al icono de tres líneas situado en la esquina superior izquierda y seleccione Operaciones>Solución de problemas>Herramientas de diagnóstico.

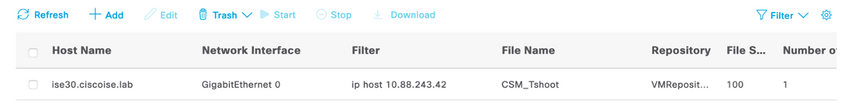

Paso 2. En General tools seleccione TCP Dumps y luego Add+. Seleccione Nombre de host, Nombre de archivo de interfaz de red, Repositorio y opcionalmente un filtro para recopilar sólo el flujo de comunicación de dirección IP de CSM. Seleccione Guardar y ejecutar

Paso 3. Inicie sesión en la aplicación cliente CSM o en la interfaz de usuario del cliente y escriba las credenciales de administrador.

Paso 4. En ISE, seleccione el botón Detener y verifique que el archivo pcap haya sido enviado al repositorio definido.

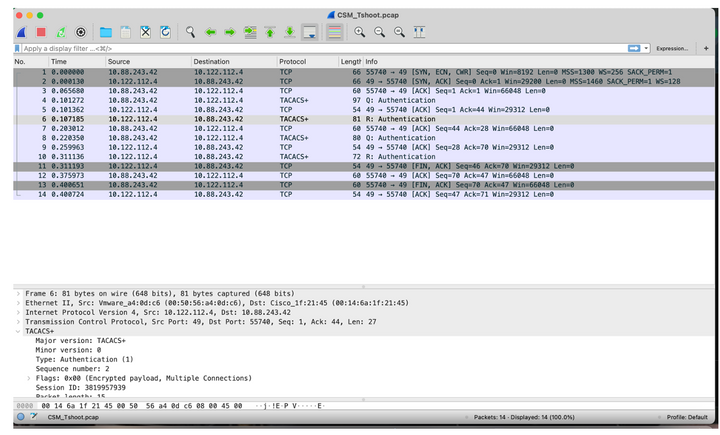

Paso 5. Abra el archivo pcap para validar la comunicación correcta entre CSM e ISE.

Si no se muestra ninguna entrada en el archivo pcap, valide lo siguiente:

- El servicio de administración de dispositivos está habilitado en el nodo ISE

- La dirección IP de ISE correcta se ha agregado en la configuración de CSM

- En el caso de un firewall se permite el puerto de verificación intermedio 49 (TACACS).

Con la colaboración de ingenieros de Cisco

- Emmanuel CanoCisco Security Consulting Engineer

- Berenice GuerraCisco Technical Consulting Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios