Introducción

Este documento describe cómo configurar Secure Access con Fortigate Firewall.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Firewall de la versión Fortigate 7.4.x

- Acceso seguro

- Cisco Secure Client - VPN

- Cisco Secure Client: ZTNA

- ZTNA sin cliente

Componentes Utilizados

La información de este documento se basa en:

- Firewall de la versión Fortigate 7.4.x

- Acceso seguro

- Cisco Secure Client - VPN

- Cisco Secure Client: ZTNA

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Cisco ha diseñado Secure Access para proteger y proporcionar acceso a aplicaciones privadas, tanto in situ como basadas en la nube. También protege la conexión de la red a Internet. Esto se consigue mediante la implementación de varios métodos y capas de seguridad, todo ello con el objetivo de preservar la información a medida que acceden a ella a través de la nube.

Configurar

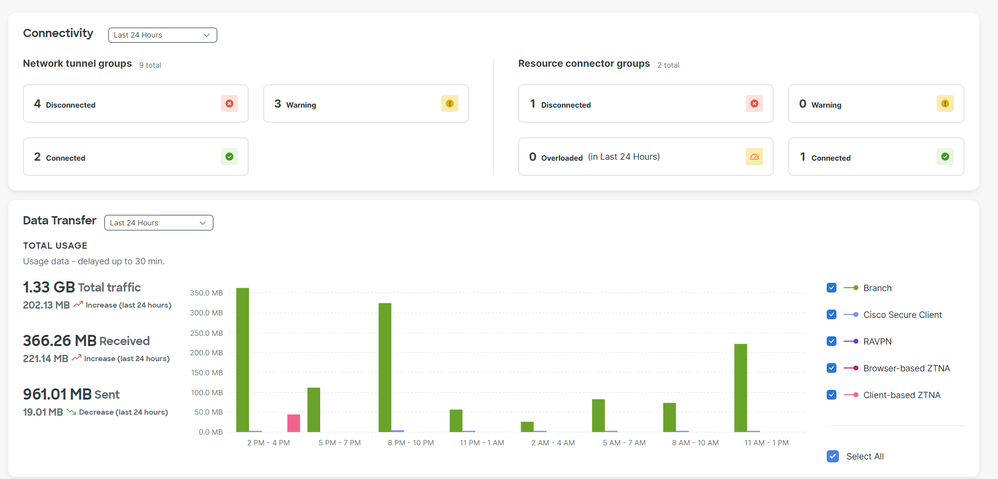

Configuración de la VPN en Secure Access

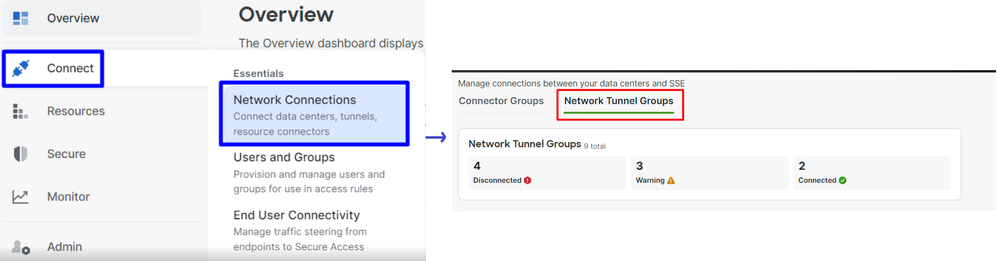

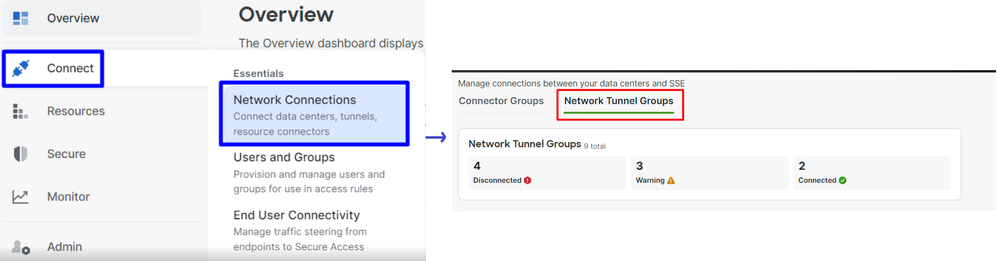

Vaya al panel de administración de Secure Access.

- Haga clic en

Connect > Network Connections > Network Tunnels Groups

- En

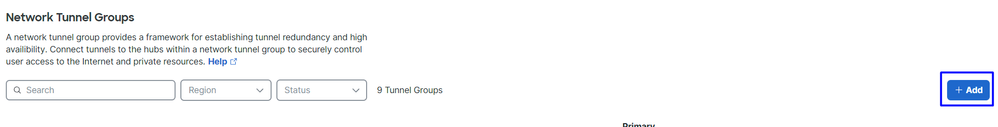

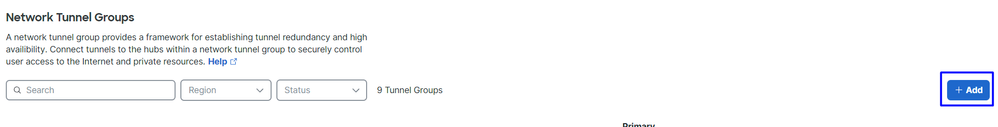

Network Tunnel Groupshaga clic en + Add

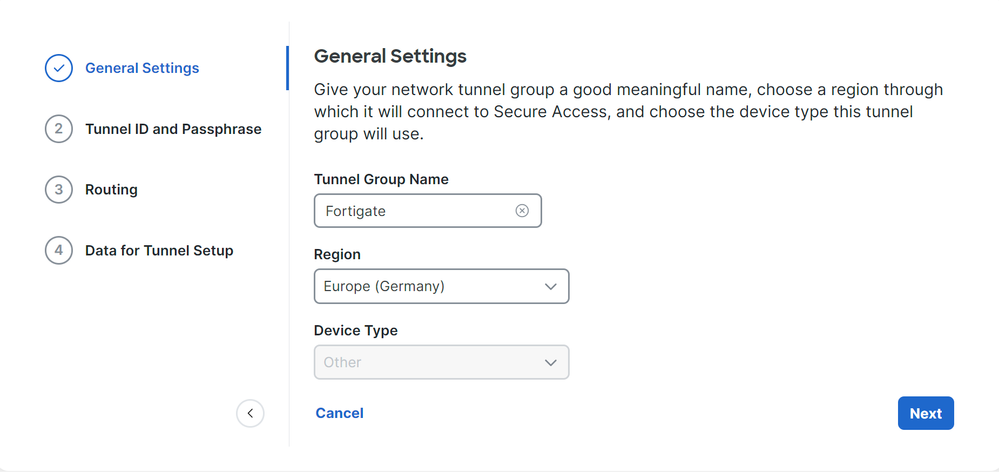

- Configurar

Tunnel Group Name, Regiony Device Type

- Haga clic en

Next

Nota: Seleccione la región más cercana a la ubicación del firewall.

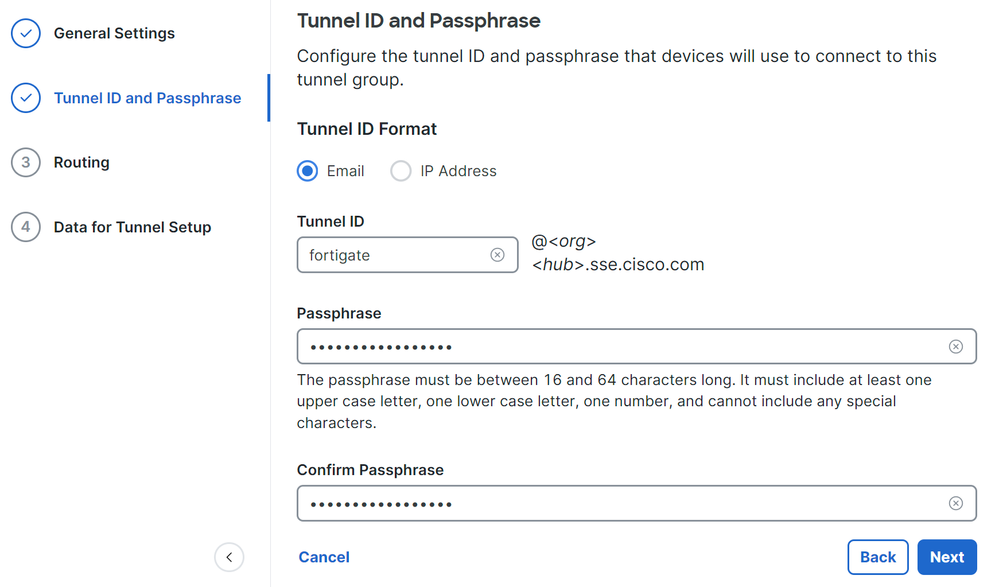

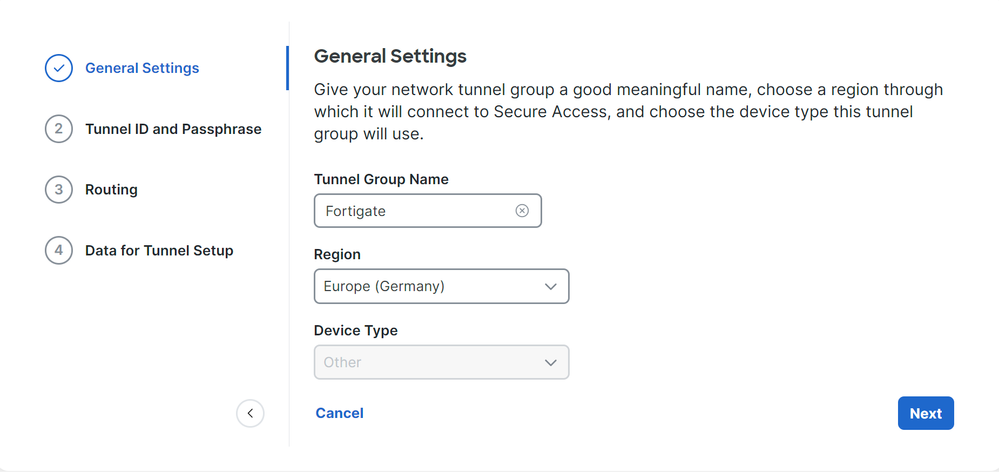

- Configure el

Tunnel ID Formaty Passphrase

- Haga clic en

Next

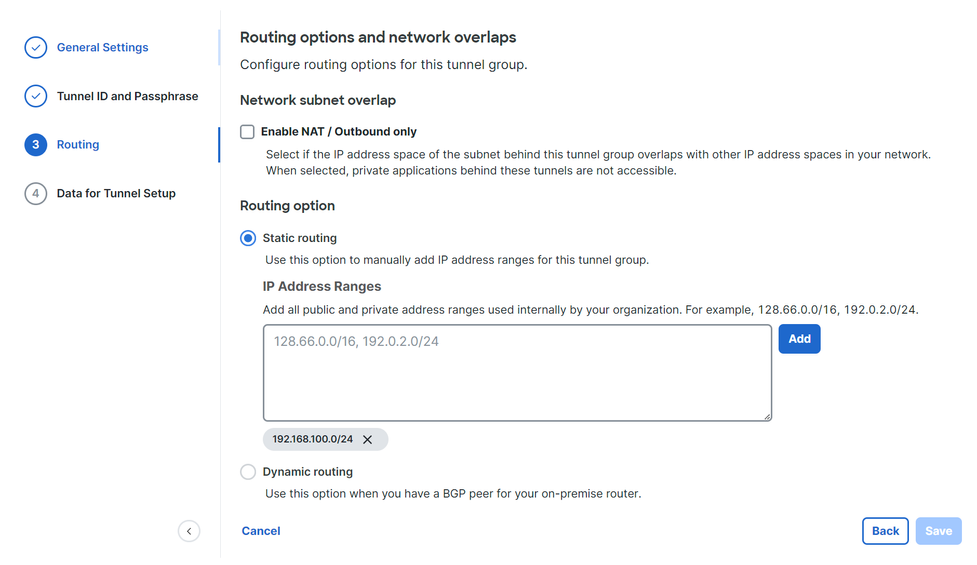

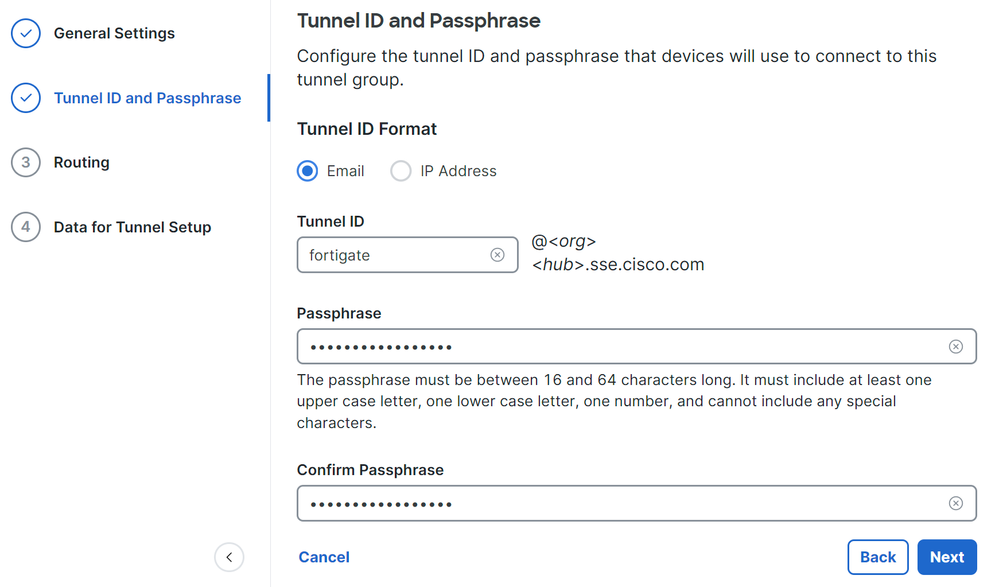

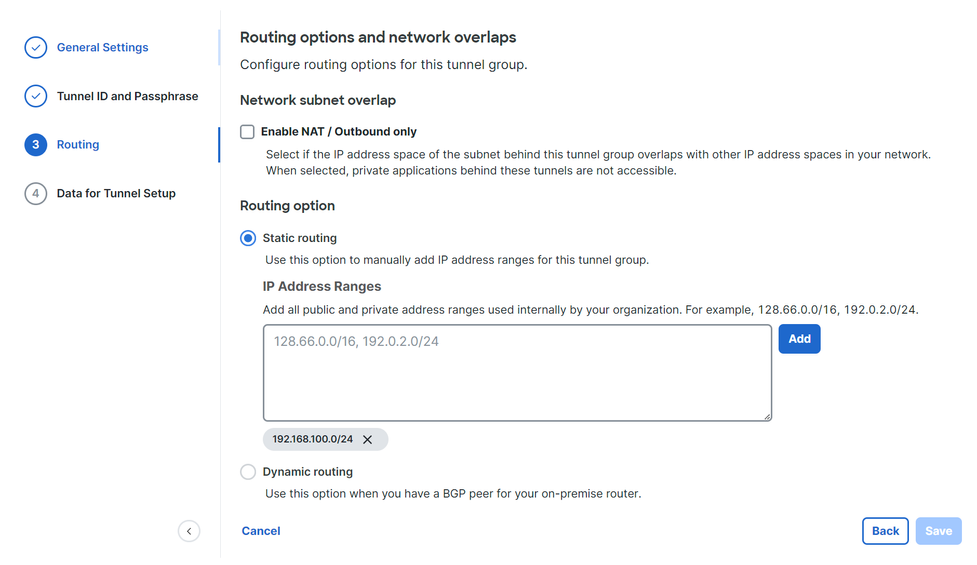

- Configure los rangos de direcciones IP o los hosts que ha configurado en la red y que desea que el tráfico pase a través de Secure Access

- Haga clic en

Save

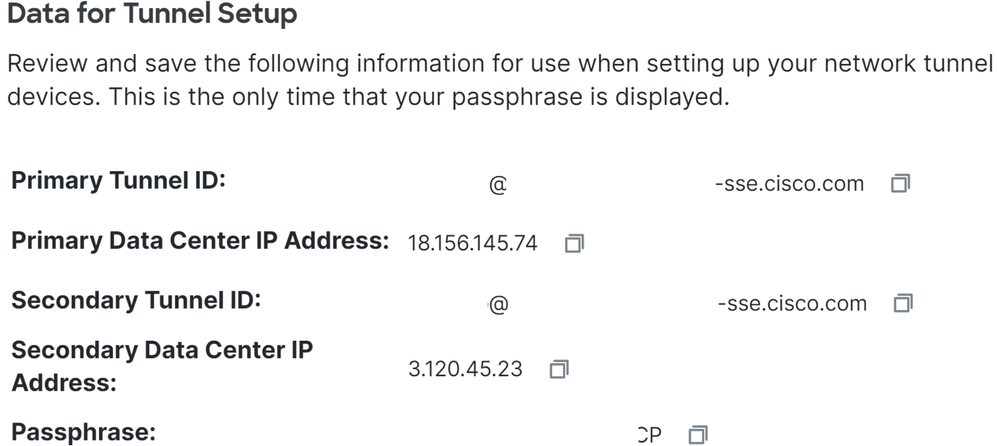

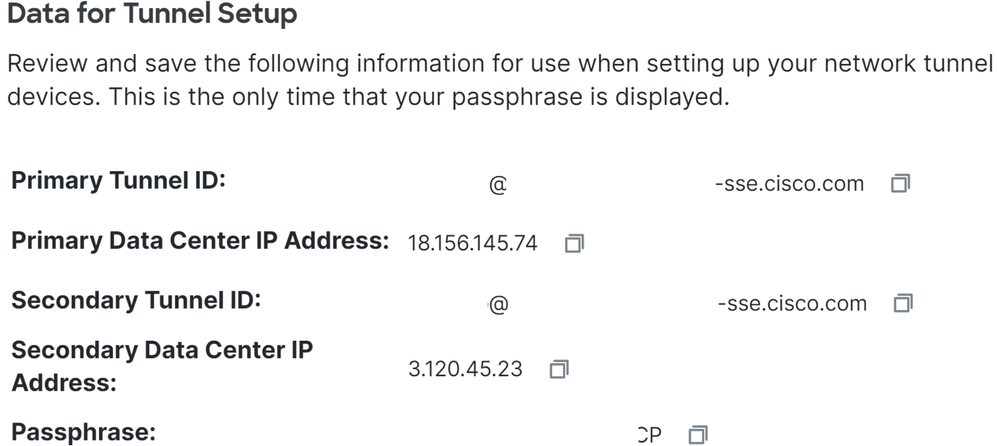

Después de hacer clic en Save la información sobre el túnel que se muestra, guarde esa información para el siguiente paso, Configure the VPN Site to Site on Fortigate.

Datos del túnel

Configuración del sitio VPN a sitio en Fortigate

Desplácese hasta el panel de Fortigate.

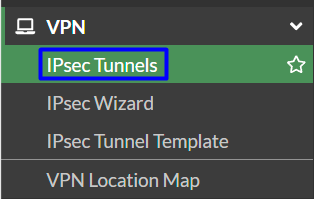

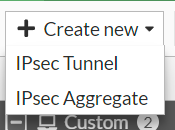

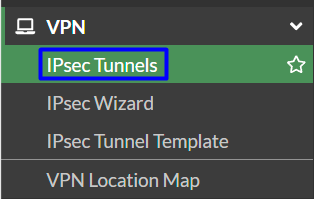

- Haga clic en

VPN > IPsec Tunnels

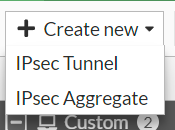

- Haga clic en

Create New > IPsec Tunnels

- Haga clic en

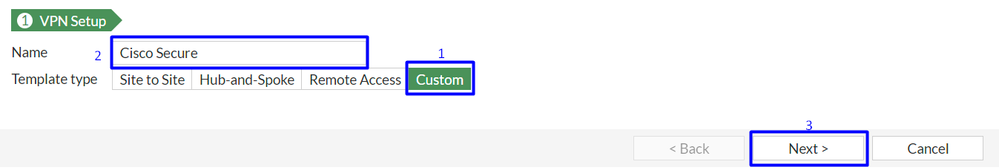

Custom, configure a Name y haga clic en Next.

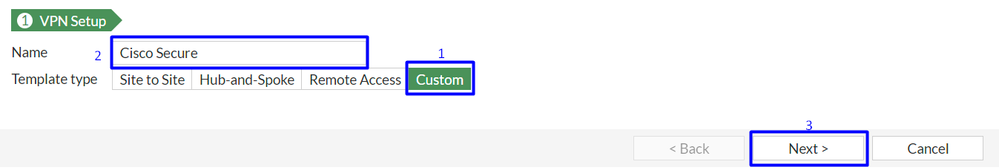

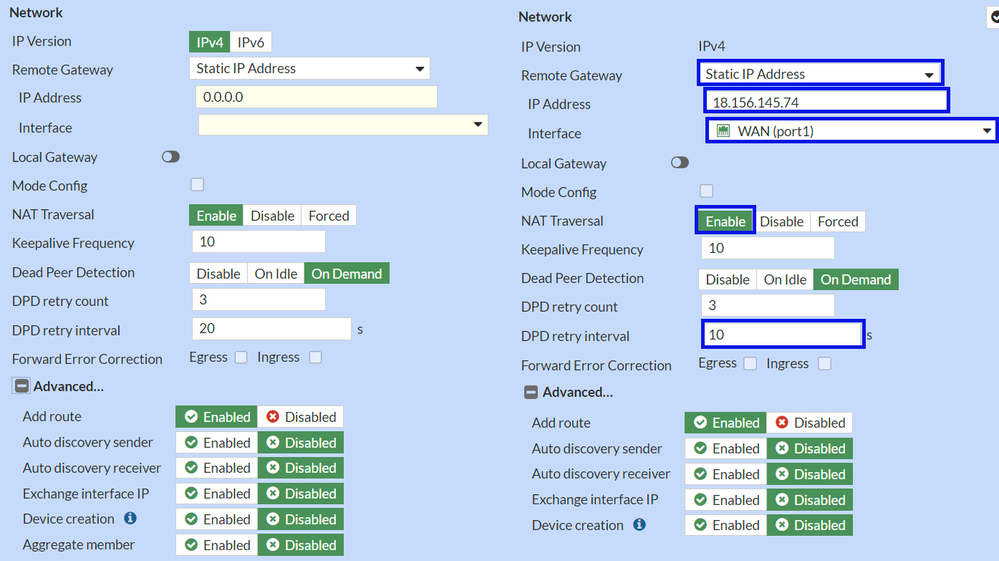

En la siguiente imagen, verá cómo debe configurar los ajustes del Network artículo.

Red

Network

IP Version : IPv4Remote Gateway : Dirección IP estáticaIP Address: Utilice la dirección IP dePrimary IP Datacenter IP Address,dada en el paso Tunnel DataInterface : Elija la interfaz WAN que tiene previsto utilizar para establecer el túnelLocal Gateway : Desactivar como valor predeterminadoMode Config : Desactivar como valor predeterminadoNAT Traversal : HabilitarKeepalive Frequency : 10Dead Peer Detection : En inactividadDPD retry count : 3DPD retry interval : 10Forward Error Correction : No marque ninguna casilla. Advanced...: Configúrelo como la imagen.

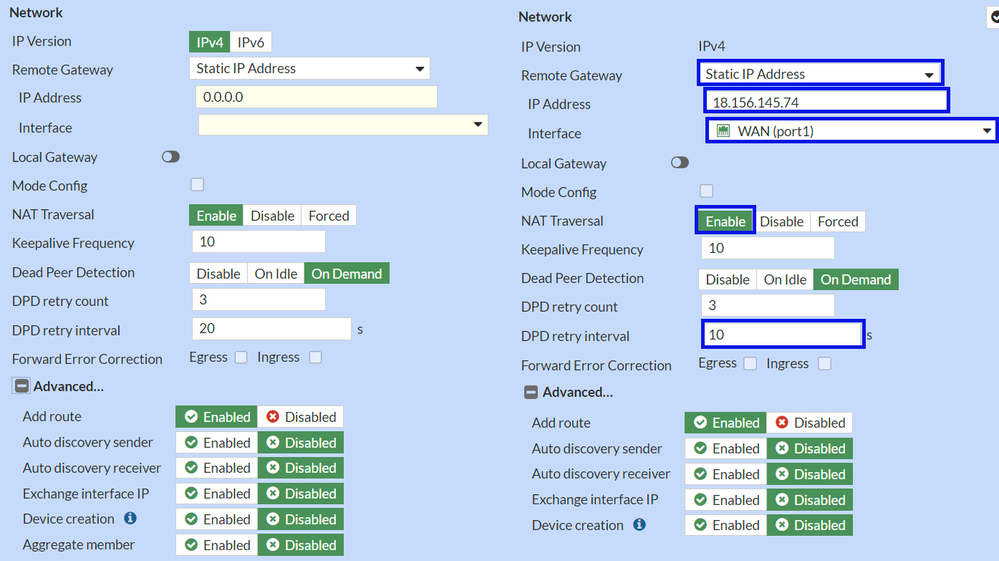

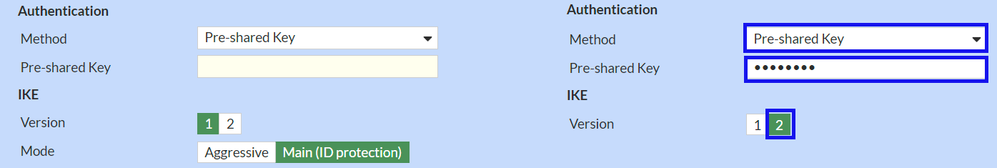

Ahora configure el IKE Authentication.

Autenticación

Authentication

Method : Clave precompartida predeterminadaPre-shared Key : Utilice el Passphrasedado en el paso Tunnel Data

IKE

Version : Seleccione la versión 2.

Nota: Secure Access sólo admite IKEv2

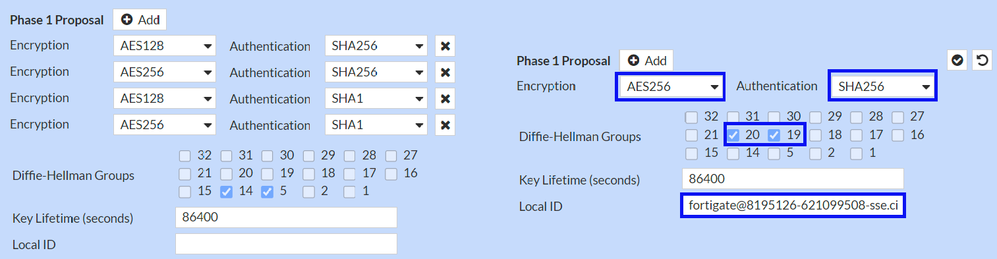

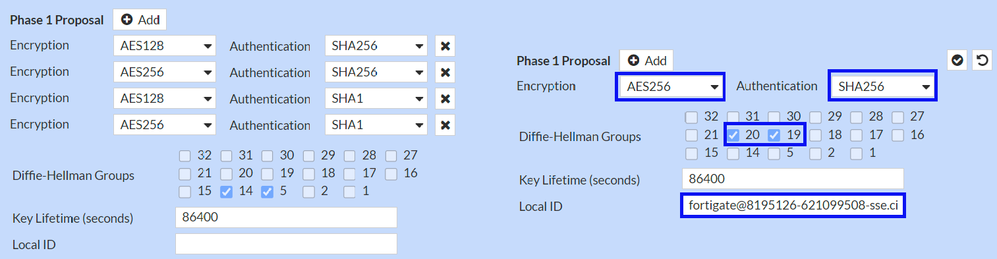

Ahora configure el Phase 1 Proposal.

Fase 1 Propuesta

Phase 1 Proposal

Encryption Authentication Diffie-Hellman Groups Key Lifetime (seconds) Local ID Primary Tunnel ID

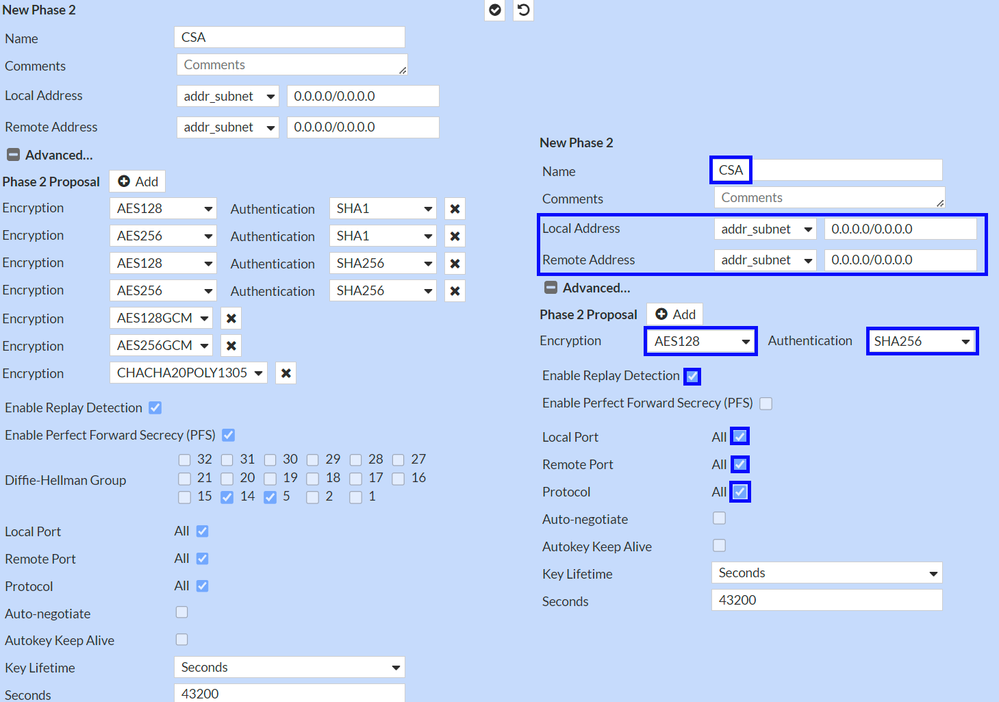

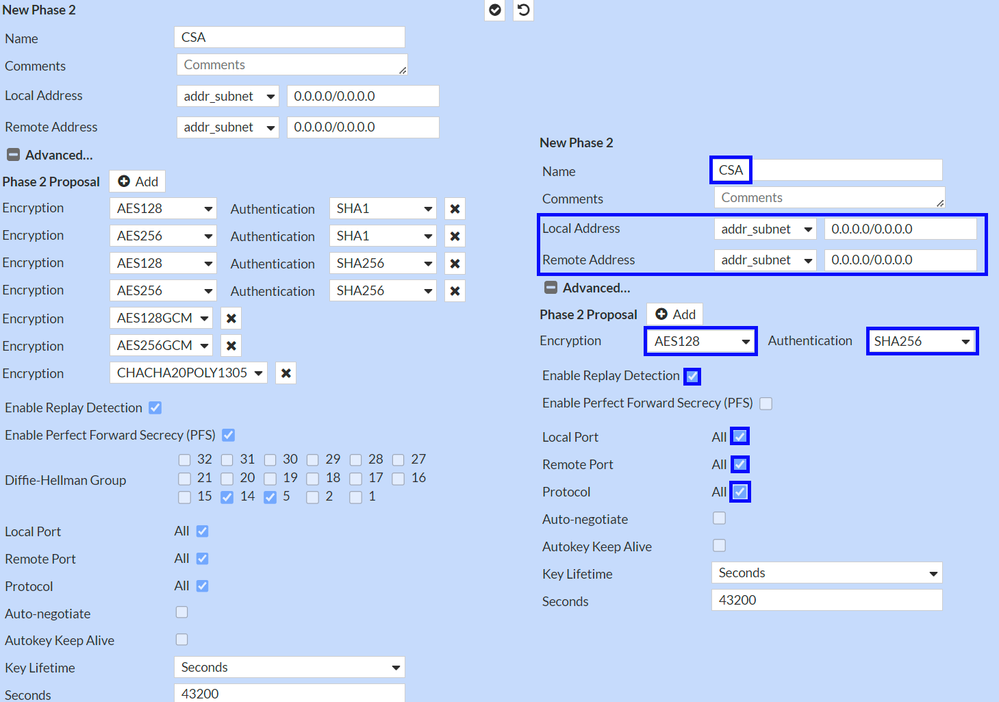

Ahora configure el Phase 2 Proposal.

Fase 2 Propuesta

New Phase 2

Name : Dejar como predeterminado (Esto se toma del nombre de su VPN)Local Address : Dejar como predeterminado (0.0.0.0/0.0.0.0)Remote Address : Dejar como predeterminado (0.0.0.0/0.0.0.0)

Advanced

Encryption : Elija AES128Authentication : Elija SHA256Enable Replay Detection : Dejar como predeterminado (habilitado)Enable Perfect Forward Secrecy (PFS) : Desmarcar la casilla de verificaciónLocal Port : activada de forma predeterminada (Activado)Remote Port: Dejar como predeterminado (habilitado)Protocol : activada de forma predeterminada (Activado)Auto-negotiate : dejar como predeterminado (sin marcar)Autokey Keep Alive : dejar como predeterminado (sin marcar)Key Lifetime : Dejar como predeterminado (segundos)Seconds : Dejar como predeterminado (43200)

A continuación, haga clic en Aceptar. Después de unos minutos verá que la VPN se estableció con Secure Access, y puede continuar con el siguiente paso, Configure the Tunnel Interface.

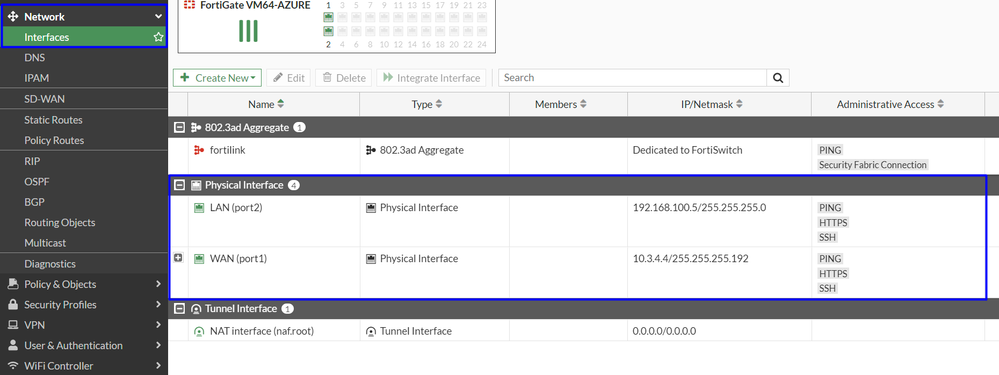

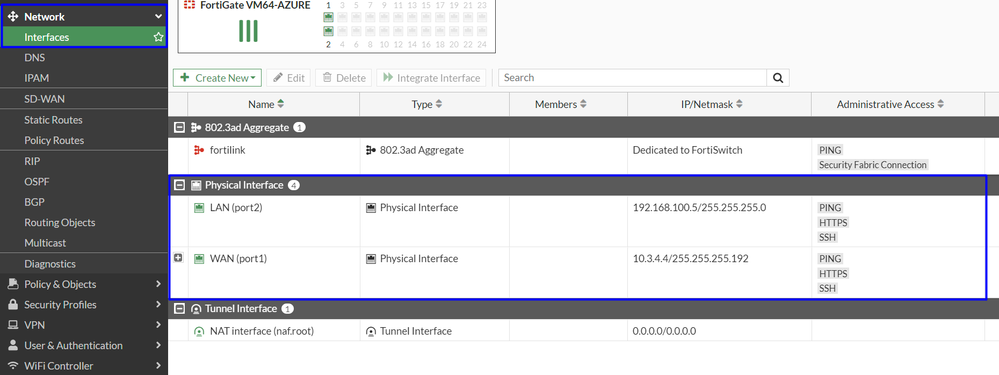

Configuración de la interfaz de túnel

Una vez creado el túnel, se percata de que hay una nueva interfaz detrás del puerto que se utiliza como interfaz WAN para comunicarse con Secure Access.

Para comprobarlo, navegue hasta Network > Interfaces.

Expanda el puerto que utiliza para comunicarse con Secure Access; en este caso, la WAN interfaz.

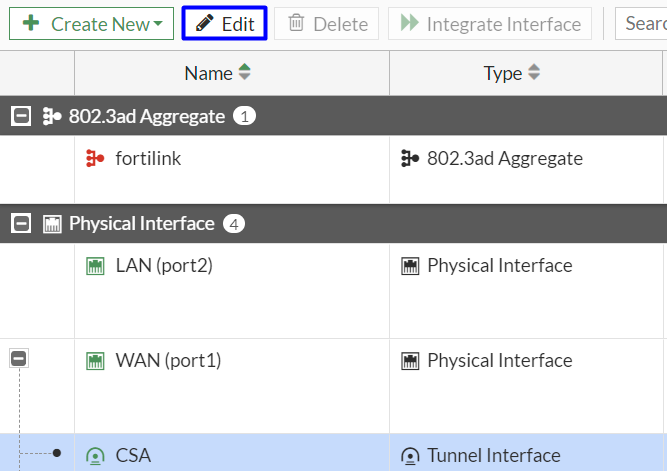

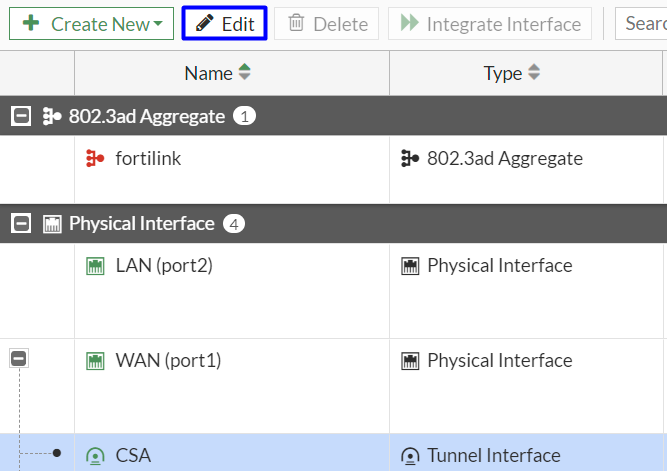

- Haga clic en su

Tunnel Interface y en Edit

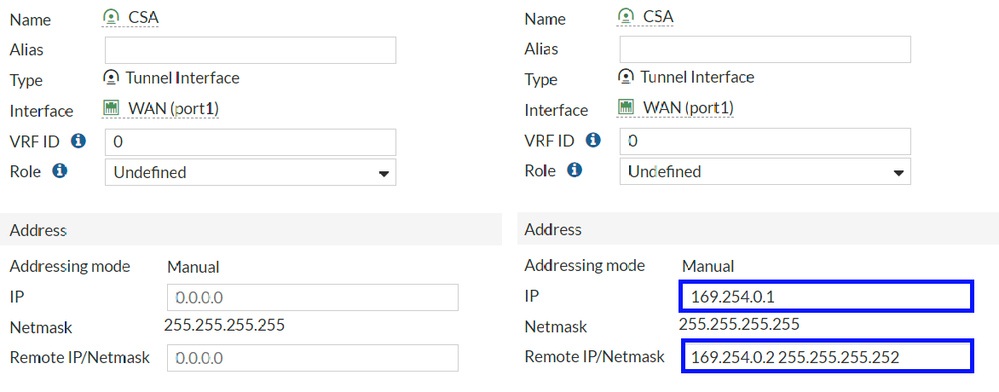

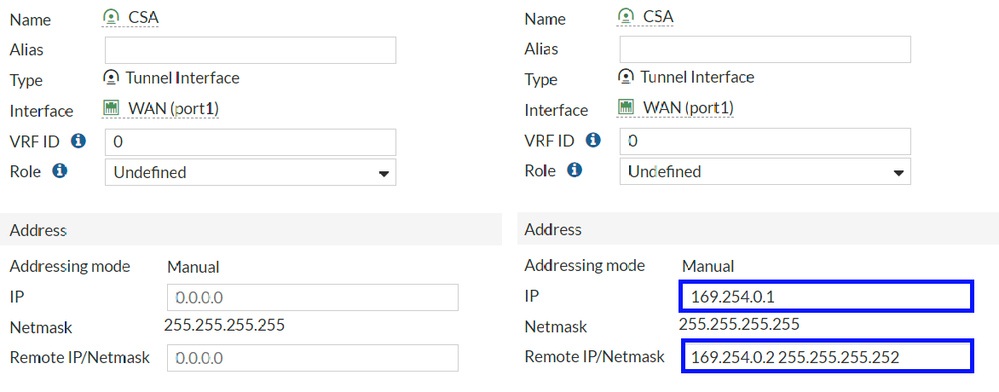

- Tiene la siguiente imagen que necesita configurar

Interface Configuration IPRemote IP/Netmask : Configure la IP remota como la siguiente IP de su interfaz IP y con una máscara de red de 30 (169.254.0.2 255.255.255.252)

A continuación, haga clic OK para guardar la configuración y continúe con el siguiente pasoConfigure Policy Route (Routing basado en el origen).

Advertencia: Después de esta parte, debe configurar las políticas de firewall en su FortiGate para permitir o permitir el tráfico desde su dispositivo a Secure Access y desde Secure Access a las redes que desea rutear el tráfico.

Configurar ruta de política

En este punto, tiene su VPN configurada y establecida para Secure Access; ahora, debe volver a enrutar el tráfico a Secure Access para proteger el tráfico o el acceso a las aplicaciones privadas detrás del firewall de FortiGate.

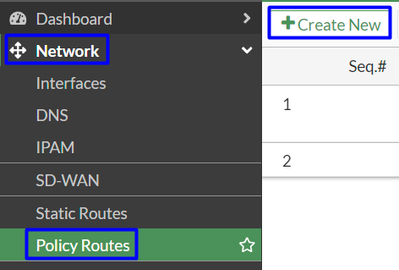

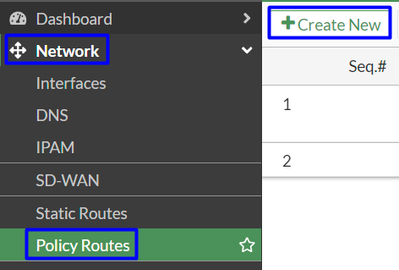

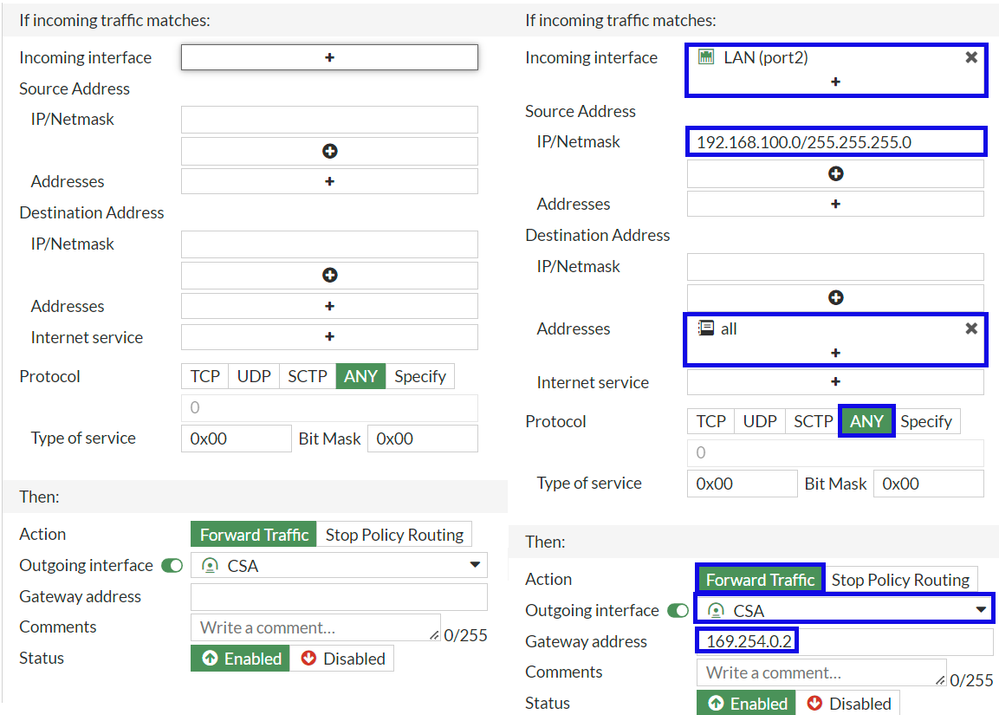

- Vaya a

Network > Policy Routes

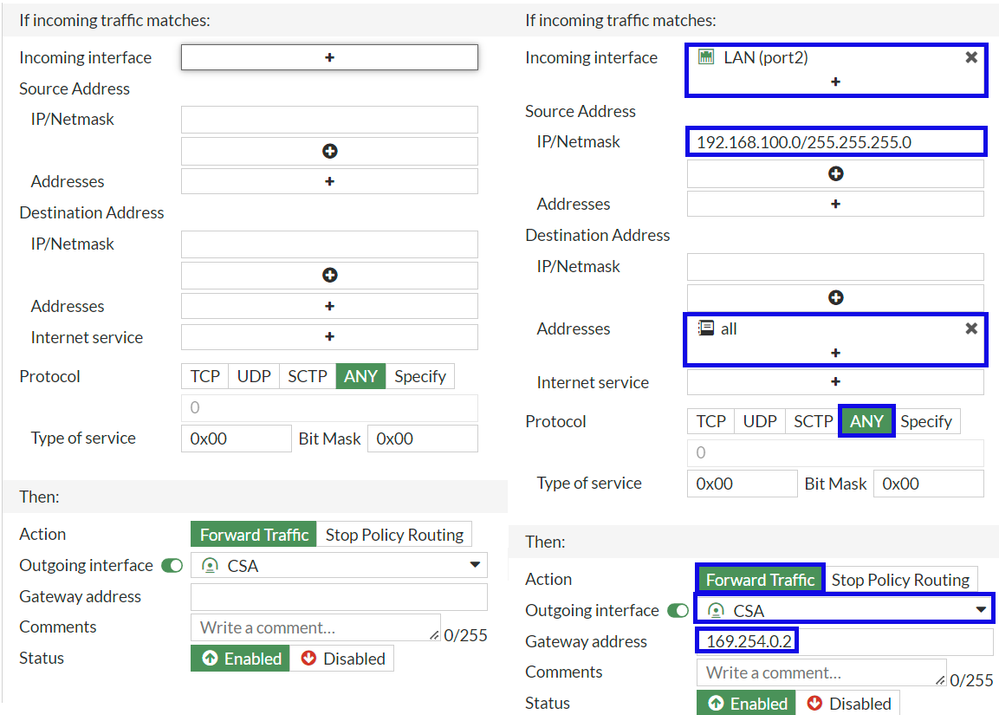

If Incoming traffic matches

Incoming Interface : Elija la interfaz desde la que planea redirigir el tráfico a Secure Access (Origen del tráfico)

Source Address

IP/Netmask : Utilice esta opción si sólo enruta una subred de una interfazAddresses : Utilice esta opción si ha creado el objeto y el origen del tráfico proviene de varias interfaces y varias subredes

Destination Addresses

Addresses: Elegir allProtocol: Elegir ANY

Then

Action: Choose Forward Traffic

Outgoing Interface : Elija la interfaz de túnel que ha modificado en el paso Configure Tunnel Interface .Gateway Address: Configure la IP remota configurada en el paso RemoteIPNetmask.Status : Seleccione Activado

Haga clic OK para guardar la configuración; ahora está listo para comprobar si el tráfico de los dispositivos se ha redirigido a Secure Access.

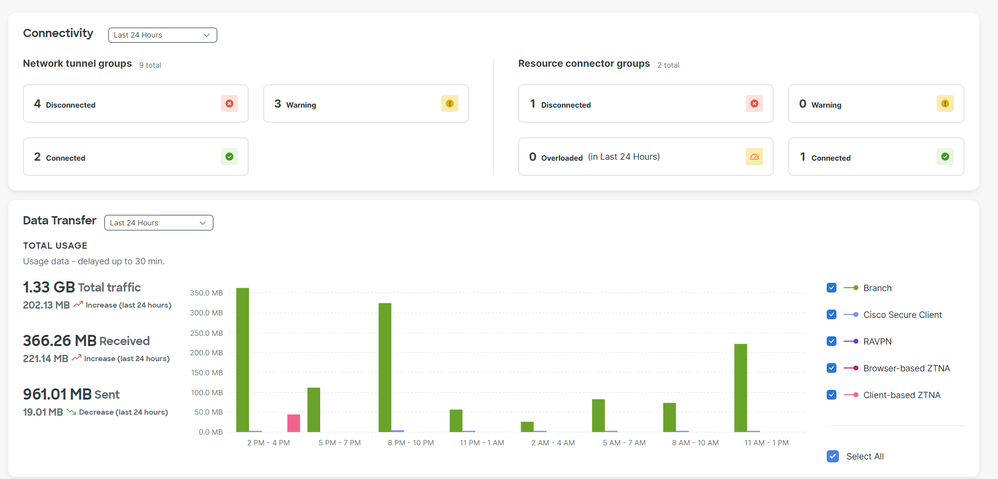

Verificación

Para verificar si el tráfico de su máquina fue re-enrutado a Secure Access, usted tiene dos opciones; puede verificar en internet y verificar su IP pública, o puede ejecutar el siguiente comando con curl:

C:\Windows\system32>curl ipinfo.io

{

"ip": "151.186.197.1",

"city": "Frankfurt am Main",

"region": "Hesse",

"country": "DE",

"loc": "50.1112,8.6831",

"org": "AS16509 Amazon.com, Inc.",

"postal": "60311",

"timezone": "Europe/Berlin",

"readme": "https://ipinfo.io/missingauth"

}

El rango público desde donde puede ver su tráfico es desde:

Min Host: 151.186.176.1

Max Host :151.186.207.254

Nota: Estas IP están sujetas a cambios, lo que significa que Cisco probablemente ampliará este alcance en el futuro.

Si ve el cambio de su IP pública, significa que está siendo protegido por Secure Access, y ahora puede configurar su aplicación privada en el panel Secure Access para acceder a sus aplicaciones desde VPNaaS o ZTNA.

Comentarios

Comentarios