Instalar ISE en Azure Cloud Services

Opciones de descarga

-

ePub (2.6 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.9 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo instalar una instancia de Cisco ISE IOS® mediante la máquina virtual de Azure. Cisco ISE IOS está disponible en Azure Cloud Services.

Prerequisites

Requirements

Cisco recomienda que conozca las suscripciones y los grupos de recursos.

Componente utilizado

El contenido de este documento se basa en estos servicios de software y de nube.

- Cisco ISE versión 3.2.

- Microsoft Azure Cloud Services

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Procedimiento

Vaya a Todos los servicios > Suscripciones. Asegúrese de que una cuenta de Azure con una suscripción activa y un acuerdo empresarial con Microsoft estén presentes. Utilice la CLI del módulo Microsoft PowerShell Azure para ejecutar comandos que reserven espacio: (Consulte Cómo instalar Azure PowerShell para instalar PowerShell y los paquetes relevantes).

Nota: Sustituya la ID de arrendatario por la ID de arrendatario real.

Complete los requisitos previos enSolicitar cuota de host para la solución VMware de Azure para ver más detalles.

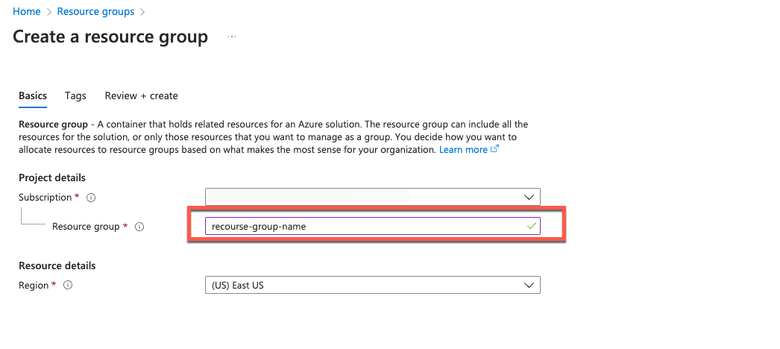

Cree el grupo de recursos después de la suscripción derecha, navegando hasta Todos los servicios > Grupos de recursos. Haga clic en Add (Agregar). Introduzca el nombre del grupo de recursos.

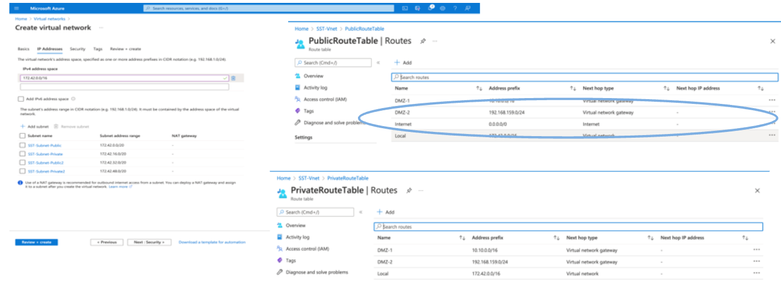

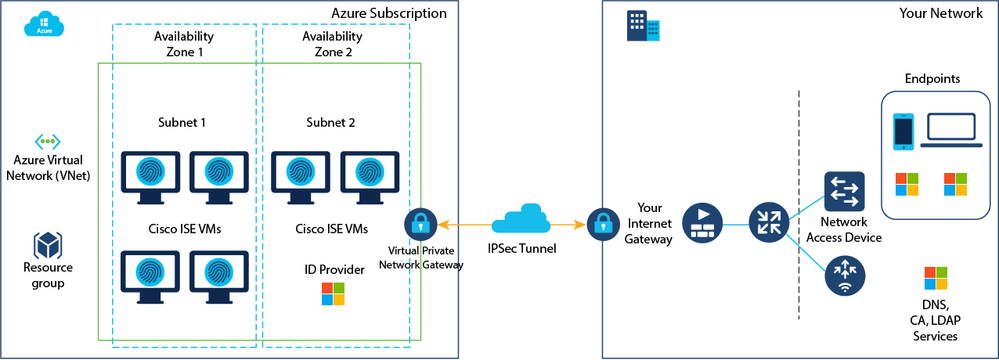

Red virtual y grupos de seguridad

La subred que requiere disponibilidad de Internet debe tener la tabla de rutas configurada con el salto siguiente como Internet. Vea ejemplos de subredes públicas y privadas. PAN con IP pública tiene funcionando tanto la actualización de fuente sin conexión como la de fuente con conexión, mientras que PAN con IP privada debe basarse en las actualizaciones de fuente sin conexión.

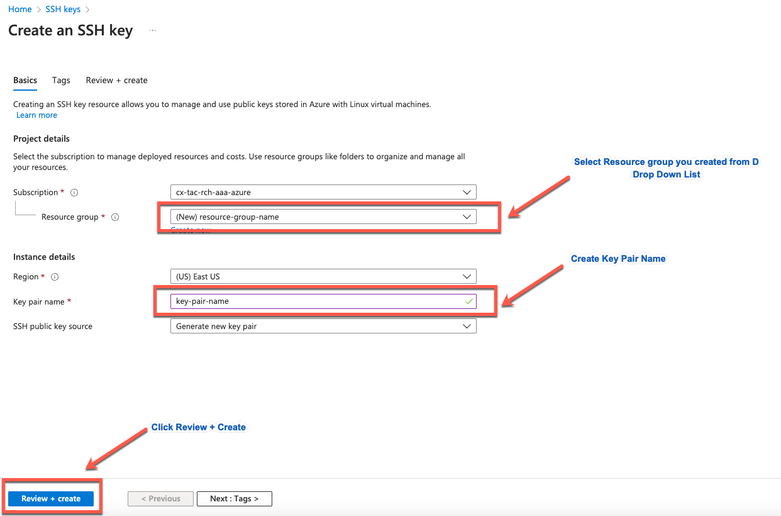

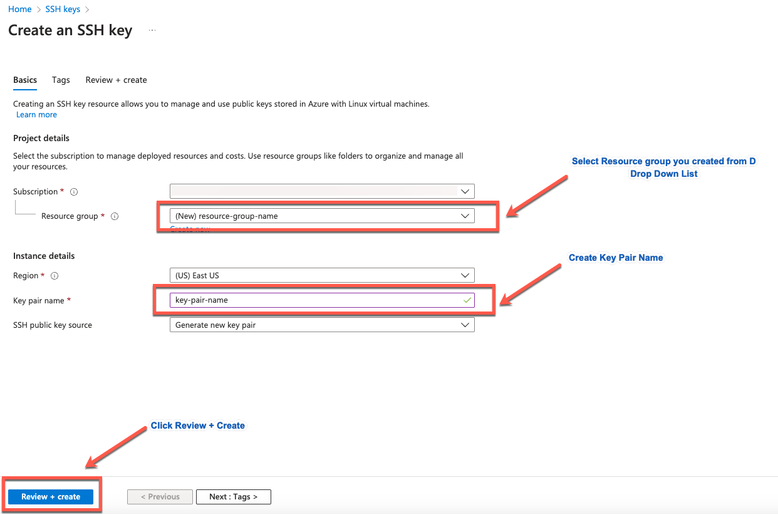

Creación de un Par de Claves SSH

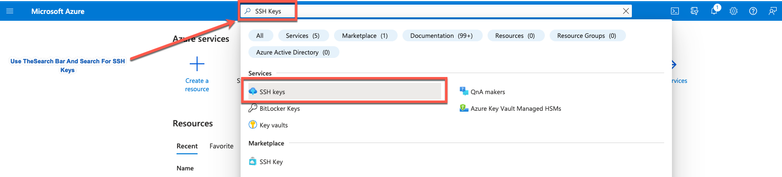

a. Utilice la barra de búsqueda de la página principal del Portal web de Azure y busque claves SSH.

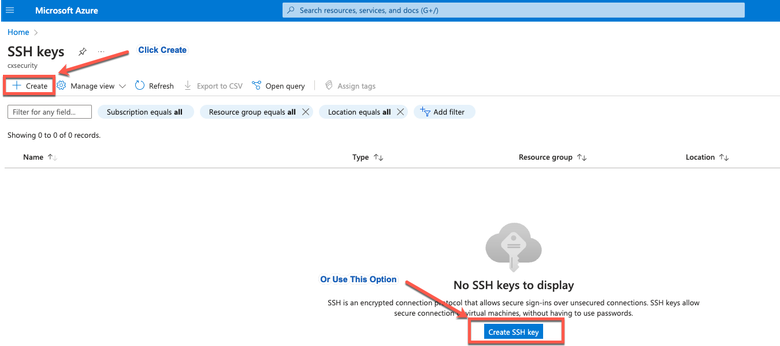

b. En la siguiente ventana, haga clic en Create.

c. En la siguiente ventana, seleccione el Grupo de Recursos y el Nombre de Clave. A continuación, haga clic en Revisar + Crear.

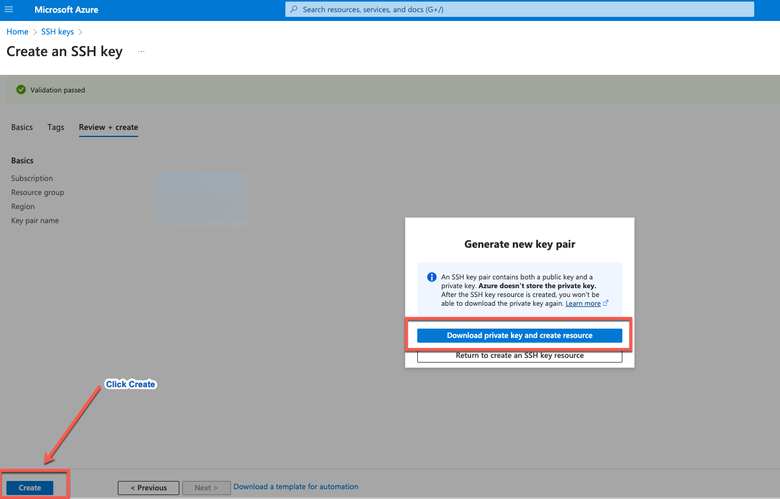

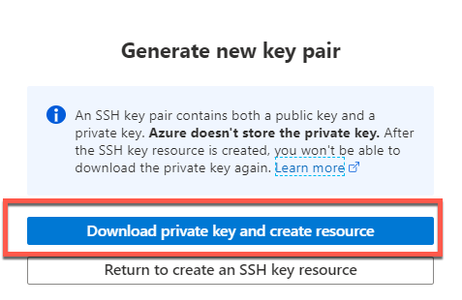

d. A continuación, haga clic en Create y descargue Private Key.

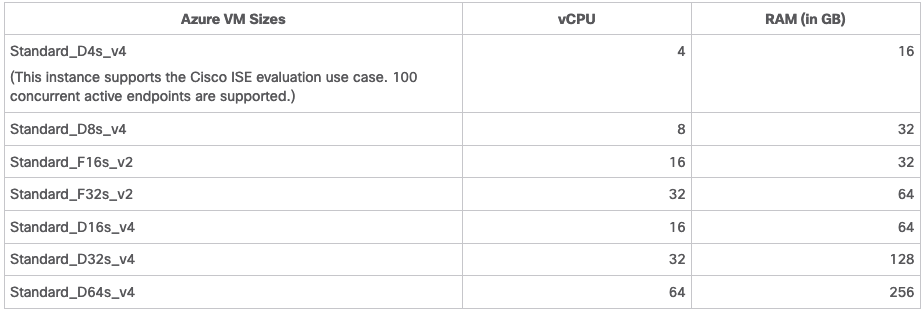

Tamaños de VM de Azure admitidos por Cisco ISE

- Los tamaños de las máquinas virtuales de Azure de la serie Fsv2 están optimizados para el cálculo y son más adecuados para su uso como PSN para tareas y aplicaciones intensivas en cálculo.

- Las series Dsv4 son tamaños de máquina virtual de Azure de uso general que se adaptan mejor para su uso como nodos PAN o MnT o ambos y están diseñadas para tareas de procesamiento de datos y operaciones de base de datos.

Si utiliza una instancia de uso general como PSN, los números de rendimiento son inferiores al rendimiento de una instancia optimizada para el cálculo como PSN. El tamaño de la máquina virtual Standard_D8s_v4 debe utilizarse sólo como un PSN extra pequeño.

Nota: No clone una imagen de Azure Cloud existente para crear una instancia de Cisco ISE. Esto puede provocar errores de funcionamiento aleatorios e inesperados en el equipo ISE creado.

Limitaciones de Cisco ISE en Microsoft Azure Cloud Services

-

Si crea Cisco ISE con la máquina virtual de Azure, Microsoft Azure asigna direcciones IP privadas a las VM a través de servidores DHCP. Antes de crear una implementación de Cisco ISE en Microsoft Azure, debe actualizar las entradas de DNS directo e inverso con las direcciones IP asignadas por Microsoft Azure.

Como alternativa, después de instalar Cisco ISE, asigne una dirección IP estática a su VM actualizando el objeto Network Interface en Microsoft Azure:

-

Detenga la máquina virtual.

-

En el área Configuración de la dirección IP privada de la máquina virtual, en el área Asignación, haga clic en Estático.

-

Reinicie la máquina virtual.

-

En la consola serie de Cisco ISE, asigne la dirección IP como Gi0.

-

Reinicie el servidor de aplicaciones de Cisco ISE.

-

-

La NIC dual solo se admite con dos NIC: Gigabit Ethernet 0 y Gigabit Ethernet 1. Para configurar una NIC secundaria en su instancia de Cisco ISE, primero debe crear un objeto de interfaz de red en Azure, apagar su instancia de Cisco ISE y, a continuación, adjuntar este objeto de interfaz de red a Cisco ISE. Después de instalar e iniciar Cisco ISE en Azure, utilice la CLI de Cisco ISE para configurar manualmente la dirección IP del objeto de interfaz de red como la NIC secundaria.

- El flujo de trabajo de actualización de Cisco ISE no está disponible en Cisco ISE en Microsoft Azure. Sólo se admiten instalaciones nuevas. Sin embargo, puede realizar una copia de seguridad y una restauración de los datos de configuración.

- La nube pública solo admite funciones de capa 3. Los nodos de Cisco ISE en Microsoft Azure no son compatibles con las funciones de Cisco ISE que dependen de las capacidades de capa 2. Por ejemplo, el trabajo con sondas de perfiles DHCP SPAN y funciones de protocolo CDP a través de la CLI de Cisco ISE son funciones que actualmente no se soportan.

- Cuando lleve a cabo la función de restauración y copia de seguridad de los datos de configuración, una vez completada la operación de copia de seguridad, reinicie primero Cisco ISE a través de la CLI. A continuación, inicie la operación de restauración desde la GUI de Cisco ISE.

- Azure no admite el acceso SSH a Cisco ISE CLI mediante autenticación basada en contraseña. Solo puede acceder a la CLI de Cisco ISE a través de un par de claves, que se debe almacenar de forma segura. Si utiliza un archivo de clave privada (o PEM) y pierde el archivo, no podrá acceder a la CLI de Cisco ISE. No se admite ninguna integración que utilice un método de autenticación basado en contraseña para acceder a la CLI de Cisco ISE; por ejemplo, Cisco DNA Center versión 2.1.2 y anteriores.

-

Las implementaciones de Cisco ISE IOS en Azure normalmente aprovechan soluciones VPN como las redes privadas virtuales multipunto dinámicas (DMVPN) y las redes de área extensa definidas por software (SD-WAN), donde las sobrecargas del túnel IPSec pueden causar problemas de MTU y fragmentación. En estos escenarios, Cisco ISE IOS no recibe paquetes RADIUS completos y se produce un error de autenticación sin activar un registro de errores de error.

Una posible solución alternativa es buscar soporte técnico de Microsoft para explorar cualquier solución en Azure que pueda permitir que los fragmentos fuera de orden pasen al destino en lugar de ser descartados.

- El usuario administrador de CLI debe ser 'iseadmin'.

Configurar

Ejemplo de implementación de ISE conectada a Azure Cloud

Configuraciones

- Paso 1. Navegue hasta el portal de Azure e inicie sesión en su cuenta de Microsoft Azure.

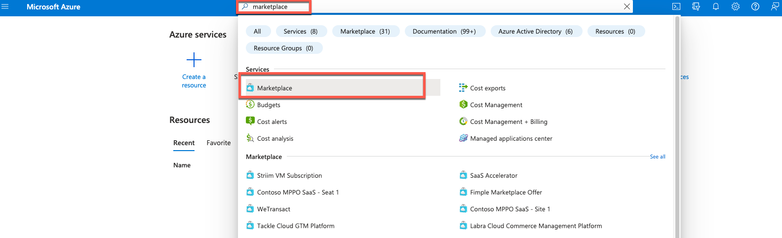

- Paso 2. Utilice el campo de búsqueda en la parte superior de la ventana para buscar Marketplace.

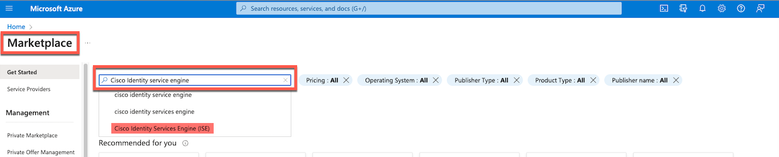

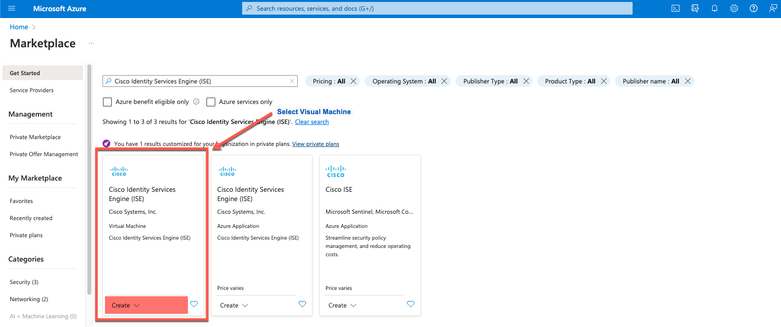

- Paso 3. Utilice el campo de búsqueda Search the Marketplace para buscar Cisco Identity Services Engine (ISE).

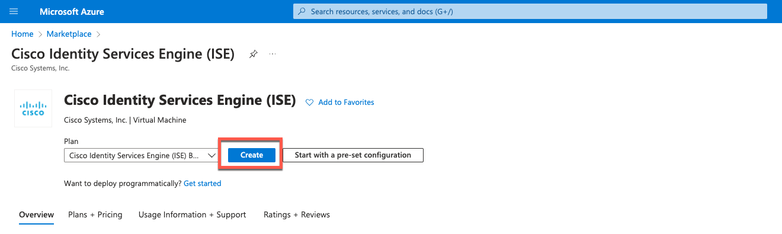

- Paso 4. Haga clic en Máquina virtual.

- Paso 5. En la nueva ventana que se muestra, haga clic en Create.

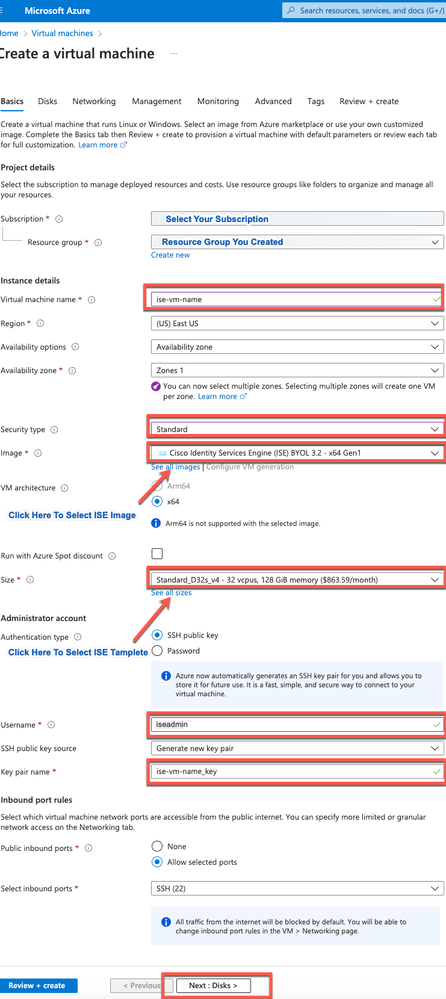

- Paso 6. En la pestaña Basics:

a. En el área Detalles del proyecto, elija los valores necesarios de las listas desplegables Suscripción y Grupo de recursos

b. En el área Detalles de instancia, introduzca un valor en el campo Nombre de máquina virtual.

c. En la lista desplegable Image, elija la imagen de Cisco ISE.

d. En la lista desplegable Size, elija el tamaño de instancia con el que desea instalar Cisco ISE. Elija una instancia compatible con Cisco ISE, como se muestra en la tabla titulada Azure Cloud.

Las instancias admitidas por Cisco ISE se encuentran en la sección Cisco ISE en Azure Cloud.

e. En el área Administrator account > Authentication type, haga clic en el botón de opción SSH Public Key.

f. En el campo Username, ingrese iseadmin.

g En la lista desplegable origen de clave pública SSH, elija Usar clave existente almacenada en Azure.

h. En la lista desplegable Claves almacenadas, elija el par de claves que ha creado como requisito previo para esta tarea.

j. En el área Reglas de puerto entrante, haga clic en el botón de opción Permitir puertos seleccionados.

k. En el área Licensing, en la lista desplegable Licensing type, elija Other.

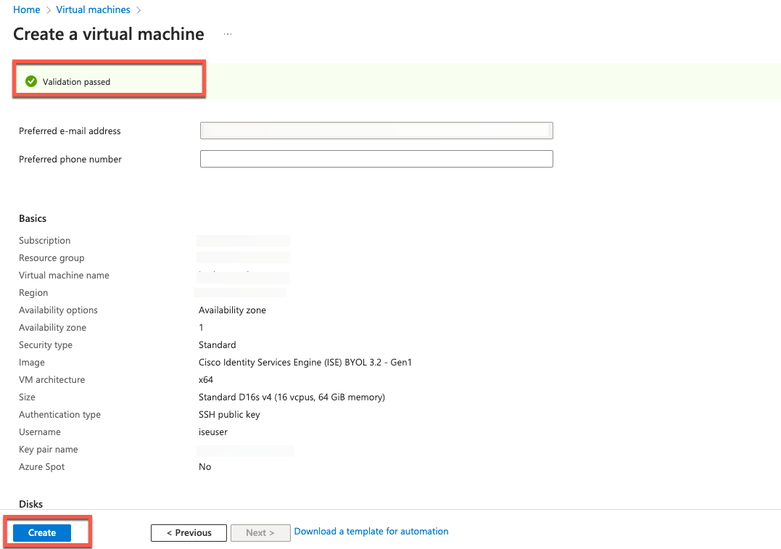

Crear una máquina virtual

Crear una máquina virtual

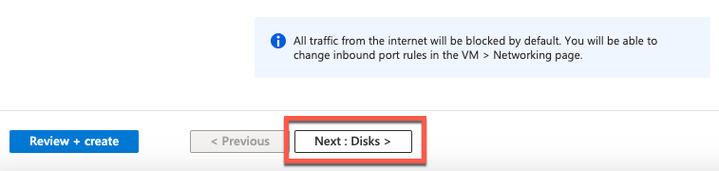

- Paso 7. Haga clic en Next: Discos.

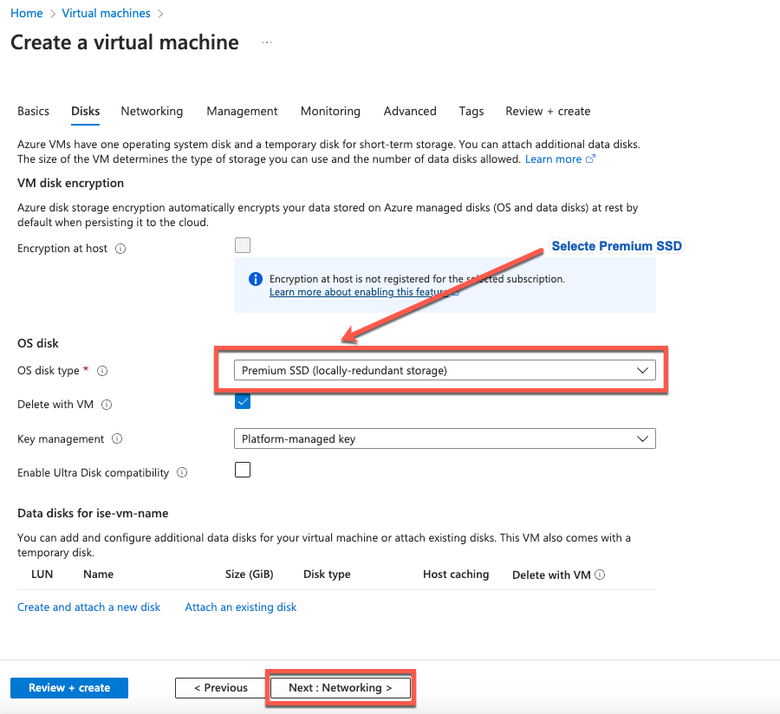

- Paso 8. En la pestaña Discos, conserve los valores predeterminados para los campos obligatorios y haga clic en Siguiente: Redes.

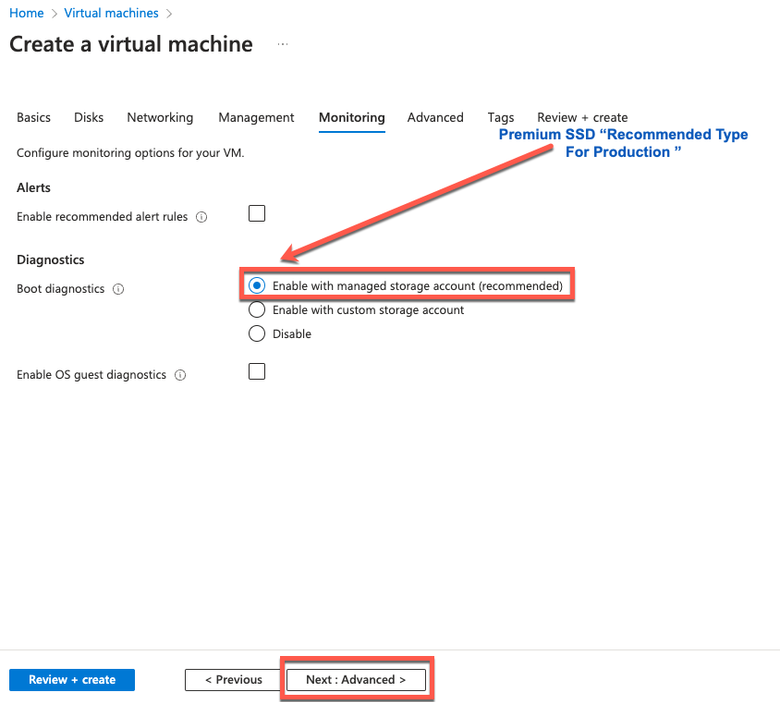

Nota: Para el tipo de disco, hay más opciones de la lista desplegable entre las que elegir. Puede elegir el que mejor se adapte a sus necesidades. SSD Premium es el tipo recomendado para cargas de trabajo sensibles a la producción y al rendimiento.

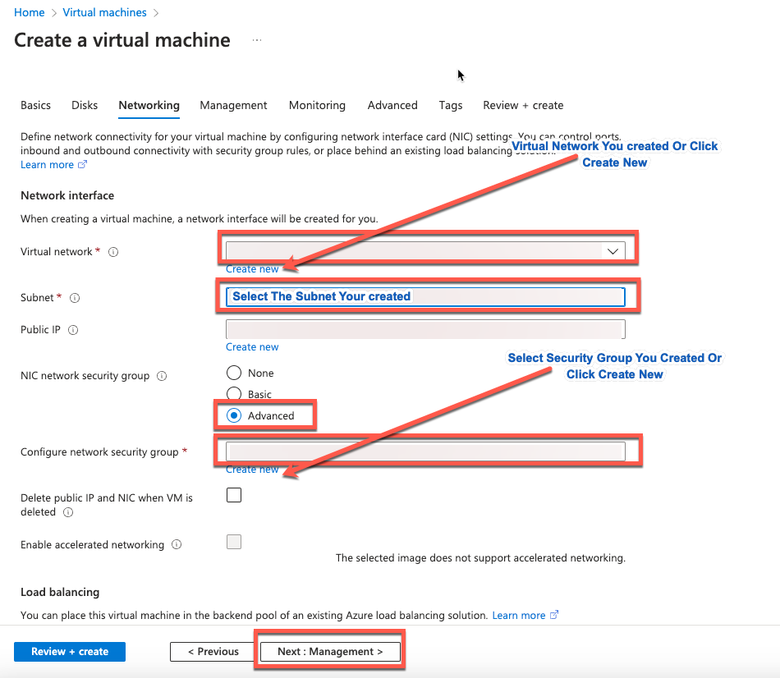

- Paso 9. En el área Interfaz de red, en las listas desplegables Red virtual, Subred y Configure network security group, elija la red virtual y la subred que ha creado.

Nota: La subred con una dirección IP pública recibe actualizaciones de fuentes de estado en línea y sin conexión, mientras que una subred con una dirección IP privada sólo recibe actualizaciones de fuentes de estado sin conexión.

- Paso 10. Haga clic en Next: Gestión.

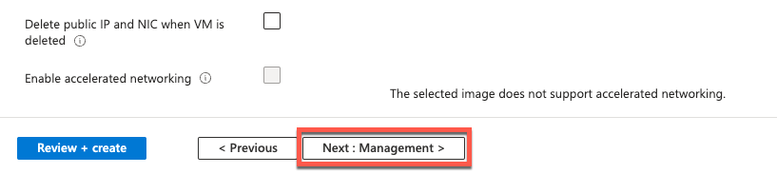

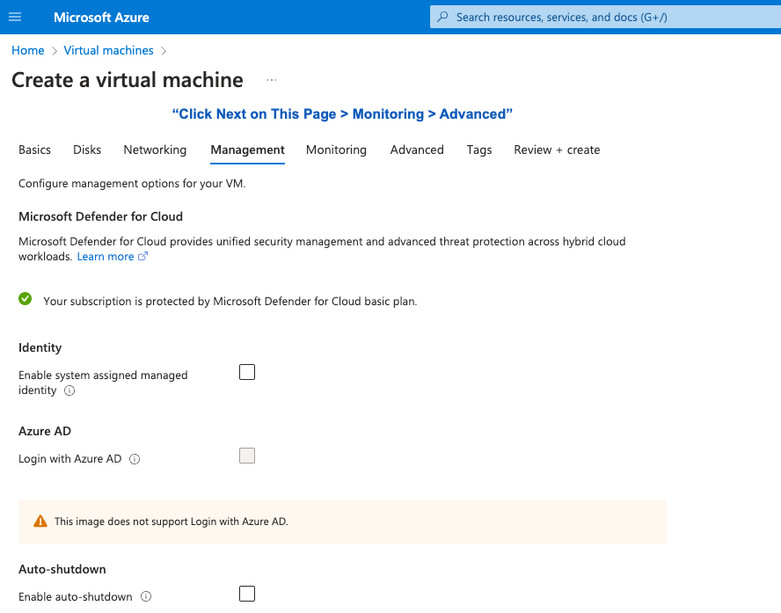

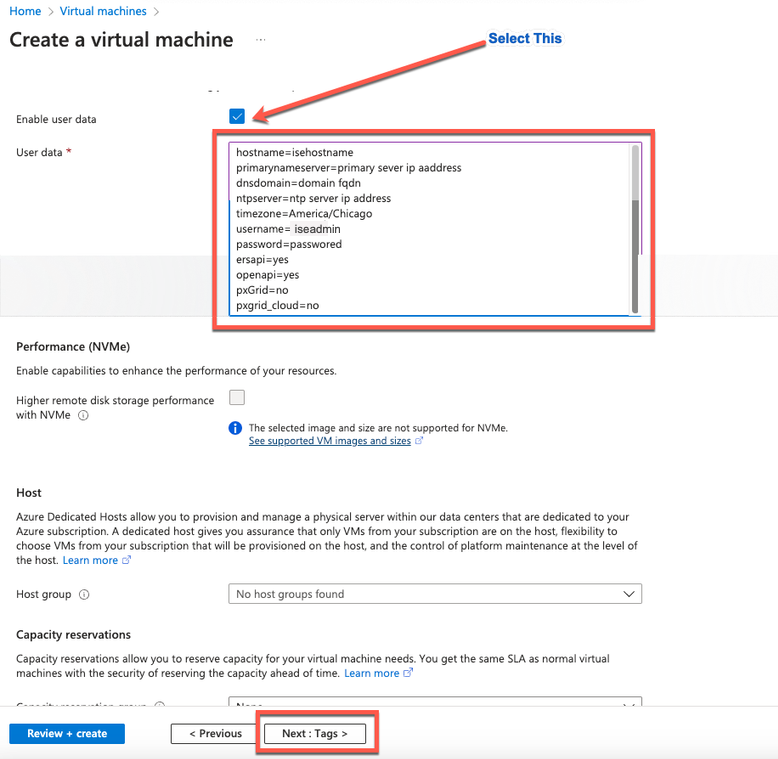

- Paso 11. En la pestaña Management, conserve los valores por defecto de los campos obligatorios y haga clic en Next: Avanzado.

- Paso 12. En el área Datos de usuario, marque la casilla de verificación Habilitar datos de usuario.

En el campo User data, complete la información:

hostname=<hostname of Cisco ISE>

primarynameserver=<dirección IPv4>

dnsdomain=<domain name>

ntpserver=<dirección IPv4 o FQDN del servidor NTP>

timezone=<timezone>

password=<password>

ersapi=<yes/no>

openapi=<yes/no>

pxGrid=<yes/no>

pxgrid_cloud=<yes/no>

Nota: Debe utilizar la sintaxis correcta para cada uno de los campos que configure mediante la entrada de datos de usuario. La información introducida en el campo Datos de usuario no se valida al introducirla. Si utiliza una sintaxis incorrecta, los servicios de Cisco ISE no se activarán al iniciar la imagen.

Consulte las Pautas para las configuraciones que debe enviar a través del campo de datos de usuario:

a. nombre del host: Introduzca un nombre de host que sólo contenga caracteres alfanuméricos y guiones (-). La longitud del nombre de host no debe superar los 19 caracteres y no puede contener caracteres de subrayado (_).

b. servidor de nombres primario: Introduzca la dirección IP del servidor de nombres principal. Solo se admiten direcciones IPv4.

En este paso sólo puede agregar un servidor DNS. Puede agregar servidores DNS adicionales mediante la CLI de Cisco ISE después de la instalación.

c. dnsdomain: Introduzca el FQDN del dominio DNS. La entrada puede contener caracteres ASCII, números, guiones (-) y puntos (.).

d. ntpserver: Introduzca la dirección IPv4 o FQDN del servidor NTP que se debe utilizar para la sincronización.

En este paso sólo puede agregar un servidor NTP. Puede agregar servidores NTP adicionales mediante la CLI de Cisco ISE después de la instalación. Utilice un servidor NTP válido y accesible, ya que es necesario para las operaciones de ISE.

e. zona horaria: Introduzca una zona horaria, por ejemplo, Etc/UTC. Se recomienda establecer todos los nodos de Cisco ISE en la zona horaria de hora universal coordinada (UTC), especialmente si los nodos de Cisco ISE están instalados en una implementación distribuida. Este procedimiento garantiza que las marcas de tiempo de los informes y registros de los distintos nodos de la implementación estén siempre sincronizadas.

f. contraseña: configure una contraseña para el inicio de sesión basado en GUI en Cisco ISE. La contraseña que introduzca debe cumplir la política de contraseñas de Cisco ISE. La contraseña debe tener entre 6 y 25 caracteres e incluir al menos un número, una letra mayúscula y una letra minúscula. La contraseña no puede ser igual que el nombre de usuario o su inversa (iseadmin o nimdaesi), cisco o ocsic. Los caracteres especiales permitidos son @~*!,+=_-. Consulte la sección "User Password Policy" (Política de contraseñas de usuario) del capítulo "Basic Setup" (Configuración básica) de la Guía del administrador de Cisco ISE para su versión.

g ersapi: Ingrese yes para habilitar ERS, o no para deshabilitar ERS.

h. openapi: Ingrese yes para habilitar OpenAPI, o no para no permitir OpenAPI.

i. pxGrid: Ingrese yes para habilitar pxGrid, o no para no permitir pxGrid.

j. pxgrid_cloud: Introduzca yes para habilitar pxGrid Cloud o no para deshabilitar pxGrid Cloud. Para habilitar pxGrid Cloud, debe habilitar pxGrid. Si no permite pxGrid, pero activa pxGrid Cloud, los servicios de pxGrid Cloud no se habilitan al iniciar.

Sección Datos de usuario

Sección Datos de usuario

- Paso 13. Haga clic en Next: Etiquetas.

- Paso 14. Para crear pares nombre-valor que le permitan categorizar recursos y consolidar varios recursos y grupos de recursos, introduzca valores en los campos Nombre y Valor.

- Paso 15. Haga clic en Next: Revisar + Crear.

- Paso 16. Revise la información que ha proporcionado hasta el momento y haga clic en Crear.

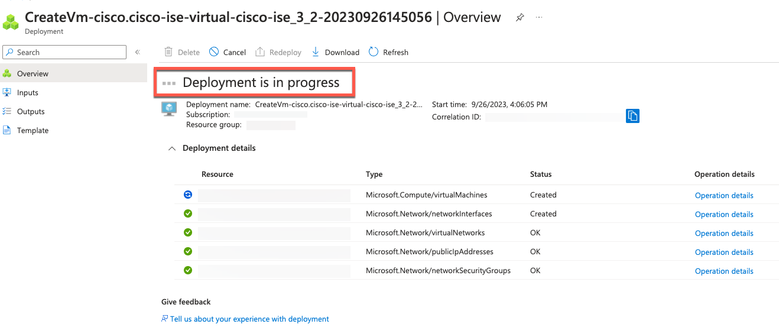

Se muestra la ventana Deployment is in progress. La instancia de Cisco ISE tarda unos 30 minutos en crearse y estar disponible para su uso. La instancia de Cisco ISE VM se muestra en el Virtual Ventana de máquinas (utilice el campo de búsqueda principal para encontrar la ventana).

Pasos Siguientes

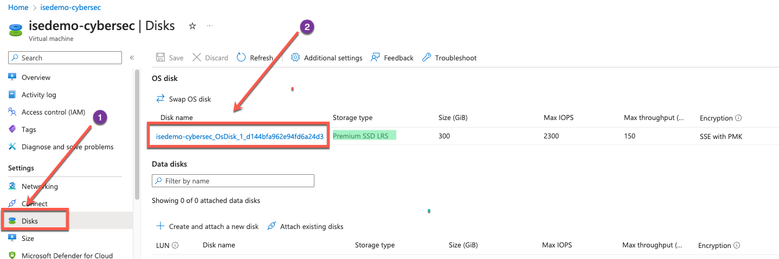

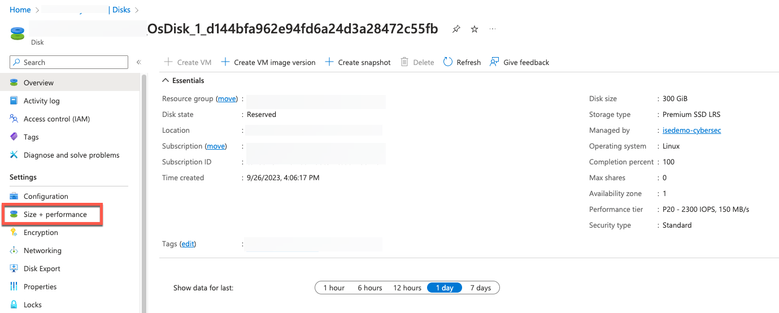

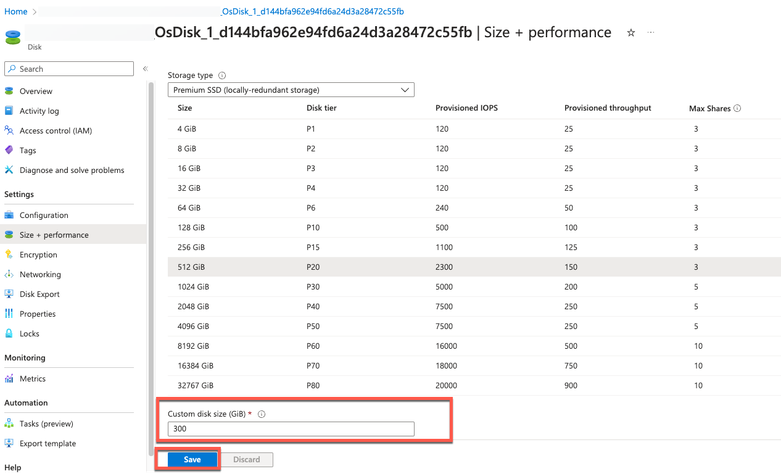

Debido a una configuración predeterminada de Microsoft Azure, la máquina virtual de Cisco ISE que ha creado está configurada con un tamaño de disco de solo 300 GB. Los nodos Cisco ISE suelen requerir más de 300 GB de tamaño de disco. Puede ver la alarma Inenough Virtual Memory cuando inicia por primera vez Cisco ISE desde Microsoft Azure.

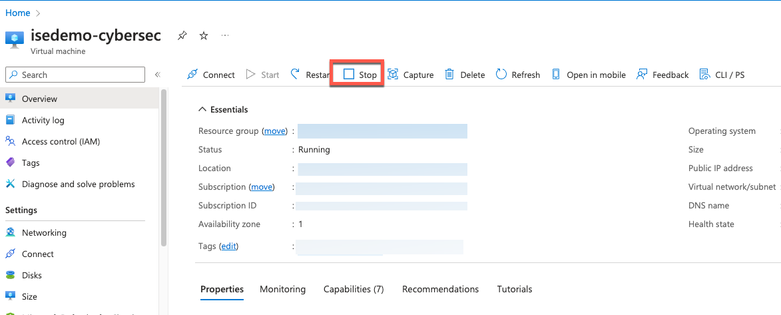

Una vez finalizada la creación de la máquina virtual de Cisco ISE, inicie sesión en el portal de administración de Cisco ISE para verificar que Cisco ISE está configurado. Luego, en el portal de Microsoft Azure, lleve a cabo y complete los pasos en la ventana Máquinas virtuales para editar el tamaño del disco:

1. Detenga la instancia de Cisco ISE.

2. Haga clic en Disk en el panel izquierdo y haga clic en el disco que está utilizando con Cisco ISE.

3. Haga clic en Tamaño + rendimiento en el panel izquierdo.

4. En el campo Tamaño de disco personalizado, introduzca el tamaño de disco que desee, en GiB.

Tareas posteriores a la instalación

Para obtener información sobre las tareas posteriores a la instalación que debe realizar después de crear correctamente una instancia de Cisco ISE, consulte el capítulo "Tareas posteriores a la instalación y de verificación de la instalación" de la Guía de instalación de Cisco ISE para su versión de Cisco ISE.

Recuperación y restablecimiento de contraseña en Azure Cloud

Complete las tareas que le ayudarán a restablecer o recuperar la contraseña de la máquina virtual de Cisco ISE. Elija las tareas que necesita y lleve a cabo los pasos detallados.

1. Restablecer la contraseña de la GUI de Cisco ISE a través de la consola serie

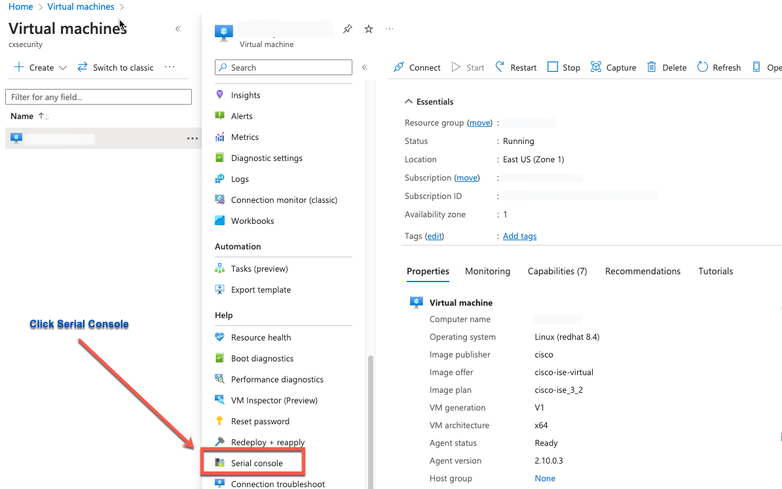

- Paso 1. Inicie sesión en la nube de Azure y seleccione el grupo de recursos que contiene la máquina virtual de Cisco ISE.

- Paso 2. En la lista de recursos, haga clic en la instancia de Cisco ISE para la que desea restablecer la contraseña.

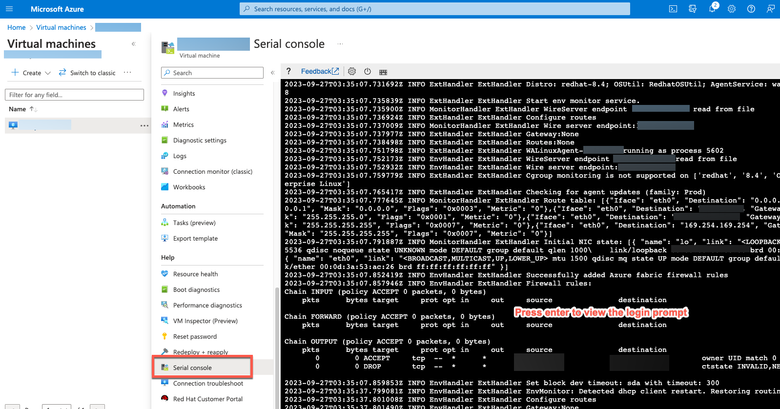

- Paso 3. En el menú de la izquierda, en la sección Soporte + Troubleshooting, haga clic en Serial Console.

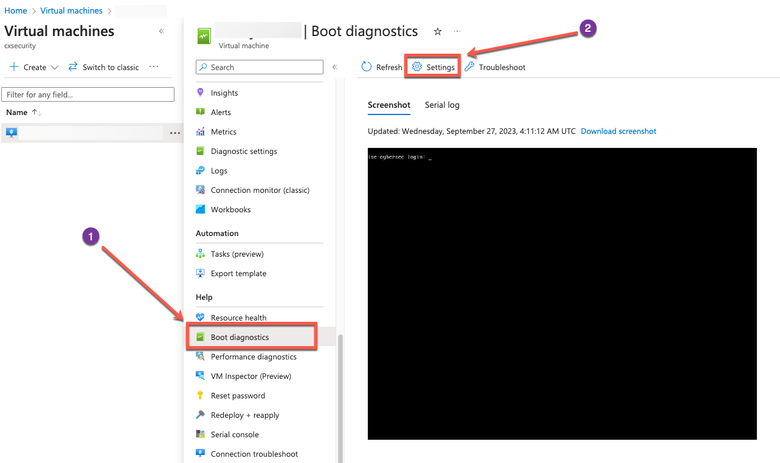

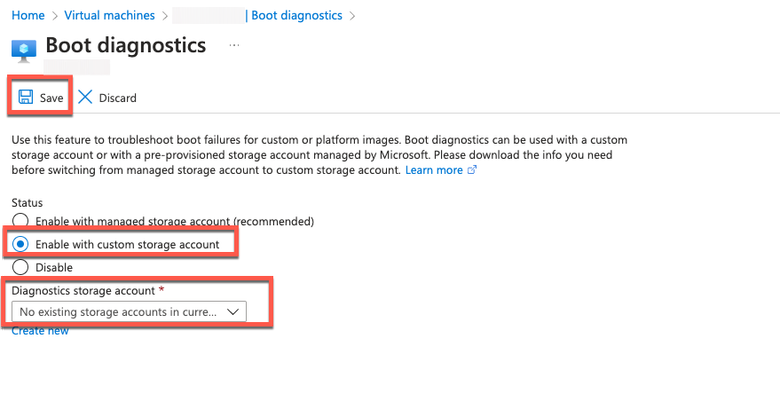

- Paso 4. Si ve un mensaje de error aquí, debe habilitar el diagnóstico de arranque realizando los pasos completos:

a. En el menú de la izquierda, haga clic en Diagnóstico de inicio.

b. Haga clic en Habilitar con una cuenta de almacenamiento personalizada. A continuación, haga clic en Guardar.

- Paso 5. En el menú de la izquierda, en la sección Soporte + Troubleshooting, haga clic en Serial Console. El Shell de nube de Azure se muestra en una nueva ventana. Si la pantalla está negra, presione Enter para ver el mensaje de inicio de sesión.

- Paso 8. Inicie sesión en la consola serie. Para iniciar sesión en la consola serie, debe utilizar la contraseña original que se configuró en la instalación de la instancia.

- Paso 9. Utilice el comando application reset-passwd ise iseadmin para configurar una nueva contraseña GUI para la cuenta iseadmin.

2. Crear un nuevo par de claves públicas para el acceso SSH

Mediante esta tarea, se agregan pares de claves adicionales a un repositorio. El par de claves existente que se creó en el momento de la configuración de la instancia de Cisco ISE no se sustituye por la nueva clave pública que creó.

- Paso 1. Cree una nueva clave pública en la nube de Azure.

Aparece una ventana emergente donde puede elegir Descargar clave privada y crear un recurso que descargue la clave SSH como un archivo .pem.

- Paso 2. Para crear un nuevo repositorio en el que guardar la clave pública, consulte la documentación de Azure Repos. Si ya dispone de un repositorio al que se puede acceder a través de la CLI, vaya directamente al paso 3.

- Paso 3. Para importar la nueva clave pública, utilice el comando crypto key import <public key filename> repository <repository name>.

- Paso 4. Una vez completada la importación, puede iniciar sesión en Cisco ISE mediante SSH con la nueva clave pública.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

04-Oct-2023 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Ameer Al AzzawiSecurity Technical Consulting Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios