Introducción

Este documento describe el nuevo agente de Identity Services Engine (ISE) Passive Identity Connector (ISE-PIC) que se introdujo en la versión de ISE 3.0.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Administración de Cisco Identity Services

- MS-RPC, protocolos WMI

- Administración de Active Directory

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Identity Services Engine versión 3.0 y posteriores

- Microsoft Windows Server 2016 Standard

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

En este artículo también se describen las ventajas de ISE-PIC Agent y la configuración de este agente en ISE. El agente de identidad pasivo de ISE se ha convertido en una parte integral de la solución de firewall de identidad que también utiliza Cisco FirePower Management Center.

Necesidad de un nuevo protocolo

La función de identidad pasiva (ID pasiva) de ISE impulsa una serie de casos prácticos importantes que incluyen firewall basado en identidad, EasyConnect, etc. Esta característica depende de la capacidad de supervisar a los usuarios que inician sesión en los controladores de dominio de Active Directory y aprenden su nombre de usuario y direcciones IP. El protocolo principal actual utilizado para supervisar los controladores de dominio es WMI. Sin embargo, es difícil/invasivo de configurar, tiene un impacto en el rendimiento tanto en los clientes como en los servidores, y a veces tiene una latencia extremadamente grande en ver los eventos de inicio de sesión en implementaciones escaladas. Después de una investigación exhaustiva y de encontrar formas alternativas de sondear la información necesaria para Passive Identity Services, se decidió un protocolo alternativo, conocido como Eventing API (EVT), que es más eficiente en el manejo de este caso de uso. A veces se denomina MS-EVEN6, también conocido como protocolo remoto de eventos, que es el protocolo RPC subyacente basado en el cable.

Ventajas con el uso de MS-EVEN6

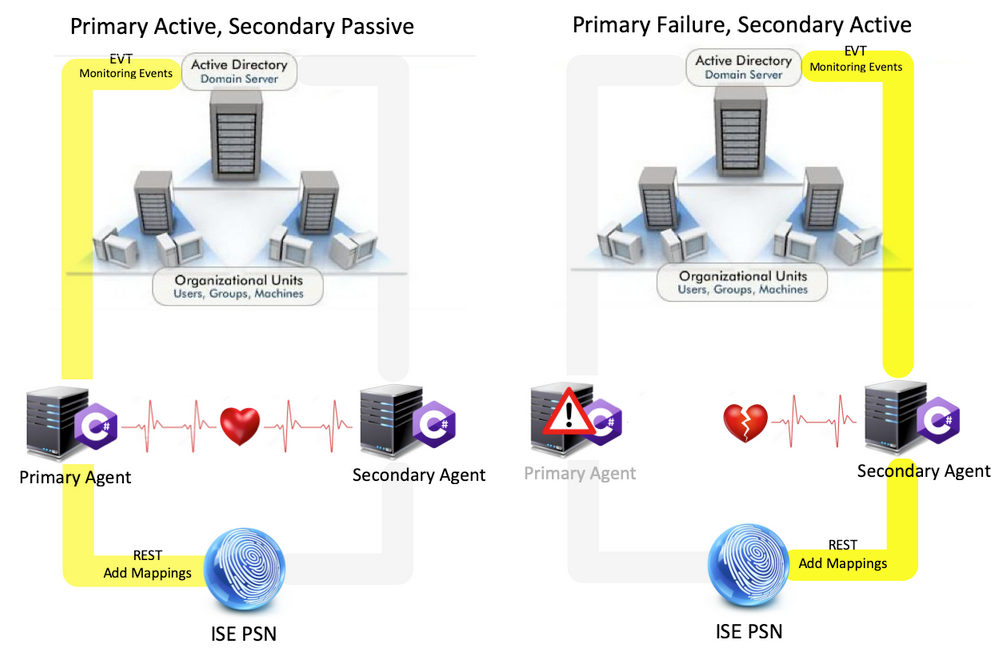

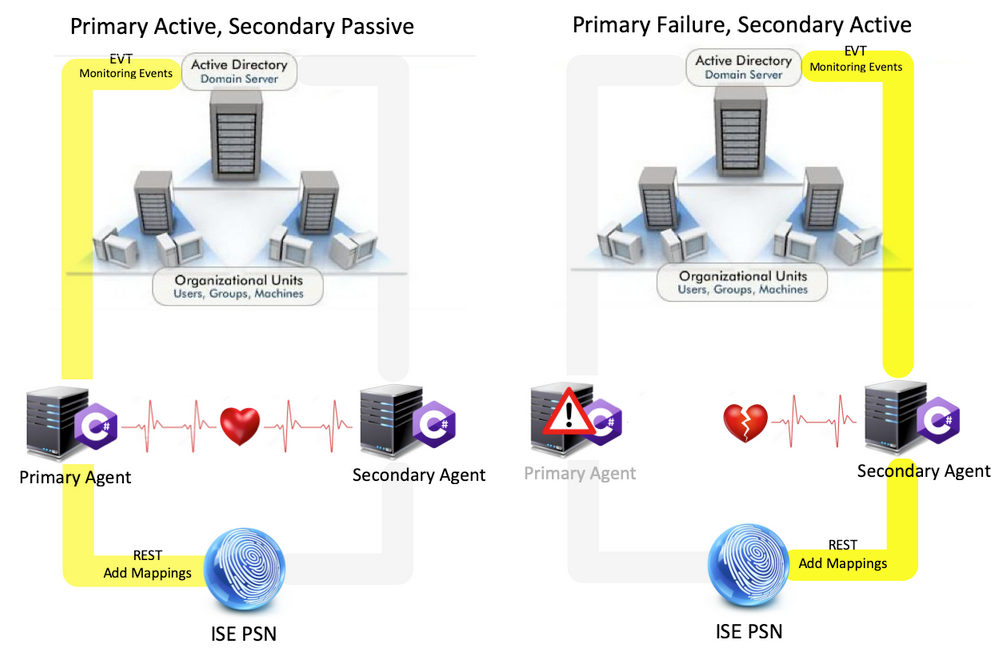

Alta disponibilidad

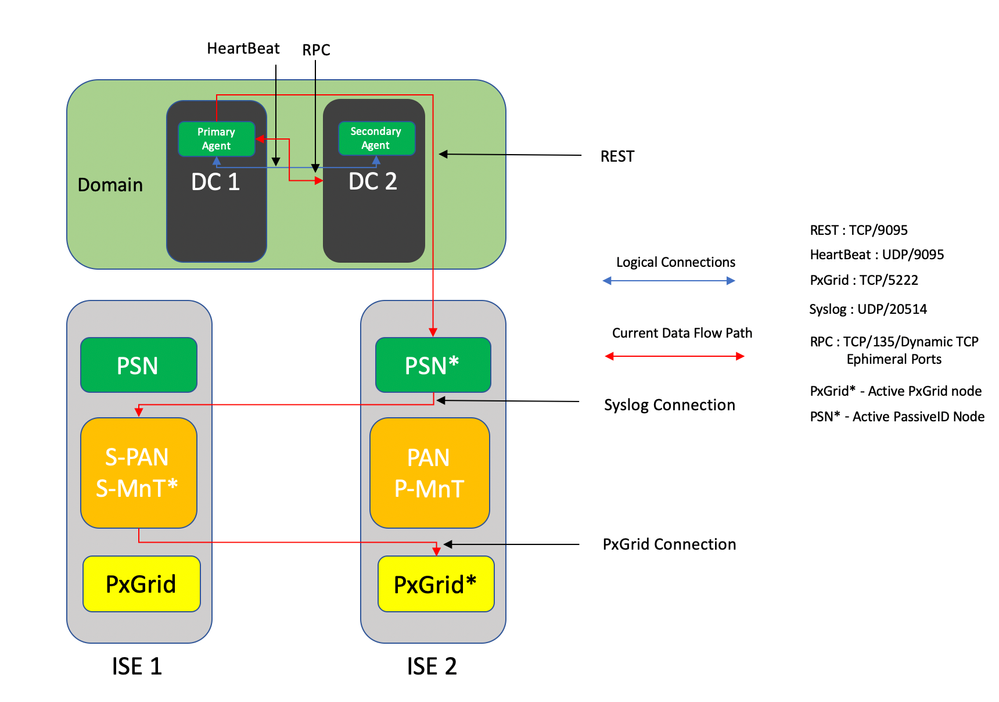

El agente original no tenía ninguna opción de alta disponibilidad (HA) y, si fuera necesario realizar tareas de mantenimiento en el servidor en el que se estaba ejecutando el agente o se había producido una interrupción, no se tendrían en cuenta los eventos de inicio de sesión y funciones como el firewall basado en identidad verían una pérdida de datos durante este período. Esta era una de las principales preocupaciones con respecto al uso del agente PIC de ISE antes de esta versión. A partir de esta versión, los agentes pueden trabajar en alta disponibilidad. ISE utiliza el puerto UDP 9095 para intercambiar latidos entre los agentes con el fin de garantizar una alta disponibilidad. Puede haber varios pares HA de agentes que se pueden configurar para supervisar diferentes controladores de dominio.

Escalabilidad

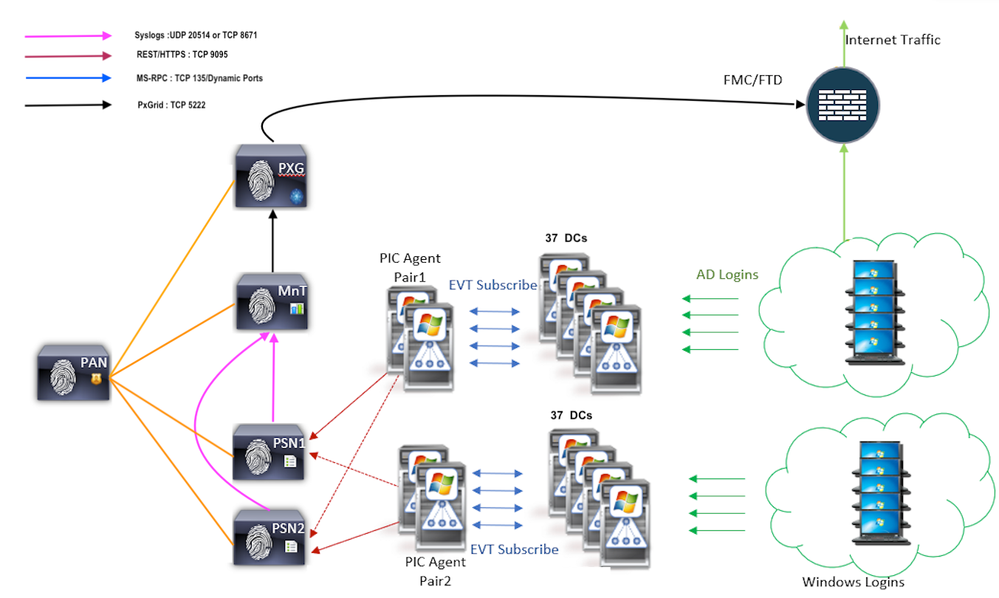

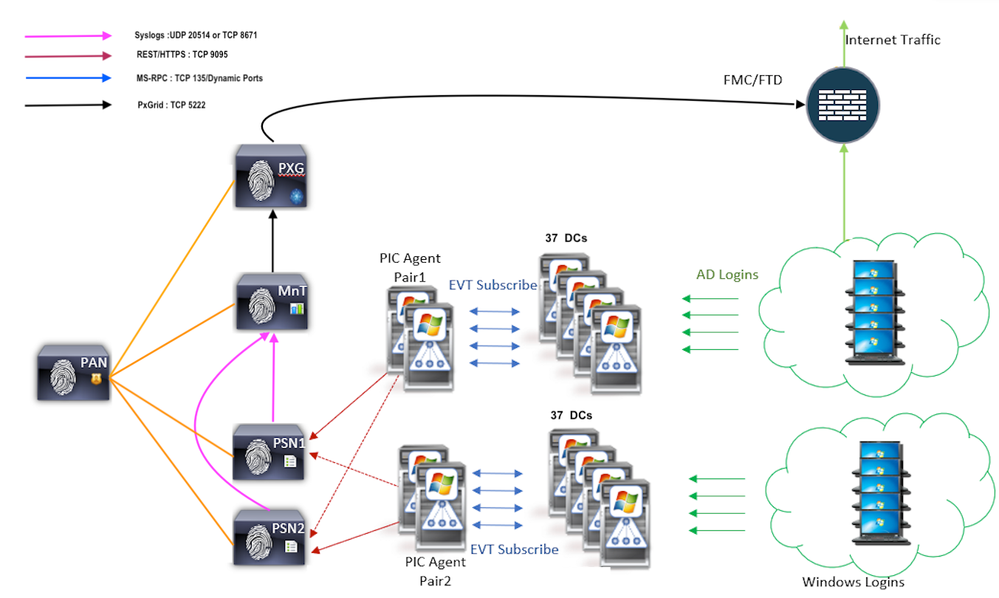

El nuevo agente proporciona una mejor compatibilidad con mayores números de escala para un número admitido de controladores de dominio y el número de eventos que puede controlar. Estos son los números de escala que se probaron:

- Número máximo de controladores de dominio supervisados (con 2 pares de agentes): 74

- Número máximo de asignaciones/eventos probados: 292 000 (3950 eventos por DC)

- TPS máximo probado: 500

Arquitectura de configuración de prueba de escalabilidad

Consulta de eventos históricos

En caso de conmutación por fallas, o en caso de que se realice un reinicio del servicio para el PIC-Agent, para asegurarse de que no se pierdan datos, se consultan los eventos que se generaron en el pasado durante una cantidad de tiempo configurada y se envían de nuevo a los nodos PSN. De forma predeterminada, ISE consulta los eventos pasados de 60 segundos desde el inicio del servicio para evitar cualquier pérdida de datos durante la pérdida del servicio.

Menos gastos generales de procesamiento

A diferencia de WMI, que hace un uso intensivo de la CPU en grandes cantidades o con mucha carga, EVT no consume tantos recursos como WMI. Las pruebas de escala mostraron un rendimiento muy mejorado de las consultas con el uso de EVT.

Configurar

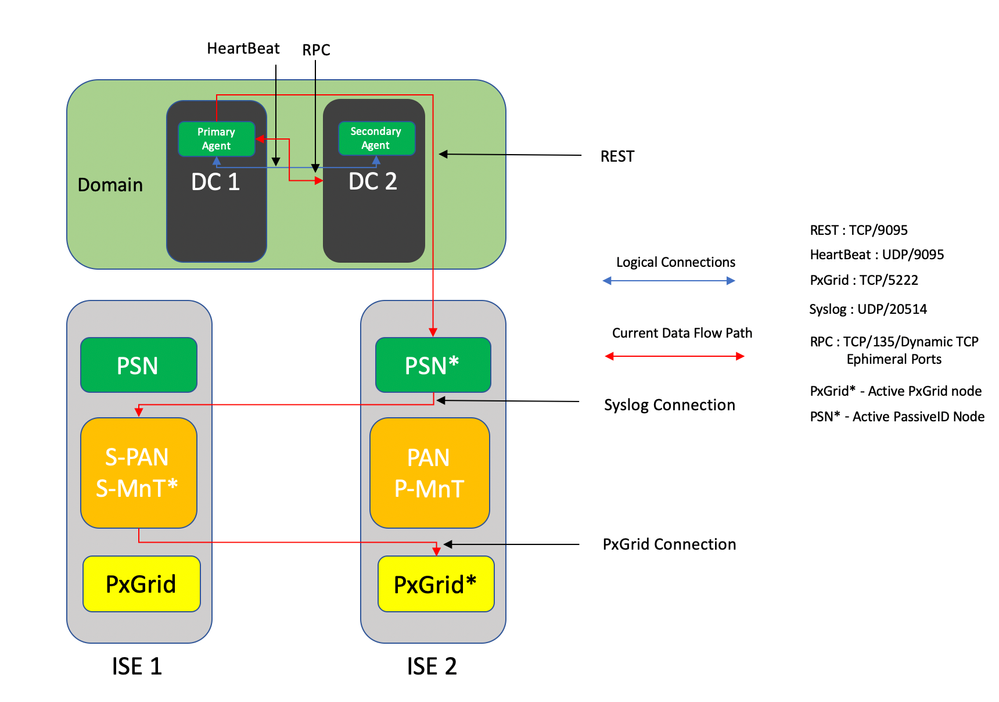

Diagrama de conectividad

Configuraciones

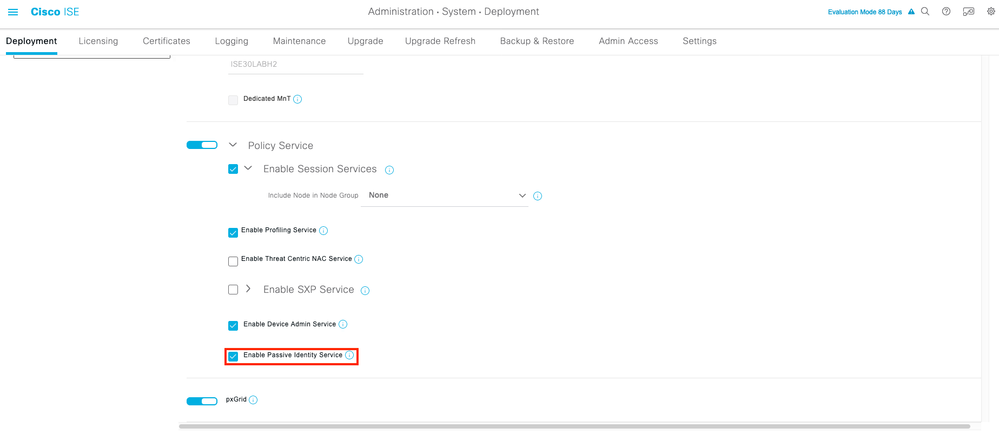

Configuración de ISE para el agente PassiveID

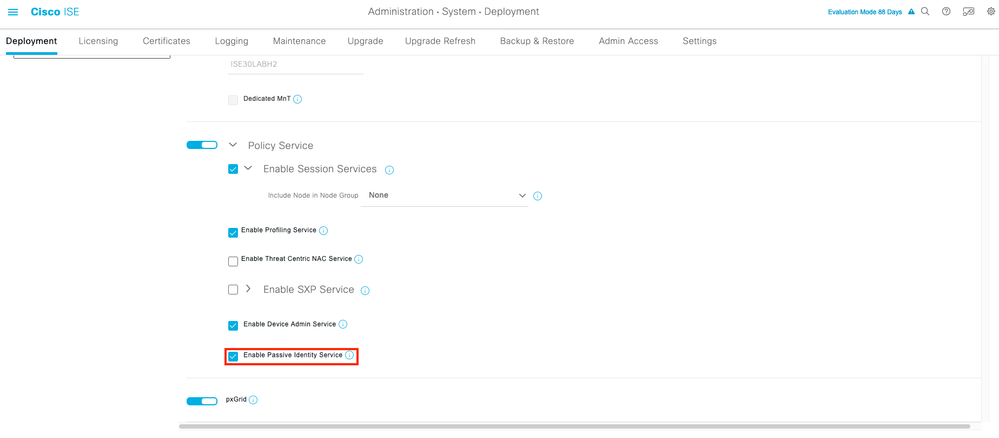

Para configurar los servicios PassiveID, debe tener los Servicios de identidad pasiva habilitados en al menos un nodo de servicios de políticas (PSN). Se puede utilizar un máximo de dos nodos para los servicios de identidad pasiva que funcionan en el modo de funcionamiento Activo/En espera. ISE también debe unirse a un dominio de Active Directory y solo los agentes configurados en ISE pueden supervisar los controladores de dominio presentes en dicho dominio. Para unirse a ISE a un dominio de Active Directory, consulte la Guía de integración de Active Directory.

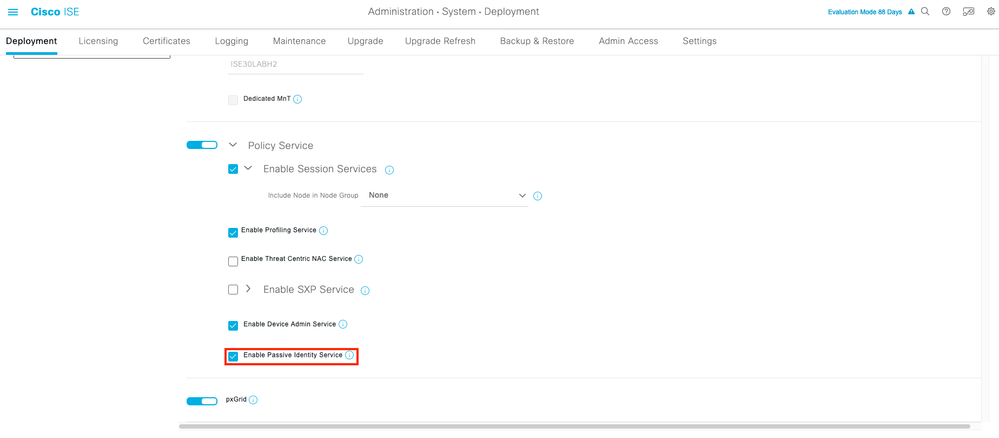

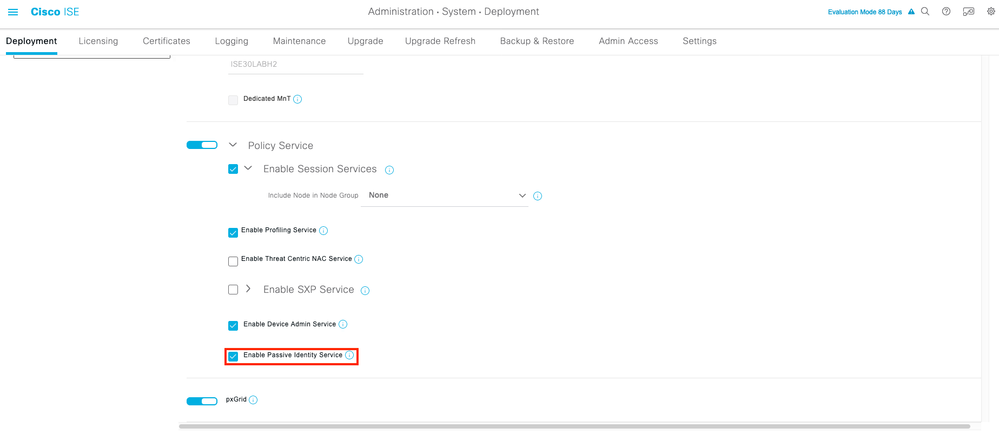

Vaya a Administration > System > Deployment > [Choose a PSN] > Edit para habilitar Passive Identity Services como se muestra aquí:

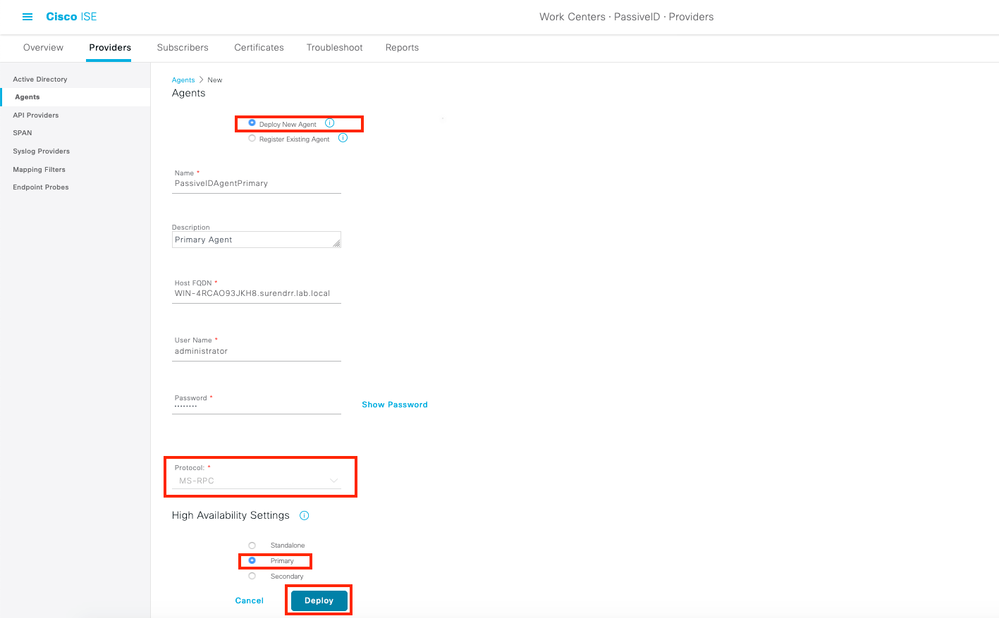

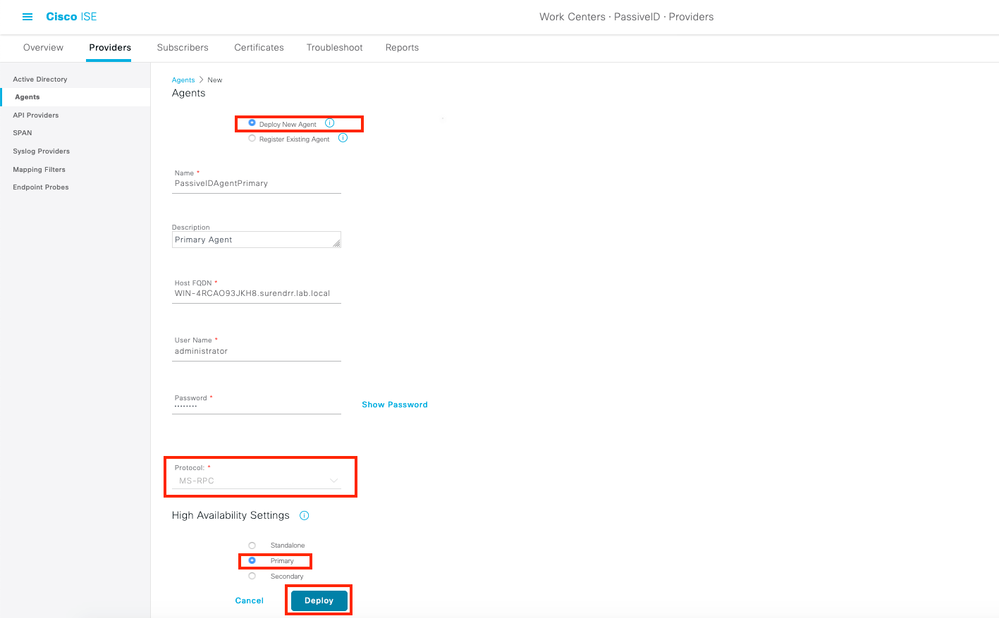

Navegue hasta Centros de trabajo > ID pasiva > Proveedores > Agentes > Agregar para desplegar un nuevo agente como se muestra aquí:

Nota: 1 Si el agente va a ser instalado por ISE en el controlador de dominio, la cuenta utilizada aquí debe tener los privilegios suficientes para instalar un programa y ejecutarlo en el servidor mencionado en el campo Nombre de dominio completamente calificado (FQDN) de host. El FQDN de host aquí puede ser el de un servidor miembro en lugar de un controlador de dominio.

2. Si un agente ya está instalado manualmente, o desde una implementación anterior de ISE, con MSRPC, los permisos y las configuraciones necesarias en el lado de Active Directory o Windows son menores en comparación con WMI, el otro protocolo (y el único disponible antes de 3.0) utilizado por los agentes PIC. La cuenta de usuario utilizada en este caso puede ser una cuenta de dominio normal que forme parte del grupo Lectores del registro de eventos. Elija Register Existing Agent y utilice estos detalles de cuenta para registrar el agente que se instala manualmente en los controladores de dominio.

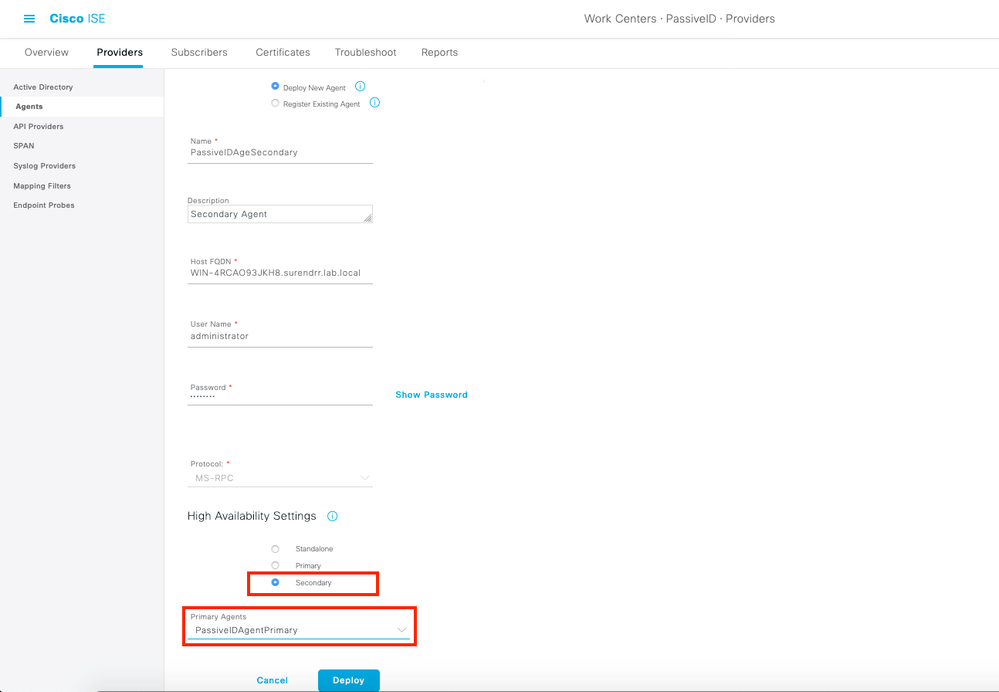

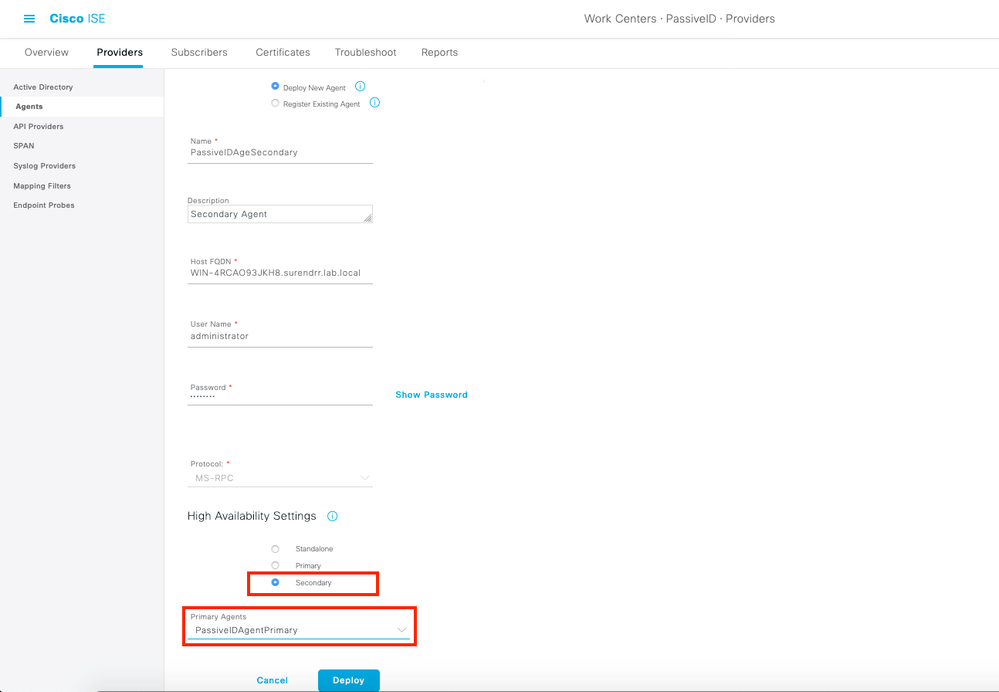

Después de un despliegue correcto, configure otro agente en un servidor diferente y agréguelo como agente secundario y, a continuación, su par principal, como se muestra en esta imagen.

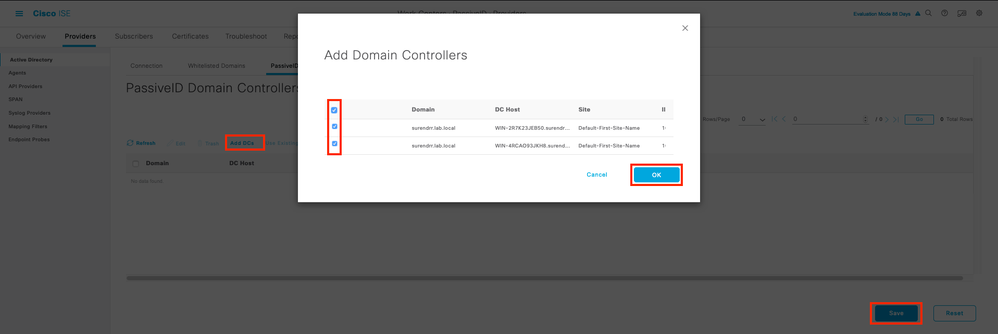

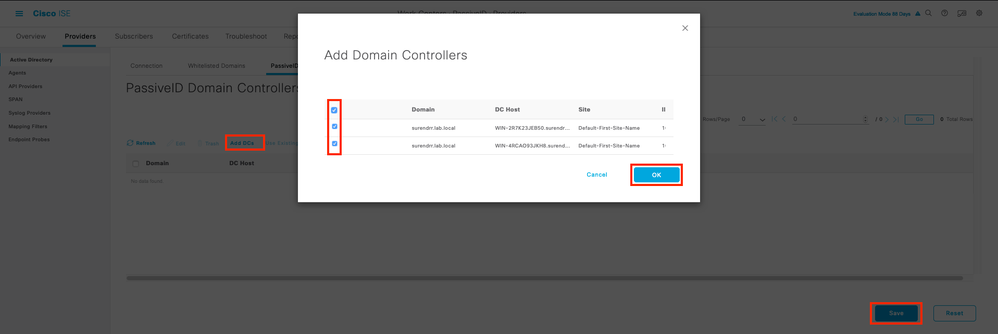

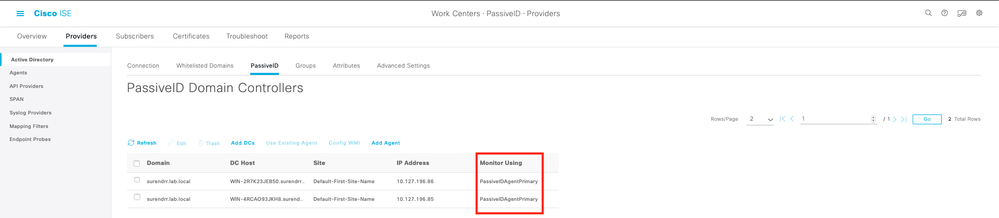

Para monitorear los controladores de dominio que utilizan los agentes, navegue hasta Centros de trabajo > ID pasiva > Proveedores > Active Directory > [Haga clic en el Punto de unión] > ID pasiva . Haga clic en Add DCs y elija los controladores de dominio de los que se recuperan los eventos/asignaciones de IP de usuario, haga clic en OK, y luego haga clic en Save para guardar los cambios, como se muestra en esta imagen.

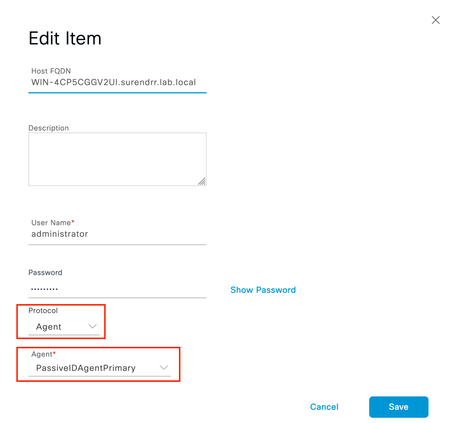

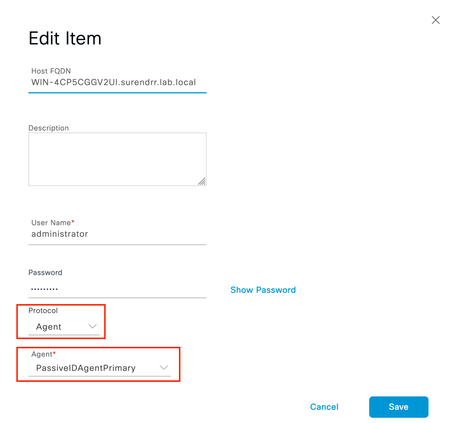

Para especificar los Agentes que se pueden utilizar para recuperar los eventos de, navegue hasta Centros de trabajo > ID pasiva > Proveedores > Active Directory > [Haga clic en el Punto de unión] > ID pasiva. Elija los controladores de dominio y haga clic en Editar. Ingrese el nombre de usuario y la contraseña. Elija Agente y, a continuación, Guardar en el cuadro de diálogo. Haga clic en Save en la pestaña PassiveID para completar la configuración.

Nota: Puede haber opciones de configuración y prueba aquí en esta sección hasta la versión 3.0 Parche 4.

Información sobre el archivo de configuración del agente PassiveID

El archivo de configuración de PassiveID Agent se encuentra en C:\Program Files (x86)\Cisco\Cisco ISE PassiveID Agent\PICAgent.exe.config . El archivo de configuración tiene contenido que se muestra aquí:

<?xml version="1.0" encoding="utf-8"?>

<configuration>

<configSections>

<section name="log4net" type="log4net.Config.Log4NetConfigurationSectionHandler, log4net"/>

</configSections>

<log4net>

<root>

<level value="DEBUG" /> <!— Niveles de registro: OFF, FATAL, ERROR, WARN, INFO, DEBUG, ALL —>

<!— Establece el nivel de registro de los registros recopilados para el agente PassiveID en el servidor en el que se ejecuta. -- >

<appender-ref ref="RollingFileAppender" />

</root>

<appender name="RollingFileAppender" type="log4net.Appender.RollingFileAppender">

<file value="CiscoISEPICAgent.log" /> <!— No modifique esto —>

<appendToFile value="true" />

<rollingStyle value="Size" />

<maxSizeRollBackups value="5" /> <!— Este número establece el número máximo de archivos de registro que se generan antes de que se vuelvan a generar —>

<maximumFileSize value="10MB" /> <!— Establece el tamaño máximo de cada archivo de registro que se genera —>

<staticLogFileName value="true" />

<layout type="log4net.Layout.PatternLayout">

<conversionPattern value="%date %level - %message%newline" />

</layout>

</appender>

</log4net>

<startup>

<supportedRuntime version="v4.0"/>

<supportedRuntime version="v2.0.50727"/>

</startup>

<appSettings>

<add key="heartbeatFrequency" value="400" /> <!— Este número define la frecuencia de latido en milisegundos que se ejecuta entre el agente principal y el secundario si se configura en un par en ISE —>

<add key="heartbeatThreshold" value="1000"/> <!— Este número define la duración máxima en milisegundos durante la cual el agente espera los latidos tras los cuales el otro agente se reduce —>

<add key="showHeartbeats" value="false" /> <!— Cambie el valor a "true" para ver los mensajes de latidos en el archivo de registro —>

<add key="maxRestThreads" value="200" /> <!— Define el número máximo de subprocesos REST que se pueden generar para enviar los eventos a ISE. No cambie este valor hasta y a menos que se lo indique el TAC de Cisco. —>

<add key="mappingTransport" value="rest" /> <!— Define el tipo de medio utilizado para enviar las asignaciones a ISE. No cambiar este valor —>

<add key="maxHistorySeconds" value="60" /> <!— Define la duración en segundos en el pasado para la que se deben recuperar los eventos históricos en caso de un reinicio del servicio —>

<add key="restTimeout" value="5000" /> <!— Define el valor de tiempo de espera para una llamada REST a ISE —>

<add key="showTPS" value="false" /> <!— Cambie este valor a "true" para ver el TPS de los eventos recibidos y enviados a ISE —>

<add key="showPOSTS" value="false" /> <!— Cambie este valor a "true" para imprimir los eventos que se envían a ISE —>

<add key="nodeFailoverTimeSpan" value="5000" /> <!— Define la condición para el umbral en milisegundos dentro del cual el número de errores que pueden ocurrir en la comunicación con el nodo PSN PassiveID activo se cuentan para la conmutación por fallas —>

<add key="nodeFailoverMaxErrors" value="5" /> <!— Define el número máximo de errores que se toleran dentro del nodeFailoverTimeSpan especificado antes de conmutar por error al nodo PSN PassiveID en espera —>

</appSettings>

</configuration>

Verificación

Verificación de los servicios PassiveID en ISE

1. Verifique si el servicio PassiveID está habilitado en la GUI, y también está marcado como ejecutándose desde el comando show application status ise en la CLI de ISE.

ISE PROCESS NAME STATE PROCESS ID

--------------------------------------------------------------------

Database Listener running 129052

Database Server running 108 PROCESSES

Application Server running 9830

Profiler Database running 5127

ISE Indexing Engine running 13361

AD Connector running 20609

M&T Session Database running 4915

M&T Log Processor running 10041

Certificate Authority Service running 15493

EST Service running 41658

SXP Engine Service disabled

Docker Daemon running 815

TC-NAC Service disabled

pxGrid Infrastructure Service disabled

pxGrid Publisher Subscriber Service disabled

pxGrid Connection Manager disabled

pxGrid Controller disabled

PassiveID WMI Service running 15951

PassiveID Syslog Service running 16531

PassiveID API Service running 17093

PassiveID Agent Service running 17830

PassiveID Endpoint Service running 18281

PassiveID SPAN Service running 20253

DHCP Server (dhcpd) disabled

DNS Server (named) disabled

ISE Messaging Service running 1472

ISE API Gateway Database Service running 4026

ISE API Gateway Service running 7661

Segmentation Policy Service disabled

REST Auth Service disabled

SSE Connector disabled

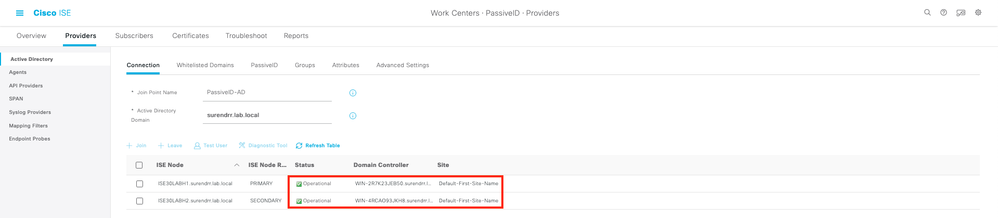

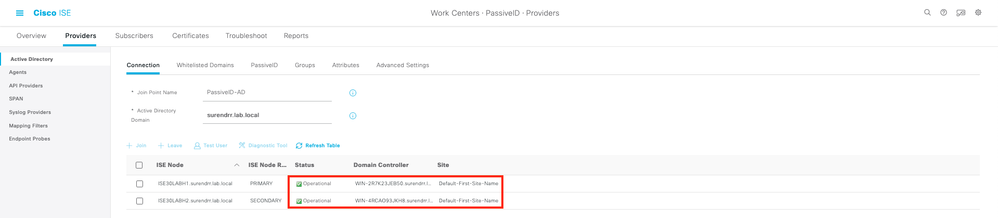

2. Compruebe si el proveedor de Active Directory de ISE está conectado a los controladores de dominio en Centros de trabajo > ID pasiva > Proveedores > Active Directory > Conexión.

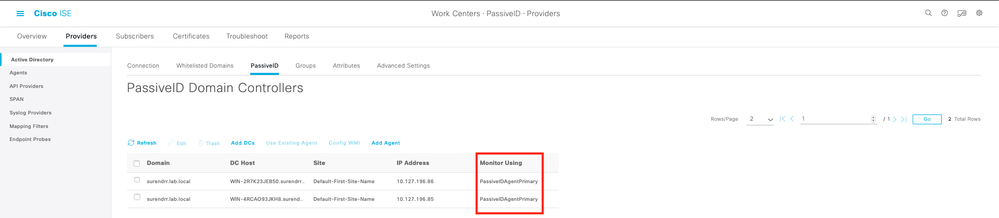

3. Verifique si los controladores de dominio requeridos son monitoreados por el Agente en los Centros de Trabajo > ID Pasivo > Proveedores > Active Directory > ID Pasivo.

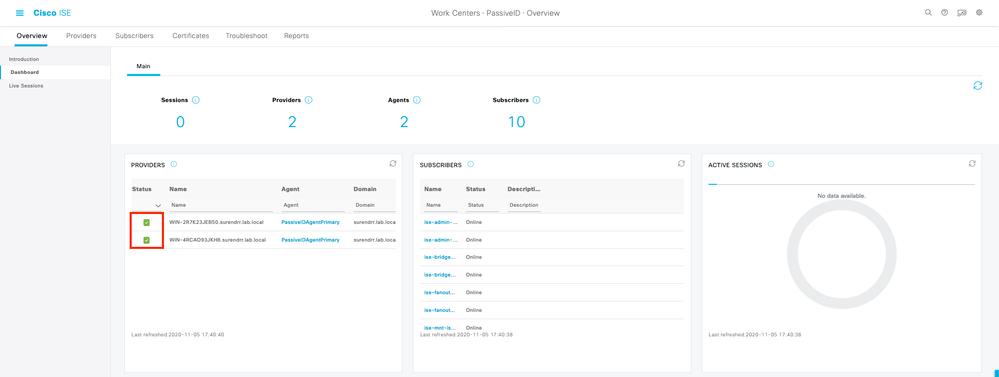

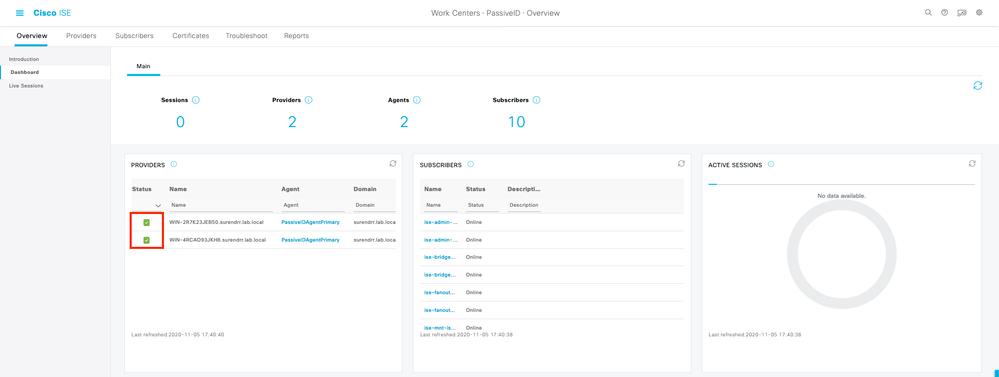

4. Compruebe si el estado de los controladores de dominio que se supervisan es activo. Por ejemplo, se marca en verde en el panel en Centros de trabajo > ID pasiva > Descripción general > Panel.

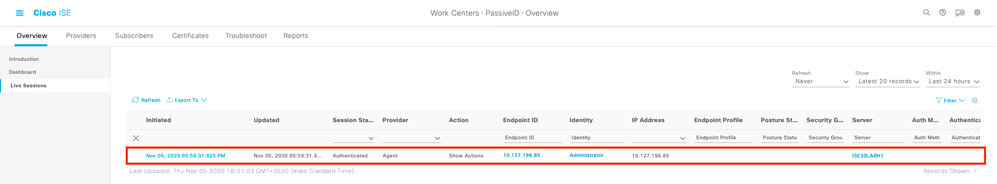

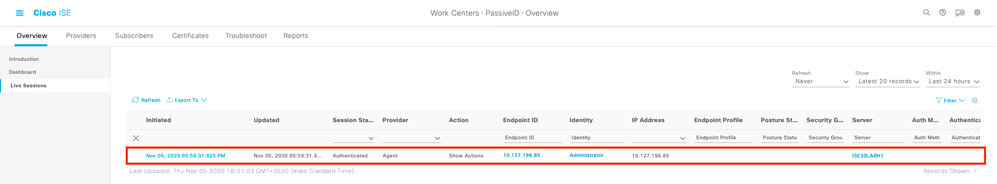

5. Verifique que las sesiones en vivo se estén llenando cuando se registre un inicio de sesión de Windows en el controlador de dominio en Centros de trabajo > ID pasiva > Descripción general > Sesiones en vivo.

Comprobar los servicios del agente en Windows Server

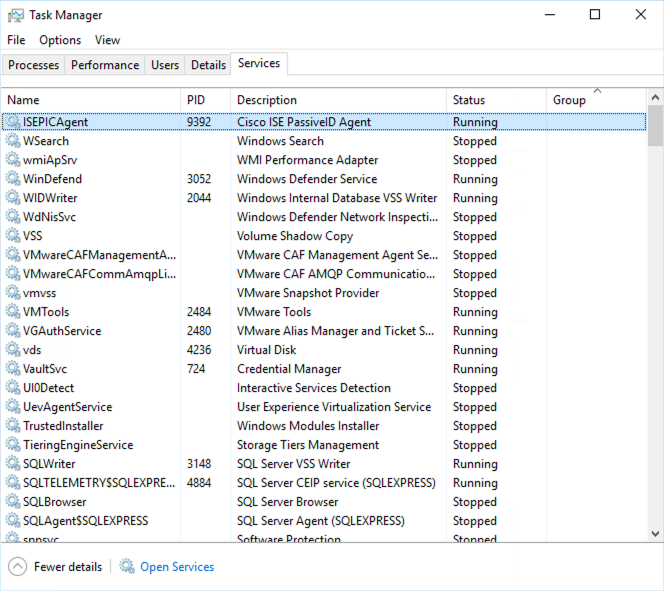

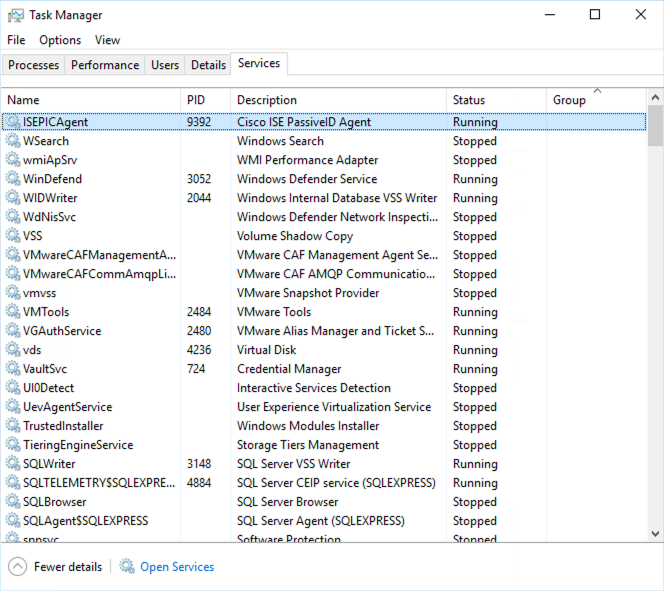

1. Verifique el servicio ISEPICAgent en el servidor donde está instalado el agente PIC.

Comentarios

Comentarios