Introducción

Este documento describe cómo alterar la configuración de cifrado de Cisco Email Security Appliance (ESA) y Cisco Security Management Appliance (SMA) para evitar negociaciones para cifrados nulos o anónimos. Este documento se aplica tanto a dispositivos basados en hardware como a dispositivos basados en virtual.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- ESA de Cisco

- SMA de Cisco

Componentes Utilizados

La información de este documento se basa en todas las versiones de Cisco ESA y Cisco SMA.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Impedir negociaciones para cifrados anónimos o nulos

En esta sección se describe cómo evitar las negociaciones de cifrados nulos o anónimos en Cisco ESA que ejecuta AsyncOS para las versiones 9.1 y posteriores de Email Security, y también en Cisco SMA.

ESA que ejecutan AsyncOS para Email Security versión 9.5 o posterior

Con la introducción de AsyncOS para Email Security versión 9.5, ahora se admite TLS v1.2. Los comandos descritos en la sección anterior aún funcionan; sin embargo, verá las actualizaciones de TLS v1.2 incluidas en los resultados.

A continuación se muestra un ejemplo de salida de la CLI:

> sslconfig

sslconfig settings:

GUI HTTPS method: tlsv1/tlsv1.2

GUI HTTPS ciphers:

MEDIUM

HIGH

-SSLv2

-aNULL

@STRENGTH

Inbound SMTP method: tlsv1/tlsv1.2

Inbound SMTP ciphers:

MEDIUM

HIGH

-SSLv2

-aNULL

@STRENGTH

Outbound SMTP method: tlsv1/tlsv1.2

Outbound SMTP ciphers:

MEDIUM

HIGH

-SSLv2

-aNULL

@STRENGTH

Choose the operation you want to perform:

- GUI - Edit GUI HTTPS ssl settings.

- INBOUND - Edit Inbound SMTP ssl settings.

- OUTBOUND - Edit Outbound SMTP ssl settings.

- VERIFY - Verify and show ssl cipher list.

[]> inbound

Enter the inbound SMTP ssl method you want to use.

1. SSL v2

2. SSL v3

3. TLS v1/TLS v1.2

4. SSL v2 and v3

5. SSL v3 and TLS v1/TLS v1.2

6. SSL v2, v3 and TLS v1/TLS v1.2

[3]>

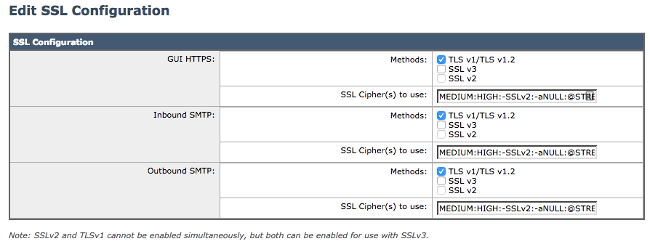

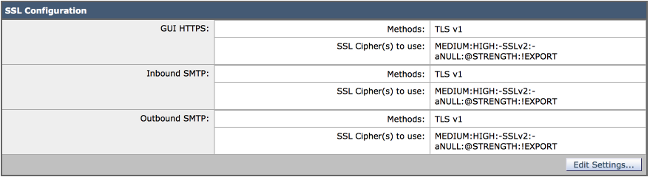

Para alcanzar estas configuraciones desde la GUI, navegue hasta Administración del sistema > Configuración SSL > Editar configuraciones...:

Sugerencia: para obtener información completa, consulte la Guía del usuario final de ESA correspondiente para la versión 9.5 o posterior.

ESA que ejecutan AsyncOS para Email Security versión 9.1 o posterior

Puede modificar los cifrados que se utilizan en el ESA con el comando sslconfig. Para evitar las negociaciones ESA para los cifrados nulos o anónimos, ingrese el comando sslconfig en la CLI ESA y aplique estas configuraciones:

- Método de protocolo simple de transferencia de correo entrante (SMTP): sslv3tlsv1

- Cifrados SMTP entrantes: MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH

- Método SMTP saliente: sslv3tlsv1

- Cifrados SMTP salientes: MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH

Aquí hay un ejemplo de configuración para los cifrados entrantes:

CLI: > sslconfig

sslconfig settings:

GUI HTTPS method: sslv3tlsv1

GUI HTTPS ciphers: RC4-SHA:RC4-MD5:ALL

Inbound SMTP method: sslv3tlsv1

Inbound SMTP ciphers: RC4-SHA:RC4-MD5:ALL

Outbound SMTP method: sslv3tlsv1

Outbound SMTP ciphers: RC4-SHA:RC4-MD5:ALL

Choose the operation you want to perform:

- GUI - Edit GUI HTTPS ssl settings.

- INBOUND - Edit inbound SMTP ssl settings.

- OUTBOUND - Edit outbound SMTP ssl settings.

- VERIFY - Verify and show ssl cipher list.

[]> inbound

Enter the inbound SMTP ssl method you want to use.

1. SSL v2.

2. SSL v3

3. TLS v1

4. SSL v2 and v3

5. SSL v3 and TLS v1

6. SSL v2, v3 and TLS v1

[5]> 3

Enter the inbound SMTP ssl cipher you want to use.

[RC4-SHA:RC4-MD5:ALL]> MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH

Nota: Configure las opciones GUI, INBOUND y OUTBOUND según sea necesario para cada cifrado.

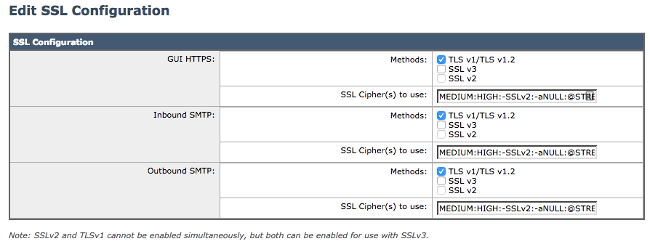

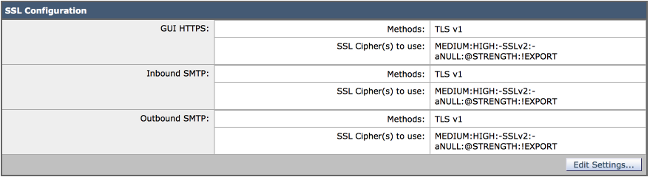

A partir de AsyncOS para Email Security versión 8.5, el comando sslconfig también está disponible a través de la GUI. Para alcanzar estos ajustes desde la GUI, navegue hasta Administración del sistema > Configuraciones SSL > Editar ajustes:

Consejo: Secure Sockets Laver (SSL) versión 3.0 (RFC-6101) es un protocolo obsoleto e inseguro. Existe una vulnerabilidad en SSLv3 CVE-2014-3566 conocida como ataque Padding Oracle On Downgrade Legacy Encryption (POODLE), del que se realiza un seguimiento mediante el identificador de error de Cisco CSCur27131. Cisco recomienda que desactive SSLv3 mientras cambia los cifrados, utilice sólo Seguridad de la capa de transporte (TLS) y seleccione la opción 3 (TLS v1). Consulte Cisco bug ID CSCur27131 para obtener detalles completos.

SMA que ejecutan AsyncOS para Content Security Management 9.6 o posterior

De manera similar a ESA, ejecute el comando sslconfig en la CLI.

SMA que ejecutan AsyncOS para Content Security Management 9.5 o posterior

El comando sslconfig no está disponible para las versiones antiguas de SMA.

Nota: las versiones anteriores de AsyncOS para SMA sólo admitían TLS v1. Actualice a la versión 9.6 o posterior de su SMA para disfrutar de una administración SSL actualizada.

Debe completar estos pasos desde la CLI de SMA para modificar los cifrados SSL:

- Guarde el archivo de configuración de SMA en el equipo local.

- Abra el archivo XML.

- Busque la sección <ssl> en el XML:

<ssl>

<ssl_inbound_method>sslv3tlsv1</ssl_inbound_method>

<ssl_inbound_ciphers>RC4-SHA:RC4-MD5:ALL</ssl_inbound_ciphers>

<ssl_outbound_method>sslv3tlsv1</ssl_outbound_method>

<ssl_outbound_ciphers>RC4-SHA:RC4-MD5:ALL</ssl_outbound_ciphers>

<ssl_gui_method>sslv3tlsv1</ssl_gui_method>

<ssl_gui_ciphers>RC4-SHA:RC4-MD5:ALL</ssl_gui_ciphers>

</ssl>

- Modifique los cifrados como desee y guarde el archivo XML:

<ssl>

<ssl_inbound_method>tlsv1</ssl_inbound_method>

<ssl_inbound_ciphers>MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH</ssl_inbound_ciphers>

<ssl_outbound_method>tlsv1</ssl_outbound_method>

<ssl_outbound_ciphers>MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH</ssl_outbound_ciphers>

<ssl_gui_method>tlsv1</ssl_gui_method>

<ssl_gui_ciphers>MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH</ssl_gui_ciphers>

</ssl>

- Cargue el nuevo archivo de configuración en el SMA.

- Enviar y confirmar todos los cambios.

Información Relacionada

Comentarios

Comentarios