Ejemplo de Configuración de SSL VPN Client (SVC) en ASA con ASDM

Contenido

Introducción

La tecnología del Red privada virtual (VPN) de Secure Socket Layer (SSL) permite conectar con seguridad desde cualquier ubicación con una red corporativa interna mediante uno de estos métodos:

-

Clientless SSL VPN (WebVPN): proporciona un cliente remoto que requiere un navegador web habilitado para SSL para acceder a los servidores web HTTP o HTTPS en una red de área local (LAN) corporativa. Además, la VPN SSL sin cliente proporciona acceso para la exploración de archivos de Windows a través del protocolo CIFS (sistema común de archivos de Internet). Outlook Web Access (OWA) es un ejemplo de acceso HTTP.

Consulte Ejemplo de Configuración de Clientless SSL VPN (WebVPN) en ASA para obtener más información sobre Clientless SSL VPN.

-

Thin-Client SSL VPN (reenvío de puertos): proporciona un cliente remoto que descarga un pequeño applet basado en Java y permite el acceso seguro para aplicaciones de protocolo de control de transmisión (TCP) que utilizan números de puerto estáticos. El protocolo de oficina de correos (POP3), el protocolo simple de transferencia de correo (SMTP), el protocolo de acceso a mensajes de Internet (IMAP), el shell seguro (ssh) y Telnet son ejemplos de acceso seguro. Dado que los archivos del equipo local cambian, los usuarios deben tener privilegios administrativos locales para utilizar este método. Este método de VPN SSL no funciona con aplicaciones que utilizan asignaciones de puertos dinámicos, como algunas aplicaciones de protocolo de transferencia de archivos (FTP).

Consulte Ejemplo de Configuración de Thin-Client SSL VPN (WebVPN) en ASA con ASDM para obtener más información sobre Thin-Client SSL VPN.

Nota: El protocolo de datagramas de usuario (UDP) no es compatible.

-

SSL VPN Client (modo túnel): descarga un cliente pequeño a la estación de trabajo remota y permite un acceso totalmente seguro a los recursos de una red corporativa interna. Puede descargar SSL VPN Client (SVC) en una estación de trabajo remota de forma permanente, o puede quitar el cliente una vez que se cierre la sesión segura.

Este documento describe cómo configurar el SVC en un Adaptive Security Appliance (ASA) usando Adaptive Security Device Manager (ASDM). Las líneas de comandos resultantes de esta configuración se enumeran en la sección Resultados.

Prerequisites

Requirements

Antes de utilizar esta configuración, asegúrese de que cumple con los siguientes requisitos:

-

SVC inicia el soporte desde Cisco Adaptive Security Appliance Software versión 7.1 y posteriores

-

Privilegios administrativos locales en todas las estaciones de trabajo remotas

-

Controles Java y ActiveX en la estación de trabajo remota

-

El puerto 443 no está bloqueado en ninguna parte de la ruta de conexión

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Software Cisco Adaptive Security Appliance Versión 7.2(1)

-

Cisco Adaptive Security Device Manager 5.2(1)

-

Cisco Adaptive Security Appliance serie 5510

-

Microsoft Windows XP Professional SP 2

La información de este documento se desarrolló en un entorno de laboratorio. Todos los dispositivos utilizados en este documento que se iniciaron se restablecieron a su configuración predeterminada. Si su red está activa, asegúrese de comprender el impacto potencial de cualquier comando. Todas las direcciones IP utilizadas en esta configuración se seleccionaron de las direcciones RFC 1918 en un entorno de laboratorio; estas direcciones IP no se pueden enrutar en Internet y son solo para fines de prueba.

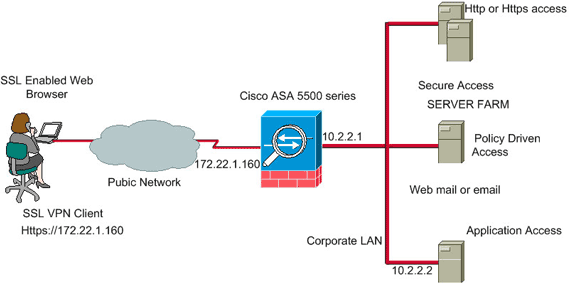

Diagrama de la red

Este documento utiliza la configuración de red descrita en esta sección.

Un usuario remoto se conecta a la dirección IP del ASA con un explorador web habilitado para SSL. Después de la autenticación correcta, el SVC se descarga en el equipo cliente y el usuario puede utilizar una sesión segura cifrada para obtener acceso completo a todos los recursos permitidos en la red corporativa.

Tareas de Preconfiguración

Antes de comenzar, realice estas tareas:

-

Consulte Cómo Permitir el Acceso HTTPS para el ASDM para que el ASA sea configurado por el ASDM.

Para acceder a la aplicación ASDM, desde la estación de gestión, utilice un navegador web con SSL activado e introduzca la dirección IP del dispositivo ASA. Por ejemplo: https://inside_ip_address, donde inside_ip_address es la dirección del ASA. Una vez que se carga el ASDM, puede comenzar la configuración del SVC.

-

Descargue el paquete SSL VPN Client (sslclient-win*.pkg) desde el sitio web Cisco Software Download (sólo para clientes registrados) al disco duro local de la estación de administración desde la cual accede a la aplicación ASDM.

El WebVPN y el ASDM no se pueden habilitar en la misma interfaz ASA a menos que cambie los números del puerto. Si desea que las dos tecnologías utilicen el mismo puerto (puerto 443) en el mismo dispositivo, puede habilitar ASDM en la interfaz interna y habilitar WebVPN en la interfaz externa.

Convenciones

Para más información sobre las convenciones sobre documentos, consulte Convenciones sobre Consejos Técnicos de Cisco.

Configuración del SSL VPN Client en un ASA

Para configurar SSL VPN Client en un ASA, siga estos pasos:

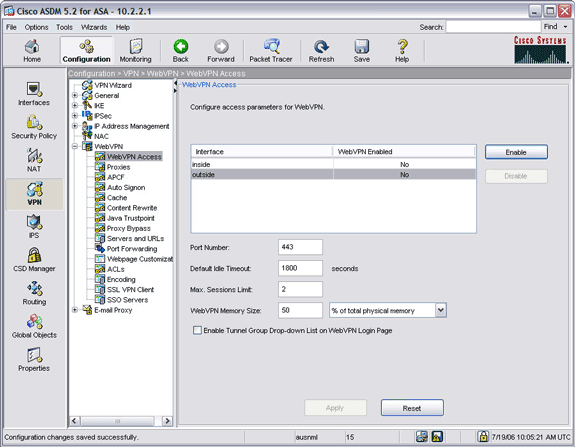

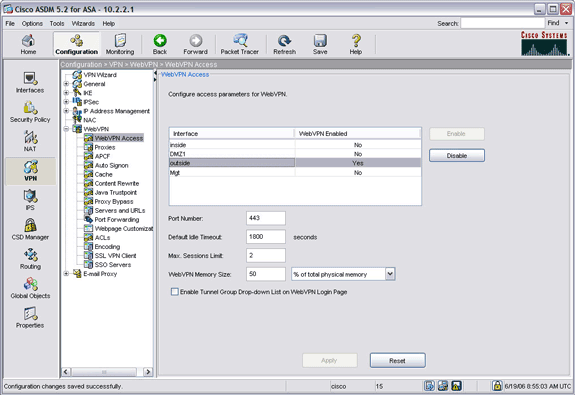

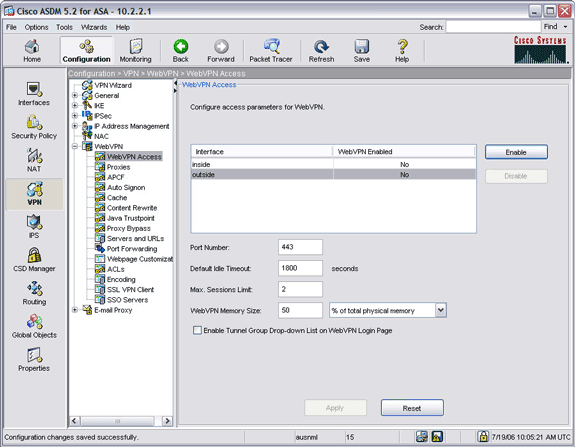

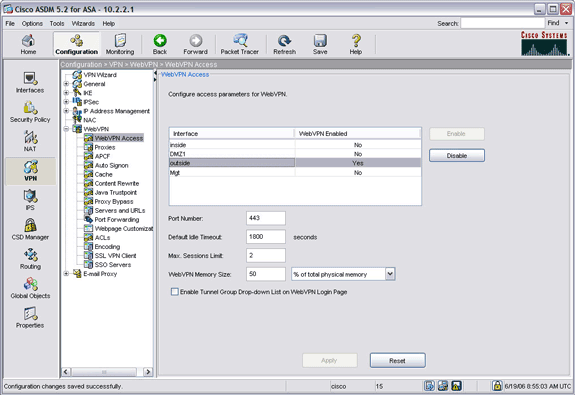

Paso 1. Habilitación del Acceso WebVPN en ASA

Para habilitar el acceso WebVPN en ASA, siga estos pasos:

-

Dentro de la aplicación ASDM, haga clic en Configuration, y luego haga clic en VPN.

-

Expanda WebVPN y elija WebVPN Access.

-

Seleccione la interfaz para la que desea activar WebVPN y haga clic en Enable (Activar).

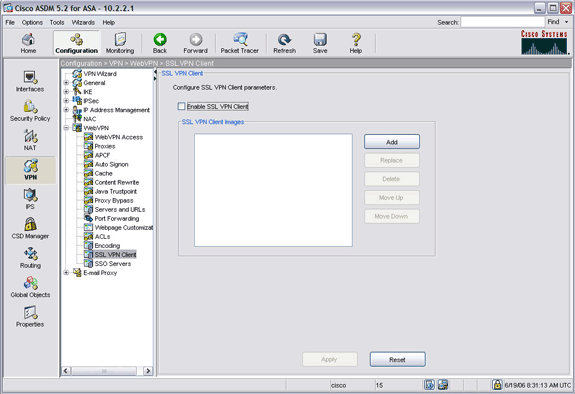

Paso 2. Instale y habilite SSL VPN Client en ASA

Para instalar y habilitar SSL VPN Client en el ASA, siga estos pasos:

-

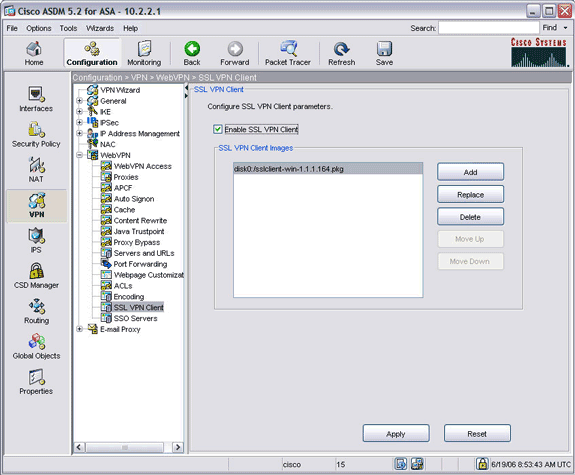

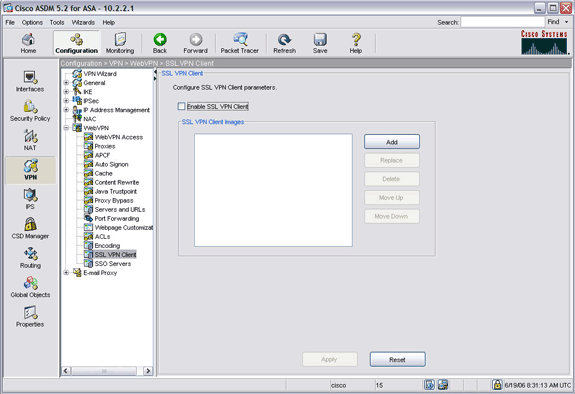

Haga clic en Configuration y luego en VPN.

-

En el panel de navegación, expanda WebVPN y elija SSL VPN Client.

-

Haga clic en Add (Agregar).

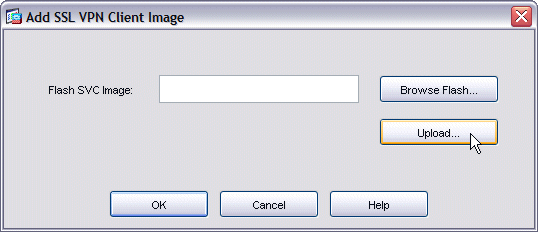

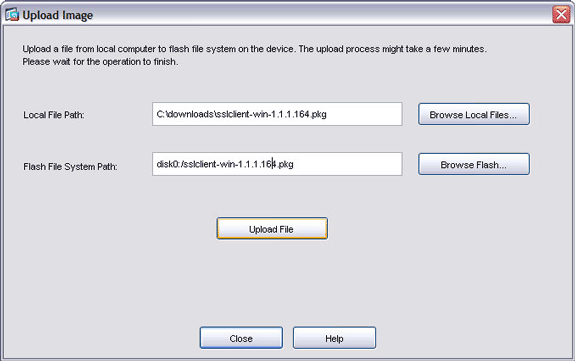

Aparece el cuadro de diálogo Add SSL VPN Client Image.

-

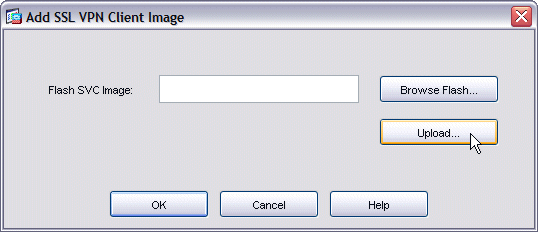

Haga clic en el botón Cargar.

Aparecerá el cuadro de diálogo Cargar imagen.

-

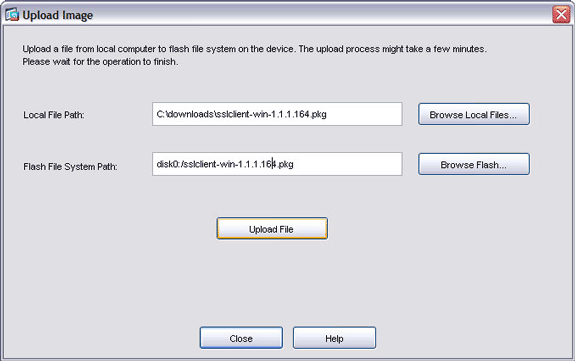

Haga clic en el botón Browse Local Files para localizar un archivo en su computadora local, o haga clic en el botón Browse Flash para localizar un archivo en el sistema de archivos flash.

-

Busque el archivo de imagen del cliente que desea cargar y haga clic en Aceptar.

-

Haga clic en Cargar archivo y, a continuación, haga clic en Cerrar.

-

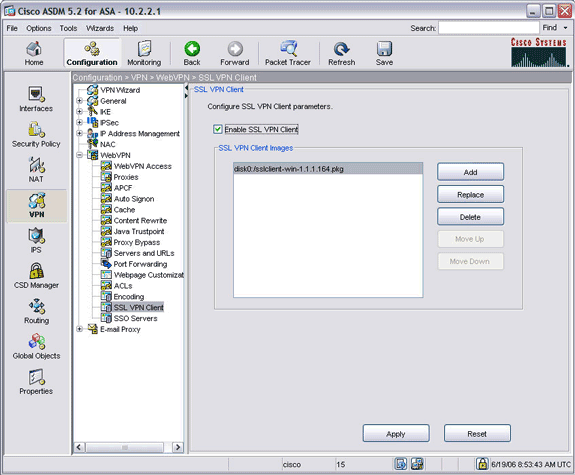

Una vez que la imagen del cliente se carga en la memoria flash, marque la casilla de verificación Enable SSL VPN Client y luego haga clic en Apply.

Nota: Si recibe un mensaje de error, verifique que el acceso WebVPN esté habilitado. En el panel de navegación, expanda WebVPN y elija WebVPN Access. Seleccione la interfaz para la que desea configurar el acceso y haga clic en Enable (Activar).

-

Haga clic en Guardar y, a continuación, haga clic en Sí para aceptar los cambios.

Paso 3. Habilitar la instalación de SVC en clientes

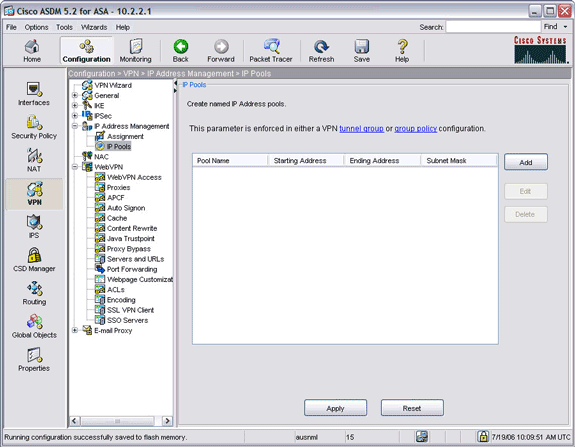

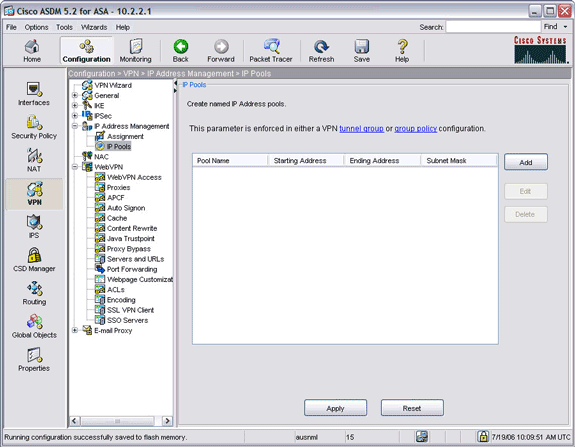

Para habilitar la instalación de SVC en los clientes, siga estos pasos:

-

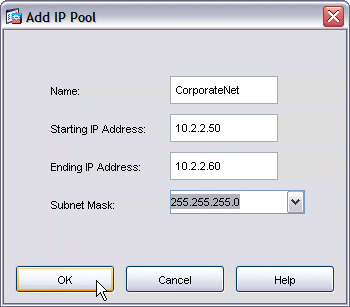

En el panel de navegación, expanda Administración de direcciones IP y elija Conjuntos IP.

-

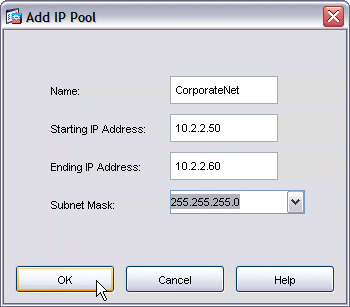

Haga clic en Agregar e introduzca valores en los campos Nombre, Dirección IP inicial, Dirección IP final y Máscara de subred. Las direcciones IP que introduzca en los campos Starting IP Address (Dirección IP inicial) y Ending IP Address (Dirección IP final) deben proceder de subredes de la red interna.

-

Haga clic en Aceptar y, a continuación, haga clic en Aplicar.

-

Haga clic en Guardar y, a continuación, haga clic en Sí para aceptar los cambios.

-

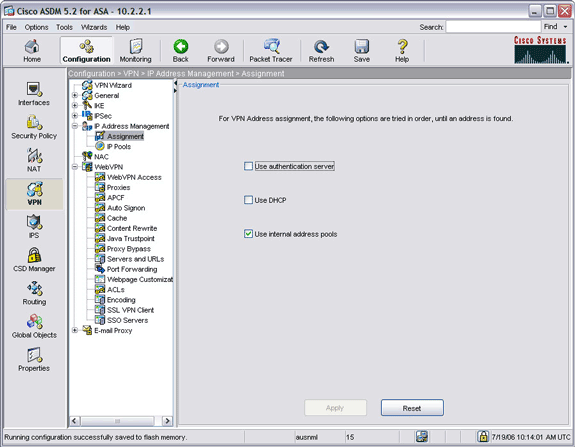

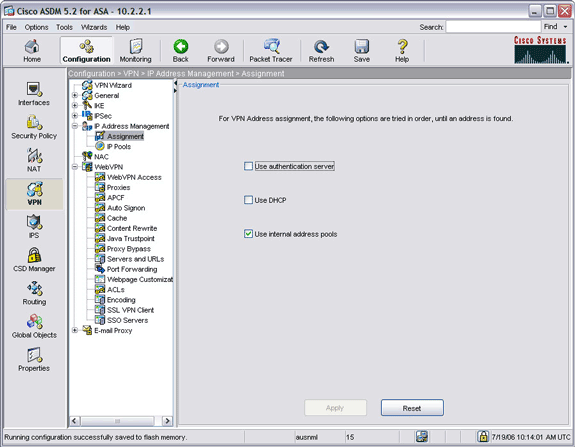

En el panel de navegación, expanda Administración de direcciones IP y elija Asignación.

-

Marque la casilla de verificación Use internal address pools, y luego desmarque las casillas de verificación Use authentication server y Use DHCP.

-

Haga clic en Apply (Aplicar).

-

Haga clic en Guardar y, a continuación, haga clic en Sí para aceptar los cambios.

-

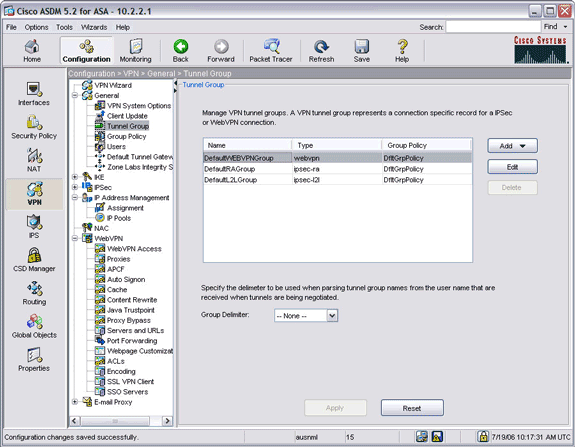

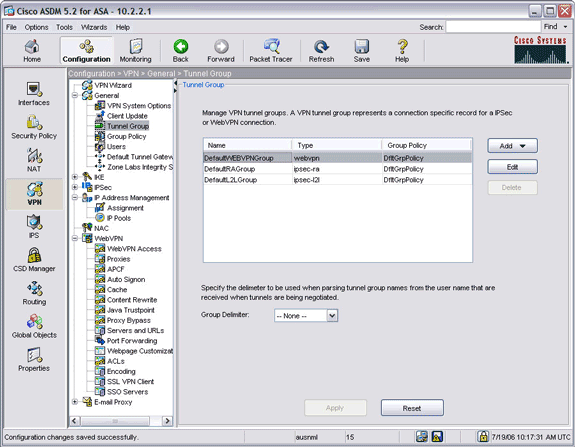

En el panel de navegación, expanda General y elija Grupo de Túnel.

-

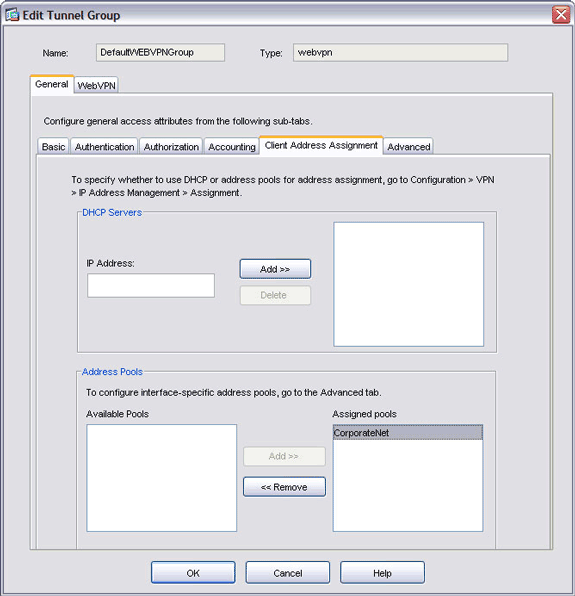

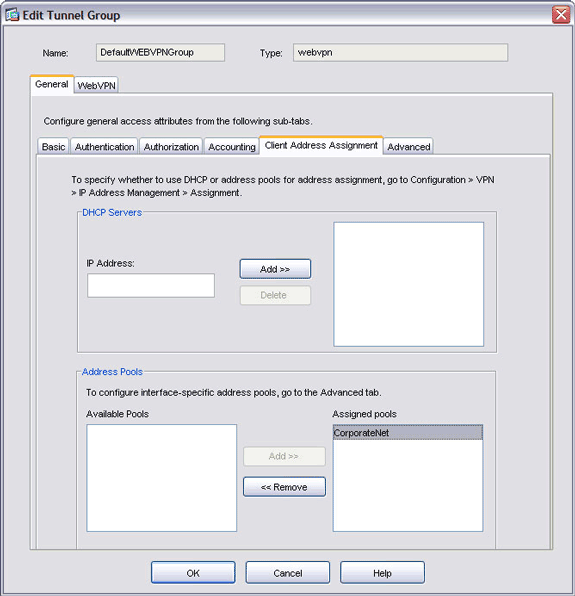

Seleccione el grupo de túnel que desea gestionar y haga clic en Editar.

-

Haga clic en la pestaña Asignación de Dirección de Cliente y seleccione el pool de direcciones IP recién creado de la lista Pools Disponibles.

-

Haga clic en Agregar y, a continuación, haga clic en Aceptar.

-

En la ventana de la aplicación ASDM, haga clic en Apply.

-

Haga clic en Guardar y, a continuación, haga clic en Sí para aceptar los cambios.

Paso 4. Habilitar parámetro de regeneración

Para activar los parámetros de regeneración de claves:

-

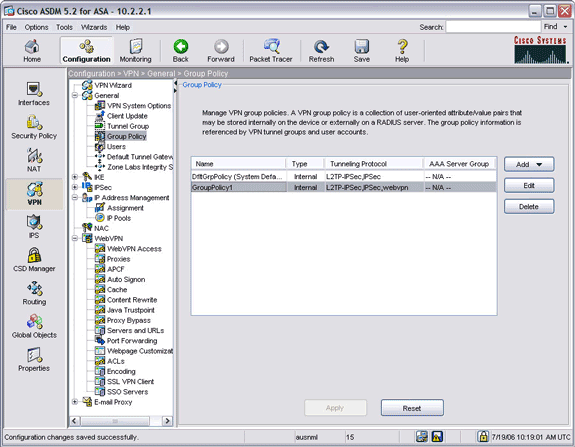

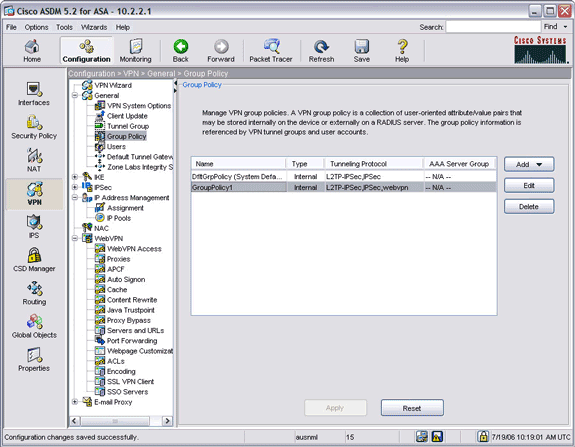

En el panel de exploración, expanda General y elija Directiva de grupo.

-

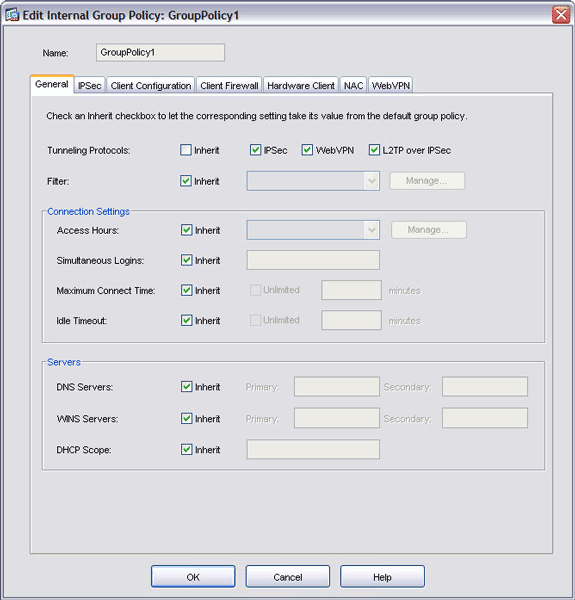

Seleccione la directiva que desea aplicar a este grupo de clientes y haga clic en Editar.

-

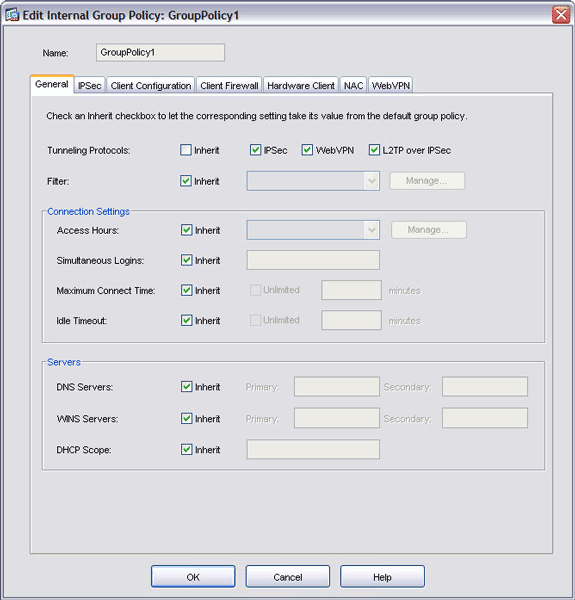

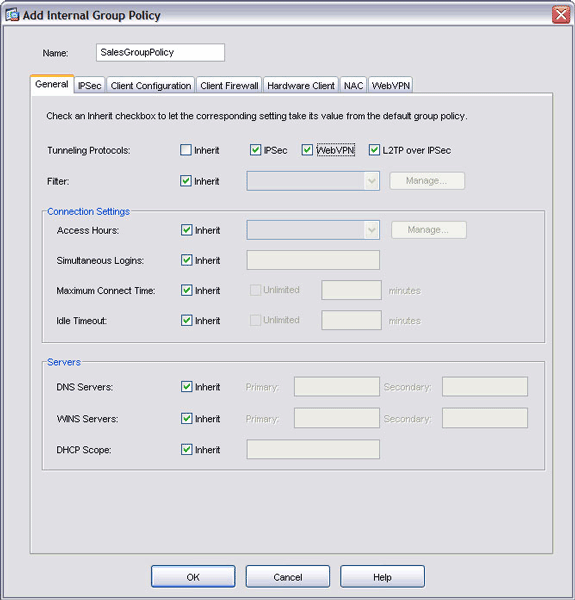

En la ficha General, desmarque la casilla de verificación Tunneling Protocols Inherit y marque la casilla de verificación WebVPN.

-

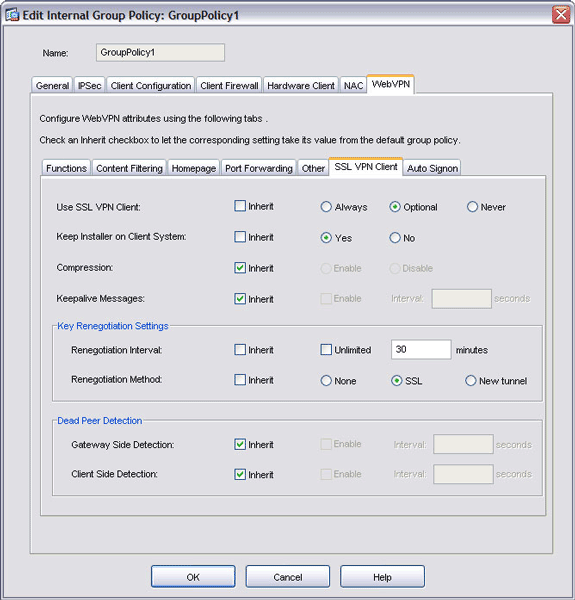

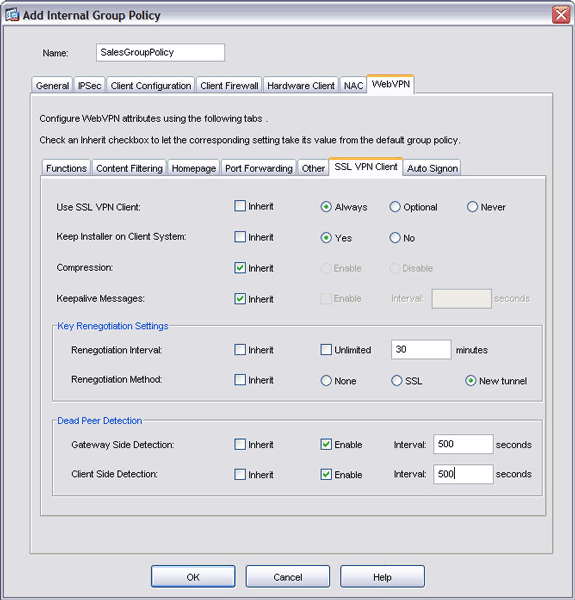

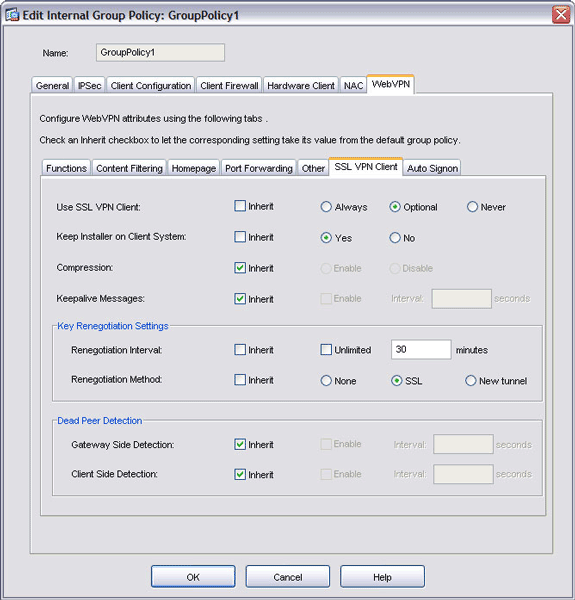

Haga clic en la pestaña WebVPN, haga clic en la pestaña SSLVPN Client y elija estas opciones:

-

Para la opción Use SSL VPN Client, desmarque la casilla de verificación Inherit, y haga clic en el botón de radio Optional.

Esta opción permite que el cliente remoto elija si desea descargar o no el SVC. La opción Always garantiza que el SVC se descarga en la estación de trabajo remota durante cada conexión VPN SSL.

-

Para la opción Keep Installer on Client System, desmarque la casilla de selección Inherit, y haga clic en el botón de opción Yes.

Esta acción permite que el software SVC permanezca en la máquina cliente; por lo tanto, ASA no está obligado a descargar el software SVC al cliente cada vez que se realiza una conexión. Esta opción es una buena opción para los usuarios remotos que suelen acceder a la red corporativa.

-

Para la opción Intervalo de Renegociación, desmarque la casilla Inherit, desmarque la casilla de selección Unlimited, e ingrese el número de minutos hasta la generación de la nueva clave.

La seguridad se ve aumentada al establecer los límites durante el tiempo que una clave es válida.

-

Para la opción Método de Renegociación, desmarque la casilla de selección Inherit, y haga clic el botón de opción SSL. La renegociación puede utilizar el túnel SSL actual o un túnel nuevo creado expresamente para la renegociación.

Los atributos de SSL VPN Client deben configurarse como se muestra en esta imagen:

-

-

Haga clic en Aceptar y, a continuación, haga clic en Aplicar.

-

Haga clic en Guardar y, a continuación, haga clic en Sí para aceptar los cambios.

Resultados

El ASDM crea estas configuraciones de línea de comandos:

| ciscoasa |

|---|

ciscoasa(config)#show run ASA Version 7.2(1) ! hostname ciscoasa domain-name cisco.com enable password 9jNfZuG3TC5tCVH0 encrypted names dns-guard ! interface Ethernet0/0 nameif outside security-level 0 ip address 172.22.1.160 255.255.255.0 ! interface Ethernet0/1 nameif inside security-level 100 ip address 10.2.2.1 255.255.255.0 passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive dns server-group DefaultDNS domain-name cisco.com no pager logging enable logging asdm informational mtu outside 1500 mtu inside 1500 mtu DMZ1 1500 mtu Mgt 1500 ip local pool CorporateNet 10.2.2.50-10.2.2.60 mask 255.255.255.0 icmp permit any outside asdm image disk0:/asdm521.bin no asdm history enable arp timeout 14400 global (outside) 1 interface nat (inside) 1 0 0 route outside 0.0.0.0 0.0.0.0 172.22.1.1 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute ! !--- Group Policy Statements group-policy GroupPolicy1 internal group-policy GroupPolicy1 attributes vpn-tunnel-protocol IPSec l2tp-ipsec webvpn !--- Enable the SVC for WebVPN webvpn svc enable svc keep-installer installed svc rekey time 30 svc rekey method ssl ! username cisco password 53QNetqK.Kqqfshe encrypted privilege 15 ! http server enable http 10.2.2.0 255.255.255.0 inside ! no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart !--- Tunnel Group and Group Policy using the defaults here tunnel-group DefaultWEBVPNGroup general-attributes address-pool CorporateNet default-group-policy GroupPolicy1 ! no vpn-addr-assign aaa no vpn-addr-assign dhcp ! telnet timeout 5 ssh 172.22.1.0 255.255.255.0 outside ssh timeout 5 console timeout 0 ! class-map inspection_default match default-inspection-traffic ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect rsh inspect rtsp inspect esmtp inspect sqlnet inspect skinny inspect sunrpc inspect xdmcp inspect sip inspect netbios inspect tftp ! service-policy global_policy global !--- Enable webvpn and the select the SVC client webvpn enable outside svc image disk0:/sslclient-win-1.1.1.164.pkg 1 svc enable !--- Provide list for access to resources url-list ServerList "E-Commerce Server1" http://10.2.2.2 1 url-list ServerList "BrowseServer" cifs://10.2.2.2 2 tunnel-group-list enable prompt hostname context Cryptochecksum:80a1890a95580dca11e3aee200173f5f : end |

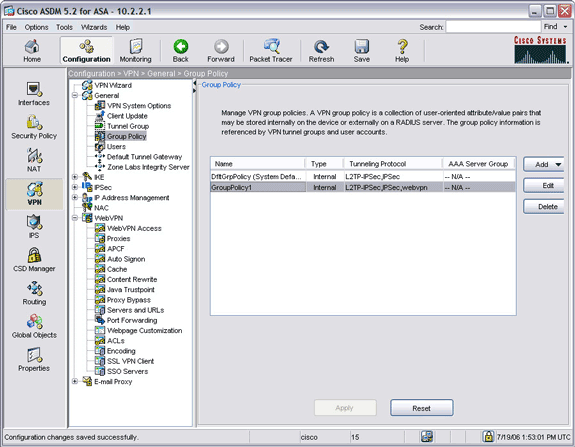

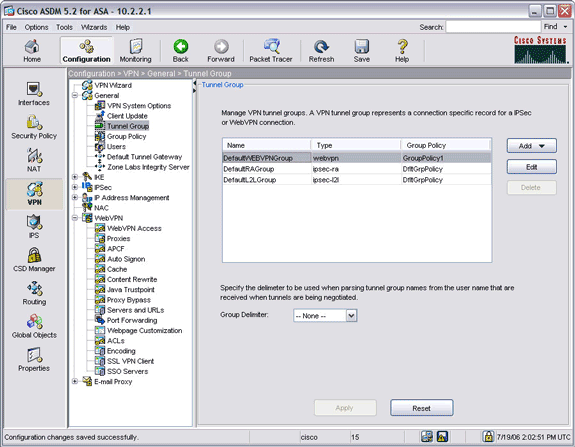

Personalice su configuración

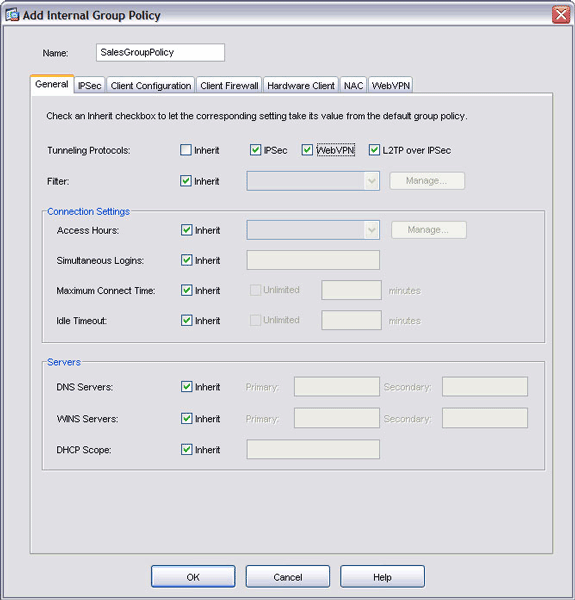

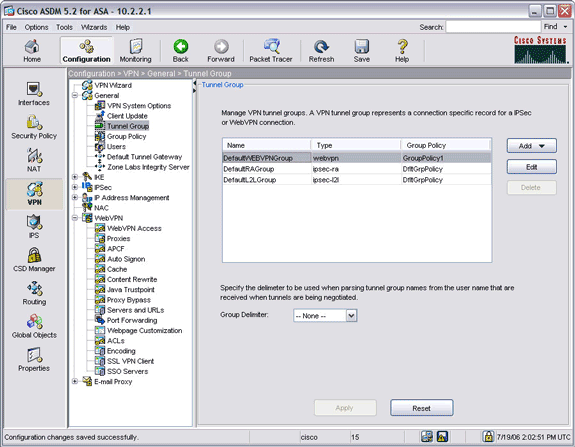

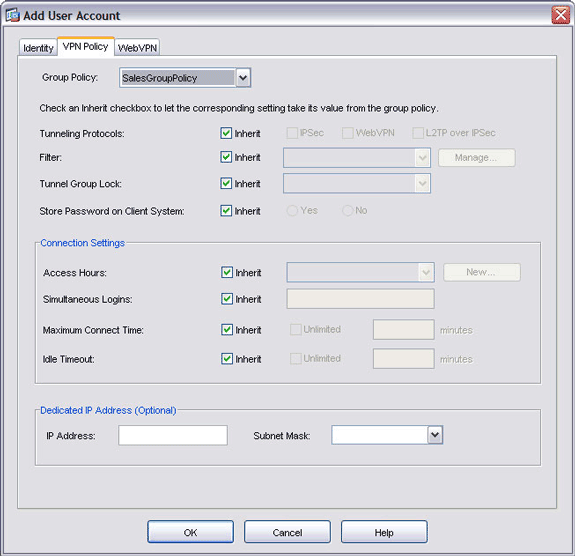

Los procedimientos descritos en Configure the SSL VPN Client on an ASA utilizan los nombres predeterminados de ASA para la política de grupo (GroupPolicy1) y el grupo de túnel (DefaultWebVPNGroup) como se muestra en esta imagen:

Este procedimiento describe cómo crear sus propias políticas de grupo personalizadas y grupos de túnel y vincularlos de acuerdo con las políticas de seguridad de su organización.

Para personalizar la configuración, siga estos pasos:

Paso 1. Crear una directiva de grupo personalizada

Para crear una directiva de grupo personalizada, siga estos pasos:

-

Haga clic en Configuration y luego en VPN.

-

Expanda General y elija Directiva de grupo.

-

Haga clic en Agregar y elija Directiva de grupo interna.

-

En el campo Nombre, introduzca un nombre para la directiva de grupo.

En este ejemplo, el nombre de la directiva de grupo se ha cambiado a SalesGroupPolicy.

-

En la ficha General, desmarque la casilla de verificación Tunneling Protocols Inherit y marque la casilla de verificación WebVPN.

-

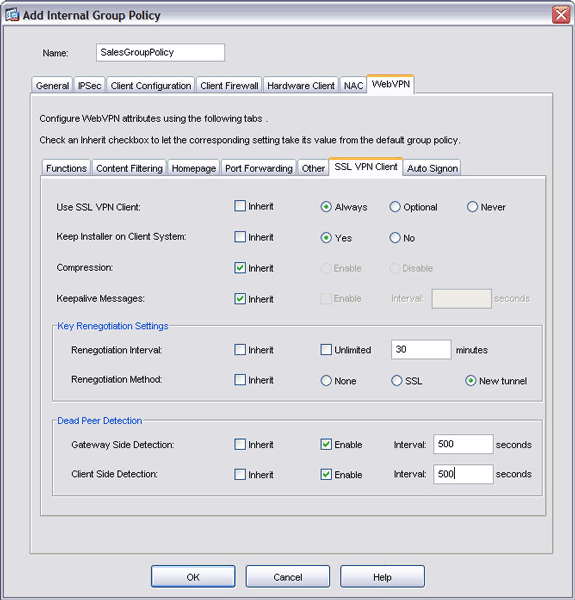

Haga clic en la pestaña WebVPN, y luego haga clic en la pestaña SSLVPN Client.

En este cuadro de diálogo, también puede seleccionar el comportamiento del SSL VPN Client.

-

Haga clic en Aceptar y, a continuación, haga clic en Aplicar.

-

Haga clic en Guardar y, a continuación, haga clic en Sí para aceptar los cambios.

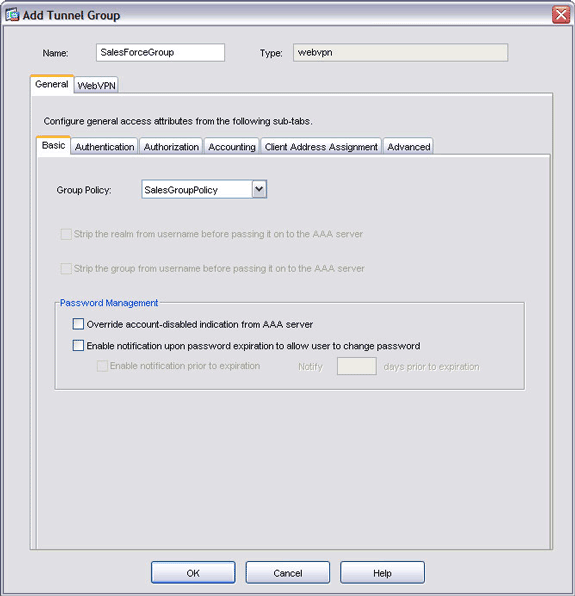

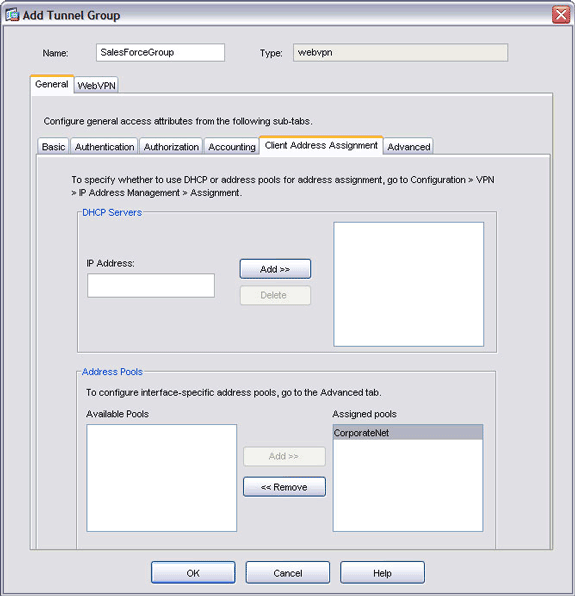

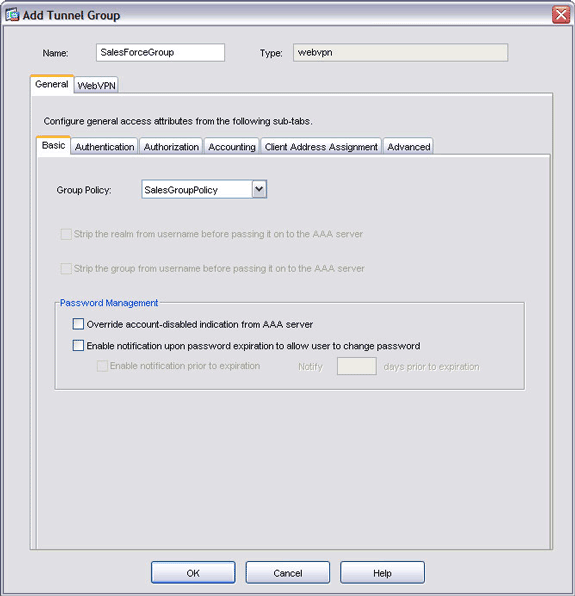

Paso 2. Creación de un Grupo de Túnel Personalizado

Para crear un grupo de túnel personalizado, siga estos pasos:

-

Haga clic en el botón Configuration y luego en VPN.

-

Expanda General y elija Grupo de Túnel.

-

Haga clic en Add, y elija WebVPN Access.

-

En el campo Nombre, introduzca un nombre para el grupo de túnel.

En este ejemplo, el nombre del grupo de túnel se ha cambiado a SalesForceGroup.

-

Haga clic en la flecha desplegable Directiva de grupo y elija la directiva de grupo recién creada.

La política de grupo y el grupo de túnel están ahora vinculados.

-

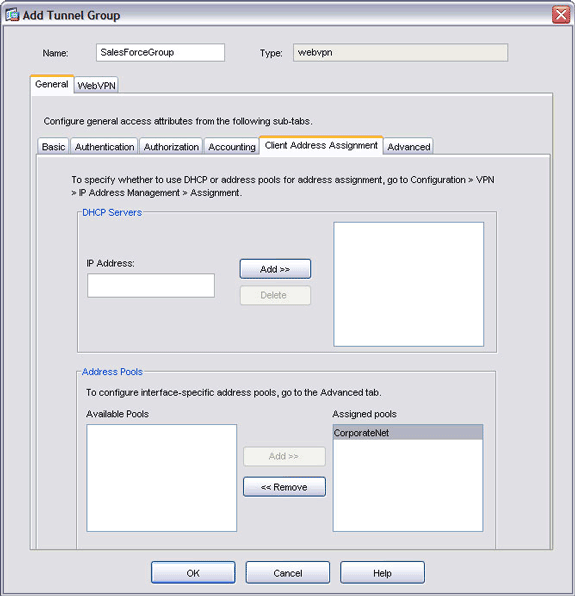

Haga clic en la pestaña Client Address Assignment e ingrese la información del servidor DHCP o selecciónelo de un pool IP creado localmente.

-

Haga clic en Aceptar y, a continuación, haga clic en Aplicar.

-

Haga clic en Guardar y, a continuación, haga clic en Sí para aceptar los cambios.

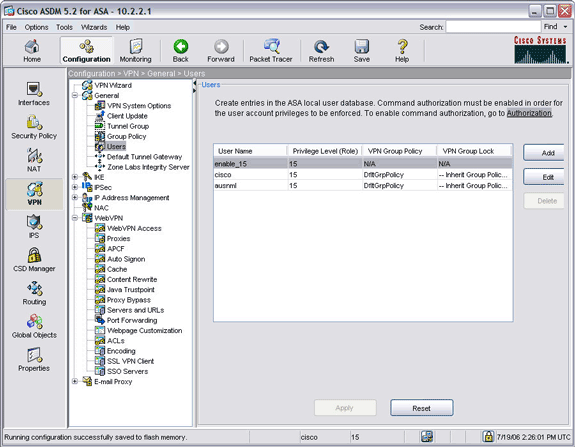

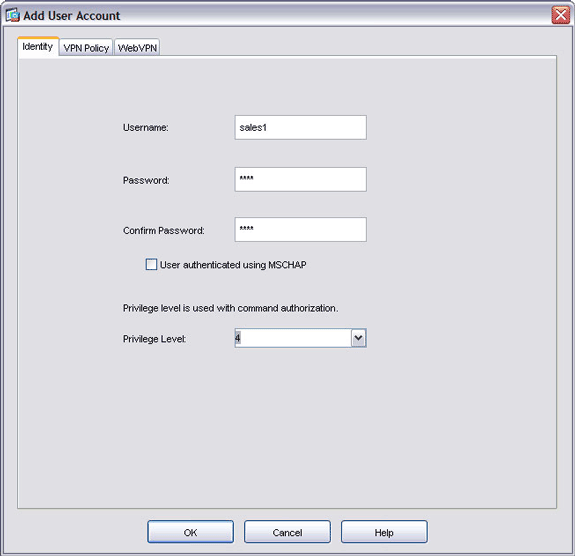

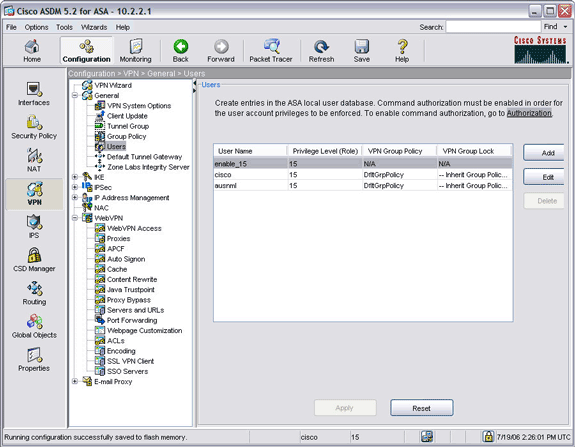

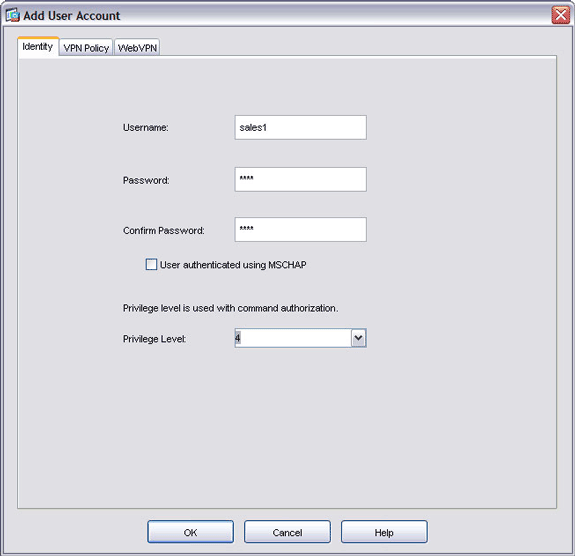

Paso 3. Crear un usuario y agregar ese usuario a la directiva de grupo personalizada

Para crear un usuario y agregarlo a la directiva de grupo personalizada, siga estos pasos:

-

Haga clic en Configuration y luego en VPN.

-

Expanda General y elija Users.

-

Haga clic en Add e ingrese la información de nombre de usuario y contraseña.

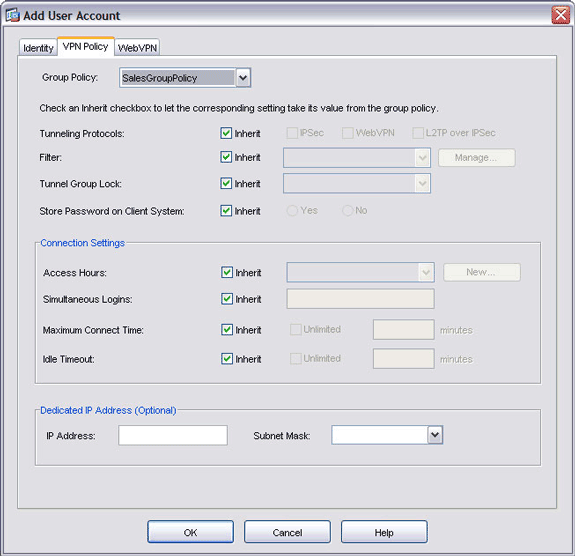

-

Haga clic en la pestaña VPN Policy. Asegúrese de que la directiva de grupo recién creada aparece en el campo Directiva de grupo.

Este usuario hereda todas las características de la nueva directiva de grupo.

-

Haga clic en Aceptar y, a continuación, haga clic en Aplicar.

-

Haga clic en Guardar y, a continuación, haga clic en Sí para aceptar los cambios.

Verificación

Use esta sección para confirmar que su configuración funciona correctamente.

Autenticación

La autenticación para los clientes SSL VPN se logra mediante uno de estos métodos:

-

Servidor Cisco Secure ACS (Radius)

-

Dominio NT

-

Directorio activo

-

Contraseñas de un solo uso

-

Certificados digitales

-

Tarjetas inteligentes

-

Autenticación AAA local

Esta documentación utiliza una cuenta local creada en el dispositivo ASA.

Nota: Si un dispositivo de seguridad adaptable tiene varios puntos de confianza que comparten la misma CA, sólo uno de estos puntos de confianza que comparten la CA se puede utilizar para validar certificados de usuario.

Configuración

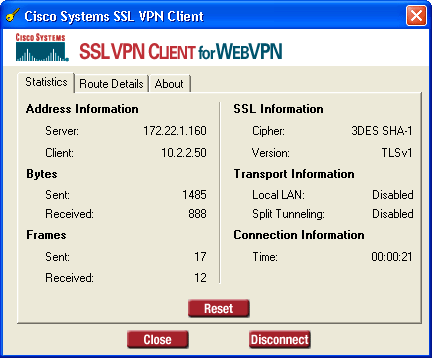

Para conectarse al ASA con un cliente remoto, ingrese https://ASA_outside_address en el campo de dirección de un navegador web habilitado para SSL. ASA_outside_address es la dirección IP externa de su ASA. Si la configuración se realiza correctamente, aparece la ventana Cisco Systems SSL VPN Client.

Nota: La ventana Cisco Systems SSL VPN Client aparece solamente después de que usted acepte el certificado del ASA y después de que el SSL VPN Client se descargue a la estación remota. Si la ventana no aparece, asegúrese de que no está minimizada.

Comandos

Varios comandos show se asocian a WebVPN. Puede ejecutar estos comandos en command-line interface (CLI) para mostrar las estadísticas y otra información. Para obtener información detallada sobre los comandos show, consulte Verificación de las Configuraciones WebVPN.

Nota: La herramienta Output Interpreter Tool (sólo clientes registrados) (OIT) admite ciertos comandos show. Utilice la OIT para ver un análisis del resultado del comando show.

Troubleshoot

Use esta sección para resolver problemas de configuración.

Error de SVC

Problema

Es posible que reciba este mensaje de error durante la autenticación:

"The SSl VPN connection to the remote peer was disrupted and could not be automatically re-estabilished. A new connection requires re-authentication and must be restarted manually. Close all sensitive networked applications."

Solución

Si se está ejecutando un servicio de firewall en el PC, puede interrumpir la autenticación. Detenga el servicio y vuelva a conectar al cliente.

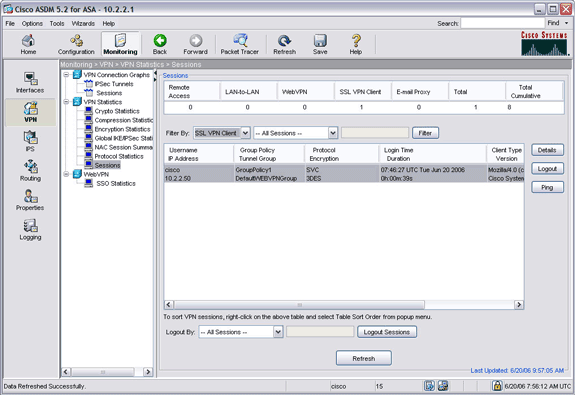

¿Ha establecido el SVC una sesión segura con el ASA?

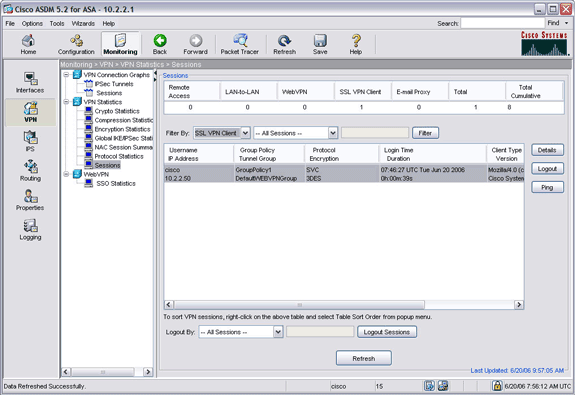

Para asegurarse de que el SSL VPN Client ha establecido una sesión segura con el ASA:

-

Haga clic en Monitoring.

-

Expanda VPN Statistics y elija Sessions.

-

En el menú desplegable Filter By, elija SSL VPN Client y haga clic en el botón Filter.

Su configuración debe aparecer en la lista de sesiones.

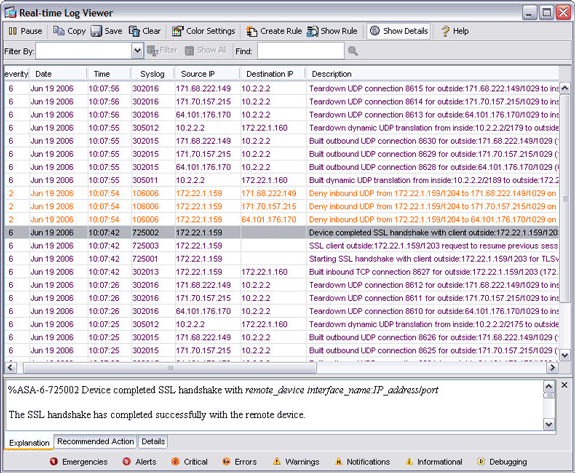

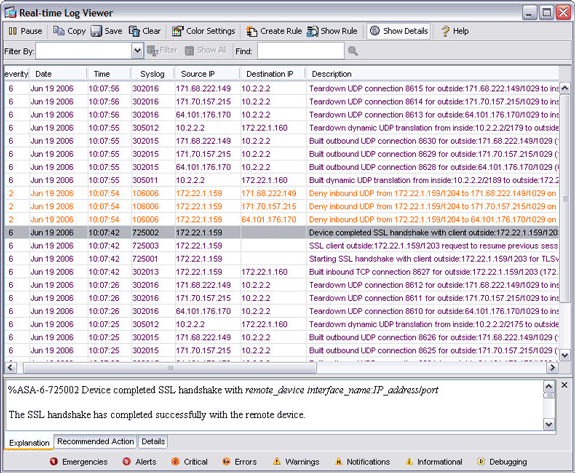

¿Se han establecido y finalizado correctamente las sesiones seguras?

Puede ver los registros en tiempo real para asegurarse de que las sesiones se han establecido y finalizado correctamente. Para ver los registros de sesión:

-

Haga clic en Supervisión y, a continuación, haga clic en Registro.

-

Elija Real-time Log Viewer o Log Buffer, y luego haga clic en View.

Nota: Para mostrar sólo las sesiones de una dirección específica, filtre por dirección.

Verifique el Pool IP en el Perfil WebVPN

%ASA-3-722020: Group group User user-name IP IP_address No address available for SVC connection

No hay direcciones disponibles para asignar a la conexión SVC. Por lo tanto, asigne la dirección del conjunto IP en el perfil.

Si crea el nuevo perfil de conexión, configure un alias o un group-url para acceder a este perfil de conexión. De lo contrario, todos los intentos de SSL alcanzarán el perfil de conexión WebVPN predeterminado que no tenía un conjunto de IP asociado. Configure esta opción para que utilice el perfil de conexión predeterminado y coloque un grupo de IP en él.

Consejos

-

Asegúrese de que el enrutamiento funciona correctamente con el grupo de direcciones IP que asigna a los clientes remotos. Este conjunto de direcciones IP debe proceder de una subred de la LAN. También puede utilizar un servidor DHCP o un servidor de autenticación para asignar direcciones IP.

-

ASA crea un grupo de túnel predeterminado (DefaultWebVPNGroup) y una política de grupo predeterminada (GroupPolicy1). Si crea nuevos grupos y políticas, asegúrese de aplicar valores de acuerdo con las políticas de seguridad de la red.

-

Si desea habilitar la exploración de archivos de Windows a través de CIFS, introduzca un servidor WINS (NBNS) en Configuration > VPN > WebVPN > Servers and URLs. Esta tecnología utiliza la selección CIFS.

Comandos

Varios comandos debug se asocian a WebVPN. Para obtener información detallada sobre estos comandos, consulte Uso de los Comandos Debug de WebVPN.

Nota: El uso de los comandos debug puede afectar negativamente a su dispositivo Cisco. Antes de que utilice los comandos debug, consulte Información Importante sobre los Comandos Debug.

Información Relacionada

- Ejemplo de Configuración de Clientless SSL VPN (WebVPN) en ASA

- Ejemplo de Configuración de Thin-Client SSL VPN (WebVPN) en ASA con ASDM

- Ejemplo de Configuración de ASA con WebVPN y Single Sign-on con ASDM y NTLMv1

- Cisco ASA 5500 Series Adaptive Security Appliances

- Soporte Técnico y Documentación - Cisco Systems

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

20-Jun-2006 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios