Ejemplo de configuración de PAT dinámica de ASA 8.3(x) con dos redes internas e Internet

Contenido

Introducción

Este documento proporciona una configuración de ejemplo de PAT dinámica en un Cisco Adaptive Security Appliance (ASA) que ejecuta la versión de software 8.3(1). La PAT dinámica traduce múltiples direcciones reales a una sola dirección IP asignada mediante la traducción de la dirección de origen real y el puerto de origen a la dirección asignada y al puerto asignado único. Cada conexión requiere una sesión de traducción independiente porque el puerto de origen es diferente para cada conexión.

Prerequisites

Requirements

Asegúrese de cumplir estos requisitos antes de intentar esta configuración:

-

Asegúrese de que la red interna tenga dos redes ubicadas en el interior del ASA:

-

192.168.0.0/24: red conectada directamente al ASA.

-

192.168.1.0/24: red dentro del ASA, pero detrás de otro dispositivo (por ejemplo, un router).

-

-

Asegúrese de que los usuarios internos obtienen PAT de la siguiente manera:

-

Los hosts en la subred 192.168.1.0/24 obtendrán PAT a una dirección IP de repuesto dada por el ISP (10.1.5.5).

-

Cualquier otro host detrás del interior del ASA obtendrá PAT a la dirección IP de la interfaz exterior del ASA (10.1.5.1).

-

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Cisco Adaptive Security Appliance (ASA) con versión 8.3(1)

-

ASDM versión 6.3(1)

Nota: Consulte Cómo Permitir el Acceso HTTPS para ASDM para permitir que el ASA sea configurado por el ASDM.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Convenciones

Consulte Convenciones de Consejos Técnicos de Cisco para obtener información sobre las convenciones del documento.

Configuración

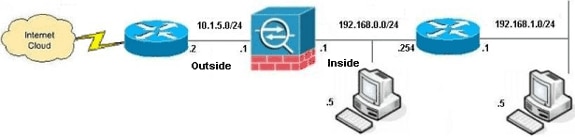

Diagrama de la red

En este documento, se utiliza esta configuración de red:

Nota: Los esquemas de direccionamiento IP usados en esta configuración no son legalmente enrutables en Internet. Son direcciones RFC 1918 que se han utilizado en un entorno de laboratorio.![]()

Configuración CLI ASA

Este documento usa las configuraciones detalladas a continuación.

| Configuración de PAT dinámica de ASA |

|---|

ASA#configure terminal Enter configuration commands, one per line. End with CNTL/Z. !--- Creates an object called OBJ_GENERIC_ALL. !--- Any host IP not already matching another configured !--- object will get PAT to the outside interface IP !--- on the ASA (or 10.1.5.1), for internet bound traffic. ASA(config)#object network OBJ_GENERIC_ALL ASA(config-obj)#subnet 0.0.0.0 0.0.0.0 ASA(config-obj)#exit ASA(config)#nat (inside,outside) source dynamic OBJ_GENERIC_ALL interface !--- The above statements are the equivalent of the !--- nat/global combination (as shown below) in v7.0(x), !--- v7.1(x), v7.2(x), v8.0(x), v8.1(x) and v8.2(x) ASA code: nat (inside) 1 0.0.0.0 0.0.0.0 global (outside) 1 interface !--- Creates an object called OBJ_SPECIFIC_192-168-1-0. !--- Any host IP facing the the ‘inside’ interface of the ASA !--- with an address in the 192.168.1.0/24 subnet will get PAT !--- to the 10.1.5.5 address, for internet bound traffic. ASA(config)#object network OBJ_SPECIFIC_192-168-1-0 ASA(config-obj)#subnet 192.168.1.0 255.255.255.0 ASA(config-obj)#exit ASA(config)#nat (inside,outside) source dynamic OBJ_SPECIFIC_192-168-1-0 10.1.5.5 !--- The above statements are the equivalent of the nat/global !--- combination (as shown below) in v7.0(x), v7.1(x), v7.2(x), v8.0(x), !--- v8.1(x) and v8.2(x) ASA code: nat (inside) 2 192.168.1.0 255.255.255.0 global (outside) 2 10.1.5.5 |

| Configuración en ejecución de ASA 8.3(1) |

|---|

ASA#show run : Saved : ASA Version 8.3(1) ! hostname ASA enable password 8Ry2YjIyt7RRXU24 encrypted passwd 2KFQnbNIdI.2KYOU encrypted names ! !--- Configure the outside interface. ! interface GigabitEthernet0/0 nameif outside security-level 0 ip address 10.1.5.1 255.255.255.0 !--- Configure the inside interface. ! interface GigabitEthernet0/1 nameif inside security-level 100 ip address 192.168.0.1 255.255.255.0 ! interface GigabitEthernet0/2 shutdown no nameif no security-level no ip address ! interface GigabitEthernet0/3 shutdown no nameif no security-level no ip address ! interface Management0/0 shutdown no nameif no security-level no ip address management-only ! boot system disk0:/asa831-k8.bin ftp mode passive object network OBJ_SPECIFIC_192-168-1-0 subnet 192.168.1.0 255.255.255.0 object network OBJ_GENERIC_ALL subnet 0.0.0.0 0.0.0.0 pager lines 24 no failover icmp unreachable rate-limit 1 burst-size 1 asdm image disk0:/asdm-631.bin no asdm history enable arp timeout 14400 nat (inside,outside) source dynamic OBJ_GENERIC_ALL interface nat (inside,outside) source dynamic OBJ_SPECIFIC_192-168-1-0 10.1.5.5 route inside 192.168.1.0 255.255.255.0 192.168.0.254 1 route outside 0.0.0.0 0.0.0.0 10.1.5.2 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute timeout tcp-proxy-reassembly 0:01:00 dynamic-access-policy-record DfltAccessPolicy http server enable http 192.168.0.0 255.255.254.0 inside no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart crypto ipsec security-association lifetime seconds 28800 crypto ipsec security-association lifetime kilobytes 4608000 telnet timeout 5 ssh timeout 5 console timeout 0 threat-detection basic-threat threat-detection statistics access-list no threat-detection statistics tcp-intercept ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum client auto message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect rsh inspect rtsp inspect esmtp inspect sqlnet inspect skinny inspect sunrpc inspect xdmcp inspect sip inspect netbios inspect tftp inspect ip-options ! service-policy global_policy global prompt hostname context Cryptochecksum:6fffbd3dc9cb863fd71c71244a0ecc5f : end |

Configuración de ASDM

Para completar esta configuración a través de la interfaz ASDM, debe:

-

Agregue tres objetos de red; este ejemplo agrega estos objetos de red:

-

OBJ_GENERIC_ALL

-

OBJ_SPECIFIC_192-168-1-0

-

10.1.5.5

-

-

Cree dos reglas NAT/PAT; este ejemplo crea reglas NAT para estos objetos de red:

-

OBJ_GENERIC_ALL

-

OBJ_SPECIFIC_192-168-1-0

-

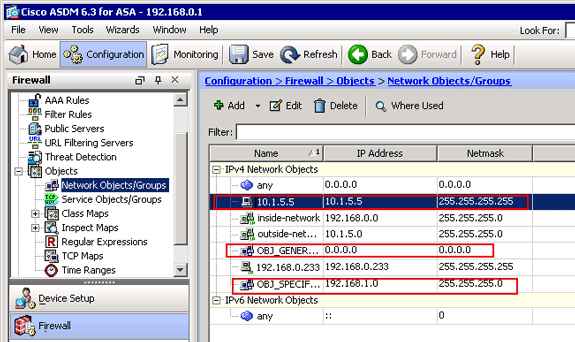

Agregar objetos de red

Complete estos pasos para agregar objetos de red:

-

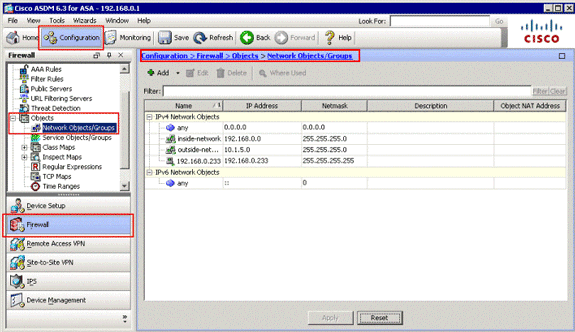

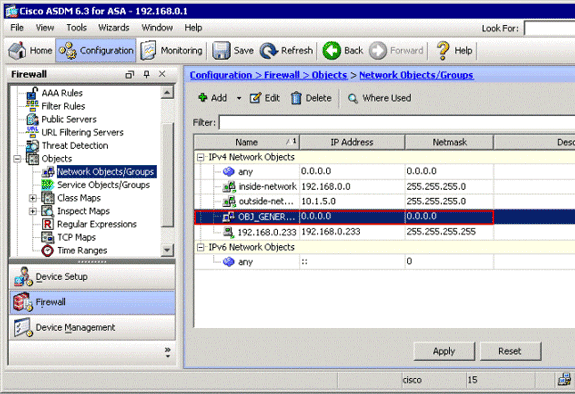

Inicie sesión en ASDM y elija Configuration > Firewall > Objects > Network Objects/Groups.

-

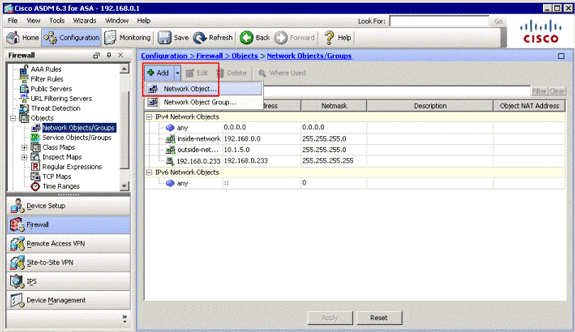

Elija Add > Network Object para agregar un objeto de red.

Aparecerá el cuadro de diálogo Agregar objeto de red.

-

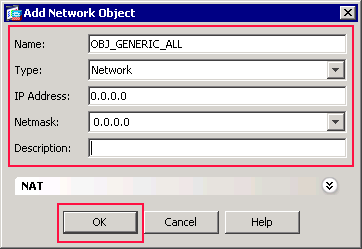

Introduzca esta información en el cuadro de diálogo Agregar objeto de red:

-

Nombre del objeto de red. (Este ejemplo utiliza OBJ_GENERIC_ALL.)

-

Tipo de objeto de red. (En este ejemplo se utiliza Network.)

-

Dirección IP del objeto de red. (Este ejemplo utiliza 0.0.0.0.)

-

Máscara de red para el objeto de red. (Este ejemplo utiliza 0.0.0.0.)

-

-

Click OK.

Se crea el objeto de red y aparece en la lista Network Objects/Groups (Objetos/Grupos de red), como se muestra en esta imagen:

-

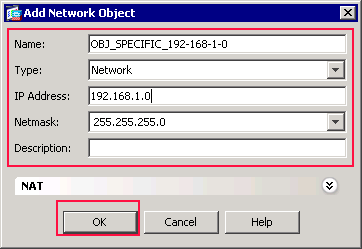

Repita los pasos anteriores para agregar un segundo objeto de red y haga clic en Aceptar.

Este ejemplo utiliza estos valores:

-

Nombre: OBJ_SPECIFIC_192-168-1-0

-

Tipo: Red

-

IP Address: 192.168.1.0

-

Máscara de red: 255.255.255.0

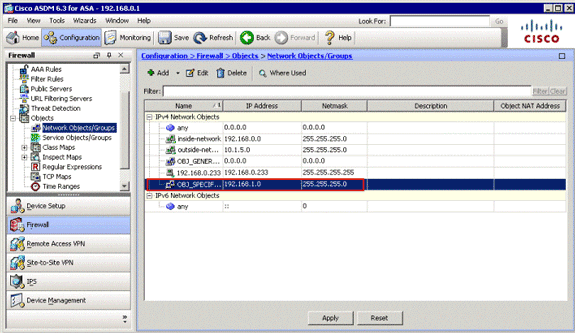

El segundo objeto se crea y aparece en la lista Network Objects/Groups (Objetos/Grupos de red), como se muestra en esta imagen:

-

-

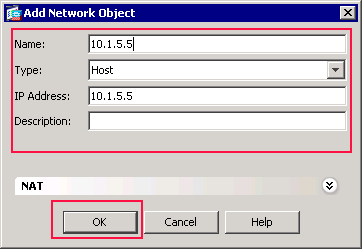

Repita los pasos anteriores para agregar un tercer objeto de red y haga clic en Aceptar.

Este ejemplo utiliza estos valores:

-

Nombre: 10.1.5.5

-

Tipo: Anfitrión

-

IP Address: 10.1.5.5

Se crea el tercer objeto de red y aparece en la lista Network Objects/Groups (Objetos/grupos de red).

La lista Network Objects/Groups (Objetos/Grupos de red) ahora debe incluir los tres objetos necesarios para que las reglas NAT hagan referencia.

-

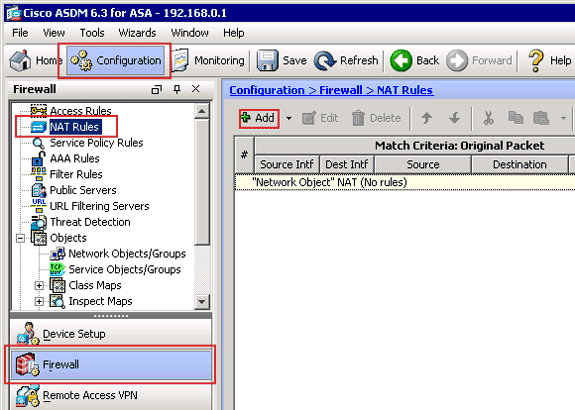

Crear reglas NAT/PAT

Complete estos pasos para crear reglas NAT/PAT:

-

Cree la primera regla NAT/PAT:

-

En ASDM, elija Configuration > Firewall > NAT Rules, y haga clic en Add.

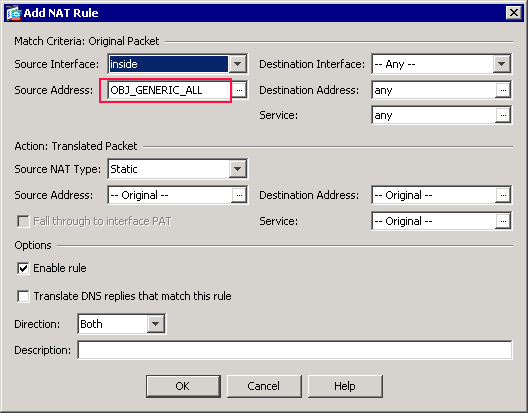

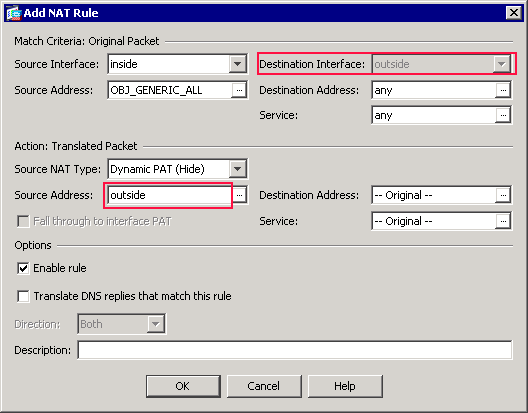

Aparece el cuadro de diálogo Agregar regla NAT.

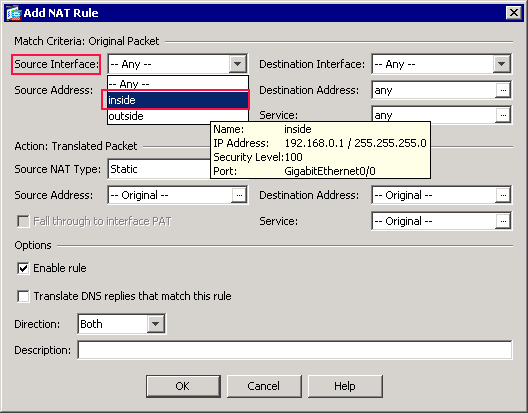

-

En el campo Criterios de coincidencia: En el área Paquete original del cuadro de diálogo Agregar regla NAT, elija interior en la lista desplegable Interfaz de origen.

-

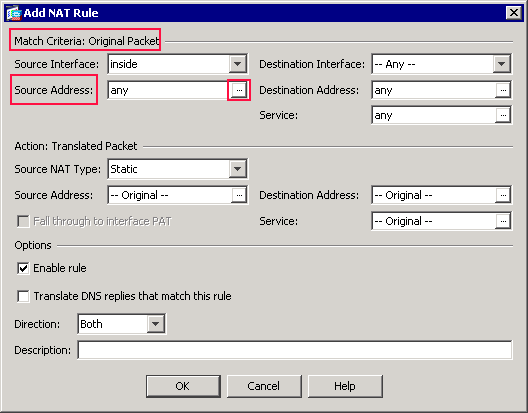

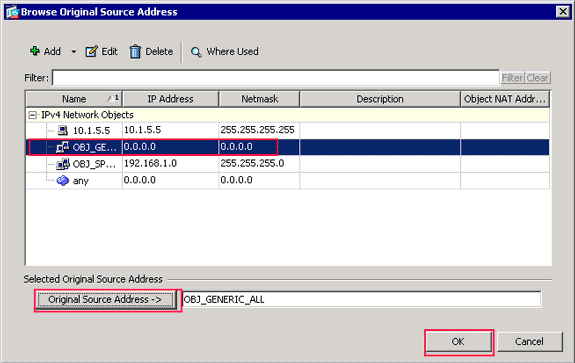

Haga clic en el botón Examinar (...) situado a la derecha del campo de texto Dirección de origen.

Aparecerá el cuadro de diálogo Examinar dirección de origen original.

-

En el cuadro de diálogo Examinar dirección de origen original, elija el primer objeto de red que haya creado. (Para este ejemplo, elija OBJ_GENERIC_ALL.)

-

Haga clic en Original Source Address, y haga clic en OK.

El objeto de red OBJ_GENERIC_ALL aparece ahora en el campo Dirección de Origen del campo Criterios de Coincidencia: Área Paquete original del cuadro de diálogo Agregar regla NAT.

-

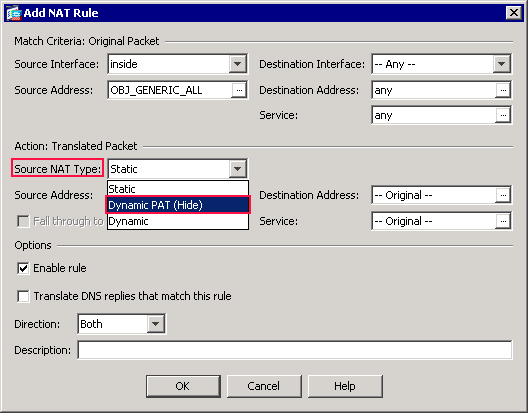

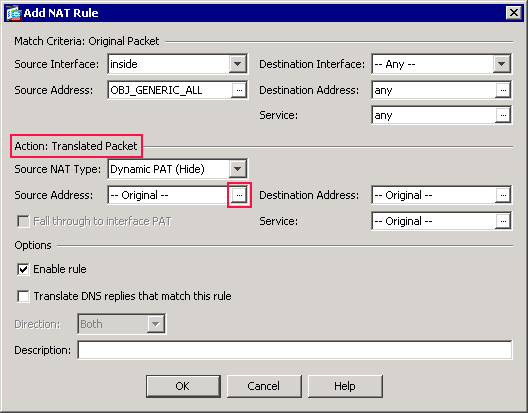

En la sección Acción: Área de paquetes traducidos del cuadro de diálogo Agregar regla NAT, elija PAT dinámica (Ocultar) en el cuadro de diálogo Tipo de NAT de origen.

-

Haga clic en el botón Examinar (...) situado a la derecha del campo Dirección de origen.

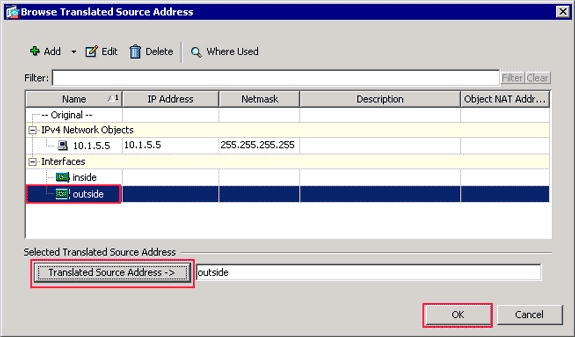

Aparecerá el cuadro de diálogo Examinar dirección de origen traducida.

-

En el cuadro de diálogo Examinar dirección de origen traducida, elija el objeto de interfaz externa. (Esta interfaz ya se ha creado porque forma parte de la configuración original.)

-

Haga clic en Dirección de Origen Traducida, y haga clic en Aceptar.

La interfaz externa ahora aparece en el campo Dirección de Origen en la Acción: Área de paquetes traducidos en el cuadro de diálogo Agregar regla NAT.

Nota: El campo Destination Interface (Interfaz de destino) también cambia a la interfaz externa.

-

Verifique que la primera regla PAT completada aparece de la siguiente manera:

En el campo Criterios de coincidencia: Área del paquete original, verifique estos valores:

-

Interfaz de origen = interna

-

Dirección de Origen = OBJ_GENERIC_ALL

-

Dirección de destino = cualquiera

-

Servicio = cualquiera

En la sección Acción: Área de paquetes traducidos, verifique estos valores:

-

Tipo de NAT de origen = PAT dinámica (ocultar)

-

Dirección de origen = externa

-

Dirección de destino = Original

-

Servicio = Original

-

-

Click OK.

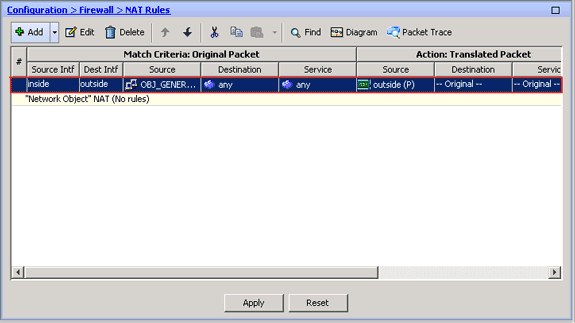

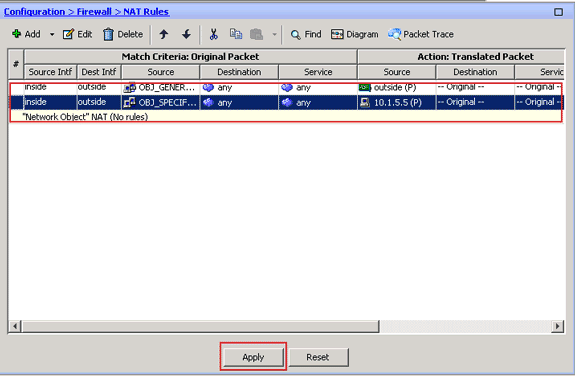

La primera regla NAT aparece en ASDM, como se muestra en esta imagen:

-

-

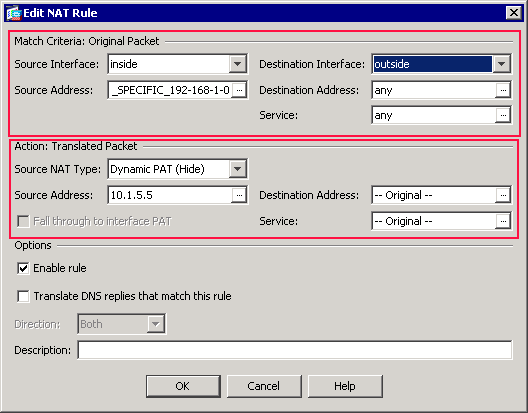

Cree la segunda regla NAT/PAT:

-

En ASDM, elija Configuration > Firewall > NAT Rules, y haga clic en Add.

-

En el campo Criterios de coincidencia: En el área Paquete original del cuadro de diálogo Agregar regla NAT, elija interior en la lista desplegable Interfaz de origen.

-

Haga clic en el botón Examinar (...) situado a la derecha del campo Dirección de origen.

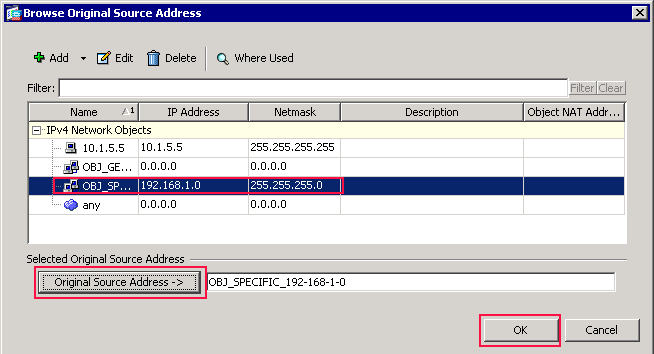

Aparecerá el cuadro de diálogo Examinar dirección de origen original.

-

En el cuadro de diálogo Examinar dirección de origen original, elija el segundo objeto que ha creado. (Para este ejemplo, elija OBJ_SPECIFIC_192-168-1-0.)

-

Haga clic en Original Source Address, y haga clic en OK.

El objeto de red OBJ_SPECIFIC_192-168-1-0 aparece en el campo Dirección de origen en el campo Criterios de coincidencia: Área Paquete original del cuadro de diálogo Agregar regla NAT.

-

En la sección Acción: Área de paquetes traducidos del cuadro de diálogo Agregar regla NAT, elija PAT dinámica (Ocultar) en el cuadro de diálogo Tipo de NAT de origen.

-

Haga clic en el botón ... situado a la derecha del campo Dirección de origen.

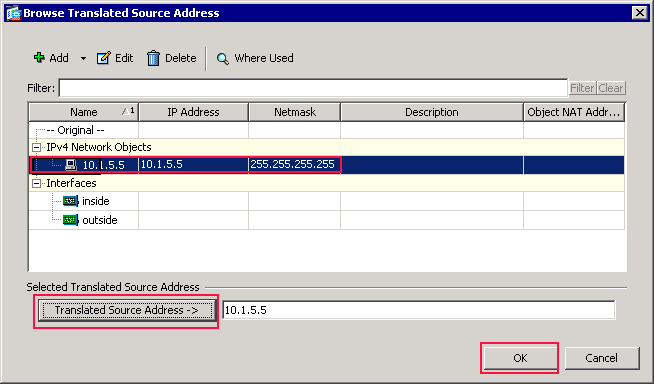

Aparecerá el cuadro de diálogo Examinar dirección de origen traducida.

-

En el cuadro de diálogo Examinar dirección de origen traducida, elija el objeto 10.1.5.5. (Esta interfaz ya se ha creado porque forma parte de la configuración original).

-

Haga clic en Dirección de origen traducida y, a continuación, haga clic en Aceptar.

El objeto de red 10.1.5.5 aparece en el campo Dirección de origen en la Acción: Área de paquetes traducidos del cuadro de diálogo Agregar regla NAT.

-

En el campo Criterios de coincidencia: Original Packet área, elija outside en la lista desplegable Destination Interface .

Nota: Si no elige outside para esta opción, la interfaz de destino hará referencia a Any.

-

Verifique que la segunda regla NAT/PAT completa aparezca de la siguiente manera:

En el campo Criterios de coincidencia: Área del paquete original, verifique estos valores:

-

Interfaz de origen = interna

-

Dirección de Origen = OBJ_SPECIFIC_192-168-1-0

-

Dirección de destino = externa

-

Servicio = cualquiera

En la sección Acción: Área de paquetes traducidos, verifique estos valores:

-

Tipo de NAT de origen = PAT dinámica (ocultar)

-

Dirección de origen = 10.1.5.5

-

Dirección de destino = Original

-

Servicio = Original

-

-

Click OK.

La configuración NAT completa aparece en ASDM, como se muestra en esta imagen:

-

-

Haga clic en el botón Apply para aplicar los cambios a la configuración en ejecución.

Con esto finaliza la configuración de PAT dinámica en un dispositivo de seguridad adaptable (ASA) de Cisco.

Verificación

Use esta sección para confirmar que su configuración funciona correctamente.

La herramienta Output Interpreter Tool (clientes registrados solamente) (OIT) soporta ciertos comandos show. Utilice la OIT para ver un análisis del resultado del comando show.

Verificación de la Regla PAT Genérica

-

show local-host: muestra los estados de red de los hosts locales.

ASA#show local-host Interface outside: 1 active, 2 maximum active, 0 denied local host: <125.252.196.170>, TCP flow count/limit = 2/unlimited TCP embryonic count to host = 0 TCP intercept watermark = unlimited UDP flow count/limit = 0/unlimited !--- The TCP connection outside address corresponds !--- to the actual destination of 125.255.196.170:80 Conn: TCP outside 125.252.196.170:80 inside 192.168.0.5:1051, idle 0:00:03, bytes 13758, flags UIO TCP outside 125.252.196.170:80 inside 192.168.0.5:1050, idle 0:00:04, bytes 11896, flags UIO Interface inside: 1 active, 1 maximum active, 0 denied local host: <192.168.0.5>, TCP flow count/limit = 2/unlimited TCP embryonic count to host = 0 TCP intercept watermark = unlimited UDP flow count/limit = 0/unlimited !--- The TCP PAT outside address corresponds to the !--- outside IP address of the ASA – 10.1.5.1. Xlate: TCP PAT from inside:192.168.0.5/1051 to outside:10.1.5.1/32988 flags ri idle 0:00:17 timeout 0:00:30 TCP PAT from inside:192.168.0.5/1050 to outside:10.1.5.1/17058 flags ri idle 0:00:17 timeout 0:00:30 Conn: TCP outside 125.252.196.170:80 inside 192.168.0.5:1051, idle 0:00:03, bytes 13758, flags UIO TCP outside 125.252.196.170:80 inside 192.168.0.5:1050, idle 0:00:04, bytes 11896, flags UIO -

show conn: muestra el estado de conexión para el tipo de conexión designado.

ASA#show conn 2 in use, 3 most used TCP outside 125.252.196.170:80 inside 192.168.0.5:1051, idle 0:00:06, bytes 13758, flags UIO TCP outside 125.252.196.170:80 inside 192.168.0.5:1050, idle 0:00:01, bytes 13526, flags UIO -

show xlate: muestra la información sobre las ranuras de traducción.

ASA#show xlate 4 in use, 7 most used Flags: D - DNS, I - dynamic, r - portmap, s - static, I - identity, T - twice TCP PAT from inside:192.168.0.5/1051 to outside:10.1.5.1/32988 flags ri idle 0:00:23 timeout 0:00:30 TCP PAT from inside:192.168.0.5/1050 to outside:10.1.5.1/17058 flags ri idle 0:00:23 timeout 0:00:30

Verificación de una Regla PAT Específica

-

show local-host: muestra los estados de red de los hosts locales.

ASA#show local-host Interface outside: 1 active, 2 maximum active, 0 denied local host: <125.252.196.170>, TCP flow count/limit = 2/unlimited TCP embryonic count to host = 0 TCP intercept watermark = unlimited UDP flow count/limit = 0/unlimited !--- The TCP connection outside address corresponds to !--- the actual destination of 125.255.196.170:80. Conn: TCP outside 125.252.196.170:80 inside 192.168.1.5:1067, idle 0:00:07, bytes 13758, flags UIO TCP outside 125.252.196.170:80 inside 192.168.1.5:1066, idle 0:00:03, bytes 11896, flags UIO Interface inside: 1 active, 1 maximum active, 0 denied local host: <192.168.0.5>, TCP flow count/limit = 2/unlimited TCP embryonic count to host = 0 TCP intercept watermark = unlimited UDP flow count/limit = 0/unlimited !--- The TCP PAT outside address corresponds to an !--- outside IP address of 10.1.5.5. Xlate: TCP PAT from inside:192.168.1.5/1067 to outside:10.1.5.5/35961 flags ri idle 0:00:17 timeout 0:00:30 TCP PAT from inside:192.168.1.5/1066 to outside:10.1.5.5/23673 flags ri idle 0:00:17 timeout 0:00:30 Conn: TCP outside 125.252.196.170:80 inside 192.168.1.5:1067, idle 0:00:07, bytes 13758, flags UIO TCP outside 125.252.196.170:80 inside 192.168.1.5:1066, idle 0:00:03, bytes 11896, flags UIO -

show conn: muestra el estado de conexión para el tipo de conexión designado.

ASA#show conn 2 in use, 3 most used TCP outside 125.252.196.170:80 inside 192.168.1.5:1067, idle 0:00:07, bytes 13653, flags UIO TCP outside 125.252.196.170:80 inside 192.168.1.5:1066, idle 0:00:03, bytes 13349, flags UIO -

show xlate: muestra la información sobre las ranuras de traducción.

ASA#show xlate 3 in use, 9 most used Flags: D - DNS, I - dynamic, r - portmap, s - static, I - identity, T - twice TCP PAT from inside:192.168.1.5/1067 to outside:10.1.5.5/35961 flags ri idle 0:00:23 timeout 0:00:30 TCP PAT from inside:192.168.1.5/1066 to outside:10.1.5.5/29673 flags ri idle 0:00:23 timeout 0:00:30

Troubleshoot

Actualmente, no hay información específica de troubleshooting disponible para esta configuración.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

09-Mar-2010 |

Versión inicial |

Los clientes también vieron

- Cisco Secure Firewall ASA Upgrade Guide --- Upgrade the ASA

- Guía de solución de problemas de AnyConnect VPN Client: problemas comunes

- Configuración de ASA: Instalación y renovación del certificado digital de SSL

- Cisco Secure Firewall ASA Upgrade Guide --- Planning Your Upgrade

- Configuración de un túnel VPN de sitio a sitio con ASA y Strongswan

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios