Ejemplo de Configuración de PIX/ASA: Cliente PPPoE

Contenido

Introducción

Este documento proporciona una configuración de ejemplo del dispositivo de seguridad ASA/PIX como un cliente PPPoE (Point-to-Point Protocol over Ethernet) para las versiones 7.2.(1) y posteriores.

PPPoE combina dos estándares ampliamente aceptados, Ethernet y PPP, para proporcionar un método autenticado que asigna direcciones IP a los sistemas cliente. Los clientes PPPoE suelen ser equipos personales conectados a un ISP a través de una conexión de banda ancha remota, como un servicio por cable o DSL. Los ISP implementan PPPoE porque es más fácil de usar para los clientes y utiliza su infraestructura de acceso remoto existente para admitir el acceso de banda ancha de alta velocidad.

PPPoE proporciona un método estándar para emplear los métodos de autenticación de la red PPPoE. Cuando los ISP los utilizan, PPPoE permite la asignación autenticada de direcciones IP. En este tipo de implementación, el cliente y el servidor PPPoE están interconectados por protocolos de puente de capa 2 que se ejecutan en una DSL u otra conexión de banda ancha.

PPPoE se compone de dos fases principales:

-

Fase de detección activa: en esta fase, el cliente PPPoE localiza un servidor PPPoE, denominado concentrador de acceso, donde se asigna un ID de sesión y se establece la capa PPPoE

-

Fase de sesión PPP: en esta fase, se negocian las opciones del protocolo punto a punto (PPP) y se realiza la autenticación. Una vez que se completa la configuración del link, PPPoE funciona como un método de encapsulación de Capa 2, que permite que los datos se transfieran a través del link PPP dentro de los encabezados PPPoE.

En la inicialización del sistema, el cliente PPPoE intercambia una serie de paquetes para establecer una sesión con el concentrador de acceso. Una vez establecida la sesión, se configura un enlace PPP, que utiliza el protocolo de autenticación de contraseña (PAP) para la autenticación. Una vez establecida la sesión PPP, cada paquete se encapsula en los encabezados PPPoE y PPP.

Nota: PPPoE no se soporta cuando se configura la conmutación por fallas en el dispositivo de seguridad adaptable, o en el modo multiple context o transparent. PPPoE sólo se admite en modo único enrutado, sin conmutación por error.

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

La información de este documento se basa en la versión 8.x y posteriores del dispositivo de seguridad adaptable de Cisco (ASA).

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Productos Relacionados

Esta configuración también se puede utilizar con Cisco PIX 500 Series Security Appliance, que ejecuta la versión 7.2(1) y posteriores. Para configurar el cliente PPPoE en el Cisco Secure PIX Firewall, la versión 6.2 del sistema operativo PIX introduce esta función y está dirigida al PIX de gama baja (501/506). Para obtener más información, consulte Configuración del Cliente PPPoE en un Cisco Secure PIX Firewall

Convenciones

Consulte Convenciones de Consejos Técnicos de Cisco para obtener más información sobre las convenciones sobre documentos.

Configurar

Esta sección proporciona la información necesaria para configurar las funciones descritas en este documento.

Nota: Utilice la herramienta Command Lookup (sólo para clientes registrados) para obtener más información sobre los comandos utilizados en esta sección.

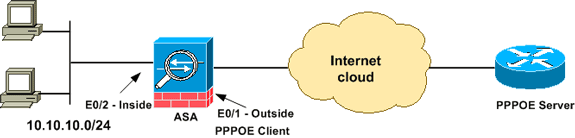

Diagrama de la red

En este documento, se utiliza esta configuración de red:

Configuración de CLI

En este documento, se utilizan estas configuraciones:

| Nombre del dispositivo 1 |

|---|

ciscoasa#show running-config : Saved : ASA Version 8.0(2) ! hostname ciscoasa enable password 8Ry2YjIyt7RRXU24 encrypted names ! interface Ethernet0/0 nameif dmz security-level 50 ip address 10.77.241.111 255.255.255.192 ! interface Ethernet0/1 nameif outside security-level 0 !--- Specify a VPDN group for the PPPoE client pppoe client vpdn group CHN !--- "ip address pppoe [setroute]" !--- The setroute option sets the default routes when the PPPoE client has !--- not yet established a connection. When you use the setroute option, you !--- cannot use a statically defined route in the configuration. !--- PPPoE is not supported in conjunction with DHCP because with PPPoE !--- the IP address is assigned by PPP. The setroute option causes a default !--- route to be created if no default route exists. !--- Enter the ip address pppoe command in order to enable the !--- PPPoE client from interface configuration mode. ip address pppoe ! interface Ethernet0/2 nameif inside security-level 100 ip address 10.10.10.1 255.255.255.0 ! interface Ethernet0/3 shutdown no nameif no security-level no ip address ! interface Management0/0 shutdown no nameif no security-level no ip address ! passwd 2KFQnbNIdI.2KYOU encrypted boot system disk0:/asa802-k8.bin ftp mode passive access-list 100 extended permit ip any any access-list inside_nat0_outbound extended permit ip 10.10.10.0 255.255.255.0 10. 20.10.0 255.255.255.0 inactive pager lines 24 mtu dmz 1500 !--- The maximum transmission unit (MTU) size is automatically set to 1492 bytes, !--- which is the correct value to allow PPPoE transmission within an Ethernet frame. mtu outside 1492 mtu inside 1500 !--- Output suppressed. global (outside) 1 interface nat (inside) 1 0.0.0.0 0.0.0.0 !--- The NAT statements above are for ASA version 8.2 and earlier. !--- For ASA versions 8.3 and later the NAT statements are modified as follows. object network obj_any subnet 0.0.0.0 0.0.0.0 nat (inside,outside) dynamic interface !--- Output suppressed. telnet timeout 5 ssh timeout 5 console timeout 0 !--- Define the VPDN group to be used for PPPoE. vpdn group CHN request dialout pppoe !--- Associate the user name assigned by your ISP to the VPDN group. vpdn group CHN localname cisco !--- If your ISP requires authentication, select an authentication protocol. vpdn group CHN ppp authentication pap !--- Create a user name and password for the PPPoE connection. vpdn username cisco password ********* threat-detection basic-threat threat-detection statistics access-list ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global username cisco123 password ffIRPGpDSOJh9YLq encrypted privilege 15 prompt hostname context Cryptochecksum:3cf813b751fe78474dfb1d61bb88a133 : end ciscoasa# |

Configuración de ASDM

Complete estos pasos para configurar el cliente PPPoE proporcionado con el dispositivo de seguridad adaptable:

Nota: Consulte Cómo Permitir el Acceso HTTPS para ASDM para permitir que el ASA sea configurado por el ASDM.

-

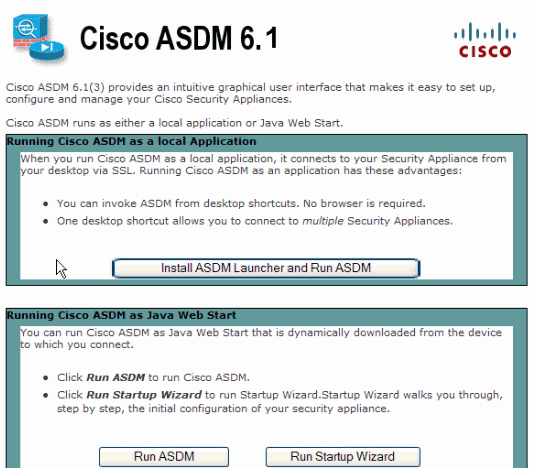

Acceda al ASDM en el ASA:

Abra su navegador e ingrese https://<ASDM_ASA_IP_ADDRESS>.

Donde ASDM_ASA_IP_ADRESS es la dirección IP de la interfaz ASA que se configura para el acceso ASDM.

Nota: Asegúrese de autorizar cualquier advertencia que le proporcione su navegador en relación con la autenticidad del certificado SSL. El nombre de usuario y la contraseña predeterminados están en blanco.

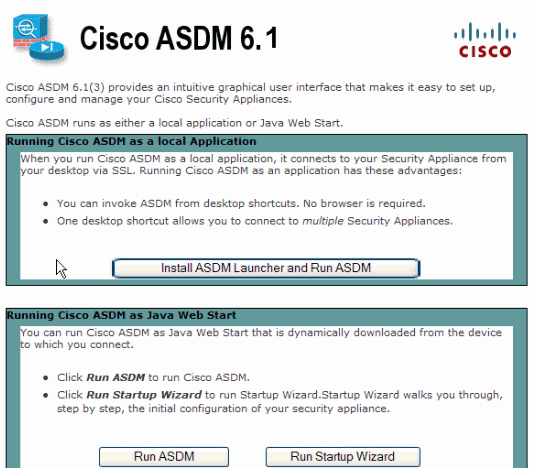

ASA muestra esta ventana para permitir la descarga de la aplicación ASDM. En este ejemplo se carga la aplicación en el equipo local y no se ejecuta en un subprograma Java.

-

Haga clic en Download ASDM Launcher and Start ASDM para descargar el instalador para la aplicación ASDM.

-

Una vez que se haya descargado el punto de ejecución de ASDM, complete los pasos indicados en las indicaciones para instalar el software y ejecute el punto de ejecución de ASDM de Cisco.

-

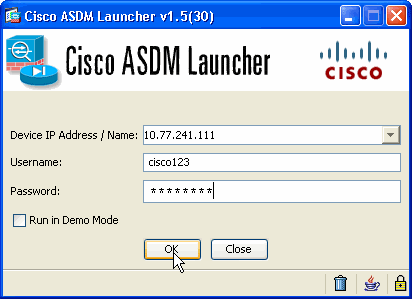

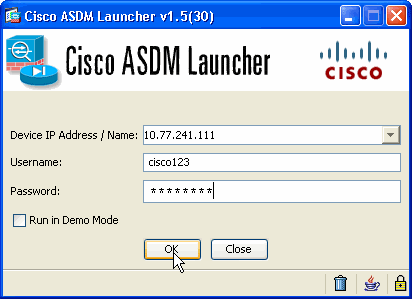

Ingrese la dirección IP para la interfaz que configuró con el comando http -, y un nombre de usuario y contraseña si especificó uno.

Este ejemplo utiliza cisco123 para el nombre de usuario y cisco123 como la contraseña.

-

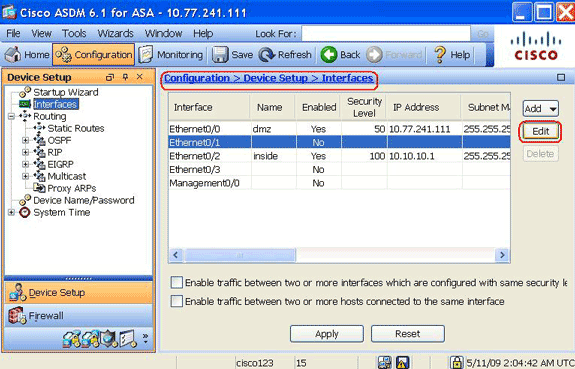

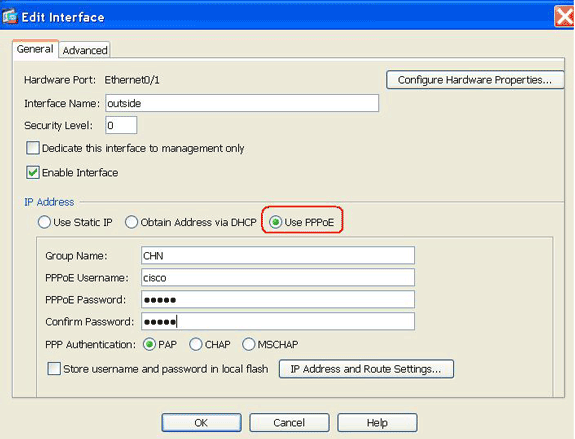

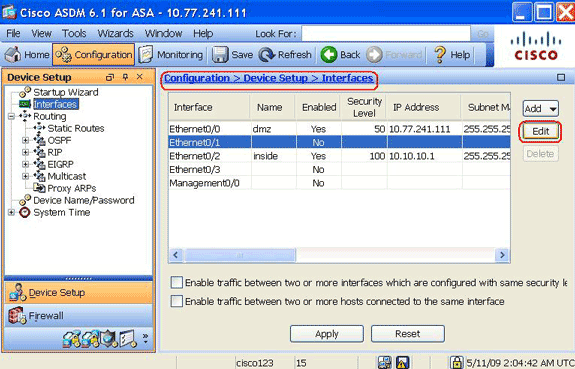

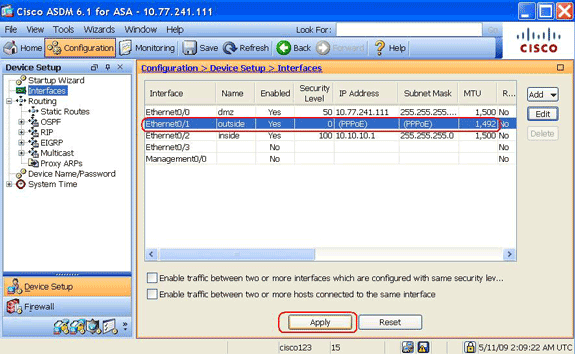

Elija Configuration > Device Setup > Interfaces, resalte la interfaz externa y haga clic en Edit.

-

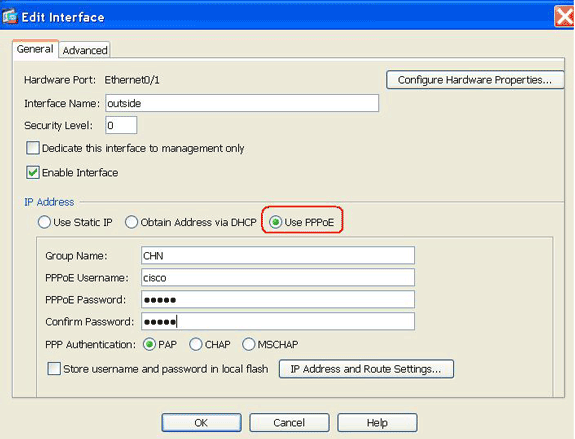

En el campo Interface Name, ingrese outside, y marque la casilla de verificación Enable Interface.

-

Haga clic en el botón de opción Use PPPoE en el área IP Address (Dirección IP).

-

Introduzca un nombre de grupo, un nombre de usuario y una contraseña de PPPoE y haga clic en el botón de opción del tipo de autenticación PPP (PAP, CHAP o MSCHAP) adecuado.

-

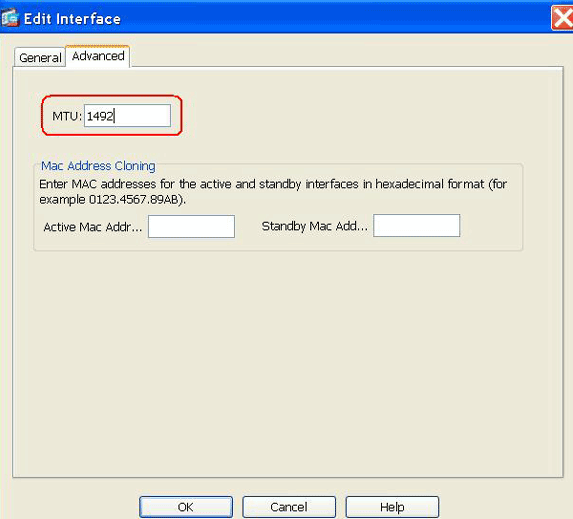

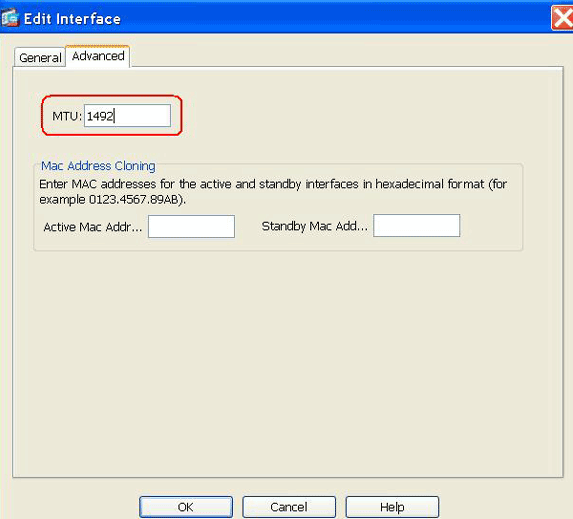

Haga clic en la pestaña Advanced y verifique que el tamaño de MTU esté configurado en 1492.

Nota: El tamaño máximo de la unidad de transmisión (MTU) se establece automáticamente en 1492 bytes, que es el valor correcto para permitir la transmisión PPPoE dentro de una trama Ethernet.

-

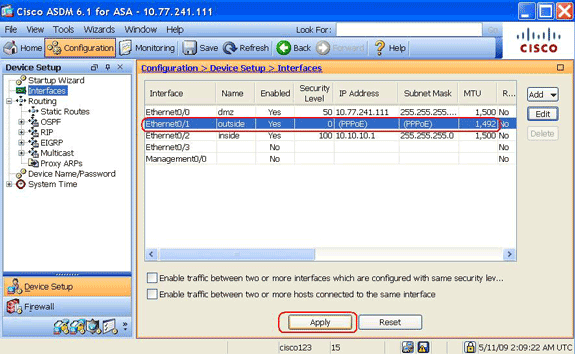

Para continuar, haga clic en OK (Aceptar).

-

Compruebe que la información introducida es correcta y haga clic en Apply.

Verificación

Use esta sección para confirmar que su configuración funciona correctamente.

La herramienta Output Interpreter Tool (clientes registrados solamente) (OIT) soporta ciertos comandos show. Utilice la OIT para ver un análisis del resultado del comando show.

-

show ip address outside pppoe: utilice este comando para visualizar la información de configuración actual del cliente PPPoE.

-

show vpdn session [l2tp | pppoe] [id sess_id | paquetes | estado | window]: utilice este comando para ver el estado de las sesiones PPPoE.

El ejemplo siguiente muestra un ejemplo de información proporcionada por este comando:

hostname#show vpdn

Tunnel id 0, 1 active sessions

time since change 65862 secs

Remote Internet Address 10.0.0.1

Local Internet Address 199.99.99.3

6 packets sent, 6 received, 84 bytes sent, 0 received

Remote Internet Address is 10.0.0.1

Session state is SESSION_UP

Time since event change 65865 secs, interface outside

PPP interface id is 1

6 packets sent, 6 received, 84 bytes sent, 0 received

hostname#show vpdn session

PPPoE Session Information (Total tunnels=1 sessions=1)

Remote Internet Address is 10.0.0.1

Session state is SESSION_UP

Time since event change 65887 secs, interface outside

PPP interface id is 1

6 packets sent, 6 received, 84 bytes sent, 0 received

hostname#show vpdn tunnel

PPPoE Tunnel Information (Total tunnels=1 sessions=1)

Tunnel id 0, 1 active sessions

time since change 65901 secs

Remote Internet Address 10.0.0.1

Local Internet Address 199.99.99.3

6 packets sent, 6 received, 84 bytes sent, 0 received

hostname#

Borrado de la configuración

Para quitar todos los comandos vpdn group de la configuración, utilice el comando clear configure vpdn group en el modo de configuración global:

hostname(config)#clear configure vpdn group

Para eliminar todos los comandos vpdn username, utilice el comando clear configure vpdn username:

hostname(config)#clear configure vpdn username

Nota: Estos comandos no afectan a las conexiones PPPoE activas.

Troubleshoot

Comandos para resolución de problemas

La herramienta Output Interpreter Tool (clientes registrados solamente) (OIT) soporta ciertos comandos show. Utilice la OIT para ver un análisis del resultado del comando show.

Nota: Consulte Información Importante sobre Comandos Debug antes de utilizar los comandos debug.

-

hostname# [no] debug pppoe {event | error | packet}: utilice este comando para habilitar o inhabilitar la depuración para el cliente PPPoE.

La máscara de subred aparece como /32

Problema

Cuando utiliza el comando IP address x.x.x.x 255.255.255.240 pppoe setroute, la dirección IP se asigna correctamente, pero la máscara de subred aparece como /32 aunque se especifica en el comando como /28. ¿Por qué ocurre esto?

Solución

Este es el comportamiento correcto. La máscara de subred es irrelevante en el caso de la interfaz PPPoe; ASA siempre la cambiará a /32.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

11-May-2009 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios