Introducción:

Este documento describe los procedimientos para implementar una configuración RAVPN en el FTD administrado por FMC y un túnel de sitio a sitio entre FTD.

Requisitos previos:

Requisitos básicos

- Un entendimiento básico de VPN de sitio a sitio y RAVPN es beneficioso.

- Es fundamental comprender los aspectos básicos de la configuración de un túnel basado en políticas IKEv2 en la plataforma Cisco Firepower.

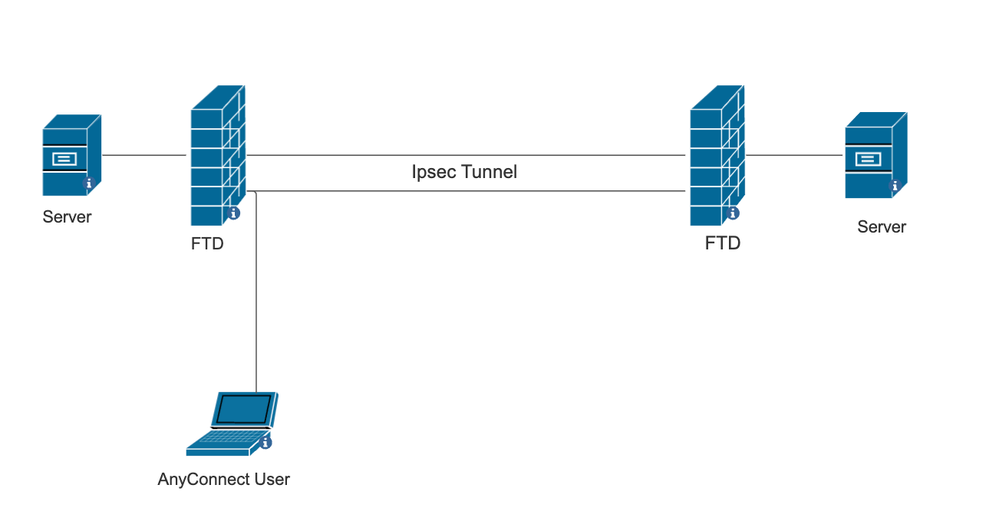

Este procedimiento es para implementar una configuración RAVPN en el FTD administrado por FMC y un túnel de sitio a sitio entre FTD donde el usuario de AnyConnect puede acceder al servidor detrás del otro peer FTD.

Componentes Utilizados

- Cisco Firepower Threat Defense para VMware: versión 7.0.0

- Firepower Management Center: versión 7.2.4 (compilación 169)

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si su red está activa, asegúrese de comprender el impacto potencial de cualquier comando..

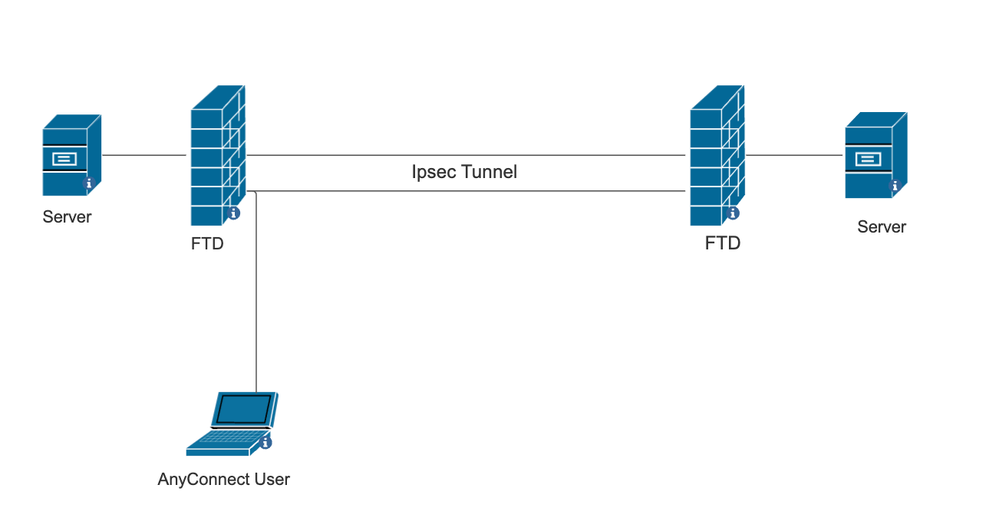

Diagrama de la red

Configuraciones en FMC

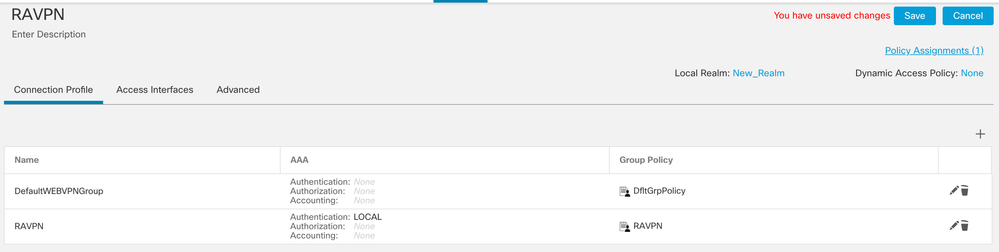

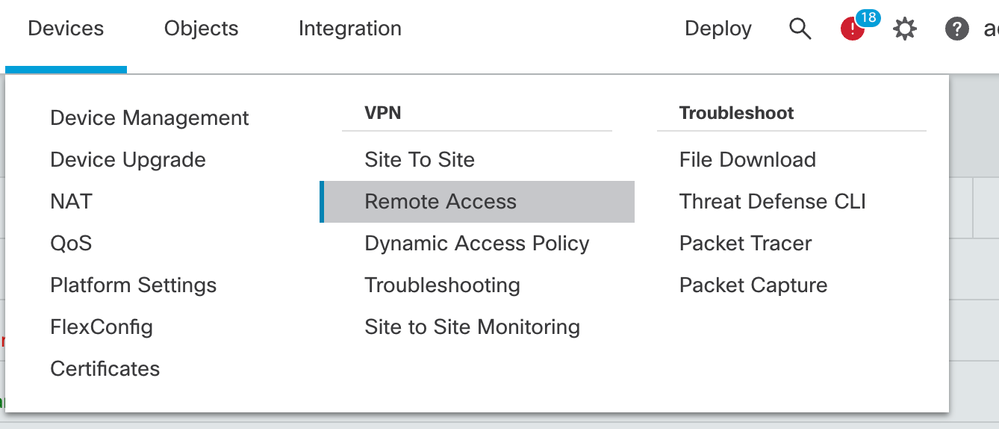

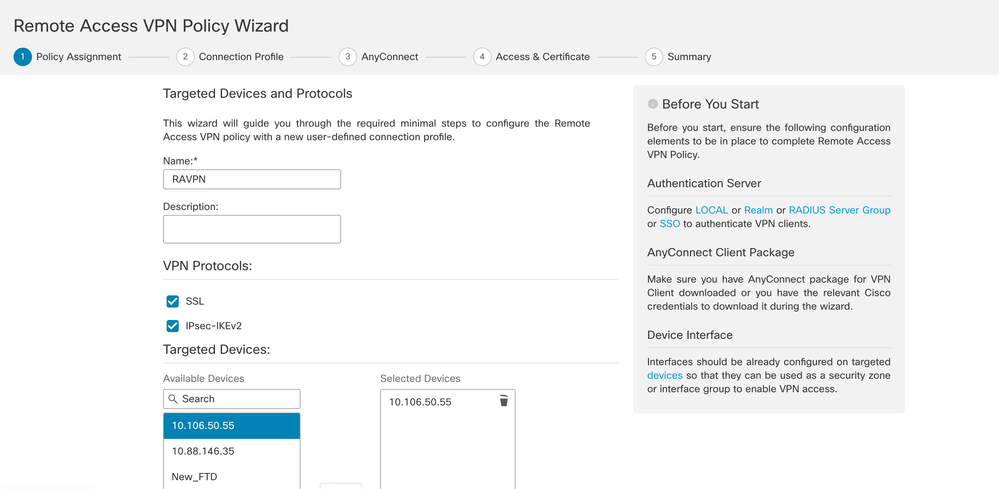

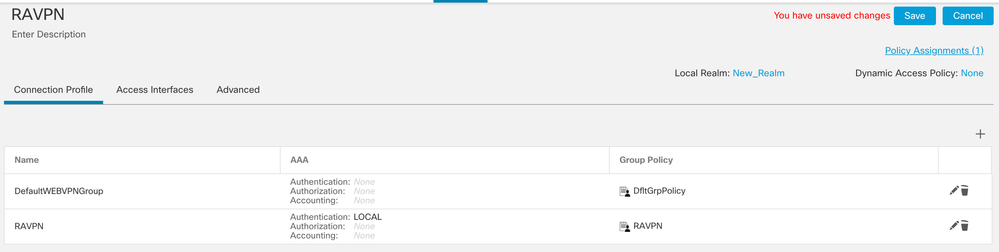

Configuración de RAVPN en el FTD gestionado por FMC.

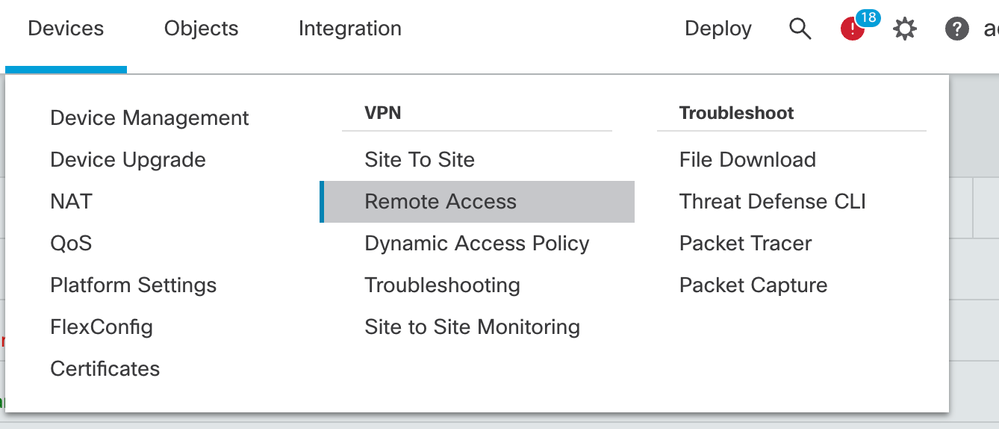

- Vaya a Devices > Remote Access.

- Haga clic en Add (Agregar).

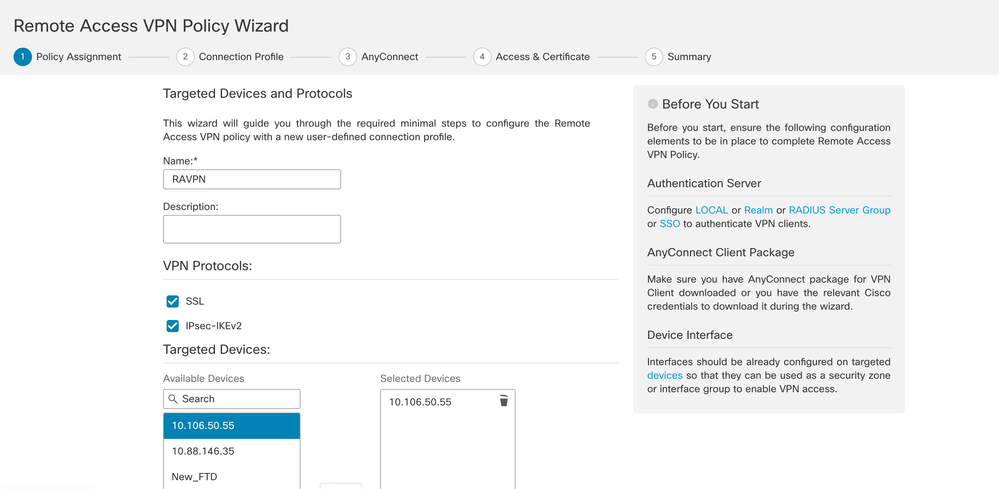

- Configure un nombre y seleccione el FTD de los dispositivos disponibles y haga clic en Next.

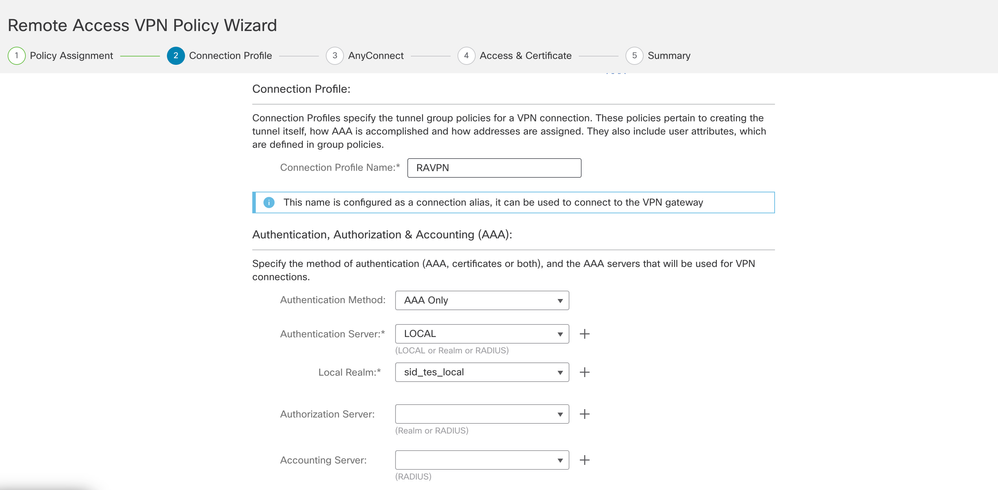

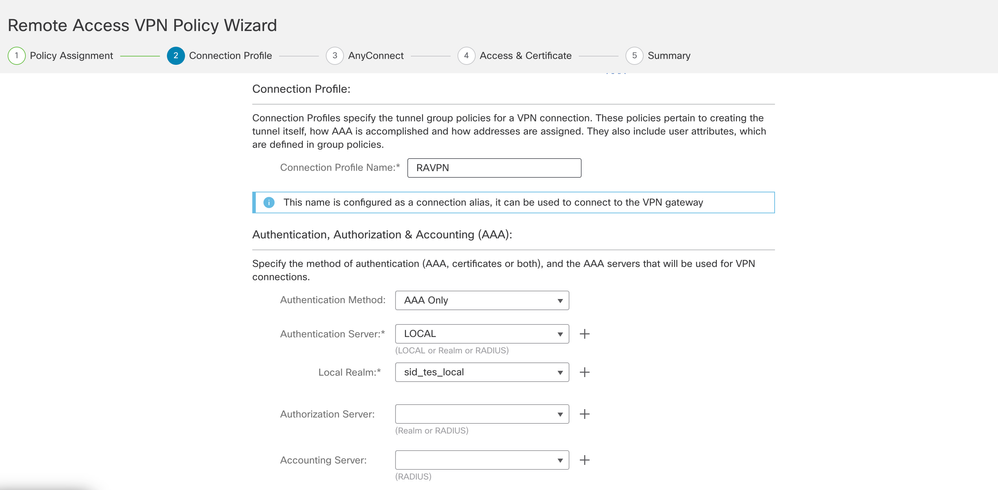

- Configure un nombre de perfil de conexión y elija el método de autenticación.

NOTA: Para este ejemplo de configuración, solo utilizamos AAA y autenticación local. Sin embargo, la configuración se basa en sus requisitos.

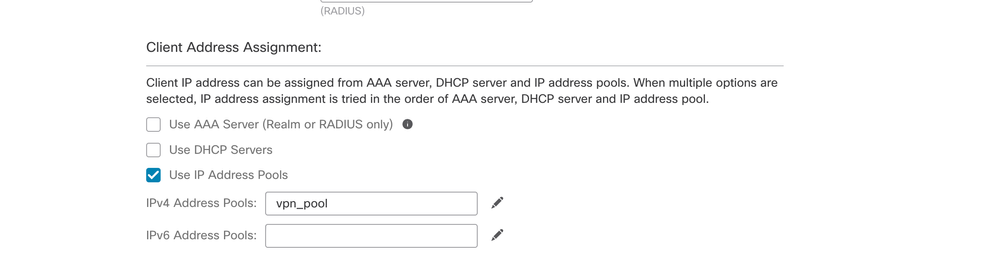

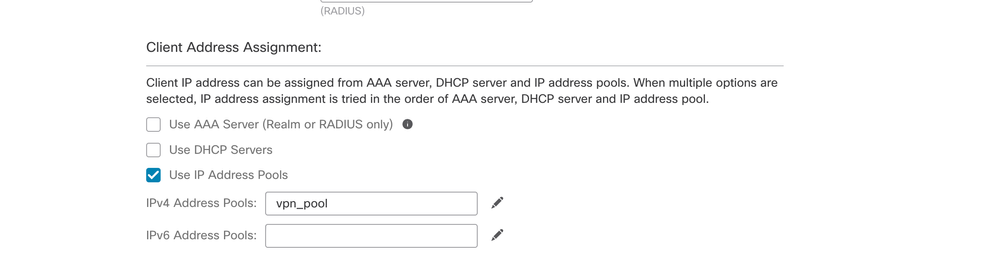

- Configure el grupo VPN que se utiliza para la asignación de direcciones IP para AnyConnect.

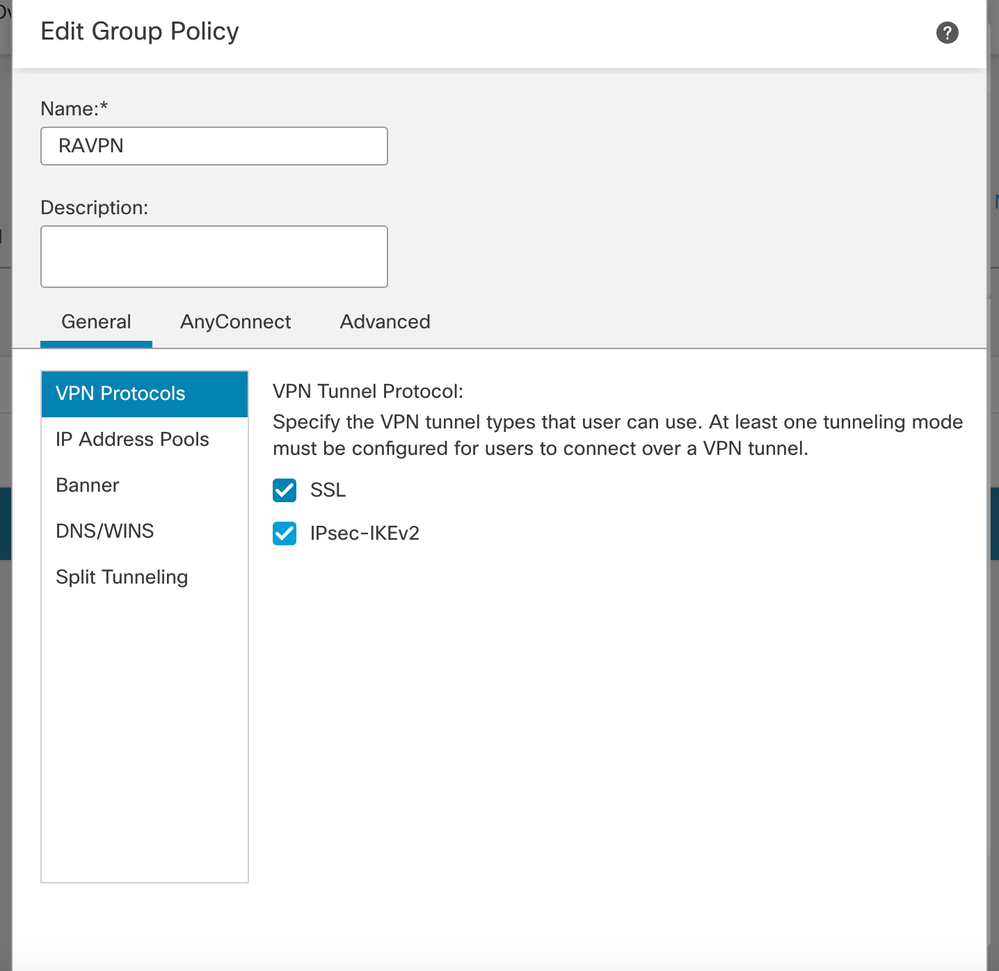

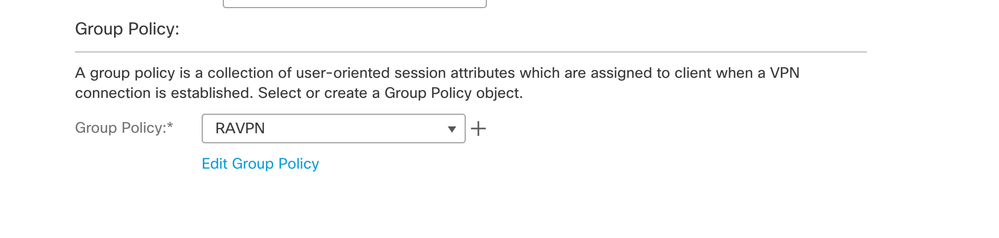

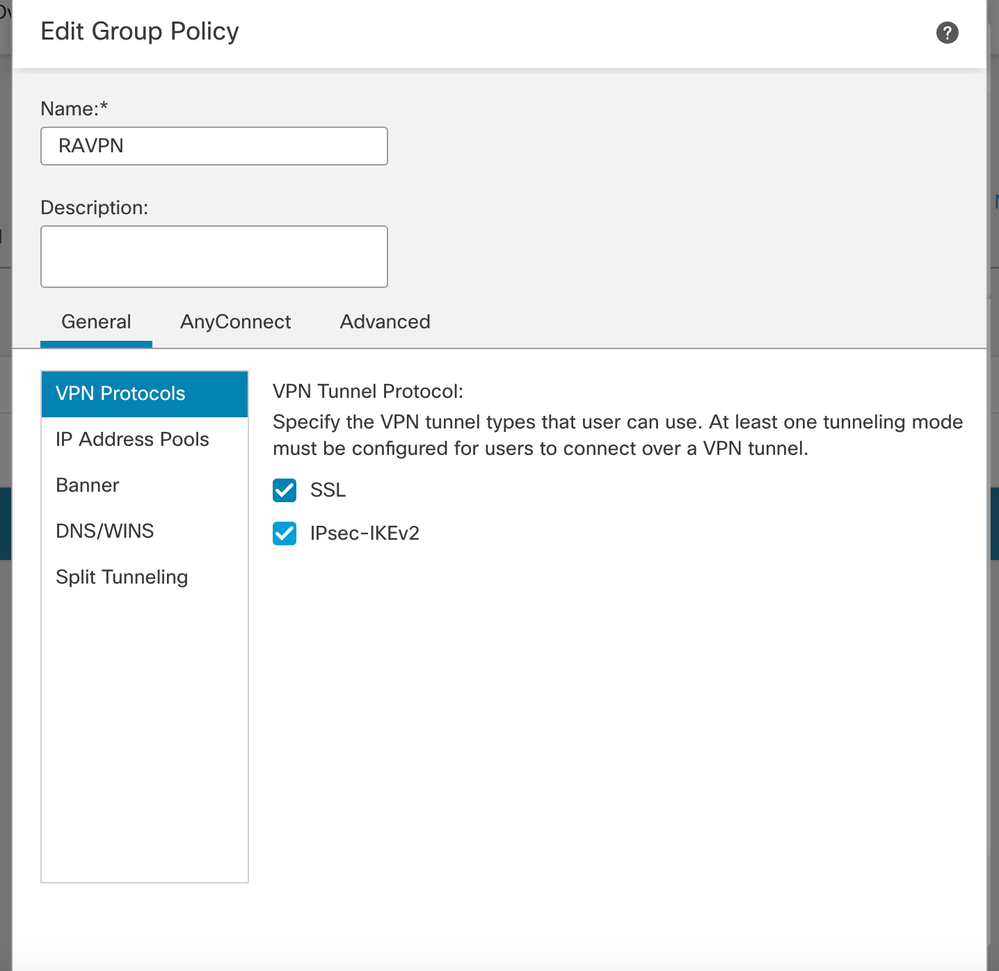

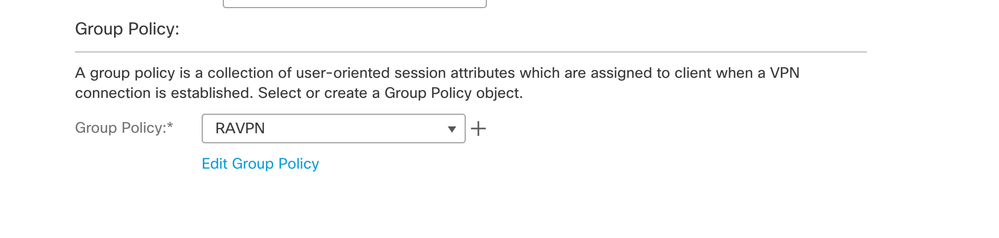

- Cree una política de grupo. Haga clic en + para crear una política de grupo. Agregue el nombre de la directiva de grupo.

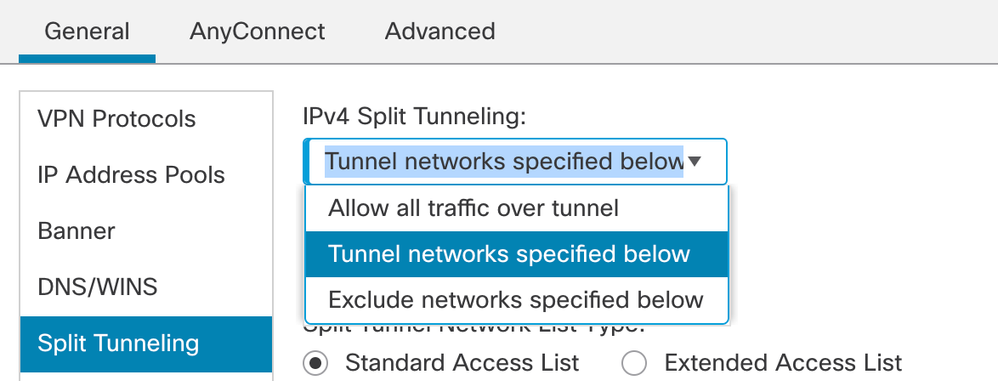

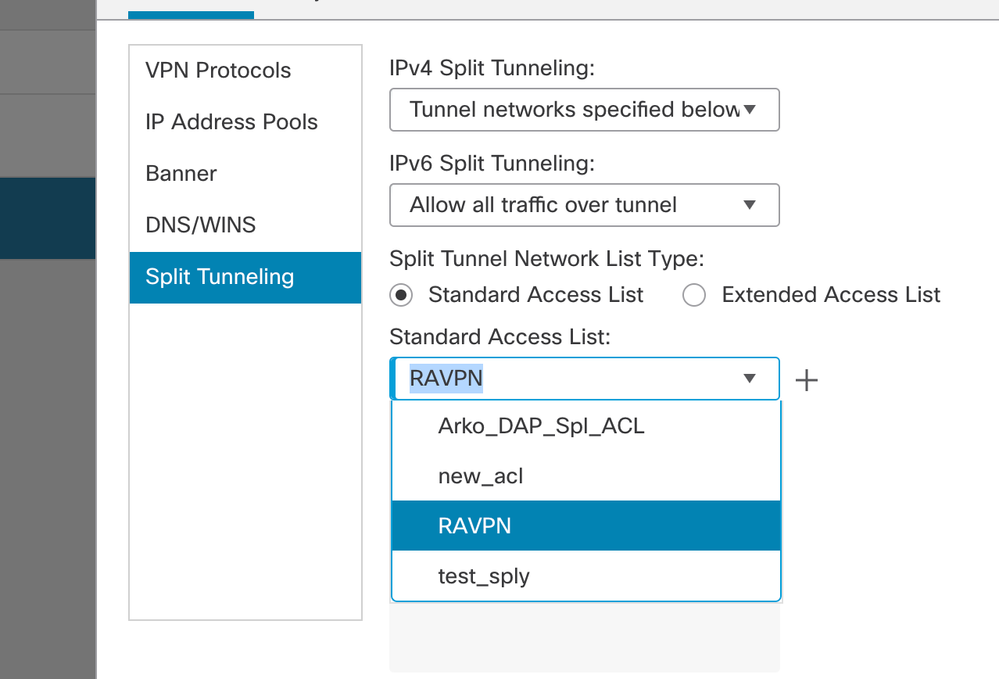

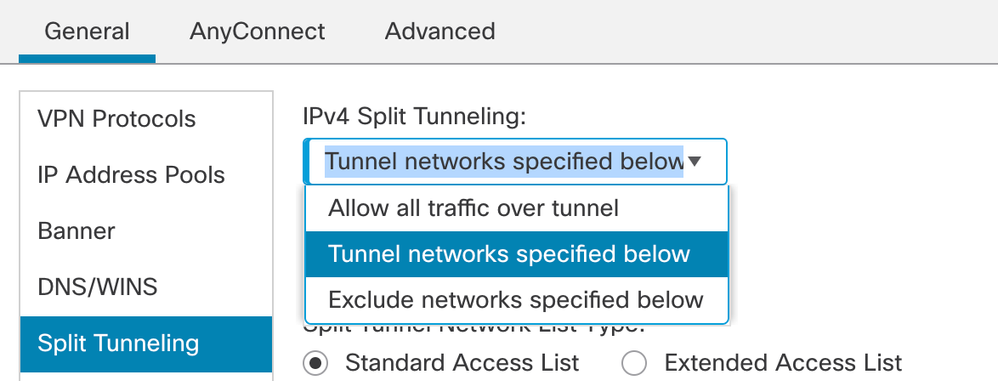

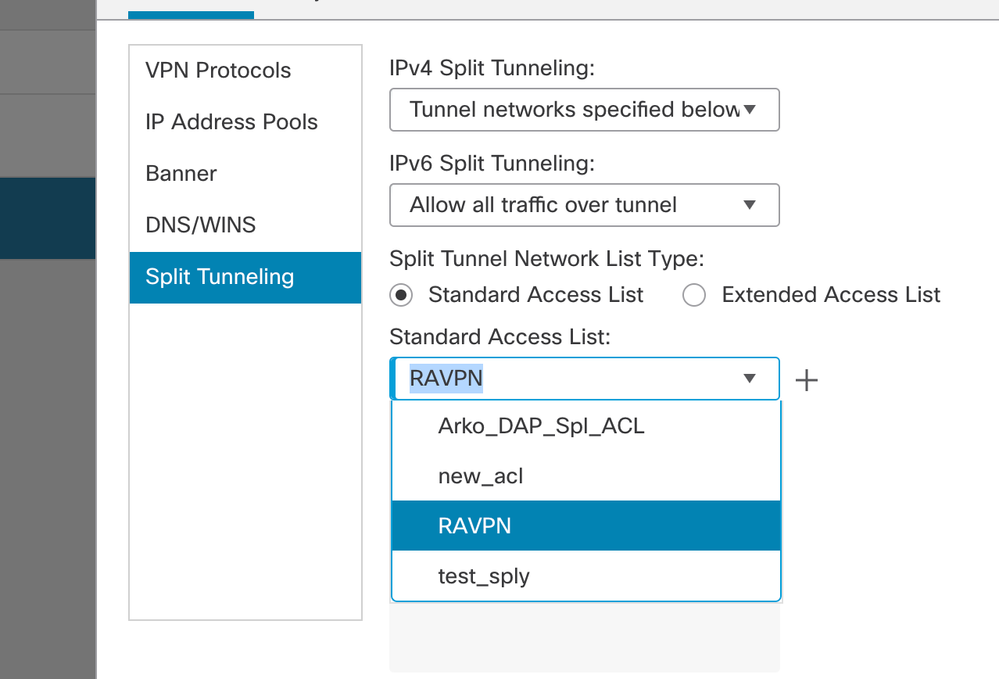

- Vaya a Split tunneling. Seleccione las redes de túnel especificadas aquí:

- Seleccione la lista de acceso correcta en la lista desplegable. Si todavía no hay una ACL configurada: haga clic en el icono + para agregar la lista de acceso Estándar y crear una nueva.

Click Save.

- Seleccione la política de grupo que se agrega y haga clic en Next.

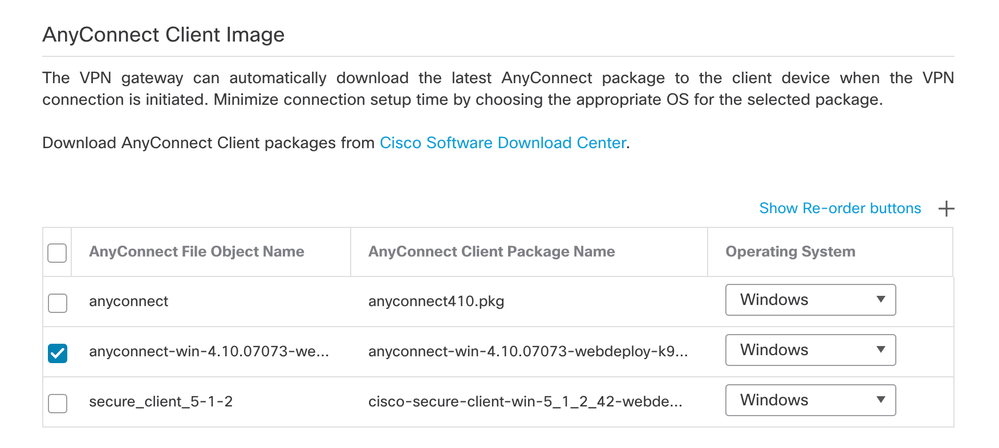

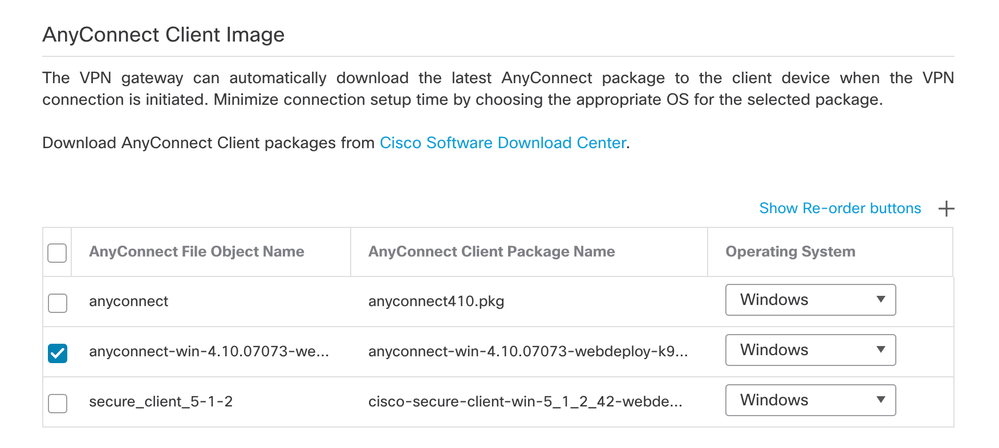

- Seleccione la imagen de AnyConnect.

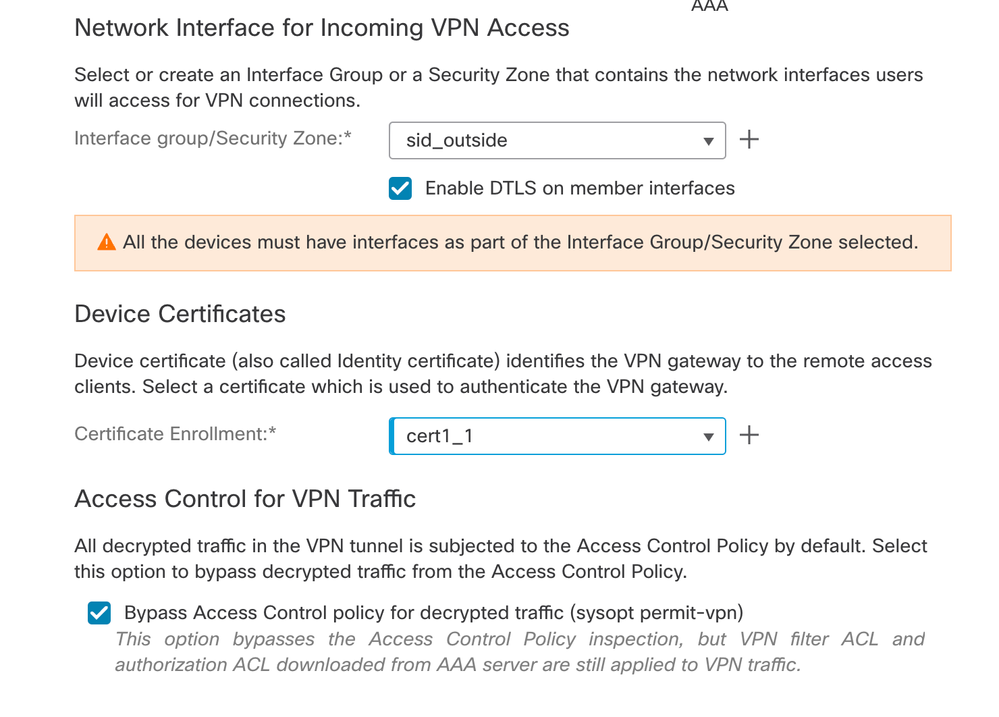

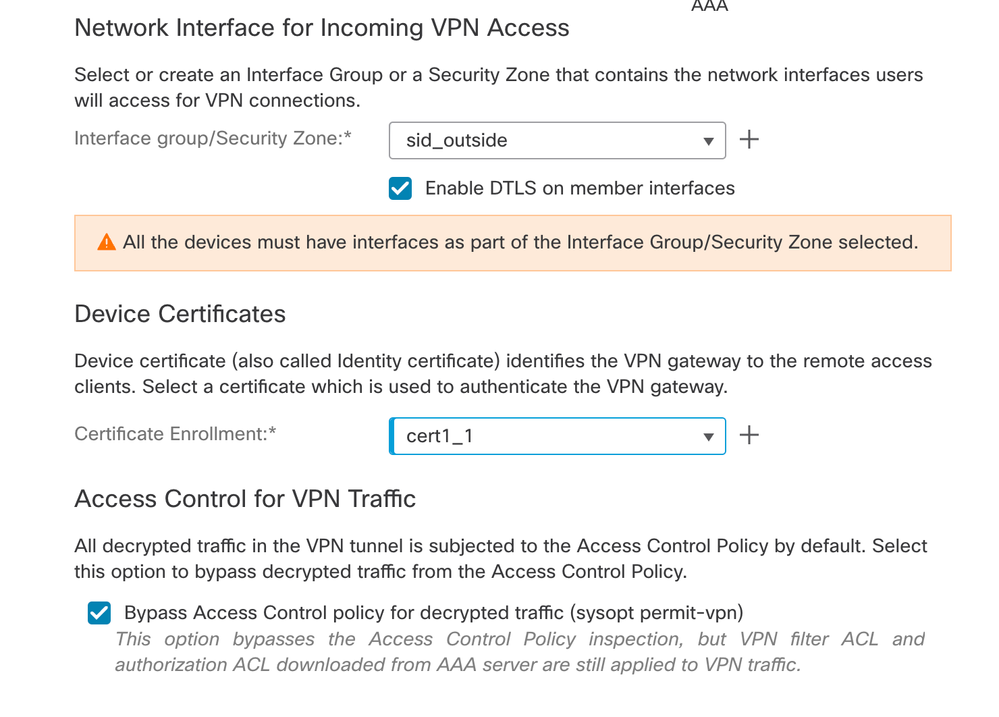

- Seleccione la interfaz que debe habilitarse para la conexión de AnyConnect, agregue el certificado, seleccione la directiva Omitir control de acceso para el tráfico descifrado y haga clic en Siguiente.

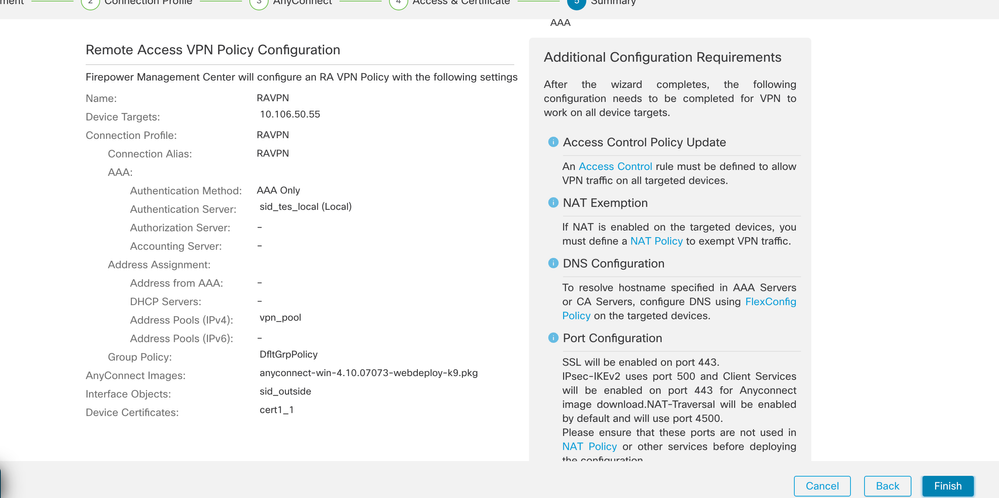

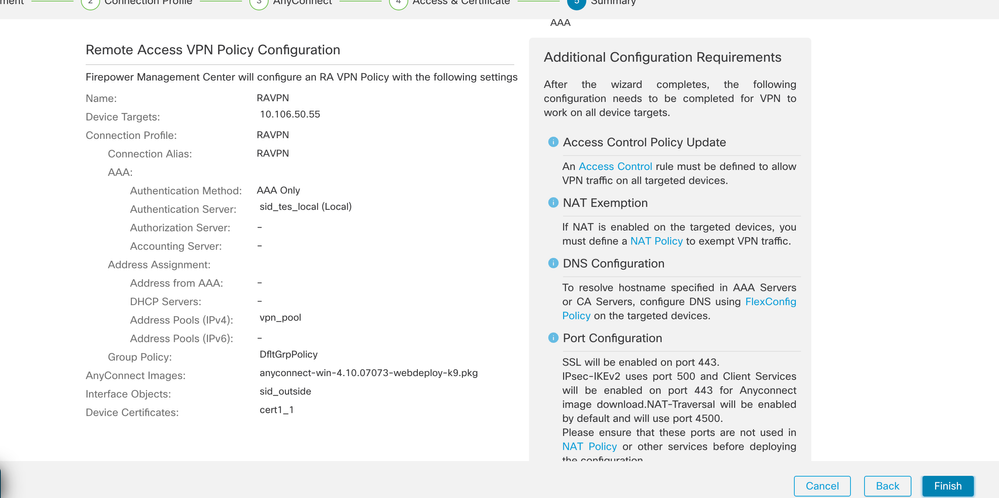

- Revise la configuración y haga clic en Finish.

- Haga clic en Guardar e implementar.

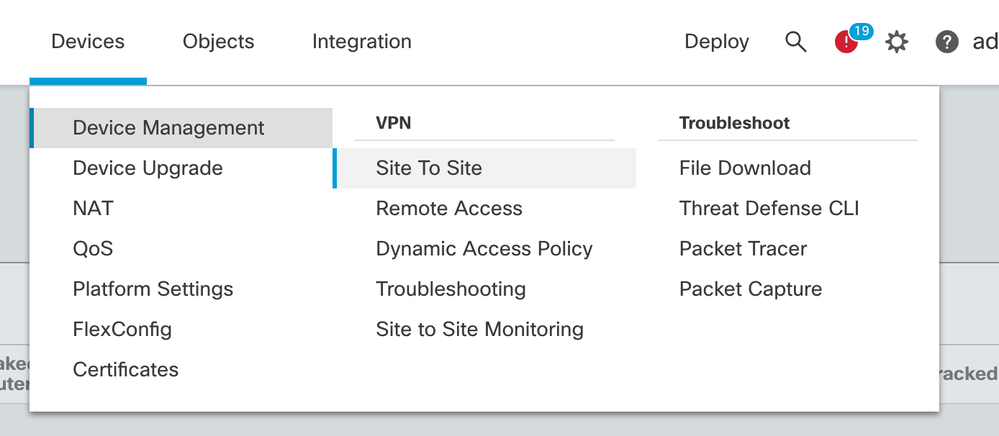

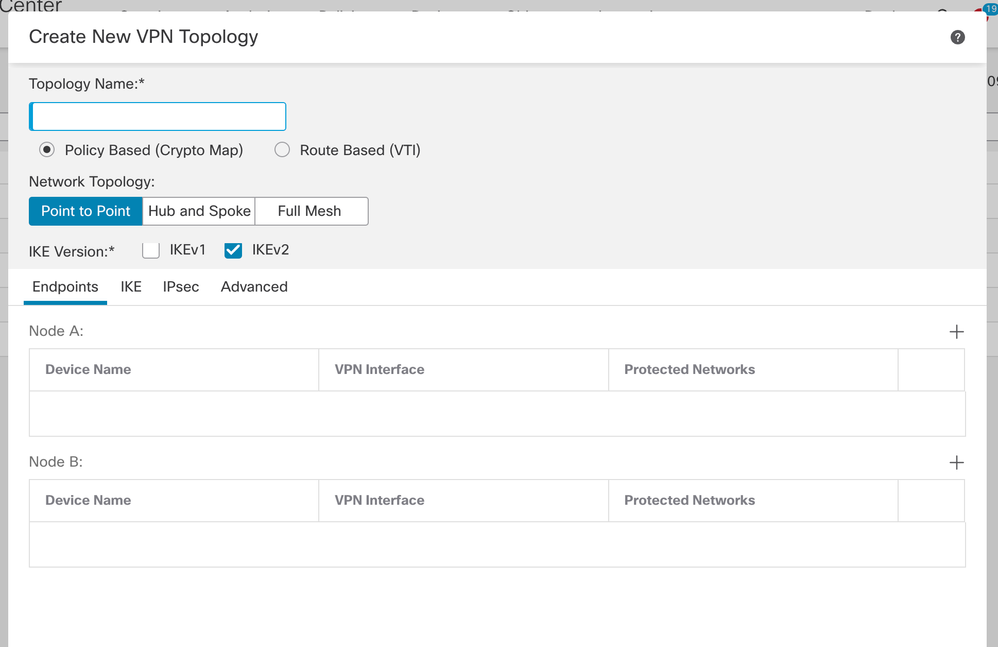

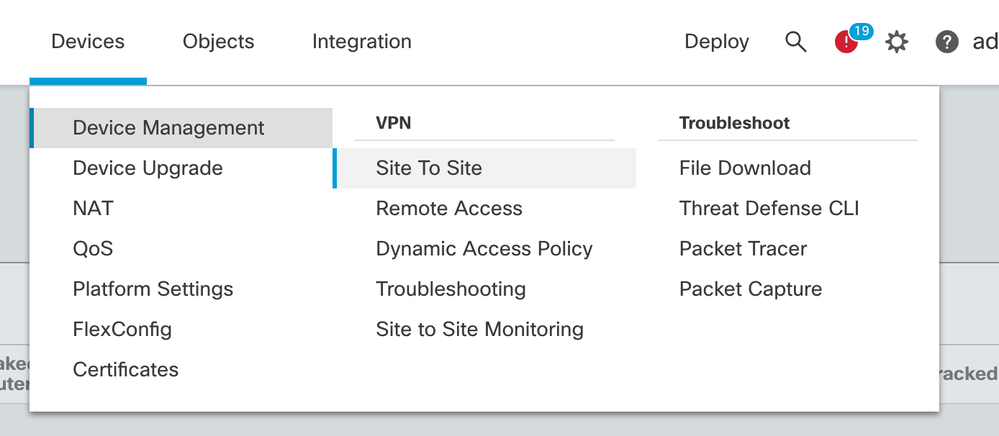

VPN IKEv2 en FTD gestionada por FMC:

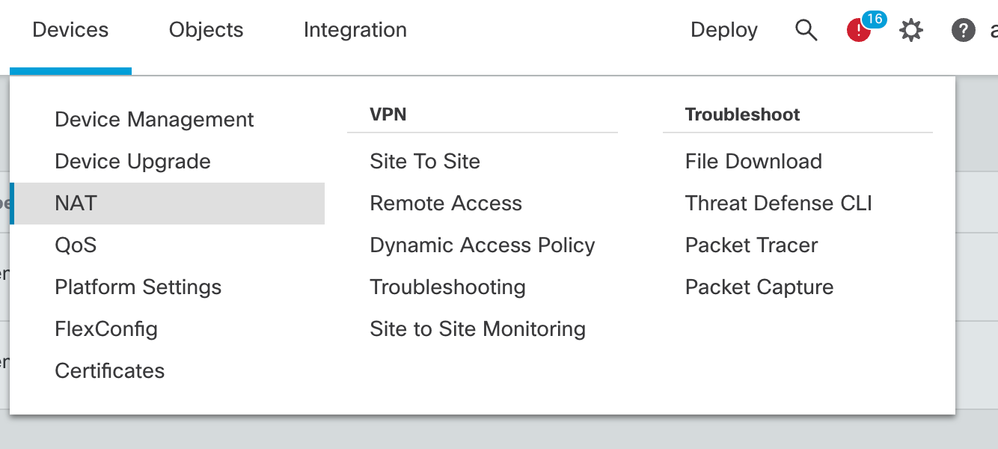

- Vaya a Dispositivos > Sitio a sitio.

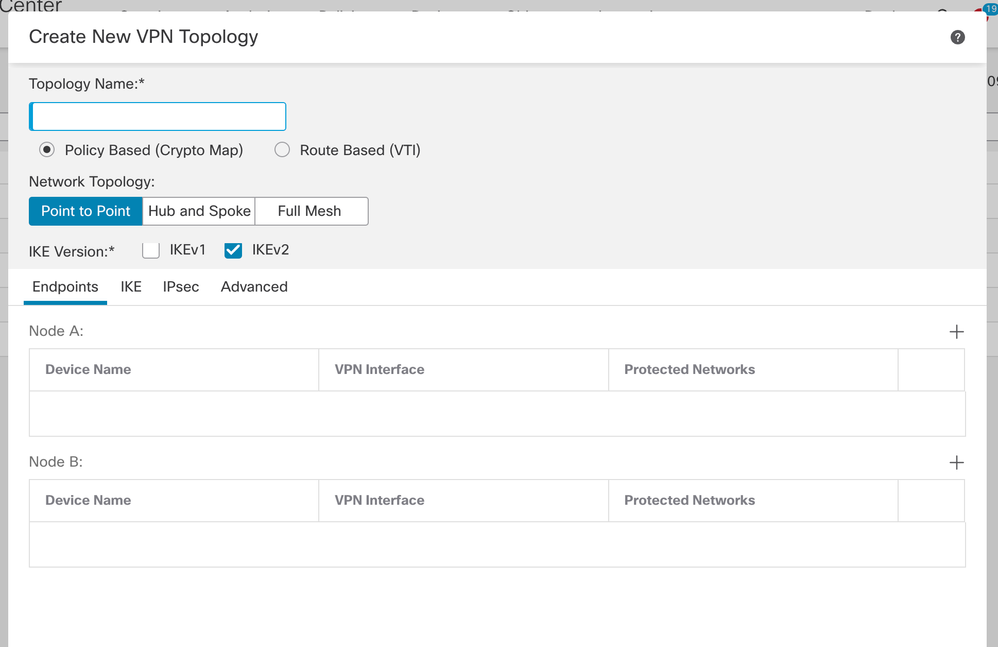

- Haga clic en Add (Agregar).

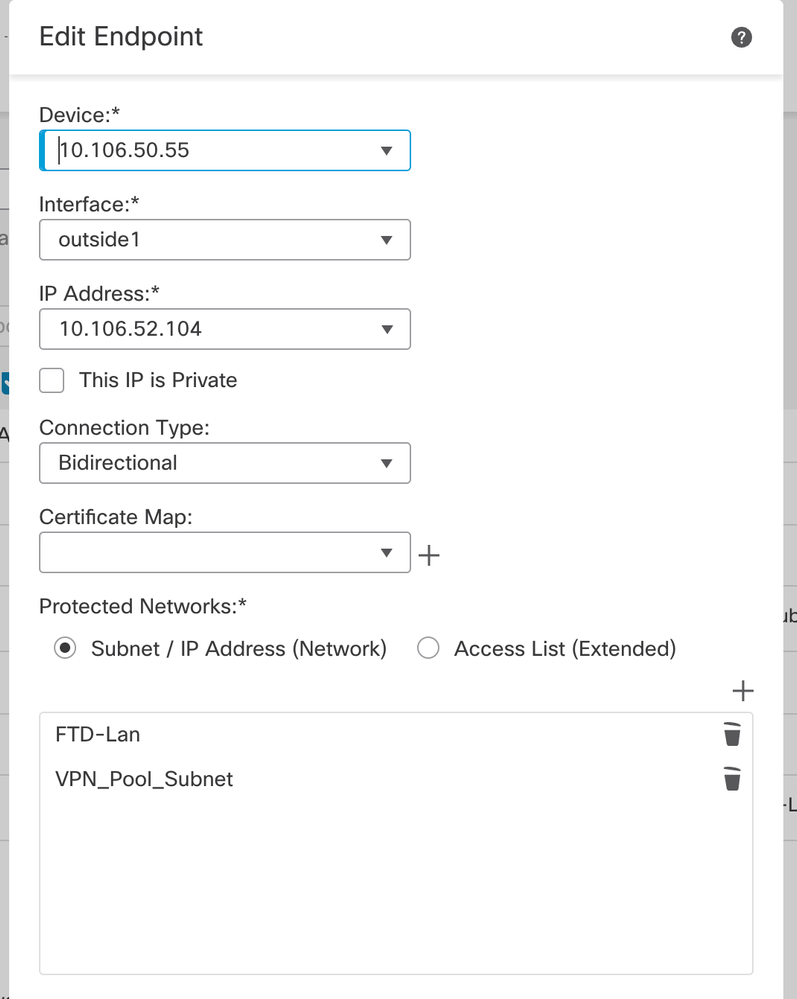

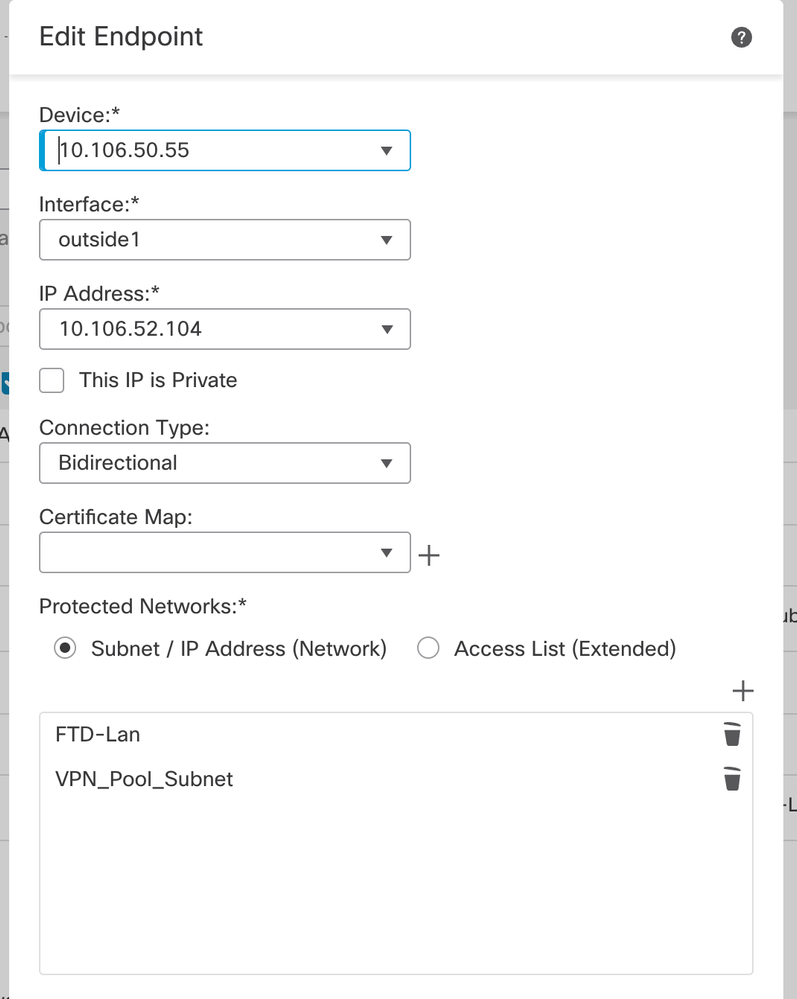

- Haga clic en + para el nodo A:

- Seleccione el FTD en Device (Dispositivo), seleccione la interfaz, agregue la subred local que debe cifrarse a través del túnel IPSec (y, en este caso, también contiene las direcciones del grupo VPN) y haga clic en OK (Aceptar).

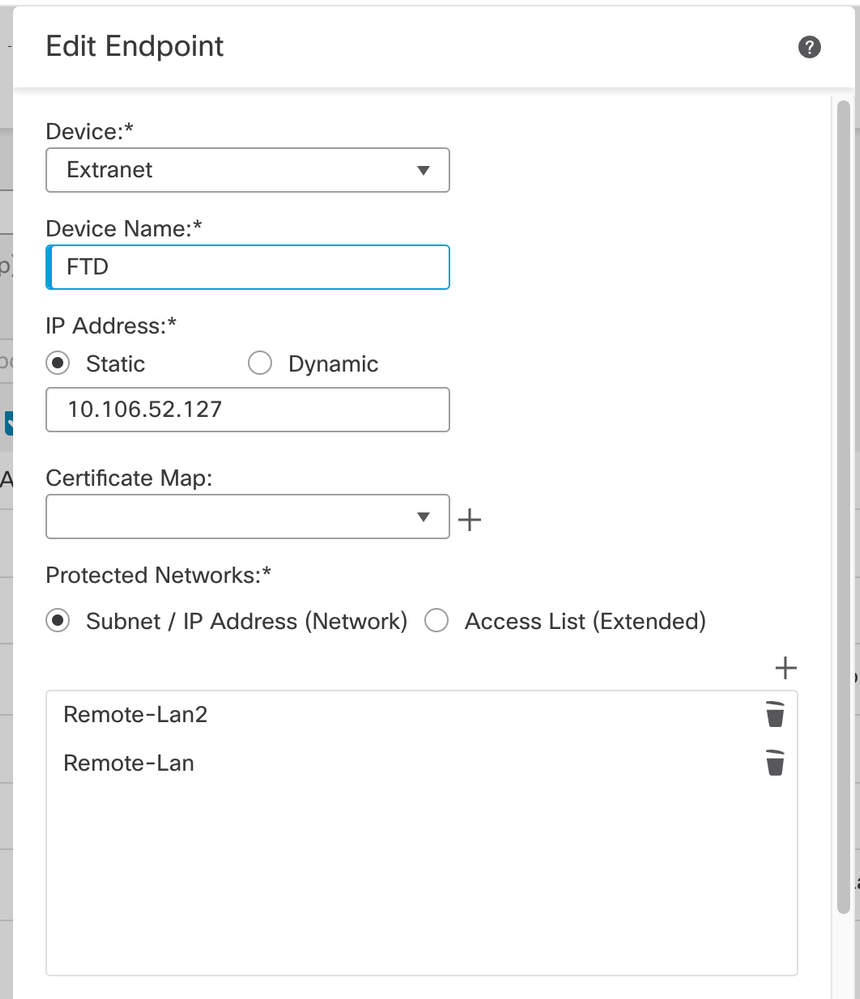

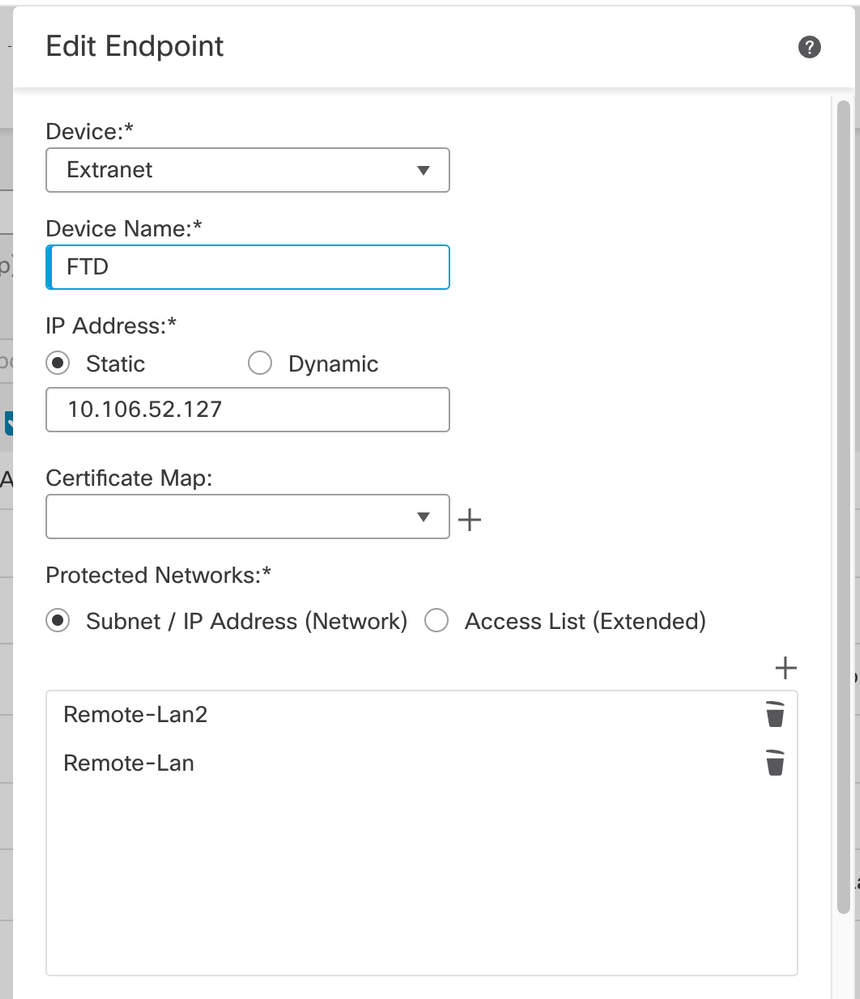

- Haga clic en +para el nodo B:

> Seleccione Extranet en Device (Dispositivo) y asigne el nombre del dispositivo par.

> Configure los detalles del par y agregue la subred remota a la que se debe acceder a través del túnel VPN y haga clic en Aceptar.

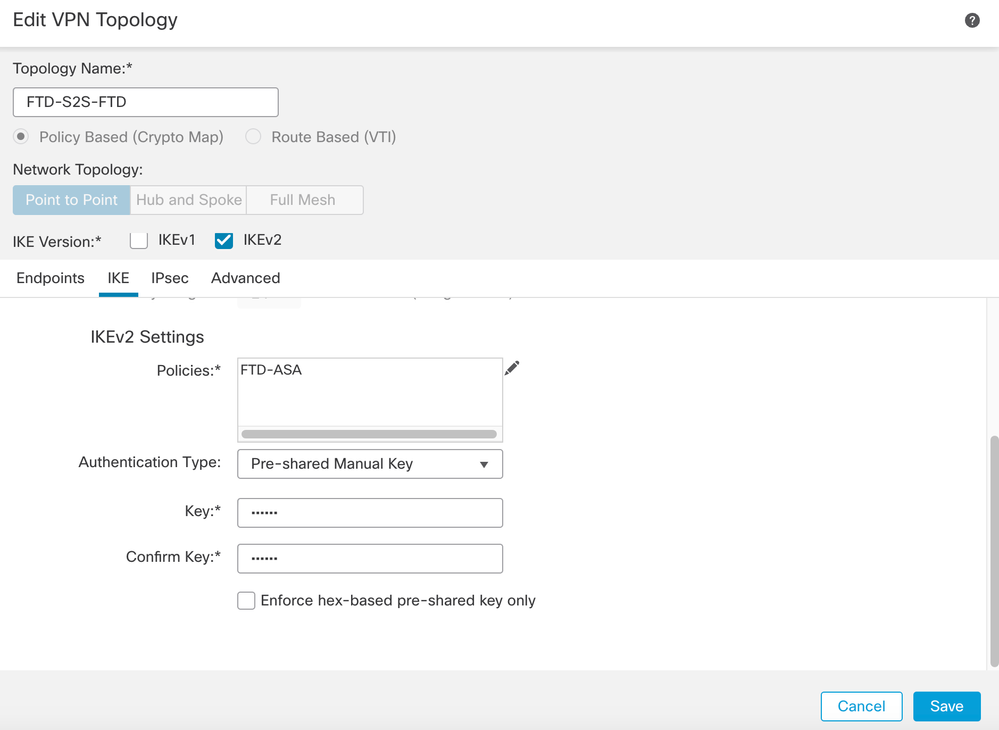

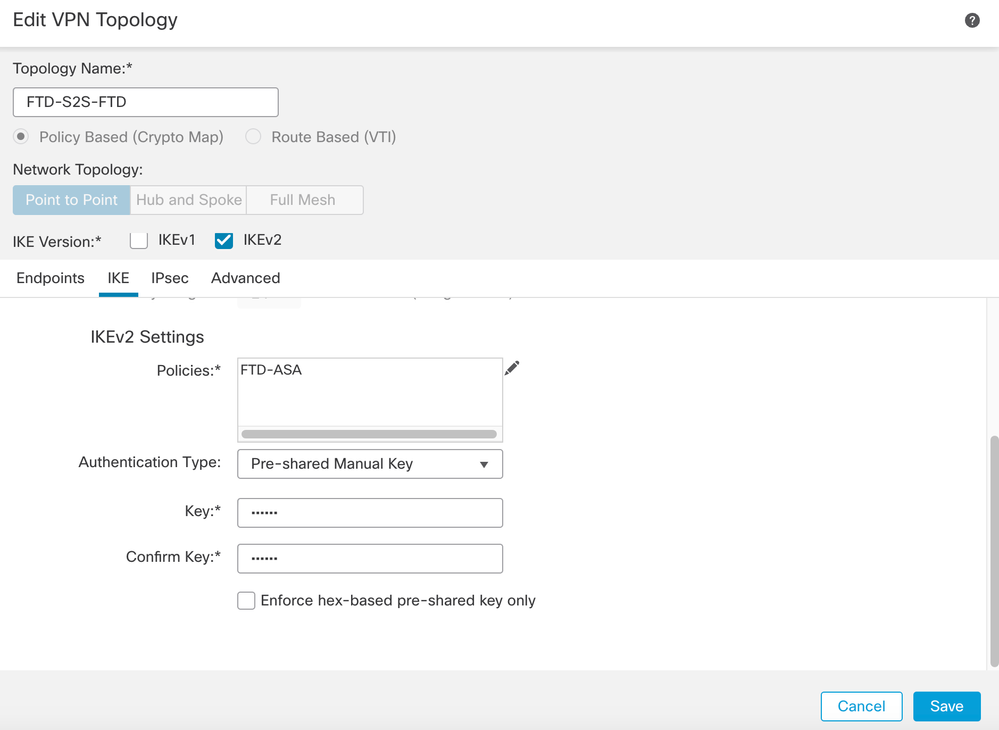

- Haga clic en la ficha IKE: Configure los parámetros de IKEv2 según sus necesidades

-

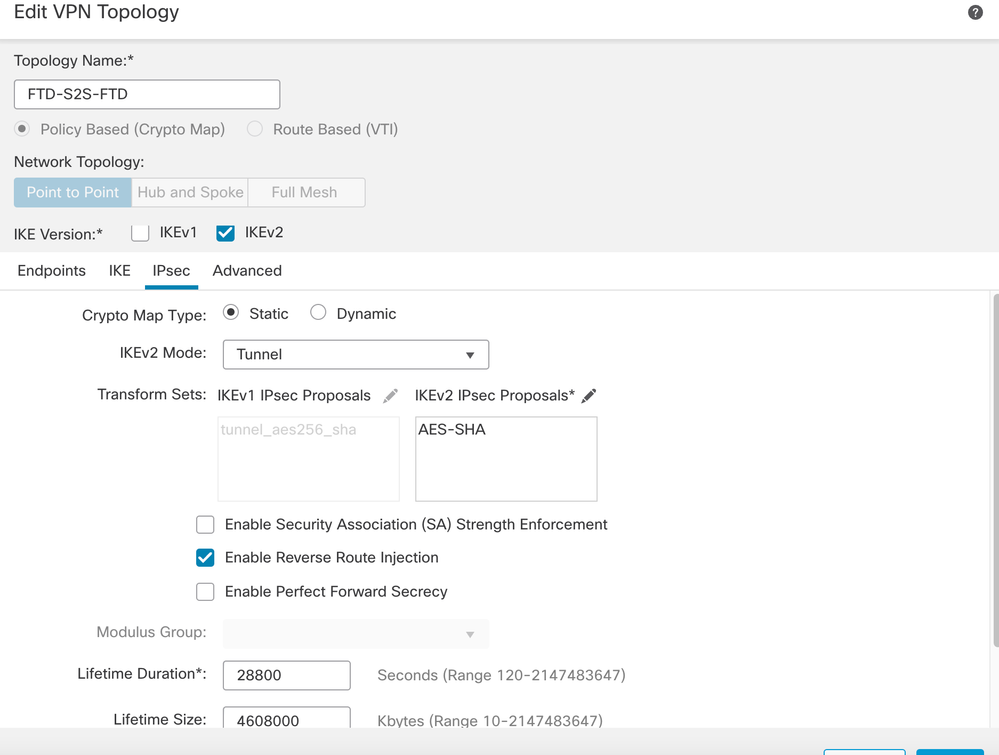

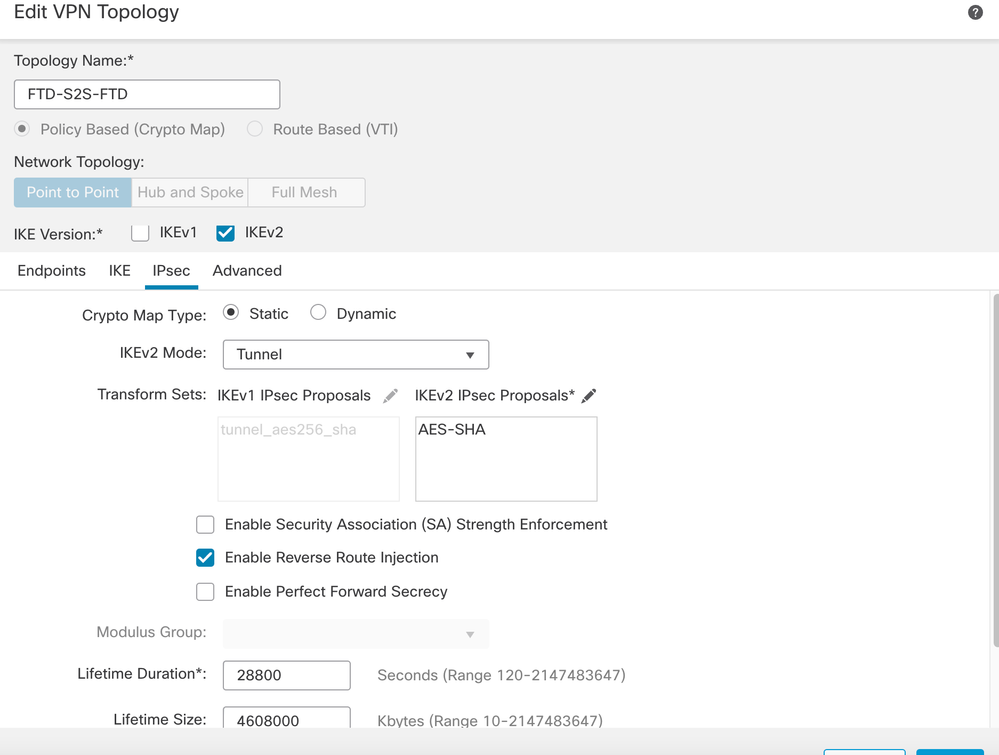

Haga clic en la ficha IPsec: Configure los parámetros de IPSec según sus requisitos.

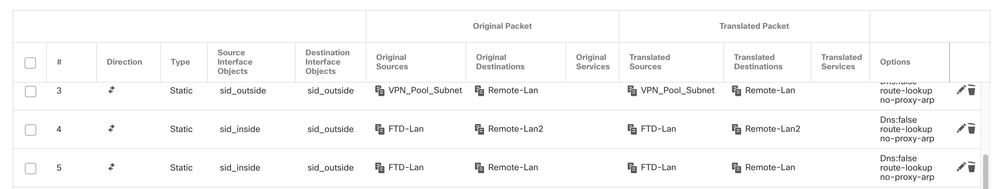

- Configure Nat-Exempt para su tráfico interesante (Opcional)

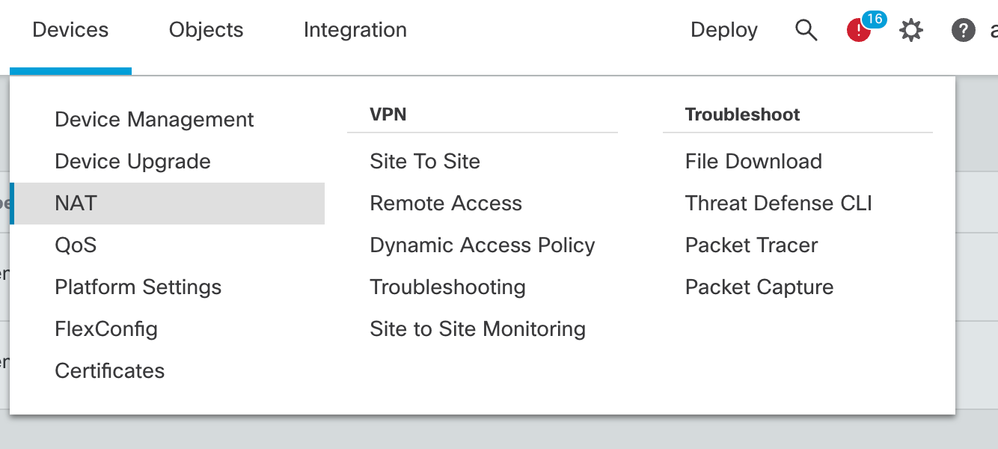

Haga clic en Devices > NAT

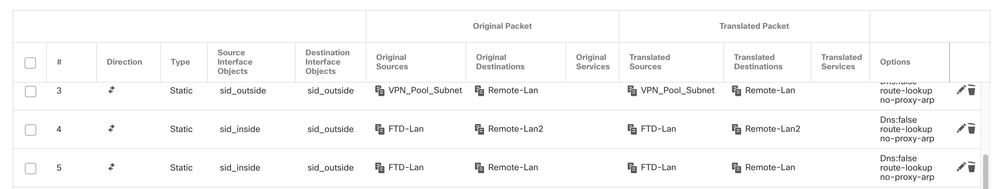

- La NAT configurada aquí permite a la RAVPN y a los usuarios internos acceder a los servidores a través del túnel IPSec S2S.

- De manera similar, la configuración en el otro extremo del par para que aparezca el túnel S2S.

NOTA: La ACL crypto o las subredes de tráfico interesantes tienen que ser copias simétricas entre sí en ambos peers.

Verificación

1. Para verificar la conexión RAVPN:

firepower# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : test Index : 5869

Assigned IP : 2.2.2.1 Public IP : 10.106.50.179

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15470 Bytes Rx : 2147

Group Policy : RAVPN Tunnel Group : RAVPN

Login Time : 03:04:27 UTC Fri Jun 28 2024

Duration : 0h:14m:08s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a6a3468016ed000667e283b

Security Grp : none Tunnel Zone : 0

2. Para verificar la conexión IKEv2:

firepower# show crypto ikev2 sa

IKEv2 SAs:

Session-id:2443, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

3363898555 10.106.52.104/500 10.106.52.127/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:14, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/259 sec

Child sa: local selector 2.2.2.0/0 - 2.2.2.255/65535

remote selector 10.106.54.0/0 - 10.106.54.255/65535

ESP spi in/out: 0x4588dc5b/0x284a685

3. Para verificar la conexión IPSec:

firepower# show crypto ipsec sa peer 10.106.52.127

peer address: 10.106.52.127

Crypto map tag: CSM_outside1_map, seq num: 2, local addr: 10.106.52.104

access-list CSM_IPSEC_ACL_1 extended permit ip 2.2.2.0 255.255.255.0 10.106.54.0 255.255.255.0

local ident (addr/mask/prot/port): (2.2.2.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.106.54.0/255.255.255.0/0/0)

current_peer: 10.106.52.127

#pkts encaps: 3, #pkts encrypt: 3, #pkts digest: 3

#pkts decaps: 3, #pkts decrypt: 3, #pkts verify: 3

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 3, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 10.106.52.104/500, remote crypto endpt.: 10.106.52.127/500

path mtu 1500, ipsec overhead 94(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 0284A685

current inbound spi : 4588DC5B

inbound esp sas:

spi: 0x4588DC5B (1166597211)

SA State: active

transform: esp-aes-256 esp-sha-512-hmac no compression

in use settings ={L2L, Tunnel, IKEv2, }

slot: 0, conn_id: 5882, crypto-map: CSM_outside1_map

sa timing: remaining key lifetime (kB/sec): (3962879/28734)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x0000000F

outbound esp sas:

spi: 0x0284A685 (42247813)

SA State: active

transform: esp-aes-256 esp-sha-512-hmac no compression

in use settings ={L2L, Tunnel, IKEv2, }

slot: 0, conn_id: 5882, crypto-map: CSM_outside1_map

sa timing: remaining key lifetime (kB/sec): (4285439/28734)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

Troubleshoot

- Para solucionar el problema de conexión de AnyConnect, recopile el paquete dart o habilite las depuraciones de AnyConnect.

- Para resolver problemas del túnel IKEv2, utilice estos debugs:

debug crypto condition peer <peer IP address>

debug crypto ikev2 platform 255

debug crypto ikev2 protocol 255

debug crypto ipsec 255

3. Para resolver el problema de tráfico en el FTD, tome la captura de paquetes y verifique la configuración.

Comentarios

Comentarios