Configuración de Clientless SSL VPN (WebVPN) en ASA

Opciones de descarga

-

ePub (873.3 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.0 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe la configuración de Cisco ASA serie 5500 para permitir el acceso a los recursos de la red interna mediante SSL VPN sin cliente.

Prerequisites

Requirements

Asegúrese de cumplir estos requisitos antes de intentar esta configuración:

- buscador habilitado para SSL

- ASA con la versión 7.1 o posterior

- Certificado X.509 emitido para el nombre de dominio ASA

- Puerto TCP 443, que no se debe bloquear a lo largo de la trayectoria del cliente al ASA

La lista completa de requisitos se puede encontrar en Plataformas VPN compatibles, Cisco ASA serie 5500.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- ASA versión 9.4(1)

- Adaptive Security Device Manager (ASDM) versión 7.4(2)

- ASA 5515-X

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Este documento describe la configuración de Cisco Adaptive Security Appliance (ASA) 5500 Series para permitir el acceso VPN Secure Sockets Layer (SSL) sin cliente a los recursos de la red interna.

La red privada virtual (WebVPN) SSL sin cliente permite un acceso limitado pero valioso y seguro a la red corporativa desde cualquier ubicación.

Los usuarios pueden obtener acceso seguro a los recursos corporativos mediante navegador en cualquier momento.

No se necesita ningún cliente adicional para obtener acceso a los recursos internos.

El acceso se proporciona a través de un Protocolo de transferencia de hipertexto sobre conexión SSL.

Clientless SSL VPN proporciona un acceso seguro y sencillo a una amplia gama de recursos web y aplicaciones web y heredadas desde casi cualquier ordenador que pueda alcanzar sitios de Internet (HTTP) con protocolo de transferencia de hipertexto.

Esto incluye:

- Sitios web internos

- Microsoft SharePoint 2003, 2007 y 2010

- Microsoft Outlook Web Access 2003, 2007 y 2013

- Microsoft Outlook Web App 2010

- Domino Web Access (DWA) 8.5 y 8.5.1

- Citrix Metaframe Presentation Server 4.x

- Citrix XenApp versión 5 a 6.5

- Citrix XenDesktop versión 5 a 5.6 y 7.5

- VMware View 4

Puede encontrar una lista de software compatible en Plataformas de VPN compatibles, Cisco ASA serie 5500.

Matriz de soporte de VPN sin cliente

| Windows: |

Windows/Mac |

Mac |

||||

| Funciones/Tecnología/Aplicaciones |

MS Edge |

IE |

Firefox |

Cromado |

Safari |

Comentarios |

| plug-in RDP |

N |

S |

N |

N |

N |

|

| plug-in POST |

N |

S |

S |

S |

S |

Fin de soporte para Java 8 |

| complemento ICA |

N |

S |

N |

N |

N |

Fin de soporte para Java 8 |

| Plug-in VNC |

N |

S |

N |

N |

N |

Fin de soporte para Java 8 |

| Complemento SSH/TELNET |

N |

S |

N |

N |

N |

Fin de soporte para Java 8 |

| Complemento FTP/CIFS |

N |

S |

S |

S |

S |

Fin de soporte para Java 8 |

| Carpeta web de Java |

N |

S |

N |

N |

N |

Fin de soporte para Java 8 |

| Túnel inteligente |

N |

S |

N* |

N |

N |

* No compatible con Mac 10.14+ |

| Reenvío de puertos |

N |

S |

N* |

N |

N |

* No compatible con Mac 10.14+ |

| AnyConnect WebLaunch |

N |

S |

N |

N |

N |

|

| Soporte para trabajadores de servicios |

N |

N |

N |

N |

N |

|

| GBP (reescritura en el lado del cliente) |

N |

N |

S |

S |

N* |

Característica introducida desde ASA 9.9.2+ ; *Solo admite Safari 11.1+ |

| OWA |

N |

N* |

N* |

N* |

N* |

* Solo en 2013 EOS de 2013, abril de 2023. |

| SharePoint |

N |

N* |

N* |

N* |

N* |

* Solo en 2013. EOS de 2013, abril de 2023. |

| Office365 |

N |

N |

N |

N |

N |

|

| Citrix XenApp y XenDesktop 7.6 |

N |

S |

N* |

S |

N |

* Compatible con receptor HTML5 |

| Citrix XenApp y XenDesktop 7.15 |

N |

S |

S |

S |

N |

|

| Receptor Citrix HTML5 |

N |

N* |

N* |

N* |

N |

* Sólo funciona con la versión 1.7 del receptor HTML5 con StoreFront 3.0 |

| Citrix NetScaler Gateway y Load Balancer |

N |

N |

N |

N |

N |

|

| Política de seguridad de contenido |

N |

N |

N |

N |

N |

|

| Intercambio de recursos entre orígenes |

N |

N |

N |

N |

N |

No se admite, ya que no hay posibilidad de procesarlo correctamente |

| API de blob |

N |

N |

N |

N |

N |

|

| Obtener API |

N |

N |

N |

N |

N |

|

| Espacios entre tamaño de fragmento |

N |

N |

N |

N |

N |

ASA no espera espacios en tamaño de fragmento y no puede juntar fragmentos |

| SVG <use> |

N |

N |

N |

N |

N |

|

| Limitación del tamaño de la pila (ASA < 9.9.2) |

N |

N |

N |

N |

N |

El mecanismo de reescritura del lado del servidor tiene una cantidad limitada de memoria de pila para la reescritura de archivos. Si un archivo es demasiado grande o complicado, está dañado. Mayoría de las aplicaciones recientes tienen estas limitaciones |

| Limitación del tamaño de la pila (ASA > 9.9.2) |

N |

N |

S |

S |

N |

|

| Aplicación con Oracle Forms |

N |

N |

N |

N |

N |

|

| Aplicaciones con estructura angular |

N |

N |

N |

N |

N |

La mayoría de las aplicaciones con estas características Angular no son compatibles: |

| Contenidos Flash con ActionScript2 y ActionScript3 |

N |

N |

N |

N |

N |

|

Configurar

En este artículo se describe el proceso de configuración tanto para ASDM como para CLI. Utilice cualquiera de las herramientas para configurar el WebVPN, pero algunos de los pasos de configuración sólo se pueden lograr con el ASDM.

Nota: Utilice la Command Lookup Tool (sólo clientes registrados) para obtener más información sobre los comandos utilizados en esta sección.

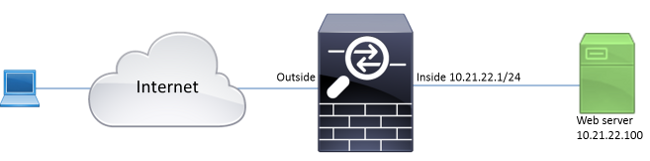

Diagrama de la red

En este documento, se utiliza esta configuración de red:

Antecedentes

WebVPN utiliza el protocolo SSL para asegurar los datos transferidos entre el cliente y el servidor.

Cuando el navegador inicia una conexión con el ASA, el ASA presenta su certificado para autenticarse en el navegador.

Para garantizar que la conexión entre el cliente y ASA es segura, proporcione al ASA el certificado firmado por la Autoridad de certificación en la que el cliente ya confía.

De lo contrario, el cliente no tiene los medios para verificar la autenticidad del ASA, lo que resulta en la posibilidad de un ataque de intermediario y una experiencia de usuario deficiente, porque el navegador produce una advertencia de que la conexión no es de confianza.

Nota: De forma predeterminada, el ASA genera un certificado X.509 autofirmado al inicio. Este certificado se utiliza para servir conexiones de cliente de forma predeterminada. No se recomienda utilizar este certificado porque el explorador no puede comprobar su autenticidad. Además, este certificado se regenera cada vez que se reinicia, por lo que cambia después de cada reinicio.

La instalación del certificado está fuera del alcance de este documento.

Configuración

Configure el WebVPN en el ASA con cinco pasos principales:

- Configure el certificado que utiliza el ASA.

- Habilite el WebVPN en una interfaz ASA.

- Cree una lista de servidores o una URL (Localizador uniforme de recursos) para el acceso WebVPN.

- Cree una política de grupo para los usuarios de WebVPN.

- Aplique la nueva política del grupo a un grupo de túnel.

Nota: En las versiones de ASA posteriores a la versión 9.4, se ha cambiado el algoritmo utilizado para elegir los cifrados SSL (consulte Release Notes for the Cisco ASA Series, 9.4(x)).Si sólo se utilizan clientes compatibles con curva elíptica, es seguro utilizar la clave privada de curva elíptica para el certificado. De lo contrario, se utilizará el conjunto de cifrado personalizado para evitar que un ASA presente un certificado temporal autofirmado. Puede configurar el ASA para utilizar solamente los cifrados basados en RSA con el comando ssl cipher tlsv1.2 custom "AES256-SHA:AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:DES-CBC3-SHA:DES-CBC-SHA:RC4-SHA:RC4-MD5".

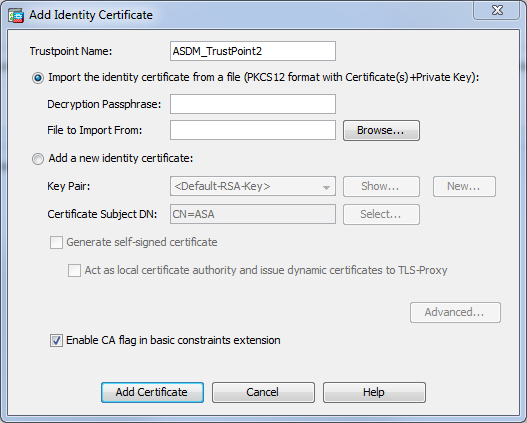

- Opción 1: Importe el certificado con el archivo pkcs12.

Elija Configuration > Firewall > Advanced > Certificate Management > Identity Certificates > Add. Puede instalarlo con el archivo pkcs12 o pegar el contenido en el formato Privacy Enhanced Mail (PEM).

CLI:

ASA(config)# crypto ca import TrustPoint-name pkcs12 "password"

Enter the base 64 encoded pkcs12.

End with the word "quit" on a line by itself:

MIIJUQIBAzCCCRcGCSqGSIb3DQEHAaCCCQgEggkEMIIJADCCBf8GCSqGSIb3DQEH

BqCCBfAwggXsAgEAMIIF5QYJKoZIhvcNAQcBMBwGCiqGSIb3DQEMAQYwDgQI8F3N

+vkvjUgCAggAgIIFuHFrV6enVflNv3sBByB/yZswhELY5KpeALbXhfrFDpLNncAB

z3xMfg6JkLYR6Fag1KjShg+o4qkDh8r9y9GQpaBt8x3Ozo0JJxSAafmTWqDOEOS/

7mHsaKMoao+pv2LqKTWh0O7No4Ycx75Y5sOhyuQGPhLJRdionbi1s1ioe4Dplx1b

--- output ommited ---

Enter the base 64 encoded pkcs12.

End with the word "quit" on a line by itself:

MIIJUQIBAzCCCRcGCSqGSIb3DQEHAaCCCQgEggkEMIIJADCCBf8GCSqGSIb3DQEH

BqCCBfAwggXsAgEAMIIF5QYJKoZIhvcNAQcBMBwGCiqGSIb3DQEMAQYwDgQI8F3N

+vkvjUgCAggAgIIFuHFrV6enVflNv3sBByB/yZswhELY5KpeALbXhfrFDpLNncAB

z3xMfg6JkLYR6Fag1KjShg+o4qkDh8r9y9GQpaBt8x3Ozo0JJxSAafmTWqDOEOS/

7mHsaKMoao+pv2LqKTWh0O7No4Ycx75Y5sOhyuQGPhLJRdionbi1s1ioe4Dplx1b

quit

INFO: Import PKCS12 operation completed successfullyOpción 2 - Crear un certificado autofirmado.

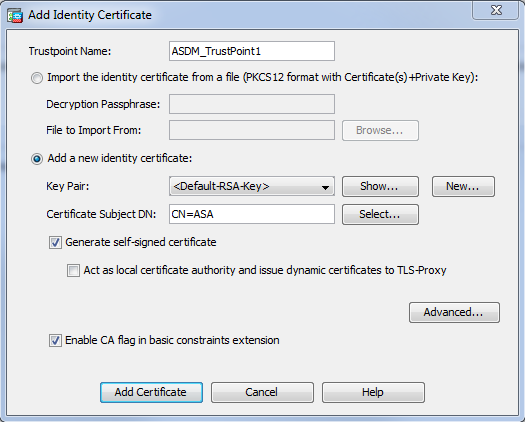

Elija Configuration > Firewall > Advanced > Certificate Management > Identity Certificates > Add.

Haga clic en el botón de opción Agregar un nuevo certificado de identidad. Marque la casilla de verificación Generar certificado autofirmado. Elija un nombre común (CN) que coincida con el nombre de dominio del ASA.

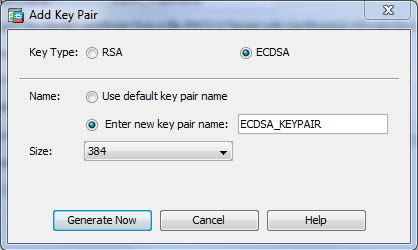

Haga clic en Nuevo para crear el par de llaves para el certificado. Elija el tipo, el nombre y el tamaño de la clave.

CLI:

ASA(config)# crypto key generate ecdsa label ECDSA_KEYPAIR noconfirm

ASA(config)# crypto ca trustpoint TrustPoint1

ASA(config-ca-trustpoint)# revocation-check none

ASA(config-ca-trustpoint)# id-usage ssl-ipsec

ASA(config-ca-trustpoint)# no fqdn

ASA(config-ca-trustpoint)# subject-name CN=ASA

ASA(config-ca-trustpoint)# enrollment self

ASA(config-ca-trustpoint)# keypair ECDSA_KEYPAIR

ASA(config-ca-trustpoint)# exit

ASA(config)# crypto ca enroll TrustPoint1 noconfirm - Elija el certificado que se utilizará para servir las conexiones WebVPN.

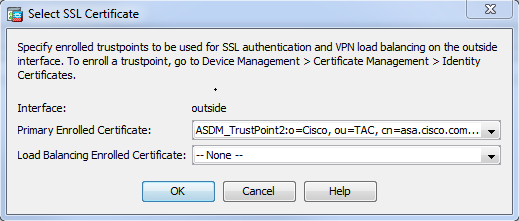

Elija Configuration > Remote Access VPN > Advanced > SSL Settings. En el menú Certificados, elija el punto de confianza asociado con el certificado deseado para la interfaz externa. Haga clic en Apply (Aplicar).

Configuración CLI Equivalente:

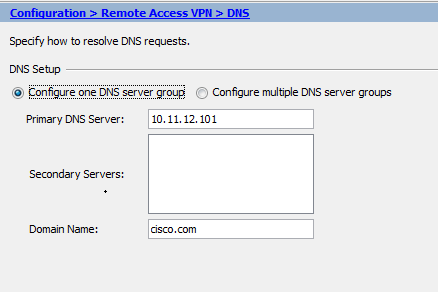

ASA(config)# ssl trust-pointoutside - (Opcional) Habilite las búsquedas del Servidor de nombres de dominio (DNS).

El servidor WebVPN actúa como proxy para las conexiones de cliente. Esto significa que ASA crea conexiones a los recursos en nombre del cliente. Si los clientes requieren conexiones a los recursos que utilizan nombres de dominio, el ASA debe realizar la búsqueda de DNS.

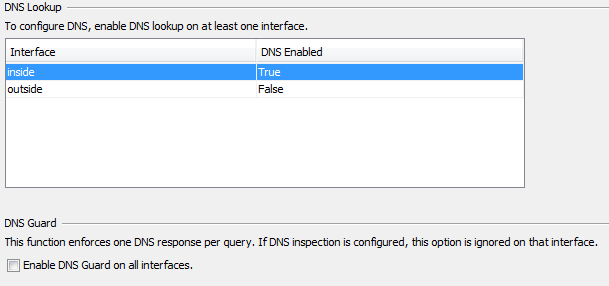

Elija Configuration > Remote Access VPN > DNS.

Configure al menos un servidor DNS y habilite las búsquedas DNS en la interfaz que está frente al servidor DNS.

CLI:

ASA(config)# dns domain-lookup inside

ASA(config)# dns server-group DefaultDNS

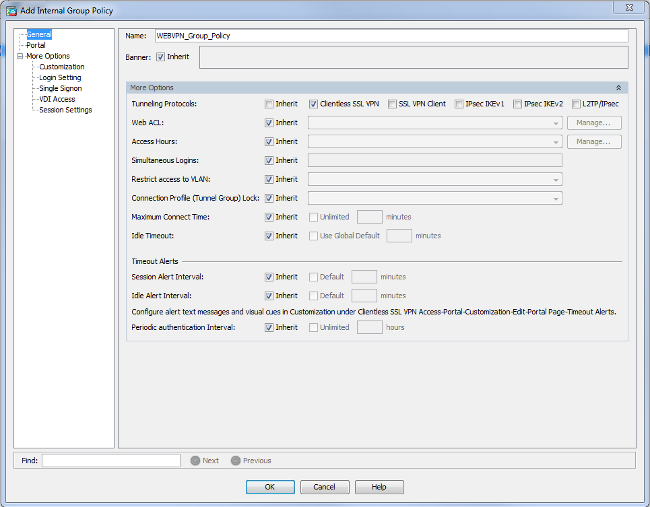

ASA(config-dns-server-group)# name-server 10.11.12.101 - (Opcional) Cree una política de grupo para las conexiones WEBVPN.

Elija Configuration > Remote Access VPN > Clientless SSL VPN Access > Group Policies > Add Internal Group Policy.

En Opciones generales, cambie el valor de Tunelling Protocols a "Clientless SSL VPN".

CLI:

ASA(config)# group-policy WEBVPN_Group_Policy internal

ASA(config)# group-policy WEBVPN_Group_Policy attributes

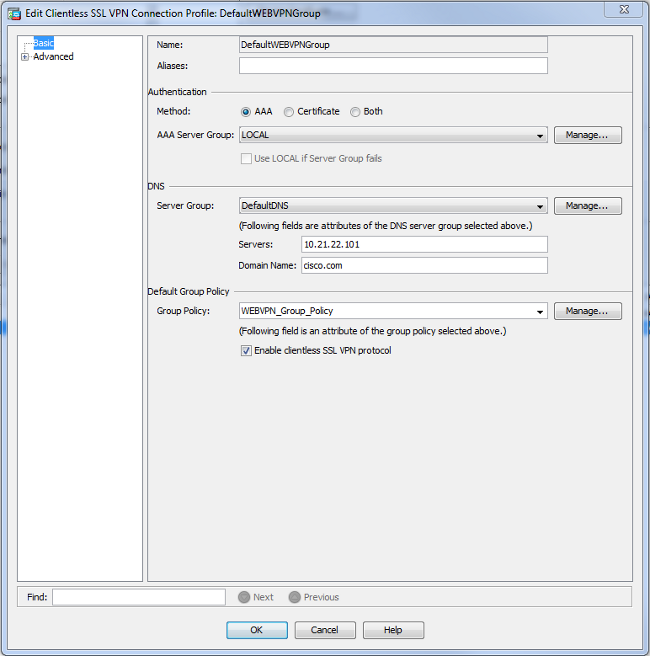

ASA(config-group-policy)# vpn-tunnel-protocol ssl-clientless - Configure el perfil de conexión.

En ASDM, elija Configuration > Remote Access VPN > Clientless SSL VPN Access > Connection Profiles.

De forma predeterminada, las conexiones WebVPN utilizan el perfil DefaultWEBVPNGroup. Puede crear perfiles adicionales.

Nota: Hay varias formas de asignar usuarios a otros perfiles.

- Los usuarios pueden seleccionar manualmente el perfil de conexión en la lista desplegable o con una URL específica. Consulte ASA 8.x: Permitir a los Usuarios Seleccionar un Grupo en el Login de WebVPN a través del Group-Alias y el Group-URL Method.

- Cuando utiliza un servidor LDAP, puede asignar el perfil de usuario basándose en los atributos recibidos del servidor LDAP; consulte Ejemplo de Configuración de Uso de Mapas de Atributo LDAP de ASA.Edite el perfil DefaultWEBVPNroup y elija WEBVPN_Group_Policy en Default Group Policy.

CLI:

ASA(config)# tunnel-group DefaultWEBVPNGroup general-attributes

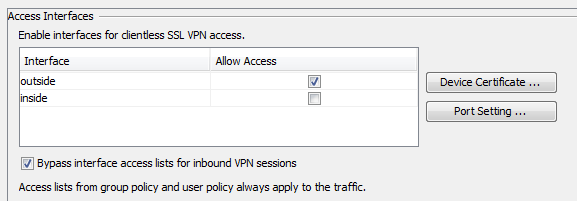

ASA(config-tunnel-general)# default-group-policy WEBVPN_Group_Policy - Para habilitar el WebVPN en la interfaz externa, elija Configuration > Remote Access VPN > Clientless SSL VPN Access > Connection Profiles.

Marque la casilla de verificación Allow Access junto a la interfaz externa.

CLI:

ASA(config)# webvpn

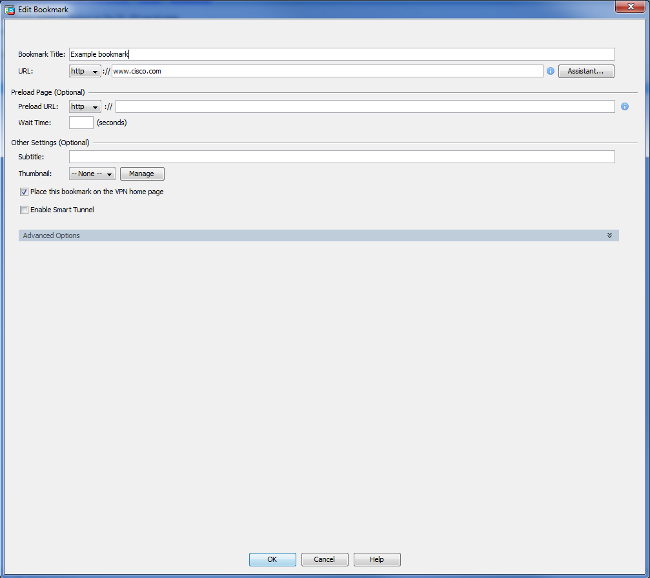

ASA(config-webvpn)# enable outside - (Opcional) Cree marcadores para el contenido.

Los marcadores permiten al usuario explorar las URL de recursos internos.

Para crear un marcador, elija Configuration > Remote Access VPN > Clientless SSL VPN Access > Portal > Bookmarks > Add.

Elija Add para agregar un marcador específico.

CLI:

Es imposible crear marcadores a través de la CLI porque se crean como archivos XML.

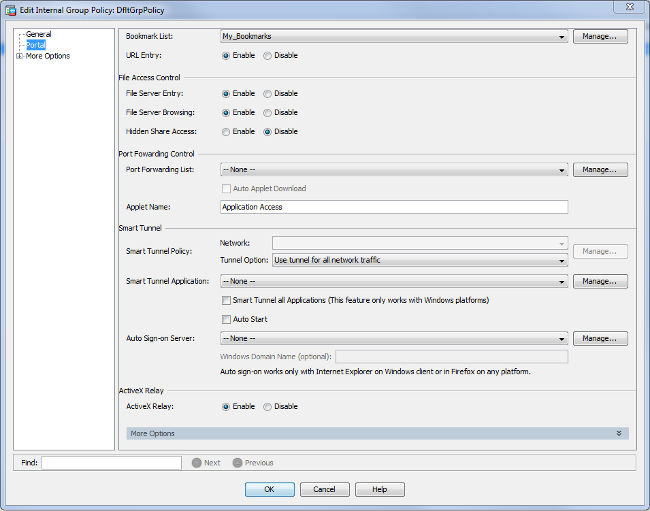

- (Opcional) Asigne marcadores a una política de grupo específica.

Elija Configuration > Remote Access VPN > Clientless SSL VPN Access > Group Policies > Edit > Portal > Bookmark List.

CLI:

ASA(config)# group-policy DfltGrpPolicy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# url-list value My_Bookmarks

Verificación

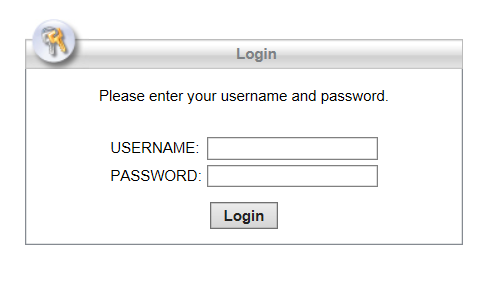

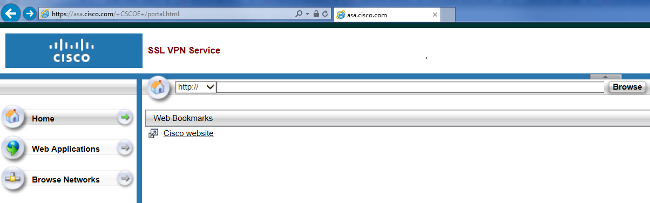

Una vez configurada la WebVPN, utilice la dirección https://<FQDN of the ASA> en el navegador.

Después de iniciar sesión, podrá ver la barra de direcciones utilizada para navegar a los sitios web y los marcadores.

Troubleshoot

Procedimientos Usados para Troubleshooting

Para solucionar problemas de configuración:

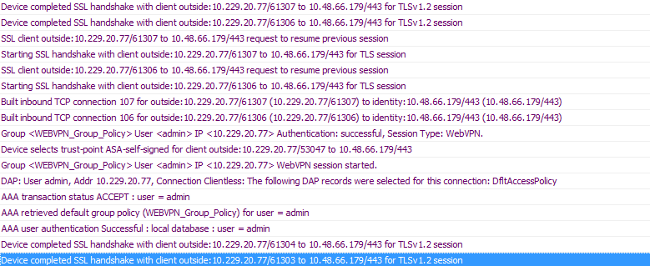

En ASDM, elija Monitoring > Logging > Real-time Log Viewer > View. Cuando un cliente se conecta al ASA, observe el establecimiento de la sesión TLS, la selección de la política de grupo y la autenticación exitosa del usuario.

CLI:

ASA(config)# logging buffered debugging

ASA(config)# show logging

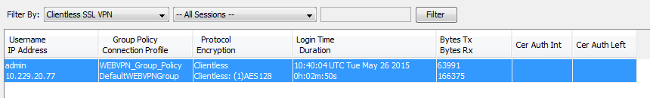

En ASDM, elija Monitoring > VPN > VPN Statistics > Sessions > Filter by: Clientless SSL VPN. Busque la nueva sesión WebVPN. Asegúrese de elegir el filtro de WebVPN y haga clic enFiltro. Si ocurre un problema, desvíe temporalmente el dispositivo ASA para asegurarse de que los clientes pueden acceder a los recursos de red deseados. Revisa los pasos para la configuración enumerados en este documento.

CLI:

ASA(config)# show vpn-sessiondb webvpn

Session Type: WebVPN

Username : admin Index : 3

Public IP : 10.229.20.77

Protocol : Clientless

License : AnyConnect Premium

Encryption : Clientless: (1)AES128 Hashing : Clientless: (1)SHA256

Bytes Tx : 72214 Bytes Rx : 270241

Group Policy : WEBVPN_Group_Policy Tunnel Group : DefaultWEBVPNGroup

Login Time : 10:40:04 UTC Tue May 26 2015

Duration : 0h:05m:21s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a1516010000300055644d84

Security Grp : none

Comandos Usados para Troubleshooting

La herramienta Output Interpreter Tool (clientes registrados solamente) (OIT) soporta ciertos comandos show. Utilice la OIT para ver un análisis del resultado del comando show.

Nota: Consulte Información Importante sobre Comandos Debug antes de utilizar los comandos debug.

-

show webvpn - Hay muchos comandos show asociados con WebVPN. Para ver el uso de los comandos show en detalle, vea la sección referencia de comandos de Cisco Security Appliance.

-

debug webvpn - El uso de los comandos debug puede afectar negativamente al ASA. Para ver el uso de los comandos debug con más detalle, vea la sección referencia de comandos de Cisco Security Appliance.

Problemas Comunes

El usuario no puede iniciar sesión

Problema

El mensaje "No se permite el acceso VPN SSL sin cliente (navegador)" aparece en el navegador después de un intento de inicio de sesión incorrecto. La licencia AnyConnect Premium no está instalada en ASA o no está en uso, como se muestra en "La licencia AnyConnect Premium no está habilitada en ASA".

Solución

Habilite la licencia Premium AnyConnect con estos comandos:

ASA(config)# webvpn

ASA(config-webvpn)# no anyconnect-essentials

Problema

El mensaje "Login failed" (Error de inicio de sesión) aparece en el navegador después de un intento de inicio de sesión fallido. Se ha superado el límite de licencias de AnyConnect.

Solución

Busque este mensaje en los registros:

%ASA-4-716023: Group <DfltGrpPolicy> User <cisco> IP <192.168.1.100>

Session could not be established: session limit of 2 reached.

Además, verifique el límite de su licencia:

ASA(config)# show version | include Premium

AnyConnect Premium Peers : 2 perpetual

Problema

Aparece el mensaje "AnyConnect is not enabled on the VPN server" (AnyConnect no está habilitado en el servidor VPN) en el navegador tras un intento de inicio de sesión incorrecto. El protocolo VPN sin cliente no está habilitado en la política de grupo.

Solución

Busque este mensaje en los registros:

%ASA-6-716002: Group <DfltGrpPolicy> User <cisco> IP <192.168.1.100>

WebVPN session terminated: Client type not supported.

Asegúrese de que el protocolo VPN sin cliente esté habilitado para la política de grupo deseada:

ASA(config)# show run all group-policy | include vpn-tunnel-protocol

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-clientless

No se pueden conectar más de tres usuarios WebVPN al ASA

Problema

Solo tres clientes WebVPN pueden conectarse al ASA. La conexión para el cuarto cliente falla.

Solución

En la mayoría de los casos, este problema está relacionado con un parámetro de inicio de sesión simultáneo dentro de la política de grupo. Utilice esta ilustración para configurar el número deseado de inicios de sesión simultáneos. En este ejemplo, el valor deseado es 20.

ASA(config)# group-policy Cisco attributes

ASA(config-group-policy)# vpn-simultaneous-logins 20

Los clientes WebVPN no pueden acceder a los marcadores y está atenuado

Problema

Si estos marcadores se configuraron para que los usuarios inicien sesión en la VPN sin cliente, pero en la pantalla de inicio bajo "Aplicaciones web" aparecen atenuados, ¿cómo puedo habilitar estos enlaces HTTP para que los usuarios puedan hacer clic en ellos e ir a la URL en particular?

Solución

Verifique que ASA pueda resolver los sitios web a través de DNS. Intente hacer ping en los sitios web por nombre. Si el ASA no puede resolver el nombre, la conexión se atenuará. Si los servidores DNS son internos a su red, configure la interfaz privada de dominio de búsqueda DNS.

Conexión Citrix a través de WebVPN

Problema

El mensaje de error "el cliente ica recibió un archivo ica dañado." ocurre para Citrix sobre WebVPN.

Solución

Si utiliza el modo seguro de gateway para la conexión del Citrix con WebVPN, el archivo ICA puede dañarse. Como el ASA no es compatible con este modo de operación, cree un nuevo archivo ICA en el modo directo (modo NON-seguro).

Cómo evitar que los usuarios necesiten una segunda autenticación

Problema

Al acceder a los enlaces CIFS en el portal WebVPN sin cliente, se le solicitarán las credenciales después de hacer clic en el marcador. El protocolo ligero de acceso a directorios (LDAP) se utiliza para autenticar tanto los recursos como los usuarios que ya han especificado credenciales LDAP para iniciar sesión en la sesión VPN.

Solución

En este caso, puede utilizar la función de inicio de sesión automático. En la política de grupo específica utilizada y bajo sus atributos WebVPN, configure esto:

ASA(config)# group-policy WEBVPN_Group_Policy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# auto-signon allow uri cifs://X.X.X.X/* auth-type all

donde X.X.X.X=IP del servidor CIFS y *=resto de la ruta para alcanzar el archivo/carpeta compartido en cuestión.

Aquí se muestra un fragmento de configuración de ejemplo:

ASA(config)# group-policy ExamplePolicy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# auto-signon allow uri

https://*.example..com/* auth-type all

Para obtener más información sobre esto, consulte Configuración de SSO con HTTP Basic o Autenticación NTLM.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

05-Jan-2016 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Jan KrupaIngeniero del TAC de Cisco

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios