Introducción

Este documento describe cómo configurar un túnel de Secure Client VPN Management en un Secure Firewall Threat Defence que es administrado por Cisco FMC.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Editor de perfiles de Cisco AnyConnect

- Configuración de AnyConnect SSL a través de Firewall Management Center (FMC)

- Autenticación de certificado de cliente

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Firewall Threat Defence (FTD) versión 6.7.0 (Compilación 65)

- Cisco FMC versión 6.7.0 (Compilación 65)

- Cisco AnyConnect 4.9.01095 instalado en un equipo con Windows 10

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

En el ejemplo, se utiliza Secure Sockets Layer (SSL) para crear una red privada virtual (VPN) entre FTD y un cliente de Windows 10.

A partir de la versión 6.7, Cisco FTD admite la configuración de túneles de administración de AnyConnect. Esto corrige la solicitud de mejora abierta previamente con el ID de bug de Cisco CSCvs78215.

La función de administración de AnyConnect permite crear un túnel VPN inmediatamente después de que el terminal finalice su inicio. No es necesario que los usuarios inicien manualmente la aplicación AnyConnect. Tan pronto como se enciende el sistema, el servicio de agente VPN de AnyConnect detecta la función VPN de administración e inicia una sesión de AnyConnect mediante la entrada de host definida en la lista de servidores del perfil VPN de administración de AnyConnect.

Limitaciones

- Sólo se admite la autenticación de certificados de cliente.

- Sólo el Almacén de certificados de equipo es compatible con clientes de Windows.

- No compatible con Cisco Firepower Device Manager (FDM) Id. de error de Cisco CSCvx90058.

- No compatible con clientes Linux.

Las limitaciones completas se describen en la Guía del Administrador de Cisco Secure Client, Versión 5.

Configurar

Configuraciones

Paso 1. Crear perfil VPN de administración de AnyConnect

Abra el Editor de perfiles de AnyConnect para crear el perfil VPN de administración de AnyConnect. El perfil de gestión contiene todos los parámetros utilizados para establecer el túnel VPN después de que se inicie el terminal.

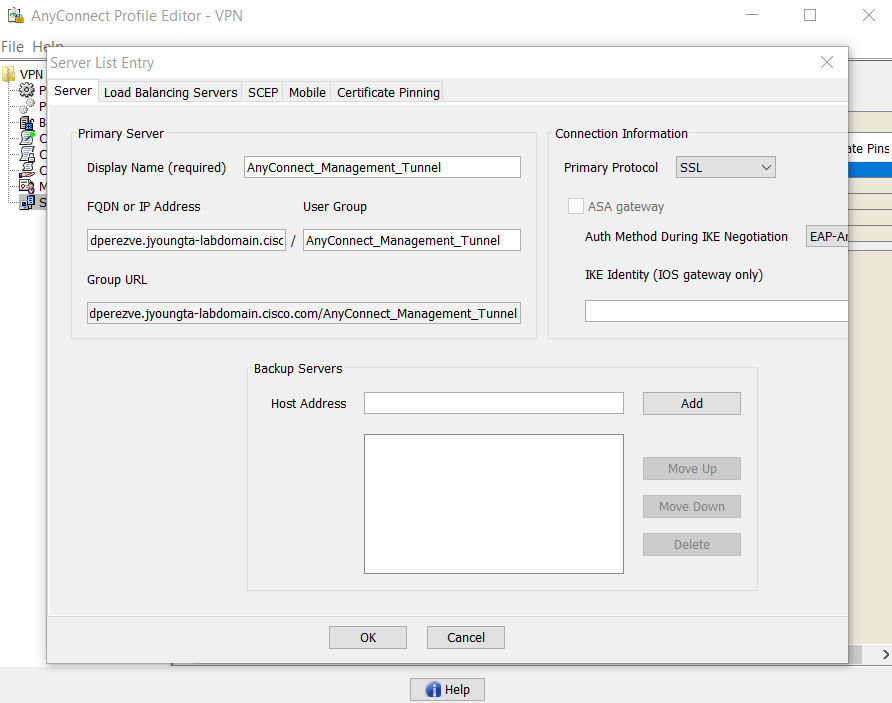

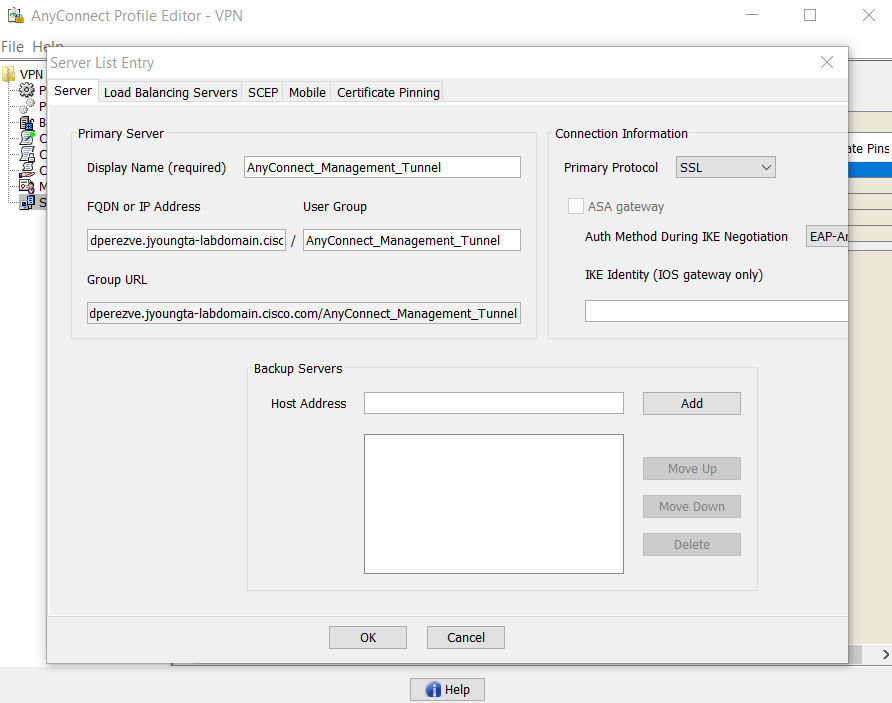

En este ejemplo, se define una entrada de la lista de servidores que señala al nombre de dominio completo (FQDN) dperezve.jyoungta-labdomain.cisco.com y se selecciona SSL como protocolo principal. Para agregar una lista de servidores, navegue hasta Lista de servidores y seleccione el botón Agregar. Rellene los campos obligatorios y guarde los cambios.

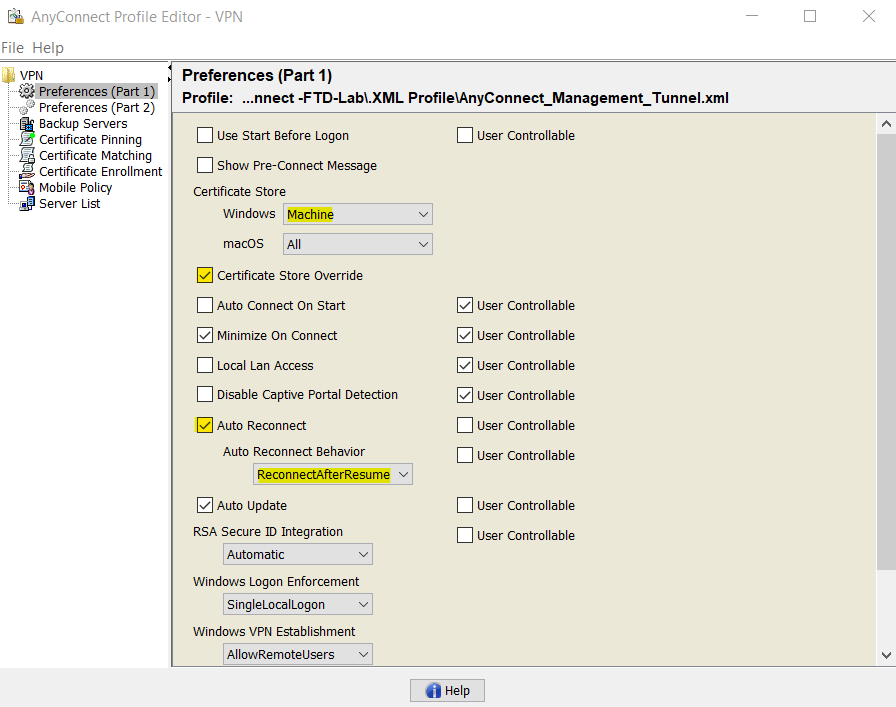

Además de la lista de servidores, el perfil de administración VPN debe contener algunas preferencias obligatorias:

- AutomaticCertSelection debe establecerse en true.

- AutoReconnect debe establecerse en true.

- AutoReconnectBehavior se debe configurar para ReconnectAfterResume.

- AutoUpdate debe establecerse en false.

- BlockUntrustedServers se debe establecer en true.

- CertificateStore debe estar configurado para MachineStore.

- CertificateStoreOverride se debe establecer en true.

- EnableAutomaticServerSelection debe establecerse en false.

- EnableScripting debe establecerse en false.

- RetainVPNOnLogoff se debe establecer en true.

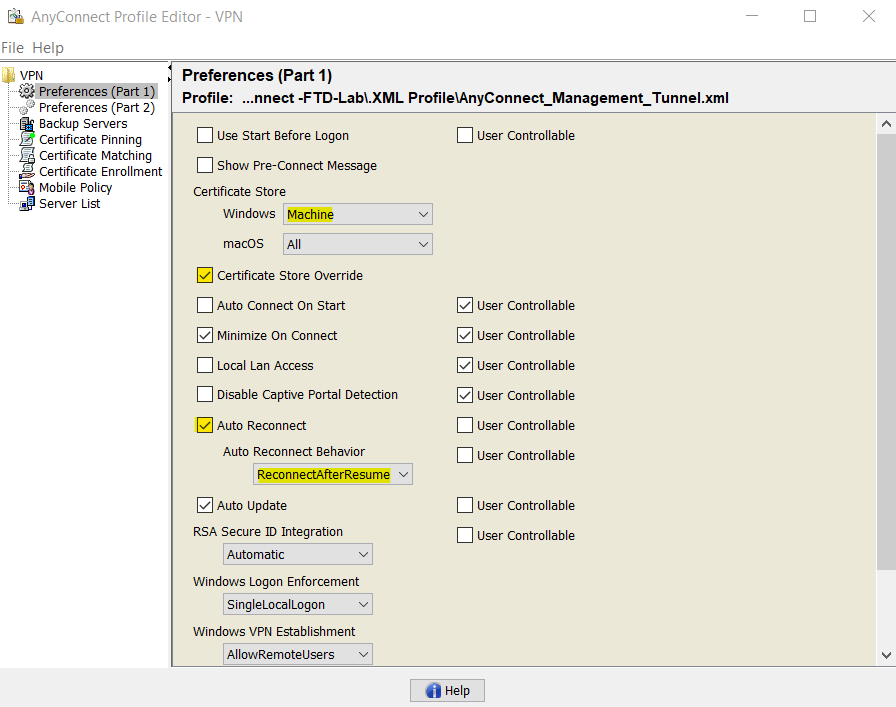

En el Editor de perfiles de AnyConnect, navegue hasta Preferencias (parte 1) y ajuste la configuración de la siguiente manera:

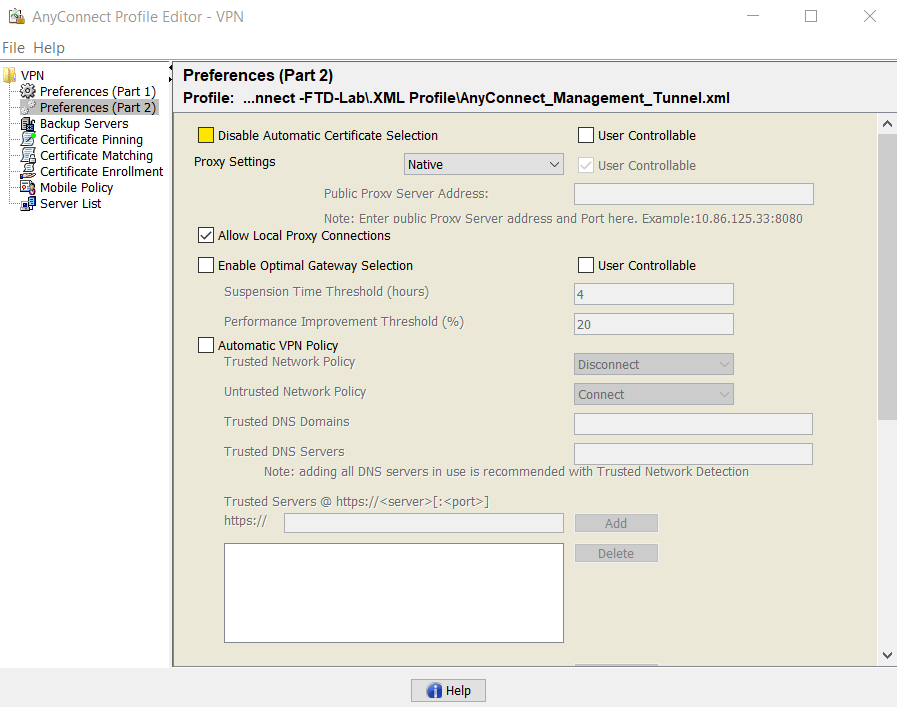

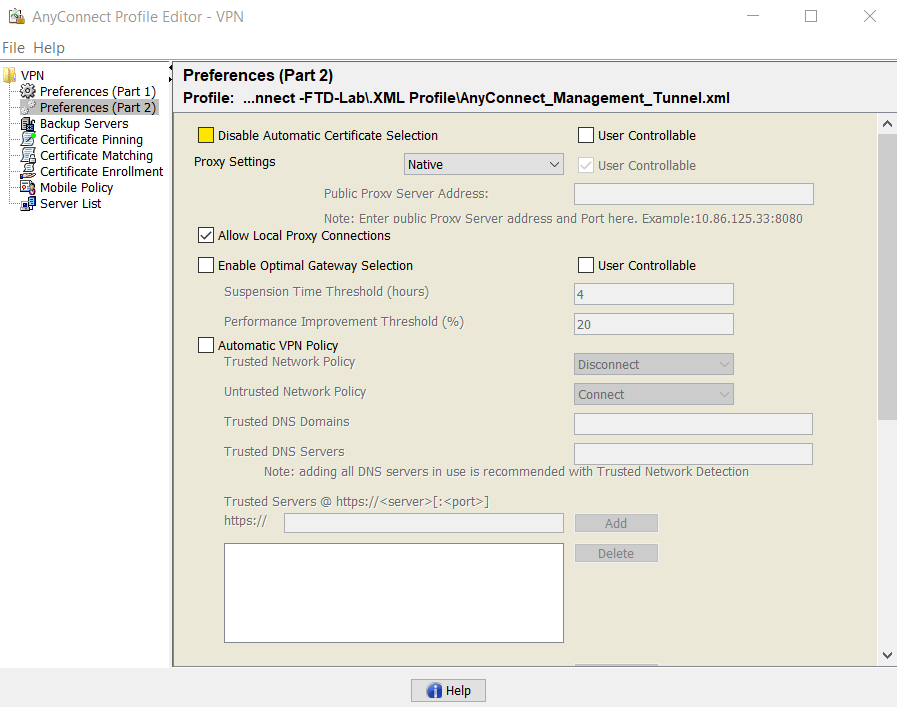

A continuación, vaya a Preferencias (Parte 2) y desmarque la opción Desactivar selección automática de certificados.

Paso 2. Crear perfil VPN de AnyConnect

Como adición al perfil VPN de administración, debe configurarse el perfil VPN de AnyConnect normal. El perfil VPN de AnyConnect se utiliza en el primer intento de conexión. Durante esta sesión, el perfil VPN de administración se descarga desde FTD.

Utilice el Editor de perfiles de AnyConnect para crear el perfil VPN de AnyConnect. En este caso, ambos archivos contienen la misma configuración, por lo que se puede seguir el mismo procedimiento.

Paso 3. Cargar el perfil VPN de administración de AnyConnect y el perfil VPN de AnyConnect en FMC

Una vez creados los perfiles, el siguiente paso consiste en cargarlos en el FMC como objetos AnyConnect File.

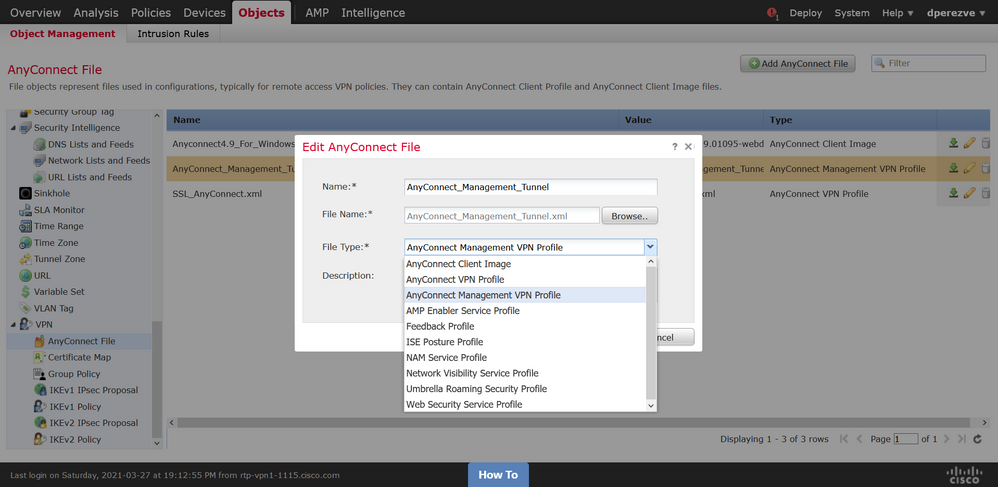

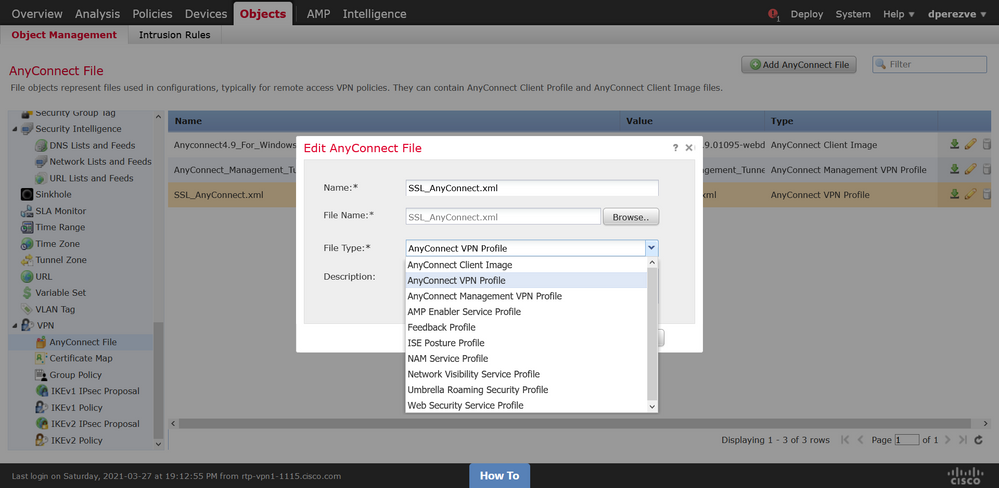

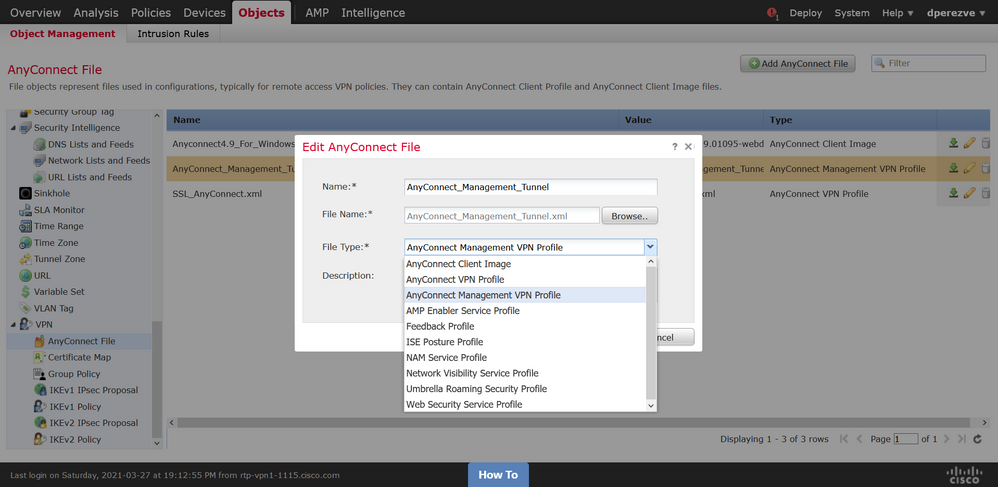

Para cargar el nuevo perfil VPN de administración de AnyConnect en FMC, navegue hasta Objetos > Administración de objetos y elija la opción VPN de la tabla de contenido, luego seleccione el botón Agregar archivo de AnyConnect.

Proporcione un nombre para el archivo. Elija AnyConnect Management VPN Profile como tipo de archivo y guarde el objeto.

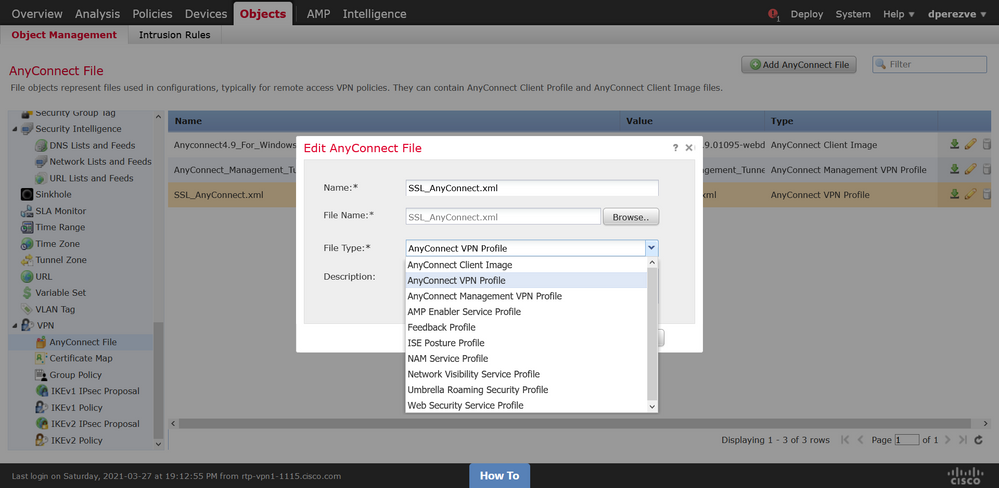

Ahora, para cargar el perfil de AnyConnect VPN navegue nuevamente a Objects > Object Management y elija la opción VPN de la tabla de contenido, luego seleccione el botón Add AnyConnect File.

Proporcione un nombre para el archivo, pero esta vez elija AnyConnect VPN Profile como tipo de archivo y guarde el nuevo objeto.

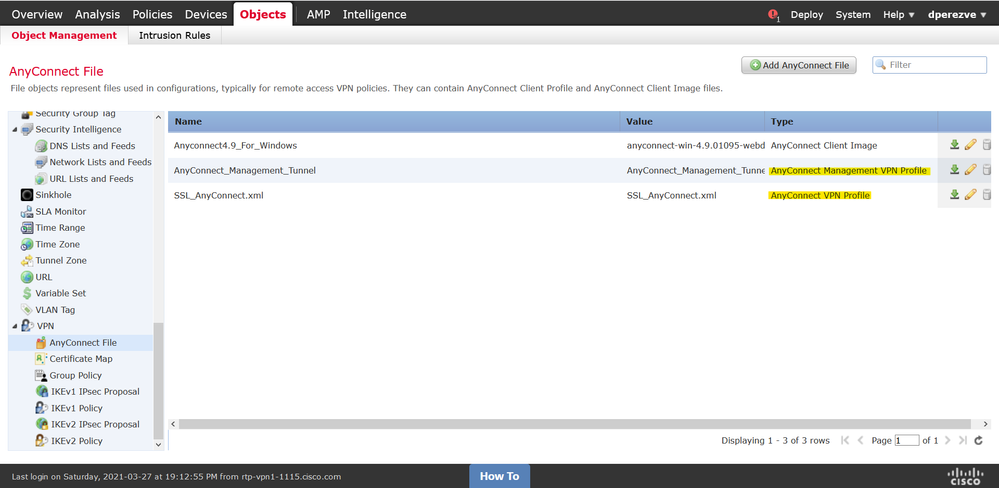

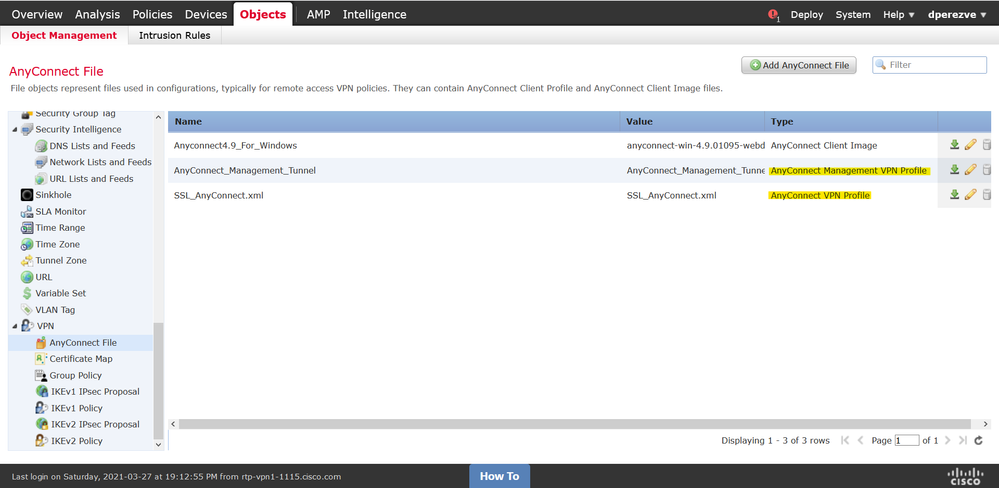

Los perfiles deben agregarse a la lista de objetos y marcarse como AnyConnect Management VPN Profile y AnyConnect VPN Profile, respectivamente.

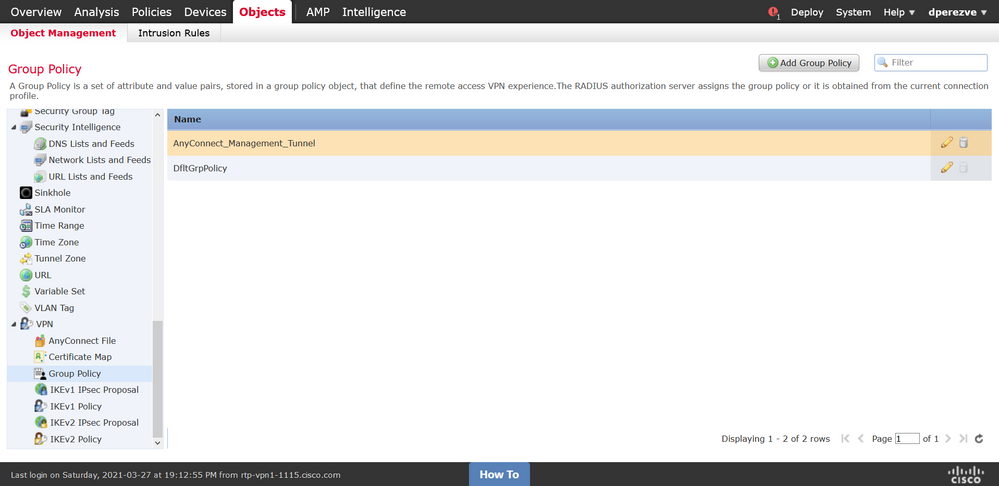

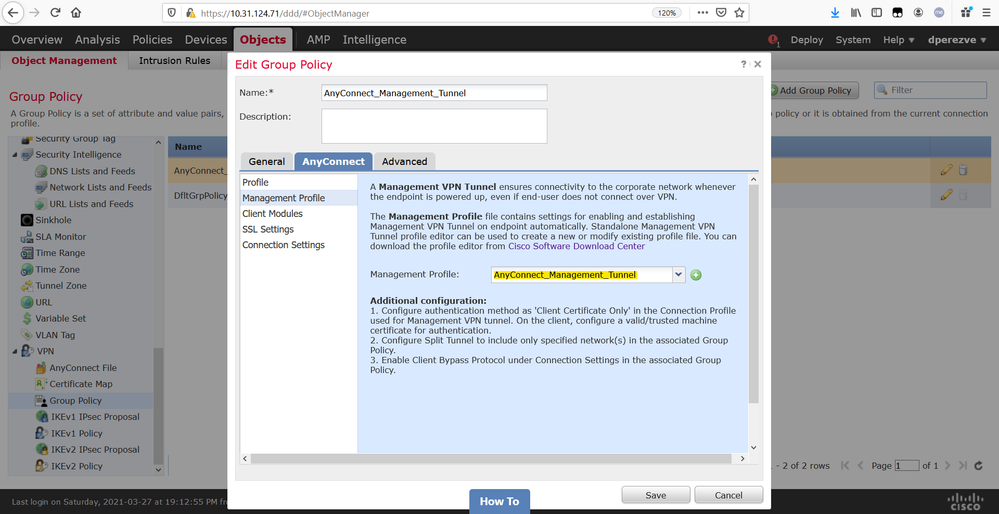

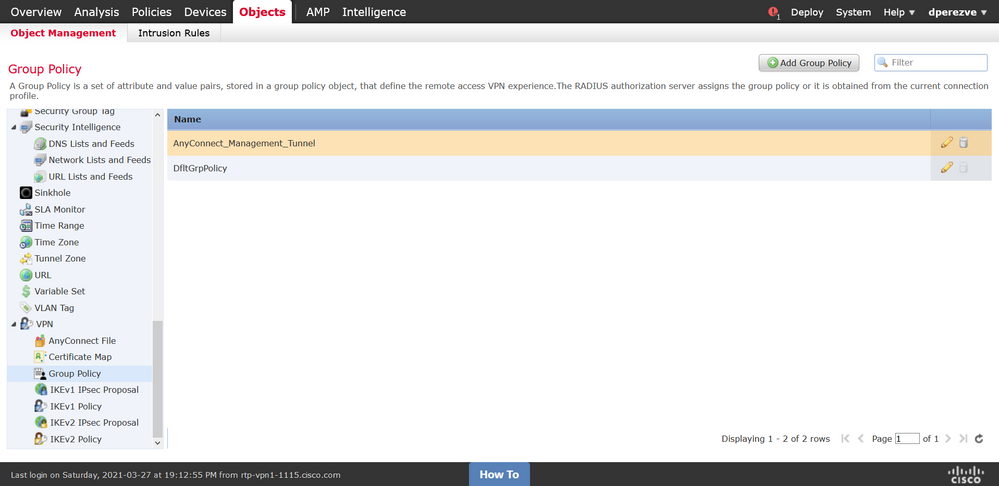

Paso 4. Crear directiva de grupo

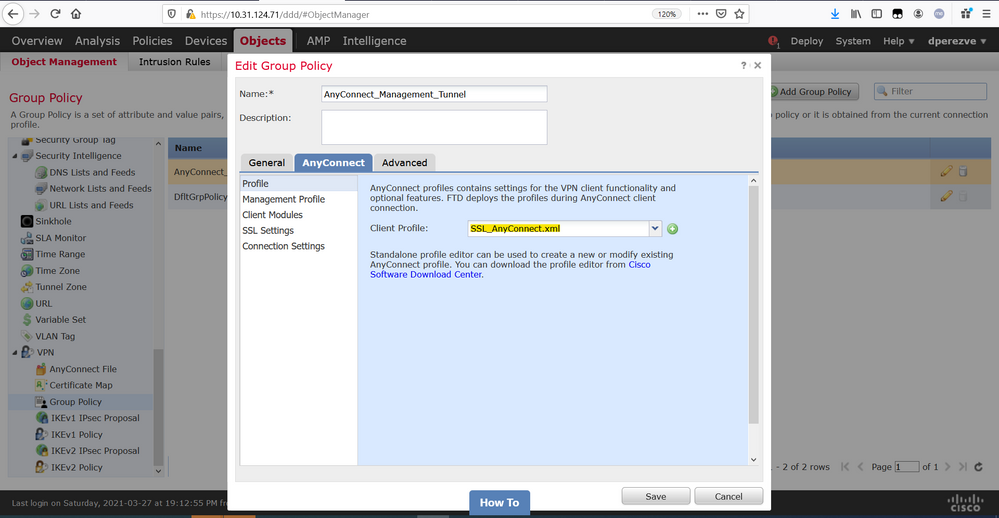

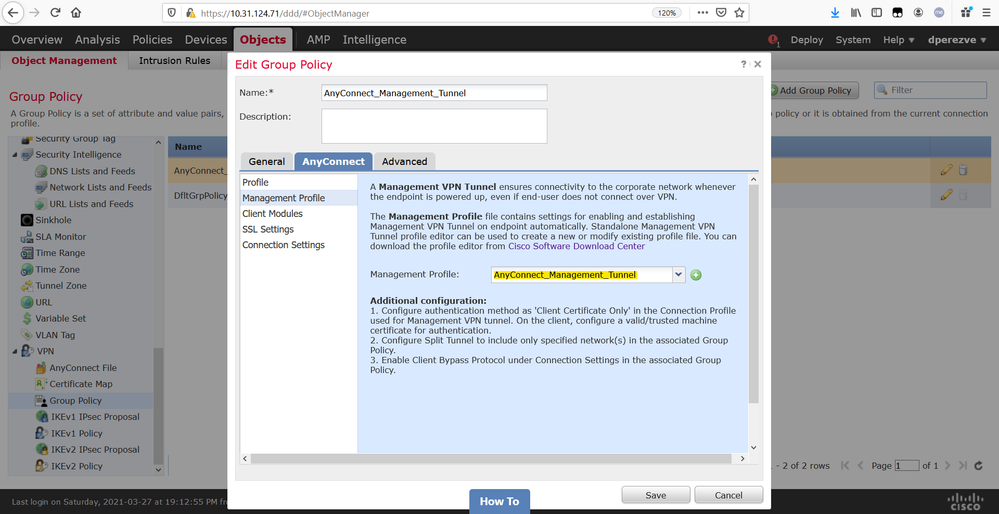

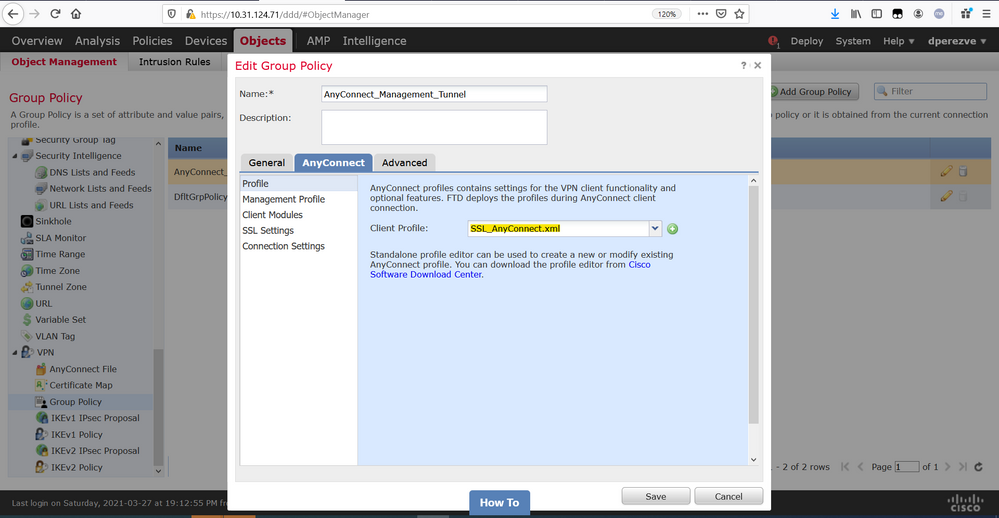

Para crear una nueva política de grupo, navegue hasta Objetos > Administración de objetos y elija la opción VPN de la tabla de contenido, luego seleccione Política de grupo y haga clic en el botón Agregar política de grupo .

Una vez que se abra la ventana Add Group Policy, asigne un nombre, defina un grupo de AnyConnect y abra la pestaña AnyConnect. Navegue hasta Perfil y seleccione el objeto que representa el perfil VPN de AnyConnect normal en el menú desplegable Perfil del cliente.

A continuación, vaya a la pestaña Perfil de administración y seleccione el objeto que contiene el perfil VPN de administración en el menú desplegable Perfil de administración.

Guarde los cambios para agregar el nuevo objeto a las directivas de grupo existentes.

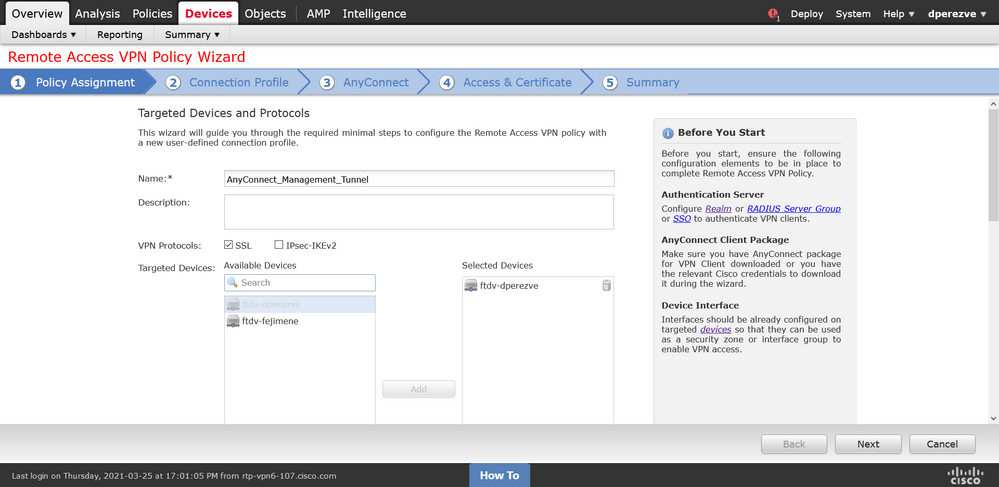

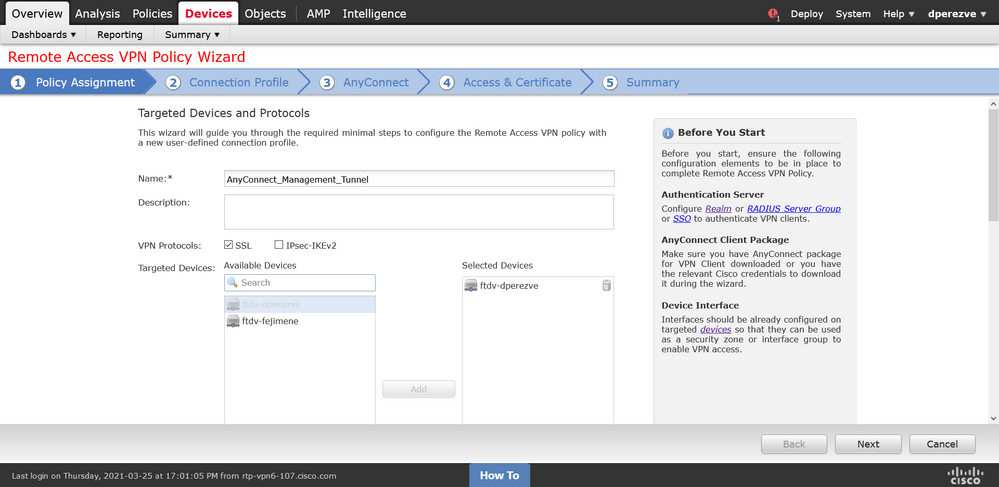

Paso 5. Crear nueva configuración de AnyConnect

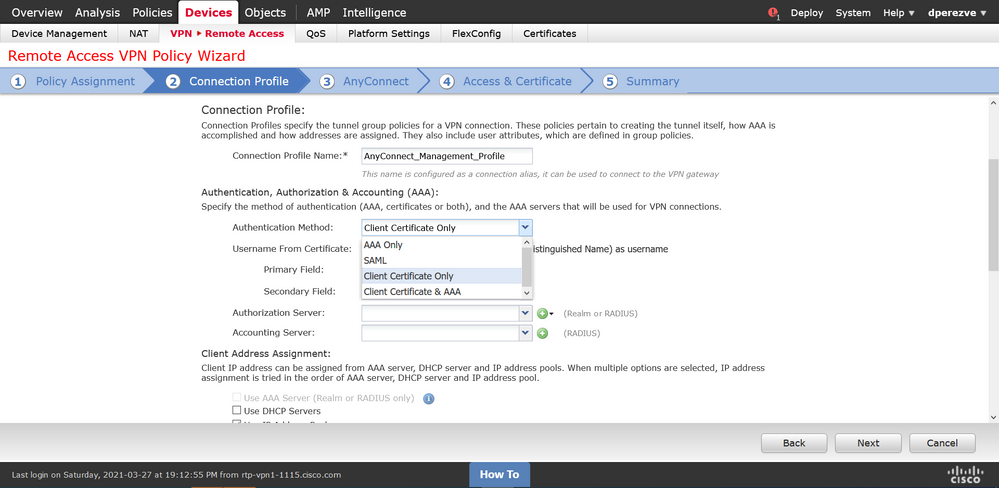

La configuración de SSL AnyConnect en FMC se compone de 4 pasos diferentes. Para configurar AnyConnect, navegue hasta Devices > VPN > Remote Access y seleccione el botón Add. Debe abrir el Asistente para directiva VPN de acceso remoto.

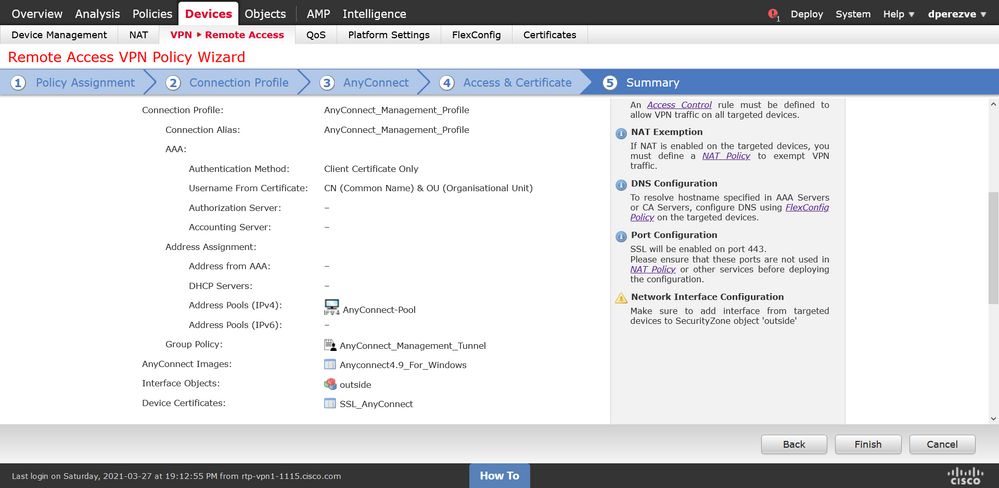

En la pestaña Asignación de política, seleccione el dispositivo FTD que tenga a mano, defina un nombre para el perfil de conexión y marque la casilla de verificación SSL.

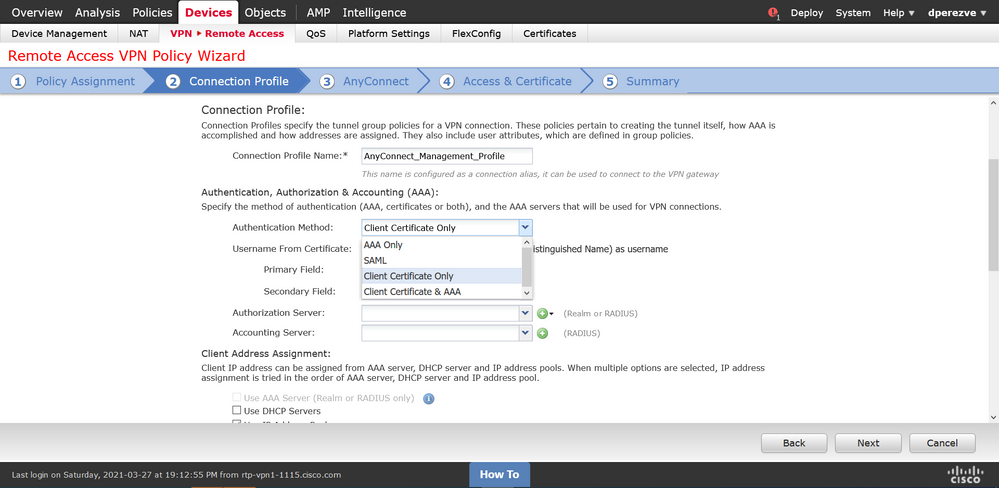

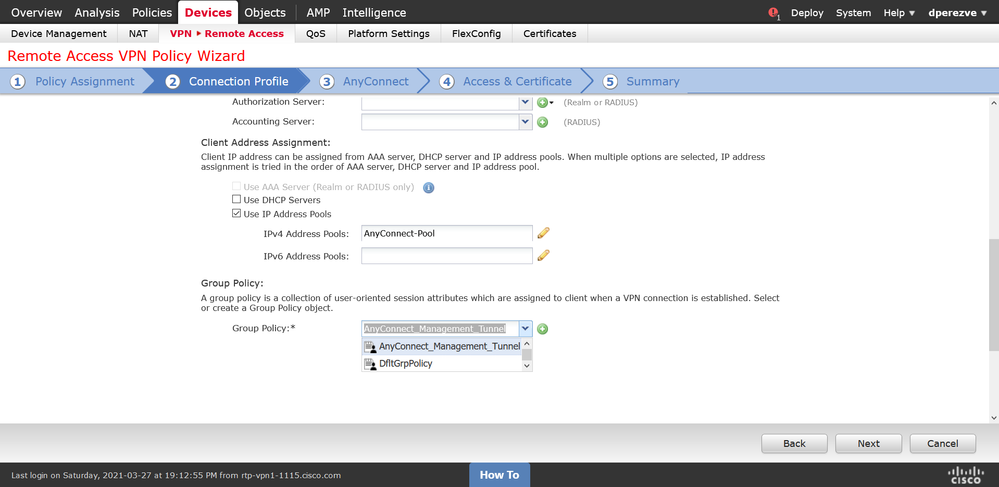

En Perfil de conexión, seleccione Sólo certificado de cliente como método de autenticación. Esta es la única autenticación admitida para la función.

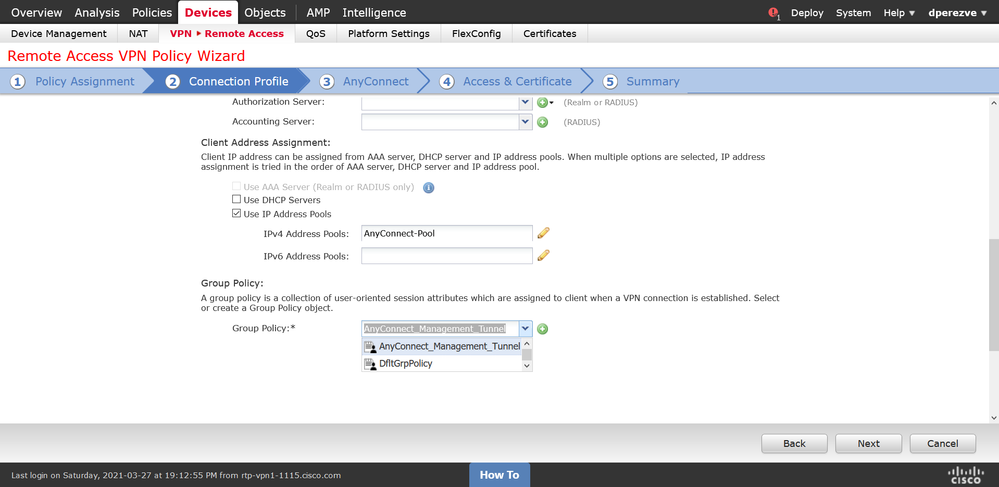

A continuación, seleccione el objeto de directiva de grupo creado en el paso 3 del menú desplegable Directiva de grupo.

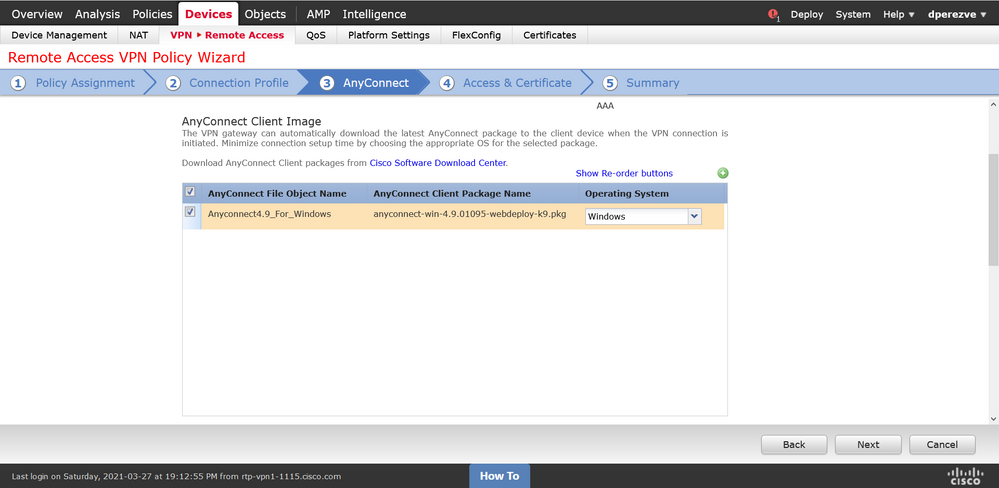

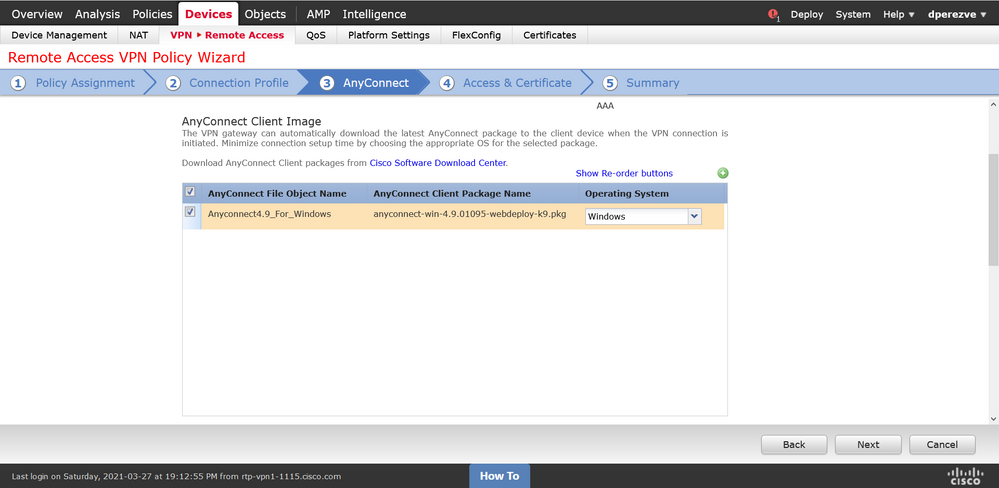

En la ficha AnyConnect, seleccione el objeto de archivo AnyConnect según el sistema operativo (SO) del terminal.

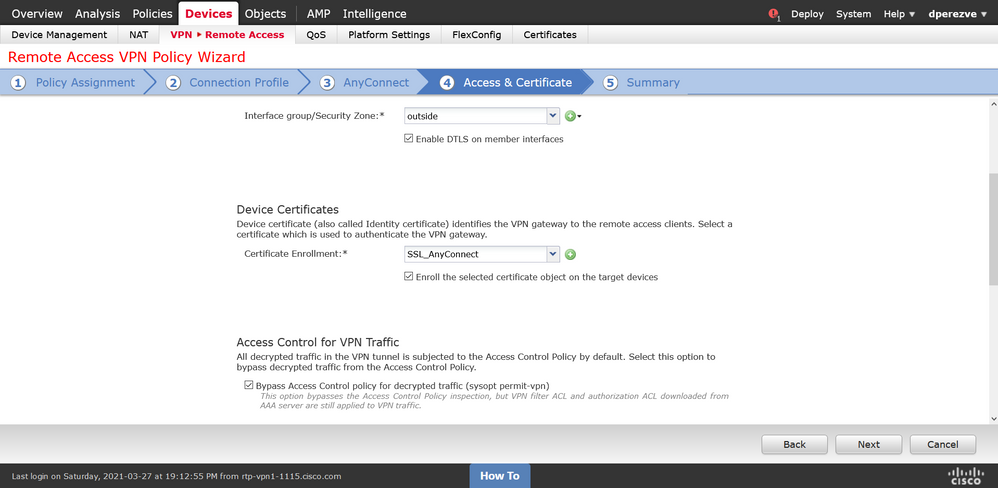

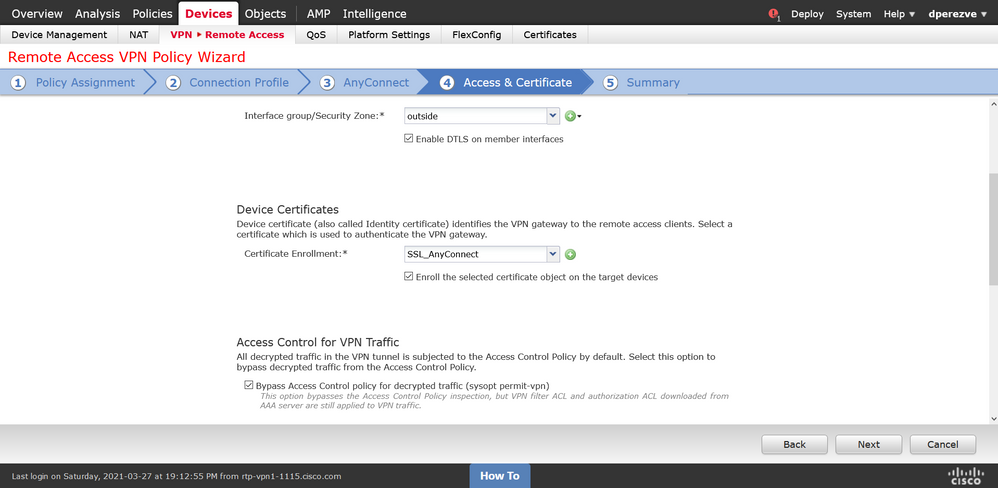

En Access & Certificate, especifique el certificado que debe utilizar el FTD para sondear su identidad al cliente de Windows.

Nota: dado que los usuarios no pueden interactuar con la aplicación AnyConnect cuando utilizan la función VPN de administración, el certificado debe ser de plena confianza y no debe imprimir ningún mensaje de advertencia.

Nota: para evitar errores de validación de certificados, el campo Nombre común (CN) incluido en el nombre del sujeto del certificado debe coincidir con el FQDN definido en la lista de servidores de perfiles XML (paso 1 y paso 2).

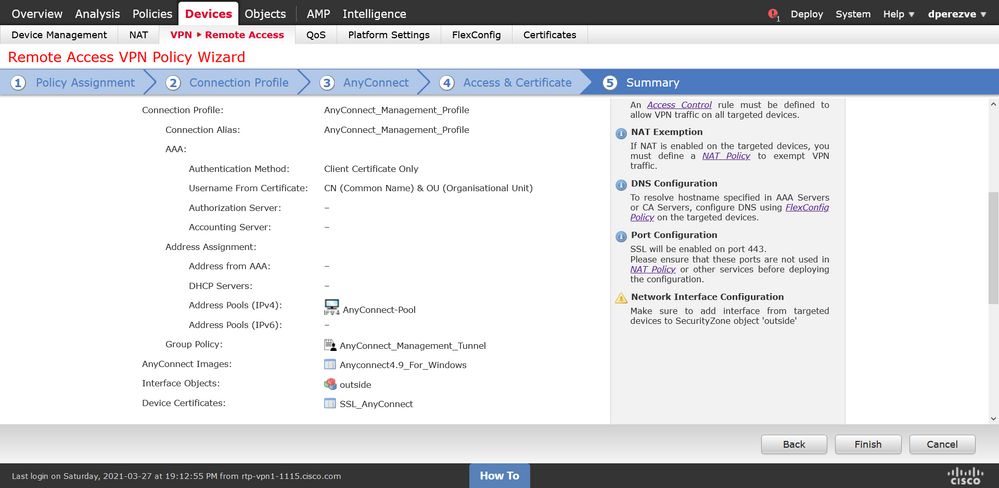

Por último, seleccione el botón Finish en la pestaña Summary para agregar la nueva configuración de AnyConnect.

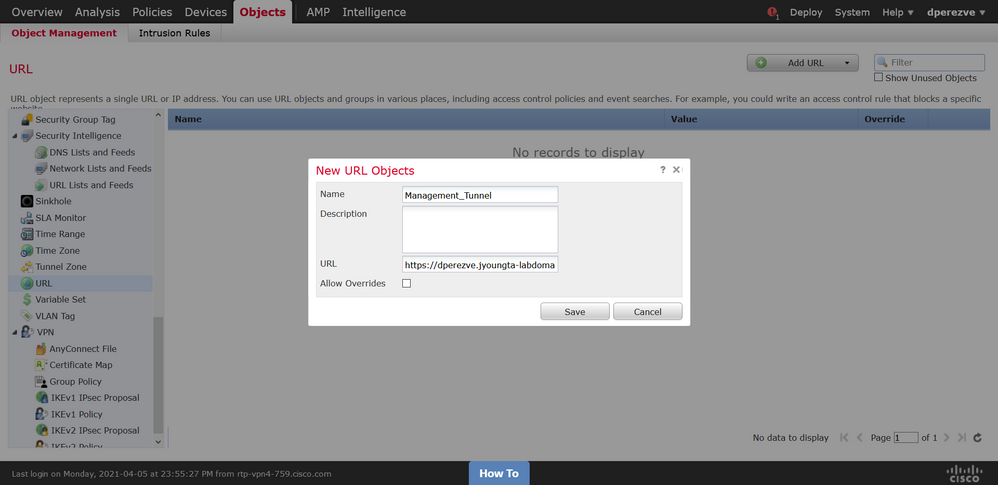

Paso 6. Crear objeto de URL

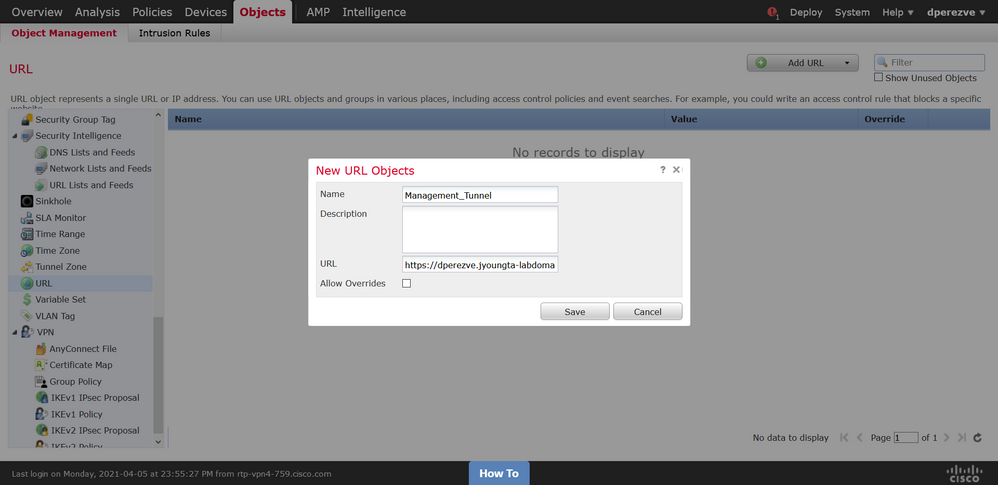

Navegue hasta Objetos > Administración de objetos y seleccione URL de la tabla de contenido. A continuación, seleccione Add Object en el menú desplegable Add URL.

Proporcione un nombre para el objeto y defina la URL con el mismo FQDN/grupo de usuarios especificado en la lista de servidores de perfiles de VPN de administración (paso 2). En este ejemplo, la URL debe ser dperezve.jyoungta-labdomain.cisco.com/AnyConnect_Management_Tunnel.

Guarde los cambios para agregar el objeto a la lista de objetos.

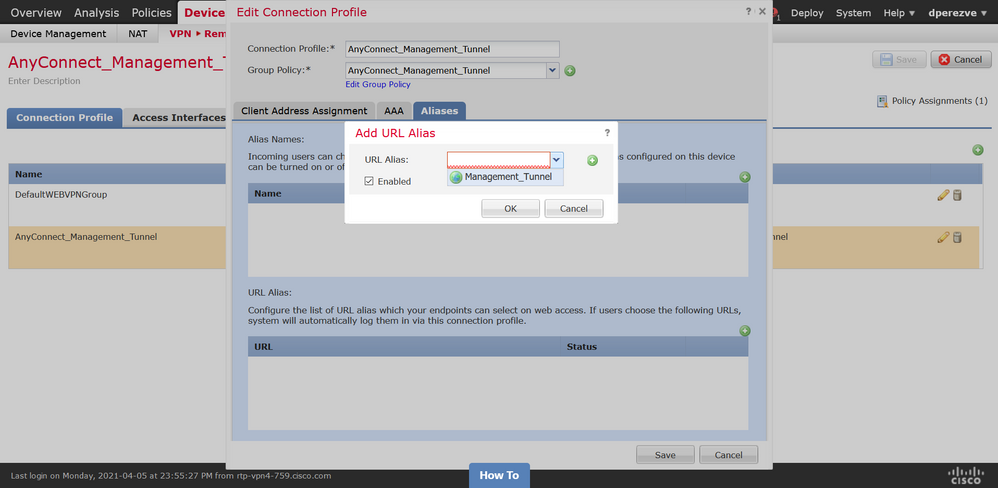

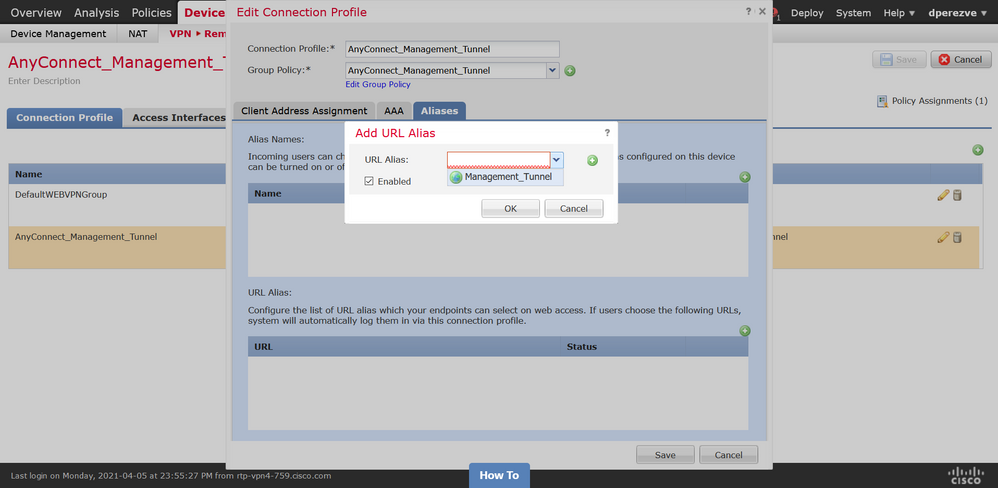

Paso 7. Definir alias de URL

Para habilitar el Alias de URL en la configuración de AnyConnect, navegue hasta Devices > VPN > Remote Access y haga clic en el icono del lápiz para editar.

A continuación, en la ficha Perfil de conexión, seleccione la configuración que desee, desplácese hasta Alias, haga clic en el botón Agregar y seleccione el objeto URL en el menú desplegable URL Alias. Asegúrese de que la casilla de verificación Enabled esté activada.

Guarde los cambios e implemente configuraciones en FTD.

Verificación

Una vez finalizada la implementación, se necesita una primera conexión AnyConnect manual con el perfil VPN de AnyConnect. Durante esta conexión, el perfil de administración VPN se descarga del FTD y se almacena en C:\ProgramData\Cisco\Cisco AnyConnect Secure Mobility Client\Profile\MgmtTun. A partir de este punto, las conexiones subsiguientes deben iniciarse a través del perfil VPN de administración sin ninguna interacción del usuario.

Troubleshoot

Para errores de validación de certificados:

- Asegúrese de que el certificado raíz de la autoridad certificadora (CA) esté instalado en el FTD.

- Asegúrese de que hay instalado un certificado de identidad firmado por la misma CA en el Almacén de equipos de Windows.

- Asegúrese de que el campo CN esté incluido en el certificado y sea el mismo que el FQDN definido en la lista de servidores del perfil VPN de administración y el FQDN definido en el alias de URL.

Para el túnel de administración no iniciado:

- Asegúrese de que el perfil de administración VPN se haya descargado y almacenado en C:\ProgramData\Cisco\Cisco AnyConnect Secure Mobility Client\Profile\MgmtTun.

- Asegúrese de que el nombre del perfil VPN de administración sea VpnMgmtTunProfile.xml.

En caso de problemas de conectividad, recopile el paquete DART y póngase en contacto con el TAC de Cisco para obtener más información.

Comentarios

Comentarios