Configuración del acceso remoto SD-WAN (SDRA) mediante grupos de configuración

Opciones de descarga

-

ePub (1.0 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (908.5 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar SDRA (del inglés SD-WAN Remote Access, acceso remoto SD-WAN) utilizando un grupo de configuración existente.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Red de área extensa definida por software (SD-WAN) de Cisco

- Infraestructura de clave pública (PKI)

- FlexVPN

- servidor RADIUS

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- C8000V versión 17.12.03a

- vManage versión 20.12.03a

- Servidor de autoridad certificadora (CA) con protocolo simple de inscripción de certificados (SCEP)

- AnyConnect Secure Mobility Client versión 4.10.04071

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

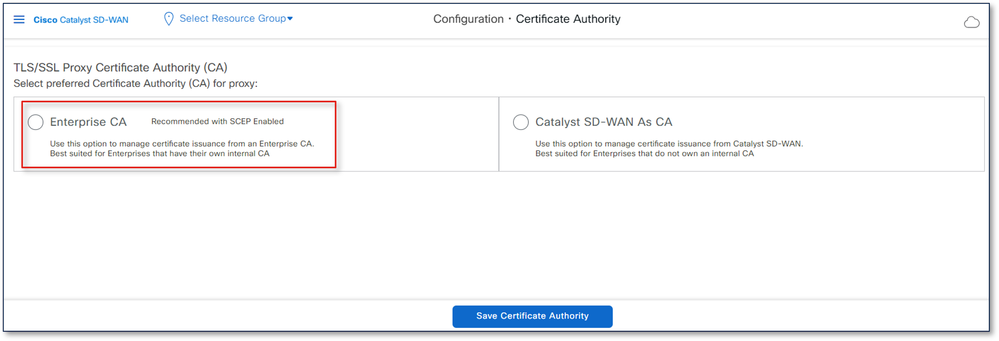

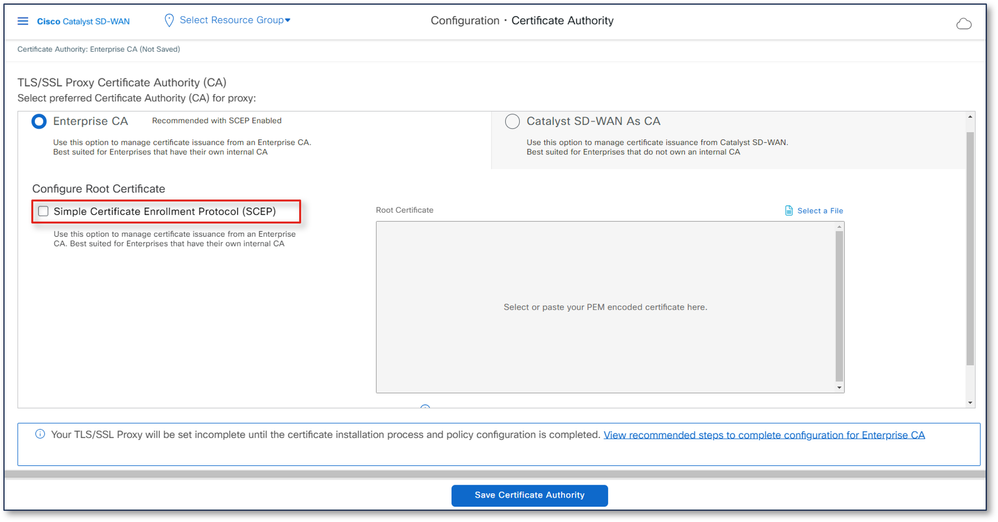

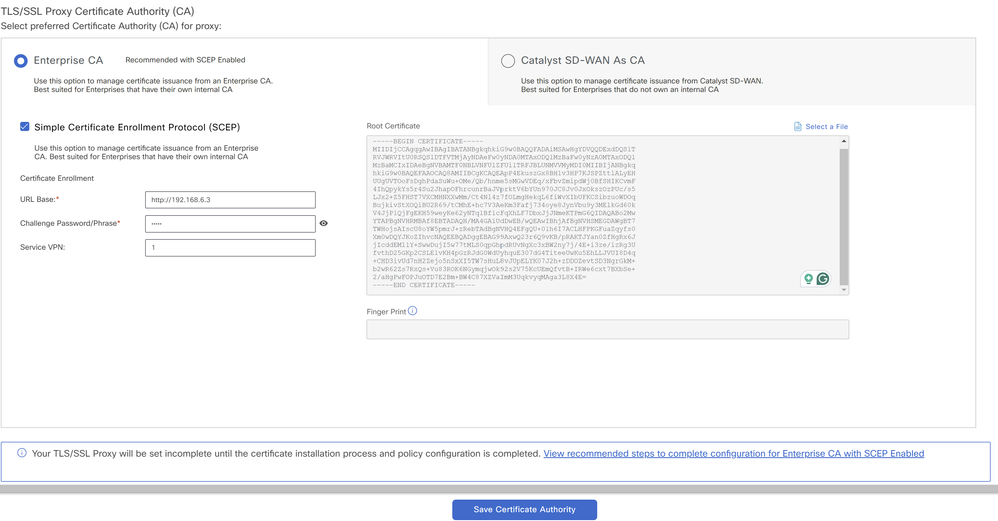

Configuración de la autoridad certificadora (CA) en el administrador

Esta sección le guía a través de la configuración de un servidor de autoridad certificadora (CA) para la inscripción automática basada en SCEP a través del Administrador de SD-WAN.

Nota: los dispositivos habilitados para el acceso remoto reciben un certificado de esta autoridad de certificados. Los dispositivos utilizan el certificado para autenticarse en los clientes de acceso remoto.

Paso 1. Desplácese hasta CA empresarial para configurar el certificado de la CA a través de vManage. Desde la GUI de vManage:

Configuration -> Certificate Authority -> Enterprise CA

Nota: Las otras opciones de CA, como Enterprise CA sin SCEP, Cisco vManage como CA y Cisco vManage como CA intermedia, no se admiten para la función SD-WAN RA

Paso 2. Una vez mostrada la CA empresarial, seleccione la SCEP opción.

Paso 3. Copie y pegue el certificado de la CA en el cuadro Certificado raíz.

Paso 4. Rellene la información del servidor de la CA:

Nota: El servidor de la CA se ha colocado en el servicio VRF 1. El servidor de la CA debe ser accesible a través del servicio VRF para todas las cabeceras de RA SD-WAN.

Paso 5. Haga clic en Save Certificate Authority para guardar la configuración.

Nota: La configuración de CA relacionada se aplica una vez que la configuración de acceso remoto finaliza e implementa en el dispositivo.

Agregue el perfil de la función de acceso remoto a un grupo de configuración existente.

Configure el acceso remoto modificando un grupo de configuración existente.

Nota: SDRA se puede configurar mediante la plantilla de complementos de CLI o los grupos de configuración. Sin embargo, no admite el uso de plantillas de funciones.

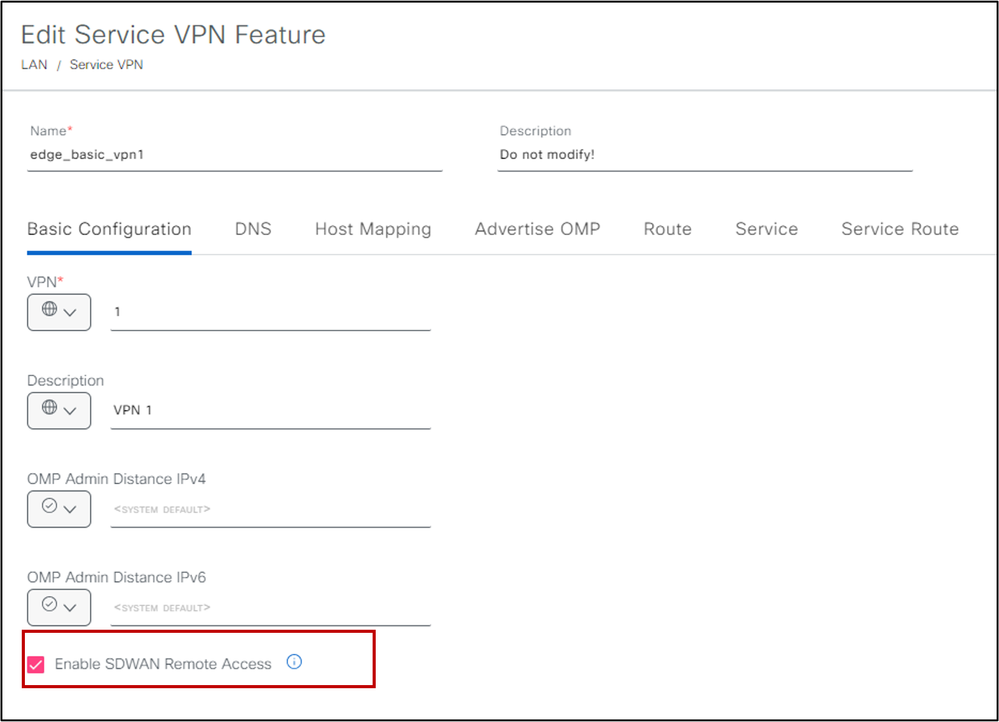

Activar acceso remoto en VPN de servicio

Advertencia: se requiere habilitar el acceso remoto en una VPN de servicio. Sin esto, las configuraciones posteriores de los parámetros de acceso remoto (perfil/función) no se propagan al dispositivo.

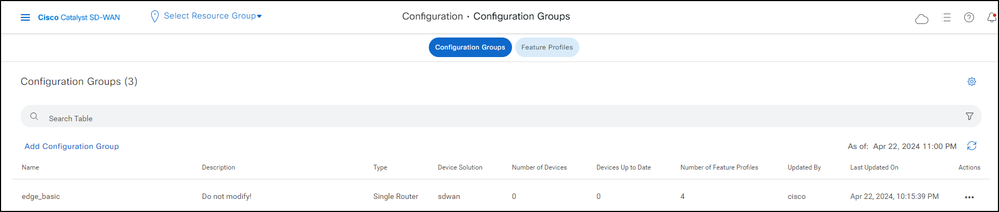

Paso 1. En la GUI de vManage, vaya a Configuration -> Configuration Groups. Haga clic en los tres puntos (...) del lado derecho de su grupo de configuración existente y haga clic en Editar.

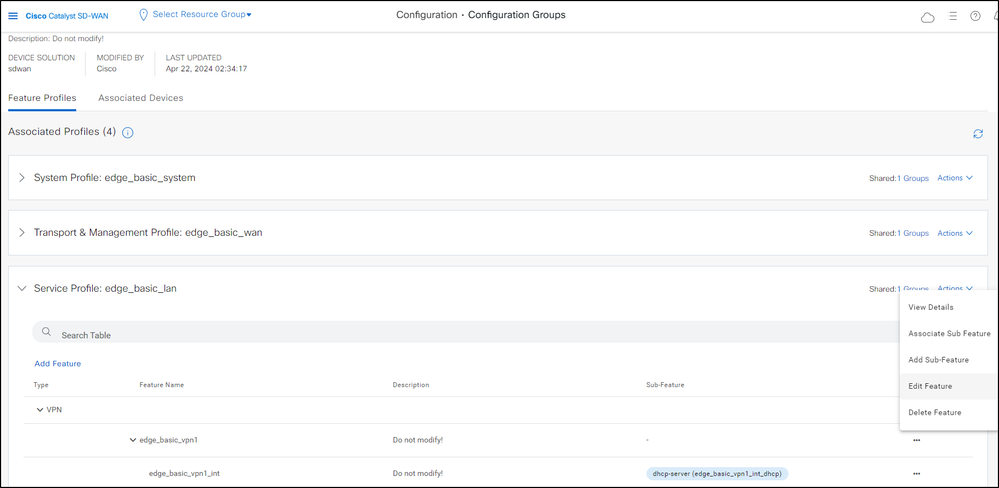

Paso 2. Desplácese hasta Service Profile:<name> y expanda la sección. Haga clic en los tres puntos (...) del lado derecho del perfil VPN deseado y haga clic en Editar característica.

Paso 3.

Active la casilla de verificación Habilitar acceso remoto SD-WANss

Paso 4. Click Save.

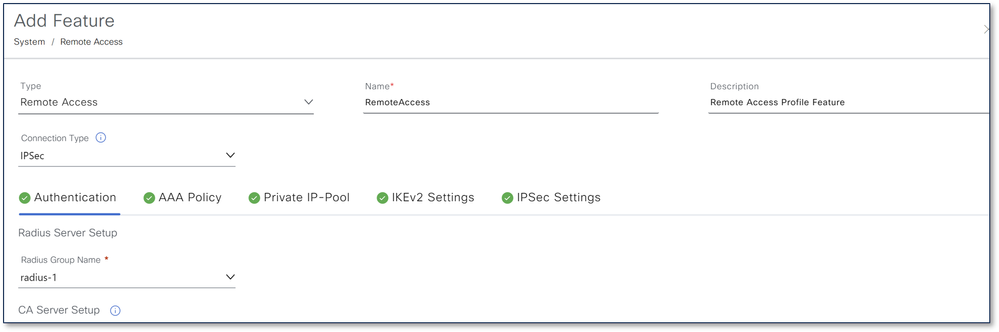

Configuración de la función de acceso remoto

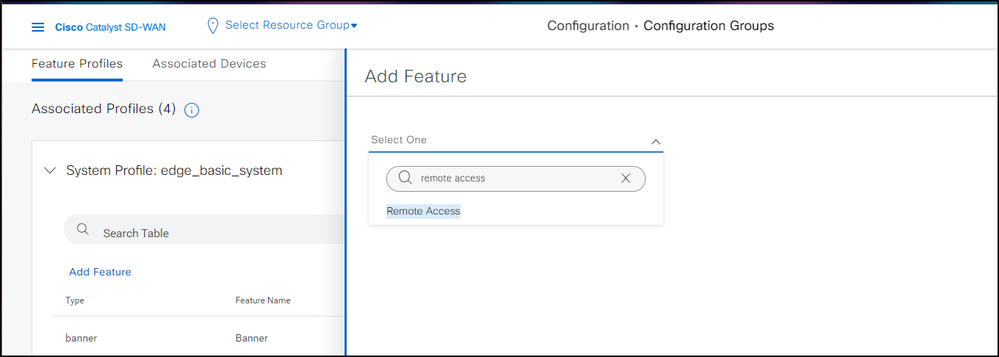

Paso 1. En la GUI de vManage, vaya aConfiguration->Configuration Groups-> <Config Group Name>. Haga clic en los tres puntos (...) del lado derecho y haga clic en Editar.

Expanda la sección Perfil del sistema:<Nombre>. Haga clic en Agregar característica y busque Acceso remoto.

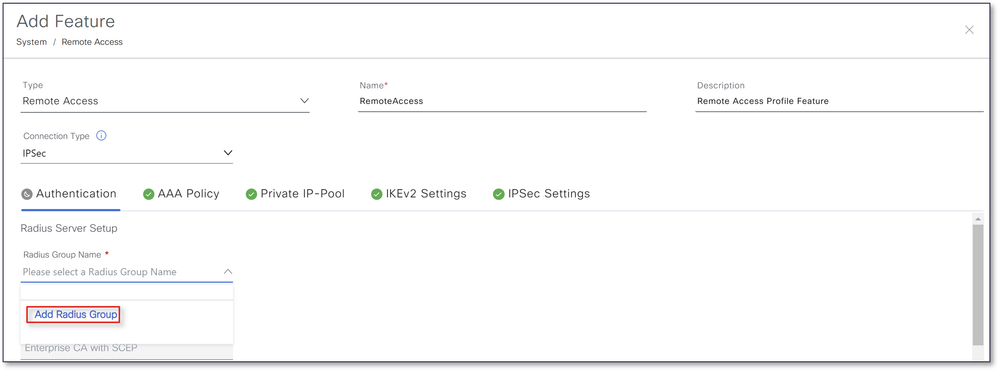

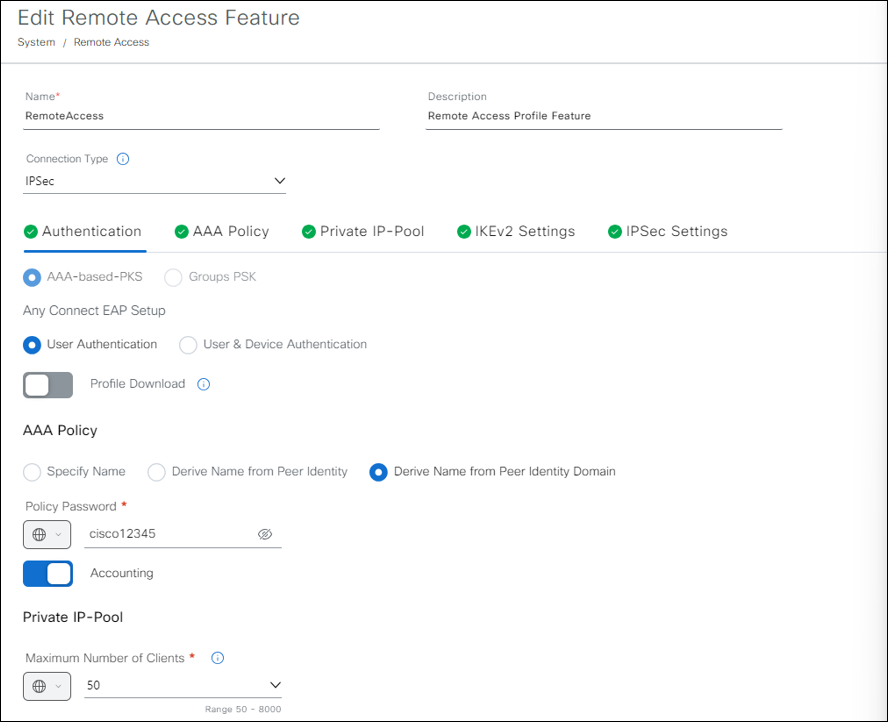

Protocolo SDRA

Nota: SDRA admite tanto IPSec como SSL; sin embargo, la guía especifica el uso de IPSec para este laboratorio, aunque observa que la configuración de SSL es opcional y sigue en gran medida los mismos pasos.

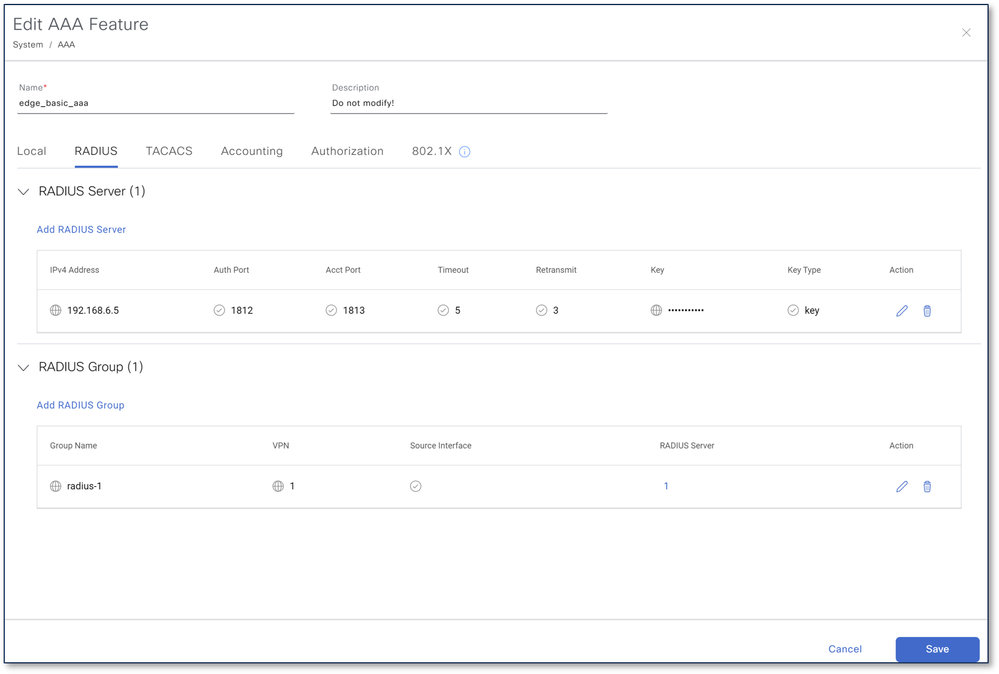

Configurar servidor RADIUS

La primera parte de las configuraciones es el Configuración del servidor Radius al configurar el acceso remoto. Haga clic en Agregar grupo de RADIUS para expandirla y, a continuación, Agregar grupo de RADIUS.

Expanda el Servidor RADIUS y haga clic en Agregar servidor RADIUS.

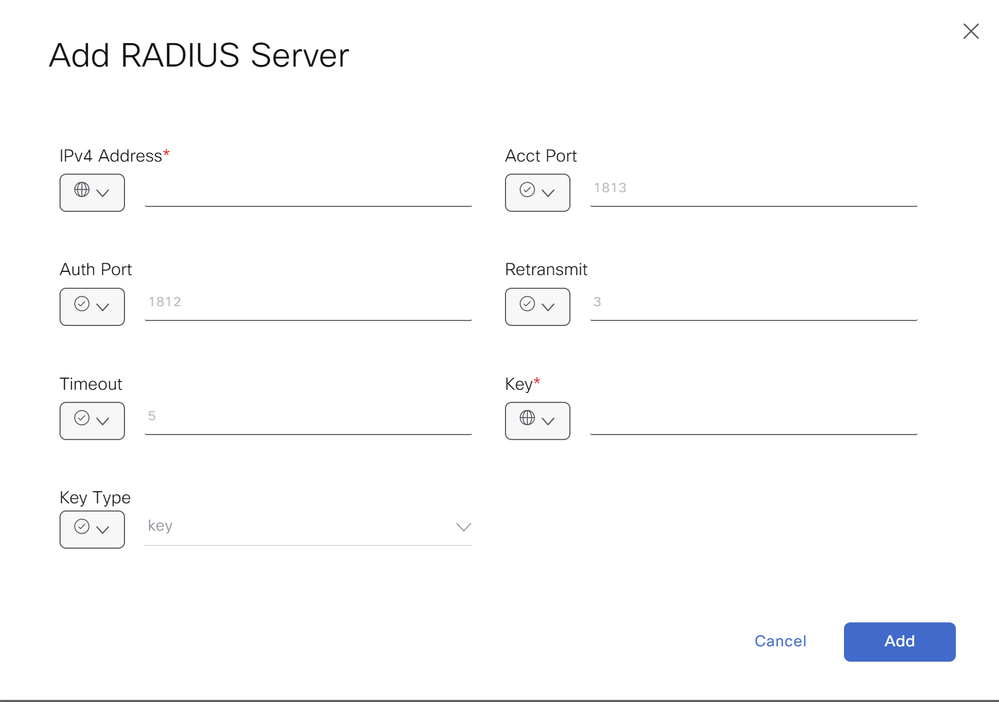

Rellene la configuración del servidor RADIUS con la dirección y la clave IPv4 de RADIUS y haga clic en Agregar como se muestra en el ejemplo.

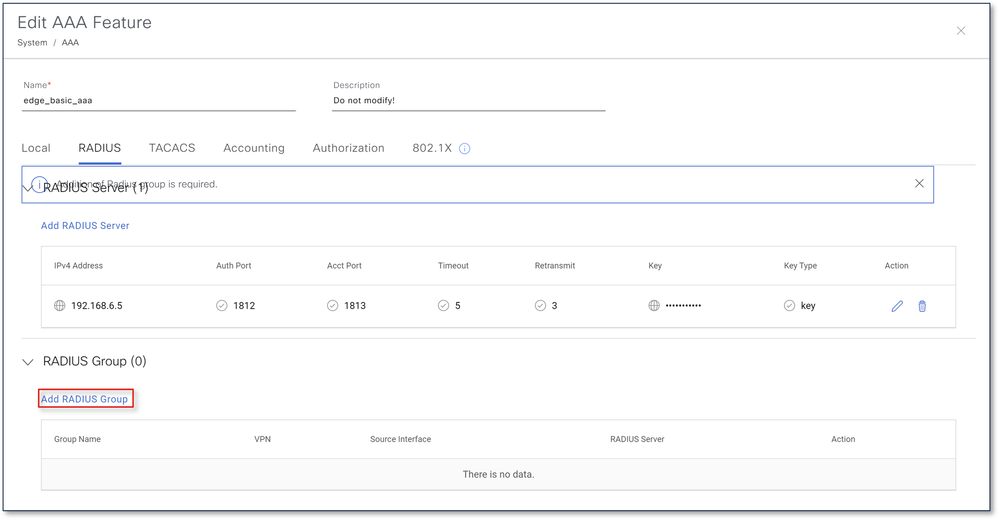

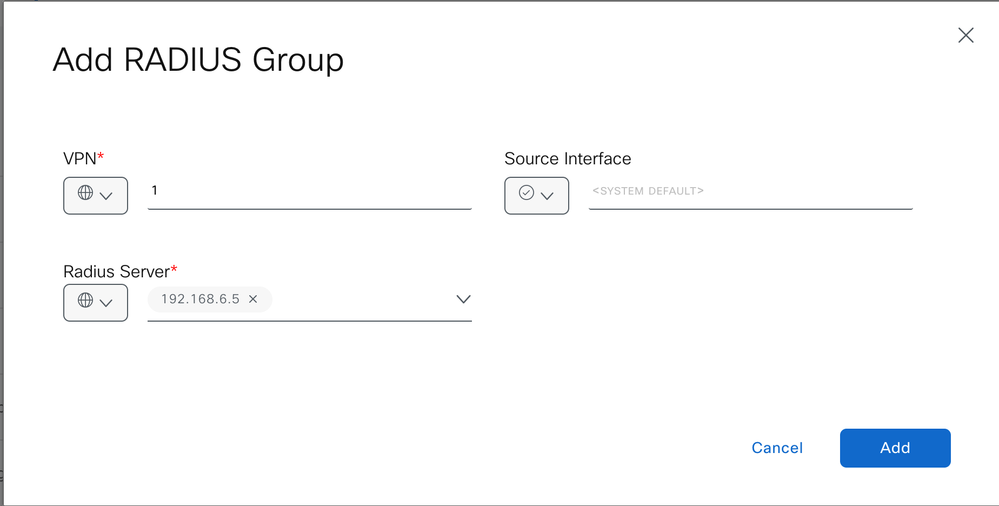

Expanda el Grupo RADIUS y haga clic en Agregar grupo RADIUS.

Seleccione la lista desplegable para a la izquierda de VPN y seleccione Global.

Agregue el servidor RADIUS configurado previamente.

Una vez que haya configurado elADIUS Group como se muestra en la imagen, haga clic en Agregar para guardar el grupo RADIUS.

Este es un ejemplo de configuración de RADIUS completada. Click Save.

Nota: las cabeceras de RA SD-WAN utilizan un servidor RADIUS/EAP para la autenticación de clientes de acceso remoto y para la gestión de políticas por usuario. El servidor RADIUS/EAP debe ser accesible desde todas las cabeceras SD-WAN RA en una VPN de servicio.

Configuración del servidor de CA

La siguiente sección es la Configuración del servidor de CASin embargo, como esta CA se configuró en una tarea anterior, la extrae automáticamente. No se requiere configuración aquí.

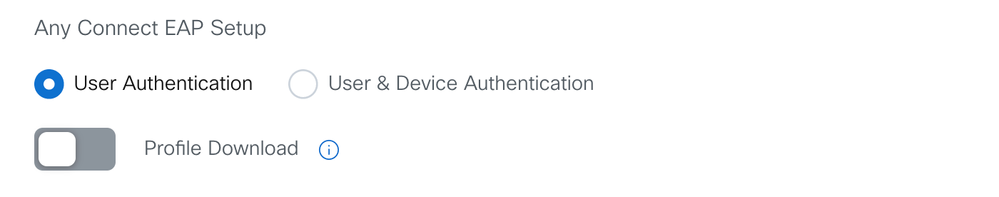

Configuración de la configuración EAP de AnyConnect

La siguiente sección es la configuración EAP de AnyConnect, en este escenario el usuario se autentica, por lo tanto la casilla de verificación Autenticación de usuario es la opción seleccionada (predeterminada).

Nota: Si se desea realizar una autenticación dual tanto para el usuario/contraseña como para el certificado de cliente, seleccione la opción Autenticación de usuario y dispositivo. Esta configuración corresponde al comando CLI:authentication remote anyconnect-eap aggregate cert-request

configuración de la política de AAA

Para esta guía de SDRA, los usuarios remotos contienen un dominio de correo electrónico, por ejemplo, sdra-user@test.com. Por lo tanto, para lograr esto, seleccione la opciónDerivar nombre de dominio de identidad de par.

En el campoContraseña de la política:cisco12345

Configuración de IKEv2 e IPSec

Puede dejar todas estas configuraciones como predeterminadas y hacer clic en Guardar.

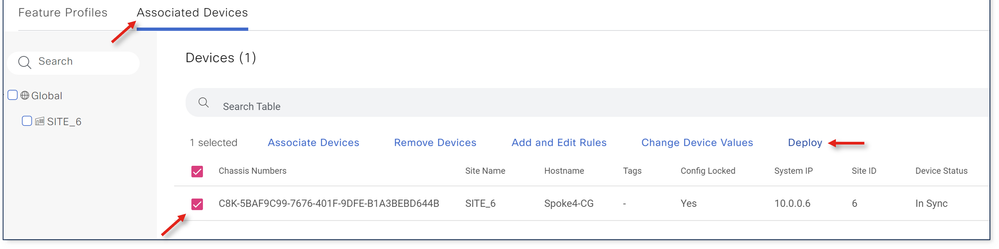

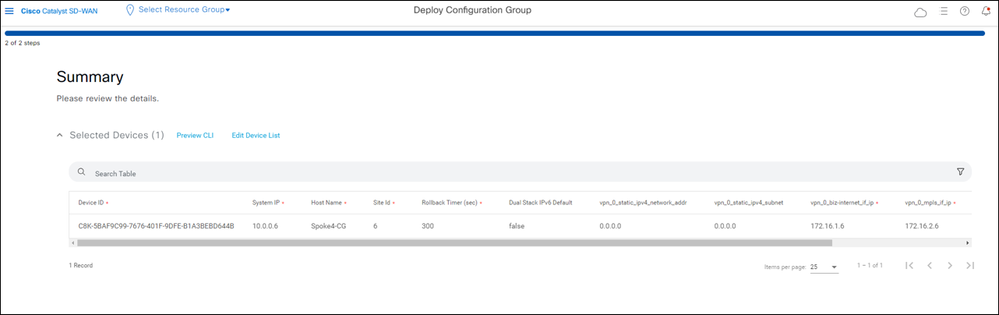

Asociar dispositivo e implementar

Una vez configurado el acceso remoto, continúe con la implementación de la configuración a través del Dispositivos asociados ficha.

Seleccione la casilla del dispositivo deseado y Implementación.

Haga clic en Siguiente

Seleccionar vista previa de CLI

En la siguiente pantalla, seleccione Implementación una vez más.

Verificación

Solicitar certificados PKI

Una vez finalizada la implementación, debe solicitar el certificado de ID en la cabecera de RA a través de CLI.

1. Inicie sesión en la cabecera CLI RA.

2. Verifique que la configuración del punto de confianza se haya implementado correctamente con el comando show run | sec crypto pki trustpoint .

crypto pki trustpoint sdra_trustpoint

enrollment url http://192.168.6.3:80

fingerprint 8F0B275AA454891B706AC5F27610157C4BE4C277

subject-name CN=SDRA-6-10.0.0.6-Spoke4-CG

vrf 1

revocation-check none

rsakeypair sdra_trustpoint 2048

auto-enroll 80

hash sha256

3. Compruebe si el certificado de la CA (certificado raíz) está instalado en sdra_trustpoint

show crypto pki cert sdra_trustpoint

4. Si no hay ningún certificado de CA asociado, continúe con la autenticación en el servidor de la CA

crypto pki authenticate sdra_trustpoint

5. Solicite el certificado de ID para el dispositivo periférico que se utiliza para la conexión de acceso remoto (RA)

Nota: compruebe que los dos certificados enumerados están instalados y asociados correctamente con sdra_trustpoint para asegurarse de que el acceso remoto funciona según lo previsto.

crypto pki enroll sdra_trustpoint

Spoke4-CG#show crypto pki cert sdra_trustpoint

Certificate

Status: Available

Certificate Serial Number (hex): 03

Certificate Usage: General Purpose

Issuer:

cn=CA-SERVER-SDRA-CLUS2024

Subject:

Name: Spoke4-CG

hostname=Spoke4-CG

cn=SDRA-6-10.0.0.6-Spoke4-CG

Validity Date:

start date: 21:22:15 UTC Apr 26 2024

end date: 21:22:15 UTC Apr 26 2025

renew date: 21:22:14 UTC Feb 12 2025

Associated Trustpoints: sdra_trustpoint

Storage: nvram:CA-SERVER-SD#3.cer

CA Certificate

Status: Available

Certificate Serial Number (hex): 01

Certificate Usage: Signature

Issuer:

cn=CA-SERVER-SDRA-CLUS2024

Subject:

cn=CA-SERVER-SDRA-CLUS2024

Validity Date:

start date: 22:37:07 UTC Apr 22 2024

end date: 22:37:07 UTC Apr 22 2027

Associated Trustpoints: sdra_trustpoint

Storage: nvram:CA-SERVER-SD#1CA.cer

Depuraciones de Crypto PKI

Si encuentra algún problema al solicitar los certificados, habilite los comandos debug para ayudar en la resolución de problemas:

debug crypto pki messages debug crypto pki scep debug crypto transactionsReferencia: Atributos RADIUS

Un servidor RADIUS debe configurarse con los atributos del par atributo-valor (AV) de Cisco correspondientes al usuario de acceso remoto.

Este es un ejemplo de una configuración de usuario de FreeRADIUS.

test.com Cleartext-Password := "cisco12345"

Cisco-AVPair = "ip:interface-config=vrf forwarding 1",

Cisco-AVPair += "ip:interface-config=ip unnumbered GigabitEthernet1",

Cisco-AVPair += "ipsec:addr-pool=sdra_ip_pool",

Cisco-AVPair += "ipsec:route-set=prefix 192.168.6.0/24"

sdra_sslvpn_policy Cleartext-Password := "cisco"

Cisco-AVPair = "ip:interface-config=vrf forwarding 1",

Cisco-AVPair += "ip:interface-config=ip unnumbered GigabitEthernet1",

Cisco-AVPair += "webvpn:addr-pool=sdra_ip_pool"

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

29-Aug-2024 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Amanda NavaLíder técnico en SD-WAN

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios